はじめに

オンプレミスドメインに、ドメインユーザーを作成した時から 一度もパスワードを使用せずに、PC に パスワードレスでドメインログオンさせることが可能です。

これによって、利用者は ドメインのパスワードを知ることなく、FIDO2 のみを使って ドメインリソースへのアクセスをさせることができるようになり、セキュリティを高めることができます。

構成については、前提事項 が完了していれば 9 割以上 の作業が終わっています。

あとは 一時アクセスパス(Temporary Access Password) の機能を有効化するだけです。

一番大事なのは、運用手順の組み立て となります。

本記事では、上記の内容をまとめて紹介していきます。

(参考情報:一時アクセスパスについて)

Support Blog:一時アクセス パスによるセキュアな認証方式の展開

https://jpazureid.github.io/blog/azure-active-directory/secure-authentication-method-provisioning-with-temporary-access/

公開情報:一時アクセス パスを構成してパスワードレスの認証方法を登録する

https://learn.microsoft.com/ja-jp/entra/identity/authentication/howto-authentication-temporary-access-pass?wt.mc_id=MVP_407731

なお、物理 PC ではなく Azure Virtual Desktop (AVD) に パスワードレスでサインインする方法は、以下の記事に纏めてありますので、こちらも参照ください。

宣伝

私が執筆した FIDO2 に関する記事は、他にも 以下の ストックリスト で公開していますので、こちらも 参考にしてみてください。

@carol0226 による FIDO2 の公開ストックリスト

https://qiita.com/carol0226/stocks/3670cb8678daed11b191

1. 前提事項

ドメイン参加の 物理端末 へ FIDO2 でログオンできるように構成されていること。

※以下の記事を参考にして、構築可能です。

ポイント

利用する 物理 PC は、ドメインに参加済み である必要があります。

本記事では、上記で構成済みの 物理 PC に対して、新規ドメインユーザーが パスワードレス で 初回ログオン を行うシナリオとなっています。

運用時の留意点

以下の公開情報に書かれている通り、FIDO2 セキュリティキー でサインインした場合に サポートされていない操作があります。これについての 対処策 や 考え方 を示しました。

公開情報:サポートされていないシナリオ

https://learn.microsoft.com/ja-jp/entra/identity/authentication/howto-authentication-passwordless-security-key-on-premises?wt.mc_id=MVP_407731#unsupported-scenarios

-

① Windows Server Active Directory Domain Services (AD DS) 参加済みの (オンプレミス専用デバイスの) デプロイ

セキュリティキーは Microsoft Entra ID との連携を前提に設計されているため、オンプレ専用環境では利用できません。基本的には、全デバイスを Hybrid Join 端末にしてしまいましょう。

Hybrid Join をさせたくない場合は、セキュリティーキー は使えないので、証明書ベースの認証などの他の手段を考えてください。

-

② セキュリティ キーを使用した リモート デスクトップ プロトコル (RDP)、仮想デスクトップ インフラストラクチャ (VDI)、Citrix のシナリオ

RDP は、Remote Credential Guard または Webauthn リダイレクト を使う事で 対処することができます。

構成方法は、以下の記事にまとめてあります。

Remote Credentical Guard(OSログオンと同一ユーザーで RDP させたい場合)

https://qiita.com/carol0226/items/7ea3fe17a6327e18eb0a

RDP Webauthn(OSログオンとは別ユーザーで RDP させたい場合)

https://qiita.com/carol0226/items/6bfbc94a0625d5755329

参考:Citrix への対応度について

10年前に Citrix 技術者だった私が、Copilot に壁打ちしながら現状を調査してみたレベルの見解です。

Citrix は、StoreFront の FIDO2 認証は Web ポータルへのログオンまでであり、VDA セッションへの資格情報委譲は Windows OS ログオンに依存するため、セキュリティキーによる SSO は現状サポートされていない様子です。これ以上先は、Citrix 社に確認ください。

Citrix 公式:FIDO2およびWebAuthn認証

https://docs.citrix.com/ja-jp/citrix-virtual-apps-desktops/secure/fido2.html

-

③ セキュリティ キーを使用した S/MIME

これは、本来、S/MIME用の秘密鍵は OS や証明書ストアに格納される仕組みです。

FIDO2 セキュリティキー は認証専用であり、汎用的な証明書格納には対応していません。

それを、セキュリティーキーで賄うことができないと説明されているだけであり、引き続き 証明書ストア での運用を継続すれば良いのではないかと考えます。

※YubiKey 5 のように FIDO2 と CBA を併用できるセキュリティキーもありますが、S/MIME に利用できるのは CBA 側の証明書機能であり、FIDO2 機能ではありません。CBA 側でうまく対処させてあげれば、結果的に 1本のセキュリティキーに同居させることはできるかもしれません。

-

④ セキュリティ キーを使用した [別のユーザーとして実行]

UAC や RunAs は、パスワードベースの仕組みであり、FIDO2の認証フローとは統合されていません。

例えば、一般ユーザーが [管理者として実行] を行う場合が該当します。

Switch User で OS サインイン の切り替えならば セキュリティキー を使えるので、デスクトップ単位で切り替えることでの代用が可能です。

-

⑤ セキュリティ キーを使用したサーバーへのログイン

サーバーのコンソールを使った直接ログオンはできない様子です。

その代わり、② の回避策で紹介している方法を使い、RDP でアクセスすればセキュリティキーでもログオンできます。

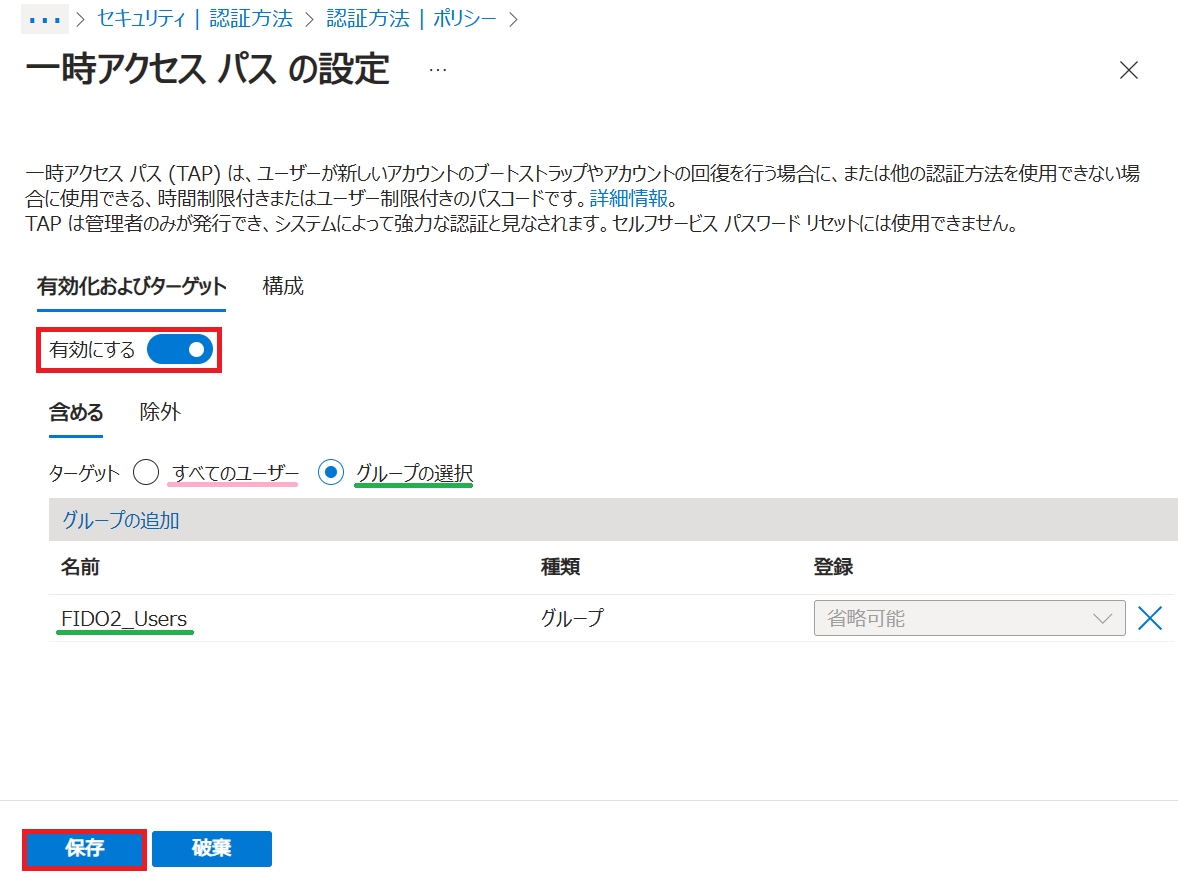

2. 認証方法(一時アクセスパス)の環境設定

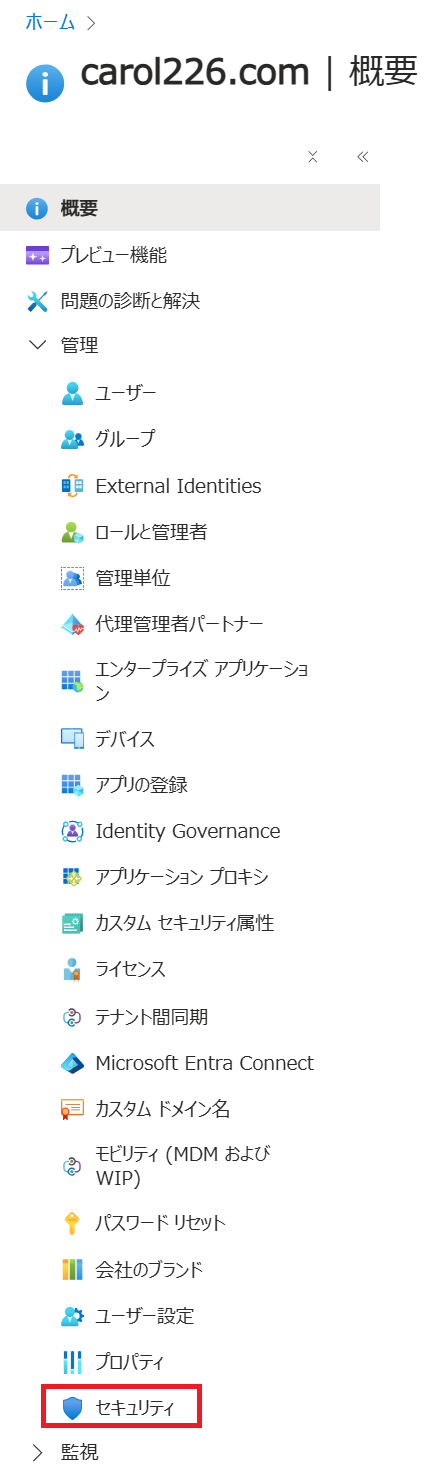

1.Azure Portal (https://portal.azure.com) にサインインし、Microsodt Entra ID のテナントの左ペインから セキュリティ を選び 認証方法 を選択します。

2.認証方法 の画面では、左ペインから ポリシー を選んだあと 一時アクセス パス を選択します。

3.一時アクセスパスの設定画面で、有効にする を ON にします。

続いて、ターゲット では、以下のいずれかを選択して 保存 を押します。

① (緑) すべてのユーザー(テナント内の全ユーザーに 一時アクセスパスが有効になります)

② (桃) グループの選択(選択したグループのみに 一時アクセスパスが有効になります)

ここで、一時アクセスパス の設定を行っても、通常の利用者の操作性には変化がありません。

管理者が 一時アクセスパス を発行できるかどうかの設定ですので、すべてのユーザー に設定しても問題はないかと思います。

それでも、あえて 一部のユーザー のみに限定したい場合などに、グループを指定すると良いと思います。なお、グループは オンプレドメイン側で作成し テナントへ同期されたグループを使うことをお勧めします

なお、構成 タブ を使うことで、既定値を 変更することができます。

おススメは、一時利用 を必須にする を "はい" にすると良いと思います。

(1回しか使えなくなります)

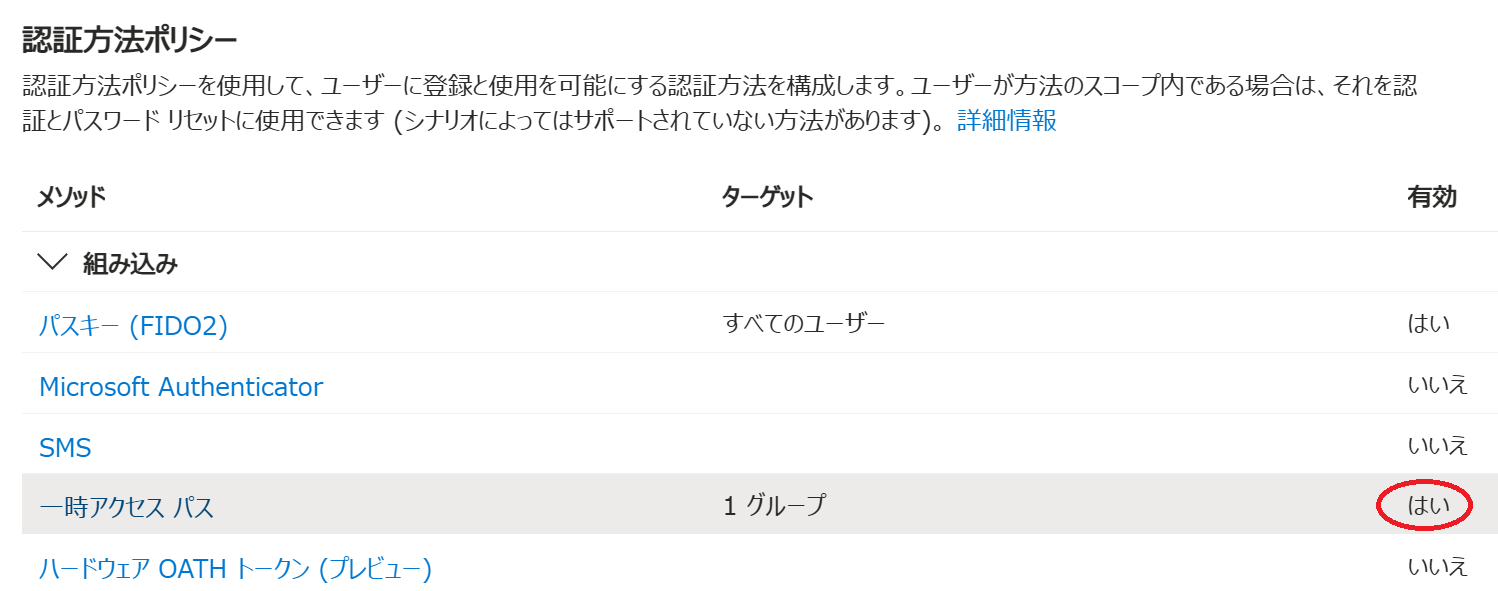

4.以下のように 一時アクセスパス が はい になっていれば OK です。

3. ユーザー発行時 の 管理者手順

3-1. ドメインユーザーを作成する

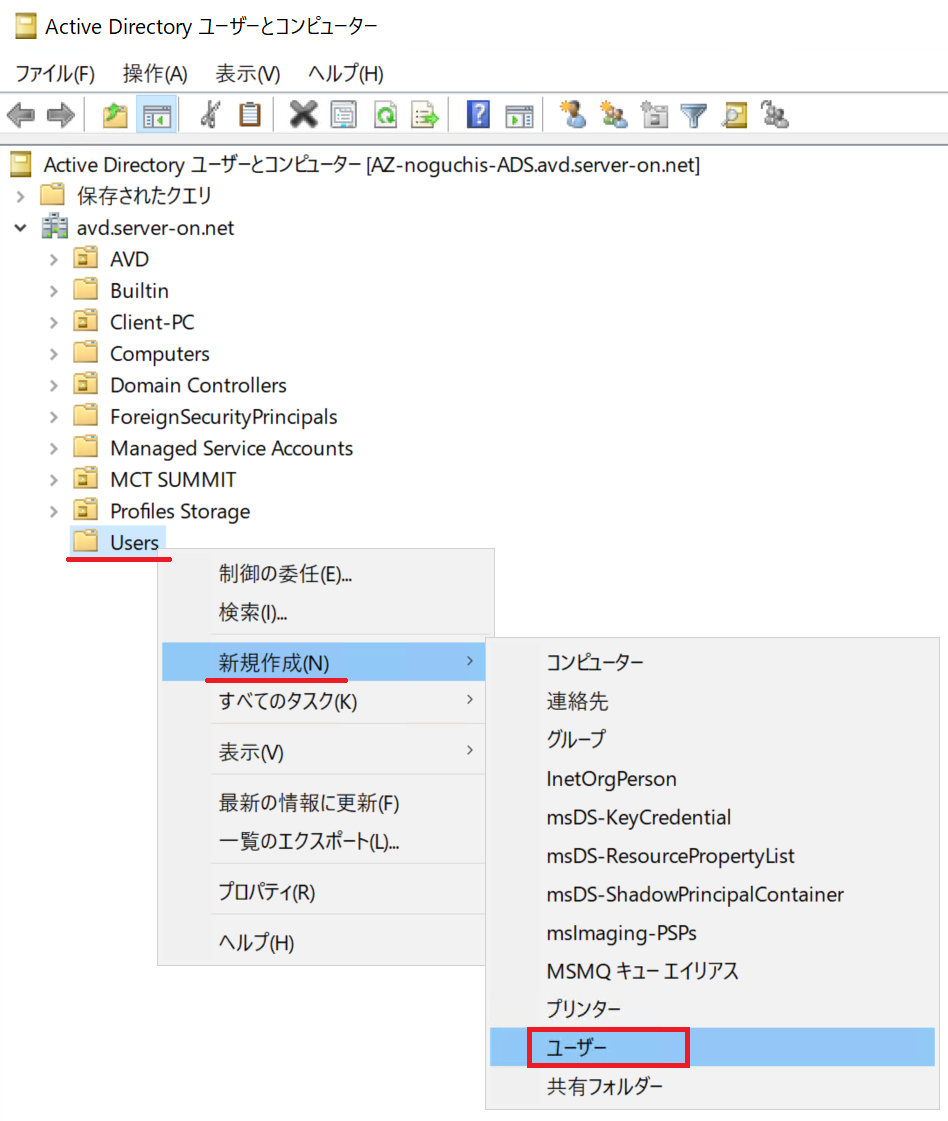

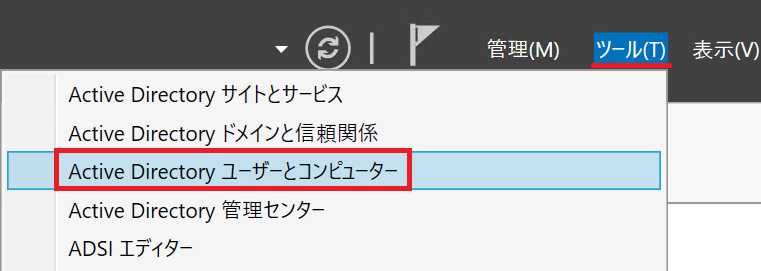

1.オンプレミスのドメインコントローラーにサインインして、Active Directory ユーザーとコンピューター (ADUC) を起動します。

3.フルネーム、ユーザーログオン名 を指定して 次へ を押します。

代替 UPN サフィックスを設定している場合は、ここで サフィックスの選択を忘れないようにしましょう。

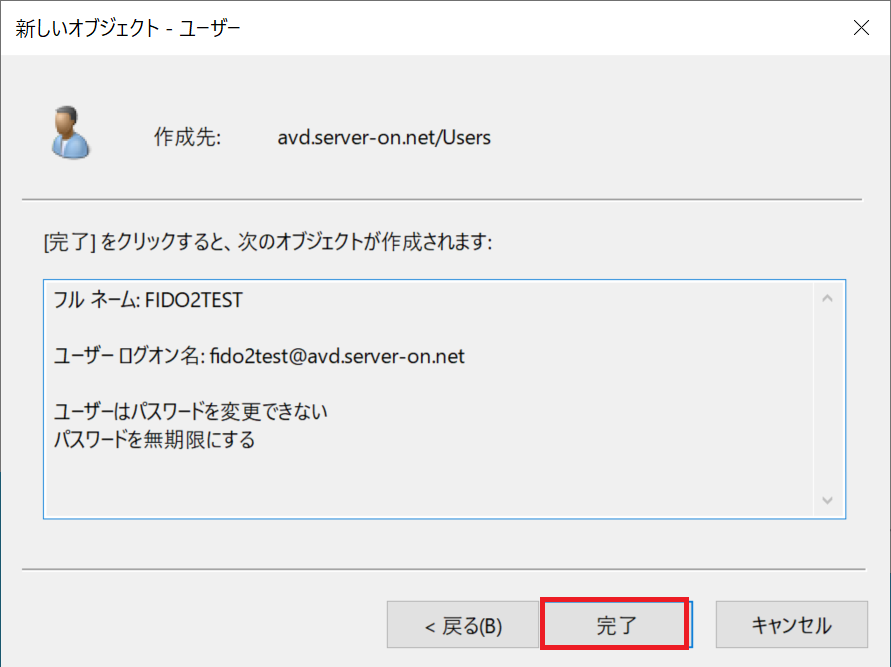

4.任意のパスワードを設定し、ユーザーはパスワードを変更できない と パスワードを無期限にする にチェックを入れて 次へ を押します。

補足

あとの工程で設定する 対話型ログオンにはスマートカードが必要 によって、ここで設定したパスワードは無効化されます。そのため、ここで入力するパスワードは 使う予定がありません。上下の段で同じものを入力して先へ進むことを考えていただければ OK です。

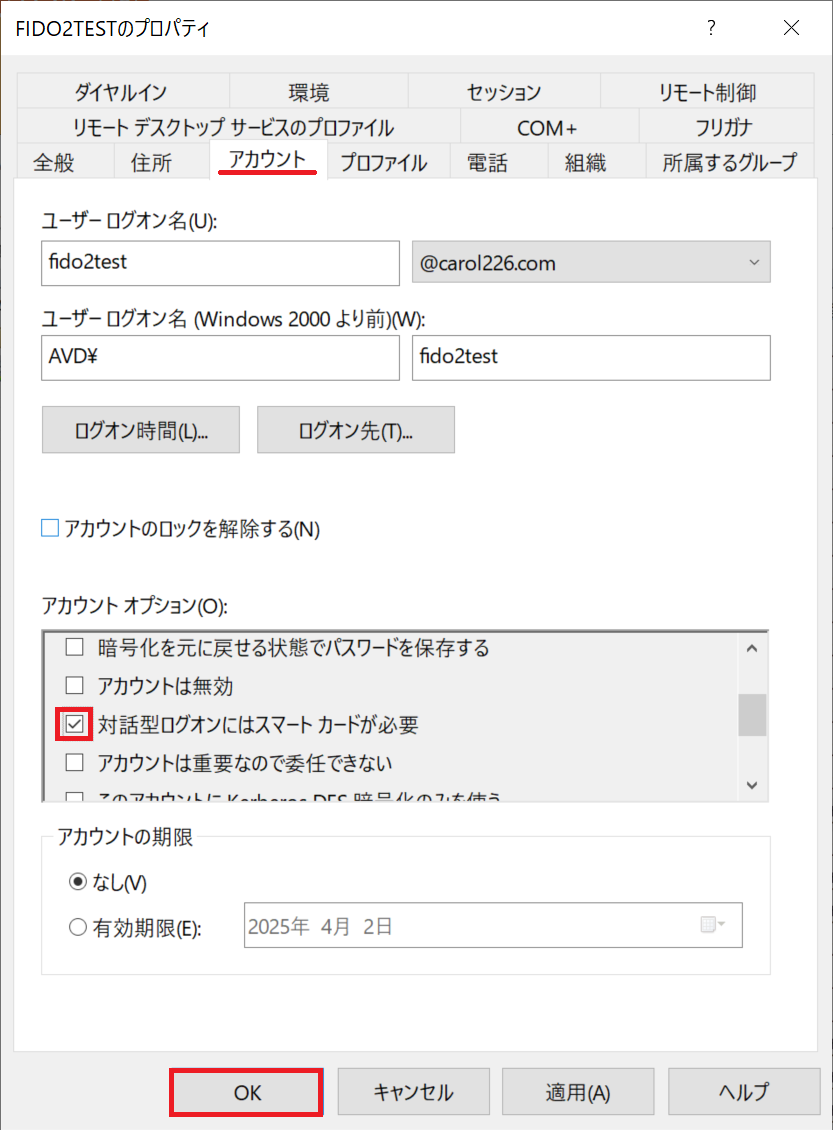

6.作成されたユーザーを右クリックして プロパティ を開きます。

7.アカウント タブを開き、対話型ログオンにはスマートカードが必要 にチェックを入れます(項目名は、スマートカード になっていますが、FIDO2 も有効です)

対話型ログオンにはスマートカードが必要 をチェックすると、ユーザーに設定されていたパスワードはリセットされます。あとで このチェックを外しても、元のパスワードではログオンできないため、パスワードでサインインさせる必要が生じた場合は、再度 パスワードのリセットを行う必要があります。

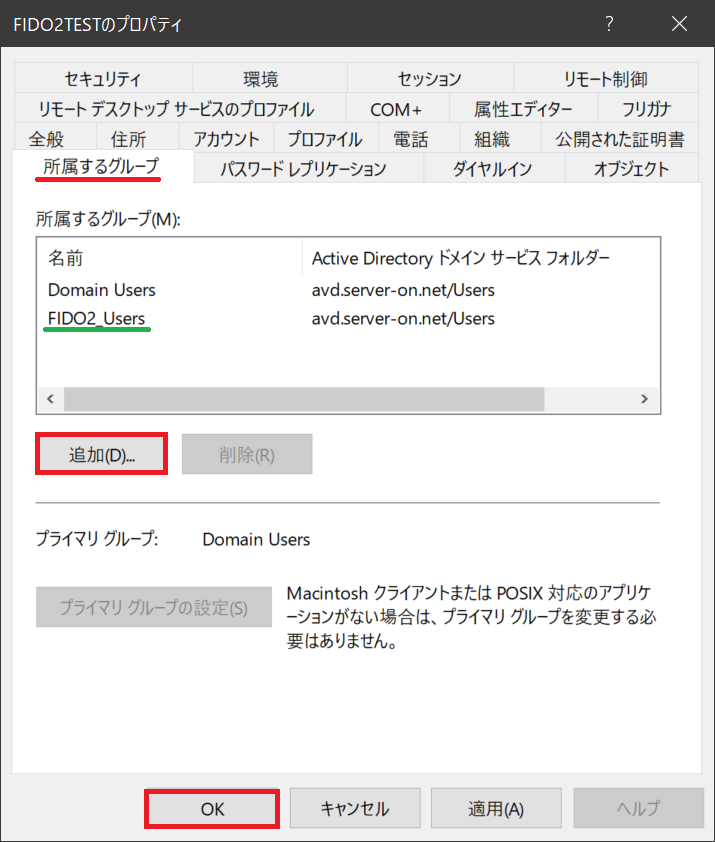

(前章で、一時アクセスパス の初期設定で グループを指定した場合のみ)

以下の手順で、作成したユーザーをグループに加えてください。

所属するグループ タブを開き、追加 ボタン を押して、一時アクセスパスに割り当てた セキュリティグループ (FIDO2_Users) へ追加します。最後に 緑のラインのように表示されたら、OK を押します。

追加 ボタンを押したあとに表示されるウィンドウで、グループ名を入力します。

代替手段

ユーザーごとに 対話型ログオンにはスマートカードが必要 の設定を行うのではなく、GPO を使って コンピューターごとに、ポリシーを配って対応する方法もあります。

その場合は、そのコンピューター上のユーザーすべてに対して、スマートカード (および FIDO2)ログオンが必須になります。

この方法は注意点があり、該当のコンピューターに ローカルアカウントでのサインインができなくなります。

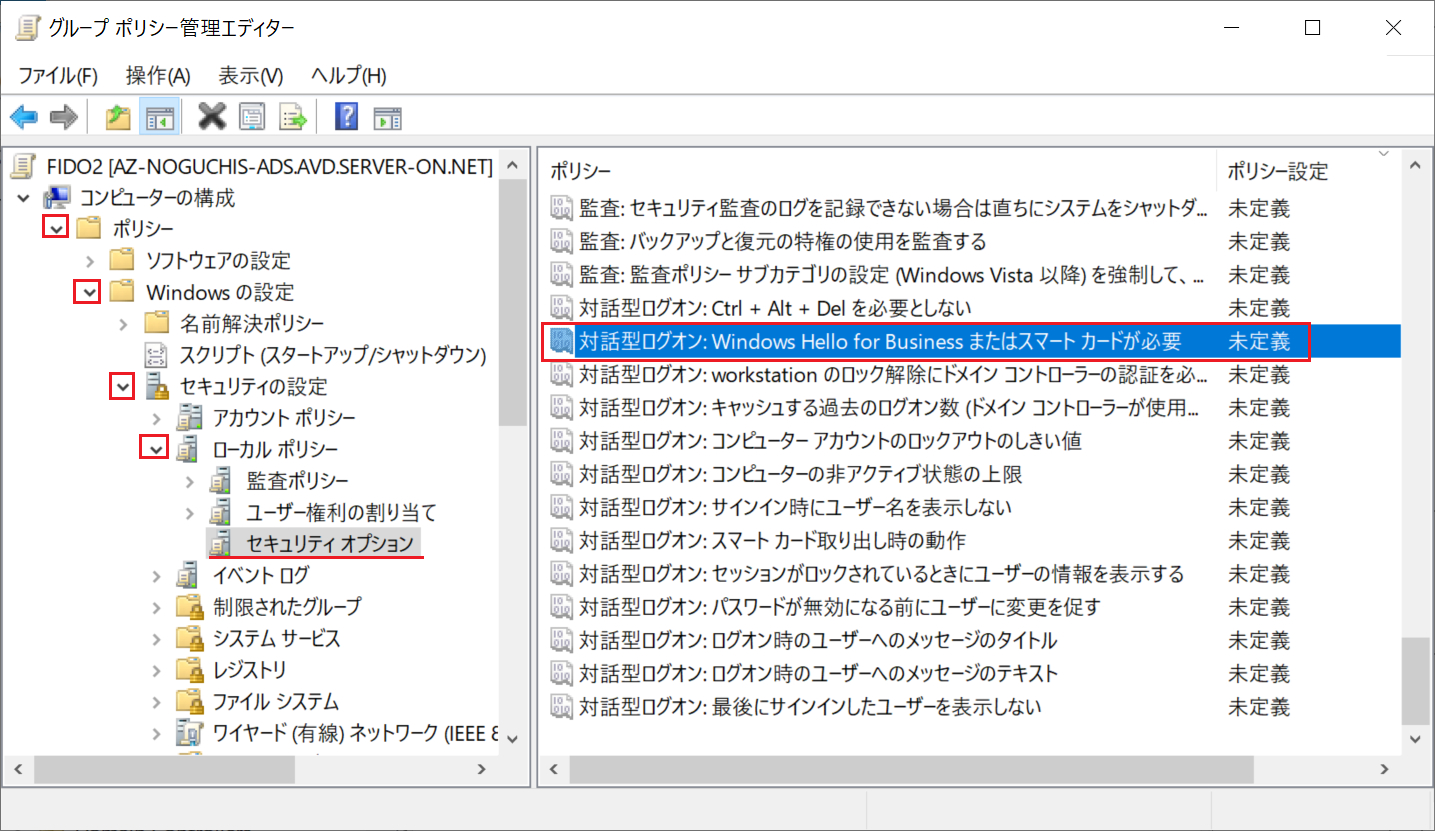

GPO を使って コンピューター 単位で スマートカード (および FIDO2) を強制する手順

手順は、ココを開いて参照できます。

この方法を使う場合は、ユーザーのプロパティ の 対話型ログオンにはスマートカードが必要 の方は、無効のままで問題ありませんが、GPO を適用していない PC には、パスワードでのログオンが可能であることを認識しておきましょう。

制御したい コンピューターオブジェクトが含まれた OU が用意されている前提です。

※画像では、Client-PC という OU を想定した手順となっていますが、物理 PC のコンピューターオブジェクト が含まれている OU を指定してください。

- ドメインコントローラーで グループポリシーの管理 を開きます。

- 任意の OU に対して このドメインに GPO を作成し、このコンテナーにリンクする を選択します。

- 任意の GPO 名を指定して OK を押します。(今回は、FIDO2 を命名)

- 作成された GPO を右クリックして 編集 を選択します。

- 以下の設定を開きます。

コンピューターの構成 - ポリシー - Windows の設定 - セキュリティの設定 - ローカルポリシー - セキュリティオプション

対話型ログオン:Windows Hello for Business または スマートカードが必要

- 設定を 有効 にして OK を押します。

公開情報:Windows Hello for Businessまたはスマート カードを要求する

https://learn.microsoft.com/ja-jp/windows/security/identity-protection/passwordless-strategy/journey-step-2?wt.mc_id=MVP_407731#require-windows-hello-for-business-or-a-smart-card

GPO を使って コンピューター 単位で スマートカード(および FIDO2)を強制する手順 は、ここまで です。

3-2. 強制同期を実施する

前章で作成したユーザーが、テナントに同期されたあとに後続作業があります。

自然に同期されるのを待つとタイムラグがあるため、コマンドを使って 強制同期を行います。

※コマンドを使わずに、自然に同期されるのを待っても良いですが、最大 30 分くらい掛かります。

- PowerShell(管理者)のウィンドウを開き、コマンドを実行します。

Start-ADSyncSyncCycle

以下の通り、Success と表示されれば OK ですが、これは 同期が開始されたという合図です。

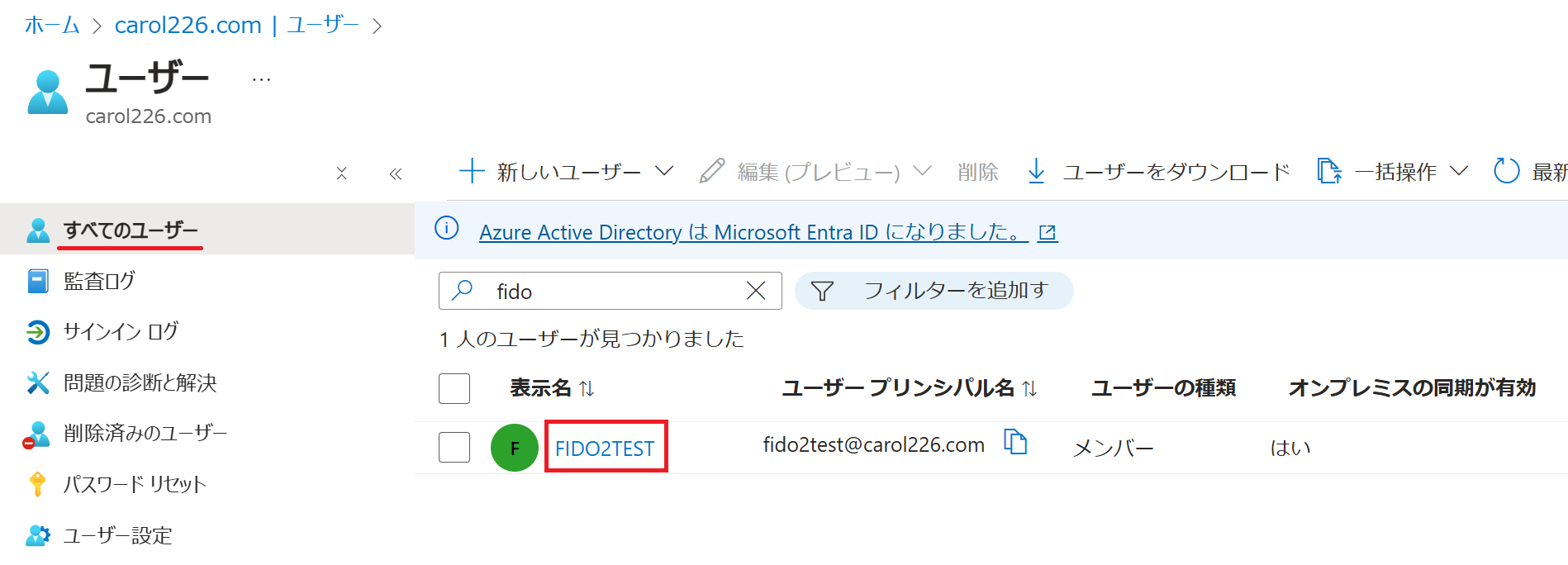

- Azure Portal で Microsoft Entra ID を開き、該当のユーザーが同期されたことを確認します。

オンプレミスから同期されたユーザーは オンプレミスの同期が有効 欄が "はい" になっています。

3-3. 一時アクセスパスを発行する

1.Azure Portal (https://portal.azure.com) を使い Microsoft Entra ID を開き、ユーザーの一覧を表示します。オンプレミスから同期されたユーザーをクリックして開きます。

2.左ペインから 認証方法 を選択し、+認証方法の追加 を選択します。

続いて、右側に開いたウィンドウ内で 方法の選択で 一時アクセスパス を選択して 一時利用 を "はい" に設定してから 追加 を押します。

ポイント

一時アクセスパスは、アクティブ化期間で設定された時間だけ有効です。

一時利用を "はい" にすることで、1回だけ使うことができるようになっています。

一時利用を "いいえ" にすると、指定された期間だけ 一時アクセスパス が利用できます。

運用シーンによって、カスタマイズしてください。

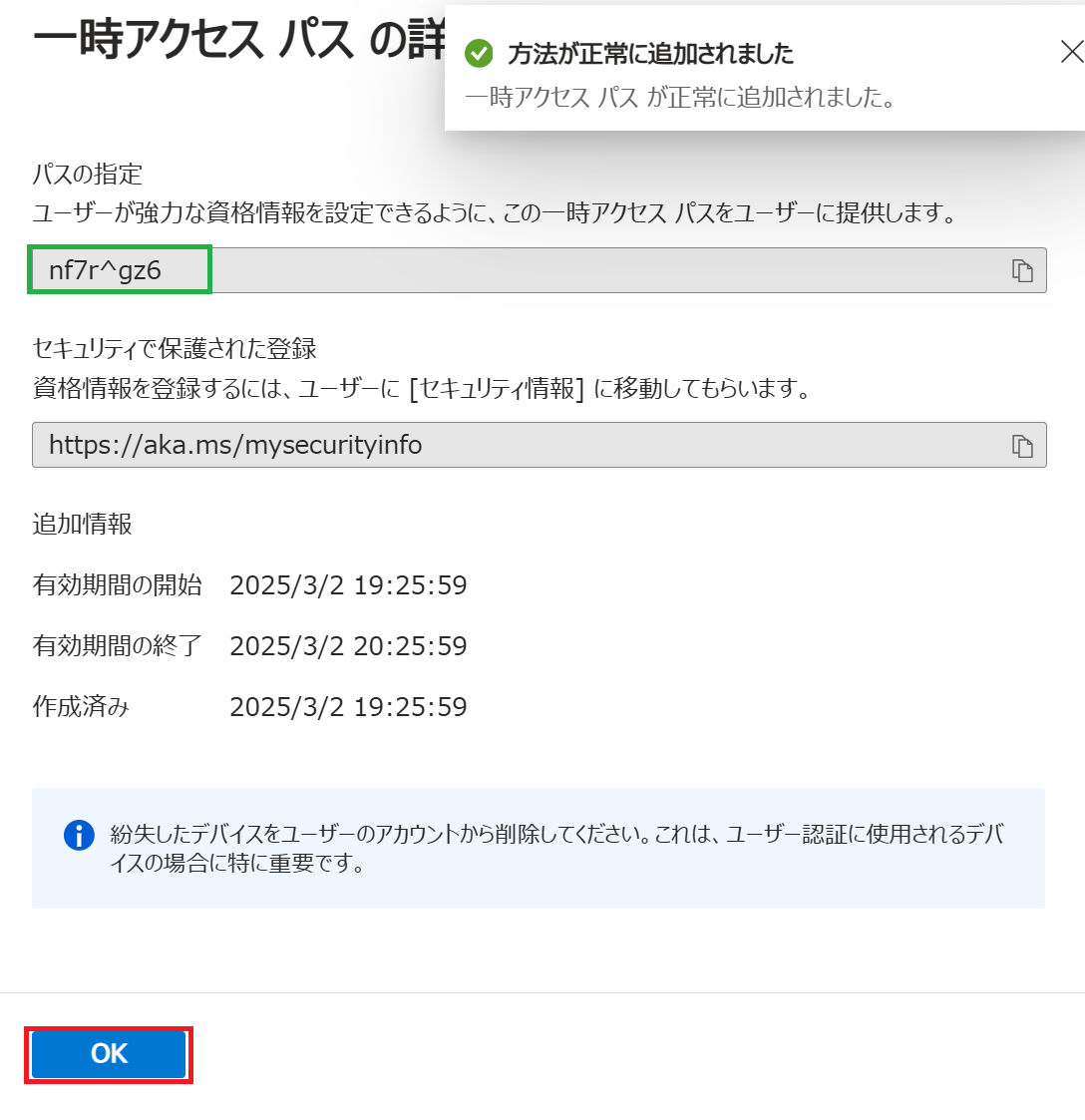

3.以下の緑枠のように 一時アクセスパス が発行されるため、控えて下さい。

OK を押すと、参照できなくなるので、注意してください。

4.発行された ユーザーアカウント と 一時アクセスパス を利用者に伝えてください。

このタイミングで、物理的な FIDO2 セキュリティキーや、操作手順書などの一式を 利用者に渡すと良いと思います。

4. ユーザーの初期設定手順

各ユーザーごとに、1回だけ本作業が必要です。

本章で示した手順を参考に、ユーザーマニュアル を用意することをお勧めします。

1.以下の URL にアクセスします。

https://aka.ms/mysecurityinfo

2.以下のサインイン画面に ユーザーアカウント を入力して Next を押します。

3.一時アクセスパス の入力を促されるため、入力して Sign in を押します。

これ以降の作業は、以下の Yubikey についてのまとめ記事 で取り上げている内容と共通の部分が多いため、こちらの記事も参考にしてみてください。

Yubikey まとめ(利用可否検証あり)

https://qiita.com/carol0226/items/1e28bdc3acc4c7814da2

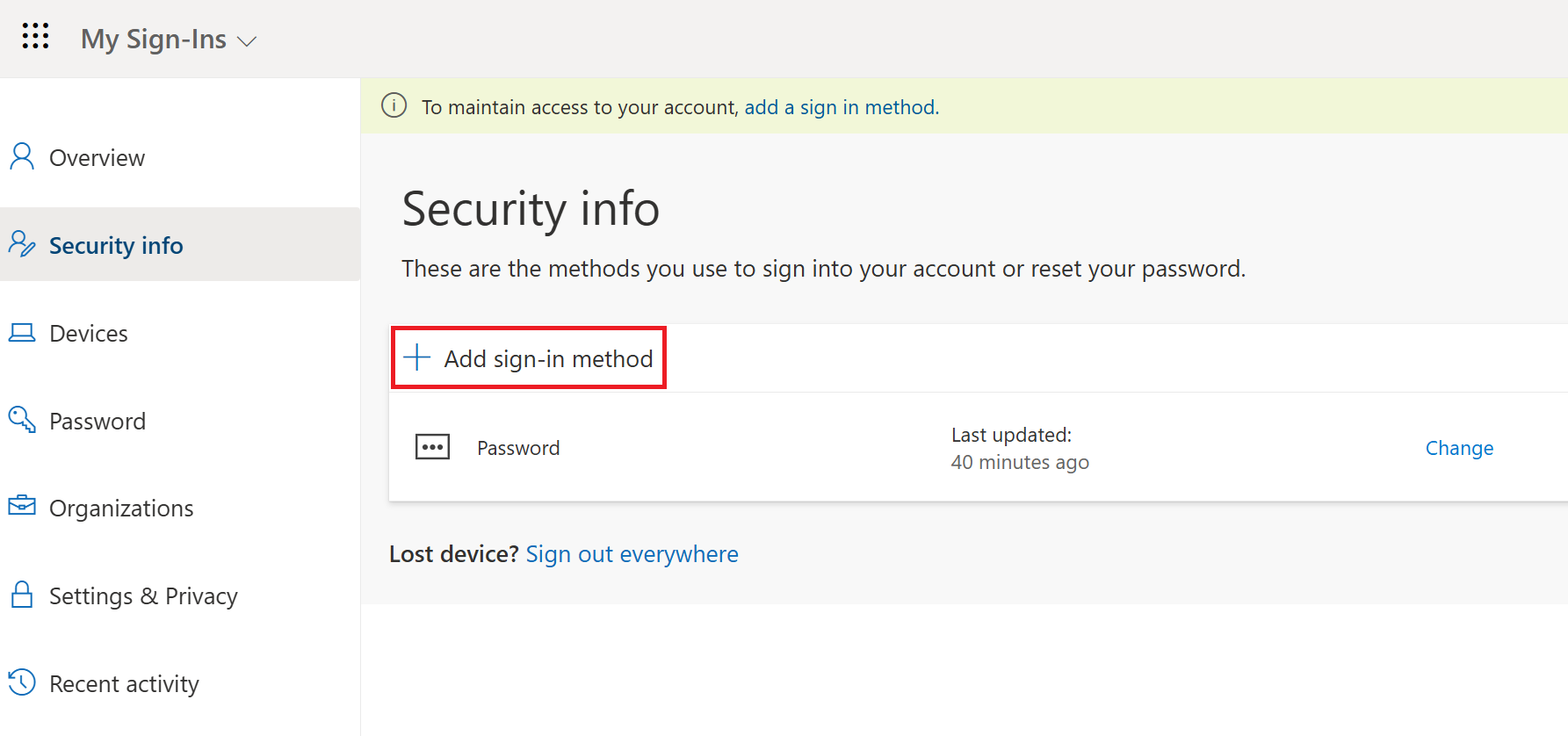

4.以下の画面に遷移するため +Add sign-in method を押します。

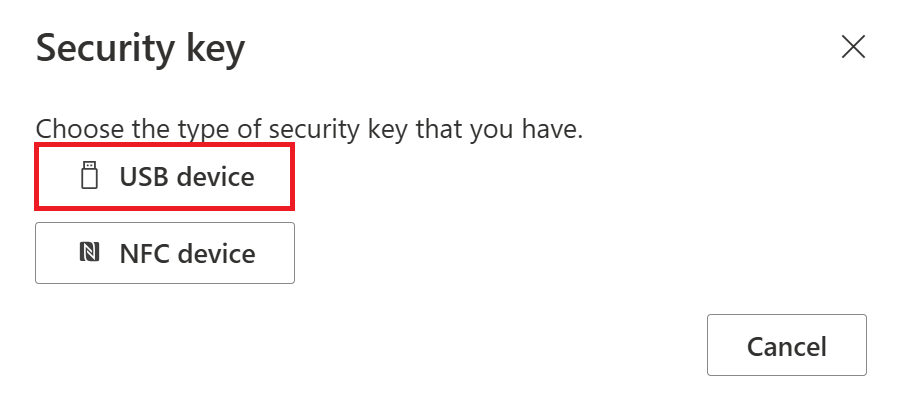

5.以下のウィンドウが開くため Security key を選択します。

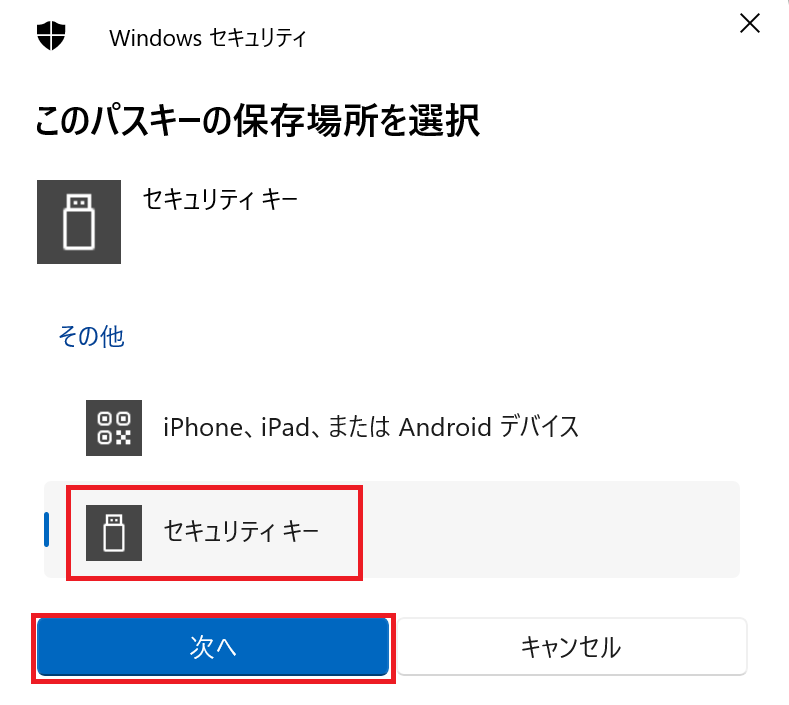

8.以下の画面では、セキュリティキー を選択して 次へ を押します。

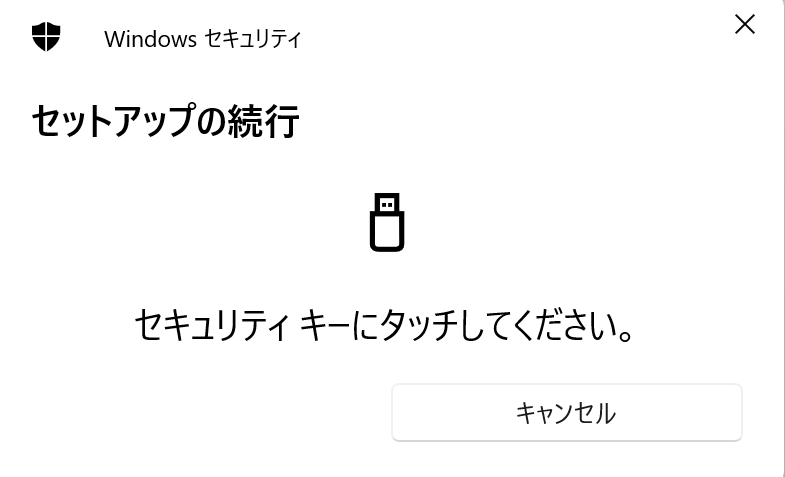

11.この画面が表示されたら FIDO2 セキュリティキーを挿入します。

12.FIDO2 の認証を行うことで、以下の画面になります。

13.登録した FIDO2 セキュリティキー を識別できるように 名前を入力して Next を押します。

おススメ

ここで、名前を指定する際に、FIDO2 セキュリティキーのシリアル No. も入力するようにしておくと良いと思います。

以上で、ユーザーによる 初期セットアップは完了です。

次の章のテストを行う前に、サインアウトしておきます。

5. ユーザーによる PC への パスワードレス サインイン

前章の作業で 新規作成したユーザーに FIDO2 が割り当てられた状態になりました。

では、ドメインに参加されている 物理 PC を用意して、パスワードレス でサインインできるか試してみましょう。

Youtube 動画

Yubikey Bio を使った際の 一連の動作を Youtube にアップしておきましたので、参照ください。

https://youtu.be/qUW_dROu8gU

※指紋認証しているので、PIN を入力する場面はありません。

いくらやっても、FIDO2 セキュリティ キー のアイコンが出ない場合

前提条件 が満たせていないと、アイコンは出ません。

前提条件 となる、以下の記事の内容が 正しく構成されているかどうかを確認してください。

FIDO2 で Windows にサインインする(ADドメイン編)

https://qiita.com/carol0226/items/87dbd1f57f80f6da3968

以下の記事でも紹介されていますが、VPN 接続してから、ドメインコントローラーに接続するようなケースでは、利用中に セキュリティキーのアイコンが消えることもあります。dsregcmd /join で再度 Join することで復活できます。

https://jpazureid.github.io/blog/azure-active-directory/fq-device-based-ca-for-remote-work/#質問-4-ハイブリッド-Azure-AD-参加のデバイス登録処理はどのような流れで行われますか?-VPN-経由でも動作しますか?

3.以下の画面が FIDO2 で OS にサインインできる画面です。

ここで、FIDO2 セキュリティ キー を挿入して PIN を入力します。

※アカウント名を入力する必要はありません・・・(キー内に ID も保存されているっぽいです)

※Yubikey Bio などの 指紋認証タイプ のセキュリティキーの場合は、PIN の入力は SKIP されて タッチ1発でサインインすることができます。

4.正しい PIN が入力されたら、以下の画面が表示されます。

5.FIDO2 セキュリティ キー に 指タッチします。

下図は、私が検証した YubiKey です。この時に ランプが点灯しています。

6.これで 以下の画面に遷移されて ドメインログオン が完了します。

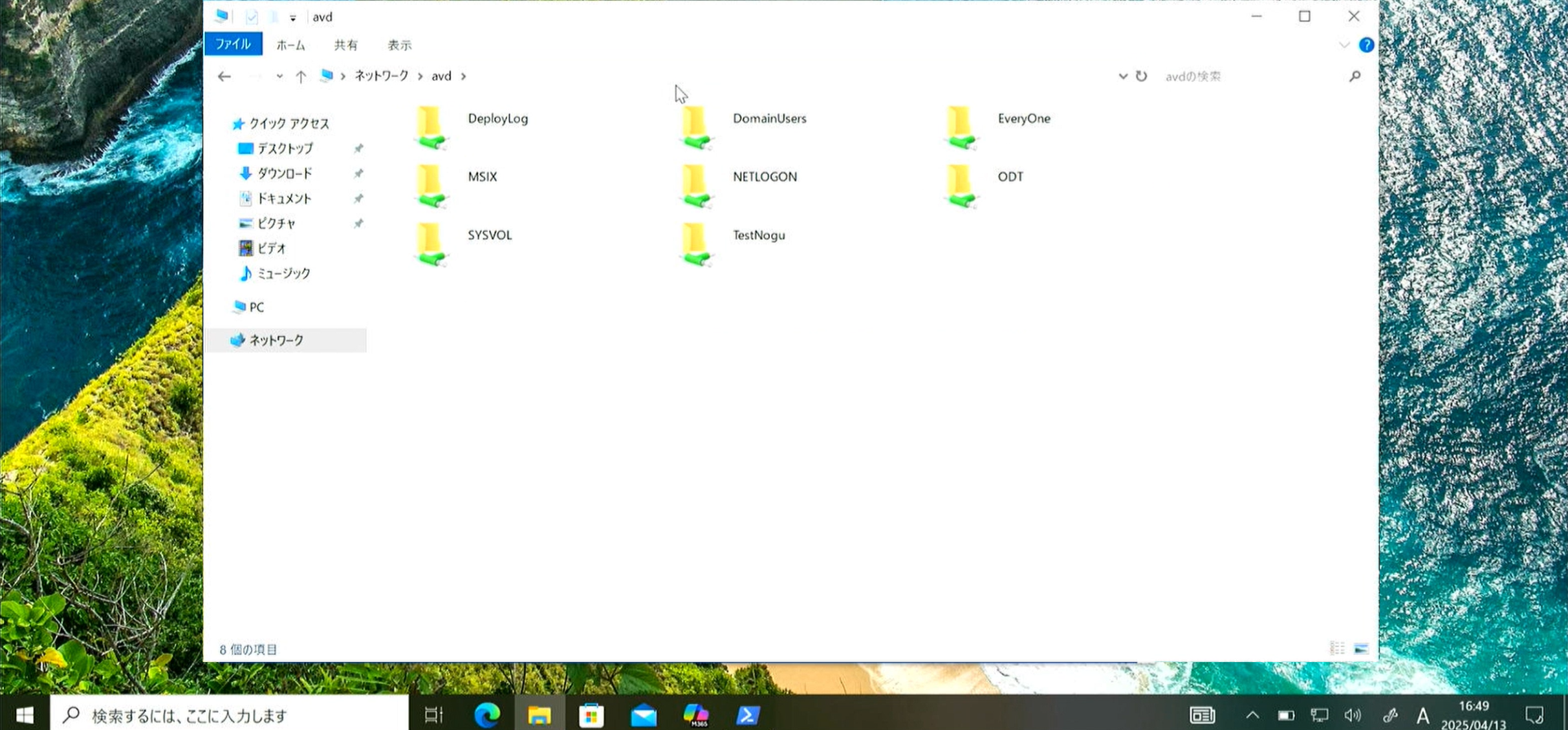

7.パスワードレスで 物理 PC へのサインイン が成功しました。

以下の画面では、エクスプローラーで ドメインコントローラー のファイル共有に接続したところです。

一切、パスワード認証が発生せずに、フォルダ一覧 を表示することができました。

以上のように、あらかじめ FIDO2 セキュリティ キー に ハイブリッドユーザー の アカウント が登録されていれば、パスワードレス で サインイン することが可能になります。

公開情報:FIDO2 セキュリティ キーを使用してサインインする

https://learn.microsoft.com/ja-jp/entra/identity/authentication/howto-authentication-passwordless-security-key-windows?wt.mc_id=MVP_407731#sign-in-with-fido2-security-key

さいごに

以上の対応で 物理 PC を運用する際に 従来のパスワード を一切使用せずに ユーザーアカウント の パスワードレス 運用が可能となります。

ぜひ、パスワードレス な運用を検討してみてください。