はじめに

2023 年 9 月頃に、AVD の検証をする傍ら、テナント制限v2 についての記事を公開していました。

当時は、ドメイン参加した VM に制限を掛ければ良かったので 設定を GPO で配布していたのですが、このたび Intune を使って構成してみたので、手順を紹介します。

当然ですが、Intune を使って配布するため、社外に持ち出した 物理のノート PC に対して テナント制限 を適用することができます。

(2023 年 9 月 に公開していた記事)

テナント制限v2 (GPO で配布)

https://qiita.com/carol0226/items/f0d9bcb8adffb66d49f2

→ テナント制限の説明について、この記事に記載してます。参照ください。

WDAC (コマンドで実行)

https://qiita.com/carol0226/items/c06e7f84dfe851885f12

おさらい:テナント制限v2 + WDAC の動作イメージ

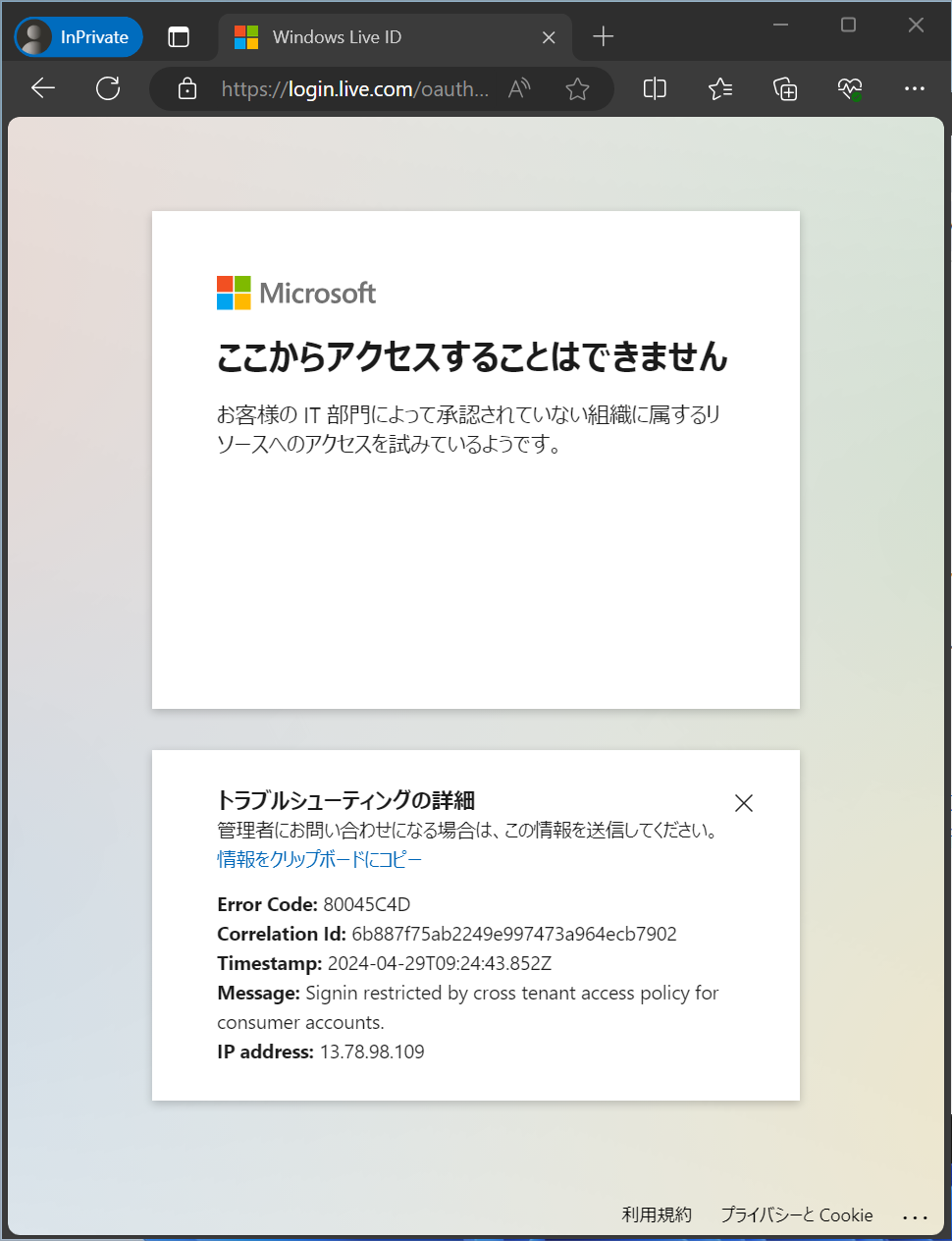

Edge で 他テナントへのアクセス

Edge を使って、Office 365 へ 他社のテナントのアカウントでサインインを試みようとすると、テナント制限v2 が適用され、以下の画面のように ブロックされます。

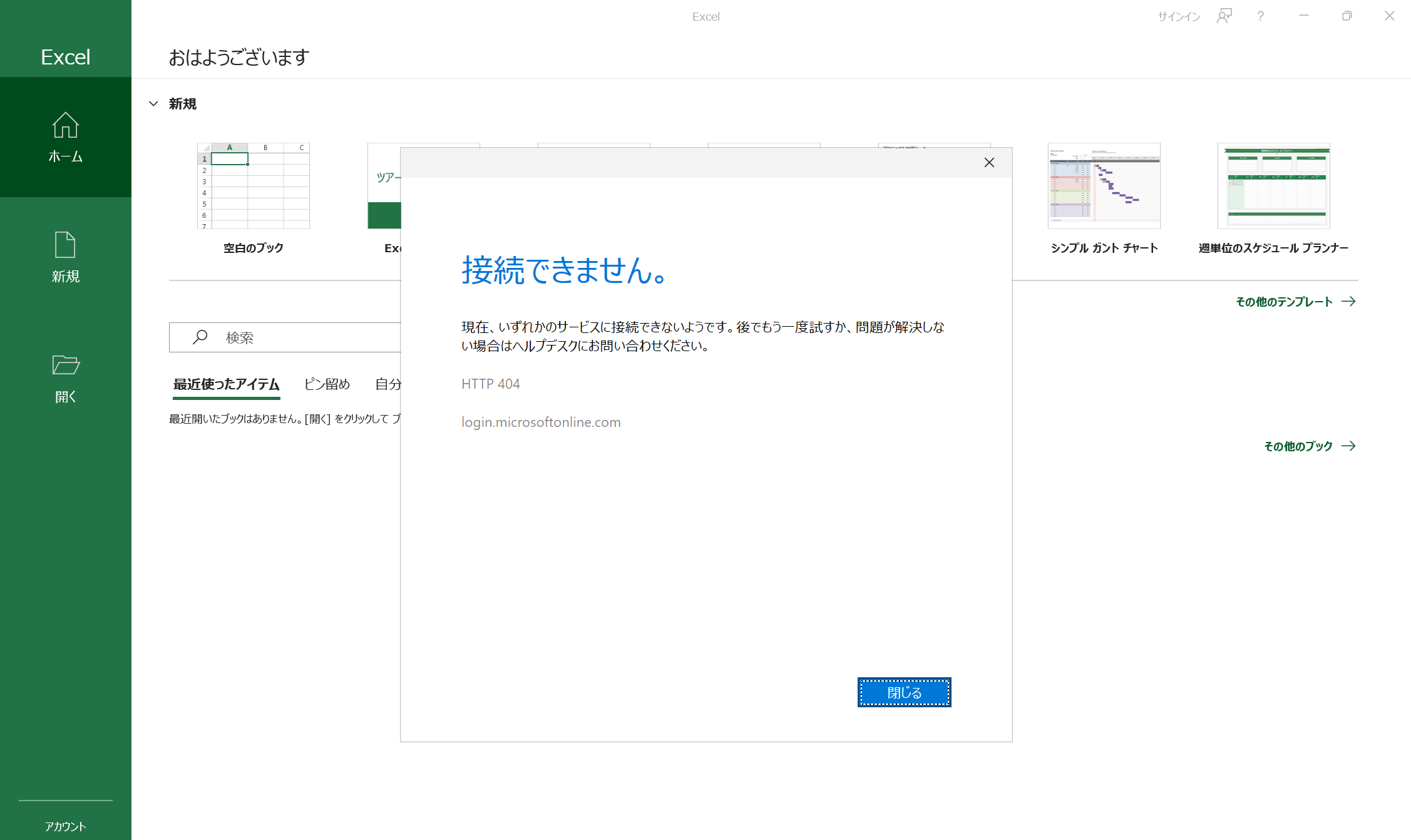

Office アプリで 他テナントへのアクセス

Office アプリでも 同様に、他社テナントにはアクセスできません。

Edge で 自テナントへのアクセス

Edge を使って、Office 365 へ 自社のテナントのアカウントでサインインを行うと、通常通りにサインインが可能です。

他社製アプリ(Chrome 等)の場合

以下のように、Chrome(Edge 以外のブラウザ)から Office 365 などの "組織アカウントでサインインを行う画面" へ遷移すると、WDAC によってブロックされます。

Chrome 以外にも、Firefox や、.NET で開発されたアプリケーションも WDAC でブロックされます。

テナント制限v2 は、Microsoft 製のアプリケーションでしか機能しません。

もし、WDAC を導入せず、テナント制限v2 だけを採用した場合は、Chrome から Office 365 へのサインインが許可されてしまいます。Chrome に対しては、テナント制限v2 が効かないため、Chrome 経由で 他社テナントへのアクセスが出来てしまい、セキュリティホール になります。

テナント制限v2 の前提条件

- Microsoft Entra ID P1 以上のライセンス(旧名称:Azure AD Premium P1)

- グローバル管理者またはセキュリティ管理者のロールを持つアカウント

- Windows 10 / 11 に、最新の更新プログラムの適用

構成手順

1. WDAC ポリシーの構成手順

1.以下の記事を参照し「1. ポリシーファイル (.csp) の作成」の章のみ の作業を実施して、.csp ファイルを作成します。

2.作成した .csp ファイルの拡張子を .bin に改名します。

ファイルの内容はそのままで OK なのですが、Intune ポータルでは、.bin 形式のみアップロード可能なため、ここで改名しておきます。

2. テナント制限v2 の構成手順

この章の手順を行う事で、該当のテナントにおいて テナント制限 が有効化されます。

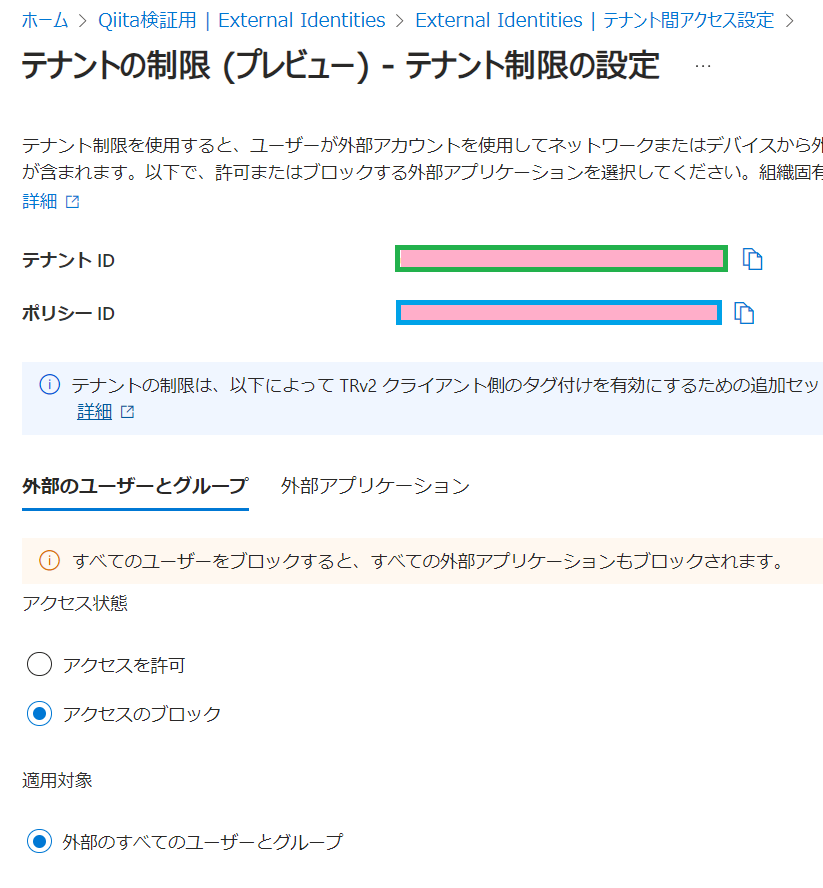

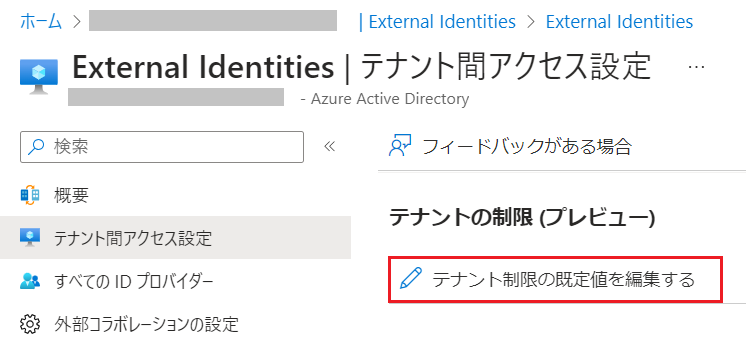

- Microsoft Entra ID の設定ページで「External Identities」を選ぶ

- 「テナント間アクセス設定」を選び「既定の設定」を選ぶ

- 下へスクロールさせ、「テナント制限の既定値を編集する」をクリック

- 「外部のユーザーとグループ」を選択して、「アクセスのブロック」と「外部のすべてのユーザーとグループ」を選択します。

- 「外部アプリケーション」を選択して、「アクセスのブロック」と「すべての外部アプリケーション」を選択して、「保存」ボタンを押します。

以上の設定で、テナント側の設定は完了です。

(参考:ステップ 1: 既定のテナント制限 V2 を構成する)

https://learn.microsoft.com/ja-jp/entra/external-id/tenant-restrictions-v2?wt.mc_id=MVP_407731#step-1-configure-an-allowed-list-of-partner-tenants

3. Intune を使って PC へ設定を配布する

3-1. WDAC ポリシーの配布

- Intune 管理センターへサインインし、左ペインの デバイス から 構成 を選び、+新しいポリシー を選択します。

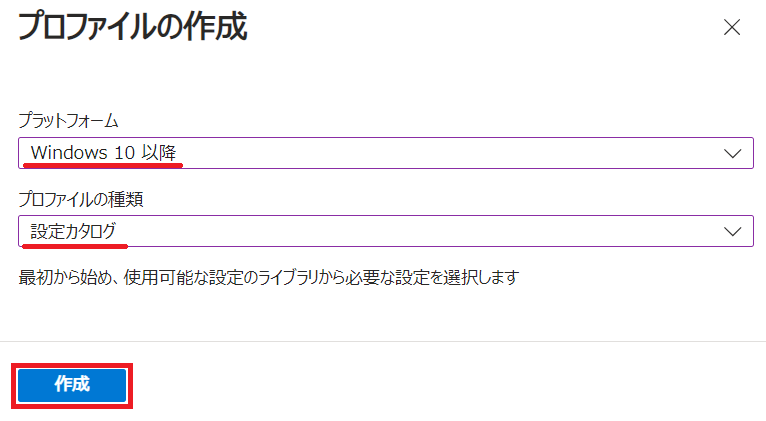

- プロファイルの作成画面で、下図の選択肢を選んで 作成 を押します。

-

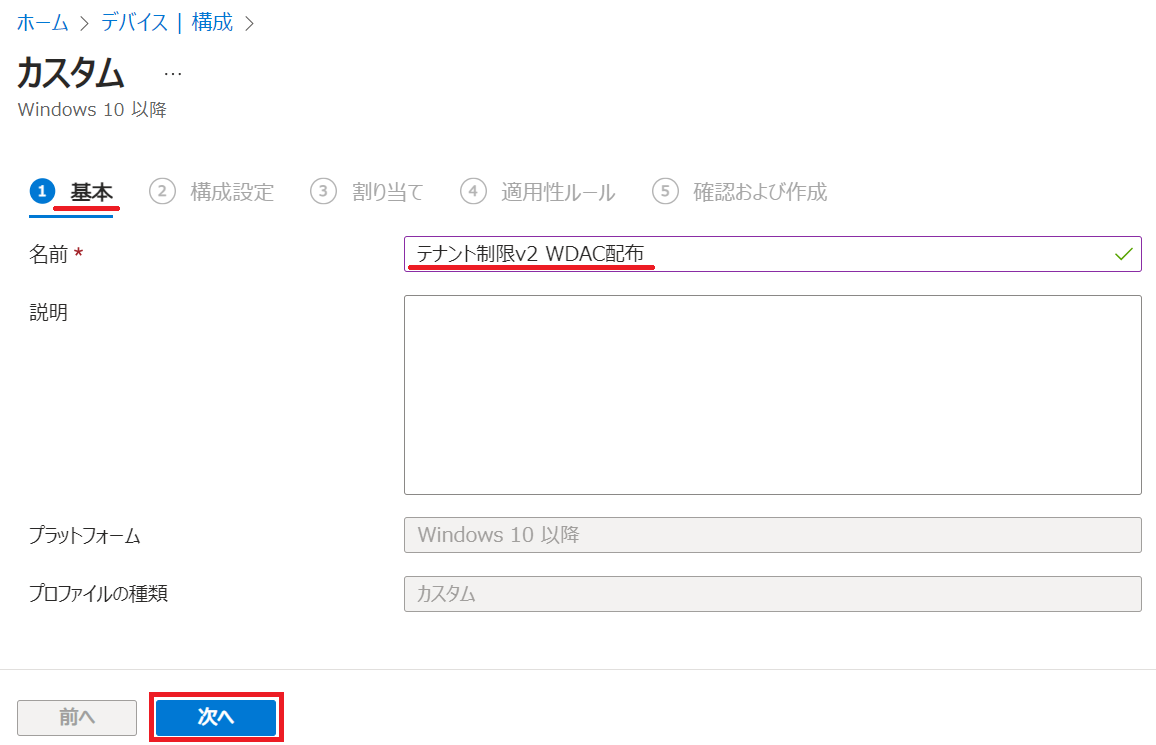

基本 タブでは、任意の名前を設定して 次へ を押します。

-

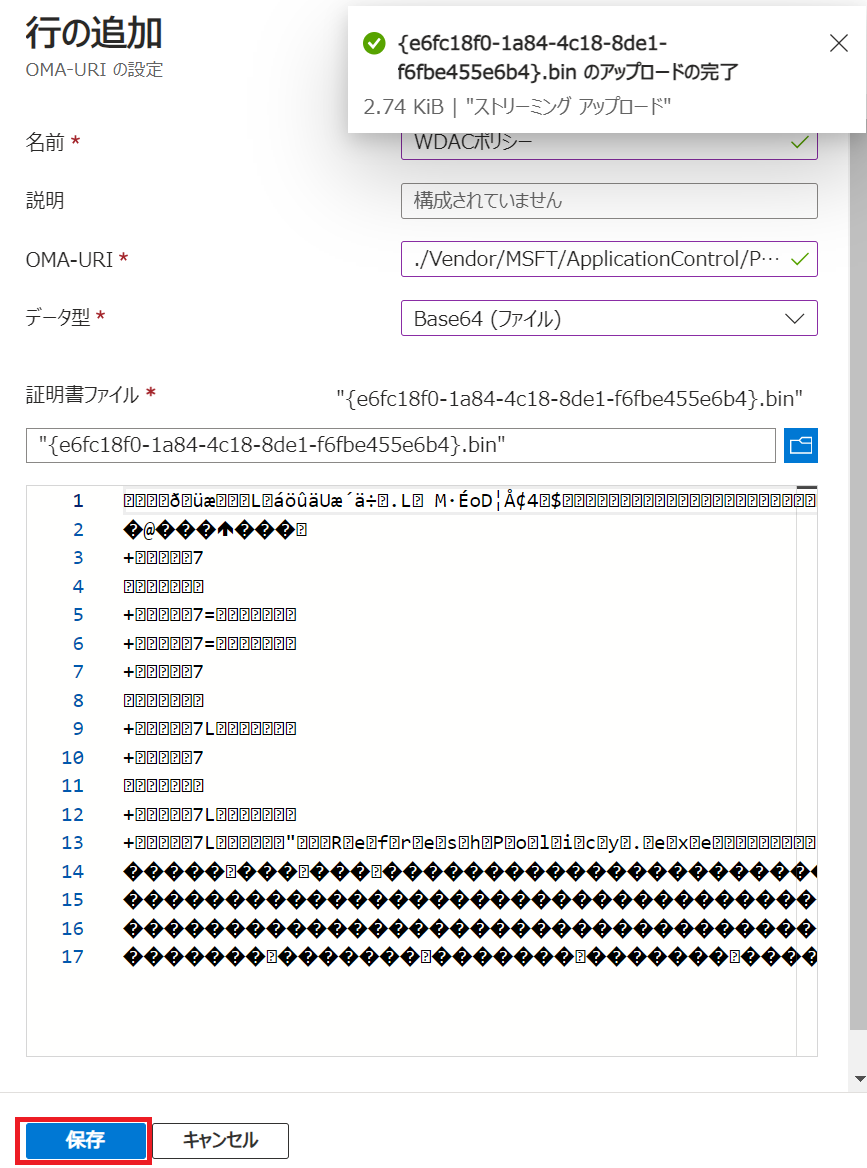

構成設定 タブでは、追加 ボタンを押します。

- OMA-URI の設定 画面では、任意の名称を設定し、OMA-URI 欄には、以下の文字列を準備してから、貼り付けます。データ型は、Base64 を選択します。

./Vendor/MSFT/ApplicationControl/Policies/{Policy GUID}/Policy

例

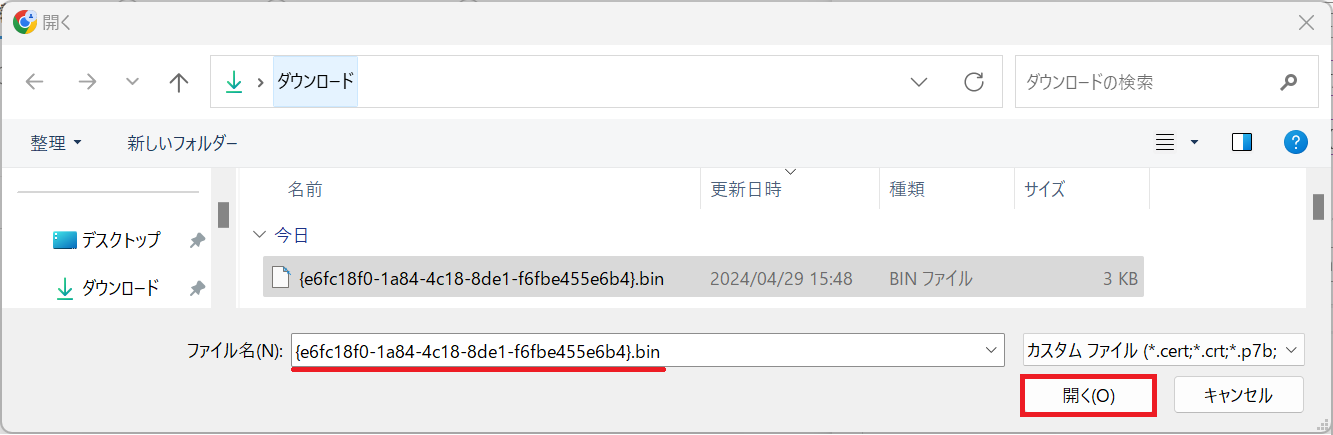

{Policy GUID} の箇所を「1. WDAC ポリシーの構成手順」の章で取得し改名した .bin ファイルのファイル名の部分を { } 中カッコ を省いて文字列を生成してください。

(ポリシーファイル名)

{e6fc18f0-1a84-4c18-8de1-f6fbe455e6b4}.bin

(生成した文字列) → この文字列を OMA-URI 欄へ貼り付ける

./Vendor/MSFT/ApplicationControl/Policies/e6fc18f0-1a84-4c18-8de1-f6fbe455e6b4/Policy

6.以下のファイル選択ウィンドウが表示されるため、赤枠部分を押します。

7.ファイル選択ダイアログで、WDAC ポリシー (.bin) を選択します。

10.一覧に 以下のように表示されたことを確認して 次へ を押します。

特に、黄色枠 の箇所が Policy ID になっている必要がありますので、確認します。

11.割り当て タブでは、ポリシーを割り当てるデバイスを選択して 次へ を押します。

下図の例では、"すべてのデバイス" を選択しています。

12.適用性ルール タブでは、特に変更せず 次へ を押します。

13.確認および作成 タブでは、値を確認して 作成 ボタンを押します。

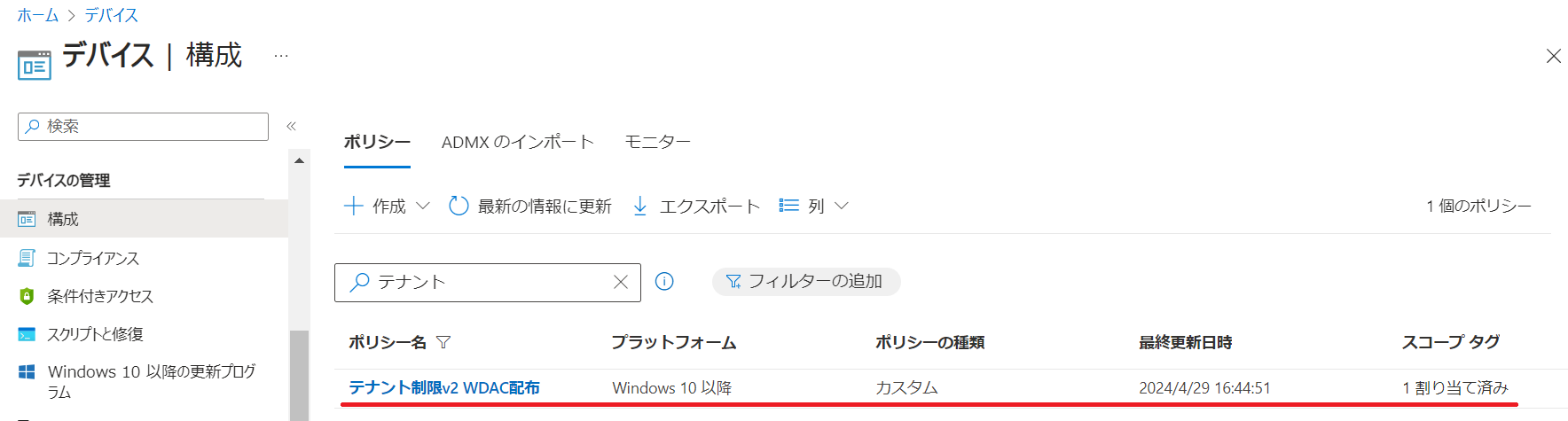

15.作成された 構成ポリシーは、以下のように表示されます。

公開情報

3-2. テナント制限v2 有効化 を配布する

- Intune 管理センターへサインインし、左ペインの デバイス から 構成 を選び、+新しいポリシー を選択します。

- プロファイルの作成画面で、下図の選択肢を選んで 作成 を押します。

-

基本 タブでは、任意の名前を設定して 次へ を押します。

-

構成設定 タブでは、+設定の追加 を押します。

-

設定ピッカー で、"tenant" で検索し、管理用テンプレート¥Windows コンポーネント¥テナントの制限 を選択し、Cloud Policy Details にチェックを入れます。設定ピッカーの画面は、✖ で閉じて構いません。

-

Cloud Policy Details の赤枠部分を押し、Enabled に変更します。

- 以下の画面が開くため、緑枠、赤枠、青枠 の3か所の設定を行い 次へ を押します。

赤枠の Enable firewall protection of Microsoft endpoints を True にします。

実は、この赤枠の設定で WDAC を有効化しています。

この設定を有効にして WDAC ポリシーを配らなかった場合、Edge も含めて 全アプリが ブロックされます。

WDAC ポリシーを配布しない場合は、赤枠 の設定を False にすることで、WDAC を無効化しつつ テナント制限v2 を有効化できます。

9.割り当て タブでは、ポリシーを割り当てるデバイスを選択して 次へ を押します。

下図の例では、"すべてのデバイス" を選択しています。

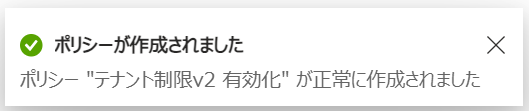

10.確認および作成 タブでは、値を確認して 作成 ボタンを押します。

12.作成された 構成ポリシーは、以下のように表示されます。

動作確認

ポリシーの適用

ポリシーが適用された Intune デバイスは、以下のように TenantRestrictions が表示されます。

画面遷移

画面遷移は、冒頭の「おさらい」で説明した通りになります。

Chrome / Edge(他社)/ Edge(自社)のケースを確認し、想定通りの動作になっているかどうかを確認します。

おさらい

https://qiita.com/carol0226/items/8a5f11acd6282705b6fe#おさらいテナント制限v2--wdac-の動作イメージ

まとめ

以上の構成で、Intune に参加したデバイスからは、自社テナントの情報資産のみにアクセスすることができ、他社テナントにはアクセスができなくなります。

テナント制限v2 だけでは、Chrome などがセキュリティホールになるので、必ず WDAC と組み合わせて利用する必要があることを、ご理解いただけたかと思います。

参考