はじめに

Intune のアプリ保護ポリシーは 主に iOS や Android を管理するためのものという認識がありますが、Windows にもあります。

アプリ保護ポリシーは、iOS や Android 上の Teams / Outlook などから、プライベート領域へのコピペを禁止したりできます。

しかし、その経験だけで、マニュアルも見ずに、Windows デバイスで アプリ保護ポリシーを試そうとすると、色々とハマるので、その注意点を紹介していきたいと思います。

私が記事を書いた時点では、MAM 登録ができない問題なども発生しており、結果的に うまく構成ができませんでした。

その際の注意点を中心に この記事を記載しています。

同じような事象に見舞われてしまった人が、この記事を見て 無駄な時間を費やさない事に貢献できれば幸いです。

(2024年4月21日:追記)

アンマネージドな MAM 登録 を成功させるための手順について、以下の記事を公開しました。この記事を参考に MAM 登録を実施していただくことで、トラブルを未然に防げると思います。

(2024年3月20日:追記)

弊社の @Shokolate さんが 以下の記事で アプリ保護ポリシーを構成した記事を書かれています。こちら とても参考になるので、ぜひ参照ください。

アプリ保護ポリシー の 正常動作時の画面イメージ

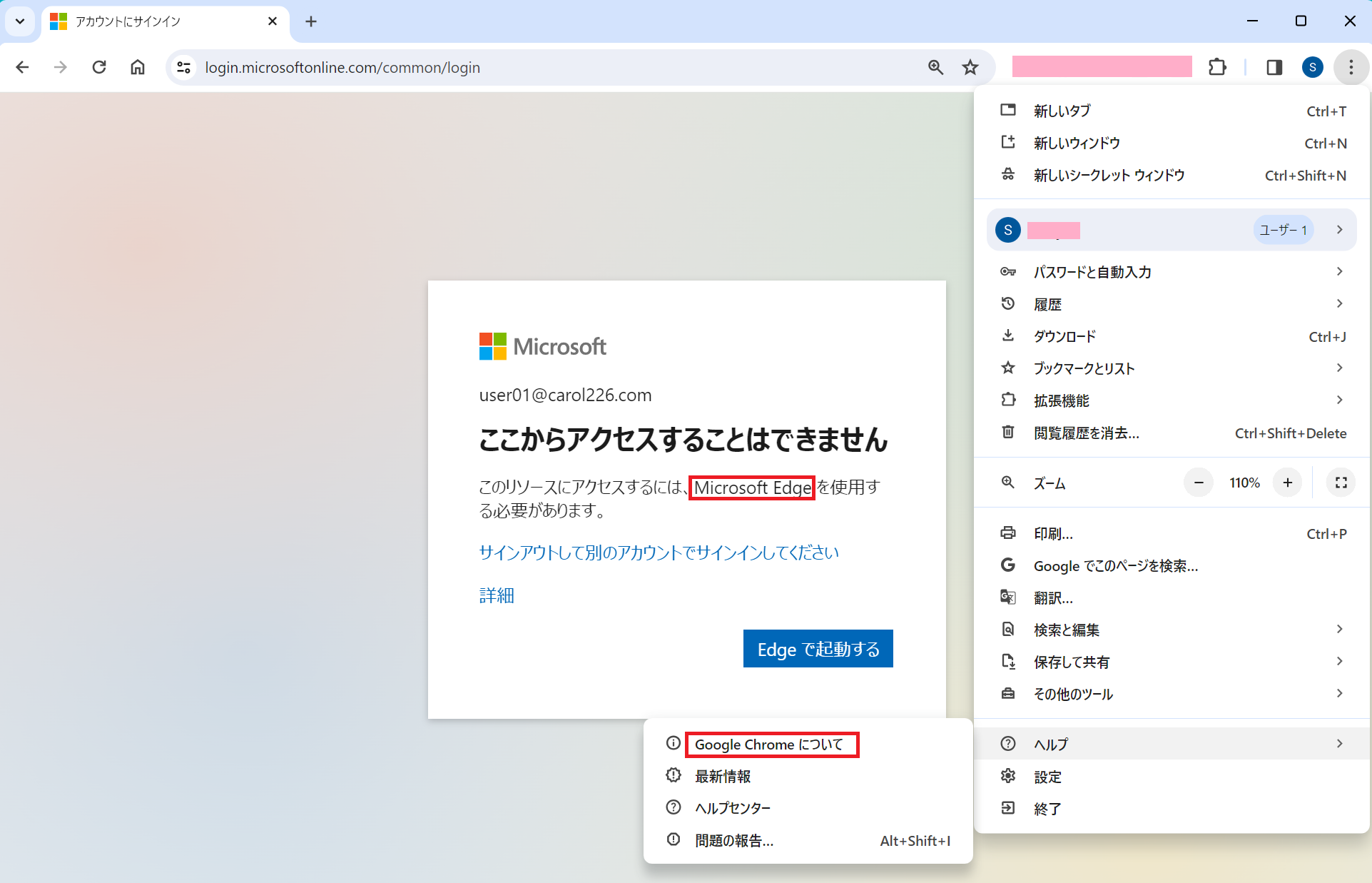

- Microsoft Entra Registared が実施された デバイス&ユーザー で、Edge を起動します。

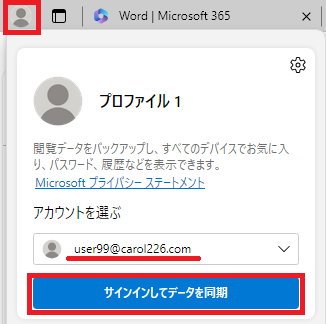

- Edge の一番左上の箇所をクリックして、プロファイル画面を開き、ユーザーを選んだあと「サインインしてデータを同期」を押します。

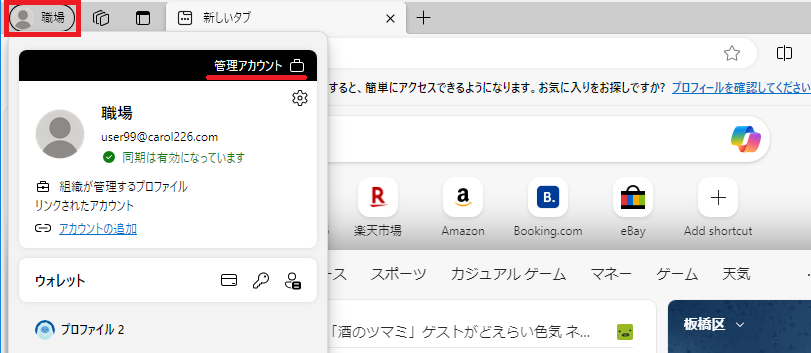

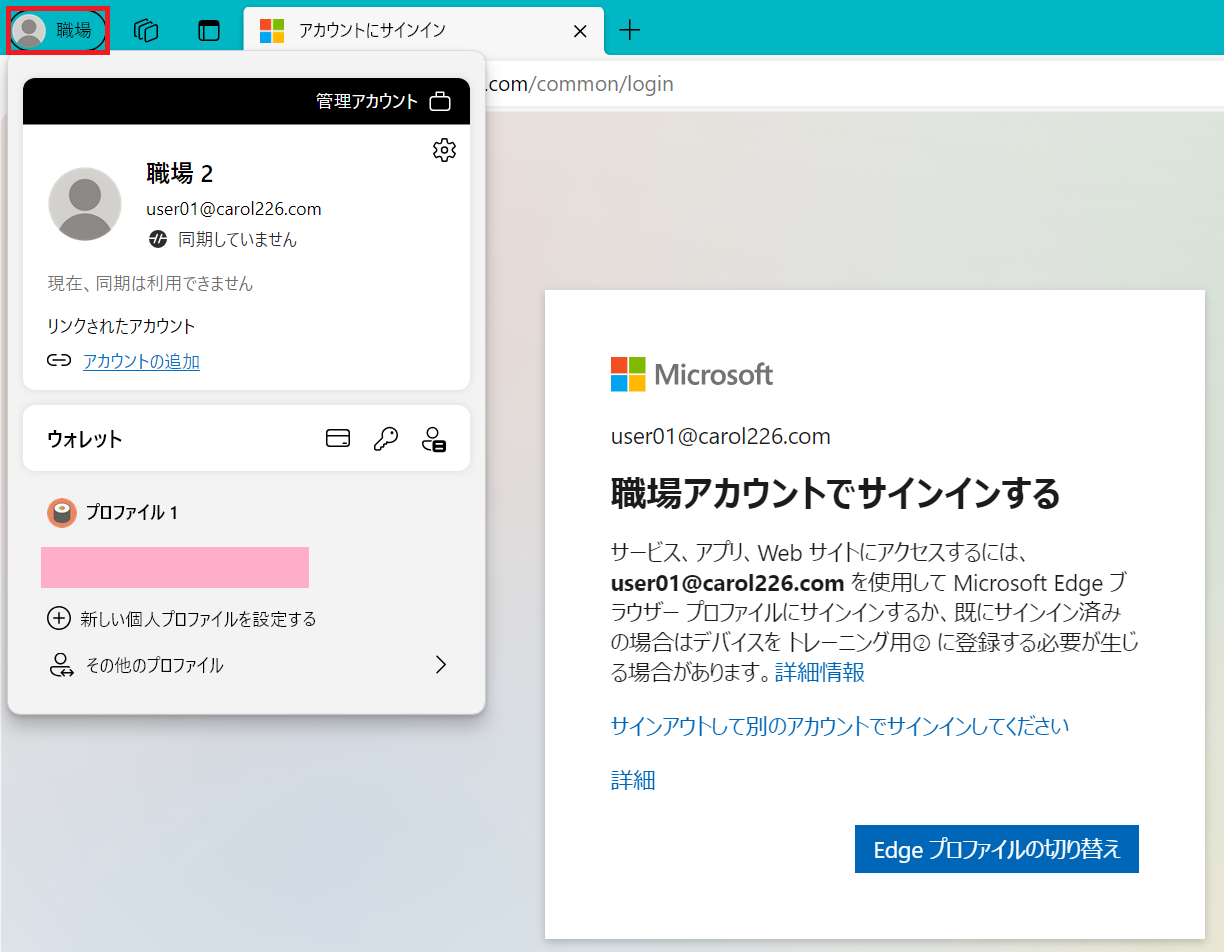

- 左上のアイコンに「職場」という文字が追加されます。そこを押して開くと「管理アカウント」になっていることも確認できます。このブラウザセッションでは、アプリ保護ポリシーが適用されます。

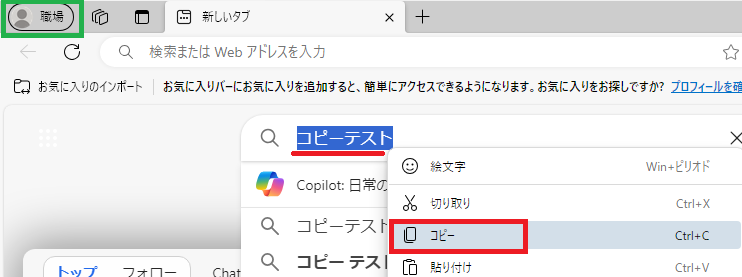

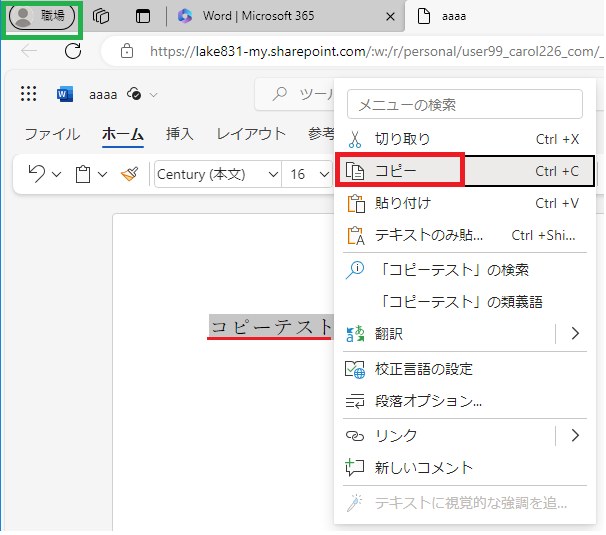

- このセッションで、ブラウザ上のテキストを選択して、コピーします。

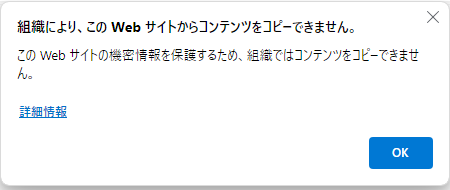

- 以下のように コピーがブロックされます。

- 同様に Office 365 (Web版) を開いて、Word 上で 下図のように テキストをコピーしても同様です。

- 以下のように コピーがブロックされます。

上記のような形で、企業内のドキュメントを開いて、情報をコピーしようとしても、ブロックされるため プライベート領域に持ち出せないようになります。

Windows アプリ保護ポリシー の注意点

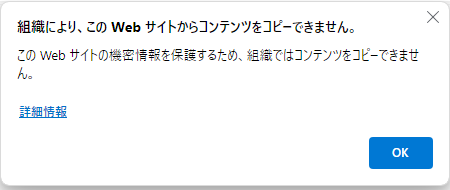

注意点①:アプリは Edge しか選択できない

これは、以下の通り UI を見れば分かるのですが、選択肢に Edge しか無いです。

そのため、iPhone / Android のように ここで対象のアプリを選んで 保護ポリシーを書くという事ができません。

その他のアプリは、Windows 情報保護 (WIP) ポリシーを使う仕組みになっています。

ですが、WIP にも落とし穴があります。

詳細は "注意点 ⑥" で説明していますが、WIP は なんと サポートが終了します。

注意点②:MDM デバイス には適用されない

注意点① で Edge しか選択できないことは説明しましたが、さらに MDM デバイスには アプリ保護ポリシーが適用されません。

MDM 登録されていない、アンマネージドデバイス の場合にだけ、アプリ保護ポリシーが適用できます。

この思想は、MDM デバイスであれば、デバイス全体が安全な領域だと判断されるためだと思います。

アンマネージドデバイスの場合は、プライベートな OS なので、アプリ保護された Edge からプライベートな領域へのコピペや印刷に、ブロックを掛ける意味が出てきます。

私は、これに気付かず、MDM 登録された Windows デバイスに Edge のアプリ保護ポリシーを適用して、検証結果が期待通りに再現されずに 無駄な時間を費やしました。この観点も、知らずにやっているとハマる点です。

以下の公開情報に、MDM デバイスが アプリ保護ポリシーの対象外である事の説明が記載されています。

公開情報

(抜粋)

Windows 上の Intune MAM では、アンマネージド デバイスがサポートされています。

デバイスが既に管理されている場合、Intune MAM 登録はブロックされ、APP 設定は適用されません。 MAM 登録後にデバイスが管理されると、APP 設定は適用されなくなります。

注意点③:条件付きアクセスで アプリ保護ポリシーを強制する必要がある

アンマネージド デバイスに アプリ保護ポリシーを適用するだけでは 十分ではないかもしれません。

この場合、Edge のアプリで、職場プロファイル を使った場合だけ、ポリシーの設定が有効になっています。

しかし、個人のプロファイルを使った場合や、Edge 以外のブラウザには ポリシーが適用されていません。

いくら Edge に保護をかけたとしても、ゆるゆるな抜け道 が存在していることになります。

そのため、条件付きアクセスで アプリ保護ポリシーを必須とする と組み合わせて利用することで、アプリ保護ポリシー の本来のセキュリティ的な価値がでてきます。

以下の公開情報を参照して、条件付きアクセス を構成することで対策できます。

公開情報

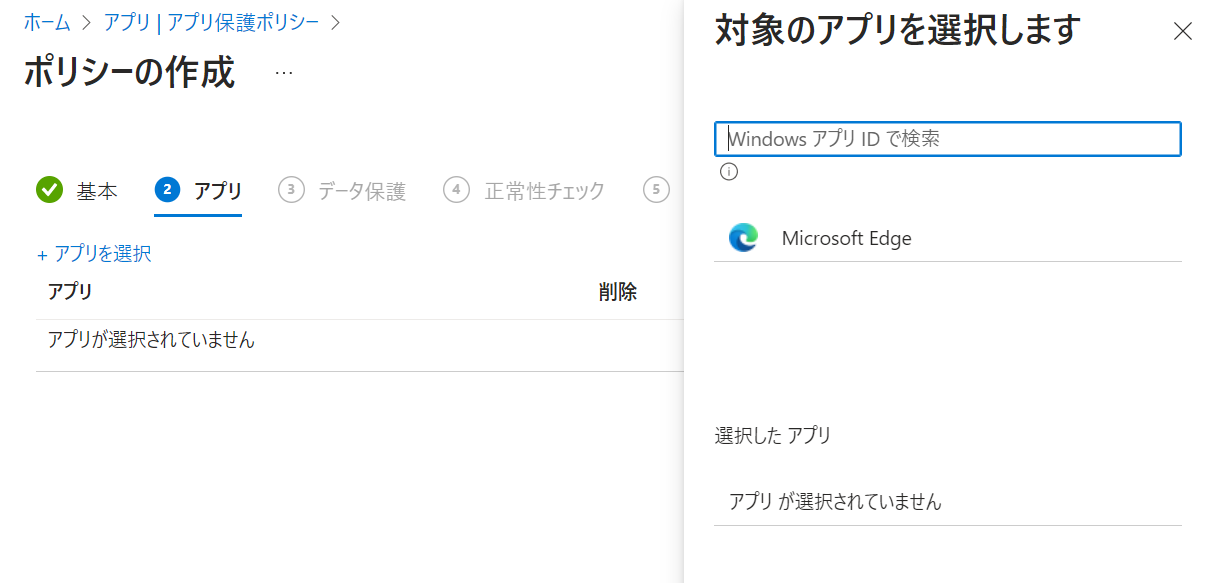

Chrome からのアクセス時には Edge へ誘導される

(これが想定通りの動作です)

条件付きアクセスを使わないと、セキュリティ的に片手落ちになることは明白なのですが、この条件付きアクセス を使うようにすると、以降の流れに陥って、ハマります。

Edge で 個人プロファイルの際には、職場プロファイル への切り替え へ誘導される

(これも想定通りの動作です)

Edge 上に職場プロファイルが無い場合、「サインインしてデータを同期」を押すと、プロファイルが作られます

(これも想定通りの動作です)

プロファイルが作られる際に、MAM 登録 のアクションが行われるハズだが・・・

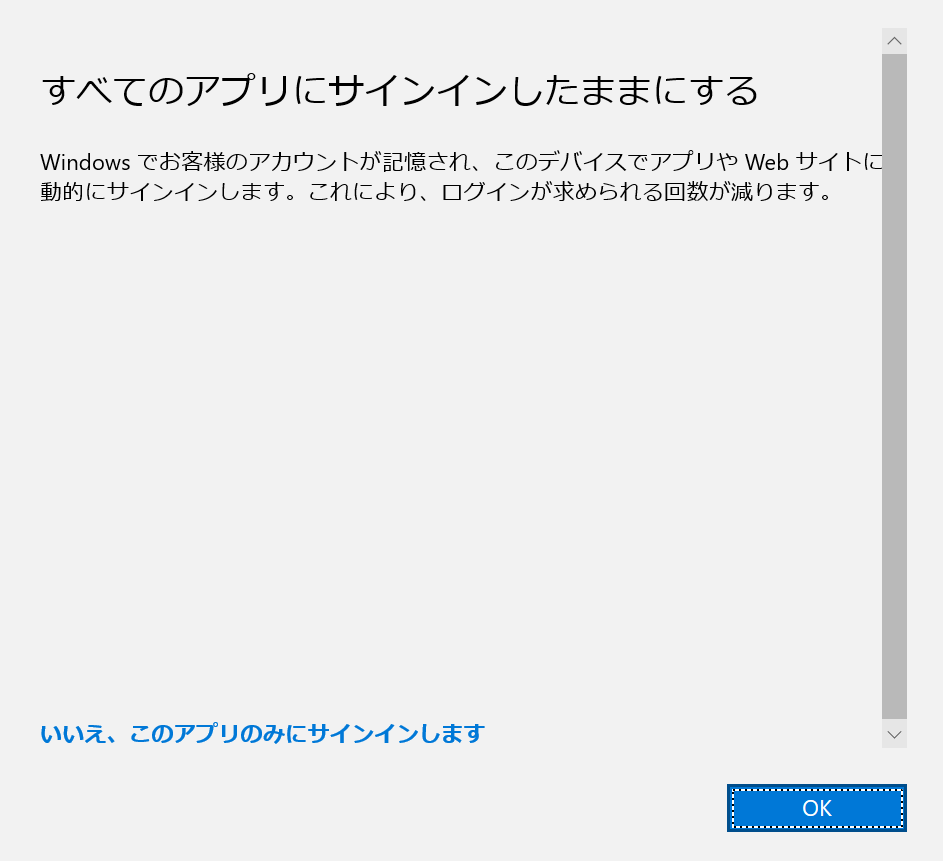

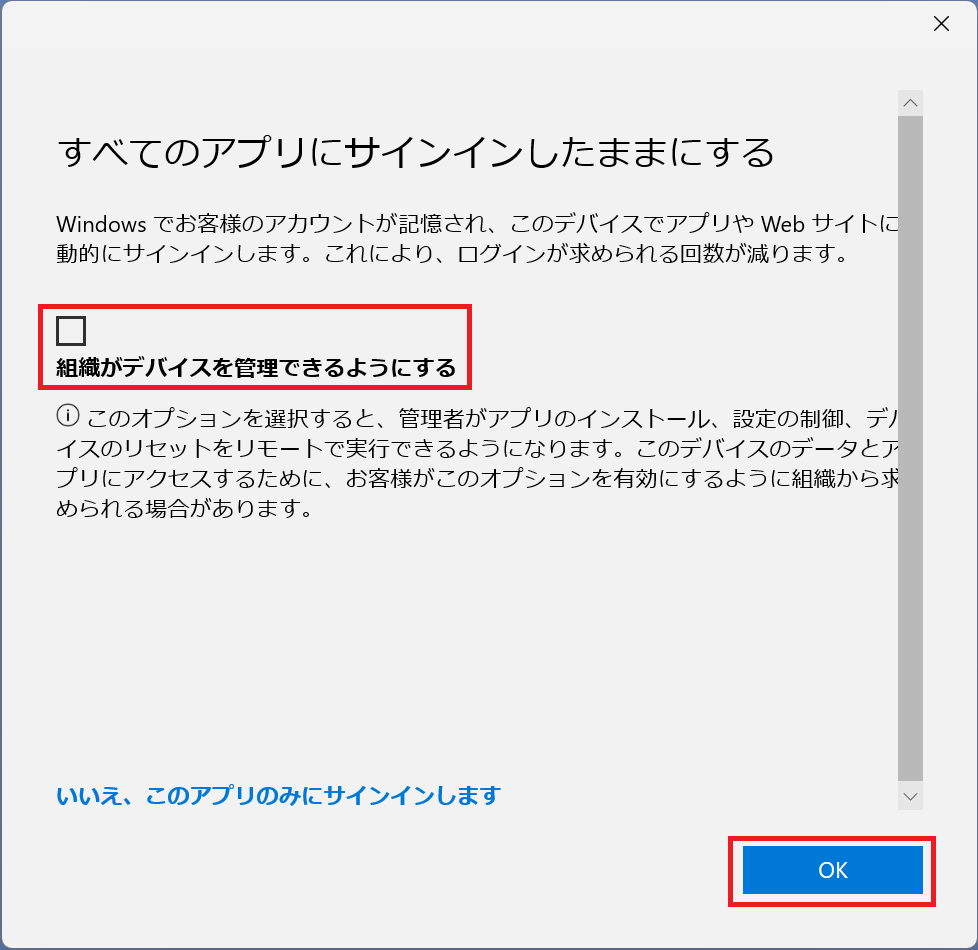

以下のウィンドウが出た場合には、MAM 登録にはなりません。Microsoft Entra Registared されるだけです。

結果的に、Microsoft Entra Registared は成功しますが、MAM 登録は行われていません。Edge の職場プロファイルは作成されており、一見問題が無いようにみえるのですが、(注意点⑤)の事象の引き金になってしまいます。

(2024/4/21 追記)

上記の MAM 登録時の ウィンドウ表示と 組織がデバイスを管理できるようにする の意味については、以下の記事で説明しています。

注意点④:MAM 登録 が行えない (障害?) 解決!

注意点④ と 注意点⑤ が同時に存在することで、最悪の事態を招いています。

一番のハマりどころです。

現在、なぜ MAM 登録できないのか? については、サポートに問い合わせて調べてもらっています。原因が判明すれば、情報を共有させていただきます。

おそらく、この問題が解消すれば アプリ保護ポリシー は使えるようにはなると 私は 考えています。

(2024/4/21 追記) この問題が解消し、想定通りに アプリ保護ポリシーが動作しました。

MAM 登録 できない問題の解決にあたって、@shokolate さんから情報をいただきました。

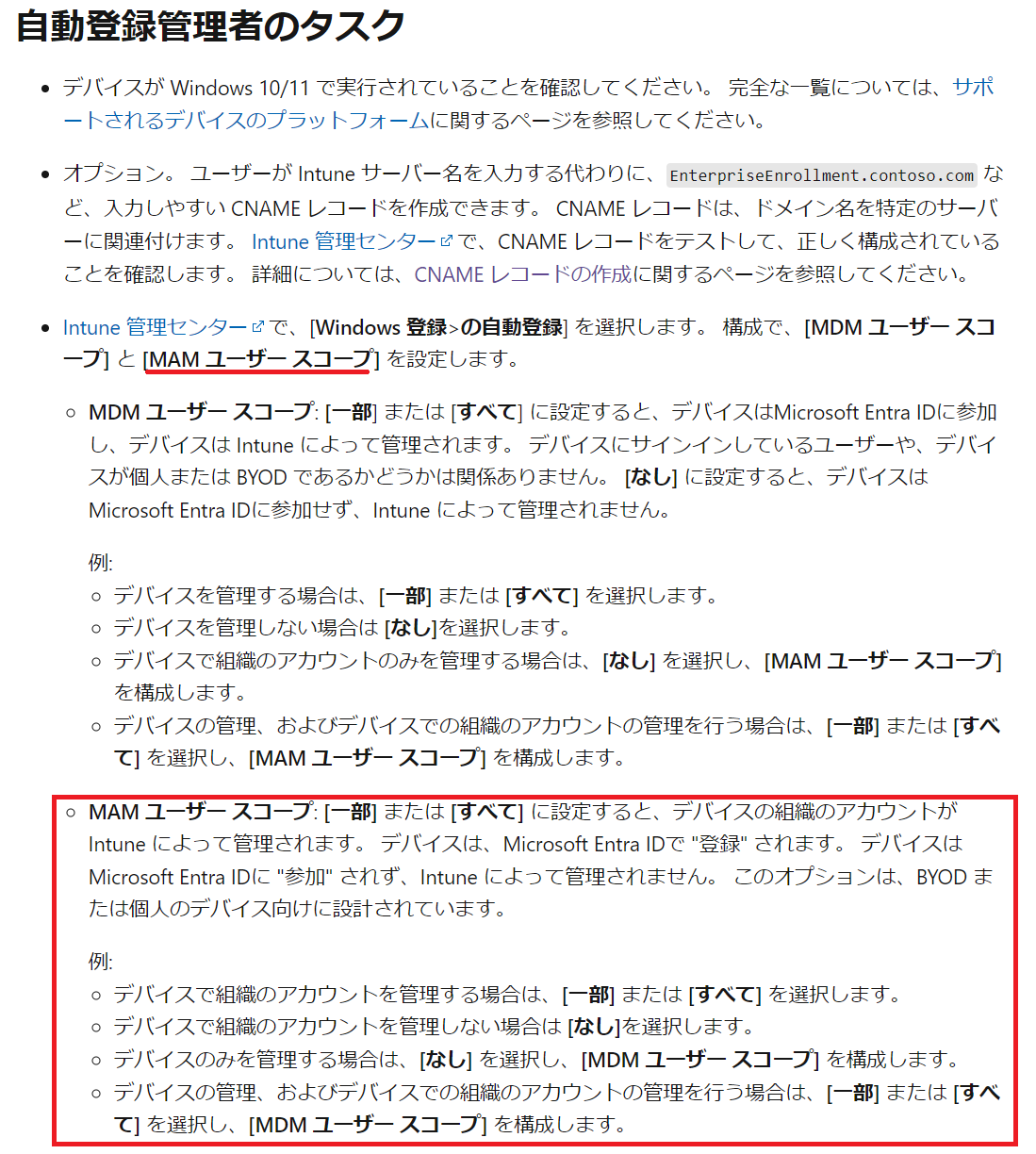

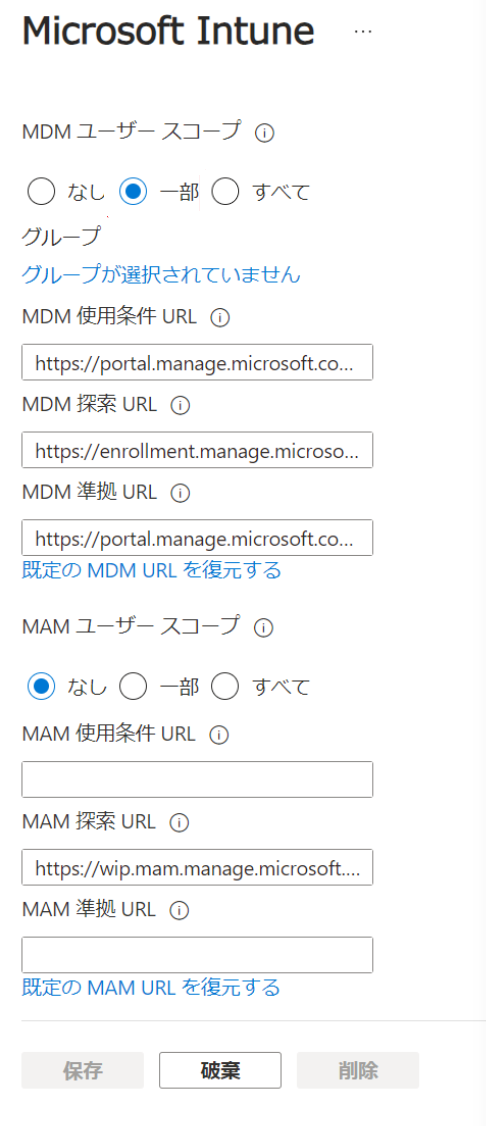

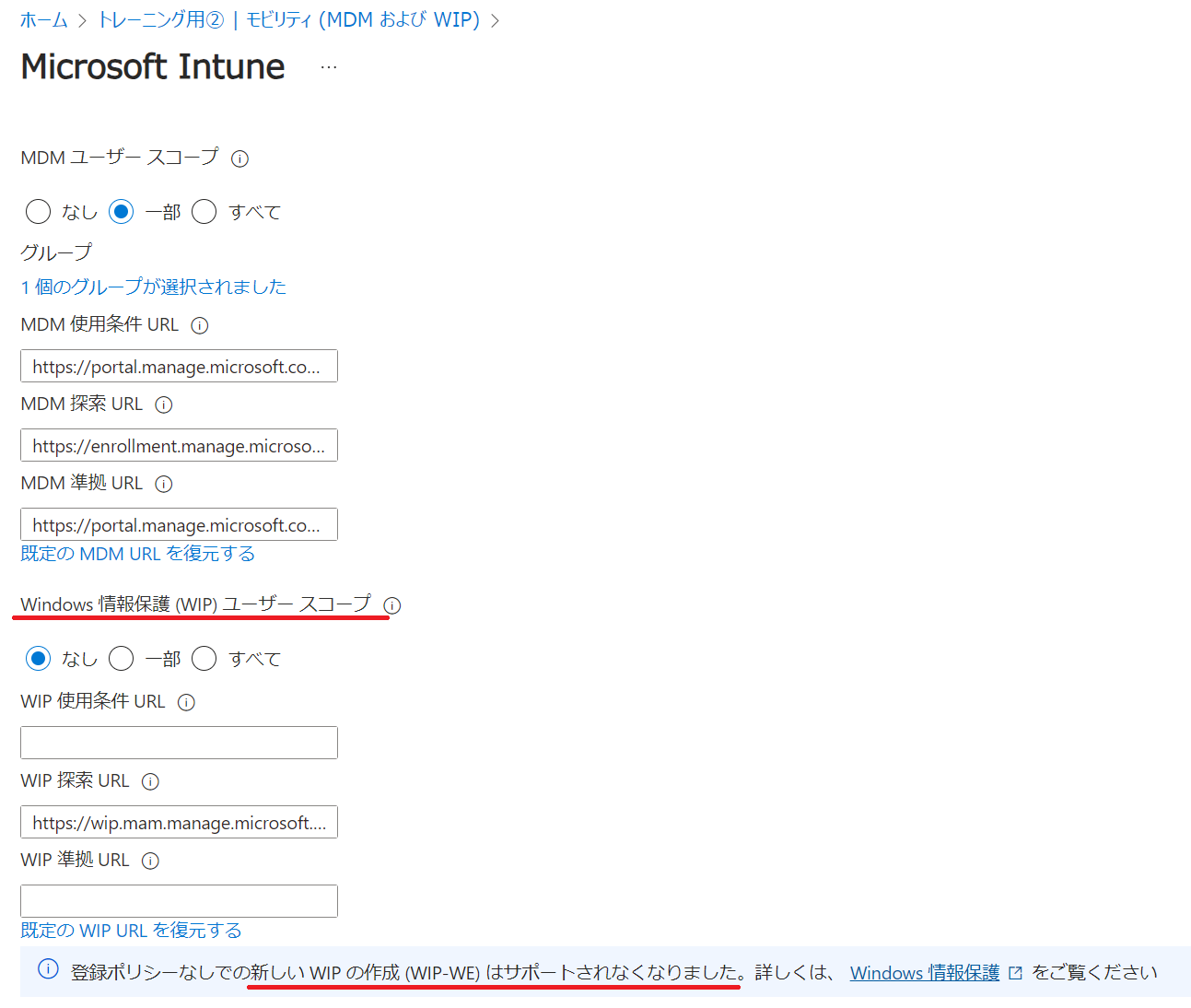

MAM 登録 を成功させるには、WIP ユーザースコープを "なし" にする必要があります。

以下の公開情報は、2024/4/21 時点 の記載では、WIP ユーザースコープの説明は記載されておらず、MAM ユーザースコープについての説明になっています。

ここに書かれている説明を鵜呑みにして、MAM 登録 をしようとすると、WIP ユーザースコープの設定と混同してしまうため注意が必要です。

過去のルールで MAM に登録させるためには(MAM ユーザースコープ)に ユーザーが所属するグループを割り当てた状態で、Microsoft Entra Registered すれば良かったのですが、この設定欄が WIP スコープに変わっています。

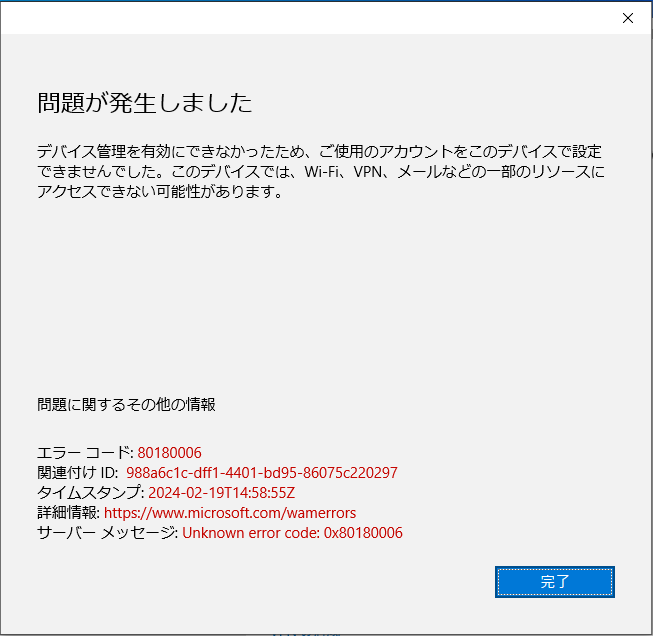

WIP ユーザースコープに含まれたユーザーは、WIP 登録が実行されてしまい、その結果 以下のエラーが出てしまいます。

どうやら、世界中で MAM 登録時に 失敗する・・・というエラーが出ている様子

注意点⑤:"条件付きアクセス(アプリ保護ポリシーが必要)" で無限ループが発生する

以下の公開情報で、既知の不具合として説明されていますが、ちょっと分かりづらいです。

公開情報:トラブルシューティング

https://learn.microsoft.com/ja-jp/entra/identity/conditional-access/how-to-app-protection-policy-windows?wt.mc_id=MVP_407731#existing-account

MAM に登録されていないと、Edge の 条件付きアクセス(アプリ保護ポリシーが必要)の条件を満たせずに、再度 Edge プロファイルの切り替えが求められてしまい、この処理が無限ループになります。

そのため、Microsoft Entra Registered のみを行ったユーザーは、注意が必要です。

Edge でプロファイルが切り替わっているにも関わらず、職場アカウントでのサインインが求められてしまう(無限ループ)の状態

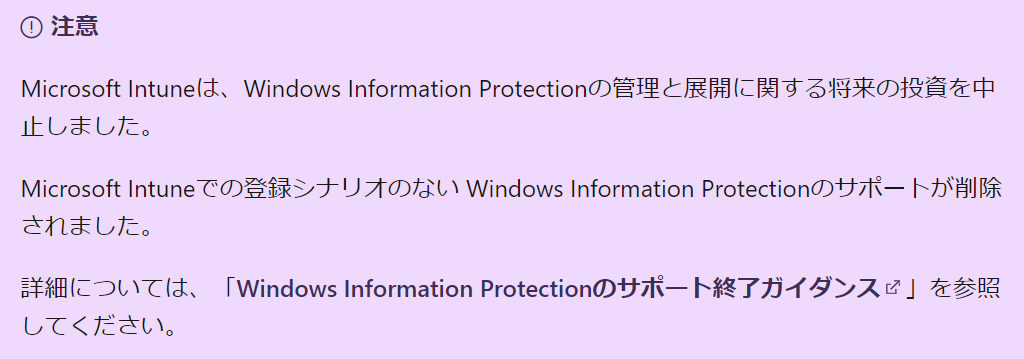

注意点⑥:Windows 情報保護 (WIP) はサービス終了

今までは、Edge 以外のアプリを保護するためには、Windows 情報保護 (WIP) が提供されてきました。

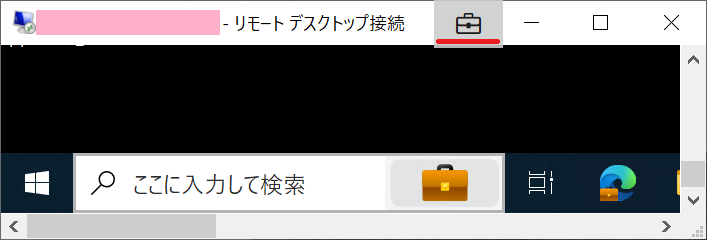

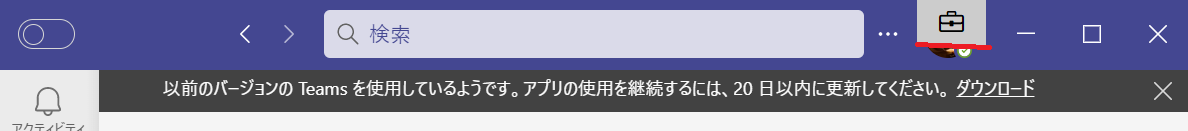

WIP で保護されたアプリには、以下のように ブリーフケース(赤下線)のアイコンが表示されて、ここから ローカル側には コピペをブロックする・・という機能です。

しかし、以下の公開情報に記載されている通り、なんと WIP はオワコンのようなのです。

(公開情報)

Windows Information Protection のサポート終了ガイダンス

以下で、詳細に説明されています。

今後は、Microsoft Purview データ損失防止(DLP)を使ってください・・・とのことです。

上記の英語の記事を Bing Copilot 君に 要約してもらった結果

Windows Information Protection (WIP) のサポート終了に関するガイダンスを要約します。

WIP は、Windows 上で従業員のエクスペリエンスを妨げることなく、誤ってデータが漏洩するのを防ぐためにリリースされたものでした。

しかし、多くのユーザーから異種プラットフォームで機能するデータ保護ソリューションのニーズが表明され、MicrosoftはMicrosoft Purview Data Loss Prevention (DLP) を構築しました。

これは、Microsoft Purview Information Protection と深く統合されており、組織が使用する SaaS アプリやサービスと同じ感度の高いデータ保護コントロールをエンドポイントに拡張できるようにサポートします。

WIP を使用している場合は、Microsoft Purview DLP と Information Protection を活用して、クロスプラットフォームおよびクロスクラウドのニーズに対する最も堅牢なデータ保護を実現することをお勧めします。

WIP のサポートは、2022年のカレンダー年末までに登録なしのシナリオ に対しても終了します。詳細はこちらをご覧ください。

Microsoft Purview データ損失防止(DLP)

参考までに 後継機能 Microsoft Purview データ損失防止(DLP)へのリンクです。

いずれ 検証してみます!

さいごに

以上の状況から、Intune で Windows の アプリ保護ポリシーの採用は、ちょっと考えた方が良い・・・というネタでした。

この記事を執筆したあとでしたが、とても参考になる記事をみつけたので、共有いたします。

Azure AD Registared されるシチュエーションについて、詳しく検証された結果になっています。