はじめに

先月 (2025 年 12月) に、年忘れセキュリティ 2025 のパネルディスカッションに登壇させていただき、Ignite 2025 で発表された Synced Passkey について紹介させていただきました。

Synced Passkey は、既に 他社のパスキーサービスで提供されている 同期されたパスキー を、Microsoft Entra ID で利用可能にするための機能となります。

※従来 Microsoft Entra ID は、デバイスバインドパスキー (device-bound passkey) にしか対応していませんでした。

Synced Passkey は、こんな機能ではない!

その際に、Synced Passkey って、以下の話ではないよと紹介させていただき、反響をいただいたのですが、今回は 検証によって 裏付けをとることができました。

- Windows Hello の 認証情報(顔・指紋・PIN)を 別の PC に同期する

- Microsoft Authenticator の パスキー を 別のスマホに同期する

★ こんな機能があったら、もちろん便利なのですが、そうではないのです。

注)device-bound と Synced passkey では、セキュリティレベルが異なります。

device-bound は、登録を実施したデバイスでしか使えませんが、Synced Passkey はキーの同期を行うサービス側に依存した形となるため、そこから漏洩があった場合には、Microsoft 側では責任が取れない・・・という形になります。

Microsoft としては、管理者ロール のパスキー は Device-bound で使うことを推奨しています。

公開情報:同期済みのパスキーを段階的にロールアウトするにはどうすればよいですか?

https://learn.microsoft.com/ja-jp/entra/identity/authentication/synced-passkey-faq?wt.mc_id=MVP_407731#-----------------------------------

(上記より抜粋)

Microsoft では、管理者と高い特権を持つユーザーにはデバイス バインド パスキーを使用し、組織内の管理者以外のアクセス許可を持つすべてのユーザーに同期されたパスキーを使用することをお勧めします。

例)Synced Passkey の弱点

Apple キーチェーン は、iCloud を使っています。キー自体は Apple がしっかりと管理しているため、Apple 側から鍵が漏れることはそうそう無い話だと思います。

しかし、Apple ID の管理は、利用者 個人が行っています。各個人が管理している Apple ID のアカウントが漏洩し侵害されると、第3者が iCloud を介して パスキーを取得することが可能になります。

Roboform の場合は、マスターキー が漏洩すれば同じ事になります。その他のサービスの同期パスキーも、基本的には 同様の考え方です。

Synced Passkey を使う場合には、上記のリスクを理解した上で使いましょう。

上記を見ると、少し不安を感じるかもしれませんが、フィッシングサイトに対する耐性は万全です。一般的なワンタイムパスワード (OTP) よりも十分にセキュアですので、迷わず パスキーへの移行は進めましょう。

なお、私自身は、Roboform や Apple ID 自体を、パスワードではなく セキュリティキー (Yubikey) で 守るようにしています。管理者ロールを扱う人は、この件は 意識しておきましょう。

今までは、利用者にとって パスキーって 使うサービスによって 同期できるもの、できないもの がハッキリせず、理解に苦しむ点があったと思いますが、Synced Passkey によって、セキュリティ面ではレベルが下がるものの、利便性が 他社パスキーと同等となり、利用者にとっては 理解がしやすくなっていると思います。

Ignite 2025 の Synced Passkey について解説した記事

年忘れセキュリティ 登壇記事:パスキー認証の現在地-Microsoft Ignite 2025 解説

前提事項

本記事の内容は、以下の私の記事に記載されている「従来のパスキー利用や運用」について理解いただいていることが前提となります。

Microsoft Entra ID の認証を FIDO2 セキュリティキー で出来るようにする

https://qiita.com/carol0226/items/8586291079d941f62f7b

1. Synced Passkey の有効化方法(パブリックプレビュー - オプトイン)

設定手順は、以下の公開情報に記載されていますが、本章では 公開情報で説明されている範囲を キャプチャと解説付きで説明していきます。

公開情報:Microsoft Entra ID (プレビュー) で同期されたパスキー (FIDO2) を有効にする方法

https://learn.microsoft.com/ja-jp/entra/identity/authentication/how-to-authentication-synced-passkeys?wt.mc_id=MVP_407731

Synced Passkey を有効化する前の設定画面(有効化およびターゲット タブ)

Synced Passkey を有効化する前の設定画面(構成 タブ)

下図ですが、テナントの既定では、キー制限は いいえ になっていますが、私のテナントでは、キー制限 を使って 特定の AAGUID のみで認証できるように構成しています。

Synced Passkeys の機能を有効にする には?

上記の図の 赤枠(パブリック プレビューへのオプトインを開始する) のリンクをクリックする必要があります。

2. Synced Passkey の初期設定

Synced Passkey を使うためには、下図の赤枠(2か所どちらも一緒)から、初期設定が必要です。

初めは、以下のように ターゲットの種類 を選択する必要に迫られています。

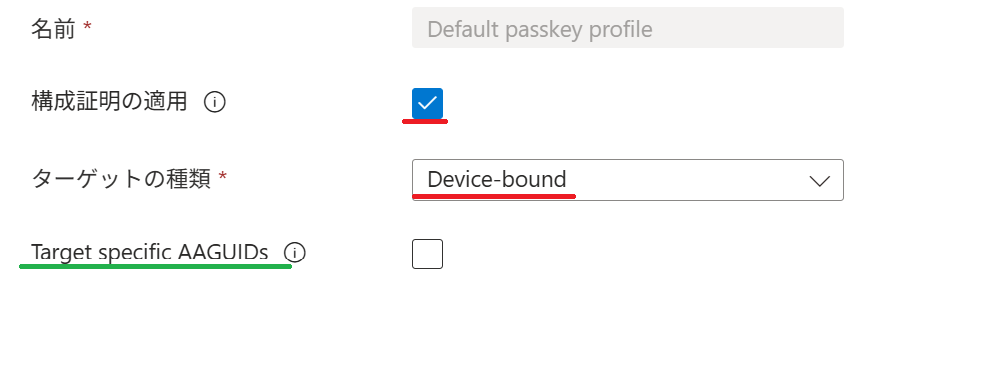

以下のように 構成証明の適用 が、ON の場合は、Device-bound しか選べません。これにチェックを入れます。

構成証明の適用とは

パスキーをデバイスに紐づけて登録されるようにすることです。

認証の際には、パスキーとデバイスがセットの場合にしか許容されません。

Synced Passkey は、デバイスに依存しない仕組みなので、構成証明が必要な状態では利用できない・・・ということになります。

以下のように 構成証明の適用を OFF にすると、Device-bound と Synced (preview) が選べるようになります。なお、Synced の構成は次章で行うので、このタイミングでは 構成証明の適用 は、ON のままにしておきましょう。

AAGUID とは

パスキーの認証器に対して、メーカ側で割り当てている製品の種類を示す ID です。

これは、提供ベンダー間でも被らないように割り当てられているため、AAGUID を制限することで、組織が導入にしようしたパスキーのみを テナントの認証で使えるようにすることができます。既定では AAGUID の制限が掛かっていないため、利用者が 外部で購入したパスキー認証器を自由に登録することが可能な状態になっています。

AAGUID の制限を行っていなかった場合

以下の通り Target specific AAGUIDs にチェックは入っていません。

このまま、下部の 保存 ボタンを押して構いません。

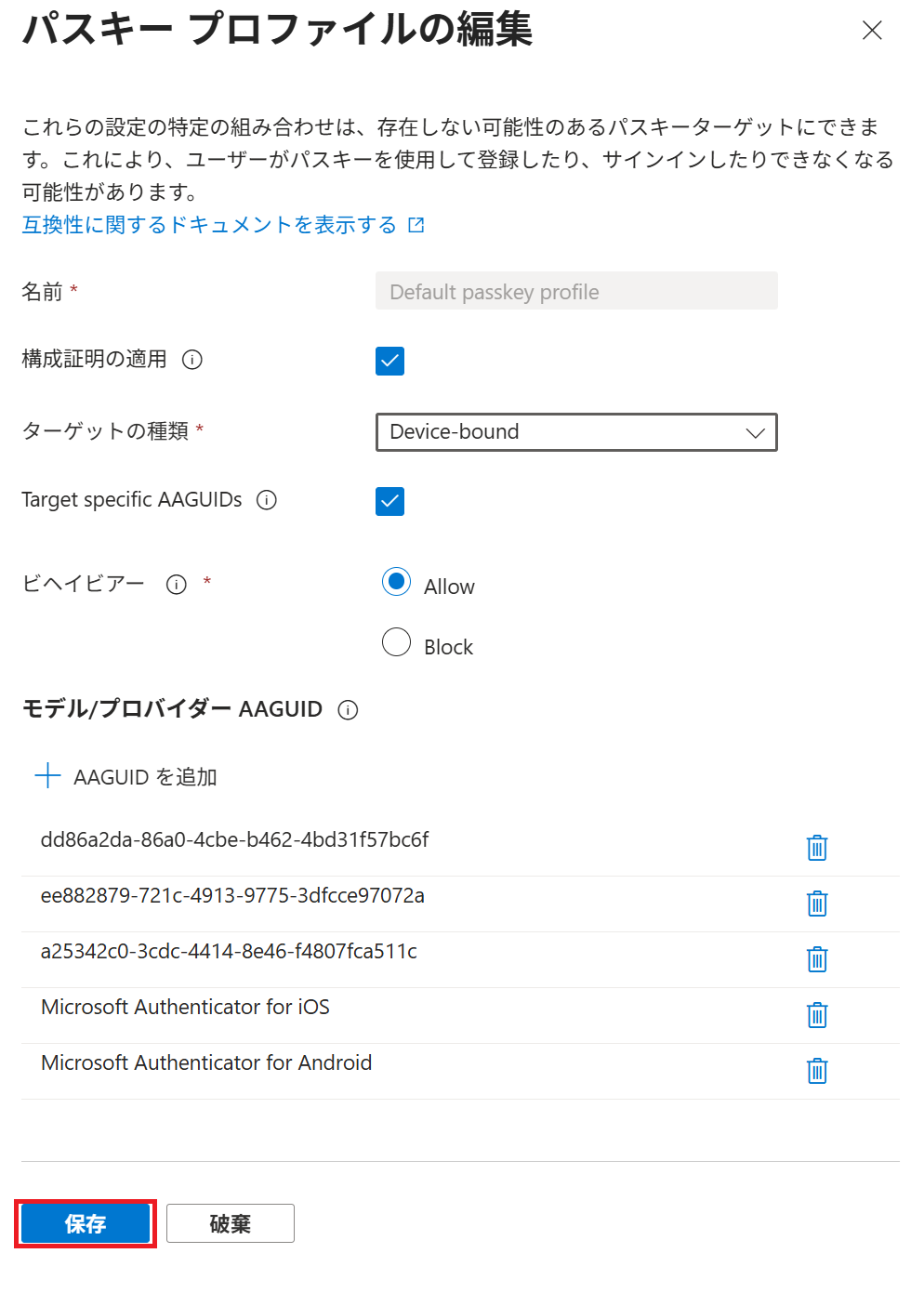

AAGUID の制限を行っていた場合

以下のように 設定が引き継がれた状態で表示されます。

このまま、下部の 保存 ボタンを押します。

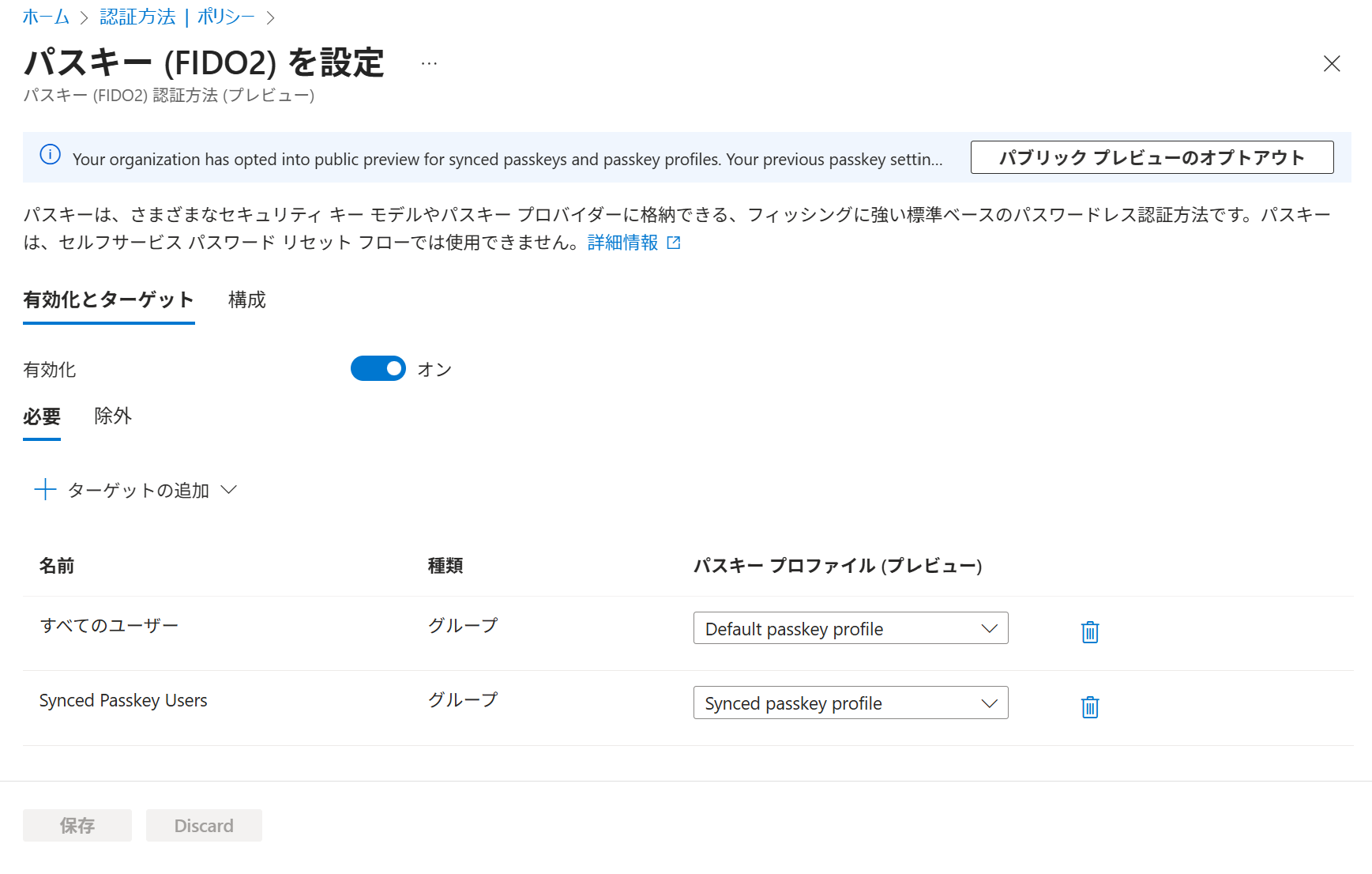

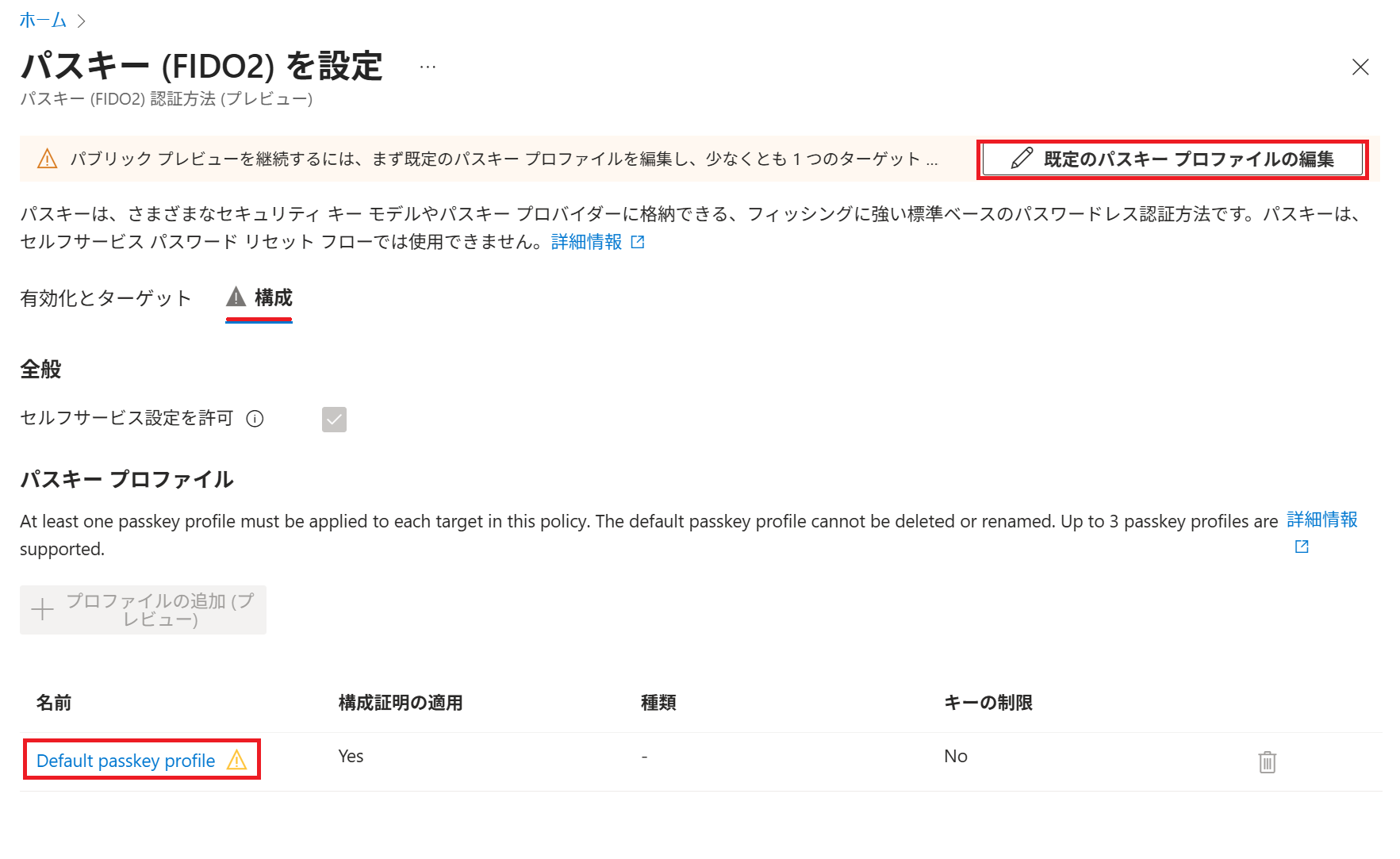

再度 パスキー (FIDO2) を設定 の画面を開くと、以下のような画面になっています。

この状態で、すべてのユーザーに Default passkey profile が適用されているため、オプトイン前の構成と同じ状態で運用できる状態になっています。

構成 タブ を開き、作成されたプロファイル名を選択すると詳細設定を管理できます。

今後は、AAGUID の追加・削除 などは、この画面から実施する必要があります。

3. Synced Passkey プロファイルの追加とユーザー割り当て

続いて、Synced Passkey をテストするためのプロファイルを追加していきます。

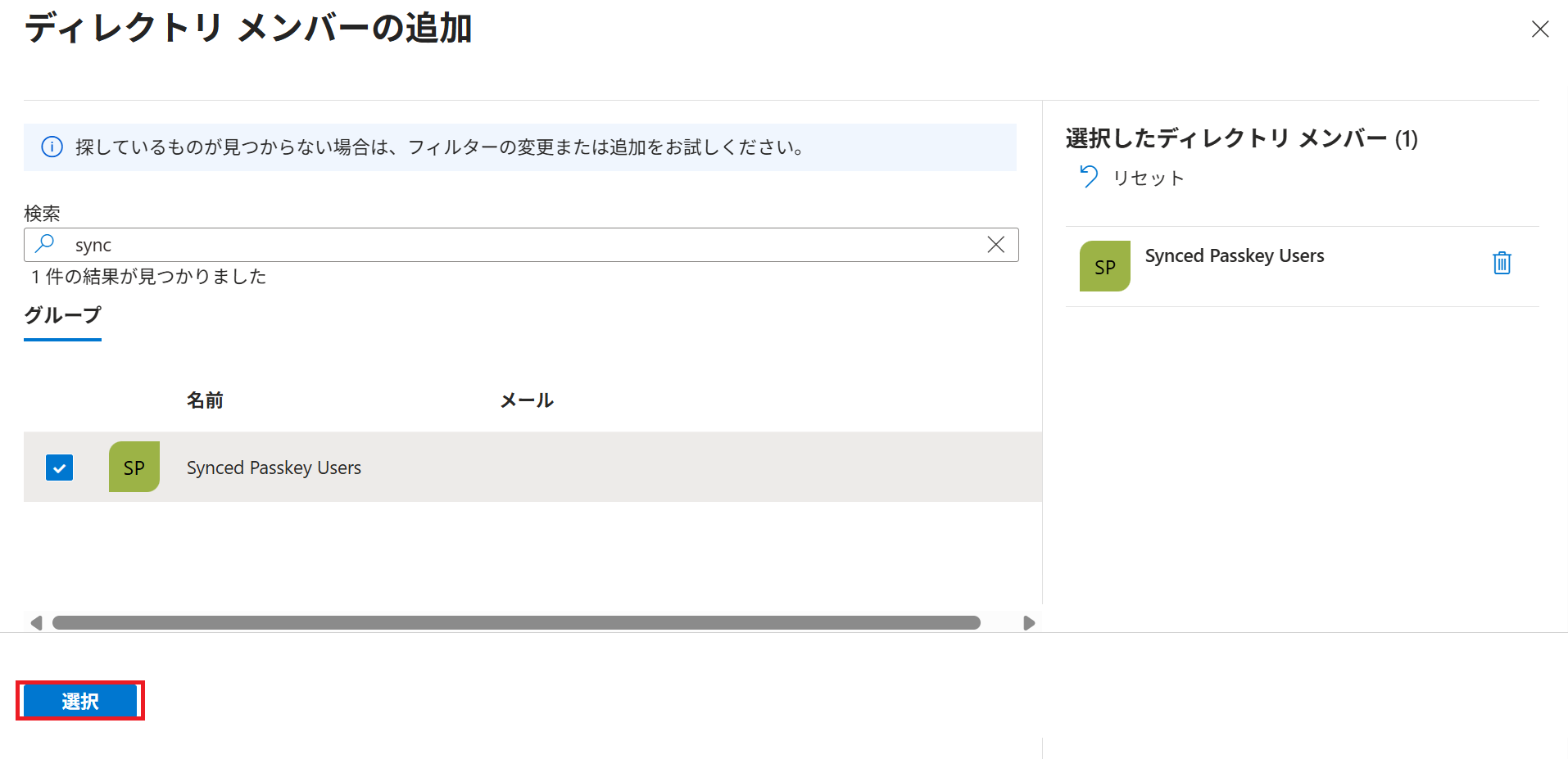

3-1. Synced Passkey を利用するグループの作成

まず初めに、Synced Passkey をテストするユーザー向けのグループを作っておきます。

あとで、このグループを指定する場面が出てくるので、このタイミングでグループを作っておきます。

3-2. Synced passkey profile の追加

パスキー (FIDO2) を設定 の画面 に戻り、下図の +プロファイルの追加 ボタンを押します。

ターゲットの種類 で Synced を選択し 保存 を押します。

割り当てるグループと、プロファイル・ターゲット の考え方

以下のような2種類混成のプロファイルを作ることもできるのですが、それよりも グループに対して2種類のプロファイルを割り当てることができるので、その方が良いように思います。

なお、どちらの組みあわせも検証してみましたが、現状 違いは無いように見受けられました。

実際、ターゲットが Synced だけ指定して検証しても、device-bound のパスキーも登録できているみたいです。

まだ Preview なので、将来的に 厳密に制限されるようになるのかな?

以下の通り、作成した 3つのプロファイルが一覧で確認できます。

なお、 +プロファイルの追加 ボタンは 非活性化になっています(1テナントで3プロファイルが上限のため)

続いて、ターゲットのグループを選択して、プロファイルの割り当てを行います。

ターゲットを選ぶことで、そのターゲットユーザーが利用する 個別のパスキープロファイルを指定することができます。

有効化とターゲット タブに戻り、+ターゲットの追加 を押します。

以下のとおり、選択したターゲットに Synced passkey profile を割り当てます。

4. テスト

ここまで構成を行うと、割り当てられたパスキー のプロファイルによって パスキー追加時の振る舞いが異なってきます。

セキュリティ情報の画面

https://mysignins.microsoft.com/security-info

4-1. Device bound パスキー の場合

Synced Passkey Users に含まれていないユーザーの場合は、こちらの動作になります。(従来通りです)

選択肢の名前が セキュリティキー になっています。

セキュリティーキー を選ぶと、以下の画面に遷移するので 次へ を押します。

上記の画面で、キーを挿入して 登録操作を進めます。これ以降は 従来通りです。

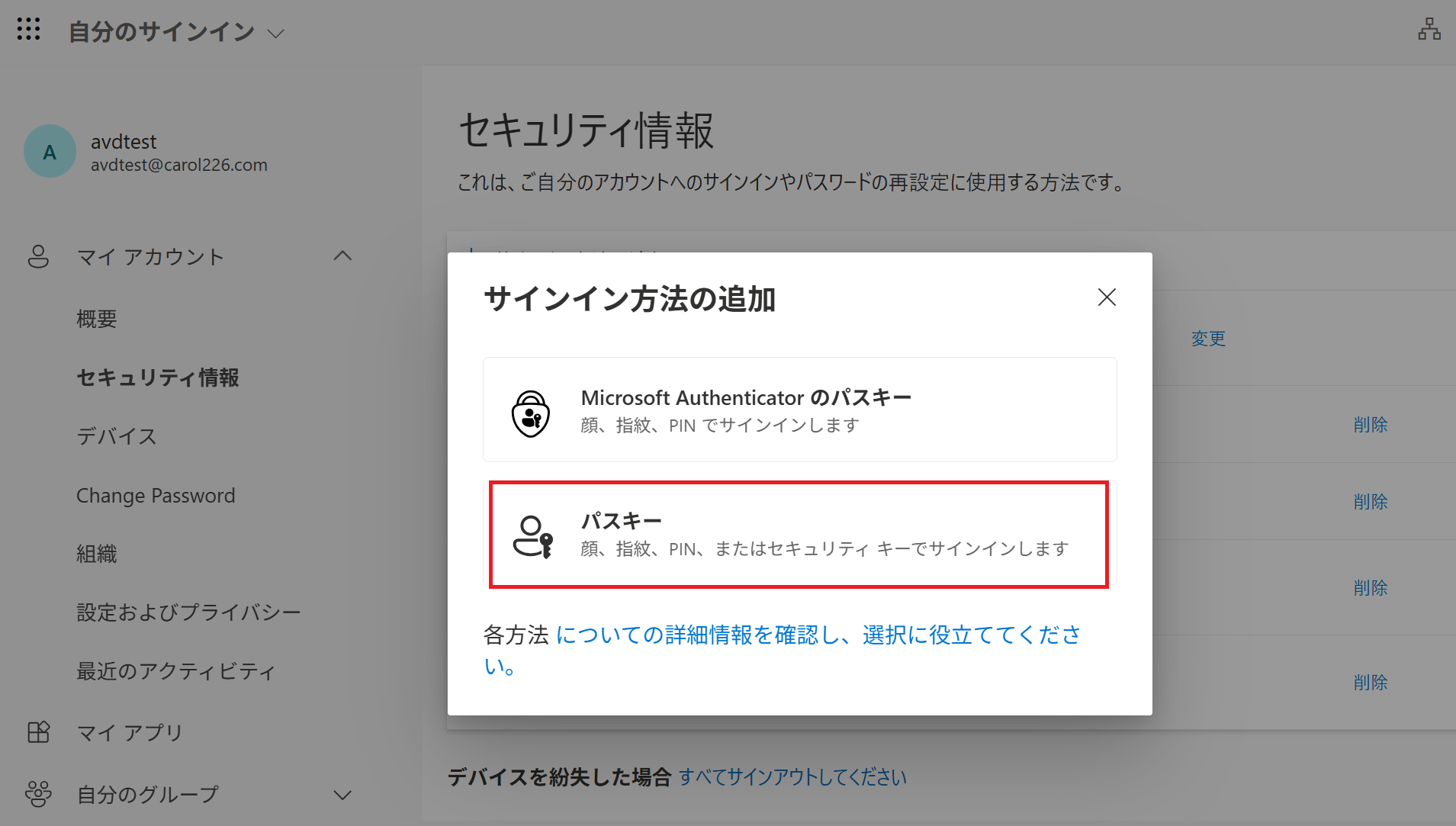

4-2. Synced Passkey の場合

Synced Passkey Users に含まれたユーザーの場合は、こちらの動作になります。

この章では、Roboform と Apple キーチェーン での操作を紹介しています。その他の認証器を使用する場合も同様の操作になると思いますので、参考にしてください。

この段階では、スマートフォン側で Roboform や iCloud Keychain などのパスキーサービスが利用可能な状態であることが前提です。

2.パスキー を選択します(名称が セキュリティキー から パスキー に変わっています)

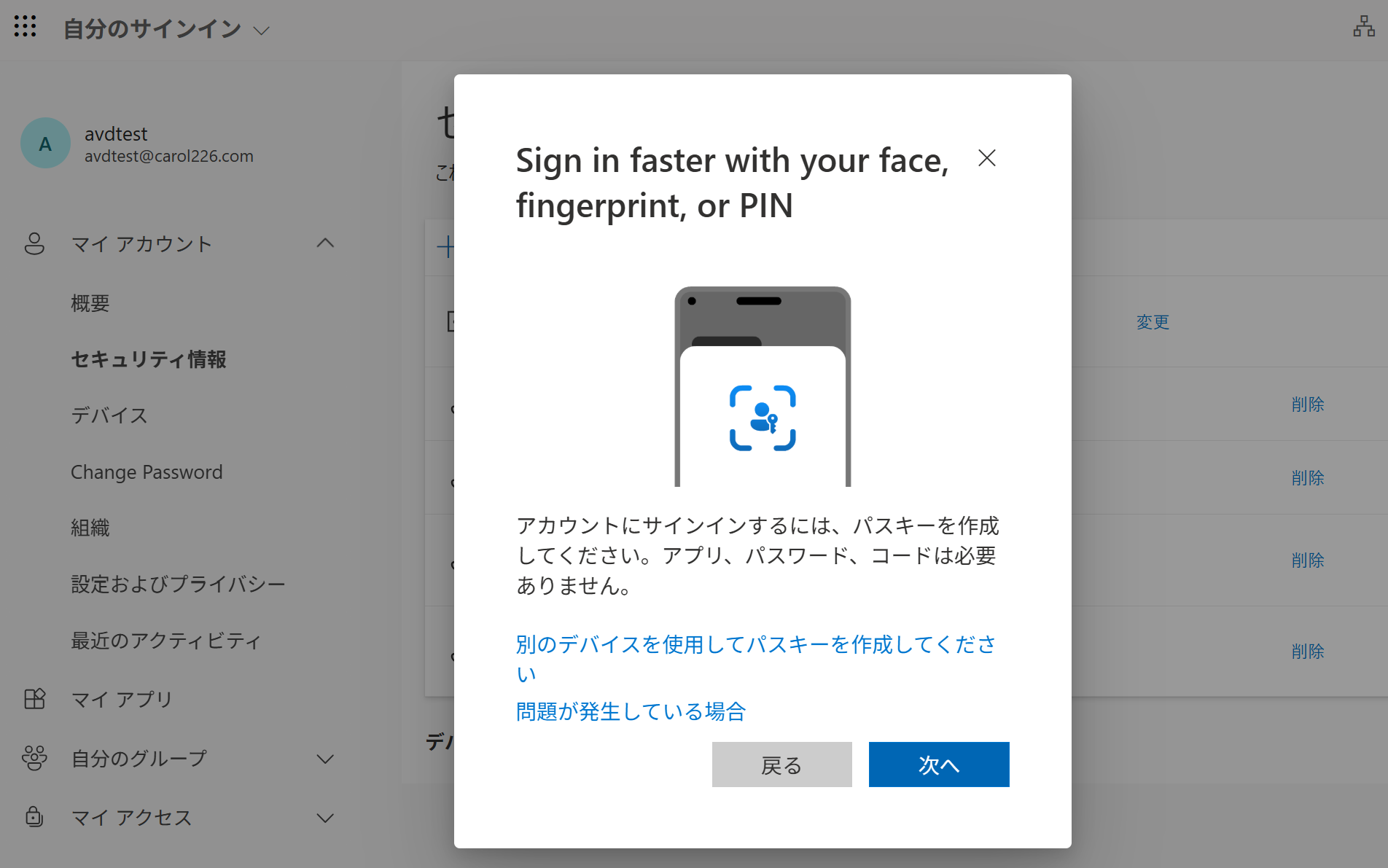

3.以下の画面(初登場)になります。

ここでは、次へ を押して進めます(「別のデバイスを使用して~」のリンクを押しても同じ遷移のようです)

最重要

続行 を押すと、Windows Hello の登録画面に遷移しますが、そこで Hello は登録することができません。

理由は、次章で説明しています。

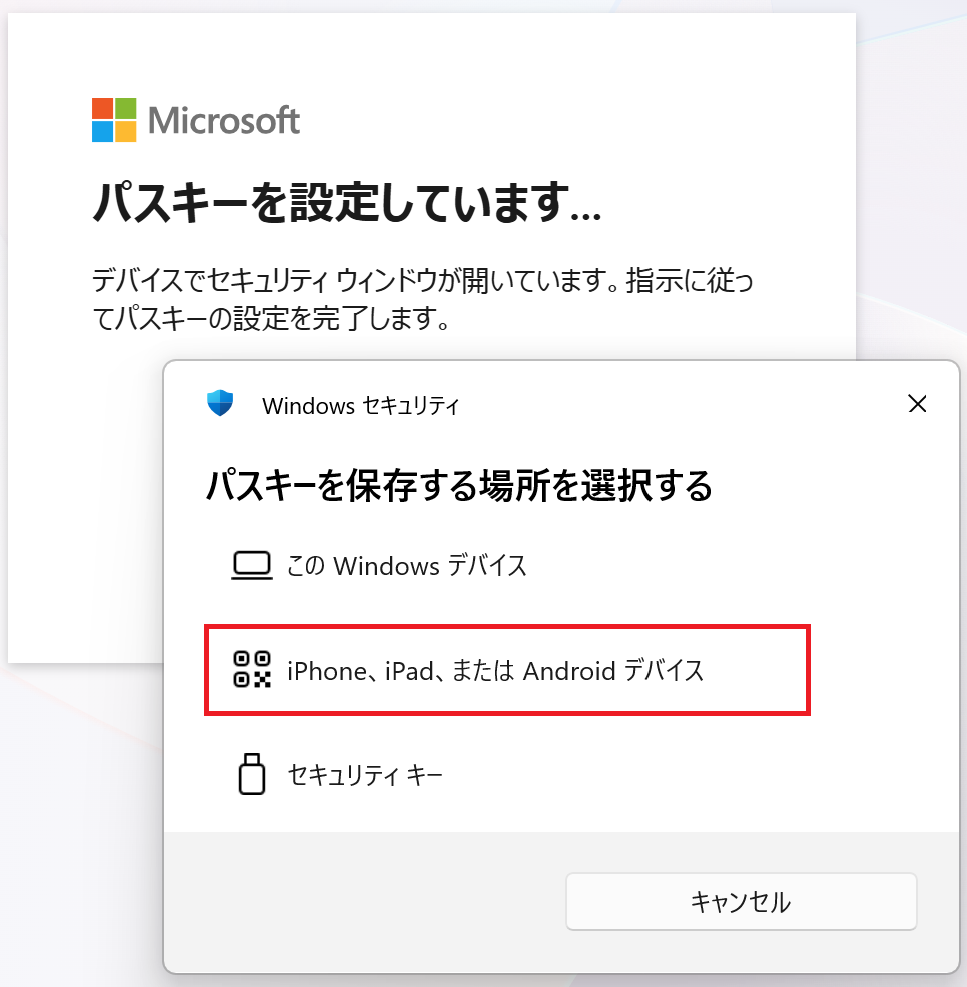

5.以下の画面では、iPhone、iPad、または Android デバイス を選びます。

その他の選択肢

この Windows デバイス を選ぶと、前の画面に戻ります(しかし Windows Hello は登録できません)

セキュリティキー を選んだ場合は、device-bound の登録と同じ遷移となり、登録可能です。

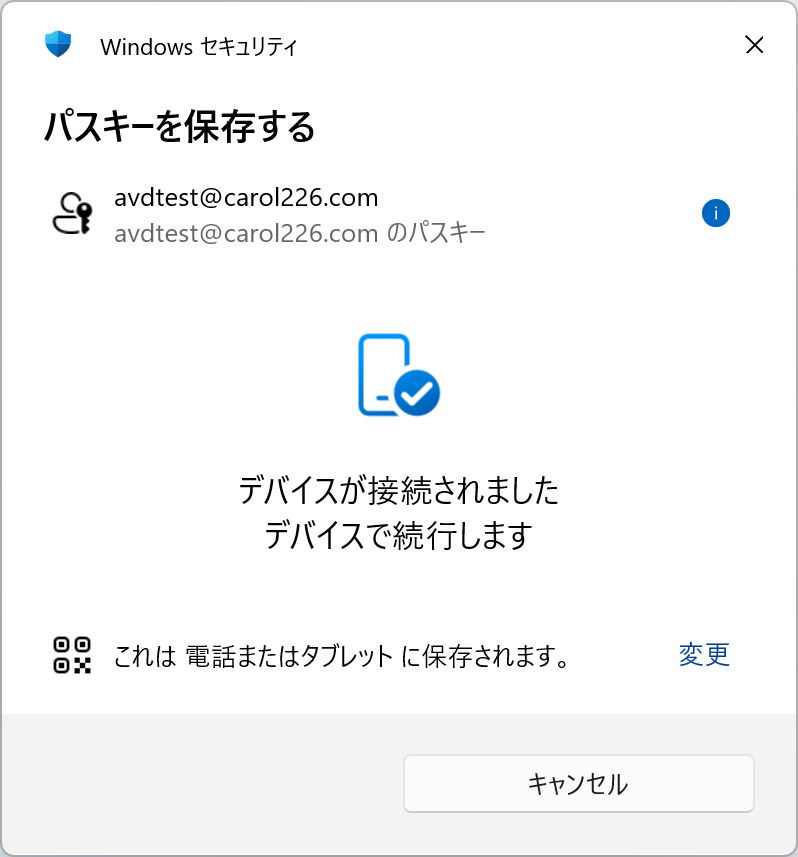

7.QR コードを読み込むと PC 側は、以下の画面になります。

※このとき PC と スマホ の両方が、Bluetooth ON になっている必要があります。

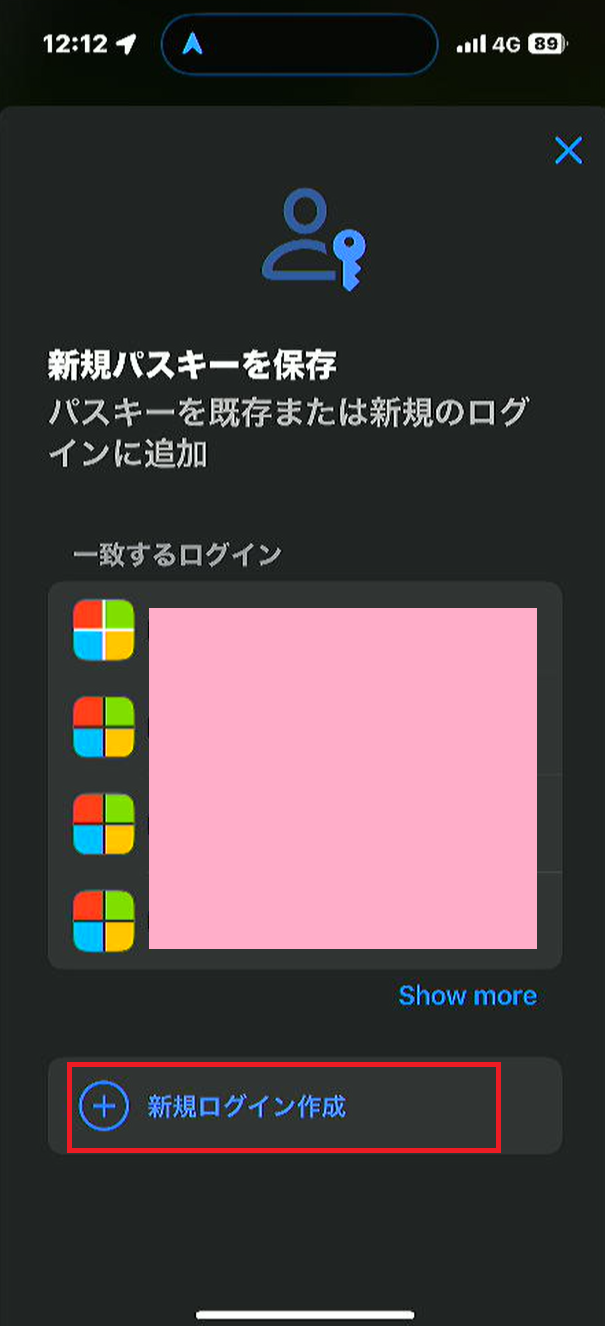

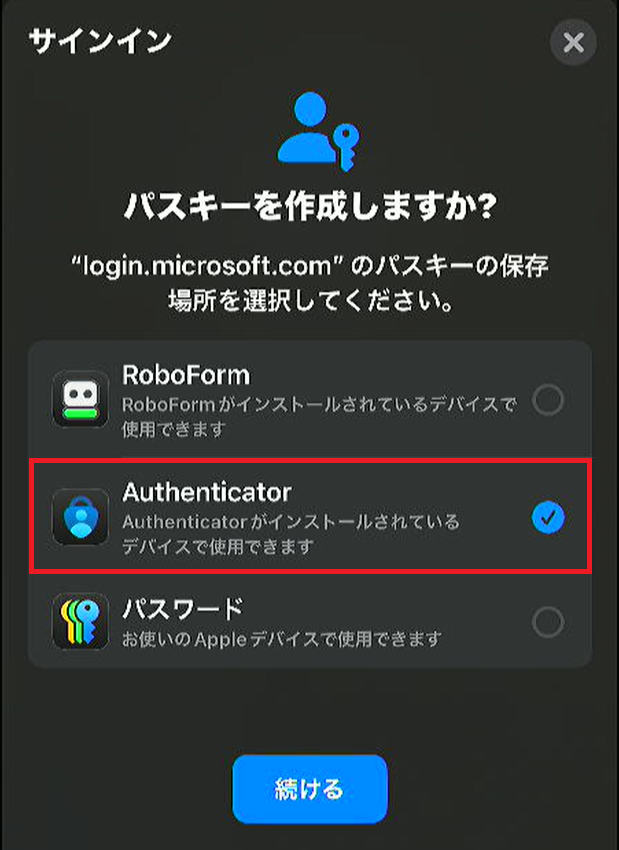

8.QR コードを読み取った スマホ側 は以下のようになっています(iPhone の場合)

重要

ここでは、Authenticator から登録を行うことはできません(理由は後述しています)

Roboform か パスワード (Apple Keychain) または、表示されていれば その他の 3rd Party の認証器 を選択します。

Roboform の場合

1)Roboform の場合は、以下の画面に遷移するため、+新規ログイン作成 を選択します。

※2回目以降の操作で キーを更新したい場合は、一覧に表示されている既存のアカウントを選択します。

2)以下の画面が表示されるため、識別のための認証器の名前を記載して 次へ を押します。

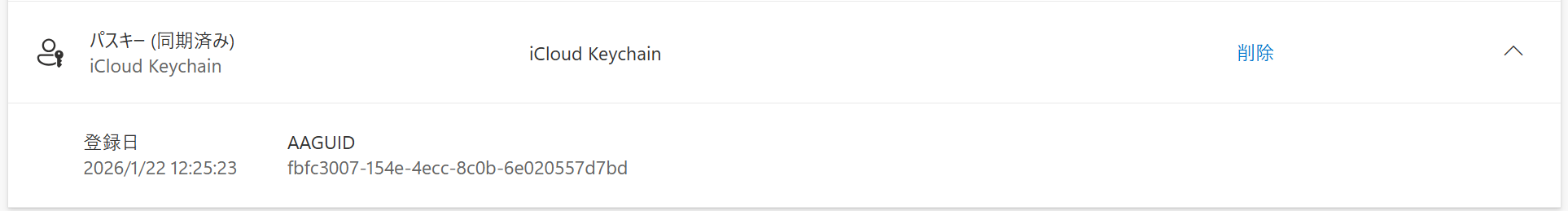

4)以下のように追加されました。「パスキー(同期済み)」になっていて、Synced の場合は、AAGUID の値がありません(まだ無いのではなく、ずっと無いです)

Apple iCloud Keychain の場合

1)以下の パスワード を選択して 続ける を押すと、端末の認証がうごいた後 登録が完了します。

2)名前を付けるところと、作成完了の画面は、Roboform の例と同じです。

3)パスキー(同期済み) iCloud Keychain として登録されます。

最終的に、以下のとおり 保存されていれば OK です。

ポイント

Roboform を使った場合は、別のデバイス(PC や スマホ)にキーを同期できます。

同期先の PC や スマホでも、認証することができるようになります。

iCloud Keychain を使った場合は、iCloud を介して、別の iPhone にキーを同期できます。

同期先の 別の iPhone を使っても認証することができるようになります。

★device-bound の場合は、同期されたキーは使えないため、この点が Synced Passkey の利点となっています。

5. 考察(重要)

とても混乱する点なのですが、以下の理解となります。

Windows Hello や Microsoft Authenticator は 以下のエラー出て登録できませんが、これは 仕様のようです。

Synced Passkey の UI が使われるようになったことの副作用で、登録不可能な画面遷移が発生し、勘違いが生じやすくなっています。気を付けましょう。

Windows Hello について

以下の画面から 続行 を押すと、名前を付けて保存まで進行するのですが、登録することができません。

ここから登録できない理由としては、そもそも Windows Hello は、セキュリティ情報 の画面で管理するものではないからです。

元々、Windows Hello は、OS の設定パネルから、サインインオプション を使って管理をするものになっています。

Synced の UI が導入されたことで、登録できない画面が表示されるようになりました。

そのため、利用者が誤解しやすい状態になっています。

以下が アカウントに Windows Hello を登録する画面です(OS の設定パネル - アカウント)

Microsoft Authenticator について

以下の画面から、Authenticator を選択して 続ける を押すと、名前を付けて保存まで進行するのですが、登録することができません。

ここから登録できない理由としては、Authenticator のパスキーは、Microsoft Authenticator のアプリから パスキーを作成する必要があり、この画面からの登録は もともと サポートしていないからです。

フィードバック事項

この仕様はユーザーが混乱しやすいため、早期に改善してほしいところです。

ただ、Windows OS や、iPhone OS 側の制御でこうなってしまっているので、改善には しばらく時間が掛かるものと思われます。

選択肢に 登録不可能な認証器は表示しないようにするとか、この画面からでも登録できるような仕組みを追加する必要があるからです。

私も、何度も検証して この見解にたどり着くまでにだいぶ苦労しました。

6. 参考

いったん、ユーザーに Synced passkey で 登録したあと、プロファイルを device-bound に変更すると、以下のように (無効) の表示になって利用できなくなります。再度 Synced passkey のプロファイルに戻せば 利用できるようになります。

公開情報:同期されたパスキーに関してよく寄せられる質問

https://learn.microsoft.com/ja-jp/entra/identity/authentication/synced-passkey-faq?wt.mc_id=MVP_407731

7. さいごに

冒頭で、Synced Passkey は 利用者にとって、他社サービスとの違いが平準化されて使いやすくなる・・と述べましたが、まだ課題があります。

途中でも解説しましたが、Windows Hello と Microsoft Authenticator への導線が より わかりづらくなってしまっている点です。この点が解決できないと、利用者にとって 自然に扱えるものではないからです。

※管理者が手順書をつくって、説明しないと使いこなせないでしょう・・・

このあたりは、技術や仕組みの対応だけでなく、利用者が自然に扱えるような UI に進化されれば、とても扱いやすい認証手段になると思っています。今後に期待しています。

本記事の執筆の前には、以下の海外の記事を参考にさせていただきました。

LAZYADMIN:How to Enable Synced Passkeys in Microsoft Entra Id

https://lazyadmin.nl/office-365/synced-passkeys-microsoft-entra-id/