はじめに

AWSソリューションアーキテクトアソシエイト資格取得のための勉強をアウトプットしていきます。

Amazon Virtual Private Cloud(VPC)とは

VPC は、AWS アカウント専用の仮想ネットワーク

・任意のIPアドレス範囲を洗濯して仮想ネットワークを構築できる。

・他のVPCと論理的区別される

ポイント

VPCはAZは跨げるが、リージョンは跨げない!

インターネット接続から学ぶVPC

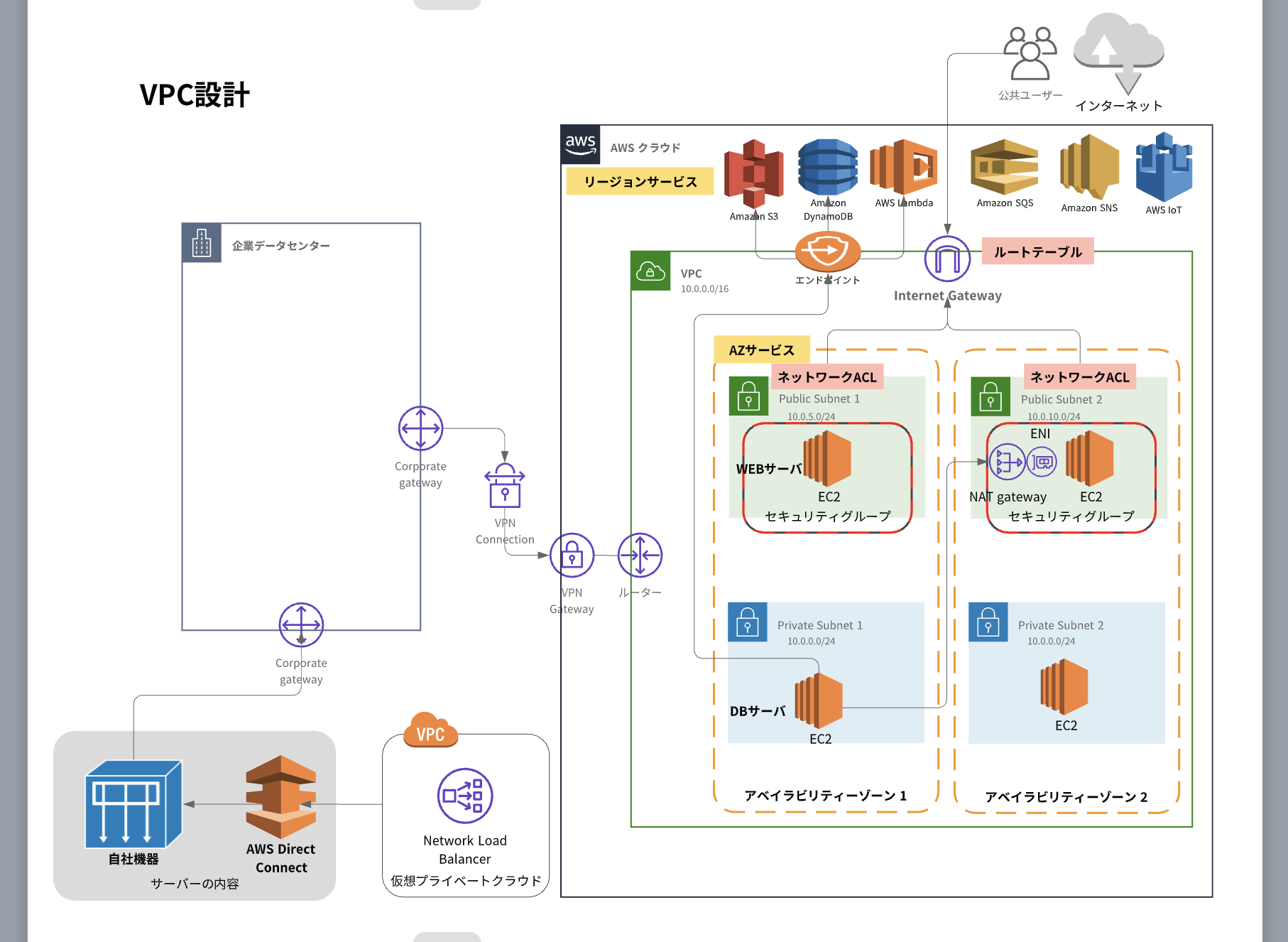

VPCの設計

IPアドレスとCIDRとは

ElasticIPアドレスとパブリックIPアドレス

パブリックIPアドレス

・インスタンス起動時に自動的に割り当てられるグローバルIPアドレス。

外部から public DNSに ping して確認が可能。VPC内で変換されるため、インスタンス内ではグローバルIPアドレスは確認できない。(プライベートアドレスのみ)

・インスタンス停止→起動で変わってしまう。

ElasticIPアドレス

Elastic IP アドレスは、動的なクラウドコンピューティングのために設計された静的 IPv4 アドレスです。Elastic IP アドレスは、AWS アカウントに関連付けられます。Elastic IP アドレスを使用すると、アドレスをアカウント内の別のインスタンスに迅速に再マップして、インスタンスやソフトウェアのエラーを隠すことができます。

Elastic IP アドレスは、インターネットからアクセス可能なパブリック IPv4 アドレスです。インスタンスにパブリック IPv4 アドレスがない場合、Elastic IP アドレスとインスタンスを関連付けてインターネットとの通信を有効にすることができます (ローカルコンピュータからインスタンスに接続するなど)。

現在、IPv6 に対する Elastic IP アドレスはサポートされていません。

1.サブネット

EC2インスタンスなどを起動するためのVPC内部に作るアドレスレンジです。

CIDR範囲で分割したネットワークサグメント。

サブネットは必ずいずれかのアベイラビリティゾーンに配置される必要があります。

・サブネットは一つのVPC内では200個まで作成可能。

・サブネット分割範囲は**/24**、VPCにCIDR /16がおすすめ

ポイント

・サブネットはAZは跨げない、サブネットを選択することはAZを選択すること。

・個々のサブネットは一つの仮想ルータがあり、このルータにはルートテーブルとネットワークACLの設定を持っている。

2.インターネットゲートウェイとNATゲートウェイ

インターネットゲートウェイとは

・VPCとインターネットとの接続するためのゲートウェイです。各VPCに一つだけアタッチ(取り付ける)する事ができる。

・パブリックサブネットからインターネットに接続するにはインターネットゲートウェイが必要になる。

・オンプレミスやVPNや専用線で通信するためのゲートウェイを**VGW(バーチャルプライベートゲートウェイ)**という。

NATゲートウェイとは

・プライベートサブネットのインスタンスをインターネット接続するためのゲートウェイ。

・パブリックサブネットに配置する!!

・自動的にENI(Elastic Network Interface)がアタッチされる。

*ENIとは

仮想的なプライベート環境にEC2を使ってサーバーを立ち上げることができます。こうした環境において、VPCに対してネットワークインターフェースを追加する役割を担うのがENIです。ENIは、物理的な環境におけるNIC(Network Interface Card)のことです。

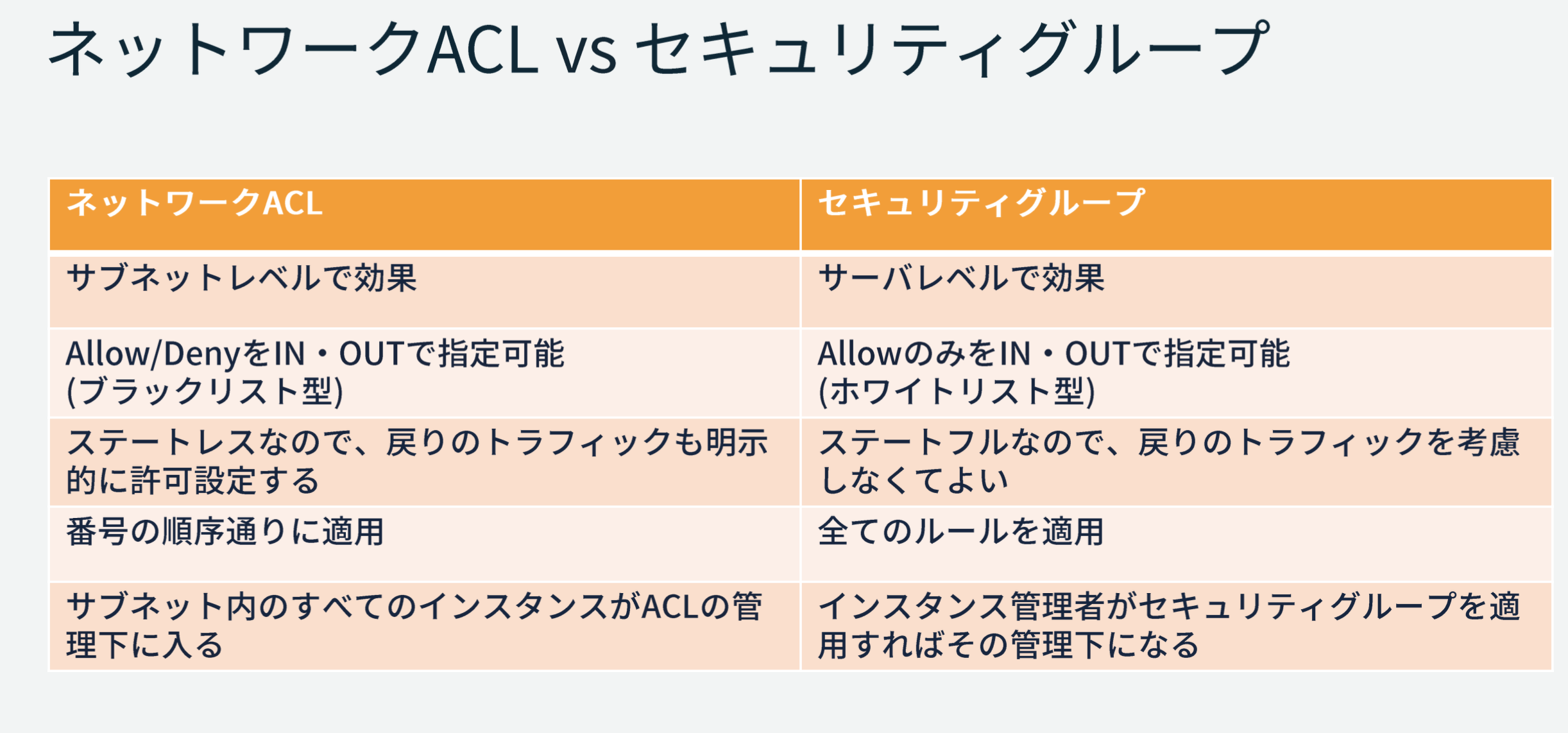

セキュリティグループとネットワークACL

セキュリティグループ

・EC2やELB,RDSなどインスタンス単位の通信制御に利用する。

・通信の制御として、インバウンド(内向き、外部からVPCへ)とアウトバウンド(外向き、内部から外部へ)の両方の制御が可能。プロトコルやポート範囲、送受信先のCIDRかセキュリティグループを指定できる。

・ステートフルなファイアウォールのこと。デフォルトで許可されているのは同じセキュリティグループ内通信のみ(外からの通信は禁止)。そのため例えば、WEB公開する場合はインターネット(0.0.0.0/0)から80ポートを許可する。

ネットワーク ACL

・ステートレスなファイアウォールのこと。サブネット単位で適用され、デフォルトでは全ての送信元IPを許可する。

・明示的にトラフィックを設定しないと通信遮断してしまう。

ポイント

・前後の状態に依存しないのがステートレス(stateless)で、前後の状態を保持しているのがステートフル(stateful)という意味

・セキュリティグループはインスタンス範囲の通信制御!

・ネットワークACLはサブネット範囲の通信制御!

比較

VPCエンドポイント

VPC エンドポイントでは、AWS PrivateLink を使用する、サポートされている AWS サービスや VPC エンドポイントサービスに VPC をプライベートに接続できます。

インターネットゲートウェイ、NAT デバイス、VPN 接続、または AWS Direct Connect 接続は必要ありません。VPC のインスタンスは、サービスのリソースと通信するためにパブリック IP アドレスを必要としません。VPC と他のサービス間のトラフィックは、Amazon ネットワークを離れません。

エンドポイントは仮想デバイスです。これらは水平にスケールされ、冗長で、可用性の高い VPC コンポーネントです。これにより、ネットワークトラフィックに可用性リスクや帯域幅の制約を課すことなく、VPC 内のインスタンスとサービス間の通信が可能になります。

VPC エンドポイントには 2 種類あります。インターフェイスエンドポイントとゲートウェイエンドポイントです。サポートされるサービスにより要求される VPC エンドポイントを作成します。

比較

VPC Flow Logsとは

VPC Flow Logsはネットワークトラフィックを取得しCloudWatchでモニタリングできるようにする機能

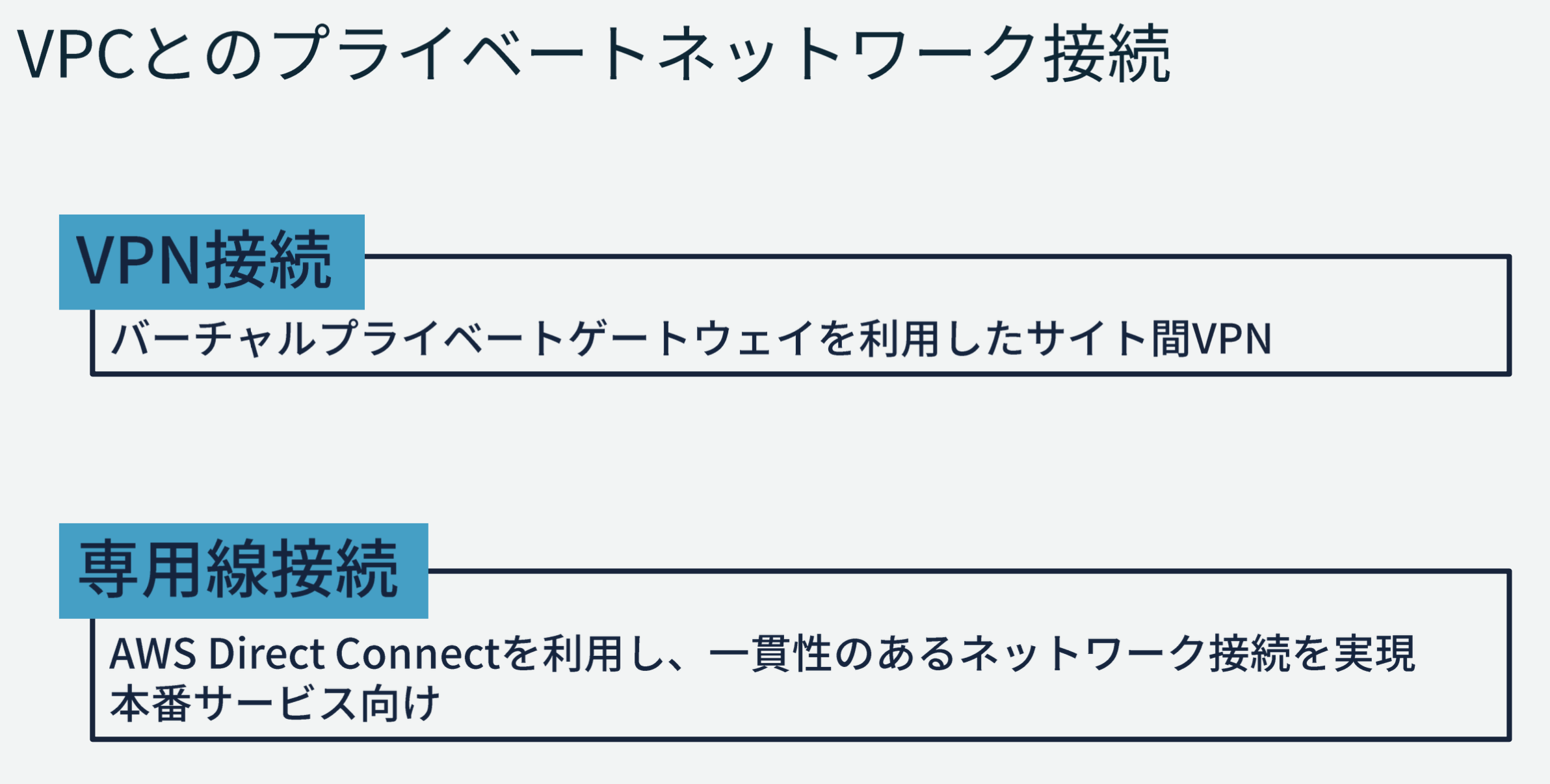

VPCとプライベートネットワーク(オンプレミス)接続

Direct Connectとは

クライアントのデータセンターやオフィスの専用線などを介してAWSへプライベートに接続するサービス!

メリット

・安価なアウトバウンドトラフィック料金

・ネットワーク信頼性向上

・ネットワーク帯域幅の向上

仕組み

Direct Connectロケーションに物理的に自社オンプレ環境を接続する事でAWS環境との専用接続線を実現する。

Direct Connect gateway

Direct Connect GatewayがHubになり、同一アカウントに所属する複数のリー ジョンの複数のロケーションから複数リージョンの複数のVPCに接続できる機能。

・簡単にいうとリージョン間のネットワーク接続がリージョン間をまたいでできる!!

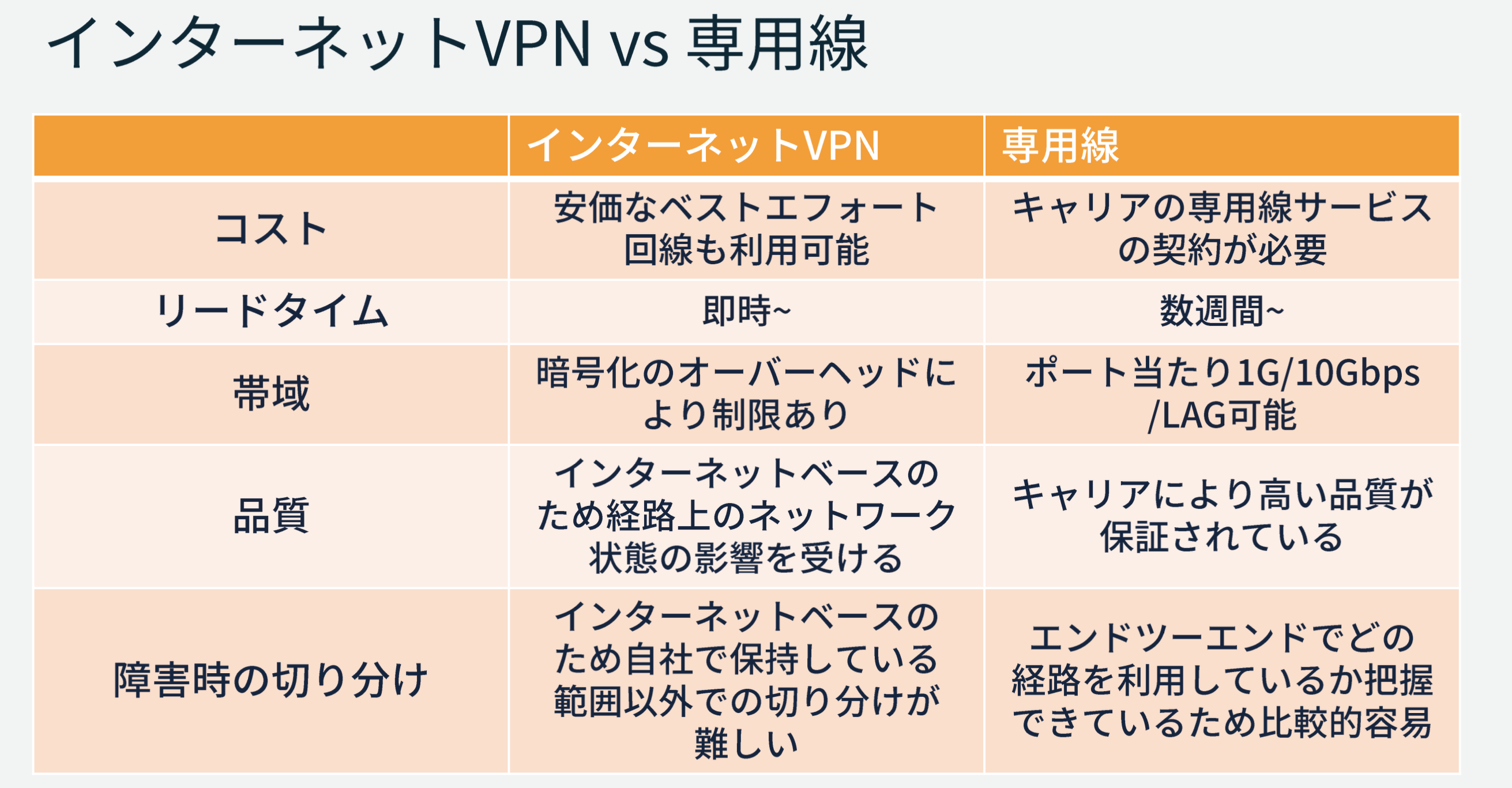

VPNとの比較

VPC Peering

VPC Peeringにより2つのVPC間でのトラフィックルーティングが可能

VPC設定上限

最後に

今回はイメージしやすいようにBlackBeltをたくさん参考にさせていただきました!

次回は、IAMについてまとめていきたいと思います!

IAM偏

https://qiita.com/avicii2314/items/47d8604a8575c23d2e90