今まで自動デプロイは「capistrano」を使用していましたが、毎回コードを修正するたびにローカルでmasterマージして、「bundle exec cap production deploy」を実行していました。

今回はcircleCIを使用し、masterマージされたら自動でサーバーへSSHしてコードをデプロイするように実装してみました。

以下、実装の際の流れや詰まった部分の解説をまとめていきます!

- 開発環境

- ruby : 2.5.1

- rails : 2.4.2.3

- circleCI : 2.1

※ dockerは今回使用していません。

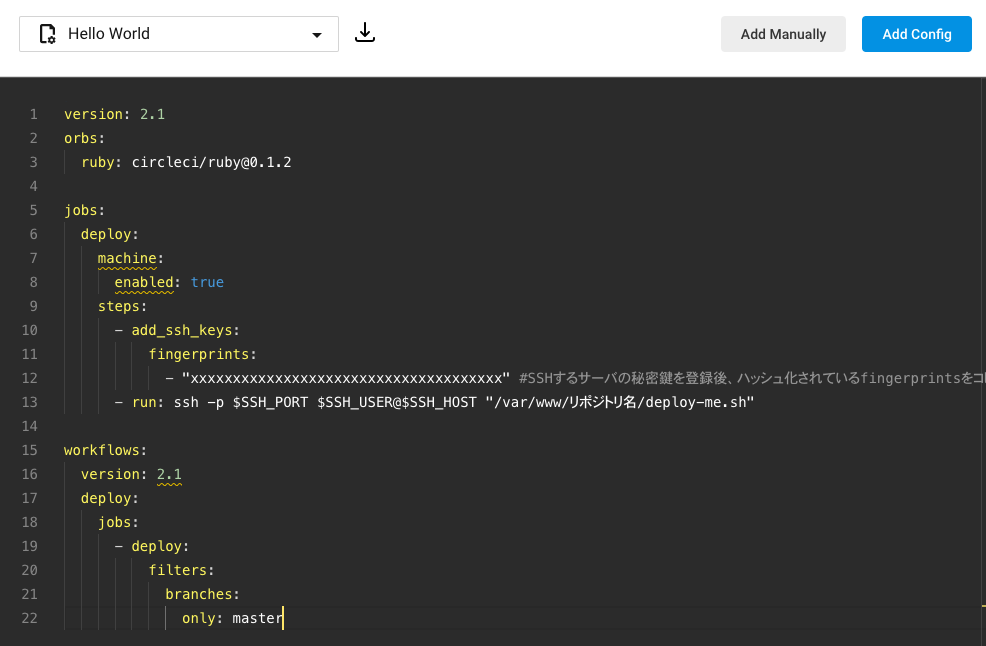

.circleci/config.ymlの設定

①最初にcircleCIで使うconfig.ymlの設定をローカルでしていきます。

circleCIの設定は、該当リポジトリのルート直下に.circleciと言うフォルダを作り、その中のconfig.ymlで行います。

- config.ymlに以下を追記。

version: 2.1

orbs:

ruby: circleci/ruby@0.1.2

jobs:

deploy:

machine:

enabled: true

steps:

- add_ssh_keys:

fingerprints:

- "xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx" #SSHするサーバの秘密鍵を登録後、ハッシュ化されているfingerprintsをコピペする。

- run: ssh -p $SSH_PORT $SSH_USER@$SSH_HOST "/var/www/リポジトリ名/deploy.sh"

workflows:

version: 2.1

deploy:

jobs:

- deploy:

filters:

branches:

only: master

- ルート直下に「deploy.sh」ファイル作成後、下記を記入。

# !/bin/bash

cd /var/www/リポジトリ名/ && git pull

以下、解説します。

①こちらで自動デプロイの設定をしており、masterマージしたら自動的にデプロイされる仕組みになっている。

②「- add_ssh_keys:」以下には、HOST(IPアドレス)と秘密鍵を登録した際、ハッシュに変換されたfingerprintsをコピペしてくる。これによりSSHするサーバーの秘密鍵を登録できる。

③「- run: ssh -p ~ 」で、設定した鍵 + 設定した環境変数によりsshし、サーバーにログインする。その後、「“/var/www/rails/soup/deploy.sh”」によりプルリクしたらgit pullするように設定している。

④workflows以下の設定により、masterブランチ以外ではデプロイを実行しないようにしている。

cirecleCI導入・自動デプロイしたいリポジトリの追加

①まずcircleCIのHP(https://circleci.com) にいき、新しくアカウント登録(sign up)をします。GitHubのアカウントを持っていたらすぐに連携でき、アカウント登録が可能です。

②ログイン後、「Add Projects」を選択し、今回自動デプロイしたいアプリやサイトのリポジトリを追加していきます。

追加するには該当のリポジトリの「Set Up Project」をクリックします。

③上記で設定したconfig.ymlをコピペし、「Add Manually」で登録していく。 この際、秘密鍵の登録はまだできていないです。後に登録していきます。

④「Start Building」を選択。今回対象となるリポジトリを追加していきます。

追加後、エラーになっていると思いますがそれは秘密鍵や環境変数の設定が済んでいないからです。そちらの情報を追加していきます。

秘密鍵の登録

①ダッシュボード「Pipelines」の右上にある「Project Settings」をクリック。

②「SSH Keys」を選択します。一番下に「Additional SSH Keys」があるため、こちらにローカルの秘密鍵の情報を登録していきます。

③「ADD SSH Key」をクリック。「Hostname」はデプロイ先のIPアドレスを入力します。

④「Private Key*」に秘密鍵を入力するために、ローカルで「.ssh」ディレクトリに入り、lsキーを使って秘密鍵があることを確認します(id_rsa等)。こちらをcatで見ていきます。表示された情報を全てコピペし、「Private Key*」に貼り付けます。この際、「-----BEGIN RSA PRIVATE KEY-----」なども全て含めます。

⑤「Add SSH Key」を押し、無事に通れば設定完了です。エラーが出る場合、pem形式で秘密鍵を登録していないか、秘密鍵の情報が新しい形式のため非対象エラーになっている可能性があります。私の場合は後者のエラーが発生しました。

私は下記のサイトを参考にしてエラーを解消しました。

https://blog.adachin.me/archives/11554

秘密鍵を旧式に更新してから行ったことをまとめました。

https://qiita.com/akk_ayy/items/61215e89cfcf680d1c94

⑥最後に、ハッシュ化されている fingerprints をコピーし、config.ymlの該当部分にペーストします。

環境変数の設定

①「Project Settings」下の「Environment Variables」を選択します。

②「Add Variable」を選択。デプロイ先のポート情報とユーザー名、ホスト名を登録していきます。

- SSH_PORT

- SSH_USER

- SSH_HOST

これで環境変数の設定が完了しました。

③ローカルで設定した内容でSSHログインができるか確かめていきます。

ssh -p ポート ユーザー名@ホスト名 -i ~/.ssh/秘密鍵の名称

これでログインでき、

/var/www/リポジトリ名/deploy.sh

これを叩いてgit pullが実行できたら自動デプロイの準備ができています!

自動デプロイを実行

テストデータをmastarマージし、自動デプロイできているか確認。

この際、circleCIがSUCCESSになっていたら成功です!お疲れ様でした!

参考サイト

https://blog.adachin.me/archives/10997

https://qiita.com/tatane616/items/8624e61473a9957d9a81

https://www.tweeeety.blog/entry/2018/02/09/195345