はじめに

本記事は Microsoft Security Advent Calendar 2024 の初日の記事です。

※本記事は私の見解です。正しい見解や実装、ライセンスはMicrosoft社と相談してくださいね😊

Microsoft Security とはなんなのか

Microsoft Securityとはなんなのか🤔

👩質問「EDRは何を使ってますか?」

🧑🦰回答「Microsoft Securityです」

のような会話は、間違ってはいないけれど、正しくもない。ですよね。

Microsoft Securityは、さまざまな製品を含んだブランドだと理解しています。

Microsoft Security は統合ブランド

Microsoft Securityは統合ブランドだと理解しています。さまざまな機能をもつ製品が内包されています。カバーする範囲はSecurityだけにとどまらず、Complianceも含みますし、マルチクラウド環境も対応しています。ログ保存をして、イベント検出するための製品もあるし、もちろんIDもありますよね。

これらの製品はそれぞれ異なる機能を持っていますが、統合して利用することで、より強力なセキュリティ対策を実現できます。 いやむしろ、統合して利用する前提 で機能設計がなされていると考えています。逆にいうと、他社製品と比較した場合、カテゴリーごとの製品だけでは正しい評価ができないと思っています。

Microsoft Securityの全体像を把握する

さて、MicrosoftのSecurity製品を正しく理解するには、各製品の機能を勉強する前に、Microsoft Securityがカバーしようとしている範囲を理解する必要があります。

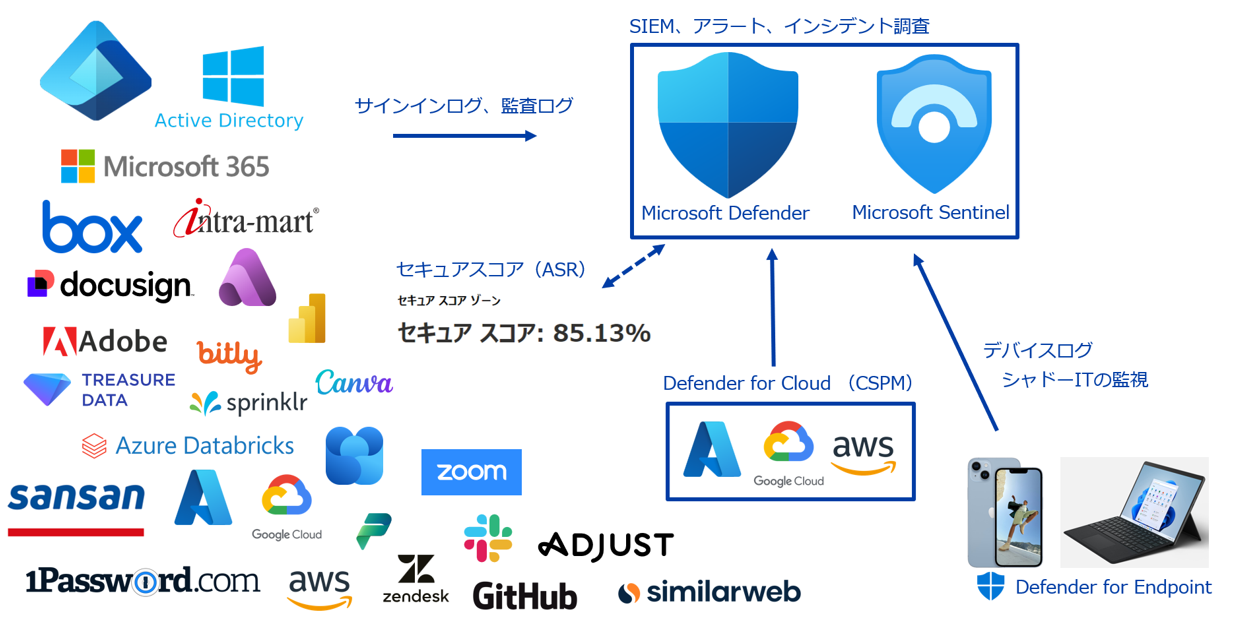

Entra ID、Defender for Endpoint、Defender for Cloud Apps、Intune。Defender for Cloudでマルチクラウド環境の監視もできます。Microsoft Sentinelでは収集されたログをもとにSIEMが構築できます。

当然のように、カバーする範囲は広く、製品名も多く、さらに機能は無限にあります。すべてはネイティブにひとつながり(統合)になっていて、Security担当はDefenderやPurviewの製品間を行き来しながら企業の環境を防御・構築をすることになります。

ひとつ、具体例で考えてみます。

たとえば PurviewとDefenderの連携

たとえば、PurviewとDefenderの連携です。

1. 機密情報の検出と分類(Purviewの役割)

Purviewで秘密度ラベルを利用して、営業秘密にはラベルを付けているとしましょう。内部から外部に送信されるデータを分類し、監視・制御できます。

- Microsoft Purview Information Protectionを使用して、社内の機密情報(例:顧客データ、財務情報)を自動的に検出・分類。

- 機密情報に対してラベルを適用し、「極秘」や「内部使用限定」といったセキュリティポリシーを設定。

- 分類された情報に基づき、特定のデータの取り扱いに制限を設定(例:特定のアプリでしか編集できない、外部送信をブロック)。

2. データ流出の監視(Defenderの役割)

ここからはDefender for Endpointの出番です。ラベル付けされたデータは、デバイス上で監視されます。

- Microsoft Defender for Endpointが、エンドポイント上でのデータ操作や転送をリアルタイムで監視。

- 機密情報(Purviewでラベル付けされたデータ)が個人のクラウドストレージや外部のUSBデバイスにコピーされる不審な挙動を検出。

- Defenderがこれをポリシー違反としてブロックし、管理者にリアルタイムでアラートを送信。

3. インシデント対応の統合(DefenderとPurviewの連携)

- Microsoft 365 Defenderのダッシュボード上で、Purviewからのラベル情報とDefenderが検出した不審なアクティビティを統合的に確認。

- たとえば、ある従業員が「極秘」とラベル付けされたデータを外部メールアドレスに送信しようとした場合、そのイベントが詳細に記録されます。

- 管理者はDefenderのインシデント対応機能を使い、該当するデータや影響範囲を迅速に分析。

- 必要に応じて、PurviewのAudit機能を活用し、データアクセスや操作履歴を追跡し、誰がどのようにデータを扱ったかを詳細に調査。

といったような感じです。

同じように、IntuneとDefenderも切っても切れない関係にありますし、当然Entra IDも全体に関わってきますよね。

Microsoft Securityの歩き方

私の考えるMicrosoft Securityの歩き方、それは、全体像を把握し、個別製品の役割をしり、そして各機能詳細を知ること… です。

当たり前のことを書いているようですが、私も含めて、できていない人、やろうとしない人、組織が多いと思っています。とくに全体像の把握ができていないです。Defenderのことだけ知ればよいということではありません。Defenderを扱うならPurviewもDefender for CloudだってEntra IDのことも理解する/しようとする必要があります。

かつ、理解をした上できちんと運用すれば、Security関連の悩みはグッと減るはずです。

教材

いずれにしても、まずは教材の選定が重要です。全体像を把握し、個別製品の役割をしり、そして各機能詳細を勉強していきましょう。

Microsoft Learn

Microsoft製品の勉強といったら、やはりMicrosoft Learnです。公式コンテンツをひととおりやれば機能面も含めて理解をすることができるでしょう。ただ、かなりのボリュームなので、ひととおり…という言葉が適切かはわかりません汗

Microsoft Cybersecurity Reference Architectures (MCRA)

Microsoft Cybersecurity Reference Architectures (MCRA)という資料も有用です。Microsoftのセキュリティ機能がMicrosoftプラットフォームおよびサードパーティ プラットフォームとどのように統合されるかを示しています。

とてつもなくビジーですけど、読み解いていけば、とても勉強になります。この記事にもところどころスライドを貼り付けさせてもらいました。

Udemy

M365セキュリティ&ゼロトラスト勉強会を主催している石川さんのUdemy講座は全体像の把握にはもってこいです。

Microsoft 認定資格(MCP)

Microsoft公式の認定資格です。認定資格を取ることが実務ができることの証明にはなりませんが、体系立てて製品の全貌を理解するにはかなりよいと思いました。

- SC-100 サイバーセキュリティ アーキテクト

- SC-200 Security Operations Analyst Associate

- SC-300 Identity and Access Administrator Associate

- SC-400 Information Protection and Compliance Administrator Associate

- SC-900 Security, Compliance, and Identity Fundamentals

- AZ-500 Azure Security Engineer Associate

- MS-102 Administrator Expert

- MS-900 Microsoft 365 Fundamentals

めぼしいものはこんなところでしょうか。初心者の方はSC-900やMS-900から始めてみるとよいでしょう。Securityと運用は表裏一体なので、M365系の資格も役に立ちます。

Microsoft Security ユーザーコミュニティ

Microsoft Securityは有志の勉強会も積極的に開催されています。さまざまな分野に精通した方が参加していますし、セキュリティは横のつながりが非常に大切です。ぜひ参加してみてください。※私は「すとなり勉強会」を主催しています。

M365セキュリティ&ゼロトラスト勉強会

https://m365security.connpass.com/

すとなり勉強会

https://sutonari.connpass.com/

EMS勉強会

https://ems-meeting.connpass.com/

Japan Microsoft Endpoint Configuration Manager UG

https://configmgr.connpass.com/

自組織では何を、どこまで考えるか。考え続けるのか🤔

また、組織のセキュリティ対策を始めるときに、自組織では何を、どこまで考えるかを決めていくことはとても大事だと感じています。小さな組織と大きな組織では考え方も変わります。業界的な要件がある場合も考え方には大きく影響するでしょう。

自組織がいつまで、そういったことを考え続けられるのかの見極めも重要です。今はいいけど、今後も今の人員体制を維持し続けられるのか? そういった視点が大事です。

たとえば、セキュリティの設計思想(ゼロトラストなど)をゼロから考え始める人はあまりいないと思います。まずは「ゼロトラストという概念があるよね」という前提で話を始めると思うんです。

そのうえで、ゼロトラストを自社で実現するときに、採用するセキュリティ製品の選定が必要になってきます。ネットワークはどう守ろう、IDはどうしよう、デバイスはどうしよう。自分たちのやりたい運用がそのまま製品になっていることはほぼないはずなので、逆に自分たちの業務フロー変更もみすえ、導入製品の選定をすることになるでしょう。

たとえば、NISTのCSF2.0を眺めたときに、自社が導入している製品でどの分野、どの範囲まで対応できているか把握できている人はいますか?

仮に、最初はきれいに抜けもれなく構成ができたとしても、時間の経過とともに、製品ごとに機能重複もではじめるだろうし、あるいは機能がなくなるってこともあるかもしれません。また、対応しなければいけない範囲だって時代の流れで増えていきます。昨今だと生成AIに関するセキュリティやコンプライアンスの取組が必要になってきましたよね。

常に対応をし続けられますか? 製品選定を永遠にし続けますか?こうやって考えていくと、製品選定から自分たちで考えるのは厳しいと思う組織もあるでしょう。

そういったときに、統合製品であるMicrosoft Securityは価値がでてきます。

Microsoftに委任する

と、良いようなことばかり書いてしまうと、Microsoft Securityを導入したあと、結局運用をするのは大変だし、人材育成も大変、「やることが全然減ってないじゃん!」 と思うかもしれません。

そんなことはないんです。

ゼロトラストなどの概念から学ぶ必要はもうなくなりました。Security製品の選定ももう不要になります。機能重複を恐れる必要もなく、それぞれのSecurityベンダーとの打ち合わせも一本化できるでしょう。このような、本来は企業側が考えなければいけないことを、Microsoftに委任することができるんです。

最終的には、「管理画面のボタンをポチポチする仕事」にまで抽象化されて我々に落ちてきます。 そしてあとやることは、Microsoft Securityのアップデート情報を眺め、新しい機能が追加されたらONにするかOFFにするか決定をしていくだけです。

それも大変だという話はありますが、それでも、かなりの部分を委任できています。言い換えると、楽ができていますよね。これもMicrosoft Securityの価値です。

※ゼロトラストとか、インフラとか、学ぶ必要はなくないと書きましたが、学んでおいた方がいいのは間違いないので誤解しないでください😊

※委任といえば、Power BIでもデータ処理の委任というテーマでブログ書いてます。

Microsoftから学ぶ

昨今はまたとくに、Microsoftの機能から学びを得ることが多かったです。わかりやすいのは生成AI関連ですね。生成AIが世の中に急速に広まっていく中で、企業としてはガイドラインの作成や、法律、権利などの確認など、具体的なSecurityリスクの検討の前にやることがたくさんありました。

そんななか、Microsoft Defender、Purviewはそれぞれ生成AIについての多様な機能がどんどん増えていきました。そのドキュメントを読み、「そうか、こういうことがリスクになるのか」と気づきをもらうことができました。

Defender for Cloud AppsではいちはやくAI関連のSaaSを検知/制御できるようになったし、PurviewではユーザーがCopilotに危険なプロンプトを投げていないかチェックできるようになりました。

「ゼロトラストを目指しているんですか?」

🧑🦰「ゼロトラストを目指しているんですか?」

みなさんはこの問いに対してどう答えますか?

私は、

😇「Microsoft Securityの目指している姿がゼロトラストなら、目指しているかもしれません」

と答えています。伝わりますでしょうか。

Microsoft Securityへの取組がゼロトラストにつながるなら、それはそうなるかもしれませんが、私自身はゼロトラストという概念を完璧に理解し、実践できているわけではありません。だけど外からみるとゼロトラストを目指している組織にみえるわけです。なぜなら、Microsoft Securityが目指している姿 だから。

これもMicrosoftに委任ができていることの良い点だと考えています。考えなければいけないことが圧倒的に減るんです。

AIの活用

統合された製品であるため、AI製品(Security Copilot)との統合も楽楽です。なぜならすでにログや機能が統合されているから。当たり前ですよね。機能をONにしたら、その日から使えます。

組織から見直す必要がある場合も

勉強を進めていくと組織が製品にあっていないのではと考えることも多くなってきます。ID専任の部門がある。SecurityとComplianceは別部署。などなど

そうなってくると、統合されている製品を導入しても、結果うまく運用ができないこともあるかもしれません。

Securityは経営課題 と言われているなか、製品思想、防御手法に、組織構成が合わなくなってしまっているとしたら。また、組織構成があっていないばっかりに、複数部署で機能重複のある製品を契約し、結果的にコストをかけすぎているかもしれません。あるいは、部署が分断されているため、やらなければいけないことが見えてこないということもあるかもしれません。

ん~むずかしい🤔

Protect it all with Microsoft Security😊

繰り返しになりますが、Microsoft Security界隈を歩き始めるときに、機能カットで覚えていこうとするのはよくないのではないか と常日頃から感じています。先ほど例に挙げたように、各製品が連携をとって組織を守るように設計されているからです。

Intuneにだけ詳しい人、Defender for Endpointだけ詳しい人、Purviewだけ導入した組織、IDだけみている部署。もちろん何もやらないよりはいいんだけど、せっかく統合されたSecurity製品であるMicrosoft Securityに取り組むのなら、広い視野を持つことが大事です。統合製品だからこそ、ユーザー利便性を落とすことなく、セキュリティを高めることがやりやすいんだとおもっています。

そのためには、やはり、全貌を把握する必要があります。 いままだできていないんだったら、全貌を把握しようとし続ける ことが大切になります。

ただし範囲も広く、キャッチアップするのは大変です。だけど、すでに取り組んでいる仲間はたくさんいます。前述したユーザーコミュニティもそれぞれ活発に活動をしています。うまく活用してください。参加して意見交換してみてください。

私自身も、Microsoft Securityの理解を深め、Microsoft Securityをつかって、組織をより明るく、強くしていきたいと考えています。Microsoft Security界隈を楽しく歩いていきましょう。

Happy Microsoft Security🎉

Microsoft Securityの勉強会を主催しています

ぜひご参加ください~✊