はじめに

引き続きID管理について学習中のahra@ITdoです。

今回は前回検証したLDAP Managerの開発元であるエクスジェン・ネットワークス株式会社が開発・提供している、国産IDaaSの Extic を実際に検証しました。

シンプルで導入しやすいサービスですが、統合ID管理やSSOだけでなく、"モジュール"と呼ばれるWebアプリケーションなどを通じてADやデータベースなどのオンプレミスリソースへのプロビジョニングを行える多機能さも備えるIDaaSです。

この記事を通じてExticのいろいろな機能について知っていただければと思います。

利用者の設定

ログイン画面です。表示されるロゴは申請することで独自のものに変更することができます。(弊社のロゴに設定しています。)

ログインします。

次の画面に遷移します。これがポータル画面です。アプリケーションが設定されている場合、ここに表示されます。

プロフィール画面では、自身の各属性の確認とパスワード再発行用メールアドレスの変更が可能です。

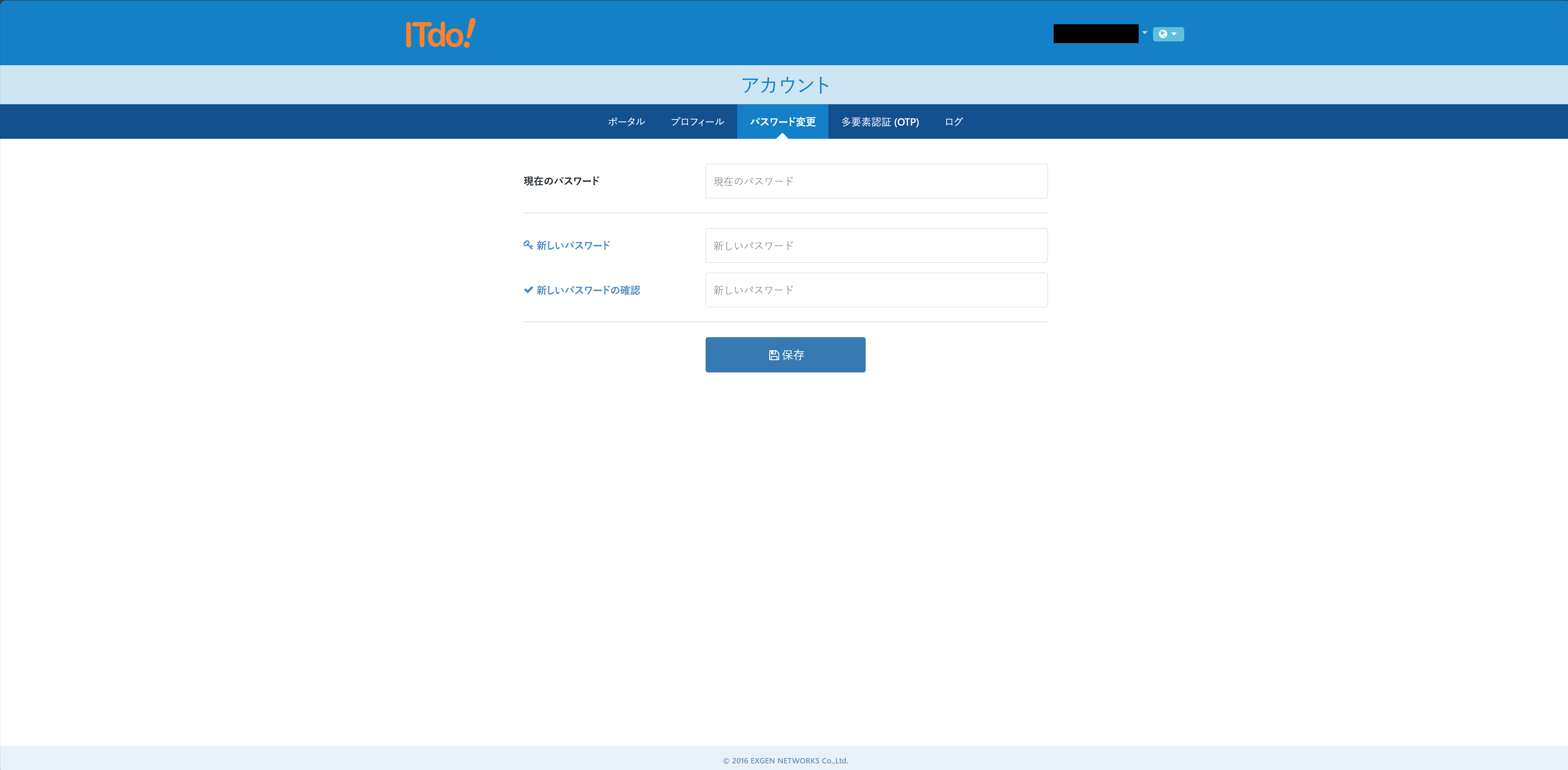

パスワード変更が利用者自身により行えます。

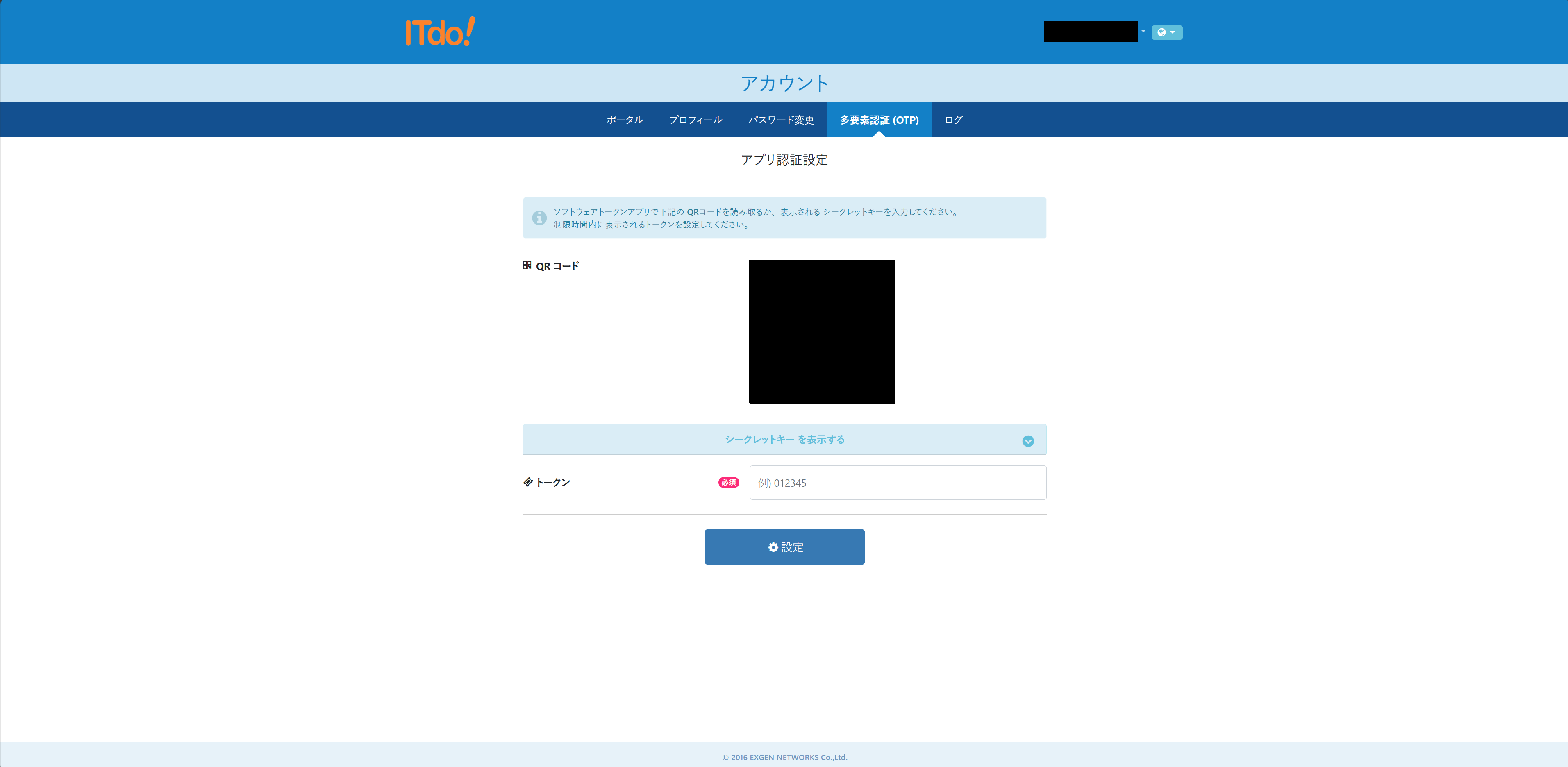

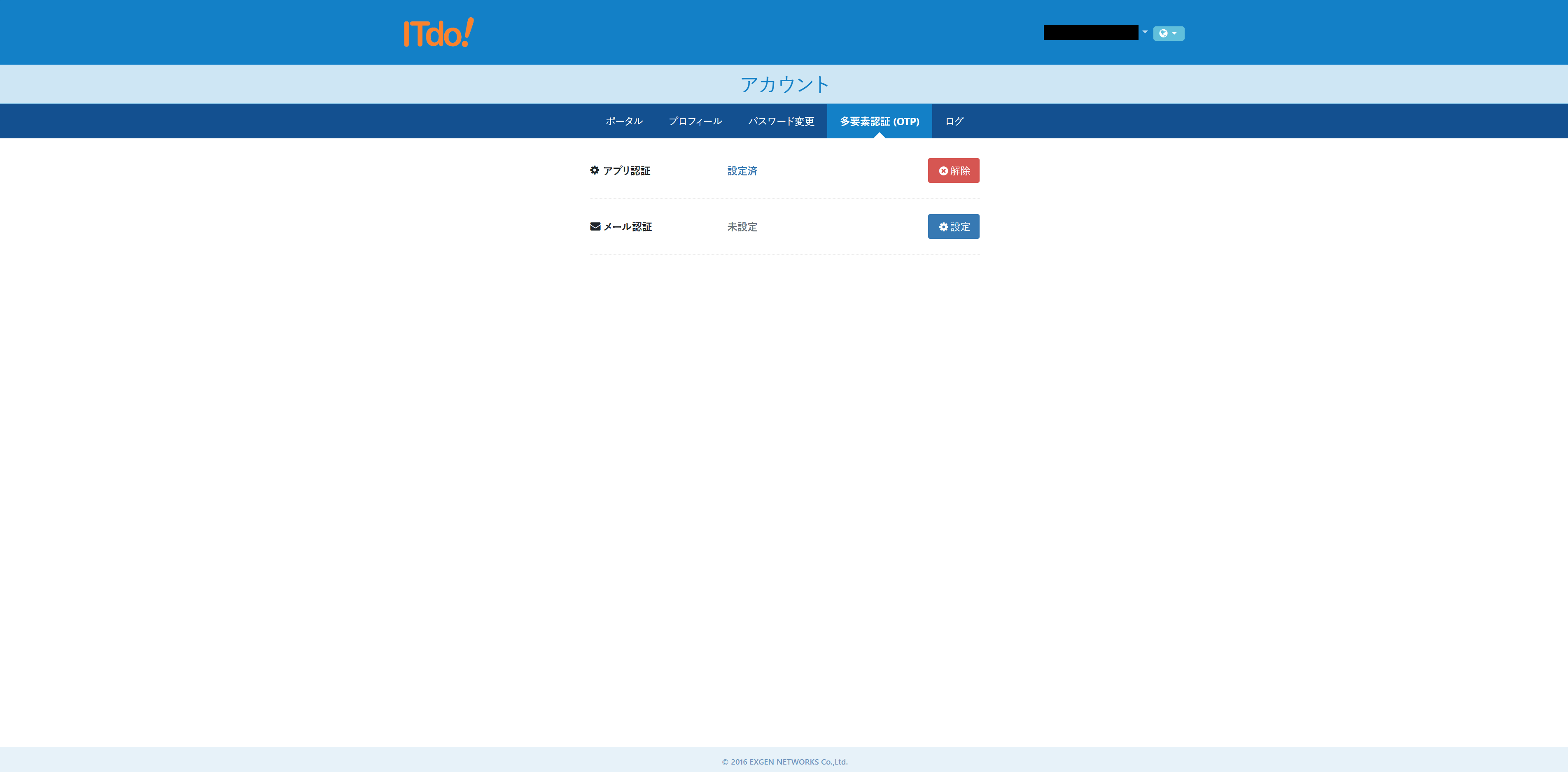

多要素認証の設定が可能です。追加ライセンスにより、アプリOTPとメールOTP認証に加えてFIDO2パスキーによる多要素認証が使用できます。

自身が操作したログを確認できます。

右上のプルダウンメニューより、言語設定が変更できます。日本語と英語に対応しています。

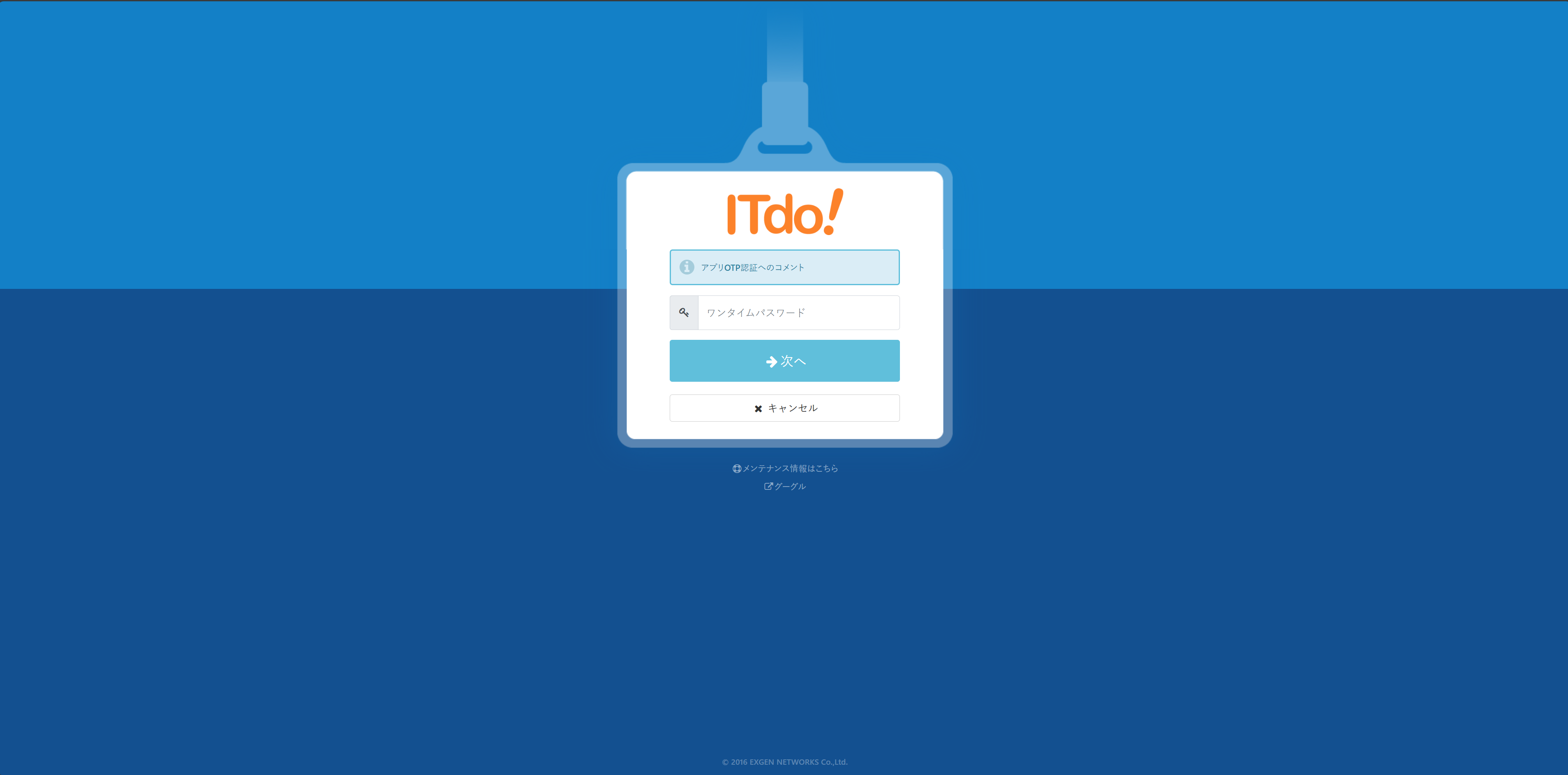

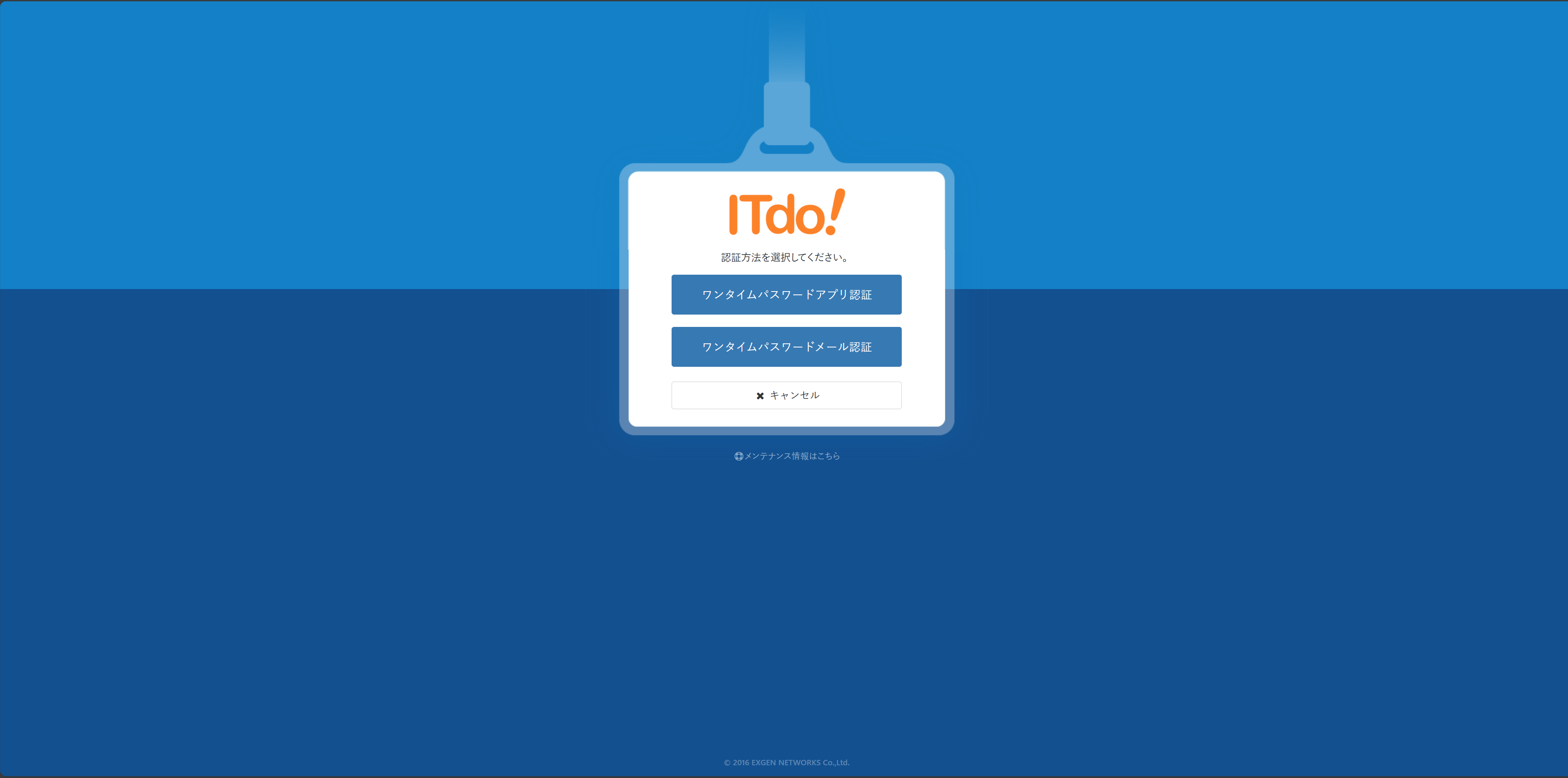

多要素認証を設定する

アプリ認証

Google AuthenticatorやMicrosoft AuthenticatorなどのOTPトークン発行アプリに表示のQRコードを読み取らせ、アプリに表示されたOTPを入力して完了します。

この設定により、ID/パスワードによる認証後OTPを要求されるようになります。

メール認証

OTPを受け取るメールアドレスを入力し、「ワンタイムパスワードを送信する」を押下、受け取ったOTPを入力して完了します。

他の多要素認証方式が設定されている時、ログイン時にどの方式を使用するか選択可能です。

「ワンタイムパスワードを送信」を押下、受け取ったOTPを入力して認証します。

パスワードを再発行する

「パスワード再発行用メールアドレス」を登録している時、ユーザーはパスワードの再発行を行えます。

ログイン画面の「パスワードを忘れましたか」を選択します。

設定したメールアドレスを入力します。

届いたOTPと新しいパスワードを入力します。

パスワードが再発行されました。

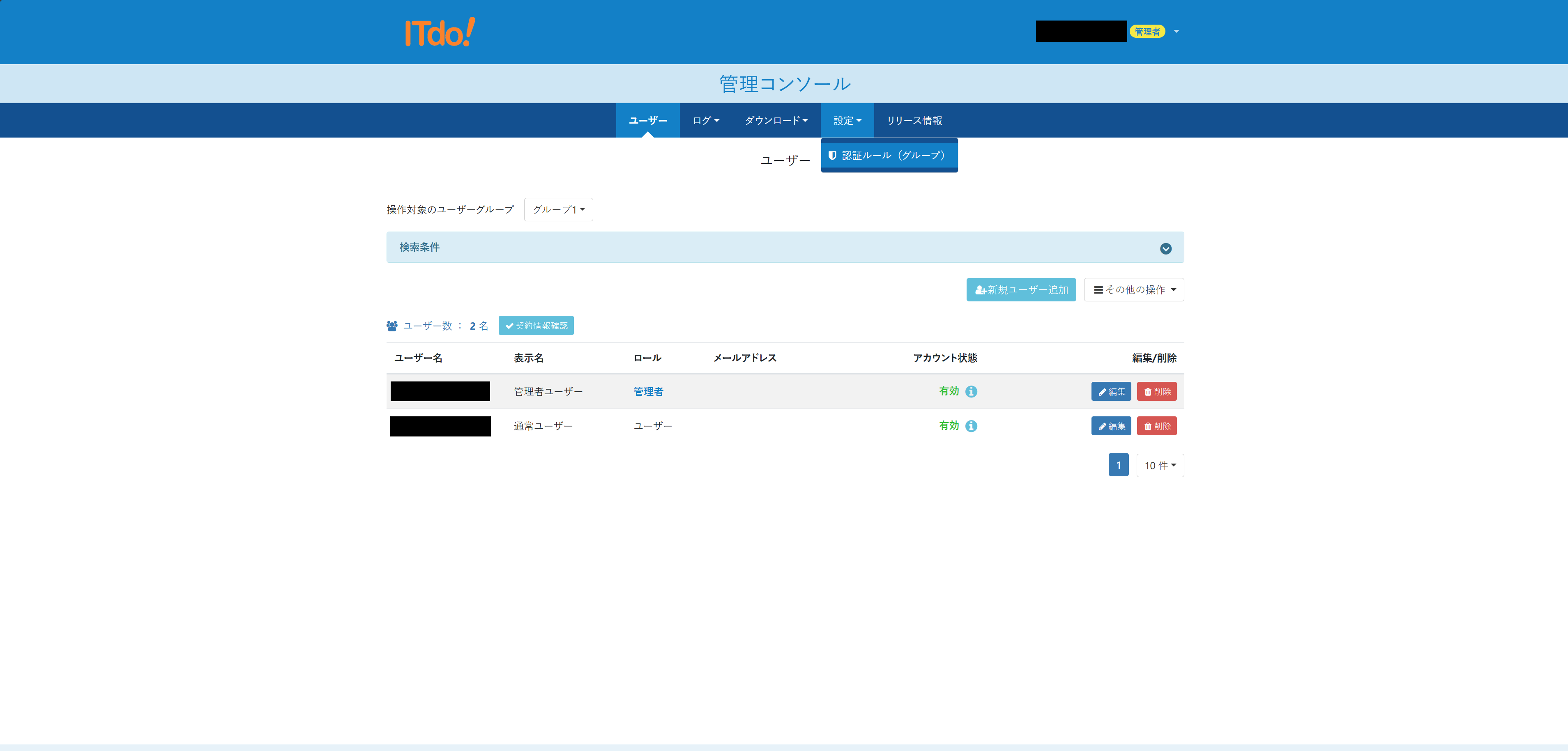

管理コンソール

管理者ロールを持つアカウントでログインすると、右上のプルダウンメニューに「管理コンソール」が表示されます。

押下すると次の画面に遷移します。これがユーザー一覧画面です。

ユーザーが管理者ロールかつテナント管理者グループのメンバーである場合はすべてのユーザー、リソースについて操作できます。

テナント管理者グループのメンバーでない場合は同じユーザーグループに属するユーザーとグループへの認証ルールの設定が可能です。(画像は「グループ未所属」の2ユーザーが表示されている様子)

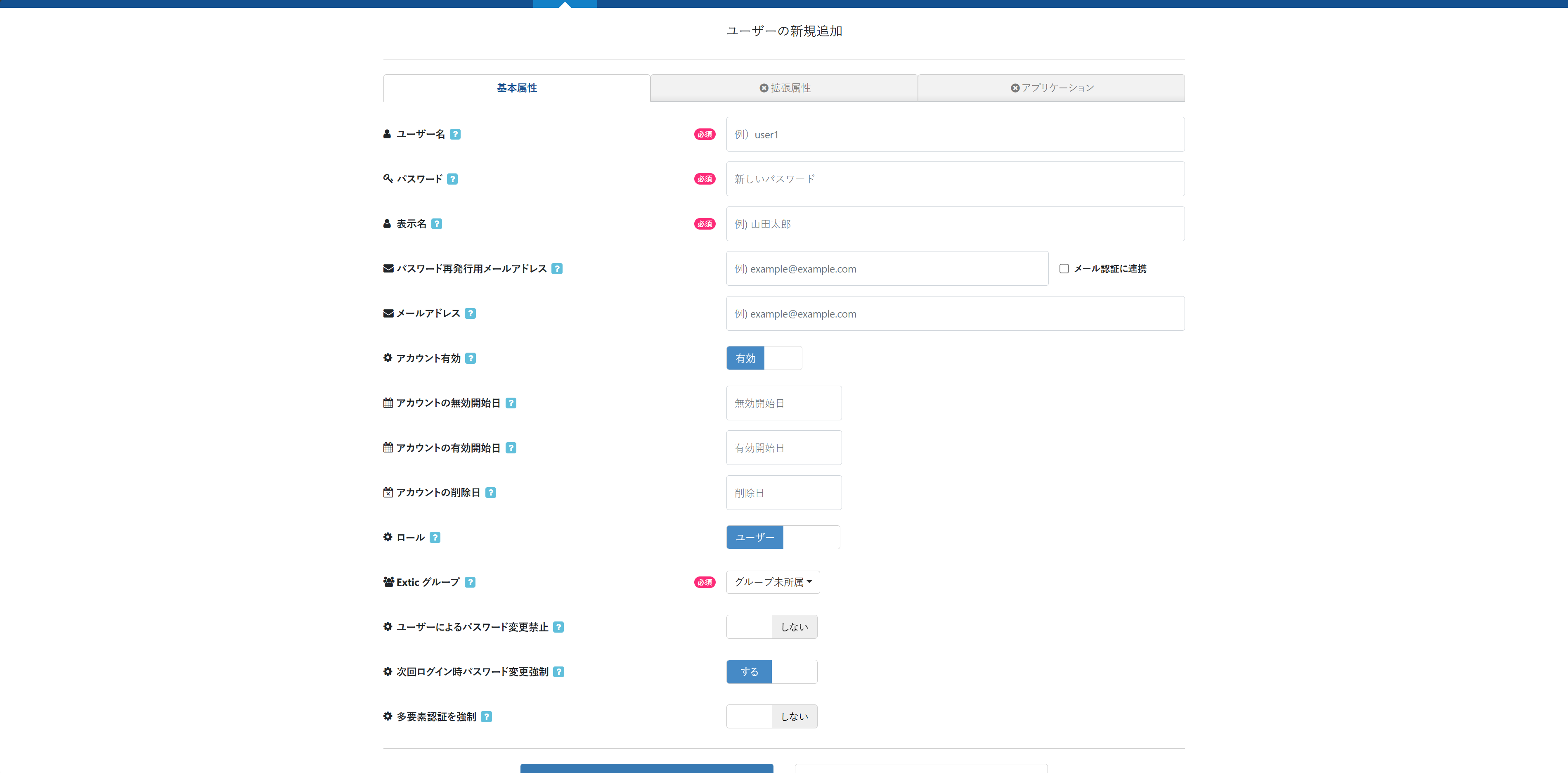

「新規ユーザー追加」ボタンからユーザー追加が可能です。アカウントの有効/無効の期限やロール、グループの設定や認証の設定が可能です。

「その他の操作」 > 「CSVインポート」より既定の書式で書かれたCSVを読み込むと、ユーザー情報を変更できます。

「拡張属性」と「アプリケーション」については後述とします。

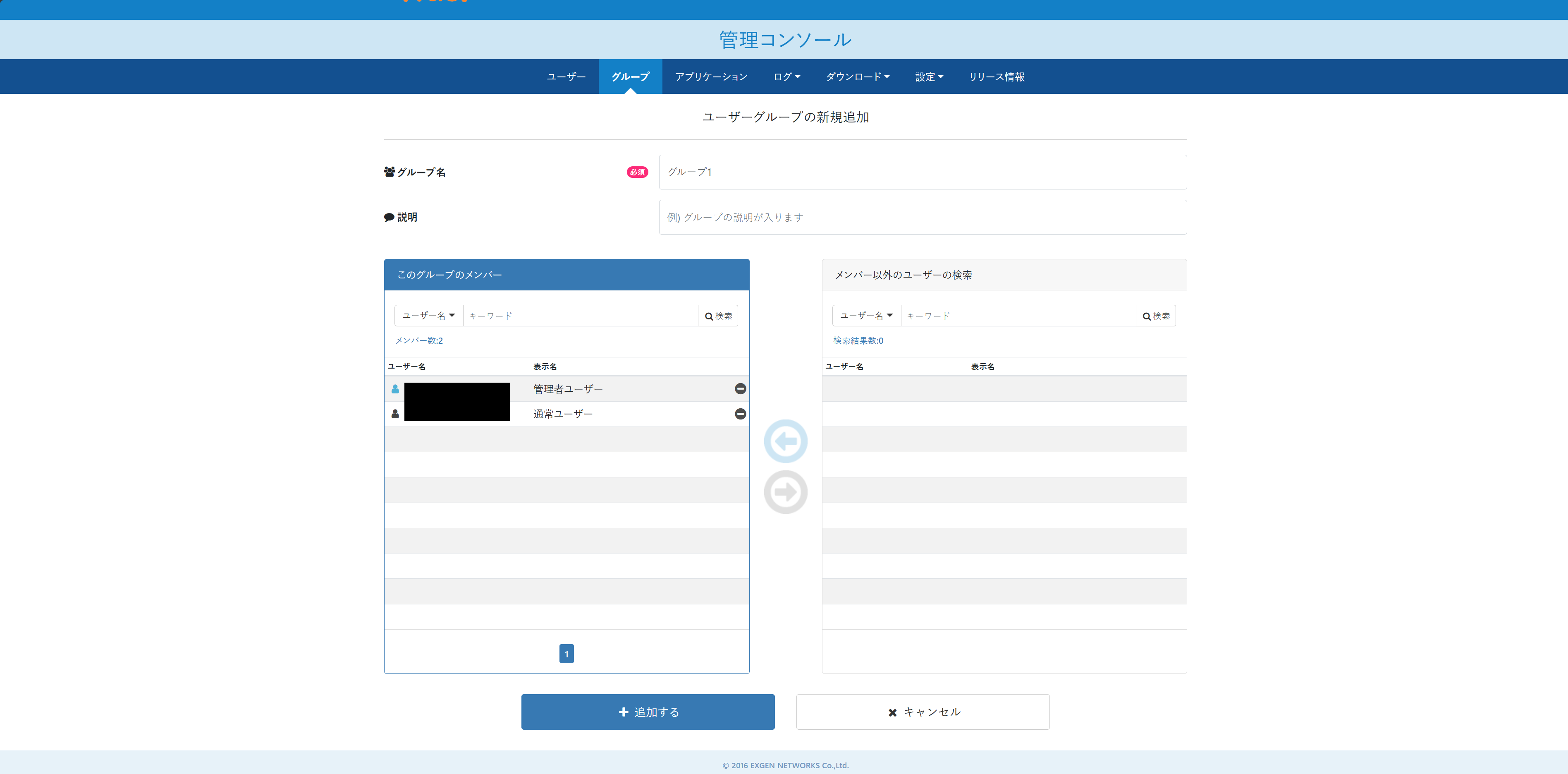

「グループ」からはシステムグループとユーザーグループについて設定が可能です。

システムグループは「テナント管理者グループ」のみ存在し、メンバーの編集以外できません。

ユーザーグループは自由にグループの追加、編集、削除が可能です。

管理者ロールでテナント管理者グループに属していないユーザーは複数のグループに所属できますが、ユーザーロールのユーザーは複数のグループには所属できません。

「アプリケーション」からはSSOやオンプレミスへのプロビジョニング等の連携アプリケーションの設定が可能です。

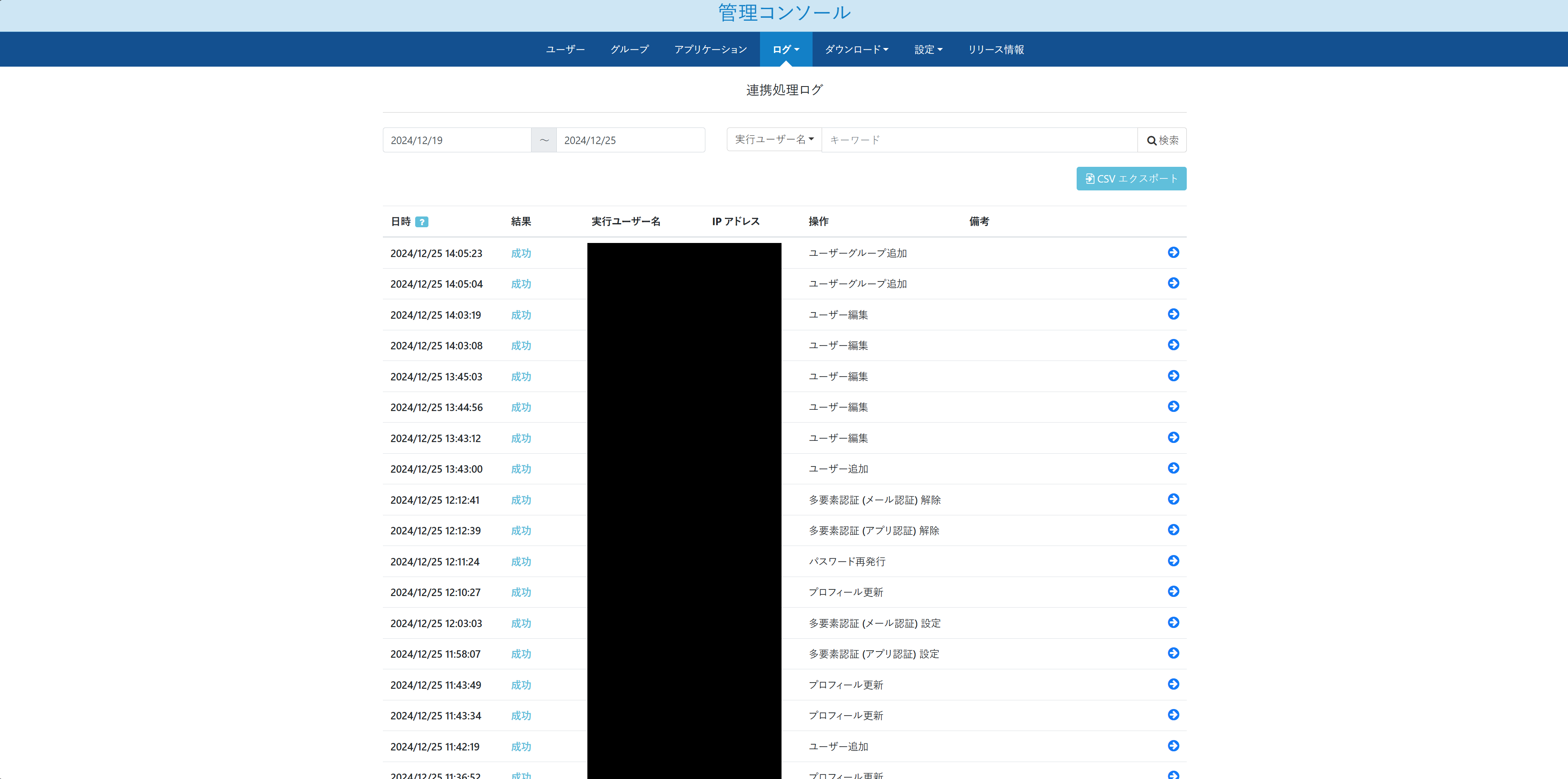

「ログ」からはユーザー情報の処理に関する「連携処理ログ」と、

Exticを使用した認証の「認証ログ」が閲覧できます。

「ダウンロード」 > 「ダウンロード」からはユーザーもしくはグループの「CSVエクスポート」で生成したCSVをダウンロードできます。

「ダウンロード」 > 「ログ」からは「CSVエクスポート」で生成した各ログCSVをダウンロードできます。

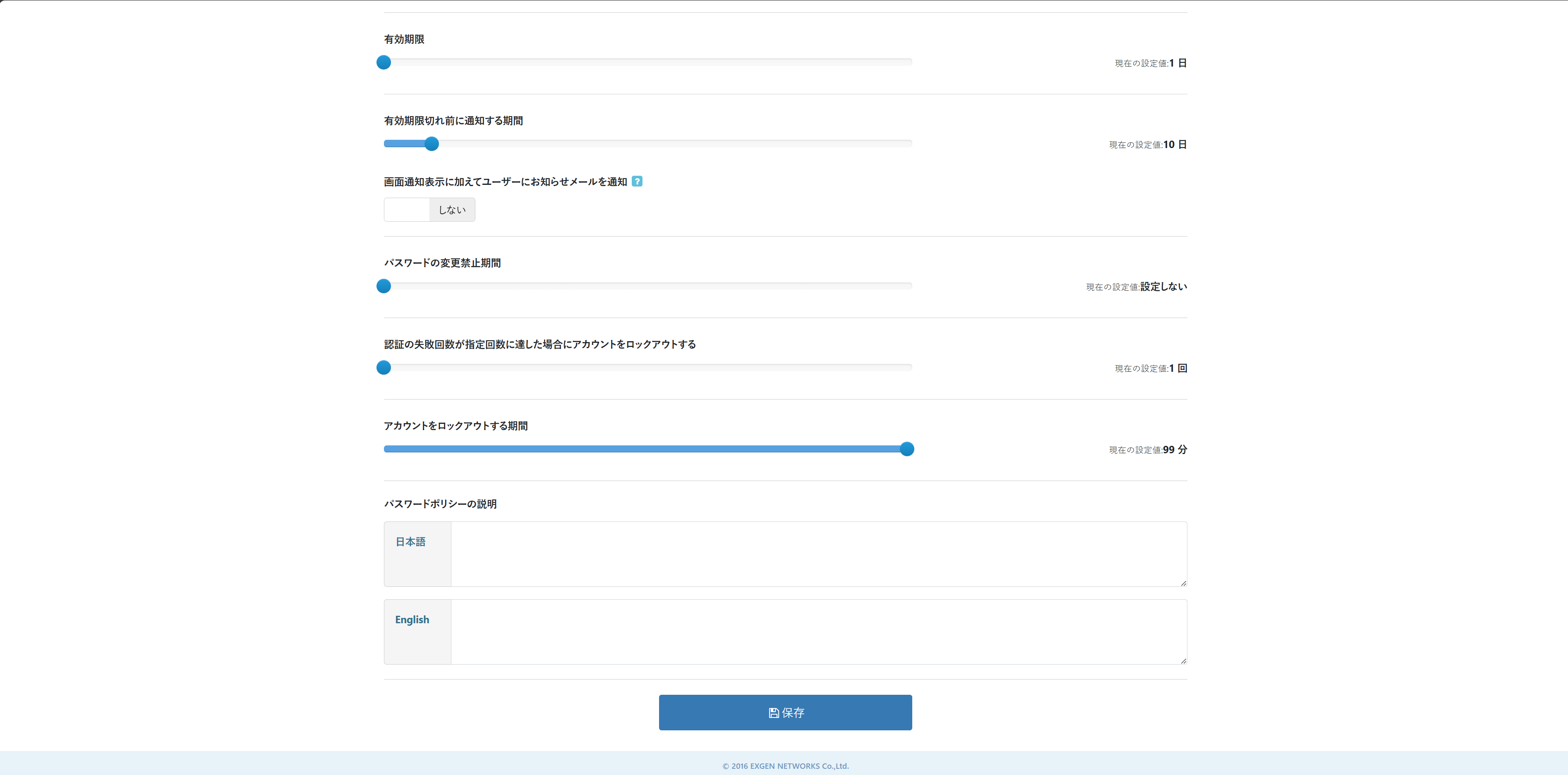

「パスワードポリシー」からは以下のようなパスワードポリシーを設定できます。

パスワードポリシーの説明欄に設定した文字列は以下のように表示されます。

「属性」からは標準の属性以外に独自の属性が追加可能です。

追加した属性の編集はユーザー情報の編集「拡張属性」タブから行います。

「通知」からはパスワード変更時、クラウドサービスへの情報連携に失敗した際の通知と、

毎日夜間に実行される、ユーザー情報の更新・削除と連携先へのプロビジョニングを行う「アカウント管理バッチ」のエラー通知の設定が可能です。

「CSVインポートAPI」については別の記事に掲載します。

「認証ルール」からはテナント全体に設定するアクセス元IPアドレス別の認証ルールが設定可能です。

アクセス禁止、多要素認証を必須にする、パスワードのみでの認証とする、指定しないの4つの認証方法から選択できます。

認証ルール(グループ)では、グループ別にExticコンポーネント、SSOアプリケーションごとの認証ルールを設定可能です。

選べる認証方法は通常の認証ルールと同じ4種類です。

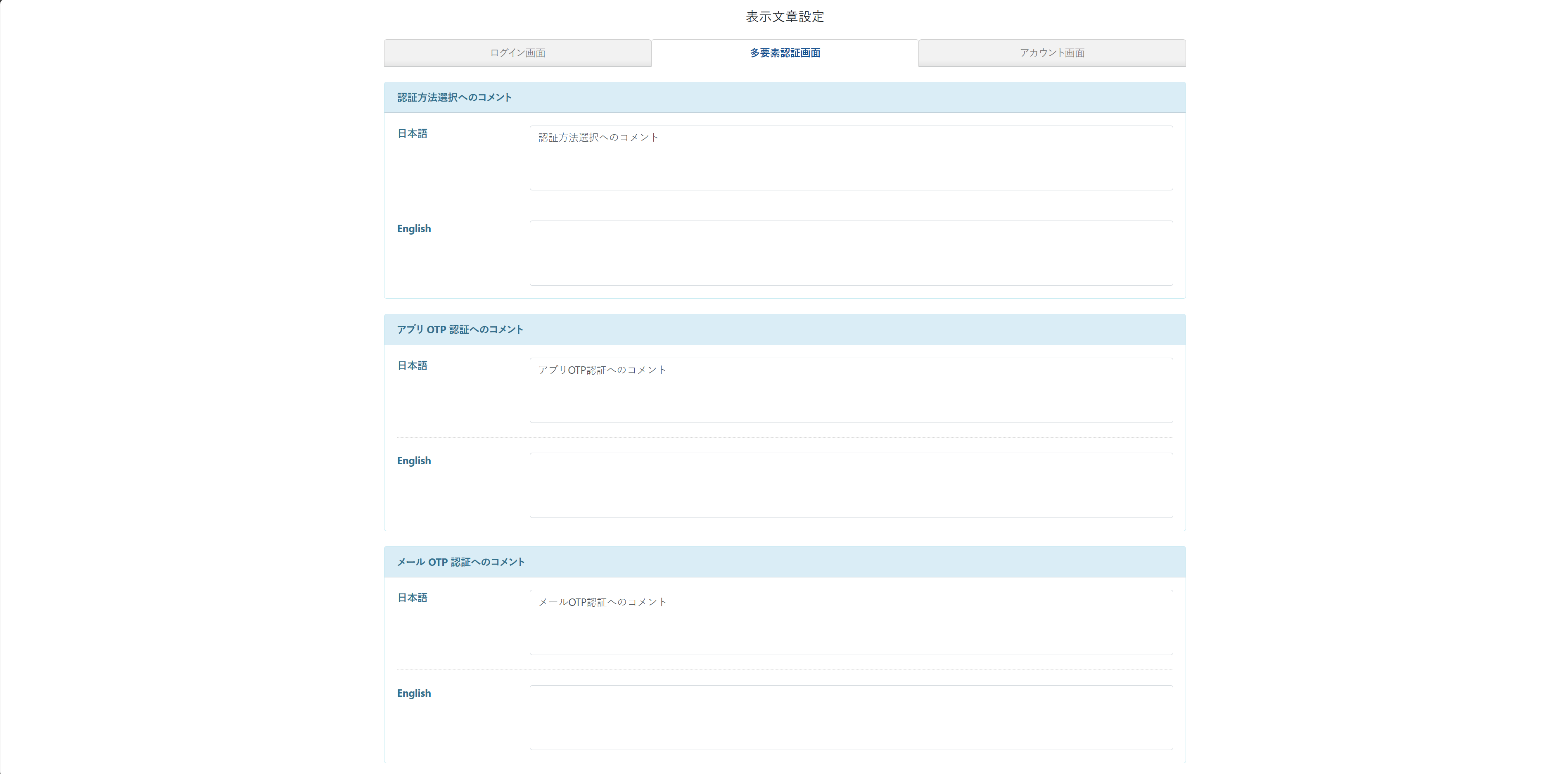

「表示文章設定」からはExticの各画面に表示する文章を設定できます。

「ユーザー名サフィックス」からはユーザー名の末尾に付ける@example.comのようなサフィックスについて設定します。

これを設定していると、このようなユーザーがいた場合に、

サフィックスをドロップダウンリストから選択することで自動的にユーザー名の末尾に設定の文字列が結合されてログインできるようになります。

「SCIM API」からはSCIM APIを使用する際の認証方法と認証情報を設定します。

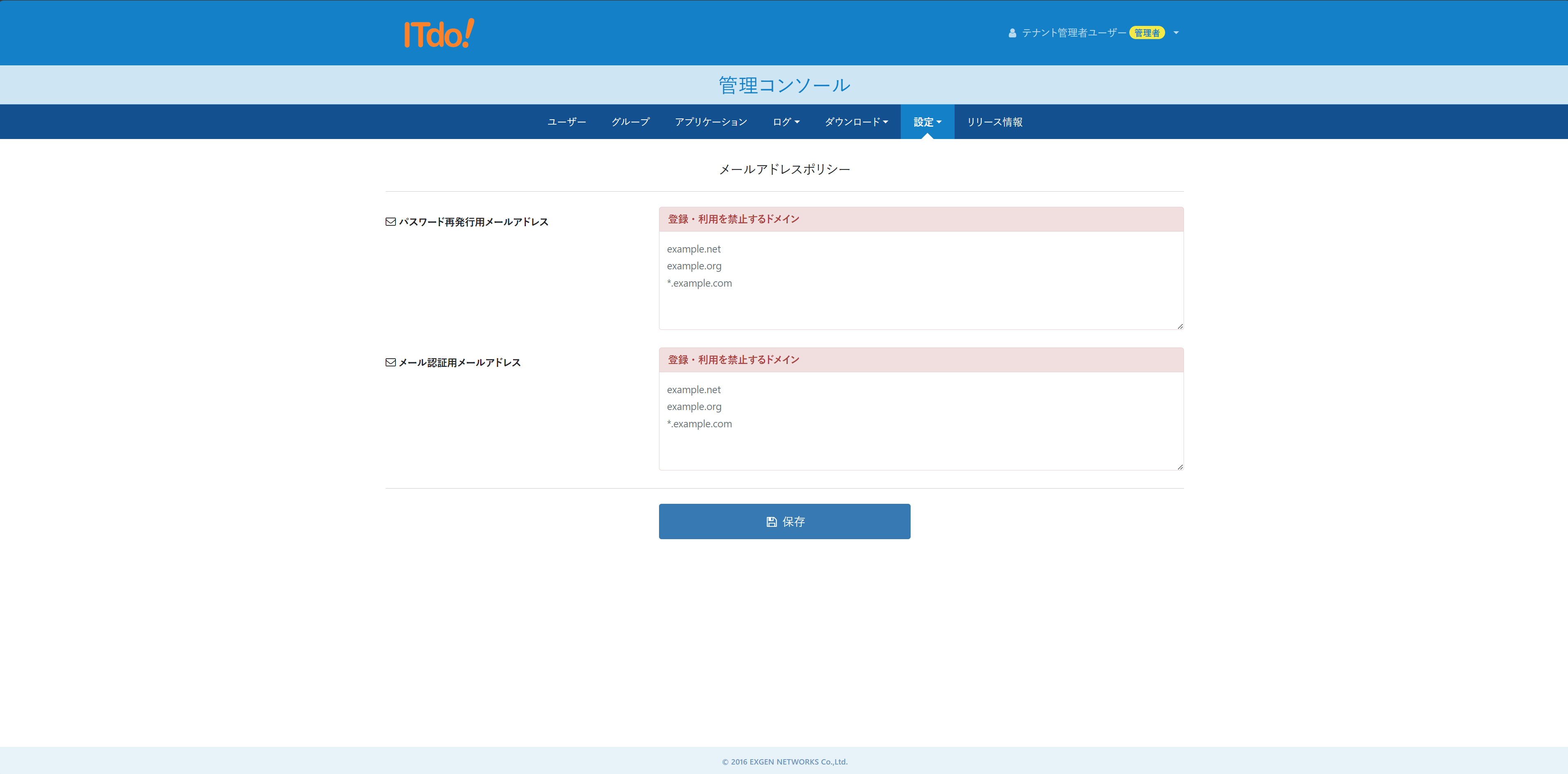

「メールアドレスポリシー」からは用途別に禁止するドメインを設定します。

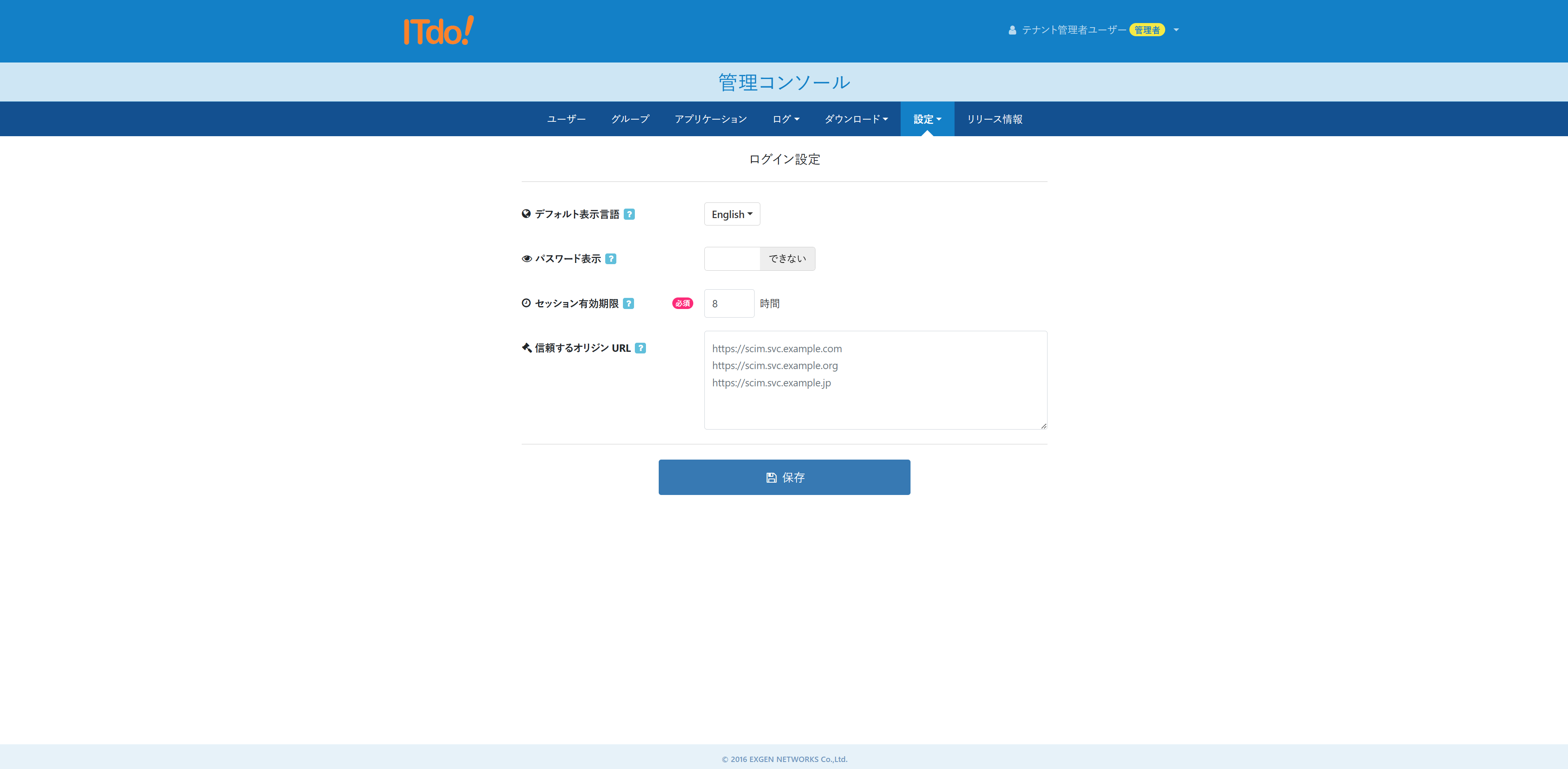

「ログイン設定」からはログイン画面のデフォルト言語、パスワード表示の設定、セッションの有効期限とクロスドメイン間連携用の設定が可能です。

「パスワード表示」に「できる」を指定している場合は以下のようにパスワードのマスク表示を解除するボタンが表示されます。

システム設定からは読み込むCSVファイルの設定、アカウント管理バッチの抽出条件(過去日+起動日/起動日のみ)とメンテナンス通知メールの通知先メールアドレスを指定します。

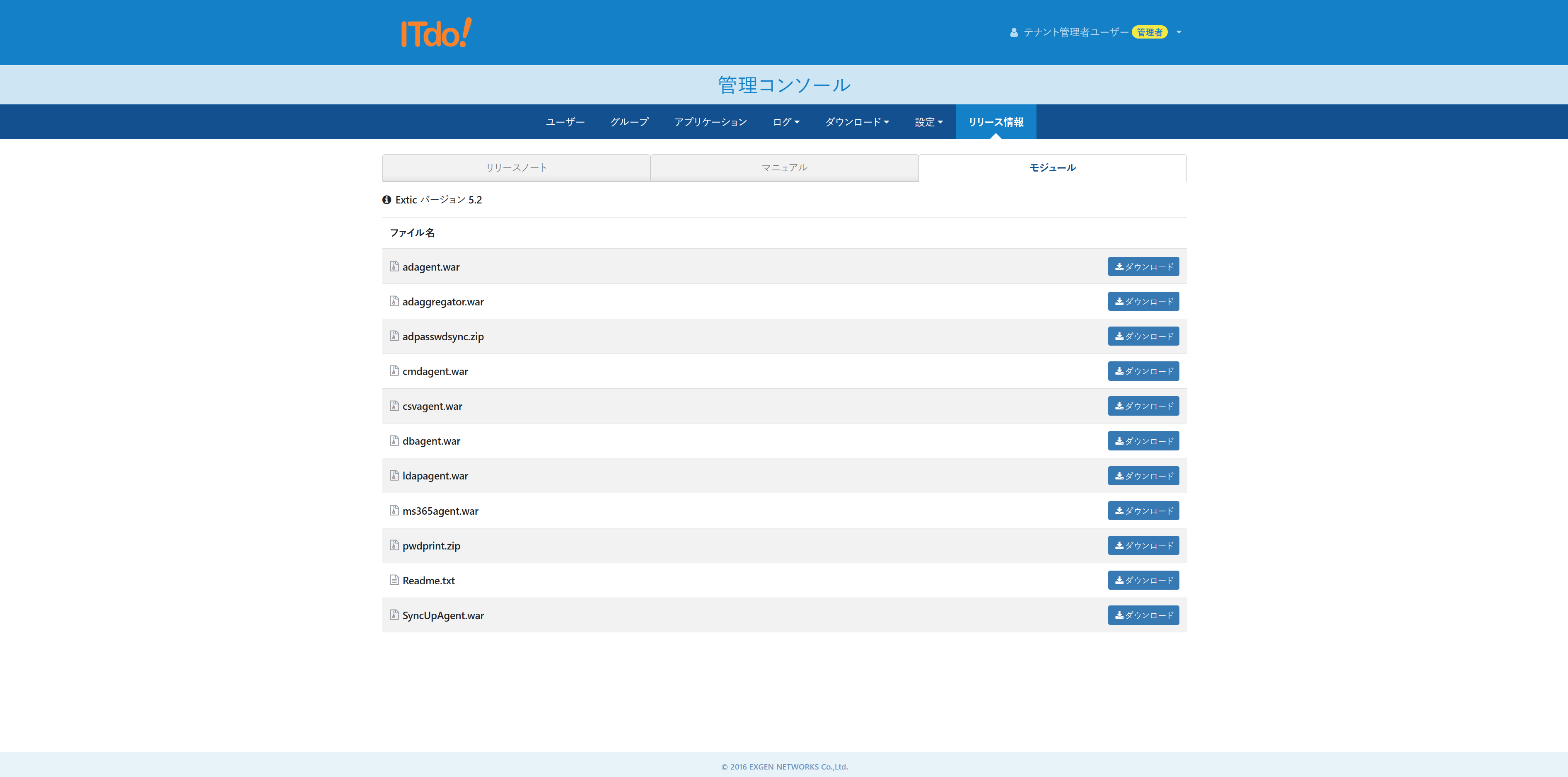

「リリース情報」からはリリースノート、マニュアルの閲覧と連携用モジュールがダウンロードできます。

Extic本体の各機能を確認しました。

紹介したものの他、ライセンスにより外部のIdPにSAMLで連携する「外部IdP認証」やExticのアカウントを本人確認機関によって本人確認する「CSP(=Credential Service Provider)機能」などが使用できます。

次回はExticを使ったSAML SSOについて検証します。