はじめに

s3 へ外部からファイルをアップロードする口を作りたい。

でも put 用の presigned url を発行するは認証情報を保持する何らかのアプリケーションサーバーを用意しなければならない。

HTTPのAuthorizationフィールドにシークレットアクセスキーを使用して計算した認証情報をセットして S3 の REST API を叩く方法もあるらしいがこれも認証情報の計算自体はクライアントでできないことは変わりない。

そして今はサーバーとか lambda とかを用意することすら面倒くさい。

なので何とか直接 S3 へファイルを PUT できるようにしよう。

そういう話。

まぁ、この記事の参照情報を見れば公式の手引きがあるが、AWSのこういう資料は項目名が古いままだったりするし、現在の情報を反映させるという事でひとつ。

1. IAM 作成

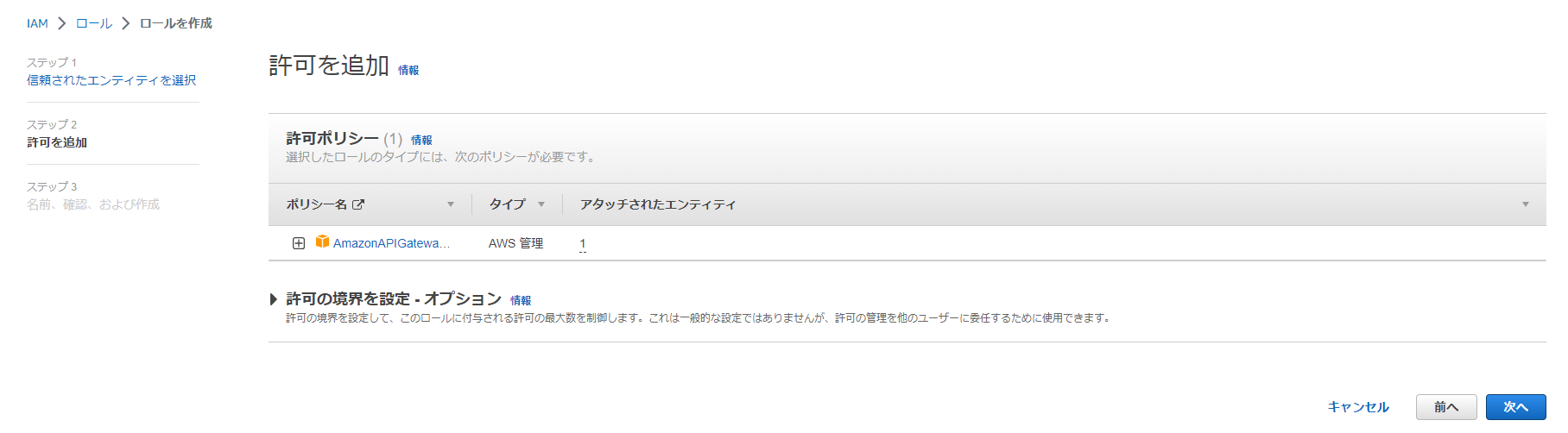

API で Amazon S3 のアクションを呼び出すための IAM アクセス許可を設定する

ロールの作成

まずは API Gateway へ設定する用の IAM ポリシーを作成します。

- AWS IAM > ロールで「ロールを作成」

- AWSのサービス > API Gateway を選択

- そのまま「次へ」を選択

API Gateway が cloud watch logs にログを書き込むためのポリシーが表示されているが、s3 用のアクセス許可は後で追加する。

- 名前を付けて「ロールを作成」

名前と説明の入力欄、ステップ1, 2 の確認、タグの設定があるので名前と説明、タグを任意に設定して作成する。

ポリシーをロールにアタッチ

先ほどのロールに s3 への put object 権限を付与します

- IAM > ロールから先ほど作成したロールを探して選択

- 「許可を追加」から「インラインポリシー作成」を選択

- ポリシーを作成

ビジュアルポリシーエディタで作成してもいいですが、今回は json を用意しました。

特定のバケット全体への put 権限のみを持たせます。

また、バケットは既にある想定です。プライぺートアクセスはブロックしていて構いません。

JSON ポリシーエディタに入力して「次へ」を選択します。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "s3:PutObject",

"Resource": "arn:aws:s3:::YOUR_BUCKET_NAME/*"

}

]

}

最後に、ポリシー名を入力して「ポリシーの作成」をします。

これでロールにポリシーがアタッチされました。

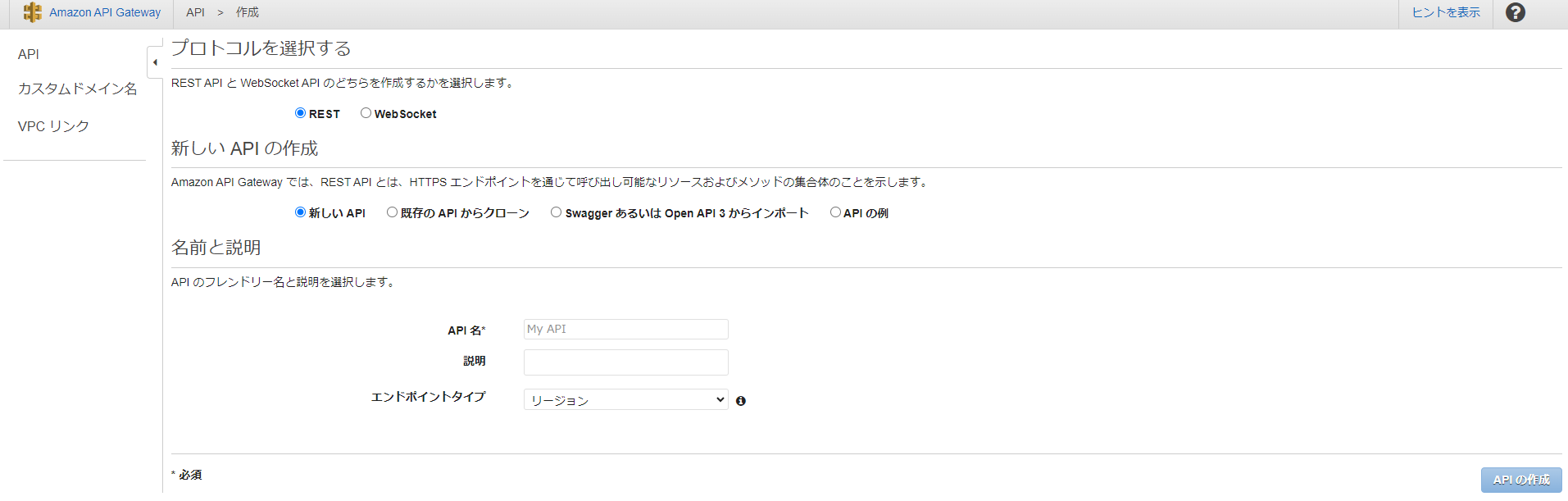

2. API Gateway 作成

次に、S3 へと向いた API Gateway を作成します。

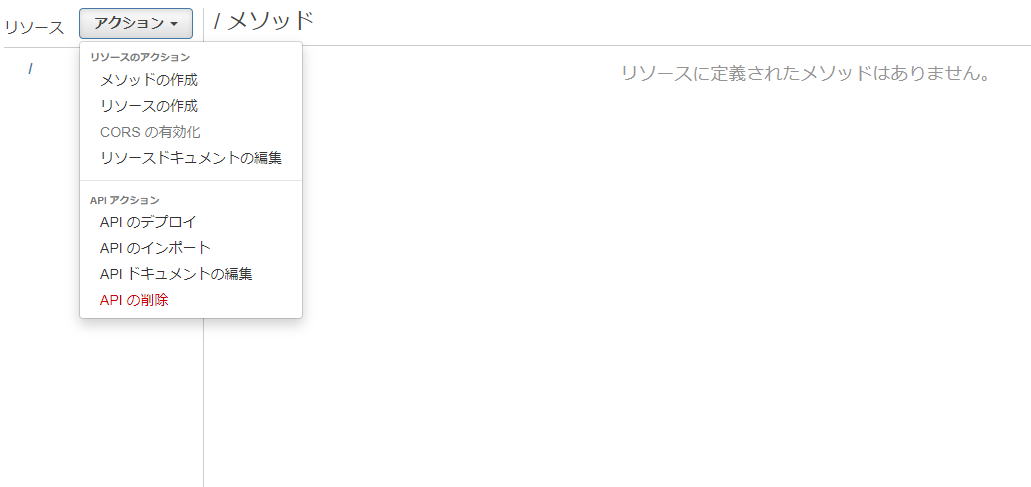

リソース作成

- リソースを追加する

リソースの / を選択しアクションから「リソースの作成」を選択

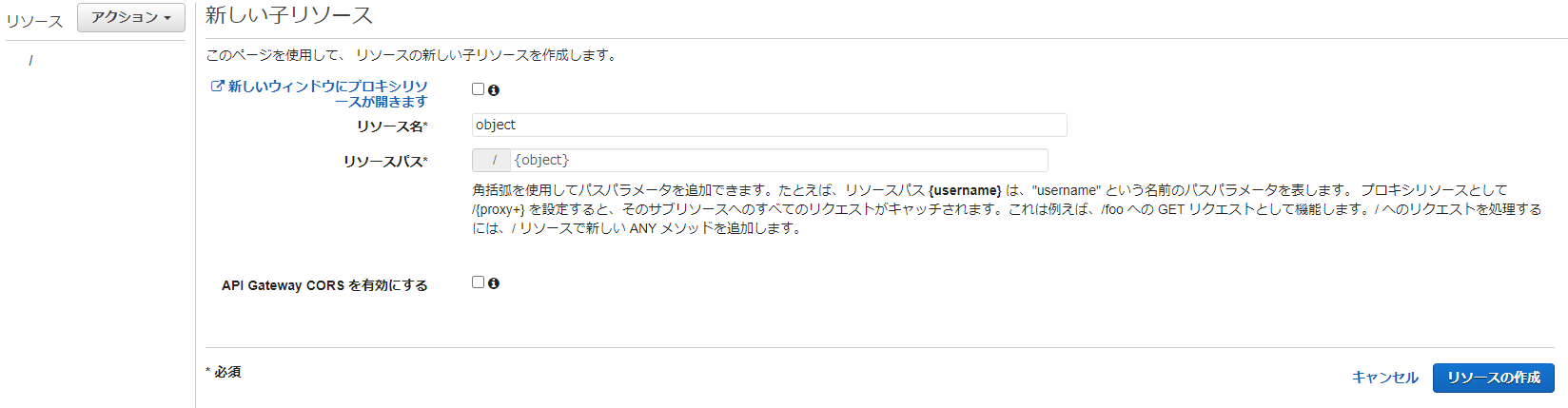

今回はアップロードするファイルの名称をパスパラメーターで与えようと思うので、案内に従いリソースパスは {} で囲んでおく。

これで作成。

メソッド作成

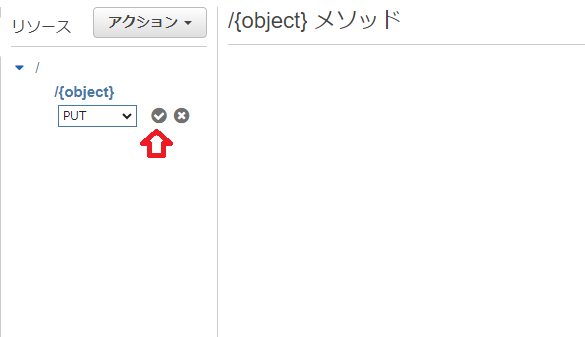

- PUT メソッドを作成

作成した /{object} リソースで PUT メソッドを選択して確定する。

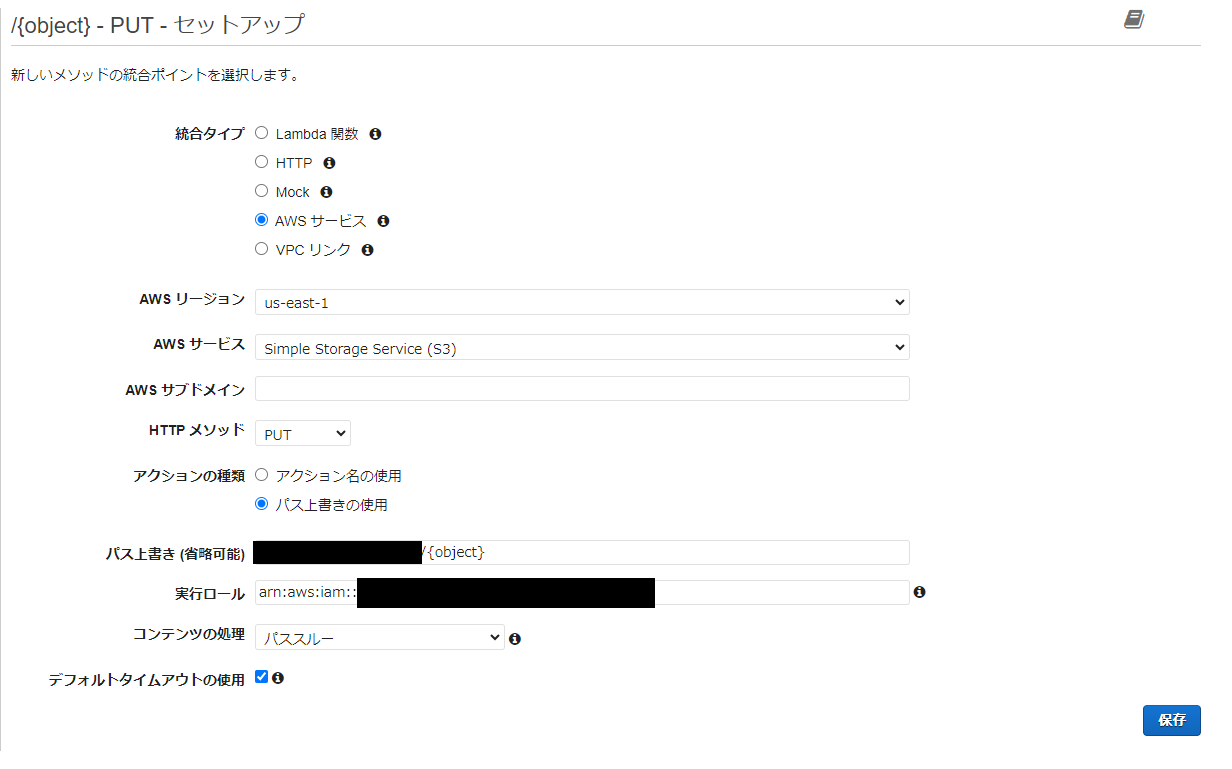

以下のように設定する

- 統合タイプ: AWS サービス

- AWS リージョン: S3 バケットのリージョン

- AWS サービス: S3

- AWS サブドメイン: 空欄

- HTTP メソッド: PUT

- アクションの種類: パスの上書き

- パス上書き: YOUR_BUCKET_NAME/{object}

- 実行ロール: 先ほど作成した IAM ロールの Arn

- コンテンツの処理: パススルー

参照に貼ったチュートリアルや re:Post ではバケット名もパスパラメーターから得ているが、今回はバケットは固定で作っているのでバケット名を直接書く。

パスパラメーターの実際のマッピングはこの後やります。

これで保存

パラメーターマッピング

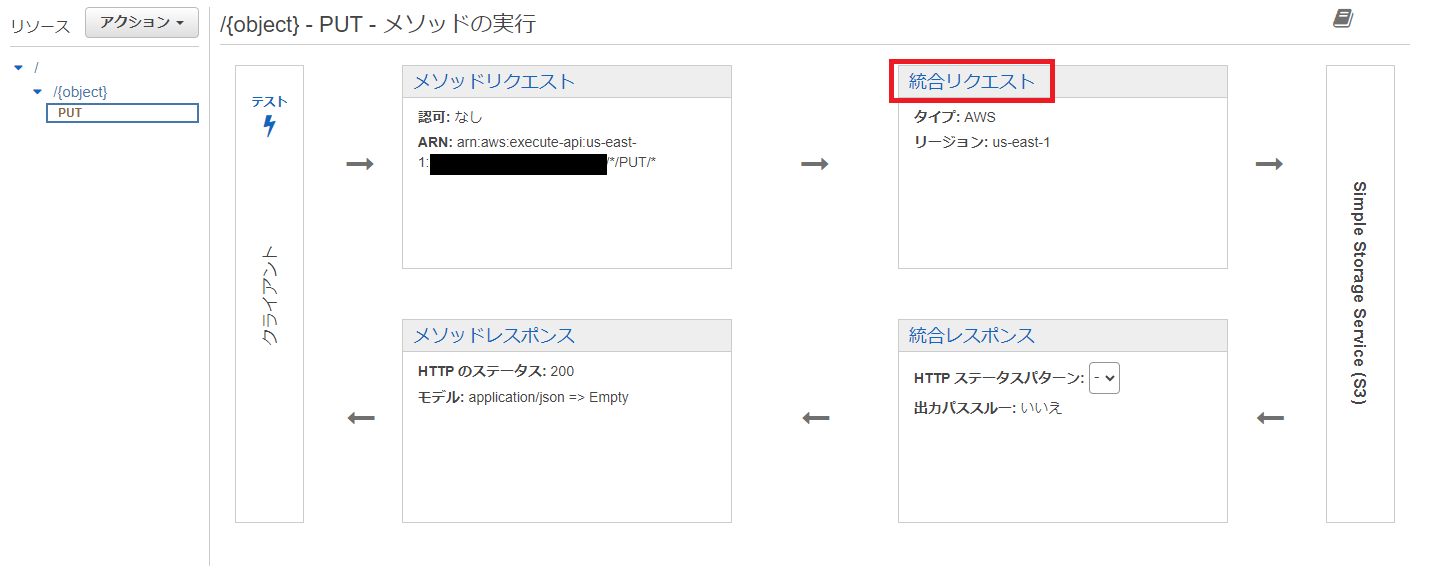

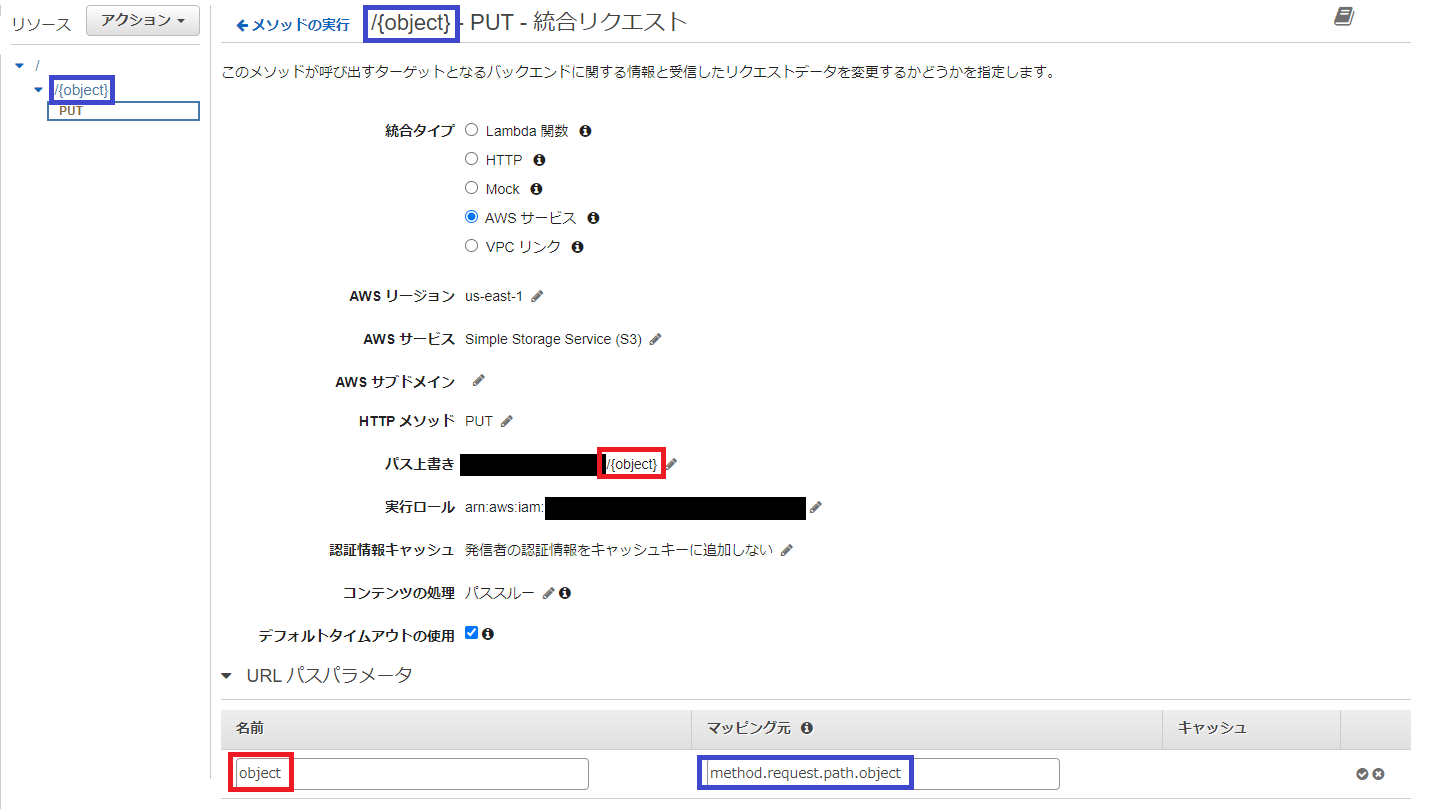

- 作成した PUT メソッドの統合リクエストを選択

- パスパラメータを設定

同じ値にしてしまったのでわかりにくいですが、左がパス上書きの値と、右がリソースのパスの値とそれぞれ対応します。

マッピング元の方にはmethod.request.path.**と設定しましょう。

チェックマークを押下して確定します。

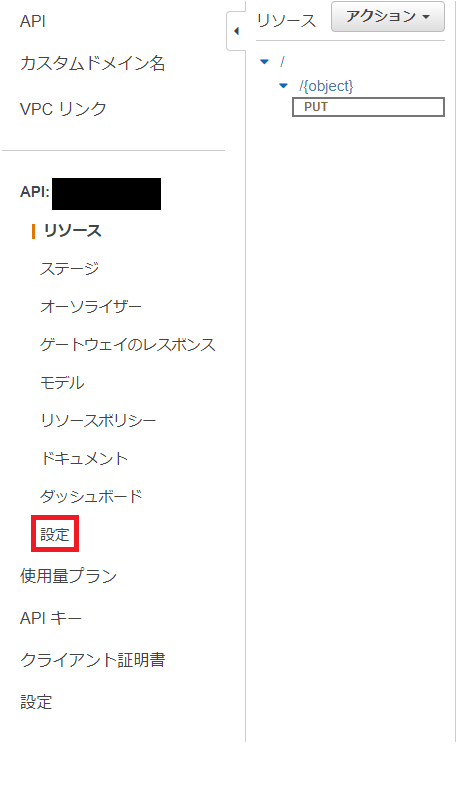

バイナリメディアタイプの設定

- サイドバーからリソースの設定を選択します

- 最下部、バイナリメディアタイプに / と入力して設定の保存

制限を設けたい場合は image/jpeg など、任意の mime type を設定してください。

今回はとりあえずすべて受け入れます。

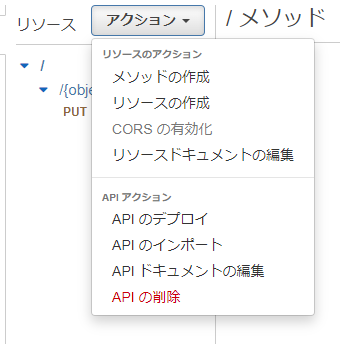

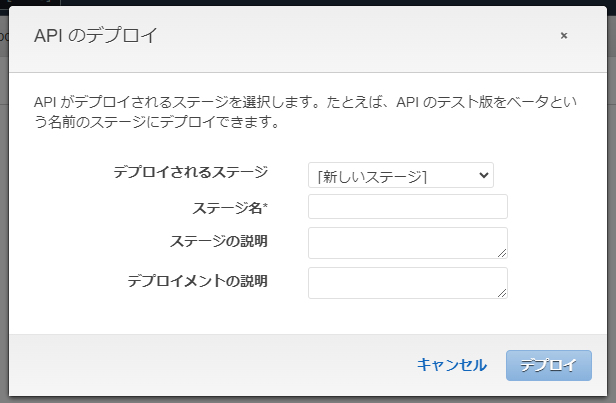

デプロイ

- リソースのアクションからデプロイを選択

- [新しいステージ]を選択して、適当にステージ名を付けてデプロイ

これで API 呼び出しのための URL ができます。

3. アップロードしてみる

これで S3 へ PUT したファイルをパスする API が出来ました。

最後に呼び出してみて、完成とします。

sample.jpg というファイルを upload_test.jpeg としてアップロードします。

(バイナリメディアタイプを / 以外で登録した場合は、Content-Type ヘッダーを付ける必要があるようです。)

curl -i --location --request PUT 'https://API_ID.execute-api.us-east-1.amazonaws.com/STAGE_NAME/upload_test.jpeg' --data-binary '@sample.jpg'

作成がうまくいっていれば、バケットにファイルがアップされているはずです。

ダウンロードしてみて、ちゃんと画像ファイルとして扱われているか確認してください。

以上

認証情報を取り扱うことなく s3 へファイルをアップロードできるようになりました。

その分 presigned url を違って、このURLが漏れだしてしまうと永続的に第3者からのアップロードを許してしまう事態になる可能性もあるため、API Gateway の API キーやリファラチェックなどの手段を講じておくことをお勧めします。

API Gateway(REST API) のアクセス元を CloudFront のみに許可するには