最近Amazon Cognitoでログイン機能を実装して遊んでいたのですが、

ユーザープールにカスタム属性を追加したところ、AWS CLIやマネジメントコンソール上ではカスタム属性情報の取得ができるのに、

Web上でAmazon CognitoのjavaScriptライブラリを使い、getUserAttributes関数で属性情報を取得したところ、何故かカスタム属性だけ取得できないということがありました。

なので、getUserAttributes関数でカスタム属性を取得する方法についてメモしておきます。

解決方法だけ見たい方はこちら (アプリクライアントにカスタム属性への読み取り権限を与える)

[](#はじめに

前提として、この記事に書いてあることはよくよく見れば公式ドキュメントを見れば書いてあるようなことですが、

Amazon Cognitoの膨大な量のドキュメントから探すのは面倒だよ!という人のために書いています。

)

[](#Amazon Cognitoの標準属性とカスタム属性とは

)

[](Amazon Cognitoではサインアップ、サインイン機能を作るために、ユーザープールと呼ばれるユーザーディレクトリを作成します。)

[](・標準属性は、ユーザープール作成時に、サインアップするために必須の項目(メールアドレスや性別、誕生日など)として選択するもので、作成後に要件の変更は行えません。)

・カスタム属性は、削除はできませんが後から追加することがきる属性です。)

[](#つまずくまでの流れ

一応AWS CLIでのCognitoユーザー作成の部分もメモしておきます。)

[](###ユーザー作成

筆者はユーザープールを作成した時に、ログインに必須の標準属性として、メールアドレスを選択しました。

ニックネーム的なものも自由に登録できるようにしたかったので、カスタム属性を作成。

![7fb9b90e1fef0b286fc81e21d2bd0826[1].png](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F693048%2F1795006b-1236-2e6b-9b60-87cebffe598a.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=222d36357057361d04d86996dcb2a83a)

AWS CLIで以下のコマンドを打ち、動作確認テスト用のアカウントを作成

)

[](

aws cognito-idp admin-create-user --user-pool-id {ユーザープールID} --username {ユーザーネーム} \

--user-attributes Name=email,Value={メールアドレス} Name=email_verified,Value=True \

Name=custom:name_user,Value=テストそら --desired-delivery-mediums EMAIL

ユーザーの作成は完了しましたが、赤で囲った部分

![Inked280d3c7a0d78505351f2684a8b212d60[1]_LI.jpg](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F693048%2F86c8d9cd-4f92-e908-2ebb-fa4c22531be6.jpeg?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=278f92e31885b71d81dbe5fc40f7e8bd)

赤字で囲ったFORCE_CHANGE_PASSWORDのままだとまずいので、以下のコマンドでパスワードを設定。

aws cognito-idp --permanent admin-set-user-password --user-pool-id {ユーザープールID} \

--username {ユーザーネーム} --password {パスワード}

)

#AWS CLIでカスタム属性を含むユーザーを作成

AWSマネジメントコンソールから以下のようなカスタム属性を追加。

![7fb9b90e1fef0b286fc81e21d2bd0826[1].png](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F693048%2F0054c3a5-d572-026a-08b8-639e7adb773c.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=db57ed46c3fd586d80195fbf60d75e6e)

AWS CLIで以下のコマンドを打ち動作確認用のアカウントを作成し、2つ目のコマンドでパスワードを設定しました。

・ユーザーを作成

aws cognito-idp admin-create-user --user-pool-id {ユーザープールID} \

--username {ユーザーネーム} --user-attributes Name=email,Value={メールアドレス} \

Name=email_verified,Value=True Name=custom:name_user,Value=テストそら \

--desired-delivery-mediums EMAIL

・パスワードを設定

aws cognito-idp --permanent admin-set-user-password \

--user-pool-id {ユーザープールID}--username {ユーザーネーム} --password {パスワード}

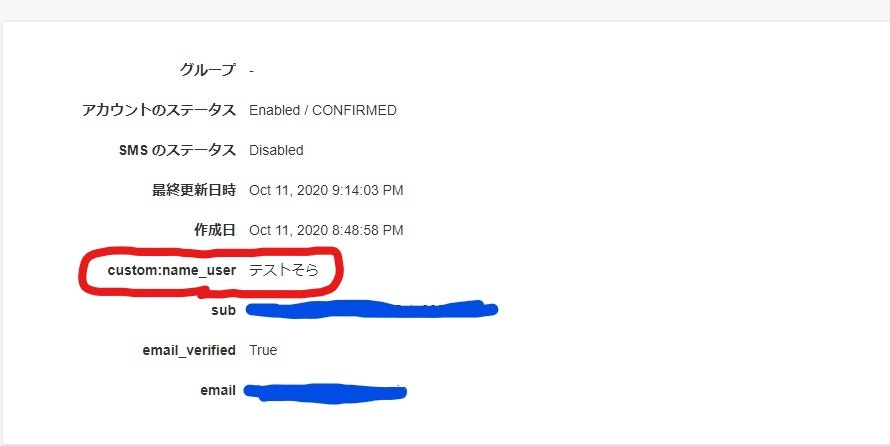

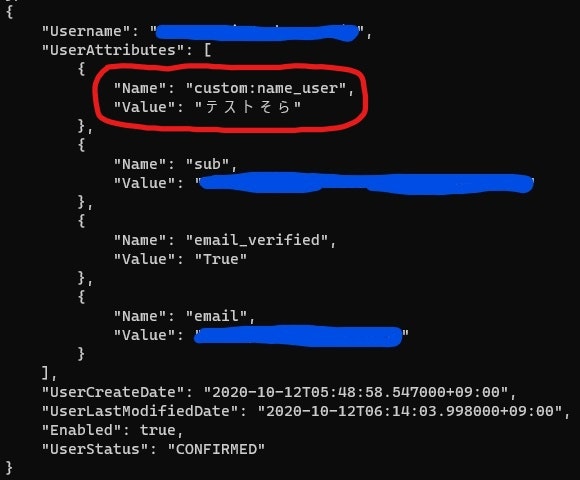

##作成したユーザーの属性情報を確認

・CLI上で属性情報を確認

CLIとマネジメントコンソール上ではしっかりカスタム属性の「custom:name_user テストそら」も表示されているのでうまくいっています。

#Web上ではカスタム属性の取得に失敗

Web上でログイン機能はすでに実装してあったので、ログインしたユーザー(CLIで作成したユーザー)の属性情報をgetUserAttributes関数で全て取得し、コンソールに表示してみました。

・コンソールに表示させる部分

cognitoUser.getSession(function(err, session) {

if (err) {

console.log(err)

} else {

cognitoUser.getUserAttributes(function(err, result) {

if (err) {

console.log(err)

}

console.log(result)

})

}

})

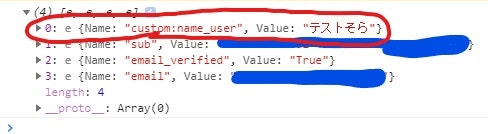

***・コンソールログで属性情報を確認*** ![Inked7b85eb2b9f2f04d7b30faeec8cbe4b83[1]_LI.jpg](https://qiita-image-store.s3.ap-northeast-1.amazonaws.com/0/693048/fdb4247f-2161-6712-1b33-7e67419c30c2.jpeg)

カスタム属性だけ取得できてないじゃん!!!!

emailやemail_verifiedなどの標準属性のみを取得していてカスタム属性が取得できていません。

特になんのエラーも出ていないので結構困ったことになりました。

#原因

stackoverflowでのQ&A

AWS公式ドキュメント

これらによるとどうやらアプリクライアントにカスタム属性へのアクセス権限がないことが原因のようです。

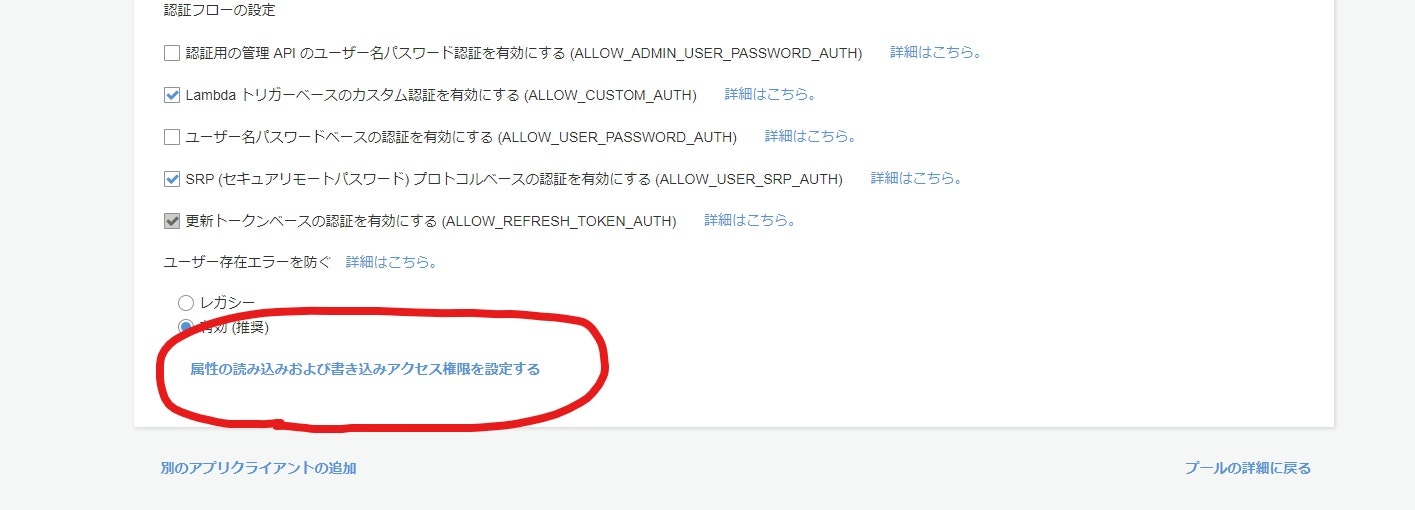

#解決方法

##アプリクライアントにカスタム属性への読み取り権限を与える

・マネジメントコンソールからCognitoのユーザープールを開き、「アプリクライアント」タブの「詳細を表示」をクリック

・次に「属性の読み込みおよび書き込みアクセス権限を設定する」をクリック

・読み取りを許可したいカスタム属性にチェックを入れ、「アプリクライアントの変更を保存」をクリック

これで権限設定は完了です。

あらためて属性情報取得し、コンソールログで見てみると、

カスタム属性を取得することができました。

#まとめ

原因がわかれば「なんだこれだけか」というようなものでしたが、

標準属性に対するアクセス権限はデフォルトで与えられていて、特に設定した覚えもなかったので、

カスタム属性に対するアクセス権限がないことが原因だとは中々気づくことができませんでした。

AWSに触りなれている方でしたら、「権限の問題かな」とすぐわかりそうなものですが筆者は完全初心者なので思わぬ落とし穴でした。

エラー文が特に出ていないので原因を探るのも少し大変でした。

困っている方の助けになればうれしいです。