本記事は2022年3月23日(米国時間)に公開した英語ブログHow Snyk helps satisfy White House cybersecurity recommendationsを日本語化した内容です。

はじめに

現代のデジタル社会は、国家間のグローバルな緊張が戦場にとどまらないことを証明しています。国際的なサイバー攻撃やプロテストウェア(抗議ウェア)が急増する中、バイデン=ハリス政権(ホワイトハウス)は、米国の大小さまざまな機関に対して、悪質なサイバー活動への警戒を強めるよう指示しました。ウクライナへのいわれのない侵略を行ったロシアに対して、2022年3月、米国をはじめとする世界の指導者たちは大規模な経済制裁への報復を発動しましたが、その報復として、ロシアがサイバー攻撃を実施する可能性が示唆されています。

ホワイトハウスは声明のファクトシートを通じて、セキュリティのベストプラクティスを数多く列記し、すべての公共及び民間組織がそれらを「緊急に実行」すること、そしてサイバーセキュリティの強化、データと重要インフラの保護を促しました。

- すべてのシステムで多要素認証を使用

- 最新の脅威検知技術の導入

- システムの安全性確保とパスワードの頻繁な変更

- オフラインでのデータバックアップ処理の定期的な実施

- 災害復旧計画の作成とテスト

- 盗まれても使用できないようにするため、全ての重要データの暗号化

- フィッシングメールなど、サイバー攻撃の一般的な手口に関する従業員への教育

- FBIとの関係構築、CISAのウェブサイトの確認

ベストプラクティスを検討する

また、このファクトシートでは、以下のようなソフトウェアセキュリティに関する推奨事項が示されています。Snykの使命は、企業のソフトウェアの保護を支援することです。そこで、当社の製品機能が各推奨事項に対して当社の製品機能がどのように合致しているかを示します。

1. 製品にゼロからセキュリティを組み込む。 - "bake it in, don't bolt it on" (ボルトで固定するのではなく、組み込んでください) - 知的財産と顧客のプライバシーの両方を保護することができます

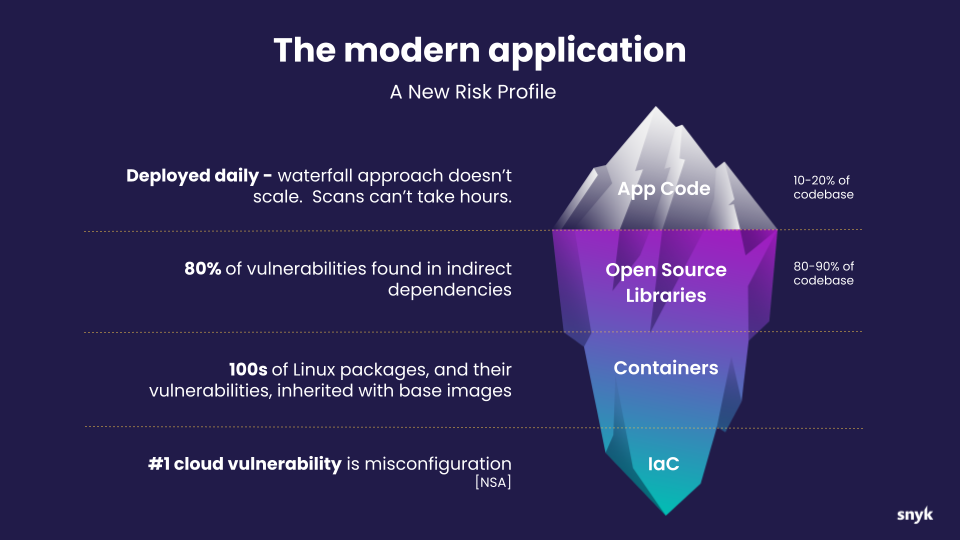

ソフトウェアを構築する場合、ソフトウェア開発ライフサイクル(SDLC)の各フェーズを監視することが重要です。ソフトウェアの脆弱性は、プロセス中のどの時点でも発生・発見される可能性があります。Snyk は、一般的な IDE、CI/CD、および Git ツールへの統合を提供します。また、堅牢な CLI、およびあらゆる環境での稼働するコンテナを監視する機能も提供します。これにより、開発者とDevOpsエンジニアは、セキュアなアプリケーションを最初から、かつシームレスに構築することができます。

2.ソフトウェア開発は、特定のプロジェクトに実際に携わっている人だけがアクセス可能でセキュアなシステム上で行う。これにより、侵入者がシステムからシステムへ移動して、製品を危険にさらしたり、知的財産を盗んだりすることが難しくなります。

組織のエンドポイントセキュリティシステムとパスワードポリシーに加え、SnykのBusinessプランおよびEnterpriseプランの製品はシングルサインオン(SSO)をサポートしており、指定した特定の人だけがプロジェクトにアクセスできるようにします。

3. 既知および潜在的な脆弱性をチェックするために、最新のツールを使用する。開発者は、ソフトウェアの脆弱性を知っていれば、ほとんどの脆弱性を修正することができます。また、自動化されたツールによりコードをレビューすることで、リリース前、そして、悪意ある攻撃者に利用される前に、ほとんどのコーディングミスを発見することができます。

Snykは最新のアプリケーションセキュリティプラットフォームで、開発者とセキュリティ専門家が、ソフトウェアの脆弱性を自動的に発見、修正、監視することを実現します。

従来の静的アプリケーションセキュリティテスト(SAST)製品は、主にセキュリティチームが開発後のアプリケーションをテストするために設計されていました。一方Snyk Codeは、開発者優先、極めて正確、かつリアルタイムワークフローを可能にするほど高速に設計された革新的なアプローチを使用しています。これにより、OWASPトップ10のような、ファーストパーティのカスタムコードに含まれる一般的なソフトウェアの脆弱性を発見する能力をチームに提供します。

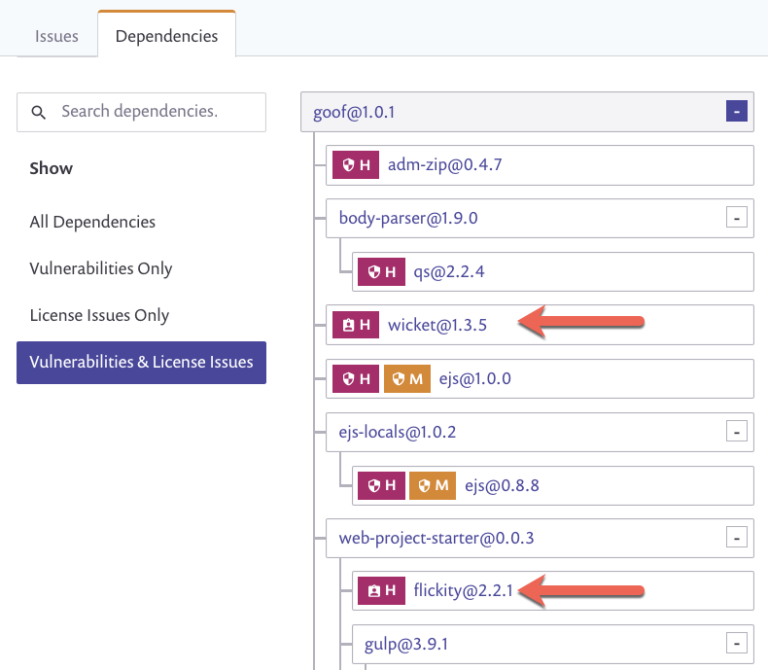

Snyk Open SourceとSnyk Containerは、どちらもソフトウェア構成分析(SCA)製品で、オープンソースの依存関係をスキャンし、脆弱性があるパッケージにはフラグを立てます。Snyk は、直接的および推移的依存先のパッケージをスキャンし、すべてのパッケージと対応するバージョンを含む依存関係ツリーとしてリスト表示します。発見された脆弱性は、ソーシャルネットワーク上のトレンド、CVEスコア、脆弱性実証コードの有無、さまざまな要素を含む業界最高のデータベースを使用して優先順位が付けられます。このデータは優先順位のスコアを提供するため、開発者が最も重要な脆弱性から順番に修正できるのです。

Snyk Infrastructure as Code (Snyk IaC)は、HashiCorp Terraform、AWS CloudFormation、Kubernetes、および Azure Resource Manager (ARM) 設定が本番環境にデプロイされる前の時点で、開発者がセキュアなコーディングを記述できるよう支援するものです。Snykの開発者優先のアプローチは、開発者に歩み寄り、コードに直接マージできる修正をも提供します。

4.開発者は、採用しているコンポーネントの出所・来歴を把握し、「ソフトウェア部品表」を用意する。これらコンポーネントに後から脆弱性が見つかった際、迅速に修正できます。(ソフトウェア開発者は、製品に使用されているすべてのコードに責任を負います。そこにはオープンソースコードも含まれます。ほとんどのソフトウェアは、多くの異なるコンポーネントやライブラリを使用して構築されており、その多くはオープンソースです。)

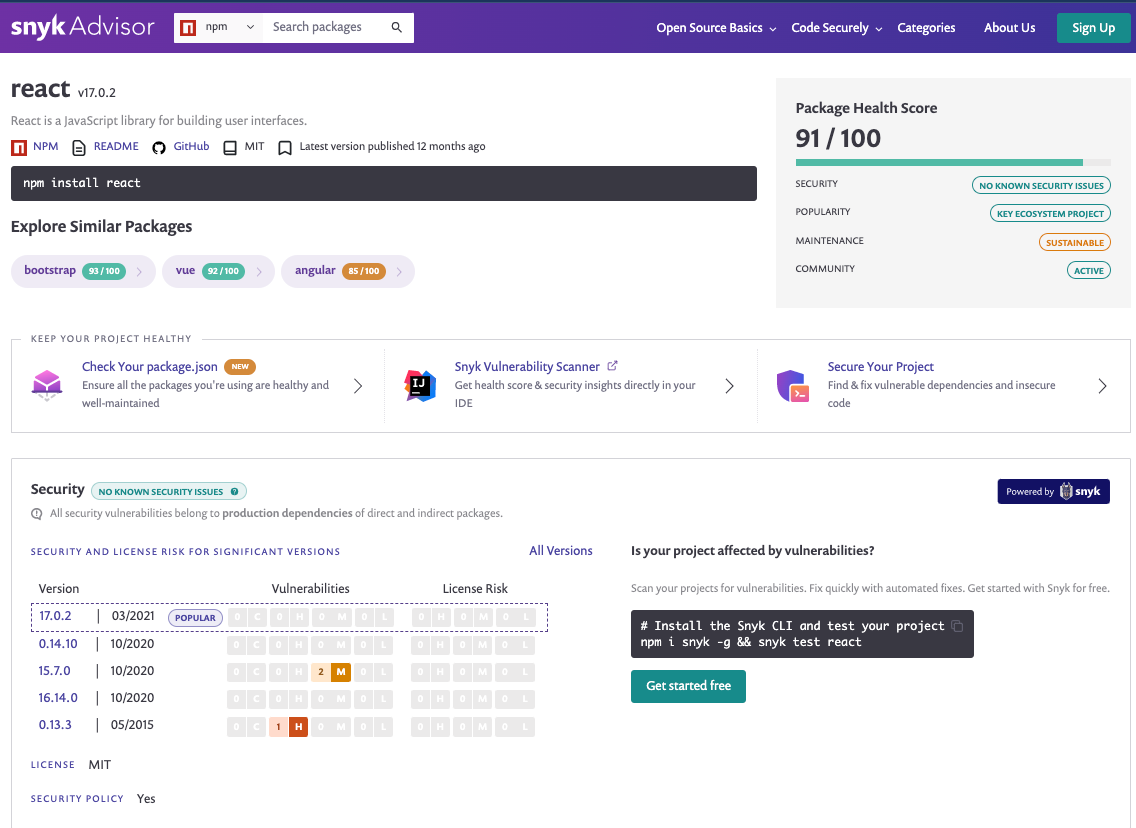

Snyk Advisorは、適切なオープンソースパッケージを見つけるために、開発前に安全なパッケージを検索する簡単な方法を提供し、開発者をガイドします。このデータベースには、現在100万を超えるオープンソースパッケージが登録されており、現在も増え続けています。以下は、パッケージの評価に使用される主要な基準の一部です。

-

人気度 – ダウンロード数やソースコードリポジトリのスター数などのメトリクスを使用して、オープンソースパッケージの普及度を把握します。

-

メンテナンス – オープンソースパッケージの健全性に関する洞察を得て、プロジェクトの持続可能性を評価します。

-

コミュニティ – プロジェクトで使用するオープンソースパッケージのコミュニティは活発ですか、それとも古くなっていますか?プロジェクトメトリクスでステータスを評価します。

-

セキュリティ(現時点では脆弱性とライセンスのみ) – オープンソース・プロジェクト体制や過去のバージョンについてのセキュリティを迅速に評価します。さらに、プロジェクトを Snyk に接続することで、修正アドバイスや自動化を提供し、迅速でスケーラブルなセキュリティを実現します。

Snyk 依存関係グラフは、アプリケーションが直接的および推移的に依存するオープンソースパッケージの全リストを提供します。このリストは、ユーザー ダッシュボードや CLI で表示できるほか、顧客やパートナーがソフトウェアの部品リストを確認する必要がある場合に、標準の SPDX ファイル フォーマットにエクスポートすることも可能です。また、Snyk には snyk2spdx という実験的なプロジェクトがあり、お客様が使用することができます。

5.国家のサイバーセキュリティ強化を目指した米国大統領令で義務付けられたセキュリティ対策を実施する。この大統領令に基づき、米国政府が購入するすべてのソフトウェアは、開発とデプロイ方法においてセキュリティ基準を満たすことが要求されるようになりました。これらの手法をより幅広く適用することを推奨します。

2021年に大統領令が発表された後、SBoM、セキュアな開発環境とプロセス、オープンソースの完全性、開発者への権限委譲、SDLCの自動化、コードセキュリティ、基準への適合、コンポーネントレベルの報告など各分野を詳細に取り上げました。

サイバー攻撃への警戒を怠らない

世界中の組織にとって、自社のサービスやインフラをサイバー攻撃から守ることが、これまで以上に重要になっています。グローバルなセキュリティという視点では、大企業からオープンソースの貢献者までが参加する、グローバルな取り組みが必要です。そのため、最適なツールを使用し、最適なガイダンスに従い、警戒を怠らず、セキュリティを実現してください。

Snyk は大統領令を支持します。組織のソフトウェアを保護し、現代の代表的な脅威の 1 つから世界を守るために、誰もが自分の役割を果たせるよう支援します。まずはSnykを無料でご利用ください。