はじめに

Azure Sentinel はクラウドネイティブの SIEM (Security Information and Event Management ) です。

Azure 上の サービスだけでなく、AWS CloudTrail や F5 のアプライアンスなど、Syslog エージェントを介して、ログを集約し、多次元的に分析が可能なツールです。

Azure Sentinel の基本的なセットアップ手順は以下にまとめていますので参考にしていただけると幸いです。

-参考情報

Azure Sentinel に Azure AD と Identity Protection のログを取り込んで可視化してみる

URL:https://qiita.com/Shinya-Yamaguchi/items/7b4e30065857be797c82

今回は、Azure AD Identity Protection で検知したリスクを Teams のチャネルに自動通知する方法を検証してみました。

通知を含むワークフローの機能は、Azure Sentinel の「プレイブック」で実現可能です。

実際には Login App と連携して構成します。

-参考情報

チュートリアル:Azure Sentinel で脅威への自動対応を設定する

URL:https://docs.microsoft.com/ja-jp/azure/sentinel/tutorial-respond-threats-playbook

やってみる

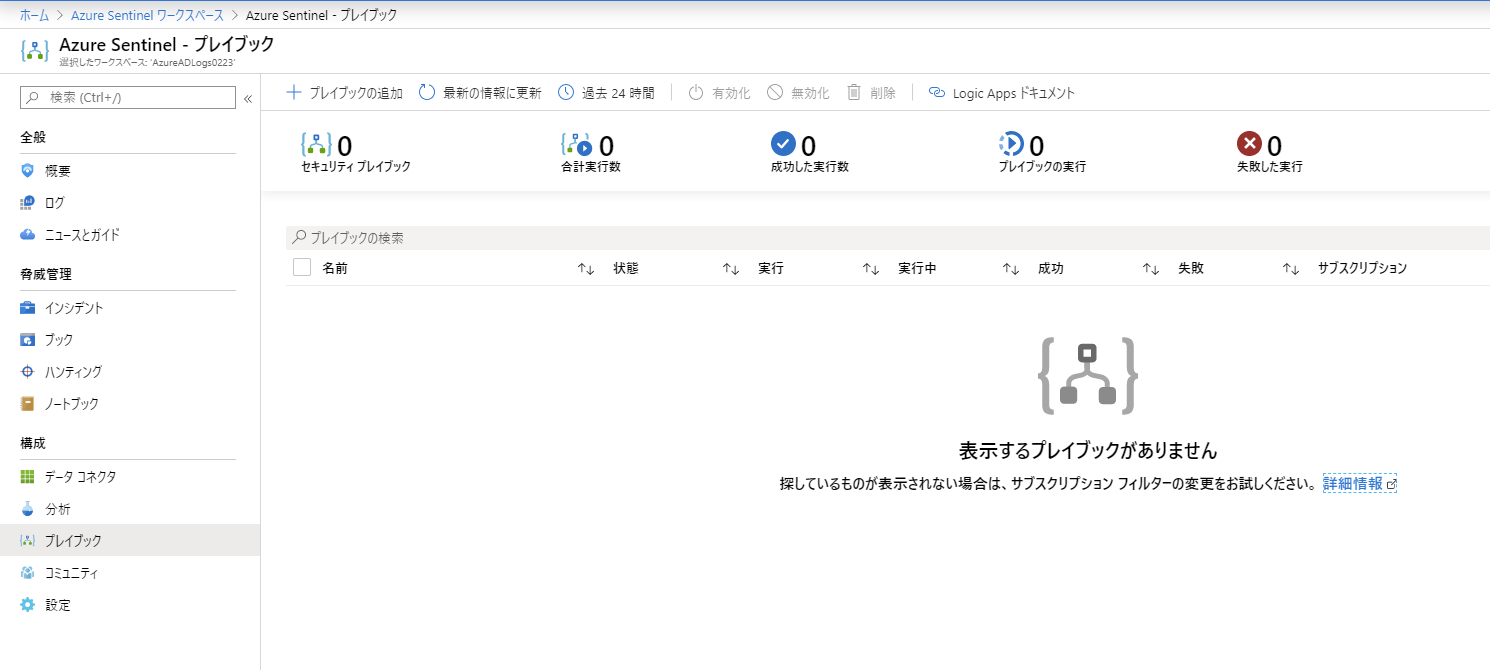

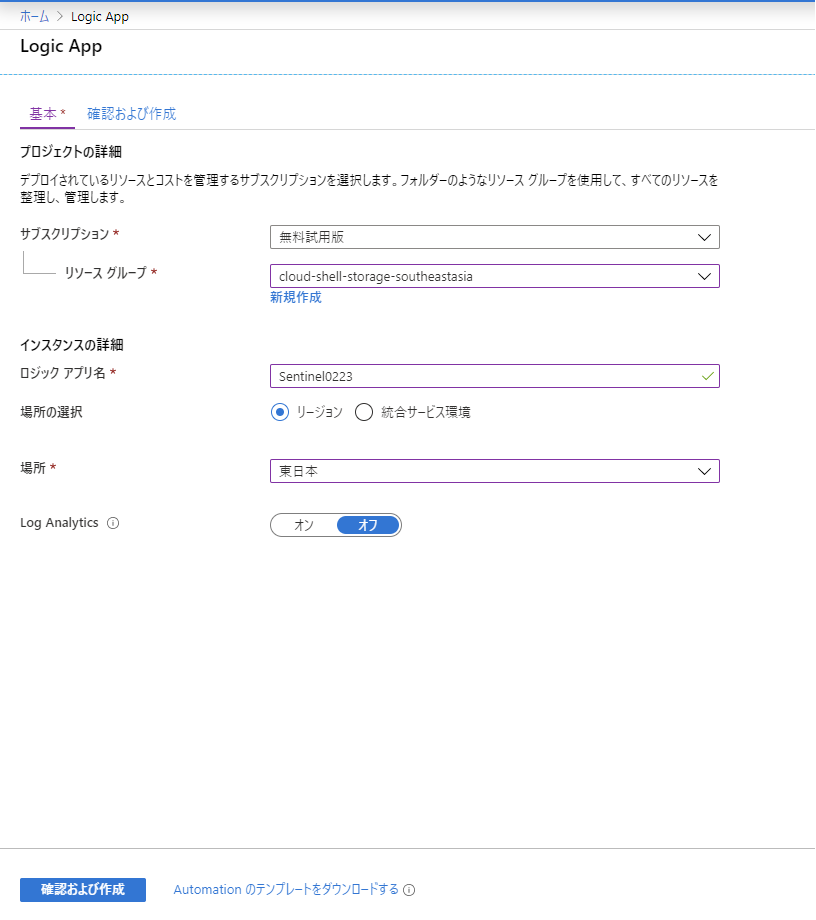

必須項目をプルダウンメニューから選択、もしくは入力して、画面下の「確認および作成」をクリックします。

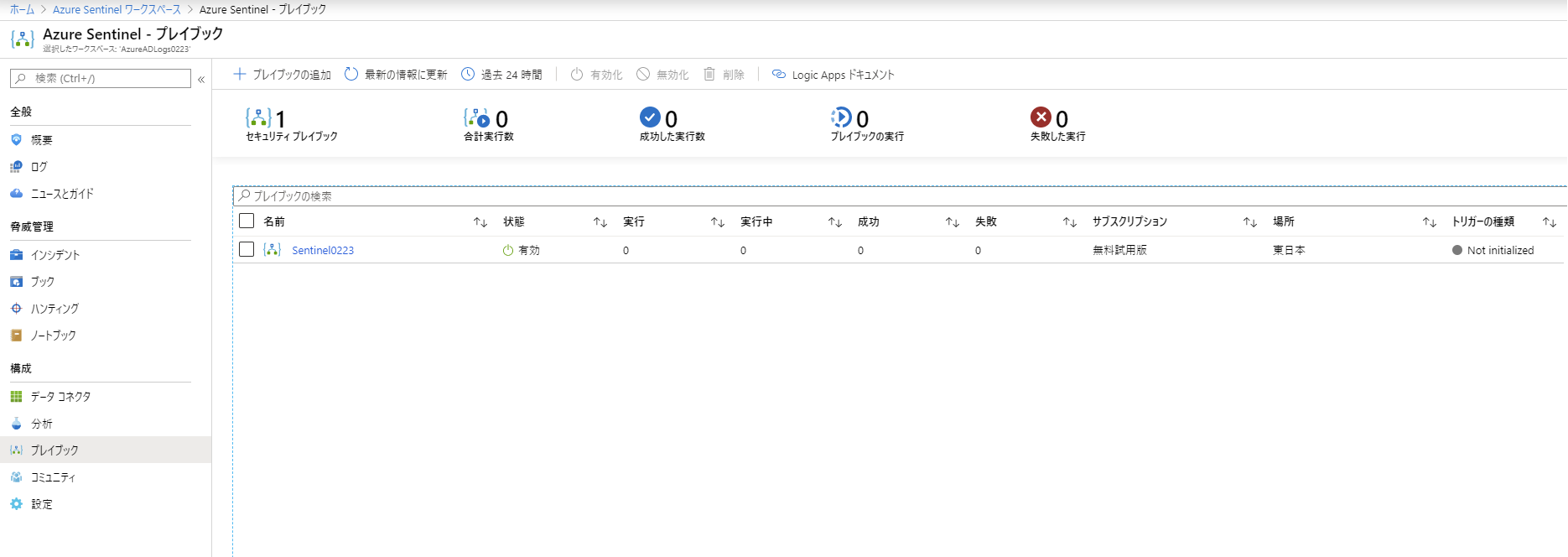

Logic App 作成後に、Azure Sentinel のプレイブックに戻ると、セキュリティ プレイブックが 1 つできているので、リンクをクリックします。

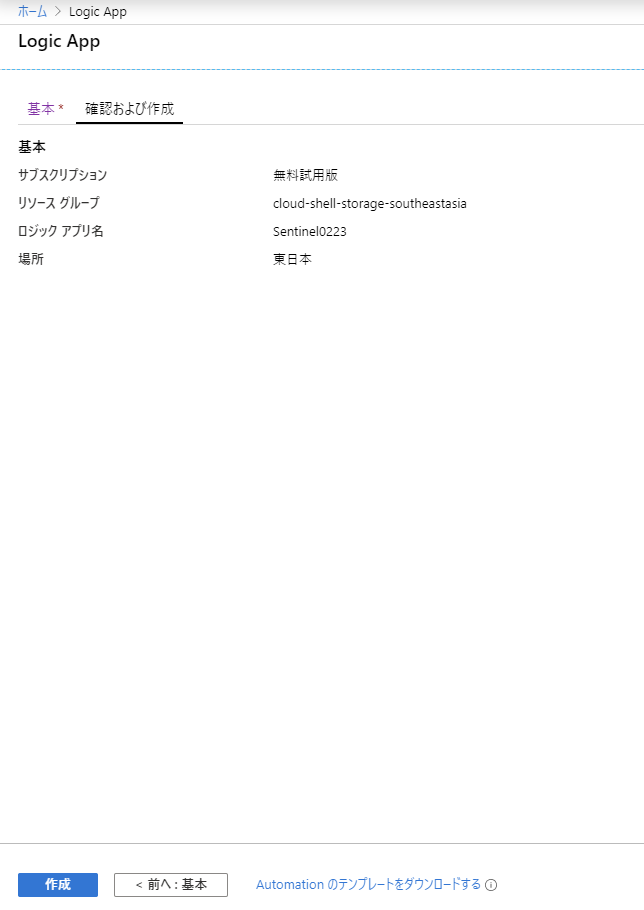

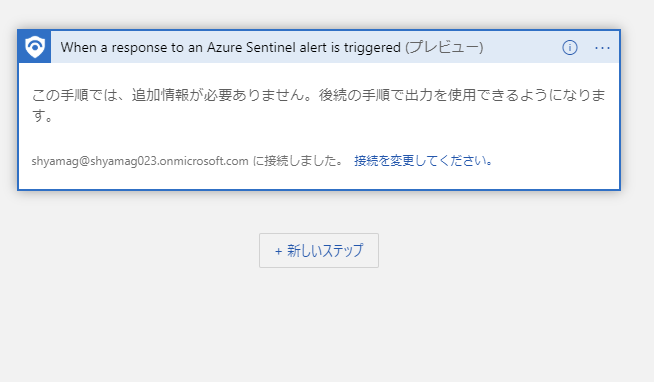

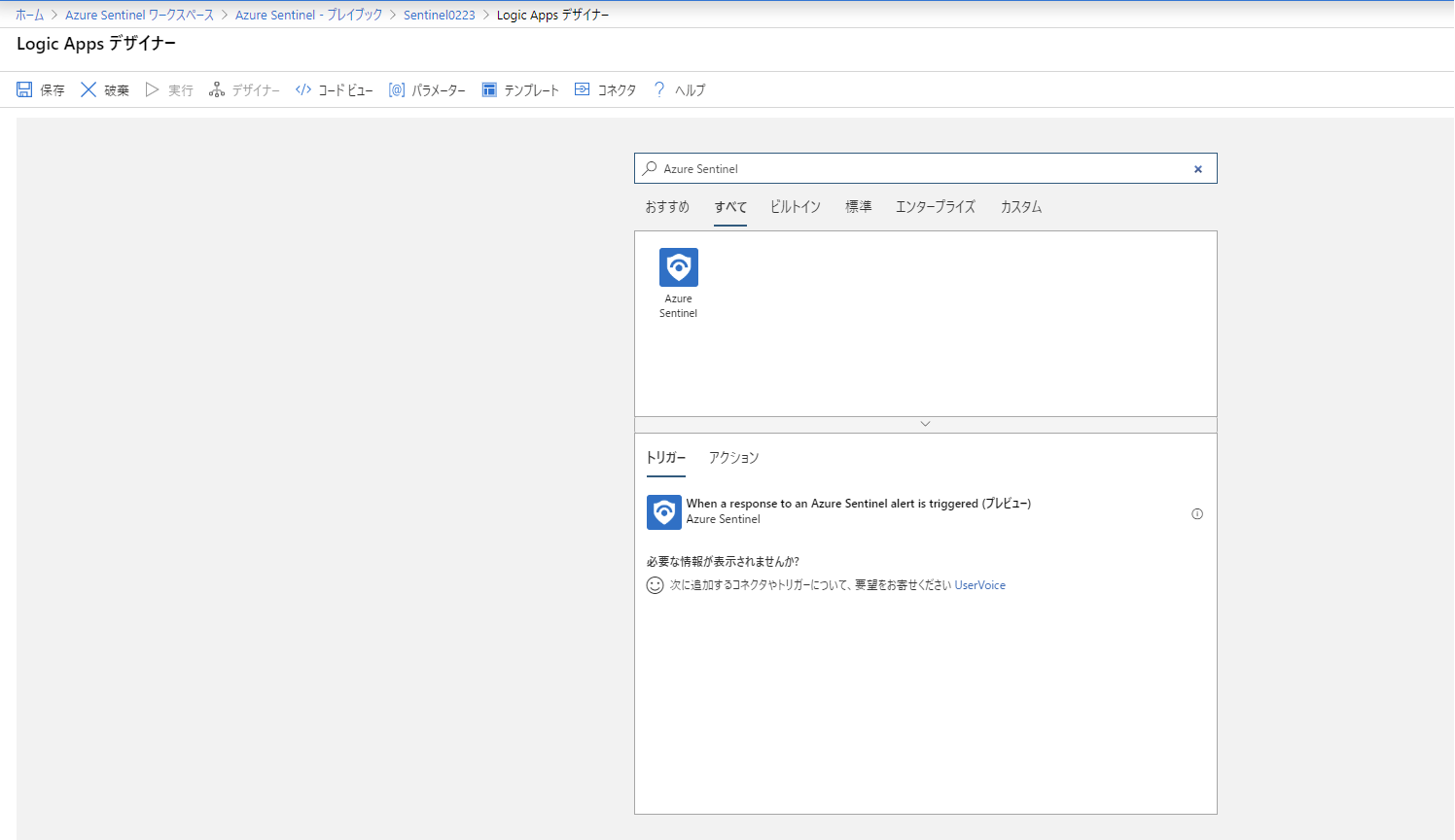

Logic Apps デザイナーが表示されるので、検索ボックスで「Azure Sentinel」と入力します。

トリガーが 1 つ表示されるので選択します。

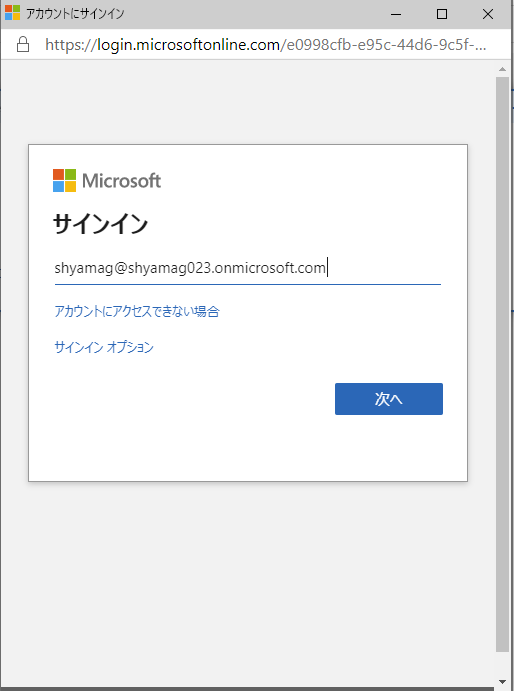

Azure AD の Teams の通知を行いたい資格情報を入力します。

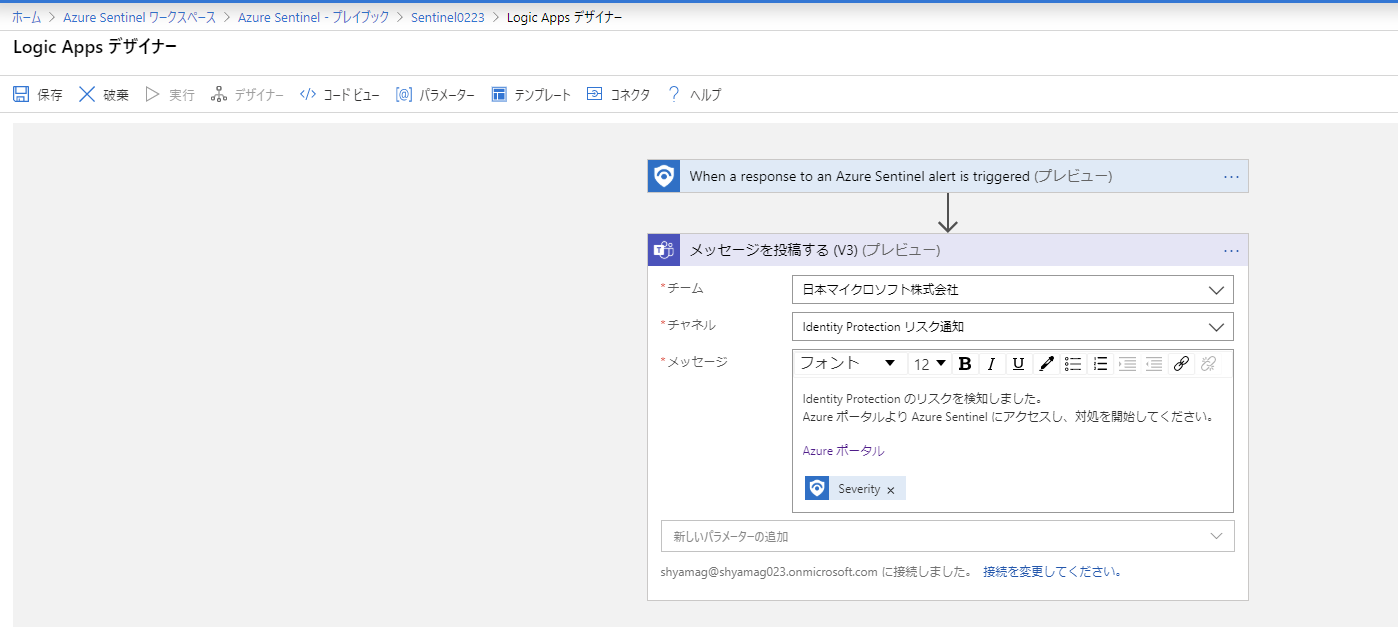

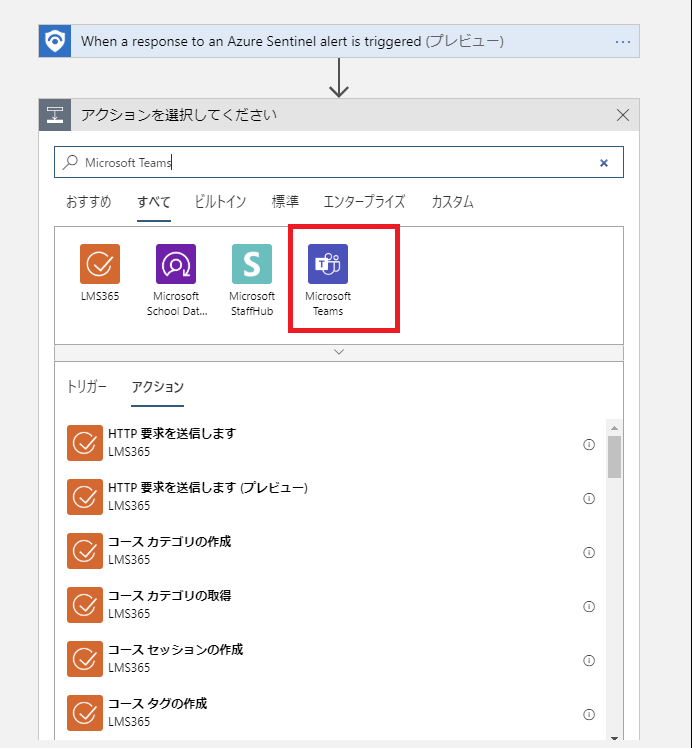

Microsoft Teams と検索ボックスで入力し、複数アイコンが表示されるのかで、Microsoft Teams のアイコンをクリックします。

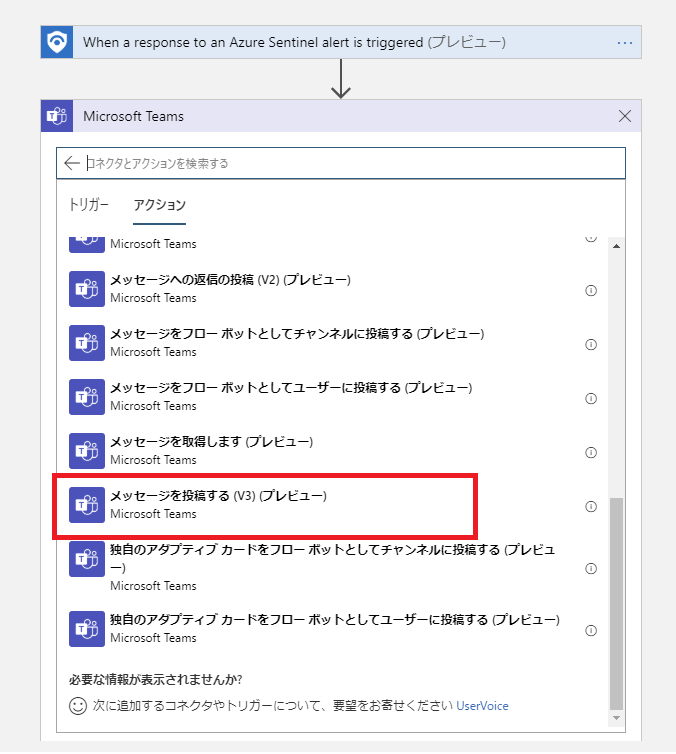

アクションの一覧から、「メッセージを投稿する (V3)」を選択します。

チーム名と、チャネルをプルダウンメニューから選択し、通知する際のメッセージを入力します。

今回は、以下のようなメッセージと共に、Azure ポータルのリンクを埋め込んで、Teams から Azure ポータルにアクセスするように促す感じで書いています。

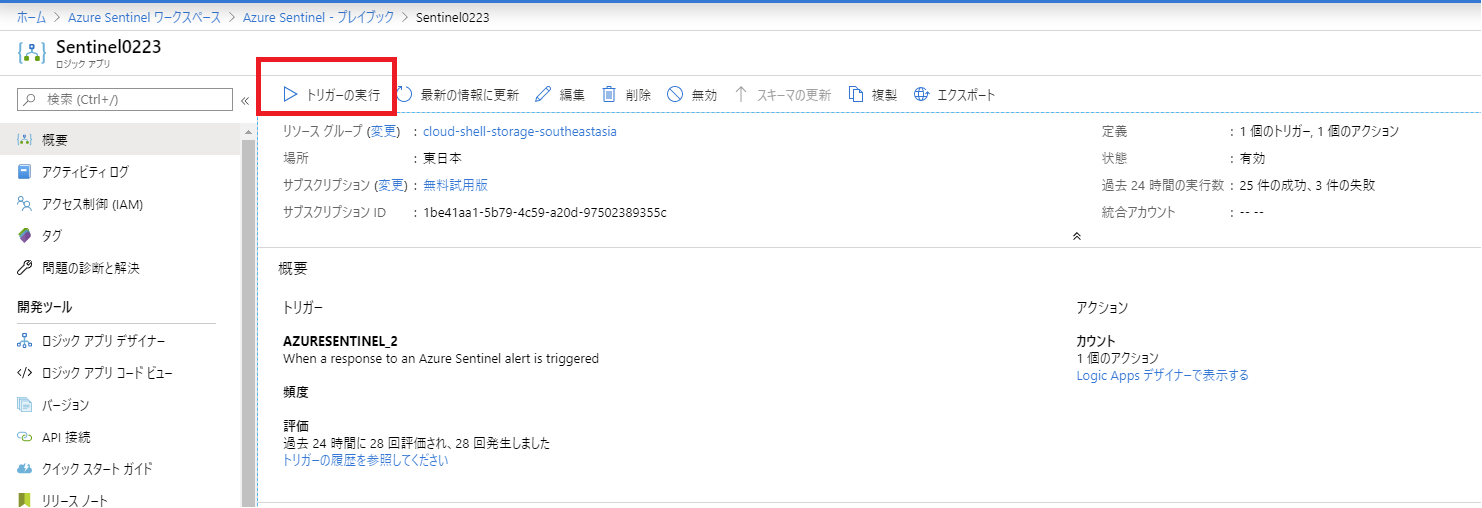

作成したプレイブックの概要画面に戻って、画面上部の「トリガーの実行」をクリックします。

まずは手動実行で Teams に意図した通知が来るか確認します。

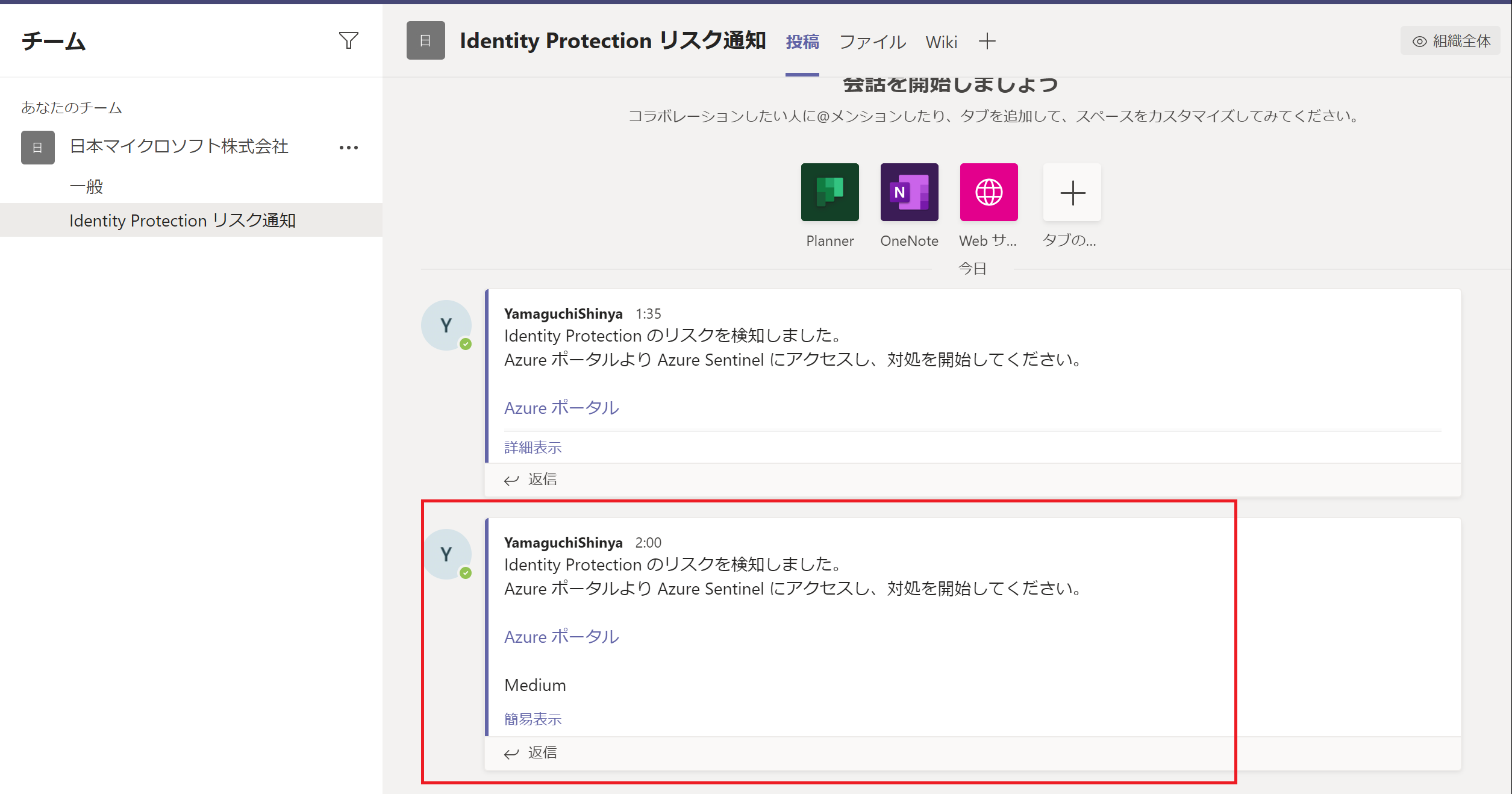

Teams の指定したチャネルに意図したメッセージとリンクが挿入されたことを確認できました。

次は、Identity Protection でリスクを検知した際に、自動的に通知がくるようにスケジュール化します。

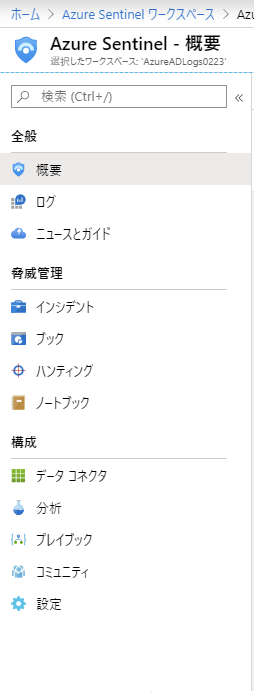

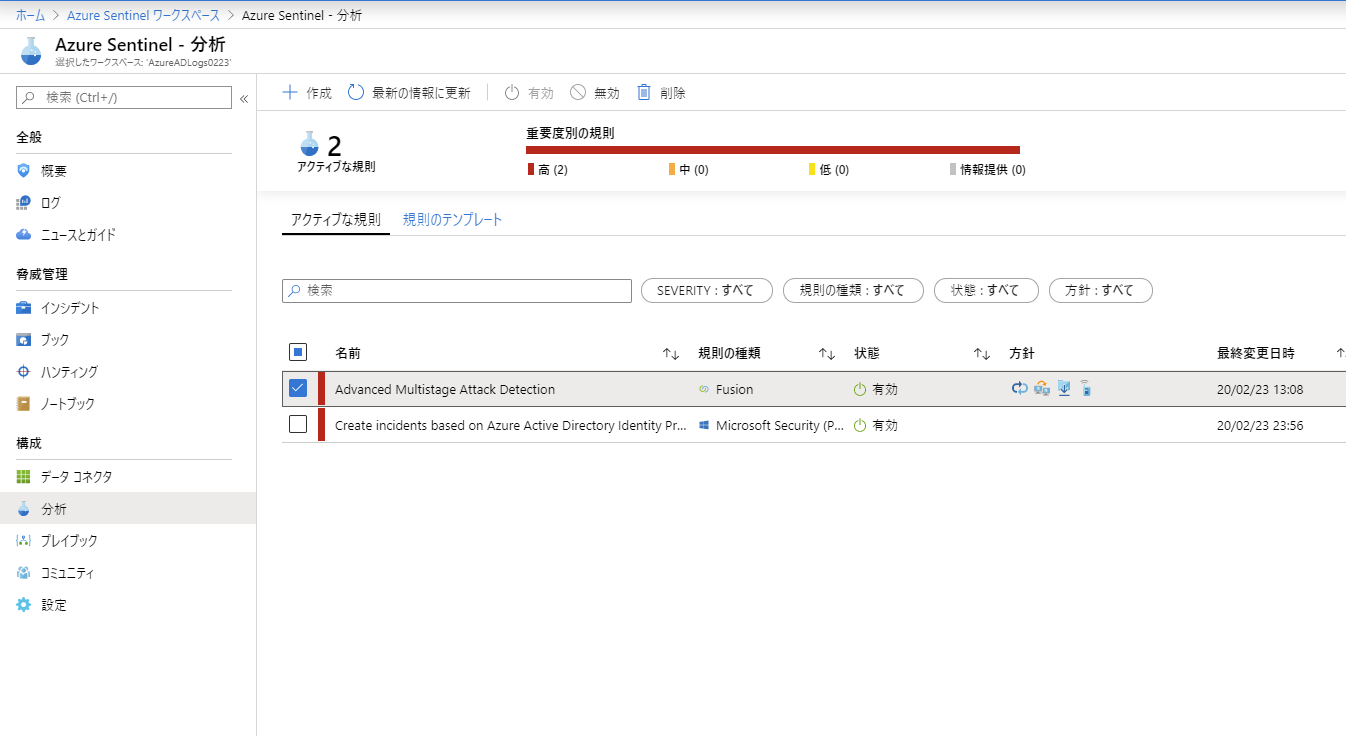

Azure Sentinel の概要画面に戻って、左ペインの「分析」をクリックします。

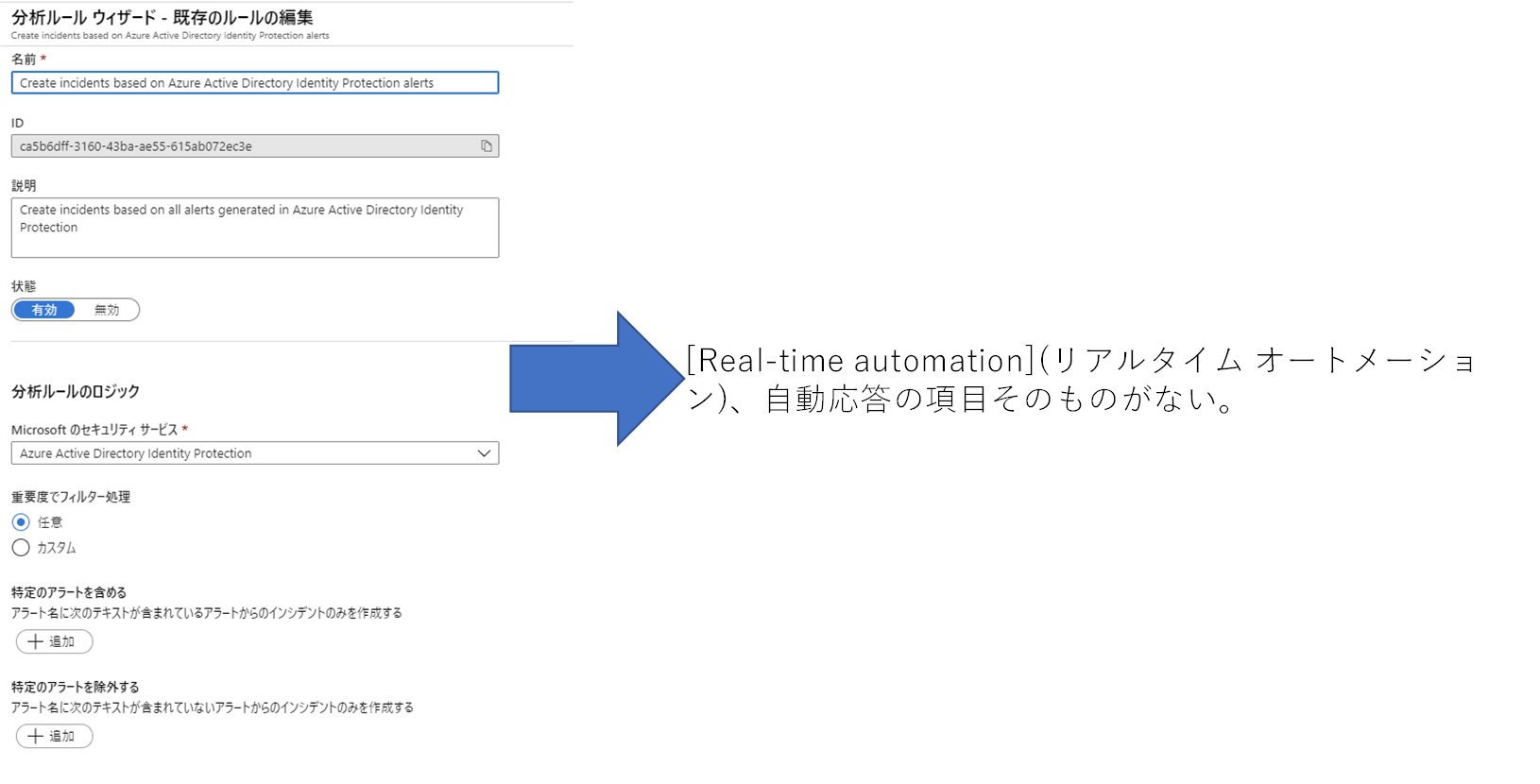

Identity Protection のインシデントを自動的に作成するルールは「Create incidents based on all alerts generated in Azure Active Directory Identity Protection」なのですが、調べてみたところ、このルールに対して、[Real-time automation](リアルタイム オートメーション) として、作成したプレイブック (Sentinel0223) を紐づけることができません。

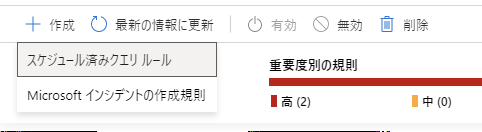

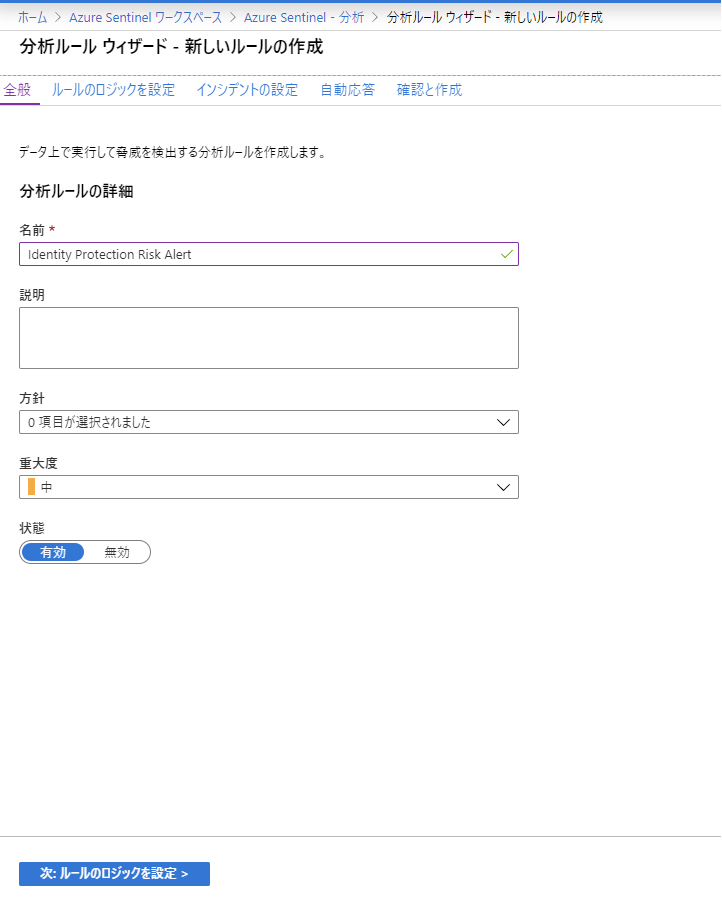

従って、新規にルールを作成します。画面上部の「+作成」をクリックします。

全般のタブでルール名を記入し、「次:ルールのロジックを設定」をクリックします。

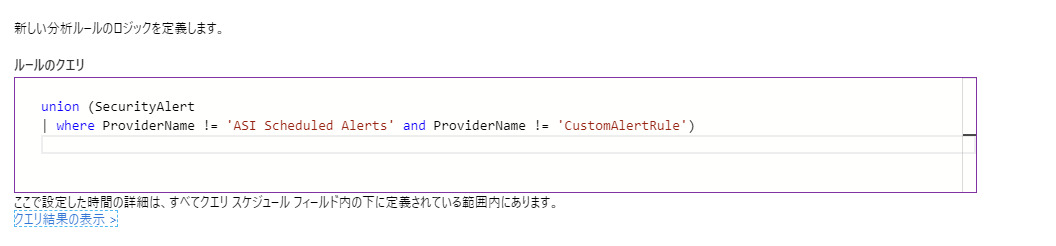

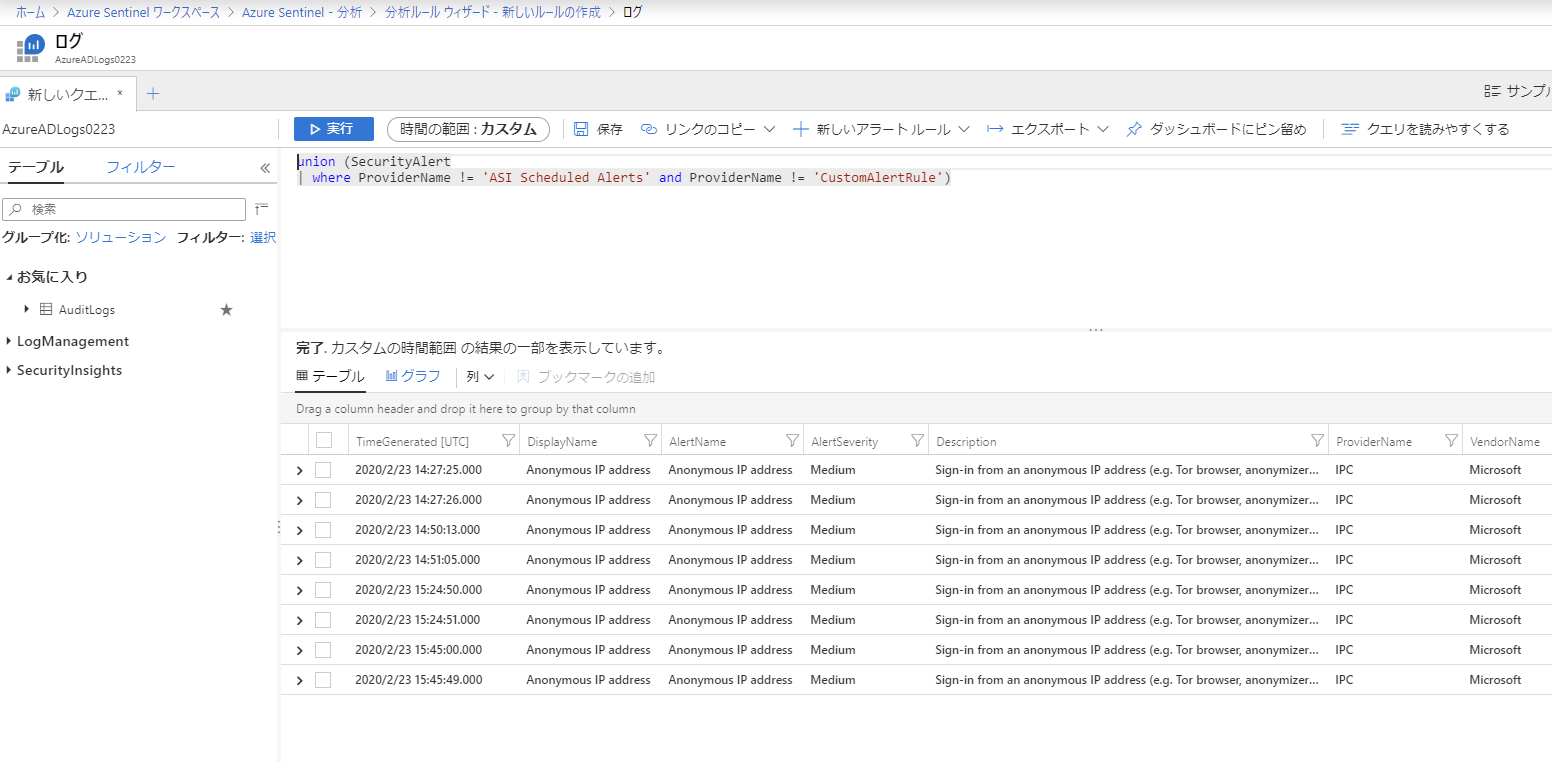

ルールのクエリの欄に以下クエリを挿入します。

union (SecurityAlert

| where ProviderName != 'ASI Scheduled Alerts' and ProviderName != 'CustomAlertRule')

クエリの実行結果として、 Teams に通知したいリスク名 (今回は Anonymous IP address) が結果として出力されることを確認します。

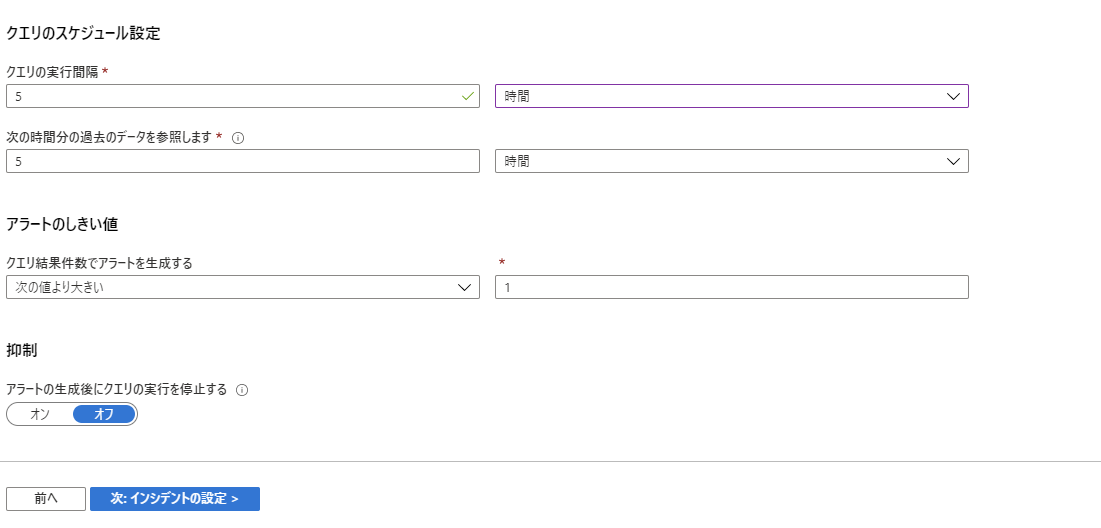

ルールの画面に戻り、クエリの実行間隔、過去データをどこまで遡るか、アラートの閾値を設定し、「次:インシデントの設定」をクリックします。

今回は「通知」だけして欲しいので、この分析ルールによってトリガーされるアラートからインシデントを作成するは「無効」にします。

「次:自動応答」をクリックします。

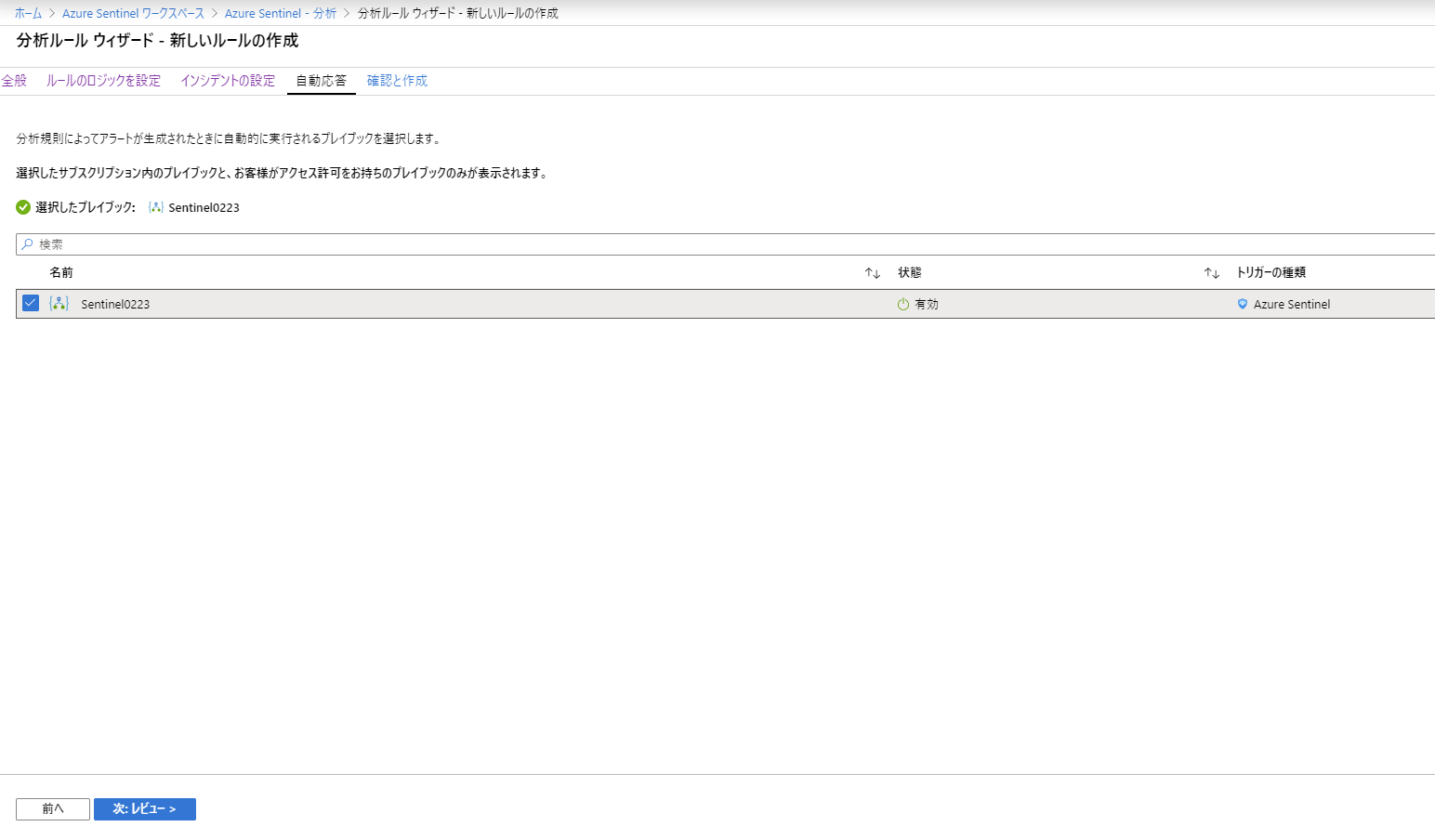

「自動応答」のタブで作成したプレイブックのチェックボックスにチェックを入れます。

選択したプレイブックに「Sentinel0223」が選択されていることを確認し、「次:レビュー」をクリックします。

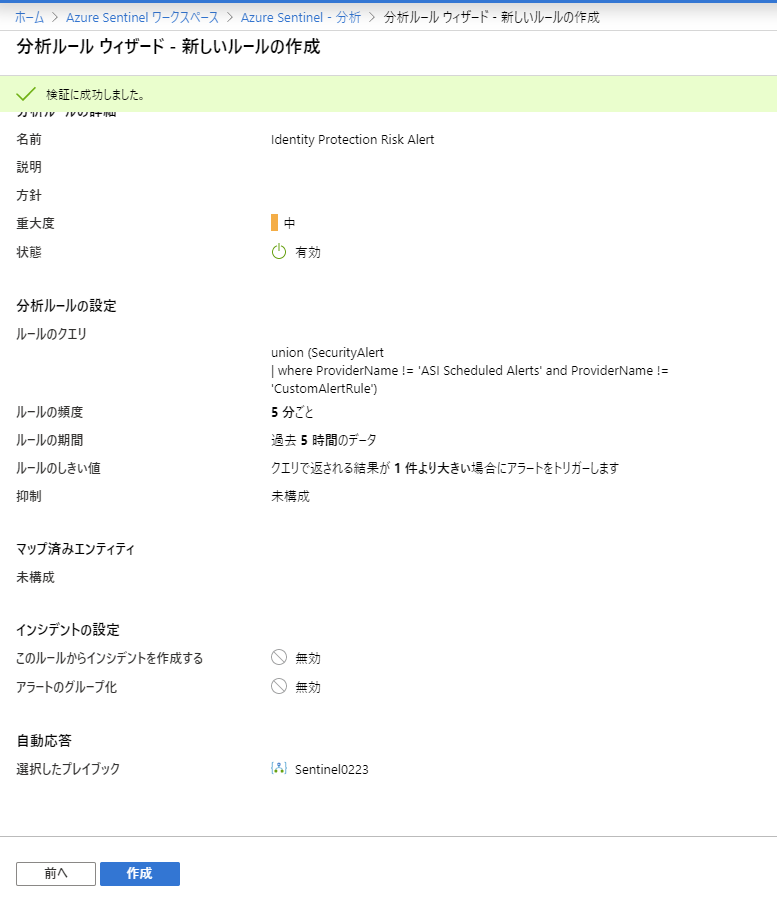

検証に成功しました。と表示されていることを確認し、「作成」をクリックします。

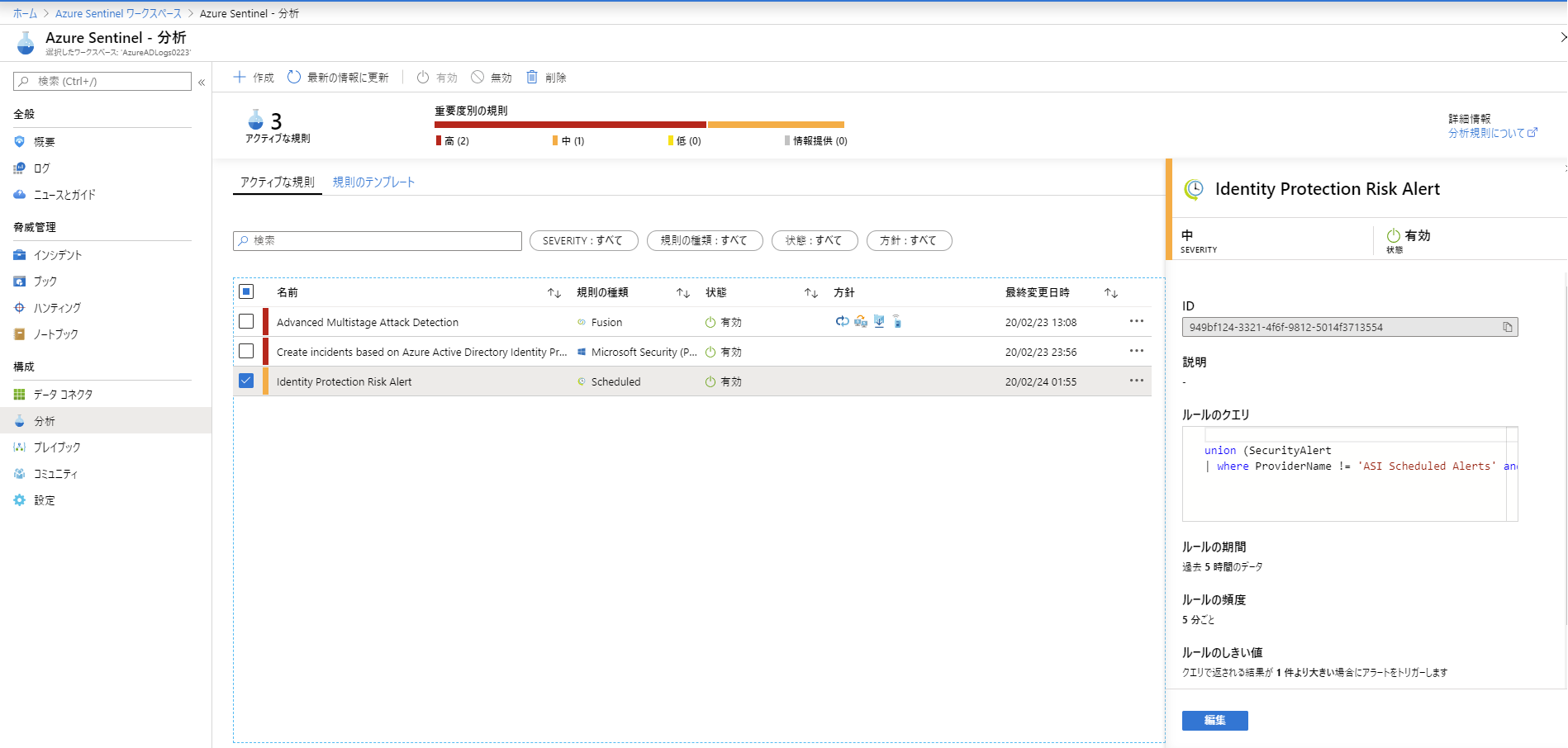

下記画面ショットのように作成したルールが一覧に表示されることを確認します。

この状態で疑似的に Azure AD テナント上にいるユーザーで Tor Browser を使ってリスク (Anonymous IP address) を発生させます。

Tor Browser のリンクと作業手順は以下 Microsoft の公開情報に記載されていますので、参考にしてみてください。

-参考情報

匿名 IP アドレス

URL:https://docs.microsoft.com/ja-jp/azure/active-directory/identity-protection/howto-identity-protection-simulate-risk#anonymous-ip-address

疑似的にリスクを発生し、Azure Sentinel がリスクとして検視したタイミングで下記画面ショットのように Teams に通知が飛んできました。

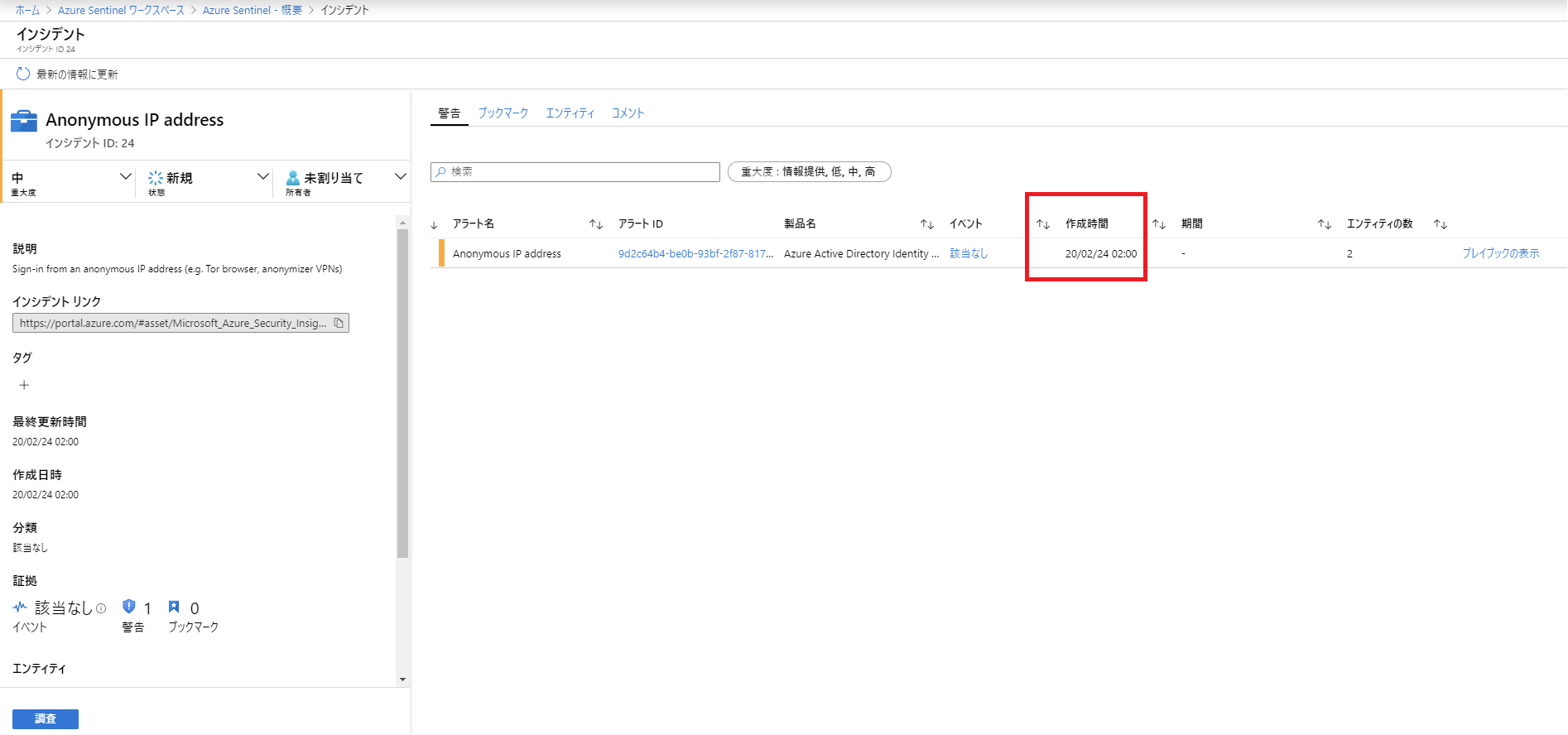

Azure ポータルから Azure Sentinel のインシデント画面に行くと、下記画面ショットのように Teams に通知された時刻と、Azure Sentinel が検知した時刻が同時刻 (02:00) であることが分かります。

おわりに

今回は Azure Sentinel の活用方法の一つである、プレイブックを利用したリスク検知時の Teams への自動投稿を検証してみました。

Logic App は当然ですが Teams だけでなく、Outlook や SaaS のインシデント管理システムである ServiceNow などと連携することも可能で、リスク処理を自動的に処理することも構成上は可能です。

今回の記事がプレイブック活用に向けて少しでも参考になれば幸いです。