はじめに

Azure Sentinel は 2019 年 9 月にリリースされた新しい Azure のサービスで、クラウトネイティブの SIEM (Security Information and Event Management ) ソリューションです。

セキュリティ に関するログは、ファイアウォールや WAF やコンピューター単位など、様々なサービス、機器単位で出力されています。

それらのログを製品カットで監視、運用していくのは非常にコストのかかる作業なので、ログを集約、可視化して一括管理しましょう、というのが Azure Sentinel の主な役割の一つです。

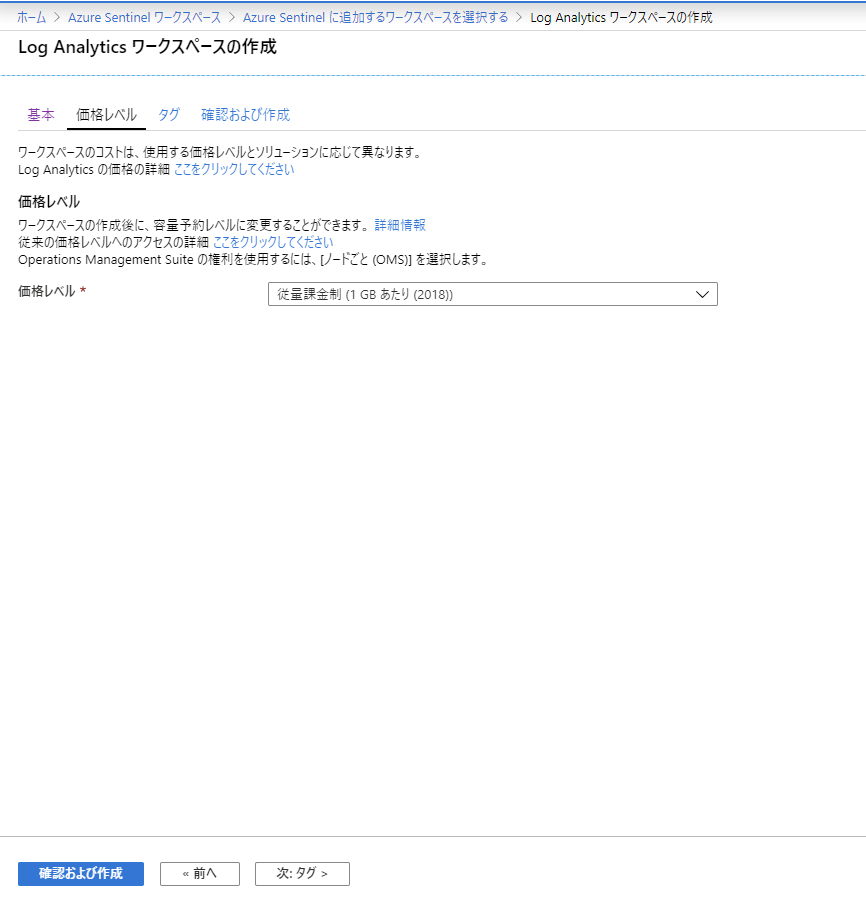

また、SIEM の物理製品は高価で、既存のシステムに NW 的に組み込むのも大変、というイメージをお持ちの方もいるかと思いますが、Azure Sentinel はログを収集する Log Analytics ワークスペース に取り込まれたデータ量で課金される従量課金制なので、スモール スタートできるという意味でもメリットがあります。

-参考情報

Azure Sentinel の価格

URL:https://azure.microsoft.com/ja-jp/pricing/details/azure-sentinel/

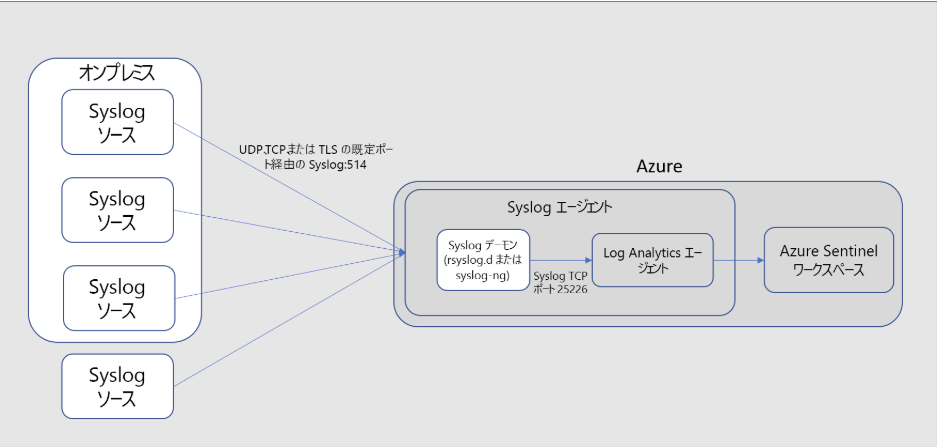

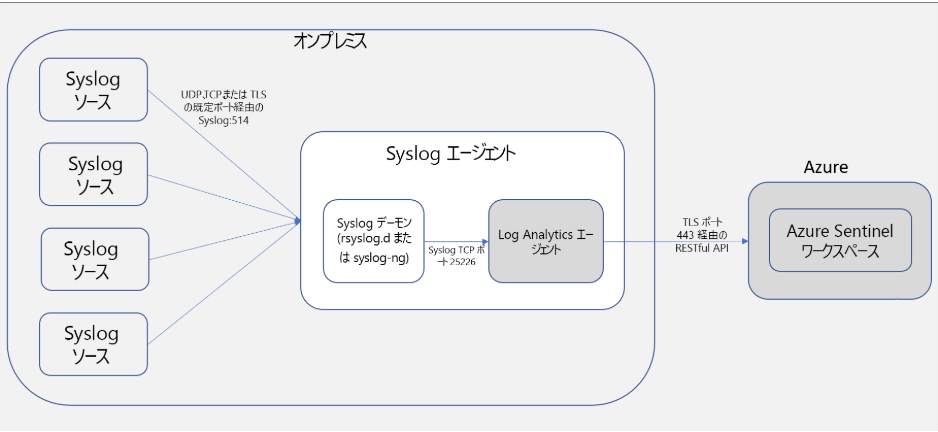

構成方法は、Azure AD のサインインログなど、エージェントレスで数回のクリックで構成できる方法と、API を利用して構成する方法、もう1つは下記画面ショットのように Syslog エージェントをインストールして、各 Syslog ソースを取り込む方法があります。

Syslog エージェントを Azure VM 上にインストールするパターン

Syslog エージェントをオンプレミスのコンピューターにインストールするパターン

-参考情報

データ ソースの接続

URL:https://docs.microsoft.com/ja-jp/azure/sentinel/connect-data-sources

今回は Azure AD 上のサインインログと監査ログ、Azure AD Identity Protection のリスクイベントを Azure Sentinel に取り込んで可視化してみたいと思います。

やってみる

作業概要は以下のとおりです。

- Azure Sentinel を有効にする

- データソース (Azure AD と Azure AD Identity Protection) に接続する

- Azure AD Identity Protection でリスクを疑似的に発生させる

- Azure Sentinel のオンボードで確認する

※今回は ¥22,500 分を 30 日間使える無料サブスクリプションで検証をしています。

-参考情報

Azure の無料アカウントを今すぐ作成しましょう

URL:https://azure.microsoft.com/ja-jp/free/

1. Azure Sentinel を有効にする

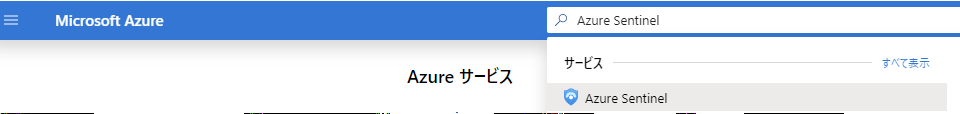

Azure ポータルで Azure Sentinel と入力し、表示されたサービスをクリックします。

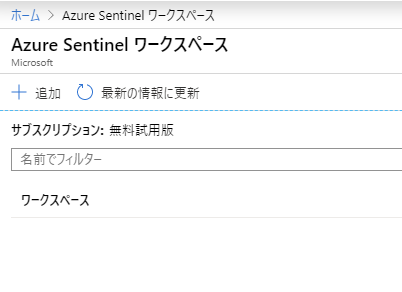

Azure Sentinel ワークスペースで「+追加」をクリックします。

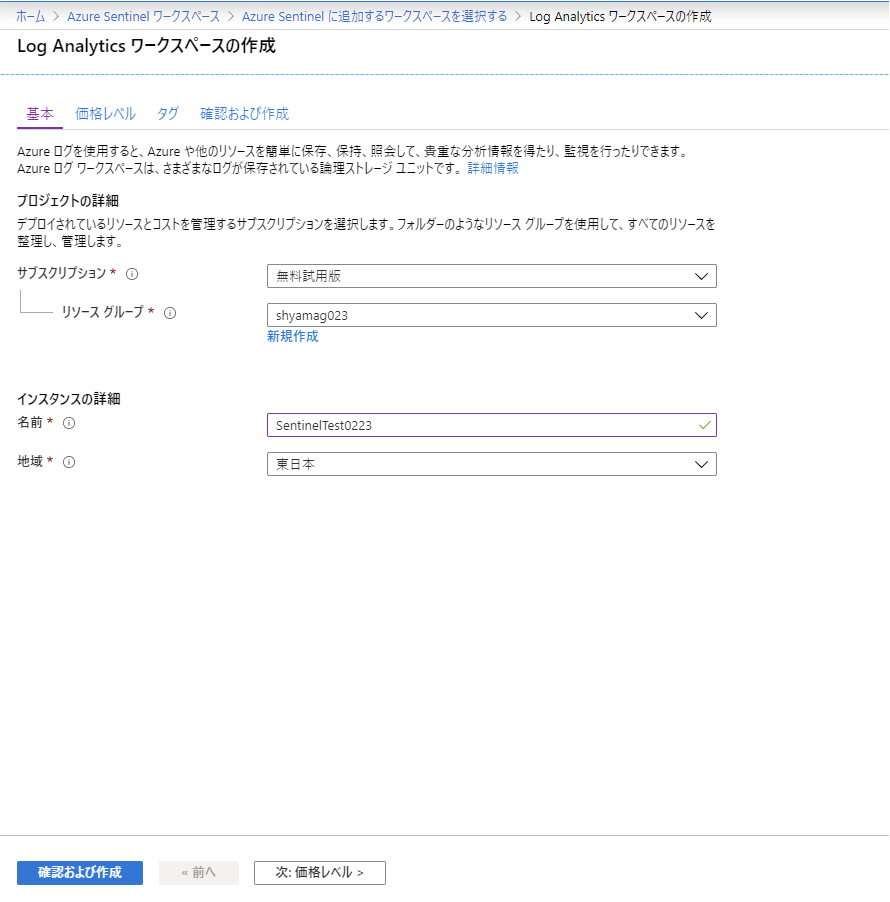

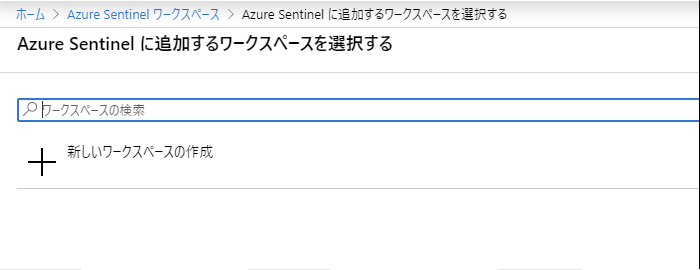

まだ Log Analytics のワークスペースが作成されていない状態なので、「+新しいワークスペースの作成」をクリックします。

価格レベルが従量課金制であることを確認し、「次:タグ」をクリックします。

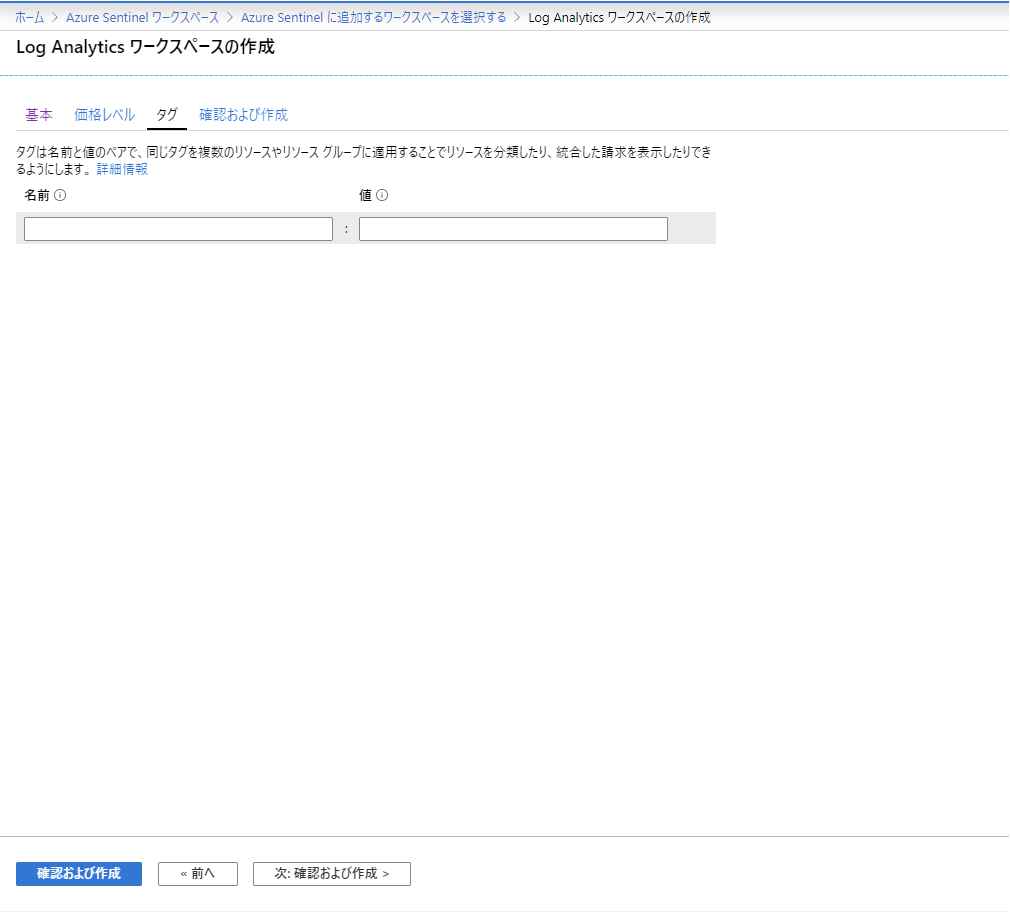

リソースにタグ付けしたい場合はここで設定します、今回はそのまま「次:確認および作成」をクリックします。

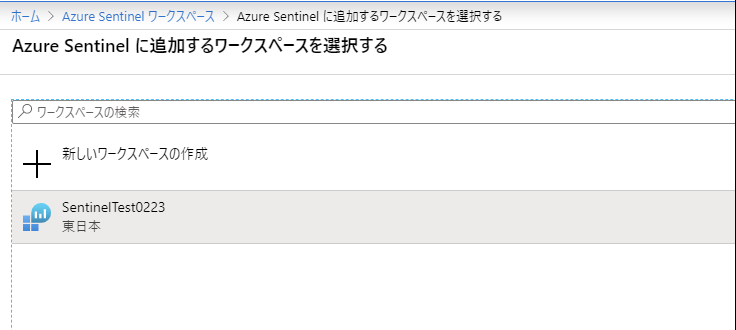

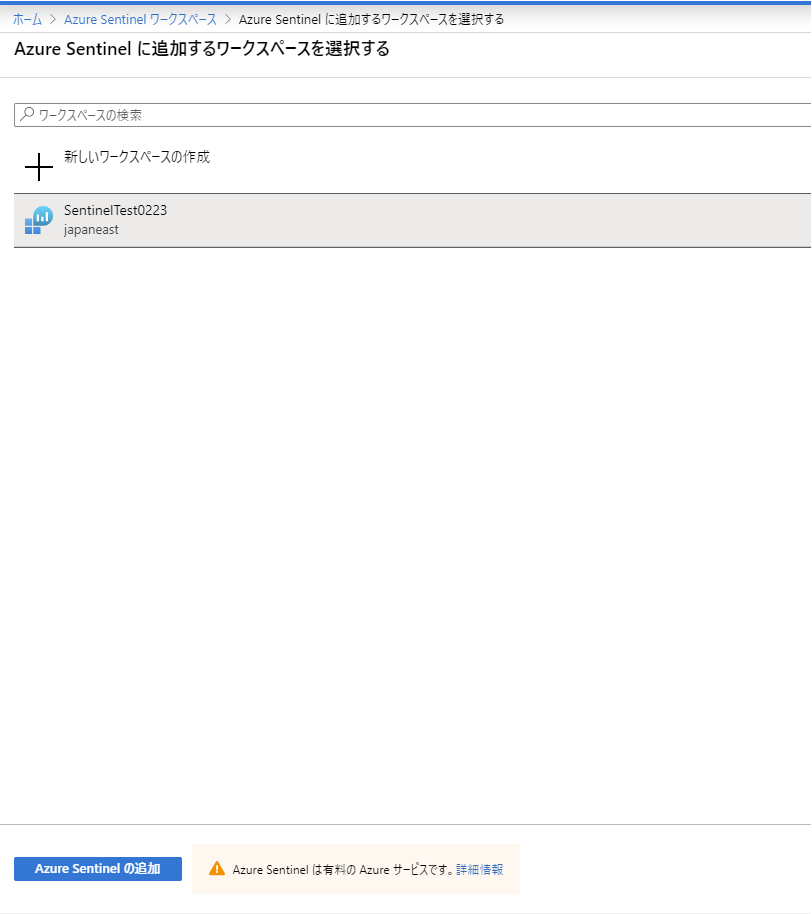

最後に、このワークスペースを Azure Sentinel が使えるようにするために、画面左下の「Azure Sentinel の追加」をクリックします。

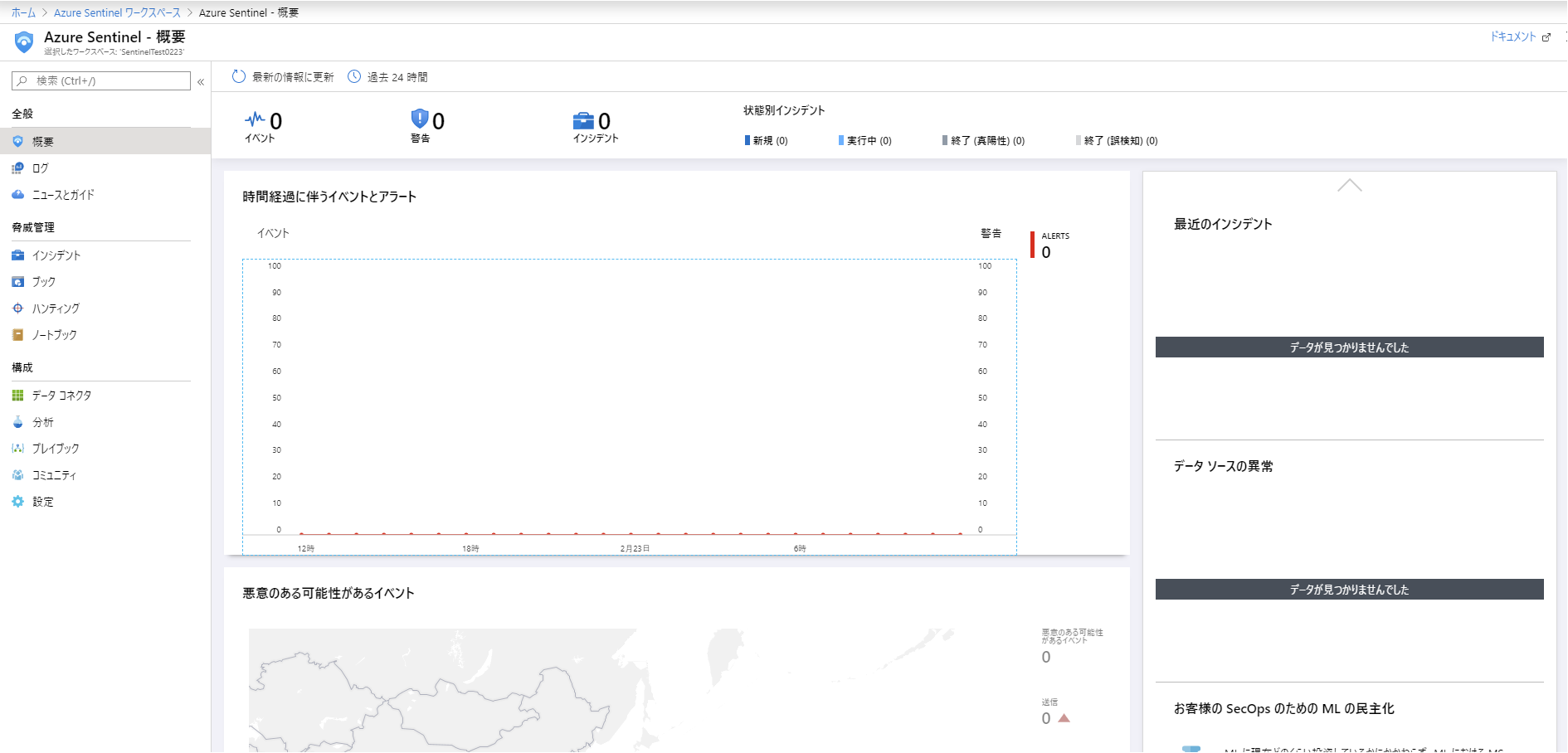

Azure Sentinel が利用できるようになりました。

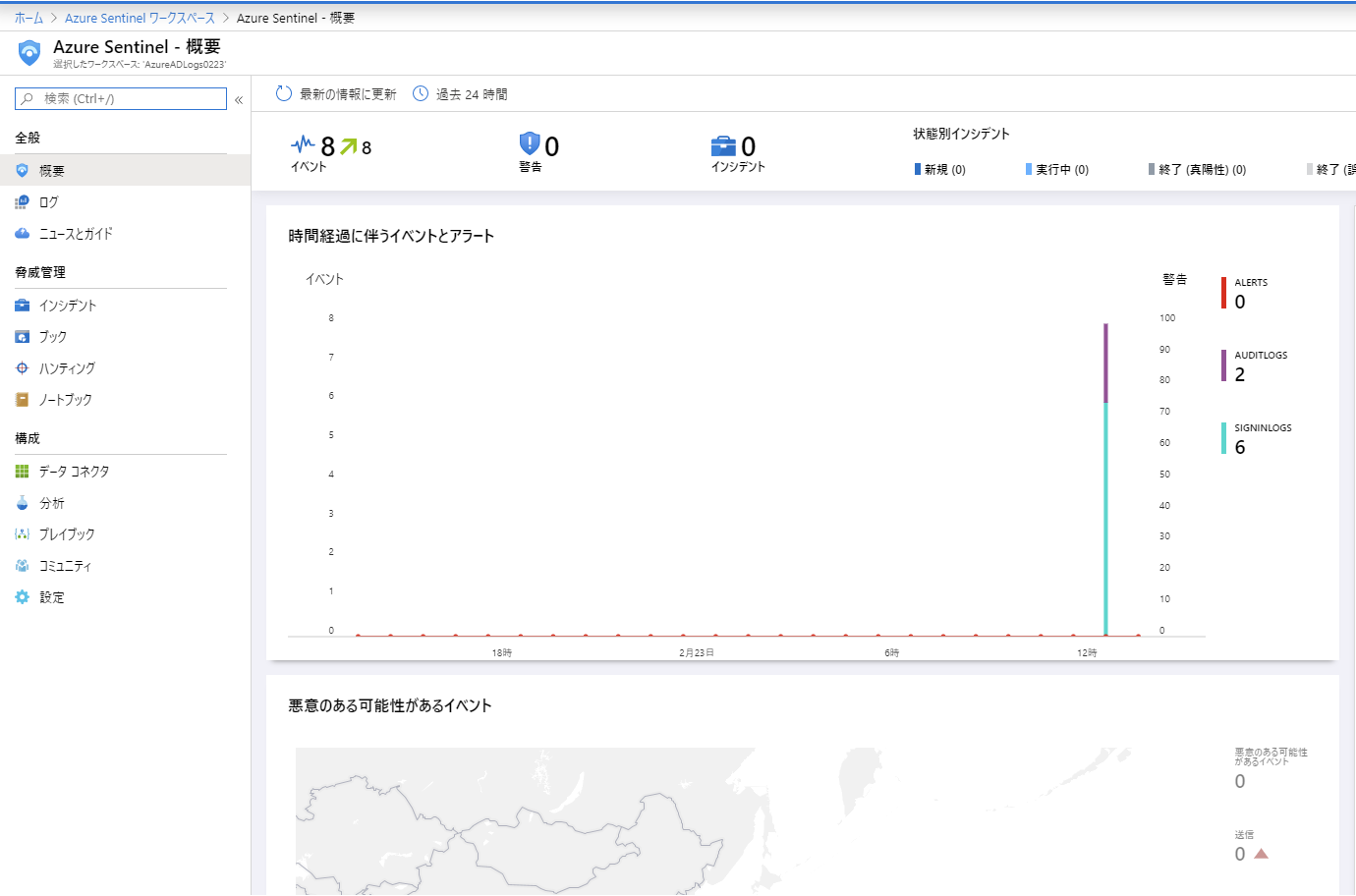

概要画面を見ると、ログをまだ何も取り込んでいないので、当然ですが、脅威はなにも検出されていません。

次は Azure AD のログと Identity Protection のリスクを取り込みます。

2. データソース (Azure AD と Azure AD Identity Protection) に接続する

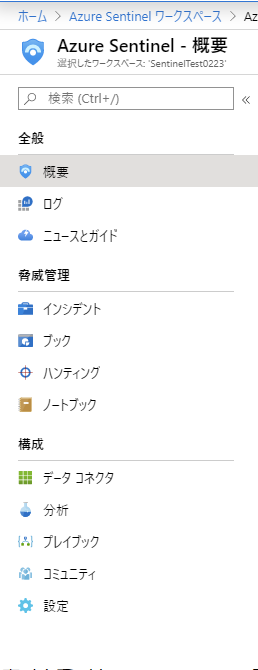

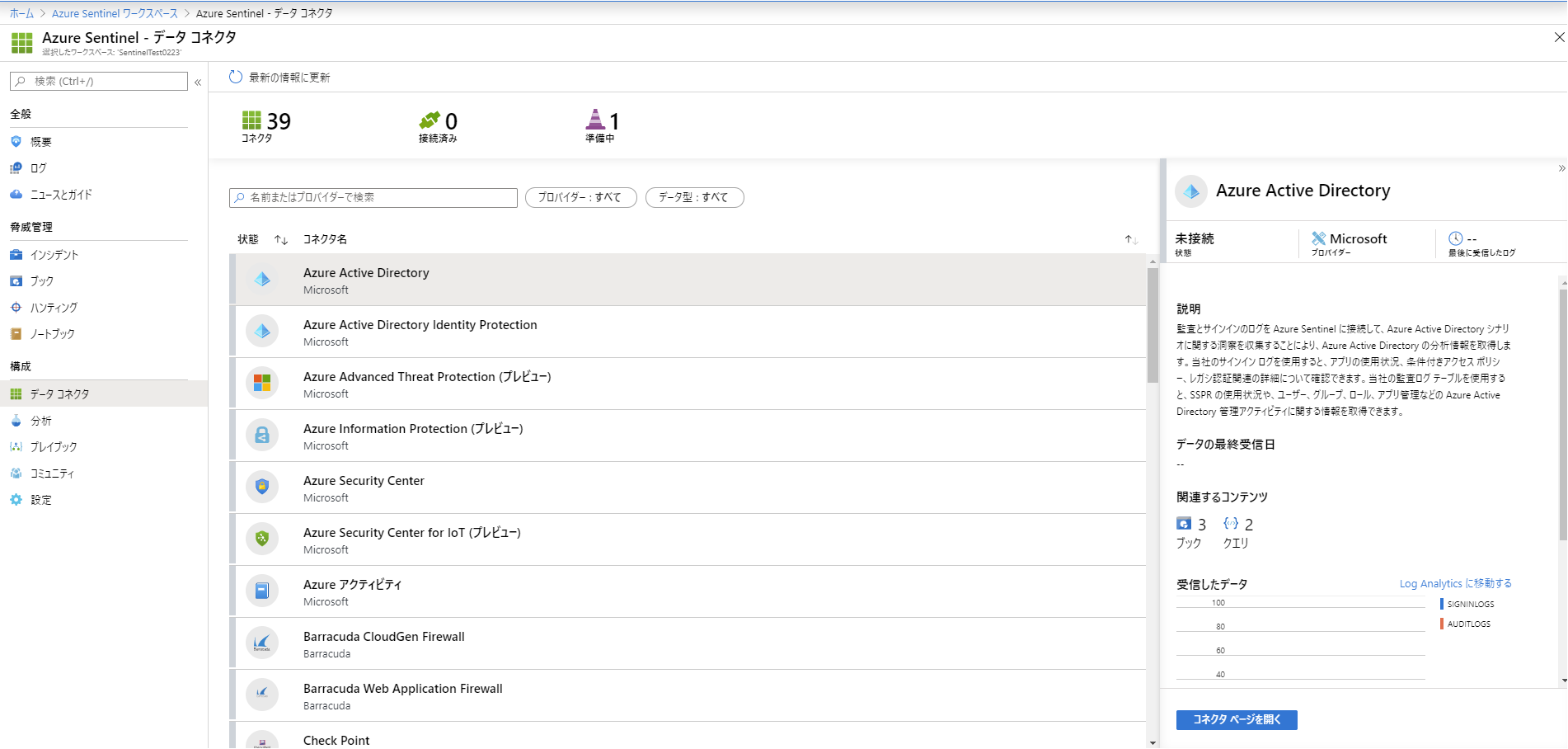

Azure Sentinel 左ペインより、構成欄の「データ コネクタ」をクリックします。

こちらがデータ コネクタの画面です、コネクタ数が「39」あることから、39 種類のサービスおよびアプライアンスのログを取り込めるということが分かります。この中で一番上の「Azure Active Directory」をクリックします。

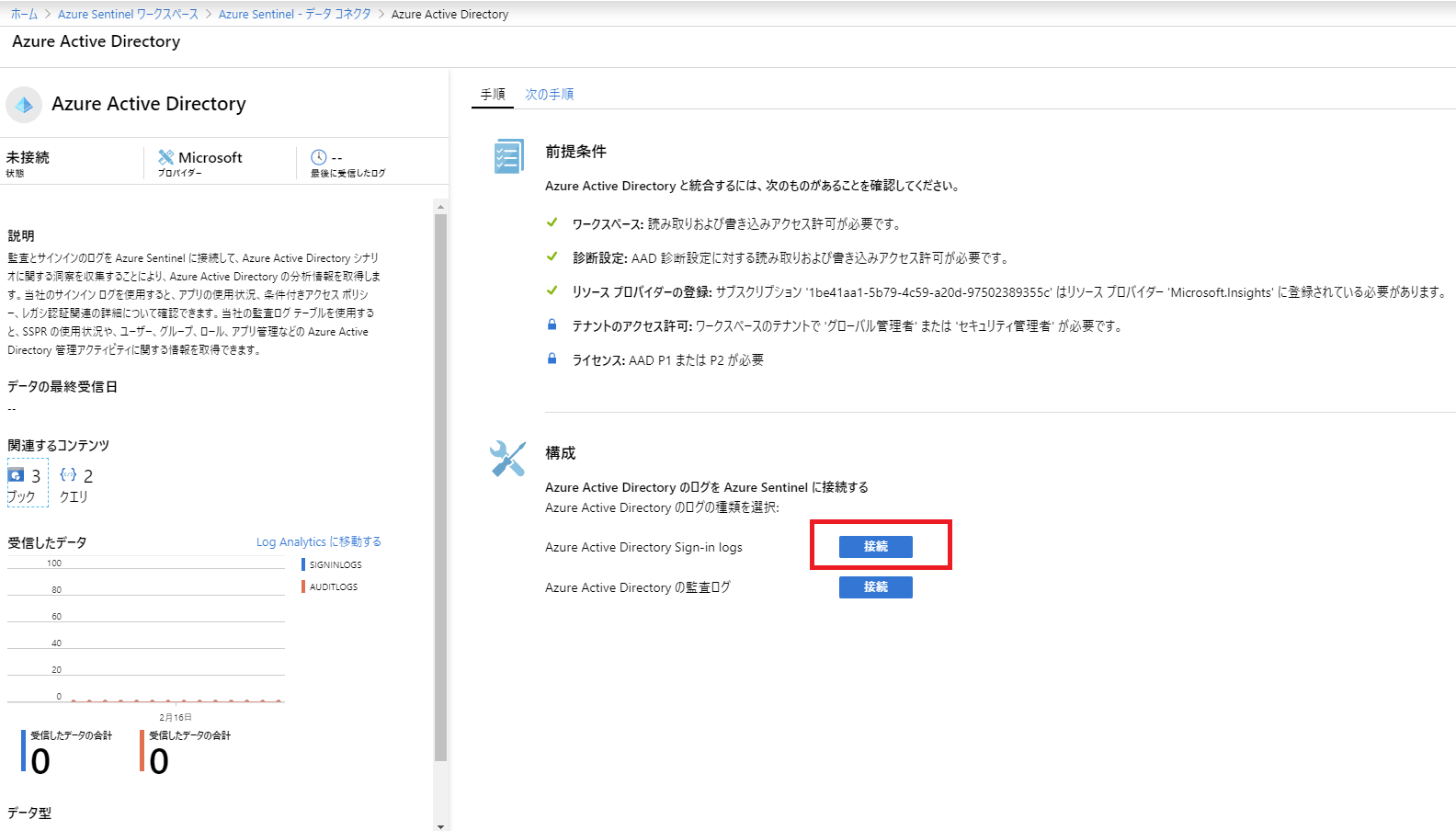

画面真ん中下にある、Azure Active Directory Sign-in logs の「接続」をクリックします。

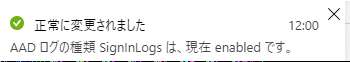

Sign-in logs が enabled になったことを確認します。

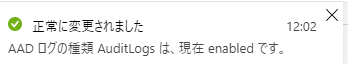

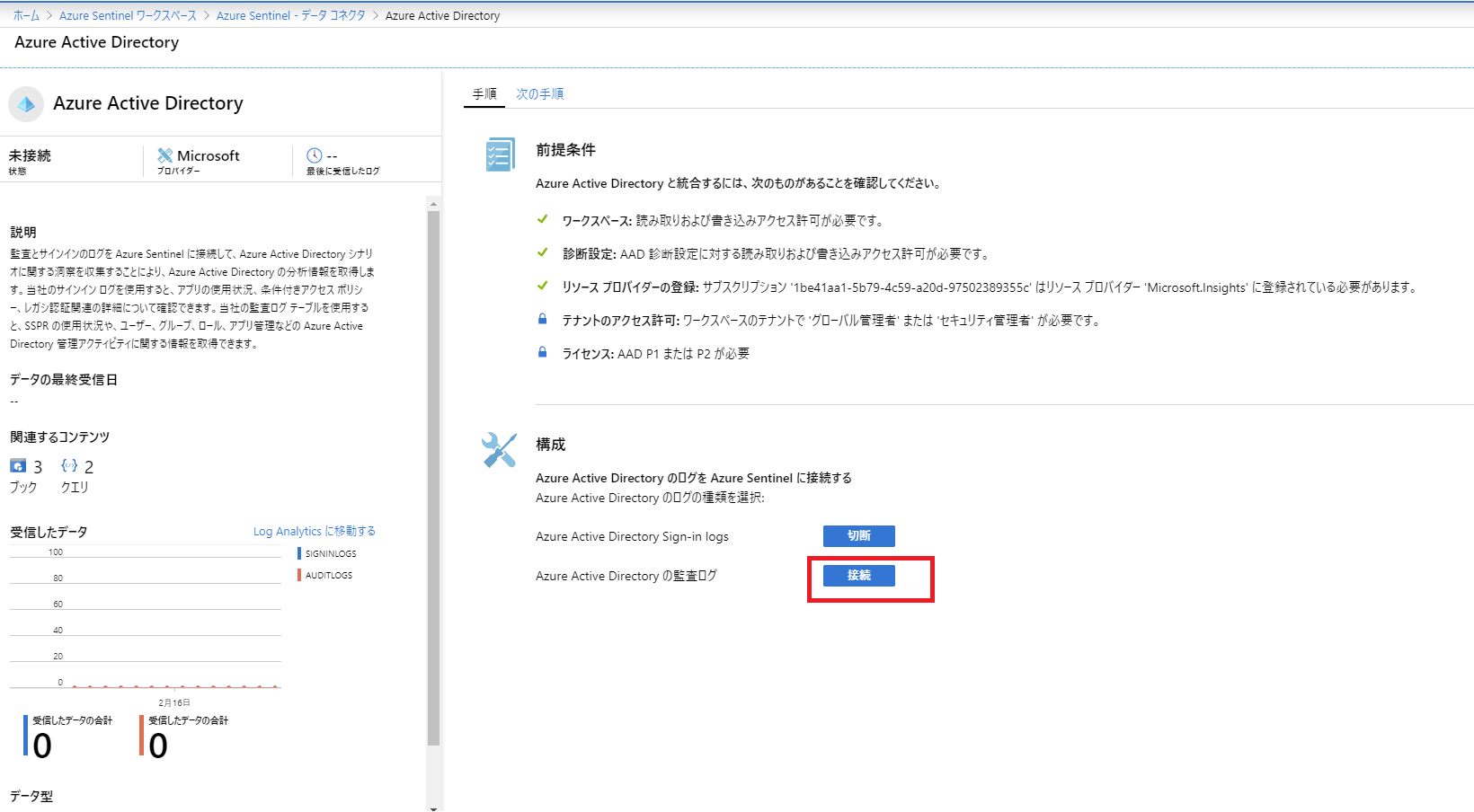

同じように Azure Active Directory の監査ログの「接続」をクリックします。

これで Log Alanytics のワークスペースにサインイン ログと監査ログが取り込まれます。

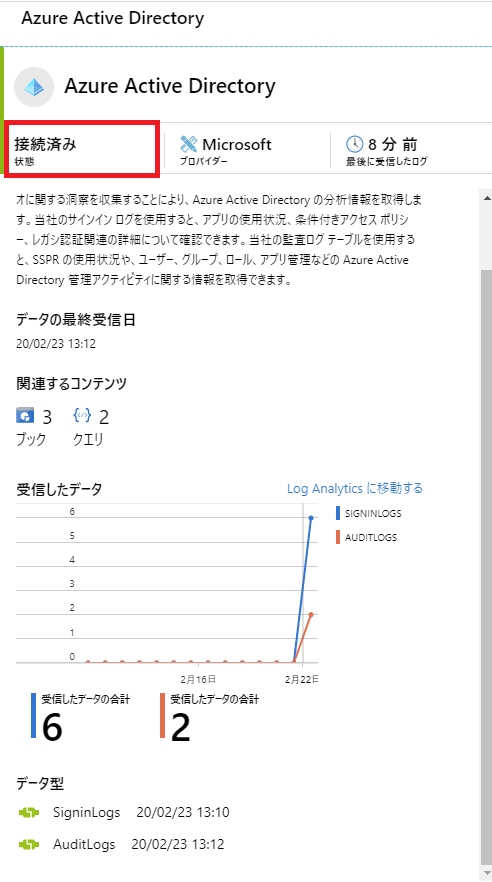

しばらく待つと下記画面ショットのように Azure Active Directory のデータ コネクタの状態が「接続済み」となります。

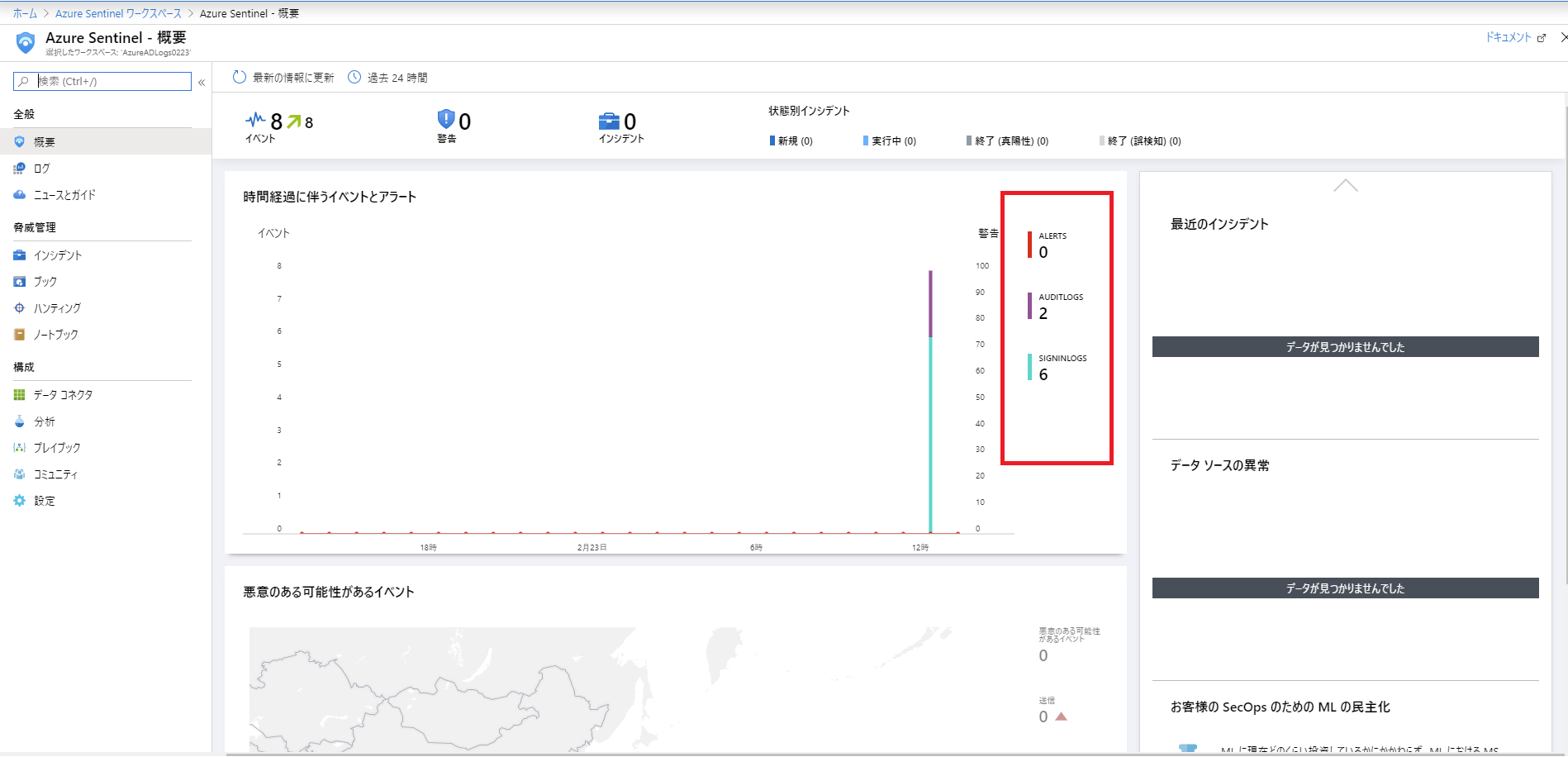

Azure Sentinel の概要画面に戻ると、下記画面ショットのようにログが取り込まれていることが確認できました。

次に Identity Protection のリスクを取り込んでみます。

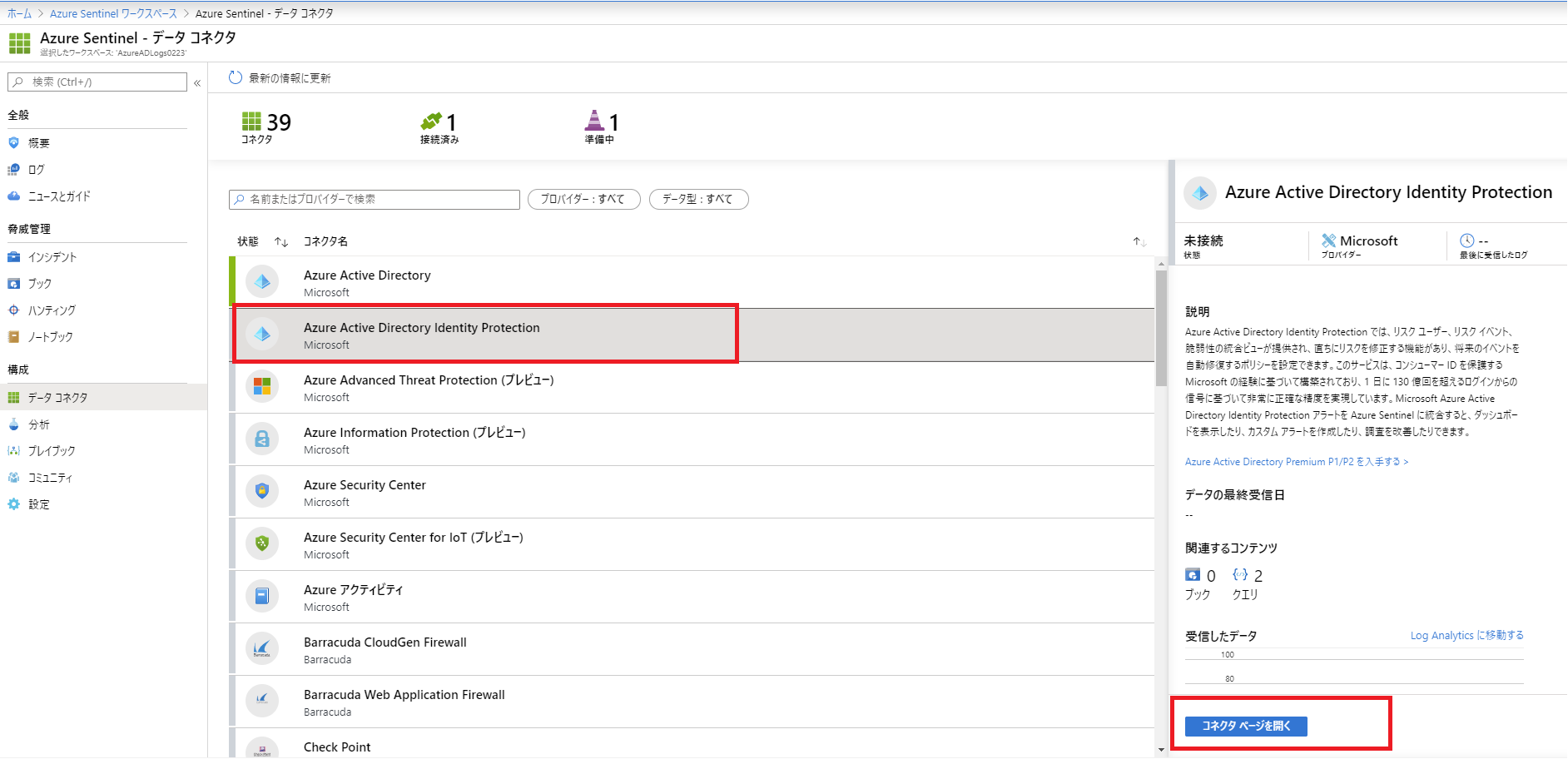

概要画面の左ペインより、「データ コネクタ」をクリックします。

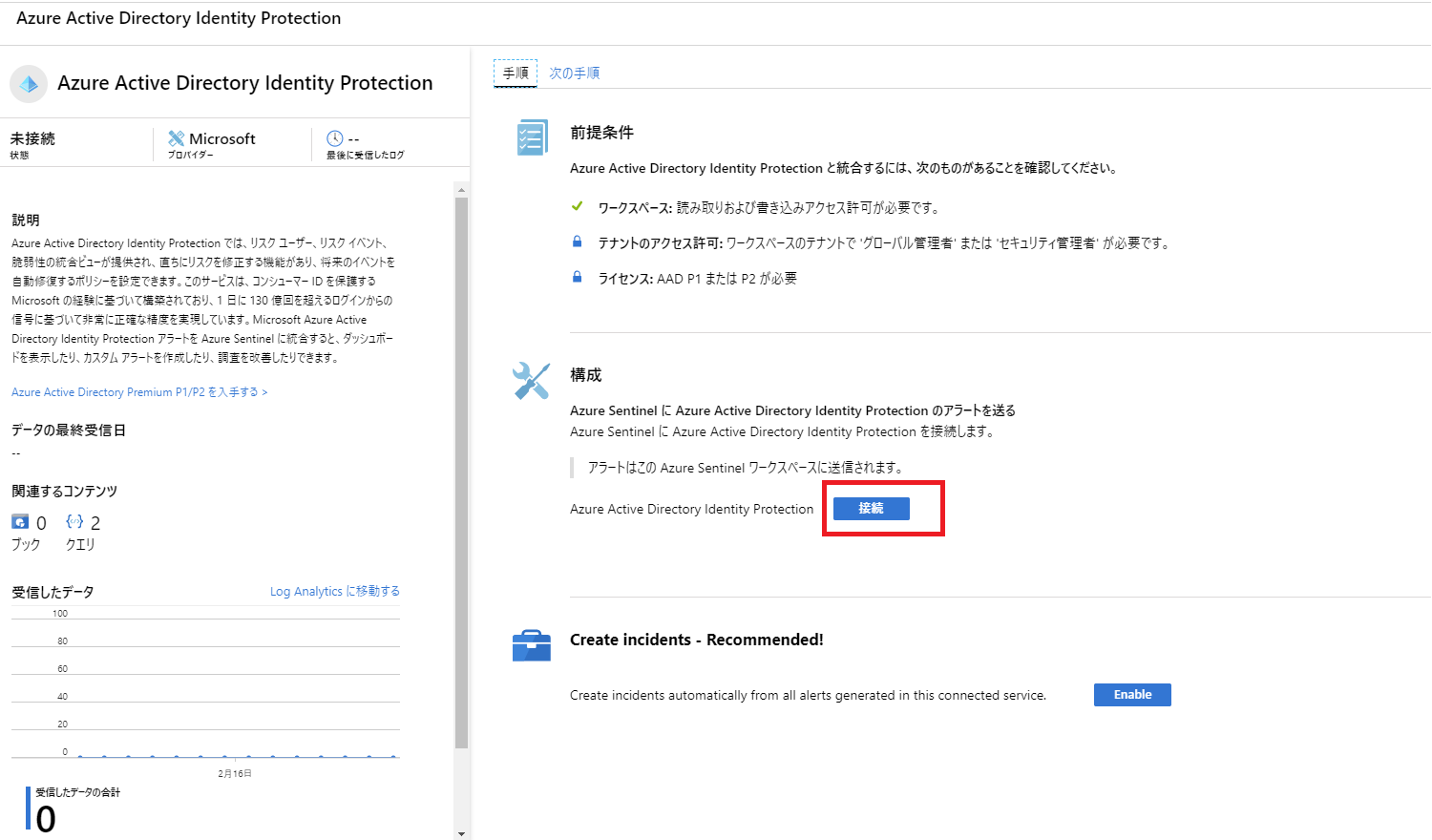

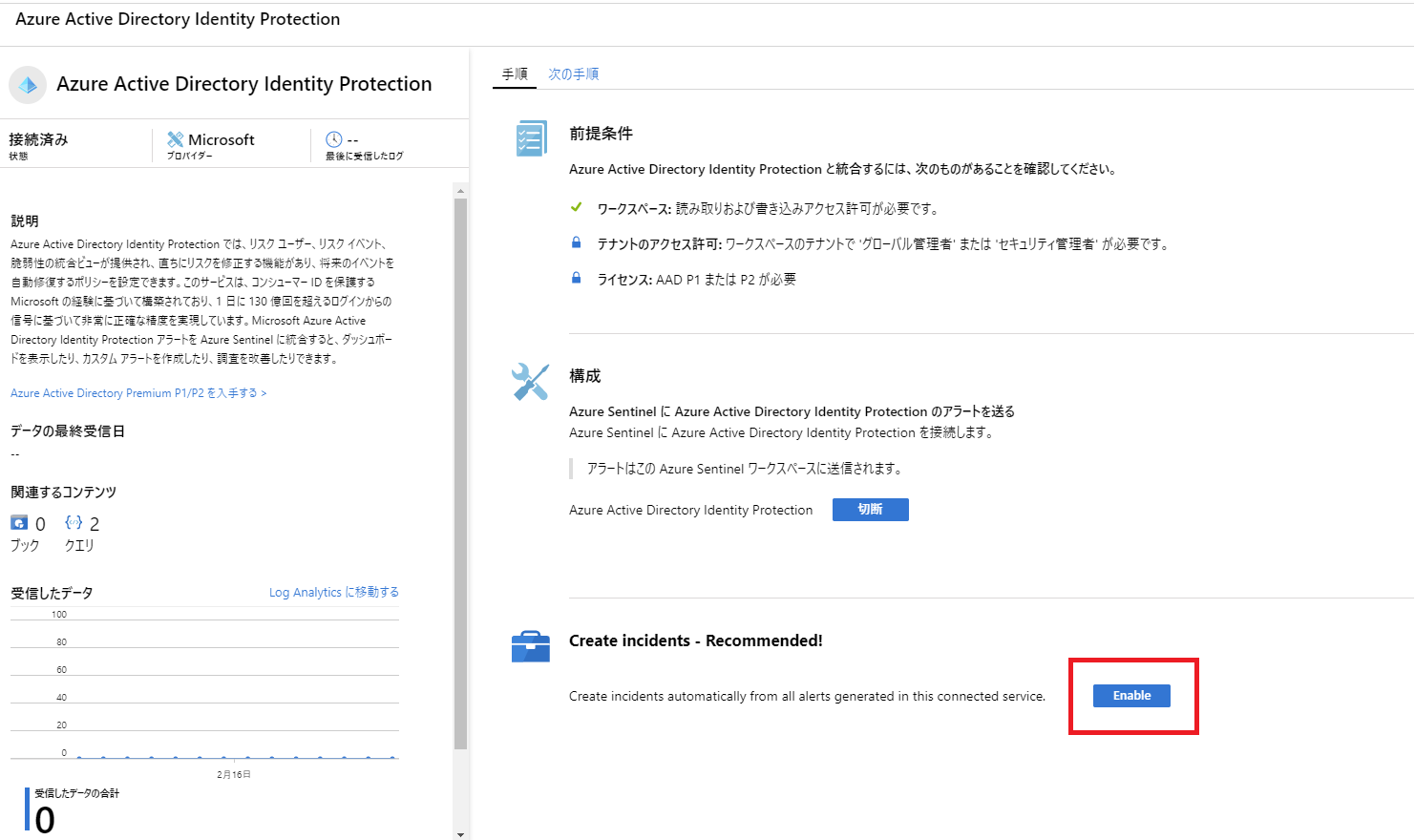

データ コネクタの画面より、「Azure Active Directory Identity Protection」を選択し、画面右下の「コネクタ ページを開く」をクリックします。

同じ画面上で、Create incidents の項目にある、「Enable」をクリックします。

これにより、リスクを検知した際に、自動的にインシデントが作成されます。

この状態ではリスクを Azure Sentinel 上で表示できるようになりましたが、Identity Protection がリスクを検知していないので、画面上にはインシデントとして検知していません。

次は疑似的にリスクを発生させます。

3. Azure AD Identity Protection でリスクを疑似的に発生させる

Identity Protection で疑似的にリスクを検知させる方法として、Tor Browser というブラウザを利用します。

Tor Browser を利用することで、Office 365 アプリケーションにアクセスした際に「匿名 IP アドレス」からアクセスしたと判定されます。

Tor Browser のリンクと作業手順は以下 Microsoft の公開情報に記載されていますので、参考にしてみてください。

-参考情報

匿名 IP アドレス

URL:https://docs.microsoft.com/ja-jp/azure/active-directory/identity-protection/howto-identity-protection-simulate-risk#anonymous-ip-address

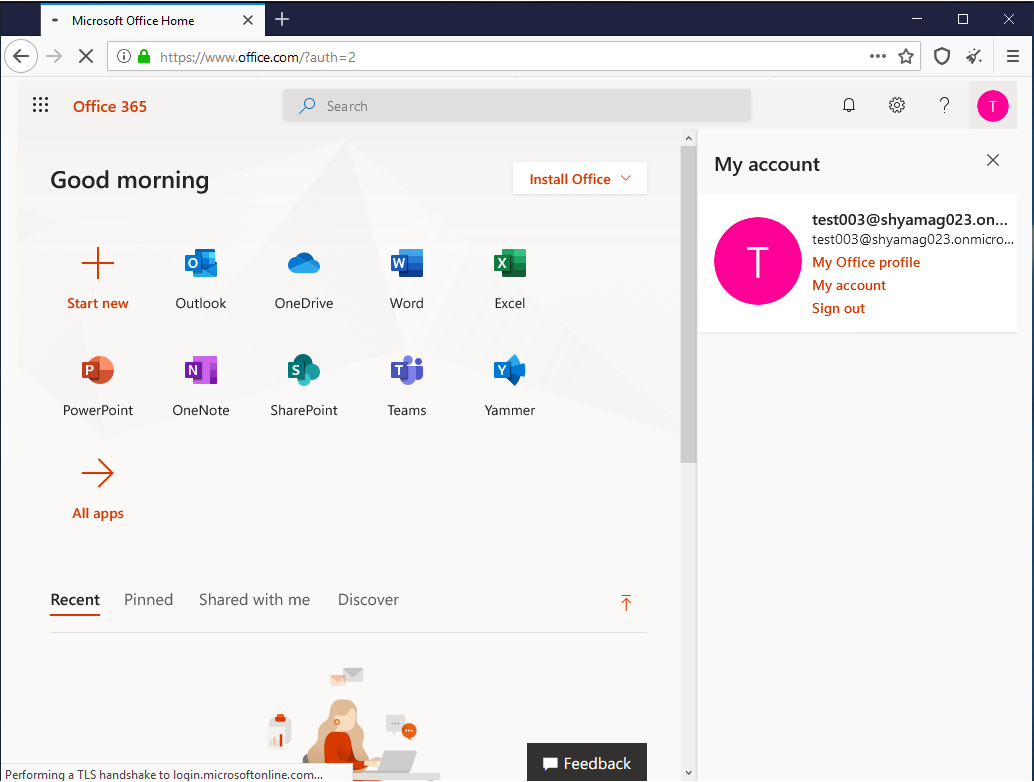

作業としては実にシンプルで、Tor Browser を開いて、下記画面ショットのように Azure AD ユーザーで Office 365 ポータルにサインインするだけです。

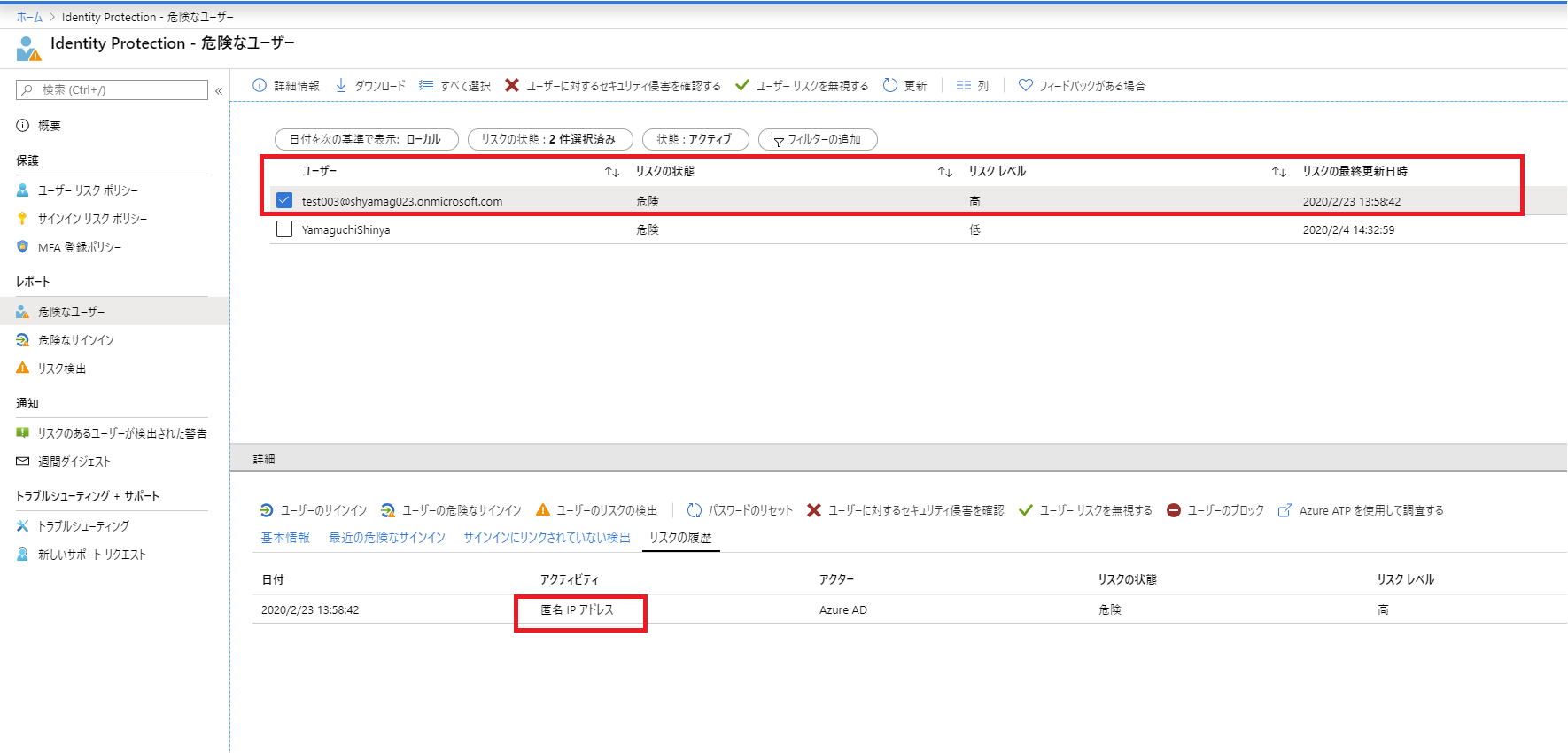

しばらくすると、サインイン ログに記録されるとともに、下記画面ショットのように Identity Protection の「危険なユーザー」に「匿名 IP アドレス」としてリスクが検知されたことが確認できます。

リスクが検知された状態で、Azure Sentinel 上ではどのように表示されているのか確認してみます。

4. Azure Sentinel のオンボードで確認する

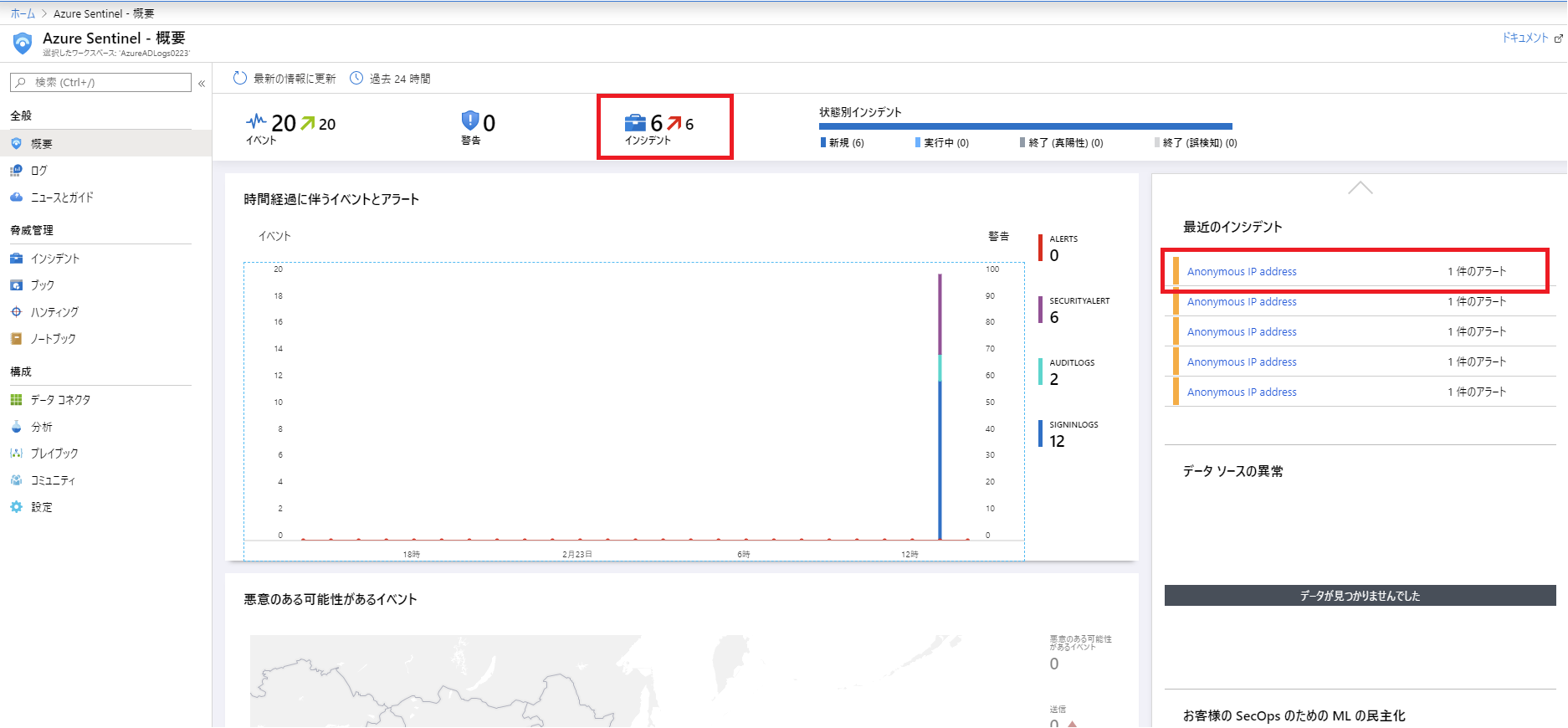

Azure Sentinel の概要画面を見ると、インシデントの数字がカウントアップされていることが確認できました。

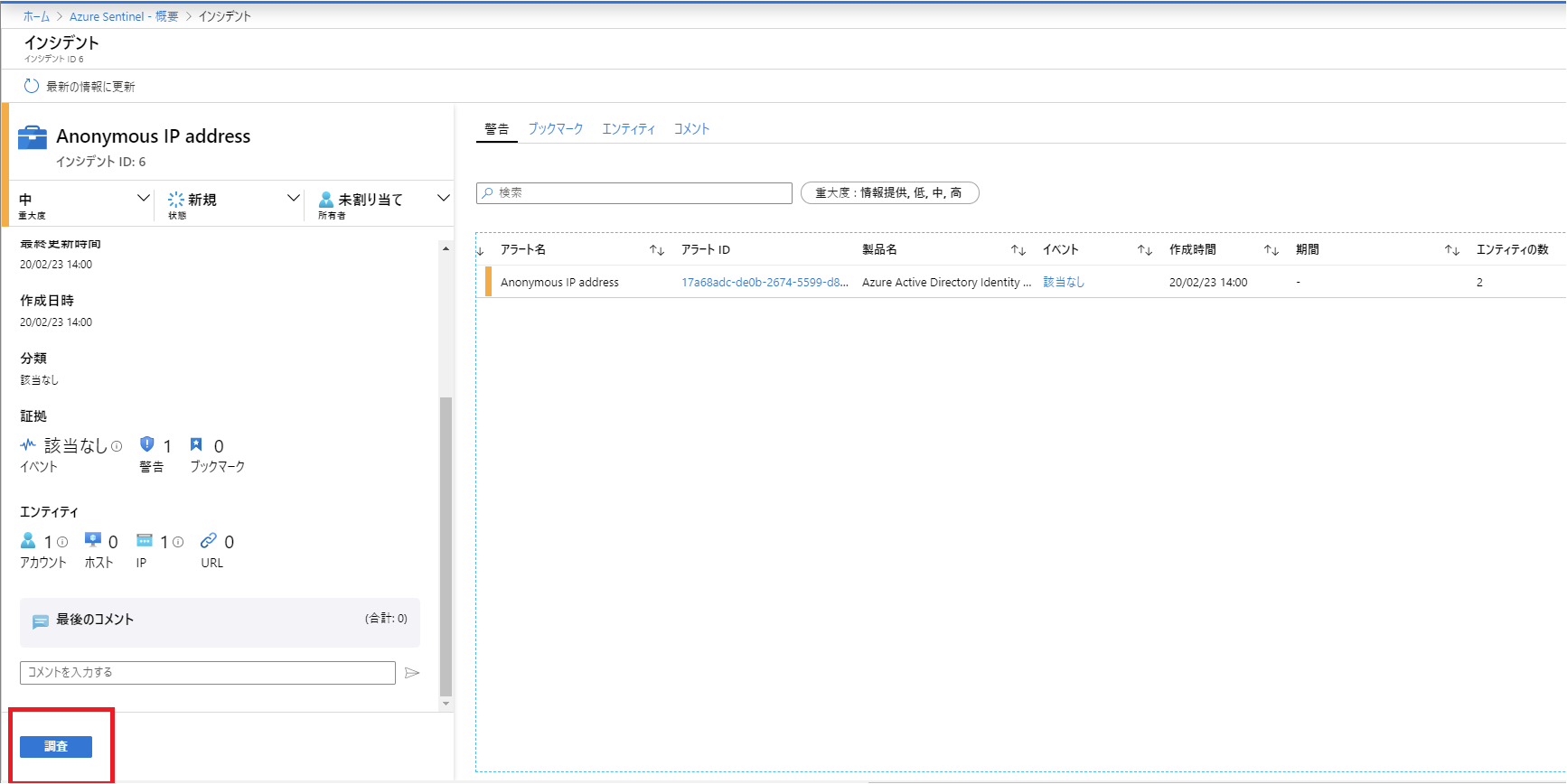

画面右の最新のインシデントより、「Anonymous IP address」をクリックします。

インシデントの詳細が確認できます。画面左下の「調査」をクリックします。

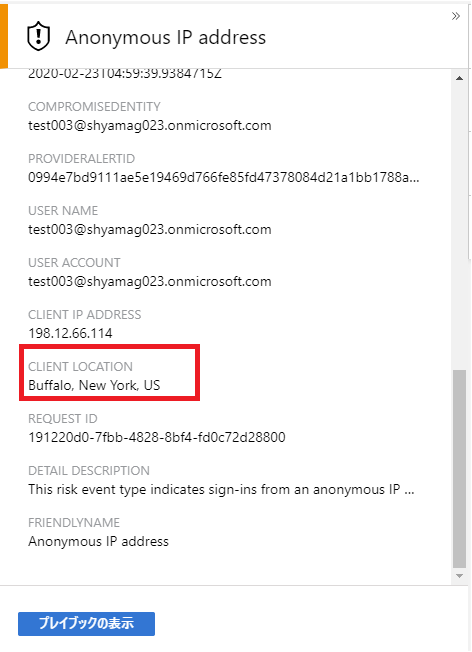

すると、このインシデントに関連するイベントも含め、関連図がマップされます。一つアラートを選択してみます。

本来東日本リージョン上の VM なので、日本からアクセスするのが「既知の場所」なのですが、Tor Browser 経由でアクセスしたことにより、「New York」からアクセスされたと判定されていますね。

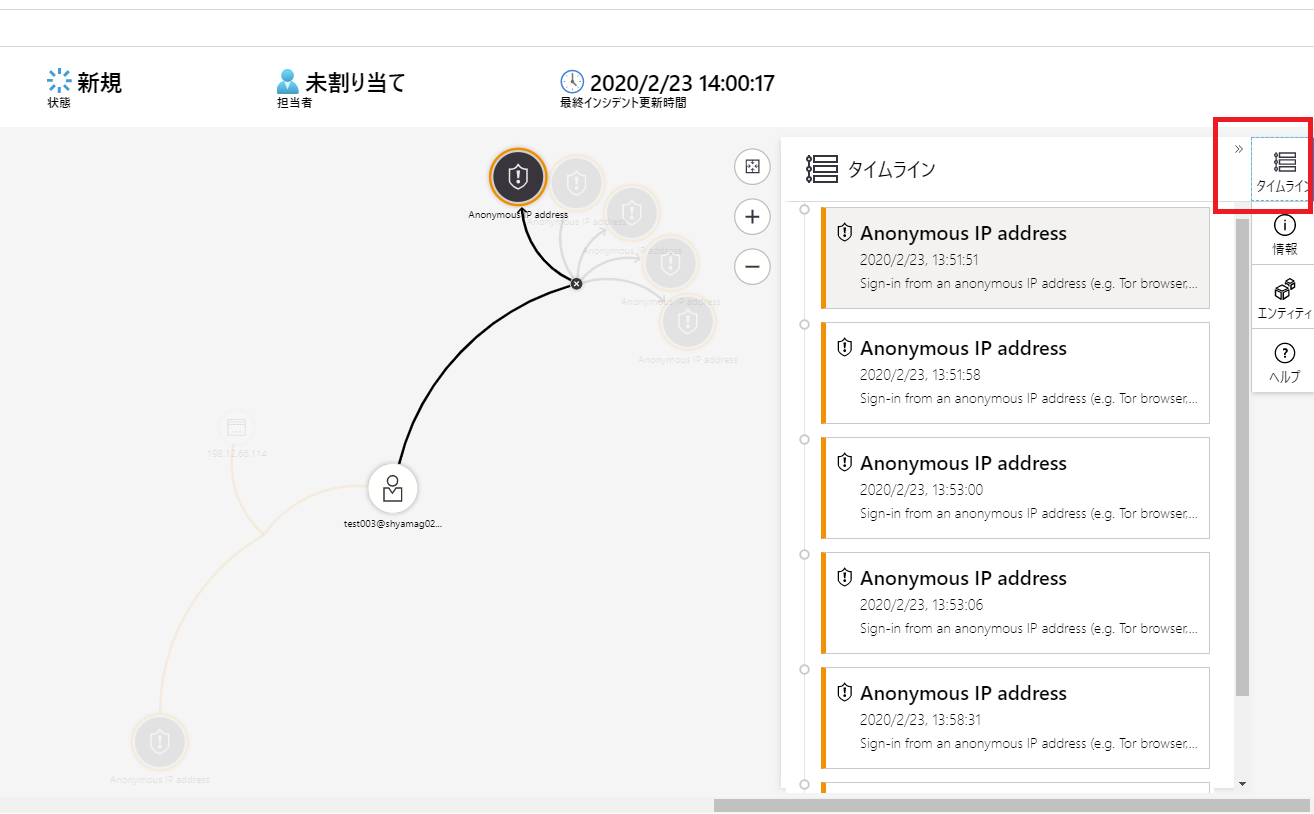

そのほかにも画面右の「タイムライン」をクリックすることで、時系列ごとにイベントを確認できます。

このように、一人のリスクのあるユーザーに紐づいたアクションを時系列で可視化できるので調査にかかる時間的コストを削減できます。

インシデントの調査方法は Microsoft の公開情報にもまとめられているので、参考にしてみてください。

-参考情報

チュートリアル:Azure Sentinel でインシデントを調査する

URL:https://docs.microsoft.com/ja-jp/azure/sentinel/tutorial-investigate-cases

おわりに

今回は、Azure が提供しているクラウドネイティブの SIEM ソリューションである Azure Sentinel を触ってみました。

ほんの一部の機能を紹介しましたが、Log Analytics ワークスペースにログを取り込める環境でれば、比較的簡単に Azure Sentinel と連携することができます。

Azure の無料試用版のサブスクリプションですら Azure Sentinel の利用を開始できるので、従量課金制になることで、値段が高いイメージのある SIEM へのハードルが下がったのではないかと思います。

少しでも今回の記事が Azure Sentinel ご利用の参考になれば幸いです。