はじめに

Splunk は言わずと知れた SIEM (Security Information and Event Management ) のトップベンダーで、Splunk にサーバーや NW 機器、アプリケーションのログを取り込んで可視化して運用している方もいらっしゃるのではないでしょうか。

Azure AD 上で出力されるサインイン ログや監査ログも同じように Splunk に取り込むことが可能ですが、今回は Azure AD Identity Protection (以降 Identity Protection と記載) が検知する「リスク イベント」を Splunk Enterprise に取り込んで可視化できるか動作確認してみます。

なお、Microsoft も Azure Sentinel (https://azure.microsoft.com/ja-jp/services/azure-sentinel/) というクラウド ネイティブの SIEM を持っており、今回試そうとしている Identity Protection で検知したリスクについても数クリックで取り込むことが可能です。

実際の手順は以前投稿した下記記事に載っておりますので参考にしてみてください。

-参考情報

Azure Sentinel に Azure AD と Identity Protection のログを取り込んで可視化してみる

URL:https://qiita.com/Shinya-Yamaguchi/items/7b4e30065857be797c82

私個人としては Azure Sentinel を使っていただきたいという気持ちはありますが、既に Splunk をご利用になられている、もしくは Splunk を提案する必要があるという方も当然いらっしゃると思いますので、今回は Splunk でも Identity Protection が検知したリスクが見られるんだ、ということを知っていただければ幸いです。

また、後述の手順にて実際の作業手順は画面ショット付きで載せますが、今回「Microsoft Graph Security API add-on for Splunk」という Splunk 向けのアドオン ツールを Splunk 側にインストールをして Azure AD 上のリスクを取りに行きますが、このアドオン ツールが動作する Splunk Enterprise および Splunk Cloud のバージョンが 7.x 系に限定されていることが検証した結果分かりました。

評価版の Splunk Cloud および Splunk Enterprise のバージョンは 2020/06/07 時点で 8.0.4 となっており、そのまま評価版の利用を開始した場合、何をどうやっても「Microsoft Graph Security API add-on for Splunk」にインストールすることができません。

従って、明示的に旧バージョンである Splunk Enterprise 7.3.6をインストールする手順を記載しています。

やってみる

作業の概要として以下です。

前提として Identity Protection は Azure AD Premium P2 ライセンスが必要になります。

Azure AD Premium P2 ライセンスが Azure AD テナントにないと詳細なリスクを検出できないので、お試しになる際には P2 ライセンスを用意してください。

- 評価版の Splunk Enterprise 7.3.6 を用意する

- Microsoft Graph Security API add-on for Splunk を Splunk Cloud 上で追加する

- Azure AD に Microsoft Graph Security API を実行するアプリを登録する

- Splunk Enterprise 上で 3. で登録したアプリの情報を登録する

- Splunk Enterprise 上で Identity Protection のリスク イベントが表示されるか確認する

実は Splunk 社が作成した公開情報 (splunkbase) に既に画面ショット付きでかなり詳細な手順が上記「2. から 4.」までありました。

-参考情報

Microsoft Graph Security Add-on for Splunk (Detailsタブ)

URL:https://splunkbase.splunk.com/app/4564/#Configuring-Microsoft-Graph-Security-data-inputs

ですので、今回は基本的な流れとしては Splunk 社の公開情報とおりに設定してみて Splunk Enterprise 上で Identity Protection で検知したリスクを確認できるかどうかやってみたいと思います。

1. 評価版の Splunk Enterprise 7.3.6 を用意する

Splunk Cloudの URL 「https://www.splunk.com/ja_jp/software/splunk-cloud.html」 から画面中央の「無料トライアル版」をクリックします。

※Splunk Enterprise の URL でも同様に「無料トライアル版」からアカウントの作成画面に遷移します。

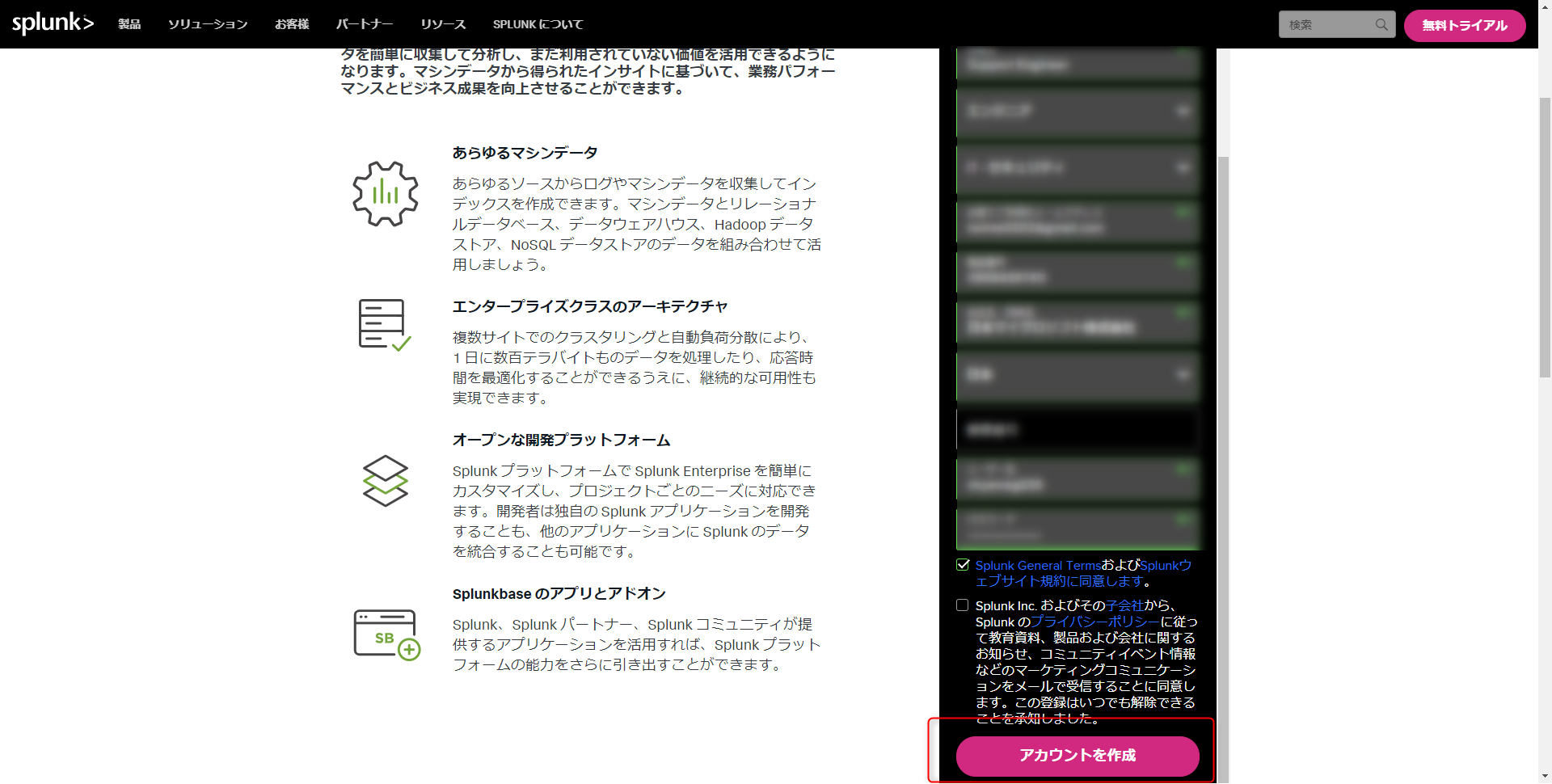

遷移した画面でアカウント作成のために必要な情報を入力し、画面右下の「アカウントを作成」をクリックします。

アカウントの作成が完了すると作成時に登録したメール アドレス宛に確認のメールアドレスが送られてきますので、「登録メールアドレスの確認」をクリックします。

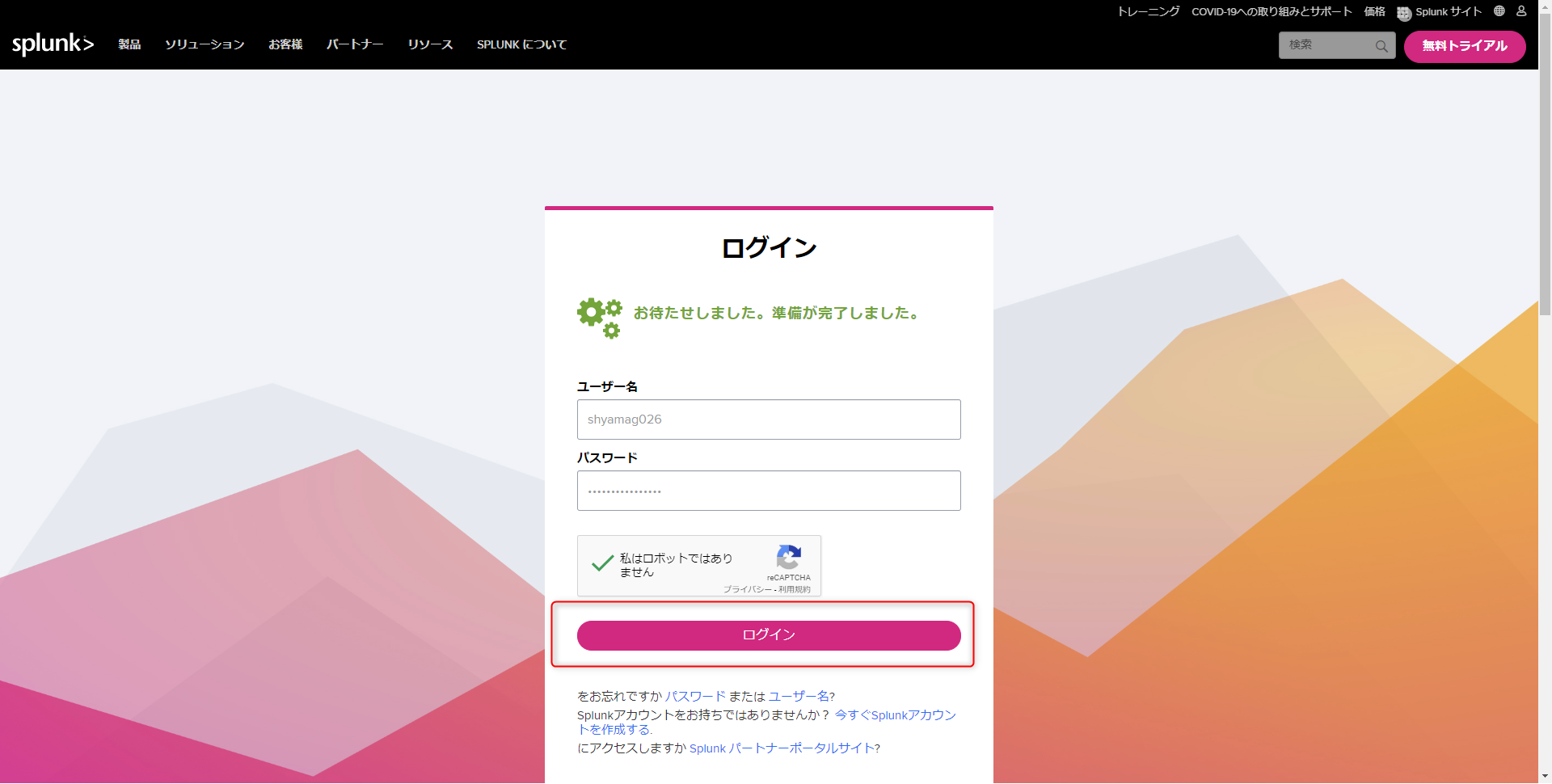

遷移したログイン画面で資格情報を入力し「ログイン」をクリックします。

ログイン後下記画面に遷移するので、赤枠で囲っている「Splunk Enterprise」のトライアル版のダウンロード リンクをクリックします。

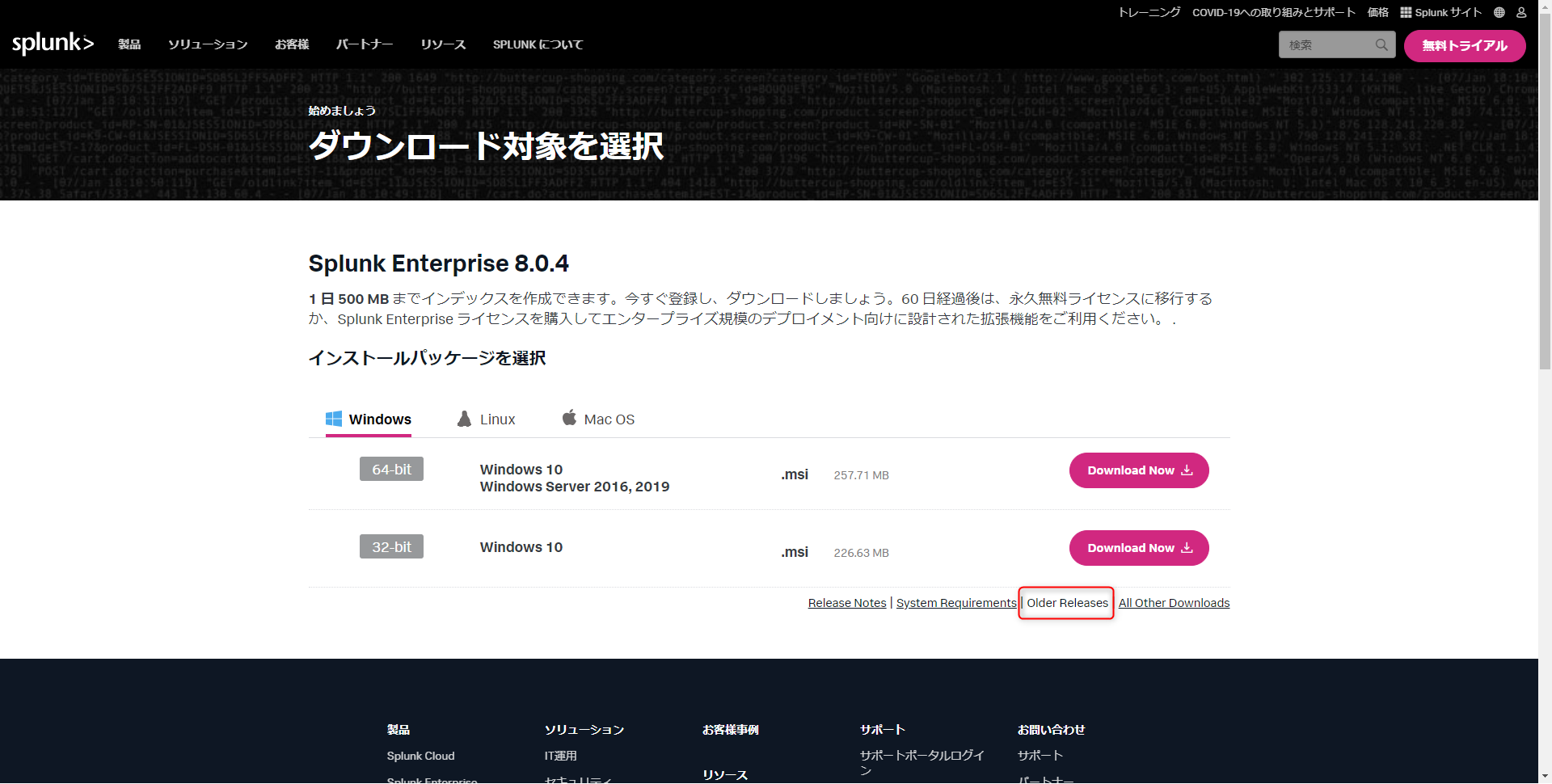

画面ショットに表示されているとおり、評価版は最新版の 8.0.4 を利用することができます。

しかし上述で触れたように「Microsoft Graph Security API add-on for Splunk」は本記事の投稿時点では 7.x 系でしか動作しないので、赤枠で囲っている「Older Releases」のリンクをクリックします。

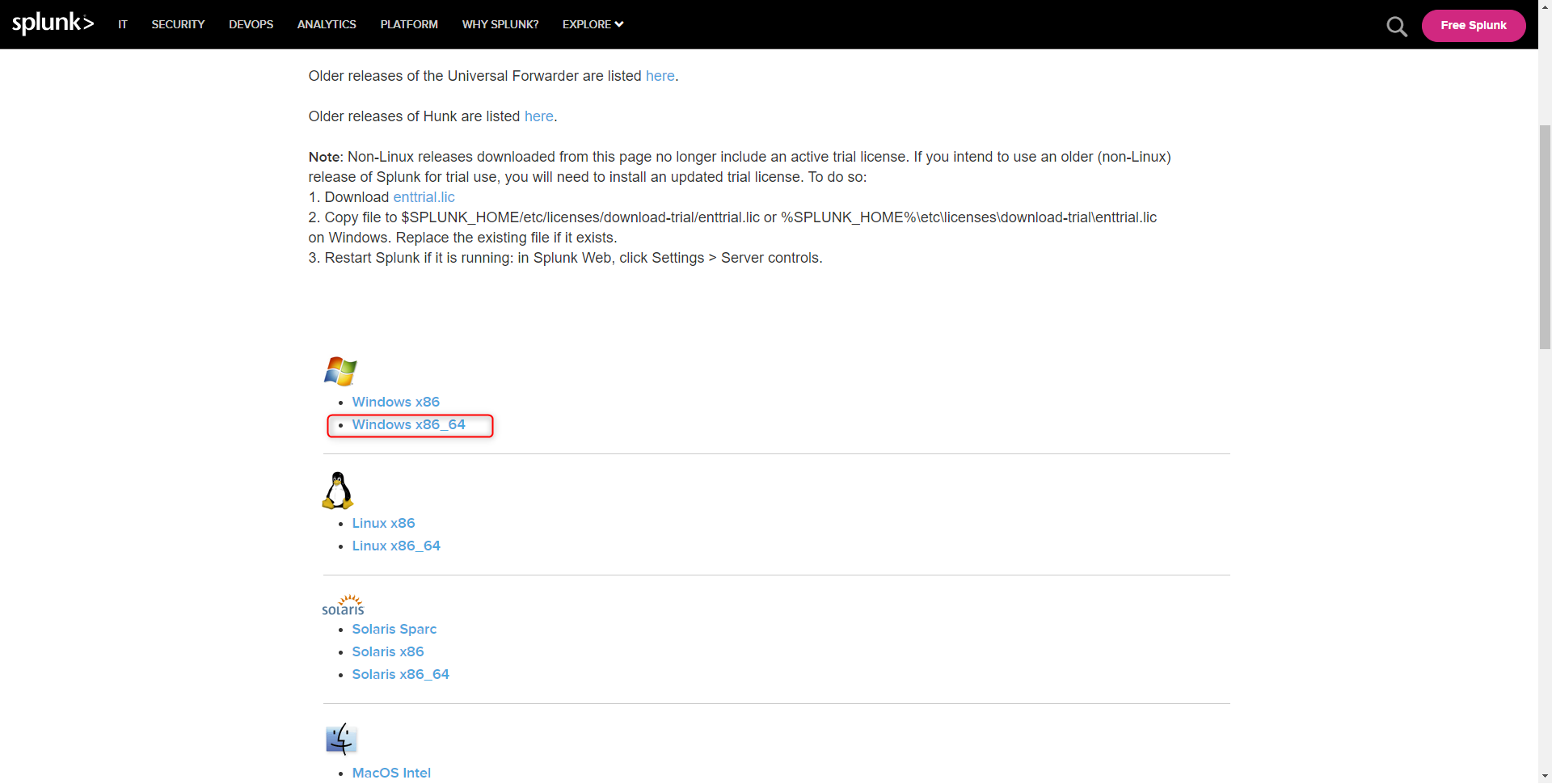

旧バージョンのダウンロード ページにて Splunk Enterprise をインストールする OS を選択します。

今回は Windows 10 コンピューターにインストールするので「Windows x86_64」のリンクをクリックします。

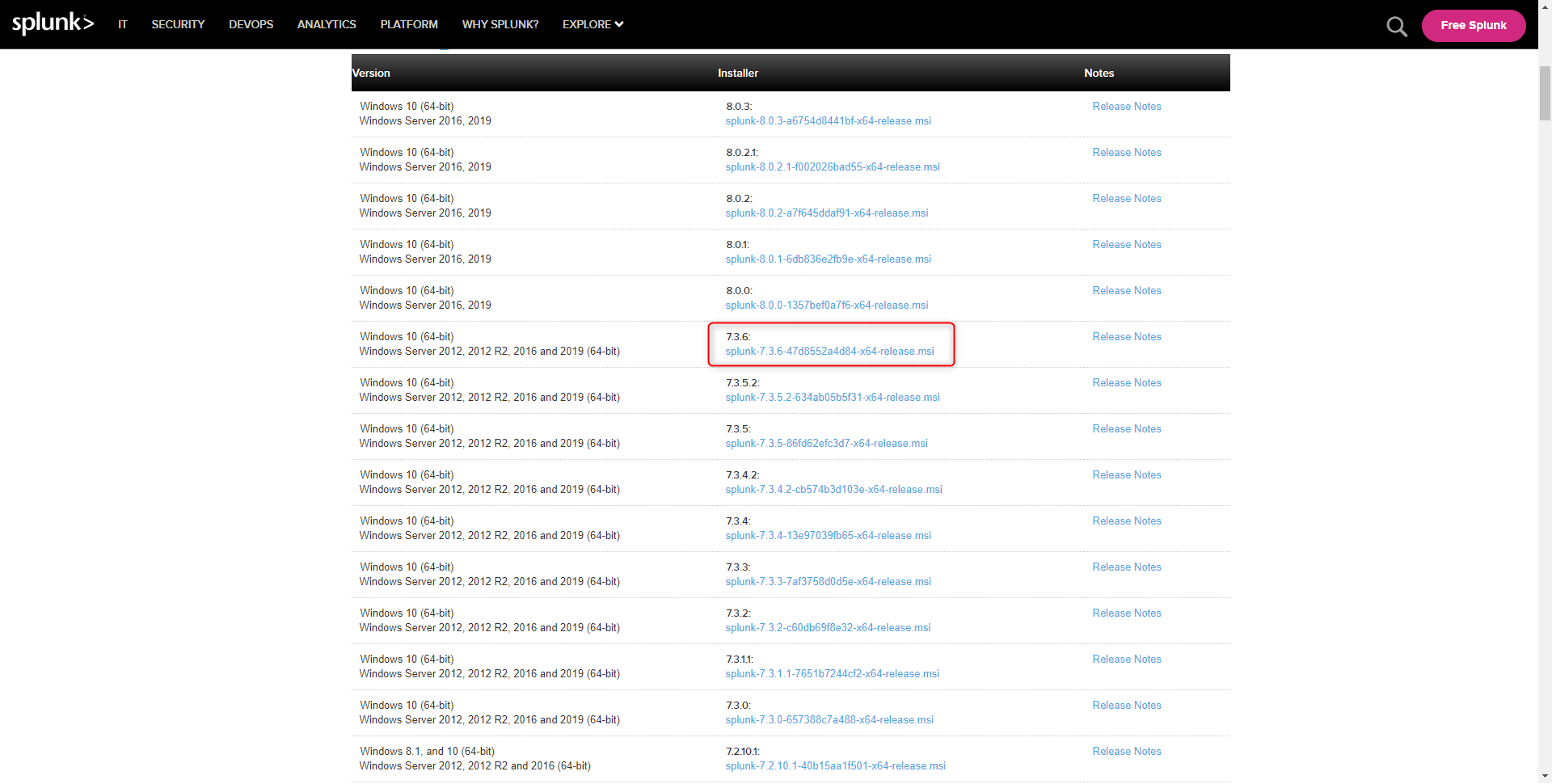

バージョン一覧の画面で、「Microsoft Graph Security API add-on for Splunk」がインストールできる 7.3 系のバージョンのうち、「7.3.6」のリンクをクリックします。リンクをクリックするとダウンロードが開始されるので、ダウンロード完了後に、インストールする Windows 10 コンピューターにインストーラーを格納します。

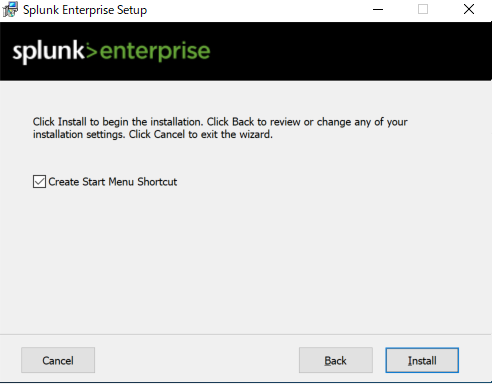

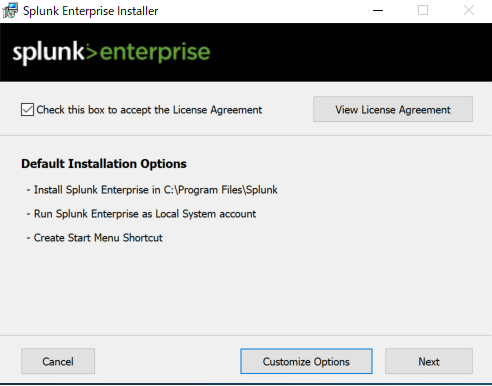

Splunk Enterprise のインストールを行う Windows 10 コンピューター上でインストーラーをダブルクリックしてインストーラーを起動させます。

ライセンス同意のチェック ボックスにチェックが入っていることを確認し「Next」をクリックします。

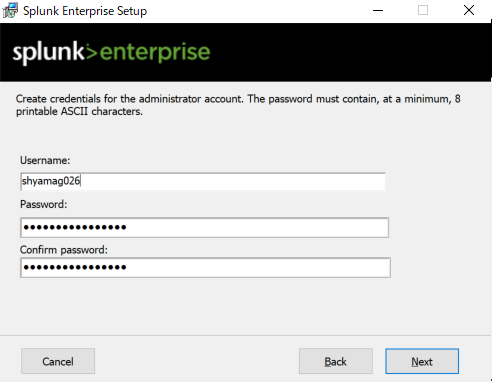

Splunk Enterprise の管理者アカウントをここで作成します、ユーザー名とパスワードを設定し「Next」をクリックします。

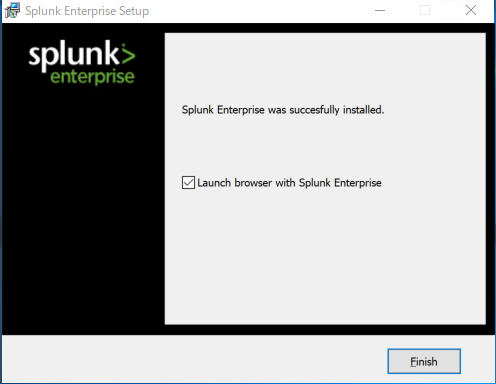

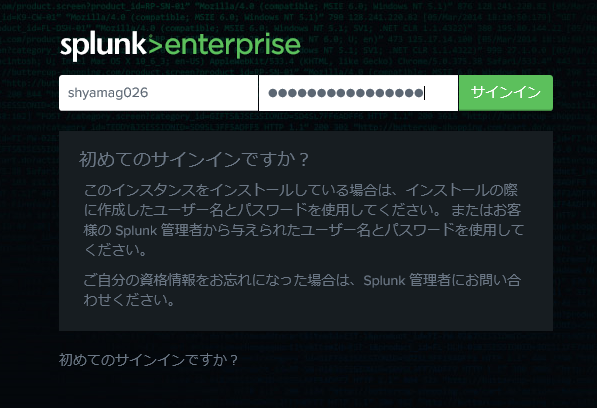

サインイン画面が起動するので作成した管理者アカウントの資格情報を入力し、「サインイン」をクリックします。

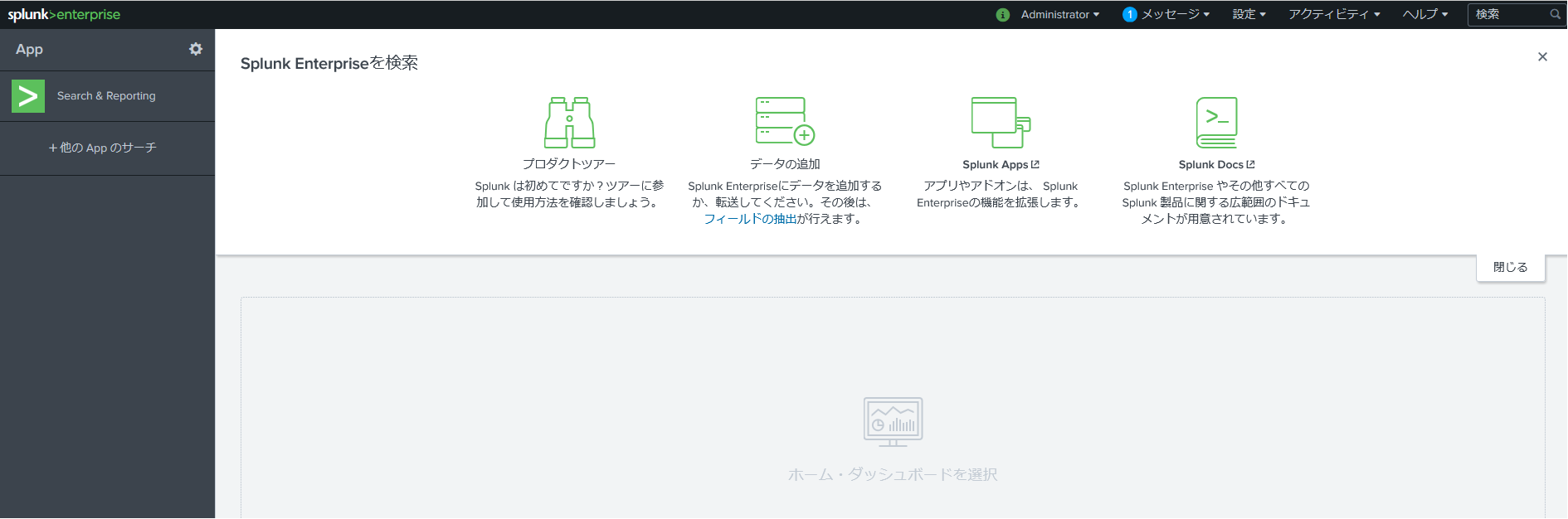

これで Splunk Enterprise 7.3.6 のインストールが完了しました。

2. Microsoft Graph Security API add-on for Splunk を Splunk Cloud 上で追加する

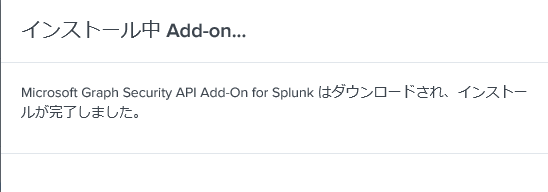

「Microsoft Graph Security API add-on for Splunk」をインストールするため、画面左の「+他の App のサーチ」をクリックします。

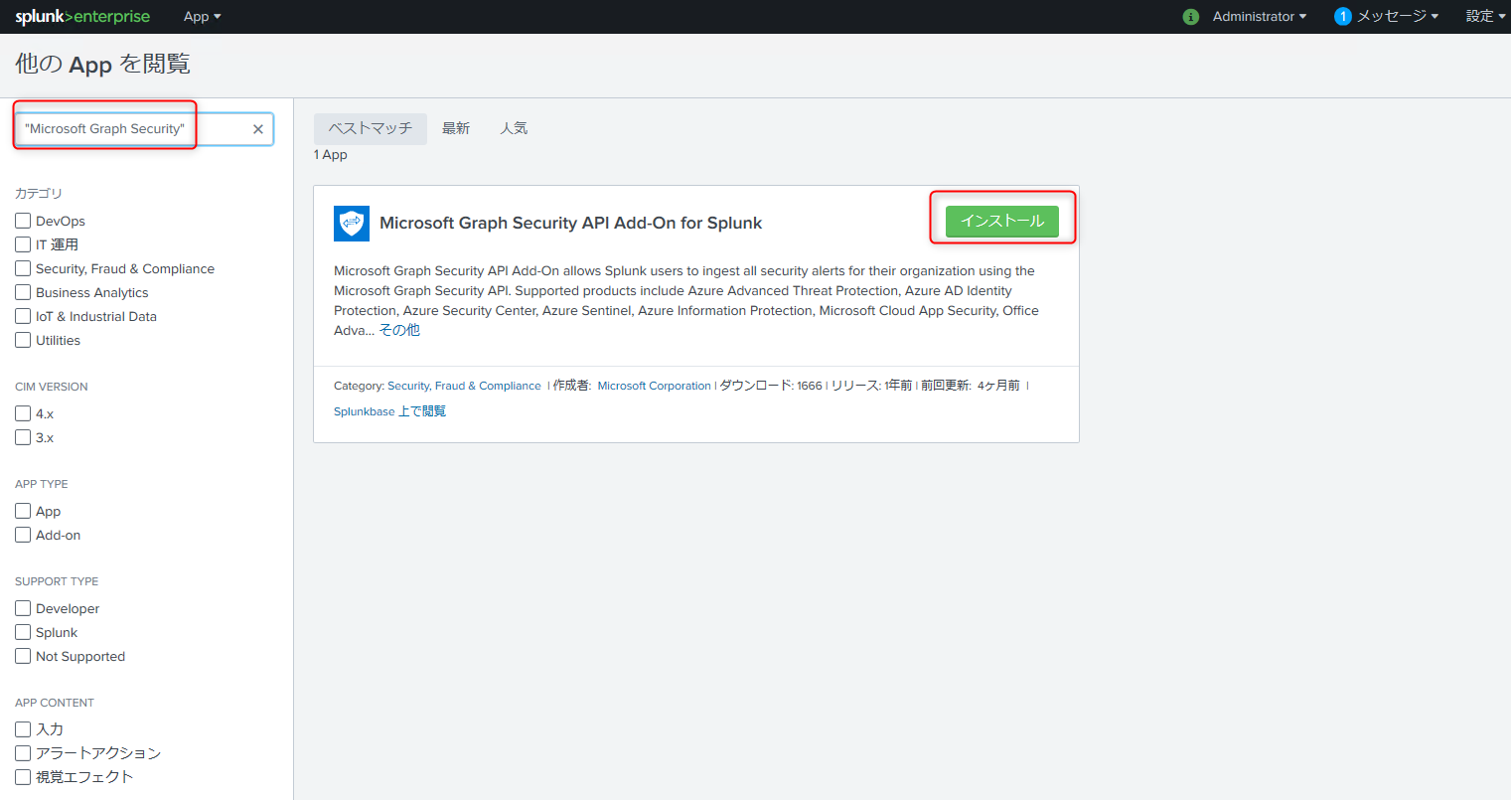

左上の検索ボックスで「"Microsoft Graph Security"」と入力し表示される「Microsoft Graph Security API add-on for Splunk」の「インストール」をクリックします。

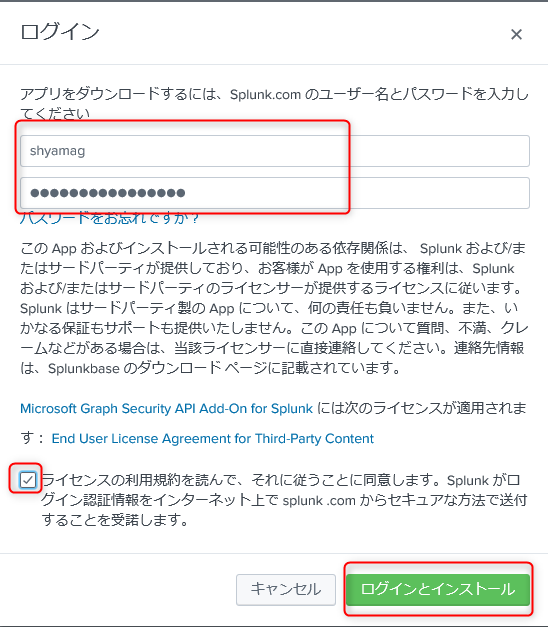

ポップアップされる画面にて、管理者アカウントの資格情報とライセンス規約のチェック ボックスにチェック入れて「ログインとインストール」をクリックします。

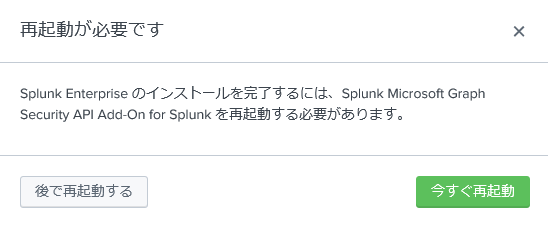

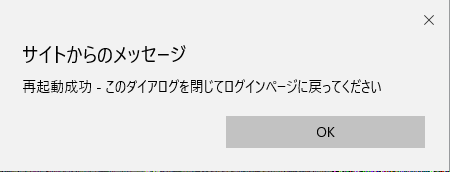

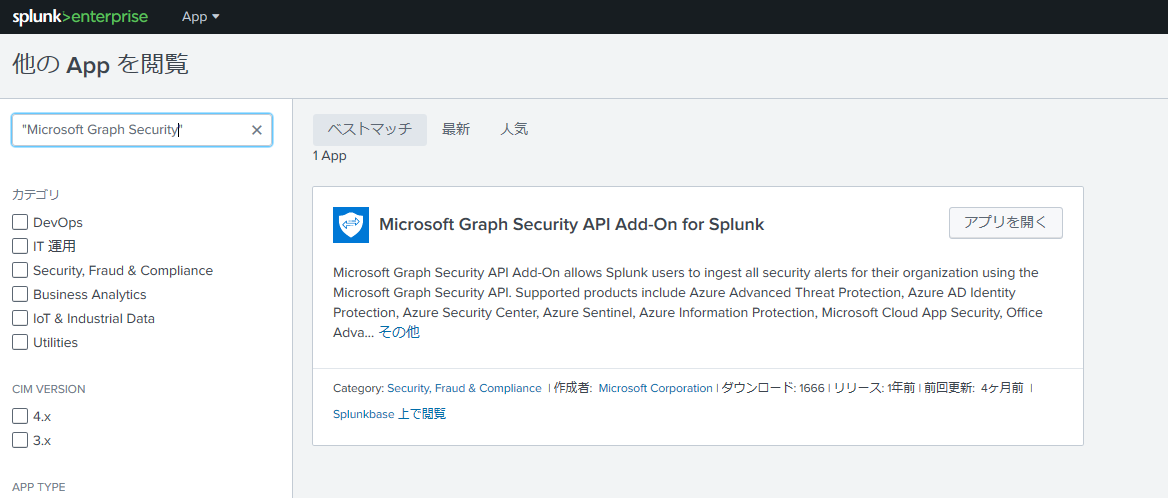

再ログインを行った後に、下記画面が表示されるので「アプリを開く」をクリックします。

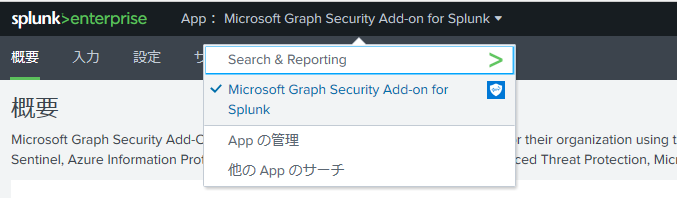

下記画面ショットのように「Microsoft Graph Security API add-on for Splunk」がアプリとして選択できるようになっていることを確認します。

次に Azure AD 側でアプリの登録作業を行います。

3. Azure AD に Microsoft Graph Security API を実行するアプリを登録する

ここからは、冒頭で紹介した Splunk 社の splunkbase (https://splunkbase.splunk.com/app/4564/#/details) にかなり詳細な手順が載っているのでそちらを参照いただいても全く問題ありません。

上記手順に沿ってアプリを登録していきます。

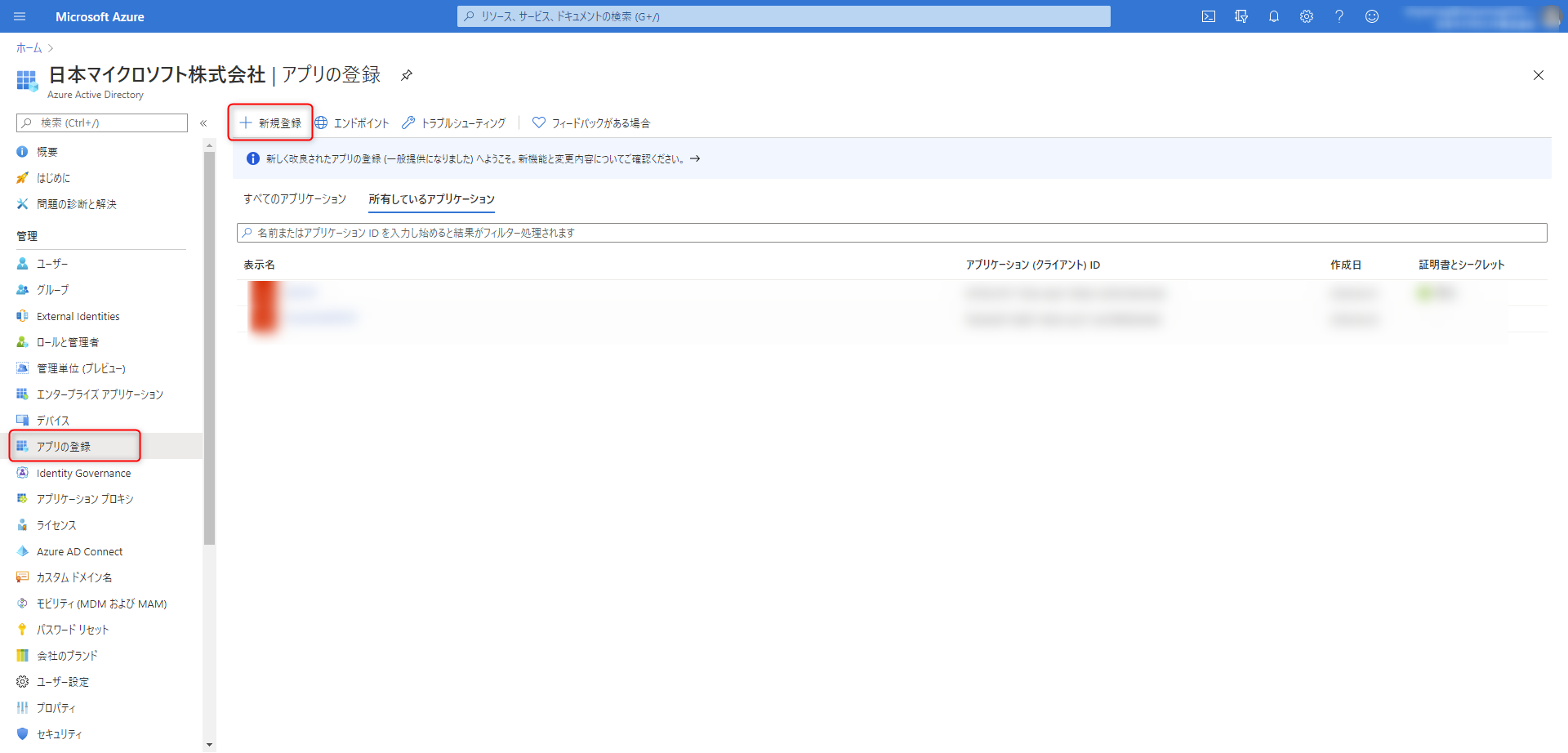

Azure ポータル (portal.azure.com) の Azure Active Directory の左ペインより「アプリの登録」を選択し画面左上の「+新規登録」をクリックします。

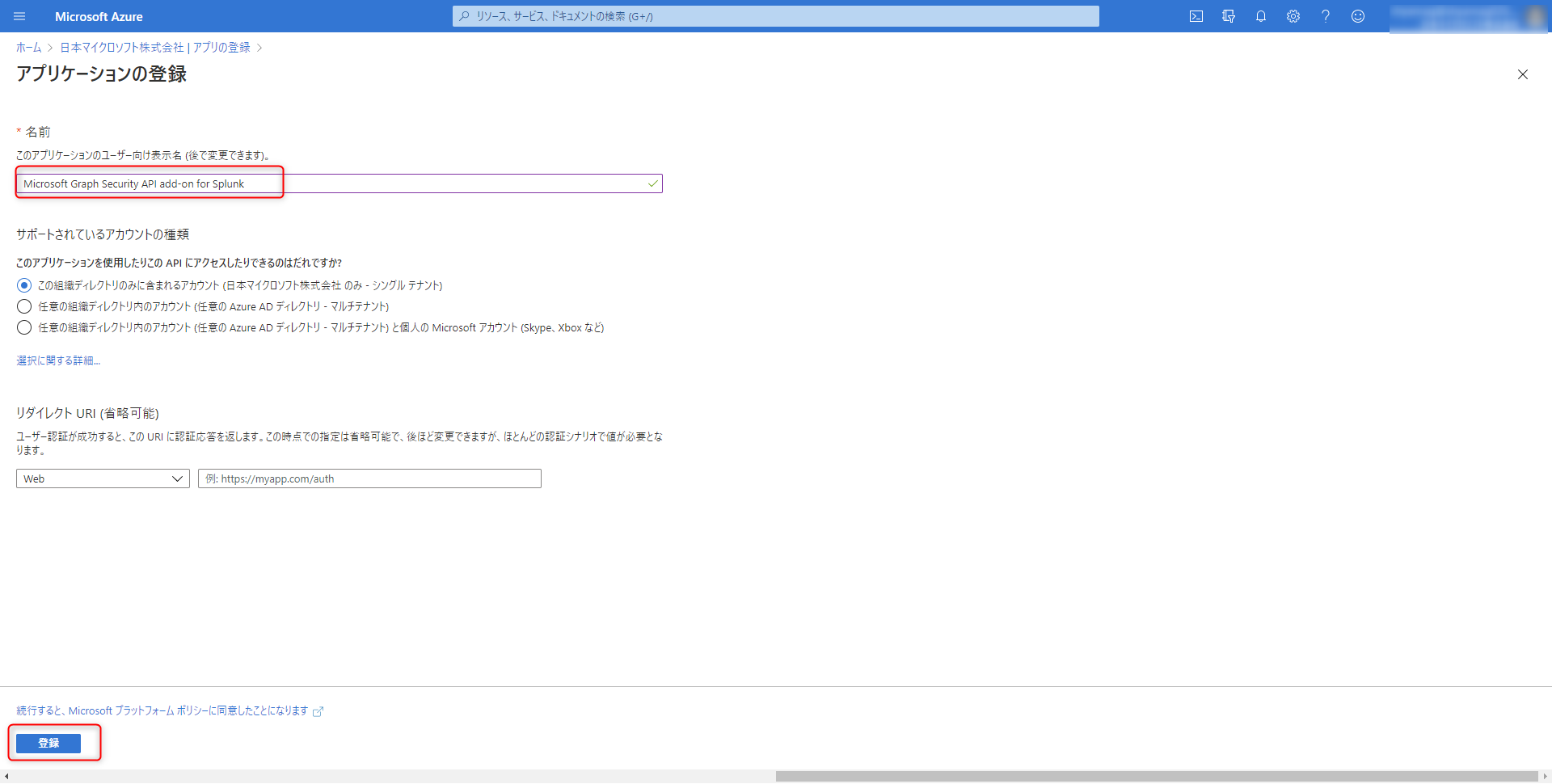

名前は何でもいいですが、識別できるよう分かりやすい名前を入力し、画面下の「登録」をクリックします。

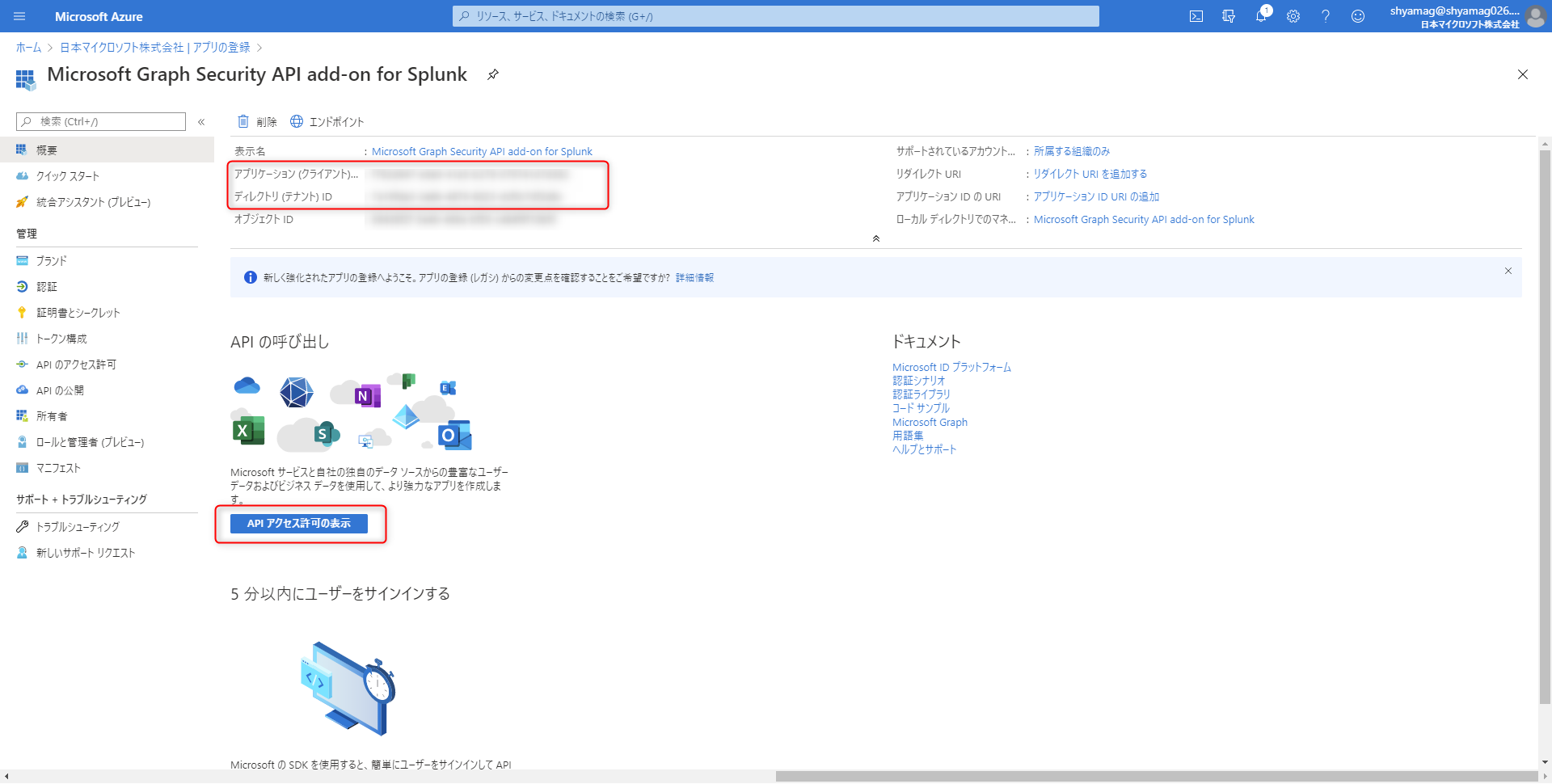

「アプリケーション ID」と「ディレクトリ ID」は後述する Splunk Enterprise に登録したアドオン アプリの設定に必要な情報になるのでコピーしてメモ帳などに控えておきます。画面下の「API アクセス許可の表示」をクリックします。

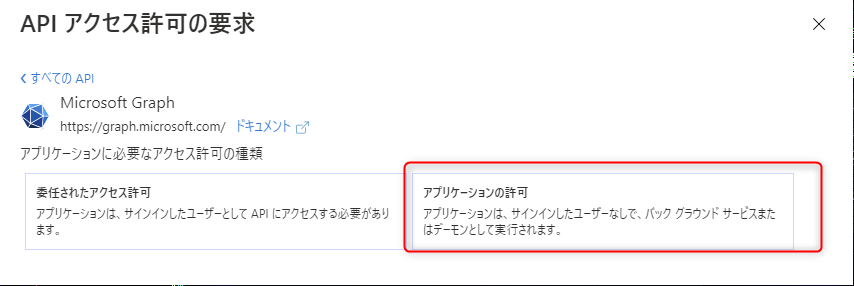

API のアクセス許可の画面で「+アクセス許可の追加」をクリックすると API アクセス許可の要求の画面が右側に表示されるので、画面を下にスクロールさせて表示される「Microsoft Graph」をクリックします。

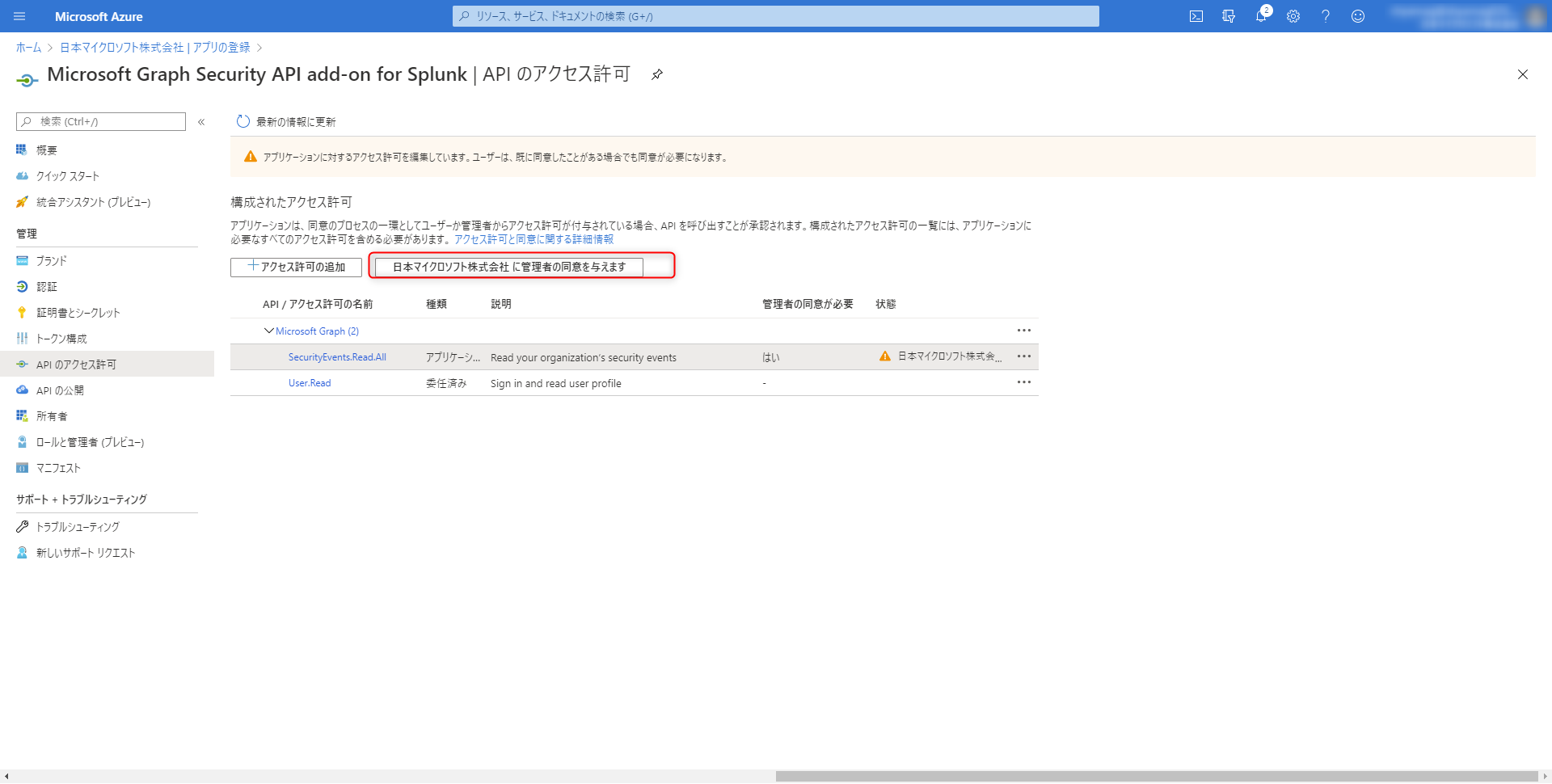

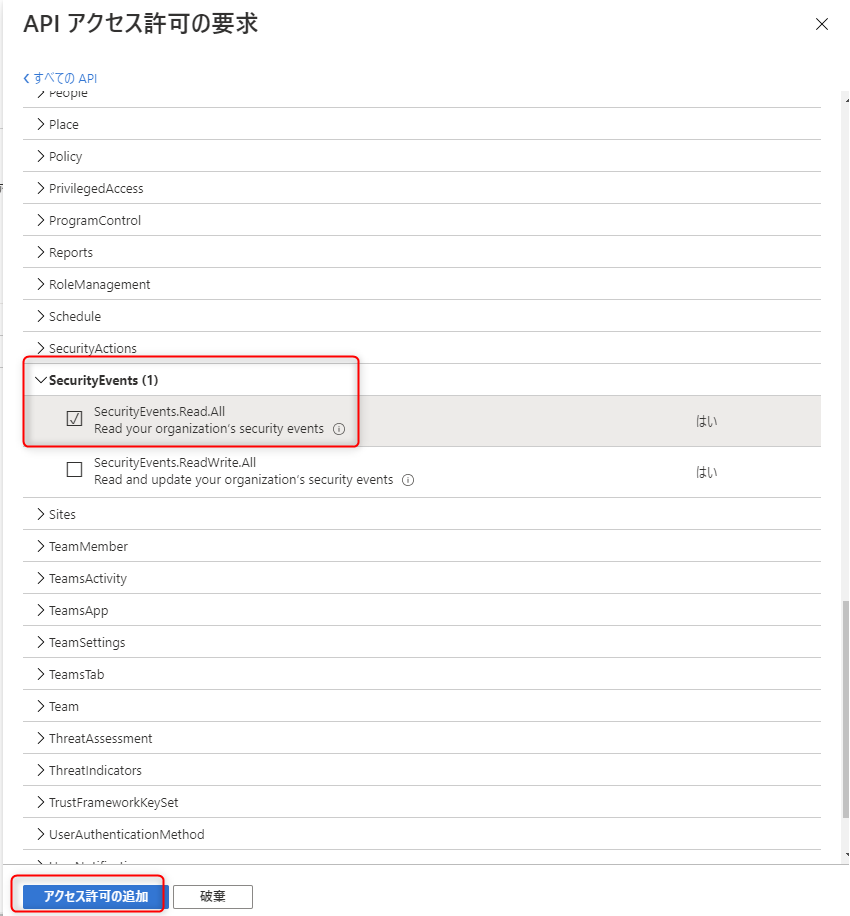

実行を許可する API の中で「SecurityEvents」の欄にある「SecurityEvents.Read.All」のチェックボックスにチェックを入れて、画面下の「アクセス許可の追加」をクリックします

表示される画面で「はい」をクリックします。

これにより、当該の Azure AD 管理者が今設定した権限「SecurityEvents.Read.All」については既に管理者が同意したものとしてこのアプリが実行することが可能になります。

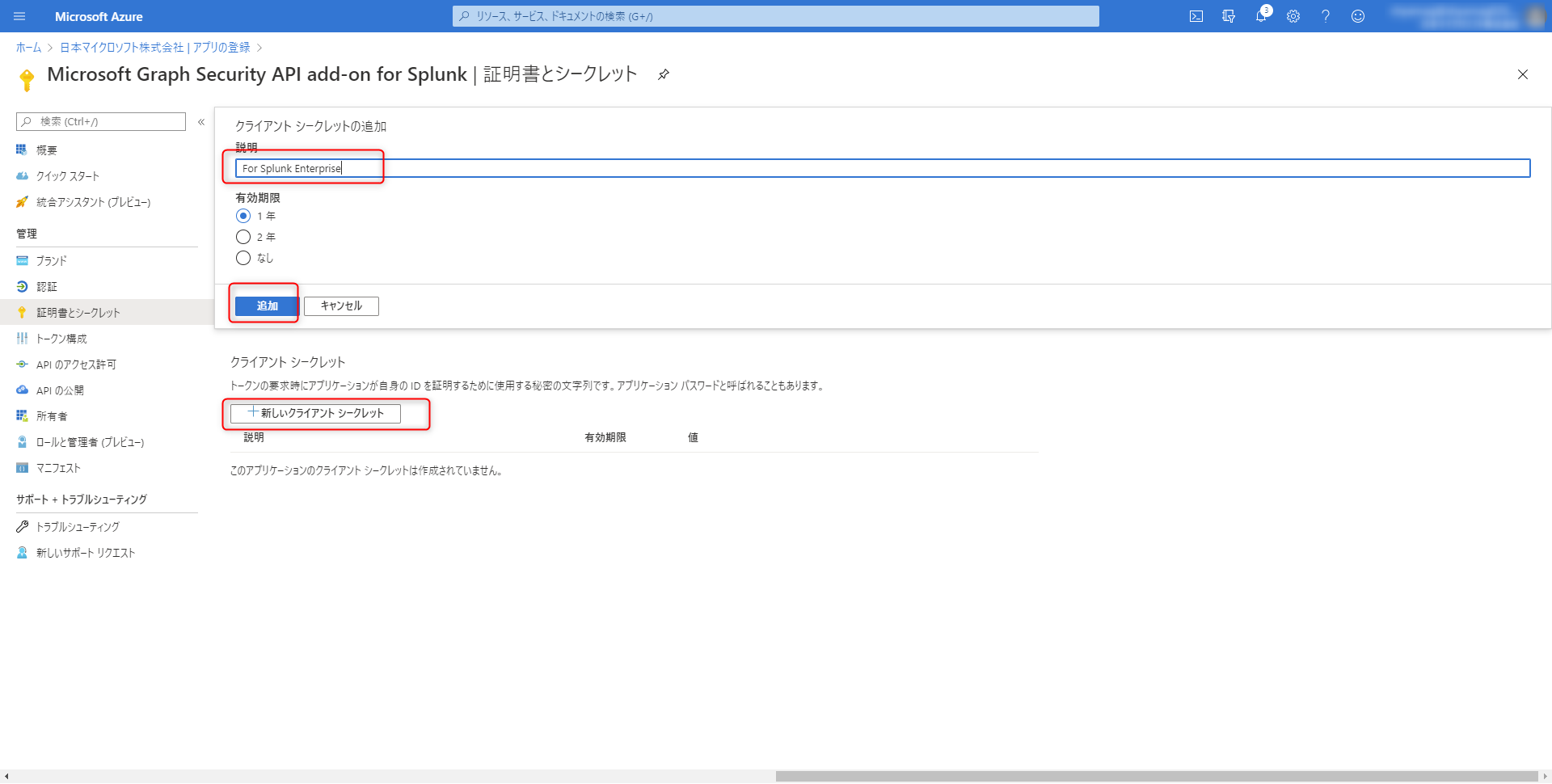

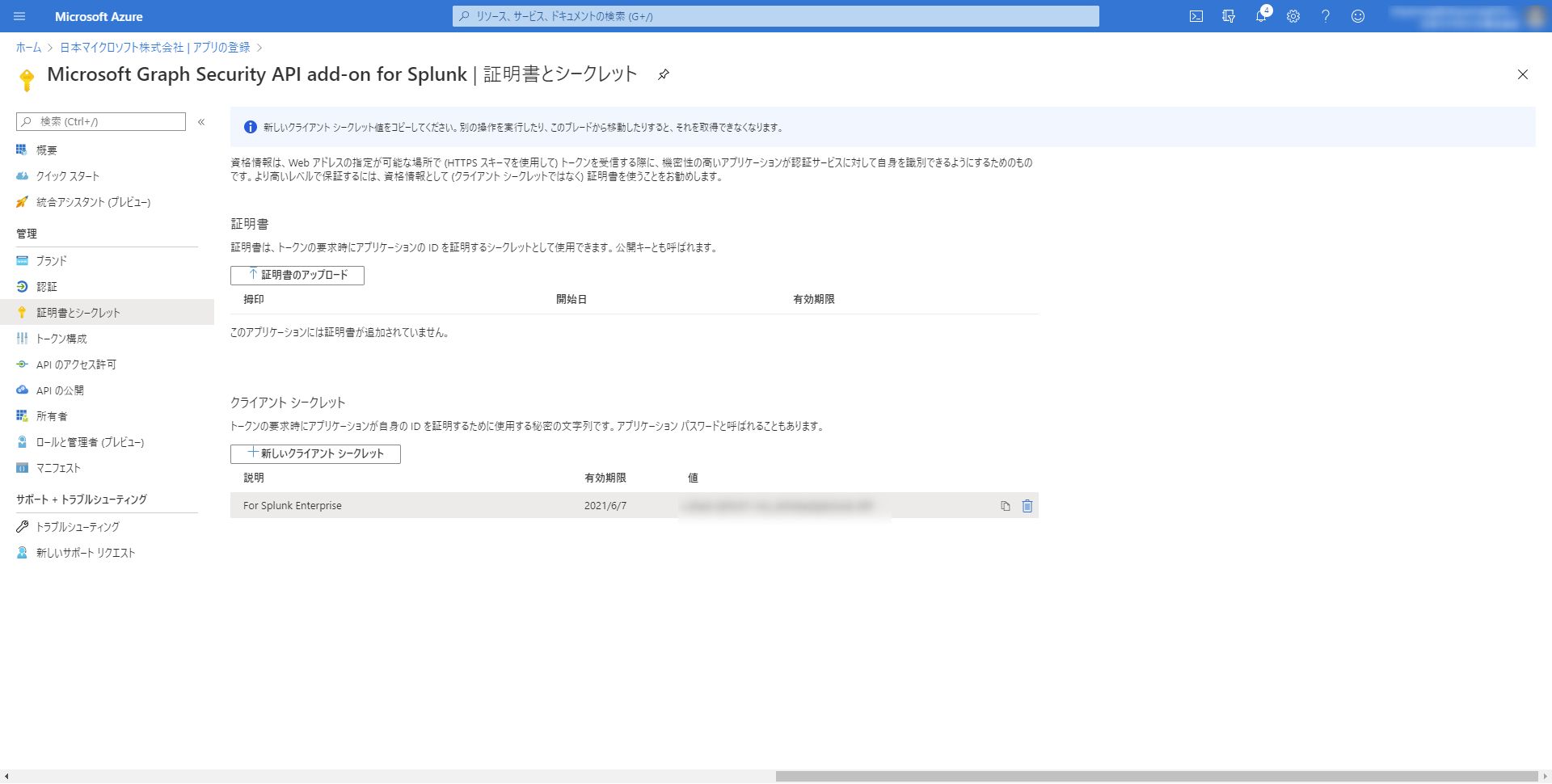

画面下の「+新しいクライアント シークレット」をクリックし、表示されるシークレットの追加画面で説明文を入力後「追加」をクリックします。

表示されるクライアント シークレットが必要になりますので、コピーして控えておきます。

これで Azure AD 側の設定は完了ですので、次は Splunk Enterprise 側で追加したアドオンの設定を行います。

4. Splunk Enterprise 上で 3. で登録したアプリの情報を登録する

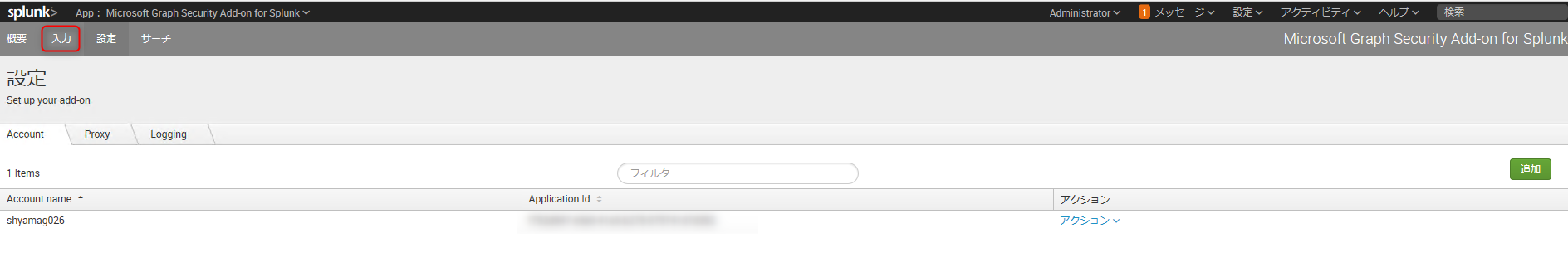

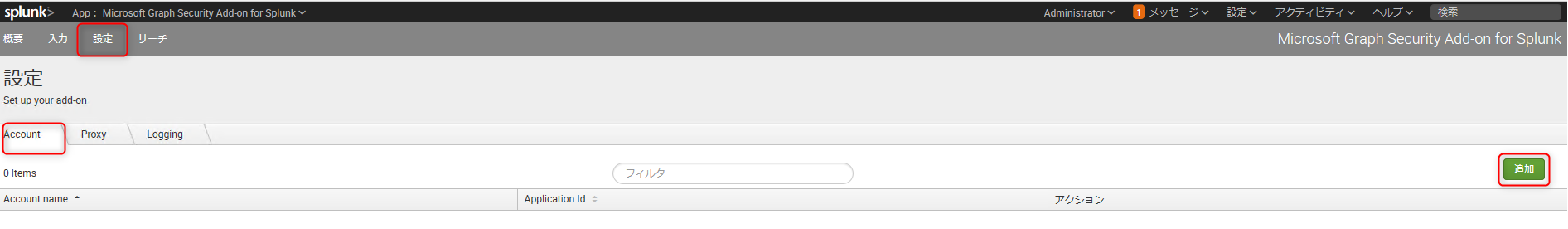

Splunk Enterprise の画面上部の「設定タブ」を選択後、アカウント タブの画面右にある「追加」をクリックします。

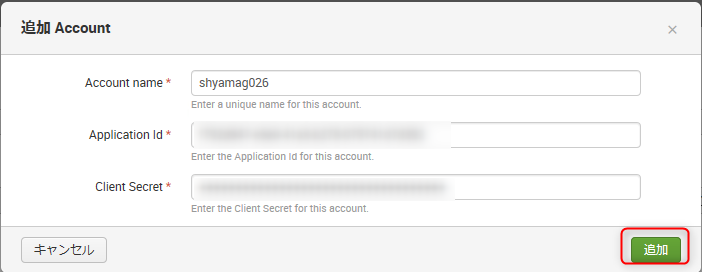

任意のアカウント名を入力し、Azure AD 側のアプリの登録で設定した「アプリケーション ID」と「クライアント シークレット」を入力 (ペースト) し、「追加」をクリックします。

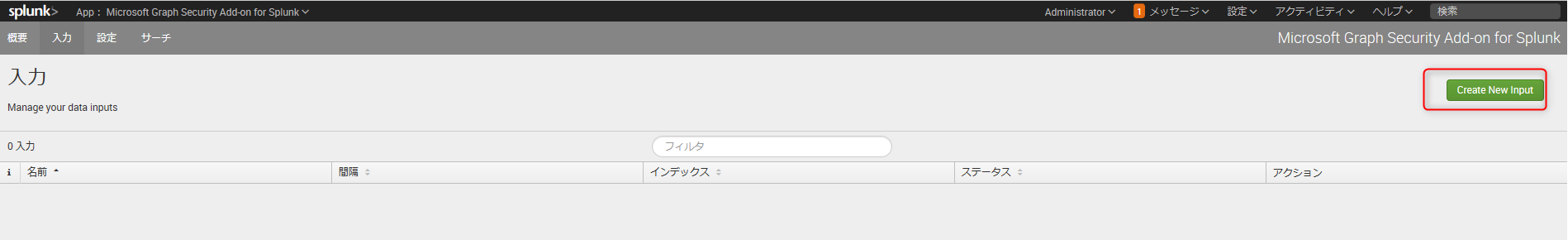

画面右の「Create New Input」をクリックします。

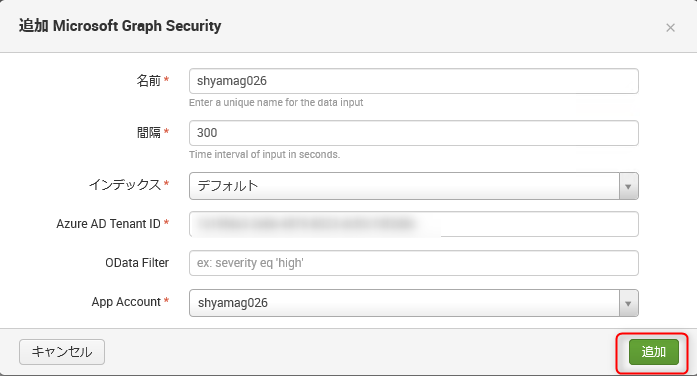

それぞれ以下のような感じで入力、選択をおこない「追加」をクリックします。

| 項目 | 設定値 |

|---|---|

| 名前 | 一意の名前 |

| 間隔(秒) | 300 |

| インデックス | 利用の環境に合わせる(規定はデフォルト) |

| Azure AD tenant ID | 手順3. で登録したアプリがある Azure AD テナント ID |

| App Account | 追加アカウントで登録したアカウント名を選択 |

これで Azure AD 上のリスクを取得する準備が整いました。

それでは実際に Splunk Enterprise からリスクが取得できるか試してみます。

5. Splunk Enterprise 上で Identity Protection のリスク イベントが表示されるか確認する

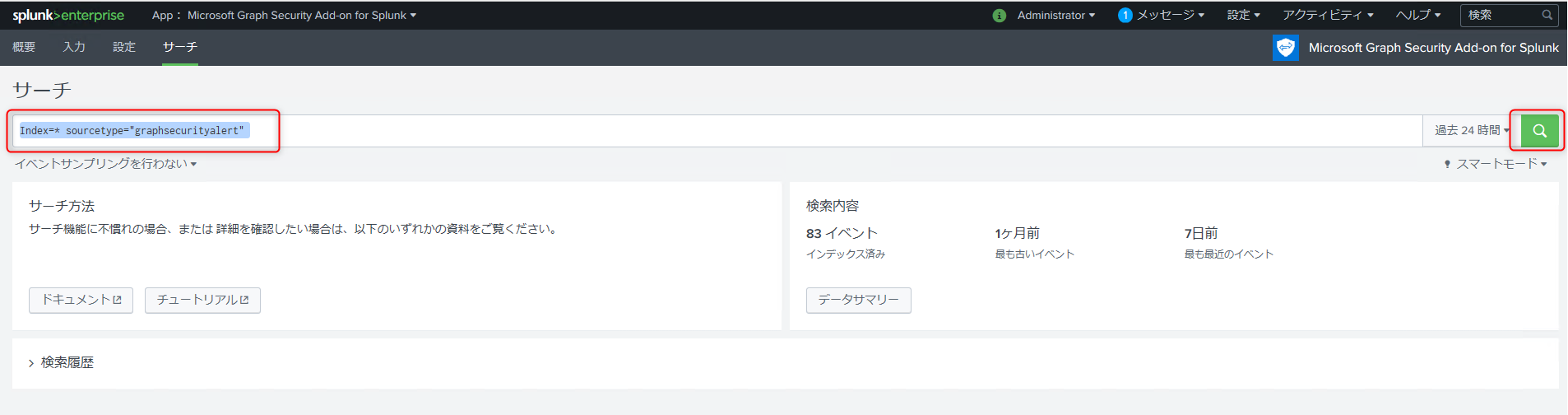

画面上部の「サーチ」をクリックすると下記画面が表示されます。

サーチのボックスにて「Index=* sourcetype="graphsecurityalert" 」と入力し画面右の「虫眼鏡マーク」をクリックしてみます。

当然ですが Azure AD の Identity Protection がリスクを検知していなければ Splunk Enterprise でリスクを取得することはできません。

Microsoft の公開情報にリスク イベントを検出するシミュレーション手順が記載されていますので、こちらを参考に試してみてください。

Tor Browser を利用した方法が簡単にシミュレーションできます。

-参考情報

Identity Protection でのリスク検出のシミュレーション

URL:https://docs.microsoft.com/ja-jp/azure/active-directory/identity-protection/howto-identity-protection-simulate-risk

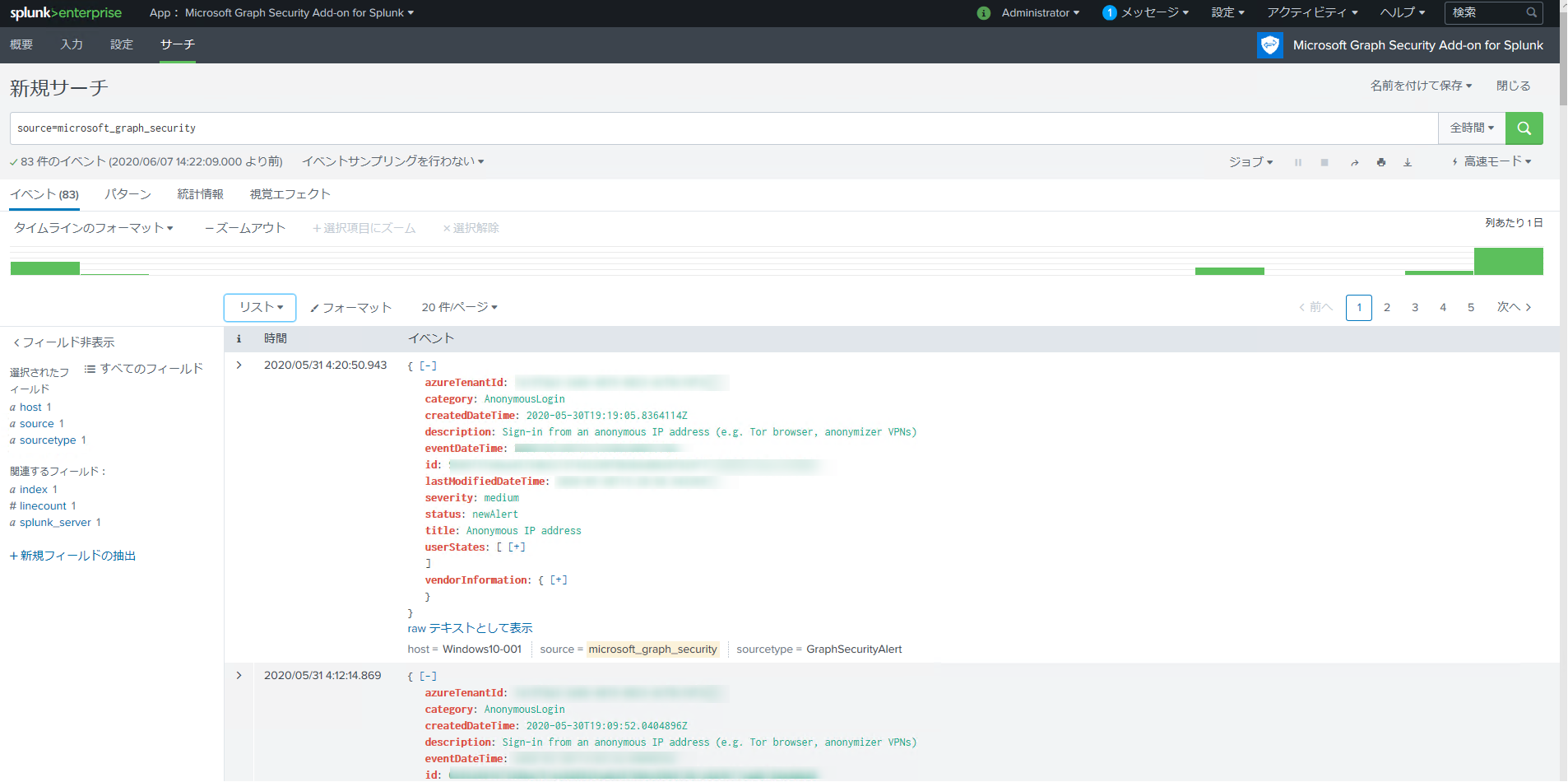

有効化以降しばらく待つと Splunk Enterprise 上で実行するアドオンの API からも下記画面ショットのようにリストとしてリスクの一覧が取得できるようになります。Graph エクスプローラーの実行イメージに近いですね。

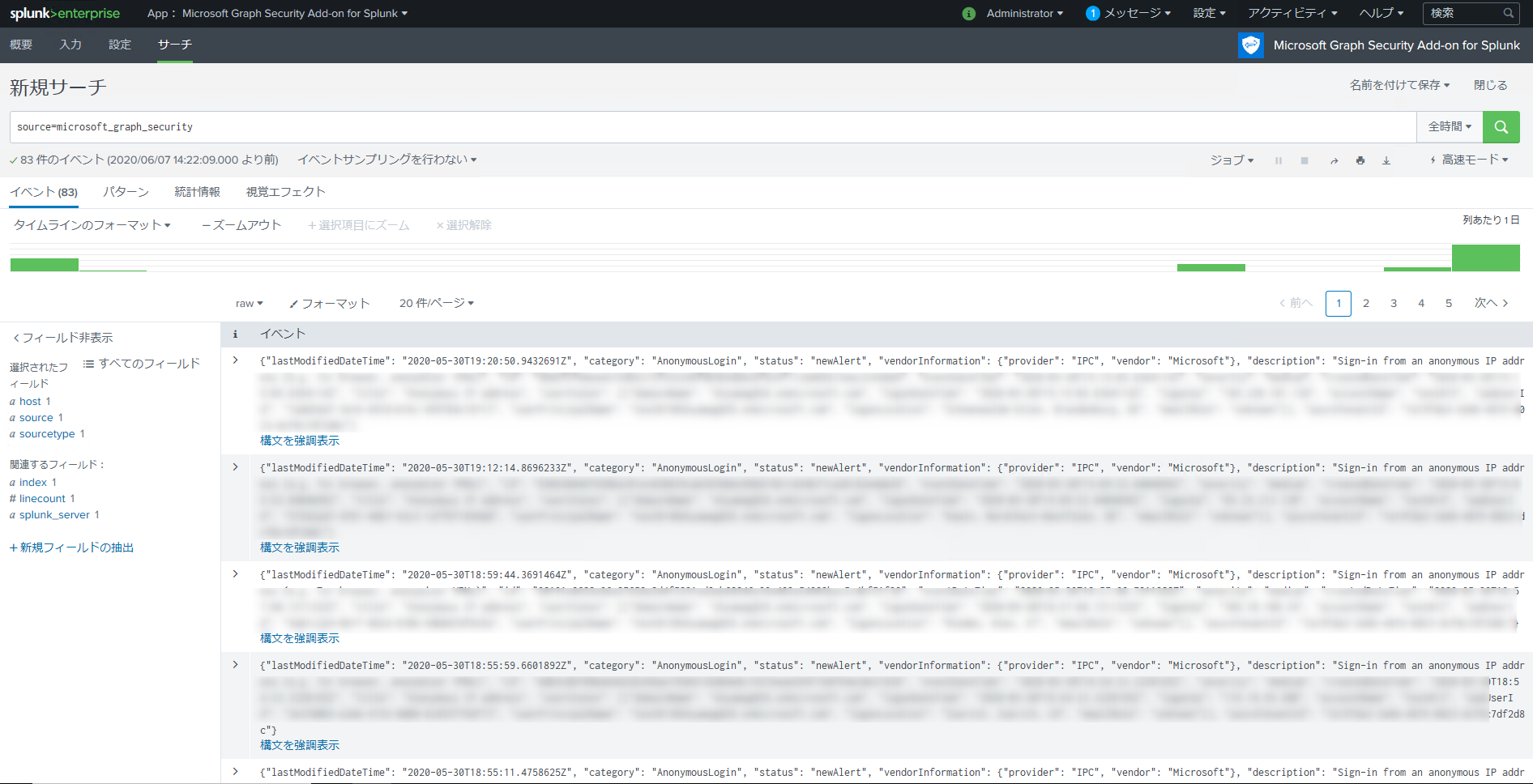

表示形式を「raw」にすると Azure AD のサインイン ログのような形式でリスク イベントを確認することができます。

おわりに

今回は Splunk Enterprise 7.3.6 の評価版を利用してアドオン ツールである「Microsoft Graph Security Add-on for Splunk 」が Azure AD 上で登録したアプリと連携し Azure AD Identity Protection が検知したリスクを Splunk Enterprise で検索できる環境を構成しました。

「Microsoft Graph Security Add-on for Splunk 」を利用すると Identity Protection だけではなく、Microsoft Graph Security API を実行することで取得できる、「Azure Advanced Threat Protection」、「Azure Security Center」、「Azure Sentinel」、「Azure Information Protection」、「 Microsoft Cloud App Security,」、「Office Advanced Threat Protection」、「Defender Advanced Threat Protection」が検出するリスクも取り込むことが可能となります。

冒頭で触れたように Microsoft が持っているクラウド ネイティブ SIEM である Azure Sentinel を利用した方が Azure セキュリティ製品との親和性が非常に高いので導入がし易いですが、既に Splunk Enterprise を利用している環境で追加として Azure セキュリティ製品が検出するイベントも Splunk Enterprise で取り込みたいという要件があった場合には、役に立つ手順になると思います。

今回の記事が少しでも参考になれば幸いです。