はじめに

株式会社マイスター・ギルド新規事業部のヒツジーです。

弊社新規事業部では、新規サービスの立ち上げを目指して

日々、アイディアの検証やプロトタイプの作成などを行っています!

技術の進歩は目覚ましいので、置いてかれないように新しい技術のキャッチアップにもいそしんでいます!

本記事は、以前書いたFastAPI with Lambda + API Gatewayでサーバレスアプリケーションを作成する方法の続編として、AWSのサービスであるNAT Gawatewayの使い方についてご紹介します。

アクセス制限がかかっている外部サーバーのDBにAWS Lambdaからアクセスするには、IPアドレスを固定化しないといけませんが、NAT Gatewayを用いることで簡単にIPアドレスを固定化できます。

たまに必要となるような知見ですので、こちらにまとめておきたいと思います。

なぜIPアドレスを固定化しないといけないのか?

外部サーバーのDBでは特定のIPアドレスからしかアクセスできないように制限をかけていることが多いですが、LambdaはIPアドレスが固定化されていないので、LambdaのIPアドレスを調べて、アクセス許可をしたところで、次のアクセスの際にはIPアドレスが変わってしまっているという事態が発生します。

なので、IPアドレスを固定化する必要があります。

Lambdaに限らず、AWSは動的にグローバルIPアドレスが変更されます。

インスタンスを再起動するたびに変更されるものであると覚えておくといいと思います。

IPアドレスの固定化の概要

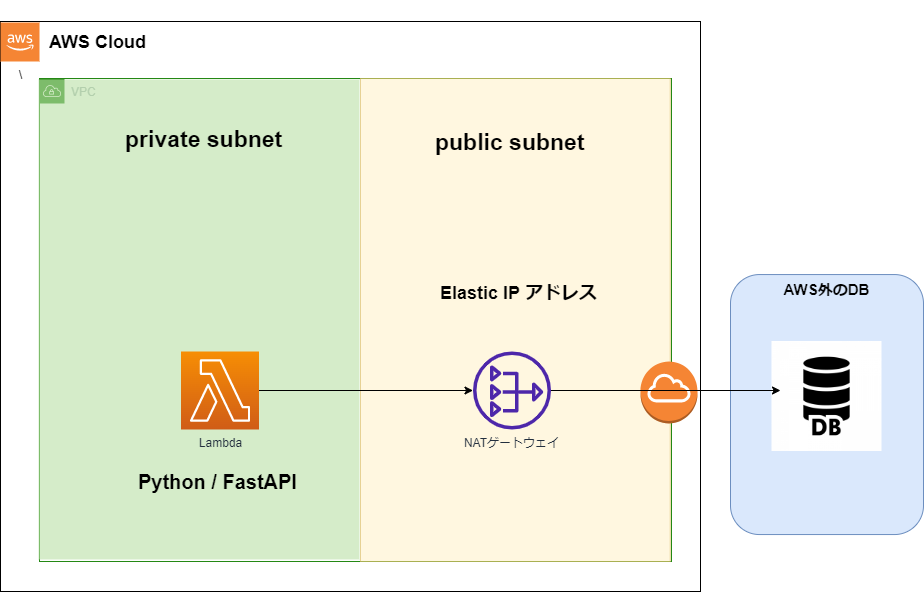

LambdaとAWS外のDBとの間にNAT GatewayというAWSのサービスを介在させることで、IPアドレスの固定化が実現します。

NAT GatewayがElastic IPアドレスという固定化されたグローバルIPアドレスを発行してくれるからです。

NAT Gatewayの概要

NAT GawatewayはAWSのVPCサービスに付随するサービスです。

NAT Gatewayでは時間単位の料金とデータ処理の料金を合計した金額が請求されます。

起動したタイミングから料金が発生しますのでご注意ください。

アジアパシフィック(東京)リージョンでのNAT Gatewayの料金は

- 時間あたりにかかる料金 0.062 USD/時

- 処理データにかかる料金 0.062 USD/GB

となります。

設定手順

以下の図のようなシステム構成を実現させることを目標とします。

このシステム構成にするためには、以下のような手順を踏む必要があります。

- Internet Gatewayの作成

- Public Subnetの作成

- Subnetに対するInternet Gatewayの割り当て

- Private Subnetの作成とLambdaとの紐づけ

- NAT Gatewayの作成

- Private Subnetに対するNAT Gatewayの割り当て

まずは、Internet gawatewayを使ってpublicなsubnetを用意し、次にprivate subnetを用意、最後にそれらのsubnetを紐づけることをします。以下で、順次解説します。

具体的な設定方法

以下ではアジアパシフィック(東京)リージョンで設定を行っていきます。

AWSのサービス画面ヘッダー右上でリージョンをあらかじめご確認ください。

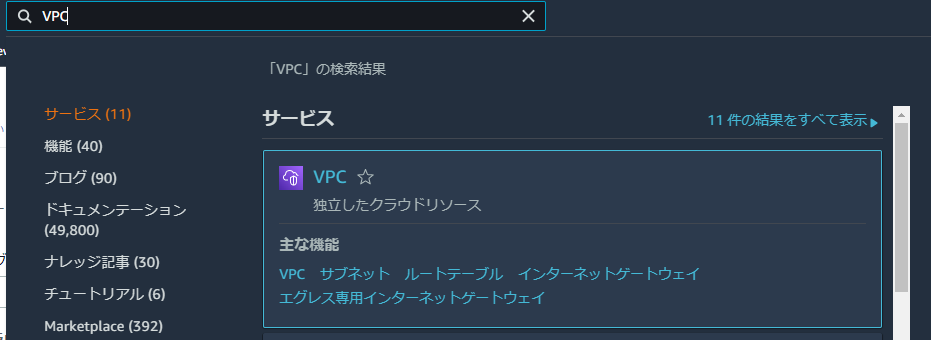

以下の設定はすべてVPCサービス内で完結しますので、VPCのサービス画面を開いてください。

検索ボックスで「VPC」で検索すると出てきます。

あらかじめVPCを作成しておいてください。

Internet Gatewayの作成

これでインターネットゲートウェイの作成は完了です。

Public Subnetの作成

-

サブネット名はpublicであることがわかりやすいように「public-xxxxx」のような名前を付けましょう

-

IpV4 CIDRブロックは、紐づいているVPCの範囲内に収まるように設定しましょう

-

「サブネットを作成」ボタンをクリック

Subnetに対するInternet Gatewayの割り当て

↑で作成したサブネットは現状ではpublicにはなっていませんので、PublicにするためにInternet gatewayを割り当てる必要があります。

-

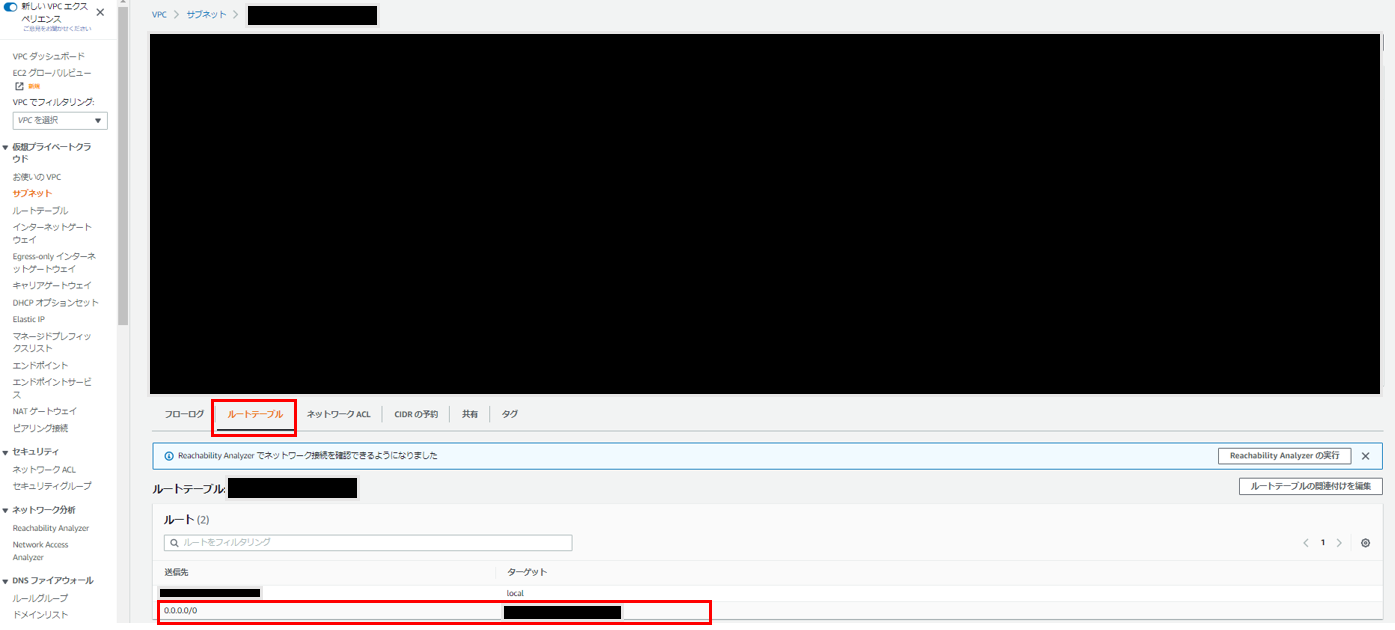

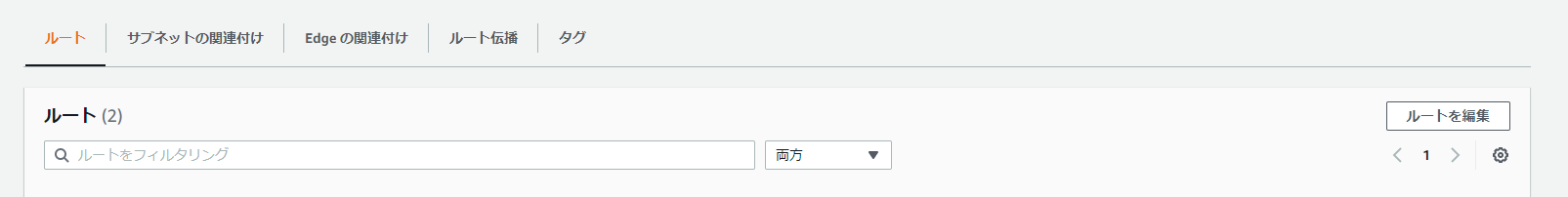

先ほど作成したサブネットの詳細ページを開き、「ルートテーブル」を確認します。

-

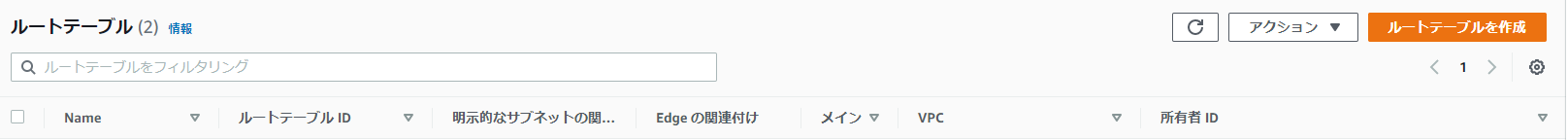

VPCのホーム画面の左サイドバー内で「ルートテーブル」を選択します

-

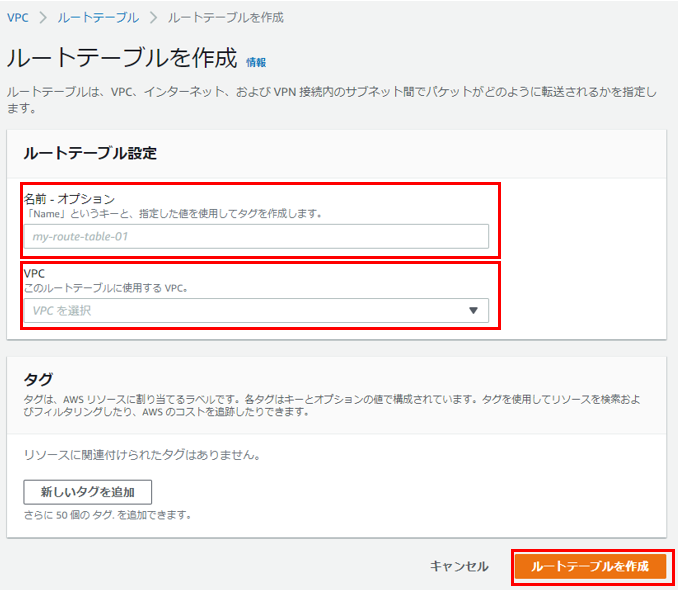

publicであることがわかるような名前「public-routing-xxxx」をつけるといいでしょう

-

VPCはすでに作成してあるものを選択します

-

送信先に「0.0.0.0/0」を入力後、ターゲットで「インターネットゲートウェイ」を選択し、「変更を保存」ボタンをクリック

これで、作成したサブネットに対してインターネットゲートウェイが割り当たったので、publicになりました。

このサブネット内にNAT Gatewayを作成することで、NAT Gatewayはinternet gatewayを通して、外部のDBへアクセスすることができるようになります。

NAT Gatewayの設定はのちほど。

Private Subnetの作成とLambdaとの紐づけ

- public subnetを作成したときと同様の方法で作成します。サブネット名はprivateであることがわかりやすいように「private-xxxxx」のような名前を付けましょう

- IpV4 CIDRブロックは、紐づいているVPCの範囲内に収まるように設定しましょう

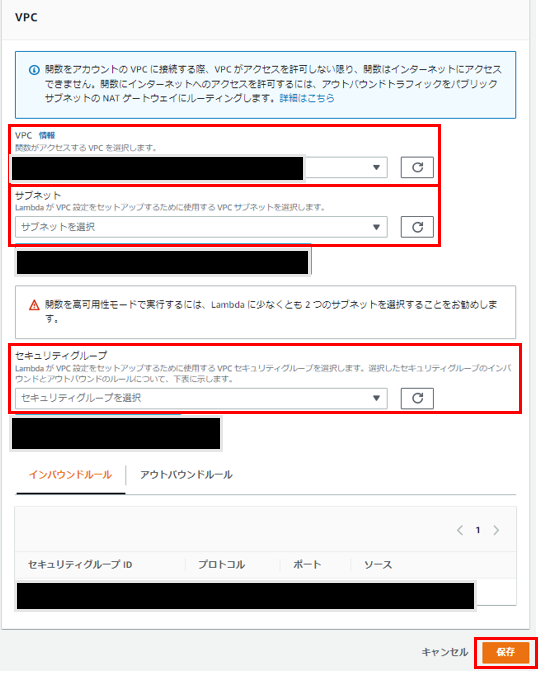

このprivate subnet内にLambdaを配置します。

Lambdaはprivate subnet内にあるので、直接外部とは接続されていない状態となります。

-

Lambdaのサービスページを開き、作成済みのFunctionを開きます。

サブネットは間違ってpublicを選択しないようにしましょう。

これで、作成したprivate subnet内にLambdaを配置できました。

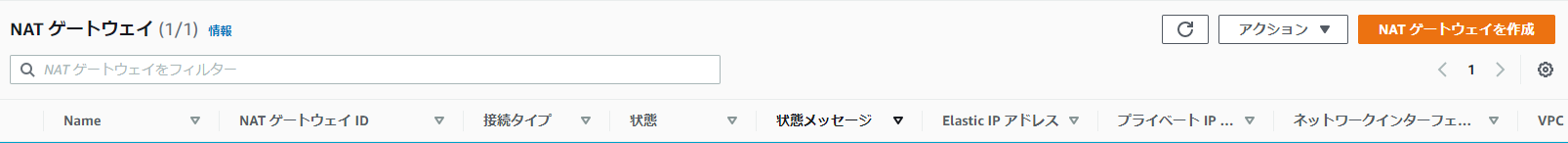

NAT Gatewayの作成

ここでやっと登場しました。NAT Gatewayです。

-

名前を入力

-

↑で作成したpublicなサブネットを選択

-

接続タイプは「パブリック」を選択

これで、publicサブネット内にNAT Gatewayを作成することができました。

Elastic IPアドレスの割り当てもできました。

Private Subnetに対するNAT Gatewayの割り当て

ここまでの手続きを踏むと、NAT GatewayとLambdaの設定はできましたが、それぞれが結びついていません。

最後にPrivate Subnet(Lambda)にNAT Gatewayを割り当てます。

↑で(public)サブネットに対してInternet Gatewayを割り当てたように、今回はPrivateサブネットに対してNAT Gatewayを割り当てます。

-

VPCのホーム画面の左サイドバー内で「ルートテーブル」を選択します

-

privateであることがわかるような名前「private-routing-xxxx」をつけるといいでしょう

-

VPCはすでに作成してあるものを選択します

-

送信先に「0.0.0.0/0」を入力後、ターゲットで「NATゲートウェイ」を選択し、「変更を保存」ボタンをクリック

以上で完了です!