AWSのVPCピアリング接続

概要

AWSを使っていて、VPCを分けることやルートテーブルの編集に苦手意識がある方が多いのに気が付いたので、説明用に記載します。

VPCをわけてもVPC同士をつなぐことができます。なので、遠慮なく分けてください。

デフォルトのVPCに全て格納し、サブネット分けすら適当な本番環境を見てて、すごくもったいないと感じます。

AWSを使うのであればきちんとVPCから設計し、きれいな形で作ると整理がしやすいし、セキュリティ面も強化されます。

注意

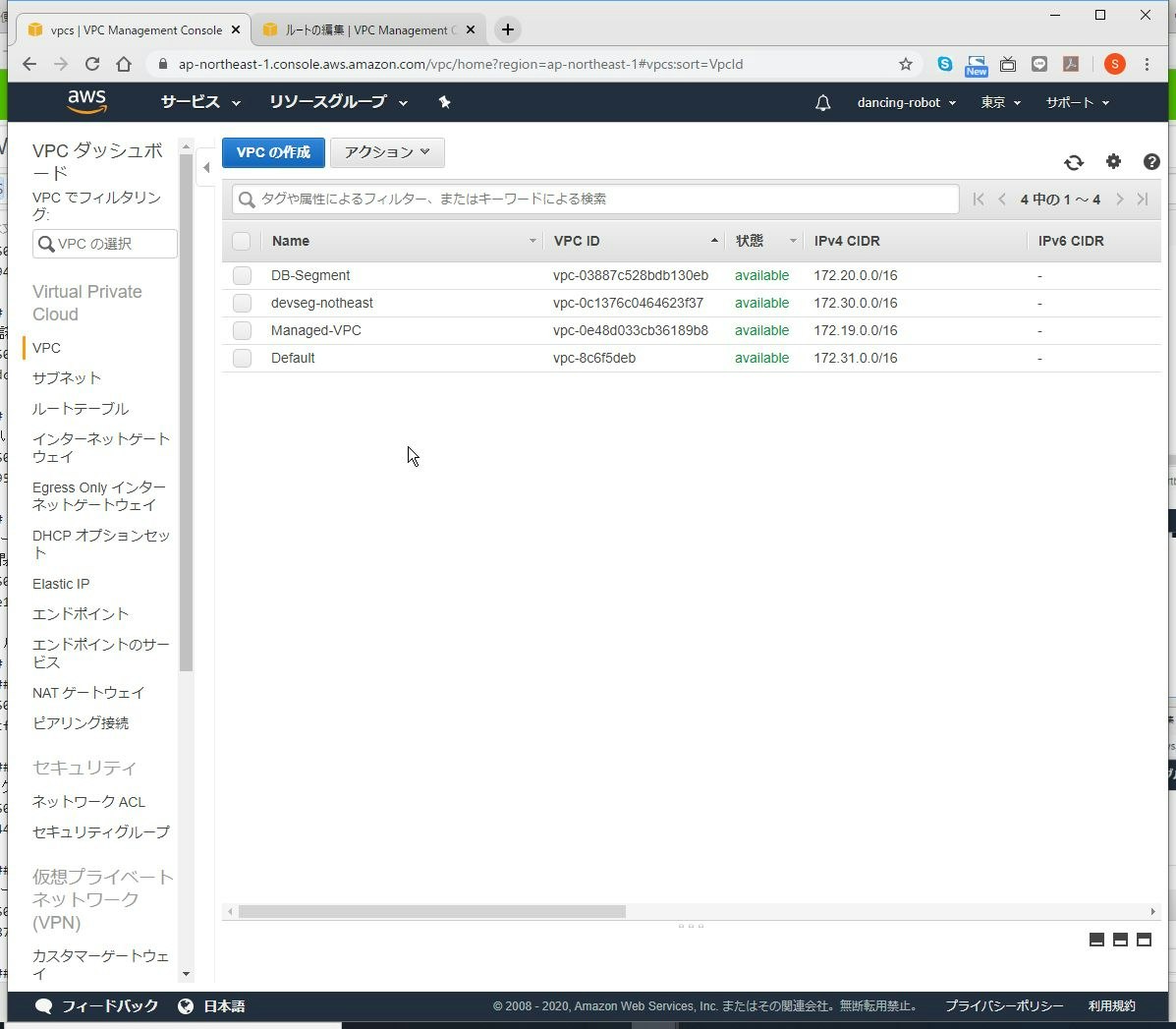

VPC同士でアドレス重複があるとピアリングができず、少し面倒なことになるので、必ずCIDRの範囲はVPC同士で分けてください。

やり方

ピアリング接続

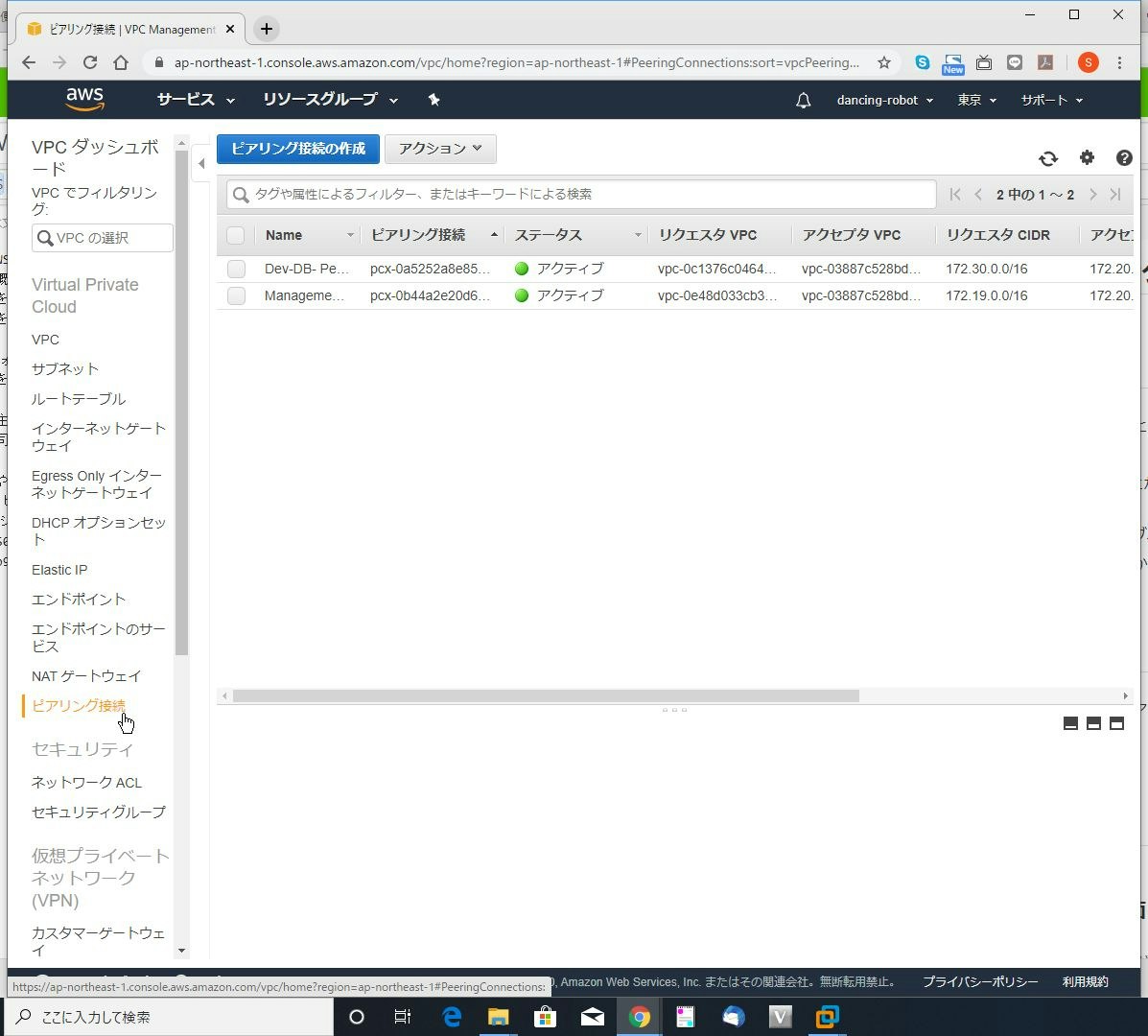

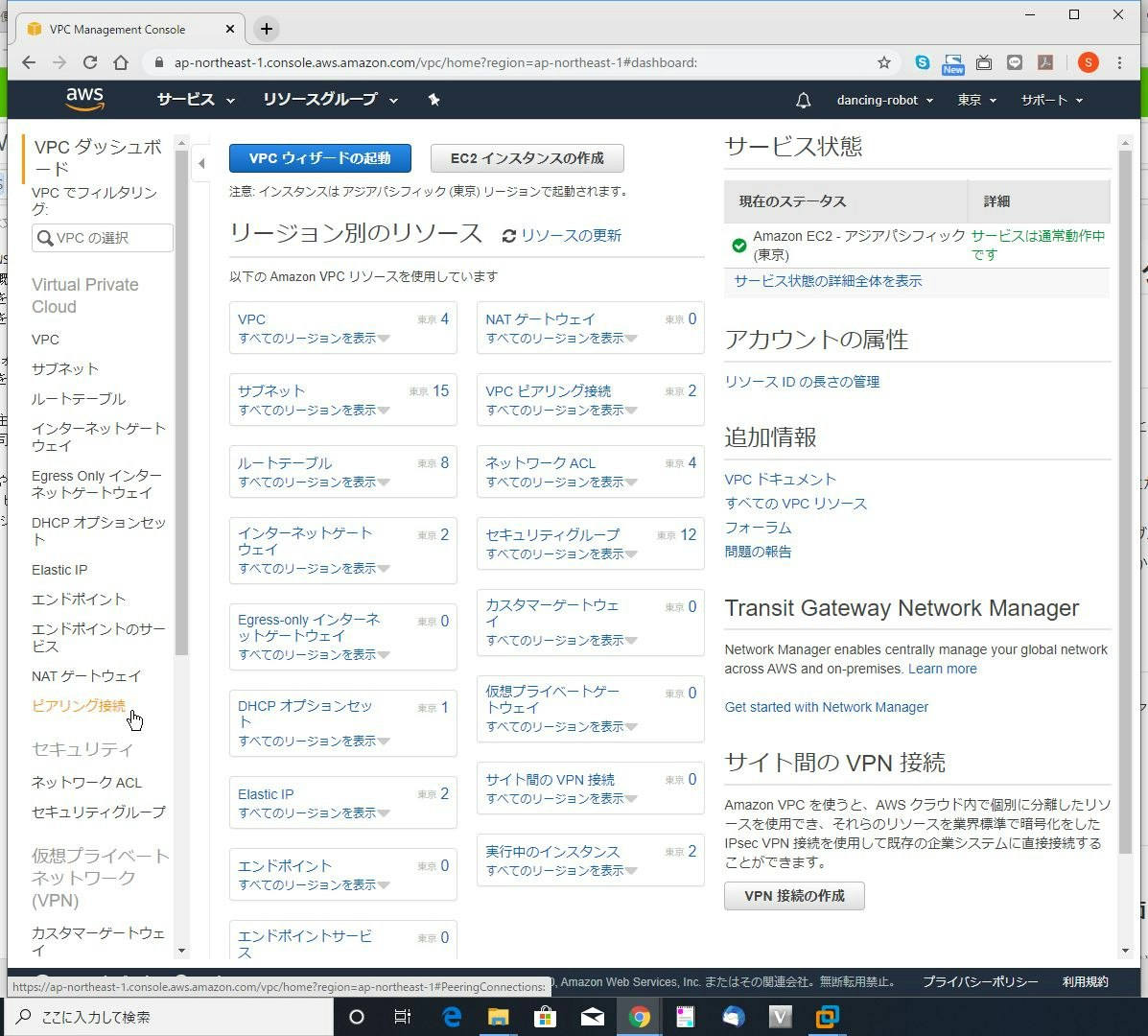

(1) ピアリング接続の設定画面を開く

マネジメントコンソールのログにログインし、VPCの設定画面から、「ピアリング接続」を選択します。

(2)「ピアリング接続の作成開始」をクリックします。

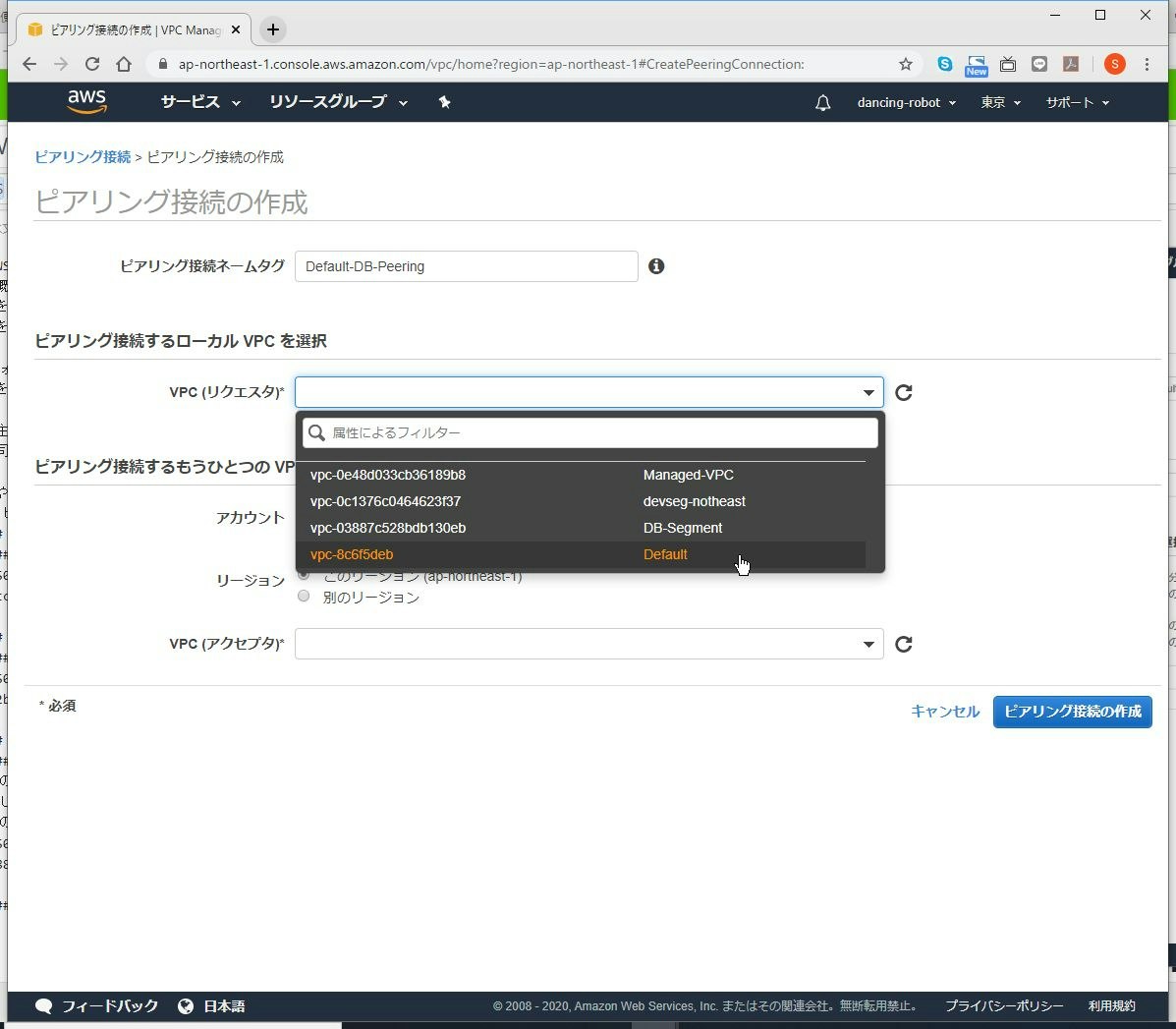

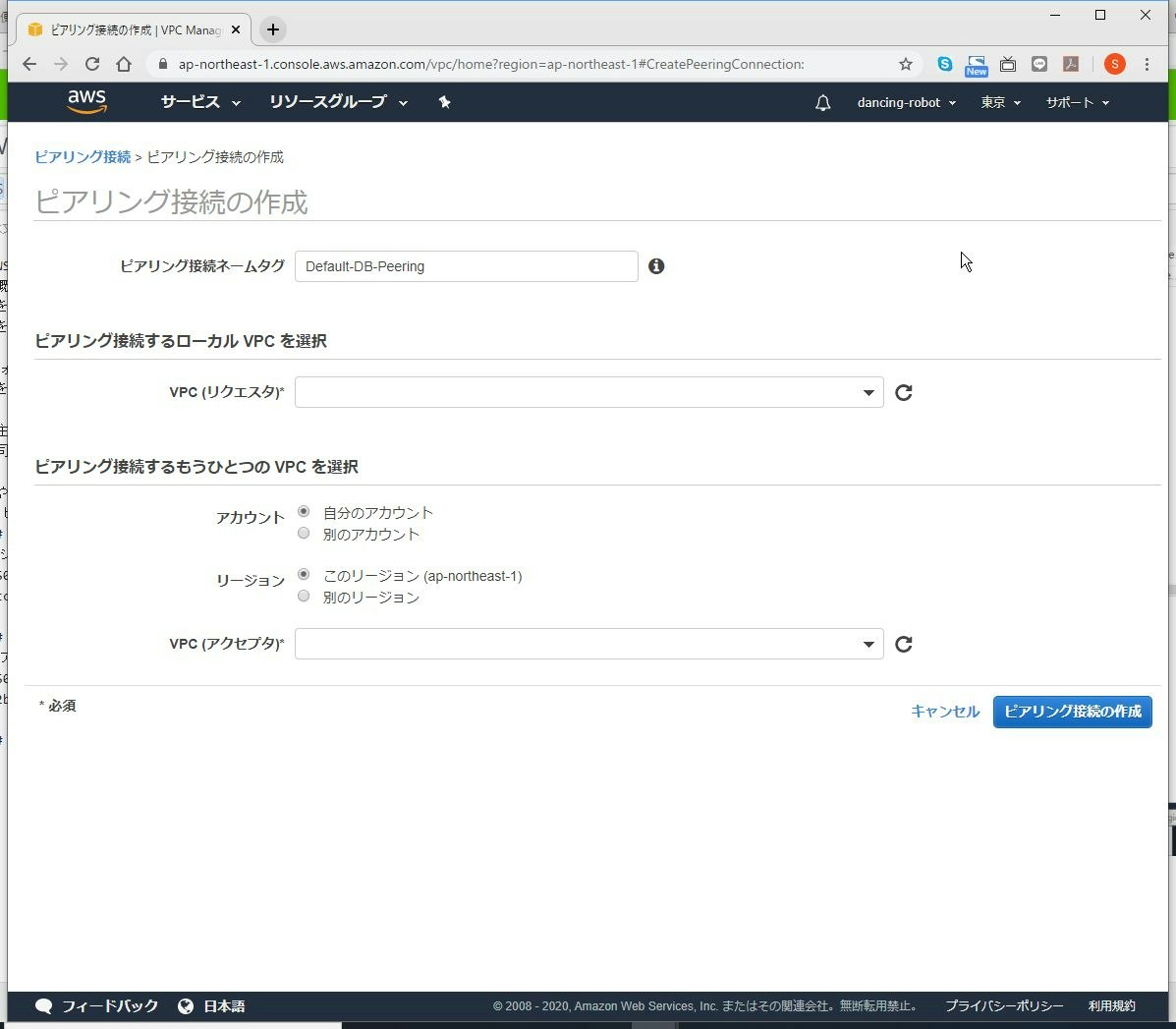

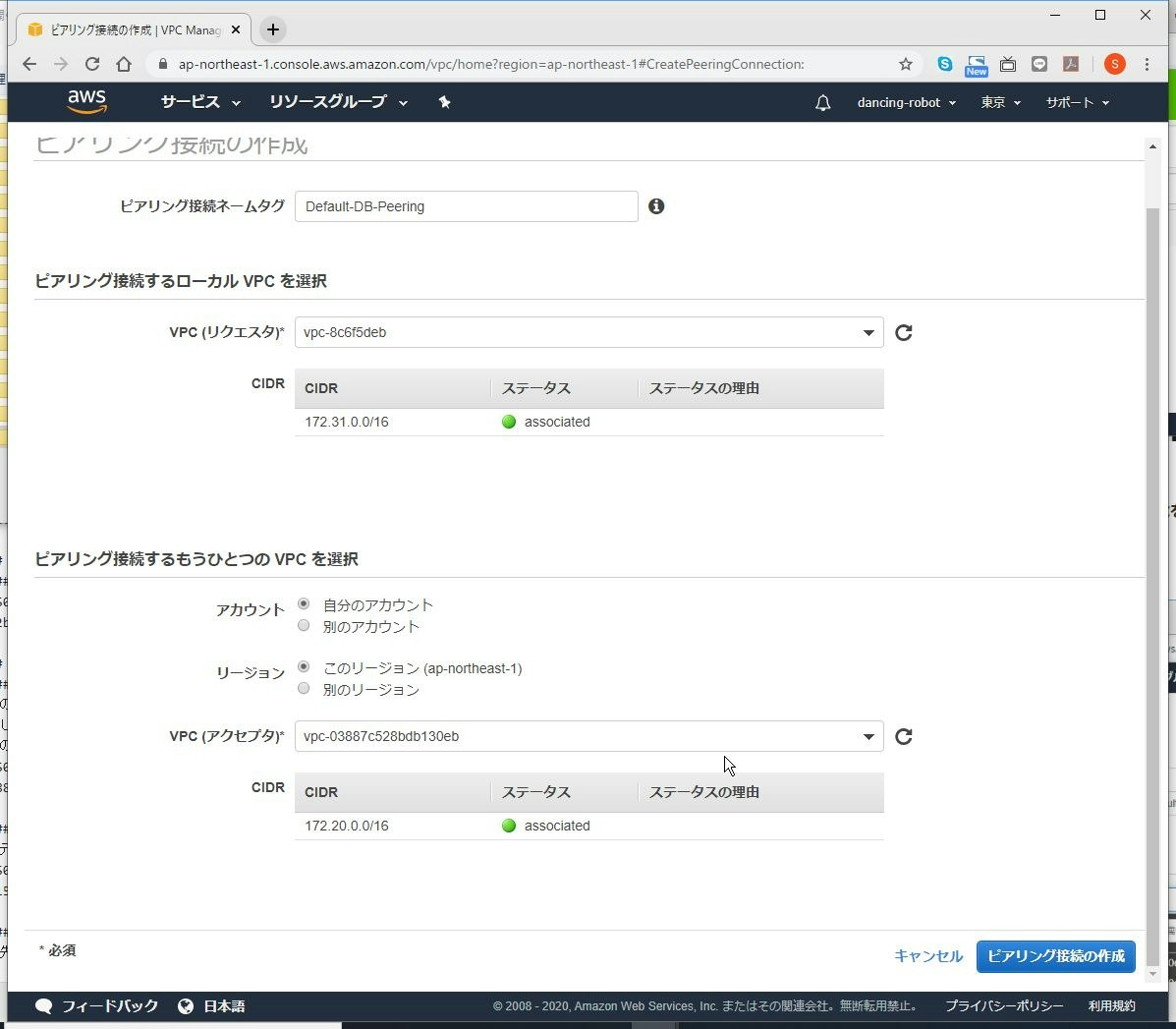

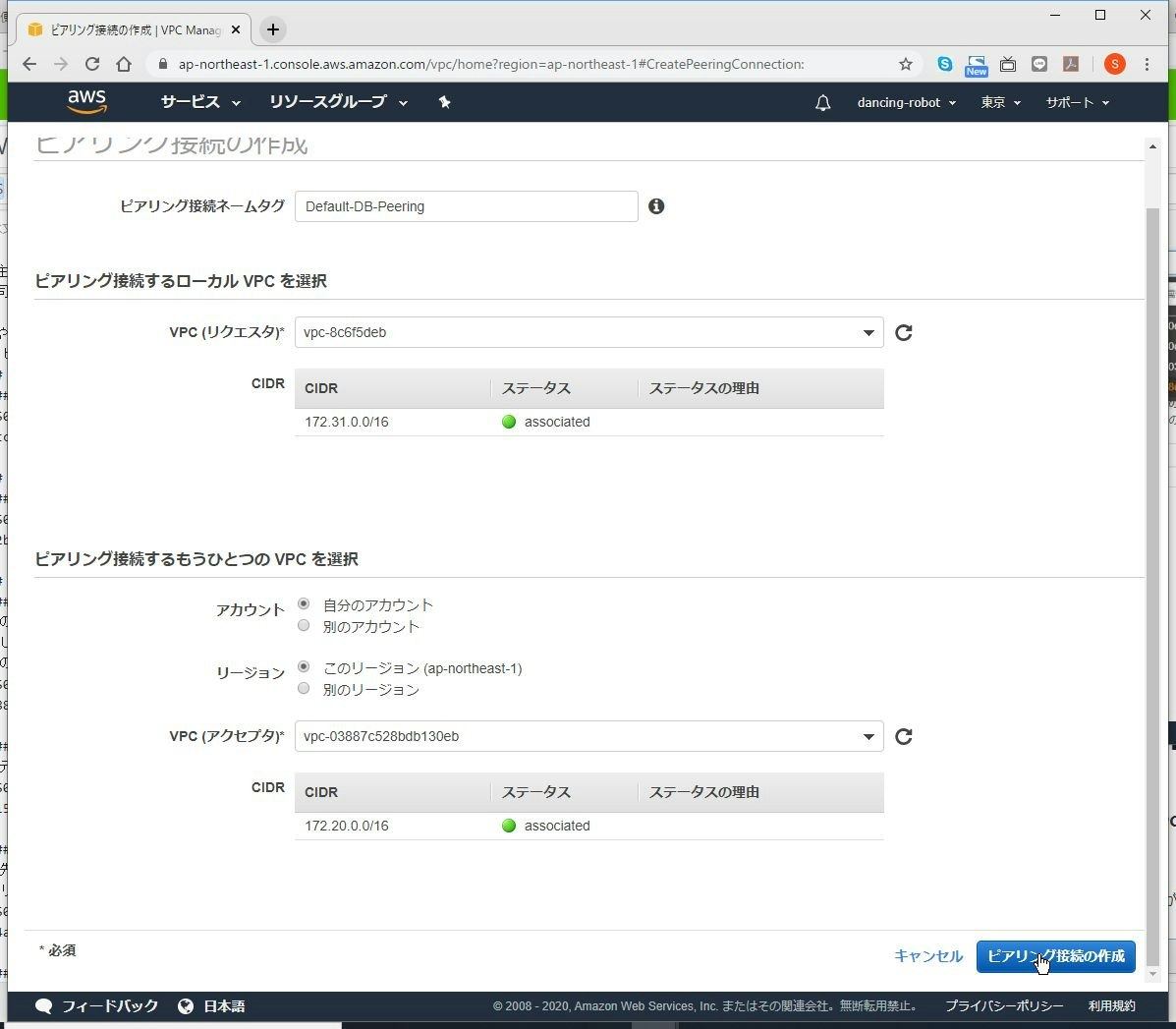

(3) ピアリング接続ネームタグを設定する

任意の名前で構いませんので、名前を設定します。

ただし、後でわかりにくくなっても困るので、見てわかる名前にしましょう。

今回の例ではDefaulのVPCとDB用のVPCを接続しますので、「Default-DB-Peering」としました。

(4) ピアリング接続するローカルVPCを選択

(5) ピアリング接続するもう1つのVPCを選択

接続先のVPCを選択します。

別のリージョンに対しても可能ですが、通信料金に注意してください。

(6) ピアリング接続の作成

設定の入力が完了したら、「ピアリング接続の作成」をクリックします。

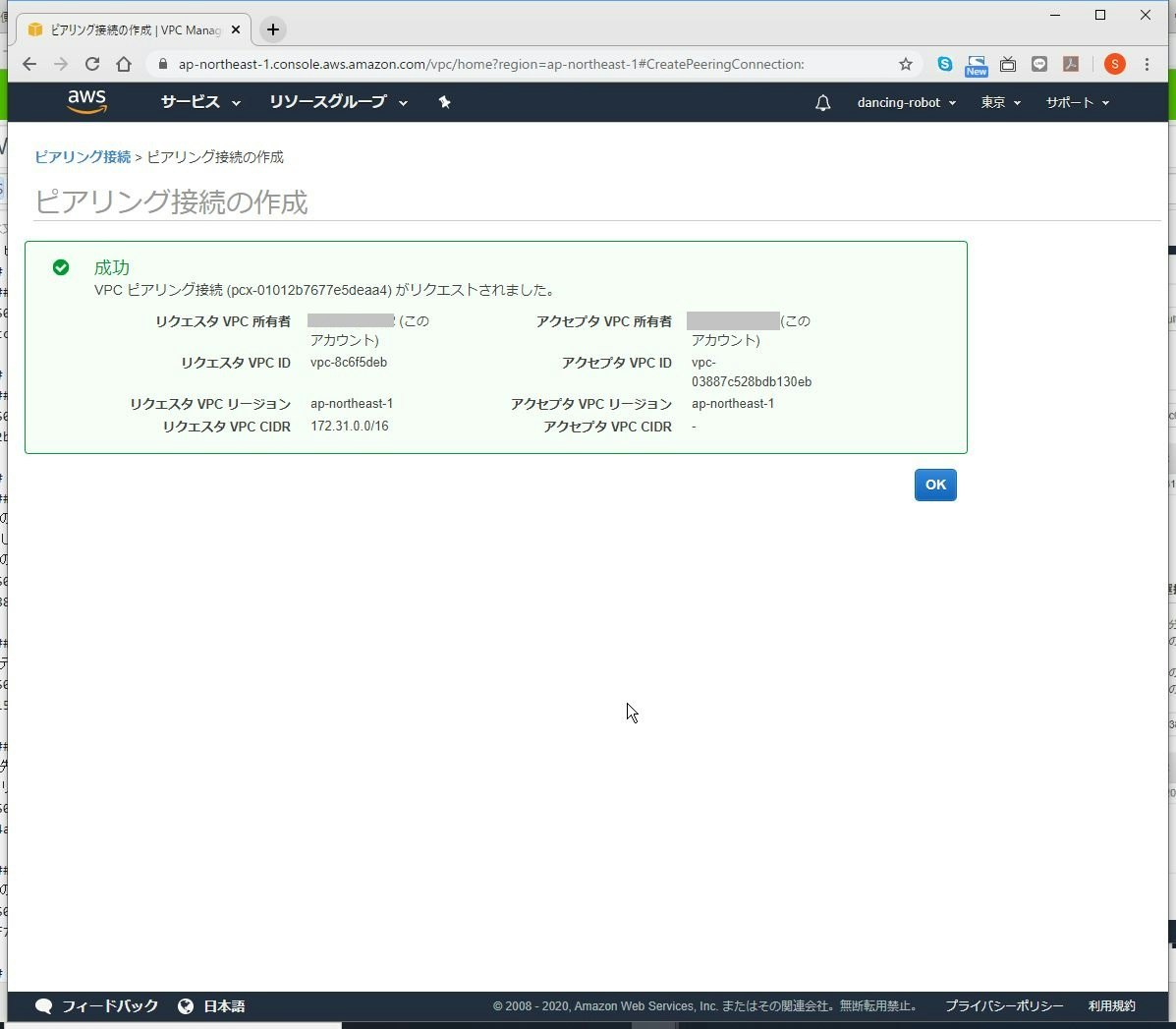

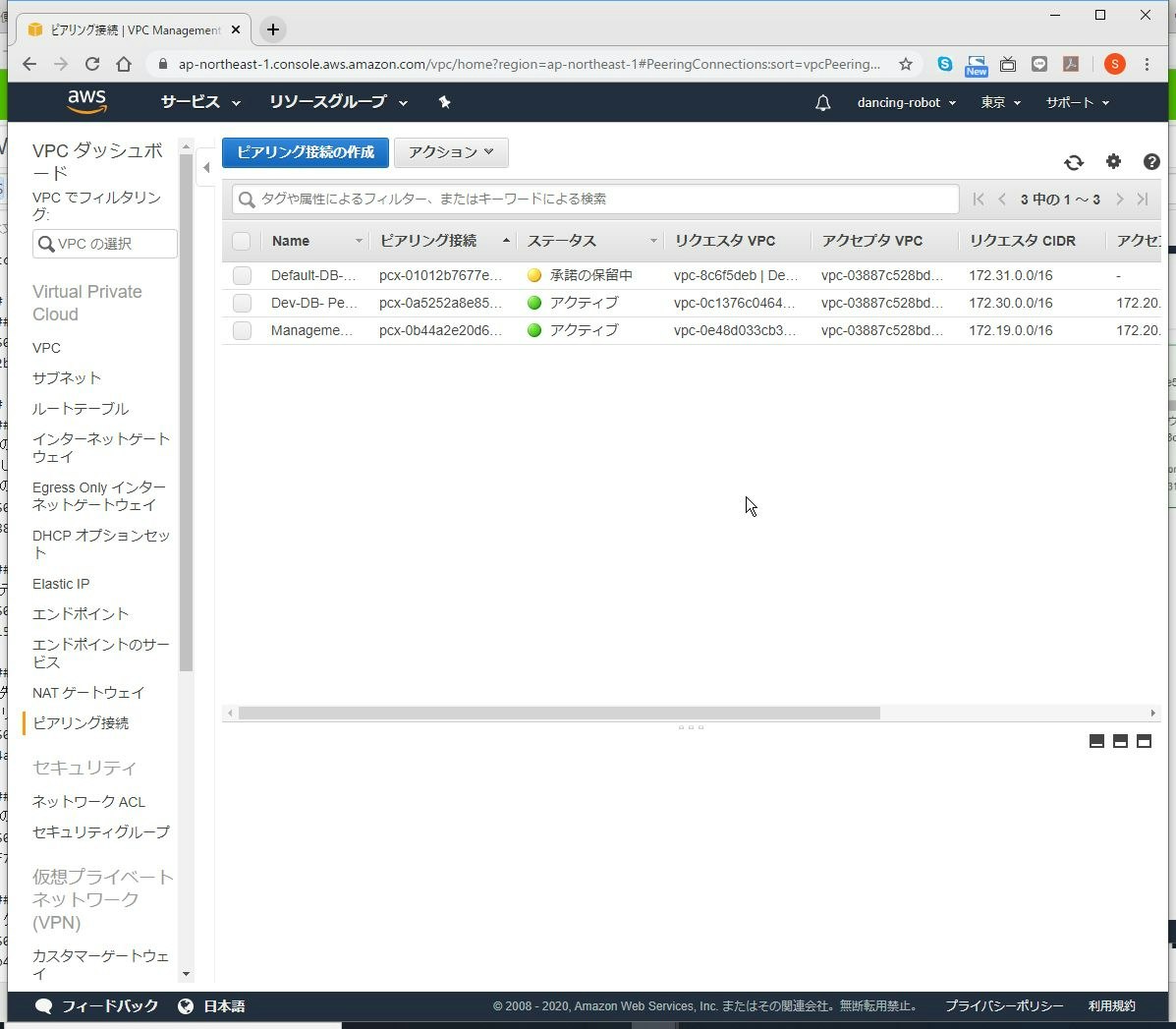

(7) 確認画面

(8) 承諾画面

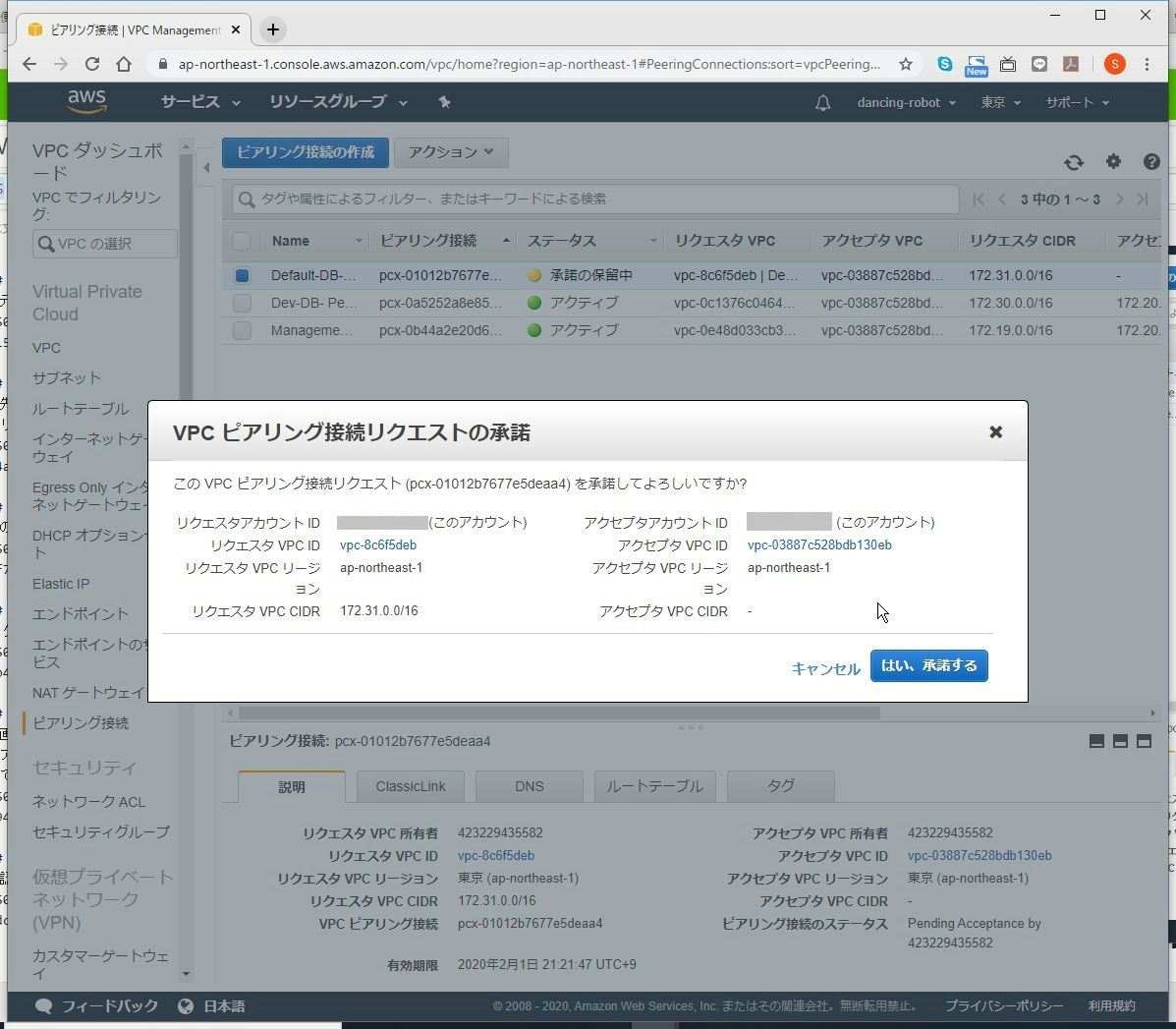

承諾画面を確認します。

同じアカウント内であれば、そのまま承諾画面へと移行しますが、異なるアカウント同士のピアリング接続の場合は、接続先のVPCのあるアカウントでサインインし、VPCのピアリング接続画面に移行してください。

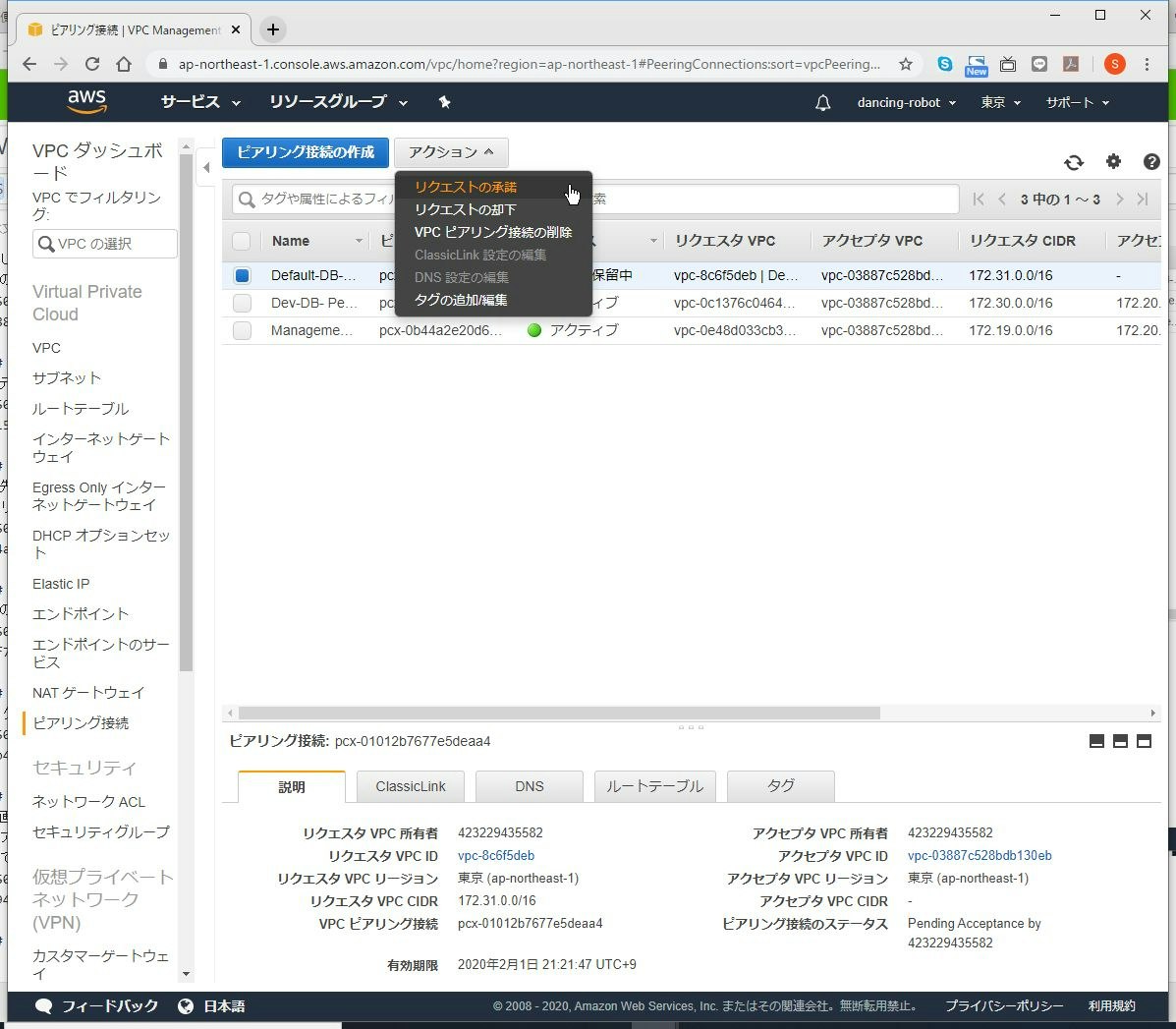

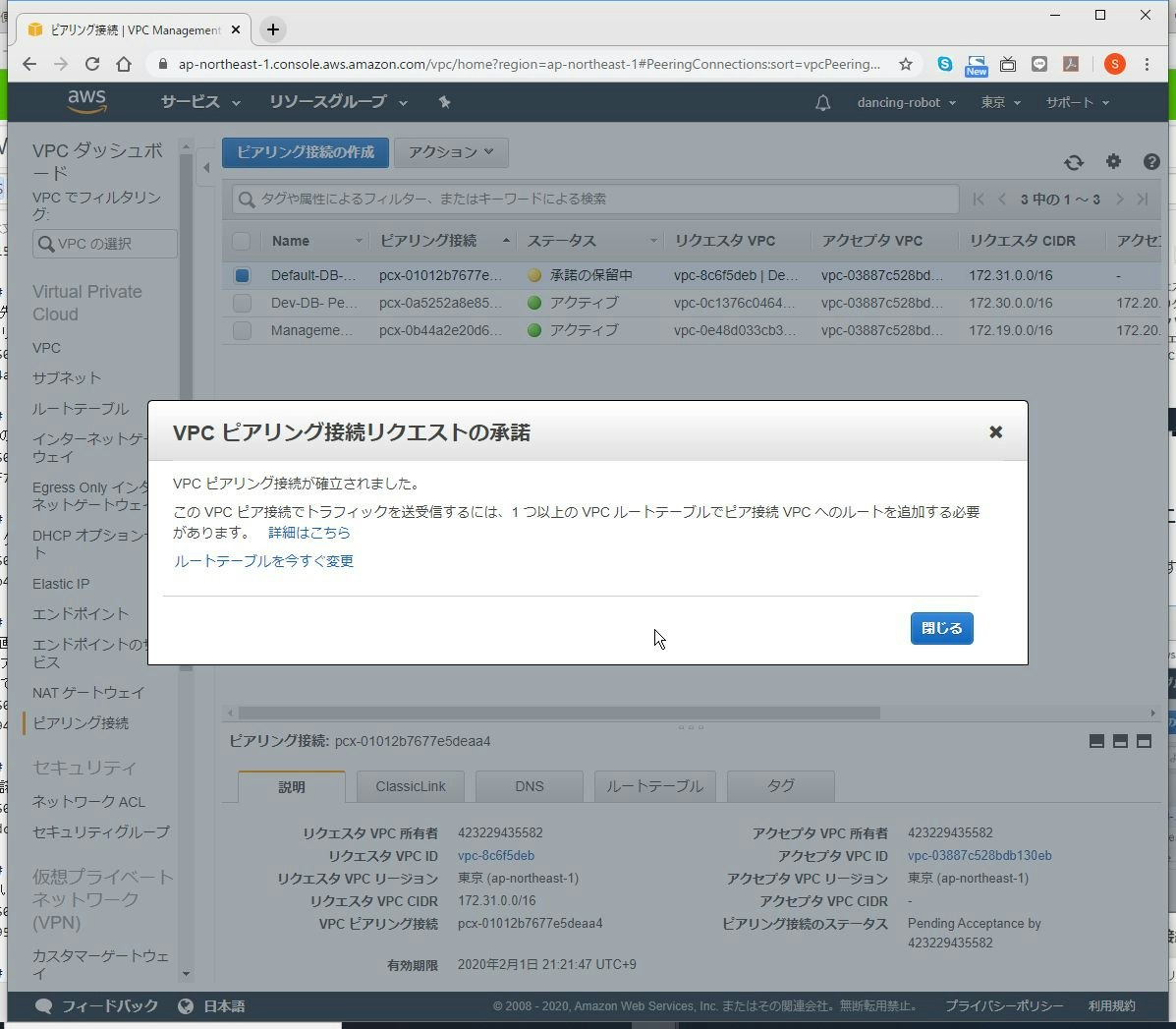

(9) ピアリングの承諾

「承諾の保留中」となっている項目を選択し、「アクション」から、「リクエストの承諾」を選択します。

(10) VPCピアリング接続リクエストの承諾

(11) ルートテーブルの設定画面へ

「ルートテーブルを今すぐ変更」をクリックします。

もし閉じてしまっても、VPCの「ルートテーブル」の項目からいつでも設定画面へ移行できます。

ルートテーブル

接続元

(1) 接続元のCIDR確認

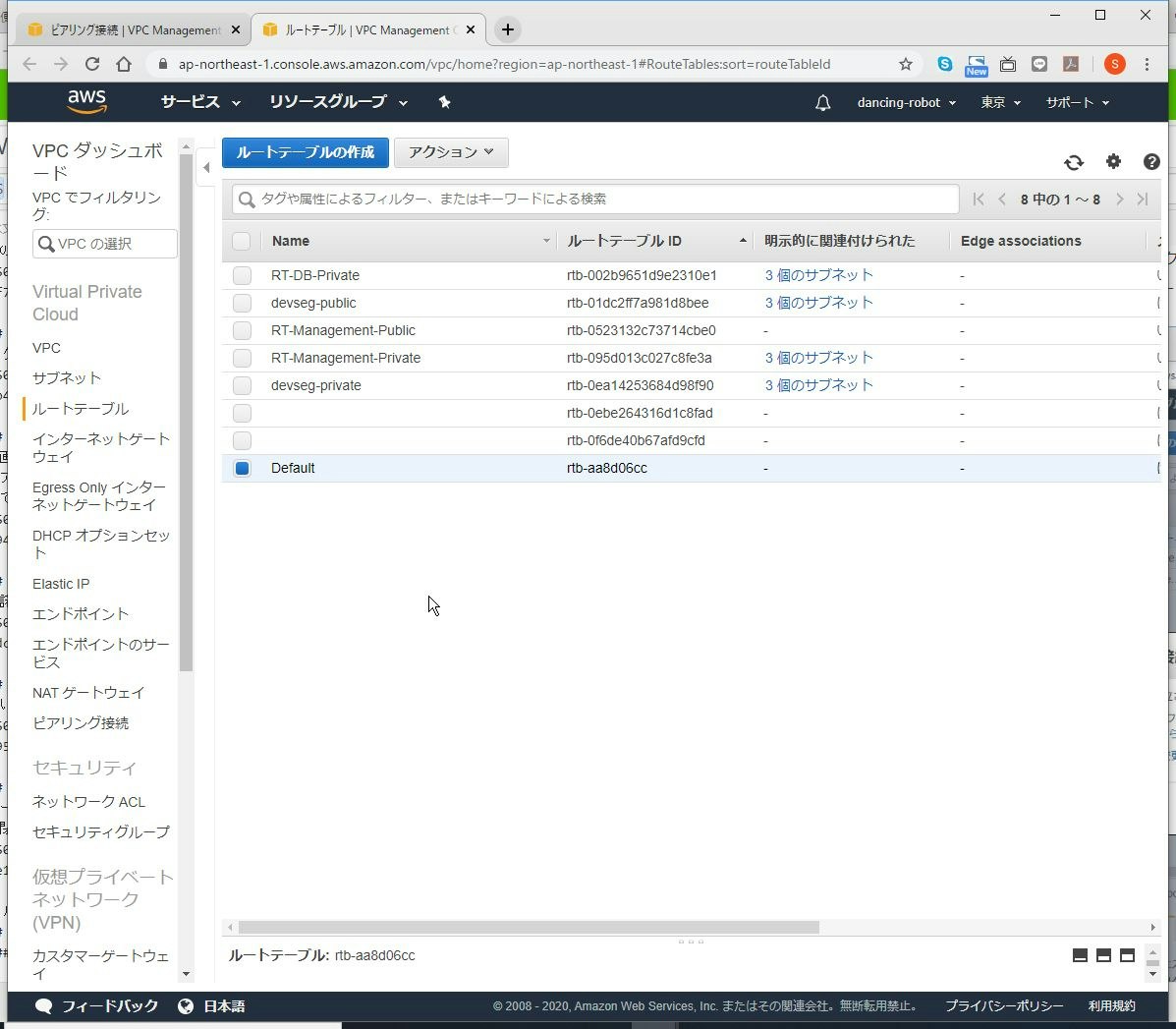

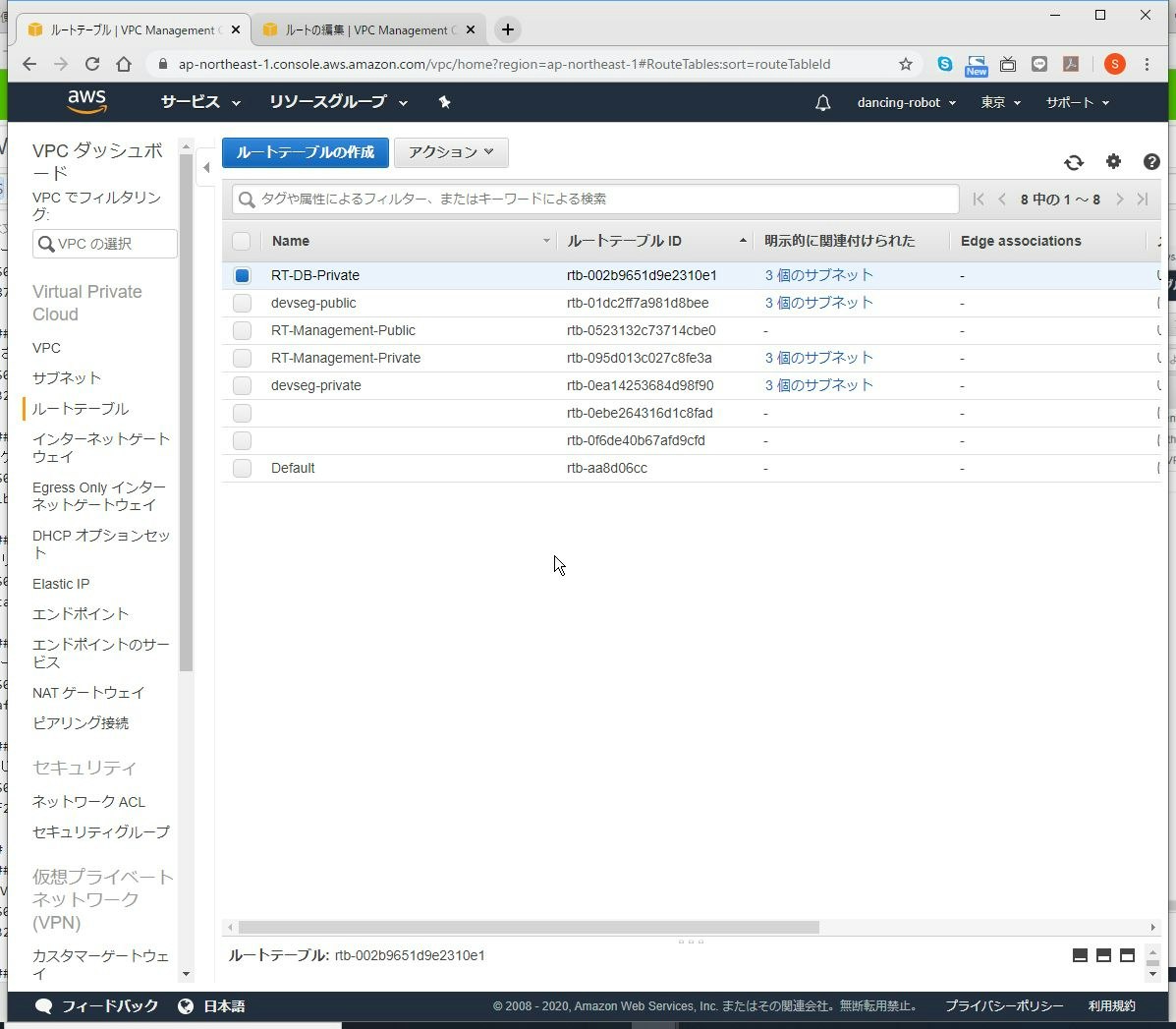

(2) 接続元のVPCの所属するルートテーブルを選択します。

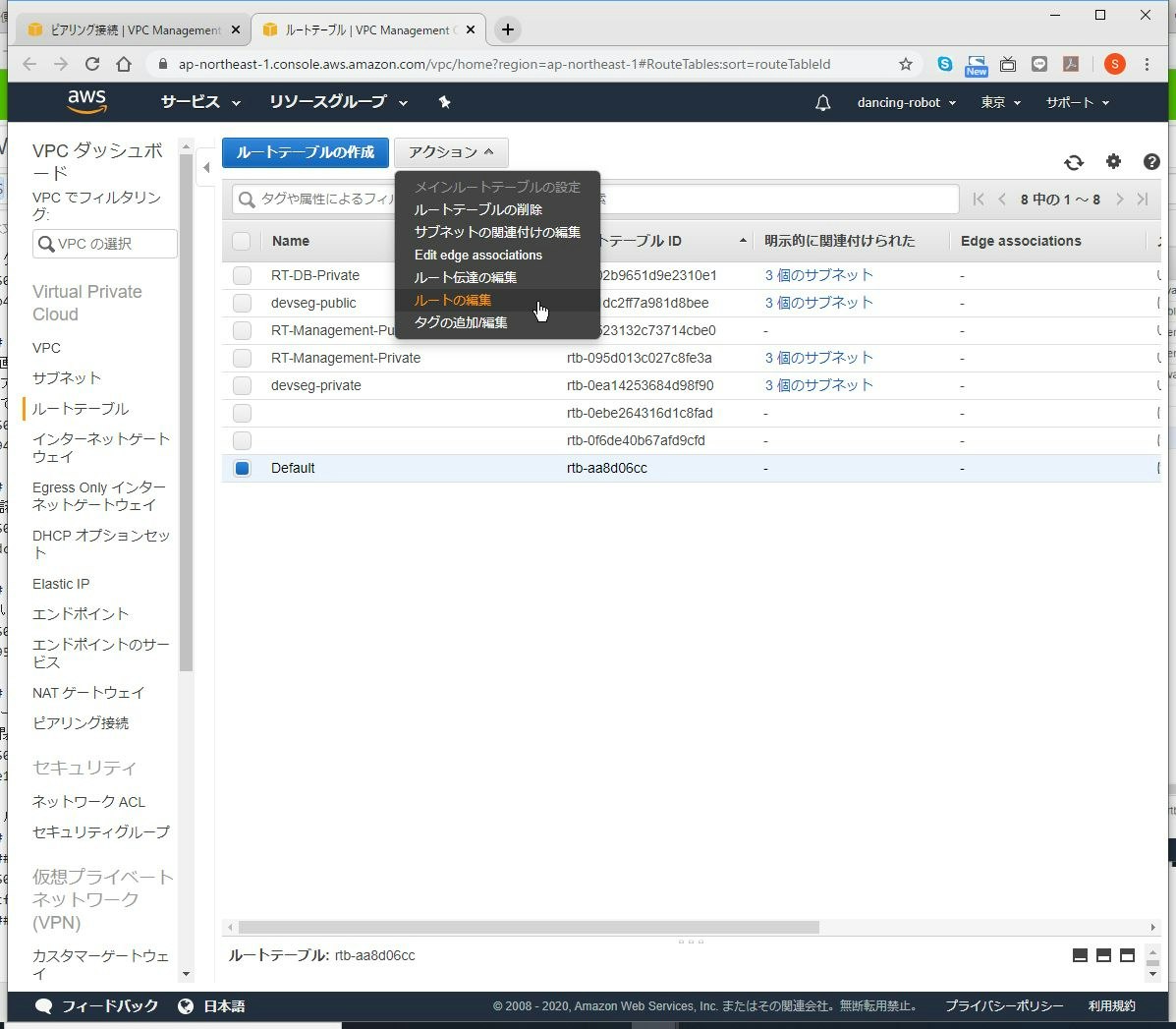

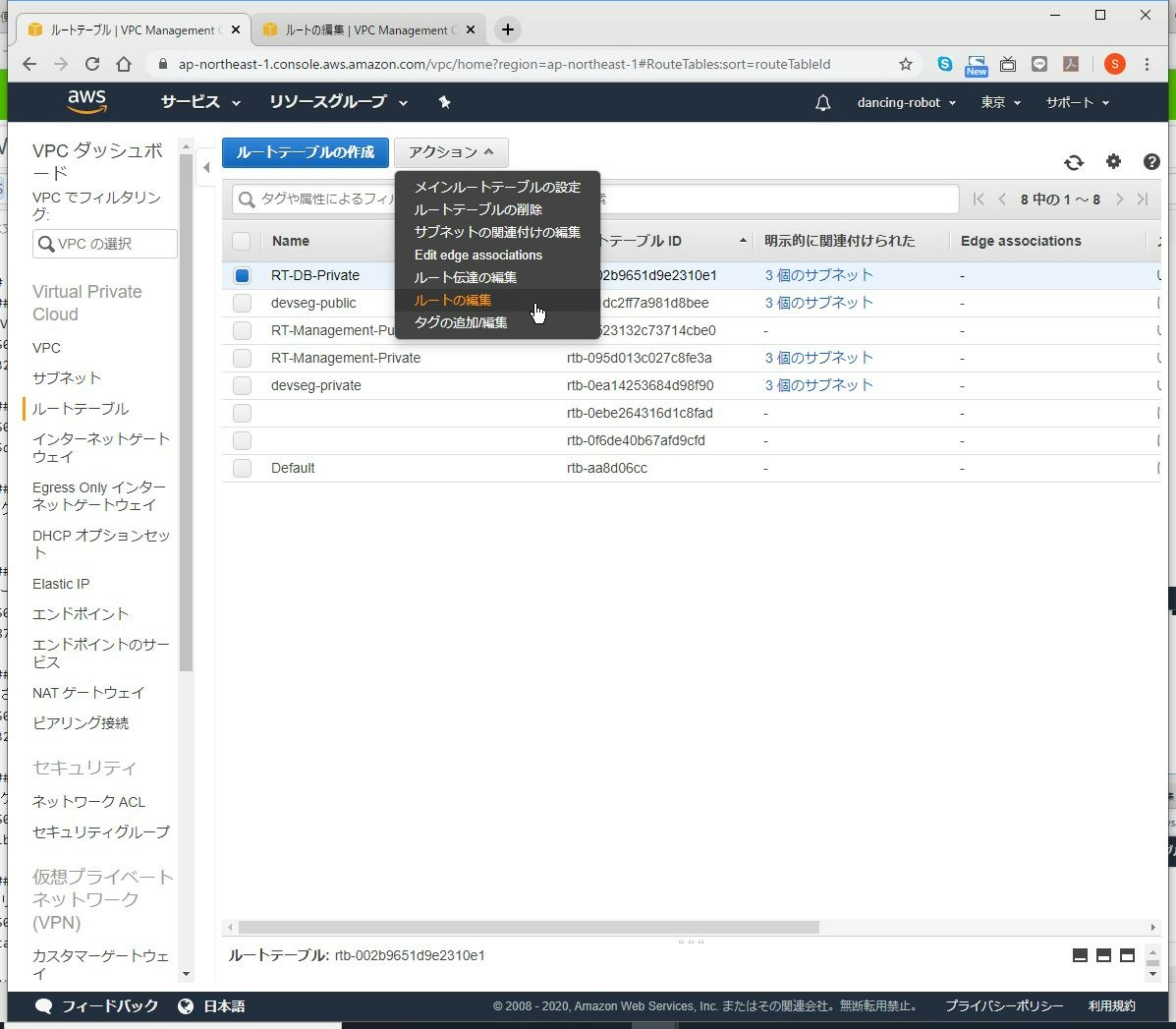

(3) ルートの編集画面へ移行

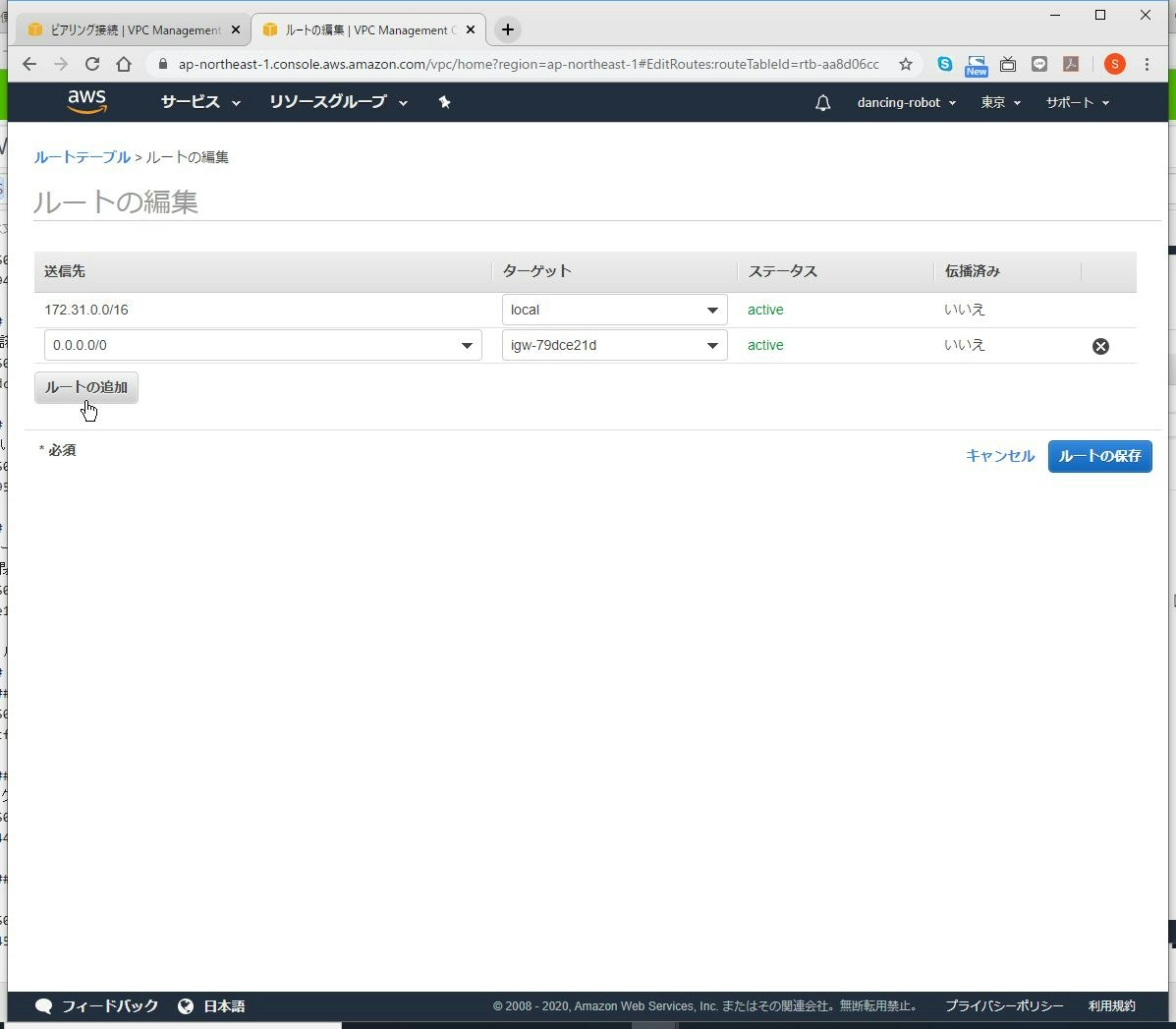

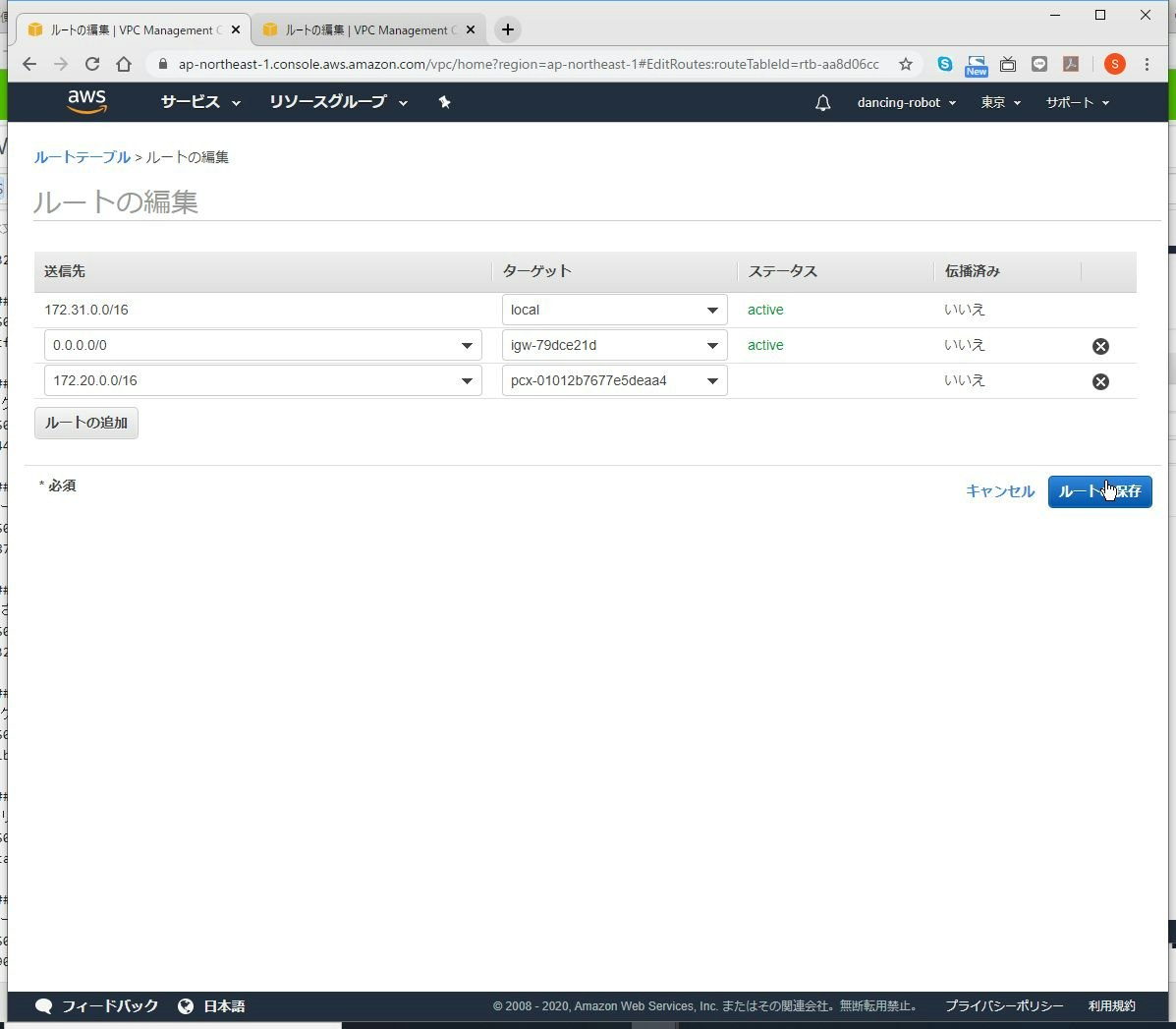

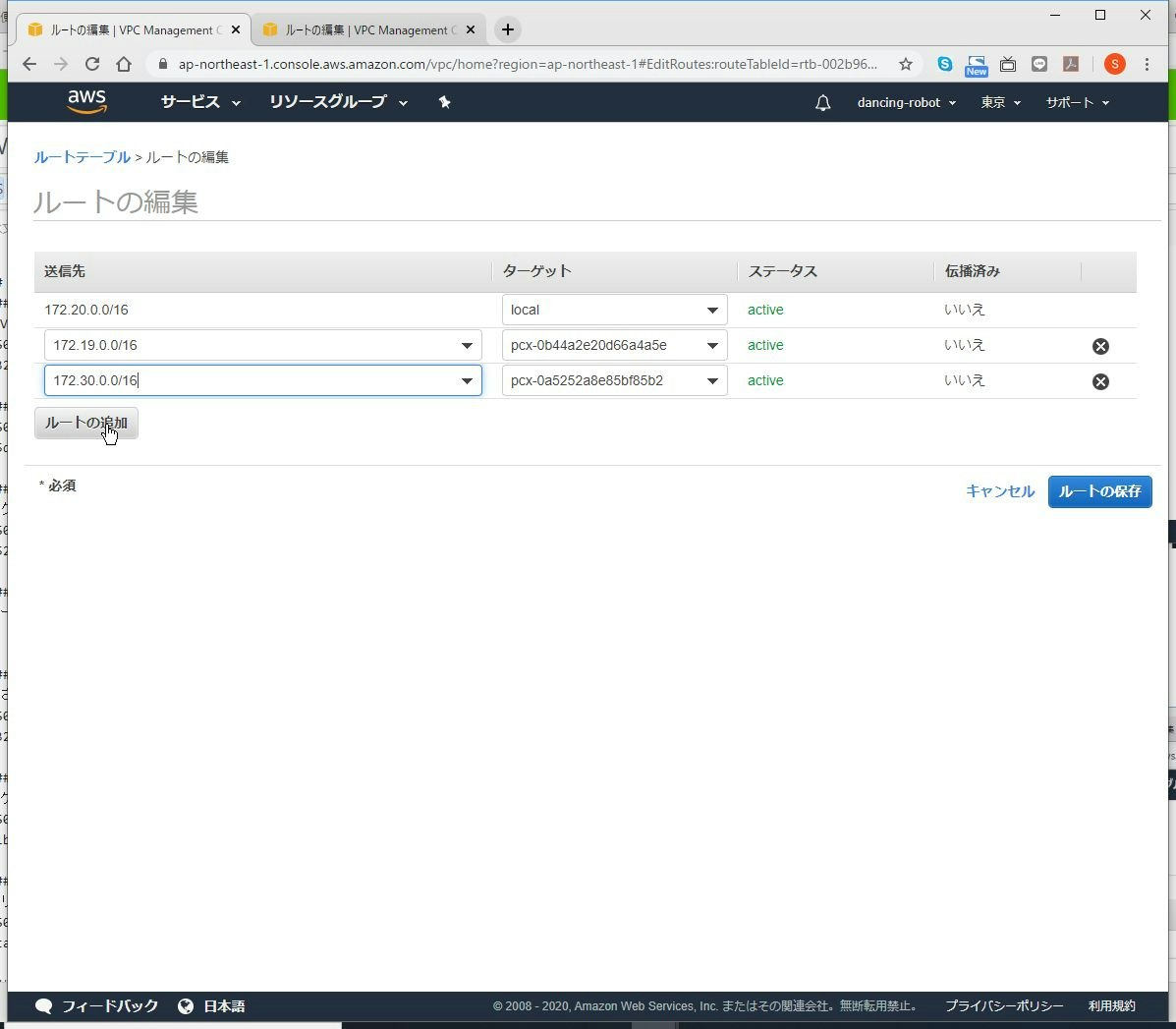

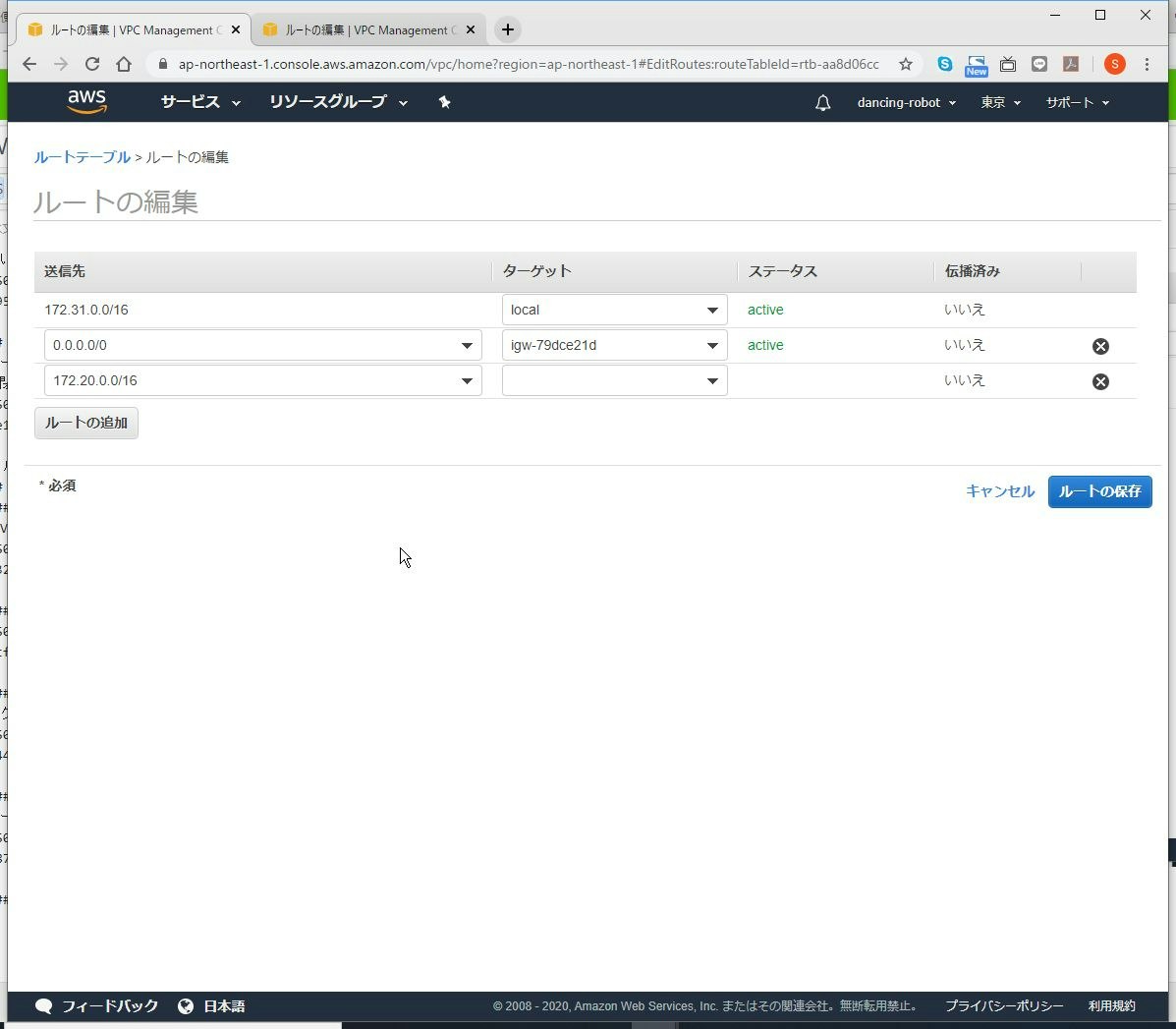

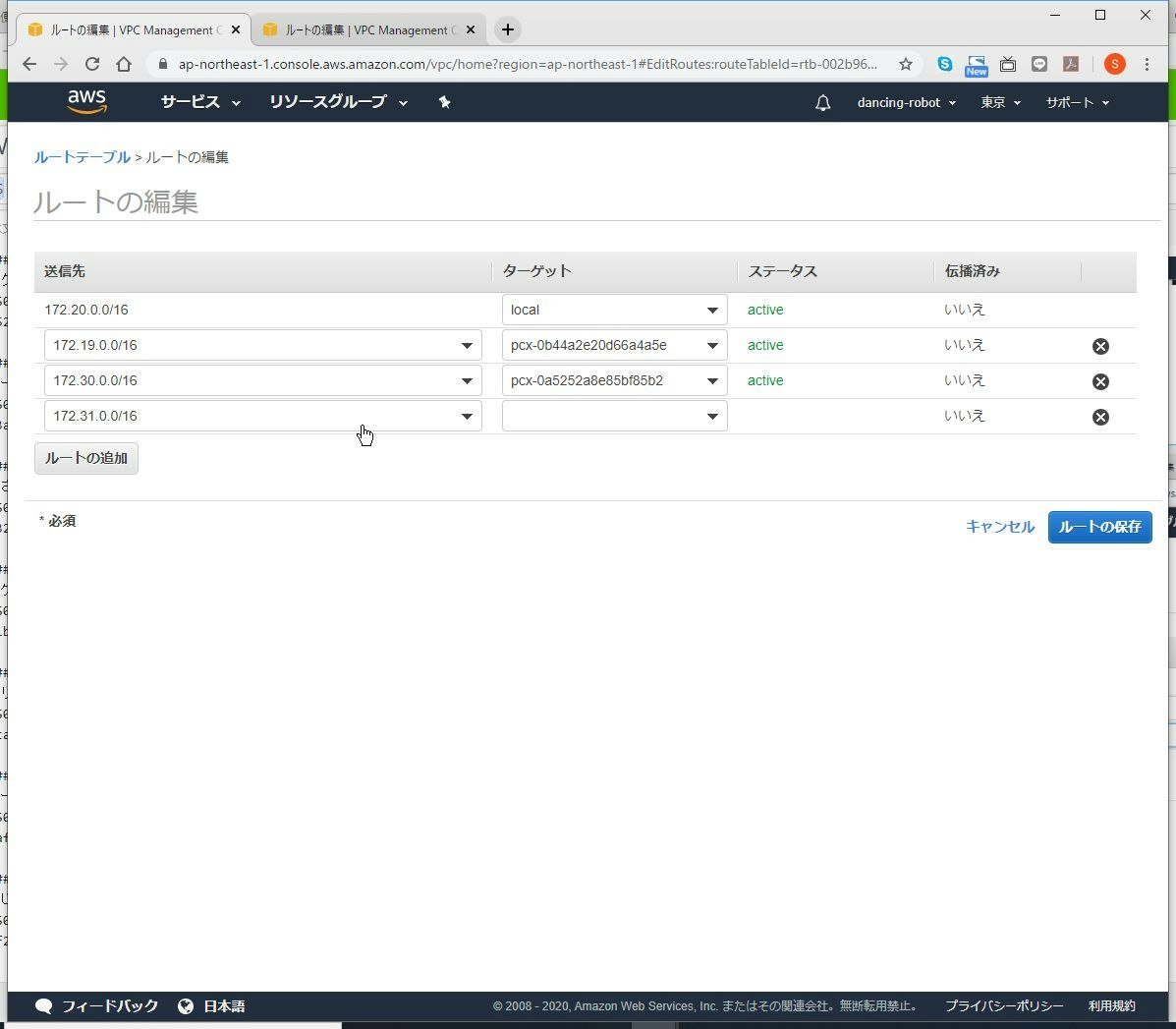

(4) ルートの追加

(5) 接続先のCIDRを入力

追加された行の送信側に、先ほど確認した接続先のCIDRを入力します。

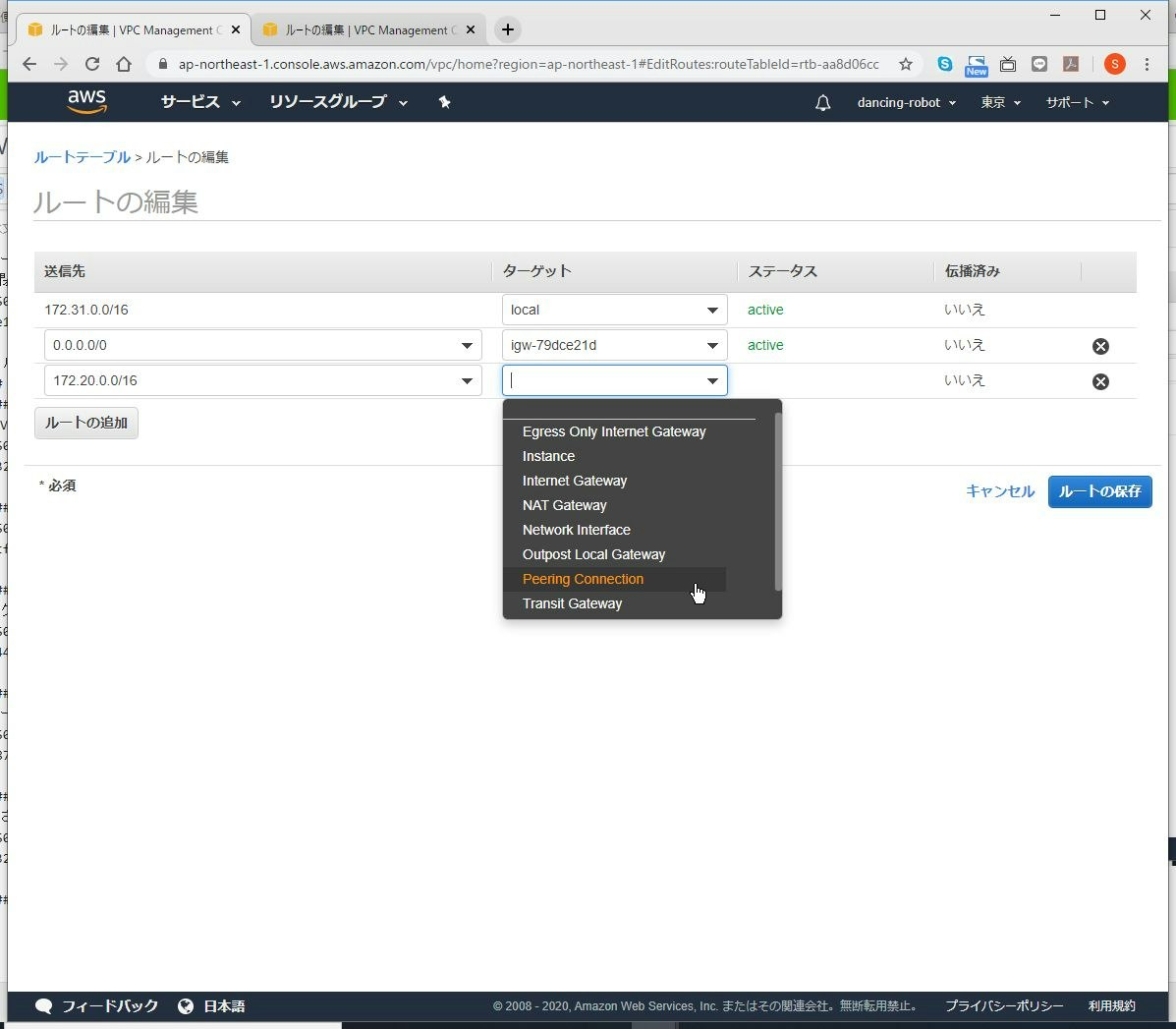

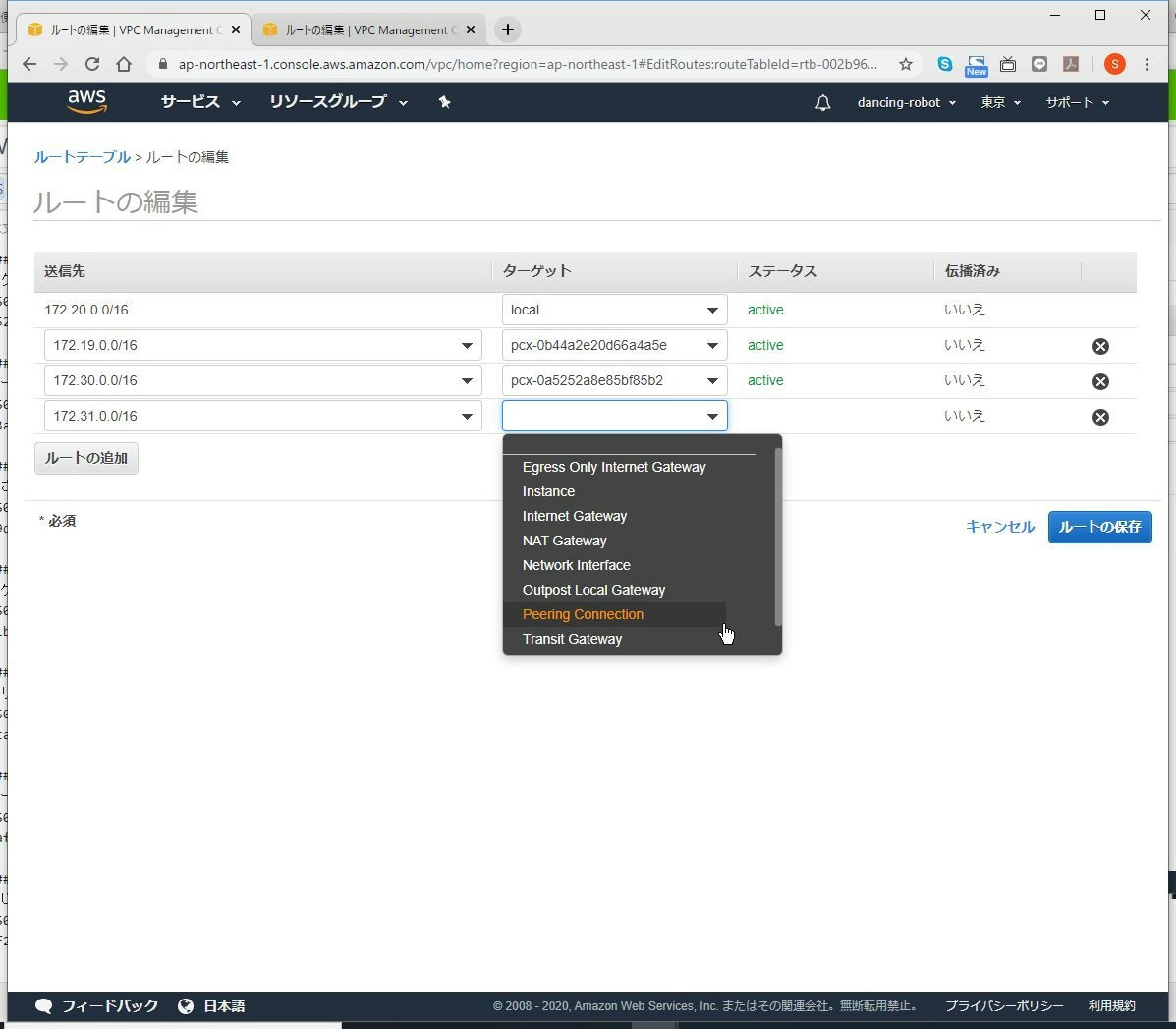

(6) ターゲットの入力1

ターゲット入力欄の▼をクリックし、表示された一覧から「Peering Connection」を選択します。

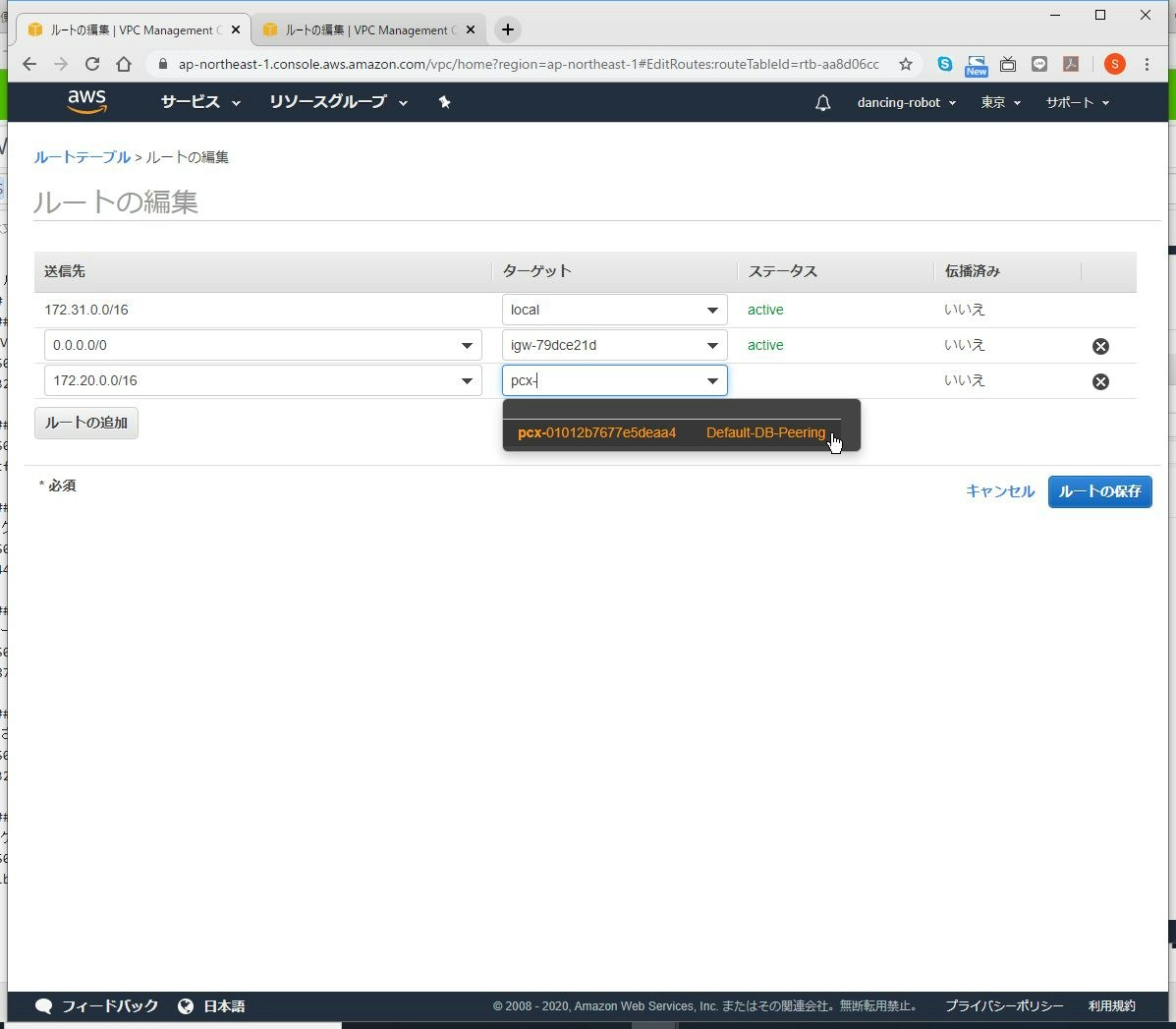

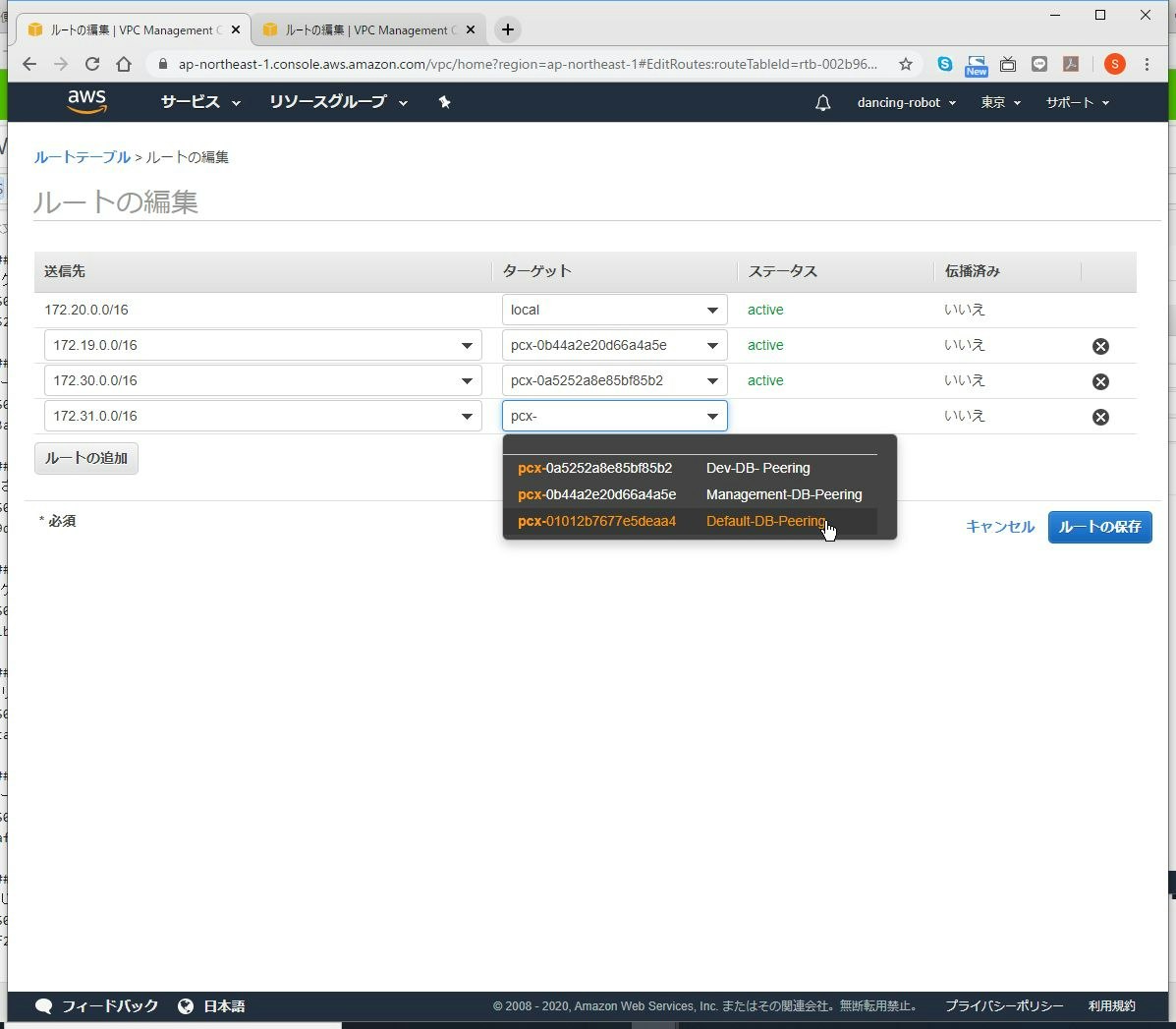

(7) ターゲットの入力2

ピアリング先の一覧が表示されますので、作成したピアリング名を選択します。

(8) ターゲットの入力3

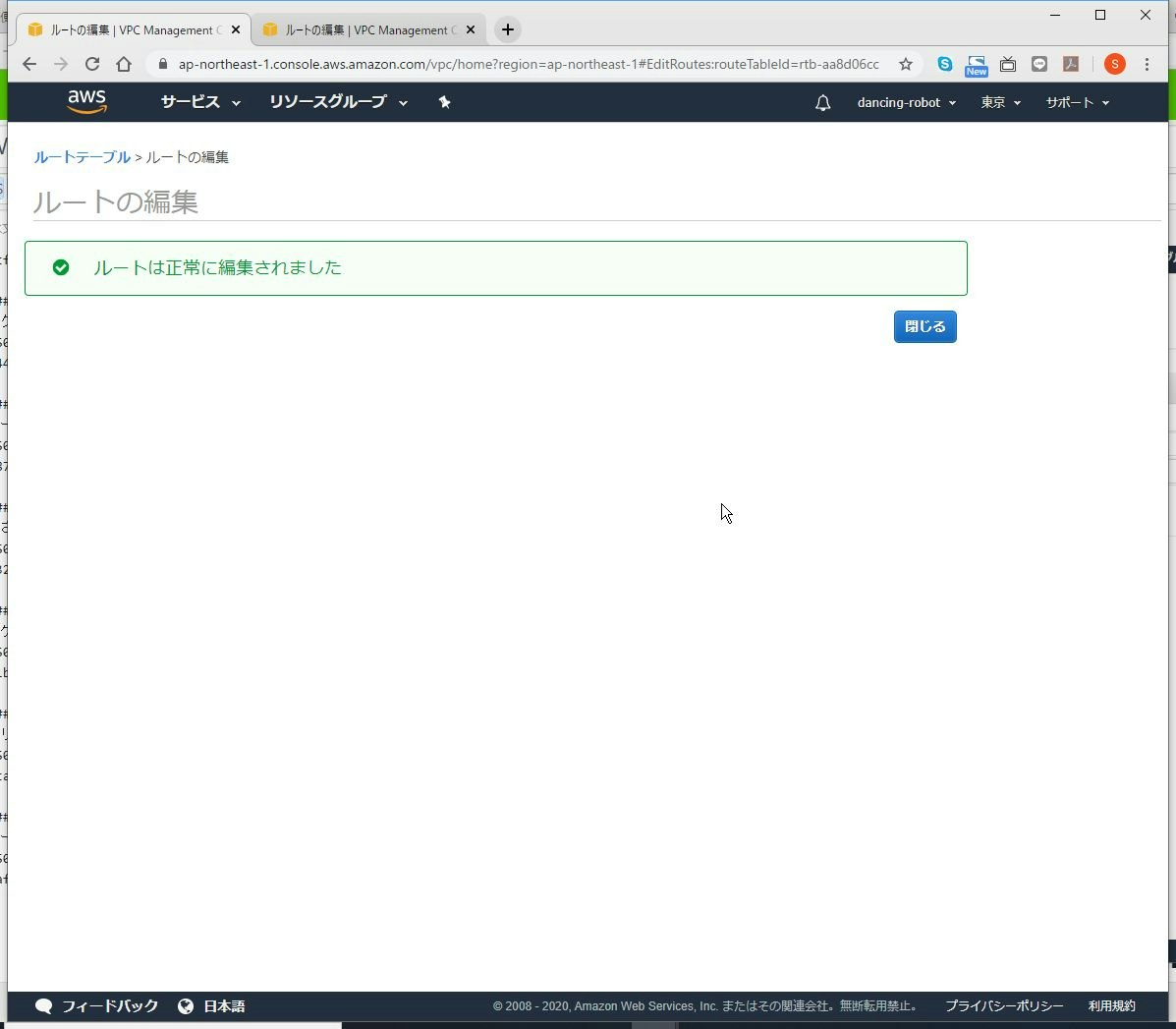

(9) 確認画面

接続先

(1) 接続先のCIDR確認

(2) 接続先のVPCの所属するルートテーブルを選択します。

(3) ルートの編集画面へ移行

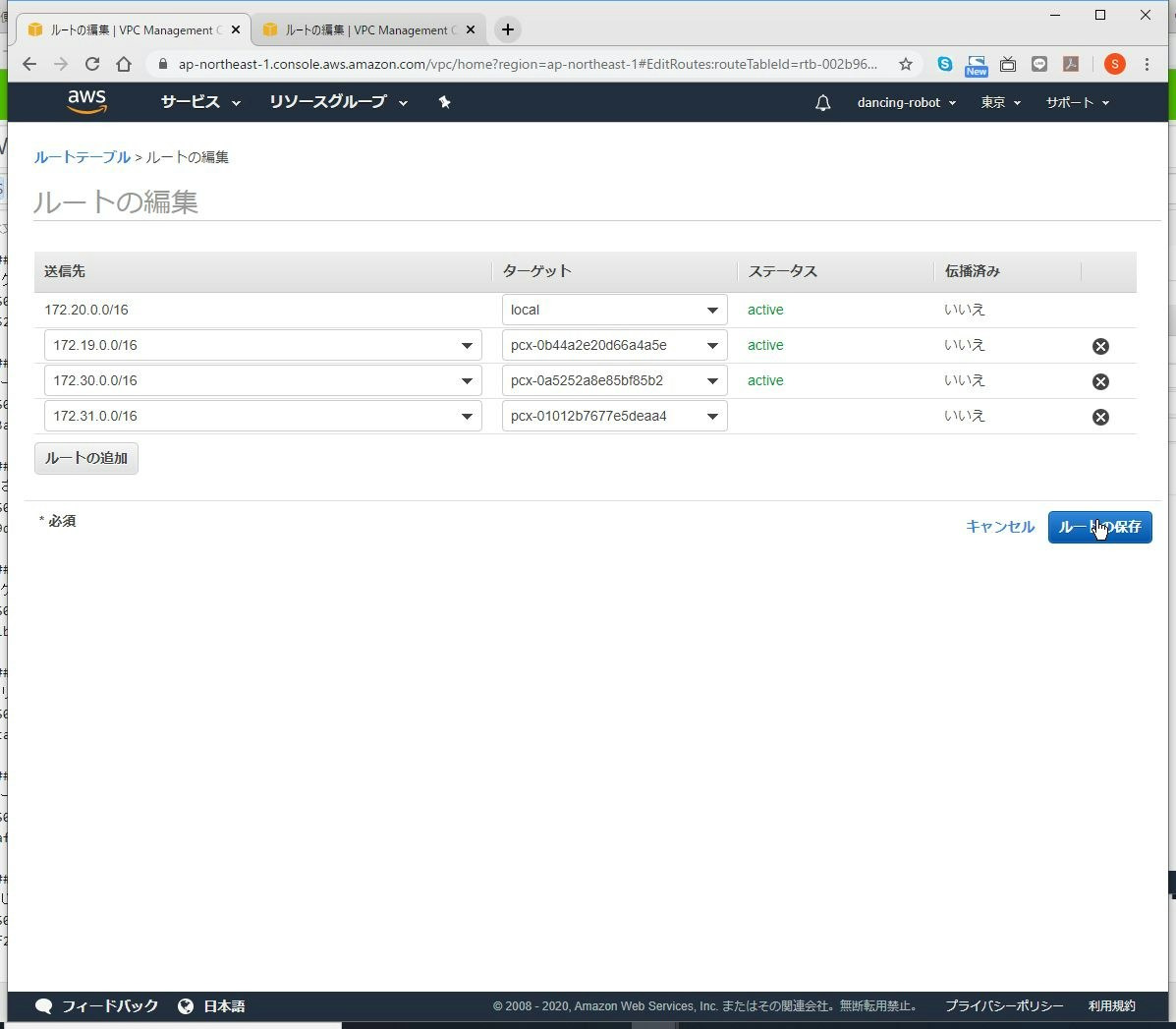

(4) ルートの追加

(5) 接続先のCIDRを入力

追加された行の送信側に、先ほど確認した接続先のCIDRを入力します。

(6) ターゲットの入力1

ターゲット入力欄の▼をクリックし、表示された一覧から「Peering Connection」を選択します。

(7) ターゲットの入力2

ピアリング先の一覧が表示されますので、作成したピアリング名を選択します。

(8) ターゲットの入力3

(9) 確認画面

雑記

やり方は以上です。

この後にセキュリティグループの設定がありますが、それは各自でやってみてください。

ピアリング接続自体、非常に簡単なのですが、どうもハードルが高いと感じる方が多いようです。

ですが、新しいルートを追加するだけなので、既存環境へのサービス影響もないので、気軽にチャレンジしてみてください。