picoCTF 記事 No.3

こんにちは、今日も難易度はEasyですが、picoCTFを忙しい中、なんとかやり遂げたので、アウトプットの機会を逃したくないのでやってみました。

それでは、本題に入っていきましょうか!!!

問題

Description

We’re in the middle of an investigation. One of our persons of interest, ctf player, is believed to be hiding sensitive data inside a restricted web portal. We’ve uncovered the email address he uses to log in: ctf-player@picoctf.org. Unfortunately, we don’t know the password, and the usual guessing techniques haven’t worked. But something feels off... it’s almost like the developer left a secret way in. Can you figure it out?

Additional details will be available after launching your challenge instance.

日本語訳

私たちはある調査のさなかです。セキュリティに興味がある一人で、CTFプレイヤーでの人が、制限されたウェブポータルの中で、隠されたセンシティブデータがあると信じていました。

私たちはログインをできるメールアドレス:ctf-player@picoctf.org.を見つけられました。

不幸なことに、パスワードが分からず、いつもの技術では全く埒が明かなかったです。しかし、何か違うような気がします、、、、、 ハッカー側の開発者が何かしらの方法で、隠された方法があるはずです。

あなたには明らかにできますでしょうか???追加情報としては、チャレンジインスタンスを起動した後、明らかになるでしょう。

WOW, chatgptを使えば、絶対自分で翻訳するより、早かったかも。今度からそうしよう!!

ということで、実際にといていきます。

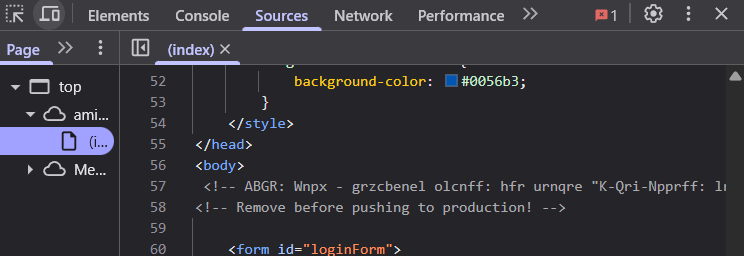

チャレンジインスタンスを起動するとなんとこの画面が!!

ま、とりあえずメールアドレスを入れてみましょうか。。。。

私たちのチームが明らかにしてくれた、メールアドレスをいれて適当にパスワードを打つとやはり突破できませんね、、、(当たり前)

ということで、CTFにおいて重要なお約束ですが、問題文にかなりのヒントがあります。

それは、

ハッカー側の開発者が何かしらの方法で、隠された方法があるはずです。

ここでしょう、ソフトウェア開発を経験したことがある人ならわかりますが、webサイトの構造を見る際、何をしますか??そう、、

右クリックからのInspectでしょう

後CTFのweb系は大体、inspectでハッカーがコメントまたはヒントを残しがちです。

なので、そこをつついてみましょう!

すると、なんとビンゴ!!!

ソースコードにhtml形式で、コメントが残してありましたね。

でも、暗号化されています。

私は今回、この暗号形式に見覚えが無かったので、ここでhintを使っていきます。

すると、、、、

なるほど、要するにこの暗号方法は王道らしく、実際のアルファベットの順番の位置から13個ずれている層です。ググってみると、、、、

なんと、王道の形でROT13というらしいです。ここ、テストに出ます()

なので、あとはこれを戻す方法を考えます。大体、暗号を復号する際におすすめなのはネットに落ちてるツールを使うことです。個人的にCybershefという暗号化/復号化できる便利なツールがあるので、それを今回は使っていきます。

ツールurl

https://gchq.github.io/CyberChef/

復号結果が出てきましたね。

翻訳: おいジャック!!一時的なパスはヘッダーに"X-Dev-Access: yes" を使え!!

らしいです。悪の組織もなかなかの下間をしていますね。では、仕留めていきましょうか♠

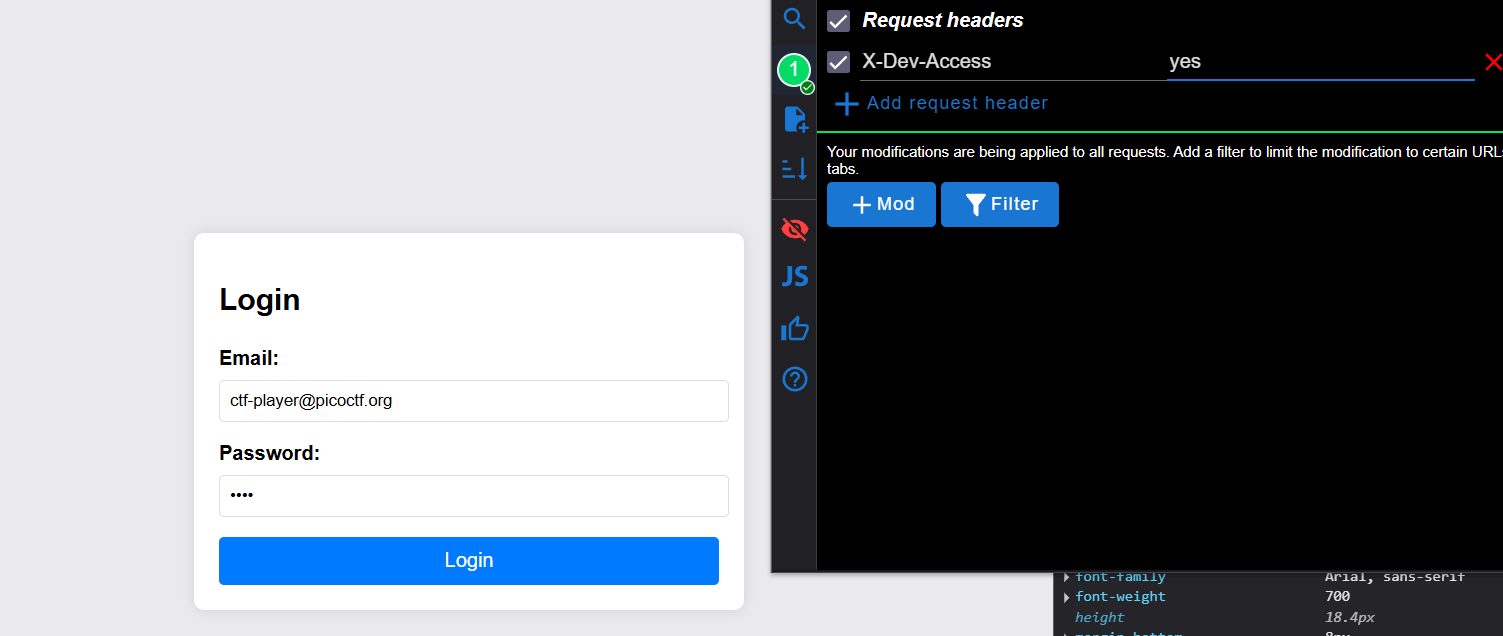

では、ヘッダーに埋め込んでいく際におススメなツールはModheaderですね。

url→ https://chrome.google.com/webstore/detail/modheader/idgpnmonknjnojddfkpgkljpfnnfcklj?hl=ja

私はBraveを使っているので、chromeのこの拡張機能を追加するとパズルのピースから拡張機能が確認できます。確認をしてみると、、、

しっかり入ってますね!!

では、ここから先ほどのbypassを打ってみると

↓

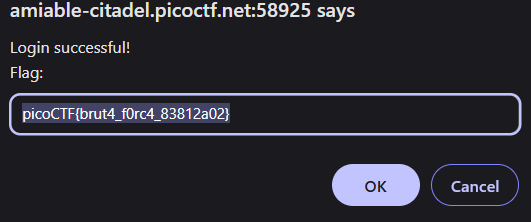

キタ━━━━(゚∀゚)━━━━!!

フラッグを獲得できましたね!!

後は、このフラッグを入力して完了です!

あとがき

いかがでしたでしょうか??

私はヒントを使いたくなかったのですが、病むを得なく使ってしまいました。

凄く悔しいです。

そういや、海外の通信制大学に現在通っているんですが、年末がかなり忙しくなるとのことで、課題や授業に追いつくための時間がしわ寄せになり、CTFをして記事をかけるか現状わかりませんが続けたいですよね、、、(;´д`)トホホ

もしこの記事を読んでいる方で、師走が師走していたら一緒に駆け抜けましょう!!

きっと、明日の風が吹いていいことが、、、、

それでは、また次の記事でお会いしましょう!!!!!!