はじめに

皆様はMicrosoft Security CommunityチャネルやMicrosoft Technical communityブログをご覧になったことはあるでしょうか。Microsoft Securityプロダクトに関する有用な情報発信や最新Updateの解説がされていますが、動画じっくり見る時間ない、好きなタイミングで関心の高い部分だけピックアップしたい・・・な方向けにピックアップして解説していきたいと思います。( メインで扱うプロダクトはMicrosoft Defender for Cloud、ときどきMicrosoft SentinelまたはMicrosoft 365 Defenderについて触れていきたいと思います )

イメージが付きやすくなるようところどころデモ画面、具体的な使い方もできるだけつけていきたいと思います。

それではいってみましょう!

今回取り上げる動画

今回はMicrosoft Security Communityチャネル内Microsoft Defender for Cloudセクション内のWhat’s New in the Last Three Months (直近三ヵ月の新着情報)を取り上げたいと思います。

コンテンツ

- Microsoft Defender for Cloudとは

- CSPM (クラウドセキュリティポスチャ管理) の新着情報

- CWPP(クラウドワークロード保護プラットフォーム) の新着情報

- Defender for Cloudに対する最新情報をゲットできる情報ソース

1. Microsoft Defender for Cloudとは

ここでは、Defender for Cloudを始めて知るという方向けに少し概要説明させて頂きます。

Microsoft Defender for Cloud(以降Defender for Cloudと記載します)はマルチクラウド、ハイブリッドクラウドに渡って様々なサイバー脅威や脆弱性を検出し、クラウドベースのアプリケーションやリソースのセキュリティ態勢を高め、保護する機能を提供するソリューションです。

大きく、3つの柱から成り立っています。

1.DevSecOps:開発時点からセキュリティを組み込んでいけるよう、GithubやAzureDevOpsといった複数の開発リポジトリ、パイプラインに渡ってセキュリティ可視性を提供し、コード内に存在する脆弱性やシークレットの検出状況を集約します。セキュリティ管理者は、管理対象の開発リポジトリにおけるセキュリティの対応状況を把握することが可能になり、開発チームに対して修正に関するスムーズなコミュニケーションを支援する機能を提供します。

2.CSPM:クラウドリソースにおいて、セキュリティ的に脆弱な設定や構成となってないか、リソースの構成や設定をスキャンして評価します。構成をセキュリティ的に堅牢な状態に維持することで、攻撃を受けたとしてもその影響を限定的にしてリスクを低減する役割を担います。

3.CWPP:クラウドにホストされているリソースにおける脅威からの保護、検出を行います。攻撃の発生やマルウェアなどの脅威検出、それらのブロックや対応の部分を担います。

Defender for Cloudで利用できる機能は多岐にわたりますが、今回はその中でも新機能として追加されたものをご紹介していきたいと思います。

2-1. Defender CSPMにおけるGCPサポート(GA)

(2023/11/15 パブリックプレビュー⇒GA)

Defender CSPMは、セキュアスコアやマルチクラウドセキュリティベンチマークといった無償の機能に加えて、高度なCSPM機能を提供するDefender for Cloudの有償のプランです。

含まれる機能としては主にマシンのエージェントレススキャン、攻撃パス分析、クラウドセキュリティエクスプローラー、データ対応セキュリティポスチャが利用可能です。

これらはクラウド環境のセキュリティ可視化を推進していくにあたりできる限り少ない導入ワークロードで構成情報を取得し(エージェントレススキャン)、多数あるクラウドリソースの中でも攻撃者に狙われた場合影響が大きくなるリスクの高い攻撃の経路を見つける(攻撃パス分析、クラウドセキュリティエクスプローラー)といった、セキュリティ管理者が環境全体に渡って効果的にセキュリティ態勢を高めるための機能を提供します。

Defender CSPMにおいては、Azure, AWSについては先行して一般提供状態となっていたのですが、この度、Defender CSPMがGoogle Cloudまでカバーできるようになりました。

どのような使用感となるのか、いくつかのDefender for Cloudビューとともにご紹介していきましょう。

【GCP環境の接続画面】

GCP環境の情報を取得するため、Defender for Cloudと接続する必要があります。

詳細な手順はこちらを参照ください。

コネクタ設定画面の”Select Plan”でDefender CSPMを”On”にします。

2024/2/1以降、GCPリソースについても課金対象となります。

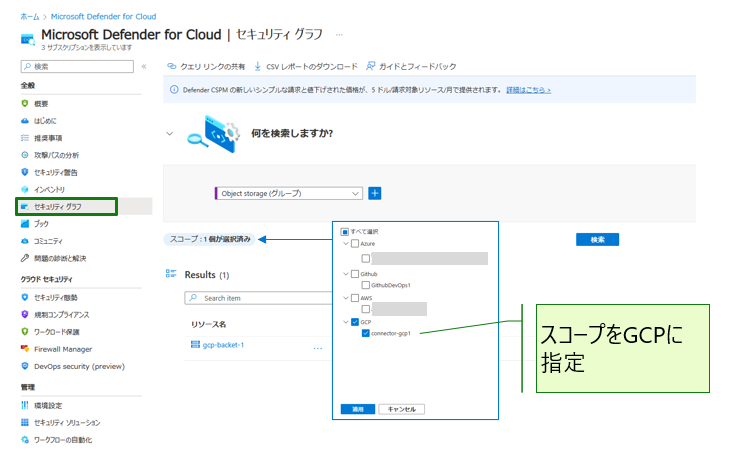

【クラウドセキュリティエクスプローラー】

クラウドセキュリティエクスプローラーで様々な条件付けを元に該当するリソースを特定することができます。

GCPリソースについてもスコープに含めることができるようになりました。

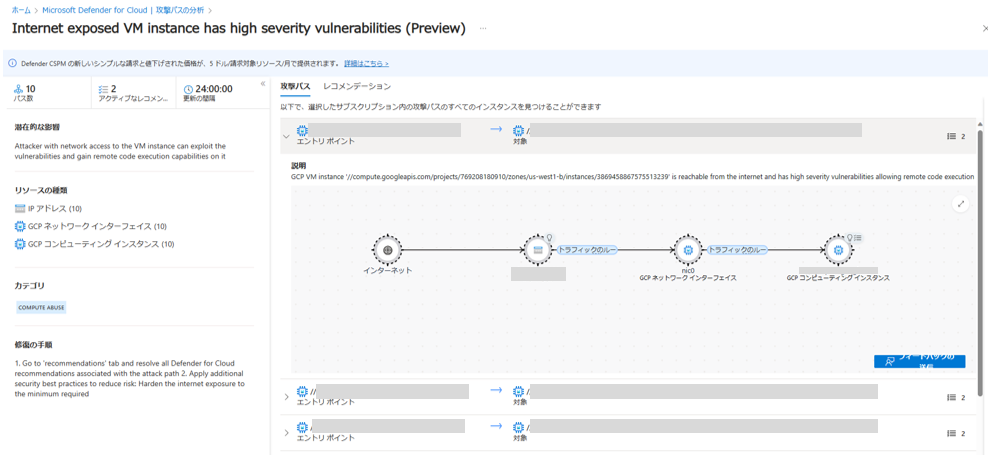

【攻撃パス分析】

攻撃パス分析についても、GCPリソースに関する分析結果が提供されます。下記は”インターネットに公開されたVMインスタンスには、重大度の高い脆弱性があります”が検出された例です。

GCPリソース含めた検出可能な攻撃パスの一覧はこちらに記載がありますのでご参照ください。

Defender CSPMの監視する環境に応じた機能のサポート範囲についは以下リンクにまとめられておりますので、ご参照ください。

各プランの可用性

コンテナー対応ポスチャ管理を除いてAzure、AWS、GCPでほぼ同等の機能を利用を提供できるようになっておりますので、マルチクラウドセキュリティとしてかなりの範囲をカバーできるようになってきました。

2-2. データ対応セキュリティ態勢の一般提供

マルチクラウドストレージで保管されているデータに対して、機密情報の検出を可能とします。(PIIや、金融情報など)

今回のアップデートでは、Azure, AWS環境に関するサポート範囲としてGAとなりました。

データ対応セキュリティポスチャのサポート/前提条件はこちらに記載されています。

Defender CSPMあるいはDefender for Sotrageのどちらかのプランを有効にしていただければ利用可能です。

いくつかのビューにてどのような検出が可能となるのか見ていきましょう。

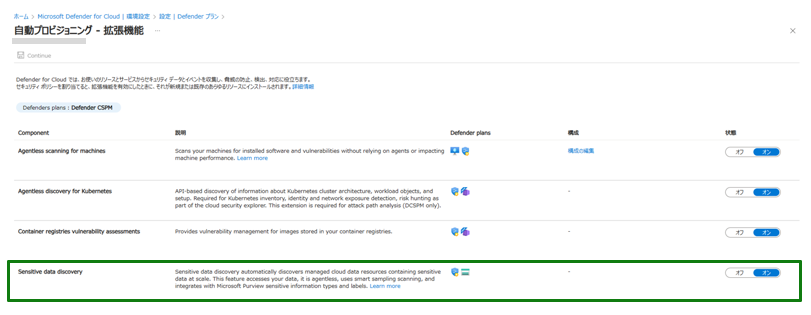

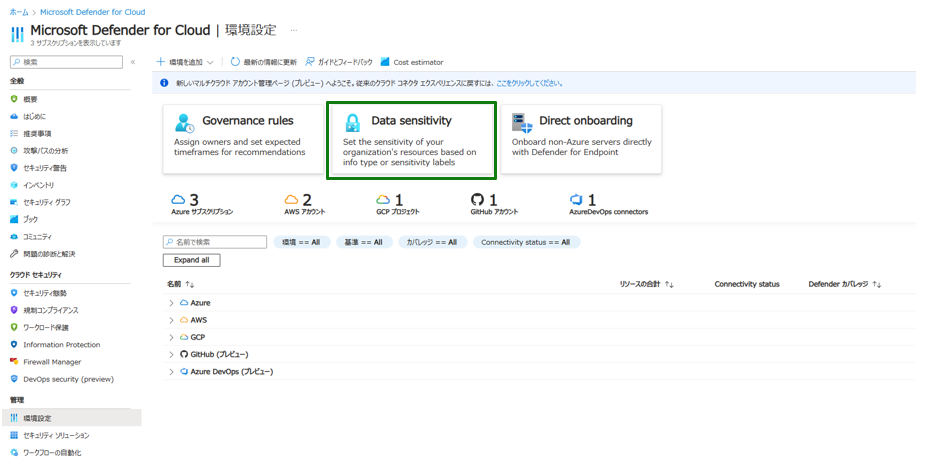

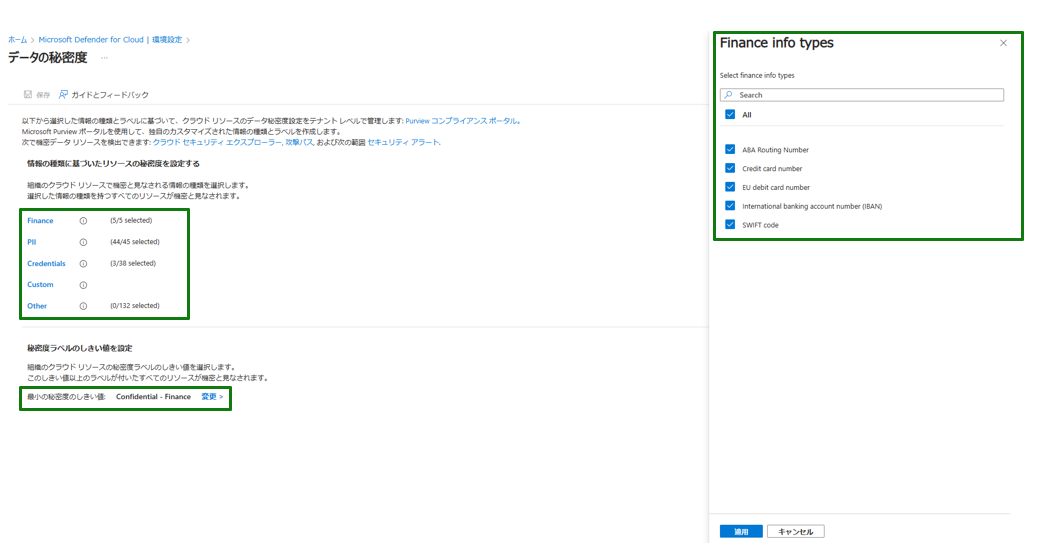

【データ対応セキュリティ態勢の設定画面】

利用するサブスクリプションで”Sensitivity data discovery”を有効にします。

詳細の手順はこちらをご参照ください。

組織が機密とみなす機密データの種類やラベルを設定するには、”環境設定”の”Data Sensitivity”より設定します。

なお、Defender for Cloud では、Microsoft Purview で定義されている機密情報の種類が使用可能です。

【攻撃パス分析】

下記は、”インターネットに公開された VM には、重大度の高い脆弱性があり、機密データを含むデータ ストアに対する読み取りアクセス許可が与えられています”の攻撃パスが検出された例です。

対象のストレージには”U.S. Social Security Number (SSN)”や”Credit Card Number”など様々な機密データが含まれていることがわかります。

最近、クラウドストレージアカウントだけでなく、SQLリソースに関してもデータ対応セキュリティ態勢機能が利用できるようになりました。

Azure SQL DatabaseとAmazon RDS インスタンスにおいて機密データの検出が可能になります。

2-3. VMへのエージェントレスシークレットスキャン(GA)

(2023/11/27 パブリックプレビュー⇒GA)

侵害されたVM上にシークレットが存在する場合、そのシークレットが悪用され重要なシステムへアクセス、情報の漏洩や損害に繋がる可能性があります。

この機能では、環境内に存在するプレーンテキストシークレットを検出します。

Azure VM, AWS EC2, GCP VMインスタンスがサポートされ、以下のシークレットがマシン上に存在するか確認できます。(GCPは現状セキュリティで保護されていないSSHキーのみ)

- セキュリティで保護されていない SSH 秘密キー (Azure、AWS、GCP) - PuTTy ファイル、PKCS#8 標準、PKCS#1 標準の RSA アルゴリズムがサポートされています

- プレーンテキストの Azure SQL 接続文字列 (Azure、AWS) - SQL PAAS をサポート

- プレーンテキストの Azure ストレージ アカウントの接続文字列 (Azure、AWS)

- プレーンテキストの Azure ストレージ アカウントの SAS トークン (Azure、AWS)

- プレーンテキストの AWS アクセス キー (Azure、AWS)

- プレーンテキスト AWS RDS SQL 接続文字列 (Azure、AWS) - SQL PAAS をサポート

詳細の検出対象および前提条件はこちらをご参照ください。Defender CSPMあるいはDefender for Servers P2が有効であれば利用できます。

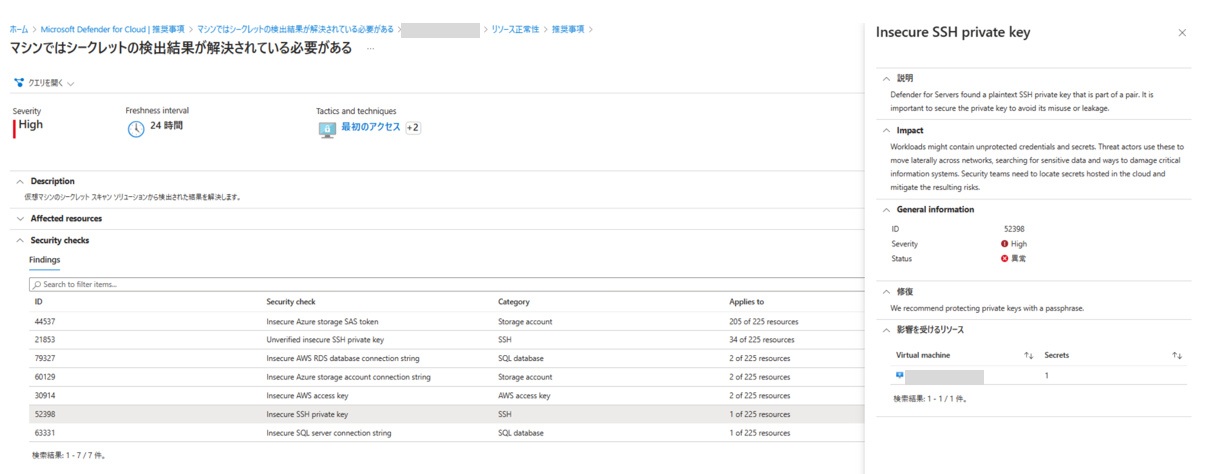

マシン上にシークレットが存在するか、攻撃パス分析、クラウドセキュリティエクスプローラー、推奨事項、資産インベントリから確認できます。

ここでは推奨事項から検出結果を見ていきましょう。

Azure, AWS, GCP事に下記の推奨事項から確認できます。

- Azure リソース: Machines should have secrets findings resolved

- AWS リソース: EC2 instances should have secret findings resolved

- GCP リソース: VM instances should have secret findings resolved

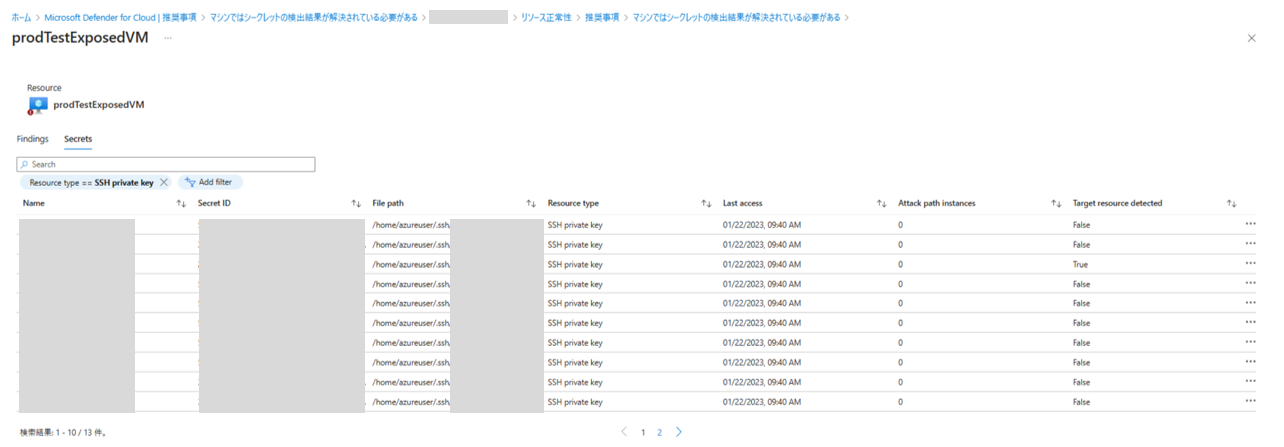

影響を受けるリソースを選択すると、どのようなシークレットが検出されたかの詳細が確認できます。

検出されたシークレットのタイプ、名前、ファイルパス、最後にアクセスされた日時が確認できます。また、このシークレットを使用してアクセス可能な他のリソースがある場合は、”ターゲットリソースが検出されました” が ”True”と表示されます。

2-4. 新規/更新されたワークブック

Defender for Cloudのワークブックは、検出データに基づいて視覚的に理解しやすいグラフ化や集計結果をダッシュボードの形で提供し、一見しての状況把握をサポートするレポート機能です。

Defender for Cloudのビルトインワークブックと、Gitリポジトリからダウンロードできるコミュニティワークブックが提供されており多くのテンプレートを利用可能です。

今回は、最近追加あるいは更新がかかったいくつかのワークブックを取り上げていきます。

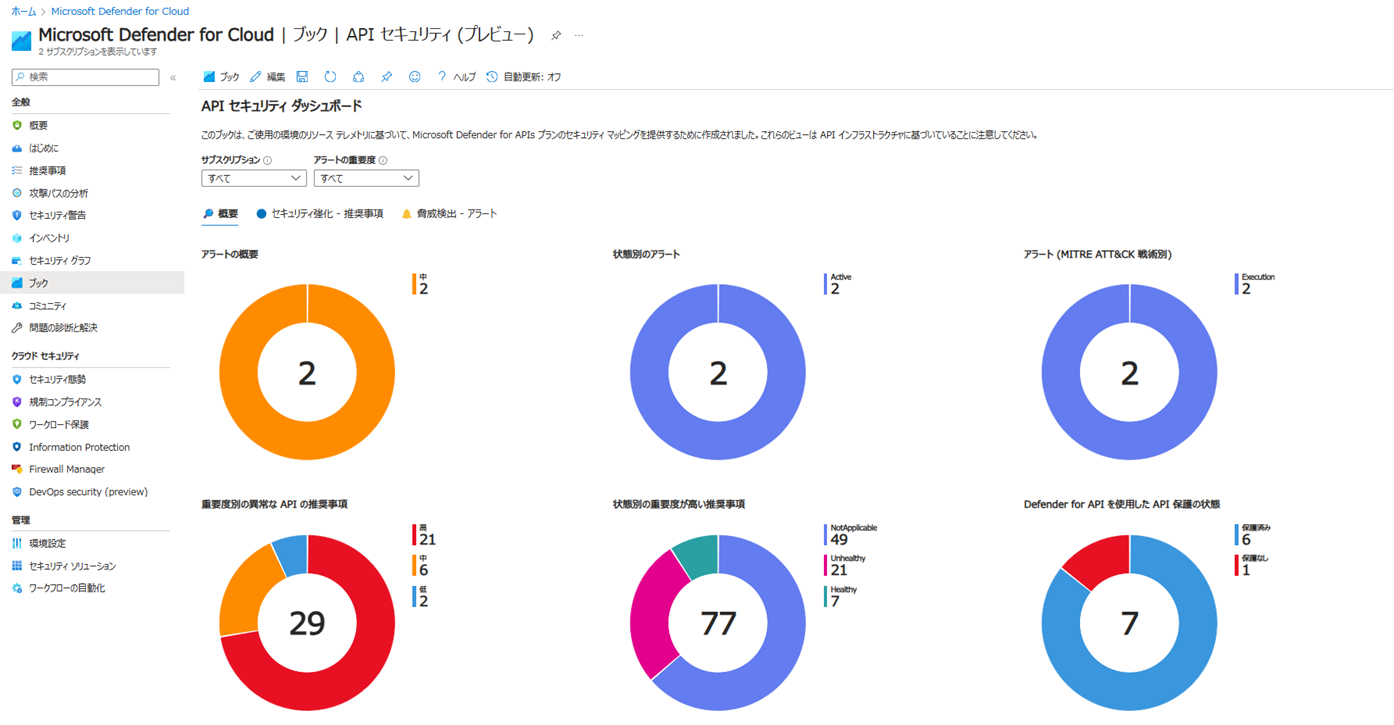

[APIセキュリティ]

(2024/11/15 パブリックプレビュー⇒GA)

最近加わった新しいプランですが、Defender for APIを提供開始しました。

Defender for APIではAPI利用時の脅威検出やセキュリティ態勢向上のために利用できます。

新しく加わった”APIセキュリティ”のワークブックでは、APIに関するアラートの検出状況、推奨事項の検出状況のサマリーを確認できます。

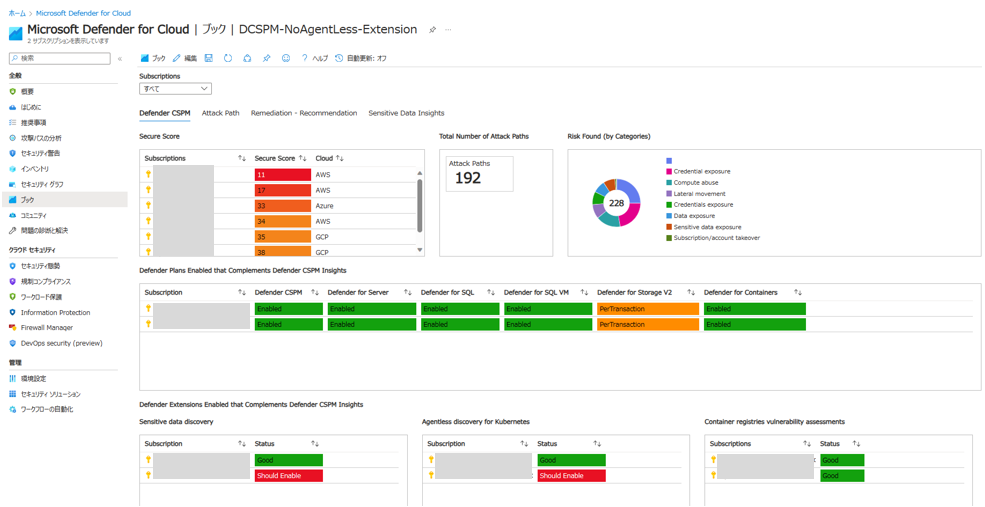

【プランの有効化状況と拡張機能利用状況】

DCSPM-NoAgentLess-Extensionワークブックで、各プランの有効化状況と拡張機能で検出された結果のサマリーが確認できるようになっています。

Defender CSPMのプラン有効化状況(AWS/GCP/Azure毎)や、攻撃パス分析の検出状況、データ対応セキュリティ態勢の検出状況の統計やどのリソースで検出が多いのかなどを確認できます。

【コスト見積もりワークブック】

コスト見積もりワークブックも従来より提供されていましたが、最近AzureでけでなくAWSリソースについても課金の計算結果が表示されるようになりました。

実際にDefender for Cloudを利用開始するとどれくらいのコストがかかるかの試算のために参考になると思われます。

なお、このワークブックで提示される金額は小売価格に基づく見積もりであり、実際の課金データを提供するものではないことをご注意ください。

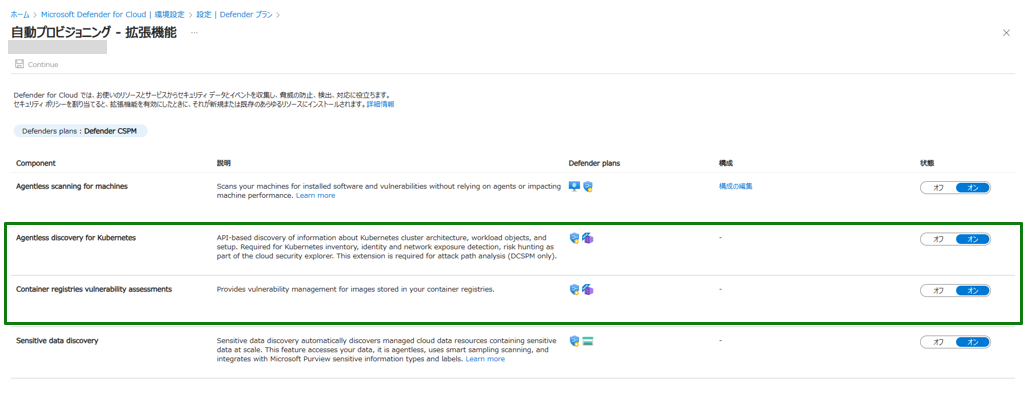

2-5. Defender CSPMのエージェントレスコンテナー態勢

Defender CSPMで、コンテナー環境についてもセキュリティ態勢を向上し、プロアクティブにセキュリティリスクに対して対処するための機能が利用可能となっています。

コンテナーに特化して提供される機能はKubernetesのエージェントレススキャンとコンテナレジストリの脆弱性評価があり、攻撃パス分析やクラウドセキュリティエクスプローラーと組み合わせてKubernetes、コンテナ環境の可視化とリスク優先順位付けに役立てることができます。

設定方法とどのような検出が可能となるか見ていきましょう。

【エージェントレスコンテナー態勢の設定画面】

詳細の設定手順はこちらです。

利用するサブスクリプションの設定画面で、Defender CSPMの拡張機能設定画面から”Agentless discovery for Kubernetes”と”Container registries vulnerability assessments”を”オン”にします。

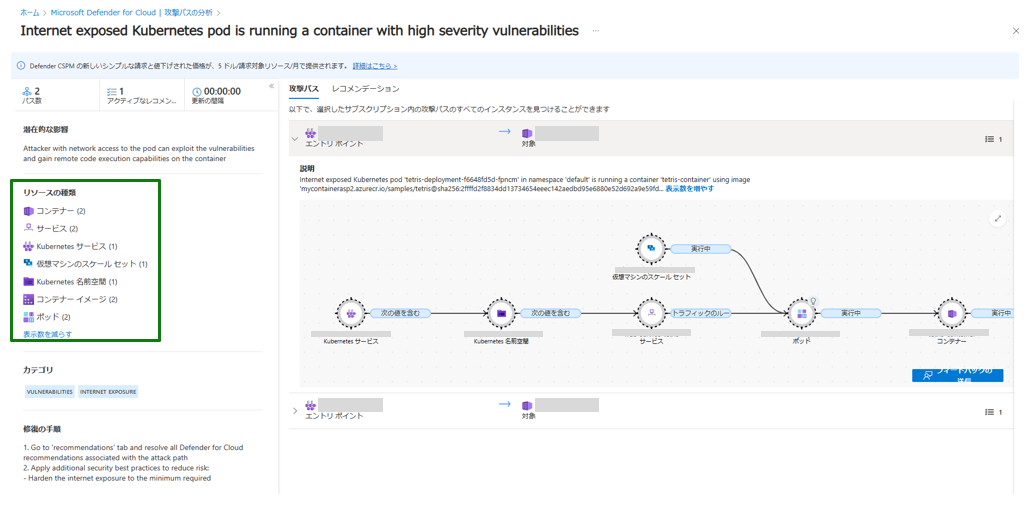

【攻撃パス分析の検出画面】

こちらは、”インターネットに晒されたKubernetesのポッドで高い脆弱性を持つコンテナーが動いている”の攻撃パス分析検出例です。

関連するKubernetesリソースが検出されていることがわかります。

また、コンテナレジストリに対するエージェントレススキャンもDefender CSPMで利用できるようになりました。ここでの脆弱性検出エンジンはMicrosoft Defender 脆弱性の管理(MDVM)を使用しています。

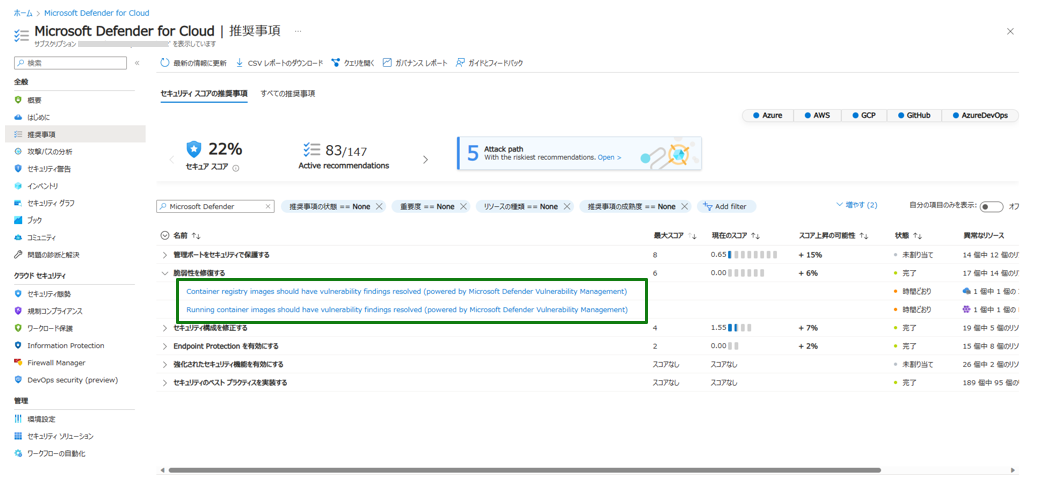

以下の2つの推奨事項から結果を確認できます。

- コンテナー レジストリ イメージでは脆弱性の検出結果が解決されている必要がある (Powered by Microsoft Defender 脆弱性管理)

- 実行中のコンテナー イメージでは脆弱性の検出結果が解決されている必要がある (Powered by Microsoft Defender 脆弱性の管理)

前者の推奨事項ではコンテナーレジストリーに保管されているコンテナーイメージの脆弱性検出結果、後者の推奨事項ではポッド上で動いているコンテナーの脆弱性検出結果が確認できます。

実行中のコンテナーイメージ脆弱性検出の推奨事項では、該当のコンテナーイメージがどのポッド、クラスター上で動いているか確認できるため是正が必要なリソースの特定に役立てることができます。

こういったエージェントレスでのKubernetesスキャン、MDVMによるコンテナのスキャンと、攻撃パス分析やクラウドセキュリティエクスプローラーと組み合わせたリスクの高いコンテナリソースの顕在化をDefender CSPMで実施できることになります。

上記のUpdateに伴い、関連するWorkbookも更新がかかっています。

”コンテナーのセキュリティ”ワークブックでは、ACR/AKSランタイムの検出結果、また検出エンジンがMicrosoft Defender脆弱性の管理(MDVM)かQualysかによってサマリーが確認できるようになりました。

Defender CSPMにおけるコンテナー対応のセキュリティポスチャ―管理のサポート範囲と前提事項については、下記に示されているのでご参照いただければと思います。

https://learn.microsoft.com/ja-jp/azure/defender-for-cloud/support-agentless-containers-posture

3-1. Defender for Containers におけるKubernetesのエージェントレスディスカバリー

Defender for ContainersでもDefender CSPMと同様にKubernetesエージェントレスディスカバリーが利用できるようになっています。ノード、ポッド、CronジョブなどのKubernetesコンポーネントをインベントリとして可視化できます。

また、クラウドセキュリティエクスプローラーを使って、様々なリスクに対してクエリを実行し、特定の条件に合致するリソースを検索することができます。

3-2. Defender for Containers におけるMDVMによるコンテナー脆弱性アセスメント

Defender for ContainersでもMicrosoft Defender 脆弱性の管理(MDVM)を使用したコンテナーイメージの脆弱性スキャンが利用可能です。機能の説明としては3-1.をご参照ください。

なお、KubernetesのエージェントレススキャンおよびMDVMによるコンテナー脆弱性アセスメントともに、利用できる環境のサポートマトリックスは以下に示されていますのでご参照ください。

https://learn.microsoft.com/ja-jp/azure/defender-for-cloud/support-matrix-defender-for-containers

3-3. Defender for Servers のダイレクトオンボーディング

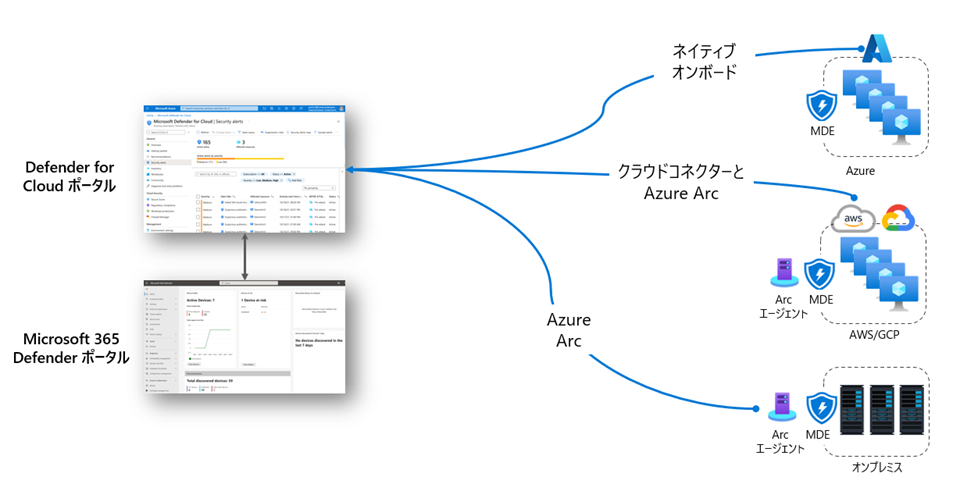

これまでのDefender for Serversの仕様では、Azure外のマシン(オンプレミス/AWS/GCP)をオンボーディングする際にはAzure Arcエージェントを必要としていました。

Azure Arcエージェントを利用することでAzure外のサーバーでもネイティブAzureマシンと同様の管理ができるようになるなどメリットも大きいですが、サーバーに複数のエージェントを導入することはできるだけ避けたい、パフォーマンスなどに影響が出ないかなど導入までにハードルが高くなるケースがあります。

ダイレクトオンボーディングのリリースにより、Defender for Endpointを実行しているAzure以外のサーバーを、追加のエージェントのディプロイ無しでDefender for Cloud(Defender for Servers)にオンボードできるようになりました。

Arcエージェントをインストールする構成方法も引き続きサポートされますので、状況や環境前提に応じたDefender for Serversの構成方法として選択肢を増やすものとなります。

【これまでのオンボーディング方法】

【ダイレクトオンボーディング】

構成は容易で、Defender for Cloud - 環境設定 - Direct onboardingを選択肢、課金対象のサブスクリプションを指定して有効化するのみとなります。手順はこちらをご参照ください。

なお、現状機能の有効化はテナントレベルのため、既にDefender for Endpoint for Serversライセンスを使用していてMicrosoft 365 Defender環境にオンボードしているサーバーがあればそのサーバーもDefender for Serversにオンボードされるためご注意ください。

また、非AzureサーバーにおいてDefender for Servers P2の一部の機能を利用する場合には、引き続きAzure Arcエージェントが必要になります。

その他制限事項はこちらに記載されています。

3-4. Defender for SQL におけるエクスプレスコンフィギュレーション(高速構成)の一般提供

これまでのDefender for SQLでは、脆弱性アセスメント結果をAzure Storageアカウント内に保管していましたが、エクスプレスコンフィギュレーションではストレージアカウントを必要とせずに脆弱性スキャンの結果を確認できます。

これにより、Defender for SQL有効化は1クリックで完了(これまではストレージアカウントの指定が必要でした)し、ストレージアカウントへの依存を減らすことができます。

3-5. Defender for Storage におけるマルウェアスキャンの課金開始(2023/9/3より)

Defender for Storageでは、クラウドストレージにアップロードされたコンテンツに対してほぼリアルタイムでのフルスキャンを実行可能です。

マルウェアスキャン機能の一般提供開始に伴い、マルウェアスキャンへの課金も開始となりました。

課金の詳細は以下の公式情報をご確認ください。

https://azure.microsoft.com/ja-jp/pricing/details/defender-for-cloud/

3-6. Defender for Cloud のサービスレイヤー保護プランの変更について

サービスレイヤーを保護するプランであるDefender for Key Vault, Defender for Resource Manager、Defender for DNSが用意されていますが、よりシンプルで価格予測が容易な価格モデルが登場しました。

Defender for Key VaultおよびDefender for Resource Managerでは、これまでは課金単位がトランザクション単位であったりリソース管理操作量に応じた課金体系でしたが、リソースやサブスクリプションに対して固定価格が適用されるためコスト予測が立ちやすくなります。

また、Defender for DNSはスタンドアロンのプランとしての提供はなくなり、Defender for Servers P2の機能の一部として利用できます。(追加コストなし)

詳細はこちらのリリースノートおよび価格の公開情報をご確認ください。

https://learn.microsoft.com/ja-jp/azure/defender-for-cloud/release-notes#business-model-and-pricing-updates-for-defender-for-cloud-plans

https://azure.microsoft.com/ja-jp/pricing/details/defender-for-cloud/

4. Defender for Cloudに対する最新情報を取得できる情報ソース

Defender for Cloudの最新情報や活用Tipsなど、様々な情報が下記情報ソースより配信されています。

お時間ありますときに覗いてみていただければと思います。

https://aka.ms/MDCNewsSubscribe

https://aka.ms/SecurityCommunity

https://aka.ms/MDCGithub

https://aka.ms/MDCBlog

https://aka.ms/Microsoft_Security_Community_Showrt_Videos_YouTube

Defender for Cloud以外も含みますが、日本マイクロソフト公式YoutubeチャネルでMicrosoftセキュリティ製品を5分で解説している”5分で分かるシリーズも配信しています。お手すきのお時間でクイックに概要を理解できる内容にまとめられておりますので、こちらも是非ご確認いただければと思います。

おわりに

今回は、Defender for Cloudに関する直近3か月の新着情報を取り上げさせて頂きました。

機能拡張が激しいDefender for Cloudですが、最新機能について少しでも皆様のご参考になれば幸いです。