はじめに

近年、政府機関におけるクラウドサービスの利用が加速しています。特に、ガバメントクラウドの導入により、政府情報システムの効率的な運用やセキュリティ向上が期待されています。本記事では、ガバメントクラウドにおけるネットワーク接続の技術要素について解説します。

※本記事は、NW-JAWSにて発表させていただいた内容をまとめたものです。

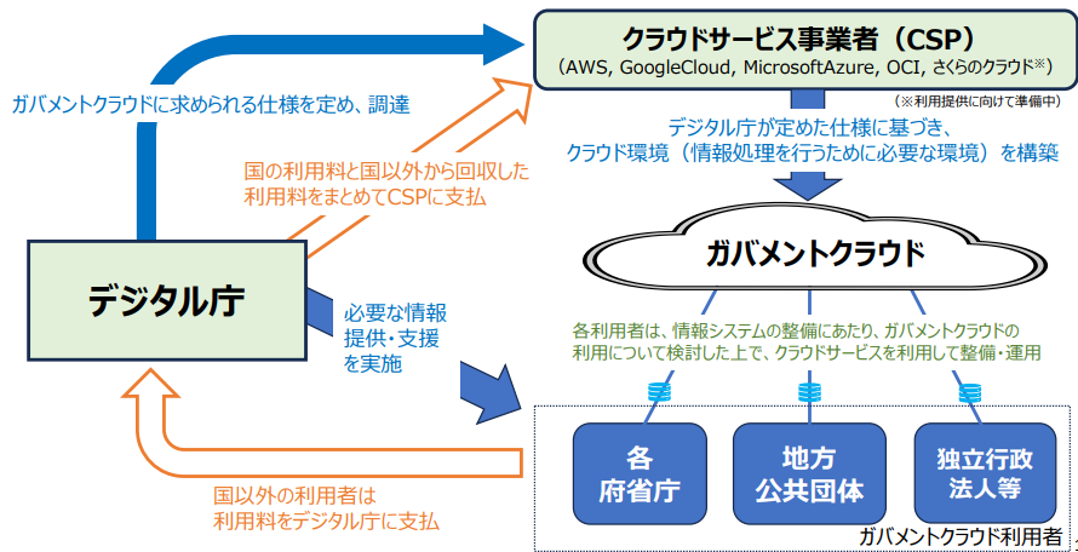

1. ガバメントクラウド関連の法律改正

クラウドサービスを適切かつ効果的に活用した国又は地方公共団体の事務の実施に関連する情報システムの効果的かつ効率的 な整備及び運用を推進するため、内閣総理大臣が国と国以外の者が共同してクラウドサービスを利用することができるようにするため必要な措置を講じなければならないこととするとともに、当該共同利用が行われる際の金銭の保管に関する規定を整備するという法律です。

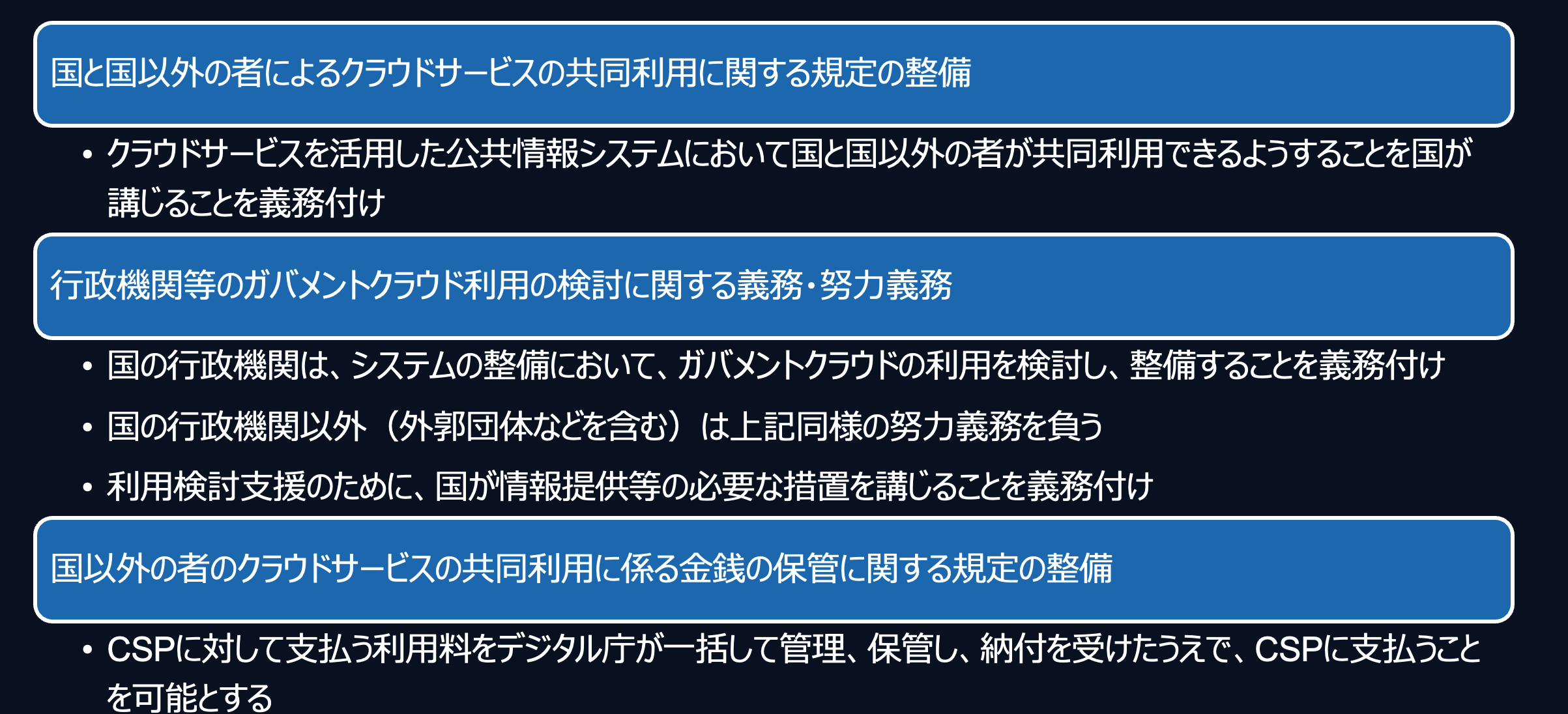

改正のポイント

関連リンク:デジタル庁公式ページ

国のクラウド利用に関する方針

国の方針として以下のような活用方針が定められています。

これまでのクラウド活用は主に仮想サーバとしてのクラウド利用でしたが、よりスマートに利用し、モダン化すること、それにより高いセキュリティとコスト削減を実現したいということが方針として定められています。我々はこの目的を意識する必要があります。

政府情報システムにおけるクラウドサービスの適切な利用に関わる基本方針(抜粋)

旧世代のクラウド利用ではなく、今日のスマートなクラウド利用を 促進する目的は、システム開発の短期間化や継続的な開発・改善の実現等の要素もあるが、主としてコスト削減とセキュリティの向上にある。オンプレミス から旧世代のクラウドへの移行では、サーバ構築に伴うコストや手作業に係るコストが大きかったが、スマートなクラウド利用ではそれらのコストは大きく削減される。

デジタル社会の実現に向けた重点計画(抜粋)

政府情報システムの最適化

政府情報システムは、クラウドに最適化されたシステムをガバメントクラウド上に構築し、クラウドサービス事業者が提供するサービスを活用して効率的に運用します。

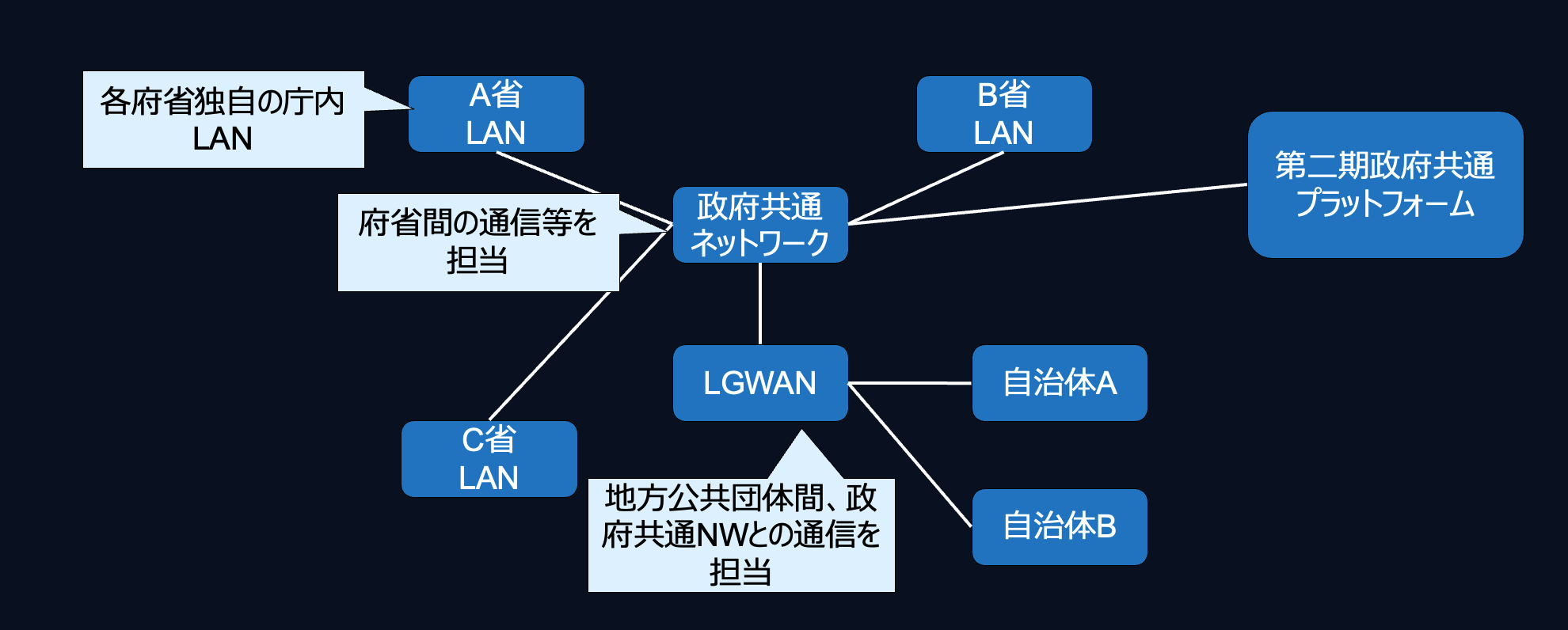

2. 省庁間ネットワーク接続

これまでのネットワーク構成

従来、省庁間のネットワークは政府共通ネットワークを介して構築されていました。このネットワークは各府省独自の庁内LANと接続され、省庁間通信を担っていました。

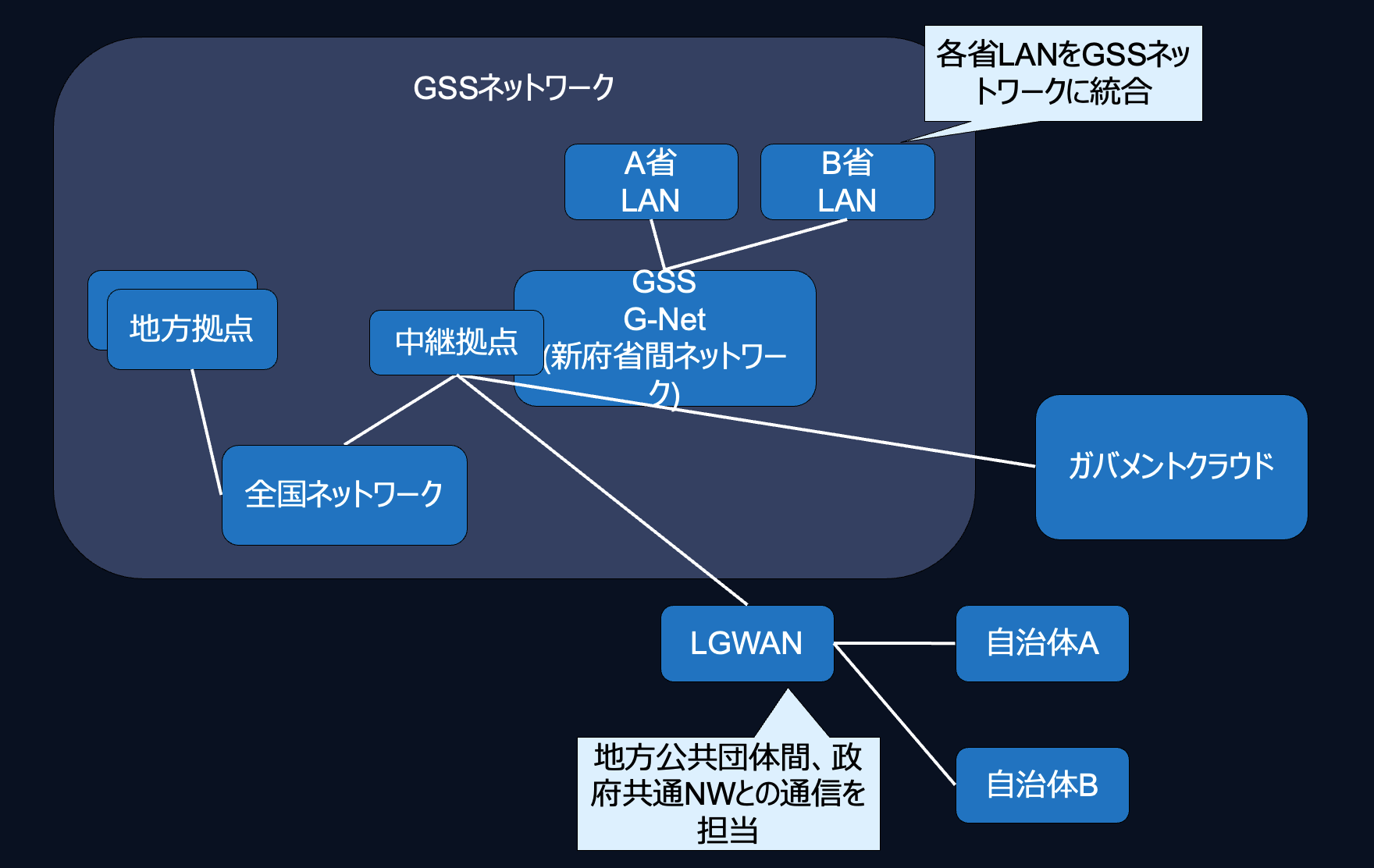

今後のネットワーク構成(GSSネットワーク)

**GSS G-Net(新府省間ネットワーク)**が導入されることで、各省庁のLANは統合され、全国規模で接続されるようになります。

- 全国1,300拠点・35,000ユーザー導入済み(2024年5月時点)。

- 将来的には1,800拠点・99,000ユーザーが導入予定。

- ガバメントクラウドとのスムーズな接続。

関連リンク:GSSネットワーク構成詳細

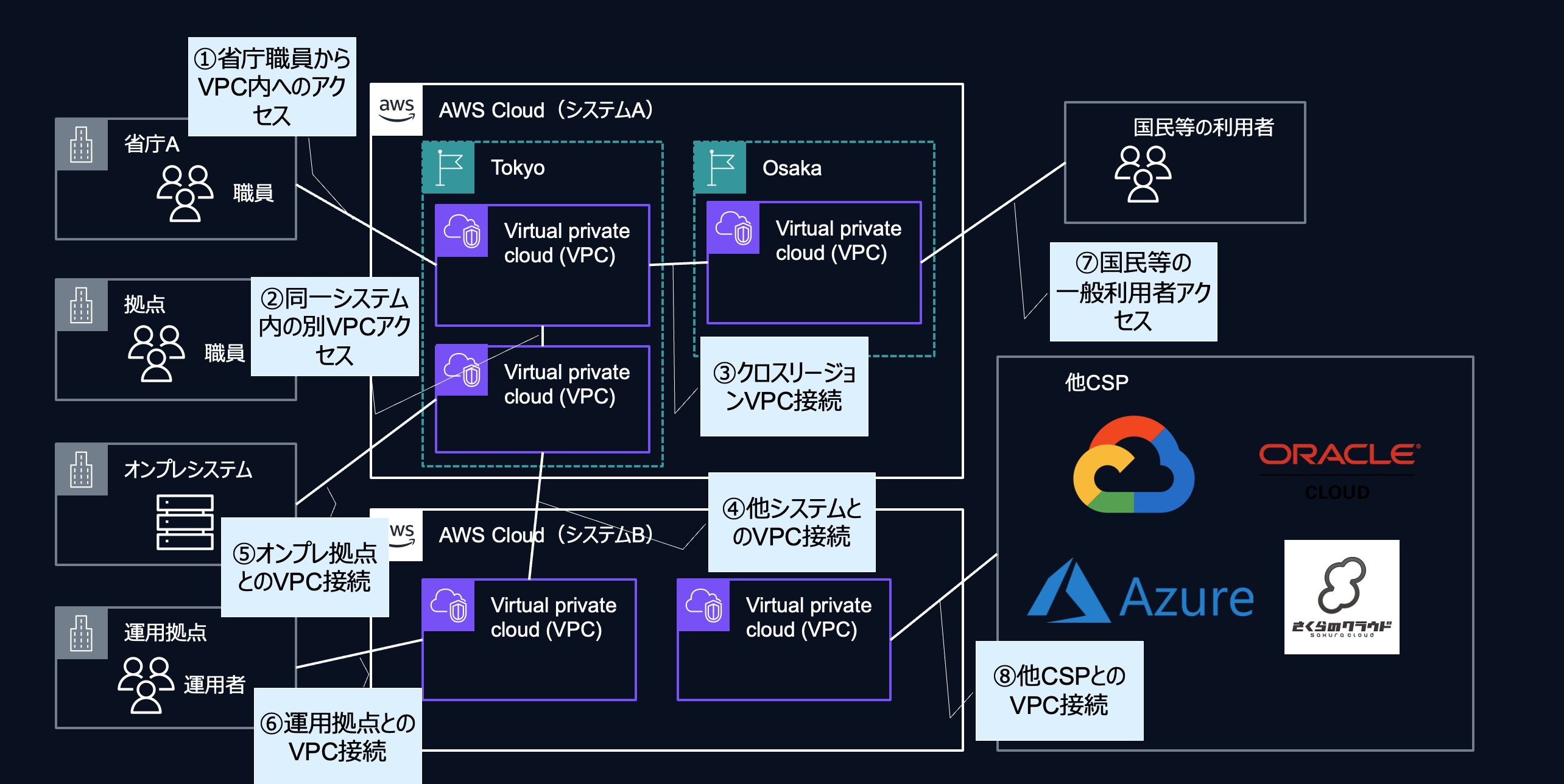

3. ガバメントクラウドにおけるネットワーク接続方式

ガバメントクラウドの利用において、以下のようなネットワーク接続が想定されます。

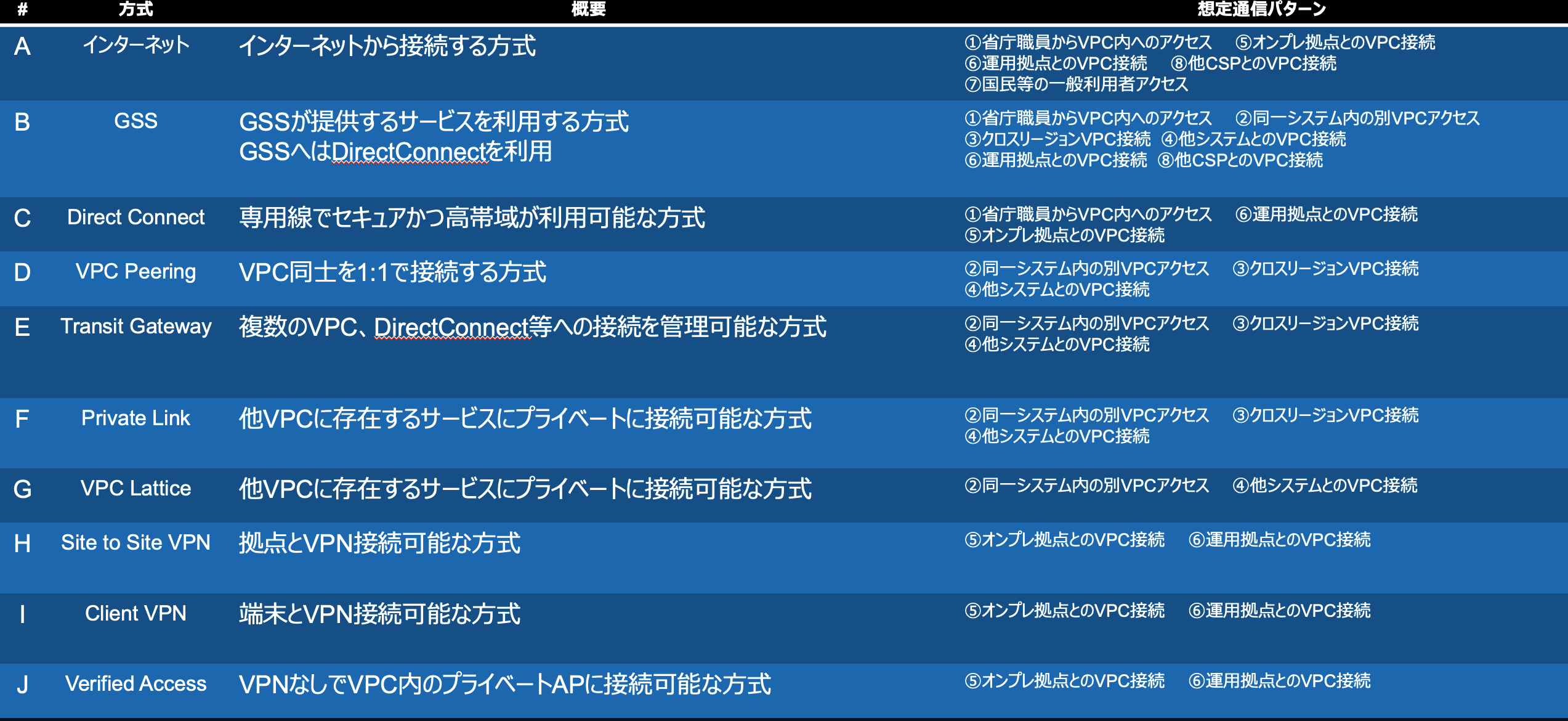

想定される接続ケース

- 省庁職員からVPCへのアクセス

- 同一システム内の別VPCアクセス

- クロスリージョンVPC接続

- 他システムとのVPC接続

- オンプレミス拠点との接続

- 運用拠点との接続

- 国民等の一般利用者アクセス

- 他CSP(クラウドサービスプロバイダー)とのVPC接続

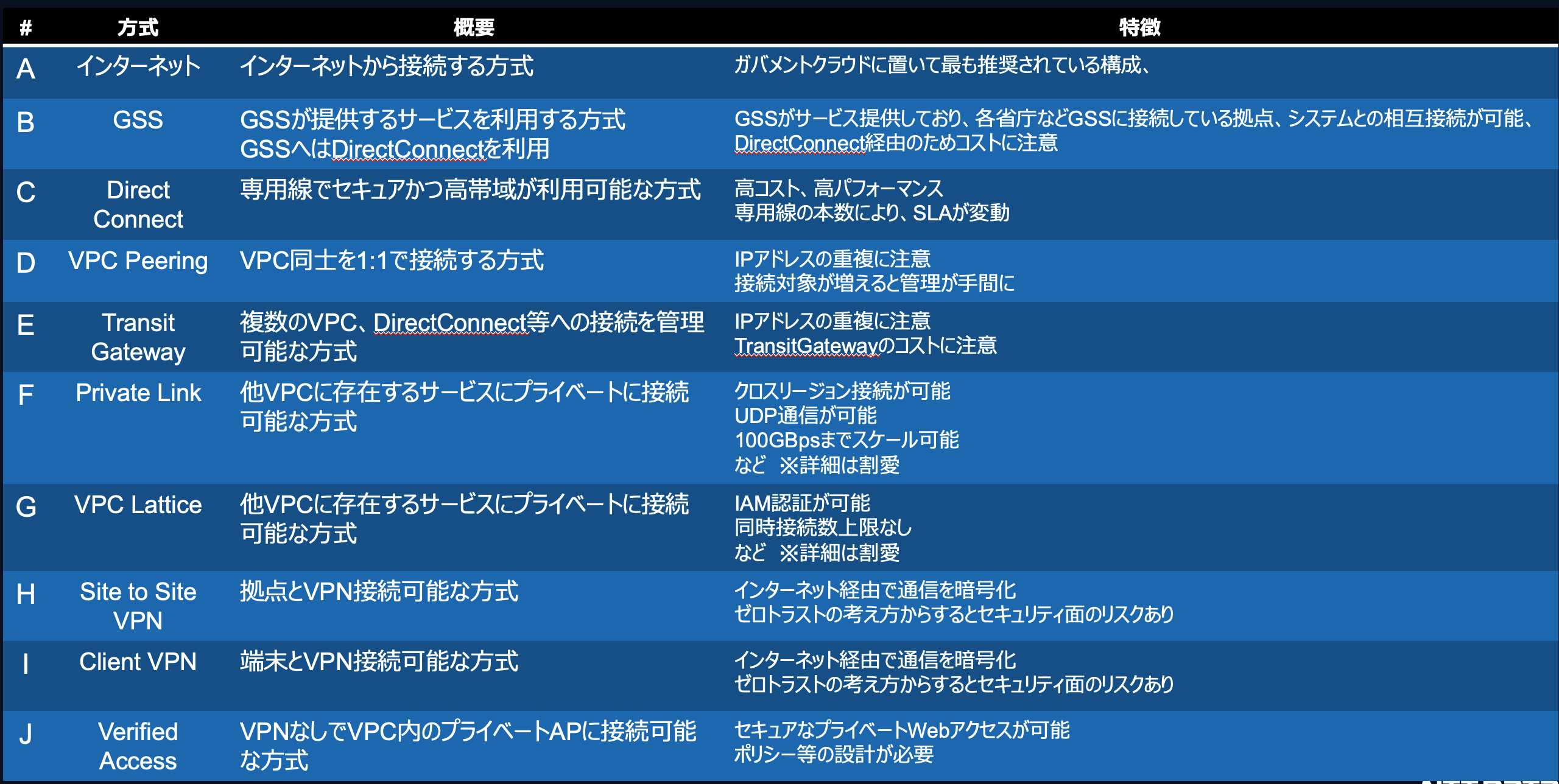

接続方式と考慮点

以下のような方式が考えられます。

特徴を踏まえてそれぞれのパターンを適切に選定することが重要です。

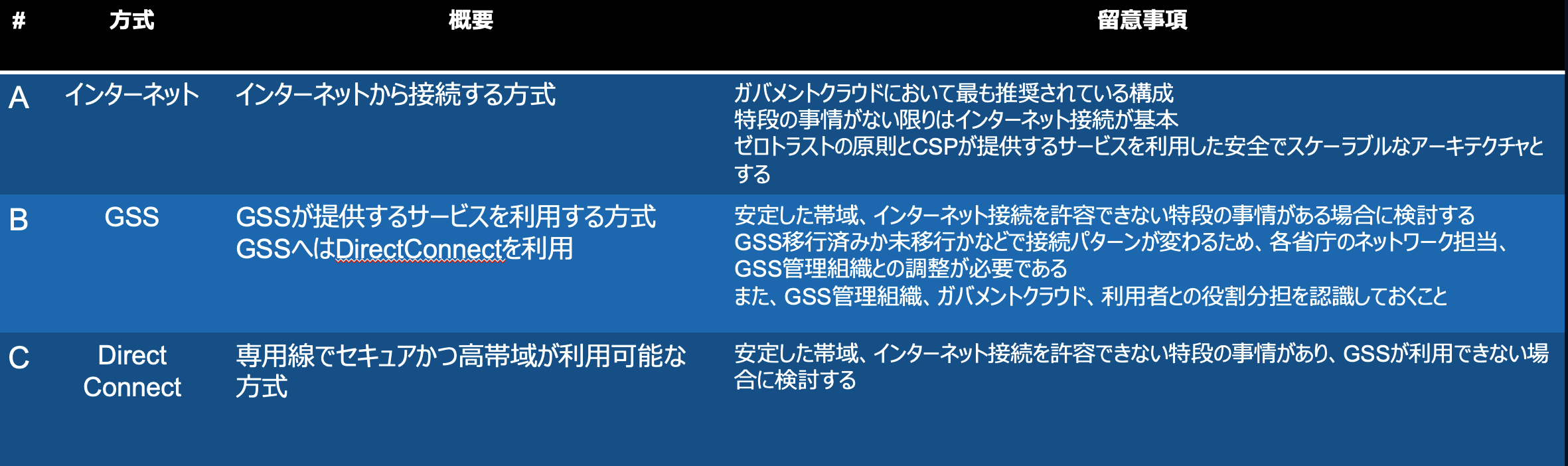

ガバメントクラウドにおける接続指針

国の行政機関においてはガバメントクラウドでの一般ユーザー・各府省拠点からの接続やシステム間連携の接続はセキュリティが十分担保された上でインターネット経由での接続を基本とし、同一CSP間のシステム連携は、CSPサービスの利用を検討すること。ただし、、各府省拠点からの接続について、インターネット経由での接続を許容できない場合は、デジタル庁ガバメントソリューションサービス(以下GSSネットワークとする)経由での接続や専用線を用いた閉域網での接続を検討すること。利用組織共通で利用するサービスがガバメントクラウドで稼働する場合の拠点やデータセンタからの接続や、共通サービスへのガバメントクラウド上のシステムからの利用で使用する接続も提供される。

インターネット経由での接続に際しては、ゼロトラストの原則とCSPが提供する各種提供サービスを利用して安全でスケーラブルなアーキテクチャを構築することを推奨する。

オンプレミスや事業者とのネットワーク接続をする際には、セキュリティが十分担保された上でインターネット経由での接続を基本とする。ただし、安定的な専用ネットワーク帯域が必要な場合は、専用線による接続も可能とする。

上記の指針からすると、原則インターネット前提で考える必要があります。

どうしても利用できない場合はGSS、専用線という順序です。

想定ケースとマップングするとこのような形になります。

各種接続方式

各接続方式を見ていきます。

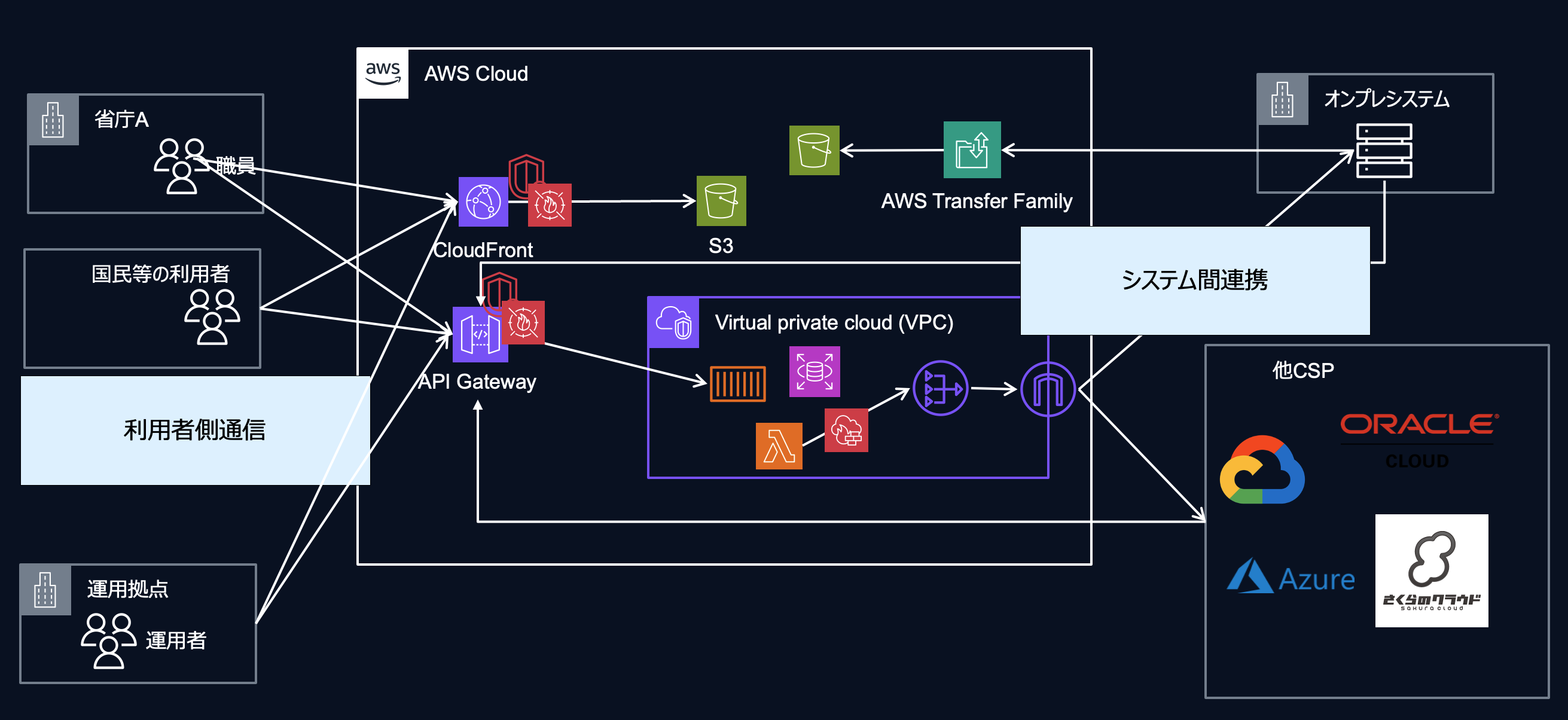

インターネット接続

この方式では、CloudFrontや、APIGWなどフロントエンドサービスに対して、利用者からインターネットを経由して接続します。また、各システム間の連携もインターネット経由です。

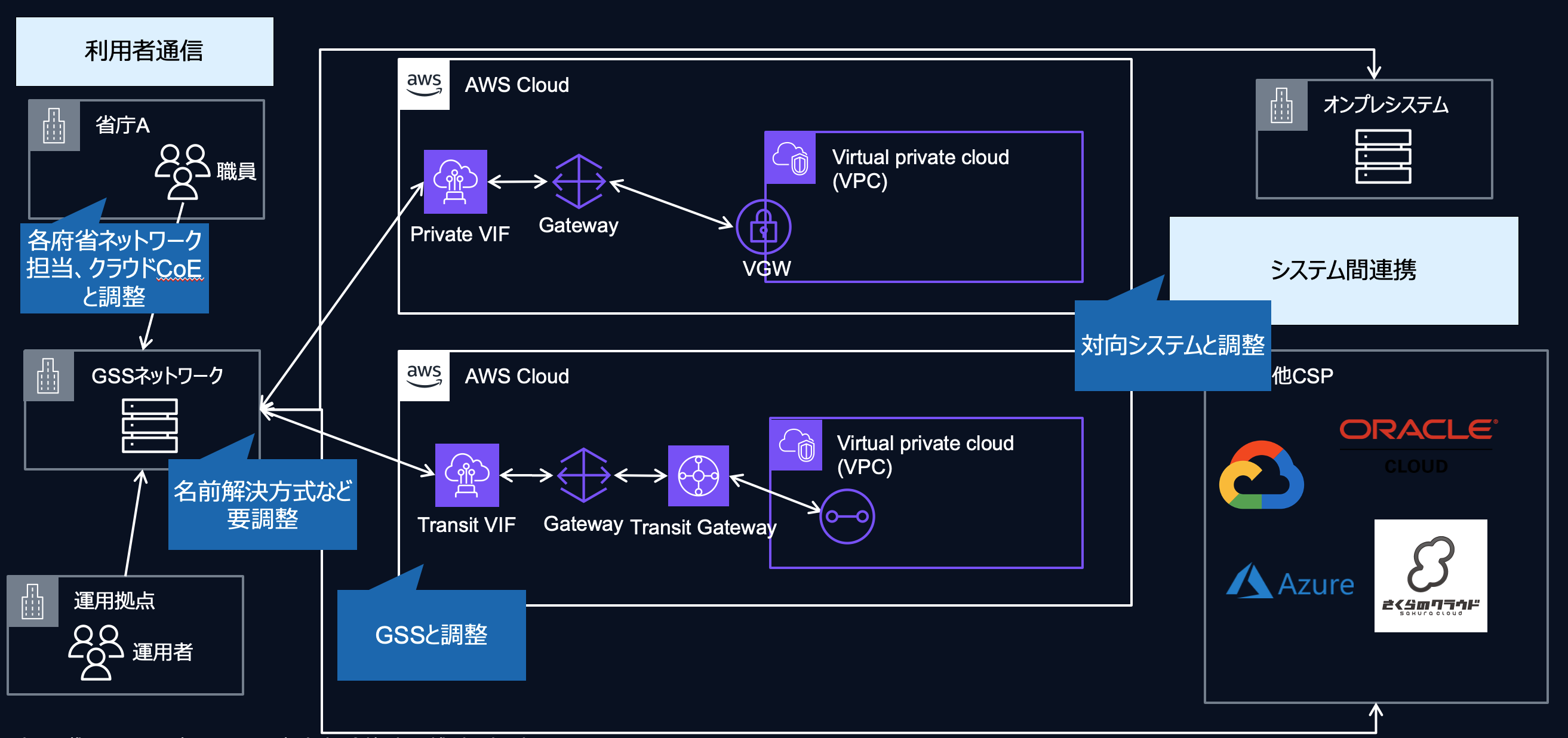

GSS接続

省庁との接続や他システム間連携で最もポピュラーと言える形式です。

GSS管理組織側、各府省ネットワーク担当、クラウドCoEとの調整が必要ですが、GSSネットワークからDirectConnectを払い出してもらい、AWSと接続します。VIFはPrivateVIFまたはTransitVIFが利用できますので、用途に応じて希望しましょう。また、名前解決方式や接続先リソース等々様々な調整が必要になります。スケジュールには注意が必要です。

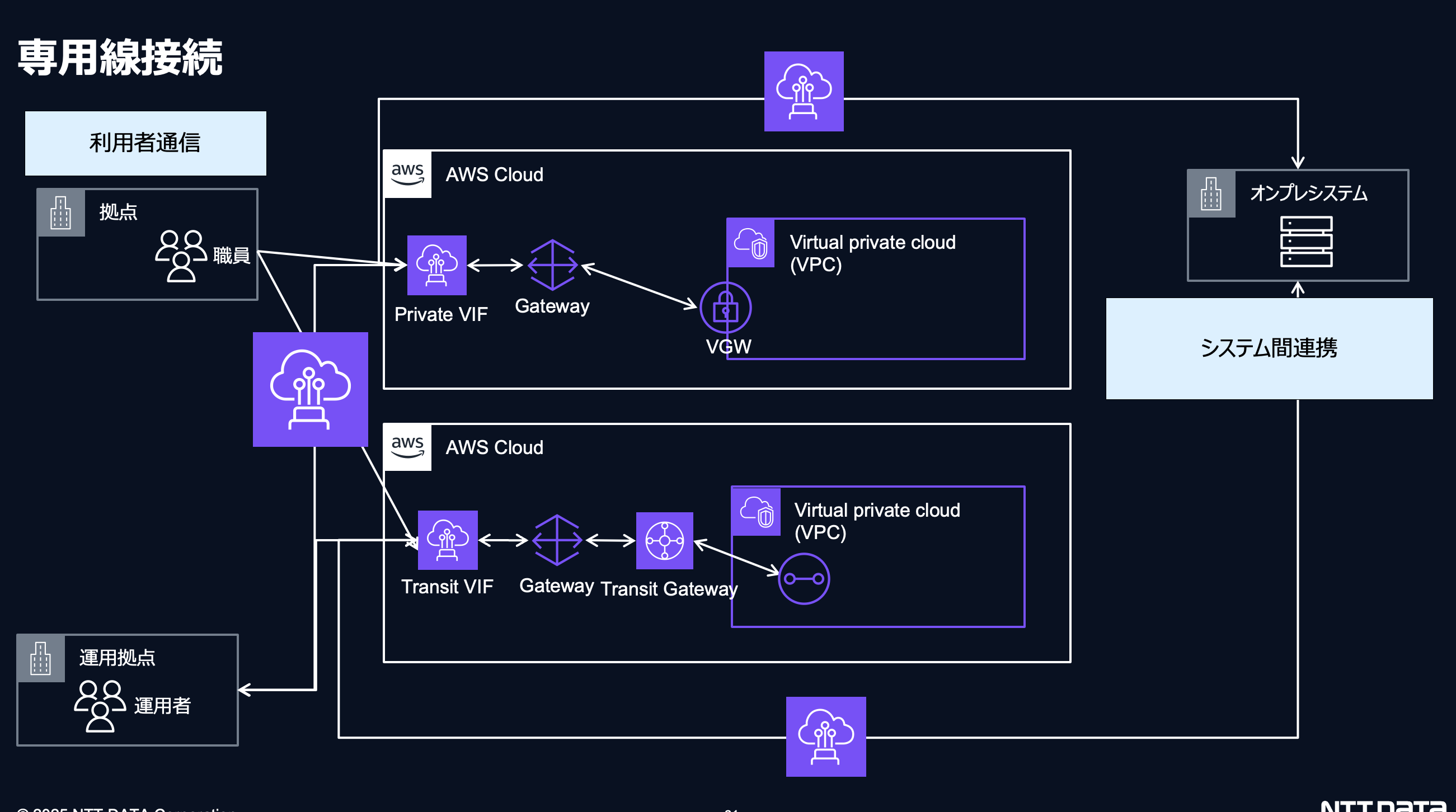

専用線接続

言わずもがな、専用線パターンです。これは詳細割愛しますが、回線事業者や接続先データセンターなど様々調整が必要になりますので、スケジュールには注意が必要です。

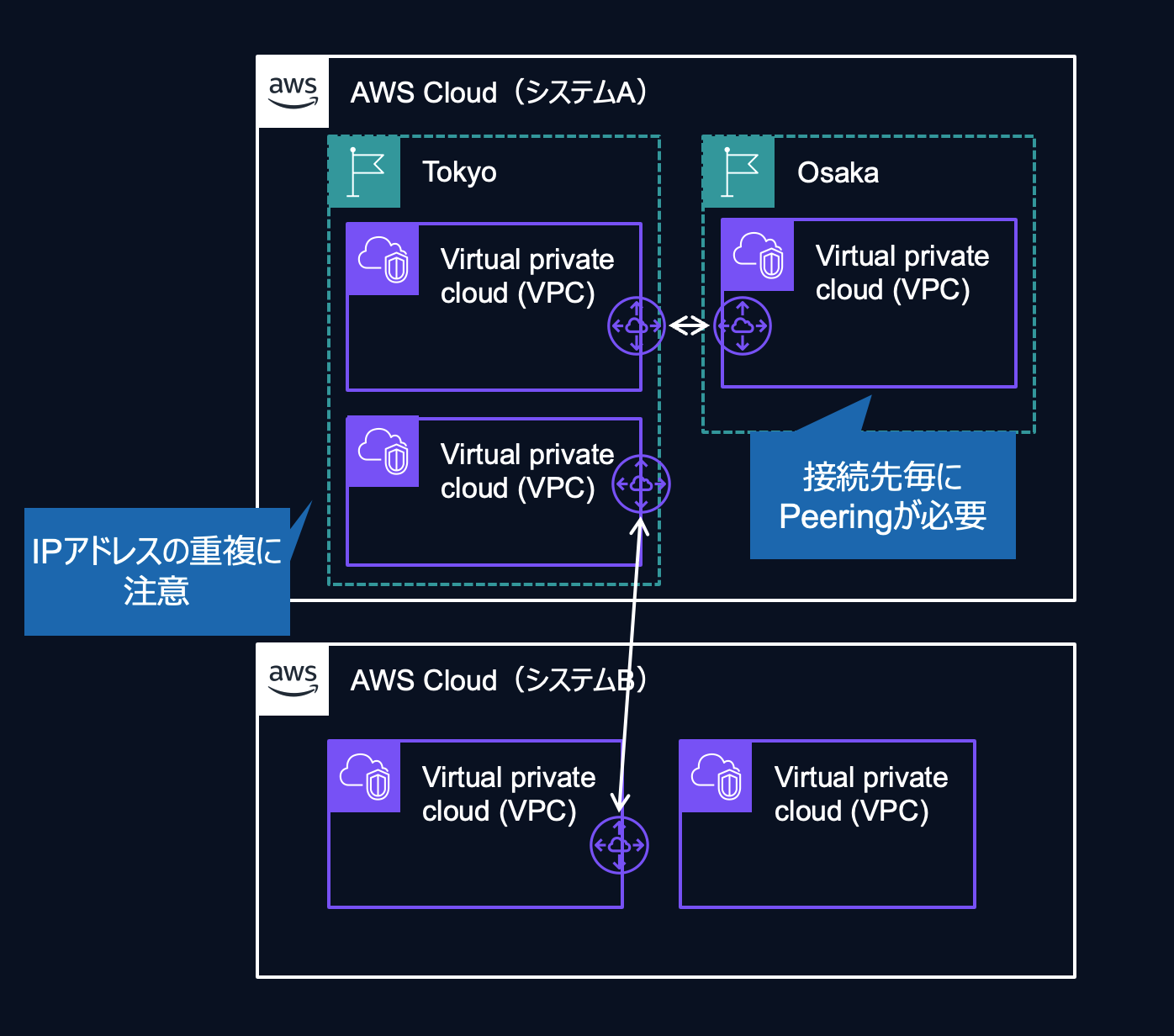

VPC Peering

システム間連携や同一システム内のVPC間の通信に利用可能です。IPアドレスの重複や、多数のVPCが接続すると管理が手間になるというデメリットはありますが、非常に便利なサービスです。

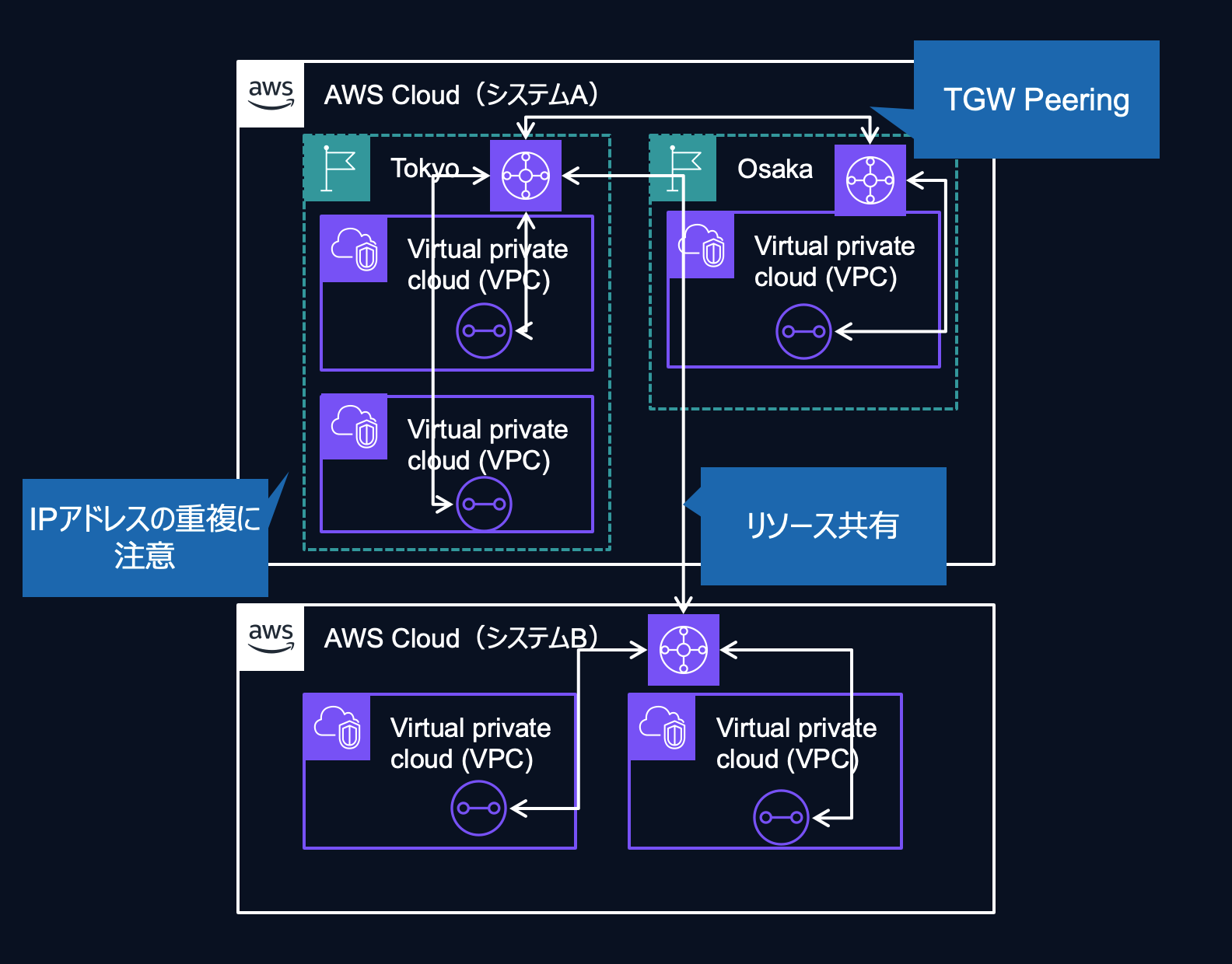

Transit Gateway

TransitGatewayに接続を集約するパターンです。Atachmentに対してコストが増となりますが、多数のVPCやDirectConnect、GSS接続をまとめて管理できますので、多数のVPCが存在するパターンで有効です。

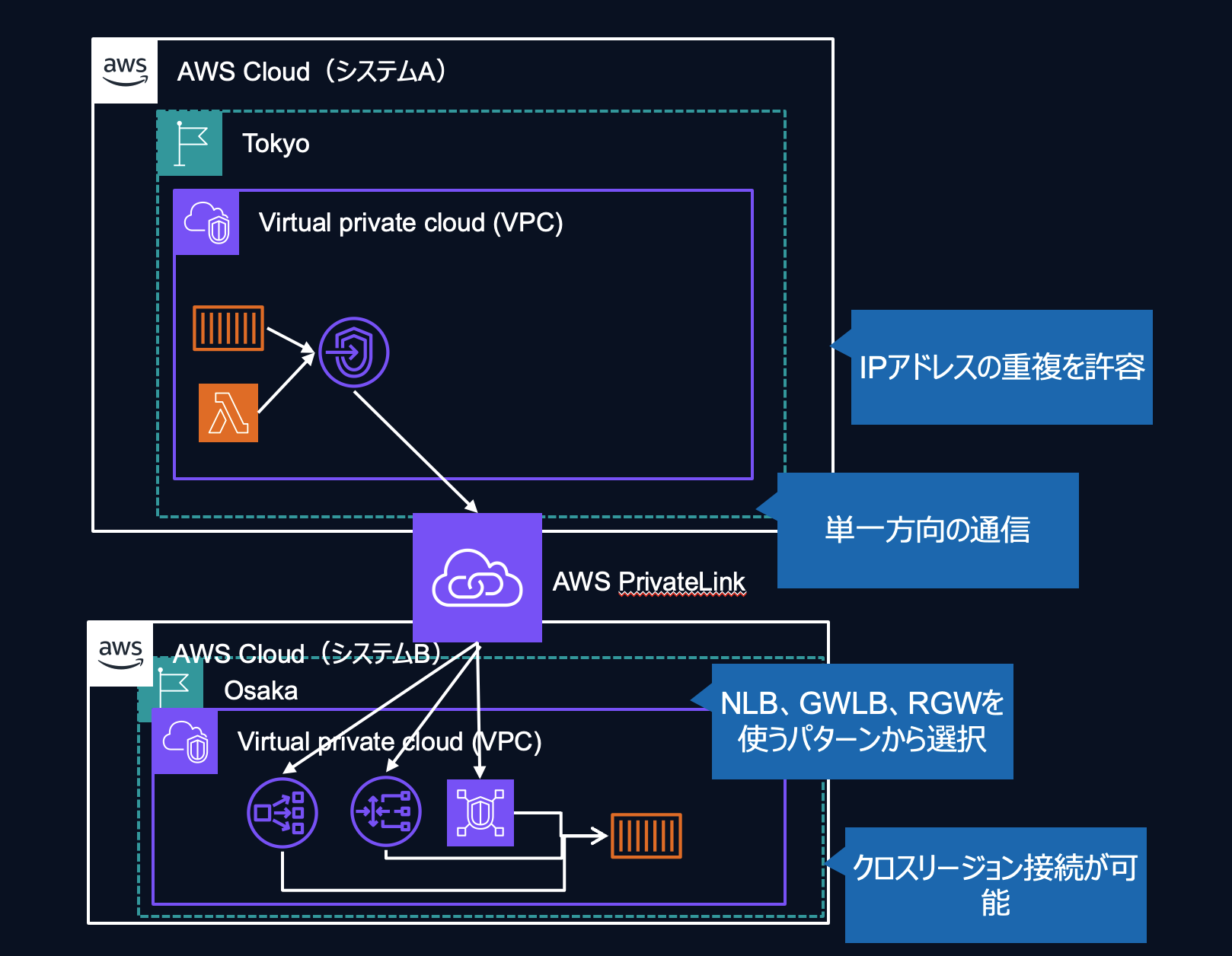

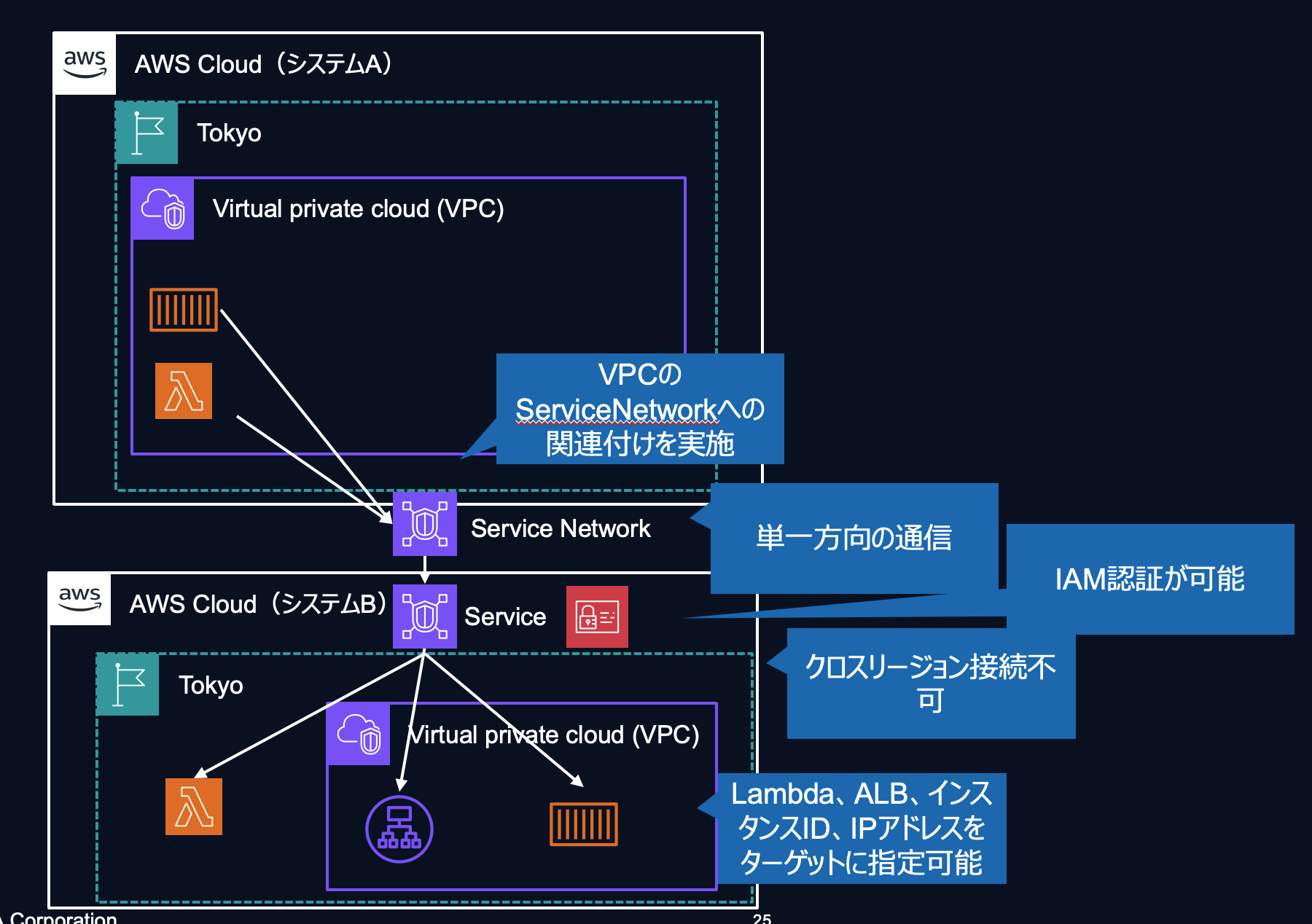

Praivate Link、 VPC Lattice

個人的にシステム間連携の場合に押しています。IPアドレスの重複を気にせず、単一方向の通信をセキュアに実施可能です。VPC LatticeにおいてはIAM認証もできます。

使い分けなどはクラメソさんの記事が参考になりますので貼っておきます。

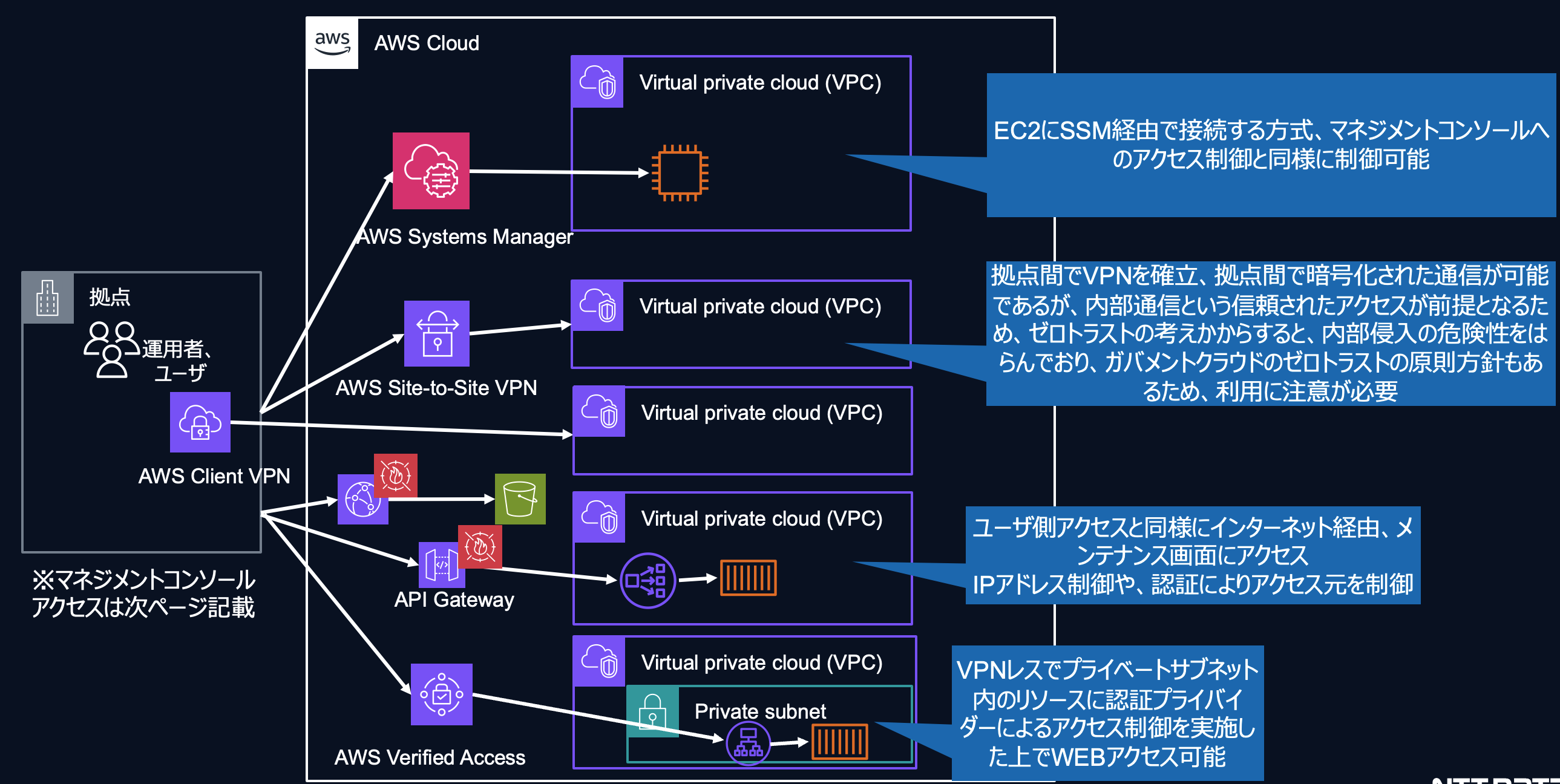

運用保守通信、VPN、Verified Access

原則インターネットと言う考えからすると運用保守通信もインターネットで考える必要があります。

例えばメンテナンス画面へのアクセスなどは、AWSWAFなどでIPアドレス等を制御、認証するなどにより、通常のインターネット経由でアクセスすることがよいでしょう。

EC2などの仮想サーバへの接続は、SSMを利用することでセキュアに接続が可能です。

また、VerfiedAccessを利用すると認証プロバイダによるアクセス制御を実施したうえで、プライベートサブネットのリソースへの接続も可能です。TCPでの接続もサポートしているので、実質これでいいのでは???と最近推奨しています。

最後にVPNですが、安易に選択しないように注意が必要です。内部通信を信頼するという発想でVPNを安易に利用すると、セキュリティホールになる危険をはらんでいます。ガバメントクラウドではゼロトラストを前提にインターネット経由での接続を前提とすることを要求していますので、安易にVPNを選択することは避けたほうが良いでしょう。

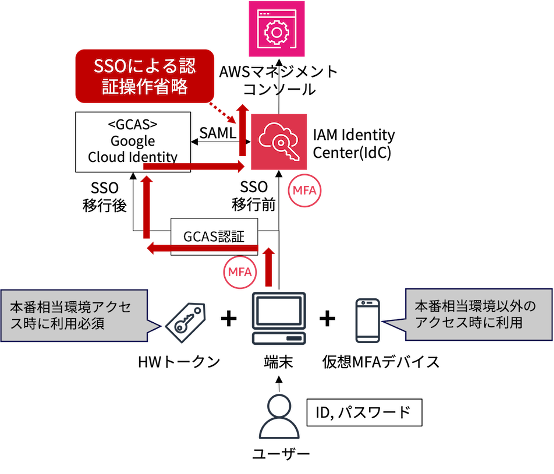

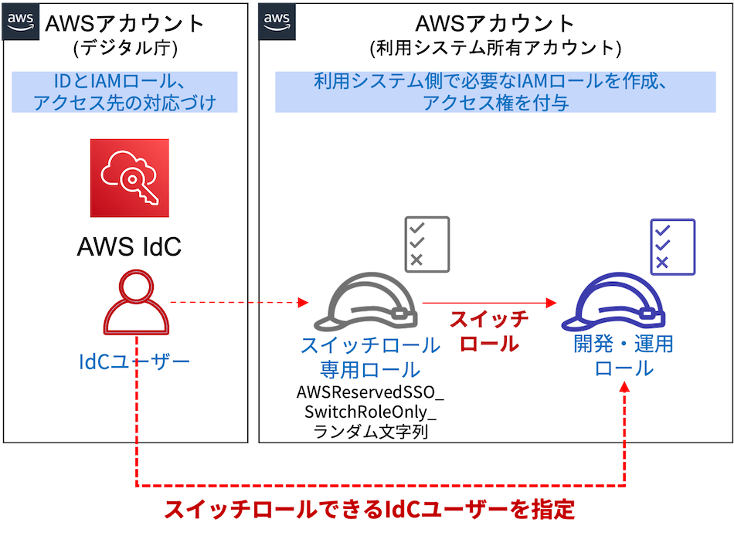

AWSマネジメントコンソールへの接続

マネジメントコンソールへの接続を制御するには、以下の2方式を利用可能です。

- Chrome Enterprise Premium(CEP)(旧 BeyondCorp Enterprise(BCE))の利用

GCASによるシングルサインオン機能を利用するため、CEPを利用することで、端末のシリアル番号、IPアドレスのいずれかで制御が可能 - スイッチロール時の接続元IPアドレス制限

利用者側で作成するIAMロール(シングルサインオン後にスイッチするロール)にて、Condition句にIpAddressを定義、制御する事が可能

ガバメントクラウドではGCASによって、シングルサインオンが提供されています。

シングルサインオン側でIPアドレスや、シリアル番号で制御するか、IAMロール側で制御するかを選択可能です。なお、GCASから複数のAWSアカウントに接続する場合などに、CEPでの制御を実施してしまうとすべてのAWSアカウントへのスイッチ時に、その制御が有効となってしまうため、注意が必要です。AWSアカウントによって制御を分けたい等の場合には、IAMロール側の制御がよいでしょう。

まとめ

ガバメントクラウドの導入が進む中で、ネットワーク接続の考慮は不可欠です。本記事では、省庁間ネットワークの進化とガバメントクラウドの接続方式、AWSの技術要素について解説しました。

政府、地方自治体、事業者が連携しながら、より安全で効率的なクラウド環境を構築していくことが重要です。今後も技術の進展に注目し、最適なクラウド活用を推進していきましょう。

本記事がガバメントクラウドのネットワーク構築に携わる皆様の参考になれば幸いです。

最後に

今回第0回として発表させていただきましたが、公共向けのAWSコミニティGov-JAWSをスタートします。

皆様立場は異なるかと思いますが、日本の公共システムをより良くしてくことという目的は一緒ですので、情報共有などにより協力していければと思いますのでよろしくお願いいたします。