はじめに

今年に入って、7-Zip を装った非公式Webサイト経由で不審なインストーラが配布されていることが確認されています。

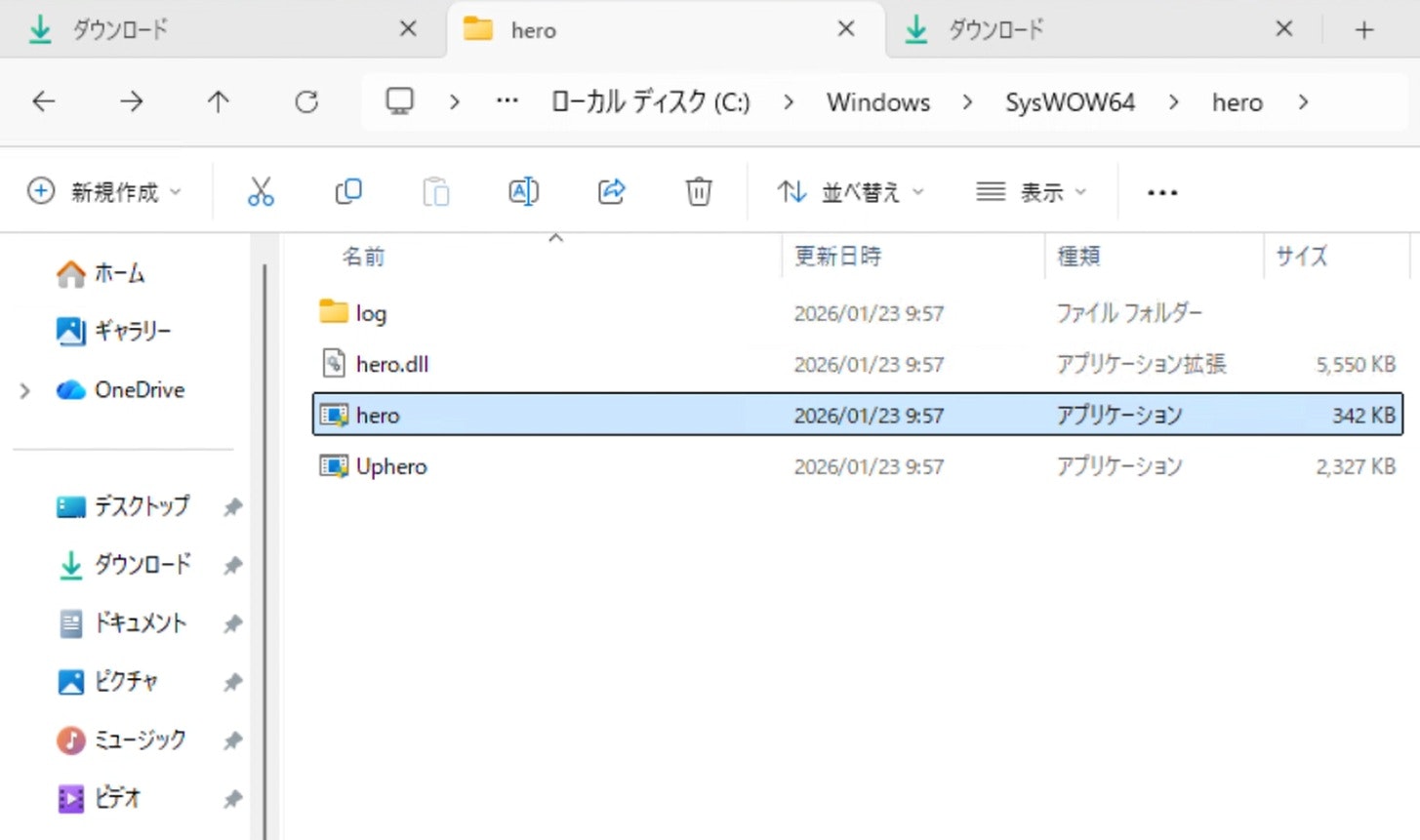

実行すると C:\Windows\SysWOW64\hero 配下に不審なファイル(例:hero.exe)が配置され、サービス登録されて SYSTEM 権限で自動実行される事例が報告されています。

IIJさんの注意喚起では、公式サイトは 7-zip.org であること、非公式サイト経由でダウンロード先が差し替わっていること、そして hero.exe がサービスとして登録されることなどが述べられています。

- 参考:IIJ(WizSafe)「7-Zipを装った偽サイトからマルウェアが配布される事例」

https://wizsafe.iij.ad.jp/2026/01/2075/

本記事では、一個人の閉鎖的な検証環境(Windows 11)で hero.exe を実行し、取得できたプロセス/レジストリ/ネットワーク等のイベント(CSVログ)を基に、観測できた挙動を時系列に整理します。

公開にあたり、情報セキュリティおよび倫理的観点から、端末名・ユーザー名・内部IP・一部の識別子(GUID/ハッシュ/パラメータ値)はマスクしています。

免責:本記事は防御・調査目的での記録です。

第三者環境での再現や不正利用を意図するものではありません。

検証は必ず隔離環境で実施してください。

結論

hero.exe/Uphero.exe は C:\Windows\SysWOW64\hero\ 配下に配置されたうえで、Windows サービス(SYSTEM / 自動起動)として登録され、同プロセス自身の通信を通す目的と思われる Windows ファイアウォール規則を追加していました。

加えて、端末情報(BIOS/CPU/ディスク/ネットワーク情報など)を WMI 経由で収集し、複数の外部ドメインへ通信(DNS・TLS/HTTPS・一部HTTP)している痕跡が確認できました。

環境

- OS:Windows 11

- 実行対象:

hero.exe(不審なファイル) - ログ:某EDRソリューション系のイベント(Process/Registry/Network/DNS/SSL など)を CSV 出力したもの

- 端末名:

<HOST>(マスク) - 実行ユーザー:

<USER>(マスク) - 内部IP:

192.168.xxx.xxx(マスク)

- 端末名:

動作確認(観測できた挙動)

1. SysWOW64\hero 配下に不審ファイルが存在し、サービス登録される

ログ上、C:\Windows\SysWOW64\hero\ 配下で以下の実体が参照されていました(ハッシュは一部マスクしています)。

-

C:\Windows\SysWOW64\hero\hero.exe(SHA-256:b7a7013b…bcfbd894) -

C:\Windows\SysWOW64\hero\Uphero.exe(SHA-256:e7291095…11d25027) -

C:\Windows\SysWOW64\hero\hero.dll(SHA-256:3544ffef…8d5688d9)

次に確認したことは「サービス登録」です。

レジストリ操作から、少なくとも2つのサービスが作成され、自動起動(Start=2)であることが確認できました。

-

サービス名:

hero-

ImagePath:C:\Windows\SysWOW64\hero\hero.exe -s hero -m <ID>(-mの値はマスクしています) -

DisplayName:Helper Service -

ObjectName:LocalSystem -

Description:アプリの保守・保護をうたう文言(英語表記)

-

-

サービス名:

Uphero-

ImagePath:C:\Windows\SysWOW64\hero\Uphero.exe -

DisplayName:Security Update Service -

ObjectName:LocalSystem -

Description:アップデート/ライフサイクル管理をうたう文言(英語表記)

-

2. Windows ファイアウォール規則を追加し、自プロセスの通信の許可

Uphero.exe から cmd.exe → netsh.exe が起動され、Windows ファイアウォールに対して規則の削除・追加が実行されていました。観測できたコマンドは以下のとおりです(読みやすさのため整形しています)。

cmd.exe /c netsh advfirewall firewall delete rule name="hero"

cmd.exe /c netsh advfirewall firewall add rule name="hero" dir=in action=allow program="C:\Windows\SysWOW64\hero\hero.exe"

cmd.exe /c netsh advfirewall firewall add rule name="hero" dir=out action=allow program="C:\Windows\SysWOW64\hero\hero.exe"

cmd.exe /c netsh advfirewall firewall delete rule name="Uphero"

cmd.exe /c netsh advfirewall firewall add rule name="Uphero" dir=in action=allow program="C:\Windows\SysWOW64\hero\Uphero.exe"

cmd.exe /c netsh advfirewall firewall add rule name="Uphero" dir=out action=allow program="C:\Windows\SysWOW64\hero\Uphero.exe"

ここから、少なくとも「hero.exe と Uphero.exe の入出力通信を許可する」意図を持って、ローカルのファイアウォール設定を変更していることが分かります。

3. 端末のハードウェア/ネットワーク情報を WMI で収集

Uphero.exe の挙動として、WMI クエリが短時間に連続して実行されていました。確認できたクエリの例は以下のとおりです(そのまま転記します)。

SELECT Manufacturer FROM Win32_BIOS

SELECT Manufacturer, Model FROM Win32_ComputerSystem

SELECT ProcessorId FROM Win32_Processor

SELECT * FROM Win32_BaseBoard

SELECT * FROM Win32_DiskDrive

SELECT MACAddress, IPEnabled FROM Win32_NetworkAdapterConfiguration WHERE MACAddress IS NOT NULL

SELECT * FROM Win32_ComputerSystemProduct

これらは、端末のメーカー/型番/CPU識別子/MACアドレスなど、環境識別(フィンガープリント)に使われ得る情報を取得できるクエリ群です。

ログ上は LocalSystem (S-1-5-18) で実行されていました。

4. Named Pipe で wkssvc / srvsvc をオープン

Uphero.exe が以下の Named Pipe をクライアントとして Open していました。

\Device\NamedPipe\wkssvc\Device\NamedPipe\srvsvc

いずれも「Remote client access: True」と記録されており、RPC/SMB 系のサービスと関連し得る名前です。

※当ログだけから具体的に何をしたか(例:列挙・操作)までは断定できないため、本記事では「該当 Named Pipe を Open していた」事実に留めます。

5. DNS・TLS/HTTPS・HTTP の外向き通信が発生

DNS クエリ

svchost.exe(DNSクライアント側)から、以下の名前解決が発生していました。

※Qiita 上でクリックされにくいように、ドメインは([.])にしています。内部IP等はマスクしています。

soc.hero-sms[.]coneo.herosms[.]coflux.smshero[.]cozest.hero-sms[.]ainova.smshero[.]aiglide.smshero[.]cc

TLS/HTTPS

TLS の検査ログでは、少なくとも soc.hero-sms[.]co に対して TLSv1.2 の確立が確認できました(サーバ証明書の Subject は CN=hero-sms.co と記録されていました)。

加えて、プロセス起点の接続ログ上も、上記の hero-sms / smshero 系ドメインへ 443/TCP の接続が複数回発生していました。

HTTP(80/TCP)と非標準ポート

hero.exe から、外部IP(例:121.53.216.xxx)へ 80/TCP の通信が複数回発生していました。

また、別の外部IP(例:84.17.37.xxx)に対して 1002/TCP への接続も観測され、一般的なWeb通信(80/443)以外のポートへのアウトバウンドが発生している点は注視ポイントです(当ログだけでは通信内容までは分かりませんでした)。

補足として、Uphero.exe から update.7zip.com への 443/TCP 接続も観測されています。

これが「正規 7-Zip の更新確認に見せかけた通信」なのか、あるいは別目的なのかは、当ログのみでは判断できませんでした。

6. 実行中にクラッシュし、Windows Error Reporting が起動しています

hero.exe の実行後に WerFault.exe(Windows Error Reporting)が起動し、AppCrash_hero.exe_... のレポートが生成されていました。

少なくとも2回、クラッシュに伴うレポート作成(Report.wer など)が発生しており、検体が安定していない、または環境依存 (つまり私のせい) で例外が出ている可能性があります。

最後に

本記事では、hero.exe を閉鎖環境で実行した際のイベントログから、以下を確認しました。

(1) SysWOW64\hero 配下への配置

(2) サービス登録(SYSTEM 自動起動)

(3) ファイアウォール規則の追加

(4) WMI による環境情報収集

(5) hero-sms / smshero 系を含む外部通信

(6) クラッシュ(WER)の発生

IIJさんの注意喚起でも、非公式サイト経由のインストーラが C:\Windows\SysWOW64\hero に不審ファイルを配置し、hero.exe がサービスとして登録され SYSTEM 権限で自動実行される点が説明されています。

7-Zip を入手する際は、公式サイト(7-zip.org)からダウンロードする、もしくは公式が案内している代替手段(例:winget)を利用する、といった基本動作が有効です。

参考

- IIJ(WizSafe)

https://wizsafe.iij.ad.jp/2026/01/2075/