1.概要

AWSのVPCとEC2を使って仮想ネットワークを構成していきます。

これは2層アプリケーションの環境を構築する下準備です。

2.ツール

RLogin:EC2にssh接続する用

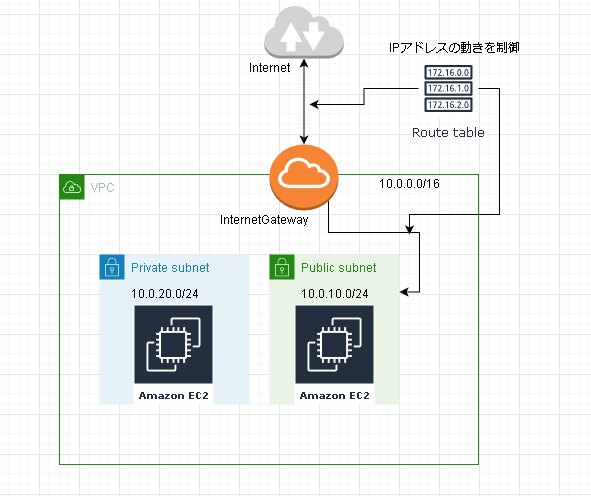

3.インフラ構築図

プライベートサブネットのEC2をRDSに変えれば2層アプリケーションのウェブアプリケーションの環境になります。今回はVPCに話を絞りたいのでEC2を使います。

各AWSの役割

| サービス名 | 機能名 | 説明 |

|---|---|---|

| VPC | VPC | 仮想的なネットワーク |

| VPC | サブネット | VPC内のIPアドレスを分割できる。パブリックとプライベートで2個作成 |

| VPC | インターネットゲートウェイ | VPCとインターネットを繋ぐ |

| VPC | ルートテーブル | 送付元と宛先のIPアドレスを指定することで送るパケットを制御することができる。 |

| EC2 | インスタンス | 3台構築(パブリック、プライベート、外部確認用) 主に使うコマンドはping OSはamazon Linux |

| EC2 | セキュリティグループ | ポートの制御をする。パブリックとプライベートで2個作成 |

4.サービスVPCの設定

VPCを使うメリット

1.サブネットを使うことができる。

2.プライベートなIPアドレスを使えるようになるので、セキュリティを上げることができる。

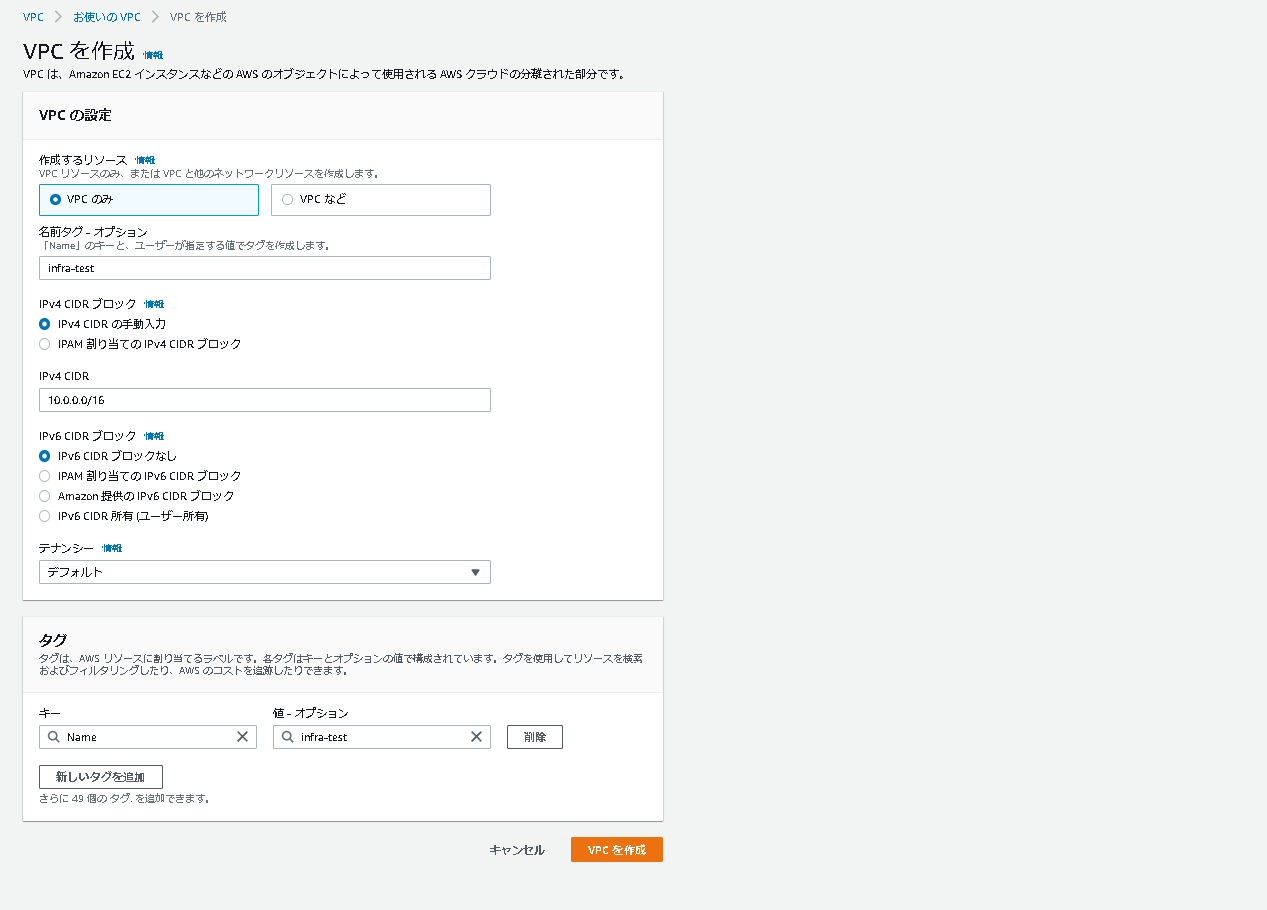

(1)VPCの作成

ipアドレスは「10.0.0.0/16」に設定

第三オクテットは変更できるようにしたいので、サブネットマスクは255.255.0.0にします。CIDR表記で16

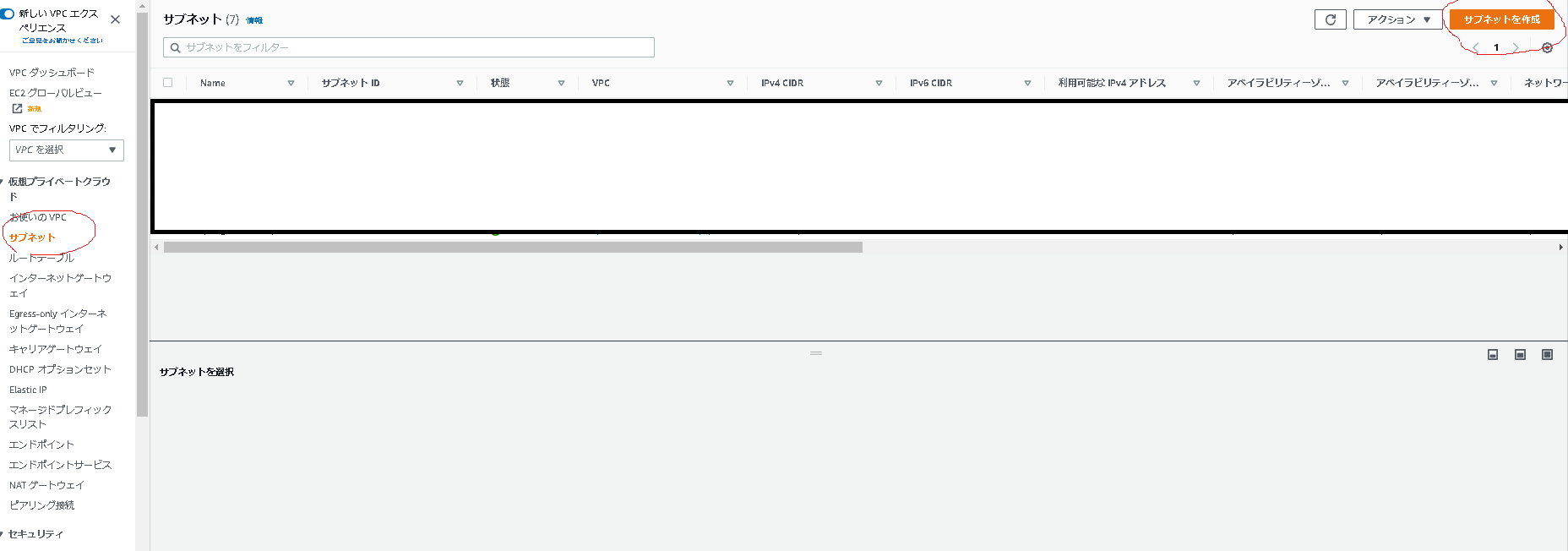

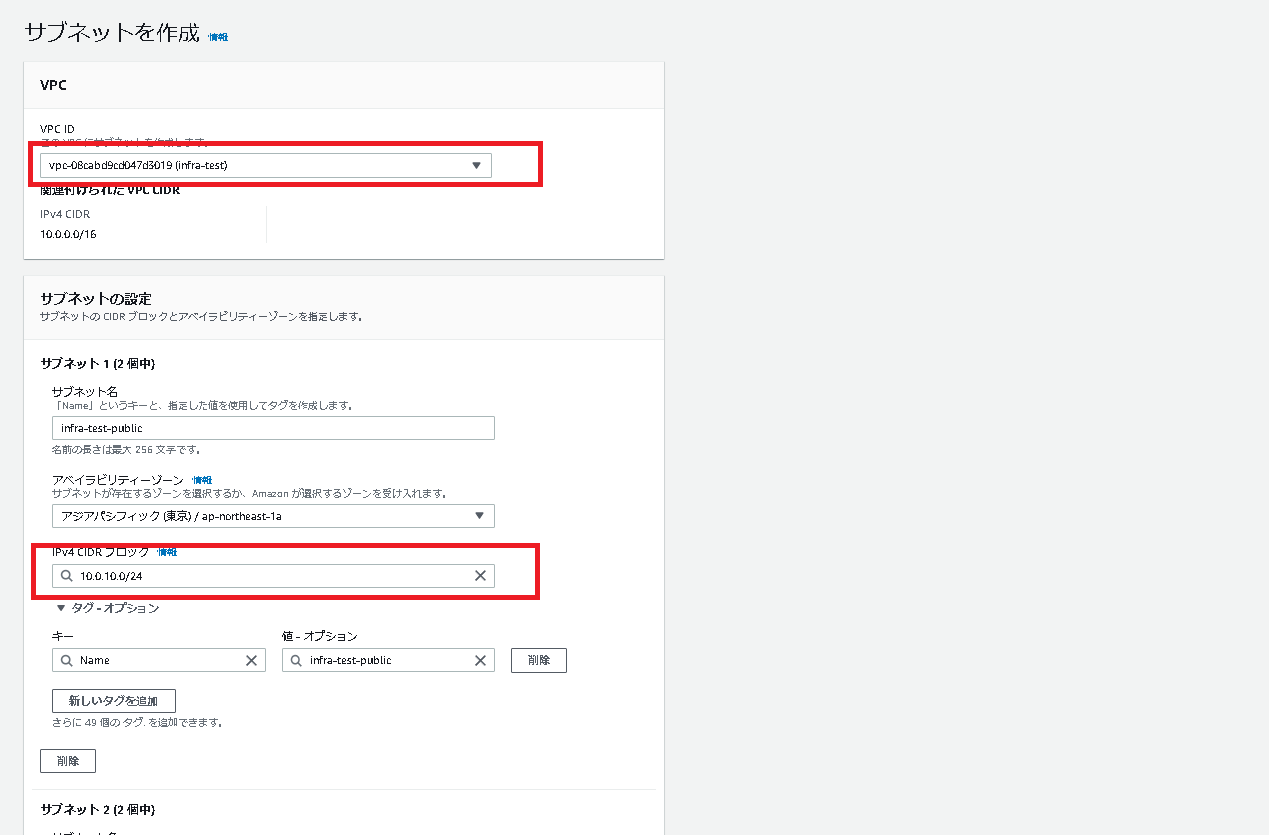

(2)サブネット作成

パブリックサブネットのipアドレスは「10.0.10.0/24」に設定します。

サブネットマスクは255.255.255.0にします。CIDR表記で24

同様の手順でプライベートサブネットのipアドレスは「10.0.20.0/24」に設定します。

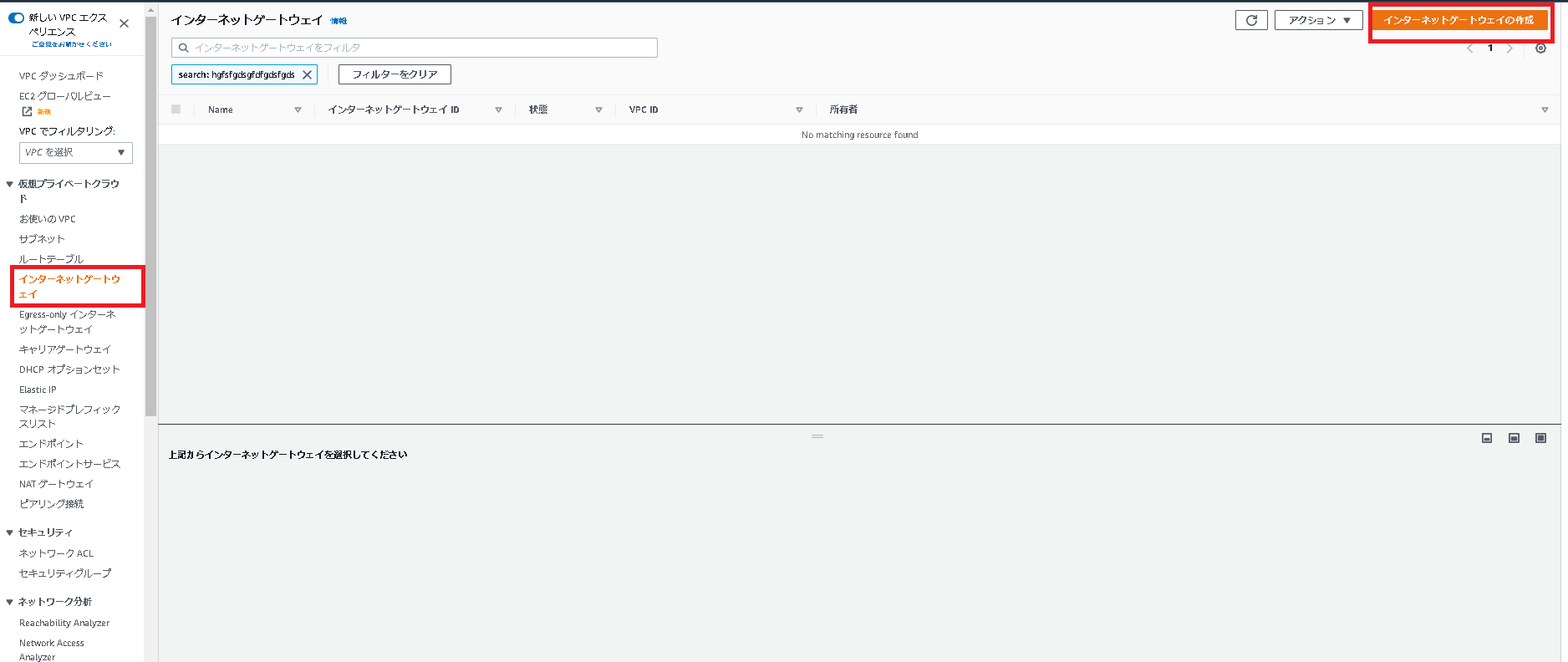

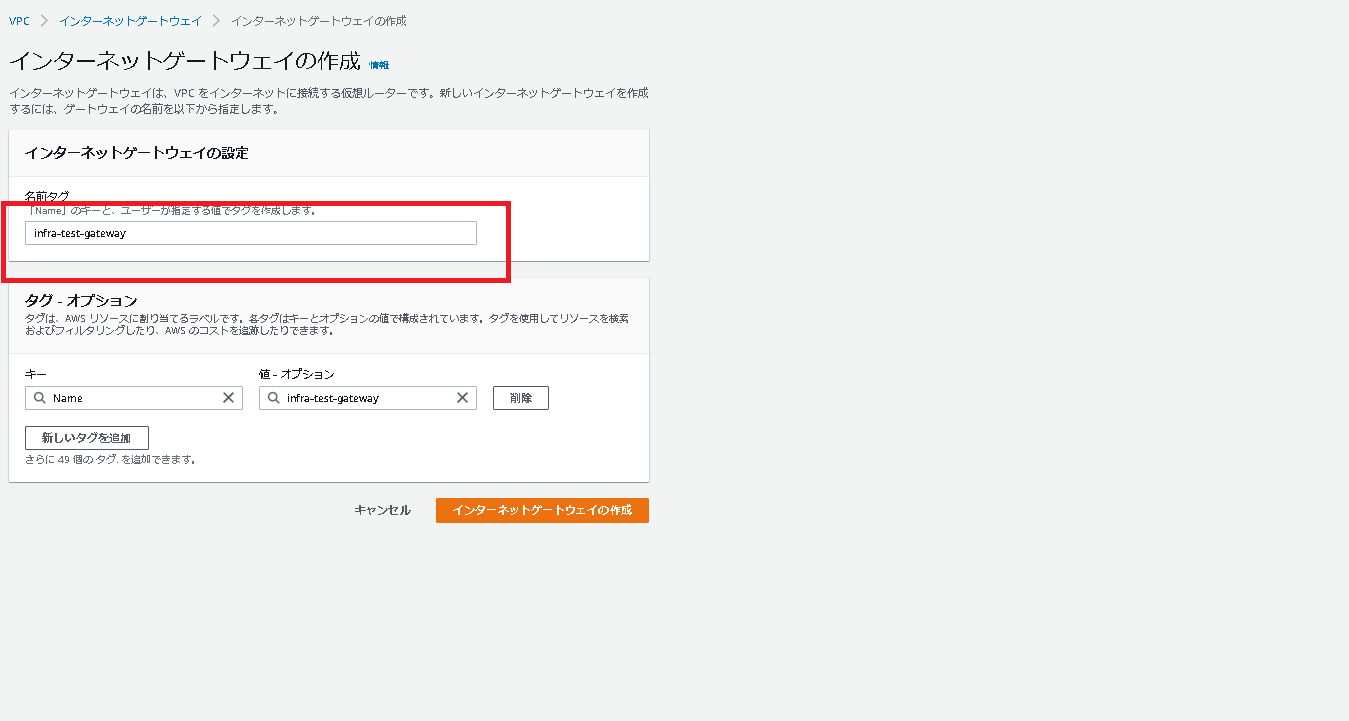

(3)インターネットゲートウェイの作成

VPCをインターネットに接続する役割があります。

手順

VPCからインターネットゲートウェイ作成画面に移動する

適当な名前を入力してインターネットゲートウェイを作成

作成後、アクション→アタッチを選択する。

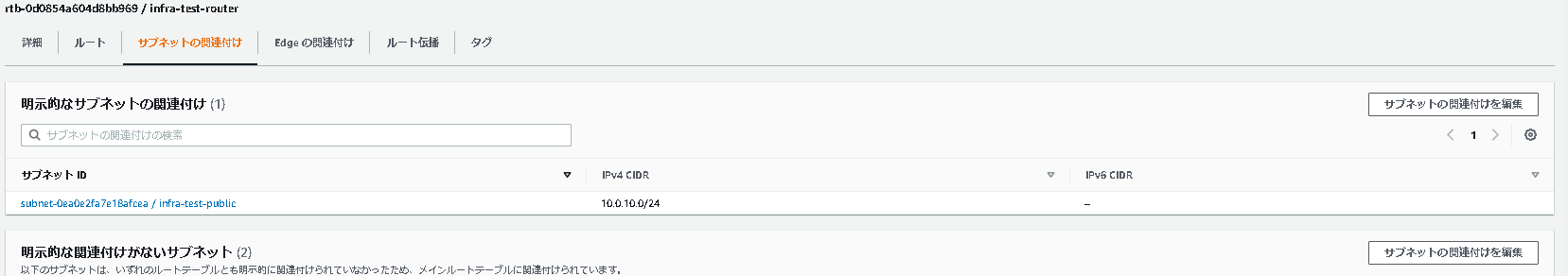

(4)ルートテーブルの作成

先程作ったアタッチしたインターネットゲートウェイを設定します。

ルートは以下の用に設定しています。

| 送信先 | ターゲット | 説明 |

|---|---|---|

| 0.0.0.0 | igw(先程VPCにアタッチしたインターネットゲートウェイ) | インターネット(0.0.0.0)とVPCを繋げる |

| 10.0.0.0/16 | local | VPC(10.0.0.0/16)とlocalを繋げる。localは関連付けされたサブネット 関連付けされたサブネットはパブリックサブネットになる働きがある |

5.サービスEC2の設定

(1)セキュリティーグループを作成

EC2セキュリティーグループを作ります。

public用とprivate用に2つ作ります。

インバウンドルール、アウトバウンドルールは後で作るので空で良いです。

(2)EC2作成

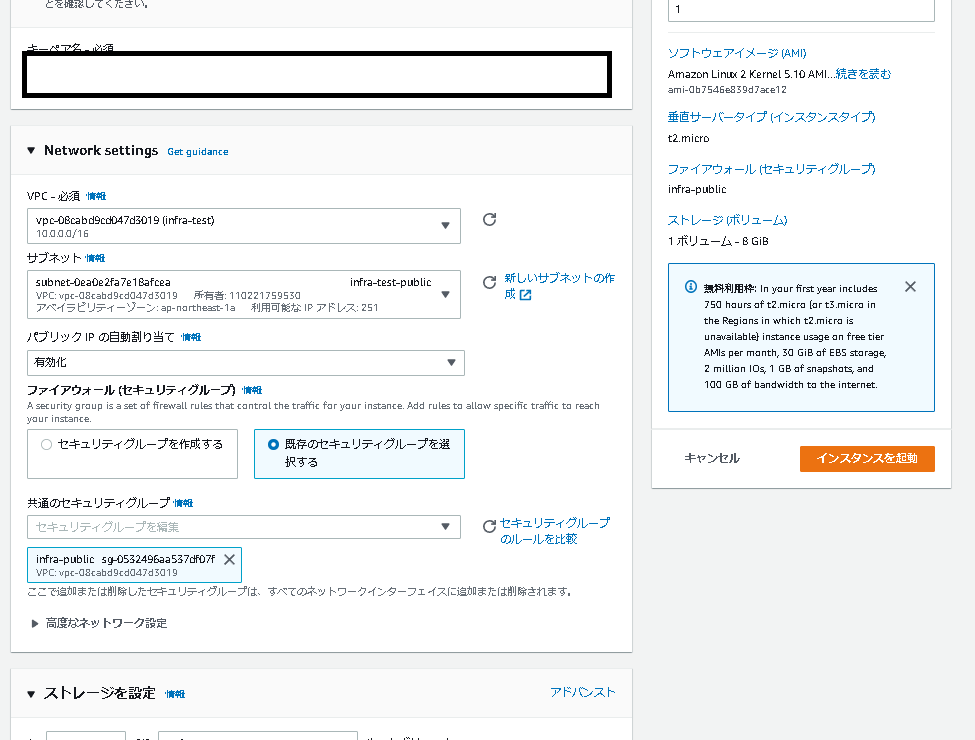

パブリックEC2

ssh接続するのでキーは生成。

パブリックIPの自動割り当ては有効化を選択。

セキュリティグループは前に作ったパブリック用を設定。

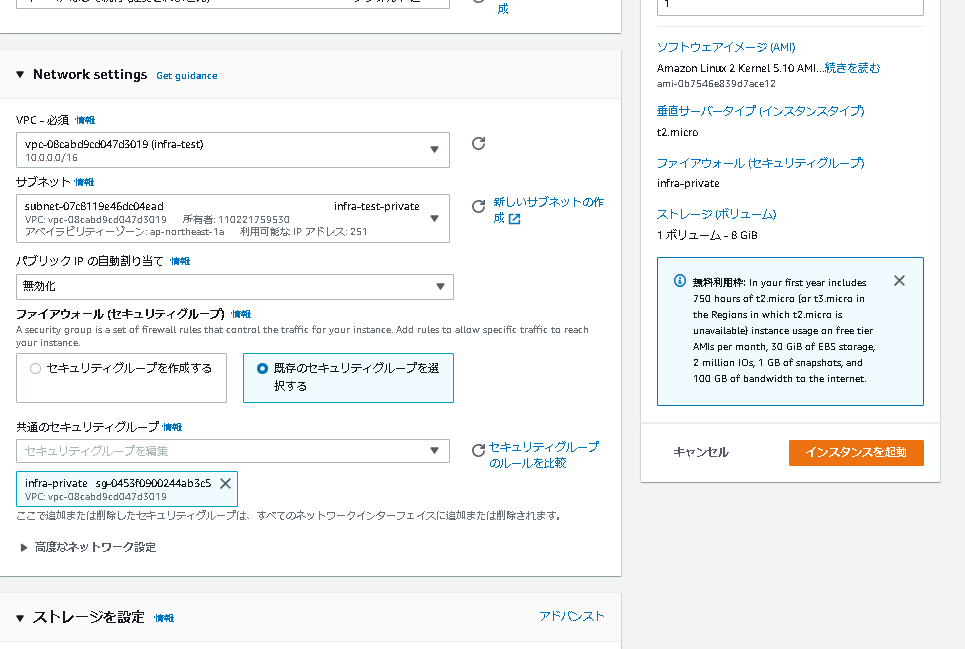

プライベートEC2

ssh接続するのでキーは生成。

パブリックIPの自動割り当ては無効化選択。

セキュリティグループは前に作ったプライベート用を設定。

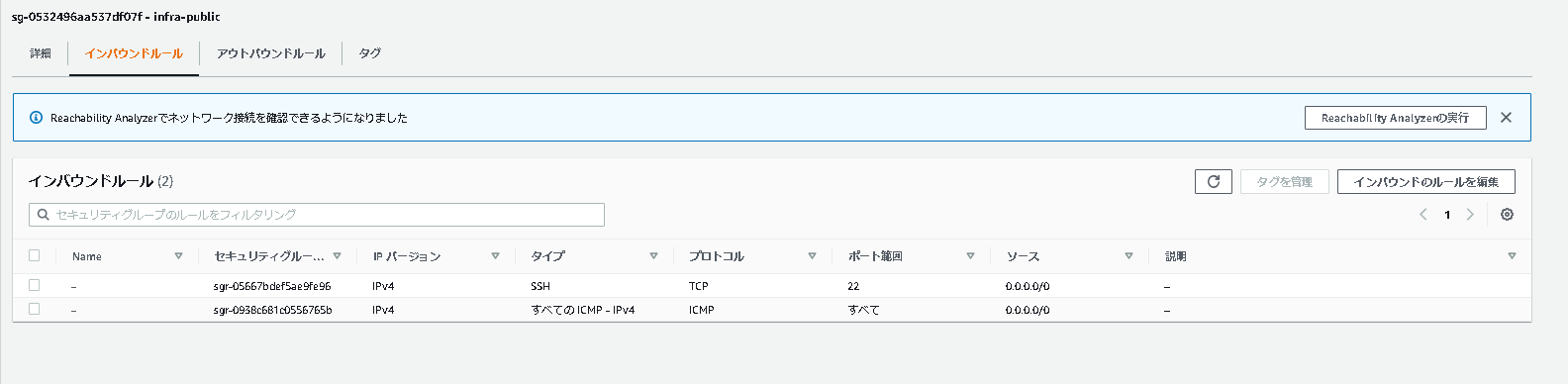

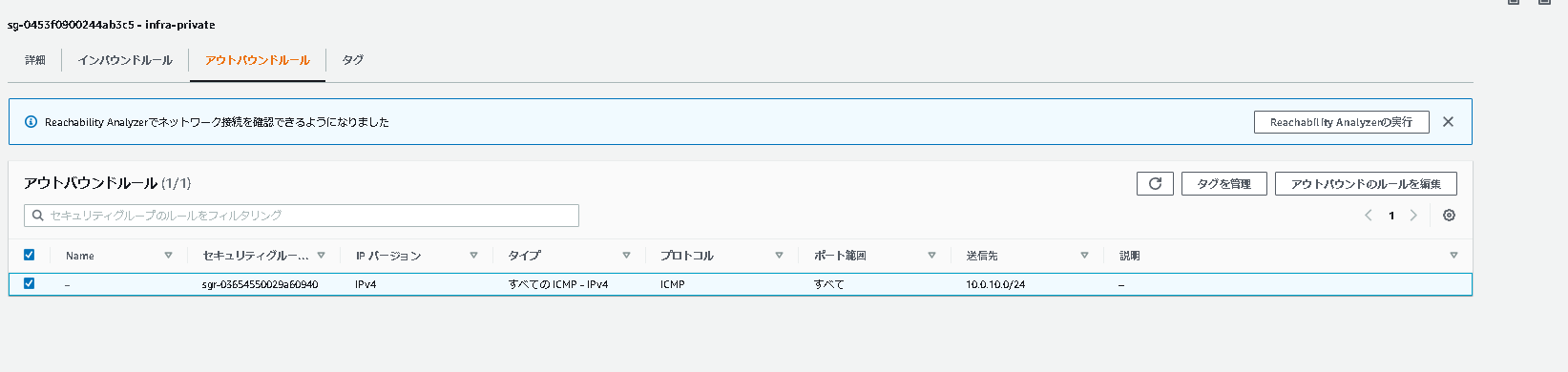

(3)セキュリティーグループ設定

インバウンドルール、アウトバウンドルールの設定します。

使うプロトコルはSSH,ICMPです。

パブリックEC2

プライベートEC2

6.接続確認

pingコマンドを使って、正しくネットワークが構築できたか確認。

表の値は適当です。

| 番号 | 名称 | グローバルIPアドレス | プライベートIPアドレス |

|---|---|---|---|

| ① | デフォルトのEC2 | 35.78.65.240 | 172.31.11.31 |

| ② | パブリックサブネットのEC2 | 54.178.193.20 | 10.0.10.222 |

| ③ | プライベートサブネットのEC2 | 無し | 10.0.20.225 |

| ④ | qita.com | qita.com | わからん |

コマンド

縦列@ping 横列

| ① | ② | ③ | ④ | |

|---|---|---|---|---|

| ① | ? | ○(グローバル) | ☓(プライベート) | ○(グローバル) |

| ② | ○(グローバル) | ? | ○(プライベート) | ○(グローバル) |

| ③ | ☓ | ○(プライベート) ☓(グローバル) | ? | ☓ |

| ④ | ? | ? | ? | ? |

図の意味

○:通る

☓:通らない

?:やってない

上図の結果からインフラ構成図通りのネットワークが構築されたと確認できます。

7.参考資料

privateのEC2の接続方法については、踏み台sshかセッションマネージャーで迷いました。

セッションマネージャーはVPCのエンドポイントの設定が難しそうだったので従来の踏み台sshを使いました。

踏み台sshで詰まった時のエラー対処法

Udemyの講座(セッション3)が勉強になりました。この講座で私はAWSのインフラ構築に挑戦できるようになりました。