AIエージェントのためのMCPベースのセキュリティガバナンスとPAM統合戦略

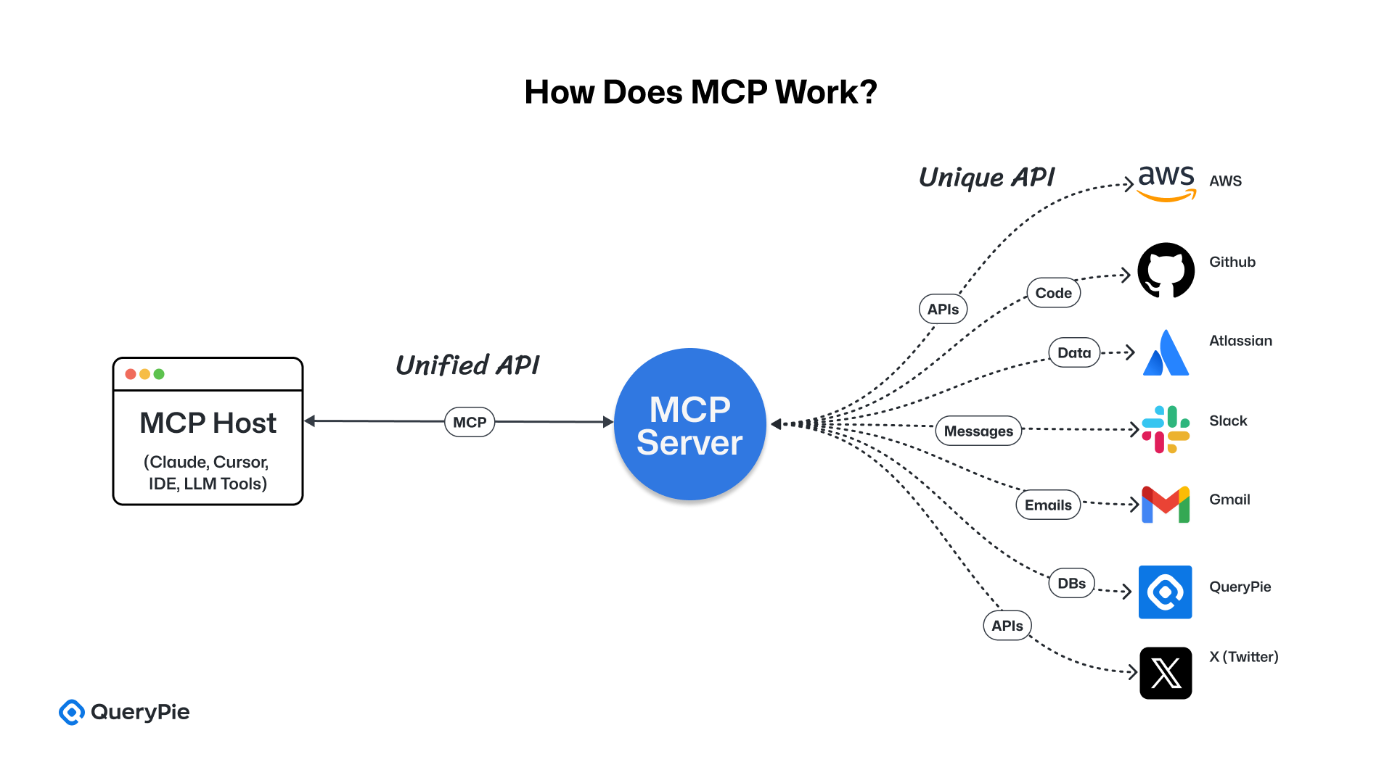

Model Context Protocol(MCP)はAnthropic社が開発したオープン規格であり、AIシステムと外部のツールやデータ間の双方向インタラクションを標準化し、安全に接続することを目的としています[1][2]。これは一種の「ユニバーサルアダプター(universal adapter)」として機能し、大規模言語モデル(LLM)などのAIエージェントが多様な外部システムと連携し、シナジーを創出できるように設計されています[1][3]。

MCPを介することで、AIエージェントは既存のビジネスツールの機能やデータを直接活用したりアクションを実行できるようになります。過去にはそれぞれのシステムごとに一度きりのスクリプトを作成していた非効率さが改善され、相互運用性が大幅に向上すると期待されています[3]。

Anthropicは2024年末にMCPを発表し、開発者コミュニティからのフィードバックを積極的に取り入れており、MCP仕様は透明性をもって公開されています[1]。このプロトコルはClaudeといった特定のAIに限定されず、オープンソース形式で提供されているため、多種多様なAIモデルやツールが幅広く採用・貢献できるようになっています[1]。その結果、MCPはAIモデルがリアルタイムデータにアクセスし、外部コマンドを実行するための標準化インターフェースを提供することで、AI活用の範囲を飛躍的に拡張しました[2]。

MCPの構成

MCPのアーキテクチャは、ホスト(Host)・クライアント(Client)・サーバ(Server)の3者モデルで構成されます。

• ホスト(Host): 外部データソースやツールにアクセスしたいAIアプリケーション(例:AIアシスタント)を指します。

• クライアント(Client): ホストに組み込まれ、MCP通信を担当するモジュールです。

• サーバ(Server): CRM、データベース、カレンダーなど、AIが接続しようとする外部システムで、MCPプロトコルをサポートするように実装された側を指します[1][4]。

この構造により、AIエージェント(ホスト)がMCPクライアントを通じてMCPサーバに問い合わせやコマンドを送ると、サーバは標準化された形式で応答し、双方向通信(two-way interaction)が成立します[1]。特にMCPはAIと外部システムの間に明確なセキュリティ境界(security boundary)を設定し、AIが取得できる情報や実行できる操作を制御して、予期せぬ行動を防ぐためのセーフティガードを提供します[1]。

Anthropicが公開したMCP仕様によると、MCPはコンテキスト管理、セッションや権限制御、認証などを含み、一般的なWeb APIだけでなくさまざまなツールインターフェースに適用できるよう設計されています[1]。たとえば通信にはJSON-RPC 2.0の形式を採用し、言語に依存しないデータの送受信を実現しています[1][5]。さらにAIエージェントが作業を実行しようとする際には、ユーザの同意を得るフローなど、セキュリティとプライバシーに配慮した手続きをプロトコルとして明示しています[1]。

MCPは既存のWeb標準や認証基盤を活用して設計されており、たとえばOAuth 2.0を用いたトークンベースの認証やJWT(Json Web Token)の使用が推奨されています。これにより、AIエージェントのアイデンティティと権限の検証を従来のインフラに自然に統合できます[2][6]。つまり、AIエージェントが外部のMCPサーバの保護されたリソースにアクセスする際には、OAuth認証サーバからアクセストークンを安全に発行してもらい、サーバ側に提示しなければなりません。MCPサーバはそのトークンの有効性と権限範囲を確認した上で、リクエストを処理します[6]。このとき、AIエージェントは人間のユーザとは別のクライアント資格情報を保有し、トークンにはエージェントの身元やコンテキスト情報が含まれることで、実行可能な作業を細かくコントロールできる仕組みです[6][7]。

こうしたようにMCPでは、コンテキスト認識型の認証および認可メカニズムがフレームワーク自体に組み込まれ、AIエージェントが動的に変化する環境でも許可された作業のみを行うよう保証しています[6]。特に、エージェントへのアクセス権限を取り消す必要がある状況(たとえばエージェントが侵害された場合や、もはや権限が不要になった場合)では、トークンを即座に無効化して、これ以上のアクションを遮断できるようプロトコルレベルで設計されています[6]。

MCP環境で特定された主要な脆弱性と脅威要素

もっとも、現行のMCP仕様では、このようなトークンの失効や認証情報管理機能の実装責任を各MCPサーバと認証サーバに委ねており、MCP自体が完全なIAMソリューションを提供しているわけではありません[2]。言い換えれば、MCPはAIとツール間のインターフェースを標準化し、一部のセキュリティ機能を含んではいるものの、認証トークンのライフサイクル管理や秘密鍵の保存などの機能は、別途セキュリティモジュールや既存のIAMシステムとの連携によって補う必要があります[2]。

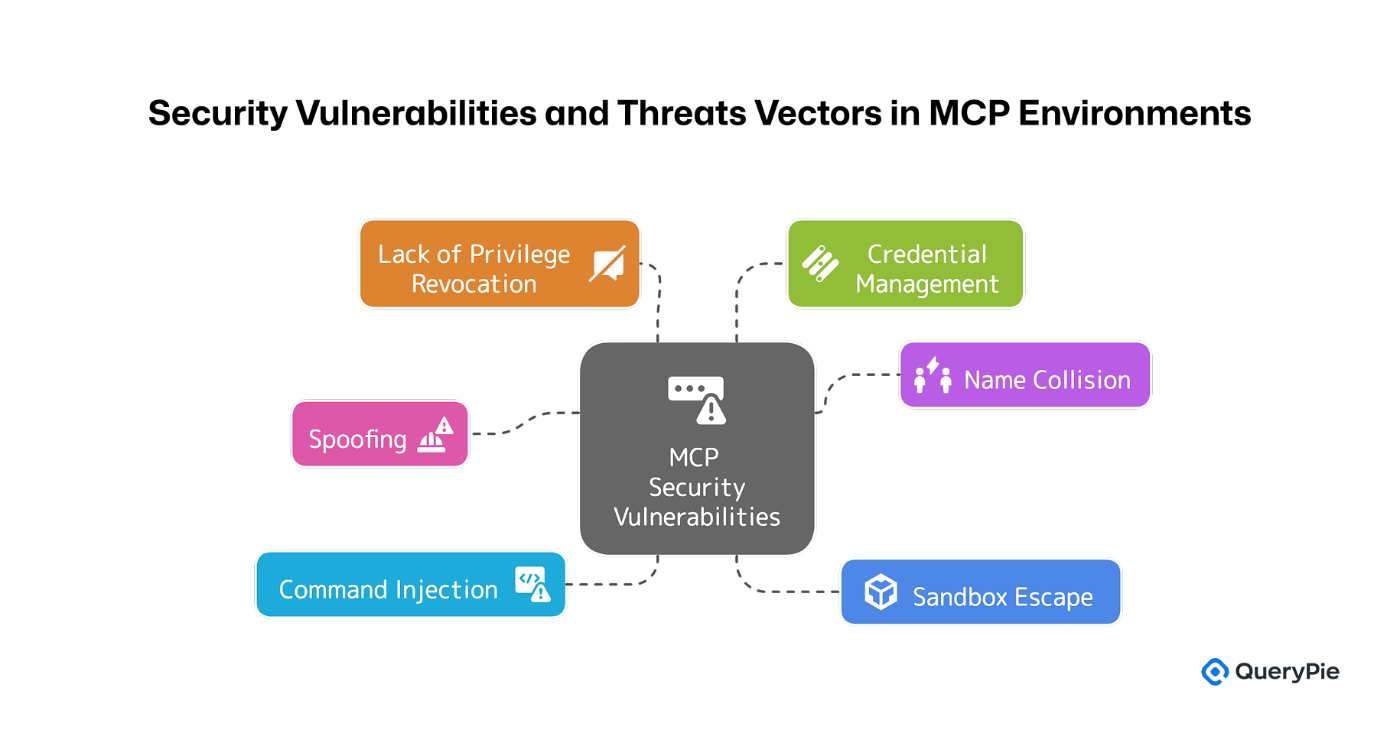

MCPの導入によって、AIエージェントが企業システムと直接やり取りする土台が整いつつありますが、依然としていくつかのセキュリティ課題が残っています。以下はMCP環境で指摘されている主な脆弱性と脅威要素です[2]:

1. スプーフィング(Spoofing)

MCPはホスト-クライアント-サーバモデルに従っていますが、初期設定時にクライアントが不正なMCPサーバを信頼するよう誘導される「なりすまし(spoofing)攻撃」の可能性が指摘されています。たとえば攻撃者が正規のサーバを装い(APIエンドポイントを偽装して)AIに誤った指示を送ったり、機密情報を漏えいさせることが考えられます[2]。セッション・ハイジャックのリスクは、MCP通信の過程でサーバの信頼性を検証する仕組みが不十分な場合、現実的な脅威となりえます。

2. ネーミング衝突(Name Collision)

MCPエコシステム内で、異なるツールやリソースが似たような名称を持つ場合に、AIエージェントが意図せず間違ったツールを呼び出す混乱が起こり得ます。特に、攻撃者が一般的な名前のMCPサーバを先に登録することで、AIを誤ったサーバに接続させ、不正コマンドを実行させる手法が懸念されています[2]。こうしたネーミング衝突の脆弱性は、ユーザインターフェイスからは見えないツールの説明部分に悪意ある命令を忍ばせる「ツール・ポイズニング(tool poisoning)攻撃」と組み合わさると、機密データの奪取に悪用される可能性があります[8]。

3. コマンドインジェクション攻撃(Command Injection)

AIエージェントが自然言語のプロンプトやコマンドを解釈してMCPサーバにリクエストを送る際に、特定の形式のコマンド(例:Slackの/deleteのようなスラッシュコマンド)が悪用される可能性があります。たとえばユーザがAIアシスタントに「古いリソースを整理して」と指示した場合、AIがそれを過度に解釈して/deleteコマンドを実行してしまうケースが想定されます[9]。実際にあるDevOps用AIエージェントが曖昧なユーザ指示を受けてデータベースを削除した事例が報告されており、AIエージェントに対する明確な権限制限や検証手順の必要性が浮き彫りになりました[9]。このようなプロンプトインジェクション(prompt injection)の脆弱性と相まったコマンドの乱用は、MCP環境でも必ず考慮すべき課題です[8]。

4. サンドボックス脱出(Sandbox Escape)

MCPを介してAIがサーバ側でコードを実行したりファイルにアクセスできる場合、本来の権限範囲を超えてシステム資源にアクセスするリスクがあります。たとえばAIがMCPサーバの脆弱性を突いてOSレベルのコマンドを実行する、あるいは隔離された環境から抜け出すようなケースです。許可されていないファイルやプロセスに手を出す可能性があり、強力なツールを扱うAIエージェントでは特に深刻な問題になります。攻撃者はこれを足がかりにホストシステムを掌握したり、内部ネットワークに侵入する恐れがあります[2]。

5. 権限取り消しの欠如

前述のとおり、MCPはOAuthトークンなどを通じてAIエージェントの権限を制御しますが、発行済みのトークンをリアルタイムで失効(revoke)する標準化された方法については明確に定義されていません[2]。たとえば人間ユーザのセッション管理のように、管理者の判断でAIエージェントに与えたアクセス権を即時に無効化する必要があるにもかかわらず、現時点ではその機能が不足している可能性があります。そのためエージェントが濫用されたり侵害された状況で、トークンが期限切れになるまで危険が継続してしまう問題が起こりえます。このような権限取り消しメカニズムの不在はMCPのセキュリティモデルにおける大きな弱点として指摘されており、プロトコルレベルで今後の改善が求められています[6]。

6. 認証情報管理(Credential Management)

MCPはAIとツール間の通信規約を定義していますが、証明書やパスワードなどの認証情報を安全に保管したり、定期的に更新する機能は含んでいません[2]。APIキーや秘密鍵など、機密性の高い認証情報をどのように管理するかは各MCPサーバの実装に委ねられており、管理が不十分な場合には情報流出のリスクがあります。CyberArkなどのセキュリティ企業は、こうした特権的な認証情報を従来のIAMと同水準で保護する必要があり、MCP導入時にも専用のセキュリティ・ヴォルト(Vault)や鍵管理システムを併用することを推奨しています[10]。

以上より、企業環境でMCPを安全に導入・運用するには追加のセキュリティ層が必要であり、その際にPrivileged Access Management(PAM)の概念が重要な役割を担います[2]。

Privileged Access Management(PAM)の役割と機能

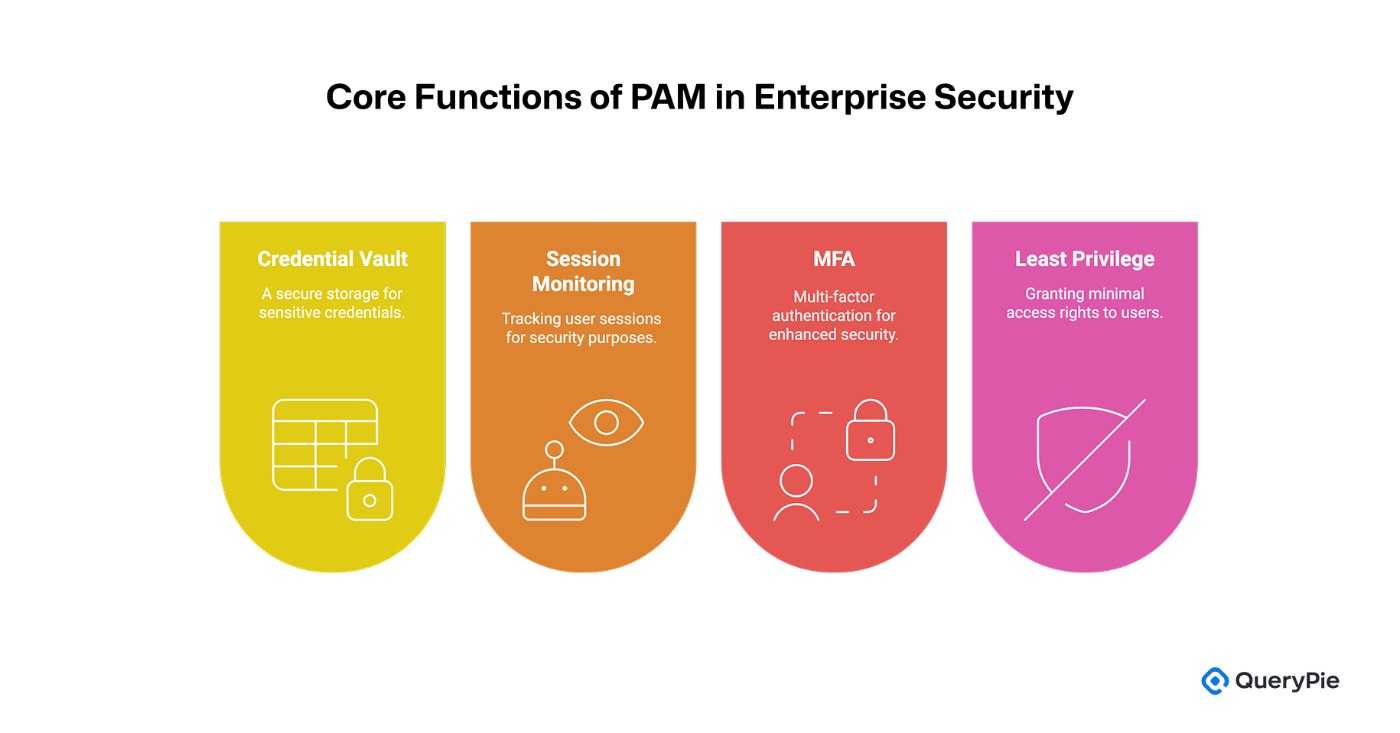

Privileged Access Management(PAM、特権アクセス管理)とは、管理者アカウントや重要システムアカウントなど高い権限(privileged)を持つアカウントのアクセスを制御・監視するためのセキュリティ戦略・ソリューションを指します[11][12]。一般ユーザアカウントと異なり、システム管理権限を持つ特権アカウントが不正利用された場合の被害は甚大となり得るため、IAM(Identity and Access Management)と併せて、より強力なコントロールが求められます[11]。

MicrosoftやCyberArkによると、PAMは組織内のあらゆる特権アカウントやセッションを把握して、それらを隔離・監視・監査することで内部者による乱用や外部攻撃者からの重要資産保護を目指します[12][13]。具体的には、認証情報の金庫(credential vault)、セッション監視(session recording)、多要素認証(MFA)、最小権限の原則(Least Privilege)などの高度なセキュリティ対策を適用して、管理者権限の付与プロセスを厳格に管理し、特権アカウントの行動を体系的に追跡する仕組みを提供します[12]。

こうした厳格な制御方式は、一般ユーザアカウントに一律適用すると業務効率に影響が大きいため、必要とされるセキュリティレベルの差に応じてIAMとPAMは分離運用されるのが一般的です[11]。

PAMの主な機能

1. 認証情報金庫(Credential Vault)

特権アカウントのパスワードや鍵などの認証情報を中央の安全な金庫に保管し、定期的に変更して管理します。ユーザはその情報を直接知ることなく、承認された場合のみ金庫を経由してアクセスすることで秘密漏えいのリスクを低減し、アカウント共有による問題を防ぐことが可能です[12]。例として、PAMソリューションは管理者アカウントのパスワードを定期的にランダムで変更し、暗号化したストレージに保存します。利用者が該当アカウントを使用する際は、一時的に閲覧可能にしたり、プロキシを通して接続できるようにする仕組みです[13]。

2. セッション監視(Session Monitoring)

特権セッション(例:管理者のSSH接続やRDPセッション)をリアルタイムで監視・記録し、特権権限で行われるすべての操作を追跡できるようにします。PAMソリューションはセッション録画やログ保存機能を通じて、監査担当者が後日検証できるようにし、必要に応じてセッションを強制終了させる機能も提供します[12]。これにより、誰がいつどのコマンドを実行したかを明確に把握でき、不審な行動が発生した場合は即座に対処が可能となります。

3. 多要素認証(MFA)

特権ユーザのログイン時にパスワードに加えて追加の認証要素(例:ワンタイムパスワードや認証アプリなど)を求めることでセキュリティ強度を高めます[12]。すべての特権アカウントへのアクセスでMFAを適用することで、パスワード漏えいに対しても防御層を追加できます。たとえばデータベース管理コンソールやVPN接続に必ず二段階認証を通過させる設定にしておくことで、パスワードが漏えいしていてもアクセスを阻止できます。

4. 最小権限の原則(Least Privilege)

ユーザやプロセスに対して業務に必要不可欠な最小限の権限のみを付与し、それ以外の権限は制限するセキュリティ原則です[13]。PAMソリューションはこれを支援するため、Just-In-Time(JIT)権限昇格機能や権限の自動回収機能を提供します。たとえば通常は一般権限しか与えられていないユーザが、ある特定の作業を行う時点でのみ管理者権限を一時的に取得し、作業完了後は即座に権限を回収する仕組みです[13]。こうした時間的に制限された権限付与は、権限濫用を防止し、システム侵害時の被害を最小化するのに有効です[9]。

これらのPAM機能を通じて、組織は特権アカウントの可視性(visibility)と制御力を獲得し、監査・責任追跡(accountability)の体制を構築できます[12]。CyberArkのレポートによれば、特権アカウントを監視せず放置するとアカウントごとに数百時間にも及ぶ無監視状態が発生し得ますが、PAMを導入すればすべての操作が記録され、セキュリティ管理者の目に見える形になるとしています[13]。

こうした理由から、特権アカウントは一般アカウントより遥かに高いセキュリティ水準で管理されるべきであり、PAMは現代の組織における必須のセキュリティ要素として定着しています[11]。

近年、PAM分野ではAIや機械学習技術との融合が進み、一段と高度化しています。Microsoftの資料によると、ユーザやエンティティの行動を分析するUEBA(User and Entity Behavior Analytics)のようなAI/MLベースの手法をPAMに取り入れて異常行動を検知する事例が増えています[12]。AIは特権ユーザの通常の行動パターンを学習し、それと統計的に有意に異なる行動—例えば、普段とは異なる時間帯のアクセスや過剰なコマンド実行—をリアルタイムで感知して警告を発したり、自動化された対応シナリオ(プレイブック)を実行します[14]。

Krontechなどのセキュリティ専門企業は、AIを活用した異常兆候検知やリスクスコアリングをPAMに導入することで、セキュリティチームが脅威を事前に遮断し、対応時間を短縮できると強調しています[5]。AIは膨大なアクセスログやユーザ行動データを継続的に解析し、従来の静的なルールベースのシステムよりもはるかに精度高く正常/異常行動を区別し、誤検知(False Positive)を減らすことに寄与します[15]。さらに機械学習を活用した予測分析によって潜在的な脆弱箇所を事前に発見・対策できるため、PAMは従来の事後対応型のセキュリティから、予防的防御体制へと進化しつつあります[14]。

まとめると、AIの導入により、PAMソリューションの手作業依存度が下がって脅威検知の精度が上がり、リアルタイムの対応能力が大幅に強化されます[15]。それでも、PAMを導入すればすべてのリスクが消えるわけではありません。特権アクセス管理の目的はセキュリティリスクを大幅に低減することであって、完全な排除ではないため、残余リスクへの備えも依然として必要です。たとえば内部不正(Insider Threat)はPAMによって大幅に抑止可能ですが、完全に防ぎきれるわけではなく、特権ユーザが悪意を持って濫用する可能性や誤操作による事故などもゼロではありません。また外部攻撃者がアカウントを奪取した場合、PAMの制御を回避されるシナリオもありえます。CyberArkによれば、実際に発生する特権アカウント関連のセキュリティインシデントの多くは、単純なPAM不足だけでなくソーシャルエンジニアリングなど人的要素が複合的に絡んでいました[13]。

したがって、PAMソリューションの導入で終わりにせず、継続的なモニタリングやユーザへのセキュリティ教育が併せて重要となります。業界の格言「完璧なセキュリティは存在しない」が示すように、セキュリティは単一のプロダクトではなく、継続的なプロセスとして捉える必要があります。PAMも定期的な点検と改善を行うことで、その効果を最大限に引き出せます[5]。最終的にPAMは非常に強力なセキュリティツールですが、他のセキュリティ対策と合わせて多層防御(Defense in Depth)のアーキテクチャの中で運用することで、初めて最大の価値を発揮します[5][16]。そして、AIエージェントへのMCP導入に際しても、こうしたPAMとの統合が極めて重要となります。

前述したMCPのセキュリティホールを補完し、AIエージェントの行動を安全に統制するためには、MCPベースのAIエージェントに特権アクセス管理の原則と技術を組み合わせる戦略が必要です[2]。 これはMCPの柔軟で開放的な構造をそのまま維持しながらも、伝統的なIAM/PAMが提供する強力な統制と監視機能をAIエージェント環境に拡大適用する方式と言えます。

MCP時代におけるPAMの必要性

MCPの世界で登場する「MCP PAM」は、最終的にはAIガバナンス強化とリスク最小化という共通目標を指向します。MCPはAIエージェントがさまざまな外部ツールとやり取りできる柔軟な構造を提供しますが、PAMが結びつかない限り、AIの行動を効果的に制御することは困難です。特に複数のMCPサーバを運用する環境では、AIのリクエストフローに対する可視性を確保するのはより複雑になる可能性があります。

そのため、MCP環境にMCP PAMを導入することで、MCPがもたらすオープン性と利便性を保持しつつ、AIエージェントの活動を組織のセキュリティポリシーの下で一元的に管理できます。従来のIAM体系とも整合性が取れるアプローチでもあります。すなわち、IAMがすべてのユーザやデバイスのアイデンティティを包括的に管理する概念であるとすれば、PAMはその中でも特権を持つ主体に対して可視性と統制を強化するレイヤです。今やその対象は人間の管理者だけでなくAIエージェントにも拡張されています[11]。

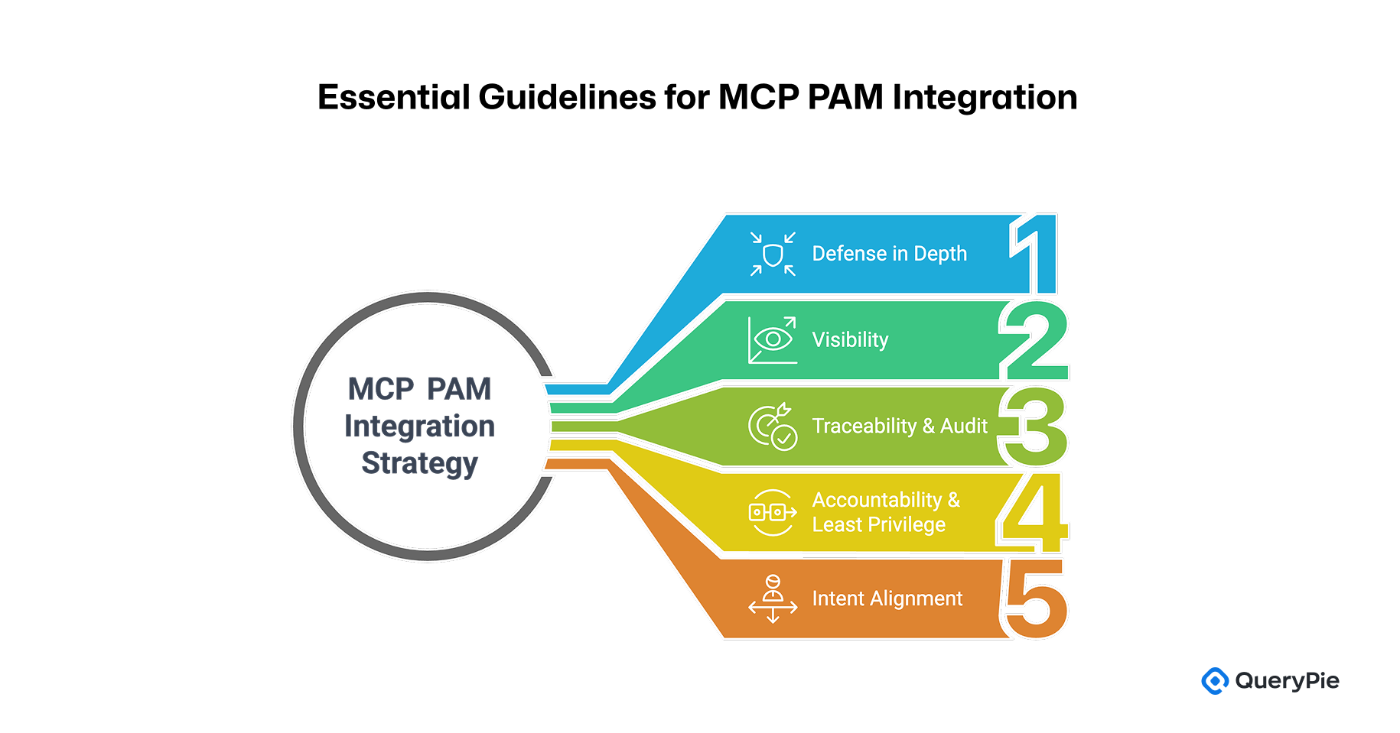

MCPとPAMの統合戦略を実現するにあたって考慮すべき主要な原則は以下のとおりです[3]。

1. 多層防御(Defense in Depth)

単一のセキュリティ手段に依存せず、多層の防御体制を構築する手法です。MCPとPAMを組み合わせることで、AIエージェントに対する二重の保護を施します。たとえばAIのMCPトラフィックを専用プロキシでフィルタリングし、バックエンドサーバで再度アクセス制御を行うなどの活用方法があります。

例として、Kubernetes上でアクセス制御を行うQueryPieのようなシステムを加える場合、まずMCP PAMで1次アクセス制御を行い、そのあとQueryPieで2次制御を実施する、といった多層的なアプローチを取ることで、一方のレイヤに不備があっても全体のセキュリティが破綻しないようにします。

2. 可視性の確保(Visibility)

PAMを統合することで、AIエージェントのすべての操作を監視しログを収集できるようにします。具体的には、AIがMCPを介してどのツールにいつ、どのリクエストを送ったか、その結果何が起きたかを管理コンソールで直感的に把握できなければなりません[3]。これを実現するには、MCPクライアント/サーバとPAMシステム間のログ連携、およびSIEM(Security Information and Event Management)との統合により相関分析を行うことも検討できます[15][17]。十分な可視性は、インシデント発生時の迅速な原因分析と責任追跡を可能にし、AIの行動に対する透明性を担保して信頼性を高めます。

3. 追跡可能性と監査(Traceability & Audit)

AIエージェントのあらゆる行動が事後監査可能になるよう精緻に記録される必要があります[3]。PAMが従来提供してきた特権ユーザ監査追跡機能をそのままAIにも適用することで、AIの行動履歴を完全に再構成することが可能です。たとえばAIエージェントごとに固有IDを付与し、それが行ったMCP呼び出しや結果を時系列で記録し、特にデータ削除や権限変更などの高リスクコマンドには別途フラグを立て、管理者が事前レビューや承認プロセスを経られるようにします。これはセキュリティ事故対応だけでなく、コンプライアンス上の要件にも不可欠です。

4. 責任分担と最小権限原則(Accountability & Least Privilege)

AIエージェントにも明確な責任主体と権限範囲を設定しなければなりません[3]。どのAIがどの行動を起こしたか識別可能であること、また必要に応じてその行動を承認した人物やシステムも追跡できる状態が望ましいです。こうした目的のために、AIエージェントごとに個別のアカウントまたはOAuthクライアントを発行し、人間ユーザとは異なるIDを用いるのが適切です[18

]。

また最小権限の原則に基づき、AIには本当に必要なAPI権限のみを与え、それ以外の機能は無効にしておきます。たとえば、人事系のAIエージェントには人事システムの読み取り権限だけを与え、財務データへのアクセスやシステム設定変更権限は一切与えないという具合です。さらにJIT(Just-In-Time)権限昇格を併用することで、必要なタイミングでだけ限定的にアクセスを許可し、誤用リスクを最小化します[13][15]。

5. 意図の整合(Intent Alignment)

AIエージェントの行動が、組織のセキュリティポリシーやユーザの意図と整合するようにすることが重要です[3]。PAMを通じてポリシーに反するAIの行動—たとえば、未承認のコマンド実行や過度なデータアクセス—が検知された場合、自動的に制御したり追加確認を求めることが可能になります。これはAIに対して「信頼できるガードレール(trustworthy guardrail)」を提供するイメージであり、PAMが一種の安全柵として機能します[16]。たとえばAIが機密情報を操作しようとした際、ポリシーエンジンが「許可されていない操作」として検知・ブロックする、もしくは管理者承認を要求するといった設定ができます。こうしたメカニズムによって、AIの活動が組織のセキュリティ基準や倫理ガイドラインを逸脱しないよう継続的に制御可能です。

実装の具体例

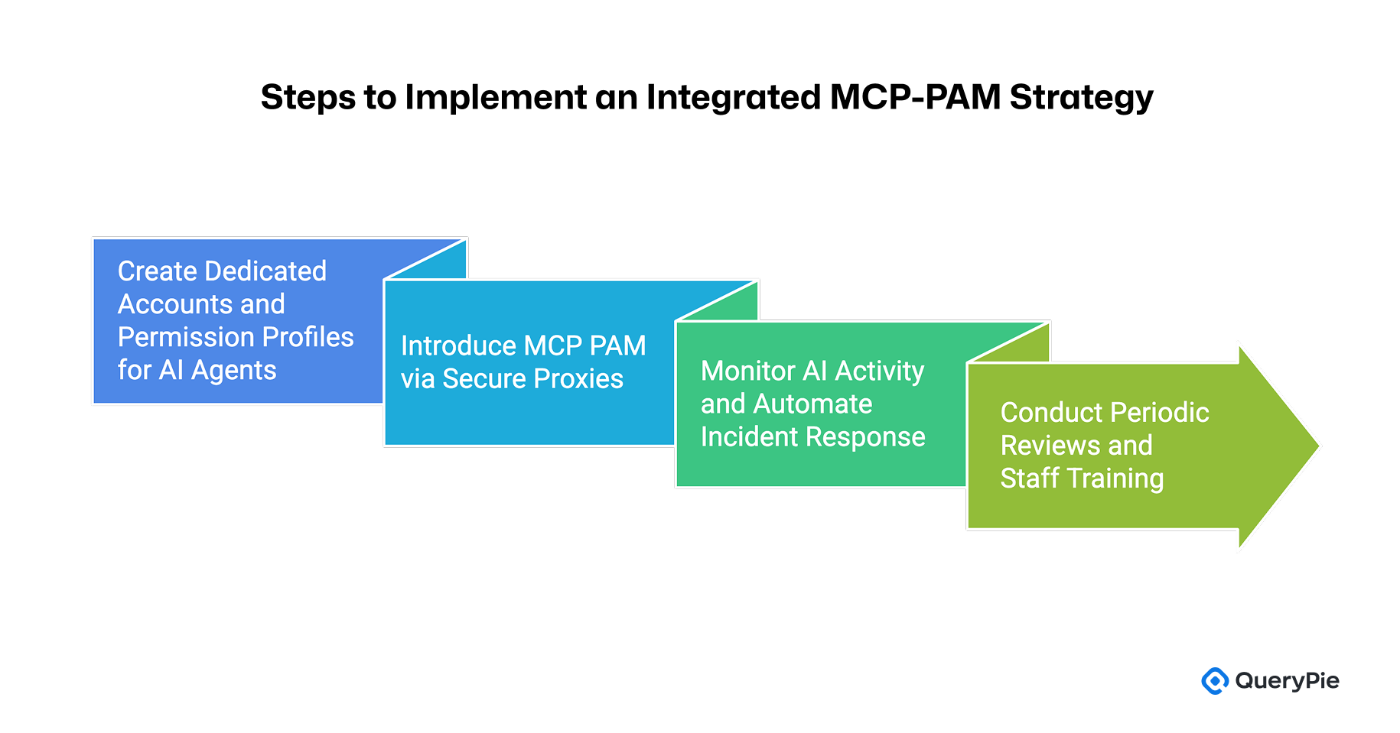

上記原則を実装するための具体的な統合策としては、以下のような施策が挙げられます。

1. AI専用アカウントと権限プロファイルの作成

前述のとおり、AIエージェントを1つの独立したユーザとして扱い、個別のアカウント(ID)を発行し、権限を設定します[18]。たとえばAIエージェントごとにOAuthクライアントIDを付与し、そのクライアントに紐づくロール(role)をPAMで管理するなどです。これにより、AIが人間ユーザの権限をそのまま引き継いで濫用される事態を防ぎ、エージェントごとの細かい権限制御が可能になります[18]。

2. MCP PAMの導入

MCPトラフィックを中継するセキュリティプロキシを運用し、AIのリクエストに対してポリシー評価を実施します。WSO2などが開発するOpen MCP Auth Proxyのようなミドルウェアを活用すると、AIエージェントのMCP呼び出しを傍受し、OAuthトークンの有効性やコンテキストベースのポリシー準拠を検査した上で、通過/遮断を判断できます[6]。たとえばAIが「DELETE」操作を実行しようとすると、プロキシがそれを検知してポリシーに照らし合わせ、許可された作業かどうか確認したうえで許可または拒否を行う仕組みです。こうした文脈対応の認可をリアルタイムに適用することで、AIの誤操作や悪意ある行動を事前に封じ込めます[6]。

3. モニタリングと連動した対応

AIエージェントの全操作ログをPAMやSIEMシステムに送信し、一元的にモニタリングします[15]。SIEMはAI関連のイベントを相関分析して異常を検知し、アラートを出すだけでなく、SOAR(Security Orchestration, Automation, and Response)プラットフォームと連携して自動的に対応することも可能です[17]。たとえばAIエージェントが短時間に大量のデータ削除を試みた場合、SIEMが検知してSOARのプレイブックを起動し、そのエージェントのアクセス・トークンを即時に無効化する、あるいはエージェントを隔離するなどの対処を自動的に実行できます。こうした自動化対応は、AIの速度に合わせてインシデントが進行する状況で、人間が対応に遅れるリスクを減らし、被害を最小化します。

4. 定期的なレビューと教育

統合システム下においても定期的な監査やチューニングは必須です。セキュリティ担当チームはAIエージェントのログを定期的にチェックしてポリシーが意図どおり機能しているかを確認し、問題があれば権限を再設定したり新たな制御を導入します[9]。また開発チームや運用チームに対して、AIエージェントの権限モデルや制限事項を十分理解させ、安全なプロンプトの記述や利用ルールを教育することも重要です。技術面と運用面の双方から対策を進めることで、統合戦略の効果はさらに高まります。

このような戦略を通じて、組織はMCP環境下でもAIエージェントの強力な機能を安全に活用しつつ、デジタルトラスト(Digital Trust)を確立できます[5]。AIにシステムアクセス権を与える際に懸念される情報流出や制御不能な事態のリスクは、MCP PAMというセーフティネットによって大幅に解消される可能性があります[16]。結果として、MCPとPAMの組み合わせはAI時代の特権アクセス管理の実装におけるひとつの青写真(blueprint)となり、企業がエージェント型AIを導入しても既存のセキュリティフレームワーク内で責任を持って運用するための基盤を構築します。

AIに対する信頼度はテクノロジーの受容度合いを左右する重要な要素であり、このような統合的セキュリティアプローチはエージェント型AIの企業適用における事実上の標準モデルとなる可能性が高いです。実際、MicrosoftやIBMなど主要なIT企業は、ゼロトラストアーキテクチャをAIにまで拡張する「AI対応セキュリティ」フレームワークを検討しており[13]、MCPとPAMの連携戦略はその実現に向けた重要な要素として注目されています。

結び

MCPアーキテクチャとPAMの統合は、AIエージェントを企業環境で安全かつ責任を持って活用するうえで不可欠なセキュリティ対策です。MCPがもたらす柔軟性や拡張性を維持しながら、PAMの強力な制御と監視を組み合わせることで、組織はAIに対する高い信頼性と透明性を確保できます。これは規制遵守リスクを低減しながら生産性・効率性を高めたい企業にとって、戦略的に理にかなったアプローチです。最終的には、このようなアプローチこそがセキュリティを犠牲にせずAI技術を積極的に導入するためのデジタルトラスト基盤を築く道であり、今後のMCP規格の発展とPAMソリューションの進化を通じて、さらに多くの成功事例が蓄積されることが期待されます[16]。

参考文献

[1] Anthropic, “Model Context Protocol Specification (2025-03-26): Architecture.”, Anthropic Documentation, 2025.

[2] X. Hou, Y. Zhao, S. Wang, H. Wang, “Model Context Protocol (MCP): Landscape, Security Threats, and Future Research Directions.”, arXiv preprint, 2025.

[3] A. Hathibelagal, “Understanding Model Context Protocol (MCP): A protocol that’s trying to standardize how LLMs access external data and tools.”, Predict (Medium), Mar. 9, 2025.

[4] P. Schmid, “Model Context Protocol (MCP) an overview.”, philschmid.de Blog, Apr. 3, 2025.

[5] A. Jones, “Wait, are we just handing over system access to the AI agents?”, Angie Jones Tech Blog (DEV Community), Dec. 30, 2024.

[6] V. Liyanage, “The AI Agent Security Challenge: MCP and Open MCP Auth Proxy to the Rescue.”, WSO2 Solution Architecture Team Blog (Medium), Apr. 15, 2025.

[7] B. Cook, “Handling AI agent permissions.”, Stytch Blog, 2023.

[8] Invariant Labs, “MCP Security Notification: Tool Poisoning Attacks.”, Invariant Labs Blog, Apr. 1, 2025.

[9] J. G., “How PAM Mitigates Insider Threats: Preventing Data Breaches, Privilege Misuse, and More.”, The Hacker News, Mar. 2025.

[10] Microsoft, “What is privileged access management (PAM)?”, Microsoft Security 101, 2023.

[11] IBM, “What is Privileged Access Management (PAM) and why it matters.”, IBM Think Blog, 2023.

[12] CyberArk, “What is Privileged Access Management (PAM)?”, CyberArk Security Glossary, 2025.

[13] Krontech, “Enhancing Cybersecurity with AI-Powered Privileged Access Management.”, Kron Blog, Mar. 20, 2024.

[14] SSH Communications Security, “Leveraging Machine Learning and AI in PAM for Predictive Security.”, SSH.com Academy, 2024.

[15] A. G., “How AI Is Transforming IAM and Identity Security.”, The Hacker News, Nov. 2024.

[16] Delinea, “Unlock AI’s potential, not your defenses.”, Delinea (Product Brief), 2024.

[17] Energy SOAR, “SIEM, SOAR and AI in cybersecurity.”, EnergySOAR Blog, Jul. 26, 2024.

[18] Slack, “Developing Slash Commands.”, Slack API Documentation, 2023.