第1部: AIエージェント時代の到来とEntra Agent IDによる管理革命

はじめに

Microsoft Ignite 2025に参加し、「Microsoft Entra: What's New in Secure Access on the AI Frontier」というセッションを受講しました。このセッションでは、AIエージェントが急速に普及する中で、企業がどのようにセキュリティとアクセス管理を進化させるべきかが示されました。

この記事は全3部構成のシリーズで、本記事(第1部)ではAIエージェント時代における新たなセキュリティ課題と、Microsoft Entra Agent IDによる管理アプローチについて解説します。

このシリーズで学べること

- 第1部(本記事): AIエージェントの管理とEntra Agent IDの基本

- 第2部: プロンプトインジェクション攻撃からの保護とEntra Suiteの進化

- 第3部: パスキー認証の最新動向とAIエージェントによる管理自動化

AIエージェントの爆発的増加がもたらす課題

わずか2年前、Microsoft Entraに初めてSecurity Copilotが導入されたとき、「AIがセキュリティ管理の方法を変える」と言われていました。しかし、実際の変化のスピードは想像をはるかに超えるものでした。

現在、AIエージェントはあらゆる場所に存在しています。セッションの講演者によると、小規模な企業でも数百から数千のエージェントを持つ時代が来ているとのことです。実際、Microsoftでは毎週約5,000のエージェントが追加されており、近い将来、エージェントの数が従業員数を上回ることが予想されています。

2028年には1.3BillionのAgentが稼働!

企業が直面する3つの課題

AIエージェントの普及に伴い、企業は以下の3つの課題に直面しています:

-

エージェントの急増をどう管理するか

- 誰が、どのエージェントを、どのリソースにアクセスさせているのか

- エージェントの可視化と統制

-

AI利用の拡大に伴う組織の安全性確保

- Shadow AIの蔓延

- 未承認のAIツールやアプリケーションの使用

-

AI駆動型攻撃に対する防御力の強化

- 攻撃者もAIを悪用している

- パスワードやフィッシング攻撃の高度化

これらの課題に対し、Microsoft Entraは既存の10億ユーザーが利用しているツールを活用して、人間のユーザーと同じ方法でエージェントを管理するアプローチを提供しています。

Microsoft Entra Agent IDとは

Microsoft Entra Agent IDは、AIエージェントに独自のIDを付与し、人間のユーザーと同様に管理するための新しいソリューションです。Agent 365の一部として提供され、現在無料で試用可能です。

Agent IDの主要機能

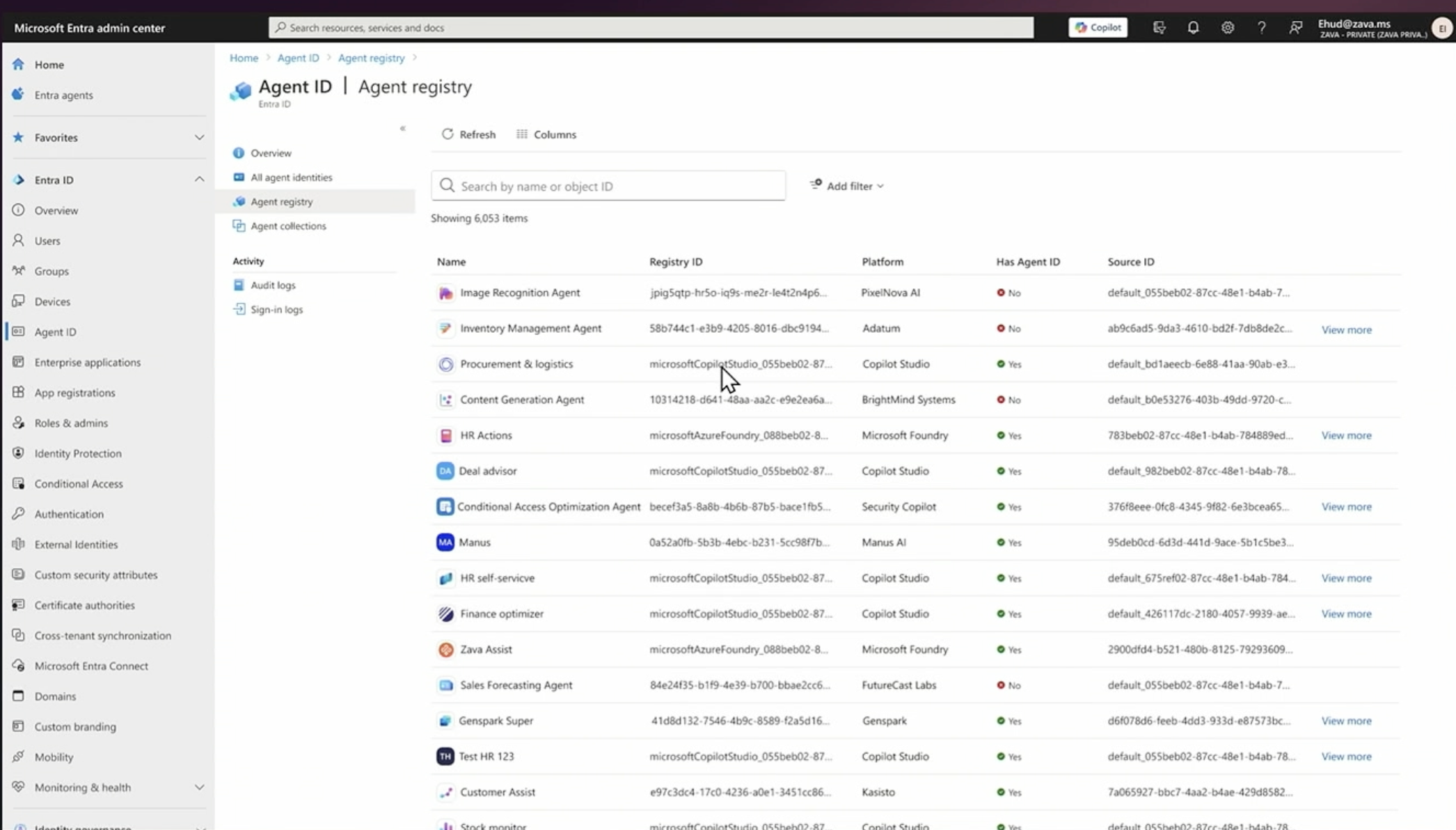

1. エージェントレジストリによる可視化

エージェントレジストリは、組織内のすべてのエージェントを発見し、管理するための「カタログ」です。

- テナント内のエージェント総数の把握

- 最近作成されたエージェントの追跡

- オーナーやスポンサーが設定されていないエージェントの特定

- トレンドラインによるエージェント増加の監視

デモでは、Microsoft Entra Admin Centerのダッシュボードで、すべてのエージェントを一覧表示し、各エージェントの詳細情報(オーナー、オブジェクトID、権限、ロールなど)を確認できる様子が紹介されました。

エージェントの発見可能性は、「エージェントがエージェントを見つける」「人間がエージェントを見つける」という両方の観点で重要です。このレジストリは、Microsoft 365、Microsoft Securityなど、すべてのセキュリティスタック全体で統一されたレジストリとして機能します。

2. 自動的なID付与とライフサイクル管理

Microsoft Foundry、Copilot Studio、Agent 365エコシステムで作成されたエージェントには、自動的にエージェントIDが付与されます。

エージェントのライフサイクル管理も自動化されており、以下が可能です:

- エージェントのオンボーディングと削除

- ID lifecycle managementによる自動プロビジョニング

- 権限とアクセスパッケージの管理

人間のユーザーと比較して、エージェントははるかに一時的(ephemeral)な存在です。日常的に生成と削除が繰り返されるため、手動での管理は現実的ではありません。だからこそ、自動化されたライフサイクル管理が不可欠なんです。

エージェントIDの仕組み:認証と認可

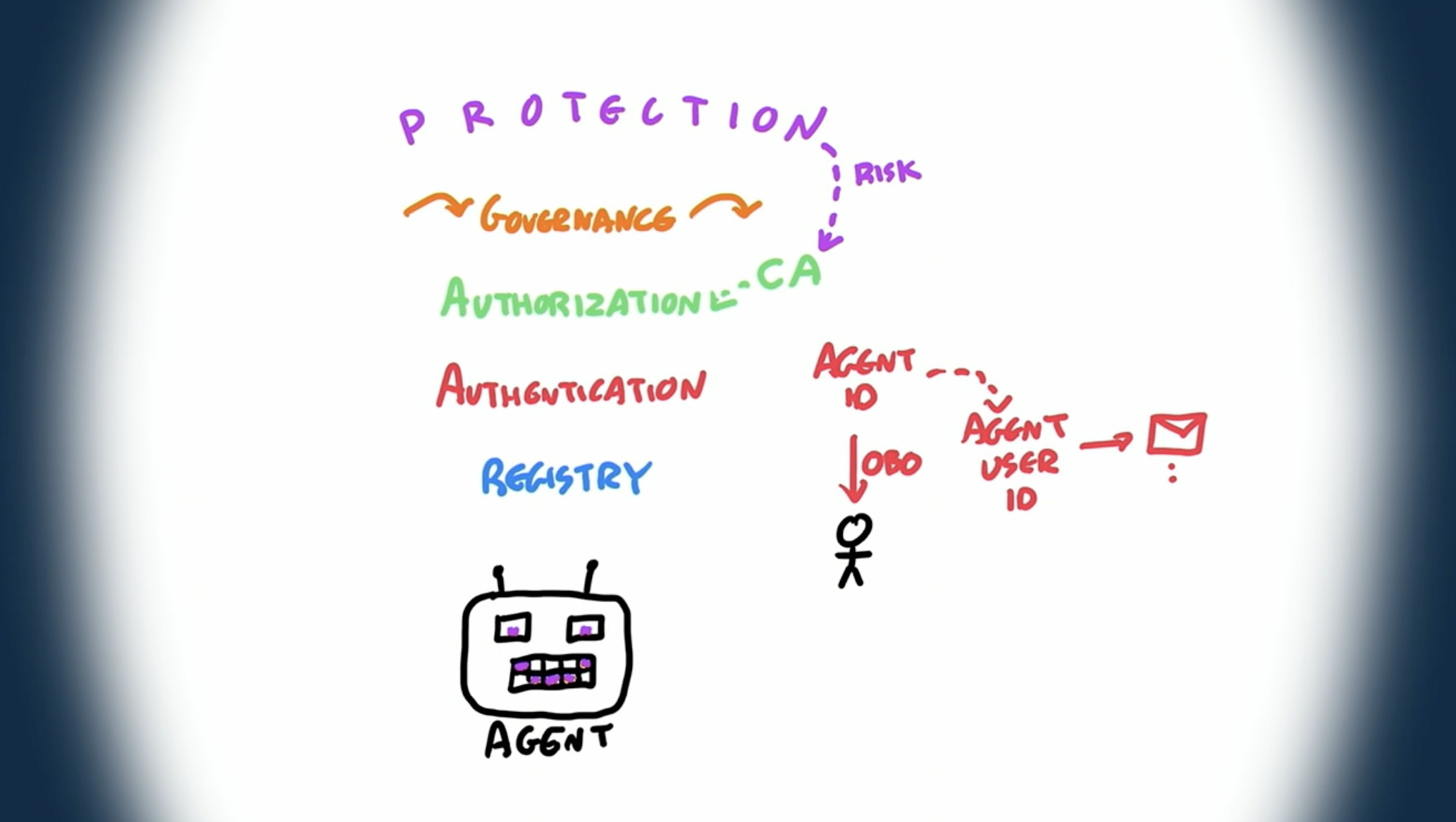

セッションでは、エージェントIDのアーキテクチャについて、ホワイトボードを使った詳細な解説がありました。

エージェントIDとエージェントユーザーIDの違い

エージェントID(Agent Identity)

- エージェント自身の独立したアイデンティティ

- 技術的にはService Principalとして実装

- 独自の権限を持ち、監査可能

- エージェントが「自分自身として」行動する際に使用

エージェントユーザーID(Agent User Identity)

- エージェントがメールボックスやTeamsチャットなど、ユーザーオブジェクトを前提とするアプリケーションと連携する際に使用

- デジタルコリーグ(digital colleague)として振る舞う

- 人間と同様にメール送信やチャットが可能

また、エージェントは「代理実行(on behalf of)」も可能で、人間のアシスタントとして動作する場合には、ユーザーの権限を借りてタスクを実行することもできます。

エージェントID、エージェントユーザーID、代理実行の関係を示す概念図

認証(Authentication)フェーズ

エージェントには独自のIDが付与され、以下が実現されます:

- 独立した認証: エージェント自身のクレデンシャルでの認証

- 監査追跡: エージェントの行動を個別に追跡可能

- セキュリティスタック全体での可視性

認可(Authorization)フェーズ

認証の上に、Conditional Accessによる認可制御が追加されます。

Conditional Accessによるエージェント制御

ここがEntra Agent IDの真骨頂です。人間のユーザーに適用してきた既存のConditional Accessポリシーを、そのままエージェントにも適用できます。

Conditional Accessで実現できること

- Just-in-Timeアクセス制御: 必要な時だけリソースへのアクセスを許可

- 内部リソースと他エージェントへのアクセス制御: エージェント間通信も管理

- リスクベースのアクセスポリシー: Identity Protectionと連携

Identity Protectionによるリスク検出

Identity Protectionは、エージェントの異常な動作を検出します。ただし、人間とエージェントでは「異常」の定義が異なる点に注意が必要です。

人間の場合の異常:

- 1日に5,000件のドキュメントにアクセス → 明らかに怪しい(データ窃取の可能性)

エージェントの場合:

- 1日に5,000件のドキュメントにアクセス → RAG(Retrieval Augmented Generation)では通常の動作

このため、Identity Protectionはエージェント特有の動作パターンを学習し、適切にリスク評価を行うよう設計されています。

検出されたリスクは、リスクベースのConditional Accessポリシーを通じて、エージェントのアクセスをブロックすることができます。

ガバナンスと統合セキュリティ

エージェントIDは、Entraの他のコンポーネントとも統合されています:

Entra ID Governance

- アクセスパッケージの自動割り当て

- 権限の自動プロビジョニング

- ポリシーベースのアクセス管理

エージェントが短命であることを考慮し、人間の管理者が「このエージェントにはこのアクセスパッケージを付与する」と指定することで、必要な権限が自動的に設定されます。

Defender for Cloudとの連携

- エージェントの活動監視

- 脅威検出とアラート

- インシデント対応

Entra Secure Services Edge(SSE)

- ネットワークレベルでのアクセス制御

- トラフィックの可視化と保護

デモから学んだポイント

セッションでは、実際のEntra Admin Centerを使ったライブデモが行われました。印象的だったのは、以下の点です:

使いやすいUI

- エージェント管理のための新しいダッシュボードがシンプルで直感的

- 既存のEntraユーザー管理画面と同じデザイン言語で統一されている

- エージェントをソート、フィルタリングする機能が充実

詳細な監査証跡

- 各エージェントのアクティビティが記録される

- 「誰が(どのエージェントが)」「何を」「いつ」アクセスしたかが明確

- ブループリントレベルまでドリルダウン可能

既存ツールの活用

- 新しいツールを学ぶ必要がない

- Conditional Access、Identity Protection、Governanceなど、既に使い慣れたツールでエージェントも管理できる

まとめ

この記事では、AIエージェント時代における新たなセキュリティ課題と、Microsoft Entra Agent IDによる解決アプローチを紹介しました。

重要なポイント

- AIエージェントは急速に増加しており、適切な管理が不可欠

- Entra Agent IDはエージェントに独自のIDを付与し、可視化と制御を実現

- 既存のEntraツール(Conditional Access、Identity Protection等)をそのまま活用できる

- 人間とエージェントを同じフレームワークで管理することで、運用負荷を軽減

- ライフサイクル管理の自動化により、エージェントの急増に対応

個人的には、「人間のユーザーもエージェントも同じツールで管理する」というアプローチに非常に感銘を受けました。新しい管理ツールを導入するのではなく、既存の実績あるツールを拡張することで、学習コストを抑えつつ、強力なエージェント管理を実現しているのは素晴らしいと思いました。

また、Microsoftが毎週5,000のエージェントを追加しているという話は、この課題の緊急性を物語っていますね。自社でも近い将来、同様の規模でエージェントが増加することを想定し、今から準備を進める必要があると感じました。

次回予告

第2部では、AIエージェントやAIアプリケーションに対する新たな脅威である「プロンプトインジェクション攻撃」から組織を守る方法と、Microsoft Entra Suiteの進化について解説します。Shadow AIの問題、リアルタイム防御、そしてApp Lifecycle Management Agentによる自動化まで、盛りだくさんの内容をお届けします。

参考リンク

- Microsoft Entra Agent ID 公式ドキュメント

- Microsoft Agent 365 公式サイト

- Conditional Access ドキュメント

- Microsoft Entra ID Governance

シリーズ記事:

- 第1部: AIエージェント時代の到来とEntra Agent IDによる管理革命(本記事)

- 第2部: プロンプトインジェクション攻撃から組織を守る - Entra Suiteの進化(近日公開)

- 第3部: パスキーとAIエージェントで実現する次世代認証管理(近日公開)