1. はじめに

はじめまして。株式会社NTTデータ九州 ビジネス共創部 デジタルビジネス推進室の窪園です。

当部門では、「ゼロトラスト」 および 「OA高度化」 をテーマとして、デジタルとリアルを組み合わせたハイブリッドワークを実現する デジタルワークスペース を提供しています。

「ゼロトラスト」や「OA高度化」は近年よく耳にする言葉です。

本記事では、定義、必要性、基本構造について解説します。

2. 現代の業務環境に求められるOA高度化

OA高度化とは、「オフィス業務をクラウドやデジタル技術で高度化し、場所や時間に依存しない効率的かつ安全な業務環境を実現すること」です。

簡潔に言えば、紙やオンプレミス中心の業務をデジタル化・自動化し、ハイブリッドワークに対応した生産性とセキュリティを両立する取り組みです。

OA高度化が求められる背景には、以下の潮流があります。

① 働き方の変化(リモート・ハイブリッドワークの普及)

- コロナ禍を契機に、オフィスに依存しない働き方が急速に拡大。

- 物理的な紙やオンプレミスのシステムでは、場所に縛られない業務が困難。

⇒ クラウドOAやデジタルワークスペースが必須。

② DX(デジタルトランスフォーメーション)の加速

- 業務効率化・生産性向上のため、紙・FAX・対面中心のプロセスをデジタル化する必要あり。

- RPAやAIを活用した自動化、電子契約、ワークフローのオンライン化が進展。

③ 人材不足と業務効率化の必要性

- 少子高齢化による労働人口減少で、限られた人員で高い生産性を確保する必要あり。

- OA高度化により、定型業務の自動化やペーパーレス化で時間を創出。

④ グローバル化・競争力強化

- 海外拠点や取引先との連携において、紙やオンプレミス中心ではスピード感が出ない。

- クラウドOAにより、リアルタイムで情報共有・意思決定が可能。

3. ゼロトラスト

OA高度化を進めるうえで、特に重要な技術要素となるのがゼロトラストです。

ゼロトラストとは?

ネットワークにおける「ゼロトラスト」については、米国国立標準技術研究所(NIST)が2020年8月に次のように定義しています。

【定義】

「ゼロトラストは、ネットワークが侵害されている場合であっても、情報システムやサービスにおいて、各リクエストを正確かつ最小の権限となるようにアクセス判断する際の不確実性を最小化するために設計された概念とアイデアの集合体のことである。」

出典:NIST Special Publication 800-207「ゼロトラスト・アーキテクチャ」日本語訳

https://www.pwc.com/jp/ja/knowledge/column/awareness-cyber-security/assets/pdf/zero-trust-architecture-jp.pdf

従来のネットワークは境界型防御と呼ばれ、「社内ネットワークは安全」という前提の下、外部との境界(ファイアウォールなど)を守るモデルでした。

対してゼロトラストは、「何も信頼しない」を前提にすべてのアクセスを認証・検証するモデルであり、社内外の区別なく、ユーザ・デバイス・アプリごとに継続的な確認を行います。

ゼロトラストの必要性

最近では、アサヒグループホールディングスへのランサムウェア攻撃によるシステム障害(個人情報流出)に関するニュースが衝撃的であり、印象に残った方も多いと思います。

この被害の原因には、巧妙化する攻撃手法に対して、従来の境界型防御モデルが構造的に追いつけなくなった点があります。

アサヒグループホールディングスはこの深刻なインシデントを受け、従来のセキュリティ戦略を根本から見直し、ゼロトラストの概念に基づいたネットワーク再構築へ舵を切りました。

出典:サイバー攻撃による情報漏えいに関する調査結果と今後の対応について|ニュースルーム|アサヒグループホールディングス

https://www.asahigroup-holdings.com/newsroom/detail/20251127-0104.html

では、ゼロトラストとは具体的にどのような観点で構築されるのでしょうか?

ゼロトラストのアーキテクチャを実装する企業ネットワークは、ゼロトラストの基本的な考え方と、以下の前提条件に基づいて構築する必要があります。

ネットワークのゼロトラスト観点

- 企業のプライベートネットワークは、暗黙のトラストゾーンとみなさない

- ネットワーク上のデバイスは、企業が所有していない場合がある

- どんなリソースも本質的に信頼されるものではない

- すべての企業リソースが企業のインフラストラクチャ上にあるわけではない

- リモートの企業主体と資産は、ローカルネットワークの接続を完全に信頼できない

- 企業のインフラストラクチャと非企業のインフラストラクチャとの間で移動する資産とワークフローには、一貫したセキュリティポリシーが必要

つまり、ゼロトラストではネットワーク境界の位置を端末まで落とし込む必要があります。

ゼロトラストの基本構造

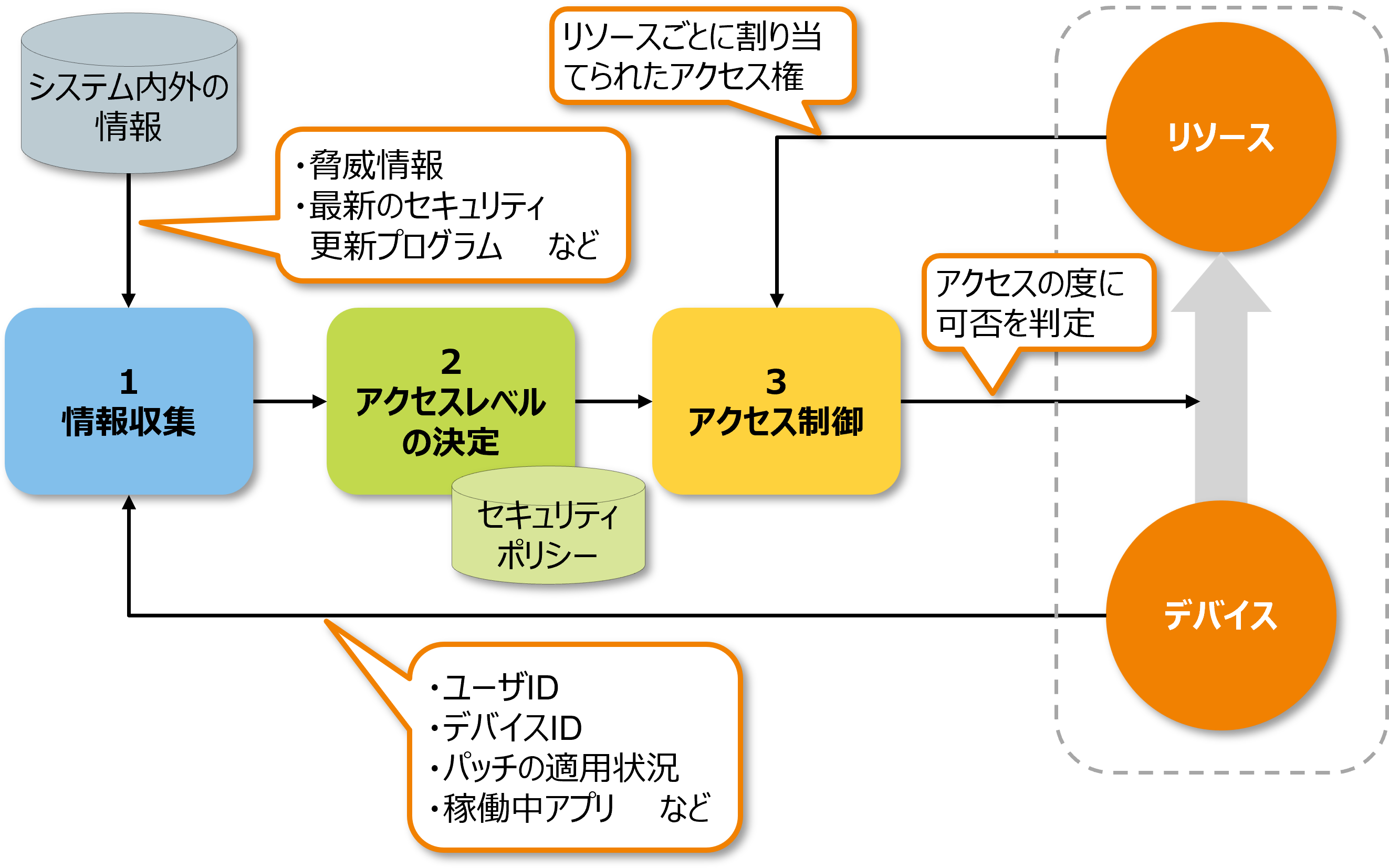

ゼロトラストネットワークでは、「デバイスがリソースにアクセスするたびにその可否を判定する」ことが基本です。

① 情報収集

- デバイス状態や利用者の情報収集

- 現在出回っている攻撃情報の収集

② アクセスレベルの決定

- 収集した情報や企業ネットワークのセキュリティポリシーを組み合わせて、アクセスできるレベルを決定

③ アクセス制御

- 決定したレベルに基づくアクセス制御を実施

4. さいごに

本記事では、OA高度化の定義やゼロトラストの基本的な考え方について記載しました。

今回はゼロトラストに焦点を当てました。ただし、ゼロトラストは境界型防御を完全に否定する考え方ではありません。

むしろ、境界型防御の限界を補完し、現代の分散型環境に適応するための進化したセキュリティモデルといえます。

高度な攻撃を防ぐためには脆弱性のない環境を作り上げることが重要です。

NTTデータでもこれらの考え方に基づいたサービス BMWS(BXO Managed Workspace Security) や WSI(Workstyle Invention) を提供しています。

私たちもこれらのソリューション・オファリングを活用して、お客様のOA環境・セキュリティ対策の高度化をサポートしてまいります。

出典:ゼロトラストネットワーク BMWS | BizXaaS Office | NTTデータ

https://bizxaas.com/application/office/bmws/

出典:デジタルテクノロジーディレクター ~Workstyle Invention~ | NTTデータ - NTT DATA

https://www.nttdata.com/jp/ja/lineup/digital_technology_director/wsi/

5. 執筆日・免責事項

執筆日:2025年12月10日

免責事項:本記事は執筆時点の情報に基づいています。内容は将来変更される可能性があります。