Googleは迷惑メール対策を強化するために、Gmailアカウントへ1日5,000件以上メールを送信する企業は、SPF/DKIM/DMARCの3つへ対応することを求めています。

2024年2月以降、適用されていくということです。

(詳細はNRIさんのブログでご確認願います。)

https://www.nri-secure.co.jp/blog/gmail-guideline-2023

そこで今回は自分が利用しているネットショップは既にこれらに対応しているのかを確認してみることにしました。

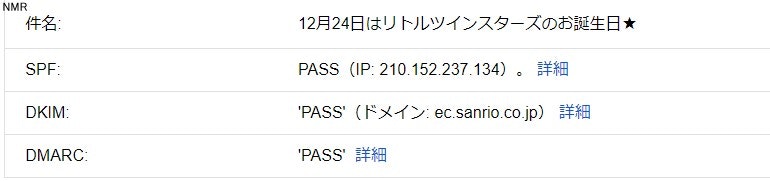

なお、途中で気づきますが、メールのソースを表示することで一瞬でわかります。

受信したサンリオのメールヘッダ

キキララ・・・誕生日おめでとうだよ!!

| 項目 | 内容 |

|---|---|

| From | サンリオ info@plus.sanrio.co.jp |

| To | user@example.com |

| 日付 | 2023/12/24 10:11 |

| 件名 | Happy Birthday キキ&ララ☆ |

| 送信元 | fc4053.cuenote.jp |

| 署名元 | plus.sanrio.co.jp |

| セキュリティ | 標準的な暗号化(TLS) |

SPF設定を調べてみる

Fromは差出人、送信元(Sender)が送信元ですので、今回の調査対象は「fc4053.cuenote.jp 」の方になります。

送信元からサンリオさんは「Cuenote」さんのメール配信サービスを利用しているようです。

digで「fc4053.cuenote.jp」のTXTレコードを引いてみました。

ANSWER SECTION:

fc4053.cuenote.jp. 600 IN TXT "v=spf1 ip4:210.152.237.130 ip4:210.152.237.131 ip4:210.152.237.132 ip4:210.152.237.133 ip4:210.152.237.134 ip4:210.152.237.135 ~all"

読みやすいようにIPアドレス指定の部分を改行しました。

ip4:210.152.237.130

ip4:210.152.237.131

ip4:210.152.237.132

ip4:210.152.237.133

ip4:210.152.237.134

ip4:210.152.237.135

上記IPアドレスを指定して、SPFレコード(TXTレコード)が設定されていることがわかりました。

これにより、fc4053.cuenote.jpからメールを受信したメールサーバが、DNSにSPFレコード(TXTレコード)を問い合わせ、末尾130~135以外のIPアドレスから送信された場合は不正とみなし、廃棄または隔離されます。今回の場合は「~all」が指定されているため、受信メールサーバによってスパムかどうか判断されます。これをソフトフェイルといいます。

DKIMの有効性を確認する

DKIMの有効性を確認するには「ドメイン名」と「セレクタ」が必要になります。

「ドメイン名」はわかってますので「セレクタ」を調べます。

Gmailにはメールのソースを表示する機能がありますので、表示してみましょう。

あ・・・

何も見ていません。勉強のために続けましょう。

DKIM-Signature: という行のs=XXXXXの部分がセレクタです。

これで両方わかったので、以下のサイトでDKIMの有効性を確認し、検証完了とします。

DMARCの有効性を確認する

NRIさんの参考情報より

https://www.nri-secure.co.jp/blog/gmail-guideline-2023

ダイレクトメールの場合、SPFまたはDKIMのAlignmentを一致させる:DMARCに準拠するための条件である

というものがあります。

DMARCに準拠しているかどうかの確認のため、以下のサイトを参考にしました。

https://baremail.jp/blog/2023/09/26/3474

DMARC認証に合格するためには

メールがDMARC認証に合格するには、SPF認証とSPFアライメント、またはDKIM認証とDKIMアライメントのいずれかに合格する必要があります。

SPFとDKIMのどちらかが認証とアライメントをPass(合格)できていれば、もう一方は未導入あるいはFail(失敗)となっていてもDMARC認証にPassすることができます。ただし注意しなくてはならないのは、SPFとDKIMの認証がどちらも合格していたとしても、アライメントが両方とも合格できなかった場合DMARCの認証としてはFailとなってしまうということです。

DKIMアライメントでDMARCの有効性を確認する場合

DKIMアライメントとは

ヘッダFromのアドレスが、DKM署名の「d=」で指定したドメインと一致するかチェックするのが「DKIMアライメント」です。

今回のサンリオさんからのメールの場合、

| 項目 | 内容 |

|---|---|

| From | サンリオオンラインショップ本店 info@ec.sanrio.co.jp |

| DKIM Signing Domain (d) | ec.sanrio.co.jp |

でしたので一致が確認できました。

これによってSPFまたはDKIMのAlignmentを一致させていることが確認できましたので、DMARCも有効であるようです。

まとめ

メールのソースを表示で一発ですが、詳細な確認方法を知っておくことはいつか役に立つ(と思います)。