多くのウェブサービスが認証機能を提供していますが、その多くが自動化されたログイン試行の攻撃に対して十分な対策を講じていません。今日ではボットネットを活用した大規模な攻撃も珍しくなく、攻撃の矛先が向けば単純な対策は破られかねない状況にあります。本講演では、pixiv の認証基盤の運用で行っている reCAPTCHA、BigQuery、Looker を活用した対策・監視の方法をご紹介します。

https://cloudonair.withgoogle.com/events/google-cloud-day-digital-21/watch?talk=d3-sec-04

| 質問 | 回答 |

|---|---|

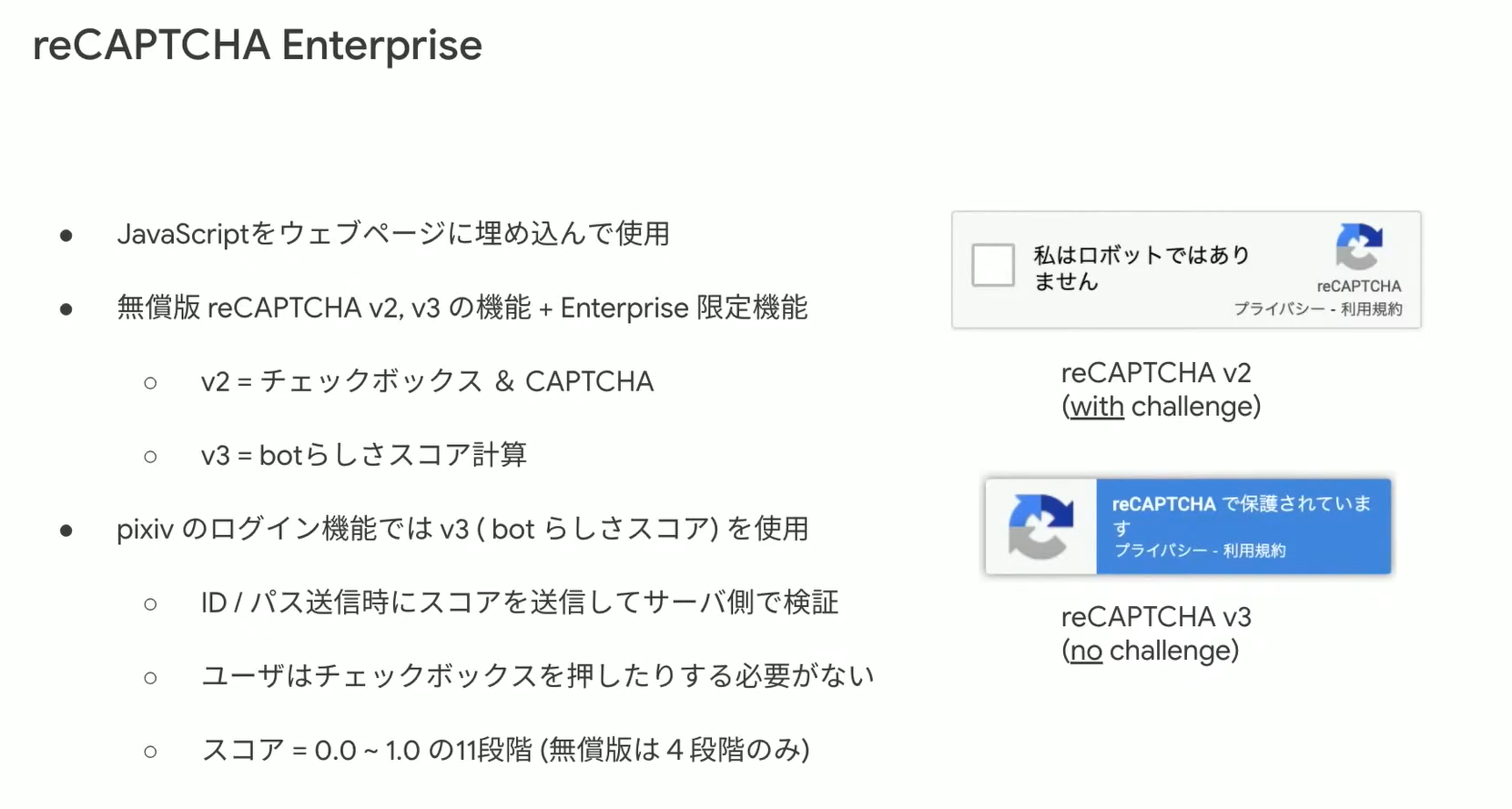

| reCAPTCHA Enterpriseで取得したスコアに基づいたアクション (ブロッキングなど) はどのように決めて運用されていますか? | ブロッキングのしきい値としては、Googleが0.5をしきい値としてそれ以下をブロック、とするように推奨しており、ピクシブでもそれにならっています。0.5以下だった場合、現在はフォールバックとしてreCAPTCHA v2を表示し、チャレンジを解ければ利用できるようにしています |

| 切り口 | 内容 |

|---|---|

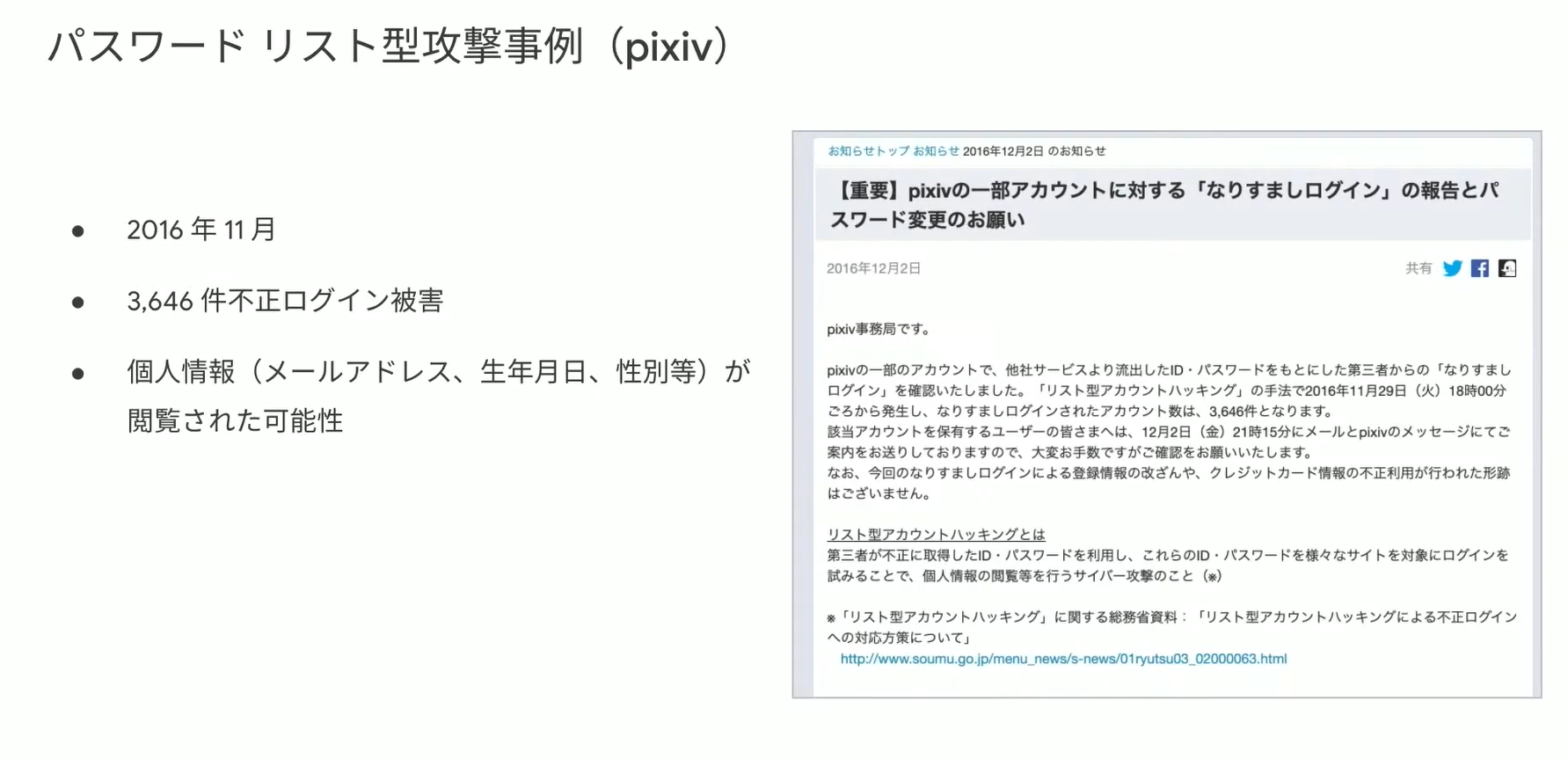

| パスワードリスト型攻撃と事例 | |

| 対策 | |

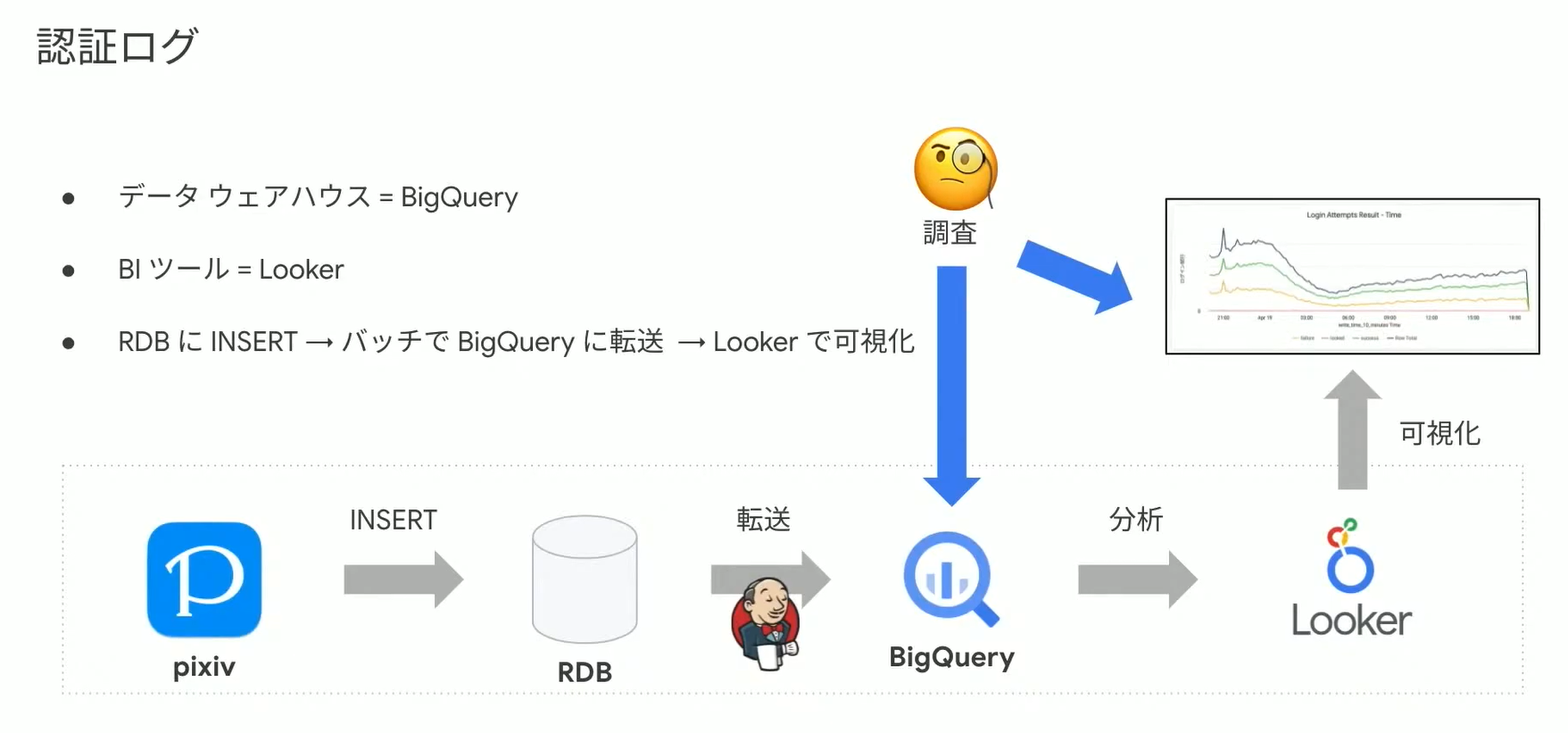

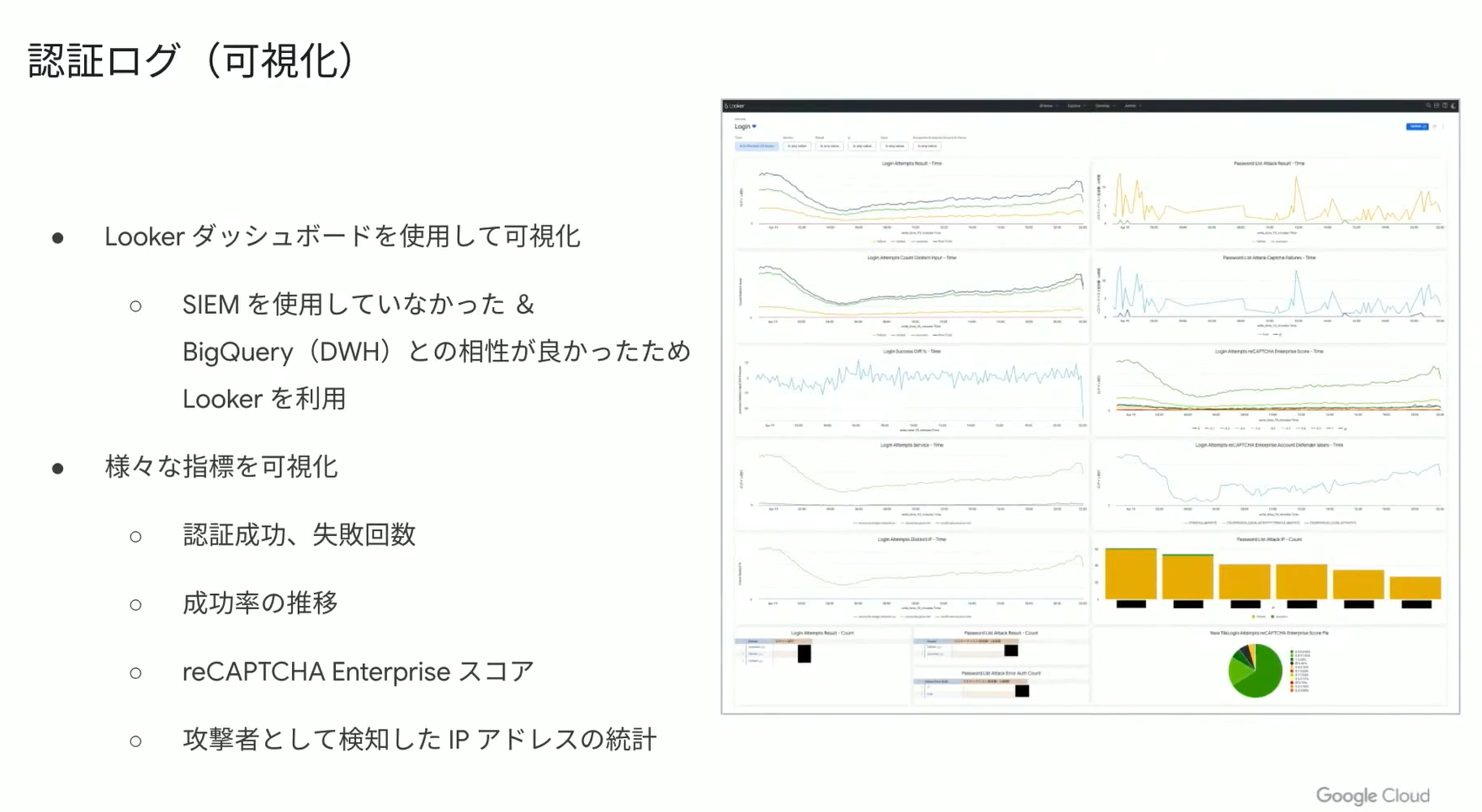

| 認証ログの取り扱いについて | 一般的にはSIEMw使うが、Lookerでも十分情報は収集できる |

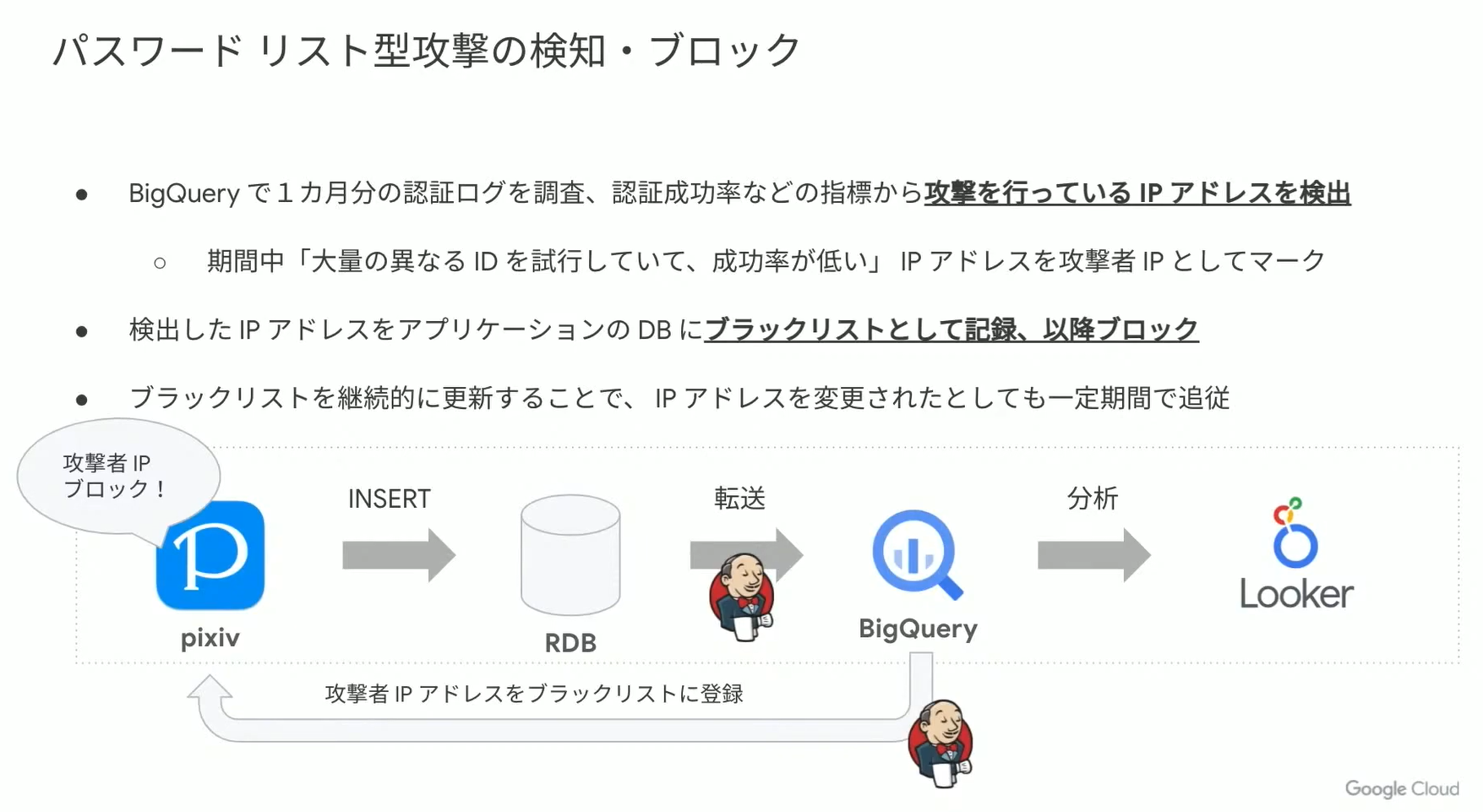

| 攻撃のブロック方法と課題 | |

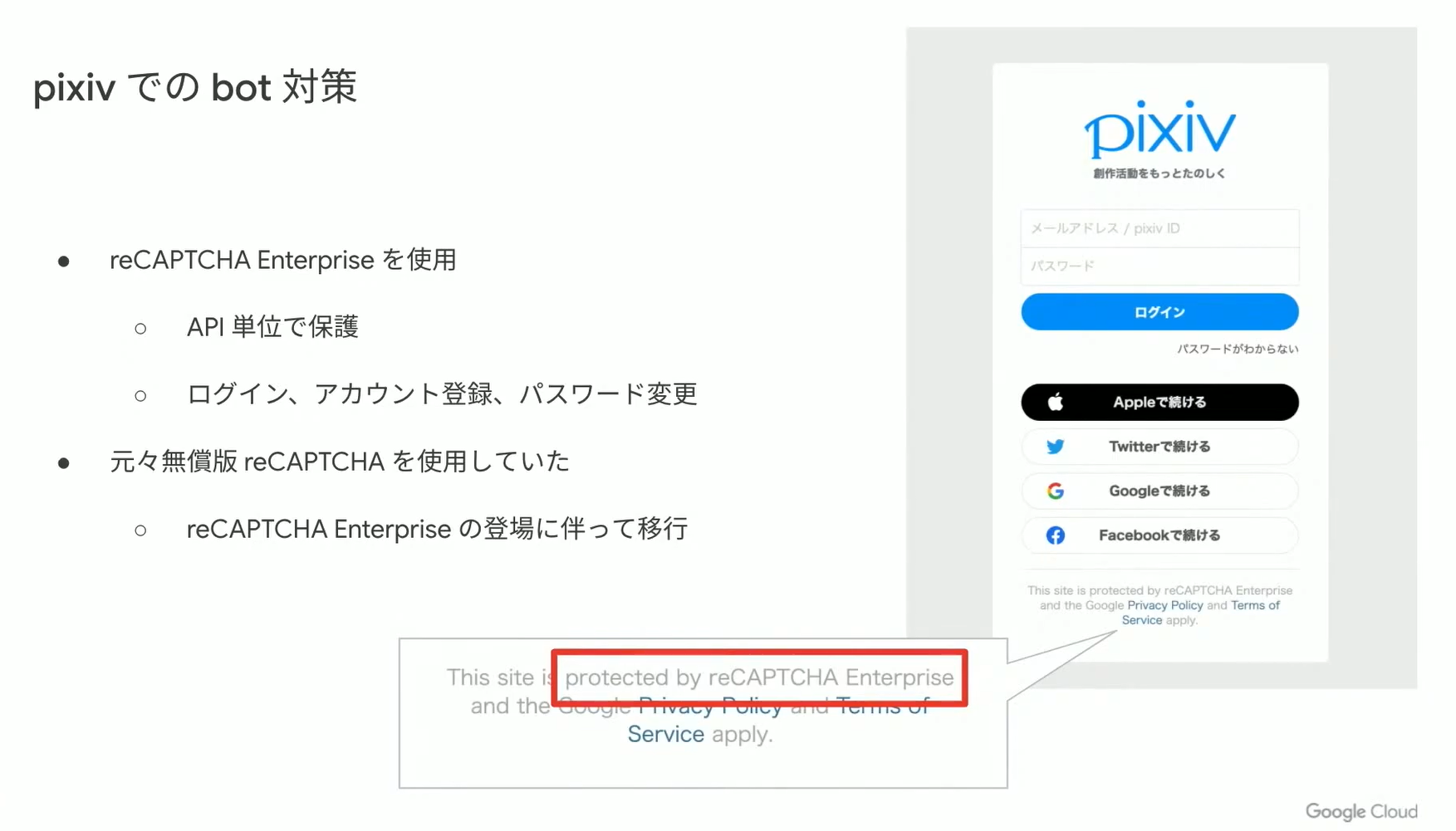

| 攻撃のブロック方法と課題に対する解決策 | どれだけbotっぽいかを計算できる機能もある。PIXIVはこちらを使った。ユーザーにチェックさせるような挙動は嫌だったため。 |

| 攻撃のブロック方法と課題に対する解決策の課題 | |

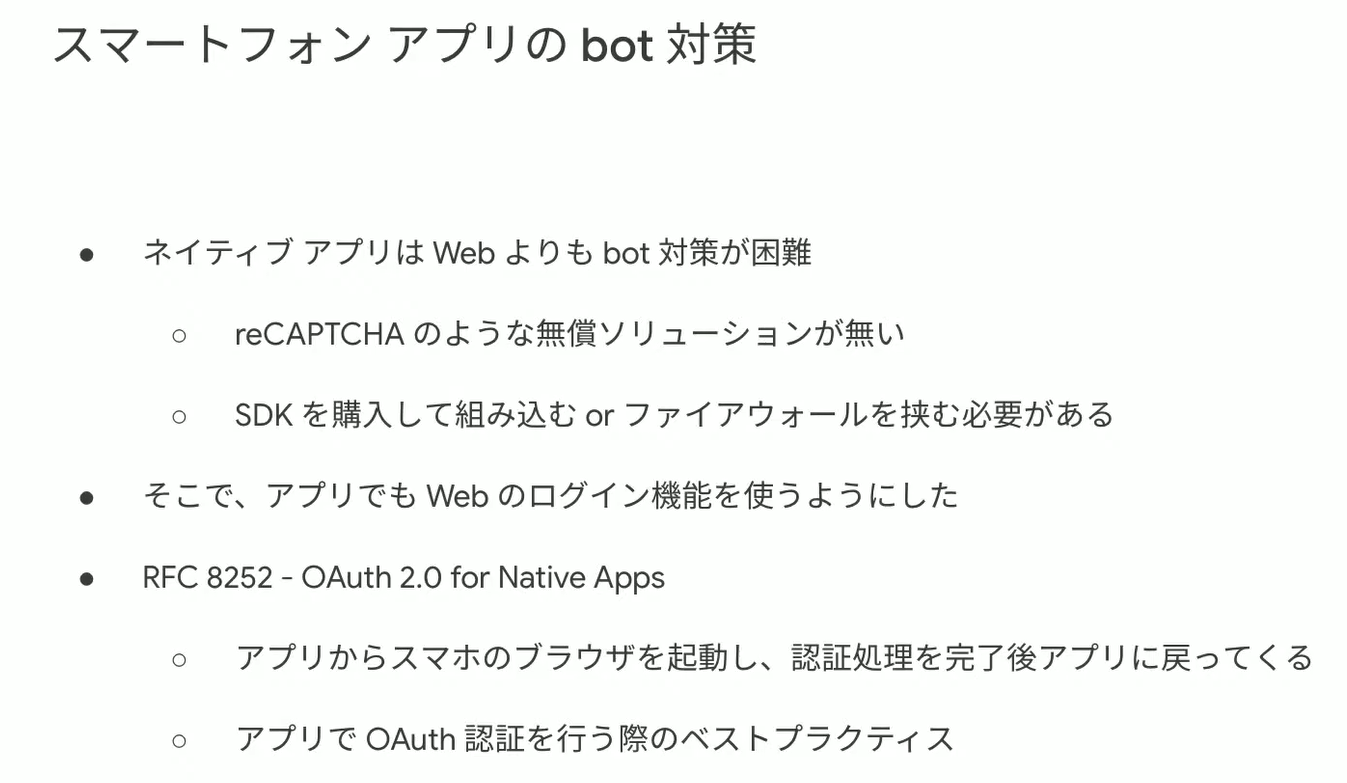

| 攻撃のブロック方法と課題に対する解決策の課題の解決策 | oauthを使う。 |

| 上記を実装してよかった点 | |

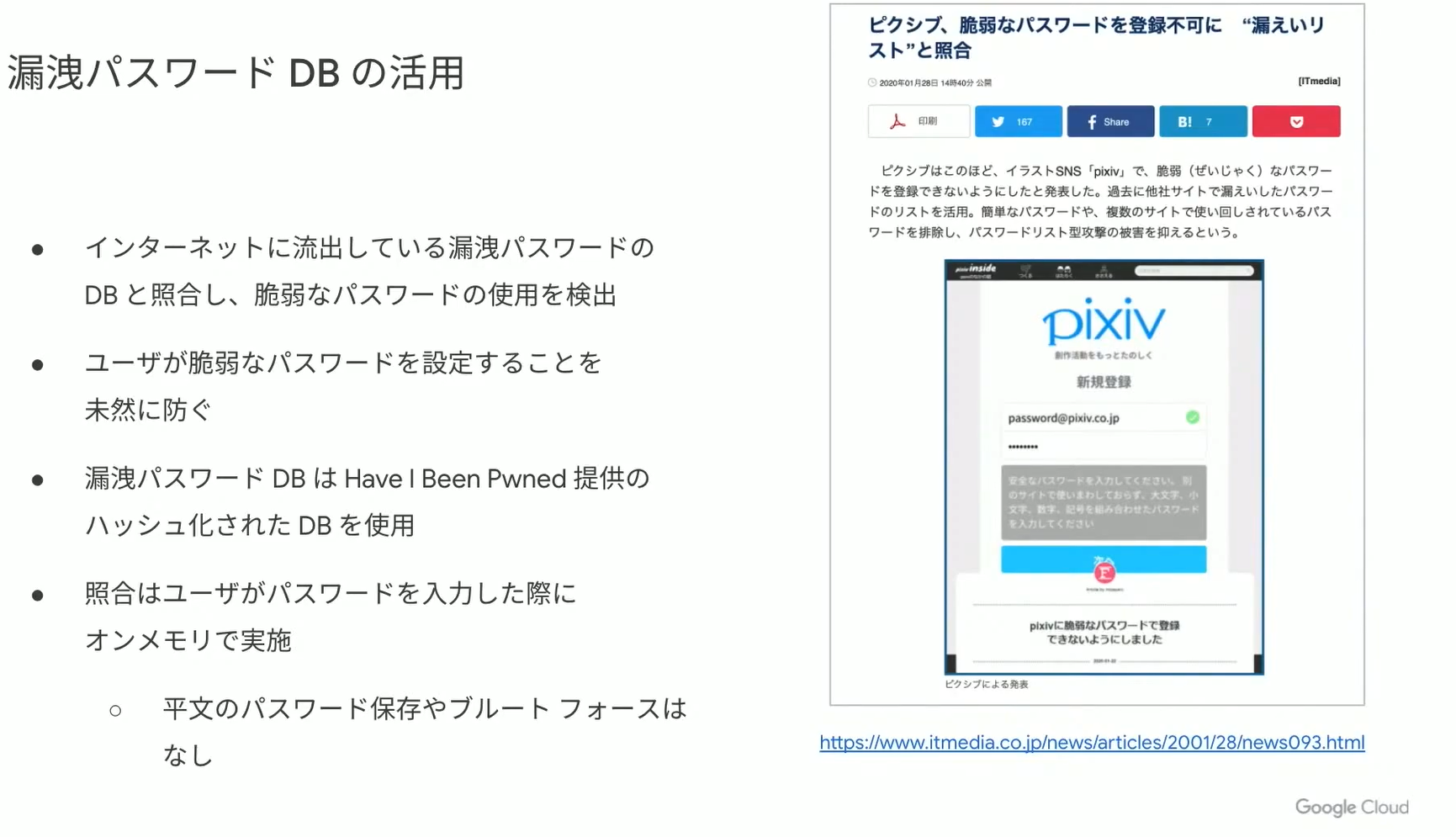

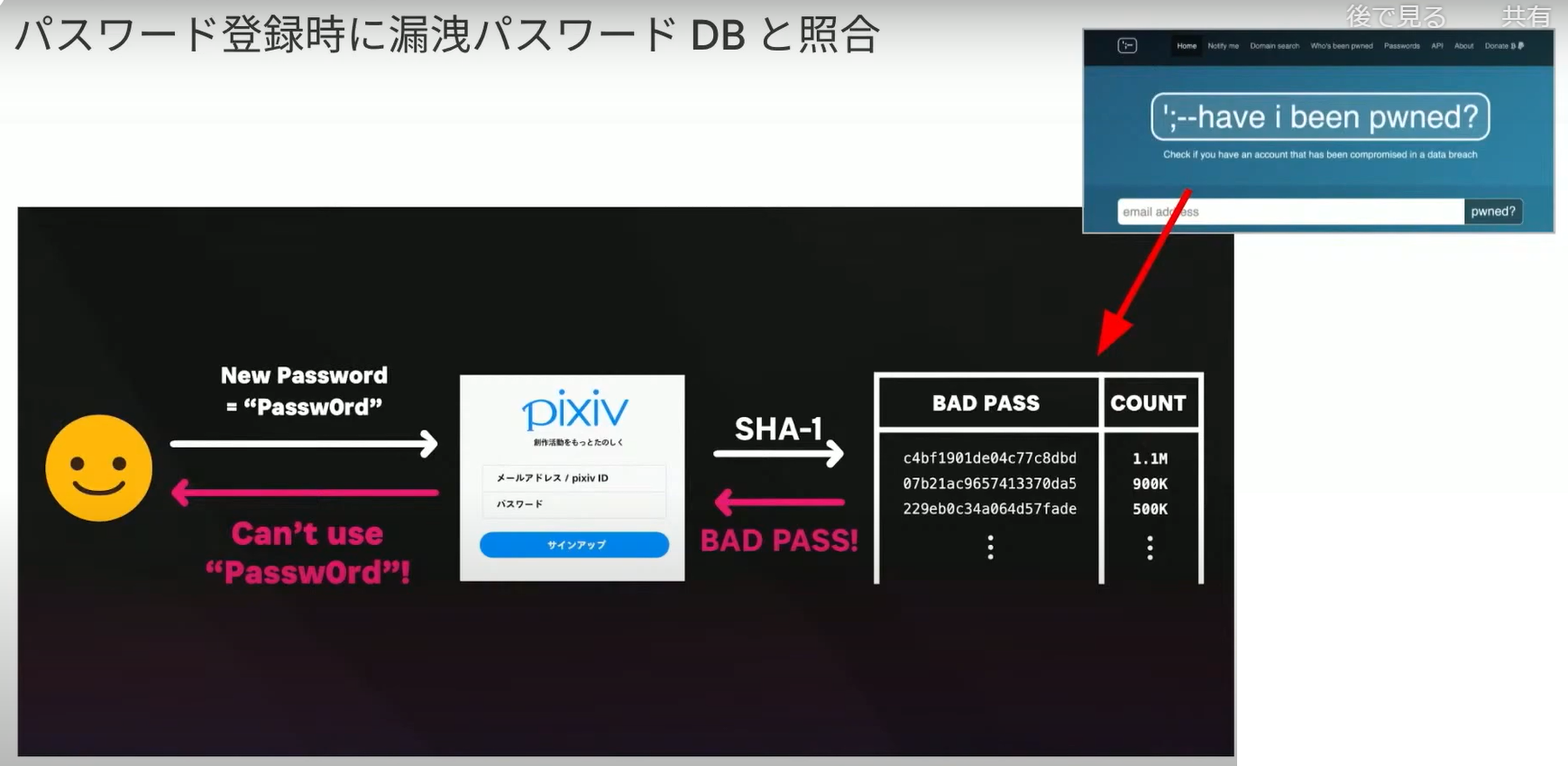

| 漏洩パスワードDBの活用 |