はじめに

この記事はFUJITSU Advent Calender 2021の2日目の記事です。

Advent Calender初投稿になります。

まずCSDACってなんやねーんと思う人が多いはず。

CSDACは他にも複数ありますがCisco Secure Firewallの7.0から追加された機能の一つです。

今回は出たばかりなのもあり、調べても情報が少ないので使ってみた所感や見え方、動作を確認していきます。

また、画像多めですがお許しください。

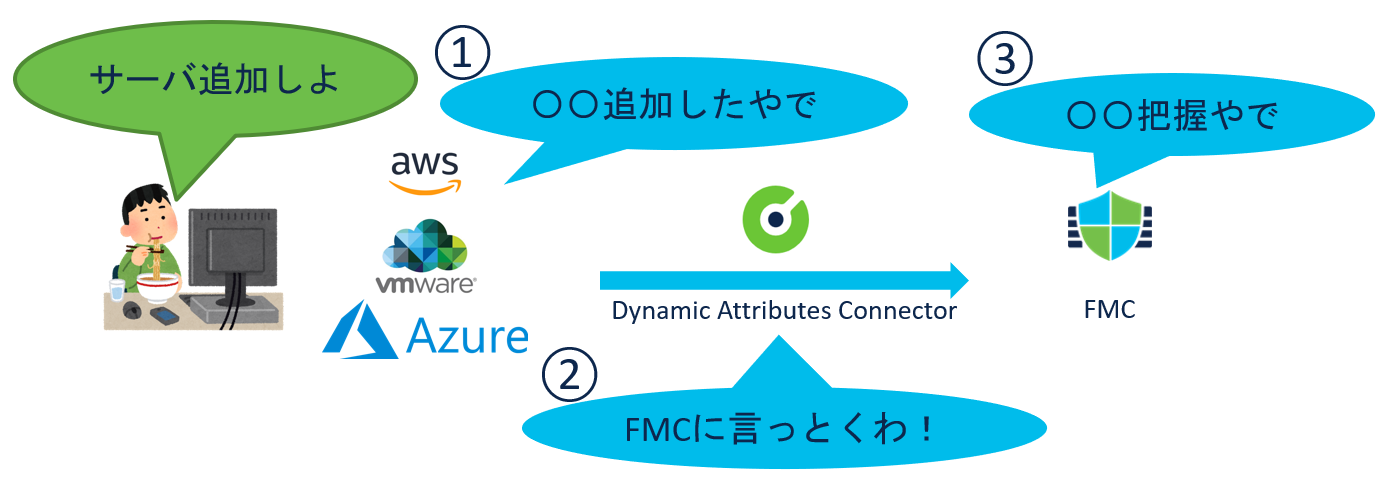

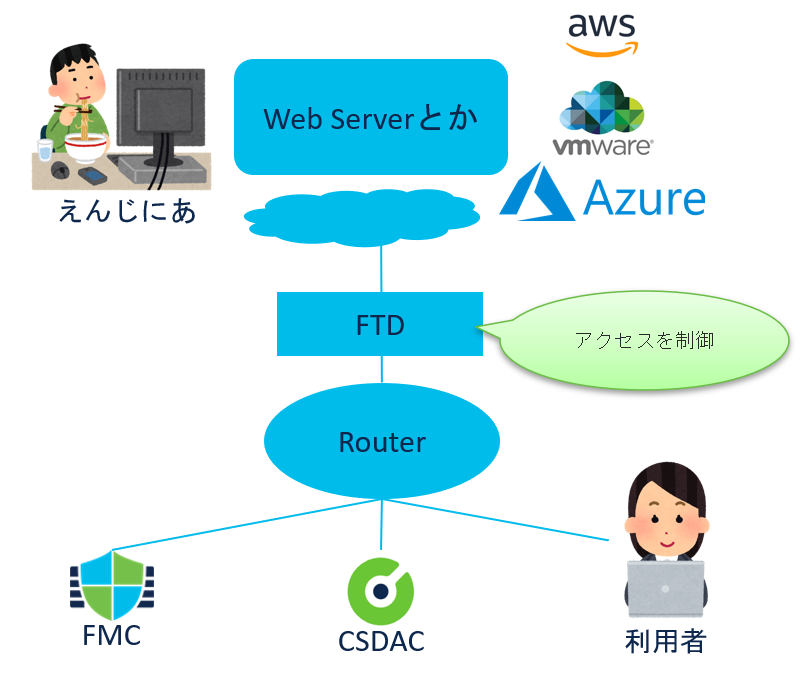

Cisco Secure Dynamic Attributes Connector (CSDAC) は、クラウドプロバイダーからデータ(ネットワークやIPアドレスなど)を収集し、Firepower Management Center (FMC) に送信することで、アクセス制御ルールに使用することができます。

長々と解説は省きますが詳細が気になる方はここが参考になります。

Cisco Secure Dynamic Attribute Connector (CSDAC)

動的にAWSやAzureで生成されたIP情報をFMCに教えれる。

→FMCが教えてもらったIPで制御を行う事ができる。

環境

・Cisco Firepower Threat Defense for VMware Version 7.0.0

・Cisco Firepower Management Center for VMware Version 7.0.0

・Ubuntu 18.04 LTS (CSDACと利用者サーバ)

構成図

利用者→Web Serverへアクセスさせます。

えんじにあ君は勝手にWeb Serverとか作っちゃいます。

やりたい事

1.AWS InstanceのIPをFMCが把握できるのか確認する。

☞CSDACがちゃんとIP情報渡せてるのか?

2.利用者→Web Server のアクセスが制御できるのか確認する。

☞IPわかっても制御ちゃんとできるのか?

環境の準備

インストール編は今回は割愛します。

諸々の環境構築は以下の動画を参考にしてます。

Cisco Secure Firewall 7.0 Release - Deployment of CSDAC

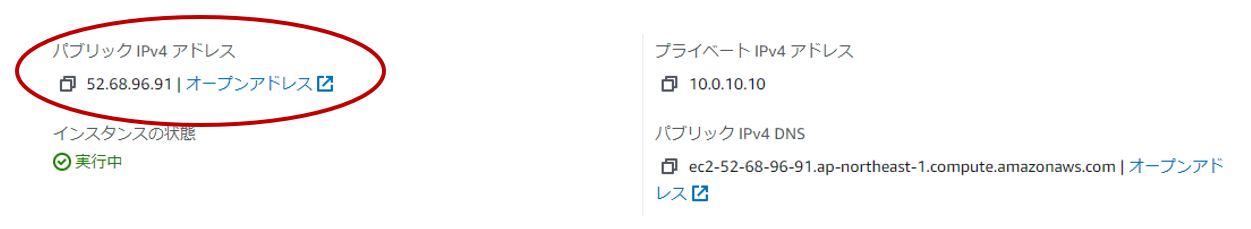

AWSでInstanceを作成

AWSでWebサーバを建てます。

ここで書いてあるIPを覚えておきます。

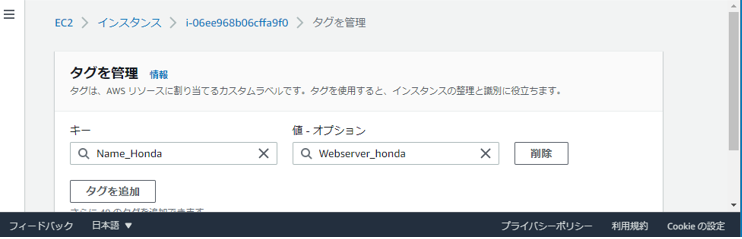

タグ情報をCSDACに登録するので、あらかじめ確認しておく。

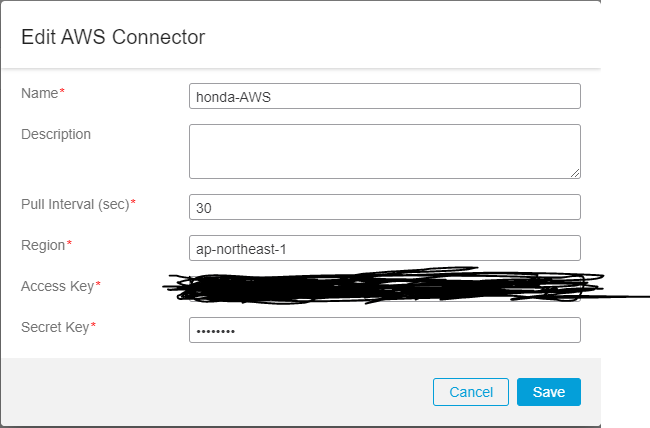

CSDACの設定

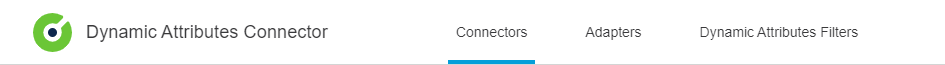

以下の3つが設定できる。

ユニークな値以外は参考にした動画を参考にしてます。

・Connectors : AWSやAzureへのAccess key等を設定する。

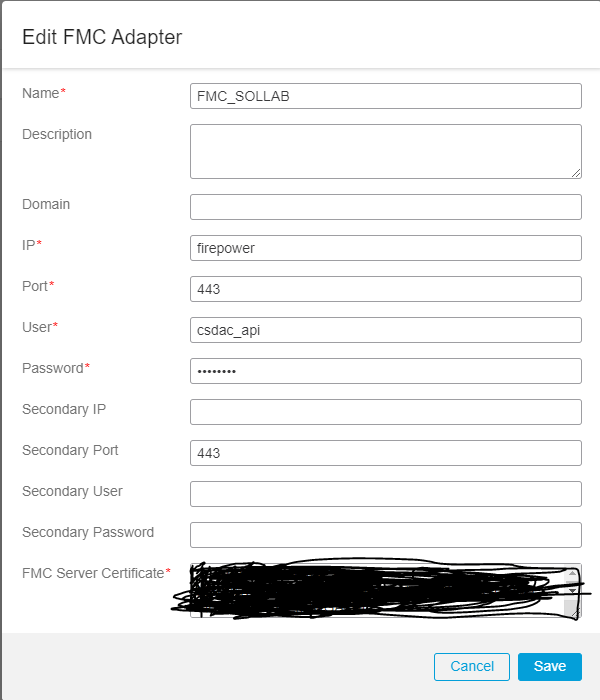

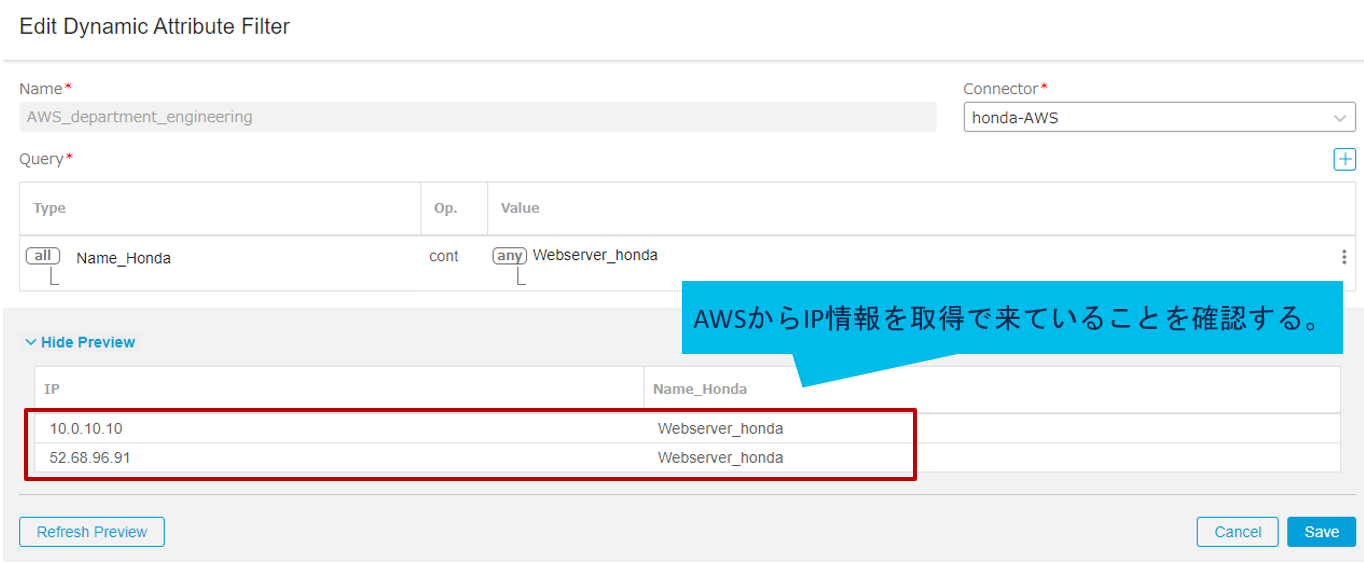

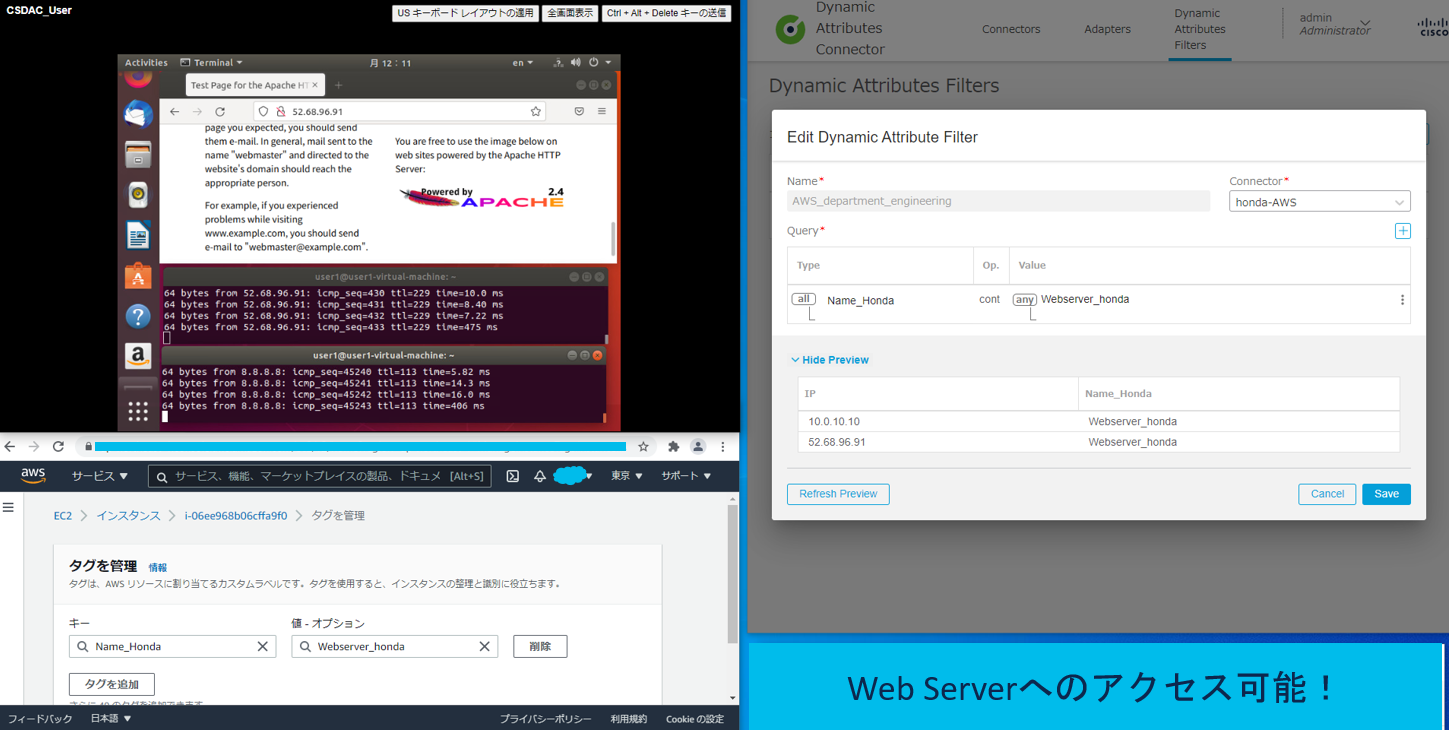

・Dynamic Attributes Filters :FMCへ教える対象を設定する。

ここでは「AWS_department_engineering」を作成しています。

OperationはEqualsかContainsを選択できます。

今回はEqualsを選択します。

「Valuesの値が一致したタグの情報を持ってくる」設定になります。

取得できてる~👆ヨシ!

Equalsを設定した後だとこんな感じでIPを貰えてます。

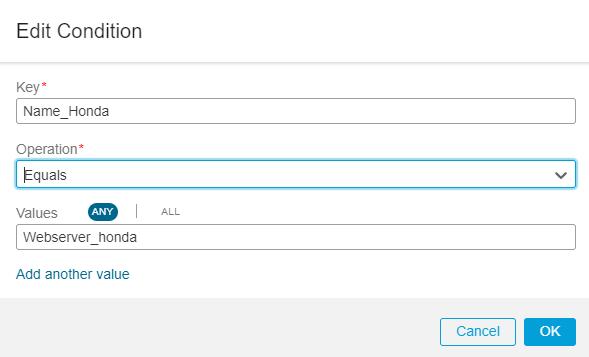

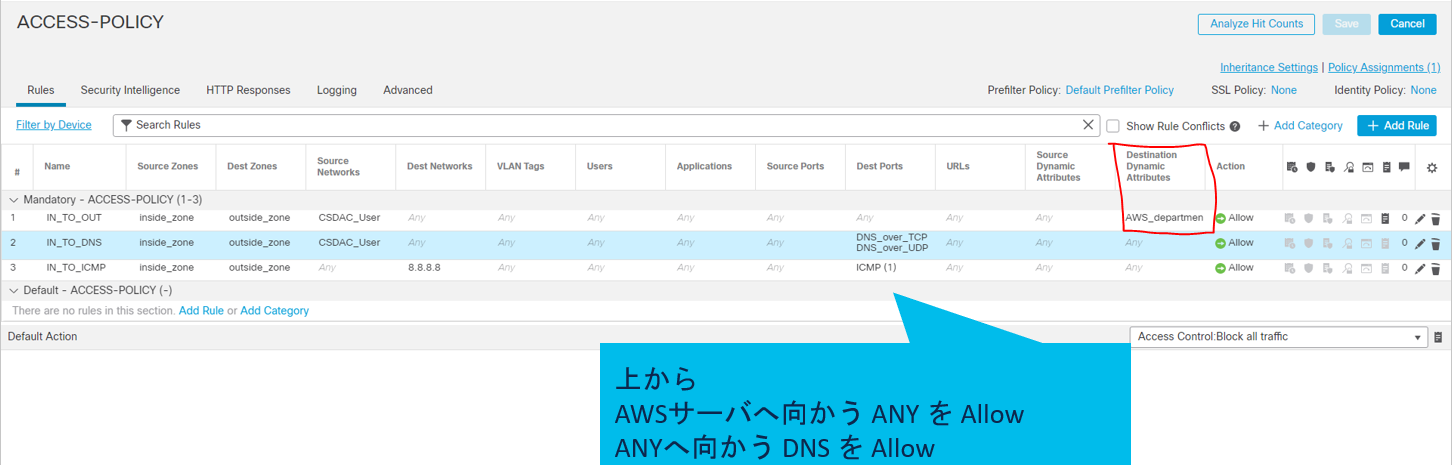

FMC側

FMCでの制御はこんな感じ。

注目するところは見ずらいですが、IP情報で登録してるわけではなく「Destination Dynamic Attributes」にAWS_department...を登録してるところです。

IPは動的に変わったり増えたりするので、オブジェクトを登録指定してあげてます。

CSDAC側で作成した”Dynamic Attributes Filters”を登録する事になるので、CSDACの設定を先にしましょう。

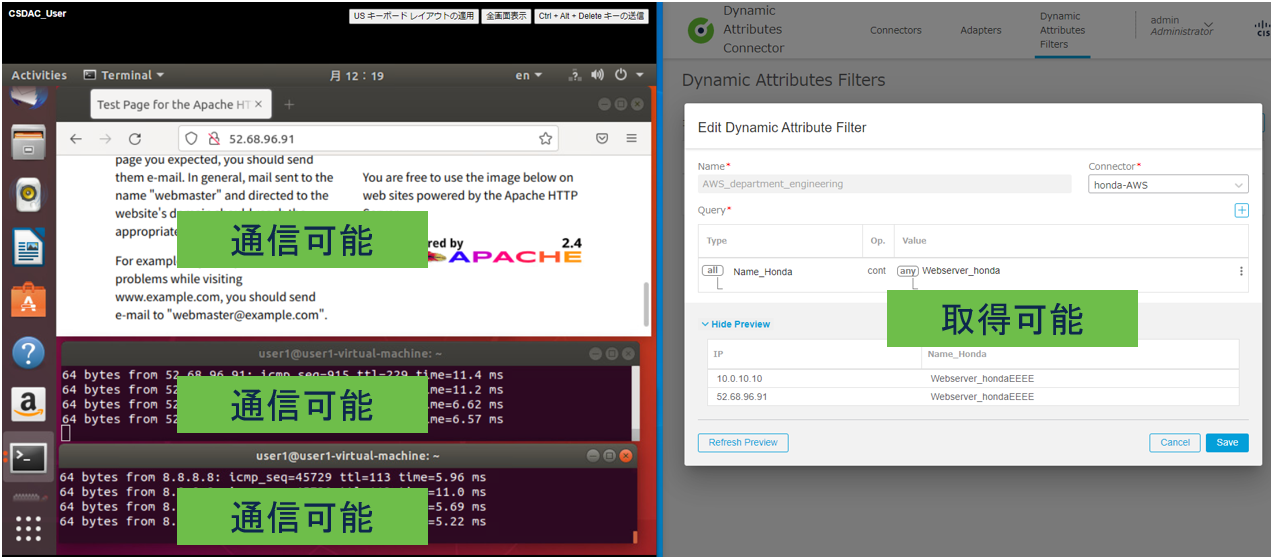

動作確認(成功パターン)

利用者PCからWeb Serverへのアクセスを行ってみましょう。

アクセスできたAPACHEのよく見る画面が見れました。

他にはWeb ServerへのPingと8.8.8.8へのPingも行って疎通できています。

次はアクセスできないパターンを試してみましょう。

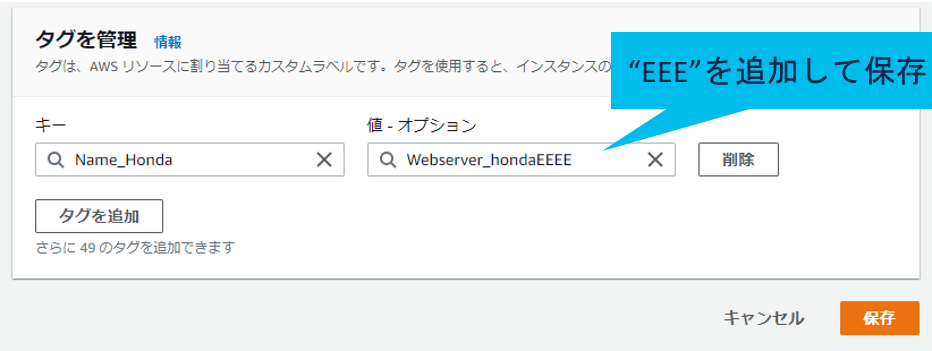

AWSのタグ情報を変更します👇

CSDACの設定が”Equals”なので、一致してない場合どうなるのか確認してみましょう。

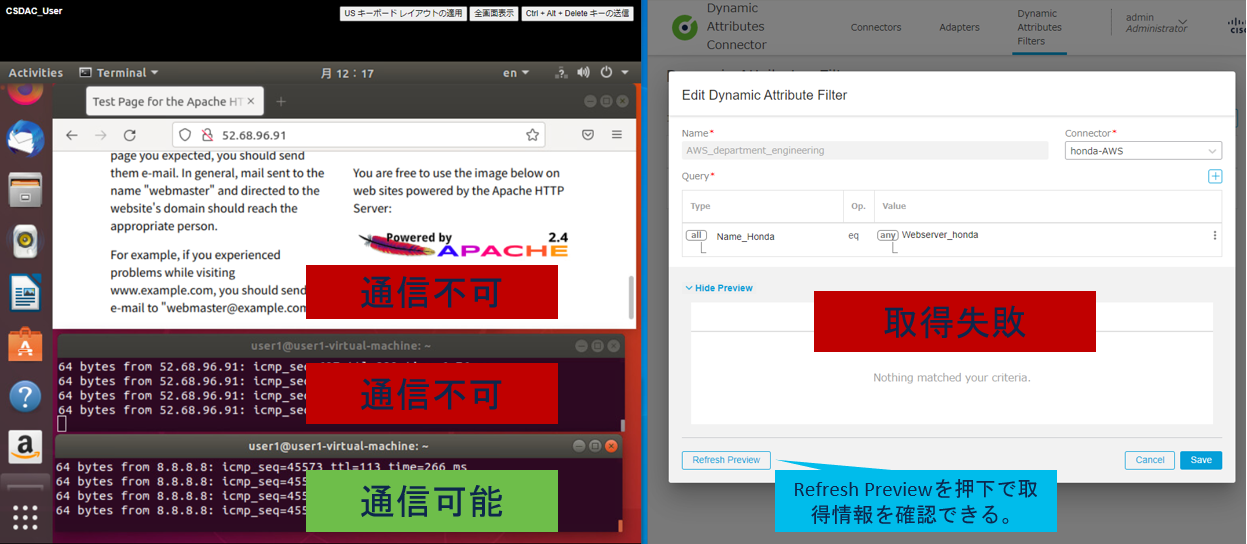

動作確認(失敗パターン)

Web serverへのアクセスとPingが通信不可になっています。

さらに、Dynamic Attributes Filters で取得していたIP情報も見えなくなっています。

続いてタグ情報の一致が条件の”Equals”ではなく、”Contains”を設定した場合も確認します。

設定後👇

”Contains”なのでタグ情報が含まれていればいいのでWebserver_hondaEEEEでもIP情報取得できて制御できてますね。

最後に

CSDACを触ってみてどんな動き方をするのか確認できた。

不特定多数の利用者がクラウドへのアクセスをしたい時、タグだけルール化してしまえばFMCで制御できるのでわざわざ登録する手間がなくなり幸せになる人が居そう。幸あれ

詰まったところ(番外編)

CSDACとAWS間で時間がずれていると認証情報をpassできない。

→Ubuntu のNTPを同期して治ったが、エラーの出方が「An error occurred (AuthFailure) when calling the DescribeInstances operation」なのでNTP同期の関係に気づくのに時間がかかった。