はじめに / 本稿のゴール

強固なセキュリティに守られた機械学習環境を、クラウド上に構築するまでをハンズオンで行う本連載。前回は、第一回として下記を行いました。

- **AWS S3**バケットを作成

- **AWS SageMaker**を立ち上げ

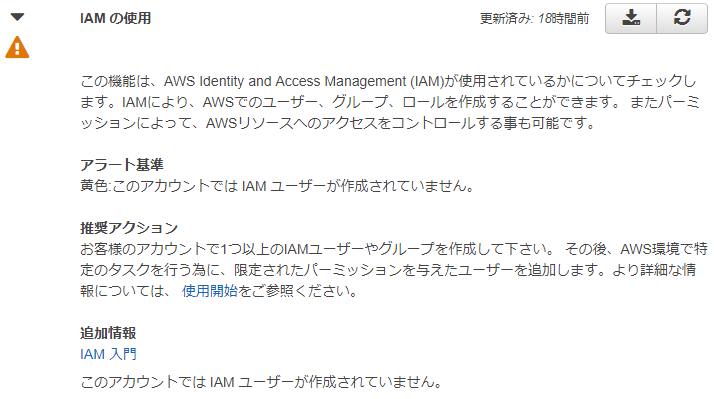

- AWS Trusted Advisor を開く

今回は二回目として、Trusted Advisorで指摘された内容を確認、下記を行います。

- セキュリティグループ設定

- ルートアカウントのMFA設定

- IAMに関して - 最小権限の原則の把握

手順

前回、コンソール画面の表示までを行いました。チェックアイコンは危機レベル。各項目をクリックするとアドバイスの詳細を表示できます。ひとつづつ見ていきます。

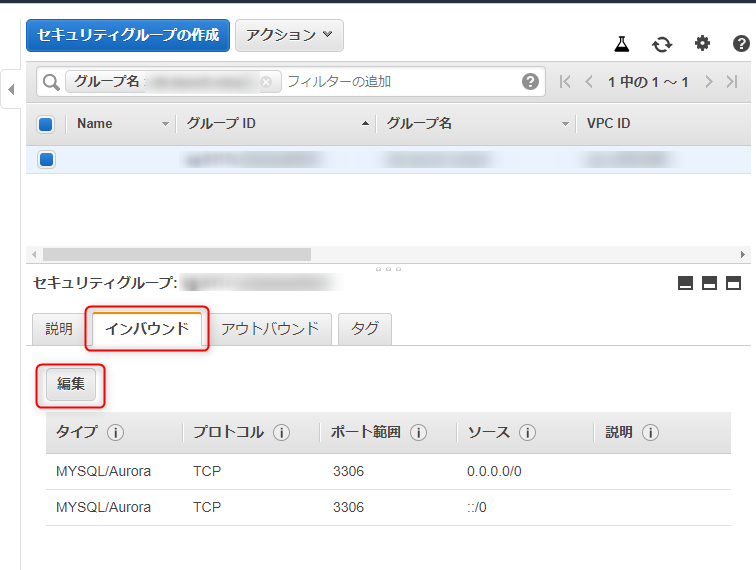

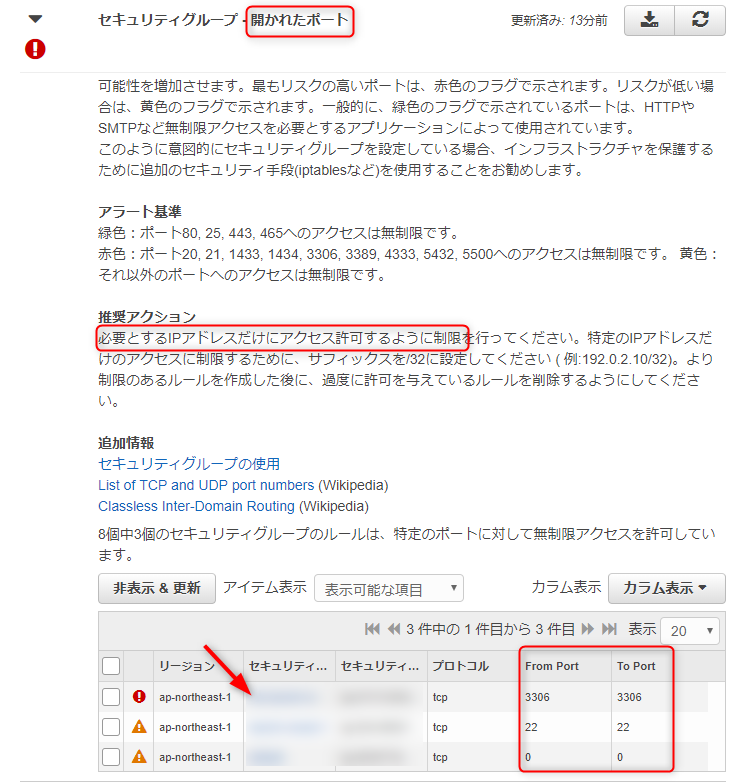

セキュリティグループ設定

-

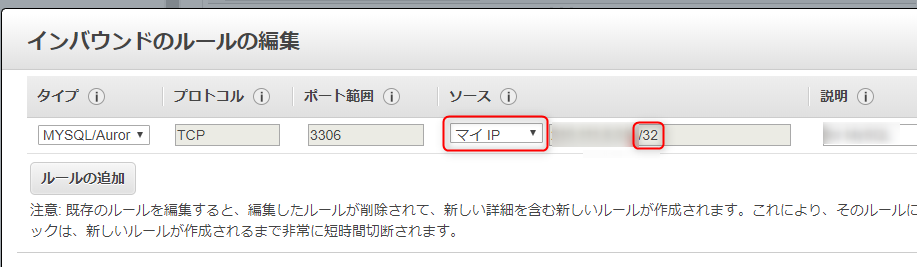

必要とするIPアドレスだけにアクセス許可をするように、とあります。今回はマイIPだけに許可を与え、現環境からのアクセスだけを通す形に設定します。チェックが入っているセキュリティーグループIDをクリック。

-

同様の処理を他のセキュリティーグループで行って、作業完了。

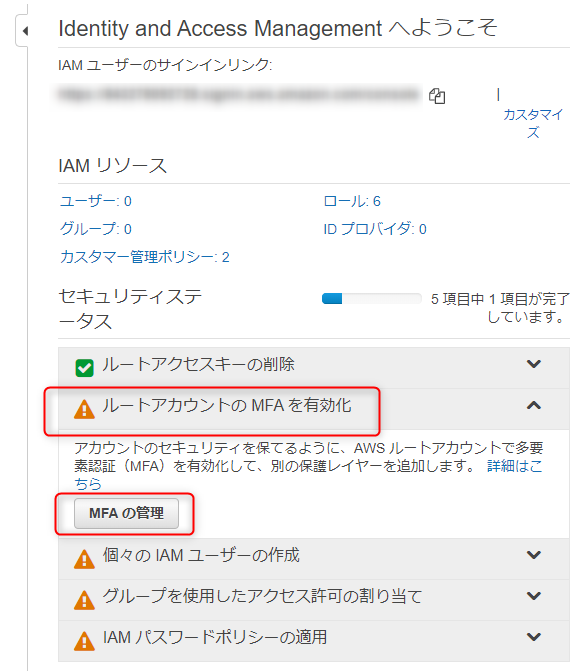

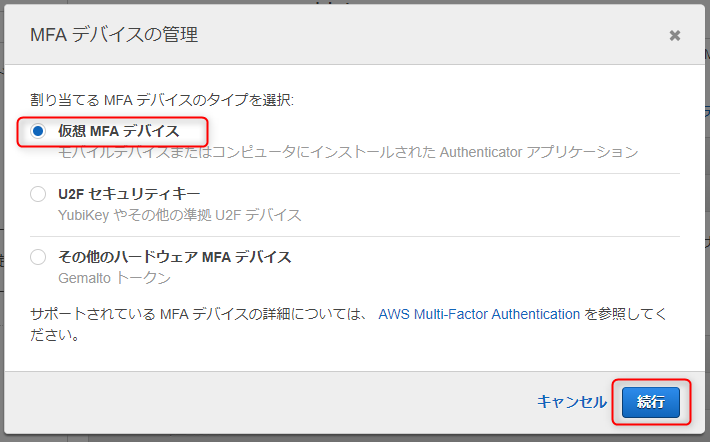

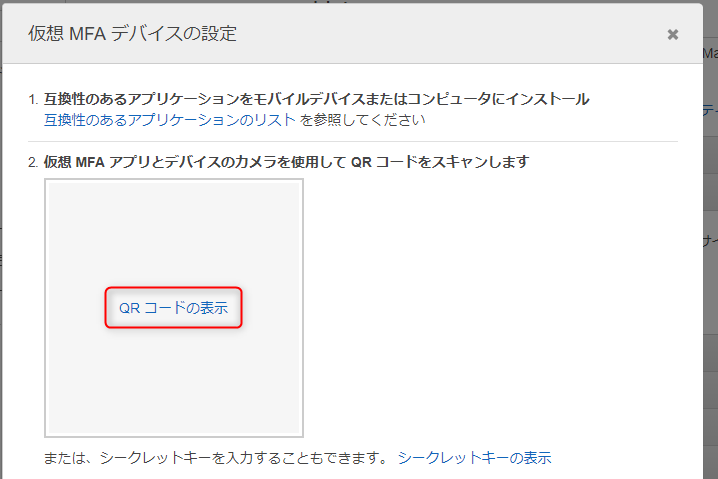

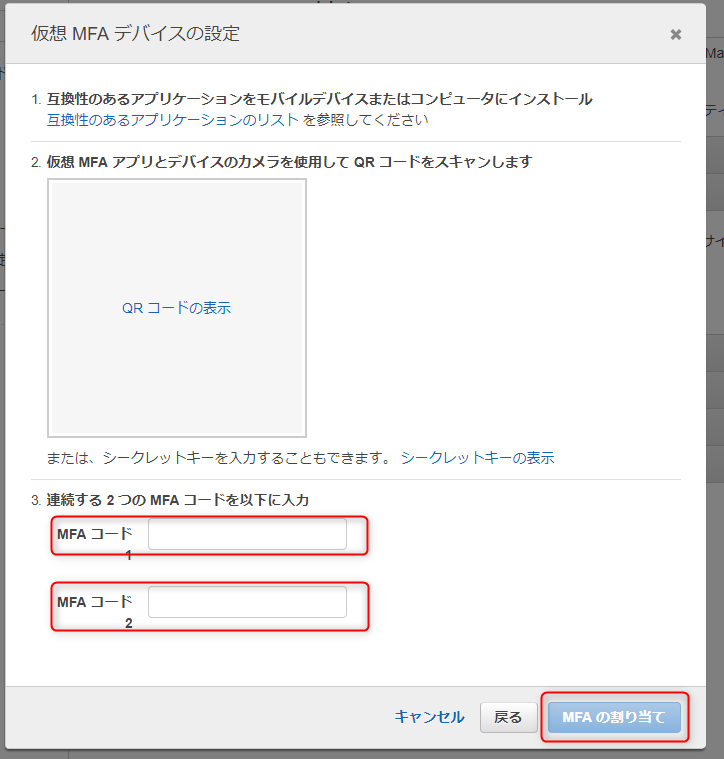

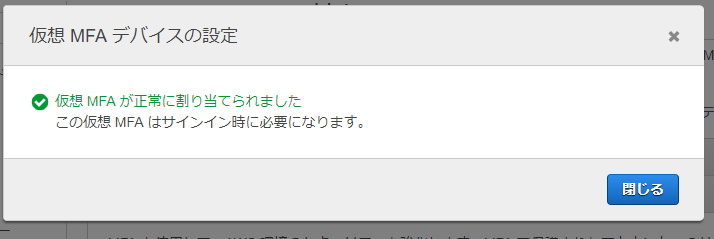

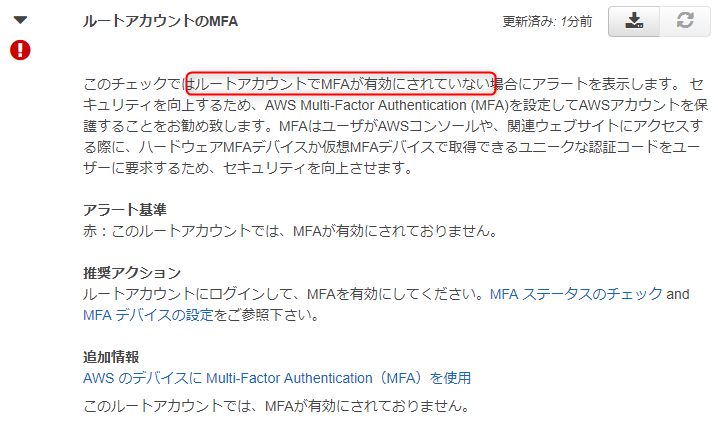

ルートアカウントのMFA設定

Multi-Factor Authentication = 多段階認証。ルートアカウントが乗っ取られてしまった場合、AWSのすべての権限が第三者の手に渡ってしまいます。これはものすごくリスキーだから、せめてルートアカウントのMFAを有効にしてね、ということです。

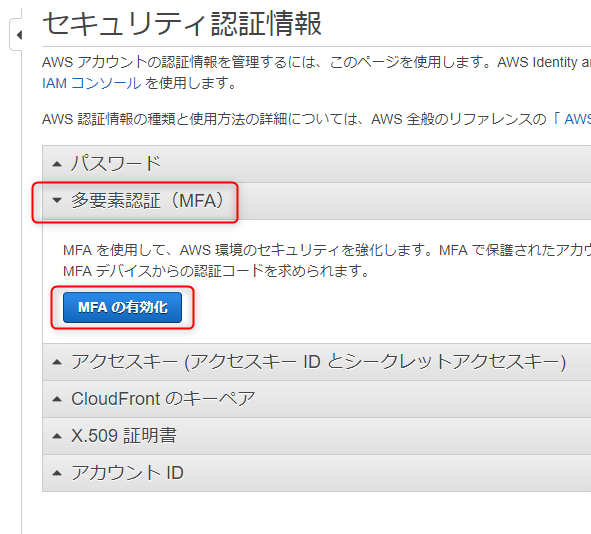

-

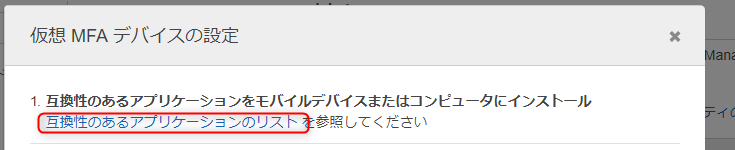

仮想MFAのデバイスはアプリやプログラムとして各種用意されています。何を使えば良いかわからない方は、下記リストから選択し、手元の端末にインストールします。私はiphoneアプリを入れました。めんどくさそうと思いきや、意外とサクッとできます。

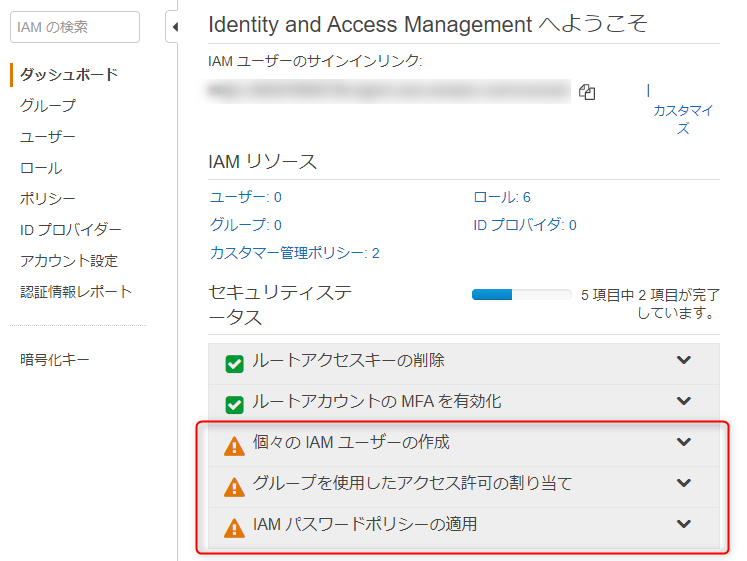

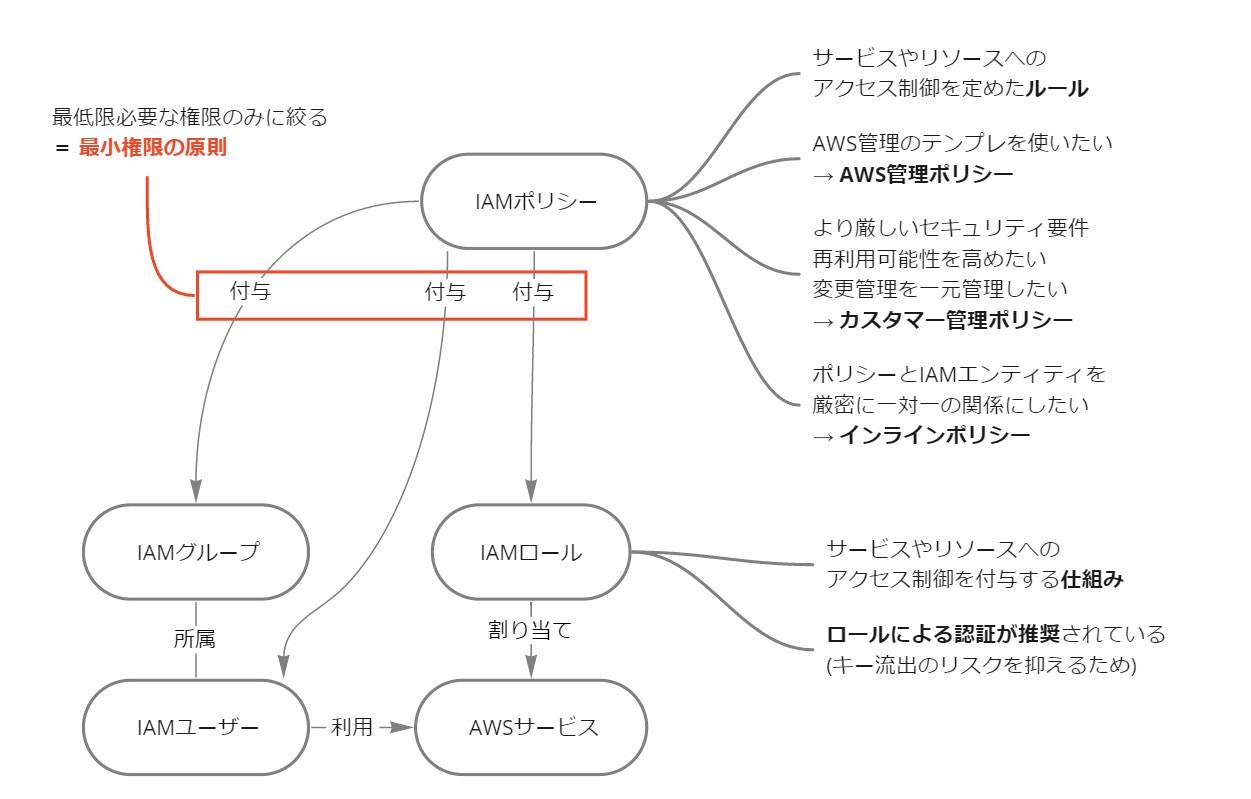

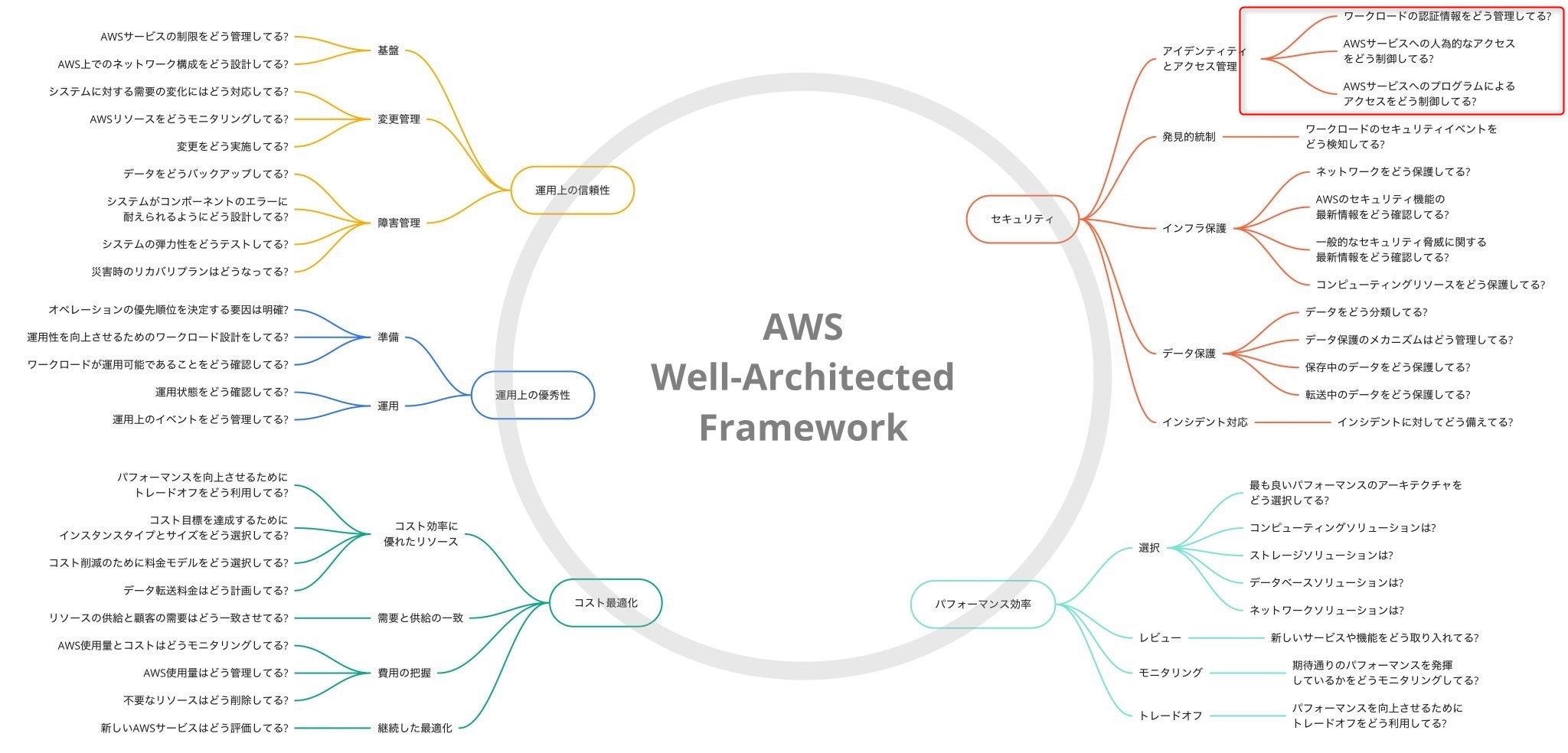

IAMに関して - 最小権限の原則の把握

-

ここで目的を明確にするために、最小権限の原則に触れます。下記図の右上の項目を充足するための原則です。

全権限をもってるルートアカウントでサービスを使ってしまったら、原則に則ったアーキテクチャ設計が出来ません。だからIAMユーザーを作ってください、と推奨されています。

まとめ

次回はIAMまわりの設定を見直します。お楽しみに!

参考リンク

こちらの記事を参考にさせていただきました。

初心者がAWSでミスって不正利用されて$6,000請求、泣きそうになったお話。

AWSアカウントを取得したら速攻でやっておくべき初期設定まとめ