はじめに

近年セキュリティで重要視されているAttack Surface Management(以下、ASM)とは、攻撃者の視点で外部から到達可能な組織の資産情報を収集及び評価するプロセスです。

日本では経済産業省によってASMに関する導入ガイダンスが公開されています。2023年に公開されたもので、詳細については以下から確認できます。

ASMは、OSINT情報を基に外部公開されているIT資産を発見するプロセスですが、ASMツールで利用される情報は攻撃者によって悪用される可能性もあります。例えば、ShondanやCensysなどは一部無料で利用可能なため、簡単に脆弱性を持つシステムを特定することができます。

本記事では、ASMツールであるCensysのスキャンをブロックする方法について記載しています。

攻撃対象領域

attack surfaceは、日本語では攻撃対象領域と呼ばれています。

攻撃リスクを減らすためには、攻撃対象領域を把握し、最小限にするなど適切に管理することが重要です。

NICTではattack surfaceの用語が定義されています。

The set of points on the boundary of a system, a system element, or an environment where an attacker can try to enter, cause an effect on, or extract data from, that system, system element, or environment.

出典元:attack surface

Censys

Censysは、2015年にミシガン大学のZMapの開発者によって開発された脅威ハンティングと攻撃対象領域管理を目的とした最先端のインテリジェンスプラットフォームです。

Shodanに比べると後発ですが、ASMのツールとしてShodanと比較されることが多いと思います。

どちらが良いかは一概には言えませんが、Censysが公開している以下の情報より検出スピードやガバレッジの観点でCensysの方が優れているとのことです。

Censysのスキャンをブロックする方法

CensysのホームページからCensysのページを参照すると、以下の記述が確認できます。

Censys scans the Internet from the subnets listed on this page, which you can allowlist or blocklist if you wish.

従ってOpt Out of Data Collectionの情報を基に運用するシステムのファイアウォールで記載のあるIPアドレスからのアクセスを拒否することにより、Censysのスキャンをブロックできます。

ブロック前確認

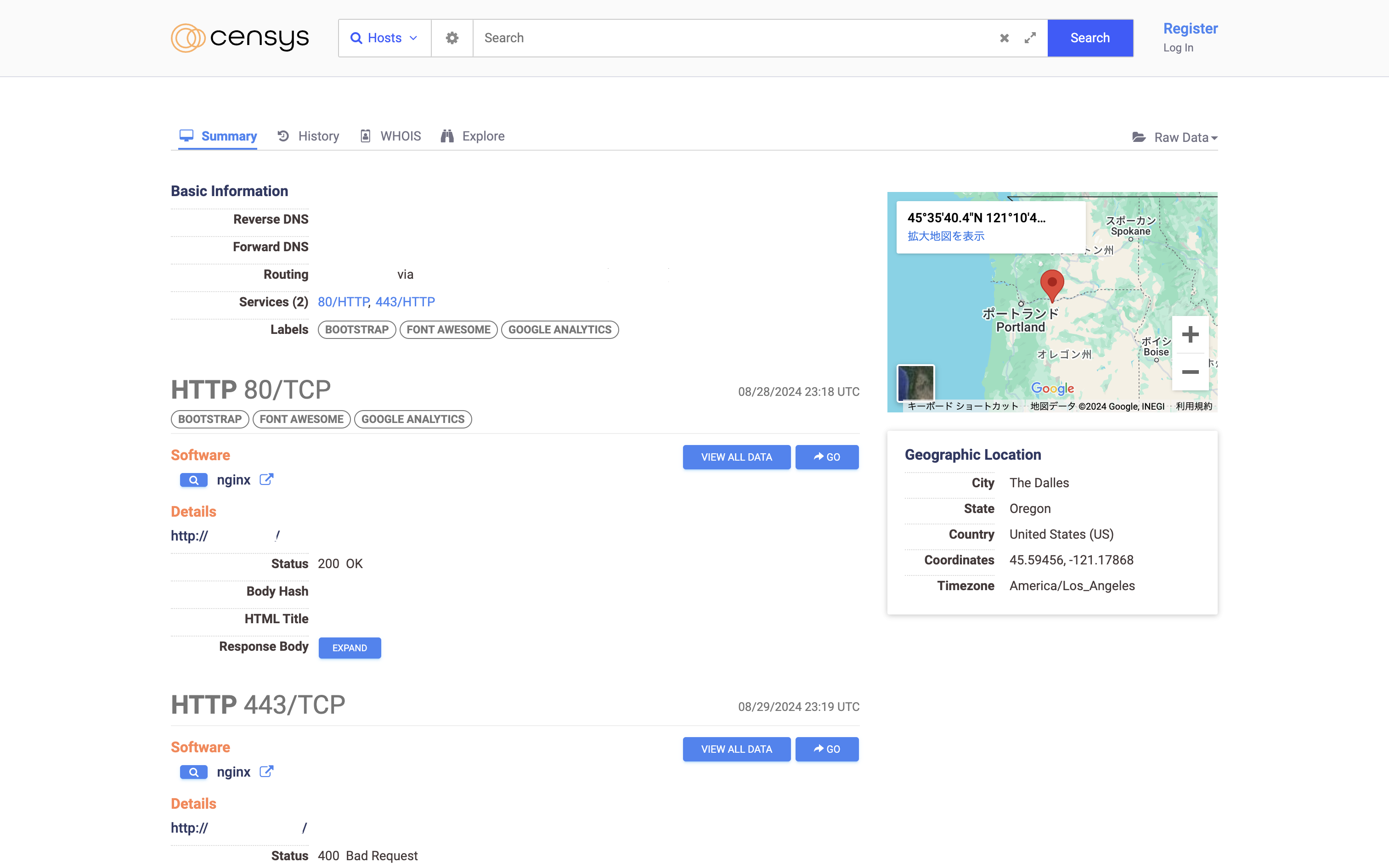

以下は例として、Censysによってスキャンされた筆者が運用しているWebサーバのデータです。

ブロック後確認

本記事の例では、ブロックしてから2日後程度で以下の様に443番ポートのステータスが変わっていることが確認できました。また、80番ポートについてはCensys上から見えなくなっていました。

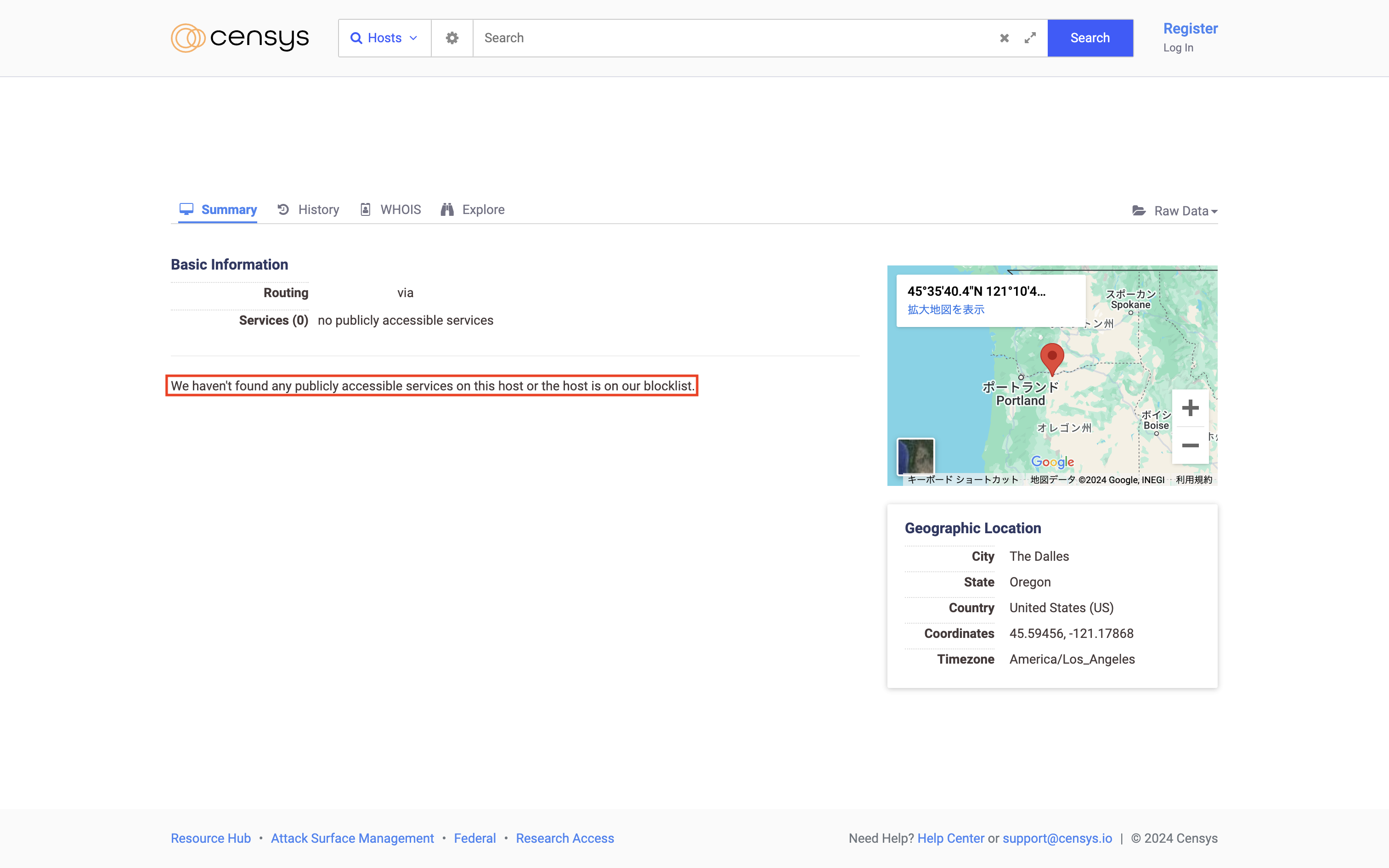

ブロックしてから3日後には公開されていた全てのポートに関する情報が見えなくなりました。また、We haven't found any publicly accessible services on this host or the host is on our blocklist.のメッセージが表示される様になりました。

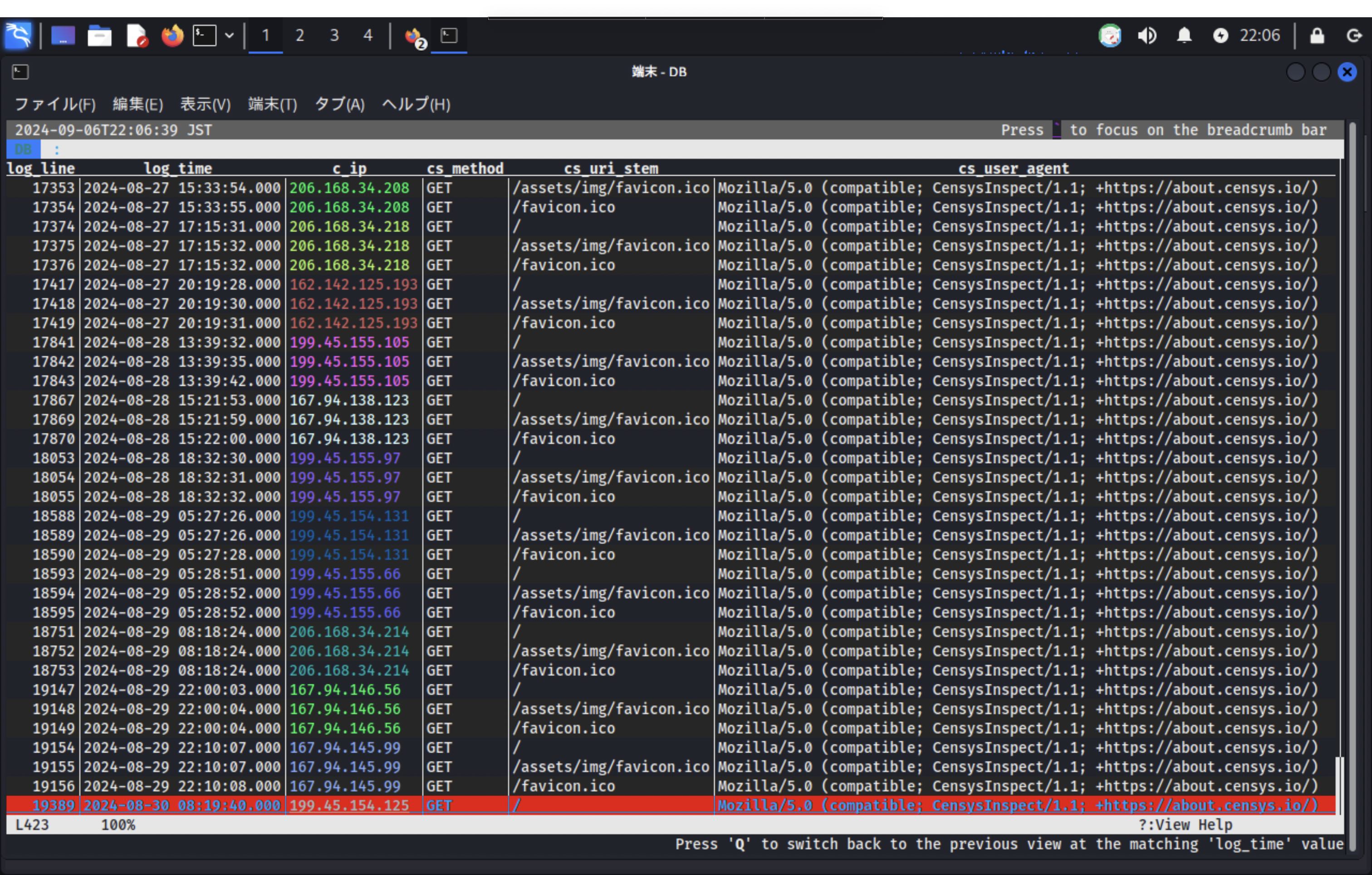

ファイアウォールでブロック以降、アクセスログからもCensysからのアクセスが存在しないことを確認しました。

Webサーバのアクセスログから特定のユーザーエージェントからのアクセスを確認するために、lnavを使用しています。lnavについては、以前書いたlnavで行うログファイルの分析をご参照ください。

おわりに

Shodanについては、スキャンで使用しているIPアドレスなどは公開されていませんが、IPFireの以下ブログにShodanに関する情報が記載されています。