すごく進化した Datadog の CSPM で俺のクラウド管理ポータルの設定不備を全部検出してみる

第1回は CSPMとは? 第2回で Datadog の CSPM 初期設定について確認した。ここでは CSPM で検出したアラートを是正していく。

是正その1.S3バケットのインターネット公開を制限する

ルール適合方法

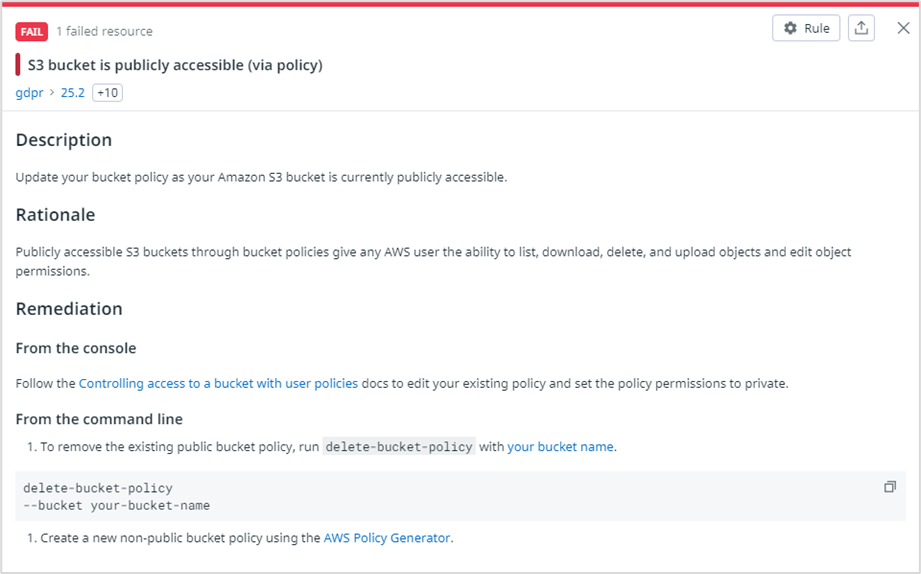

Datadog の各ルールでは、このルールの説明(Description)とその根拠(Rationale)、是正方法(Remediation)が提示される。下図[GDPR > 25.2, +10]の部分は、ここで不適合と判定された設定は是正すべきだ、とGDPR他10個以上のベストプラクティスが説明している。

- ルール説明(Description) インターネットに公開されているS3バケットの設定を更新せよ

- 根拠(Rationale) 利用者の誰もがダウンロード/削除/アップロードできる許可が与えられているから

- 是正方法(Remediation) コンソールもしくはコマンドラインで既存ポリシーを削除して、一般公開ではないポリシーを作成せよ

後学のために、[GDPR 25条2項]を調べると「Art. 25 GDPRData protection by design and by default」不特定多数の人がデフォルトで個人データにアクセスできないようにすることを保証するものとするとある。つまりデフォルト非公開にして、データを提供する相手だけアクセスを許可する設定が世界的ベストプラクティスと理解する。

AWS マネージメントコンソールでS3バケット公開設定を変更

インターネットに公開されているS3バケットの公開範囲を、パブリックアクセスを全てブロックして、AWSアカウントで認証されたユーザーのみに限定してみた。

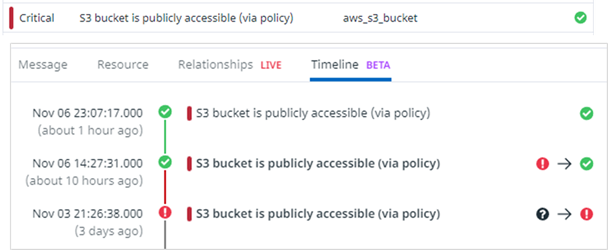

Datadog ぽすちゃ管理で是正されたことを確認する

[Security] > [Posture Management] > 該当ルール > [view finding] > Timeline

(❗)マークになっていたルールが(✅)マークに変わった。

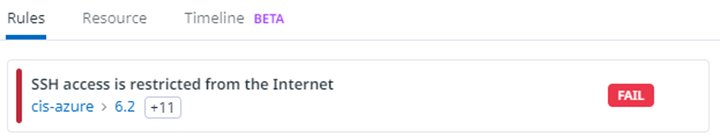

是正その2.インターネットから SSH アクセスが制限されていること

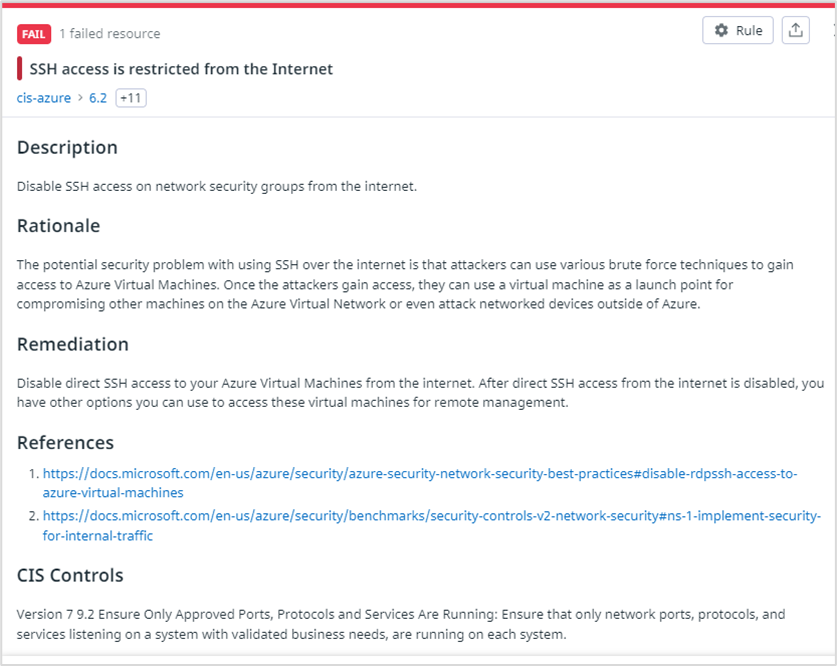

インタネットからSSHアクセスする場合はアクセス元ソースを制限する。

- ルール説明(Description) セキュリティグループでインターネットからのSSHアクセスを無効にせよ

- 根拠(Rationale) さまざまなブルートフォース攻撃で仮想マシンを乗っ取ることができる可能性がある

- 是正方法(Remediation) インターネットから直接SSHアクセスことを無効とし別の方法でリモート管理する

Microsoft の CIS Azure 6.2条項を見るとだいたい同じく「インターネットからの SSH アクセスが制限されていることを確認する [ID] :CIS Azure 6.2 所有権: Customer」の説明がある。

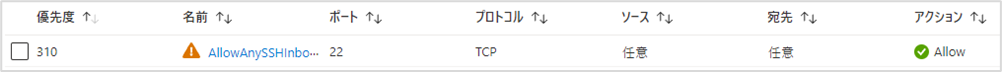

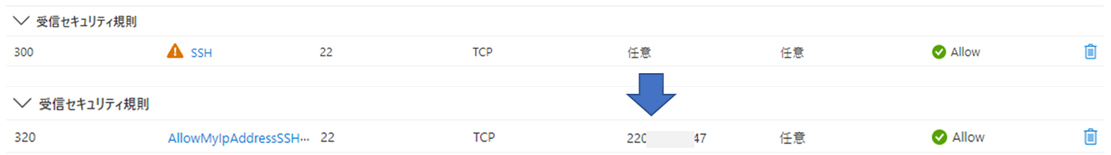

Azure ポータルで SSH アクセス設定を変更

インターネットからSSHアクセスするソースIPアドレスを限定して、それ以外のIPアドレスは拒否する。

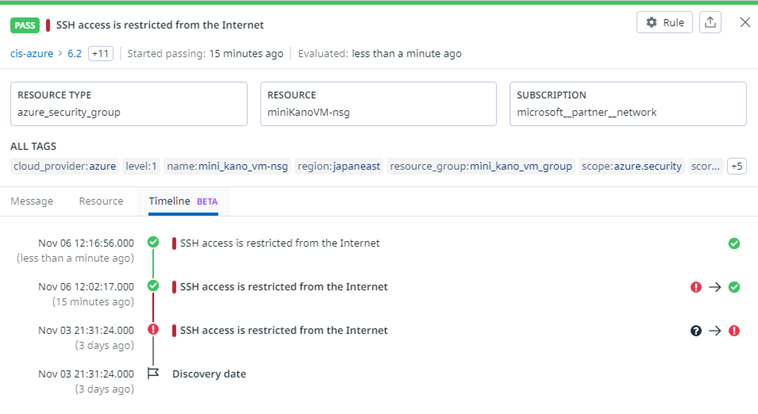

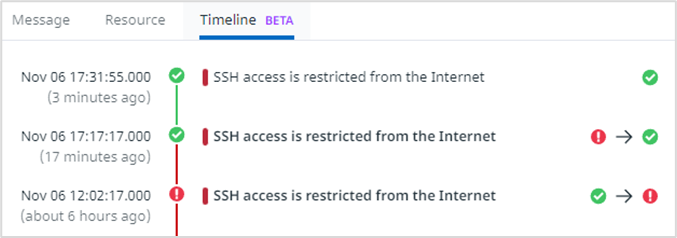

Datadog ぽすちゃ管理で是正されたことを確認する

[Security] > [Posture Management] > 該当ルール > [view finding] > Timeline

(❗)マークになっていたルールが(✅)マークに変わった。

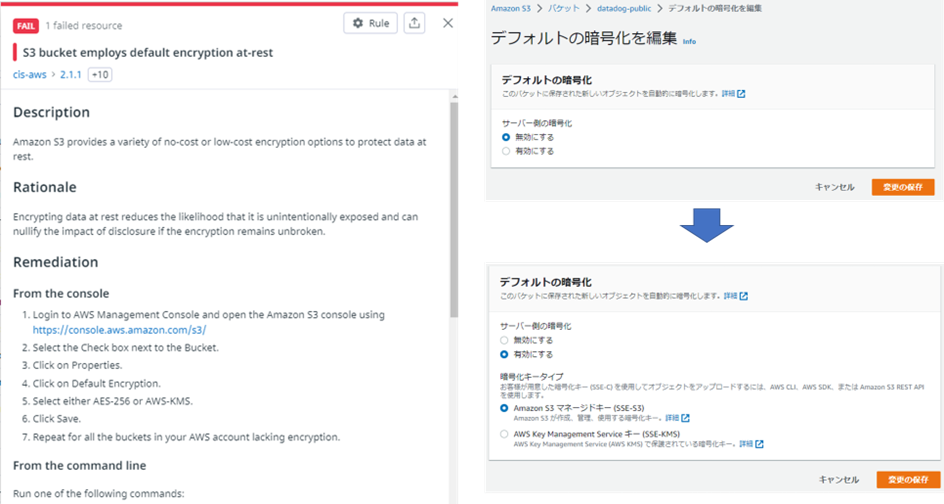

是正その3.S3バケットはデフォルトで暗号化を有効にする

以降、省略するが CSPM には、さまざまなリソースの暗号化が推奨されている。

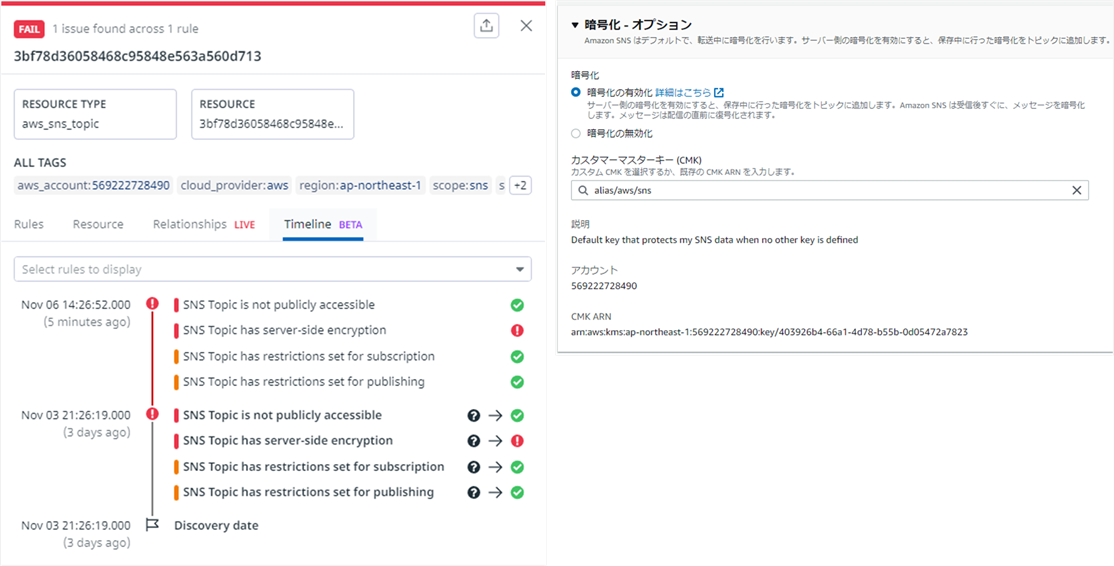

是正その4.AWS 通知サービスの SNSトピックはサーバーサイドで暗号化を有効されること

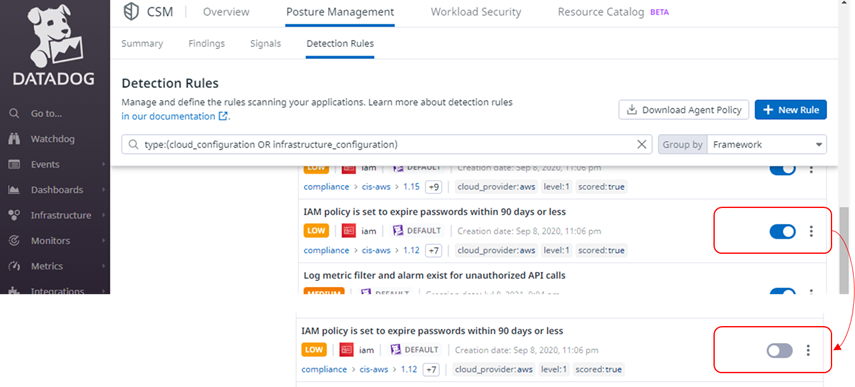

是正その5.(ルール自体を無効化してみる)パスワード90日以内に更新

パスワードを忘れて自ら総当たりリトライをしてしまうこともリスクだと思う。パスワードを90日以内に更新せよ。というルールがある。このルール自体を無効化することもできる。

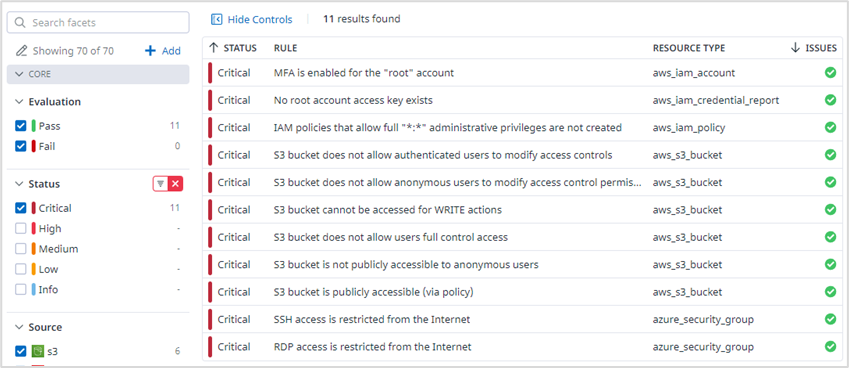

ここまでの結果、クリティカルなルール11個は全て適合[Pass]に

なお、Datadogポータル画面で Issue が Pass に変わるまでには数時間かかった。クラウド側で是正したら少し時間をあけてから確認した方がよいかも。

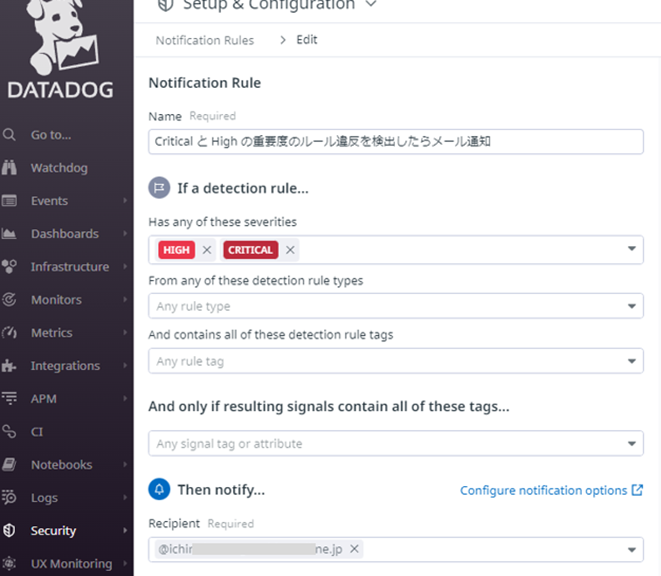

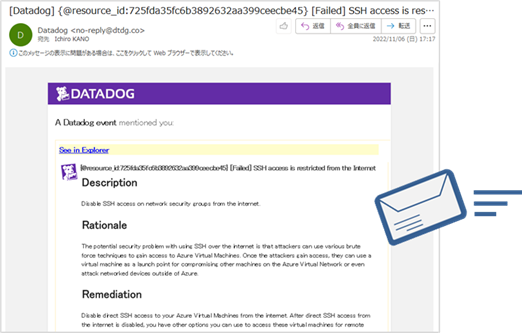

6.ルール違反を検出したときにメール通知する設定方法

セキュリティ通知は、個々のルール毎にメール通知することができる。しかし500個のルールを一つずつ設定することは不要にしたい。そこで重大度[Severity]に基づいてまとめてメール通知の設定をしてみる。

[Security] > [Setup & Configuration] > [Notification Rules] ここで[Start with a Recommended rule]ボタンを押す。

通知名称と通知先メールアドレスの2つを入力するだけでよい。

超簡単な設定が完了したので、ルールを破ってみる

セキュリティグループをソース:任意にして「全てのIPアドレスからSSHアクセスを受信する」に変更する。

すぐにメールが届いた

なお、是正した後のメール通知は届かないようだ

まとめ

アプリケーションをAWSやAzureなどのクラウドサービス上に構築するとき、どんなセキュリティ対策をすればいいのか不安な人はぽすちゃ管理に頼るといい。セキュリティ対策は幅広くやること多いので大変だけどCSPMが幅広くアドバイスしてくれます。是正対策は大変だけれども、DatadogでCSPMを導入するところは本書に記載の通りとても簡単でした。

目次

- 背景(CSPMは大切だよ)

- ぽすちゃ管理って何?

- 初期設定(CSPM)

- 検出したルールを読む(サマリー)

- 検出したルールのサンプルを読む(そして幾つか是正してみる)

- ルール違反を検出したときにメール通知する設定

以上、3回に渡って Datadog での CSPM を確認しました。ぜひ実務で利用しましょう。