やったこと

- Amazon QuickSight の認証に AWS Managed Microsoft AD を利用する

- 一つのAD認証で、マルチアカウントのQuickSightの認証を実現する

主な流れ

アカウントAでの作業

- AWS Managed Microsoft AD ディレクトリを作成

- AD管理用インスタンス作成

- AD管理用インスタンスからADグループ、ユーザーを作成

- QuickSightのサインアップ時にActive Directoryを選択。(Tokyoリージョンにするための操作が必要)

アカウントBでの作業

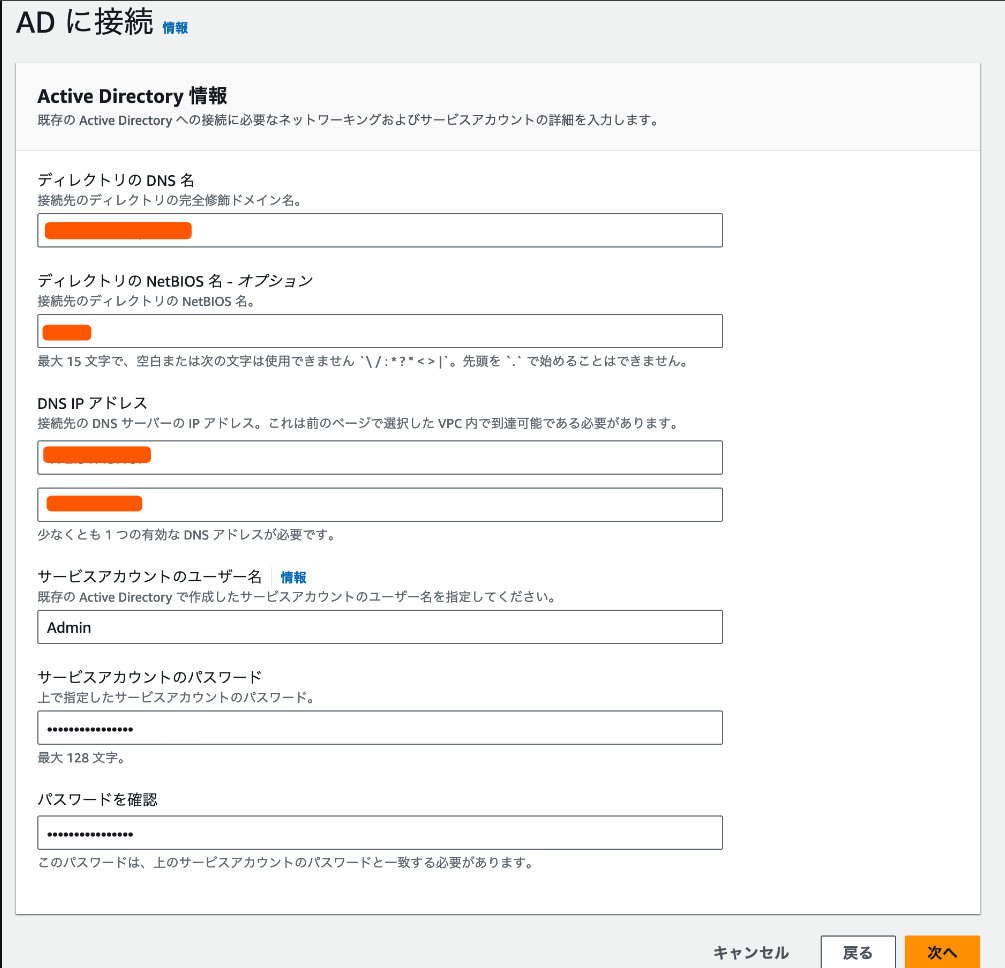

- アカウントAで作成したADに接続するAD Connectorを構成する (事前にVPC Peeringの設定を済ませておく。)

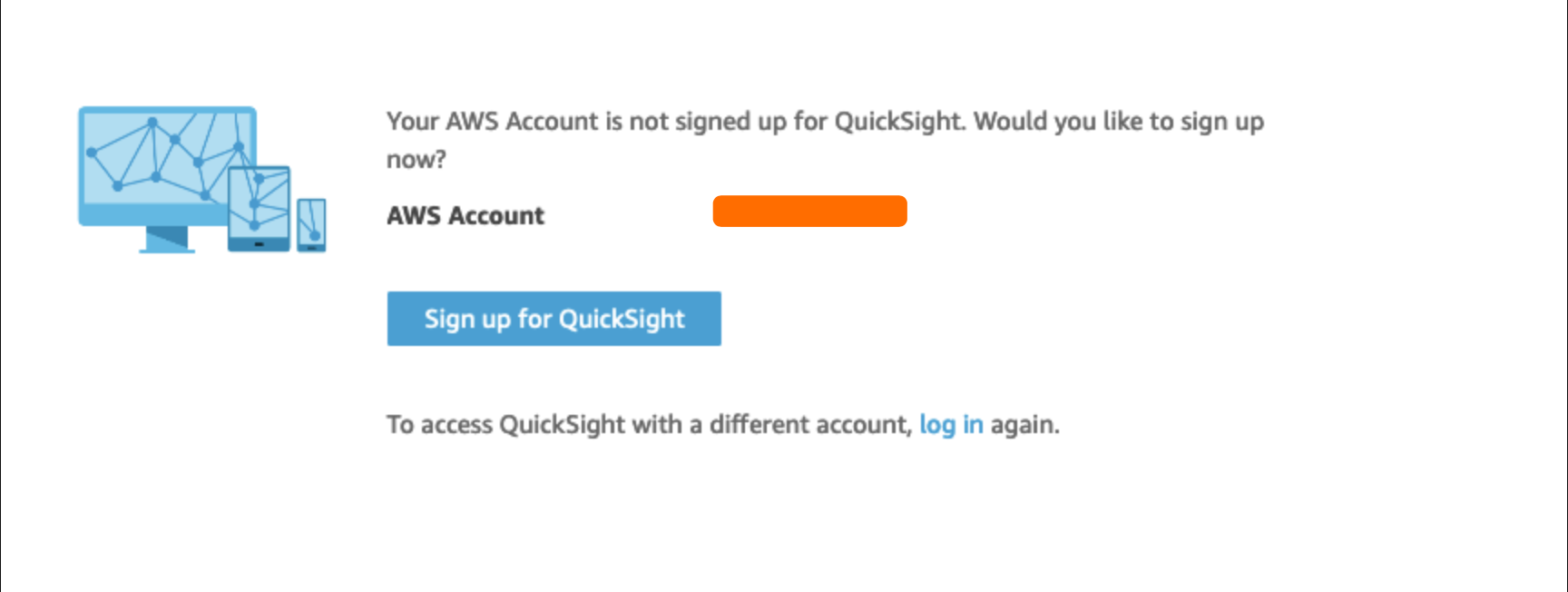

- QuickSightサインアップ時にActive Directoryを選択する。

注意

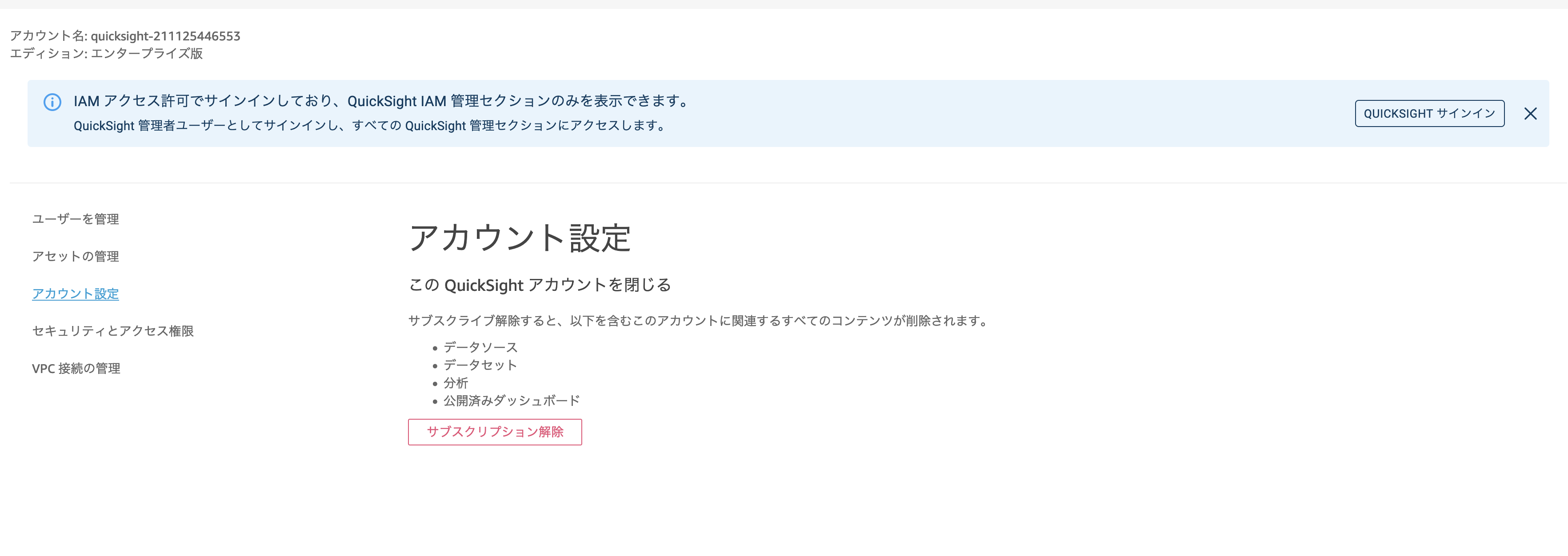

- ユーザー管理、アセット管理等は IAM管理となり、AD認証のAdminユーザーであっても操作不可

- 上記オペレーションを行う場合は、別途QuickSightのAdminポリシーを持つIAMプリンシパルでQuickSightにアクセスする必要がある。(運用がめんどい。)

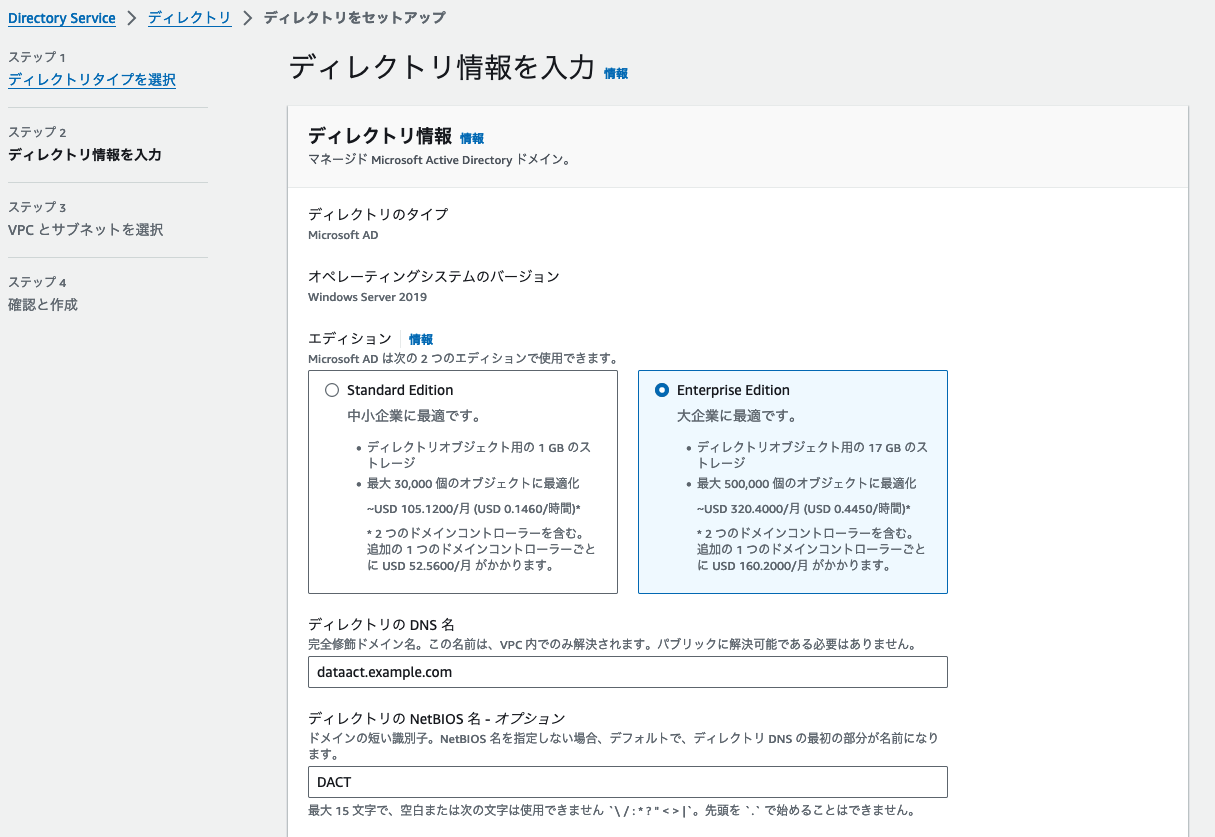

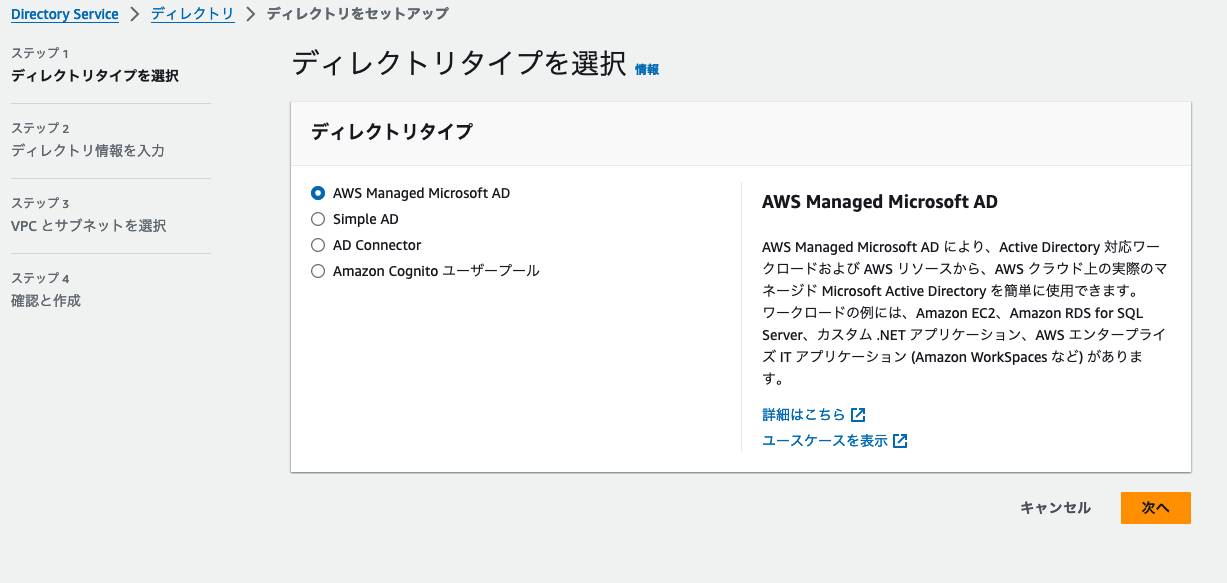

AWS Managed Microsoft Active Directoryを作成する

ナビゲーションペインで、[Directories] (ディレクトリ)、[Set up directory] (ディレクトリの設定) の順に選択

[Select directory type] (ディレクトリタイプの選択) ページで [AWS Managed Microsoft AD] を選択してから、[Next] (次へ) をクリックします。

[Enter directory information] (ディレクトリ情報の入力) ページに、以下の情報を指定します。

エディション

AWS Managed Microsoft AD の [Standard Edition] (スタンダードエディション) または [Enterprise Edition] (エンタープライズエディション) を選択します。エディションの詳細については、「AWS Directory Service for Microsoft Active Directory」を参照してください。

[Choose VPC and subnets] (VPC とサブネットの選択) ページで、次の情報を指定して [Next] (次へ) をクリックします。

[Review & create] (確認と作成) ページでディレクトリ情報を確認し、必要に応じて変更を加えます。情報が正しい場合は、[Create directory] (ディレクトリの作成) を選択します。ディレクトリの作成所要時間は 20~40 分です。作成が完了すると、[Status] (ステータス) 値が [Active] (アクティブ) に変わります。

AD管理用インスタンスを作成する

今回は以下手順を実行。

AWS Systems ManagerAutomationを使用して、AWS Directory Service コンソールから直接 EC2 インスタンスを起動してActive Directoryドメインに参加させることもできます。

- AWS Directory Service コンソールにサインインします。

- [Active Directory] で [ディレクトリ] を選択します。

- Active Directory 管理 EC2 インスタンスを起動するディレクトリのディレクトリ ID を選択します。

- ディレクトリページの右上隅にある [アクション] を選択します。

- [アクション] ドロップダウンで、[ディレクトリ管理 EC2 インスタンスを起動する] を選択します。

- [ディレクトリ管理 EC2 インスタンスを起動する] ページの [入力パラメータ] のフィールドに入力します。

- (オプション) [AWS CLI コマンドを表示] を選択すると、このオートメーションを実行するために AWS CLI で使用する例が表示されます。

- [Submit] (送信) を選択します。

- ディレクトリページに戻ります。起動処理が正常に開始されたことを示す緑色のフラッシュバーが画面の上部に表示されます。

AWS Managed Microsoft AD の Active Directory 管理ツールをインストールする

今回の手順では既に管理ツールはインストール済みなので、こちら の以下手順を実施して、ディレクトリ管理用のEC2起動した。

「管理対象の Microsoft AD AWS Active Directoryでディレクトリ管理インスタンスを起動する」の手順に従って Active Directory Domain Services と Active Directory Lightweight Directory Services ツールが既にインストールされている AWS Management Consoleでディレクトリ管理 EC2 インスタンスを起動することもできます。

- [Active Directory] で [ディレクトリ] を選択し、表示するディレクトリを選択します。

- [ディレクトリの詳細] の [ディレクトリ管理 EC2 インスタンス] で、表示する 1 つまたはすべてのインスタンスを選択します。

- インスタンスを選択すると、リモートデスクトップをインスタンスに接続するための EC2 の [インスタンスに接続] ページにルーティングされます。

- Fleet Manager を使用して、ディレクトリ作成時の

Adminユーザーでログイン

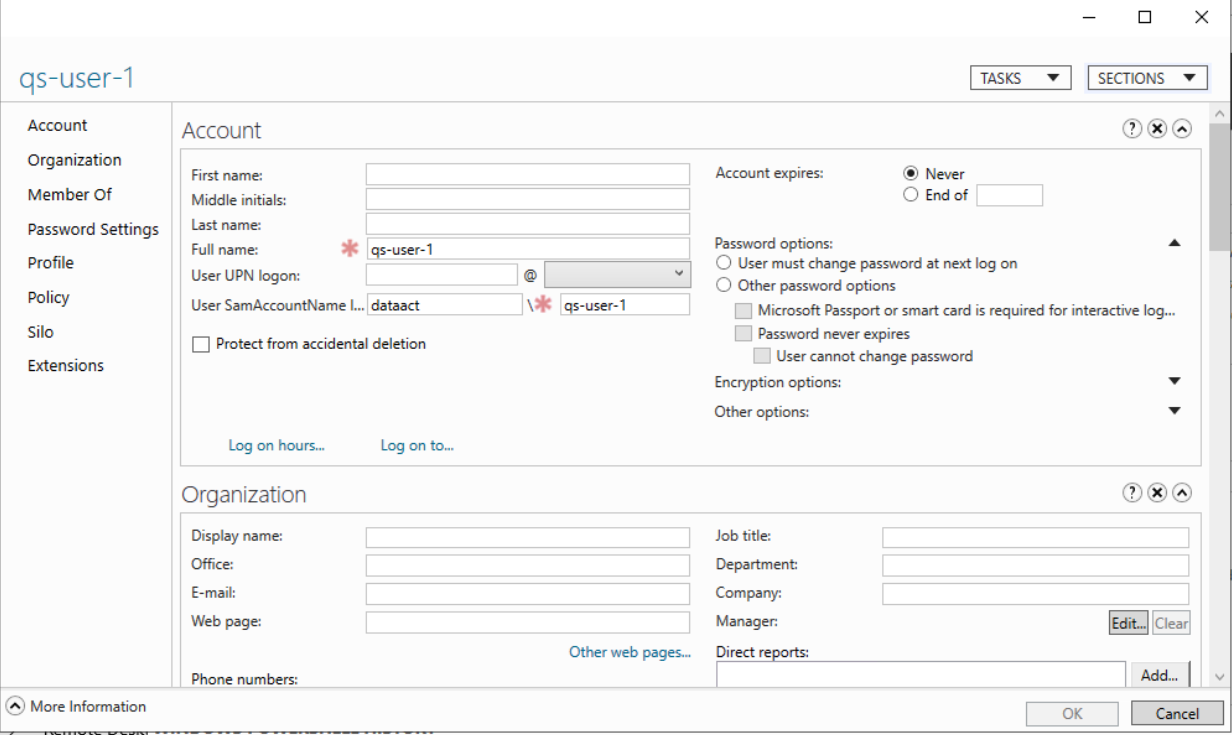

QuickSightログイン用のユーザー、グループを作成

ユーザー追加

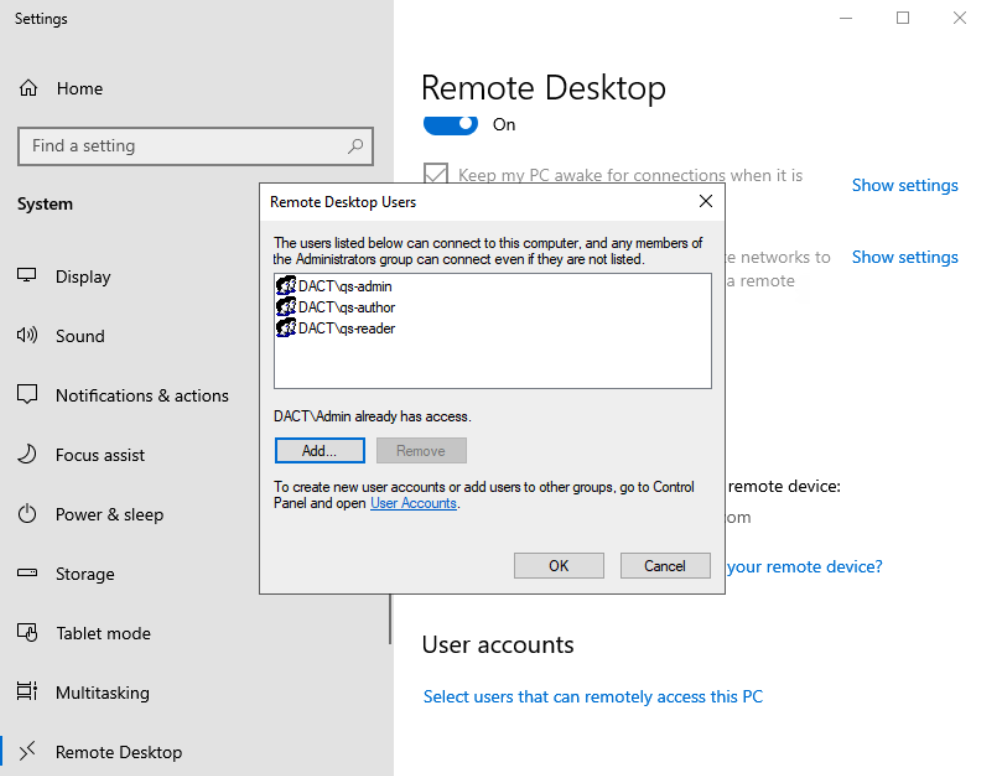

リモートデスクトップ接続の設定

(検証目的の為、ドメイン管理用サーバーを共有PC化する。)

以上で アカウントA での AD環境構築は完了。

Amazon QuickSight サインアップ

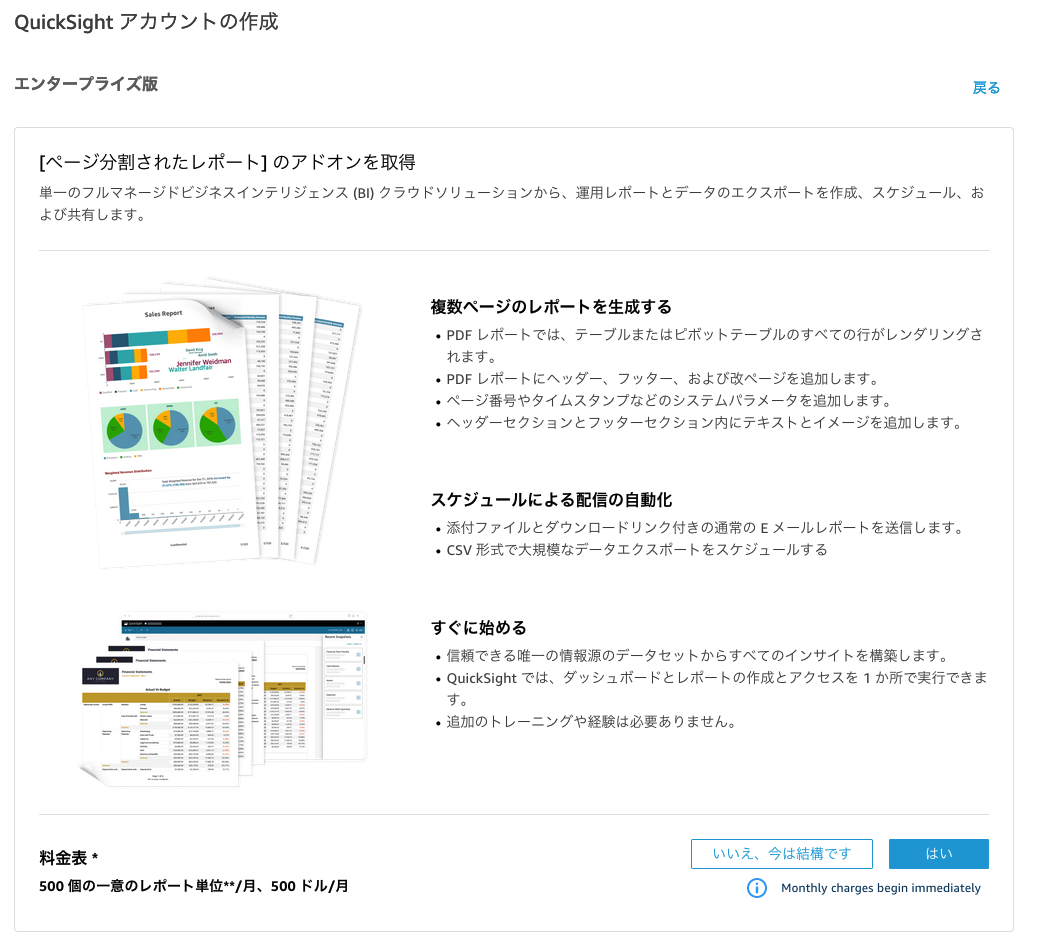

Enterprise を選択 (右上のアイコンから言語設定を日本語にすることが可能)

※ 2024/1/19 時点で東京リージョンで Q はサポートされていない。

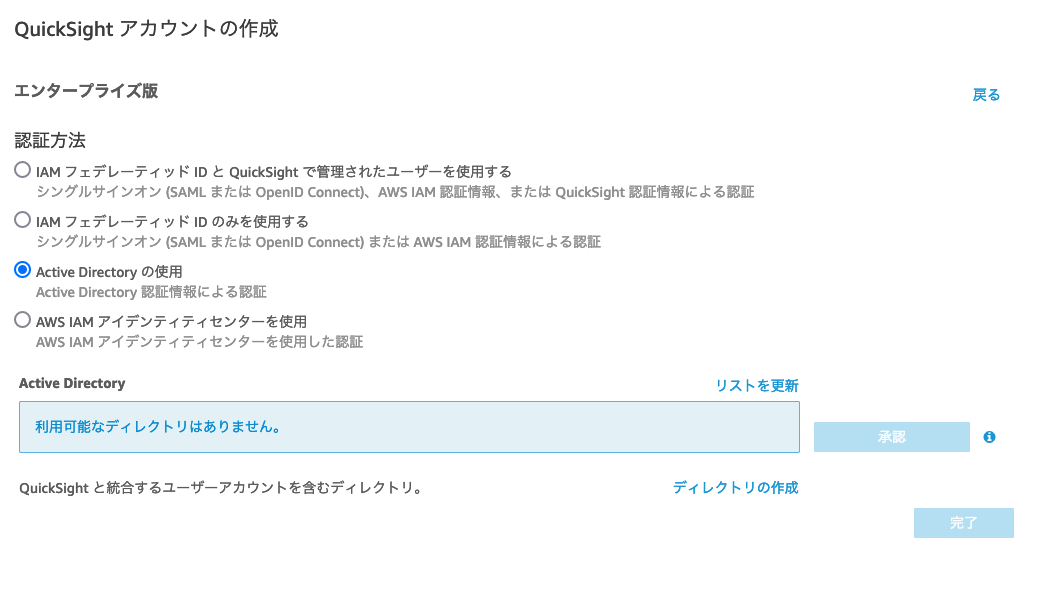

認証に Use Active Directory を選択。

ディレクトリをTokyoリージョンに作成した為、デフォルトだとディレクトが表示されない。

したがって、一旦、別の認証方式を選んで、リージョンを Tokyo に変更する。

(この操作、めちゃくちゃ重要。)

Tokyoリージョンで作成したディレクトが表示されたので、ディレクトリを選択して承認。

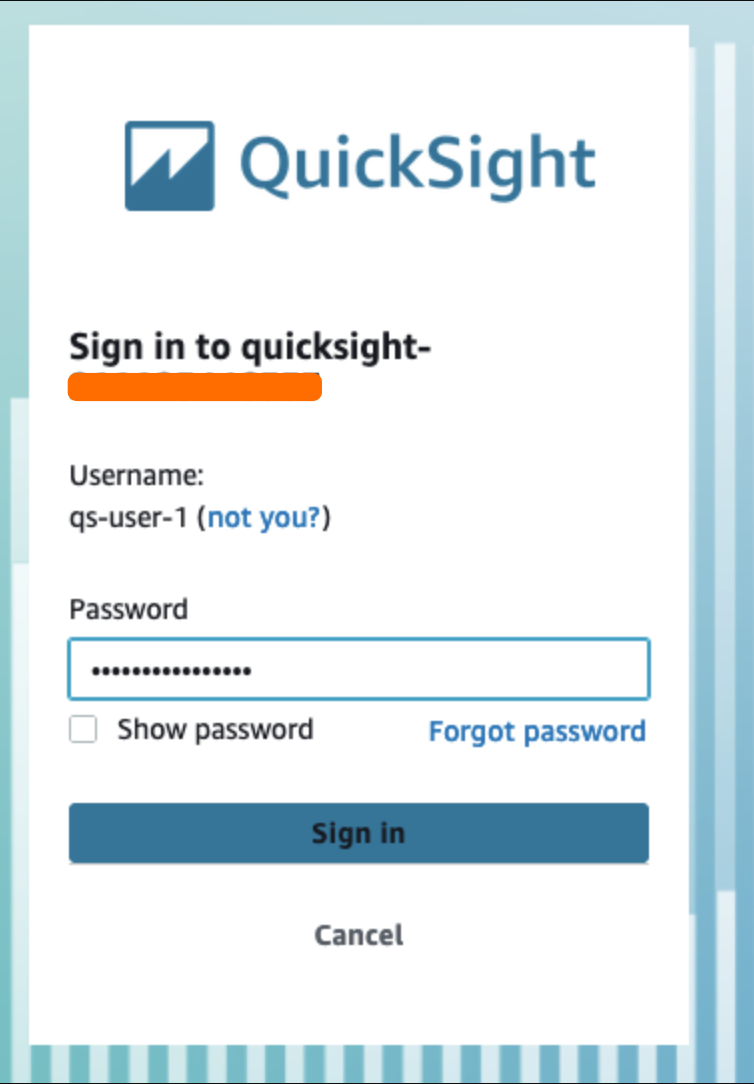

ログイン確認

マルチアカウント環境を構成する

(失敗パターン)アカウントAのDirectory Service を アカウントBに共有する

アカウントAで Directory Service の スケールと共有タブから、ディレクトリを共有する。

アカウントBに共有されたディレクトリをQuickSightの認証と統合するのはできなそう。

(成功パターン) アカウントBで、AD Connecotrを作成し、アカウントAのADにアクセスする。

事前にVPC Peeringの設定を終えておくこと。

AD Connectorの設定がうまく行っていると、アカウントBにおいても、Directoryが表示される。

無事にアカウントBにおいてもAD認証でサインアップが完了した。

なお、AD認証にするとそれ以外の認証経路でサインインすることはできない。

試しに Admin 権限を有するIAMプリンシパルでQuickSightを開くと以下のようになり、IAM 権限でしか操作できない内容のみ表示される。つまり、AD認証のAdmin と IAM(Admin) → QS で、できることが異なり、管理作業によって入口が分かれることになる。

(ユーザー管理やアセット管理がADユーザーのAdminで行えないのは結構痛い。)

以上