この記事は何か ?

以下のような構成で Microsoft Entra ID (以後、Entra) ユーザーが、Amazon QuickSight にログインできるようし、ユーザー管理を Entra 側で行う為の手順に関するメモとなります。

その際に AWS IAM Identity Center (以後、IdC) を間に挟む構成を取ることで、Entra ユーザーの QuickSight ログイン環境を簡単に構築できます。

また、グループメンバーシップの管理もEntra 側で行え、ユーザーの異動や退職があった際も Entra 側の情報と同期する事が可能となります。

参考

前提

- 既に Entra ID 側でユーザーとグループが作成されている

- AWS Organization と統合されている、IAM Identity Center 環境があり、QuickSight 専用に独立した IAM Identity Center 環境を新規に構築する

- Microsoft Entra ID P1 以上のプランを契約している (グループ単位でのアプリケーション割当を行う必要があるため)

構築編 〜手順概要〜

- 【IdC 作業】 アカウントインスタンス有効化

- 【IdC 作業】 アイデンティティソース変更

- 【Entra 作業】 エンタープライズアプリケーション作成

- 【IdC 作業】 アイデンティティソース変更 (つづき) ~ 外部アイデンティティプロバイダーを設定 ~

- 【Entra 作業】 ユーザー、グループの割当

- 【IdC 作業】自動プロビジョニング設定

- 【Entra 作業】自動プロビジョニング設定

- 【QuickSight 作業】 環境セットアップ

ユーザー管理編 〜グループ、ユーザー追加・削除 手順〜

構築編

1. 【IdC 作業】 アカウントインスタンス有効化

Organization と紐づいているIdCがある場合は、アカウントインスタンスを有効にする。

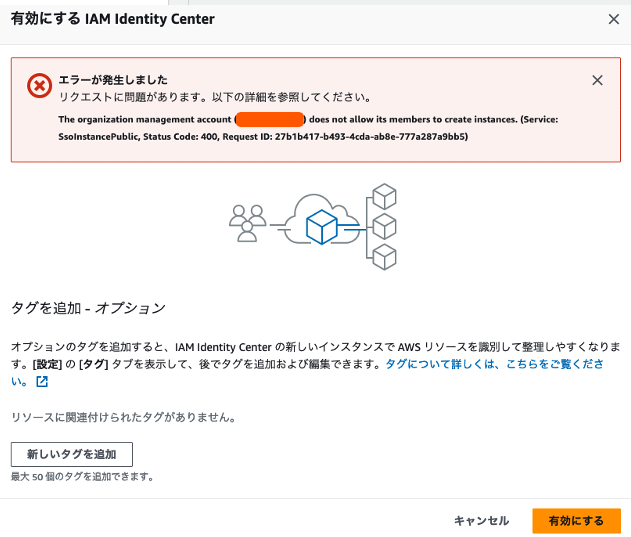

アカウントインスタンスの作成が有効になっていないと以下のようなエラーが出る。

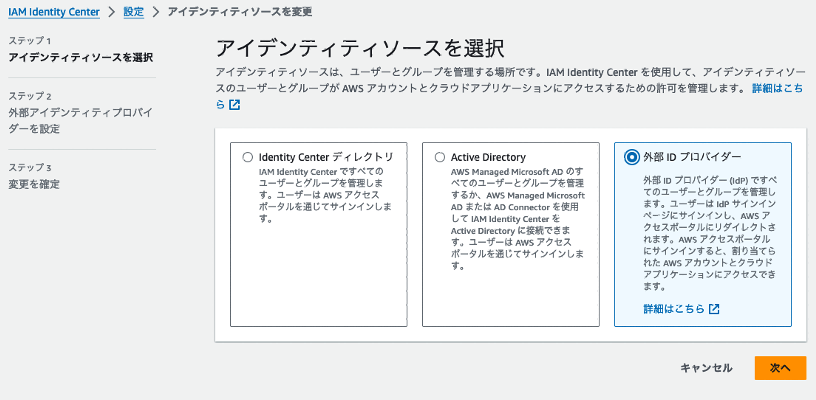

2. 【IdC 作業】 アイデンティティソース変更

アカウントインスタンスが作成されたら、「アイデンティティソースの変更」 を行う。

以下画面になったら、「メタデータファイルをダウンロード」し、画面はそのままで別ウィンドウを立ち上げ、Microsoft Entra ID 側の作業に移ります。

3. 【Entra 作業】 エンタープライズアプリケーション作成

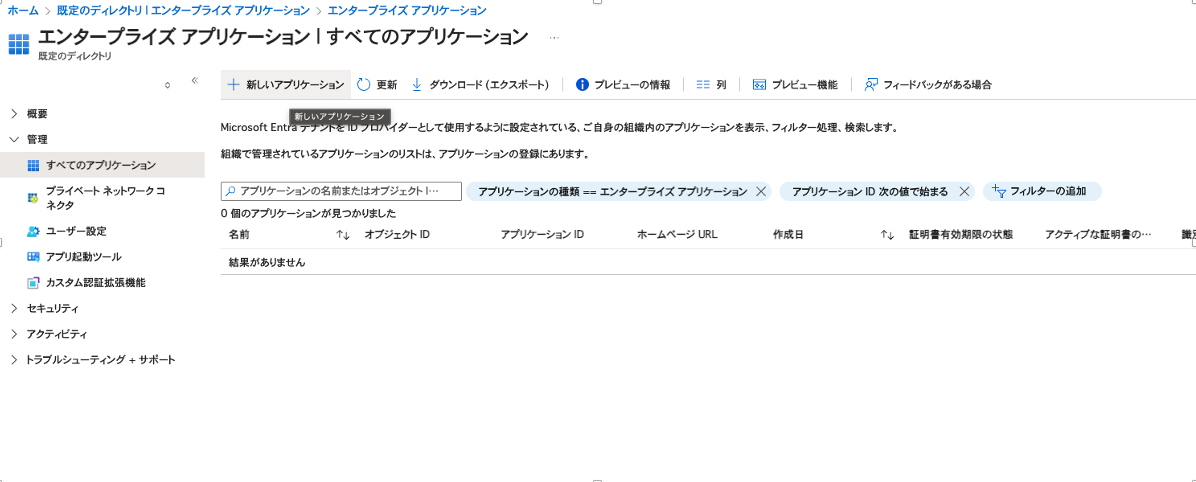

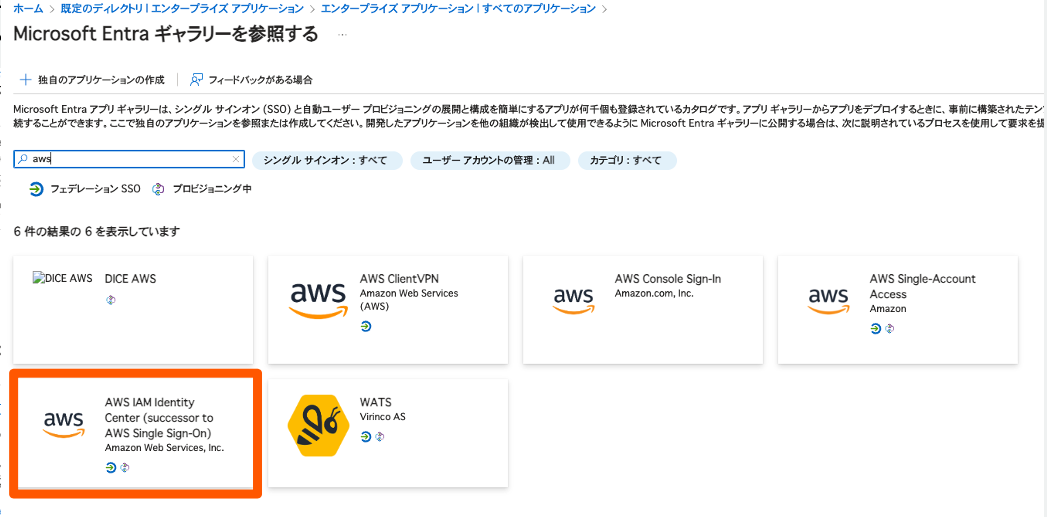

エンタープライズアプリケーション > 管理 > すべてのアプリケーション を選択し、新しいアプリケーション作成を選択。

検索ボックスで、aws と入れて、「AWS IAM Identity Center (successor to AWS Single Sighn-On)」を選択する。

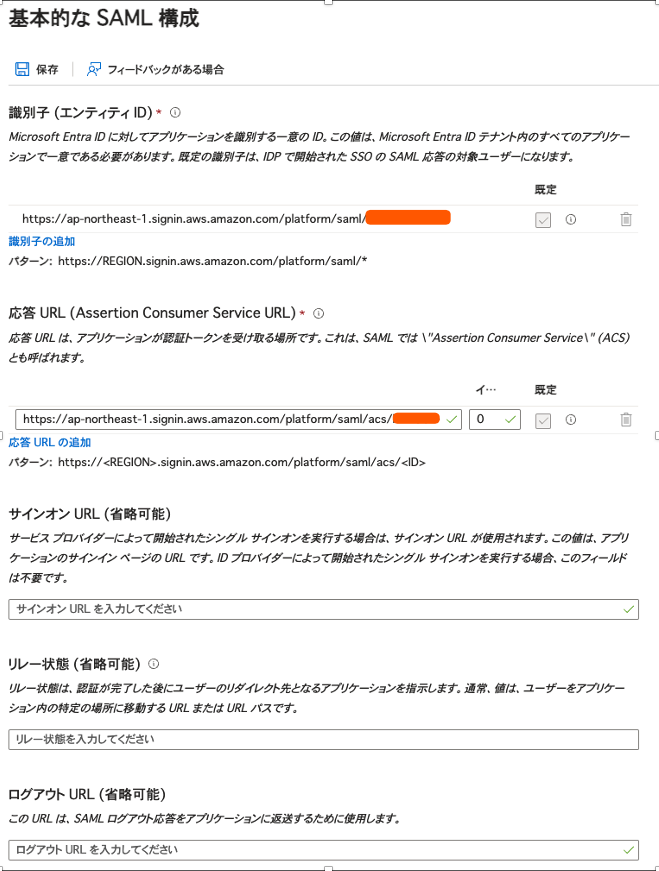

アプリケーションが作成されたら、「シングルサインオン」> 「メタデータファイルをアップロードする」から、2 の手順でDLしたメタデータをアップロードします。

基本的な SAML 構成に反映された内容を確認し、保存を選択します。

保存が完了したら、証明書 (未加工)、フェデレーション メタデータ XMLを DL します。

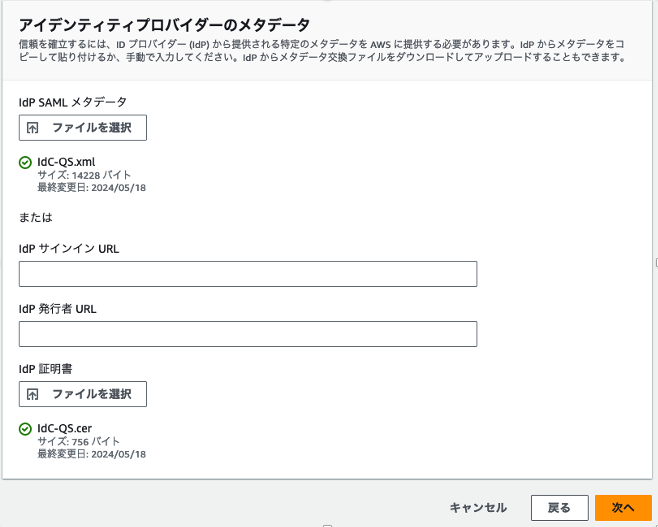

4. 【IdC 作業】 アイデンティティソース変更 (つづき) ~ 外部アイデンティティプロバイダーを設定 ~

IdC の画面に戻り、一つ前の手順で DL した、メタデータをアップロードします。

その後、設定内容を確認し、「承諾」の文字列を入力して、「アイデンティティソースを変更」を選択。

以上で、IdC のアイデンティティソースの変更作業は終了となります。

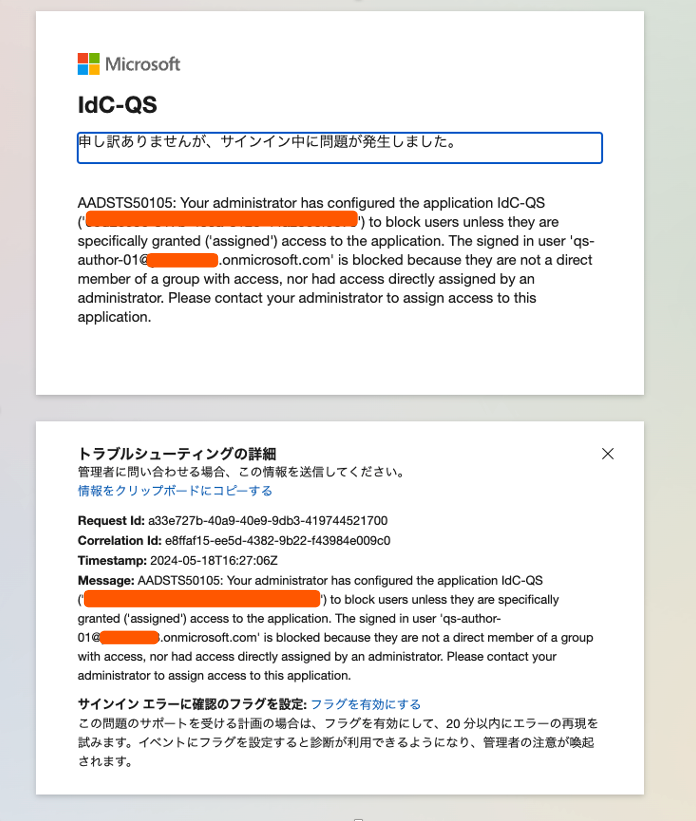

5. 【Entra 作業】 ユーザー、グループの割当

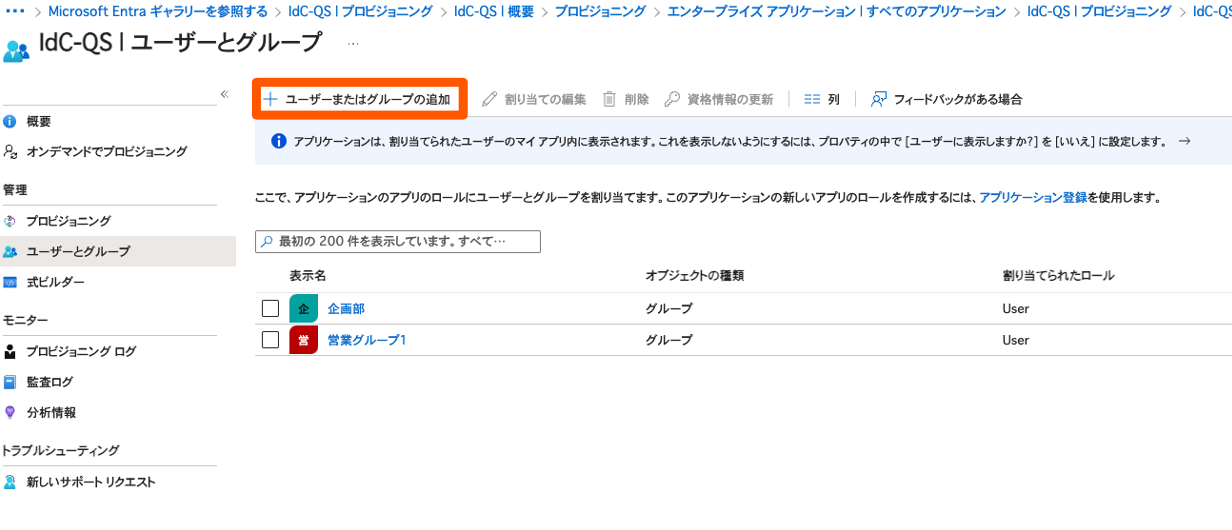

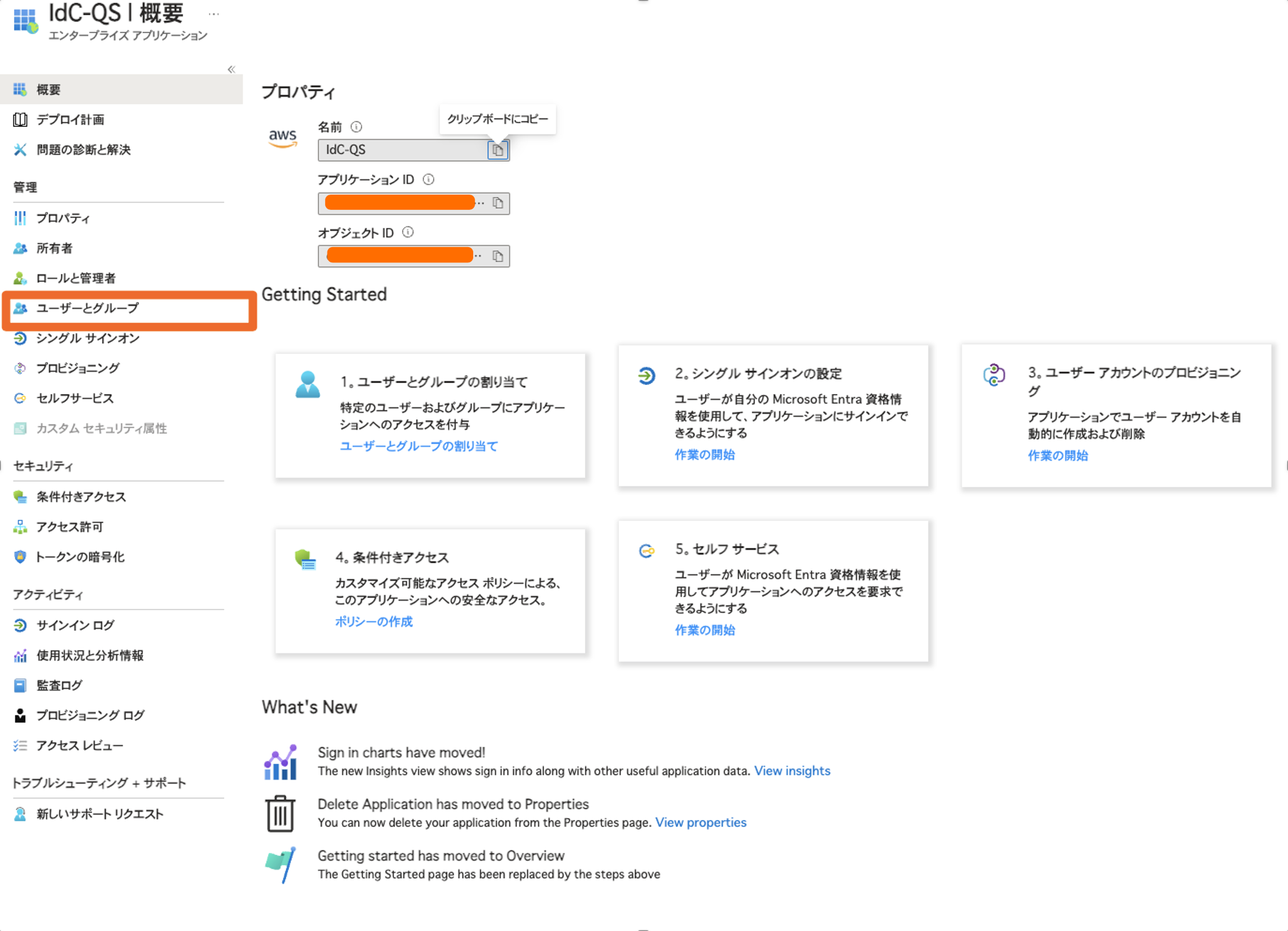

エンタープライズアプリケーションの、「ユーザーとグループ」 > 「ユーザーまたはグループの追加」を選択し、

グループやユーザーをエンタープライズアプリケーションと紐づけます。

あらかじめ、Entra ユーザーの「性」、「名」がセットされているか確認をお願いします。セットされていないと、以降の自動プロビジョニング設定が失敗します。

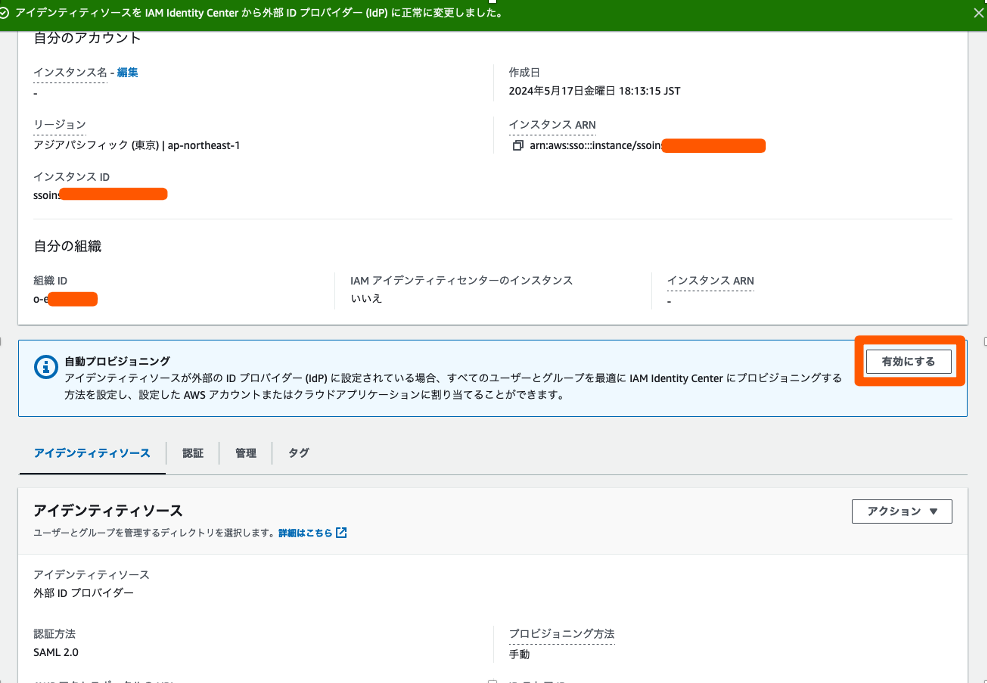

6. 【IdC 作業】自動プロビジョニング設定

IdCの設定画面から、自動プロビジョニングを「有効にする」を選択し、SCIMエンドポイントとアクセストークンを取得します。

7. 【Entra 作業】自動プロビジョニング設定

エンタープライズアプリケーション > プロビジョニング > 作業の開始 を選択します。

テナントのURL、シークレットトークンに前ページで取得したSCIMエンドポイントとアクセストークン入力し、「テスト接続」を選択します。

設定完了後、「プロビジョニングの開始」を選択します。

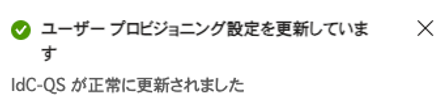

同期されたユーザー、グループ数が表示されれば問題なく動作しています。

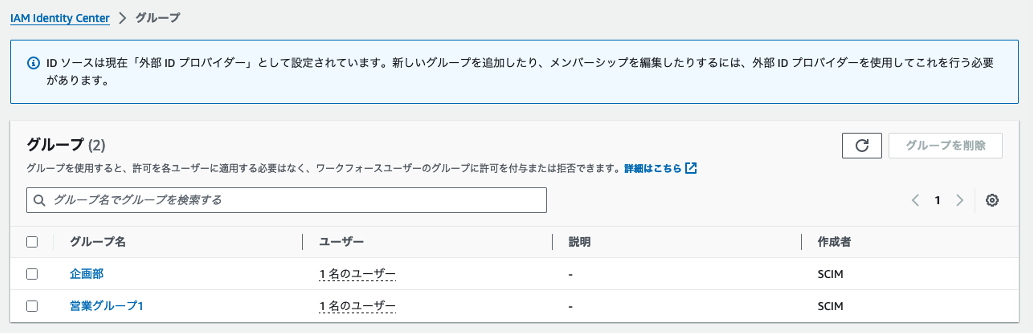

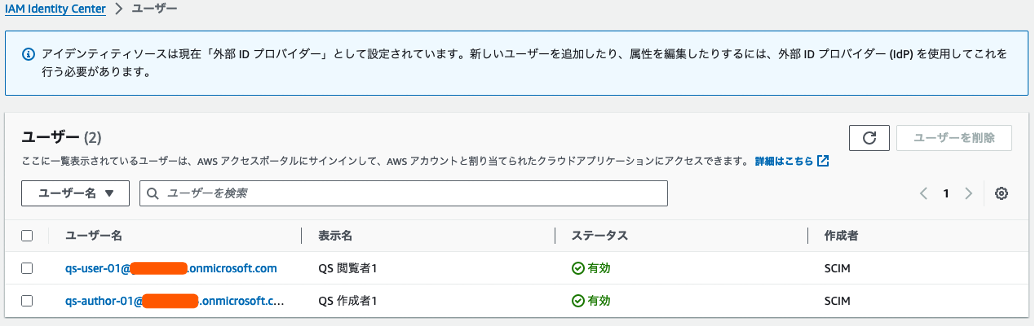

IdC 側にも正常に同期が行えているか確認します。

正常に同期できていれば、以下のように IdC 側にもグループやユーザーが連携されているはずです。

以上で自動プロビジョニングの設定が完了となります。

8. 【QuickSight 作業】 環境セットアップ

認証方法で、「AWS IAM アイデンティティセンターを使用」を選択し、

IAM アイデンティティセンターのインスタンスを選択で、

「IAM アイデンティティセンターのアカウントインスタンスに接続」を選択します。

管理グループで、ライセンス/ロール毎に Entra のエンタープライズアプリケーションと紐づいているグループを割り当てます。

記事執筆時点では、グループ単位の割当となり、ユーザー単位での割当は行えませんでした。

グループの割当、必要なリソースへのアクセスを選択し、環境設定を完了させます。

以下の画面にて、QuickSight の環境セットアップは完了となります。

以上で、QuickSight と Entra での認証設定が完了となります。

その他、注意事項

-

IdCとの構成を選択した場合、以下のオペレーションを行う際は、Entra ユーザーではなく、AWS IAM の Admin相当の方が、IAM 経由でQuickSightにログインして作業する必要があります。(その際、QuickSightのユーザーが作られる訳ではないので、ユーザー課金は発生しません。)

- Entra グループと QuickSightのライセンス・ロール との紐づけ

- グループに対する IAM ポリシーの割当

- VPC 接続の管理

-

IdC の構成を組むことで、SAML ベースのログイン時に設定していた、SP Initiated の設定は不要です。

-

QuickSight にログインする際は、以下の URL パラメータ指定で ログイン時の QS アカウント名入力を省略できます。

directory_alias=Sample

ユーザー管理編

1. グループ追加

グループ > すべてのグループから、「新しいグループ」を選択します。

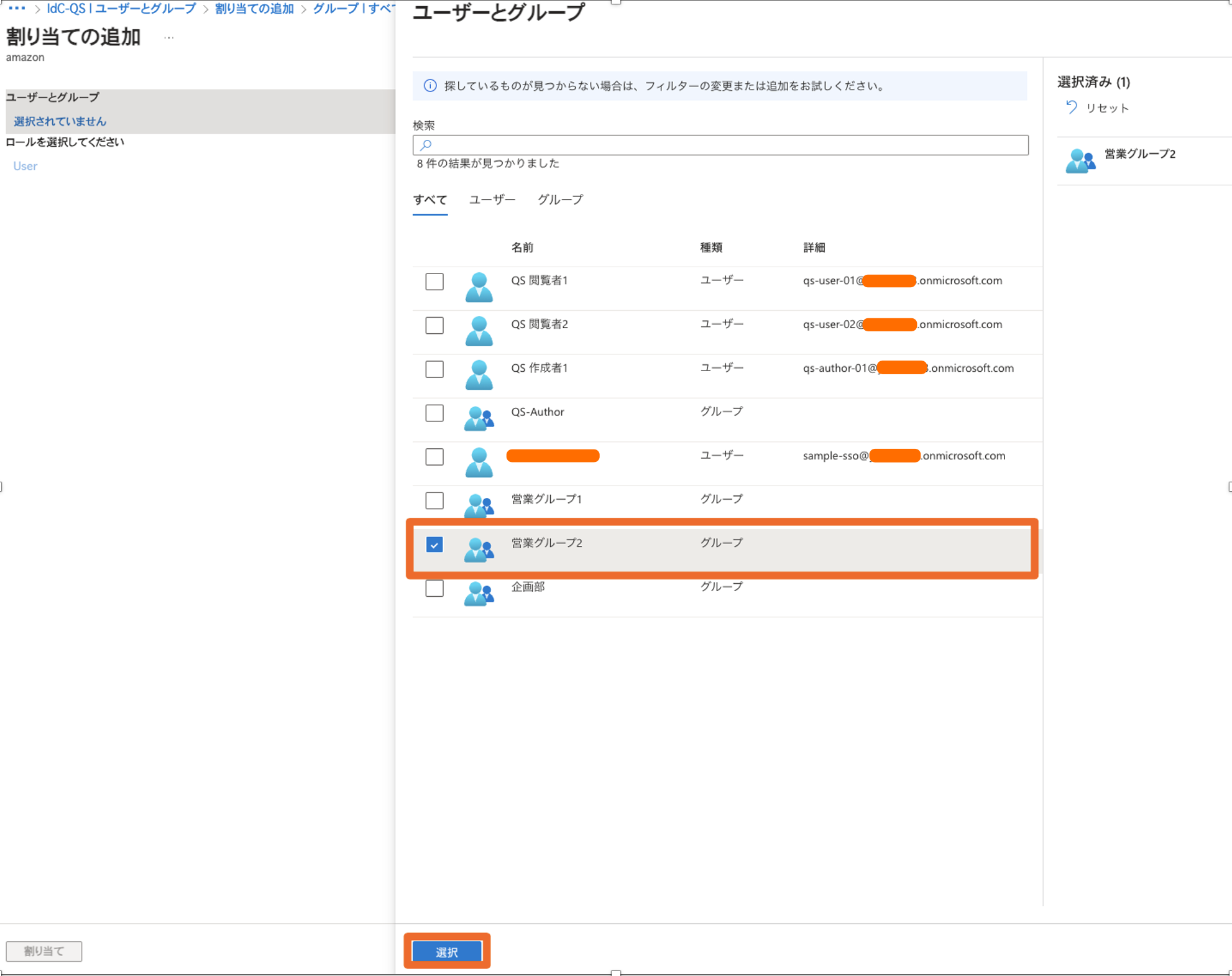

エンタープライズアプリケーションの「ユーザーとグループ」を選択し、「ユーザーまたはグループの追加」を選択します。

エンタープライズアプリケーションに追加する、グループにチェックを入れ、「選択」> 「割り当て」をクリックします。

エンタープライズアプリケーションに新たに、グループが追加されました。

自動プロビジョニングの実行タイミングで作成されたグループが IdC に連携されます。

IAM Admin相当の権限で、AWSマネジメントコンソールにアクセスし、IdC にグループ連携されていることを確認します。

「ユーザーを管理」 > 「ロールグループの管理を選択し、「ロールグループの管理」を開きます。

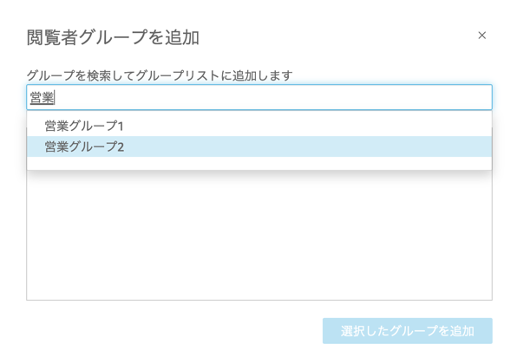

アサイン先のQucikSightロール(ライセンス)の、「グループの追加」を選択します。

Entaraで新規追加したグループを選択し、「選択したグループを追加」をクリックします。

以上でグループの追加作業は完了となります。

2. グループ削除

グループを削除する場合は、Entra のエンタープライズアプリケーション > ユーザーとグループから、対象のグループを削除します。

自動プロビジョニングによる、IdCへの同期完了と同時にQuickSight 側からもグループの同期設定が消えます。

3. ユーザー追加

「メンバー」 > 「メンバーの追加」 を選択し、対象のユーザーをチェック後、「選択」をクリックします。

自動プロビジョニング実行タイミングで作成されたユーザーが IdC に同期されます。

また、IdCへの同期完了と同時に、QuickSight側でもユーザーが作成されています。

QuickSight 側のユーザー作成の確認を行う場合は、以下コマンドでご確認下さい。

aws quicksight list-users --aws-account-id {awsアカウントID} --namespace {ネームスペース名}

以下のような場合は、User A は QuickSight上で、 Rader 権限 -> Admin権限 を持つことになります。

4. ユーザー削除

ユーザーを削除する場合は、削除対象のユーザーが所属するグループを選択し、「削除」を選択します。

自動プロビジョニングによる、IdCへの同期完了と同時にQuickSight側でもユーザーが削除されます。

QuickSight 側のユーザー削除確認を行う場合は、ユーザー追加手順で利用した コマンド でご確認下さい。

以上、どなたかの参考になれば幸いです。