Azure VMへのログイン

Azureでの仮想マシンのログインは基本的に作成時の管理者名+パスワードで行うことが多いと思います。Windows Server 2019/Windows 10 1809以降であれば、Azure ADを認証プラットフォームとしてRDP接続できるようになりました。それに伴い、IAM(RBAC)のロールとして[VMへのユーザログイン]、[VMへの管理者ログイン]というロールが追加されています。これらのロールを付与したユーザはVMへのRDPの認証画面で自身のAAD情報を用いてログインすることができます。ログイン後の権限はRBACで指定します。ログイン元となるデバイスは対象のVMが展開されているAzureテナントに登録されている必要がありそうです。よって接続元PC上でアカウント設定から組織に接続しておく必要があります。

Azure AD 参加済みの VM にリモート接続できるのは、VM として同じディレクトリに対して Azure AD 登録済み (最低限必要なビルドは 20H1)、Azure AD 参加済み、またはハイブリッド Azure AD 参加済みの Windows 10 以降の PC からのみです。

検証

今回はクライアントPCを想定したVM(Windows 11 Client)からWindows Server VMへのRDPで検証します。

VMの作成

ここは通常通りVMを作成します。 RDP対象となるWindows Server VM作成時に[管理]からAzureADによるログインを有効化できます。

RBACの追加

下記のログイン権限を付与します。サブスクリプション所有者であっても別で設定する必要があります。

クライアントVM上でテナントに接続

Windows Server VMへのRDP時に利用するログインユーザを使ってクライアントVM上でAADに参加します。ここをRDP時のログインユーザと異なるユーザにしてしまうと接続時にエラーが発生します。

Windows ServerへのAADによるログインの検証

通常通りRDPクライアントを立ち上げ、IPアドレスを入力、認証画面が出現します。ここでAzureでRBACを割り当てたユーザ情報(クライアントVM上で組織に接続時に使ったアカウント)でログインします。

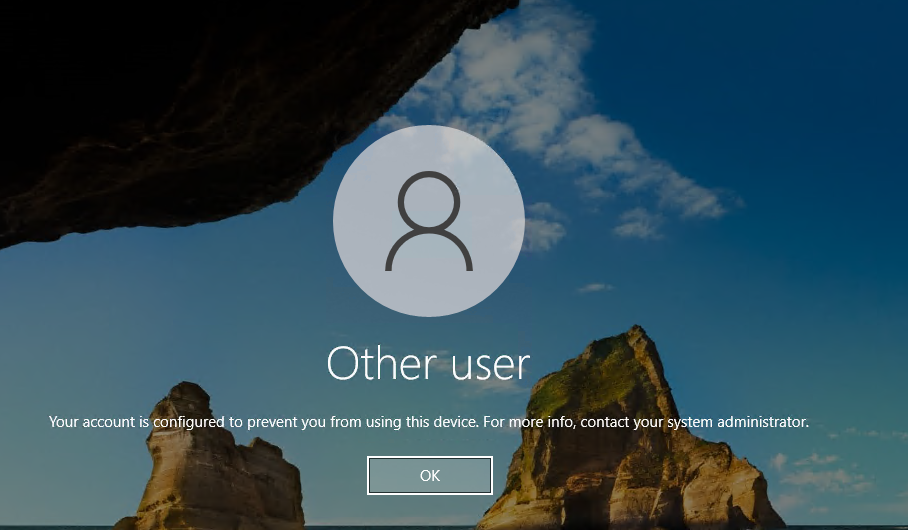

ちなみに、組織への接続に使ったアカウント以外で試してみるとこのような画面になります。

Your account is configured to prevent you from using this device. For more info, contact your system administrator.

やはり、ユーザ+デバイスの組み合わせで制御がかかっているようですね。