概要

- AWS LambdaとDynamoDBを使ってLINE Botを作ったので、その備忘録の1つです。

- この記事では、関連作業に必要なIAMユーザーを作成する手順を説明します。

作成するIAM

- 2つ作成します

- 1つ目: CLI操作用

- 今回は

dev_cliの名称にします。

- 今回は

- 2つ目: マネジメントコンソール操作用

- 今回は

dev_consoleの名称にします。

- 今回は

環境

macOS: 13.5.1

Homebrew: 4.1.4

Node.js: v18.14.1

aws-cli: aws-cli/2.13.7 Python/3.11.4 Darwin/22.6.0 source/arm64 prompt/off

前提条件

- Node.jsのダウンロード・インストール済み

- AWS CLIのダウンロード・インストール済み

- 新規IAMユーザーを作成できる権限のIAMユーザーを持っていること

- 持っていない場合は作成するか、ルートユーザーを使う方法でも構いません。

IAMユーザーの作成

- IAMユーザーを作成できるアカウントでAWSへログインする。

- IAM -> ユーザー -> ユーザーの作成 をクリック

CLI操作用 dev_cli の場合

-

大まかな流れは以下の通り。

- ユーザー作成

- アクセスキー作成

- インラインポリシー作成

-

以下は、詳細のやり方です。

-

ユーザー名を入力し、次へをクリック

- 許可を設定 にて、何も選択せず 次へ をクリック

- 必要なインラインポリシーなどの設定は後でやります。

- ユーザーの作成 をクリック

- ユーザーが作成されるので、ユーザー名をクリックする

- アクセスキーを作成 をクリック

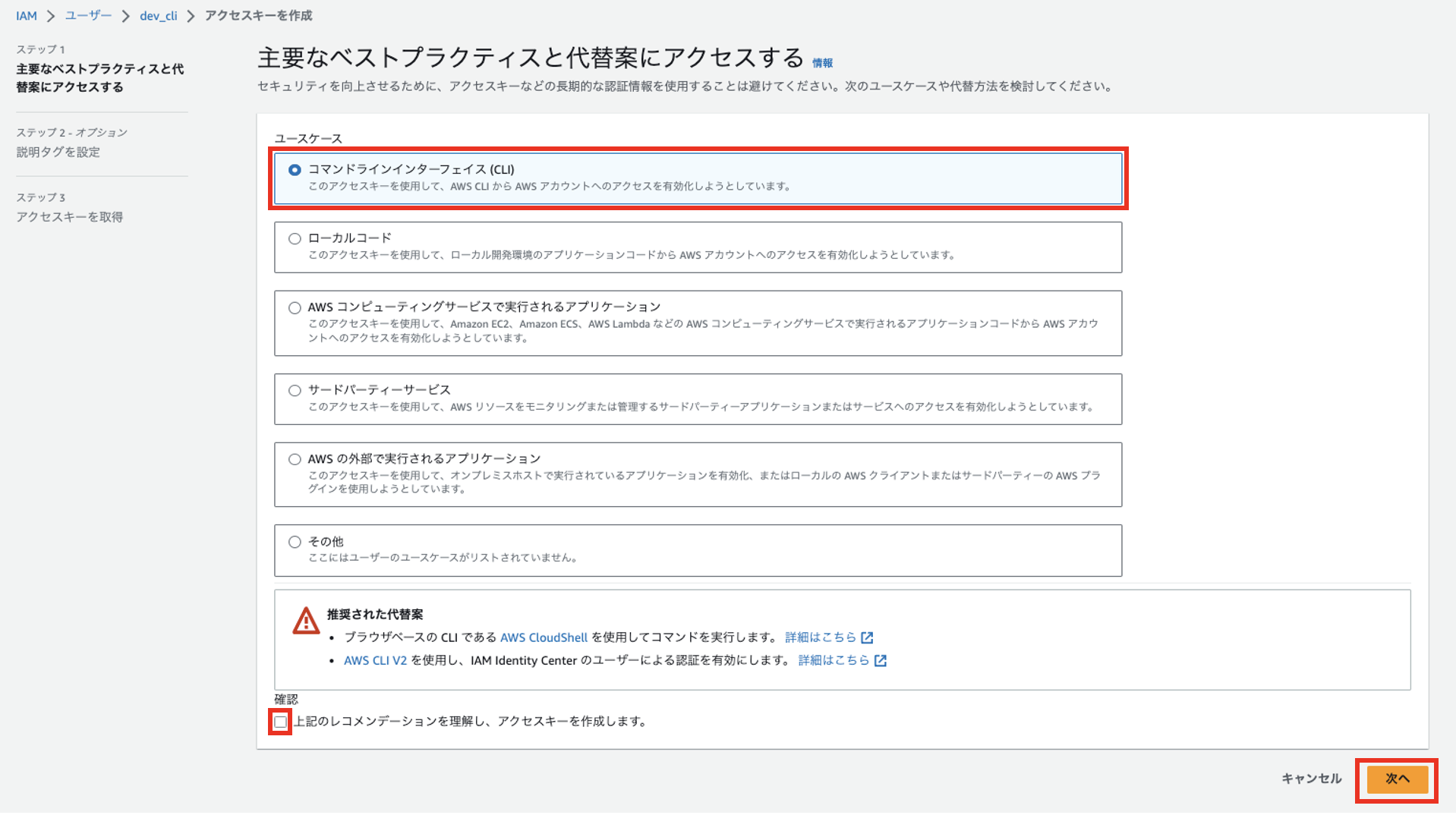

- ユースケースの中から『コマンドラインインターフェイス (CLI)』を選択し、チェックボックスを選択し、次へをクリック

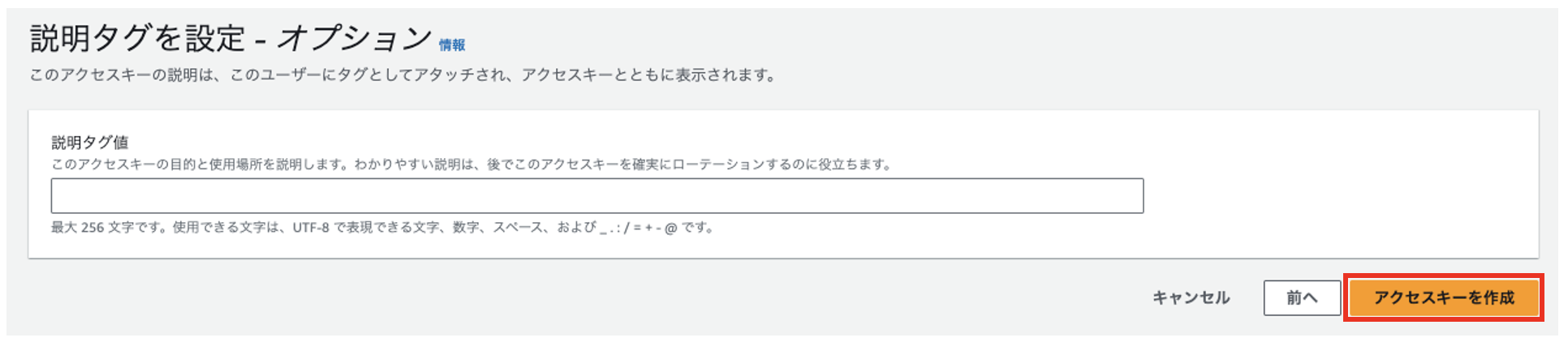

- アクセスキーを作成 をクリック。

- 説明タグは任意なので、空欄でOK。

- アクセスキーが作成されます。(アクセスキー、シークレットアクセスキーです。)

- ここの画面を抜けると2度と確認できないので、忘れずにメモすること。

- csvファイルをダウンロードするのをおすすめします。

- 最後に 完了 をクリック。

- 次にインラインポリシーを作成します。

- 許可 -> 許可ポリシー -> 許可を追加 -> インラインポリシーを作成 をクリック

- Lmabdaを選択

- 以下のアクション許可を追加

- 読み取り -> GetFunction

- 書き込み -> UpdateFunctionCode, UpdateFunctionConfiguration

- リソース -> 特定 -> 『このアカウント内のいずれか』をチェック

- 次へ を選択

- 任意のポリシー名を入力し、『ポリシーの作成』をクリック

- 今回は

dev_cli_inline_policyとします。

- 今回は

- 作成したインラインポリシーがアタッチされていることが確認できます。

- これで

dev_cliのIAMユーザーの作成完了です。

- 次はdev_dev_consoleを作成します。

コンソール操作用 dev_console の場合

- 大まかな流れは、上記で説明した

dev_cliの作成の流れとほぼ同じです。 - 異なる点は以下の通り

- アクセスキーの作成は不要

- マネジメントコンソールからのアクセスを許可すること

- 以下、詳細を説明します。(同じ内容の箇所は説明を省きます)

-

dev_consoleのユーザーを作成する- 『AWS マネジメントコンソールへのユーザーアクセスを提供する』にチェックします。

- ユーザータイプ -> 『IAM ユーザーを作成します』をチェック

- 推奨はIdentity Centerですが、今回はIAMユーザー作成の方法を取ります。

- コンソールパスワード

- ここはお好みの設定を選択してOK。今回は以下の通りです。

- 『自動生成されたパスワード』 を選択

- 『ユーザーは次回のサインイン時に新しいパスワードを作成する必要があります - 推奨』をチェック

- 『次へ』をクリック

- ユーザーを作成し、パスワードのcsvをダウンロードします。

- コンソールへログインする際に、パスワードを使用します。

- 次に、許可ポリシーをアタッチします。

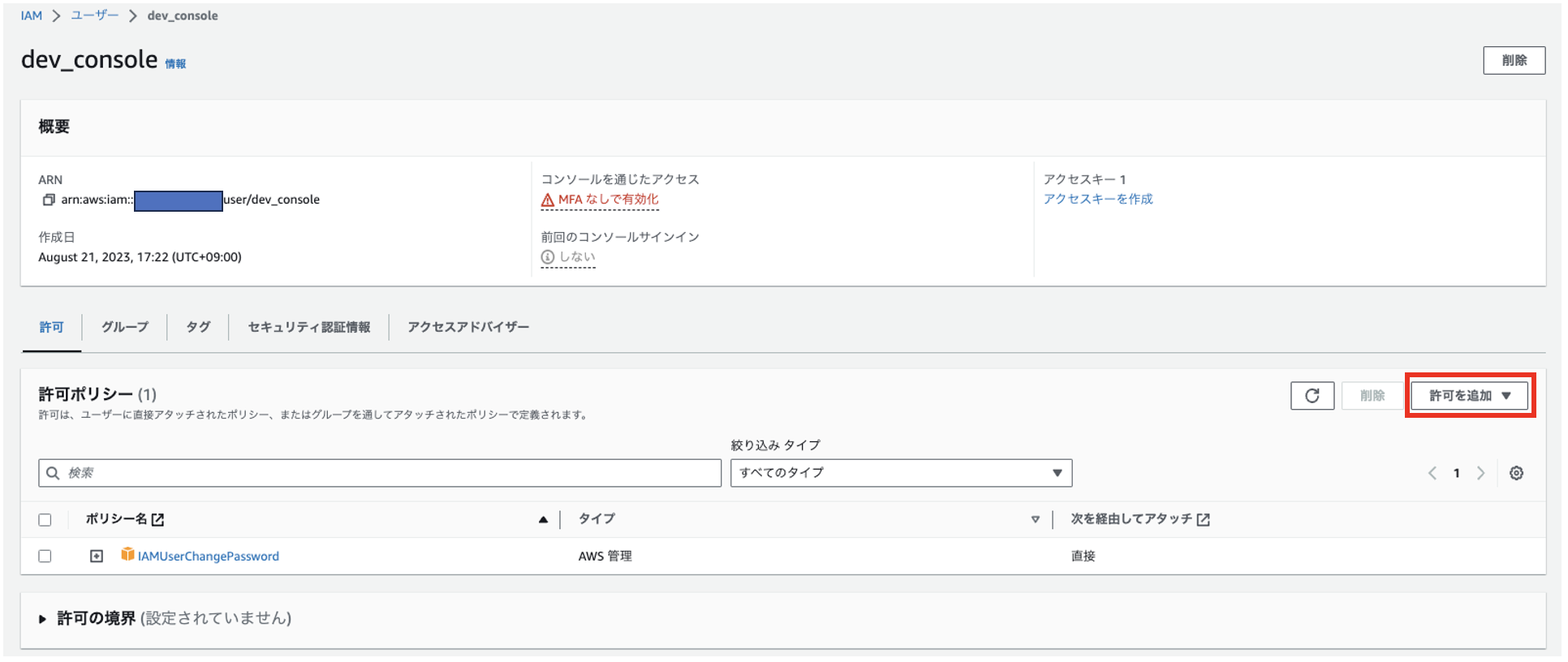

- ユーザー -> dev_console -> 許可 -> 許可を追加 -> 許可を追加

- ポリシーを直接アタッチする

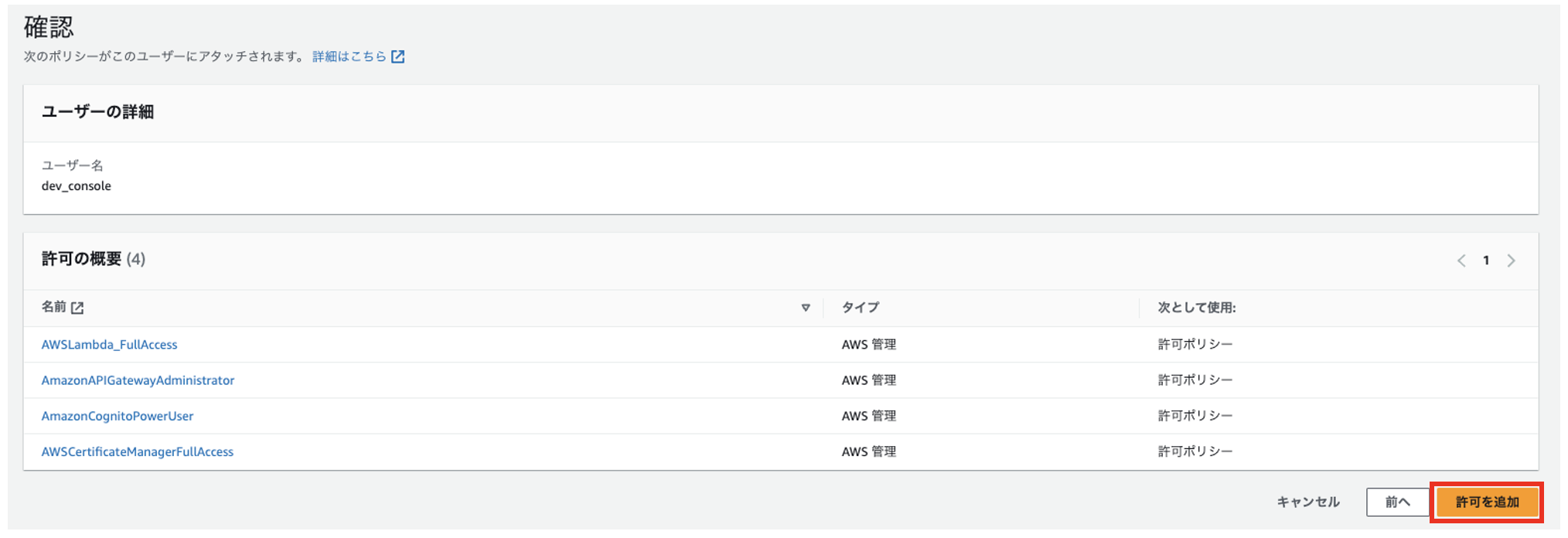

- 以下の4つを検索してレ点チェックし、次へをクリック。

- AWSLambda_FullAccess

- AmazonAPIGatewayAdministrator

- AmazonCognitoPowerUser

- AWSCertificateManagerFullAccess

- 以下の4つを検索してレ点チェックし、次へをクリック。

- 選択したポリシーの内容が正しいことを確認して、『許可を追加』をクリック

- 以上で、IAMユーザーの作成は完了です。