はじめに

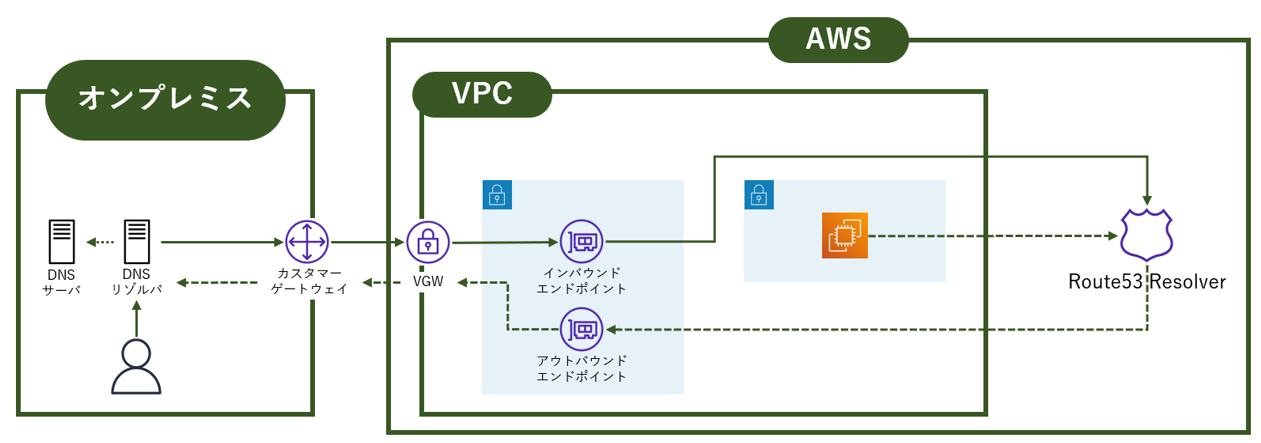

オンプレミスからAWSのプライベートDNSを使用して名前解決したい、あるいは、オンプレミスからAWS PrivateLinkにアクセスしたいといった要件を実現するためにRoute 53 Resolverを利用するケースがあります。

AWS→オンプレミスも同様です。

Route 53 Resolverとは

- VPC内にてデフォルトで存在する、フォワーダー機能を持つDNSサーバー

- Route 53 プライベートホストゾーンへ通信を転送

インバウンドエンドポイントの利用

- インバウンドエンドポイントを立てることで、エンドポイント経由でオンプレミスからRoute 53 Resolverにクエリ処理を送ることが可能

- つまり、オンプレミスからAWS上の名前解決が可能に!

アウトバウンドエンドポイントの利用

- アウトバウンドエンドポイントを立てることで、エンドポイント経由でRoute 53 ResolverからオンプレDNSサーバにクエリ処理を送ることが可能

- Route 53 Resolver Ruleにて、Route 53 ResolverがどのDNSサーバーを参照するかのルールを定義しておく

- VPCが複数ある場合は、上記ルールをResource Access Manager経由で共有することで、管理コストを削減可能

- つまり、AWSからオンプレミス上の名前解決が可能に!

これをガバメントクラウド上のシステムに導入した際、発生する課題と対応方針が以下の記事でまとめられていましたので簡単に紹介させていただきます。

https://aws.amazon.com/jp/blogs/news/govcloud-domain-name-resolution/

オンプレミスからAWSの名前解決

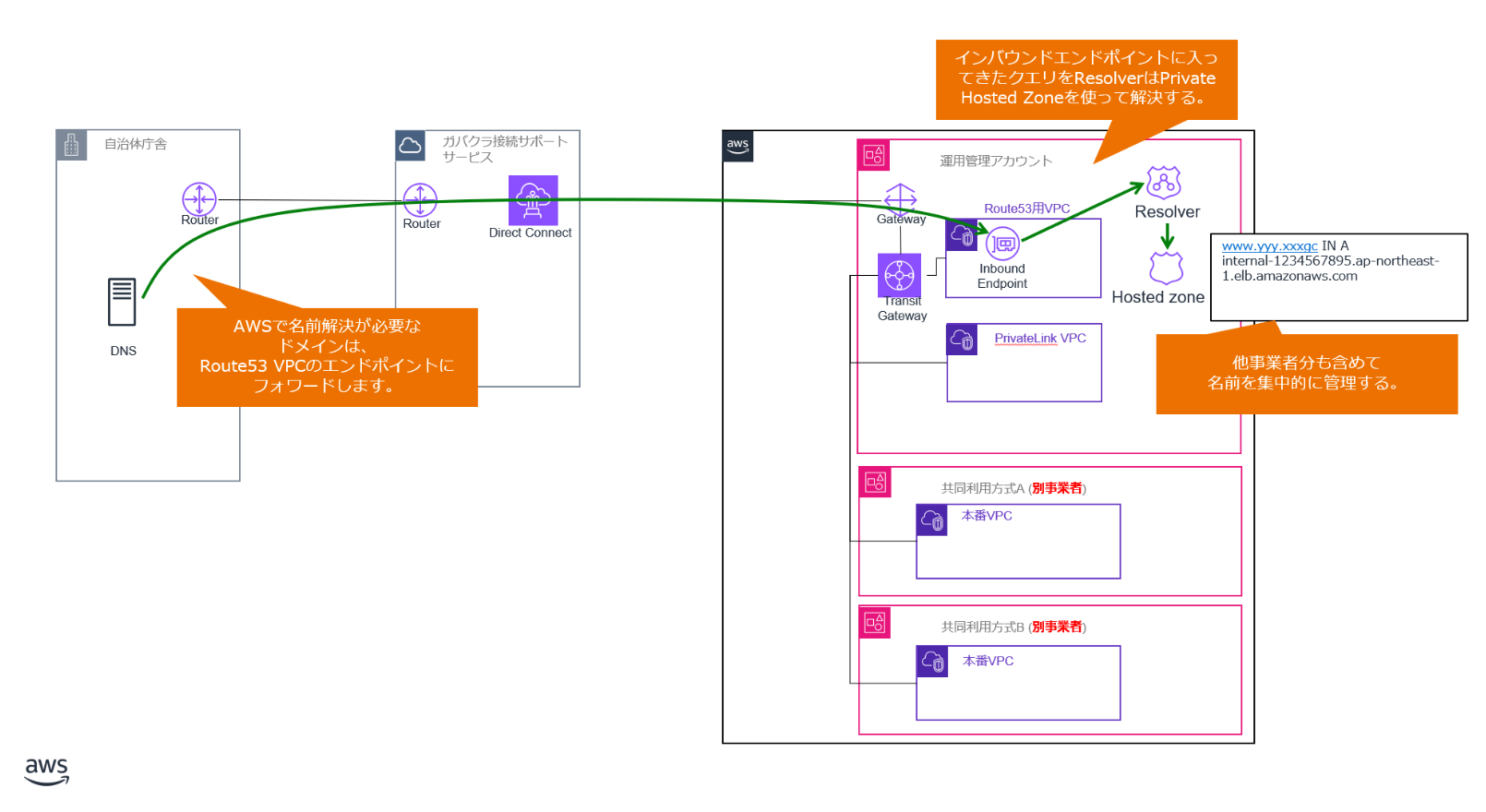

Route 53 Private Hosted Zone を他の VPC へ共有する方法

インバウンドエンドポイントは運用管理アカウントに置き、他事業者からプライベートゾーンの共有を受ける方針です。

インバウンドエンドポイントが一つだけで良いため、ランニングコストの観点でメリットがあると紹介されています。

運用管理アカウントで集中管理する方法

上記に加え、プライベートホストゾーンも一つにまとめて管理しようという方針です。

コスト観点ではメリットがありますが、レコードのCRUDの度にヒューマンコストがかかる構成となっています。

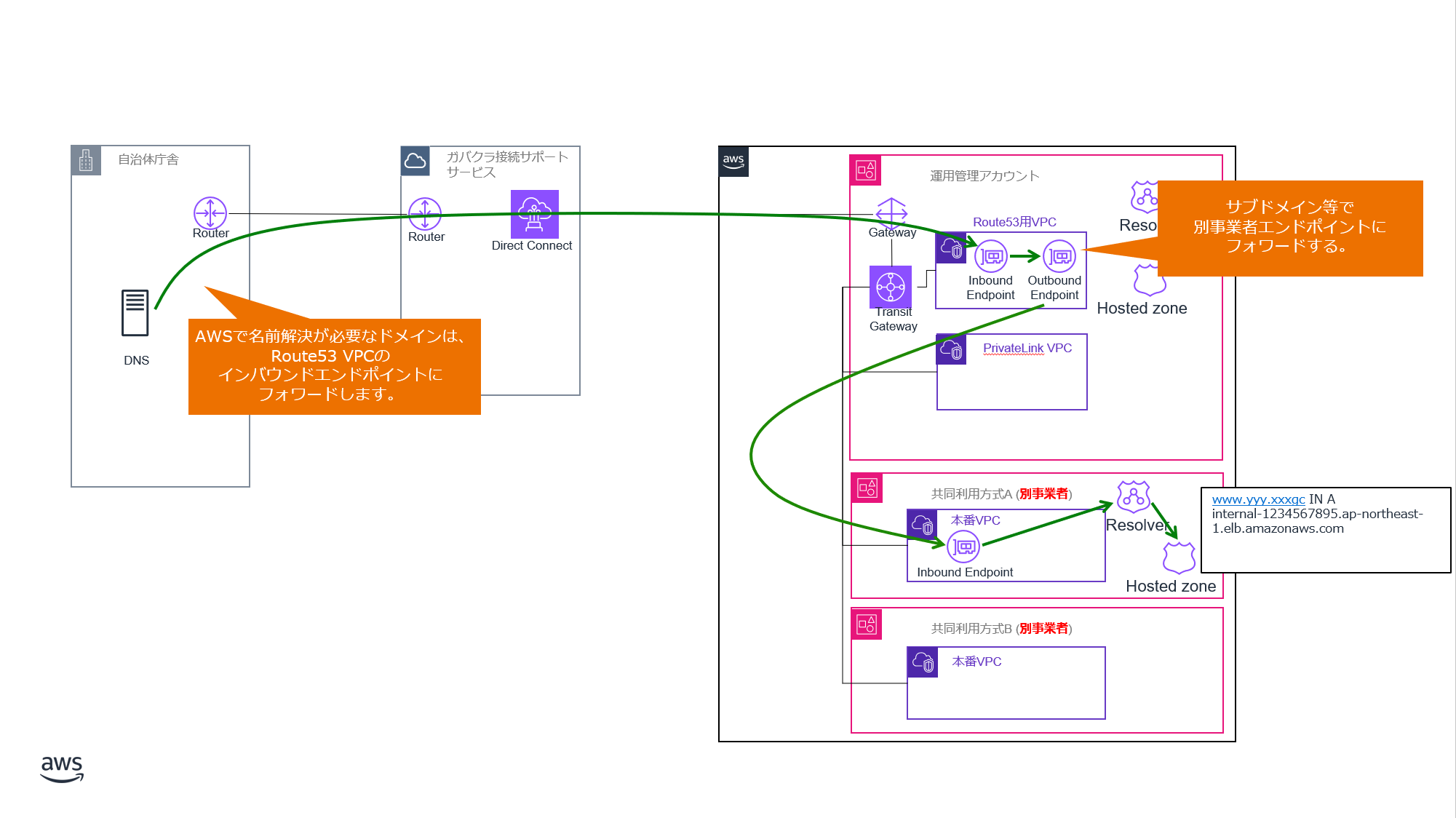

Route 53 Resolver エンドポイントを連携する方法

他アカウントにもインバウンドエンドポイントを用意し、運用管理アカウントからの通信をチェーンしていく方針。

もちろんコストは高くなりますが、アカウントごとに関連性が無かったりセキュリティ上の観点から外部に共有したくないといった場合はスタンダードなやり方になりそうです。

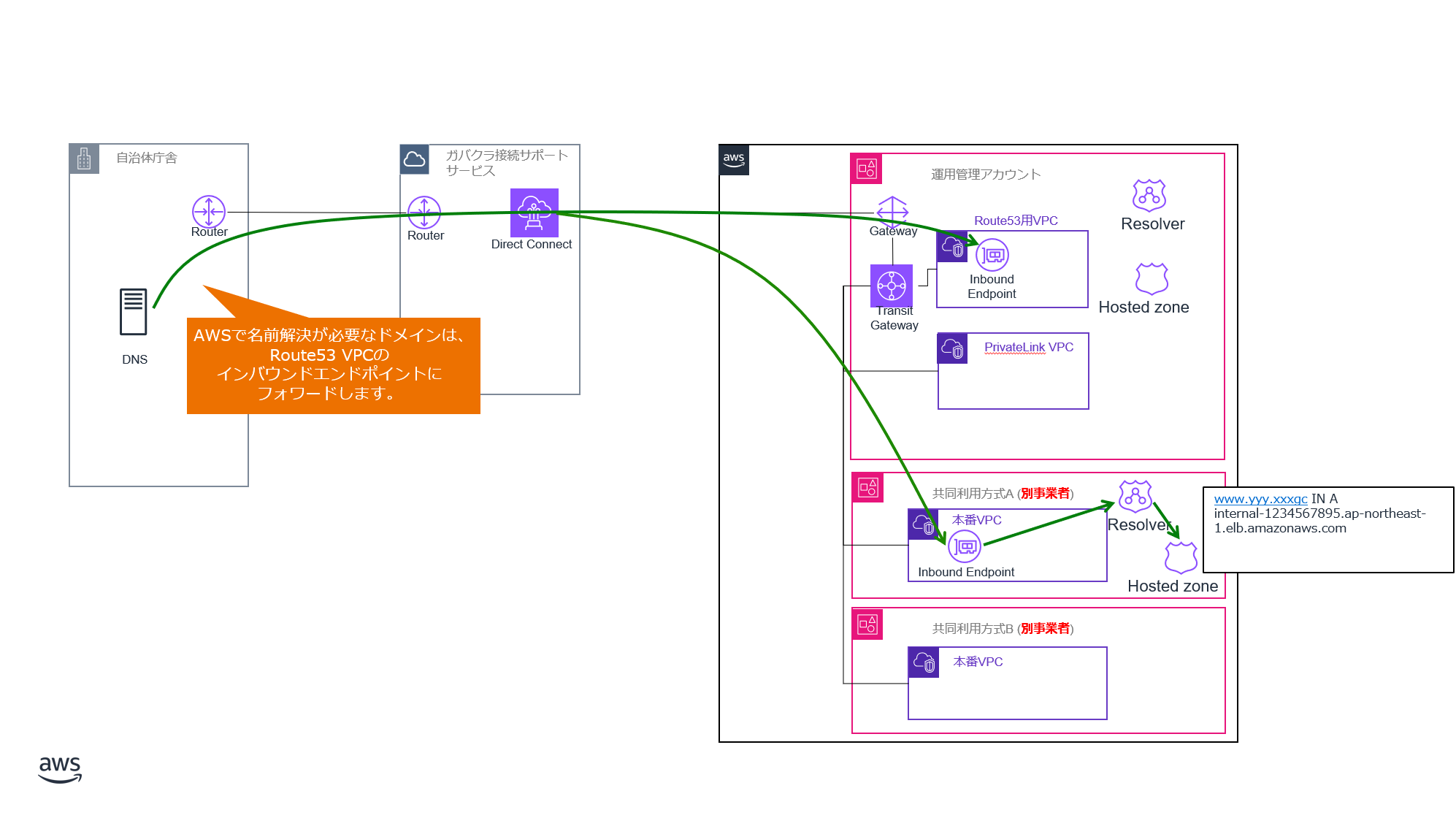

個別の Resolver エンドポイントを運用する方法

オンプレミスとからの入り口もアカウントごとに用意する方針です。

オンプレミス側のフォワーダー設定がアカウントの数だけ増えるので、前方針の方がメリットはありそうです。

AWSからオンプレミスの名前解決

Route 53 Resolver Rule を他の AWS アカウントへ共有する方法

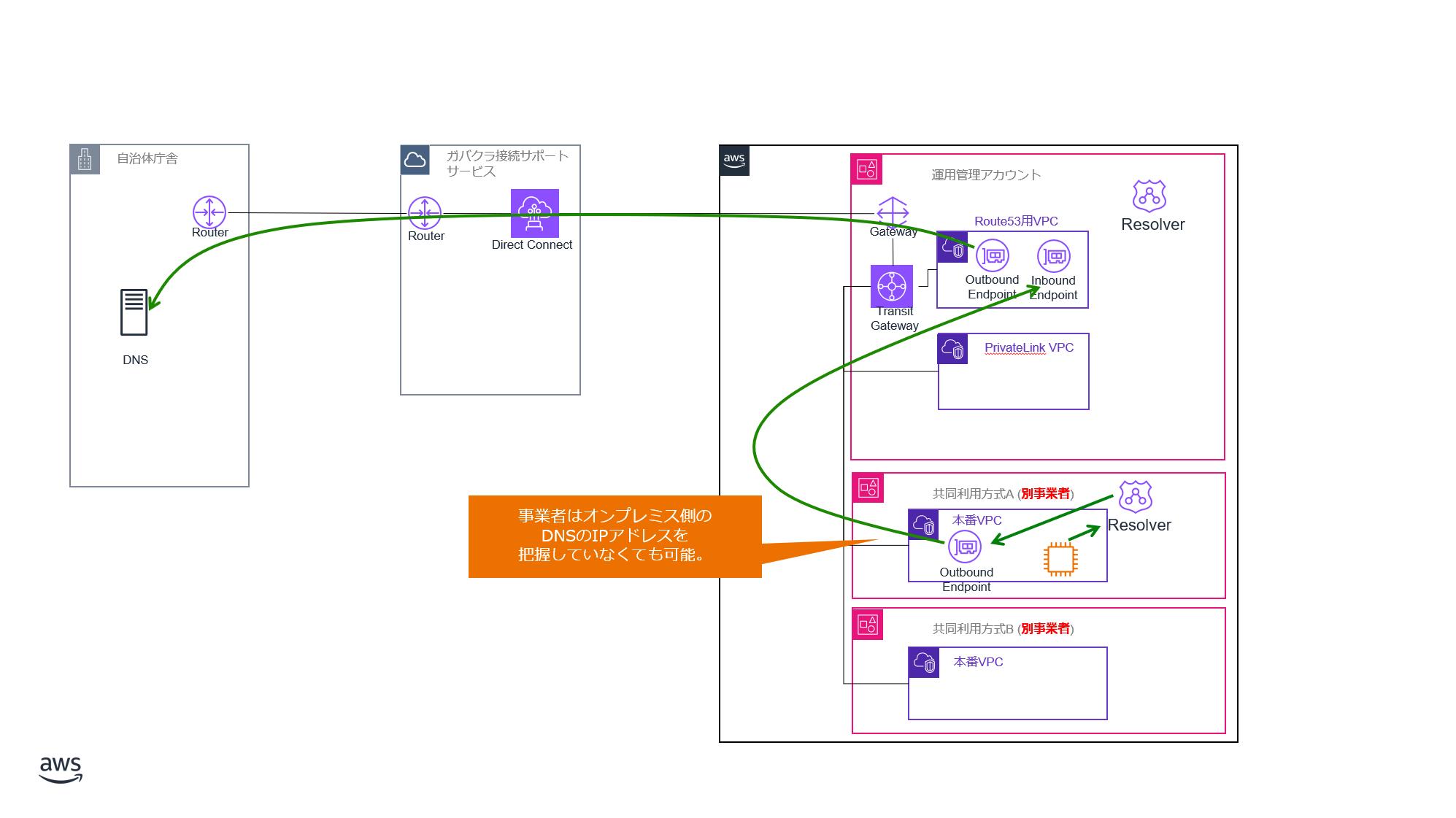

アウトバウンドエンドポイントは運用管理アカウントに置き、他アカウントにリゾルバルールを共有する方針です。

アウトバウンドエンドポイントが一つだけで良いため、ランニングコストの観点でメリットがあると紹介されています。

\

\

DHCP を変更する方法

DHCPオプションセットを作成し、VPCに関連付けることで、名前解決の参照先を運用管理アカウントへ集約する方針です。

アカウント内のVPCエンドポイントが使用できなくなるとのことで、よほどのことがない限りこの方針は取らないかなと見受けました。

Route 53 Resolver エンドポイントを連携する方法

オンプレミスからAWS環境へのアクセス時の構成と逆になります。

オンプレへの出口調整は、運用管理アカウントに任せることができるメリットがあります。

各アカウントで個別のResolver エンドポイントを運用する方法

この方針もオンプレミスからAWS環境へのアクセス時の構成と逆になります。

最後に

今回の構成例はガバメントクラウドに限った話ではなく、マルチアカウント構成をとるシステムすべてに流用できる話であるため大変勉強になりました。

アカウント特性とコストをトレードオフにとり最適な構成を目指していきたいです。