初めに

本記事では、超個人的な興味で、アリババクラウドを触ったログを書いてます!AWSでよく使われる一般的な構成を作るのにどうすればいいかを調査したものです。AWSはこうだけどアリババクラウドはこうだったという知見を貯めていきたいと思います。仕事でテンセントクラウドなどAWS,GCP,Azure以外のメジャーなクラウドを知る機会も多く、一度学習してみようという気がしたので使ってみました。

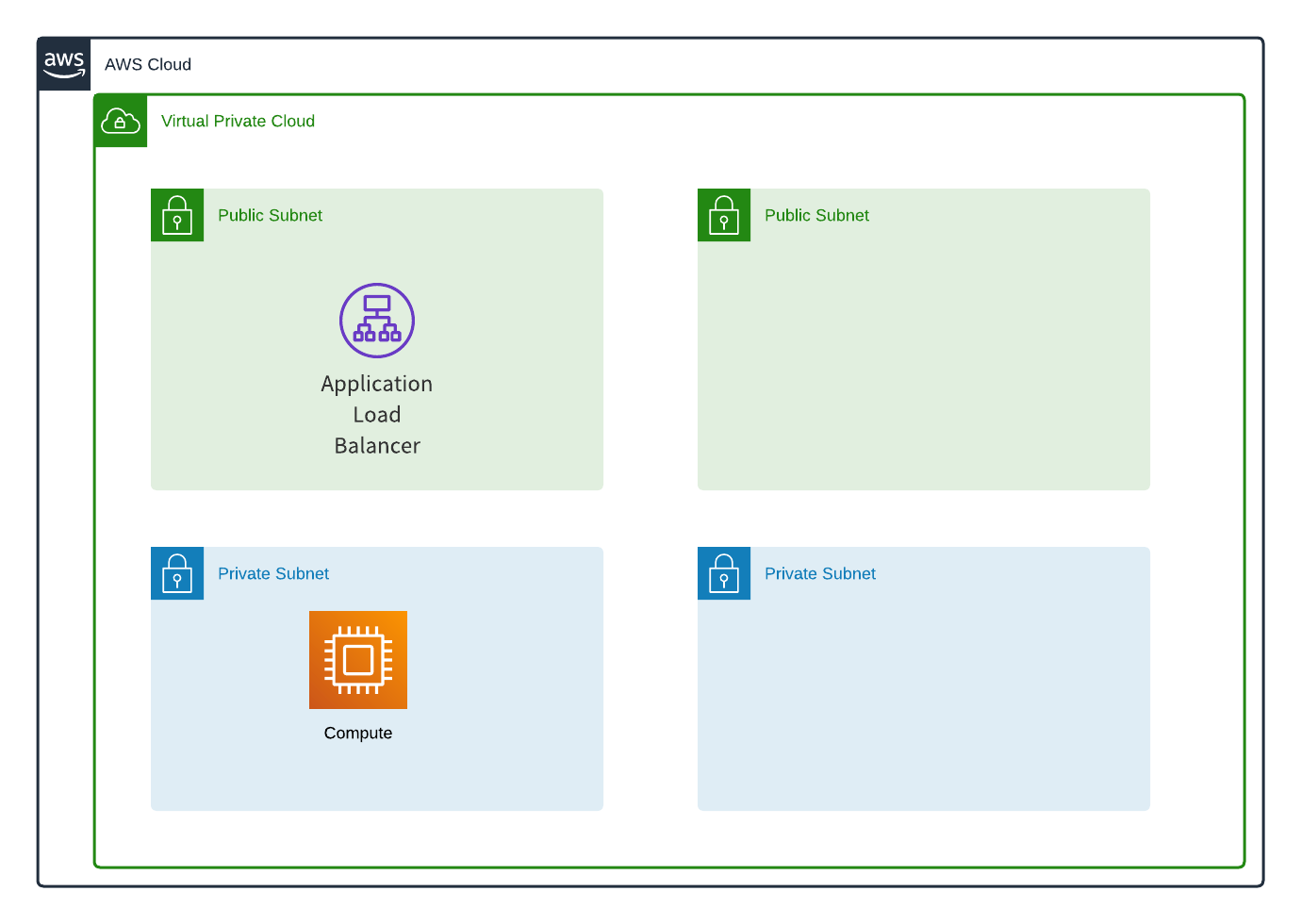

今回の検証

検証概要

調査

今回の調査にあたり、全く初めての状況から執筆するので、まずは公式ドキュメントなど参考文献を漁ってみたいと思います!

アリババクラウドでのVPC

AWSで言うところのVPCですが、アリババクラウドでも存在するのか?アリババクラウドではどのような概念なのかを確認していきます。

まず公式ドキュメントを見たところ以下のようなサイトに出会しました。

Virtual Private Cloud(VPC)

論理的なアークテクチャーは以下のサイトにありました。

VPC論理アーキテクチャ

VPCを確認するとVPCはAWSと一緒ですが、プライベート CIDR ブロックという名前でした。公式には以下のような表が記載されています。

| CIDRブロック | IPアドレス数 |

|---|---|

| 192.168.0.0/16 | 65,532 |

| 172.16.0.0/12 | 1,048,572 |

| 10.0.0.0/8 | 16,777,212 |

この表からAWSのVPCは/16までのサポートですが、アリババクラウドはVPCをそれ以上にサポートしていそうな印象です。この点は実際にVPCを作成する際にも確認したいと思います。

次にサブネットやルートテーブルといった概念にも違いがあります。

まずアリババクラウドにはvRouterとvSwitchというものがありました。

まずvSwitchですが、公式には以下のような記述がありました。

公式ドキュメントより引用 : 一部抜粋

引用元

VSwitch は、VPC の基本的なネットワークデバイスであり、異なるクラウド製品インスタンスを接続するために使用されます。

VPC を作成した後、VSwitchesを作成して、仮想プライベートネットワークをさらに1つまたは複数のサブネットにセグメント化することができます。

VPC 内の VS スイッチは相互接続されています。したがって、サービスの可用性を向上させるために、

異なるゾーンの異なる VS スイッチに異なるアプリケーションを導入することができます。

この概念を見るとAWSでいうサブネットの概念に近そうです。

またvRouterという概念もあります。

公式ドキュメントより引用 : 一部抜粋

引用元

VRouterはVPCのハブです。

VPCの重要なコンポーネントとして、VPC内のVSスイッチを接続し、VPCと他のネットワークを接続するゲートウェイとして機能します。

VPCを正常に作成すると、ルートテーブルに関連付けられたVRouterが自動的に作成されます。

これはインターネットゲートウェイやエンドポイントといった概念に近そうです。

アリババクラウドでのサーバー

アリババクラウドでのサーバー、AWSでいうAmazon EC2はECSが該当しそうです。

こちらがECSの公式ドキュメントです。

Amazon EC2がAmazon Elastic Compute Cloudという正式名称ですが、アリババでは、Elastic Compute Serviceというようです。これはAmazon ECSと混同しそうな名前ですね・・・アリババECSというふうに工夫して呼ぶ必要がありそうです。

他のドキュメントの参考記事を見ましたが、一般的なIaasという感じでした。

構築作業

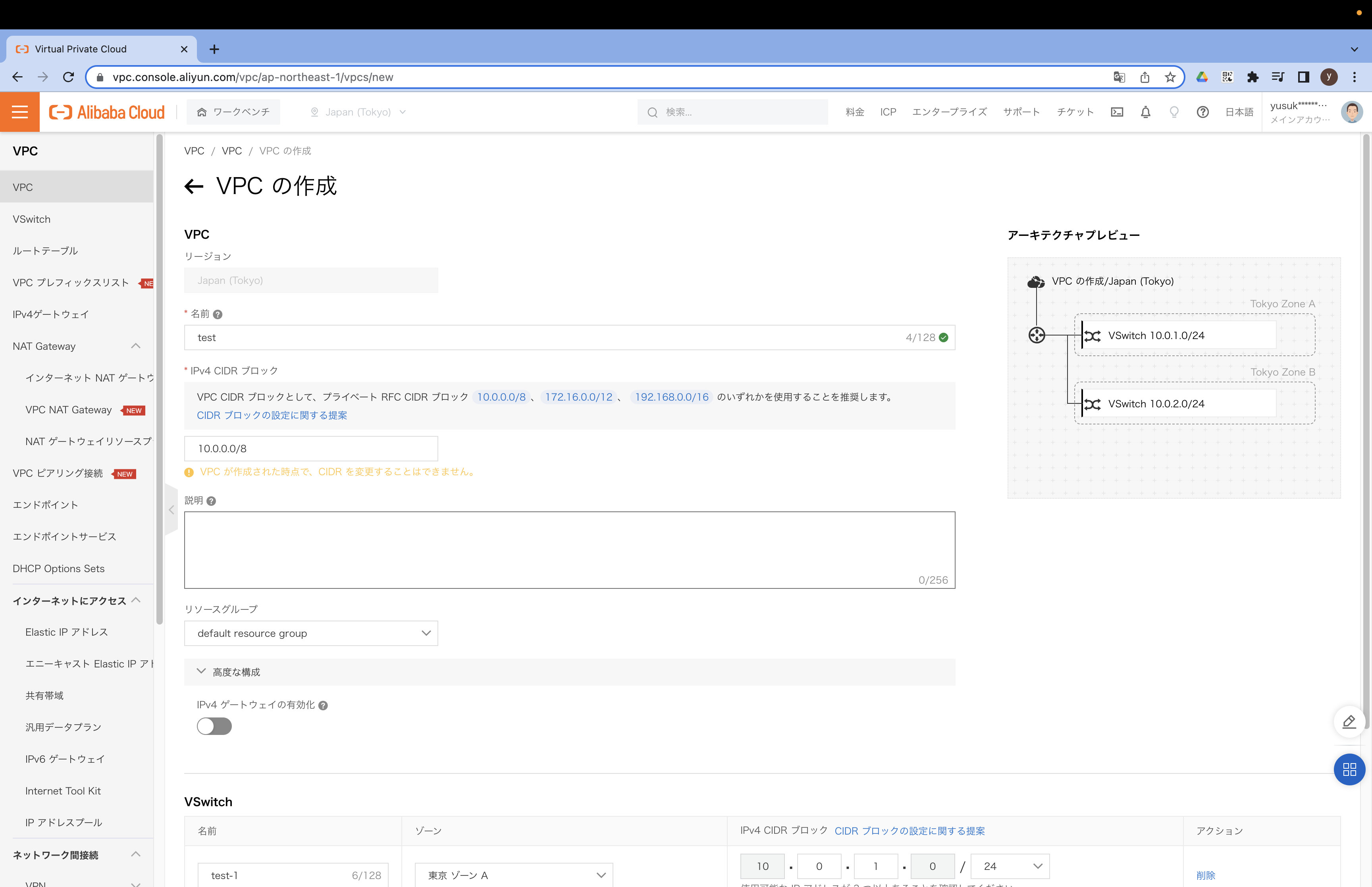

VPC構築

VPCのサーバーを立てていきます。アリババクラウドはAWSとは違い/8でも構築することができます。ネットワークが広すぎてもどうだというわけではありませんが、大規模サービスやIPアドレスの枯渇が懸念される場合には重宝しそうです。

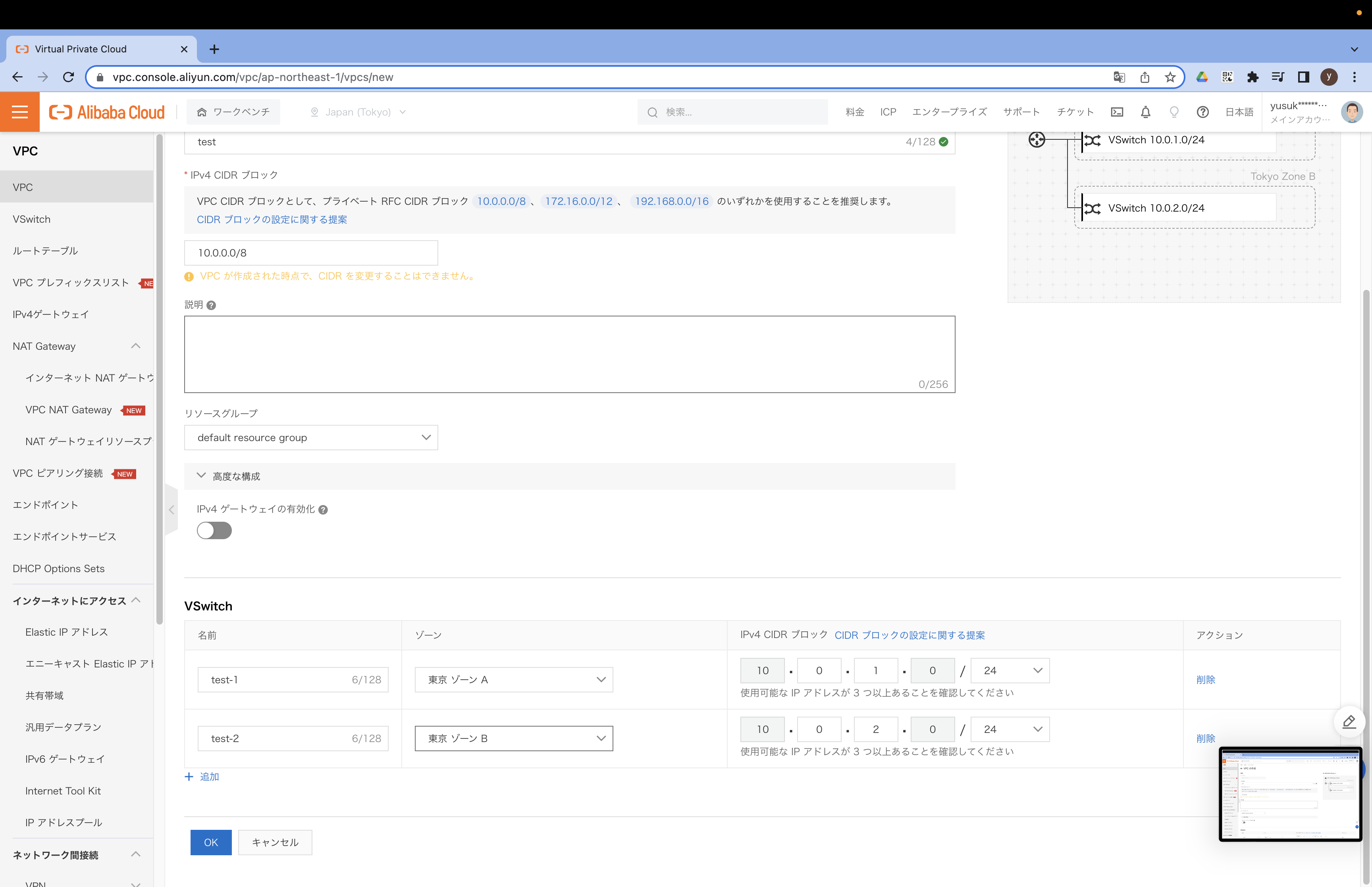

サブネット構築

サブネットはアリババクラウドではVSwitchといいます。こちらはサブネットと同じ感覚で作成ができます。VPCとサブネットを一緒に作る感覚です。後から判明しますが、デフォルトではパブリックサブネット扱いでの構築になりそうです。

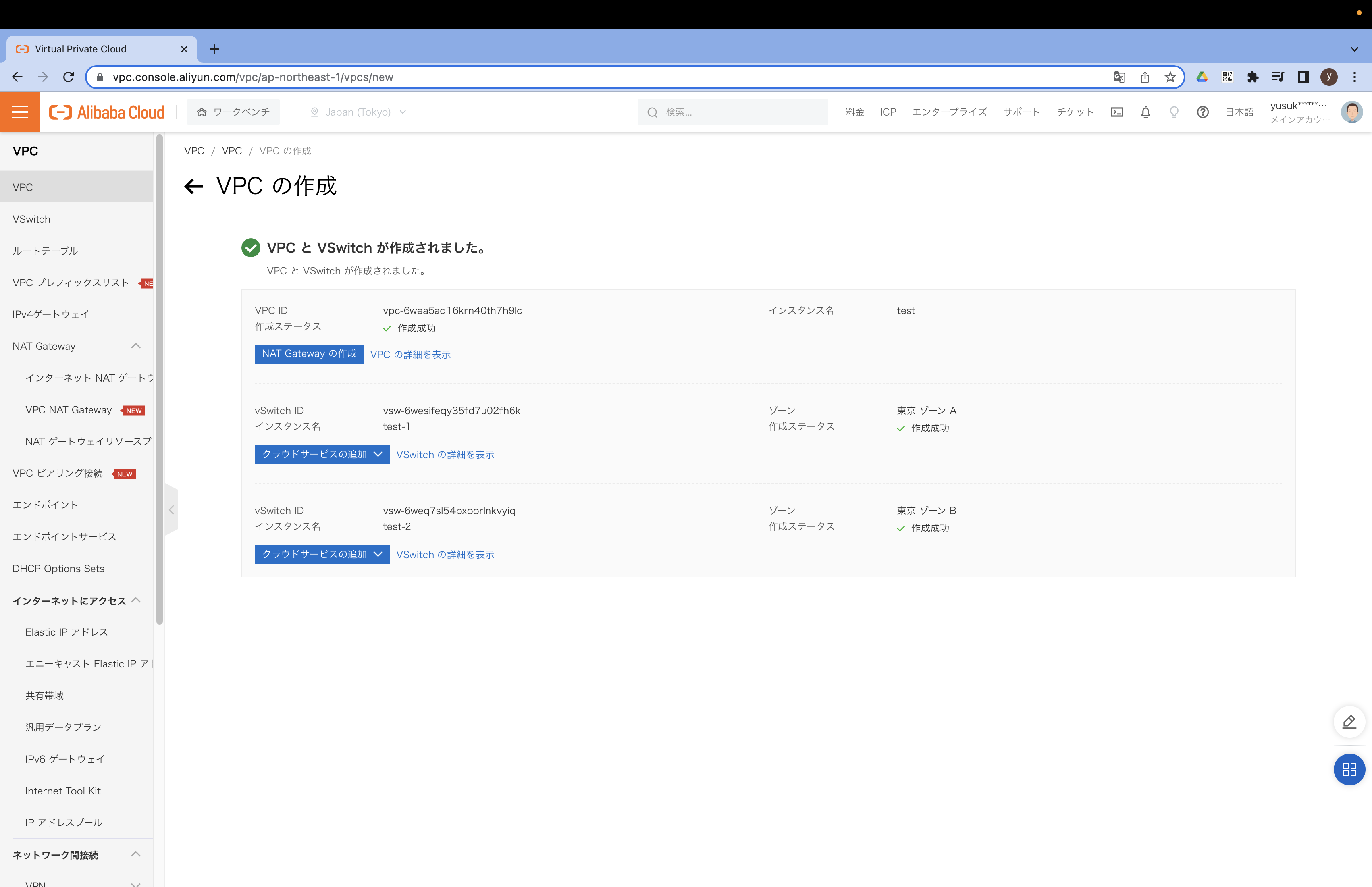

構築完了後画面

実際に構築すると以下のように作成された画面が表示されます。NATGatewayの追加や他のクラウドサービスの追加もこの画面からできるようです。

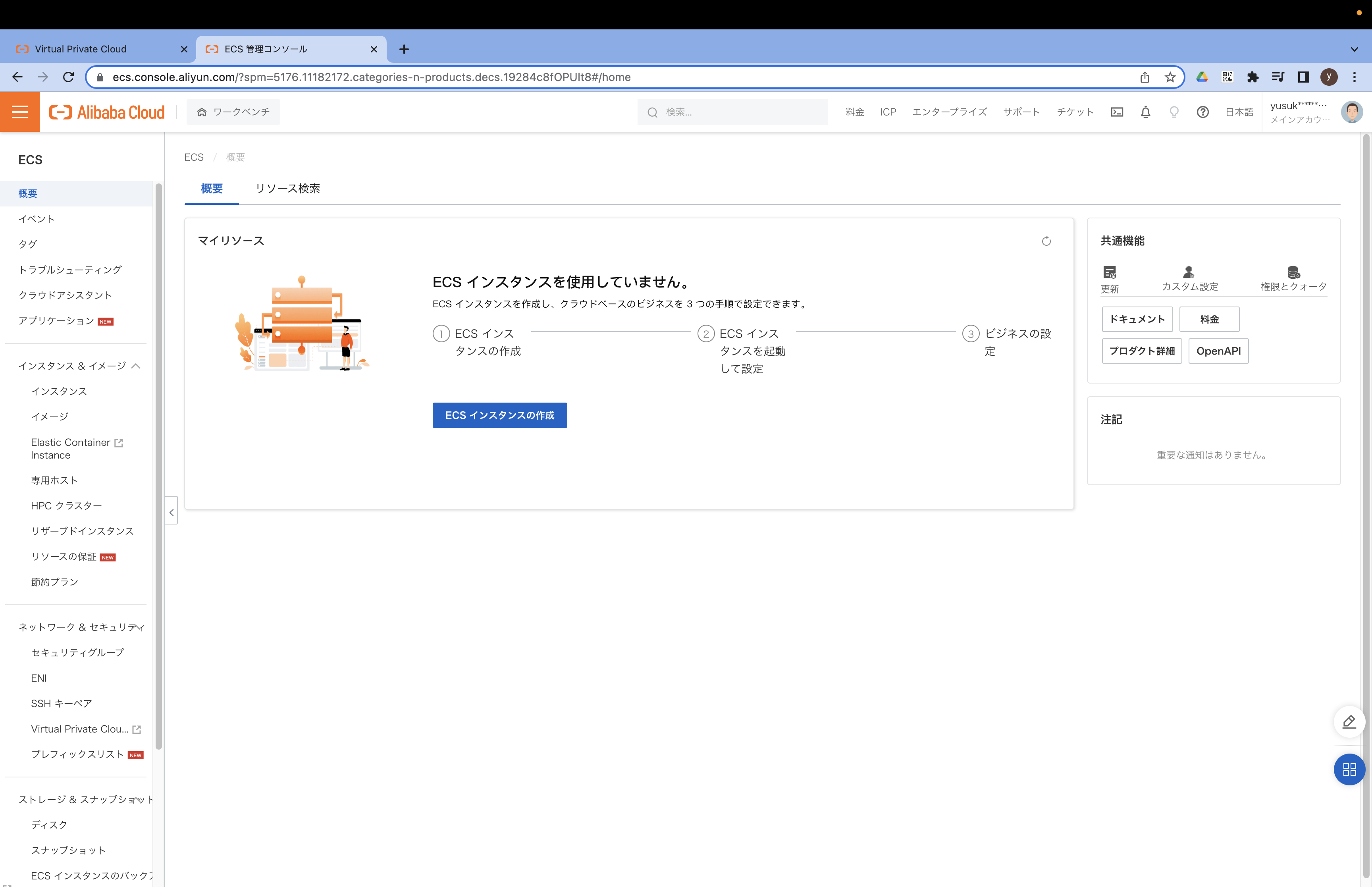

ECS構築

AWSでいうとAmazon EC2ですが、アリババクラウドでいうとECS(Elastic compute service)というようです。ECSを構築していきます。

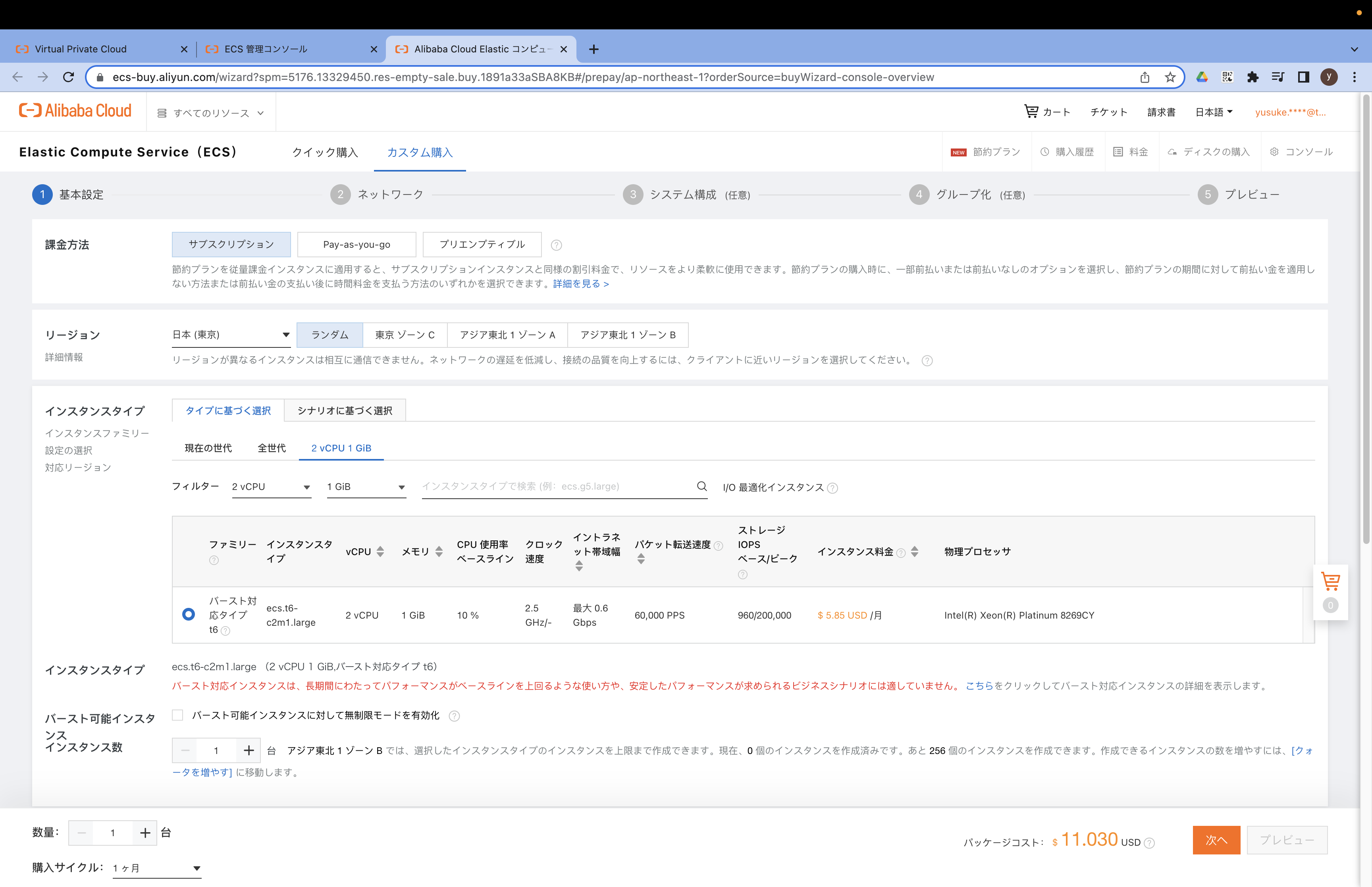

ECS画面

ECSは以下のような画面になっています。

まず、リージョンを東京に設定して、最小限で立てるインスタンス(AWSでいうt2.microの構築をイメージ)を構築していきます。

また課金方法の設定もありますが、オンデマンド、リザーブド、スポットの概念がECSの画面で選択できるようです。アリババクラウドはサービスの課金も含めて設定を一つの画面でまるっと設定するという思想がありそうです。

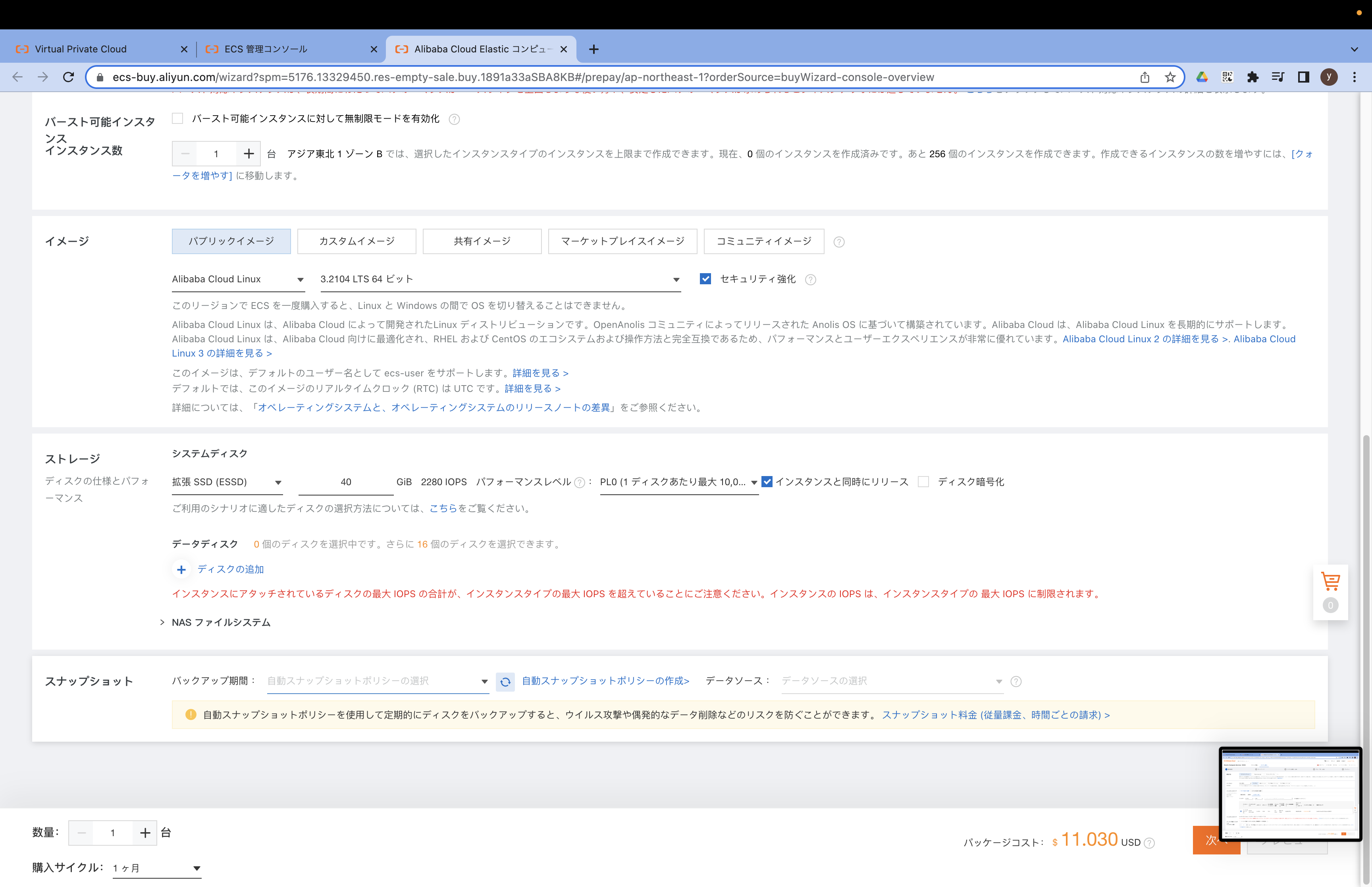

ECS画面2

ECSのイメージはlinuxで運用します。また他のところはデフォルトの設定のままで進めていきます。

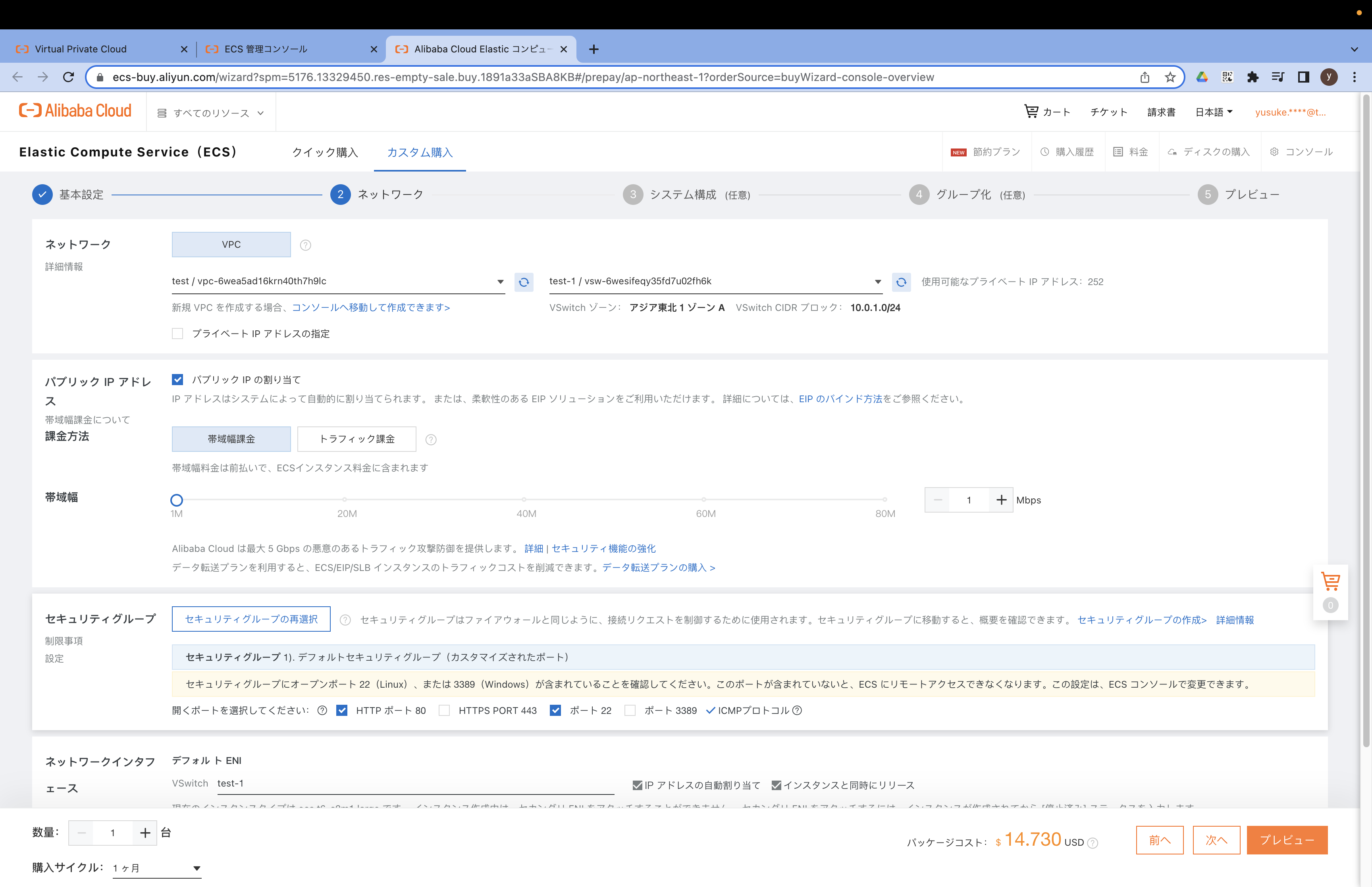

ECS画面3 ネットワーク画面

ECSのVPCを設定していきます。先ほど構築したVPCに設定します。また、パブリックIPアドレスの割り当てを実施します。

ここで帯域幅を自分で設定する必要が出てきました。とりあえずデフォルトで設定しますが、必要に応じてここも考える必要がありそうです。

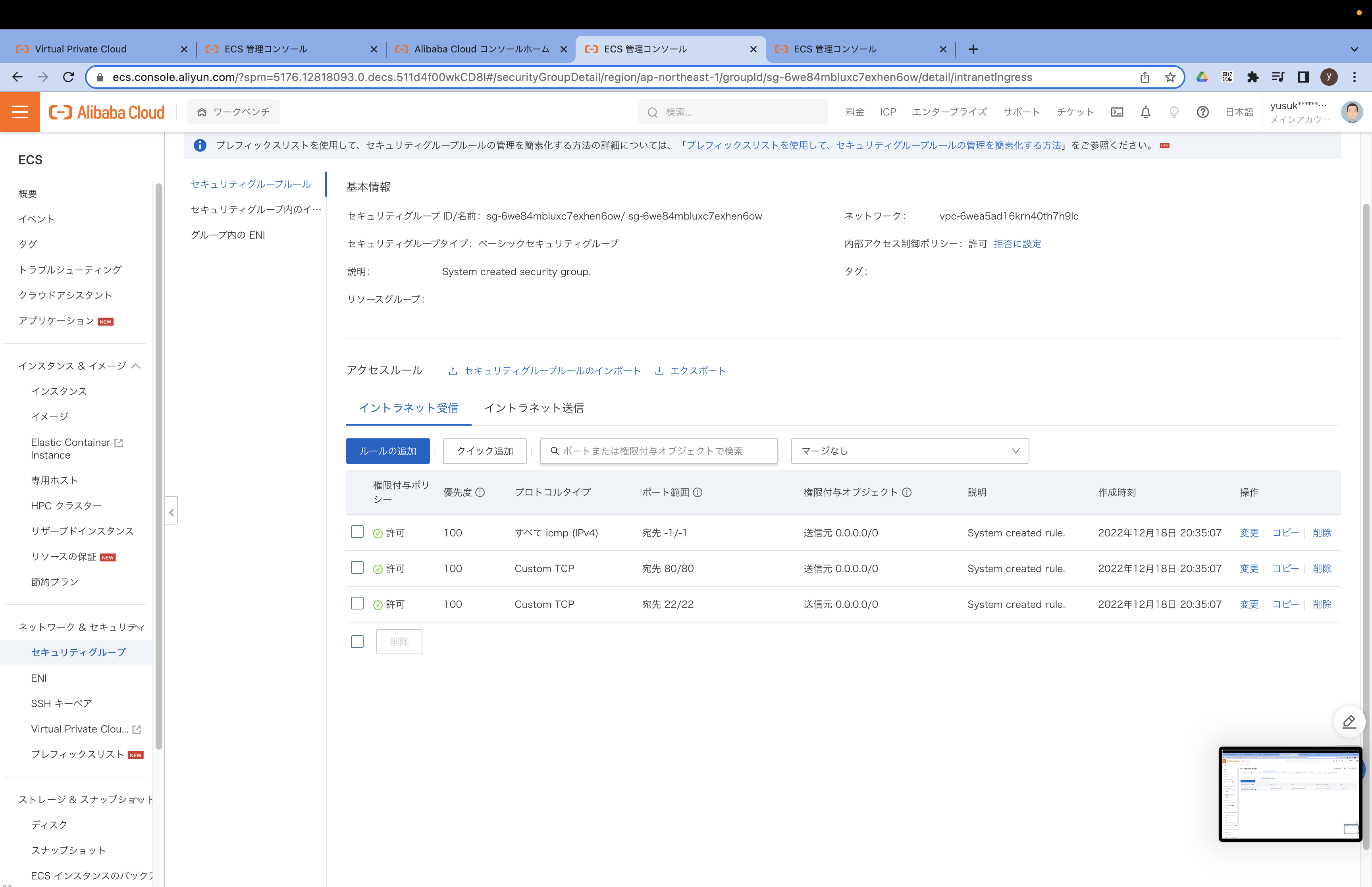

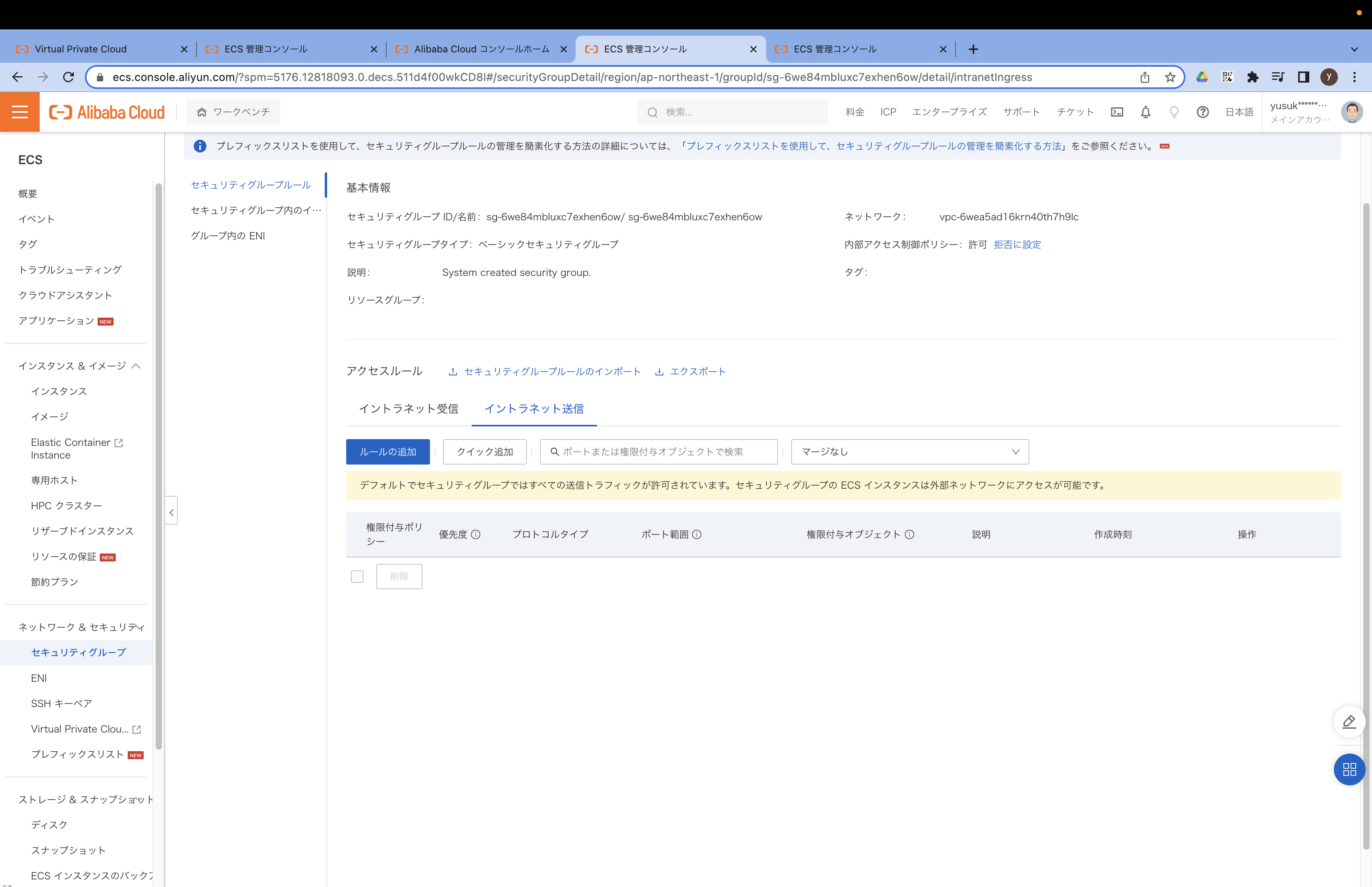

セキリュティグループは22と80を設定します。

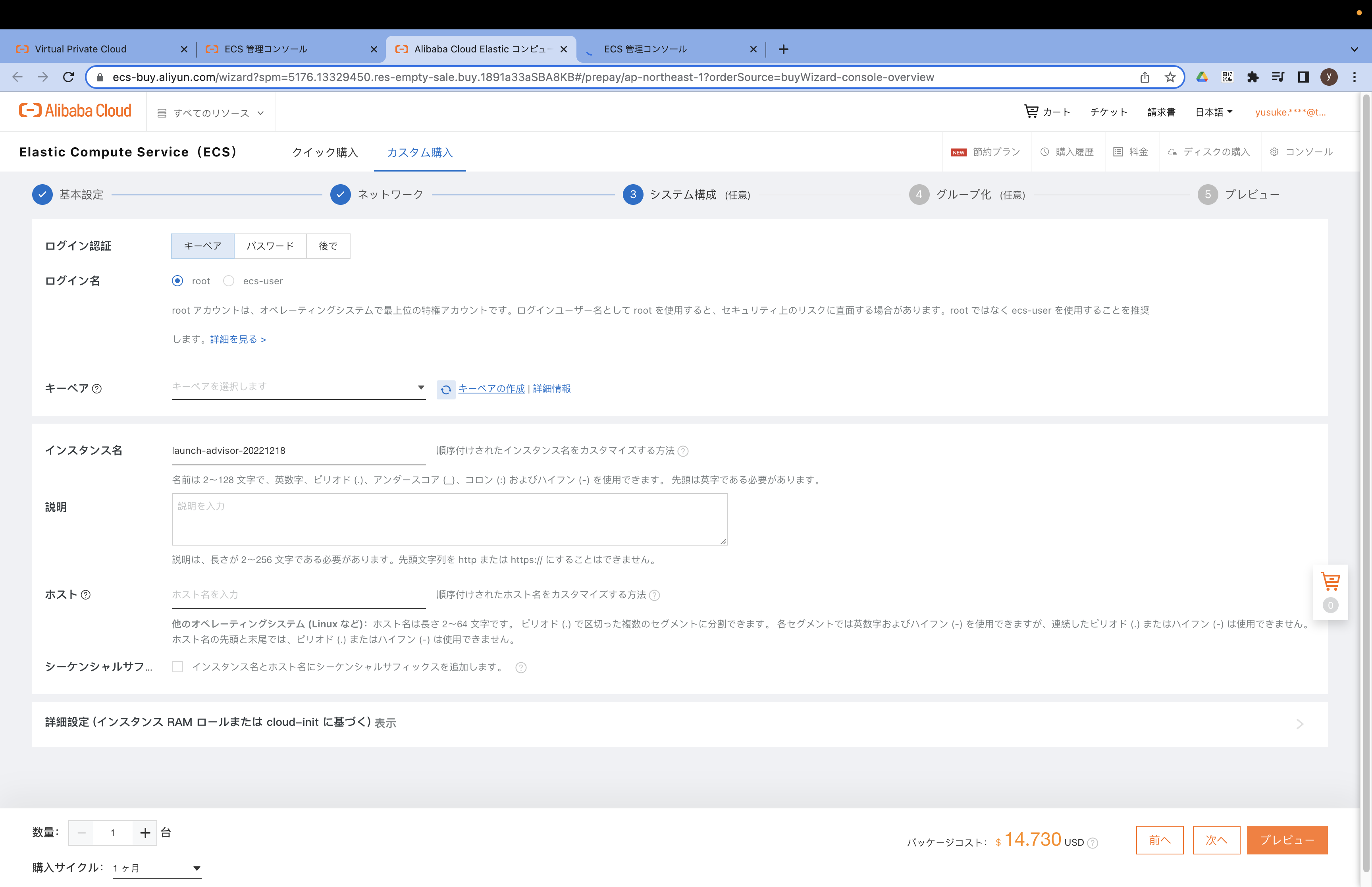

ECS画面4 システム構成

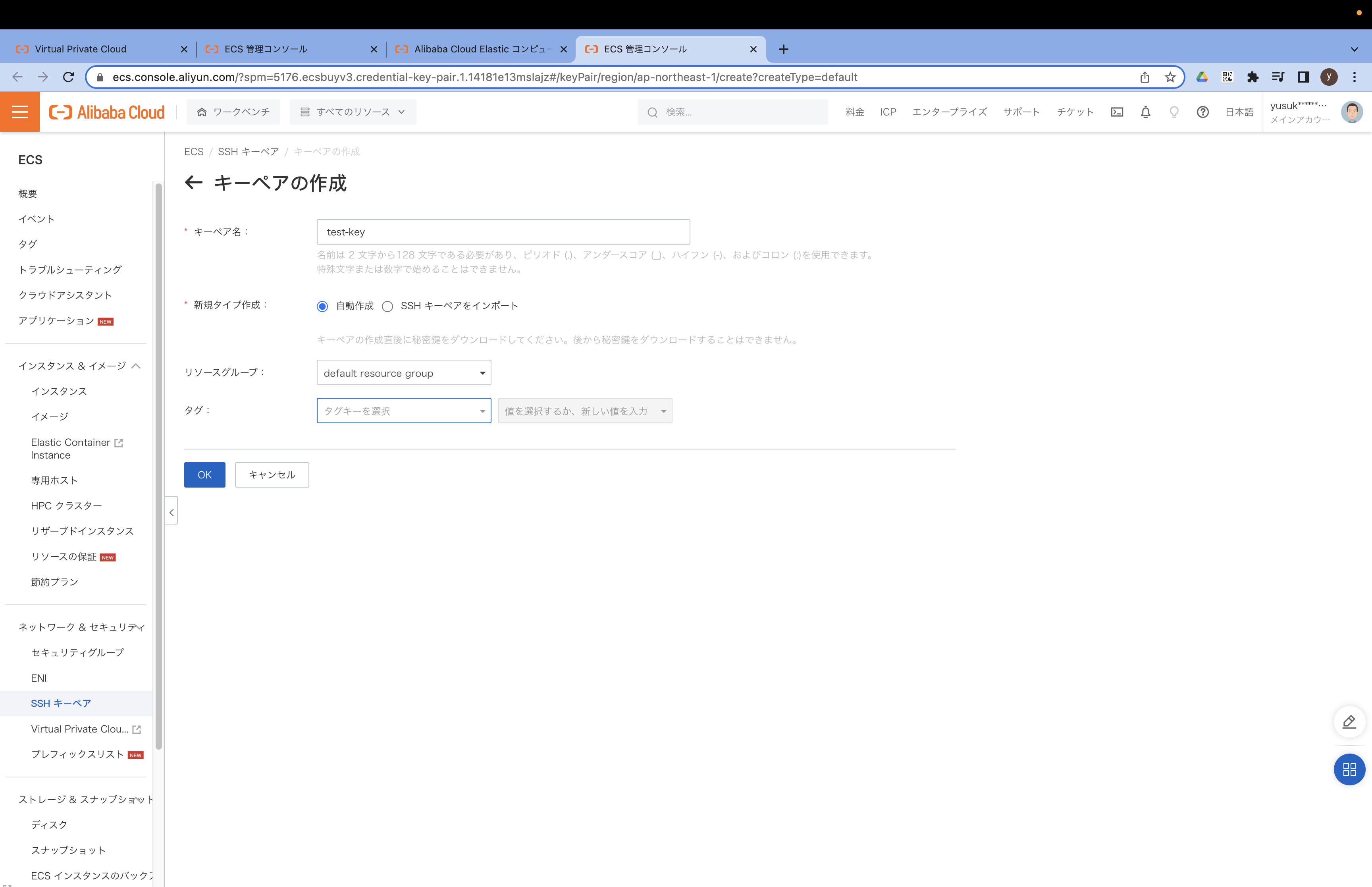

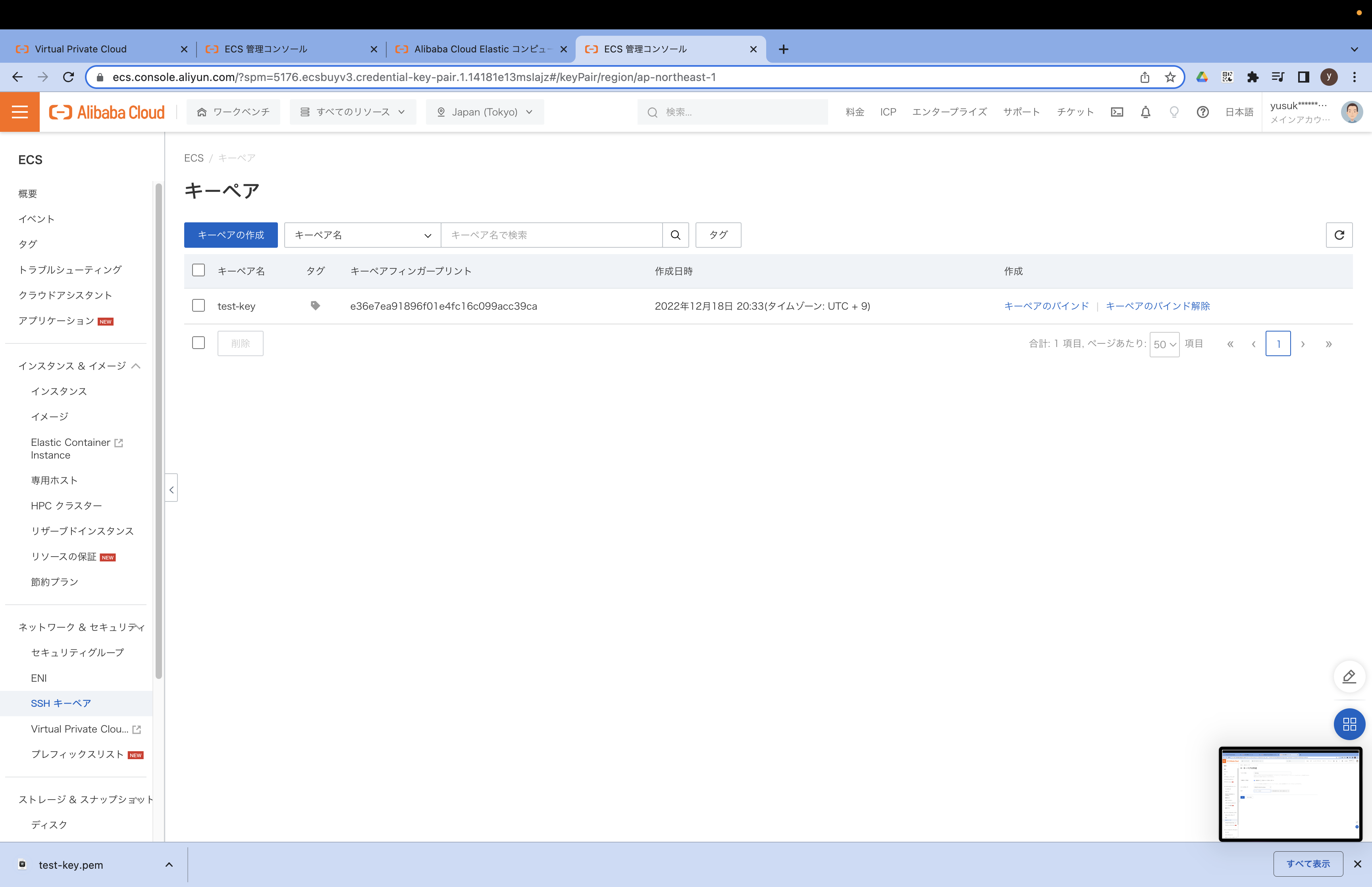

鍵ファイル作成

ECS画面上では作成できなかったので、別画面に遷移しました。ここもそのまま作成していきます。

鍵ファイル作成2

鍵ファイルを作成するとダウンロードが始まります。この辺りはそのままAWSの概念を持ち込んでも良さそうです。(というよりもLinuxとかの話になるので、そこは共通していて当然という認識

)

ECS画面5 システム構成2

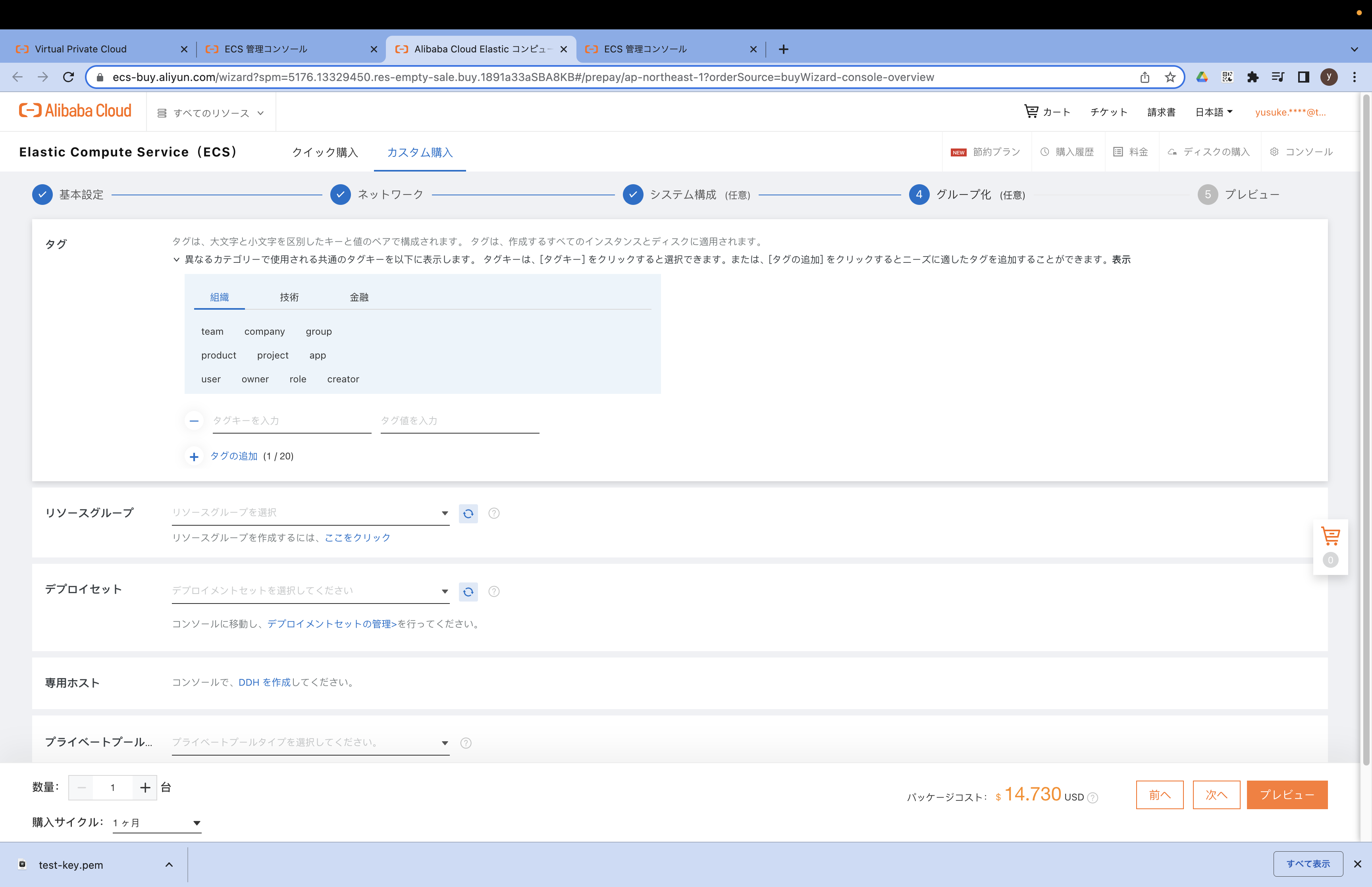

ECS画面6 グループ化

タグづけをする画面ですが、グループ化という概念はアリババ独特の概念のようです。

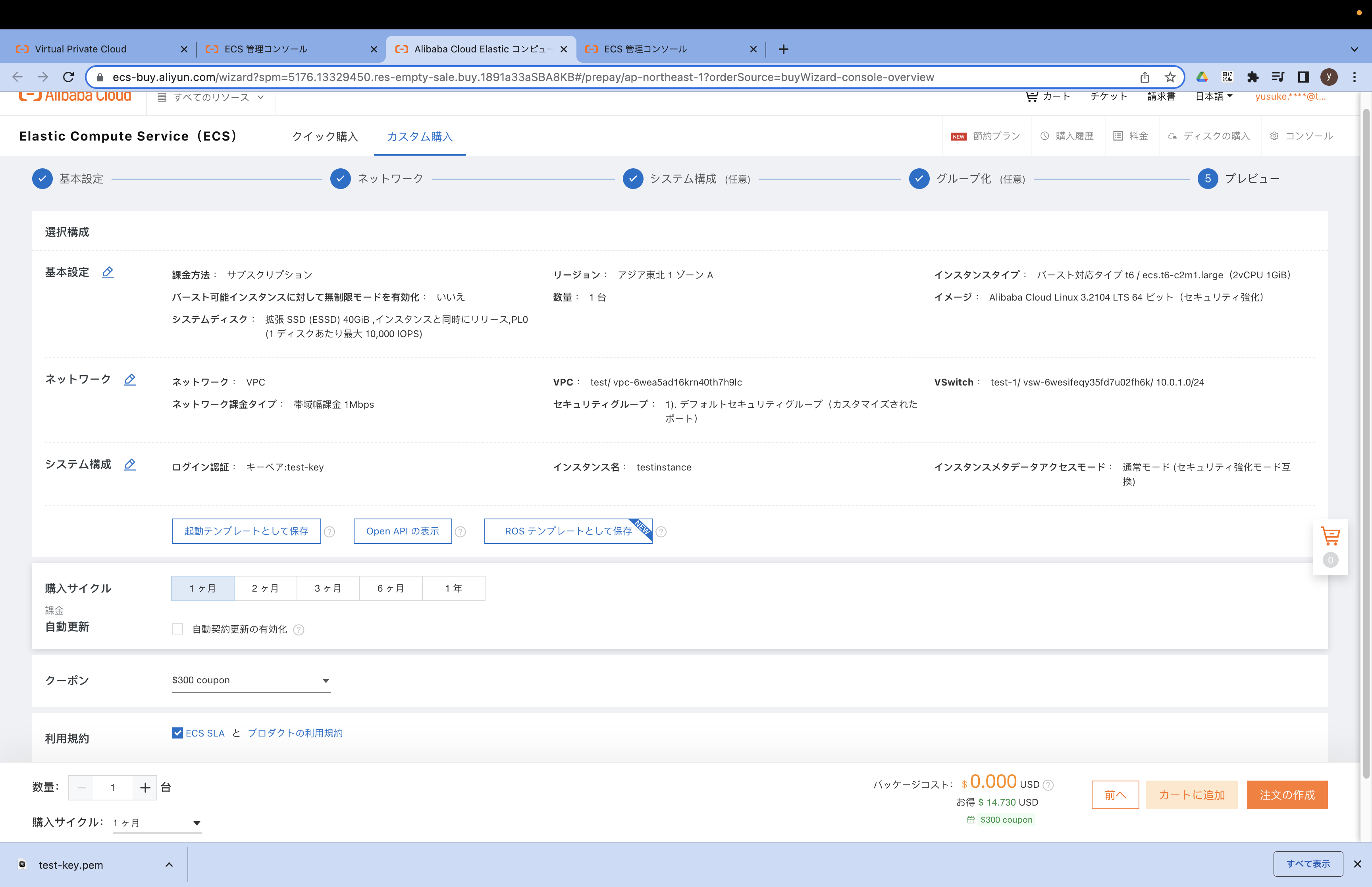

ECS画面7 プレビュー画面

プレビューの画面が出てきました。こちらも確認画面があるだけで、設定した内容があっているかを確認する画面のようです。

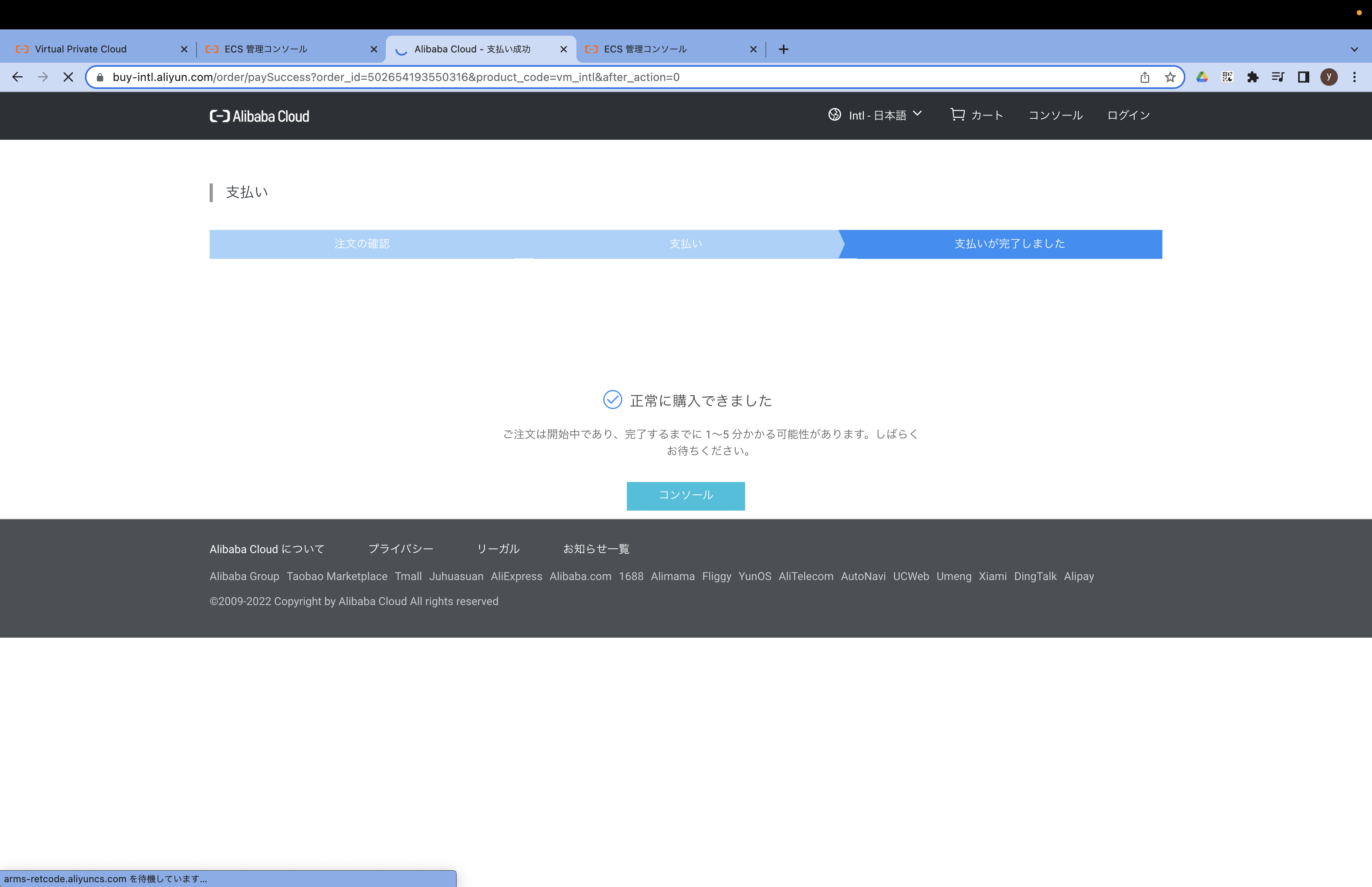

注文の作成ボタンを押下後

ECSというサービスを注文したという考えで以下のような画面が出てきました。

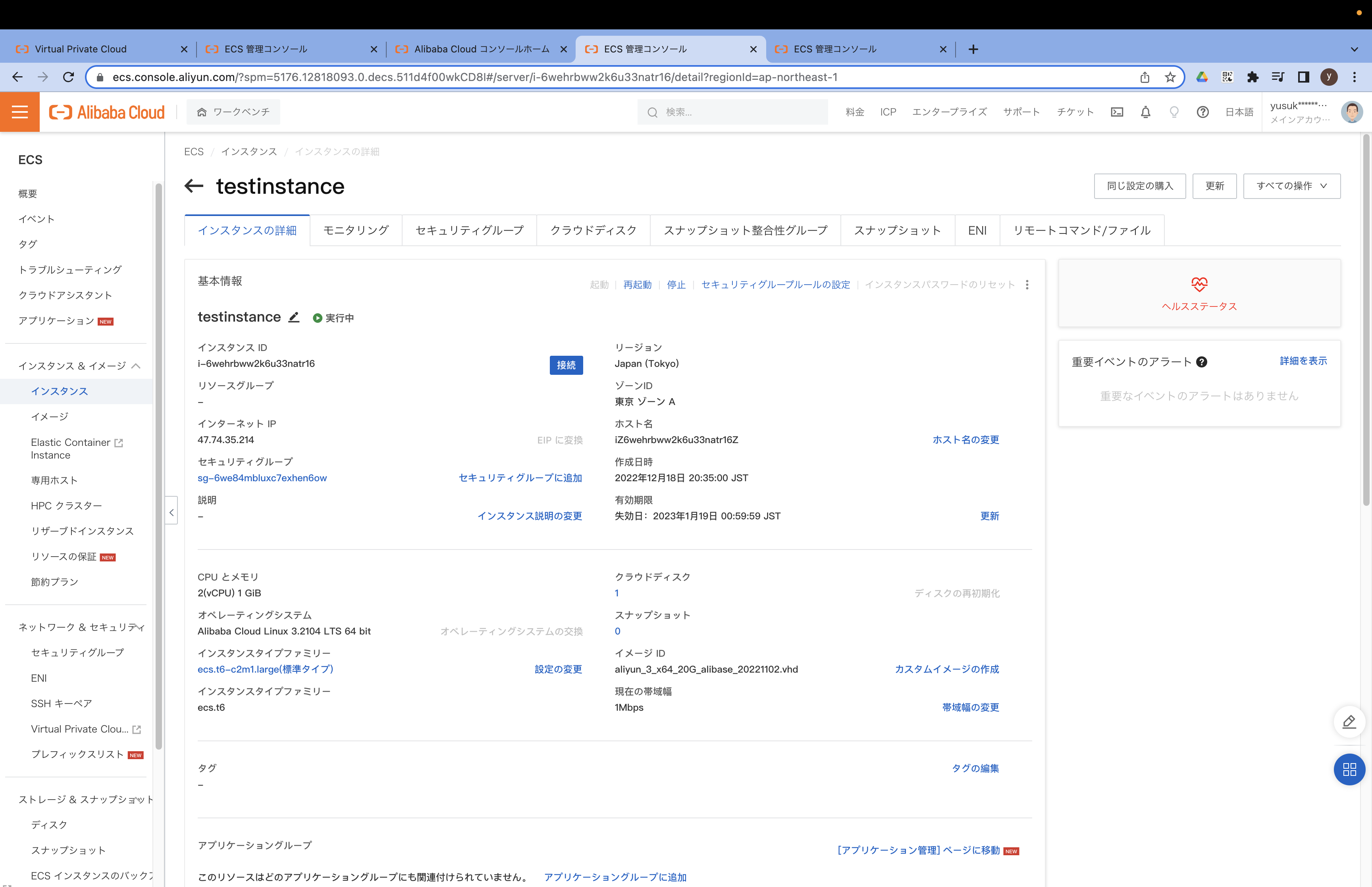

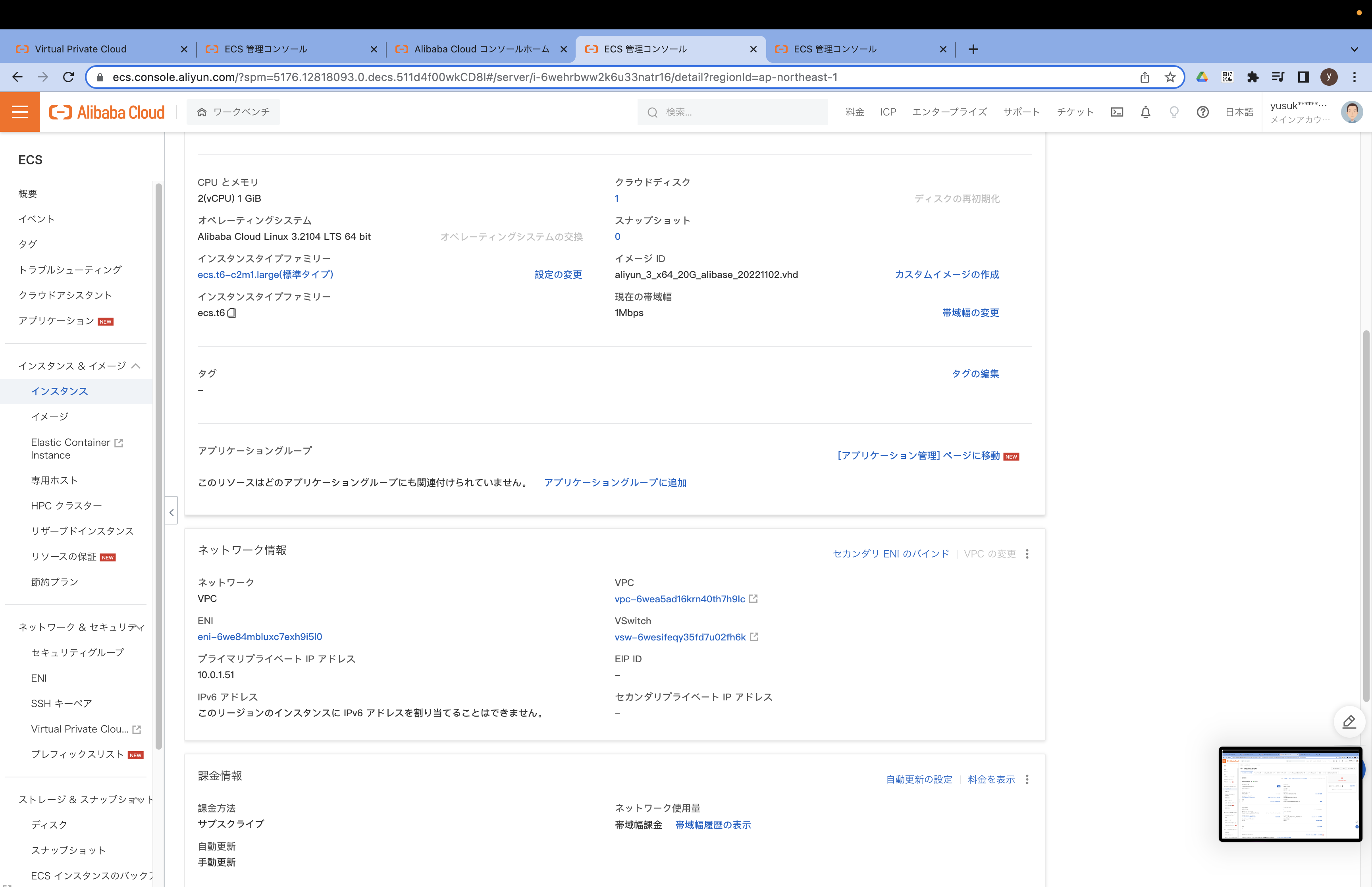

ECSの画面

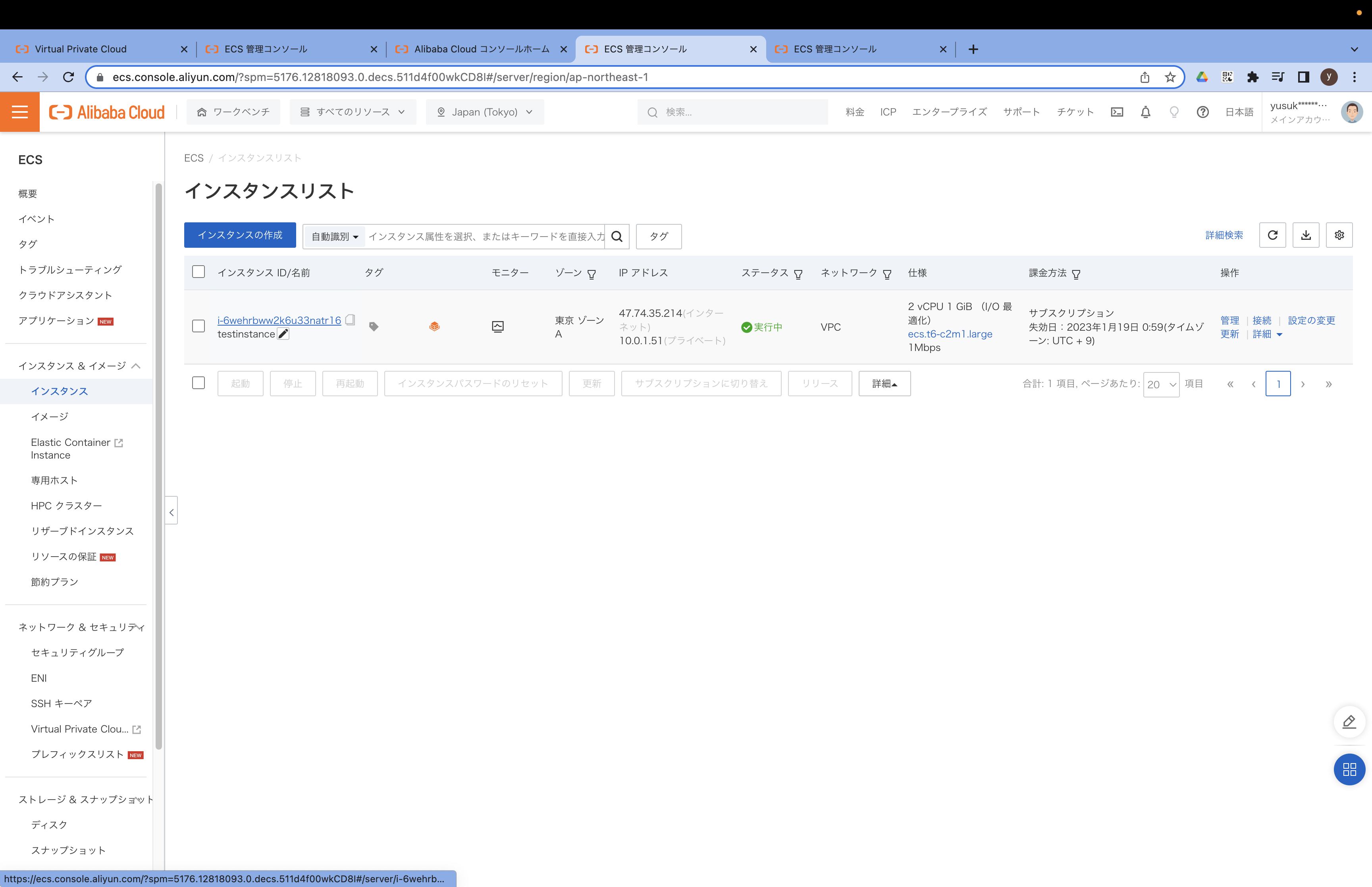

ECSの画面に遷移すると以下のようになります。作成したインスタンスが問題なくできていることを確認できます。

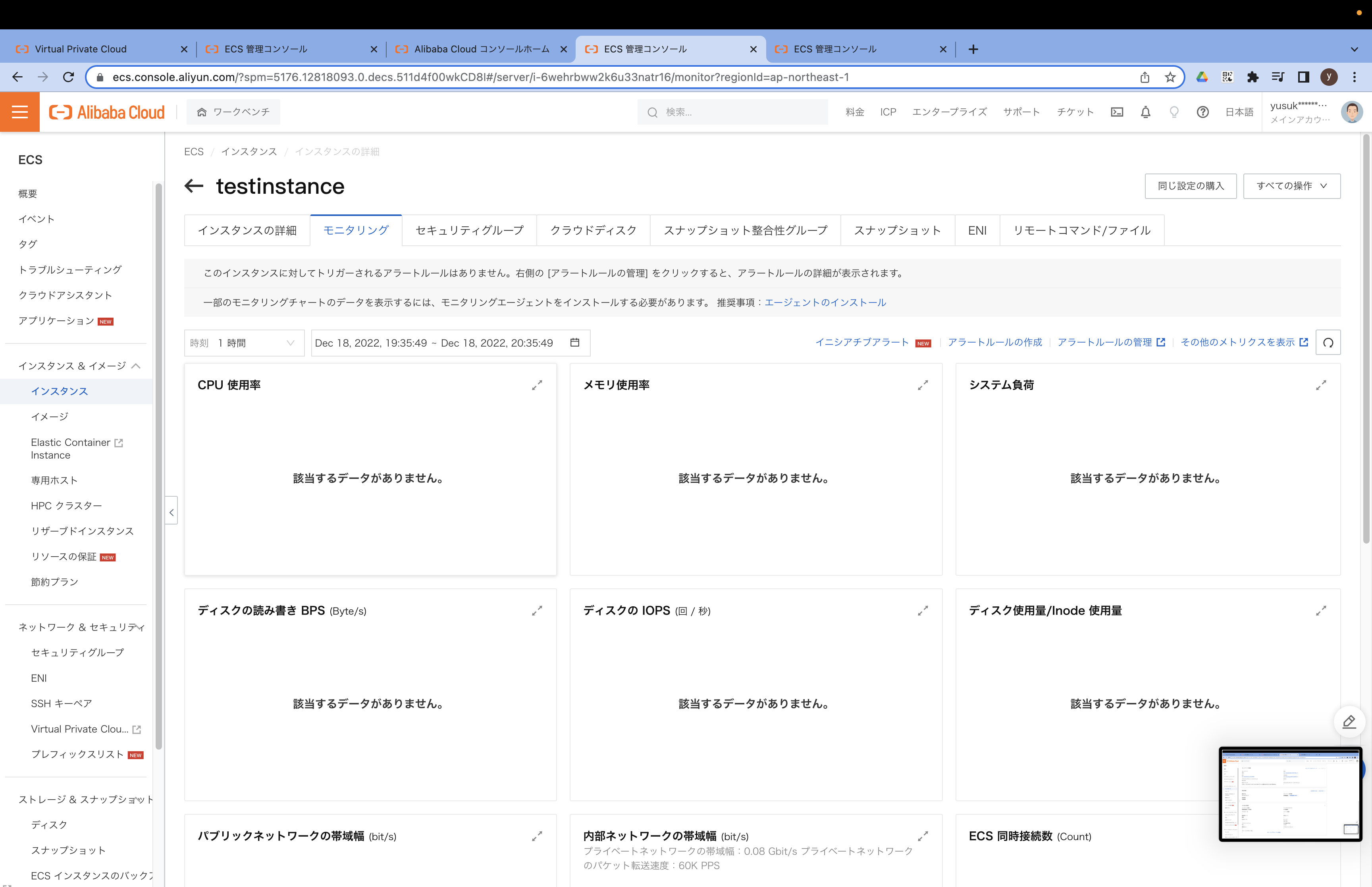

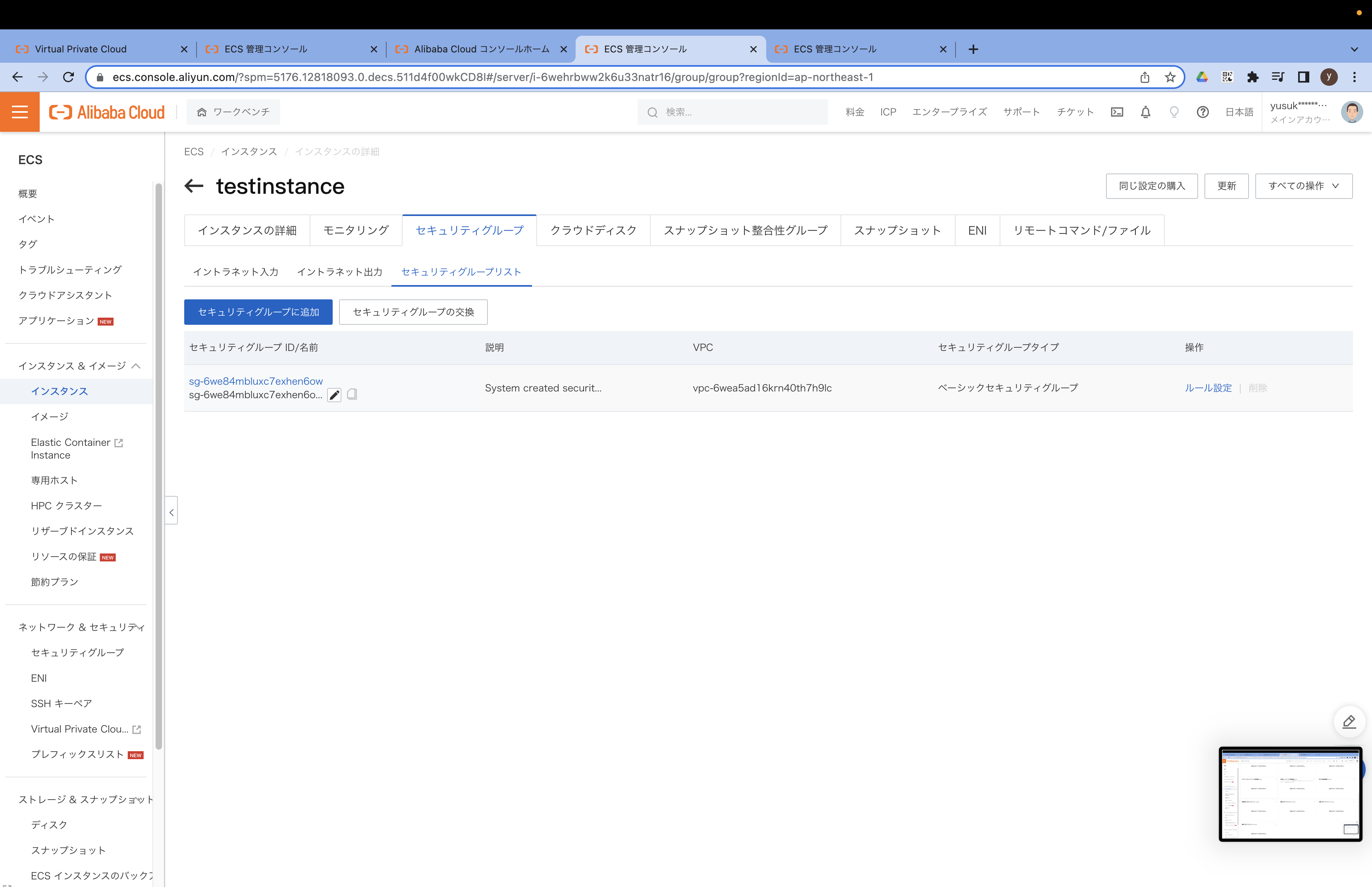

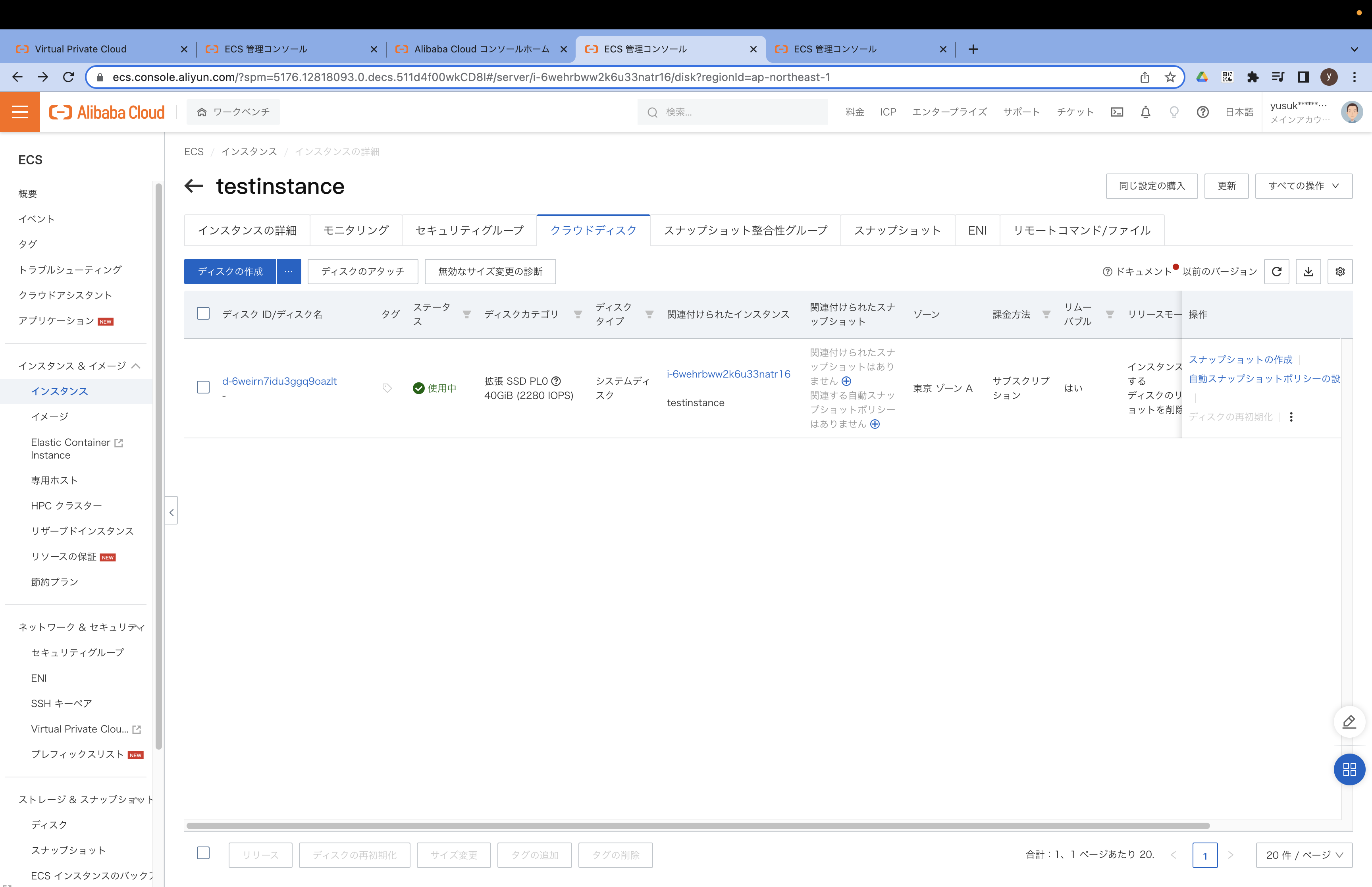

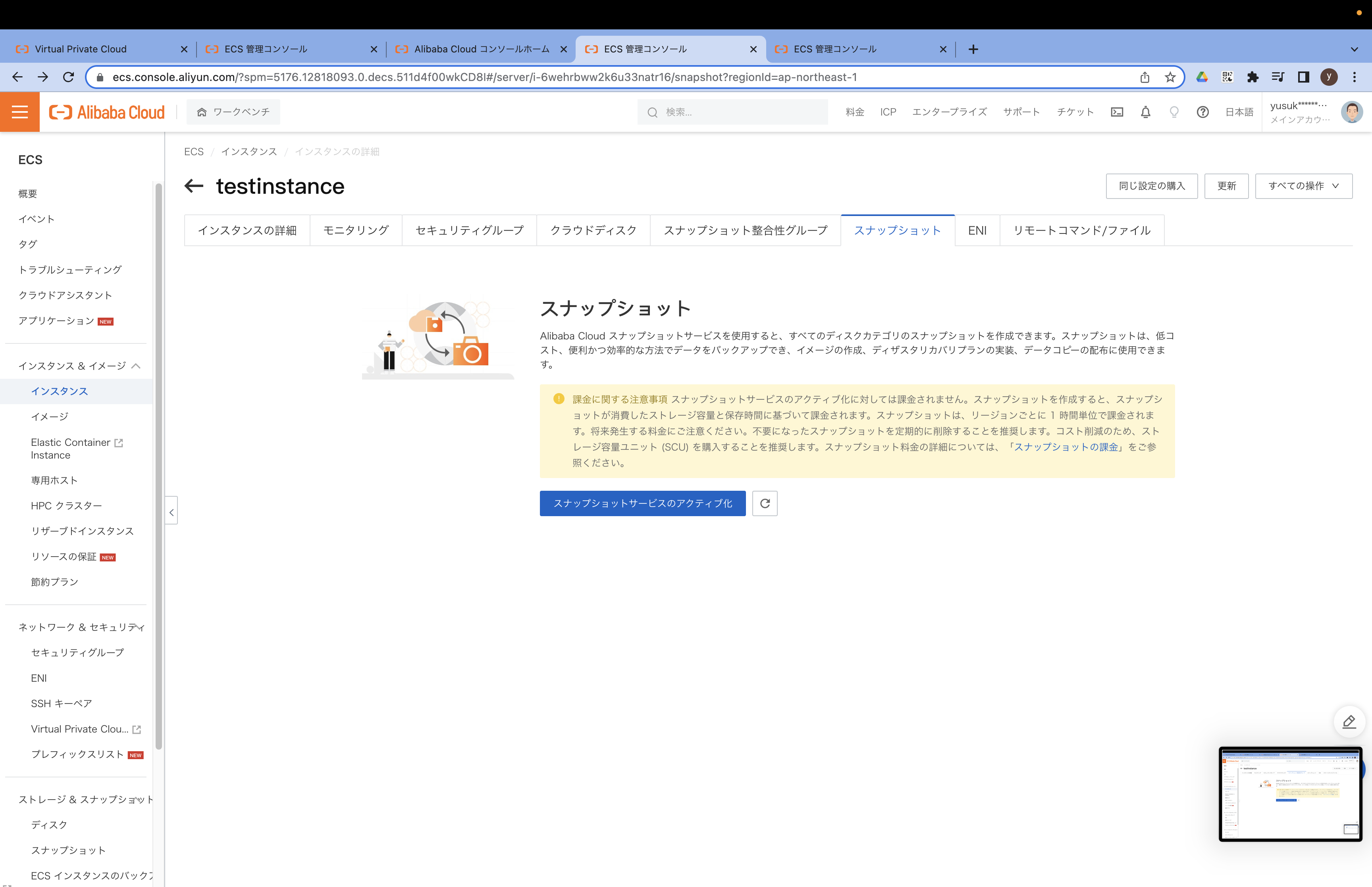

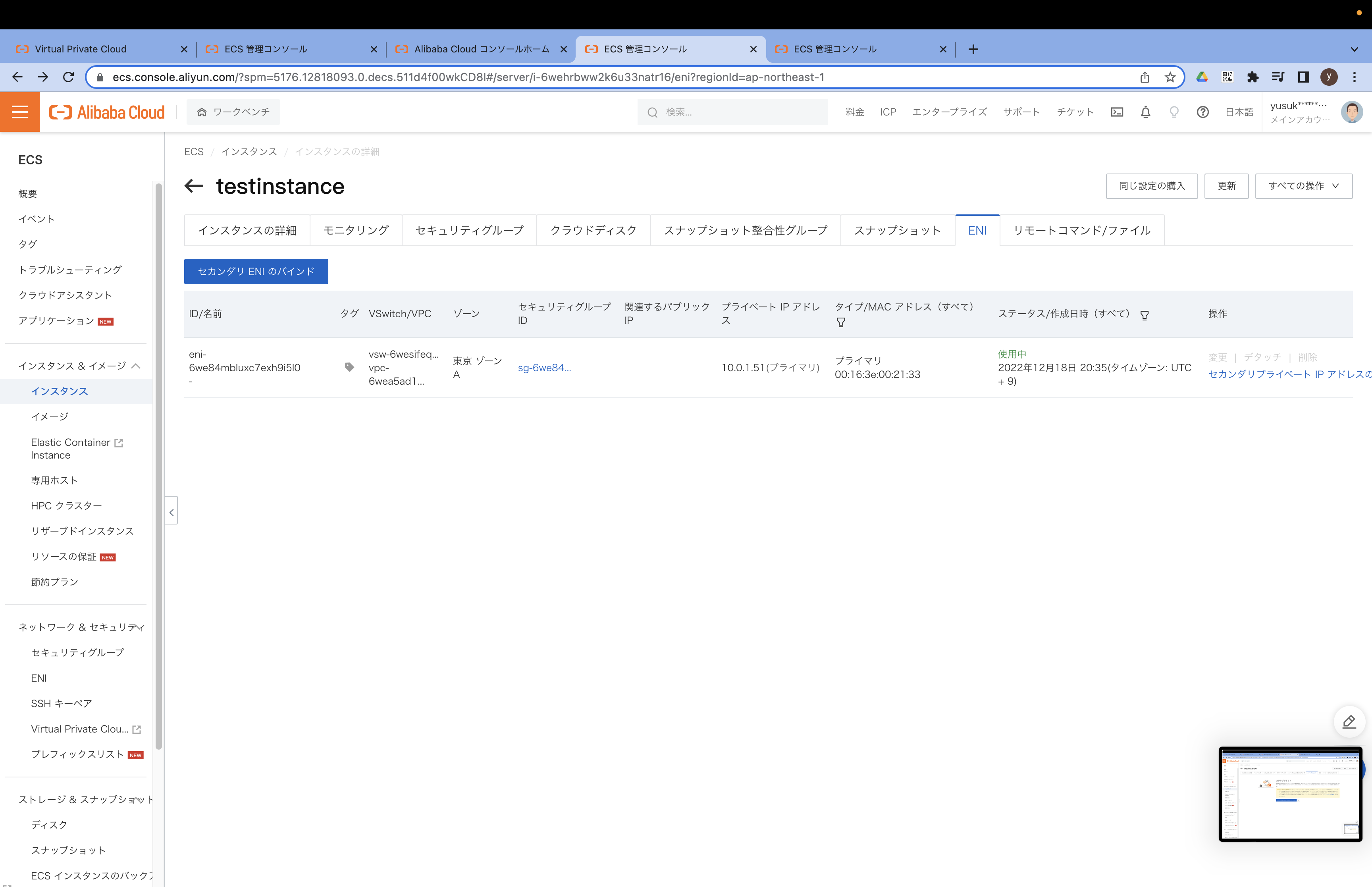

インスタンス詳細画面リスト

インスタンスの画面を一通り見てみました。AWSと特に大きな点で違いはなさそうです。名前が若干異なったりしますが。また、スナップショットの整合性グループなどおそらくAWSが裏でよしなにやっていたことはアリババクラウドは明示していそうな印象です。

ECSにSSH接続する

ここからSSHに接続していきます。

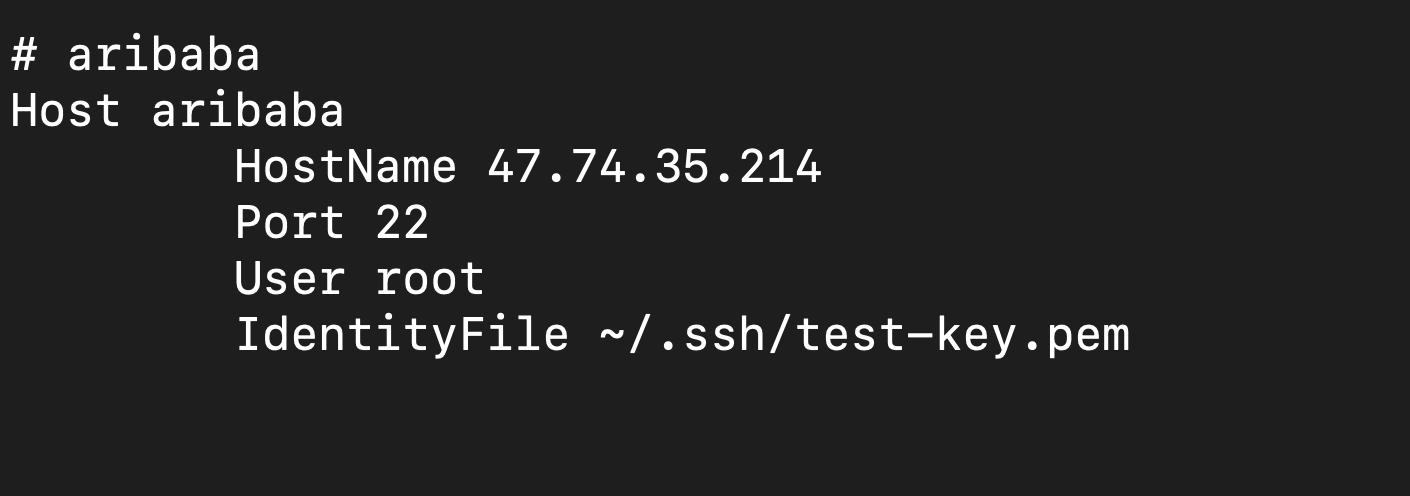

まずは、sshにconfigファイルを作成していきます。

AWSのSSHの手順と同じようにSSHします。

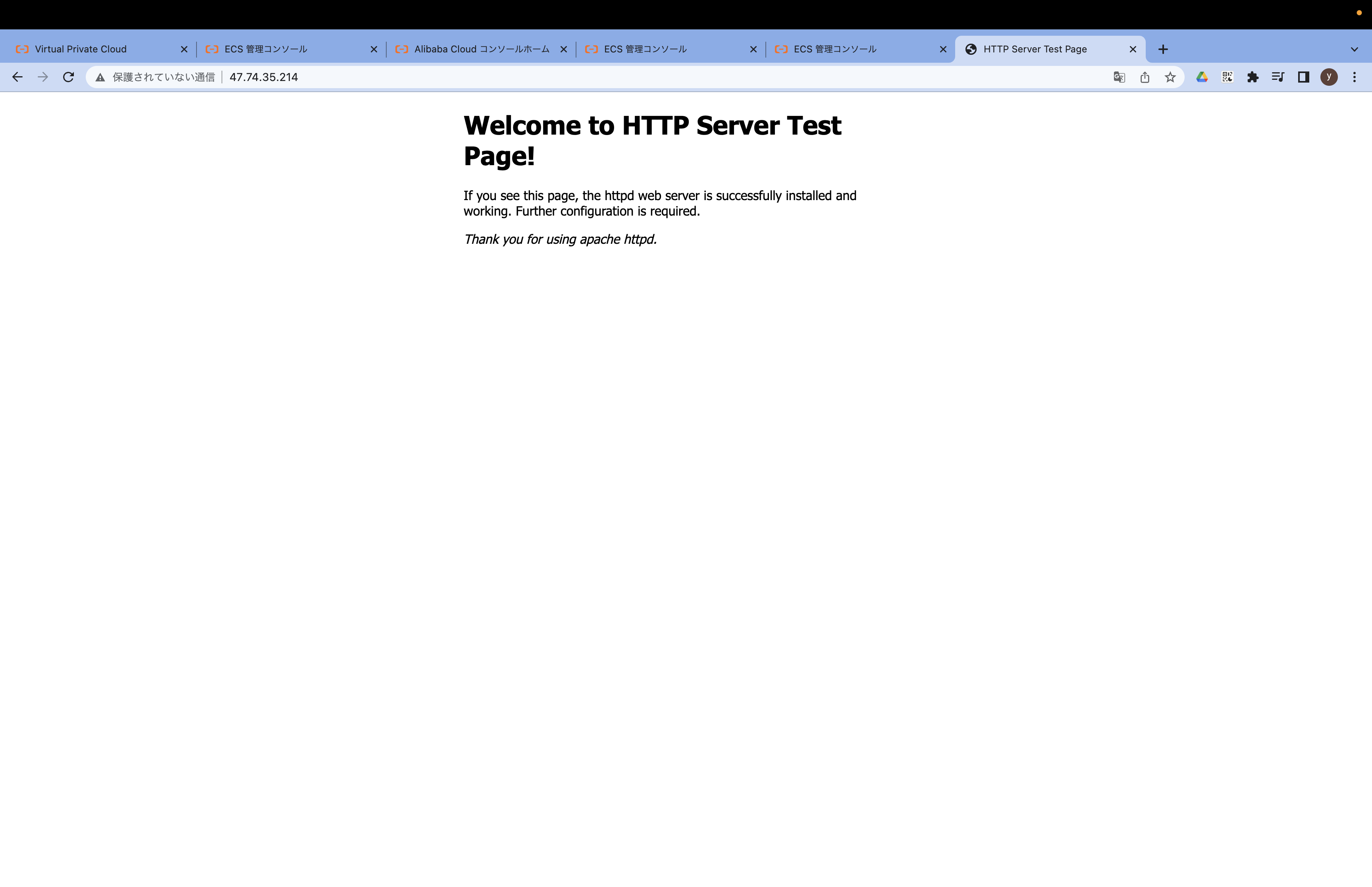

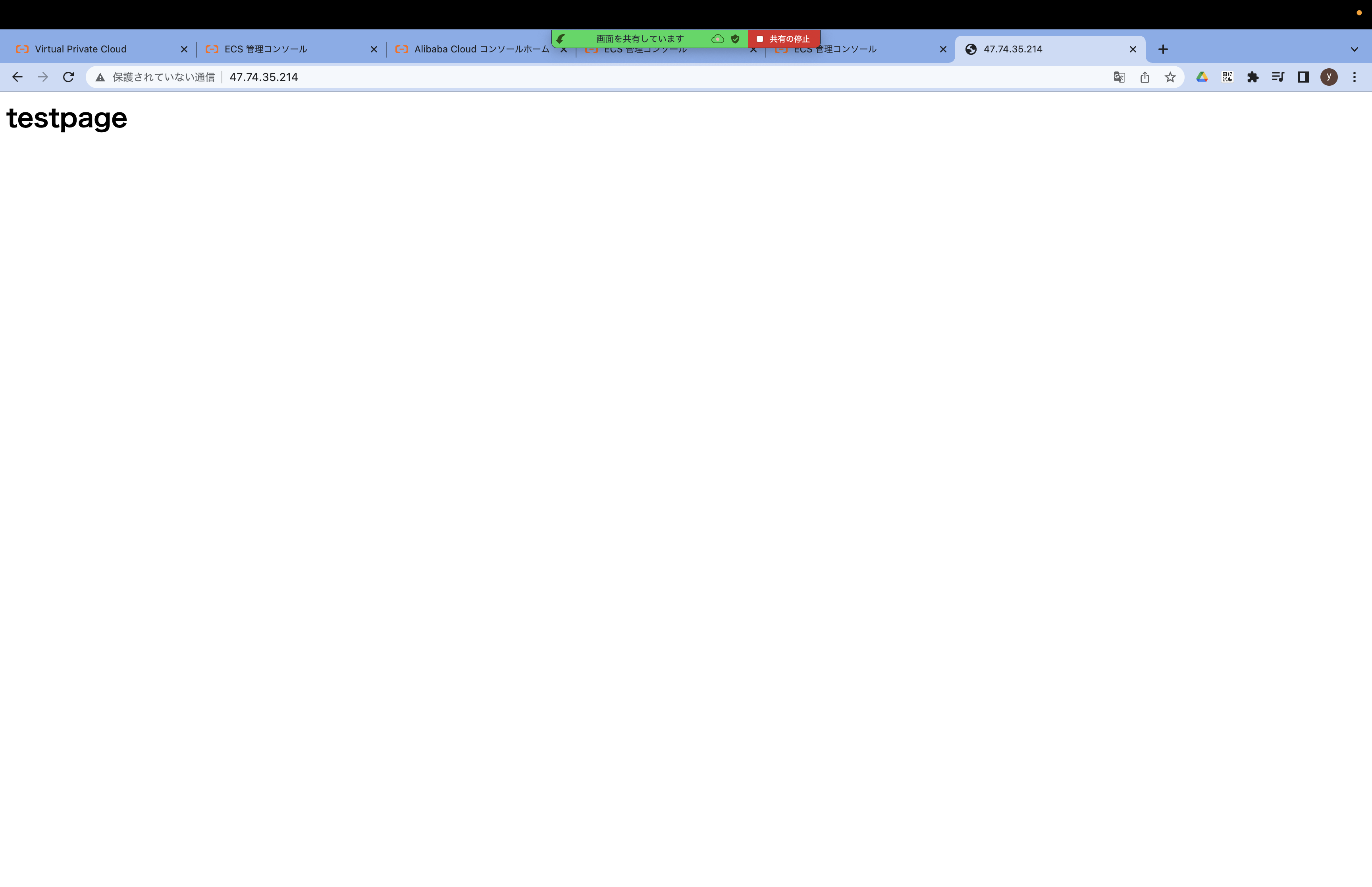

アパッチをインストールして、index.htmlのテストページを作成していきます。

アパッチをインストールした段階でもテストページが問題なく表示されています。

testpageを配置しても問題なく表示されました。

ここまで特にAWSと変わった手順はありませんでした。

ALB作成

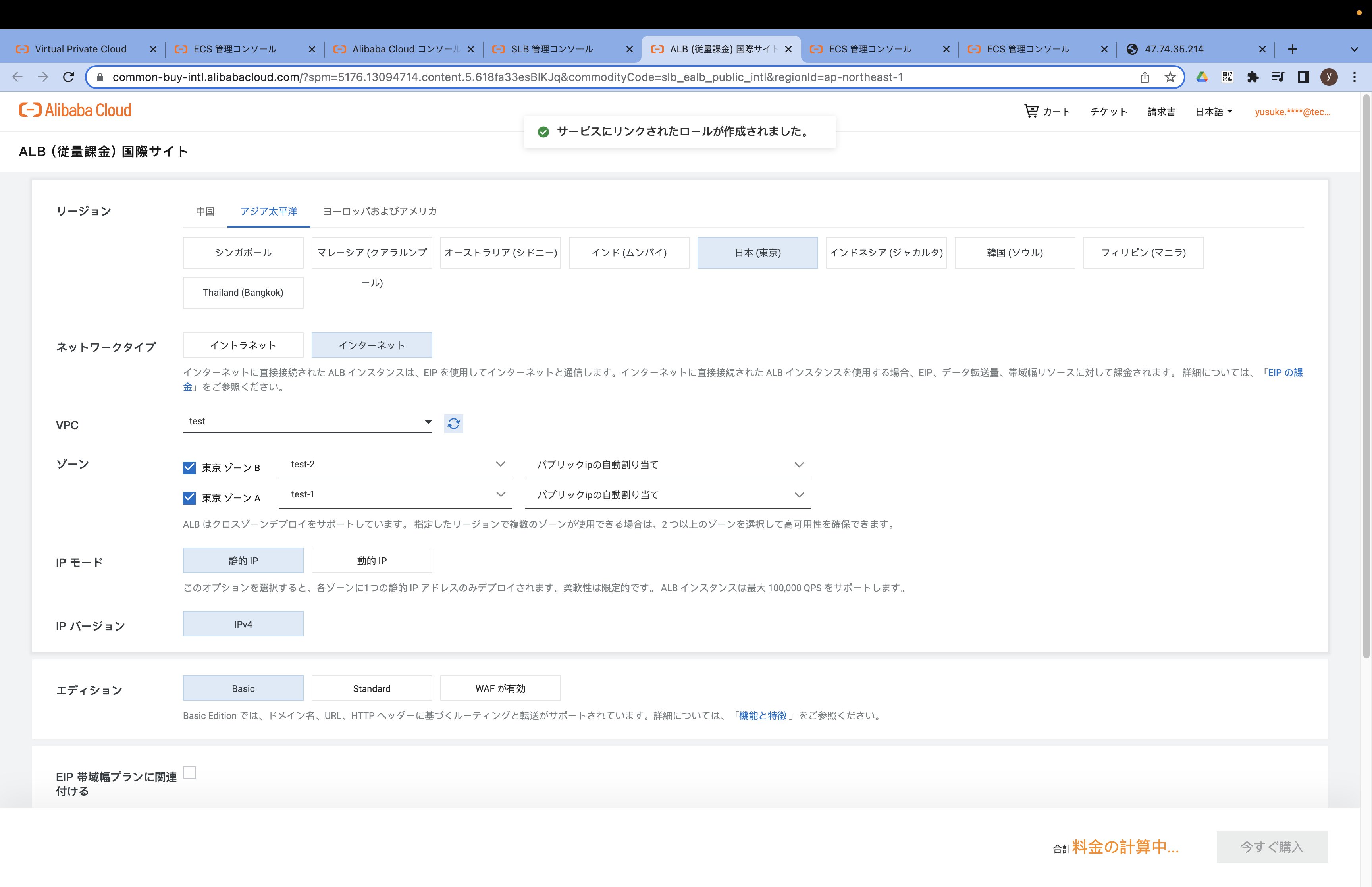

ここからロードバランサーを作成していきます。ロードバランサーはアリババクラウドではSLBという名前で作成されるようです。

AWSだとELBの中のALBですが、アリババだとSLBの中のALBという建て付けです。

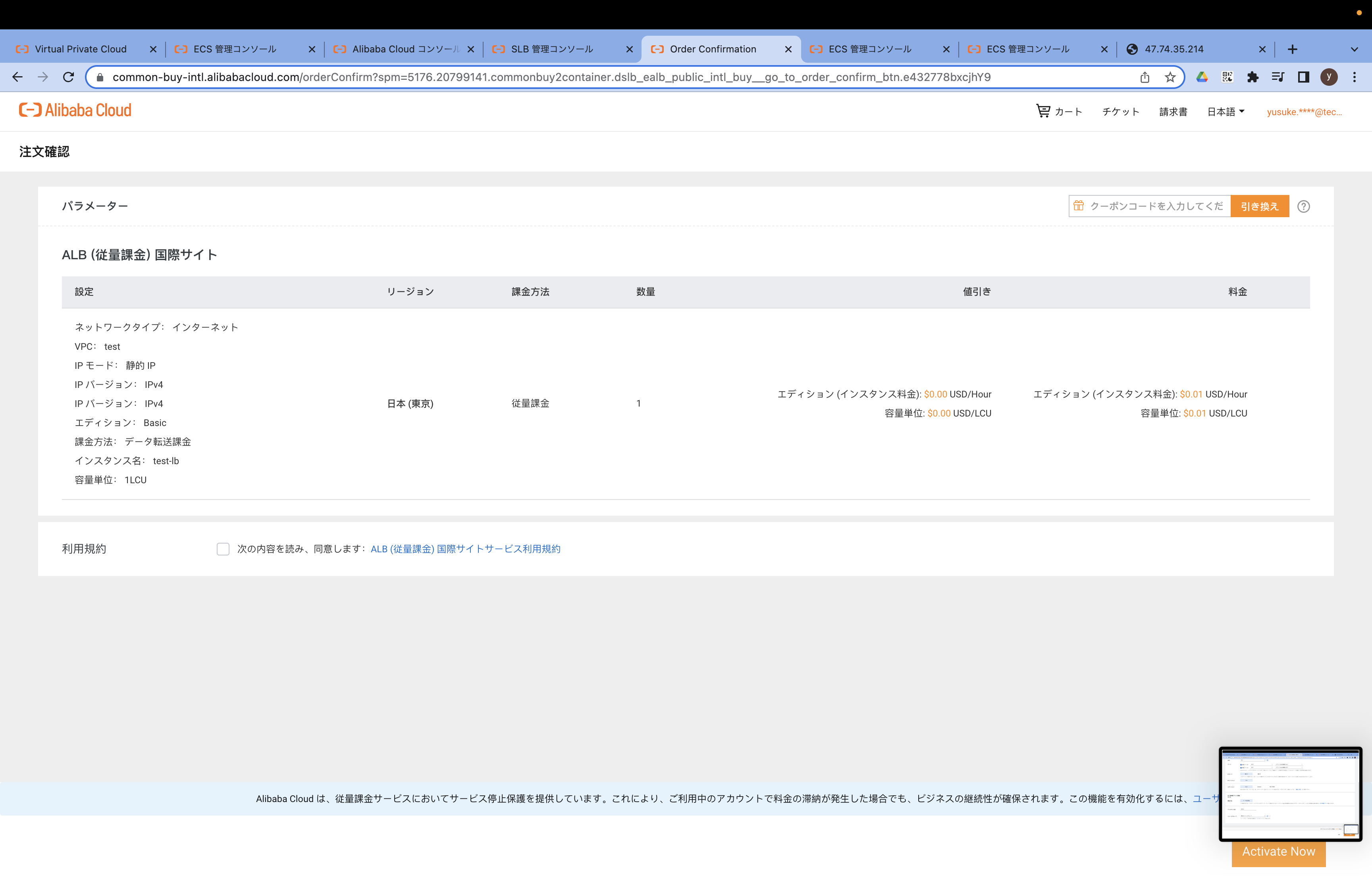

構築した環境にロードバランサーを構築していきます。

ここで内容を確認して、アクティブにしていきたいと思います。

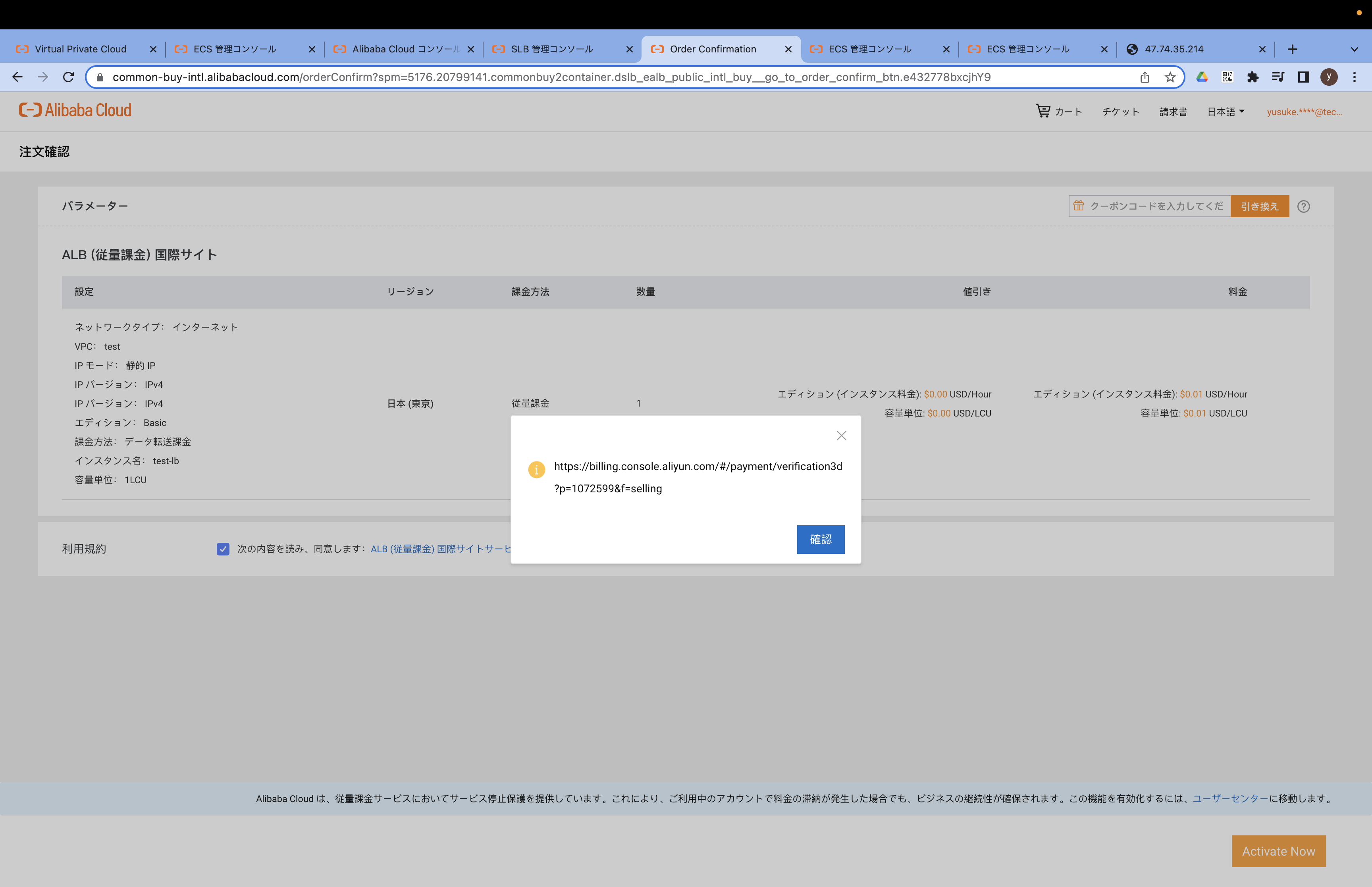

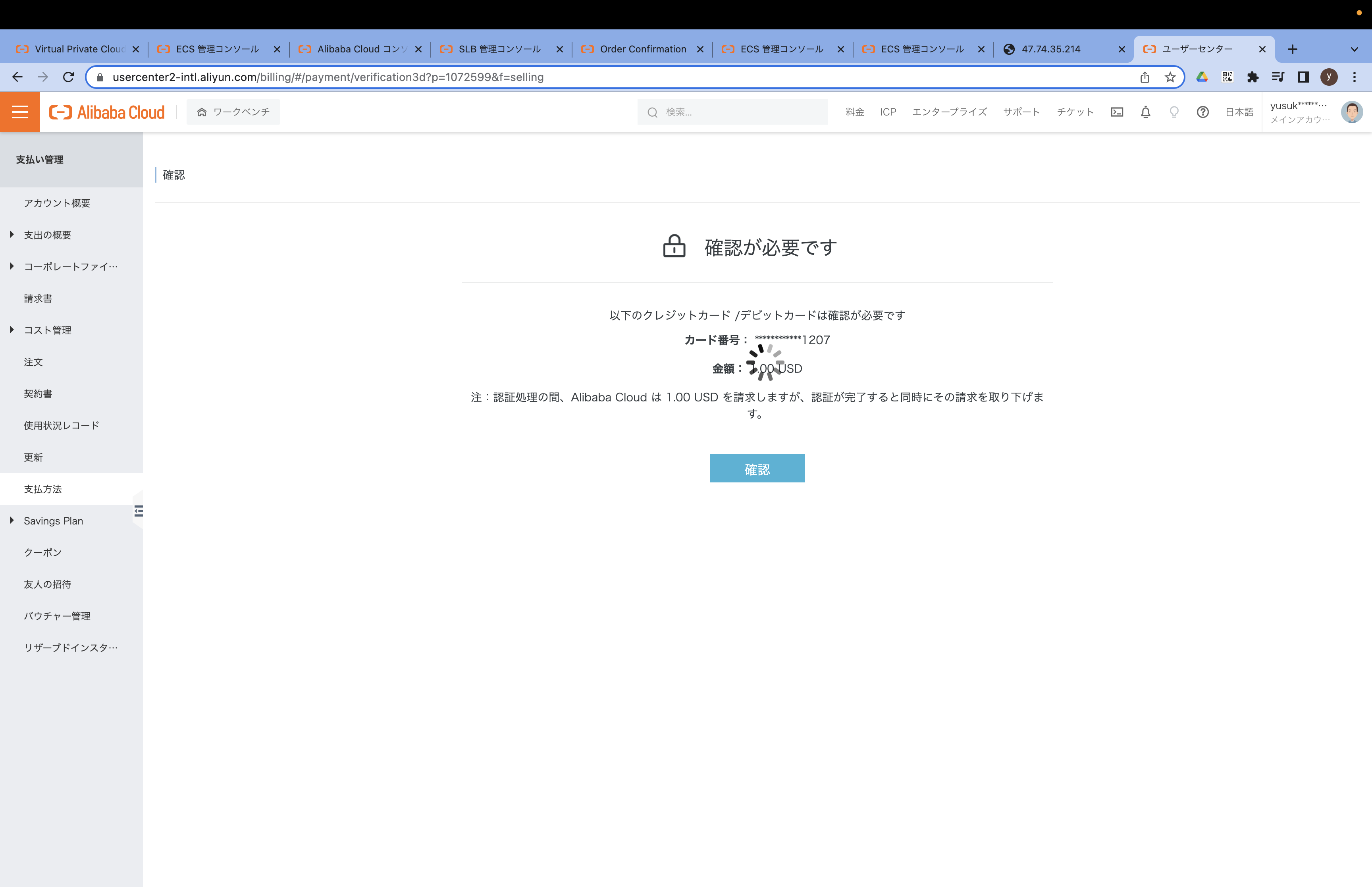

初回の請求のみかもしれませんが、確認画面が出ていきました。

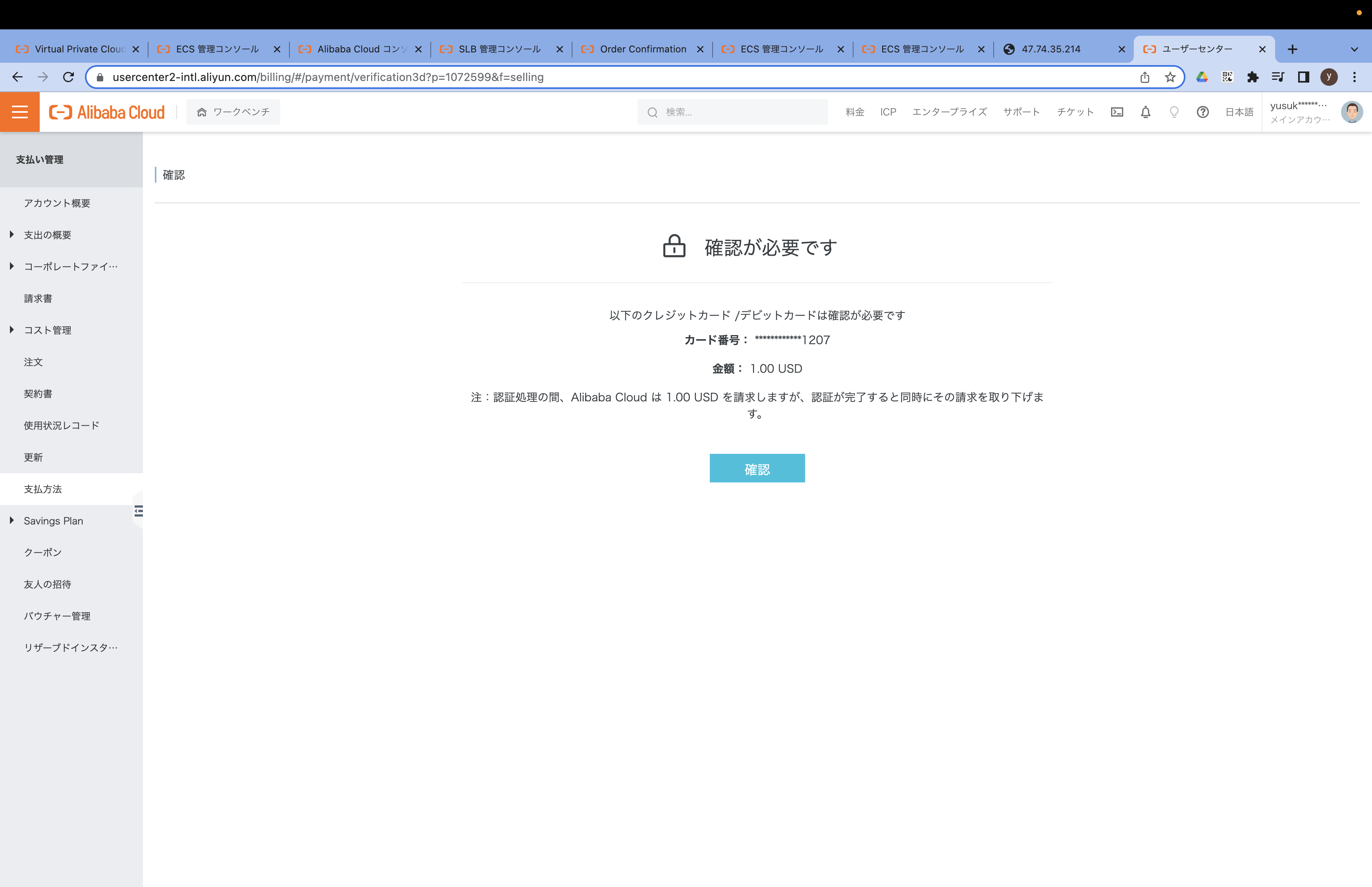

こちらは確認画面が必要なようです1USDのオーソリがかかるようです。今回が初めての注文のため、クレジットの有効性確認かと思います。

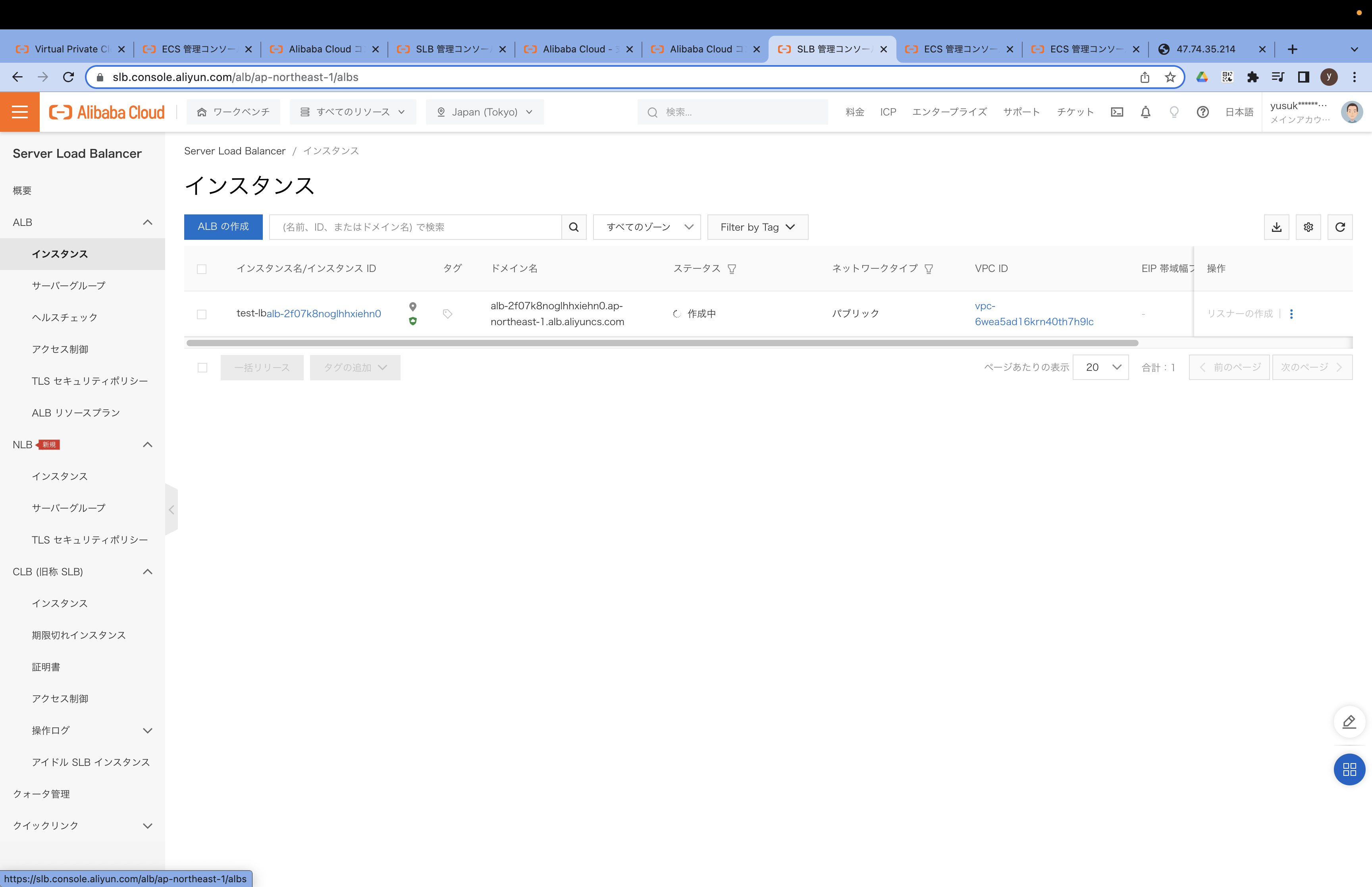

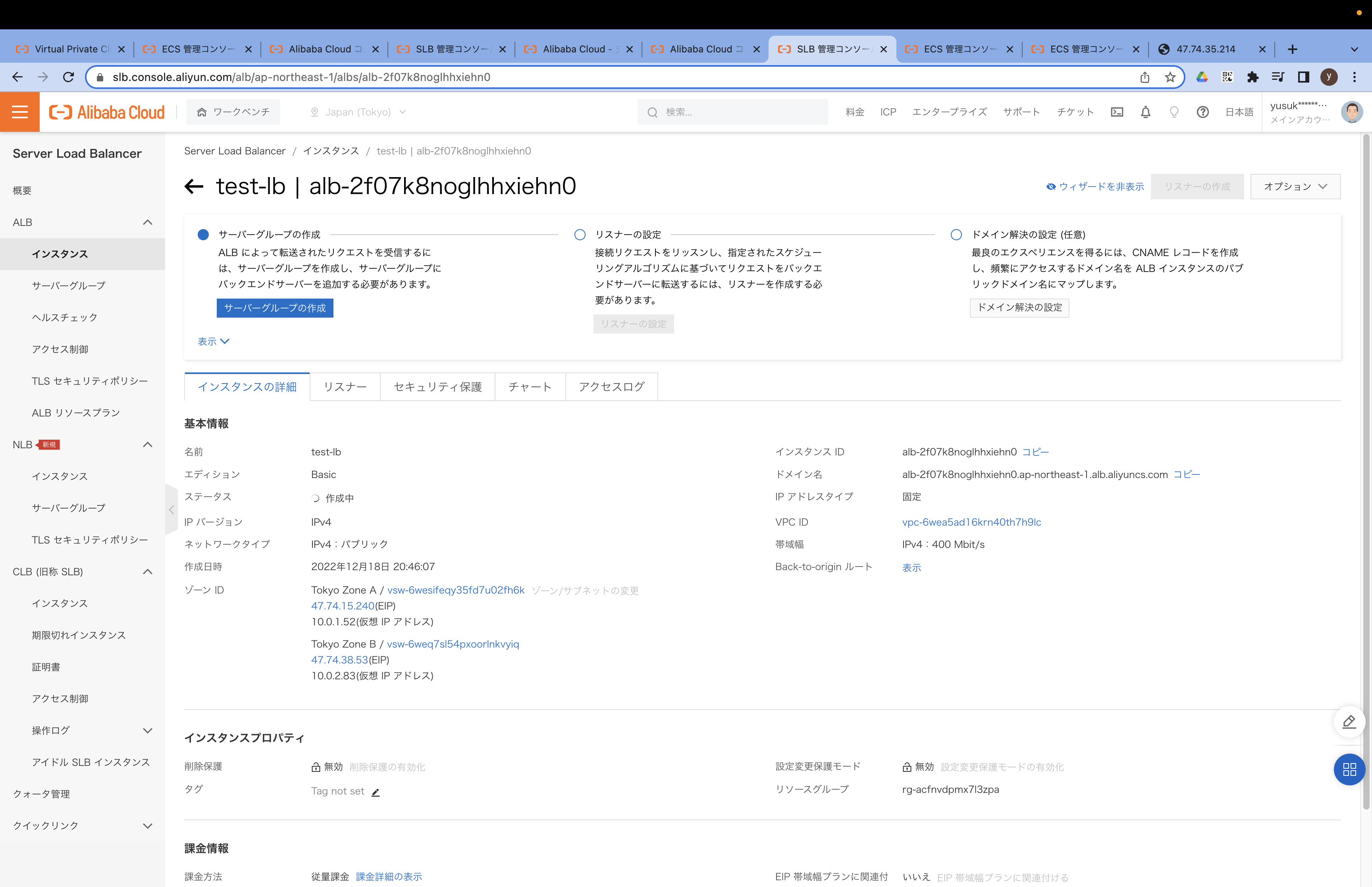

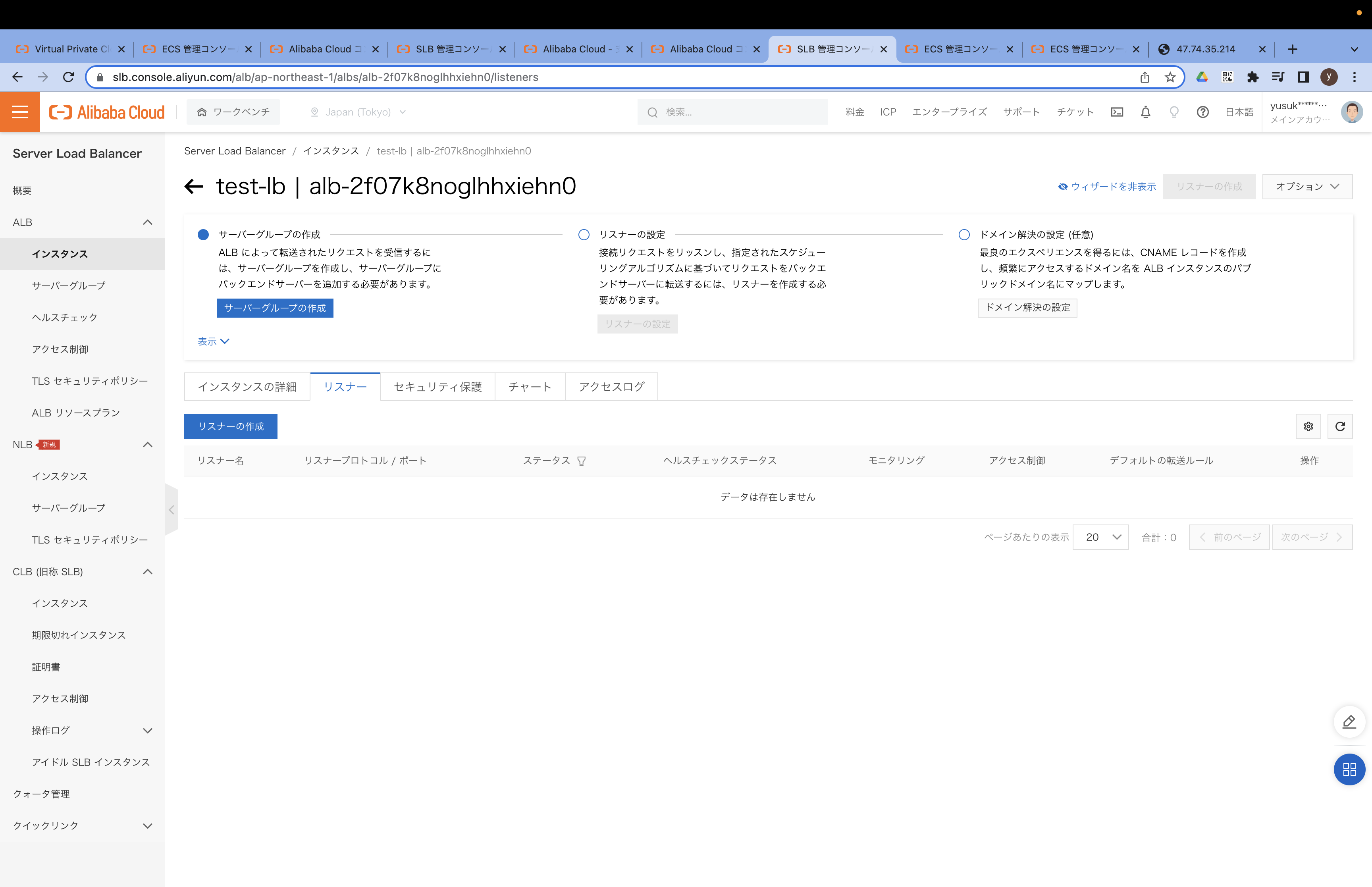

ALBのインスタンスができたので確認していきます。

ALBのインスタンス一覧は以下のような画面になります。

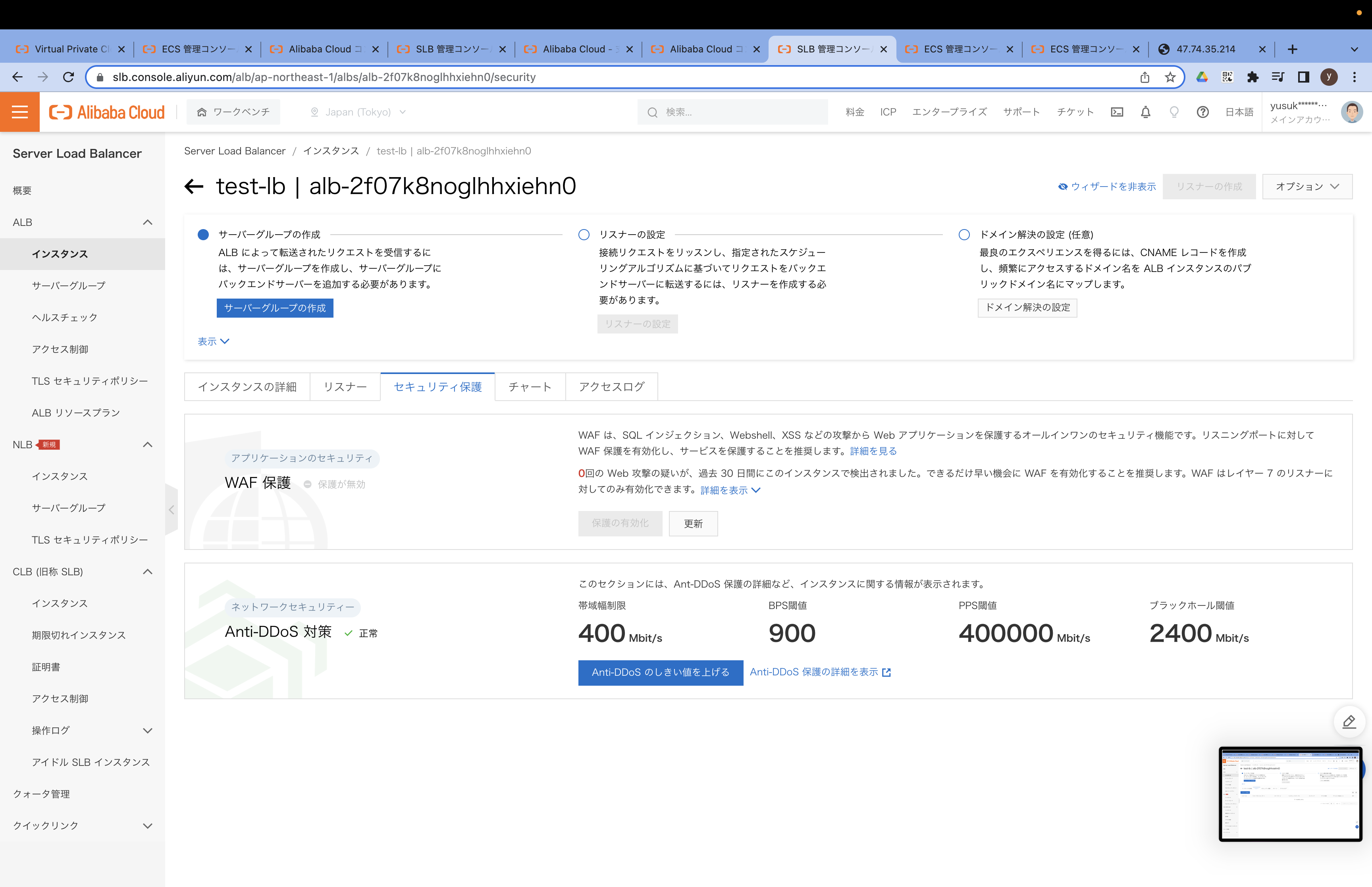

アクセスログやリスナールールなど共通している部分もありそうです。アリババではALBをインスタンスとして定義しているようで、AWSとイメージが違いますが、機能面を見ているとAWSとほぼ変わりません。

ALBのリスナールール設定

ここではドメインの設定は考慮しないためリスナーポートを80番にして設定していきます!

スクリーンショット 2023-01-01 10.31.27.png

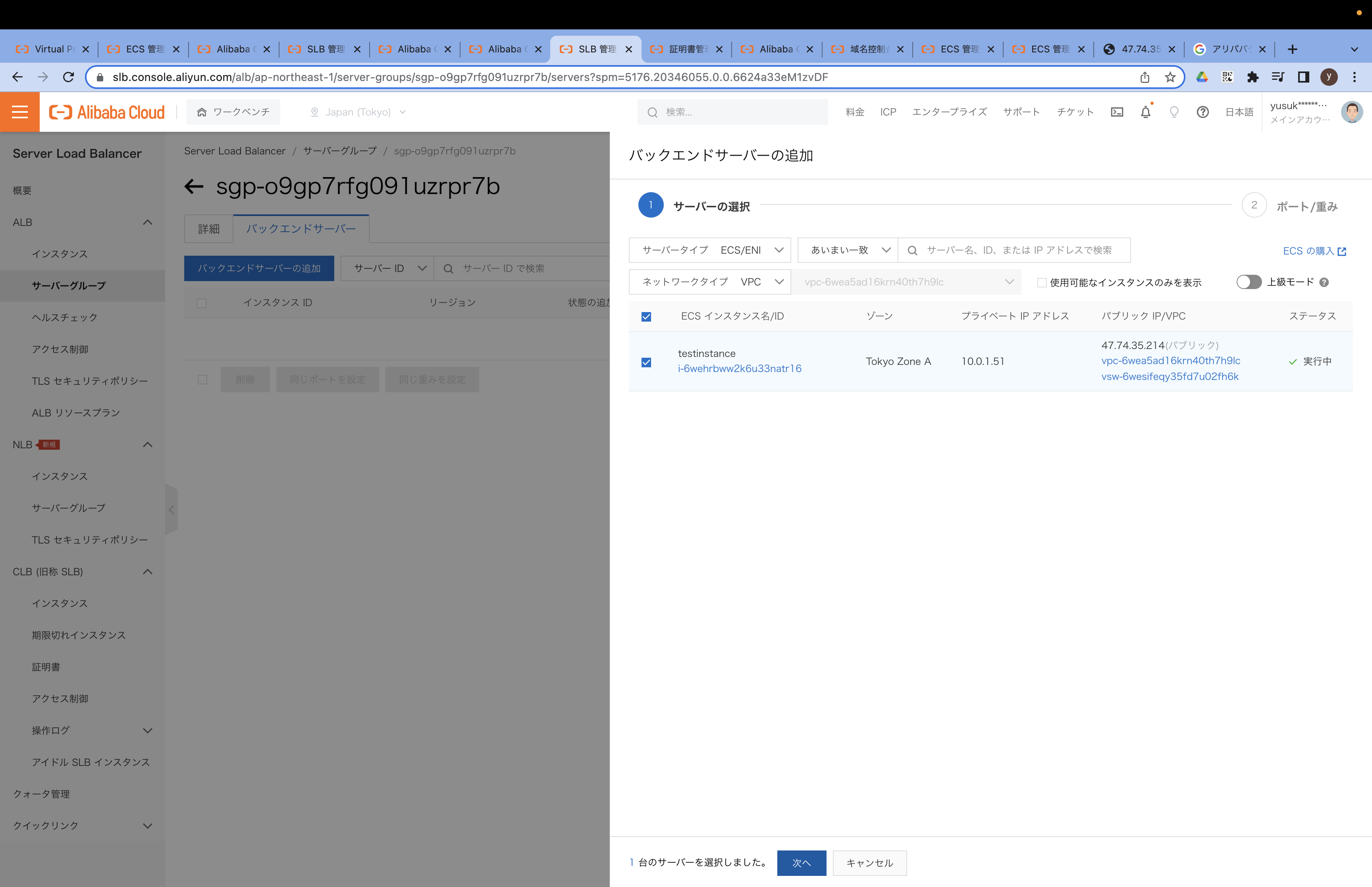

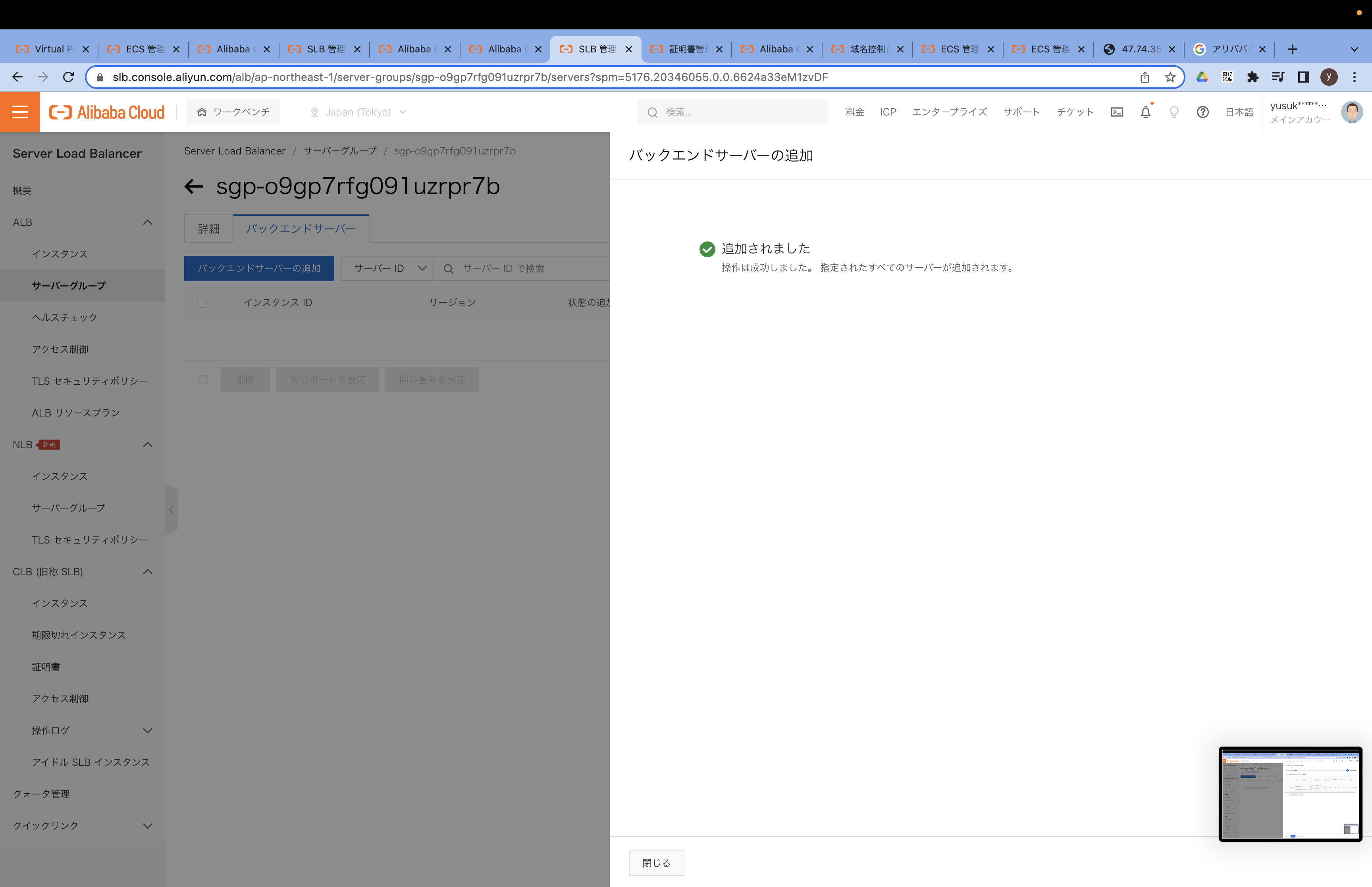

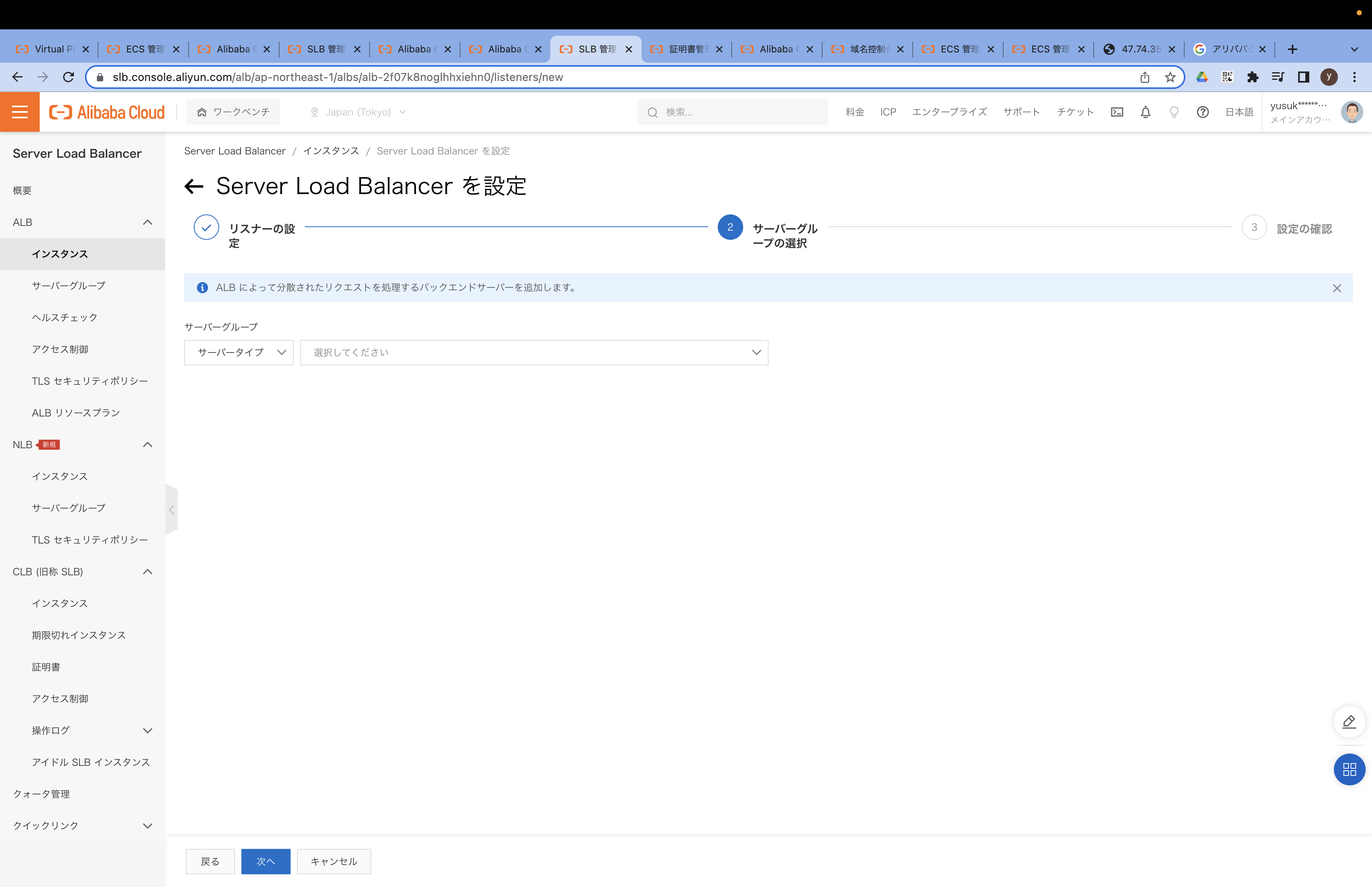

サーバーグループの設定

ALBではサーバーグループを指定して、インスタンスを選定しているようです。

サーバーグループ設定

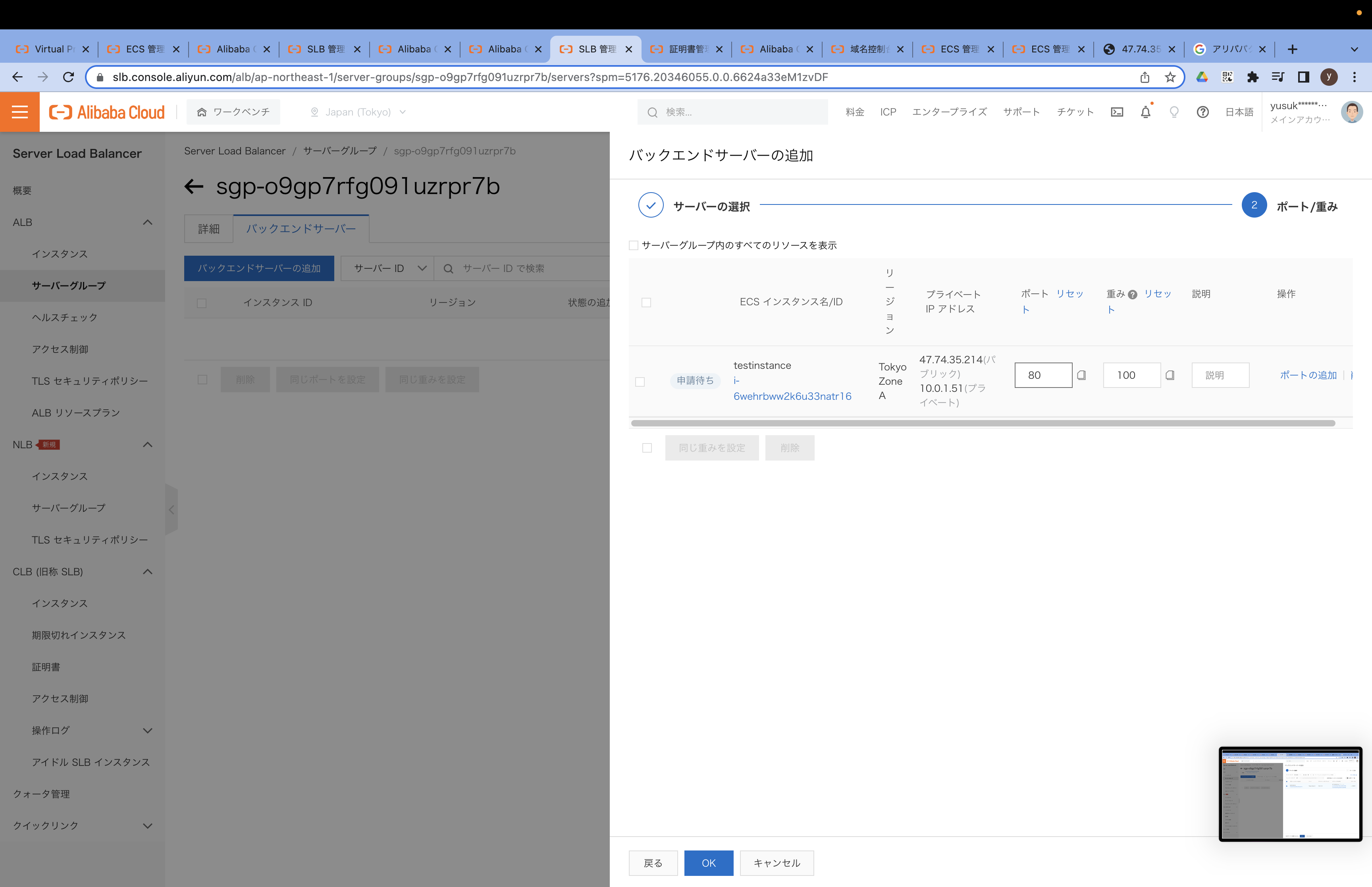

サーバーグループに追加をす流と以下のような手順で追加ができます。

これで設定ができましたので、追加を進めていきます。

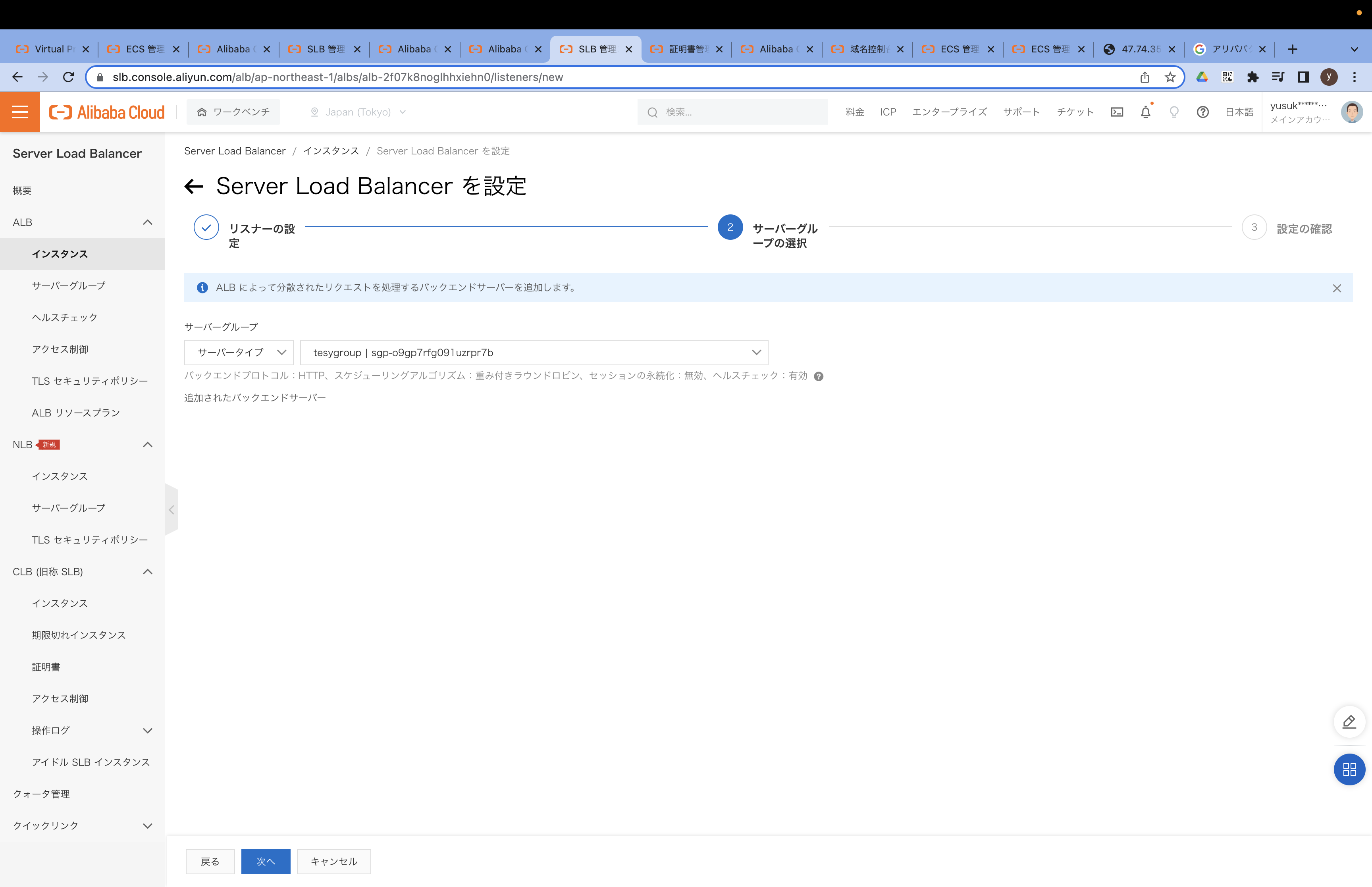

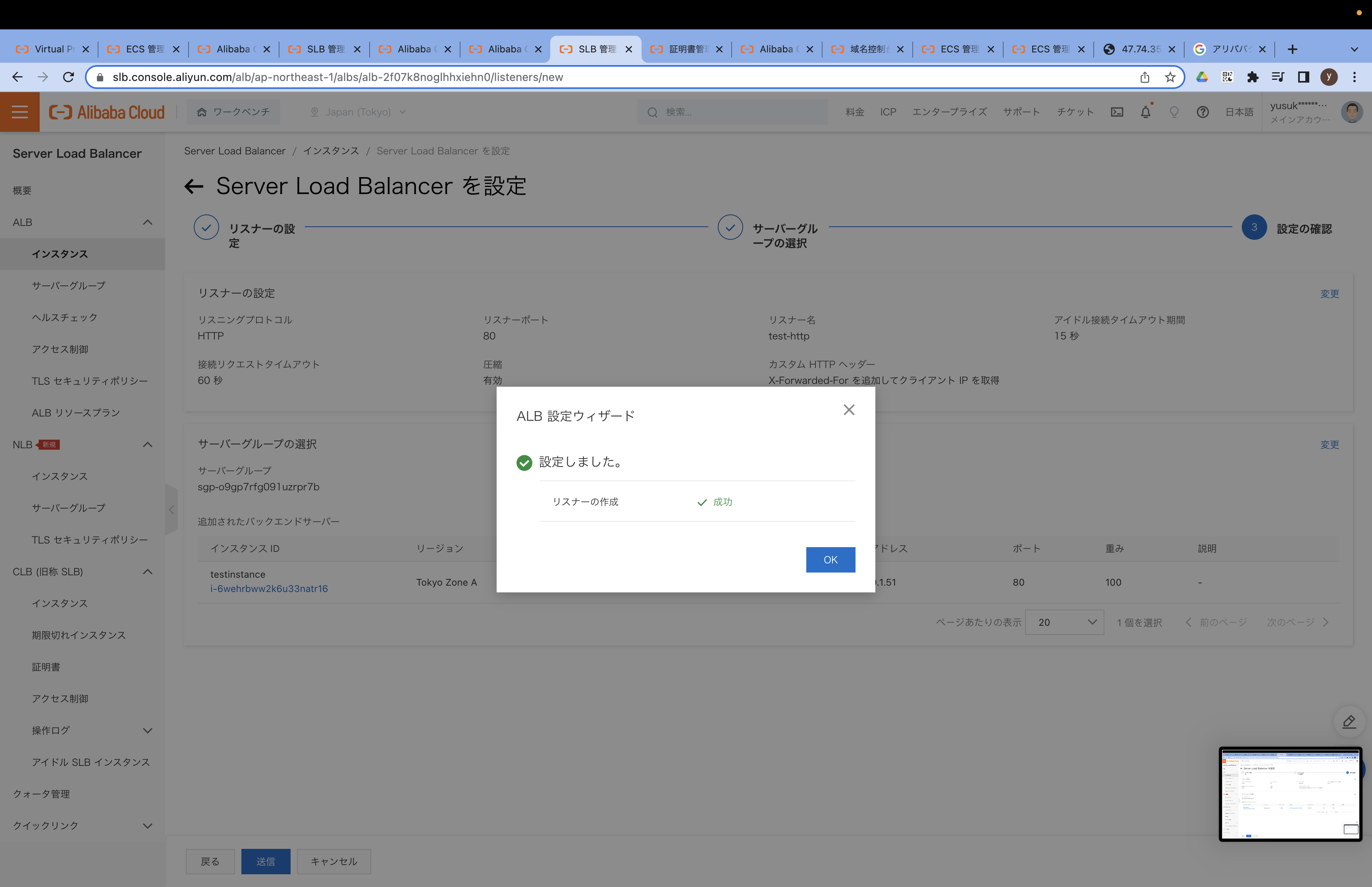

最後に設定の確認があります。

内容を確認して問題なければ設定を完了して構築完了です。

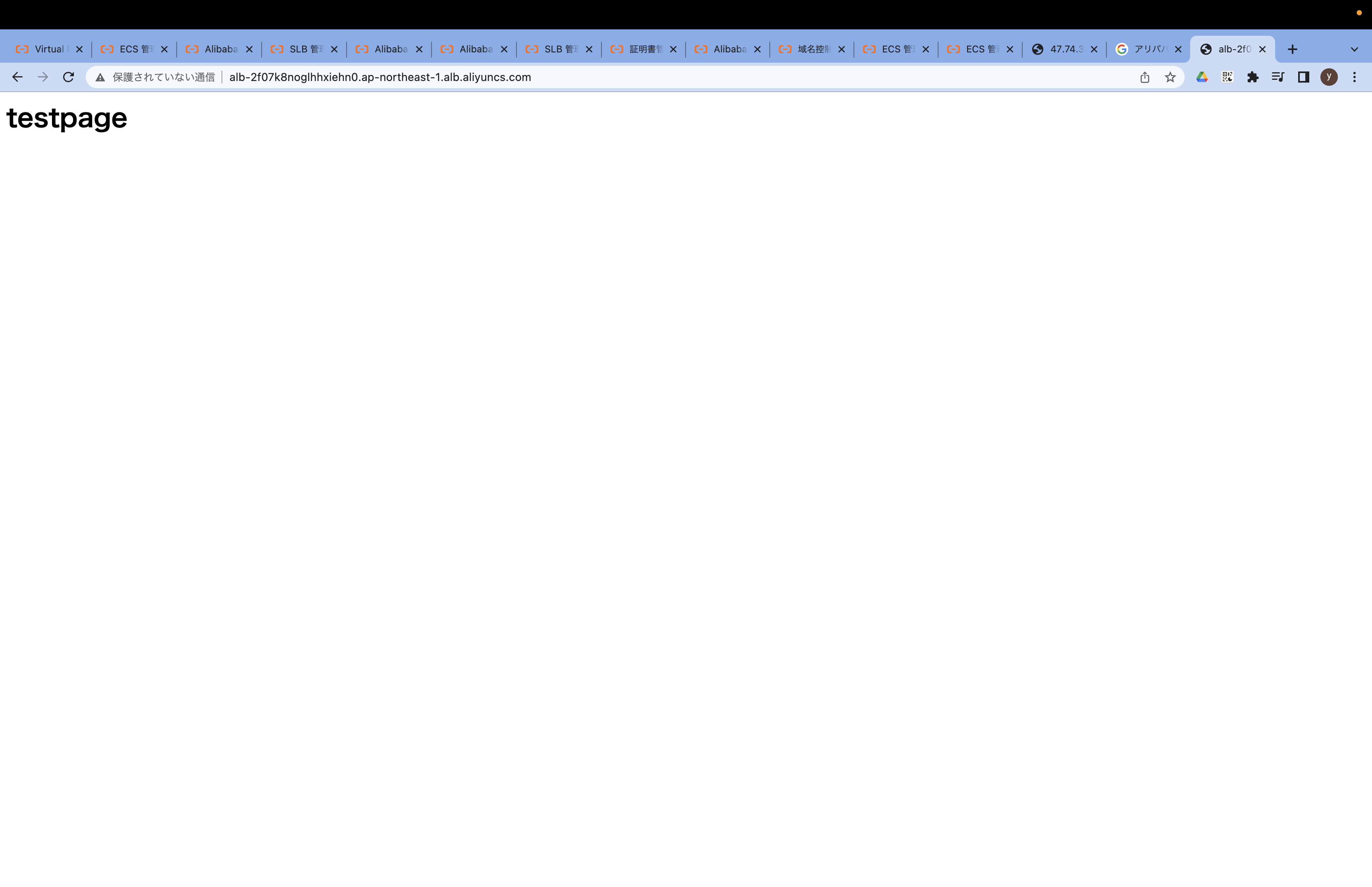

ロードバランサーのDNSにアクセスして、最初に構築したページができていることを確認します。

リソースの破棄

最後に構築したリソースを破棄して終わりです。

リソースの破棄は特に難しいことはなく、通常のイメージ通りでした。

所感

- AWSと感覚が違うところは特筆してないが、やはりクラウド間での思想の違いによる細かい違いはありました。

- AWSの感覚で大体は構築できてしまうが、途中ちょっとしたことで調べないといけないことが多くて間取ってしまう部分もあった

- ロードバランサー経由での通信まで設定したが、余力があればHTTPS化もしていきたい

- ドメインを取得してみようという部分もあったが、ドメインを取得するところ(おそらくアリババdomains)が中国語表記しかないので苦戦しそうではあった。

次回の記述

HTTPS化や料金の調査なども気になる観点が多数あったので継続して書いてみたいとお思います。