crowi-plus v2.3.0 で、ついに LDAP 認証に対応した。

成果物

-

(実装当時の crowi-plus 最新) https://github.com/weseek/crowi-plus/releases/tag/v2.3.0

-

Docker イメージはこちら↓

docker pull weseek/growi -

docker-compose 利用の方はこちら↓

過去の関連記事

- 最強のWiki「Crowi」のフォーク、「GROWI(旧crowi-plus)」を公開した話

- PukiWiki の文書を Markdown に変換するワンライナー(一部 crowi-plus 仕様)

- オフィシャル Crowi からの移行ガイド

何ができるの?

既存ユーザーの場合

まず username or E-mail でログインして、ユーザー設定ページへ。

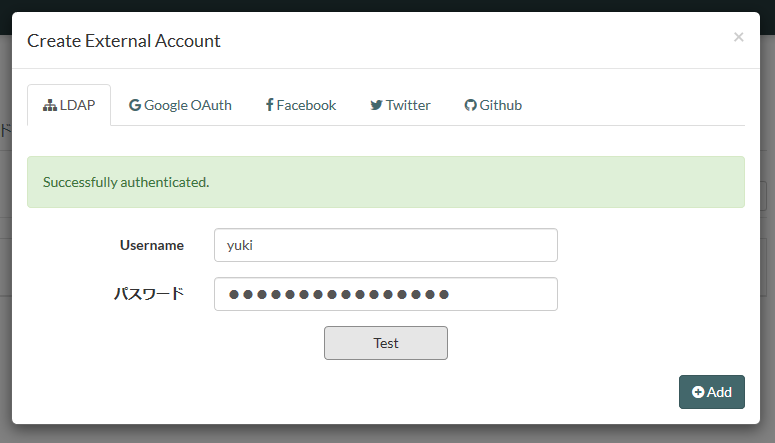

| External Account の作成(関連付け) |

|---|

|

External Account の作成(関連付け)画面で Add すれば、

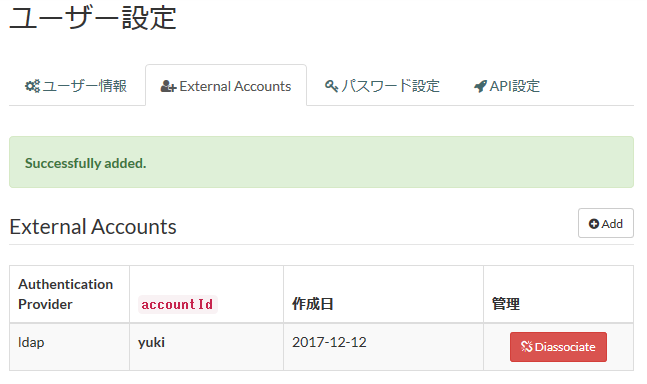

| External Accounts リスト |

|---|

|

External Account(外部アカウント)を crowi-plus アカウントに関連付けられるよ!

これで LDAP で設定済みのユーザーID, Pass の組み合わせで crowi-plus にログインできるね。因みに付け外しはこの画面からいつでも可能。

新規ユーザーの場合

- ログインフォームから LDAP のユーザーID, Pass を入力すれば、自動でユーザーが作成されるよ!

- つまり、予め「新規ユーザー登録を制限する」という設定にしておけば、LDAP にユーザーアカウントがある人だけログイン・アカウント作成可能な Wiki を作成できる

管理者から見ると

| ユーザー一覧 |

|---|

|

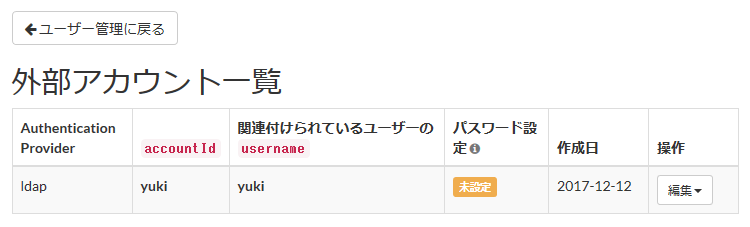

ユーザー一覧に「外部アカウントの管理」ボタンが追加されるので

| 外部アカウント一覧 |

|---|

|

ここで外部アカウントの付け外しが可能に。

設定してみよう

- 認証機構の切り替え

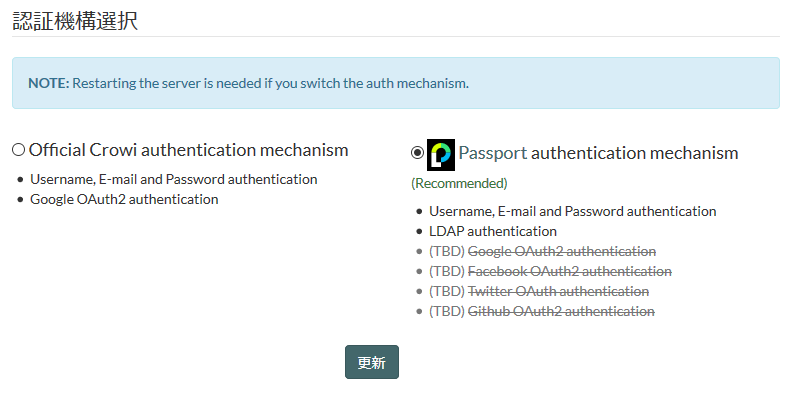

管理者でログインし、Passport が選択されているかどうかをチェック。

| 認証機構選択 |

|---|

|

crowi-plus では v2.1.0 から Passport をデフォルトの認証メカニズムとして採用した。そのため、v2.1.0 以降を一から入れた人は既に選択されているはずだが、Official Crowi から移ってきた人と、v2.1.0 より前のバージョンを使っていた人はここで切り替えて「更新」。

認証メカニズムの切り替え後は要再起動。

注意

現時点で Passport authentication mechanism では Google OAuth2 authentication に対応していないので、切り替えるとユーザー名 or メアドでしかログインできなくなってしまう。(設定は消えないので、再度 Official Crowi authentication mechanism に切り替えれば利用可能)

- 設定

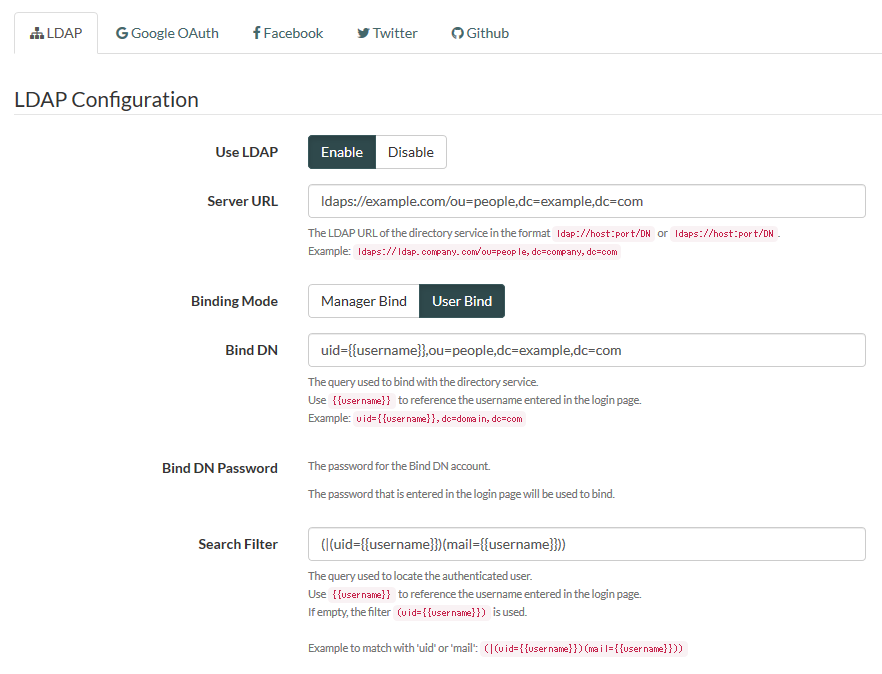

2.1 接続先設定

| LDAP Configuration |

|---|

|

-

Use LDAP

- Enable に

-

Server URL

-

ldaps://ホスト:ポート/BaseDNで入力 - スキーマは ldap or ldaps

- ポートは省略可

-

-

Binding Mode

- LDAP サーバーに接続してユーザー検索する際の挙動を以下の 2 種類から選択できる

- Manager Bind は、予め特定の DN を設定しておき、それを用いて LDAP ユーザーを検索するモード

- uid=admin とかに権限がある場合はこちらを選択

- User Bind は、crowi-plus のログインフォームに入力したユーザー名から動的に DN を作成し、それを用いて LDAP ユーザーを検索するモード

-

Bind DN Password

- Manager Bind の場合は、ここでパスワードを入力する

- ただし MongoDB 内に当該 DN の平文パスワードが保存されることに注意

- User Bind の場合は、ログインフォームに入力されたパスワードを用いて LDAP サーバーに接続するので入力不要

- 平文パスワードを保存しないので crowi-plus 的にはこっちがおすすめだが、LDAP 側ポリシーもあると思うのでそこはよしなに

- Manager Bind の場合は、ここでパスワードを入力する

2.2 フィルタ設定

-

Search Filter

- ユーザーをピックアップするためのフィルタ

-

(uid={{username}})なら、ログインフォームに入力したユーザー名が uid 属性と一致する LDAPユーザーをピックアップ -

(|(uid={{username}})(mail={{username}}))なら、ログインフォームに入力したユーザー名が uid 属性または mail 属性と一致する LDAPユーザーをピックアップ -

(&(uid={{username}})(memberOf=cn=manager,ou=group,dc=example,dc=com))みたいにアクセス可能なユーザーを絞るのもここでやる

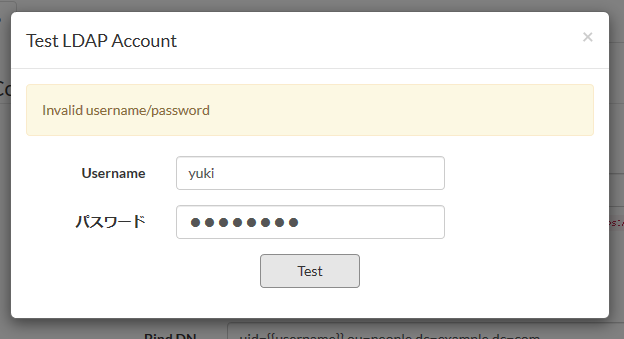

- 接続テスト

| Test LDAP Account |

|---|

|

設定が正しいかどうかテストできる。

「Test」ボタンを押してもしばらくエラーメッセージが出ない場合はまず疎通を疑う。

成功メッセージが出れば、LDAP 連携は完了。

認証系の今後の TODO

LDAP に関しては、グループフィルタの実装を早急にやる。 実装しました!

https://github.com/vesse/node-ldapauth-fork

Passport は、既に Strategy が豊富にあるのが魅力的 -> http://www.passportjs.org/packages/

Google OAuth, Facebook, Twitter, Github などメジャーな OAuth Provider には対応していきたい。Public Wiki の構築が捗るはず。Slack とか Instagram も面白そうだなあ。

あとは #193 をどうにかしないといけない。。

誰か実装を簡素化するいいアイディアあったら教えてください。

Contributor 募集

2017年5月時点で Contributor は WESEEK, Inc. 関係者に限られていましたが、おかげさまで社外から PR をいただくことも出てきました。まだまだ Contributor 募集中です。

気軽に Issue, PR を。書いたコードは決して無駄にしない。(今のところ塩漬けPRゼロで進んでます!)

導入相談乗ります

ありがたいことに Slack に入ってくださるユーザーさんも、WESEEK, Inc. 以外で20名を超えました。ここでバグ報告してくださったり、導入時に引っかかった部分を相談いただくことによってバグの早期発見に繋がっています。Slack では引き続きユーザー・デベロッパー入り乱れての闊達な議論を奨励していきますので、暇な人は是非遊びに来てください。チャンネル分けてないので、general で適当につぶやいてくださって構いません。

from WESEEK, Inc.

Happy Xmas🎁