こんにちは。

STORES.jp のSREチーム所属の清水です。この記事は STORES.jp Advent Calendar 2019の7日目の記事です。Amazon GuardDutyをTerraformで扱う方法を紹介します。

GuardDutyとは

STORES.jp では、GuardDutyというAWSサービスを利用しています。GuardDutyは、悪意ある操作や不正な動作を継続的にモニタリングする脅威検出サービスです。様々な不審なアクティビティを検知して通知をしてくれるので運用に役立っており、全てのAWSリージョンでGuardDutyを有効にしています。

GuardDutyは、AWS公式でも全てのリージョンでの有効化が強く推奨されているサービスです。

GuardDuty は、サポートされているすべての AWS リージョンで有効にすることが強く推奨されています。

ハッカーは侵入にした際になるべく気づかれないように、アカウント所有者が普段は使用していないリージョンでマイニングなど不正な活動をします。そのため、全リージョンでGuardDutyを有効化することが重要です。

CloudFormationで全リージョンのGuardDutyを有効化する方法は様々なサイトで紹介されているのですが、Terraformで有効化している例はあまり見かけません。

今回は、Terraformを使って全リージョンでGuardDutyを有効化する方法を紹介します。

Terraformでの設定方法

ディレクトリ構成

なるべく簡潔に記述するために、stateファイルの保存場所やTerraformのバージョン指定などは省略しています。

├── main.tf

├── modules

│ └── aws

│ └── guardduty

│ └── main.tf

└── providers.tf

ファイルの説明

main.tf

-

main.tfでは、各リージョンごとのGuardDutyの設定をmoduleで定義しています。それぞれのmoduleで異なるproviderを指定して、tokyo, seoul, mumbaiリージョンにGuardDutyを設定しています。

module "tokyo" {

source = "./modules/aws/guardduty"

providers = {

aws = aws.Tokyo

}

}

module "seoul" {

source = "./modules/aws/guardduty"

providers = {

aws = aws.Seoul

}

}

module "mumbai" {

source = "./modules/aws/guardduty"

providers = {

aws = aws.Mumbai

}

}

providers.tf

-

providers.tfでは、どのパブリッククラウドの、どのAPIとやりとりをするのか記述しています。provider毎にaliasを設定することで、module内のproviders設定で、aws = aws.Tokyoと指定すれば、AWSのTokyoリージョンのAPIとやりとりをするようになります。

provider "aws" {

region = "ap-northeast-1"

}

provider "aws" {

region = "ap-northeast-1"

alias = "Tokyo"

}

provider "aws" {

region = "ap-northeast-2"

alias = "Seoul"

}

provider "aws" {

region = "ap-south-1"

alias = "Mumbai"

}

modules/aws/guardduty/main.tf

-

modules/aws/guardduty/main.tfには、各リージョンに共通するGuardDutyのリソース設定を記述します。この例では、GuardDutyを有効化して、15分間隔で結果を通知する設定をしています。

resource "aws_guardduty_detector" "guardduty" {

enable = true

finding_publishing_frequency = "FIFTEEN_MINUTES"

}

上記、3個のファイルをディレクトリ構成通りに配置して、ルートディレクトリでterraform applyなどを実行すれば、各リージョンにGuardDutyがまとめて設定されます。実際の運用では、自分のAWSアカウントで有効にしているリージョンの分だけmain.tf, providers.tfにリージョン設定を追加することになります。terraformの基本的な概念・サブコマンドなどの使い方は他ドキュメントを参考にしてください。

通知を受け取る

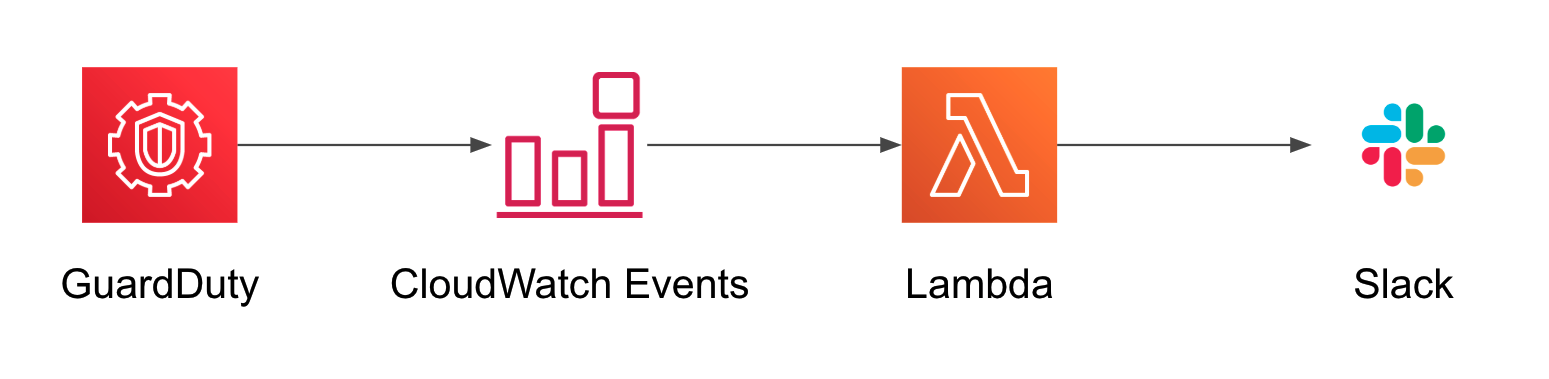

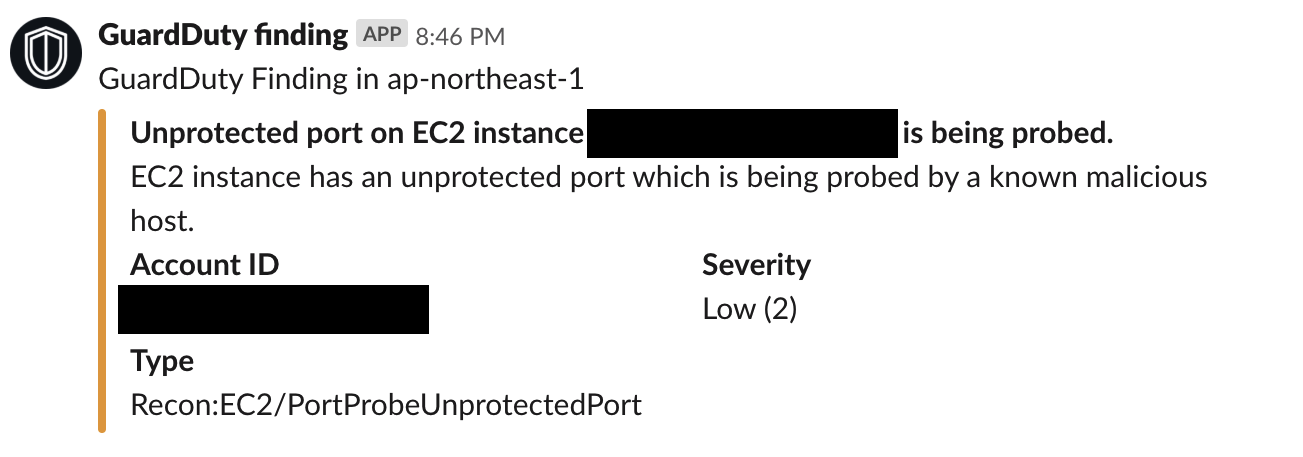

ここからは、Terraformとは直接関係ありませんが、GuardDutyの検出した内容をどうやって通知として受け取っているのか、通知側のシステム構成を説明します。STORES.jpのSREチームでは、AWSの複数リソースとAWS Lambdaなどを組み合わせた処理システムを構築する際に、Serverless Frameworkをよく利用しています。今回は詳しく解説しませんが、Serverless Frameworkはサーバーレスアプリケーションのためのフレームワークです。

まず、CloudWatch EventsでGuardDutyの結果をモニタリングします。

CloudWatch Eventsは、GuardDutyの結果の変更を検知すると、そのイベントをLambda関数に渡します。Lambda関数ではイベント情報を閲覧のためのデータ構造に加工して、SlackにIncoming Webhookで通知する処理をしています。

おわりに

STORES.jpのSREチームでは、Infrastructure as Codeだけではなく、監視・セキュリティ・パフォーマンス改善など日々様々な課題に取り組んでいます。 もし、少しでもSTORES.jp に興味を持っていただけたら、隔週木曜日の夜に会社紹介のイベント( https://hey.jp/events/hello-hey/ )を実施していますので、ぜひ一度遊びにきてください。明日、8日目のAdvent Calendarは、おいちゃんの登場です!!