はじめに

DX技術本部のyu-yamaです。

ちょっと前(2021/04)ですが、AWS Control Tower が東京リージョンで利用可能になりました。

これまで マルチアカウント管理には AWS Organizations を使用して... 組織(OU)作成して... SCP でポリシー制限して... と頑張っていましたが、このサービスを使用すると 簡単にベストプラクティスに沿ったマルチアカウント管理環境を作成できることが出来るそうです。

との事で試してみました。

概念

はじめに AWS Control Tower を触るにあたり概念を押さえます

Landing Zone

AWS Control Tower は Landing Zone という AWS マルチアカウントを一元管理する環境を作成します。 Landing Zone は以下の機能を提供します。

- AWS Organizations を使用してマルチアカウント環境を作成する

- AWS Single Sign-On (SSO) のデフォルトのディレクトリを使用して ID を管理する

- AWS SSO を使用してアカウントにフェデレーティッドアクセス

- AWS IAM および AWS SSO を使用してクロスアカウントセキュリティ監査を有効化する

- AWS CloudTrail のログや、Amazon S3 に保存される AWS Config のログを集中管理する

Account Factory

新しいアカウントのプロビジョニングを自動化します。ネットワーク構成とリージョンを指定し、どの組織(OU)に所属するかを指定してアカウントを作成します。

ガードレール

組織単位 (OU) でポリシーを適用したり違反を検出したりするために有効にできるガバナンスルールです。ガードレールには予防用および検出用のガードレールがあります。

-

予防ガードレール

- ポリシー違反につながるアクションが禁止される

-

検出ガードレール

- ポリシー違反につながるアクションが検出された場合、ダッシュボードを通じてアラートがあがる

事前準備

ランディングゾーンを作成するために以下が必要になります

- 管理用 AWS アカウント ※組織の管理アカウントである必要があります

- 新規 AWS アカウント用のメールアドレス 2 つ

- ログアーカイブ用

- 監査用

やってみる

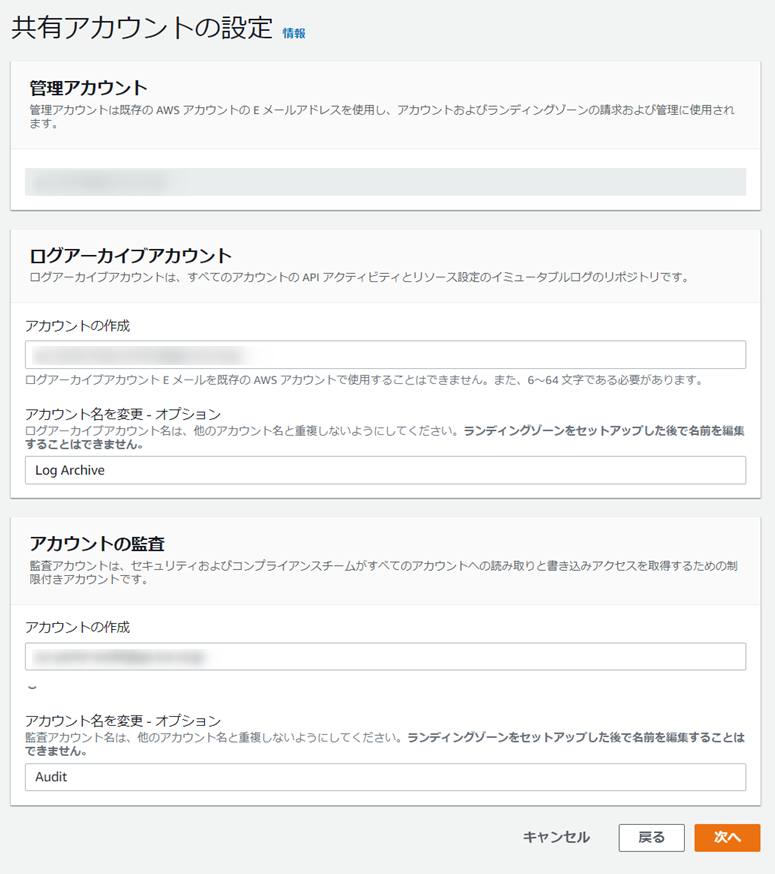

ログアーカイブ用アカウントEメール、監査用アカウントEメールを入力して次へ

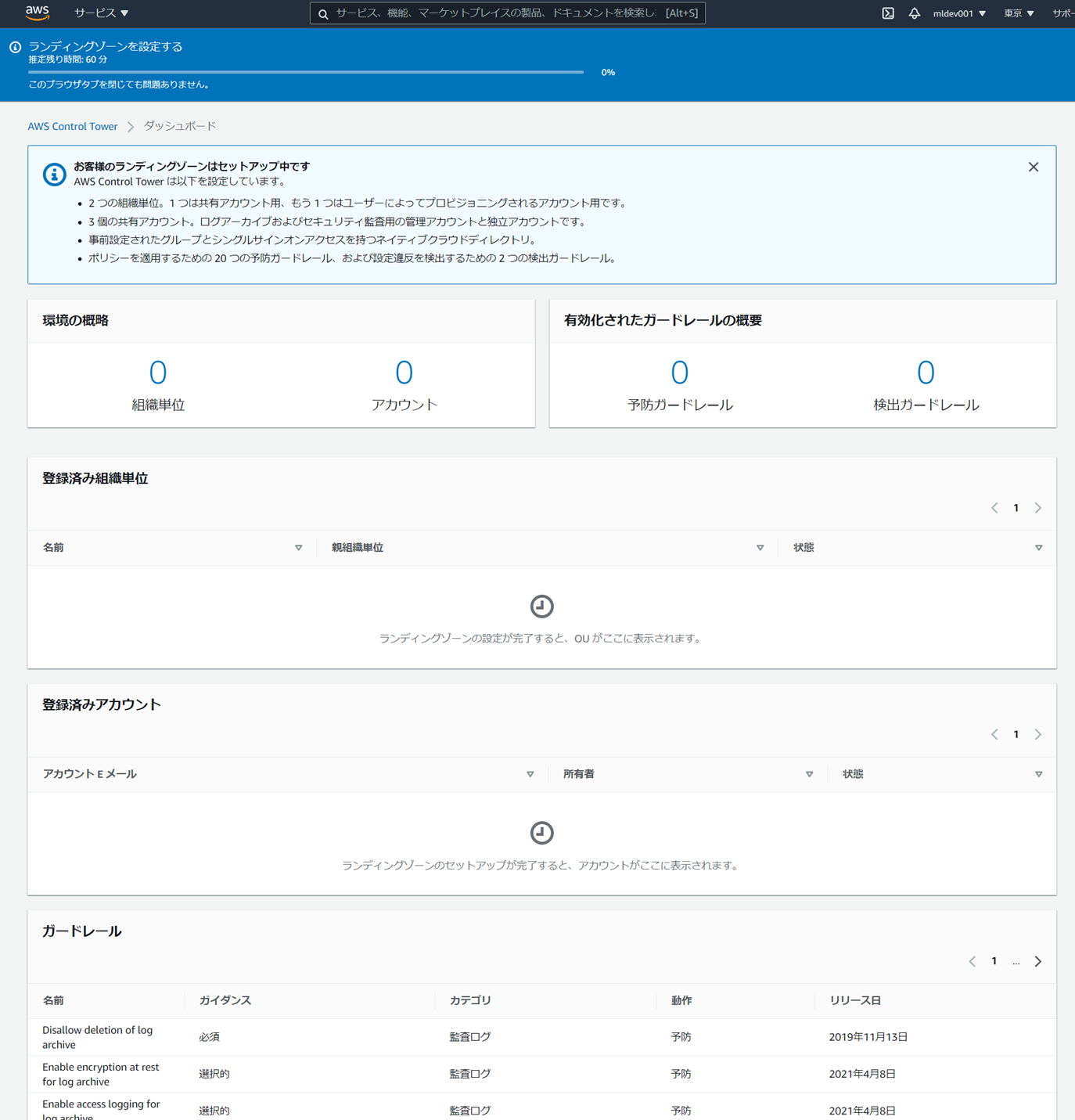

ランディングゾーンの設定押下すると

ランディングの作成が開始します...

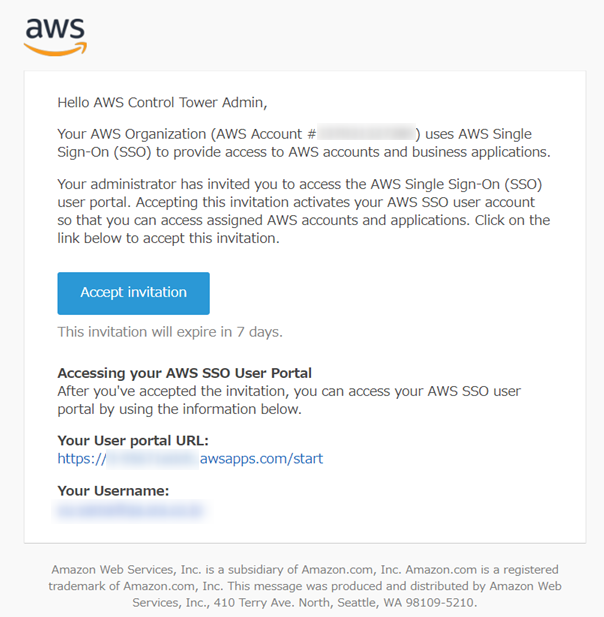

管理用AWSアカウントのEメールを見てみましょう。

Control Tower 管理者の SSO ユーザーアカウントを有効にしてください メールが来ているので有効に

SSOポータルの URL も記載されています

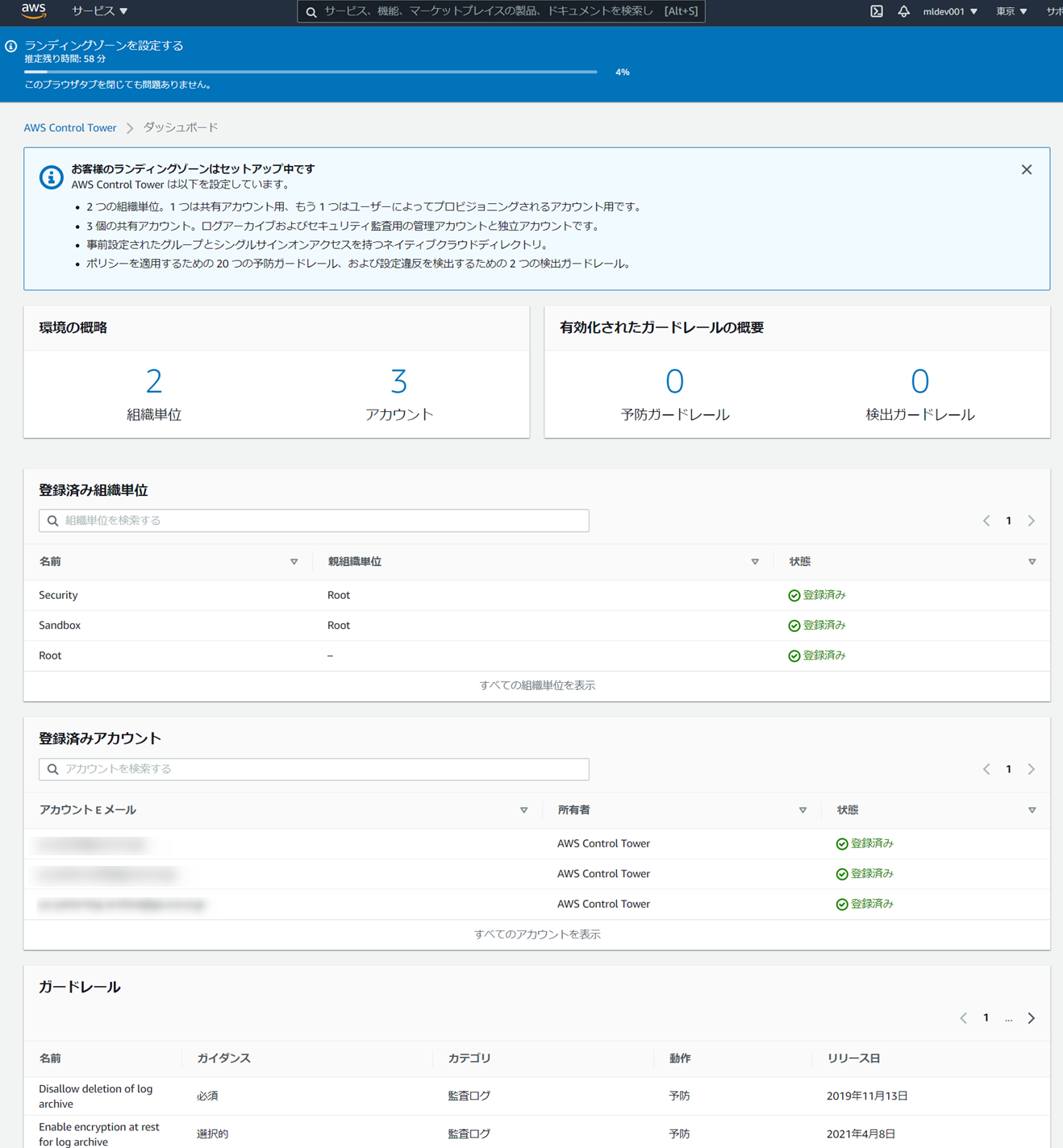

マネジメントコンソールに戻ります。

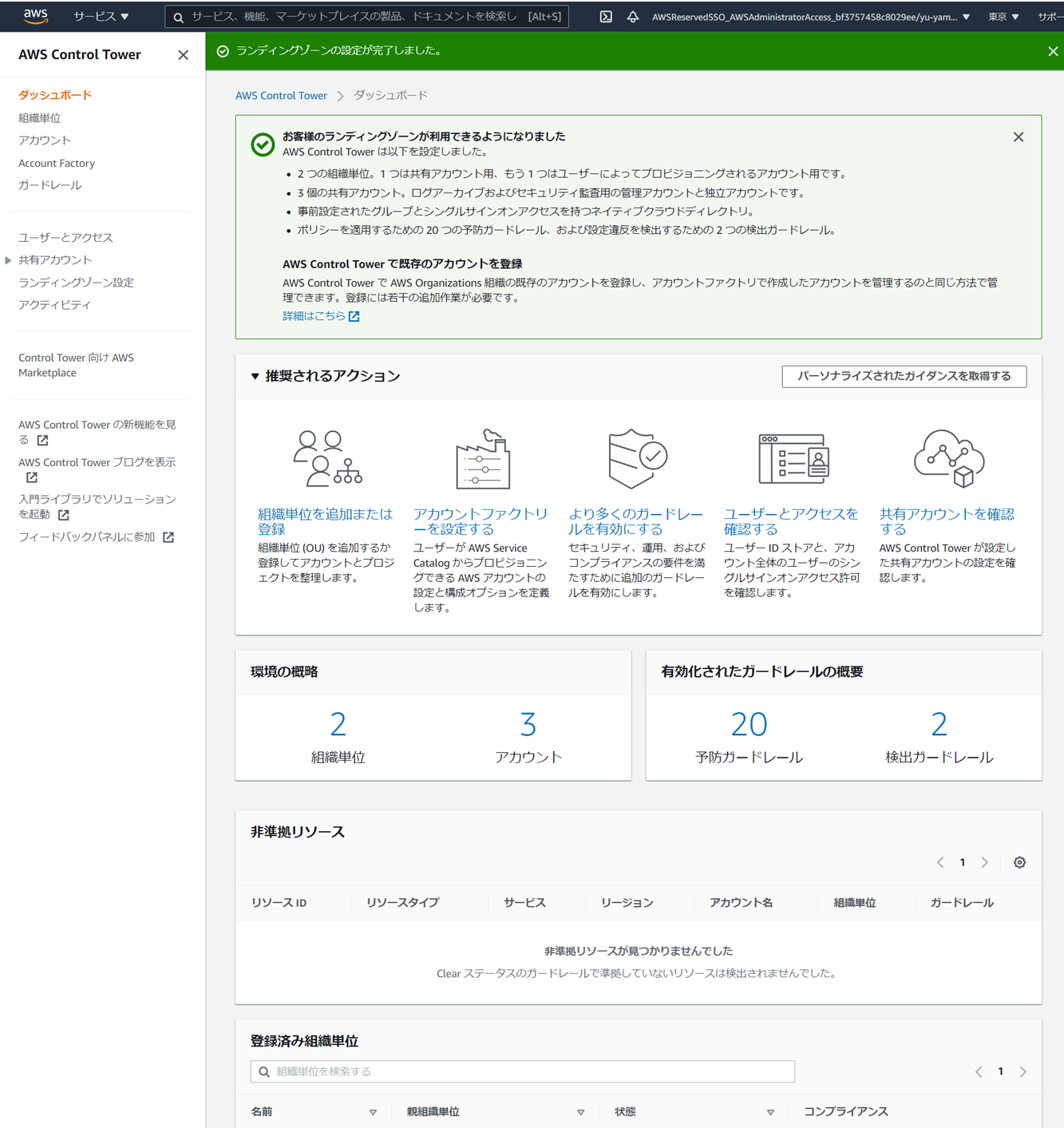

AWS Control Tower は以下を設定していますとのこと...

- 2 つの組織単位。1 つは共有アカウント用、もう 1 つはユーザーによってプロビジョニングされるアカウント用です。

- 3 個の共有アカウント。ログアーカイブおよびセキュリティ監査用の管理アカウントと独立アカウントです。

- 事前設定されたグループとシングルサインオンアクセスを持つネイティブクラウドディレクトリ。

- ポリシーを適用するための 20 つの予防ガードレール、および設定違反を検出するための 2 つの検出ガードレール。

完了しました

確認

Organization でみると

2 つの組織単位。1 つは共有アカウント用、もう 1 つはユーザーによってプロビジョニングされるアカウント用です。

- 共有アカウント用としての組織 Security

- ユーザーによってプロビジョニングされるアカウント用の組織として Sandbox

2 つの組織(OU)が作成されているのが確認できます。

3 個の共有アカウント。ログアーカイブおよびセキュリティ監査用管理アカウントと独立アカウントです。

共有アカウント用組織 (Security)の配下に

- ログアーカイブ用の Log Archive

- すべてのアカウントからの API アクティビティとリソース設定のログのリポジトリとして使用

- arn:aws:s3:::aws-controltower-logs-{アカウント ID}-ap-northeast-1

- セキュリティ監査用の Audit

- セキュリティおよびコンプライアンスチームがすべてのアカウントへの読み取りと書き込みアクセスを取得するための制限付きアカウント

2 つのアカウントが作成されているのが確認できます。

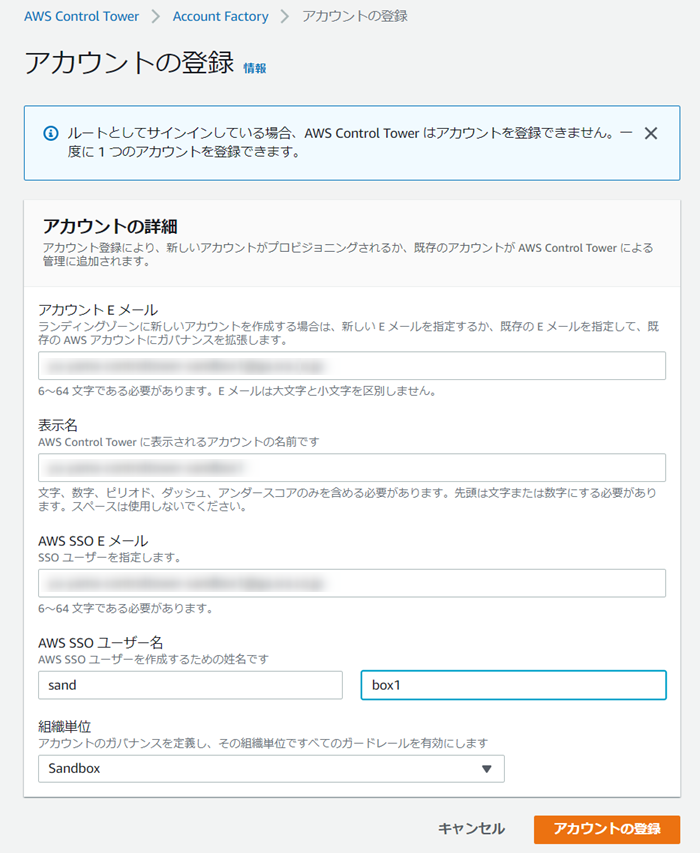

アカウント登録

Sandbox にアカウントを追加してみましょう

Account Factory -> アカウントの登録

アカウント E メール、表示名、SSO E メールを入力してアカウント登録

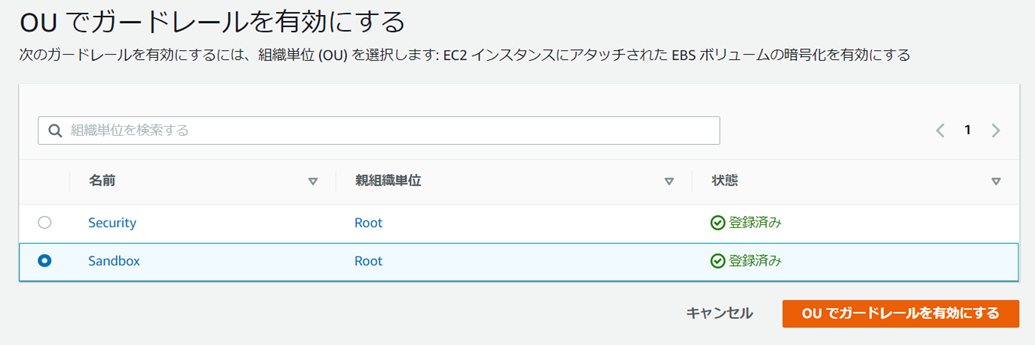

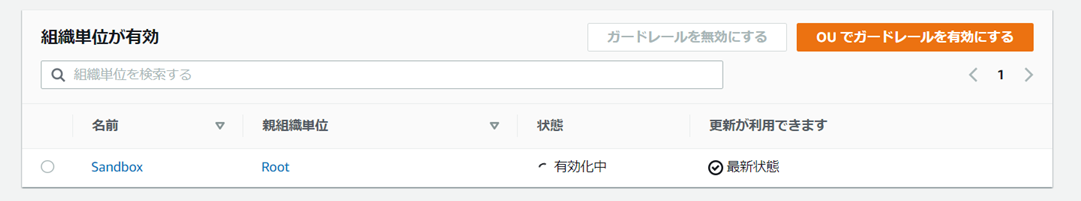

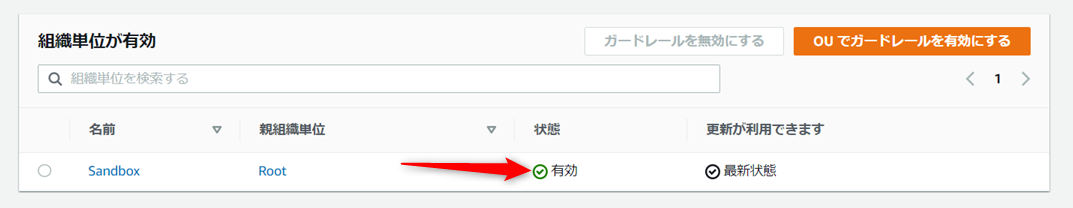

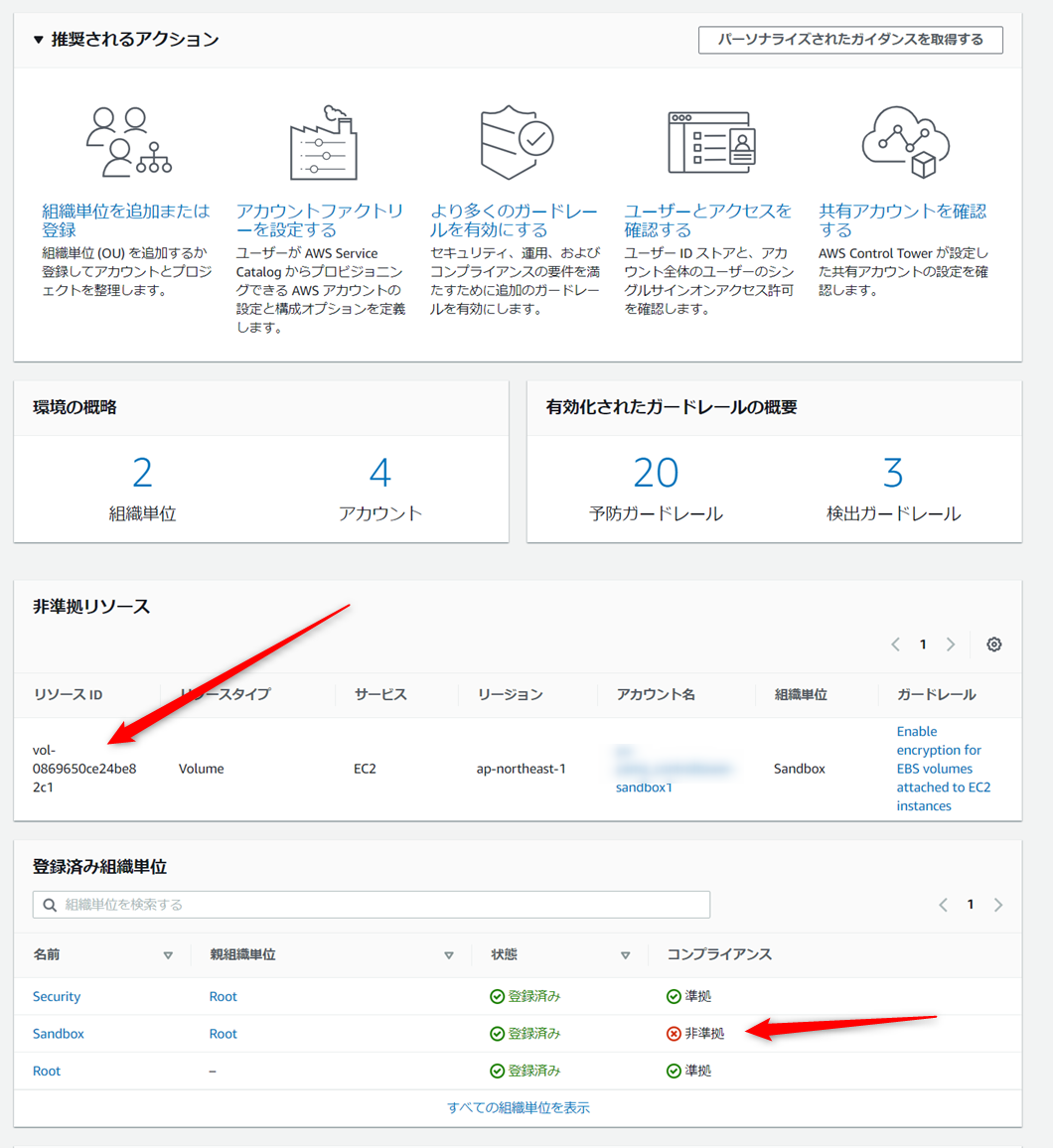

ガードレール動作確認

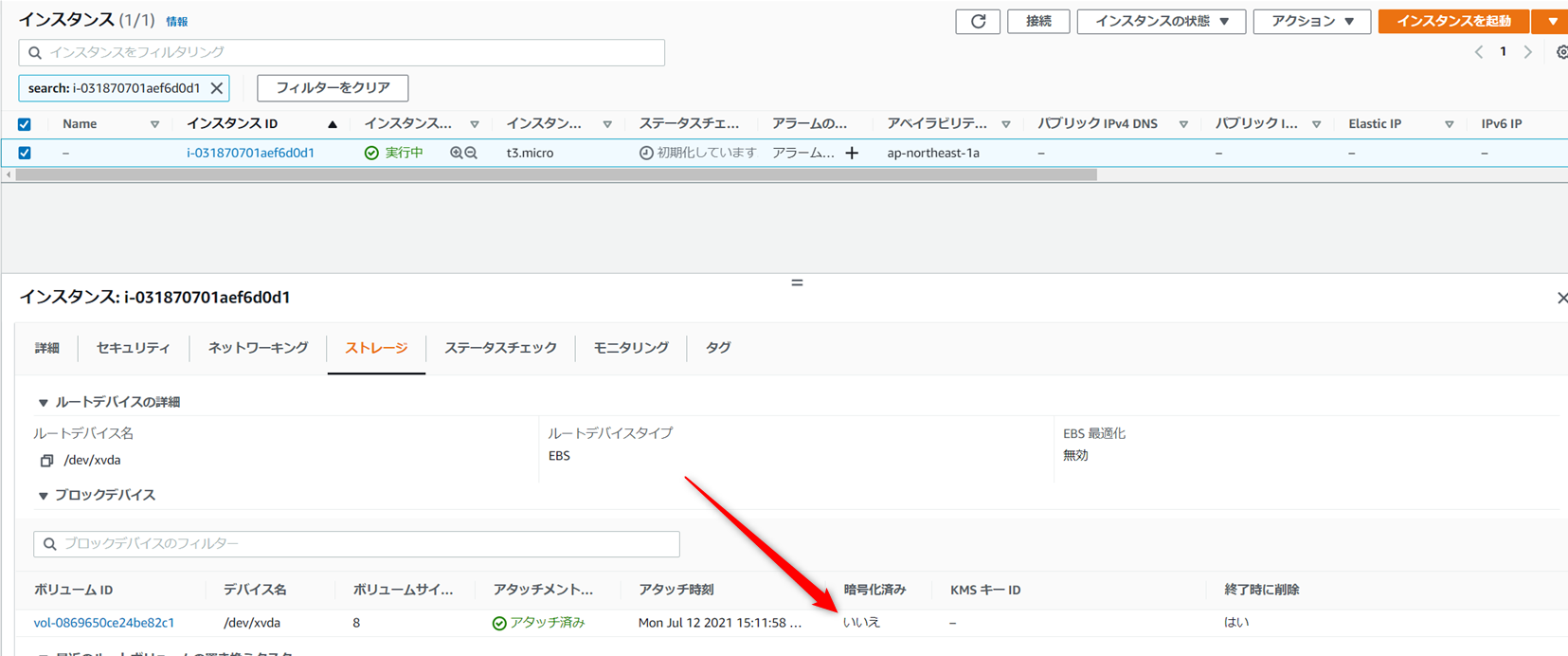

検出ガードレールの動作を確認してみます。

"EC2 インスタンスにアタッチされた EBS ボリュームの暗号化を有効にする" を Sandbox 組織(OU)で有効にします

Sandbox 組織配下のアカウントにログインし、ガードレール違反(暗号化されていない EBS をアタッチ)をしてみます

しばらく待って AWS Control Tower のダッシュボードを見ると...

ログアーカイブ用アカウントを見てみます

S3 バケットを見ると aws-controltower-logs バケットが作成されています

CloudTrail と Config のログが集約されています

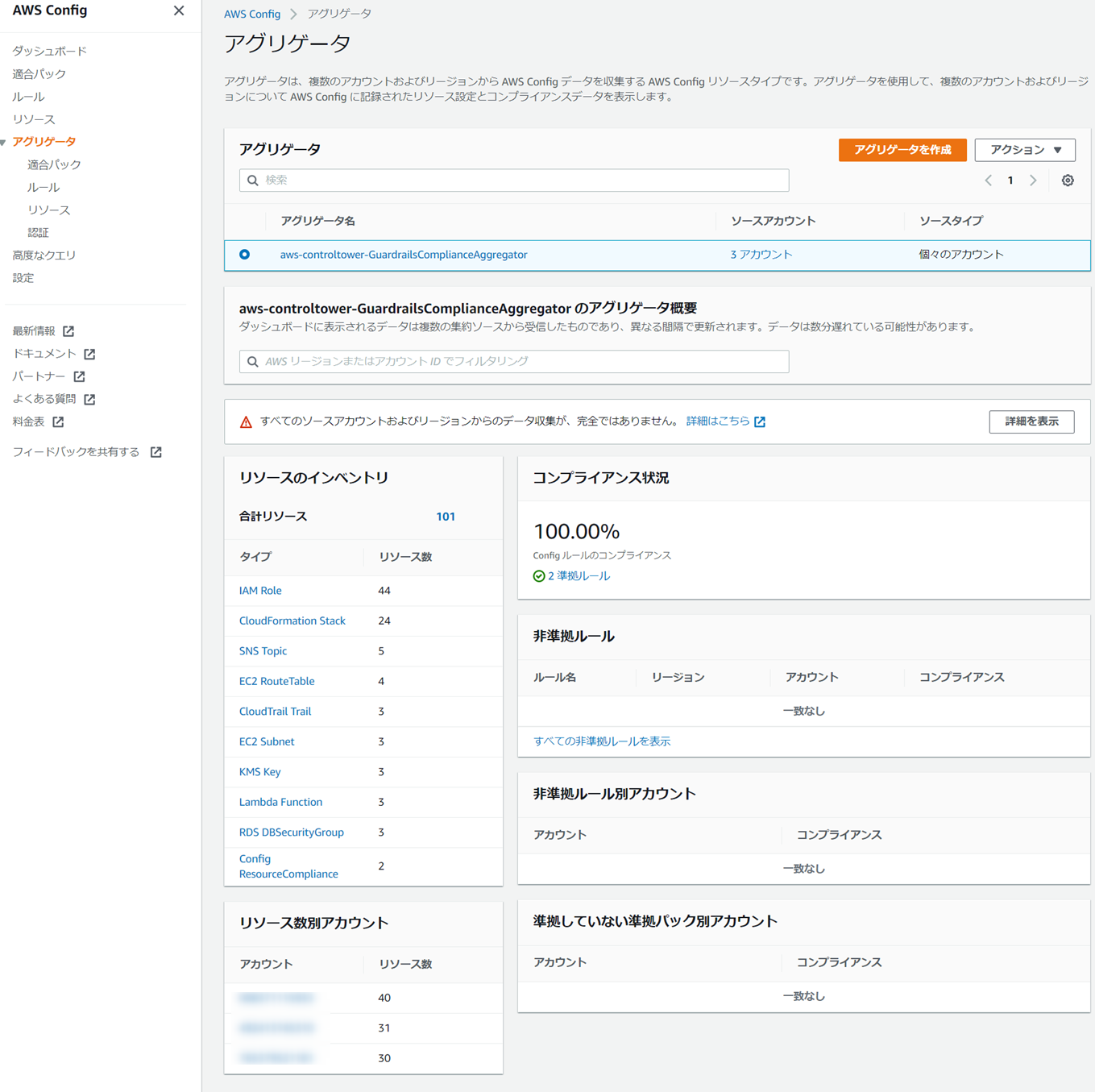

監査アカウントを見てみます

AWS Config 集約結果

アグリゲータが作成され、配下アカウントの AWS Config 結果が集約されています

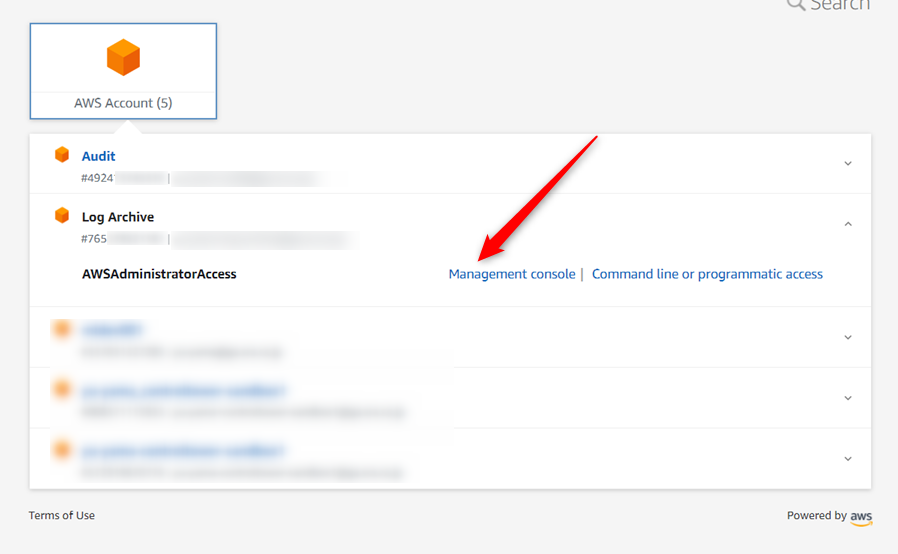

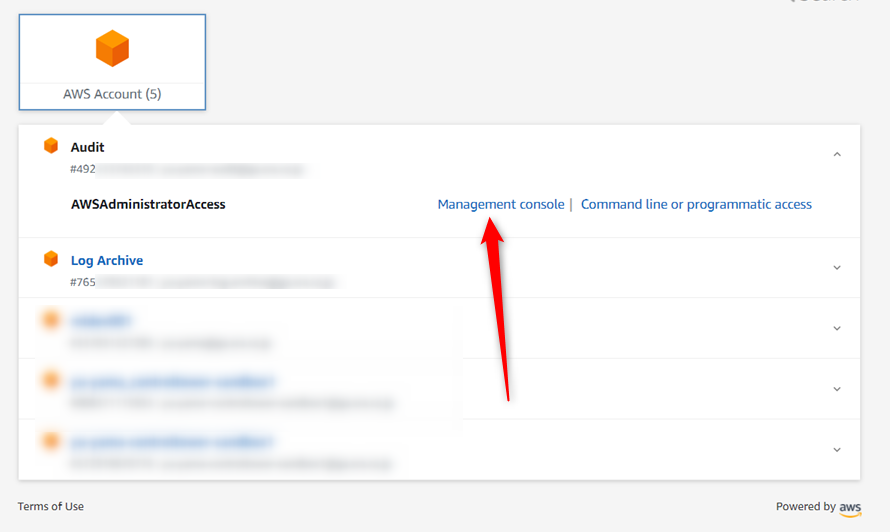

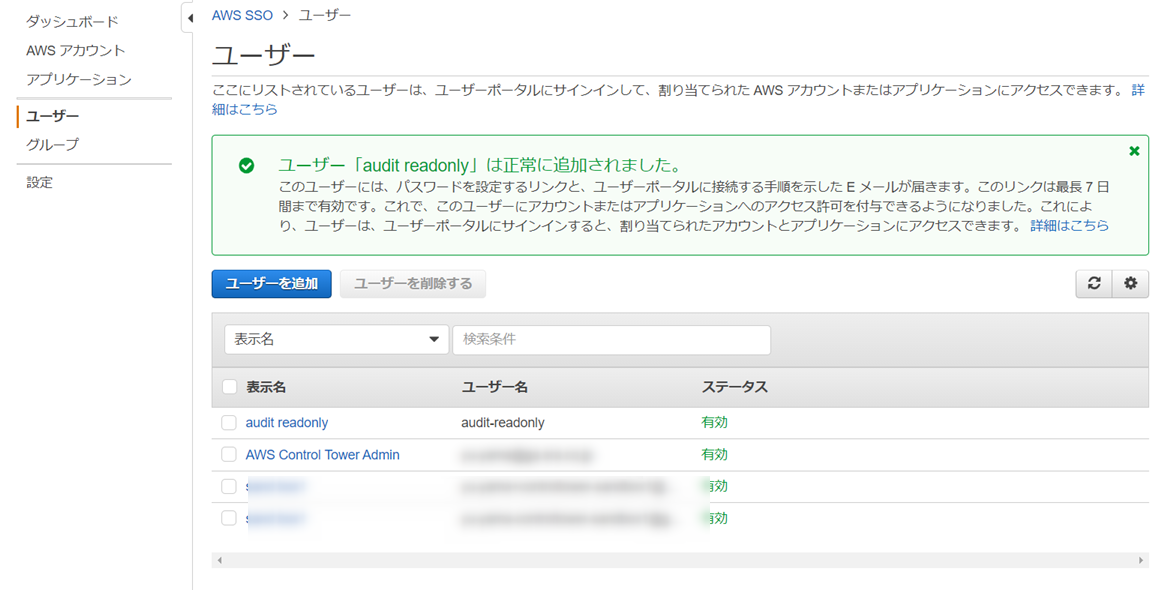

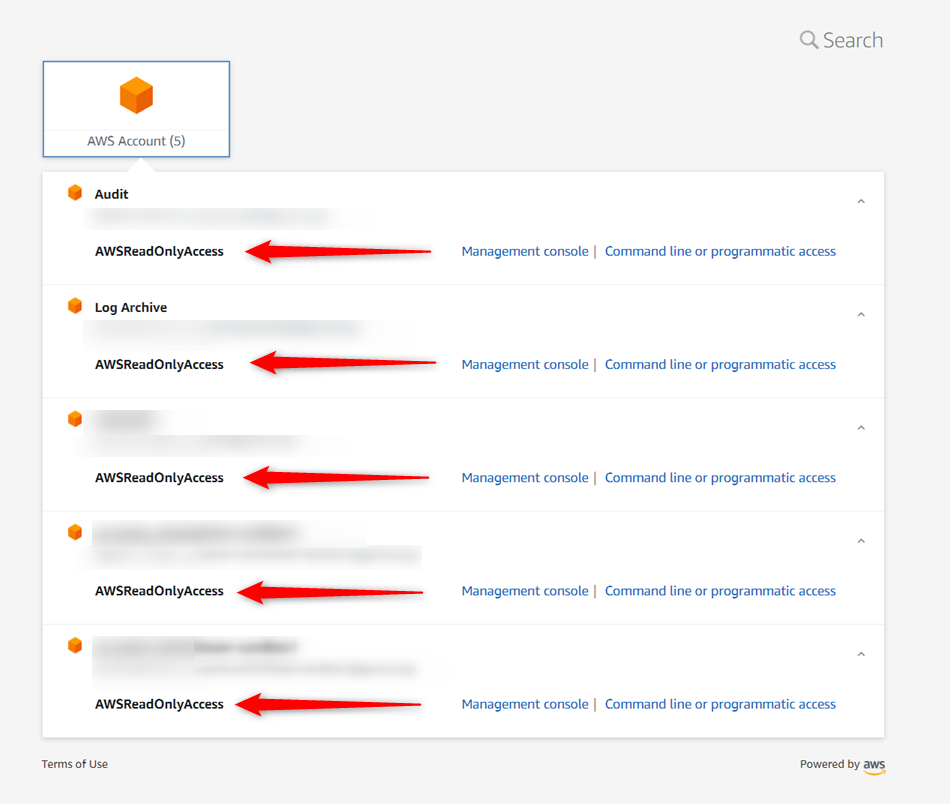

読み取り権限での全てのアカウント参照確認

招待された監査情報読み取り専用ユーザーで SSO からログイン。全てのアカウントに対し、読み取り専用でログインできるユーザが作成できました

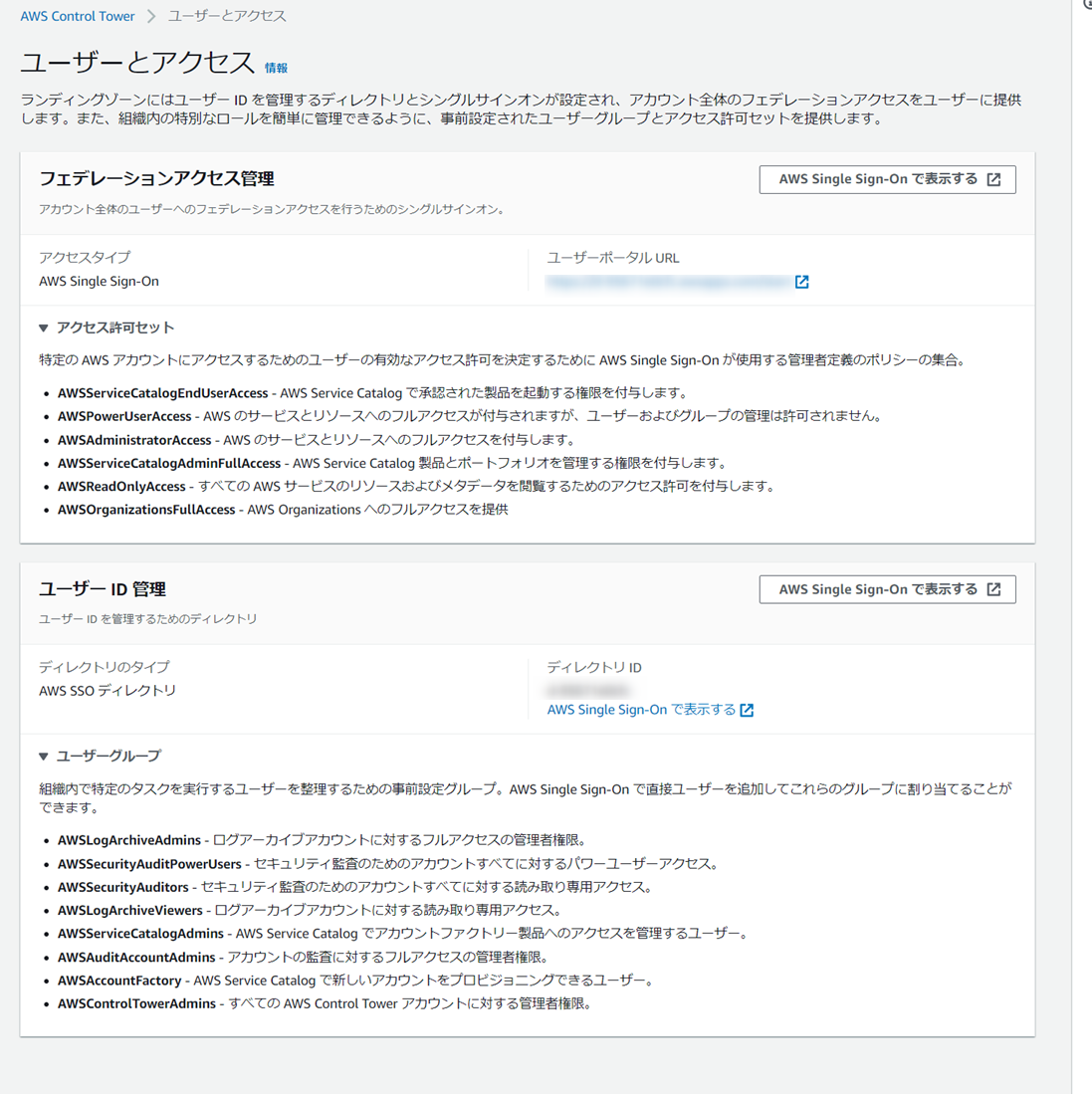

SSO で設定できる AWS Control Tower によって用意された権限を見てみます

アクセス許可セット

特定の AWS アカウントにアクセスするためのユーザーの有効なアクセス許可を決定するために AWS Single Sign-On が使用する管理者定義のポリシーの集合。

- AWSServiceCatalogEndUserAccess - AWS Service Catalog で承認された製品を起動する権限を付与します。

- AWSPowerUserAccess - AWS のサービスとリソースへのフルアクセスが付与されますが、ユーザーおよびグループの管理は許可されません。

- AWSAdministratorAccess - AWS のサービスとリソースへのフルアクセスを付与します。

- AWSServiceCatalogAdminFullAccess - AWS Service Catalog 製品とポートフォリオを管理する権限を付与します。

- AWSReadOnlyAccess - すべての AWS サービスのリソースおよびメタデータを閲覧するためのアクセス許可を付与します。

- AWSOrganizationsFullAccess - AWS Organizations へのフルアクセスを提供

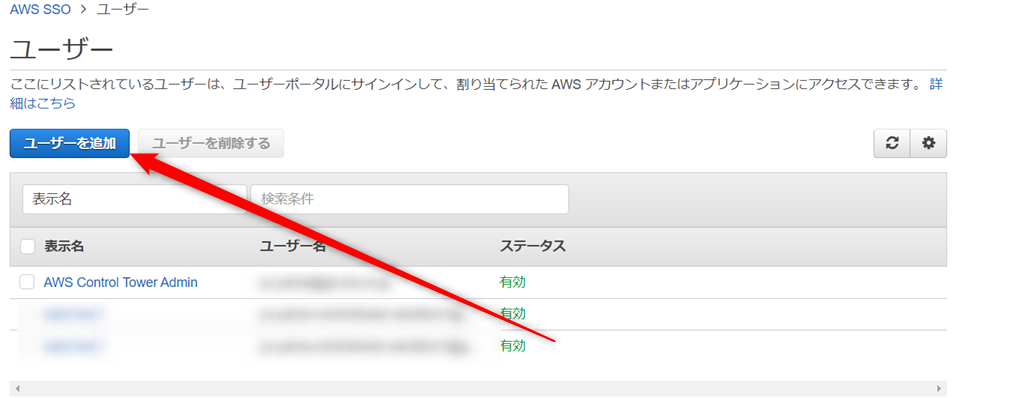

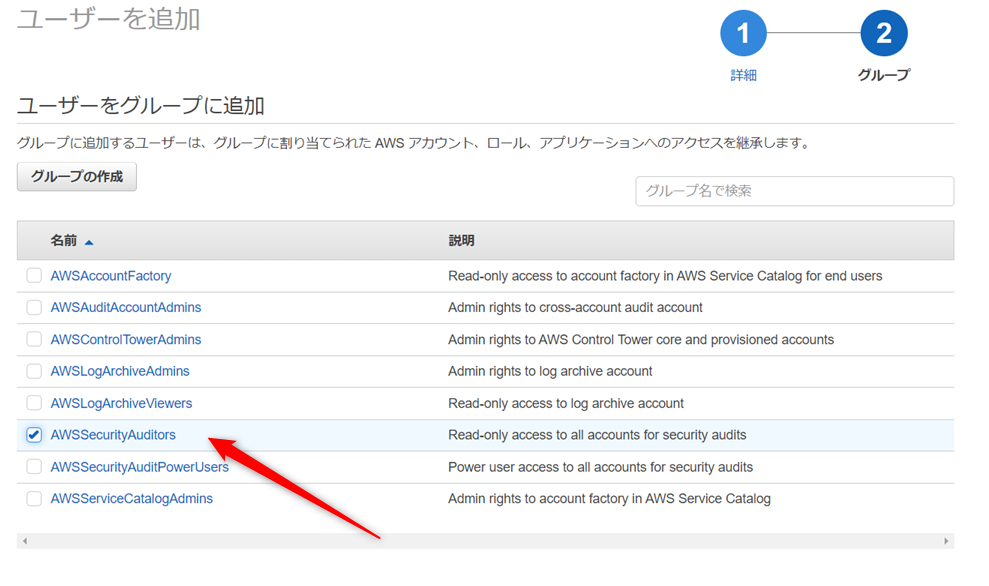

ユーザーグループ

組織内で特定のタスクを実行するユーザーを整理するための事前設定グループ。AWS Single Sign-On で直接ユーザーを追加してこれらのグループに割り当てることができます。

- 管理

- AWSControlTowerAdmins - すべての AWS Control Tower アカウントに対する管理者権限。

- AWSAccountFactory - AWS Service Catalog で新しいアカウントをプロビジョニングできるユーザー。

- AWSServiceCatalogAdmins - AWS Service Catalog でアカウントファクトリー製品へのアクセスを管理するユーザー。

- ログアーカイブ

- AWSLogArchiveAdmins - ログアーカイブアカウントに対するフルアクセスの管理者権限。

- AWSLogArchiveViewers - ログアーカイブアカウントに対する読み取り専用アクセス。

- Security

- AWSSecurityAuditPowerUsers - セキュリティ監査のためのアカウントすべてに対するパワーユーザーアクセス。

- AWSSecurityAuditors - セキュリティ監査のためのアカウントすべてに対する読み取り専用アクセス。

- AWSAuditAccountAdmins - アカウントの監査に対するフルアクセスの管理者権限。

初めは用意されたユーザーグループに作成した SSO ユーザーを割り当てるやり方で検討し、細かい制御が必要になってきた際にアクセス許可セットの作成 → AWSアカウント内への割り当てを行えば良さげ。

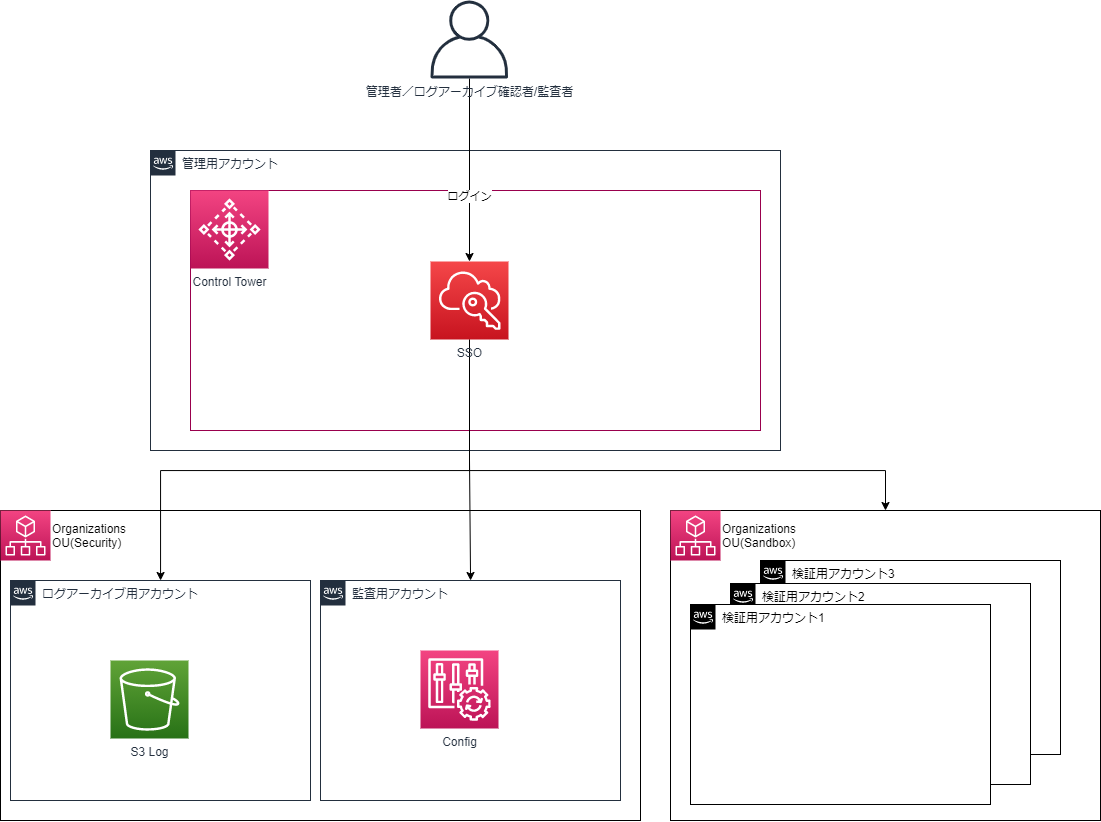

アクセスイメージ

管理者/ログアーカイブ確認者/監査者

適切なユーザーグループに所属させたSSOユーザーを作成し、 SSOポータル からログインして各 AWS アカウントに対して操作・確認を行う

まとめ

かんたんに AWS マルチアカウント構成を作成することが出来ました。

ベストプラクティスに沿ったガードレールが多数用意されていて選択して適用できるのも良いですね。

AWS アカウントを多数管理していて消耗している方、後からでも Control Tower 配下に入れて制御することができるので検討してみてはいかがでしょうか。

参考リンク