はじめに

前回の記事でAzureにメールサーバを構築しましたので、今度は迷惑メールを判別するゲートウェイサーバとして、Barracuda Email Security Gatewayを構築してみました。

参考:Azure上の仮想マシン(CentOS)にHDE Controllerをインストール

【宣伝】pnopはバラクーダネットワークスジャパンさんのクラウドパートナーです【大事】

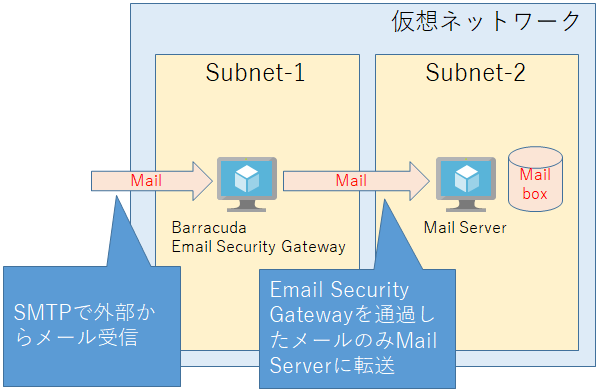

ネットワーク構成

今回の構成としては以下の感じになります。

Subnet-2のMail Serverはすでに用意してある前提で話を進めます。

外部からSMTPで転送されてくるメール(インバウンドメール)について、Barracuda Email Security Gatewayを経由させて、不要なSPAMメールについてはMail Serverまで転送はせずにブロックします。

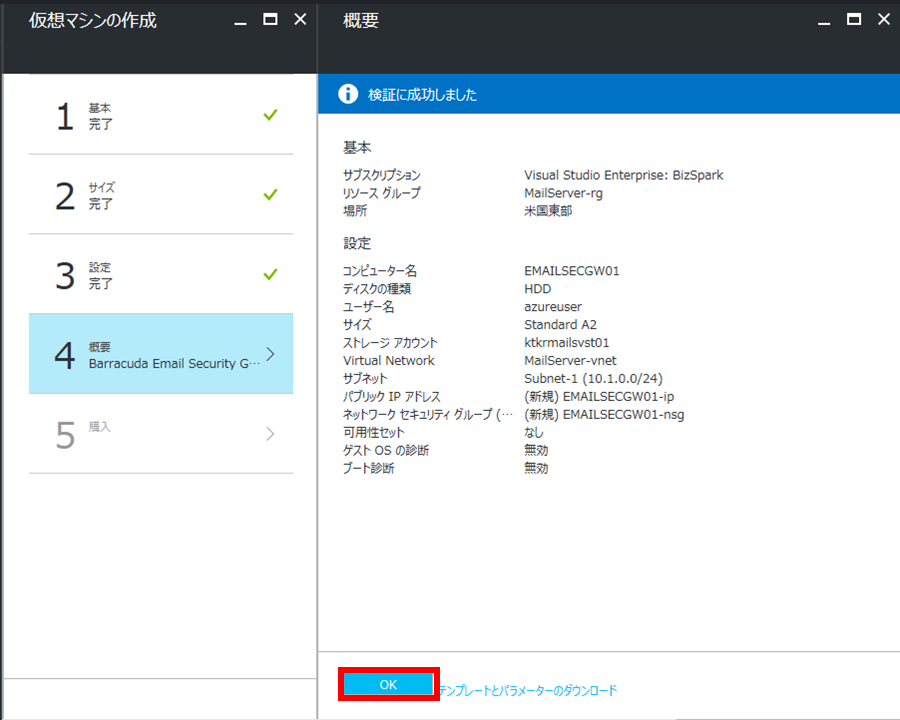

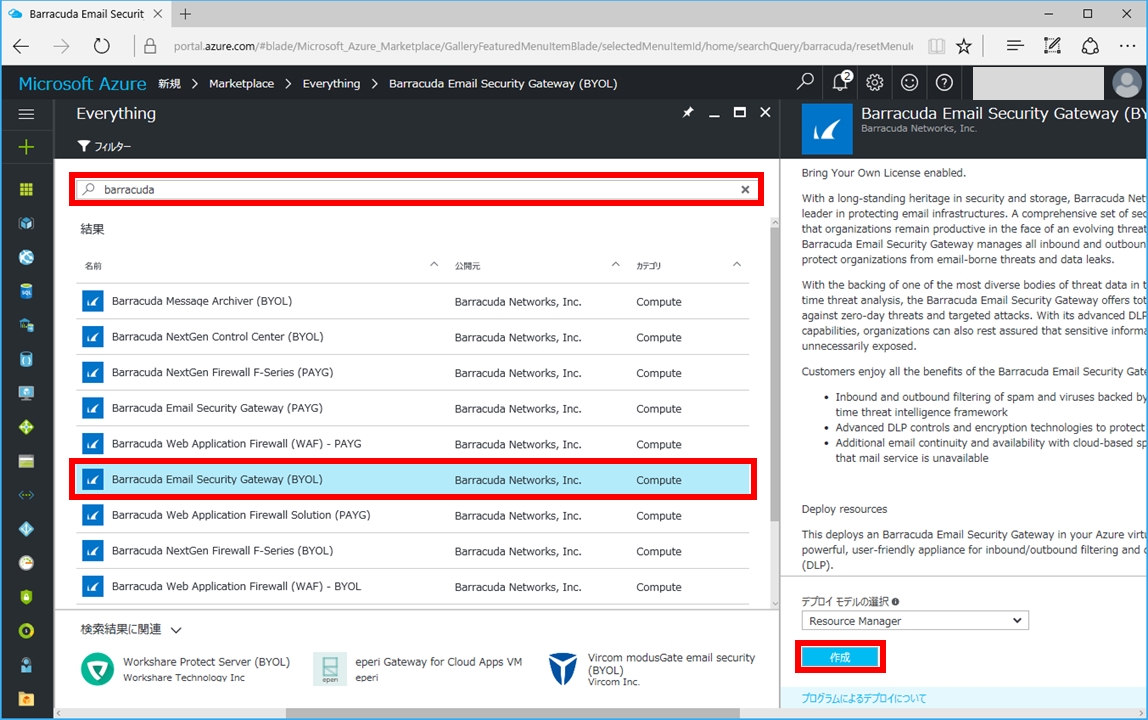

Barracuda Email Security Gatewayのデプロイ

Azureポータルのマーケットプレイス上から「Barracuda」でフィルターを行い、「Barracuda Email Security Gateway - BYOL」を選択して「作成」をクリックします。

1.基本ブレードでは必要事項をすべて入力します。

ここで入力するパスワードはGW管理画面にアクセスする際に必要なものになります。

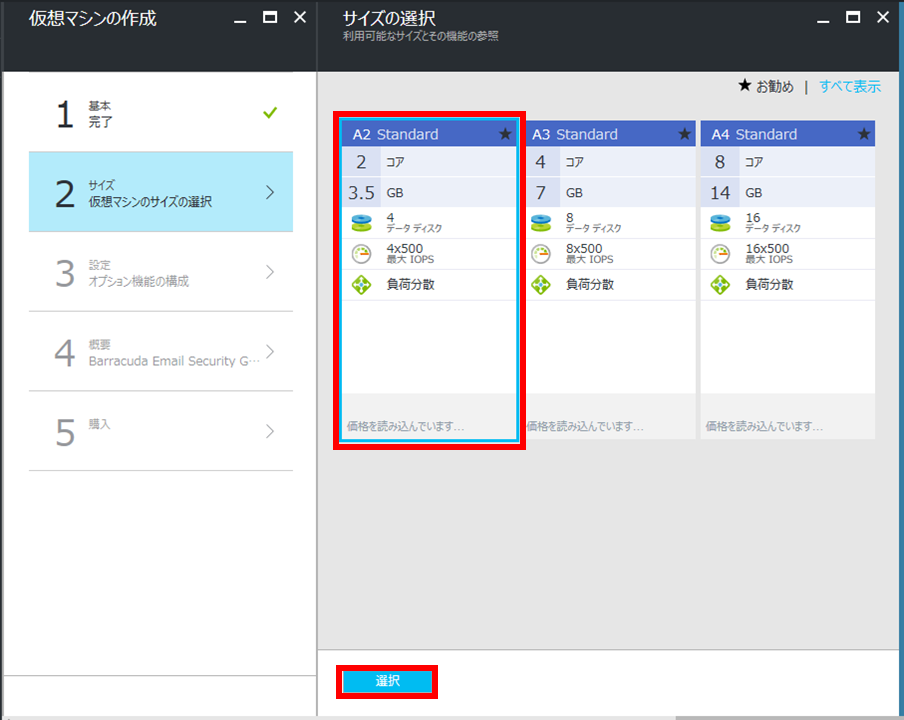

2.サイズブレードでは、試用版ライセンス取得時に決めたサイズと同じものを選択します。

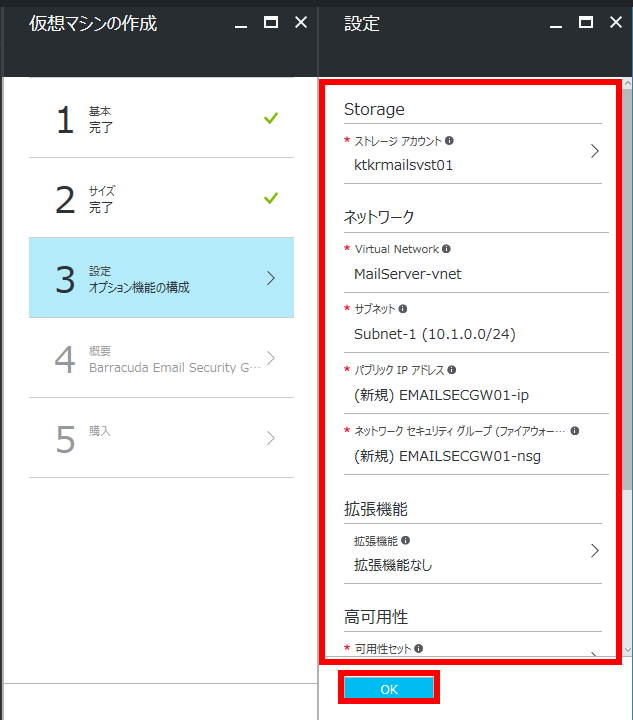

3.設定ブレードではGWの仮想マシンを配置する仮想ネットワークとサブネットを正しく設定します。

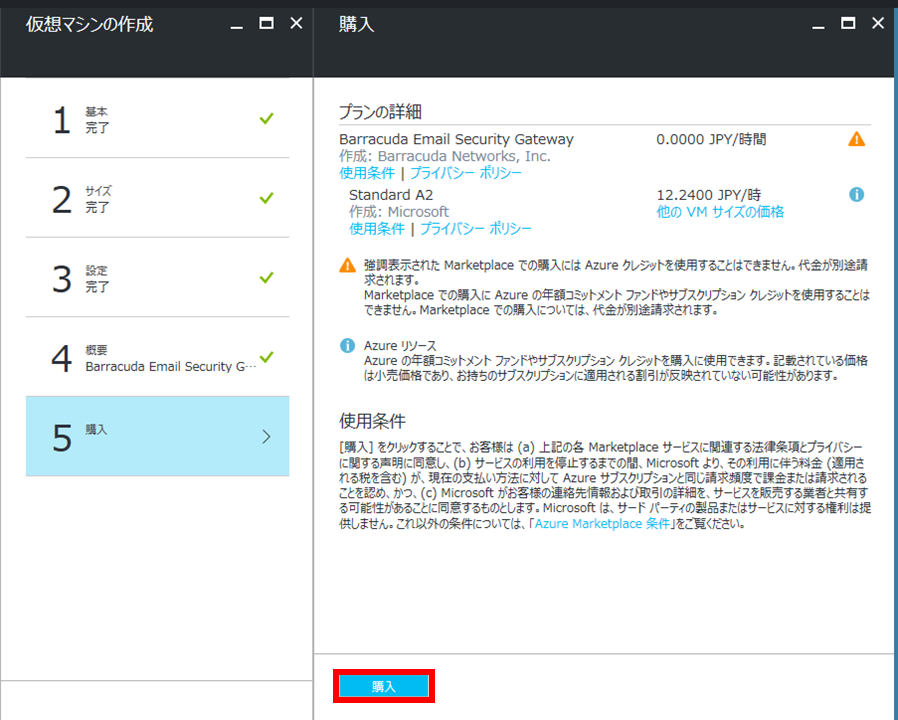

5.購入ブレードで、念のためプランの詳細を確認して、仮想マシン料金以外は0円であることを確認します。

最後に「購入」をクリックするとGWサーバの作成が始まります。

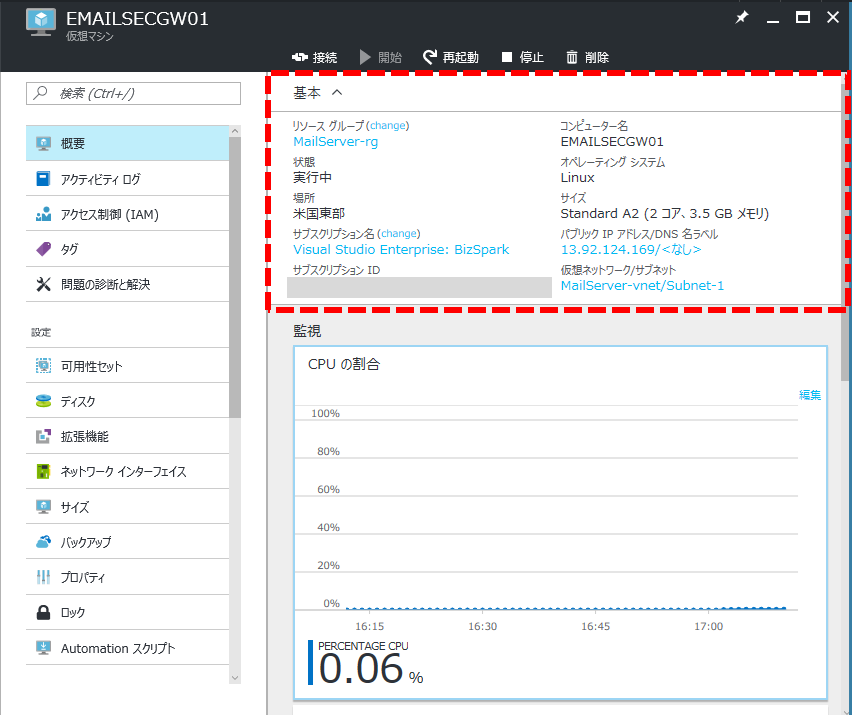

しばらく待って、仮想マシンの状態が「実行中」になったら構築完了です。

パブリックIPアドレスを控えておきます。(本例では13.92.124.169)

管理画面へのアクセス

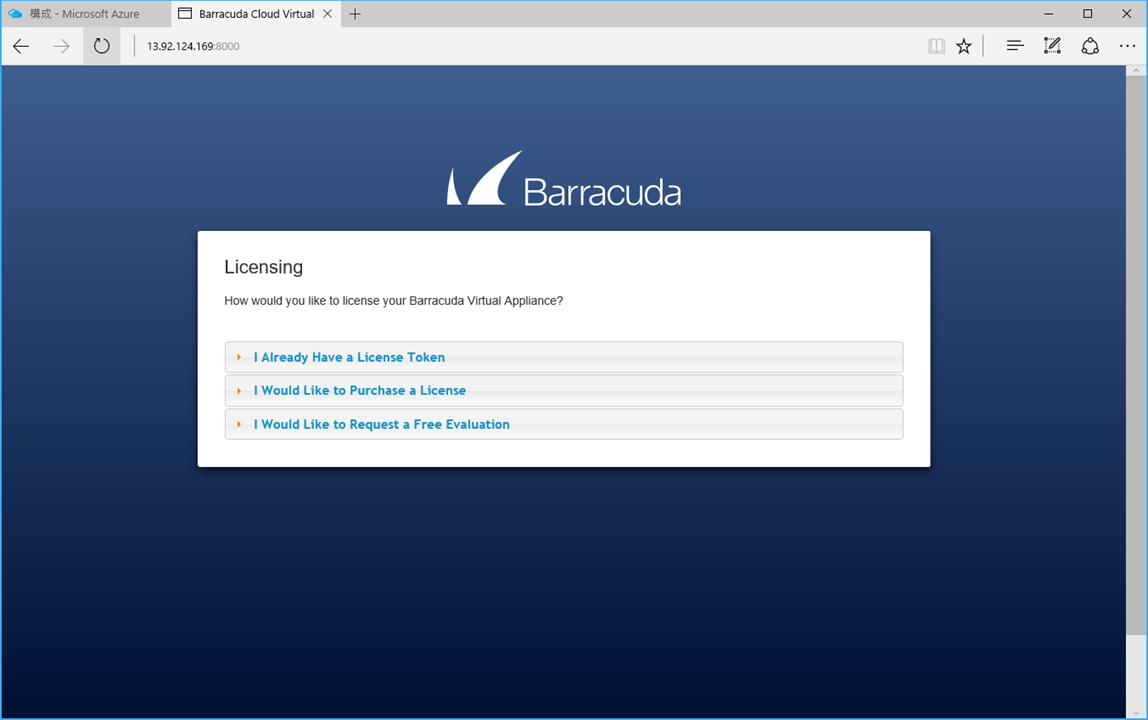

通常のブラウザから「 http://GWのIPアドレス:8000 」にアクセスします。

初回はライセンス登録画面が表示されます。

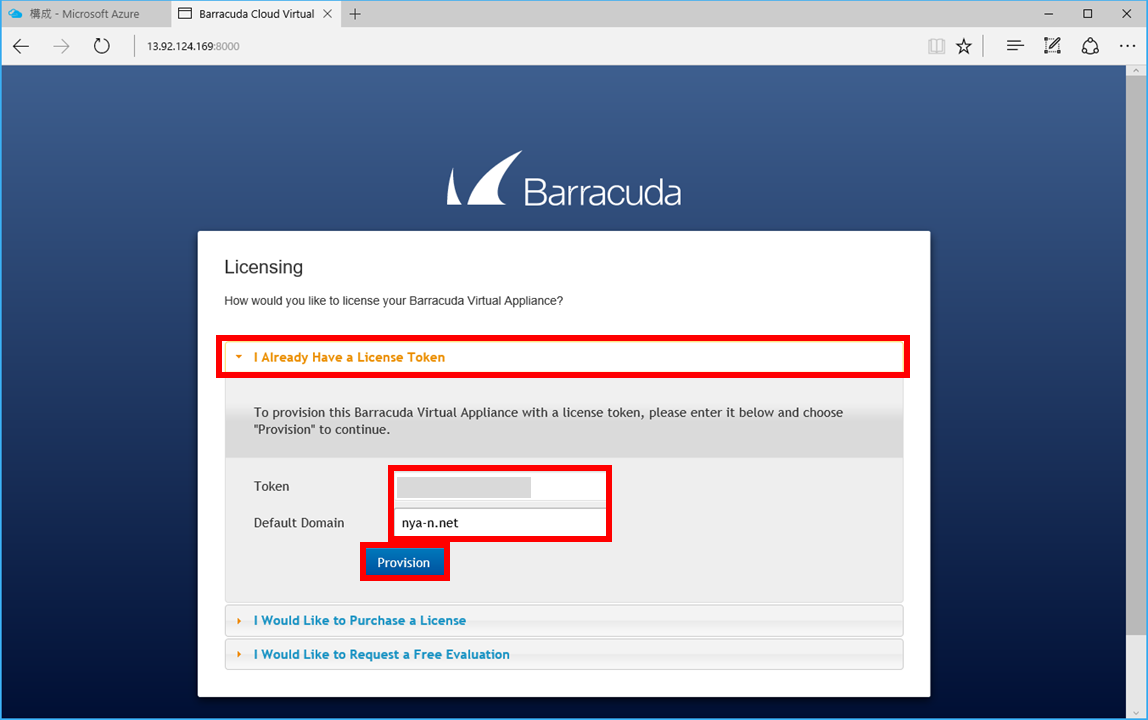

「I Already Have a License Token」をクリックして、TokenとDefault Domain(とりあえずデフォルトでOK)を入力して「Provision」をクリックします。

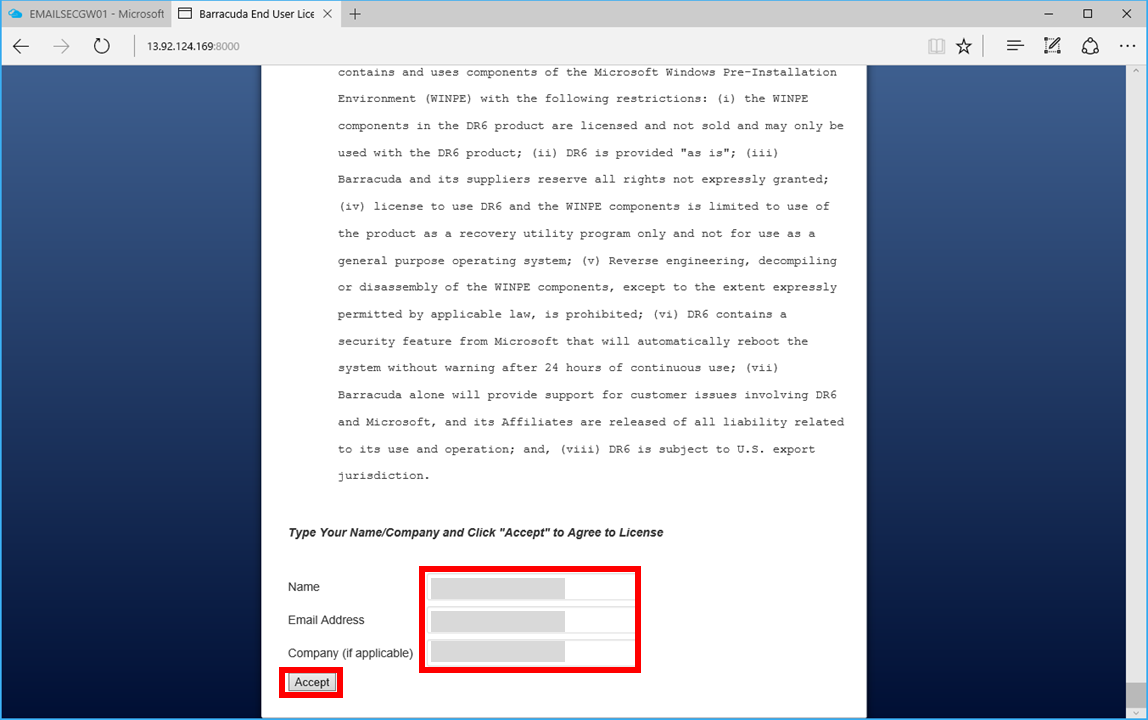

しばらく待つと使用許諾画面が出るので、画面下部のName, Email Address, Companyを入力して「Accept」をクリックします。

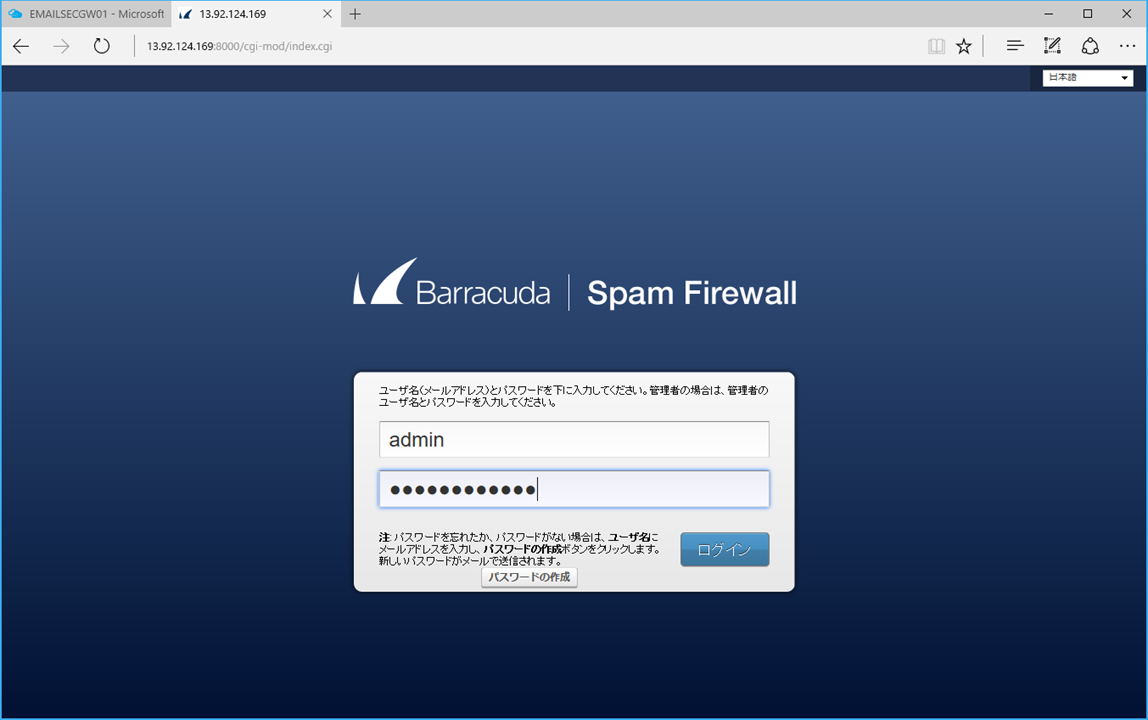

ログイン画面が表示されるので、id欄は「admin」パスワード欄にはAzureポータルから指定したパスワードを入力します。

GWの設定

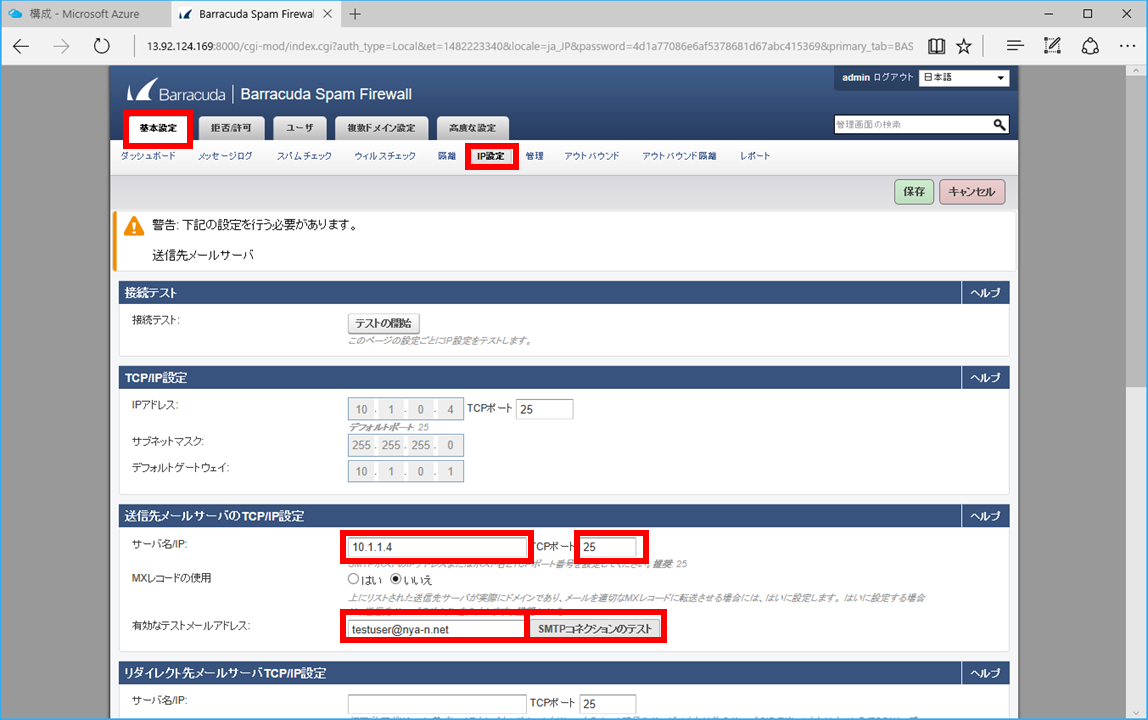

「基本設定」→「IP設定」の画面を開き、「送信先メールサーバのTCP/IP設定」欄に受信したメールを転送するメールサーバのIPアドレスとポート番号を設定します。

通常ポート番号は25ですよね。

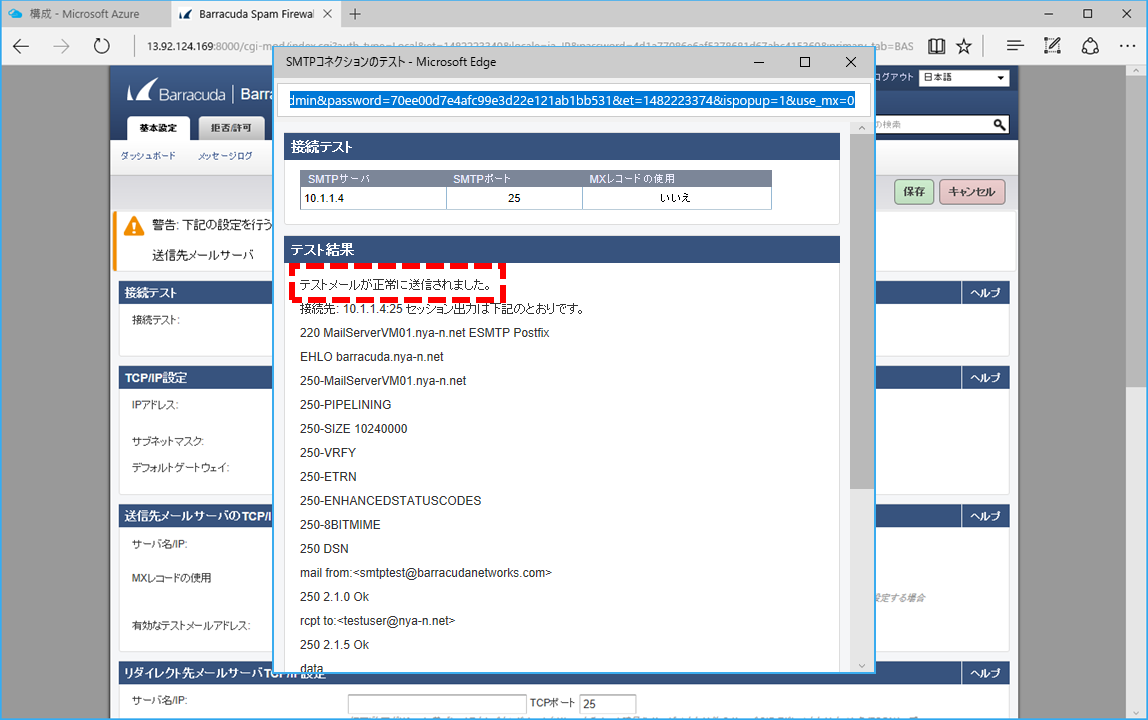

また、「有効なメールアドレス」に実際に受信可能なメールアドレスを入力して「SMTPコネクションのテスト」ボタンを押すと、実際にテストメールの送信を行ってメールサーバが正常に転送可能か確認できます。

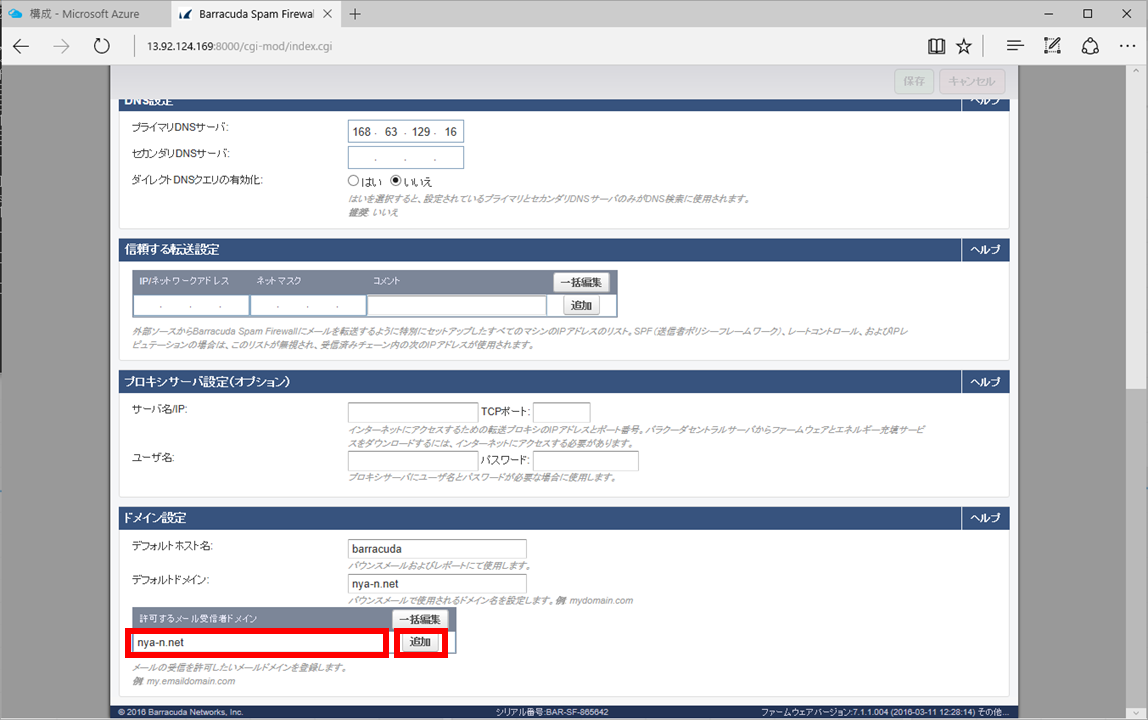

続いて外部から受信可能なメールアドレスのドメイン名を追加で設定します。

メールサーバ側で受信可能となっているドメイン名(今回の例ではnya-n.net)をテキストフィールドに入力して、「追加」ボタンをクリックします。

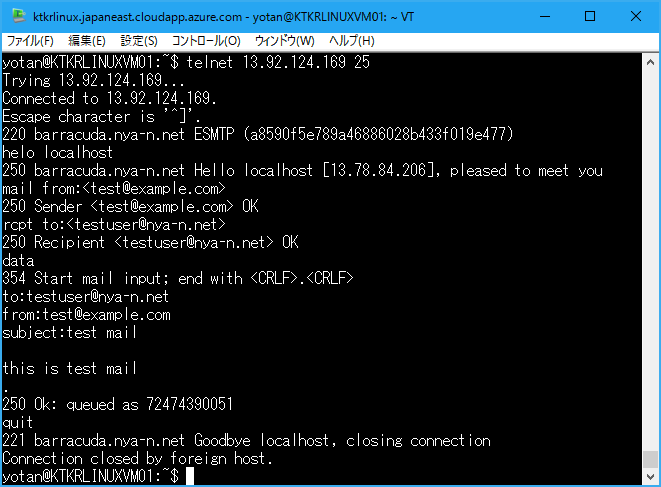

メール送信テスト

それではEmail Security Gatewayのサーバに向かってメールを送信してみます。

今回はtelnetで直接port 25に接続してメール送信を行います。メールのFromアドレスに「@example.com」を使用したりと、SMAPメール感がとても強いメールです。

$ telnet 13.92.124.169 25

Trying 13.92.124.169...

Connected to 13.92.124.169.

Escape character is '^]'.

220 barracuda.nya-n.net ESMTP (a8590f5e789a46886028b433f019e477)

helo localhost

250 barracuda.nya-n.net Hello localhost [13.78.84.206], pleased to meet you

mail from:<test@example.com>

250 Sender <test@example.com> OK

rcpt to:<testuser@nya-n.net>

250 Recipient <testuser@nya-n.net> OK

data

354 Start mail input; end with <CRLF>.<CRLF>

to:testuser@nya-n.net

from:test@example.com

subject:test mail

this is test mail

.

250 Ok: queued as 72474390051

quit

221 barracuda.nya-n.net Goodbye localhost, closing connection

Connection closed by foreign host.

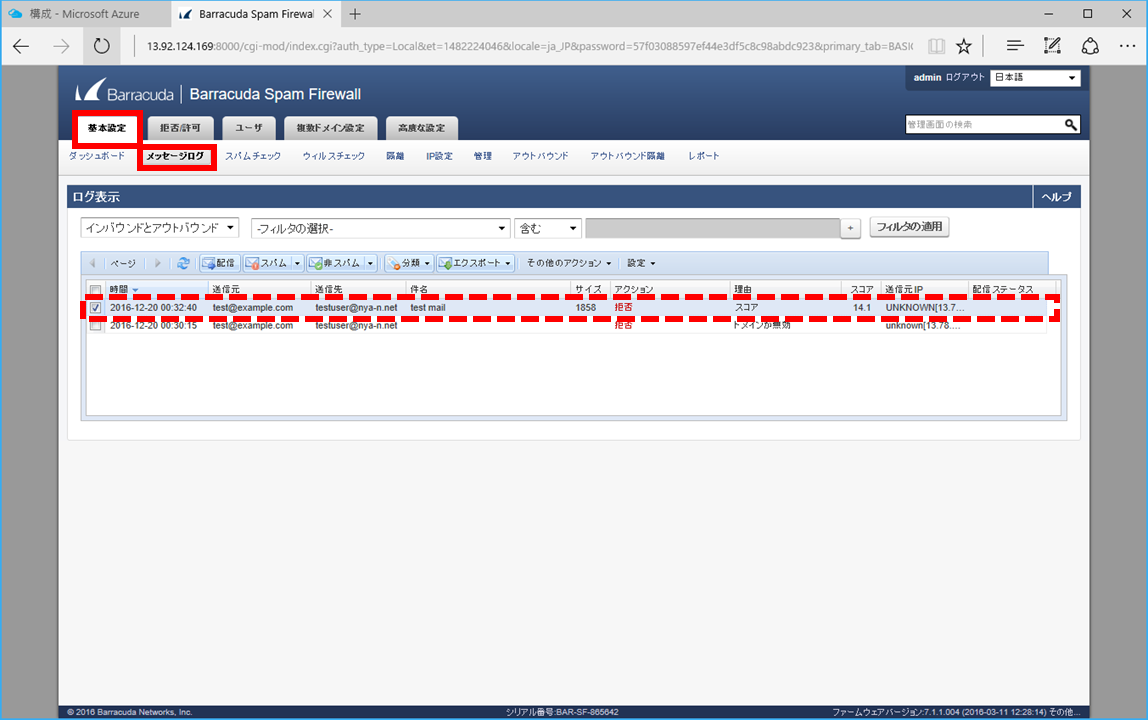

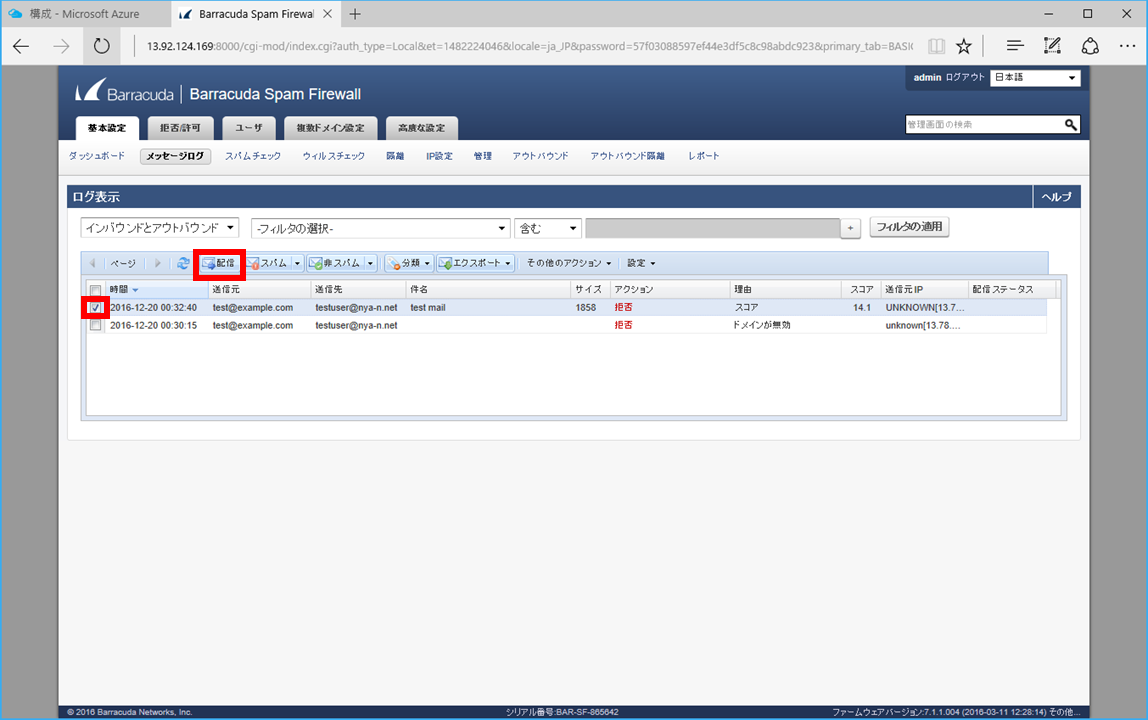

「基本設定」→「メッセージログ」画面で確認すると、今送ったメールが見事SMAP判定されており、アクションが拒否となっています。

アクションが拒否となったメールは通常はメールサーバのユーザごとのメールボックスには届きません。

以下はメールサーバにPOP3でアクセスしてtestuserの受信メール数を確認したところです。

# telnet localhost 110

Trying ::1...

telnet: connect to address ::1: Connection refused

Trying 127.0.0.1...

Connected to localhost.

Escape character is '^]'.

+OK Dovecot ready. <805.3.5858ee45.qrA6RAKhA77VyaMH5m0BTA==@MailServerVM01.nya-n.net>

user testuser

+OK

pass testuser

+OK Logged in.

list

+OK 0 messages:

.

quit

+OK Logging out.

Connection closed by foreign host.

「+OK 0 messages:」となっており、メールは届いていません。

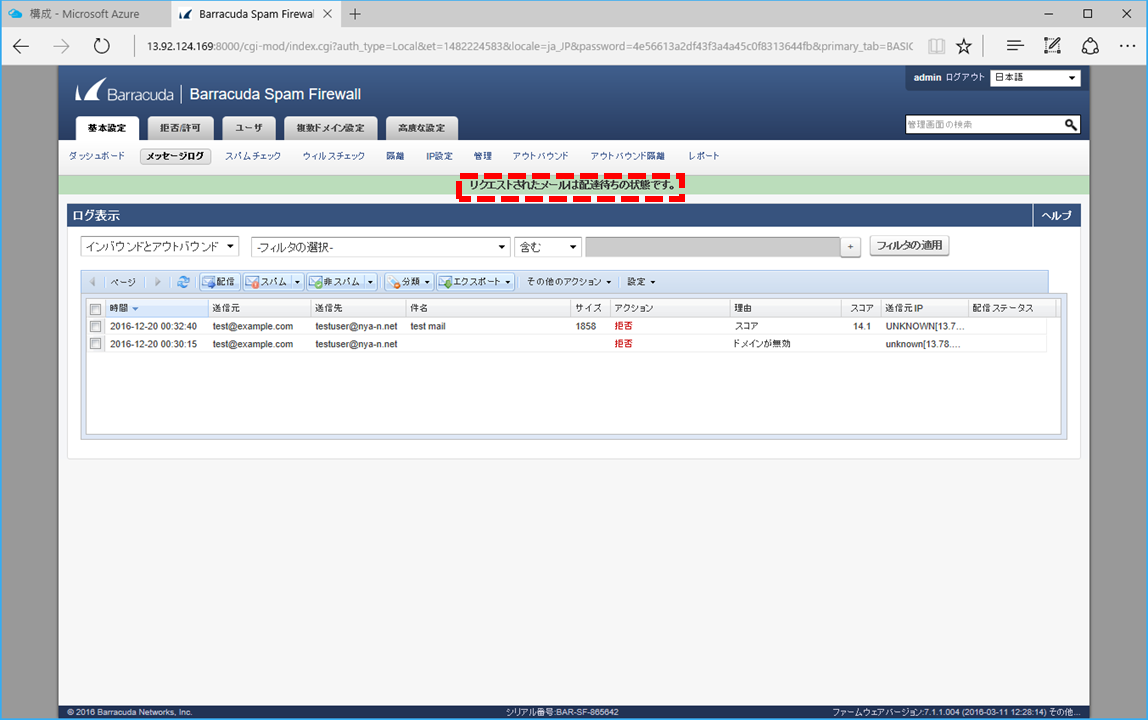

一度SPAM判定されて転送拒否となったメールも管理画面から強制配信することが可能です。

先ほどのメッセージログからアクションが拒否となったメールのチェックを入れて、「配信」ボタンをクリックします。

しばらくするとメールが配信されて、testuserのメールボックスにメールが保存されます。

実際に受信したメールを見てみると、最初にSMTPで送信したメールからかなり大量の「X-Barracuda」で始まるヘッダ情報が付与されていました。

それだけ高度なSPAM解析を行っているということでしょうか。

$ telnet localhost 110

Trying ::1...

telnet: connect to address ::1: Connection refused

Trying 127.0.0.1...

Connected to localhost.

Escape character is '^]'.

+OK Dovecot ready. <8a1.1.5858efaa.hDOUrZv0gr2uVFTy9fuwiQ==@MailServerVM01.nya-n.net>

user testuser

+OK

pass testuser

+OK Logged in.

list

+OK 1 messages:

1 2283

.

retr 1

+OK 2283 octets

Return-Path: <test@example.com>

X-Original-To: testuser@nya-n.net

Delivered-To: testuser@nya-n.net

Received: from barracuda.nya-n.net (unknown [10.1.0.4])

by MailServerVM01.nya-n.net (Postfix) with ESMTP id AEF174125C83

for <testuser@nya-n.net>; Tue, 20 Dec 2016 08:44:38 +0000 (UTC)

X-Barracuda-Redeliver: 1482223478

X-ASG-Debug-ID: 1482222760-0d356a144000020001-SzHXkt

Received: from localhost ([13.78.84.206]) by barracuda.nya-n.net with SMTP id NZ83IEwEEzbET9s6 for <testuser@nya-n.net>; Tue, 20 Dec 2016 00:32:53 -0800 (PST)

X-Barracuda-Envelope-From: test@example.com

X-Barracuda-Effective-Source-IP: UNKNOWN[13.78.84.206]

X-Barracuda-Apparent-Source-IP: 13.78.84.206

to:testuser@nya-n.net

from:test@example.com

subject:test mail

X-Barracuda-Connect: UNKNOWN[13.78.84.206]

X-Barracuda-Start-Time: 1482222760

X-Barracuda-URL: https://10.1.0.4:443/cgi-mod/mark.cgi

X-ASG-Orig-Subj: test mail

X-Barracuda-Scan-Msg-Size: 19

X-Virus-Scanned: by bsmtpd at nya-n.net

X-Barracuda-Spam-Score: 14.14

X-Barracuda-Spam-Status: Yes, SCORE=14.14 using global scores of TAG_LEVEL=3.5 QUARANTINE_LEVEL=1000.0 KILL_LEVEL=7.0 tests=BSF_SC0_SA148c, BSF_SC0_SA609_FM_CB, BSF_SC0_SA828, BSF_SC0_SA828_HL, BSF_SC5_MJ1963, HELO_LOCALHOST, HELO_LOCALHOST_2, MISSING_DATE, MISSING_MID, NO_REAL_NAME, RDNS_NONE

X-Barracuda-Spam-Report: Code version 3.2, rules version 3.2.3.33429

Rule breakdown below

pts rule name description

---- ---------------------- --------------------------------------------------

0.14 MISSING_MID Missing Message-Id: header

0.00 HELO_LOCALHOST HELO_LOCALHOST

0.00 NO_REAL_NAME From: does not include a real name

1.40 MISSING_DATE Missing Date: header

0.50 BSF_SC0_SA148c Custom Rule SA148c

4.50 HELO_LOCALHOST_2 HELO_LOCALHOST_2

0.10 RDNS_NONE Delivered to trusted network by a host with no rDNS

0.50 BSF_SC0_SA609_FM_CB Custom Rule SA609_FM_CB

1.00 BSF_SC0_SA828 Custom Outbreak Rule BSF_SC0_SA828

0.50 BSF_SC5_MJ1963 Custom Rule MJ1963

5.50 BSF_SC0_SA828_HL Custom Rule BSF_SC0_SA828_HL

Message-Id: <20161220084438.88647148044@barracuda.nya-n.net>

Date: Tue, 20 Dec 2016 00:44:38 -0800 (PST)

this is test mail

.

dele 1

+OK Marked to be deleted.

quit

+OK Logging out, messages deleted.

Connection closed by foreign host.

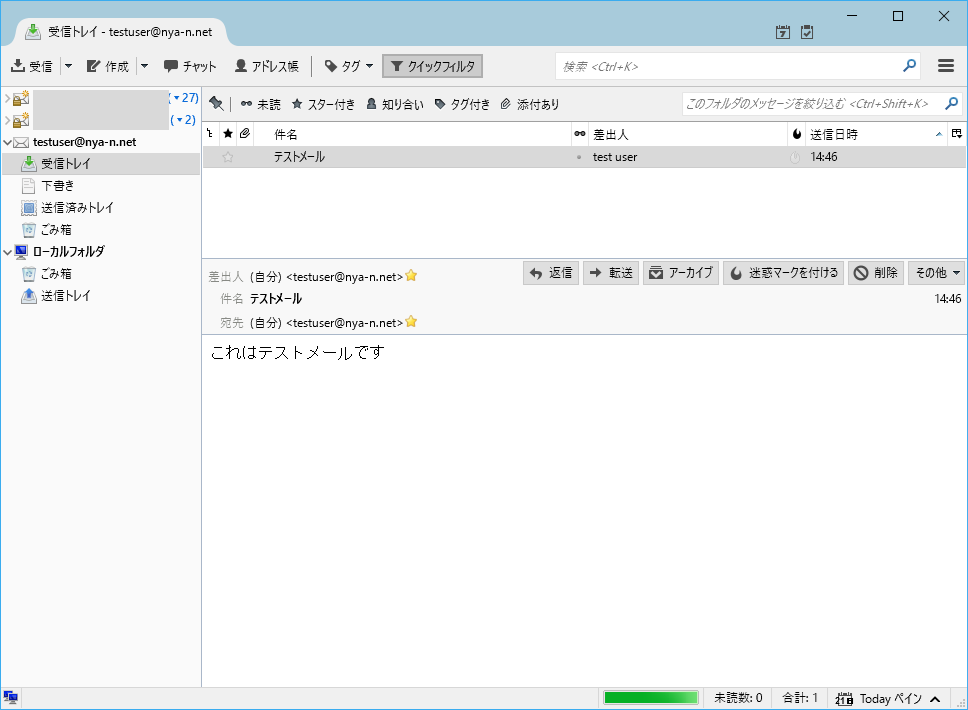

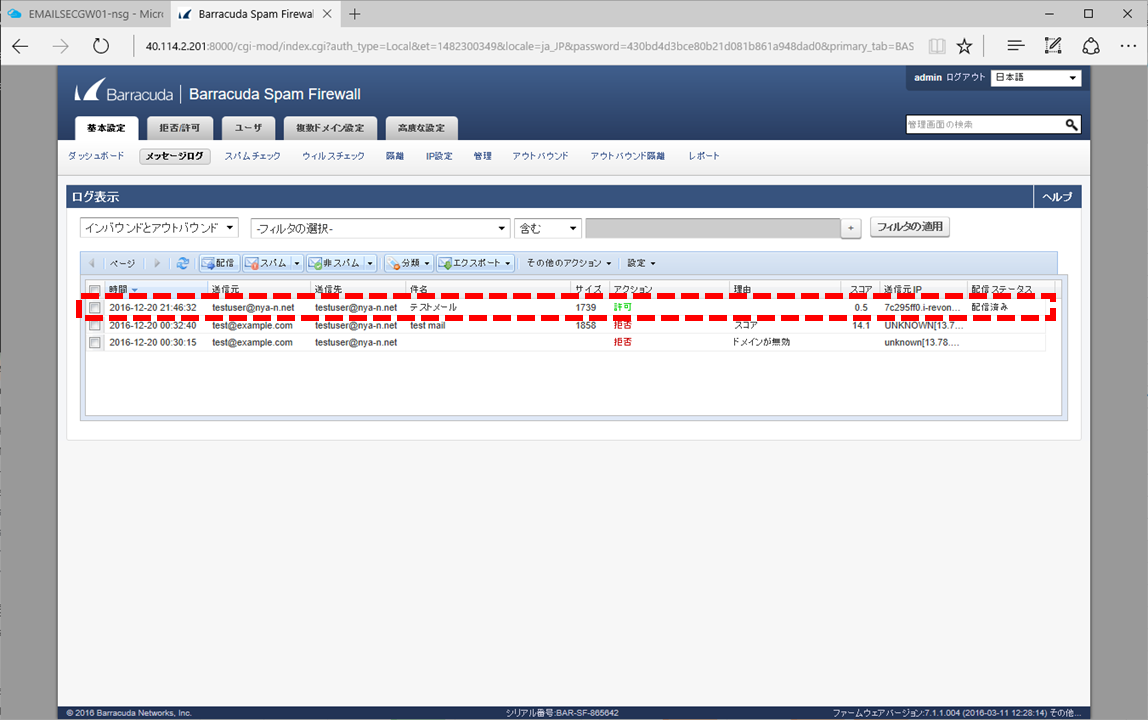

今度はちゃんとしたメーラー(Thunderbird)でSMTPとPOP3の設定を行って、自分自身(testuser@nya-n.net)にメールを送ってみます。

この場合はちゃんとSPAM判定されずに、正常にメールが転送され管理画面からもNo SPAMだということが識別できました。

おわりに

Barracuda Email Security Gatewayは非常に高機能で、今回試した範囲はとても基本的な部分になります。

構成方法として、メールサーバがオンプレミス上にある環境でも、一度Azure上に構築した本GWが一旦メールを受信して、SPAM以外のメールのみをメールサーバに転送(配信)する仕組みにすると、インターネット→オンプレに対する無駄な通信トラヒックを減らせる効果もありそうです。