先日、待望のSysdig Windows AgentがGAリリースされました!本記事では、Sysdig Windows Agentのインストールと検知テストの方法をご紹介します。

詳細は下記ドキュメントをご参照ください。

https://docs.sysdig.com/en/docs/installation/sysdig-secure/install-agent-components/windows-host/

テスト環境

- Sysdig Windows Agent version 1.0.0

- Windows Server 2022 Base

Sysdig Windows Agentのインストール

Sysdig Windows AgentはWindows Server 2019以上に対応しています。以下ドキュメント内のリンクからダウンロードできます。

https://docs.sysdig.com/en/docs/installation/sysdig-secure/install-agent-components/windows-host/#install-the-windows-agent

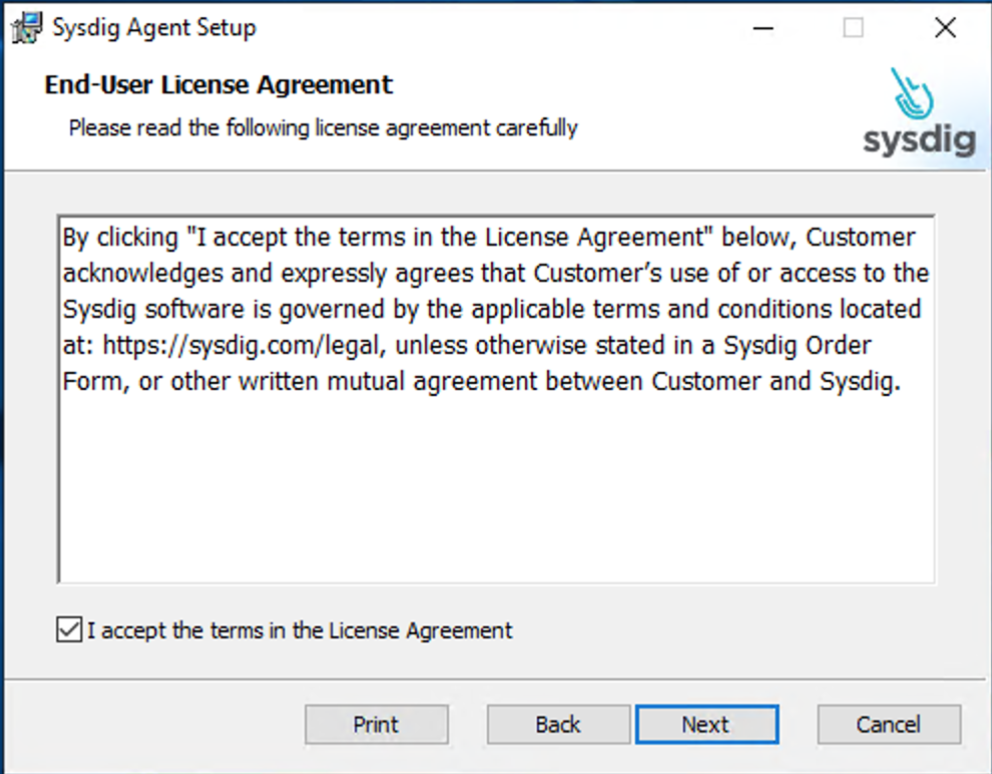

1. ダウンロードしたインストールプログラムを起動し、Next をクリックします。

2. エンドユーザー ライセンス アグリーメントの同意にチェックを入れ、Next をクリックします。

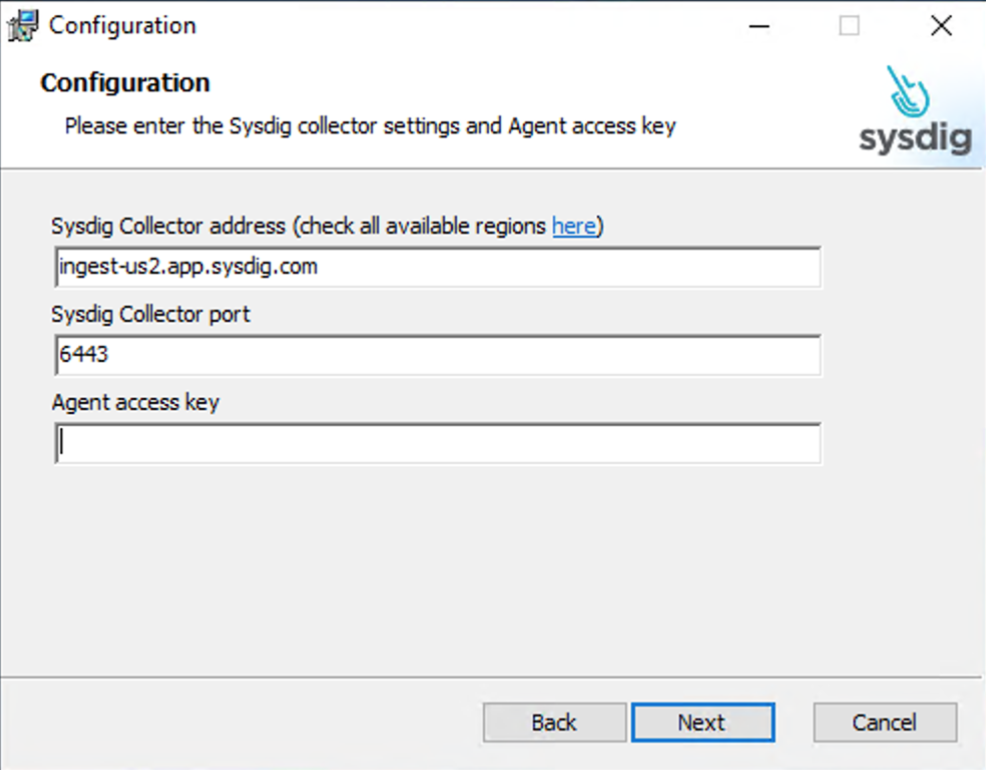

3. Sysdig Collector address と Agent access key を入力し、Nextをクリックします。

Sysdig Collector addressの値はご利用のSysdig SaaSリージョンにより異なります。下記ドキュメントをご参照ください(画面はus2のアドレスです)。

https://docs.sysdig.com/en/docs/administration/saas-regions-and-ip-ranges/

Agent access keyの確認方法は下記ドキュメントをご参照ください。

https://docs.sysdig.com/en/docs/administration/administration-settings/access-and-secrets/agent-access-keys/

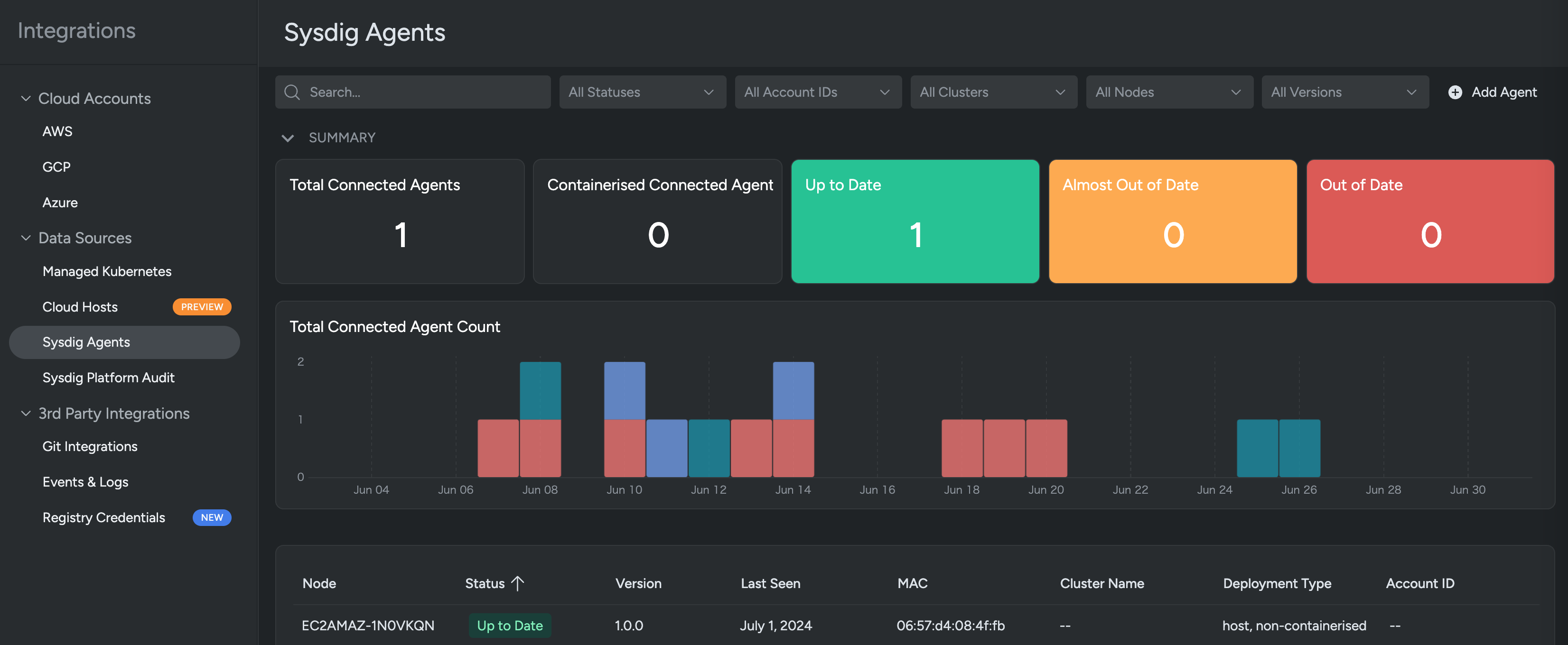

6. Sysdig UIの画面左下の Integration > Sysdig Agents に移動し、Sysdig Windows AgentがSysdig SaaSバックエンドに接続できていることを確認します。

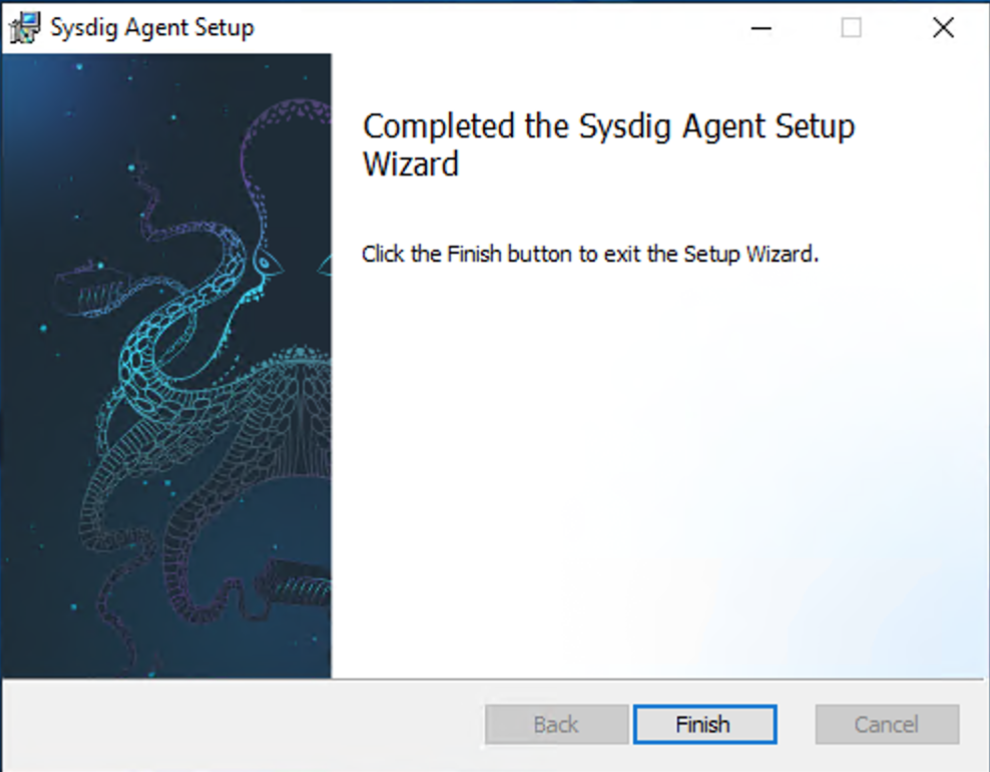

以上でSysdig Windows Agentのインストールは完了です。簡単ですね!

CLIでインストールしたい場合は以下ドキュメントをご参照ください。

https://docs.sysdig.com/en/docs/installation/sysdig-secure/install-agent-components/windows-host/#cli-installation

Sysdig Windows Agentの検知テスト

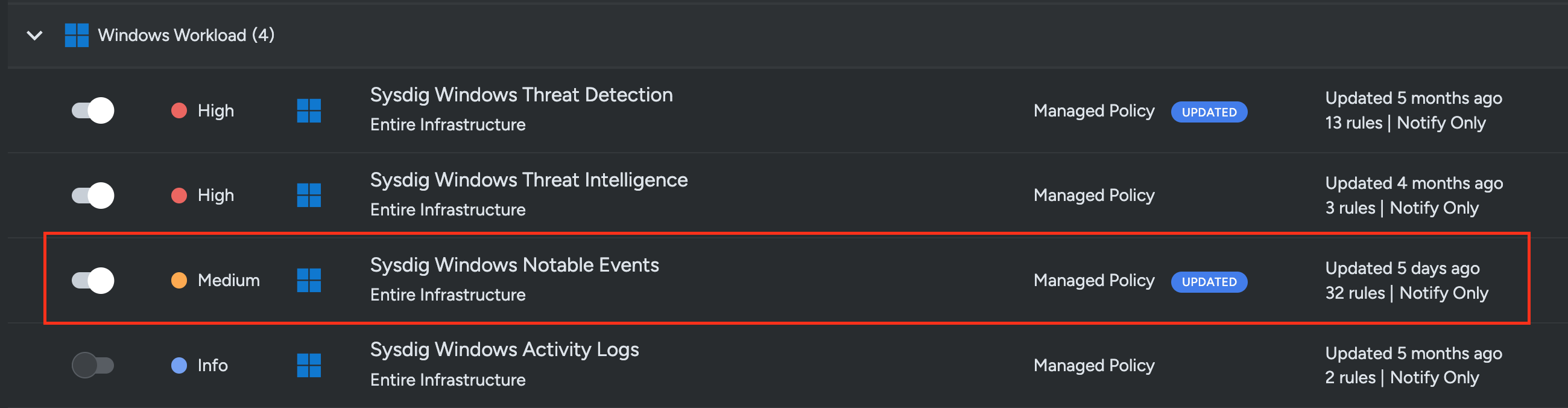

今回の振る舞い検知テストで使用するFalcoルールが含まれた、ランタイム脅威検知ポリシーを有効にします。

1. Sysdig UIの左側メニューから Policies > Threat Detection > Runtime Policies に移動し、Sysdig Windows Notable Events が有効になっていることを確認します。

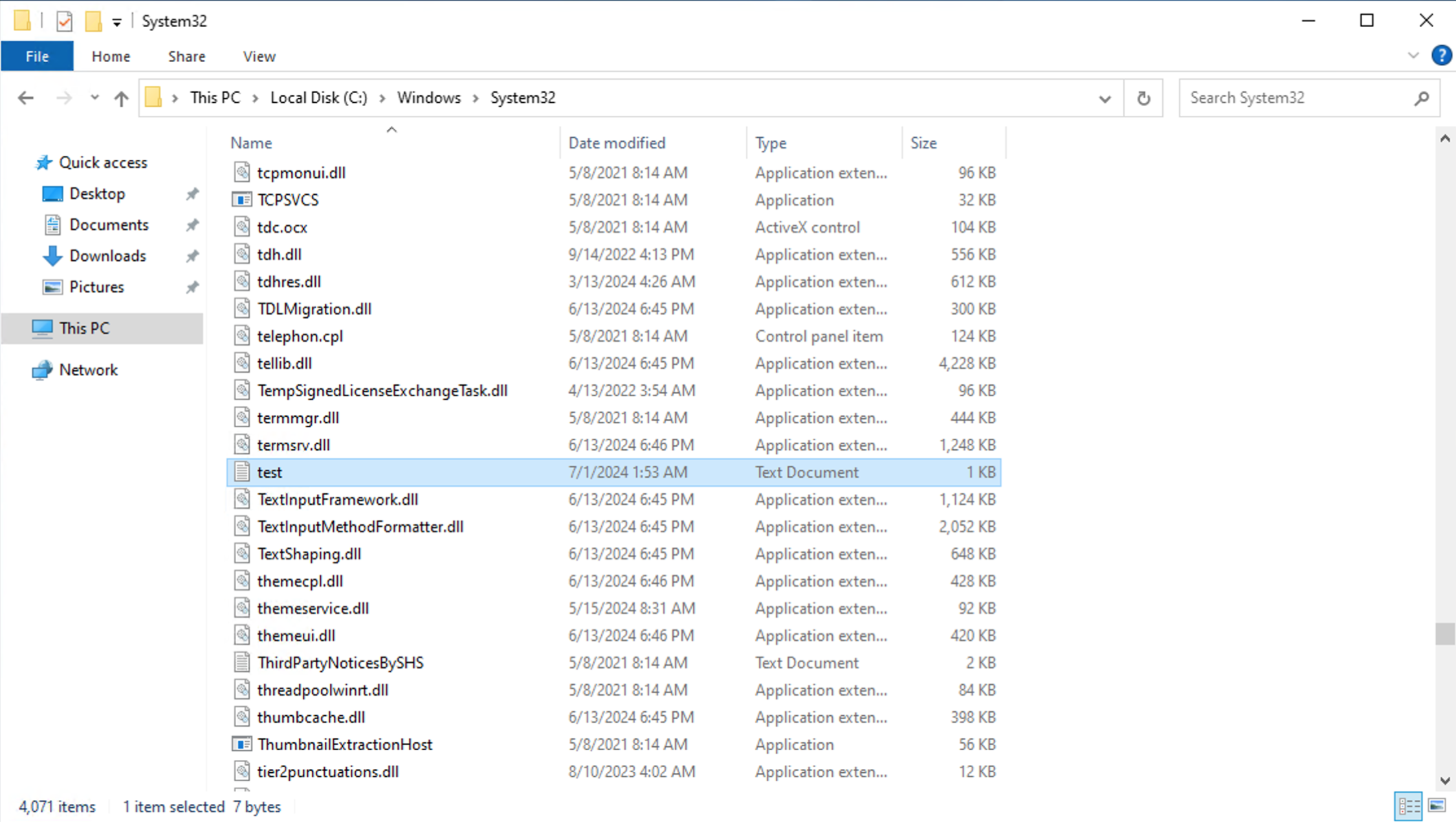

2. Windowsサーバでコマンドプロンプトを管理者権限でオープンし、WindowsサーバのC:\Windows\System32 ディレクトリ配下に適当なファイルを作成します。

echo test > "C:\Windows\System32\test.txt"

GUIではなく、コマンドプロンプトもしくはPowershellでファイルを作成してください。

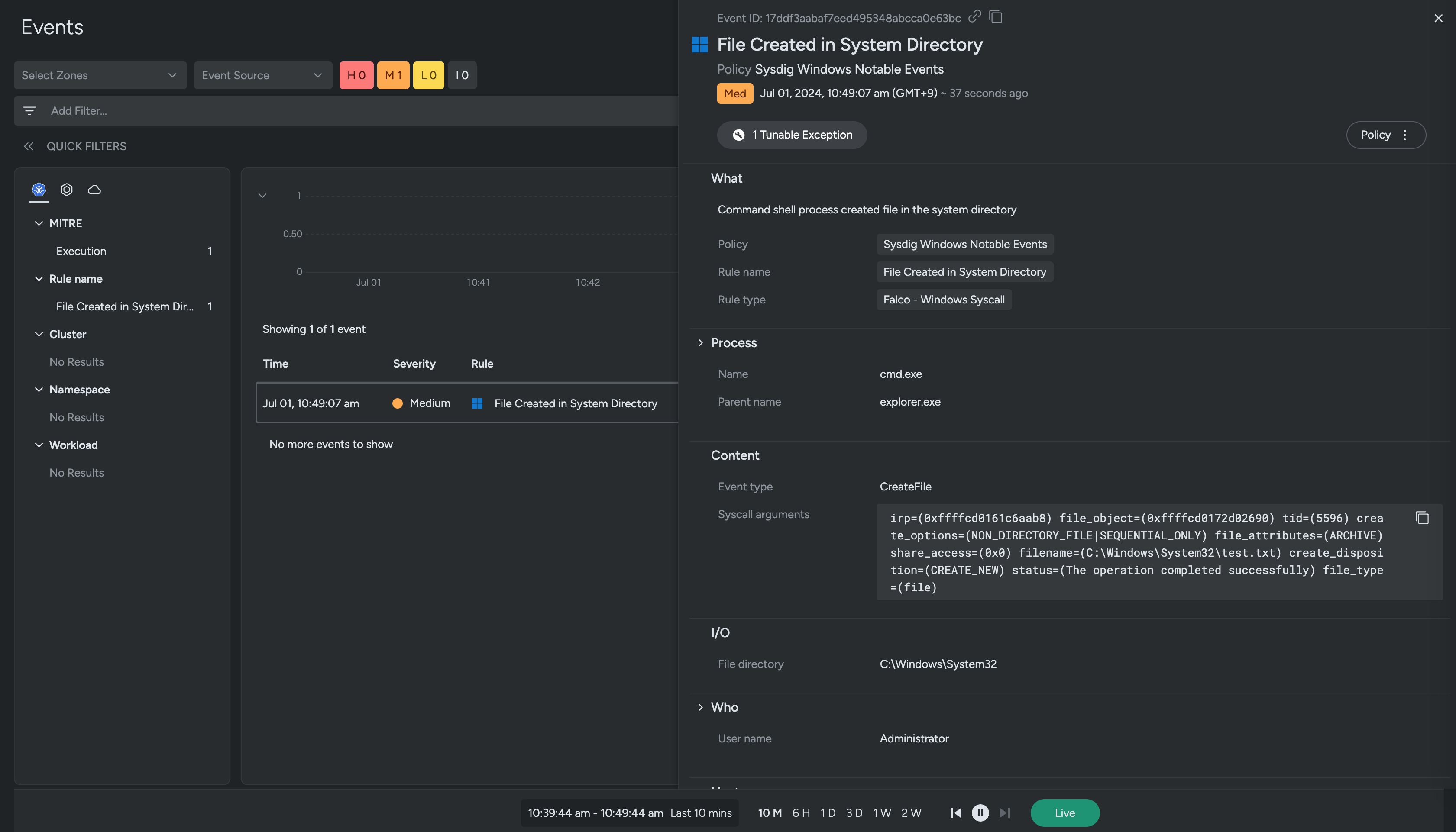

3. Sysdig UIの左側メニューから Events > Events Feed に移動し、"File Created in System Directory" イベントを検知していることを確認します。このルールは、コマンドシェルプロセスがシステムディレクトリにファイルを作成しようとしたことを検知するルールです。

まとめ

Sysdig Windows Agentをインストールし、Linux Agentと同じように不審な振る舞いをリアルタイムで検知できることが確認できました。