Module 03:

オープンソース インテリジェンス (OSINT) 手法

Exercise 2:

Maltego を使用したターゲットのフットプリント

シナリオ

Maltego は、倫理的ハッキング、コンピューターフォレンジック、侵入テストの目的で最大限の情報を収集するために使用されるフットプリント ツールです。オープンソースからデータを検出し、その情報をリンク分析やデータマイニングに適したグラフ形式で視覚化するための変換ライブラリを提供します。Maltego は、これらの関係を瞬時かつ正確に確認できるグラフィカル インターフェイスを提供し、さらには隠れた関係も確認できるようにします。

ここではMaltegoを利用して対象組織に関する様々な情報を収集していきます。

1,

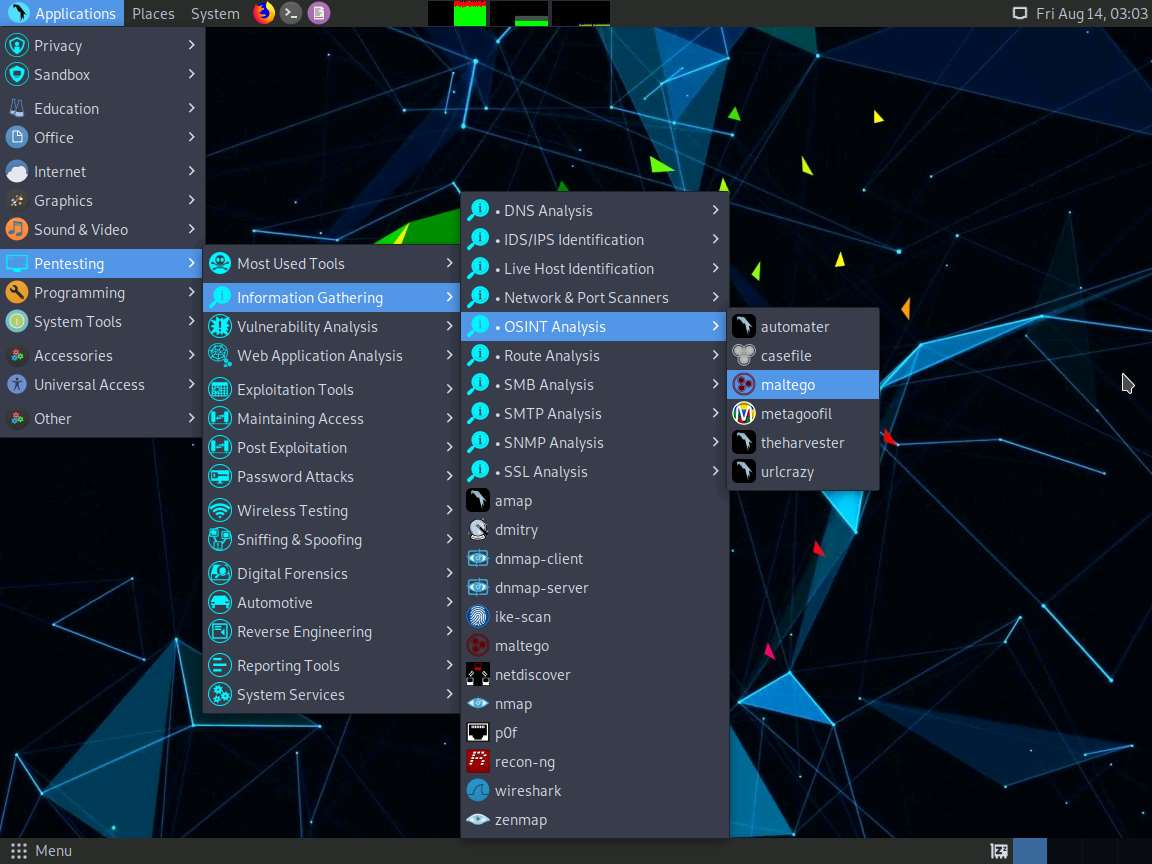

スクリーンショットに示すように、Kali Linuxの「アプリケーション」 -> 「侵入テスト」 -> 「情報収集」 -> 「OSINT 分析」 -> 「maltego」に移動してMaltegoを起動します。

2,

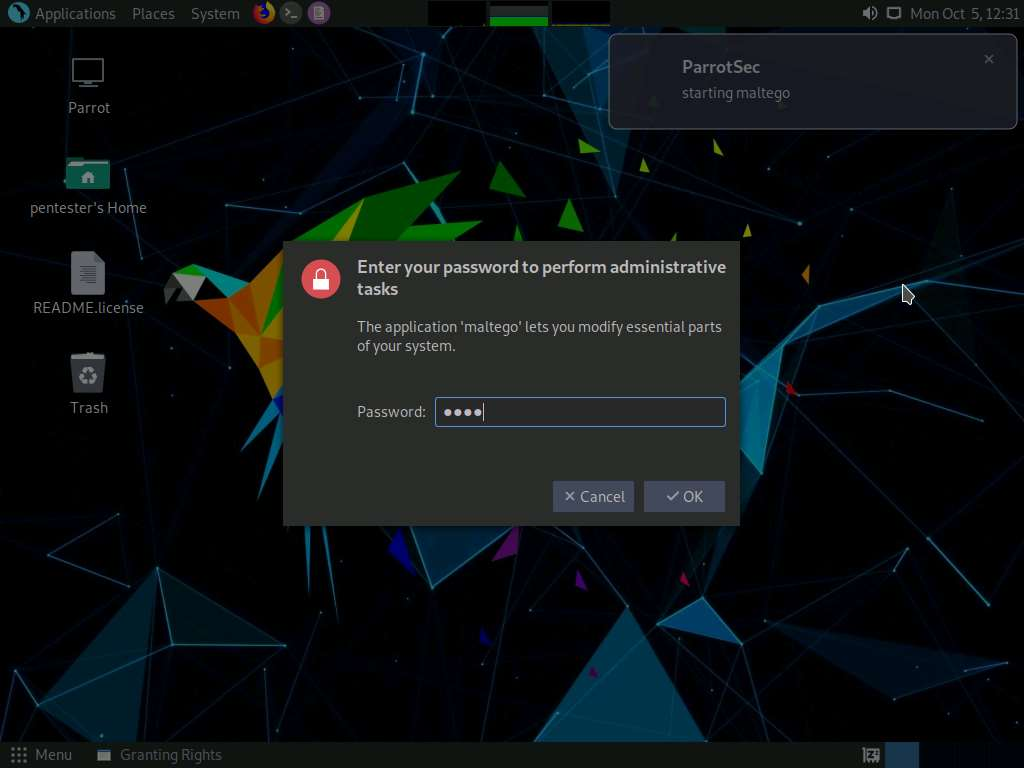

管理タスクを実行するためのパスワードを入力するウィンドウが表示されたら、パスワードフィールドに「toor」と入力し、「OK」をクリックします。

3,

Maltego GUIに製品選択ウィザードが表示されます。「Maltego CEから実行(無料)」オプションをクリックします。

[メモリ設定の最適化] ポップアップが表示された場合は、 [今すぐ再起動] をクリックします。

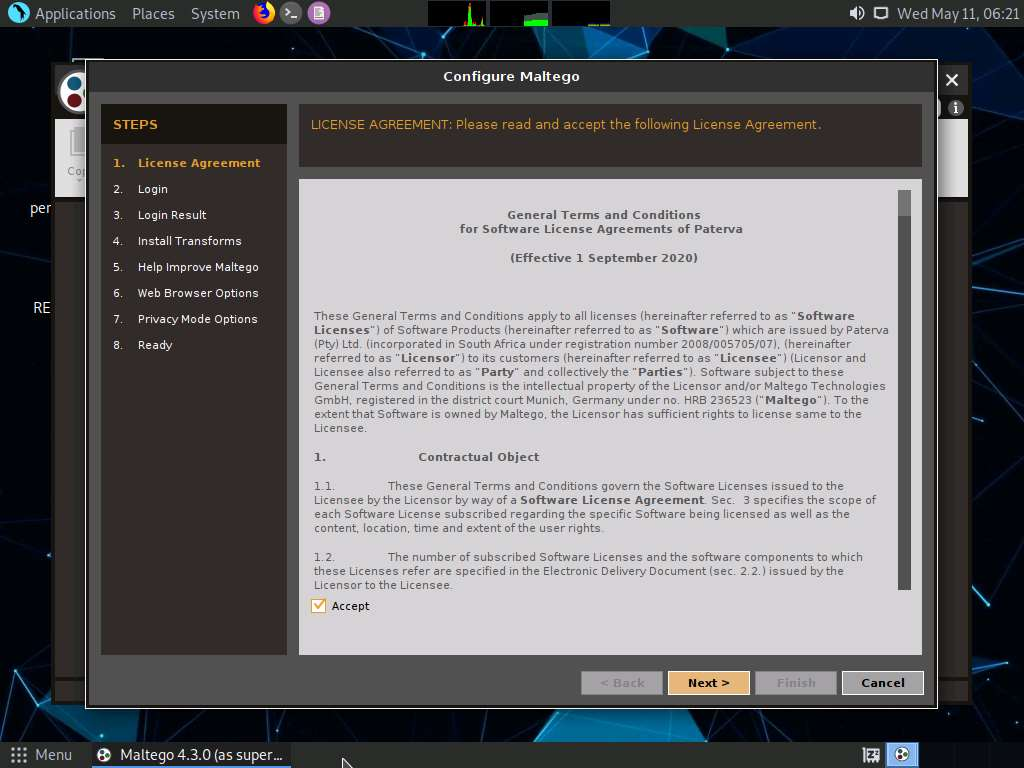

4,

[Configure Maltego]ウィンドウと[LICENSE AGREEMENT]フォームが表示されるので、 [ Accept]チェックボックスをオンにして、 [ Next]をクリックします。

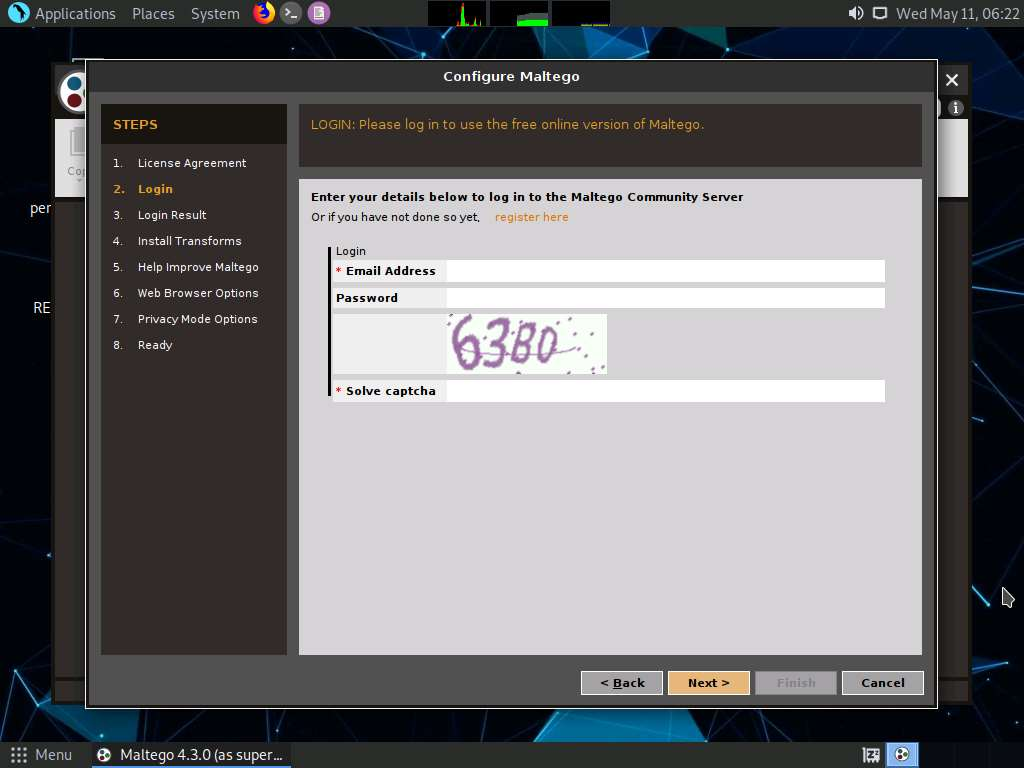

5,

「ログイン」セクションにリダイレクトされます。スクリーンショットに示されているように。

6,

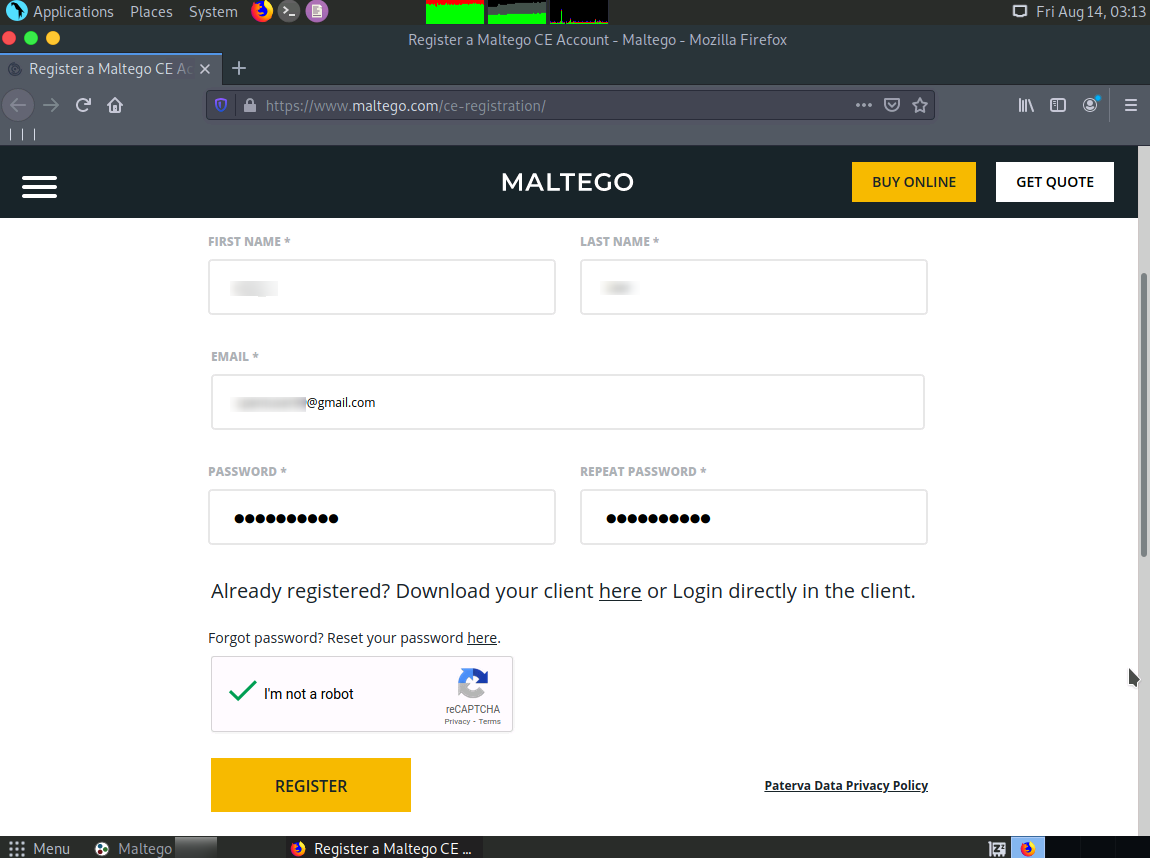

ここでブラウザを開き、ブラウザのアドレスバーに https://www.maltego.com/ce-registration

と入力してEnterを押します。Maltego CE アカウントの登録ページが表示されます。詳細を入力してキャプチャを確認し、REGISTERボタンをクリックしてアカウントを登録し、有効にします。

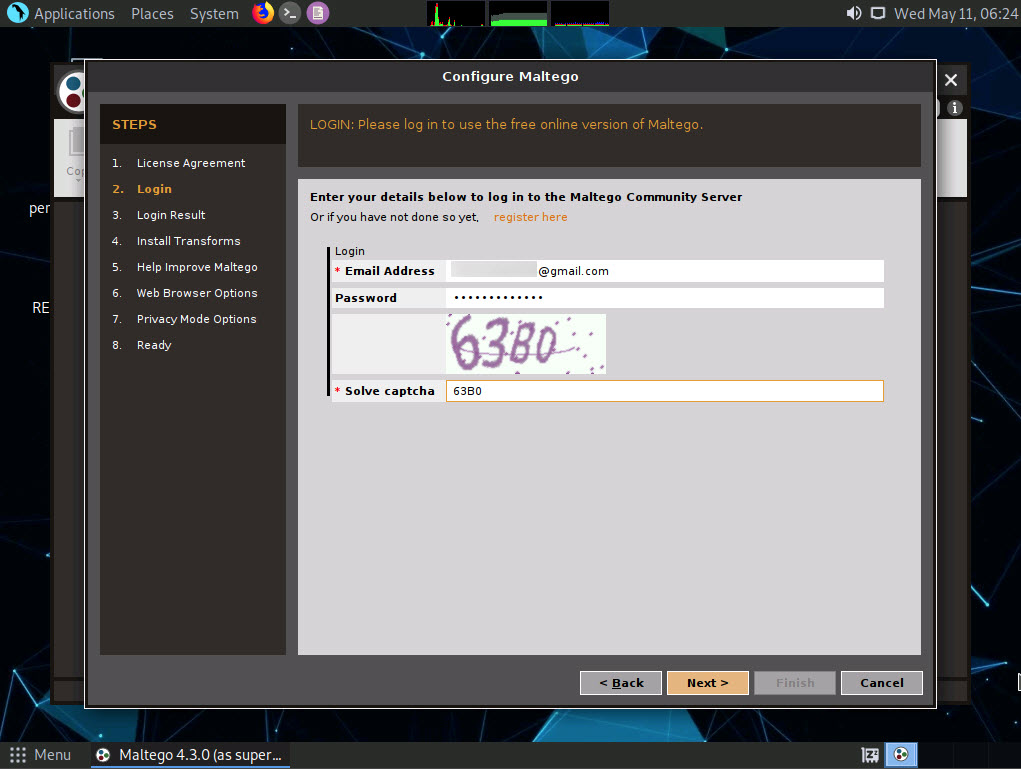

7,

Web ブラウザを最小化してセットアップ ウィザードに戻り、登録時に指定した電子メール アドレスとパスワードを入力します。キャプチャを解決し、「次へ」をクリックします。

「ログイン結果」セクションには個人情報が表示されます。「次へ」をクリックします。

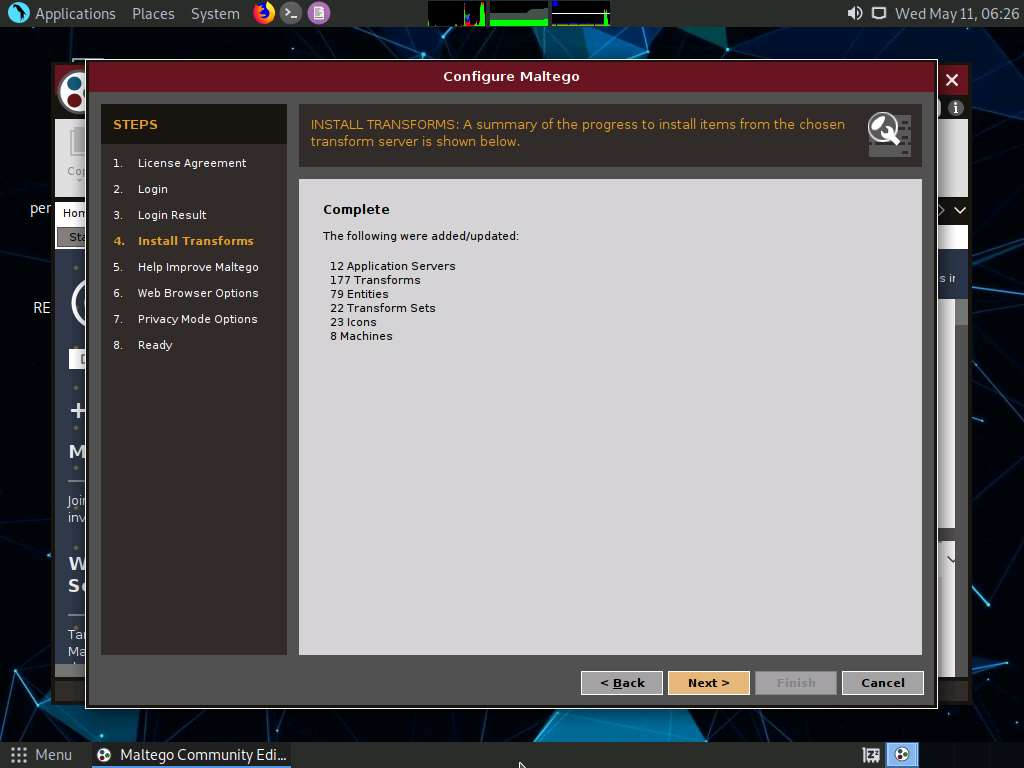

8,

[変換のインストール]セクションが表示され、選択した変換サーバーから項目がインストールされます。設定をデフォルトのままにして、「次へ」をクリックします。

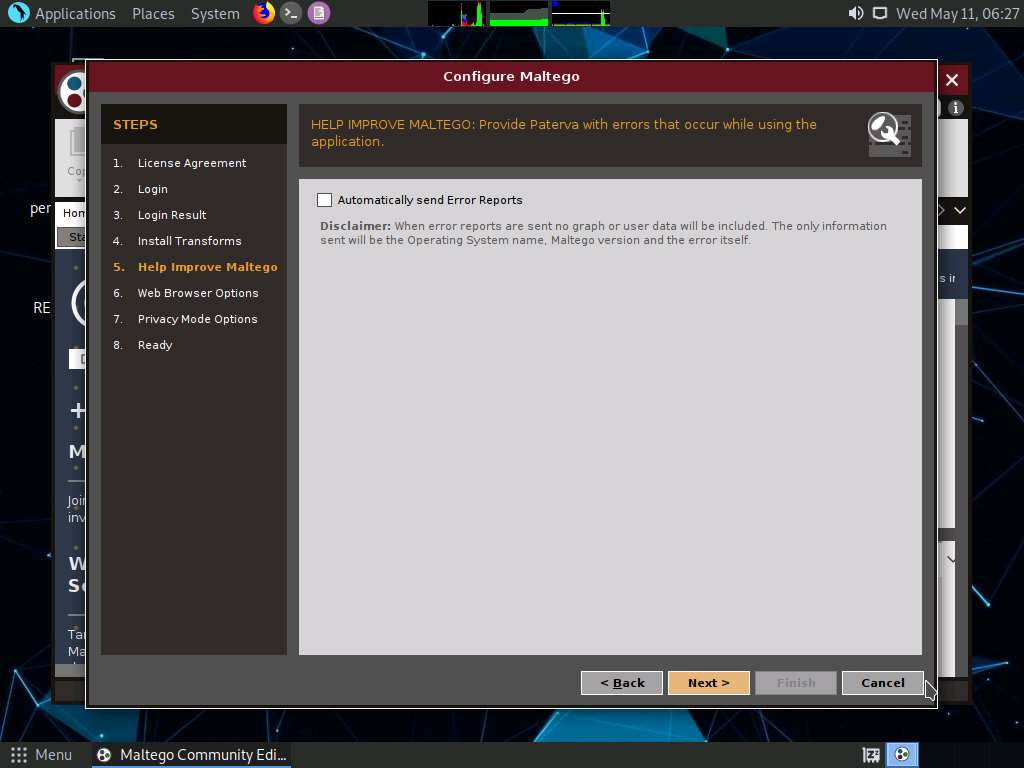

9,

「Help Improve Maltego」セクションが表示されます。オプションをデフォルトに設定したままにして、「次へ」をクリックします。

10,

[Web ブラウザ オプション]で[次へ]をクリックすると、[プライバシー モード オプション]セクションが表示されます。オプションをデフォルトに設定したままにして、「次へ」をクリックします。

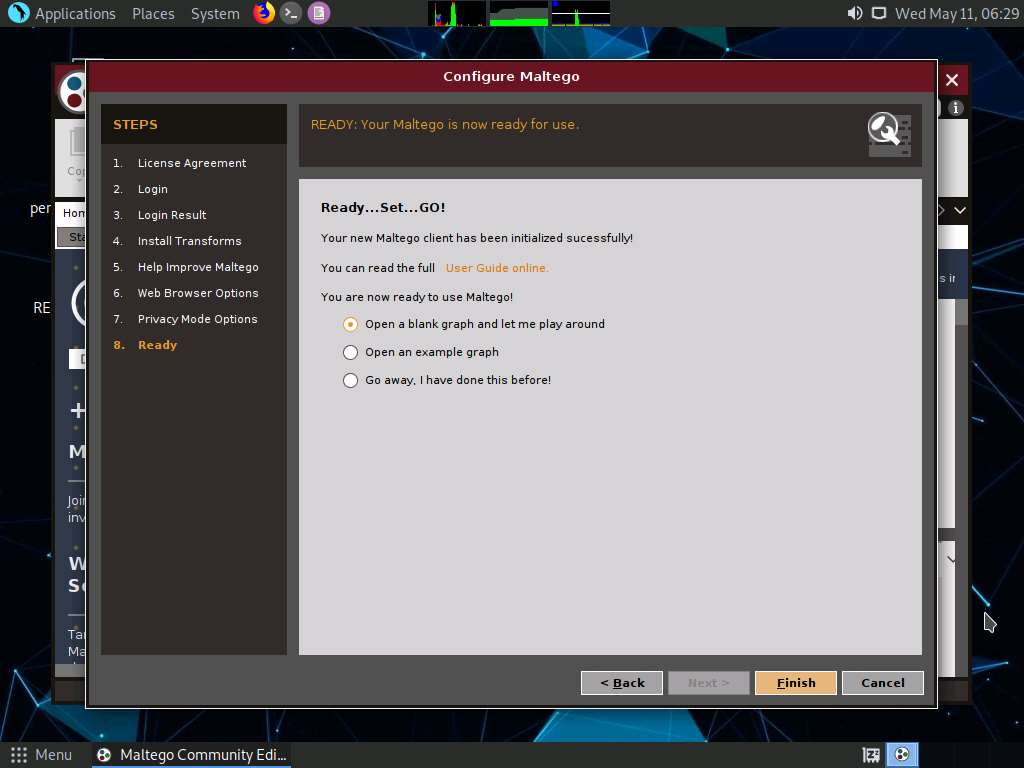

11,

「準備完了」セクションが表示されます。[空のグラフを開いて遊んでみましょう]のラジオ ボタンを選択し、 [完了]をクリックして手動でフットプリントを実行します。

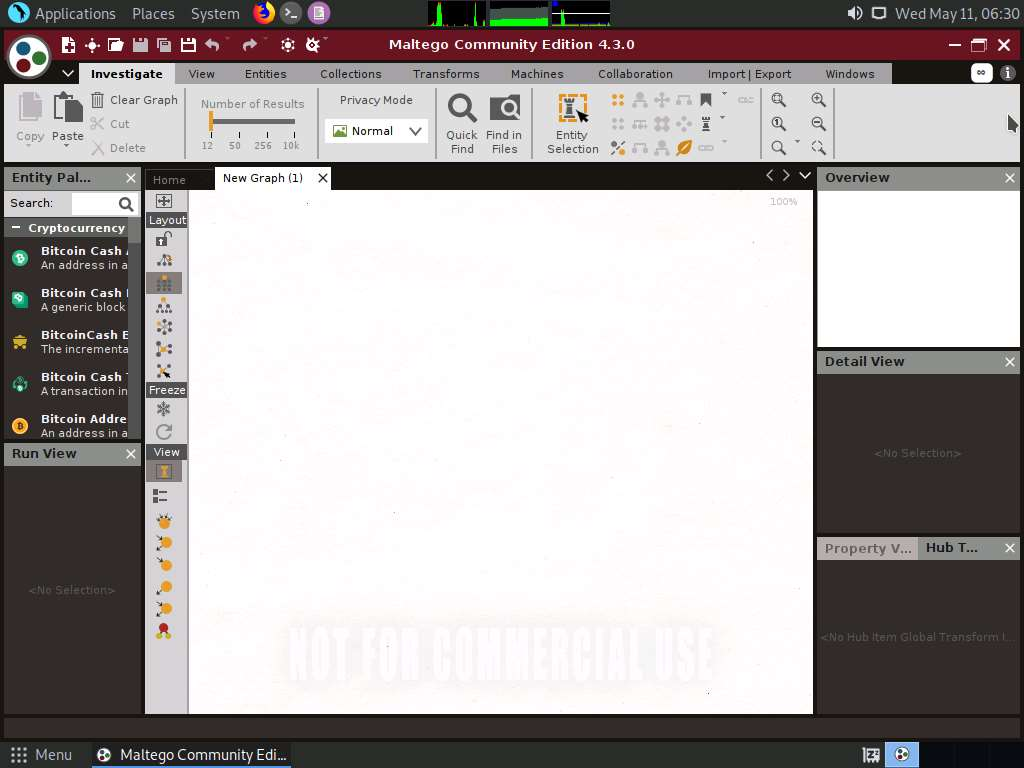

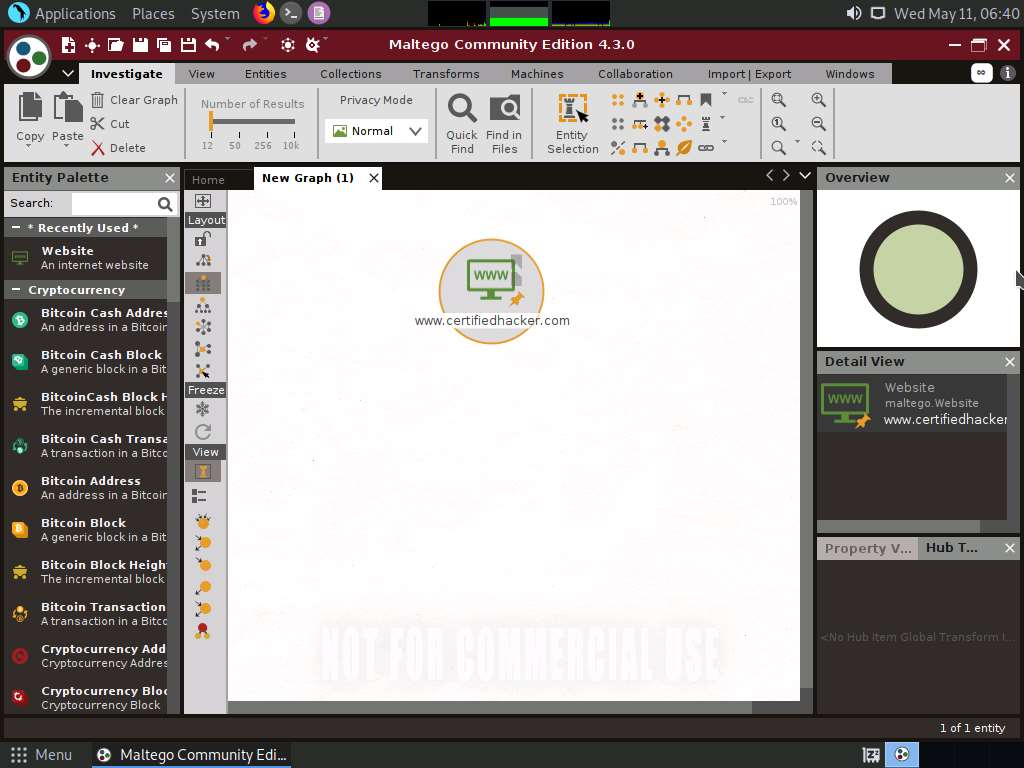

12,

Maltego Community Edition GUI が表示され、スクリーンショットに示すように、 [New Graph (1)]ウィンドウが自動的に起動します。

※

[新しいグラフ (1)]ウィンドウが自動的に開かない場合は、 GUI (ツールバー内) の左上隅にある [新しいグラフの作成]アイコンをクリックして、新しいグラフを開始します。

「以前の構成が見つかりました」ポップアップが表示されたら、「いいえ」をクリックします。

13,

Maltego GUIの左ペインには、デフォルトの組み込み変換のリストを含むエンティティ パレットボックスがあります。[エンティティ パレット]の[インフラストラクチャ]ノードで、 AS、DNS 名、ドメイン、IPv4 アドレス、URL、Web サイトなどのエンティティのリストを確認します。

14,

Web サイト エンティティを[新しいグラフ (1)]ウィンドウにドラッグします。

エンティティが新しいグラフに表示され、デフォルトでwww.paterva.com URL が選択されます。

※

スクリーンショットに示されているようにエンティティを表示できない場合は、[新しいグラフ (1)] ウィンドウをクリックして上にスクロールすると、エンティティのサイズが大きくなります。

15,

www.paterva.comという名前をダブルクリックし、ドメイン名をwww.certifiedhacker.comに変更します。Enterを押します。

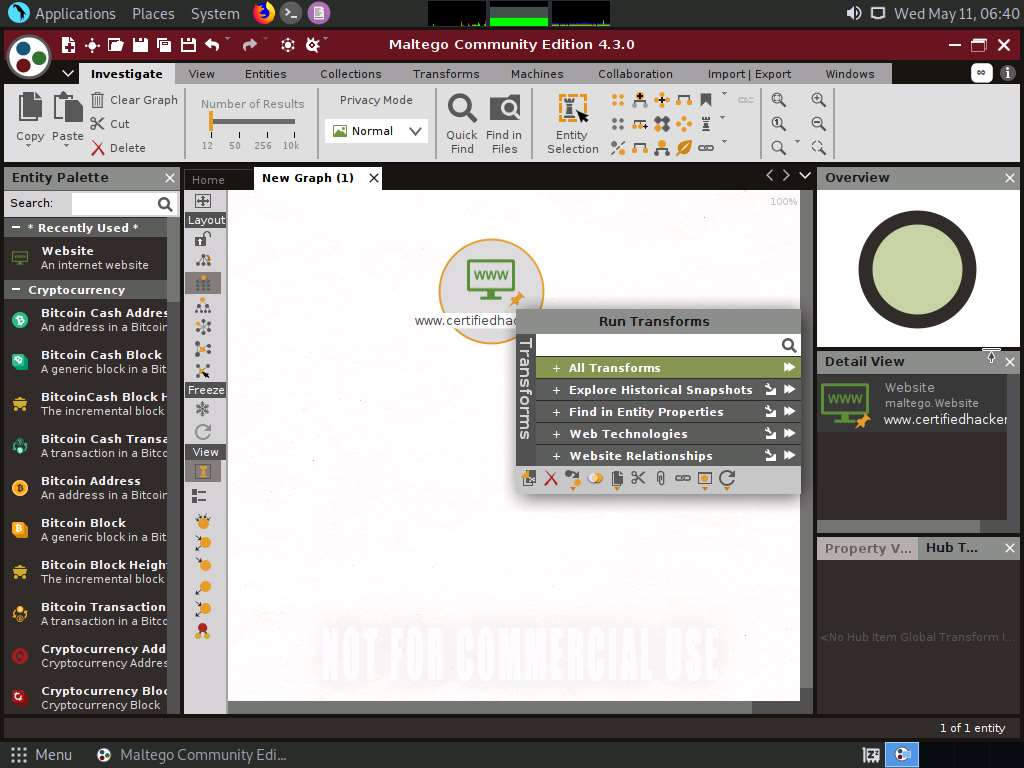

16,

エンティティを右クリックし、[すべての変換]を選択します。

17,

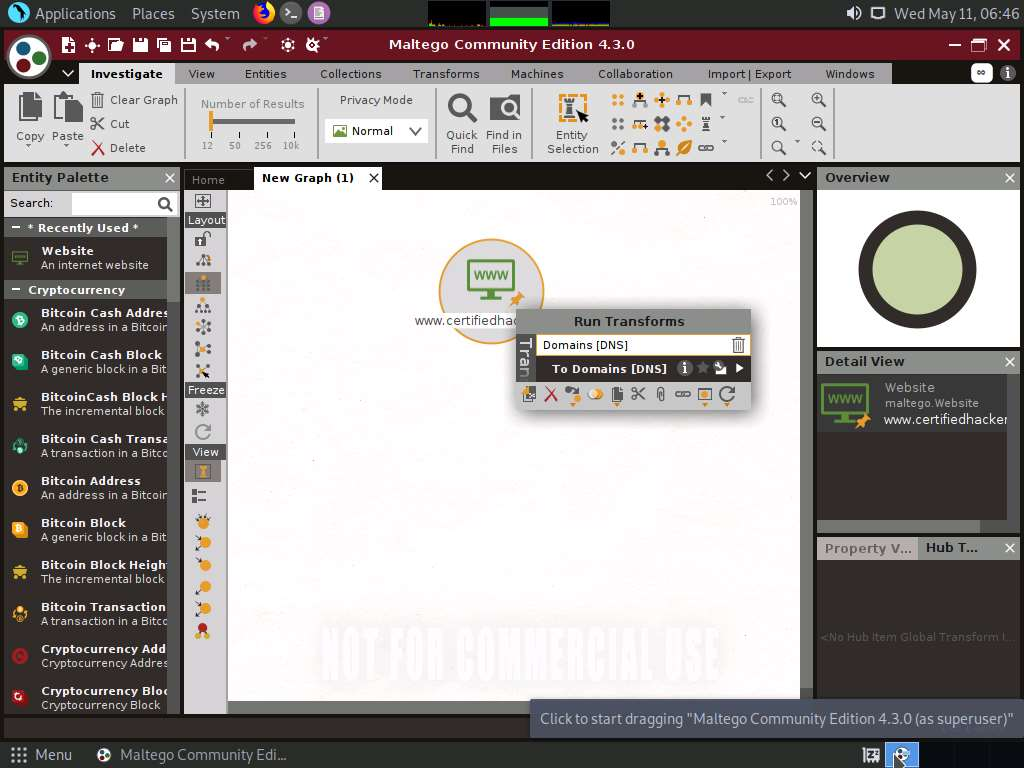

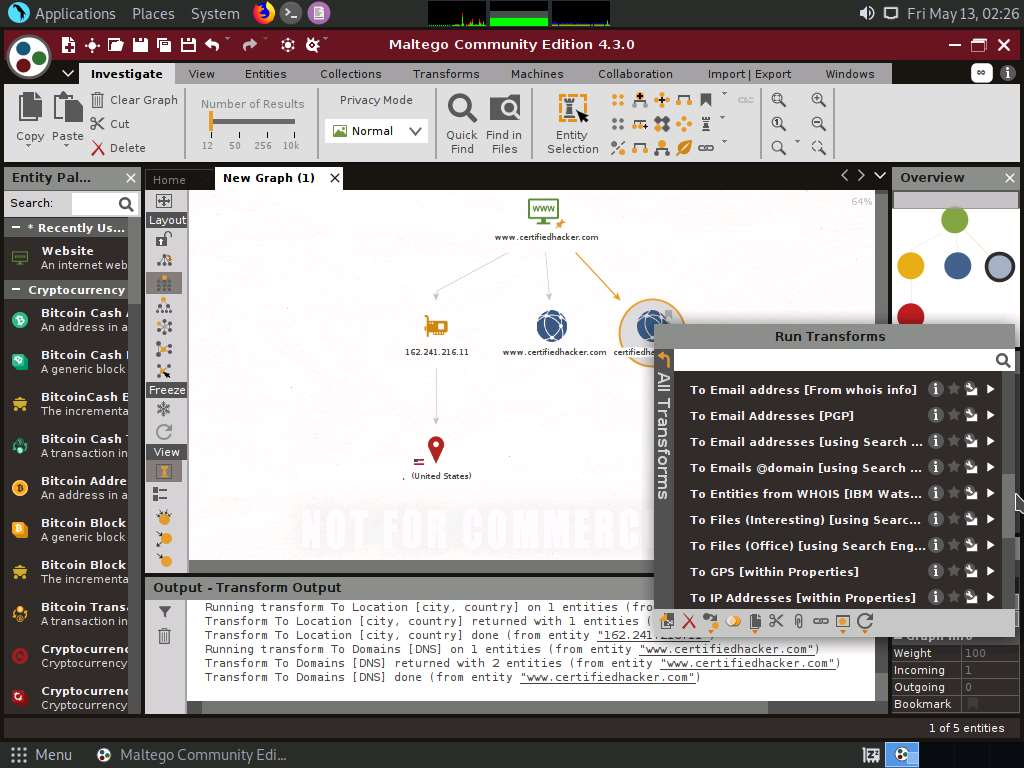

ここで、 www.certifiedhacker.com Web サイト エンティティを右クリックし、[すべての変換] --> [ドメイン [DNS]] を選択します。

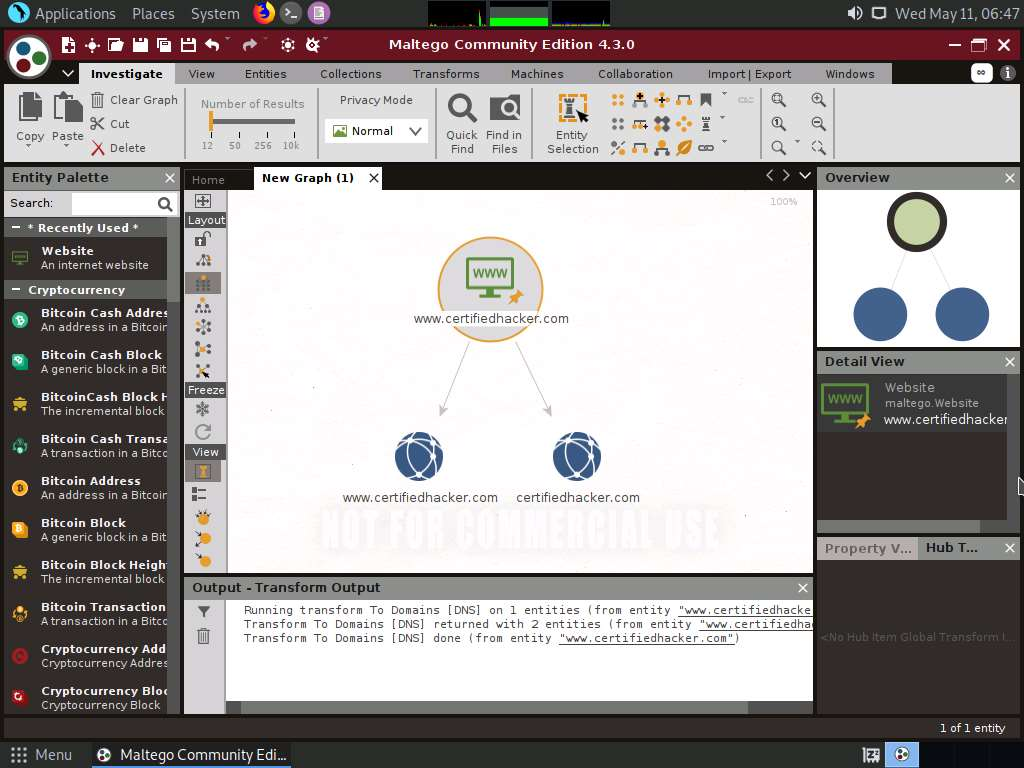

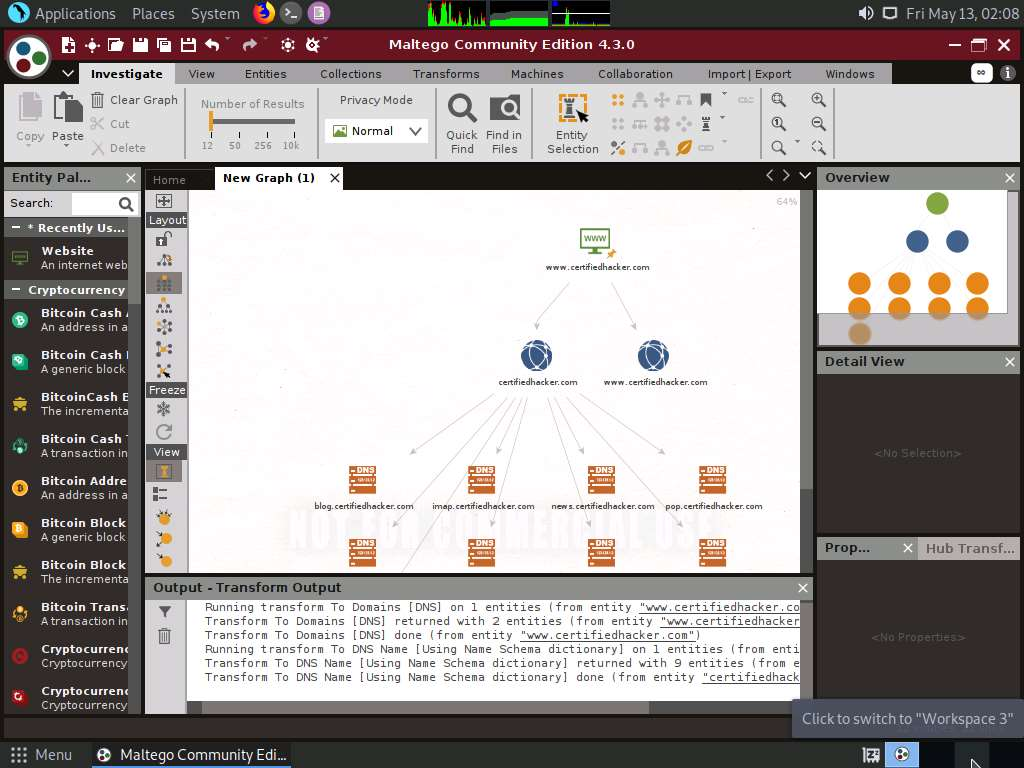

18,

次のスクリーンショットに示すように、Web サイトに対応するドメインが表示されます。

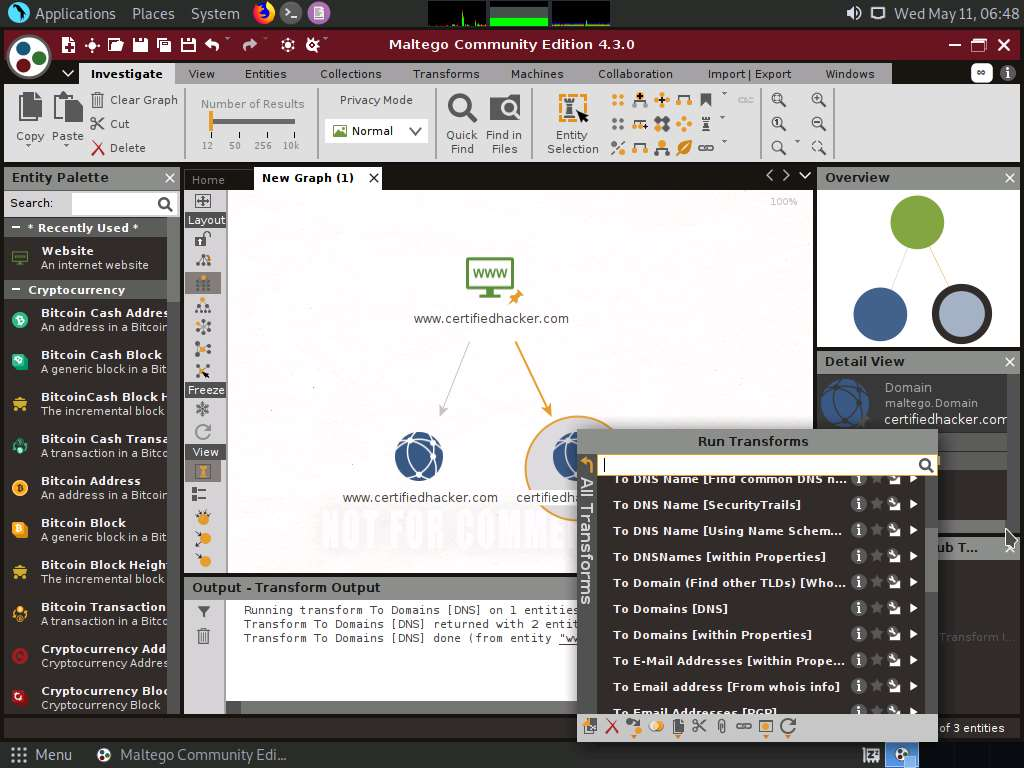

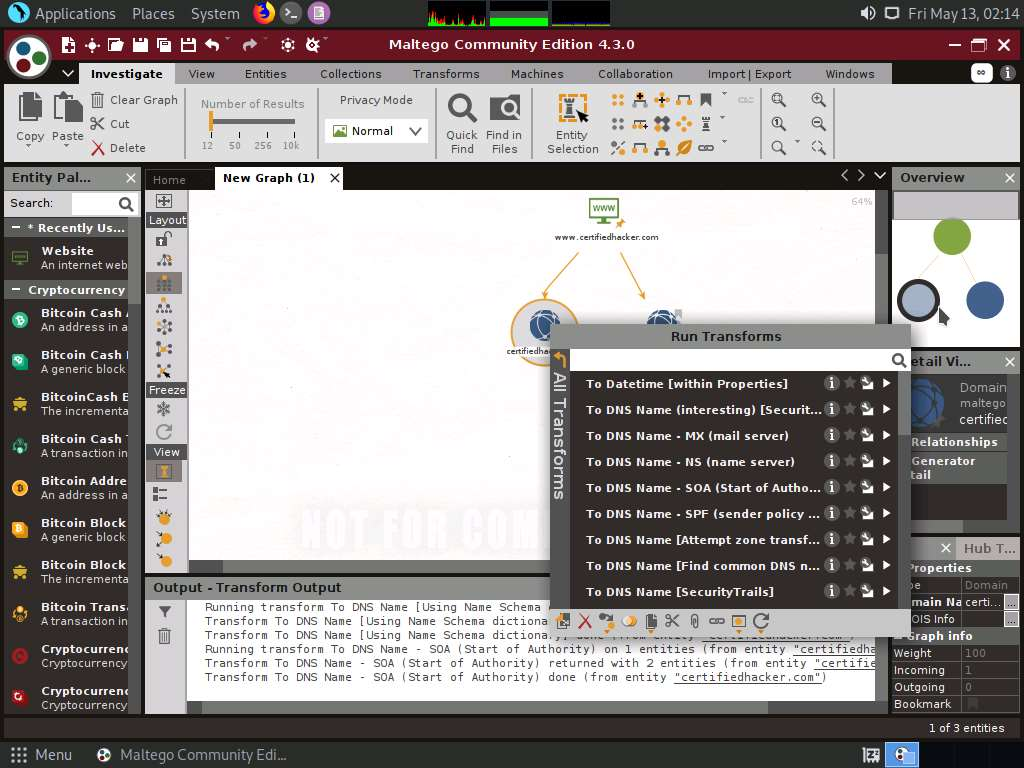

19,

Certifiedhacker.comエンティティを右クリックし、 [すべての変換---> DNS 名へ [名前スキーマ辞書を使用…]]を選択します。

20,

進行状況バーでステータスを確認します。次のスクリーンショットに示すように、この変換は、ドメインに対してさまざまな名前スキーマをテストし、ドメインの特定の名前スキーマを識別しようとします。

21,

名前スキーマを特定した後、攻撃者はさまざまな悪用手法をシミュレートして、結果の名前スキーマに関連する機密情報を取得しようとします。たとえば、攻撃者は総当たり攻撃や辞書攻撃を実行してftp.certifiedhacker.comにログインし、機密情報を取得する可能性があります。

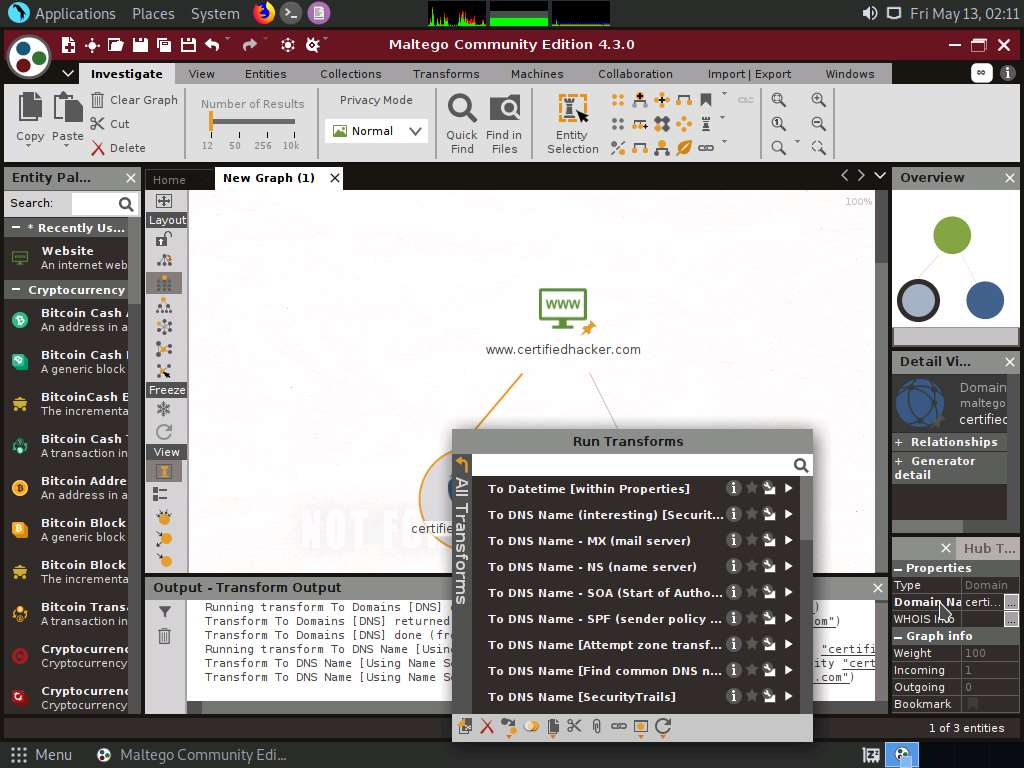

22,

名前のスキーマのみをドラッグして削除して選択します。

23,

Certifiedhacker.comエンティティを右クリックし、 [すべての変換] --> [DNS 名へ - SOA (Start of Authority)]を選択します。

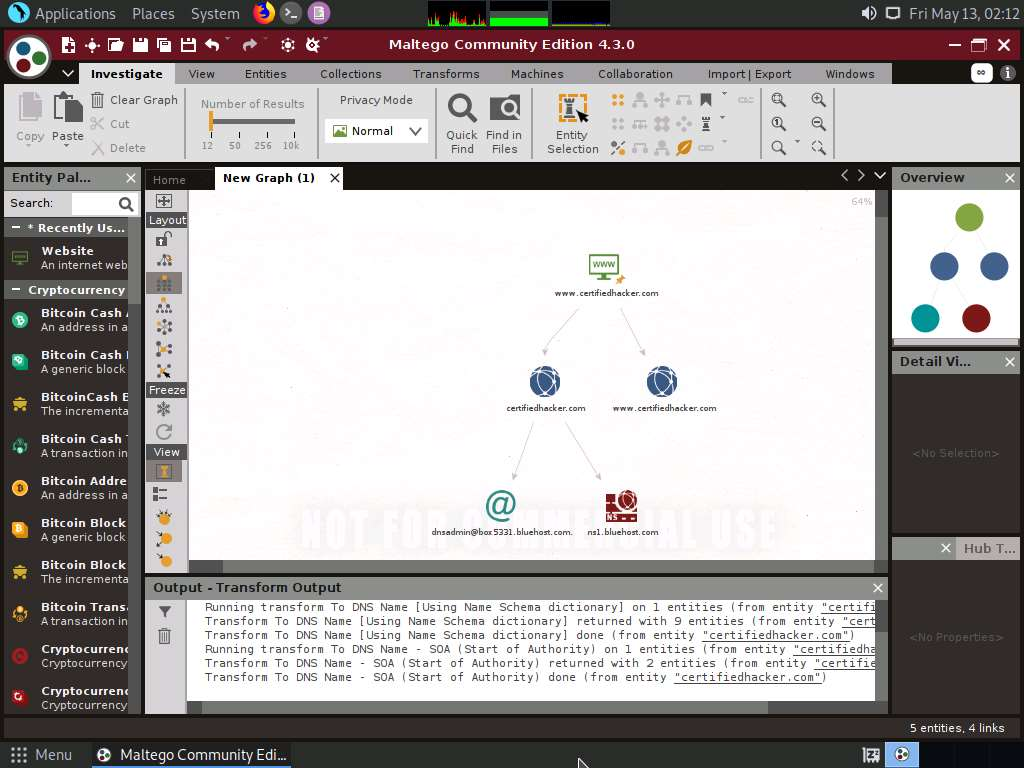

24,

これにより、次のスクリーンショットに示すように、プライマリ ネーム サーバーとドメイン管理者の電子メールが返されます。

25,

攻撃者は、SOA 関連情報を抽出することで、サービスやアーキテクチャの脆弱性を見つけて悪用しようとします。

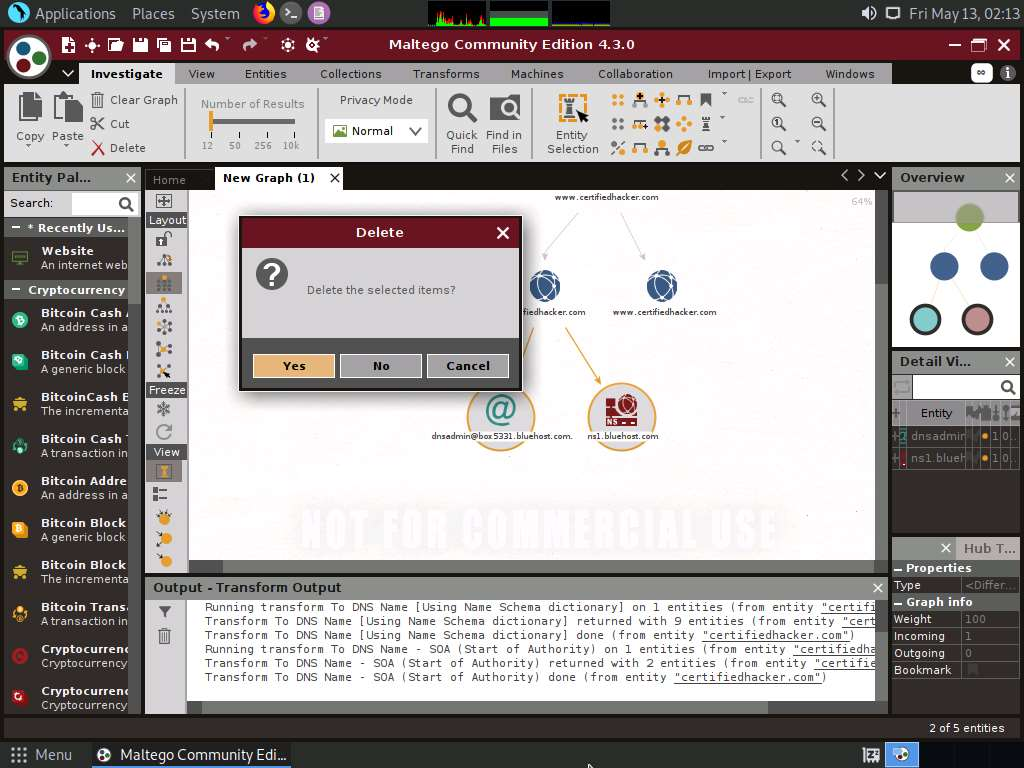

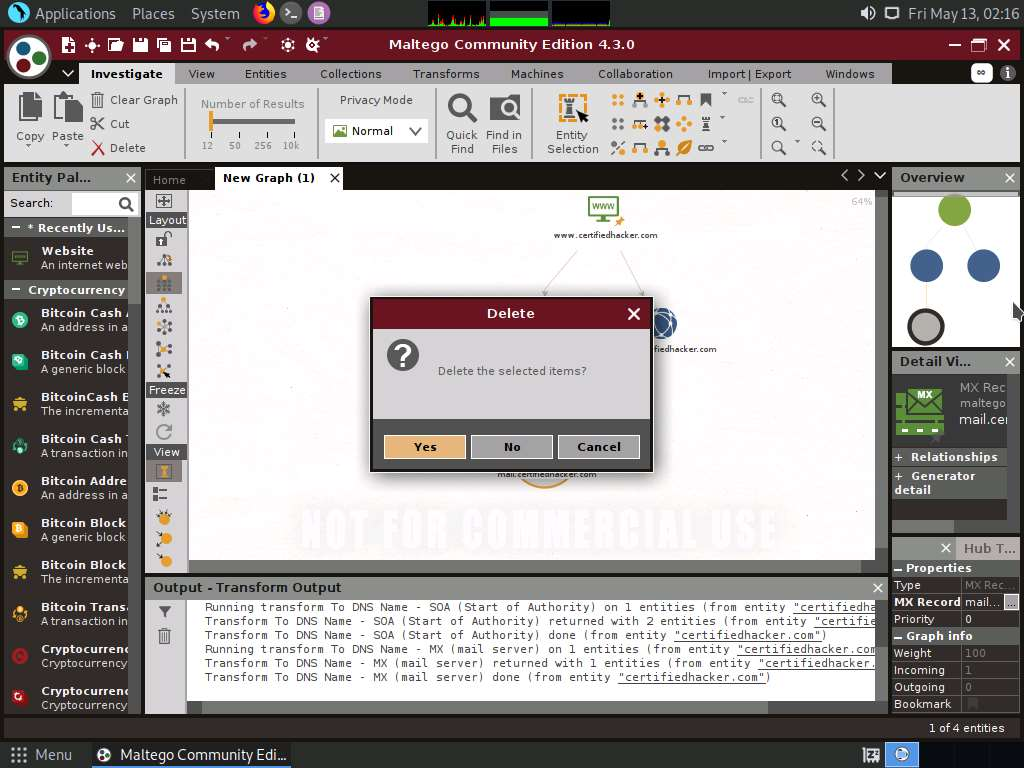

26,

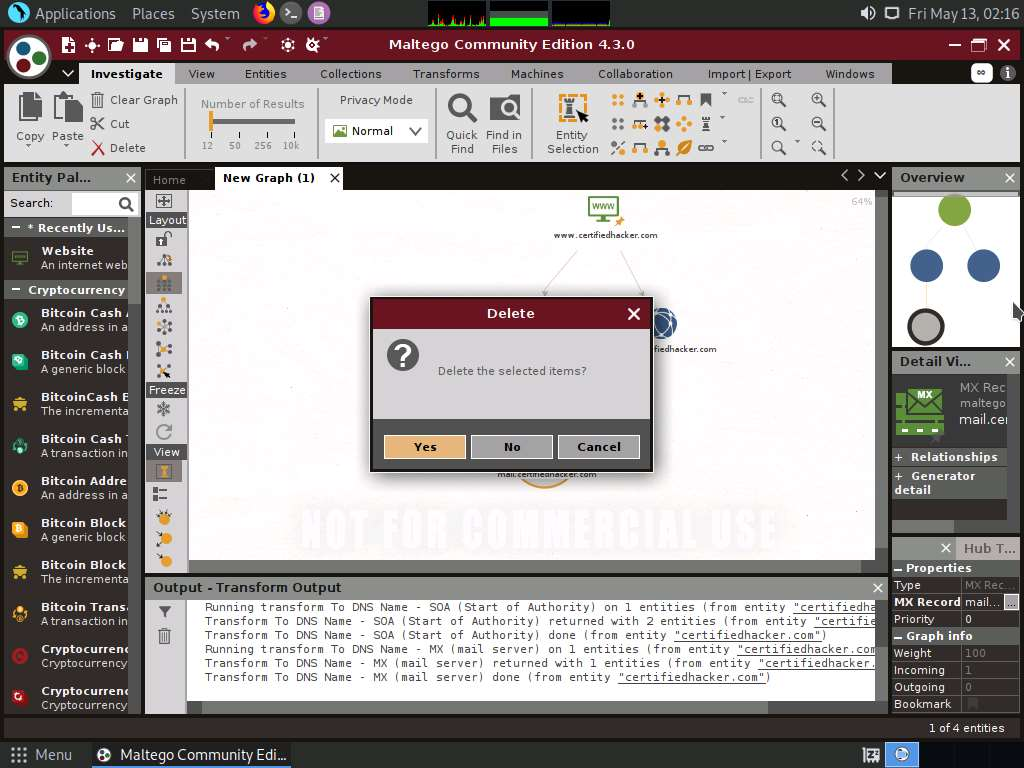

ネームサーバーと電子メールの両方を選択し、ドラッグして削除します。

27,

Certifiedhacker.comエンティティを右クリックし、 [すべての変換] --> [DNS 名へ - MX (メール サーバー)]を選択します。

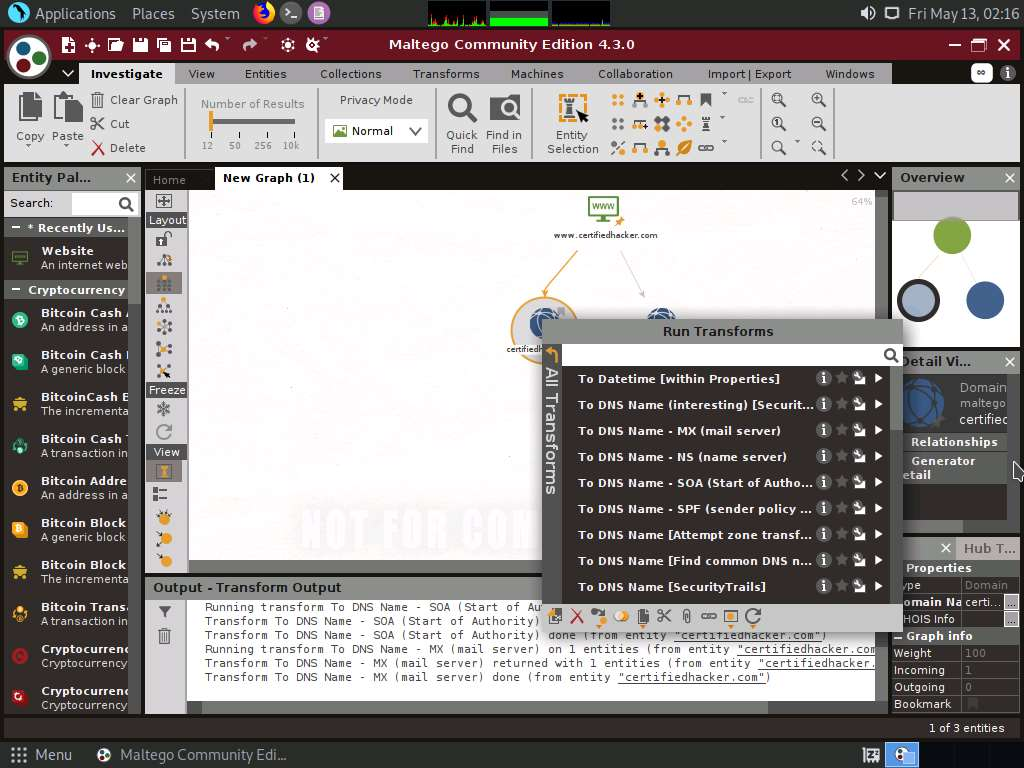

28,

この変換は、次のスクリーンショットに示すように、certifiedhacker.comドメインに関連付けられたメール サーバーを返します。

29,

攻撃者はメール エクスチェンジャ サーバーを特定することで、サーバーの脆弱性を悪用し、それを利用してスパム電子メールの送信などの悪意のある活動を実行しようとします。

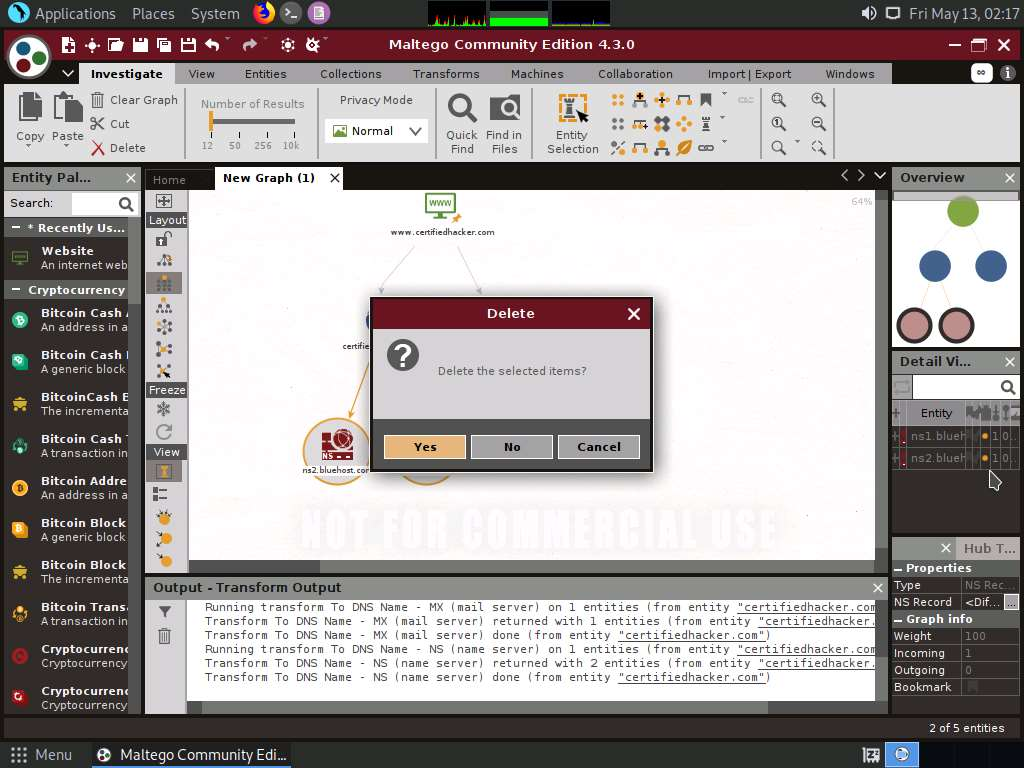

31,

Certifiedhacker.comエンティティを右クリックし、 [すべての変換] --> [DNS 名へ - NS (ネーム サーバー)]を選択します。

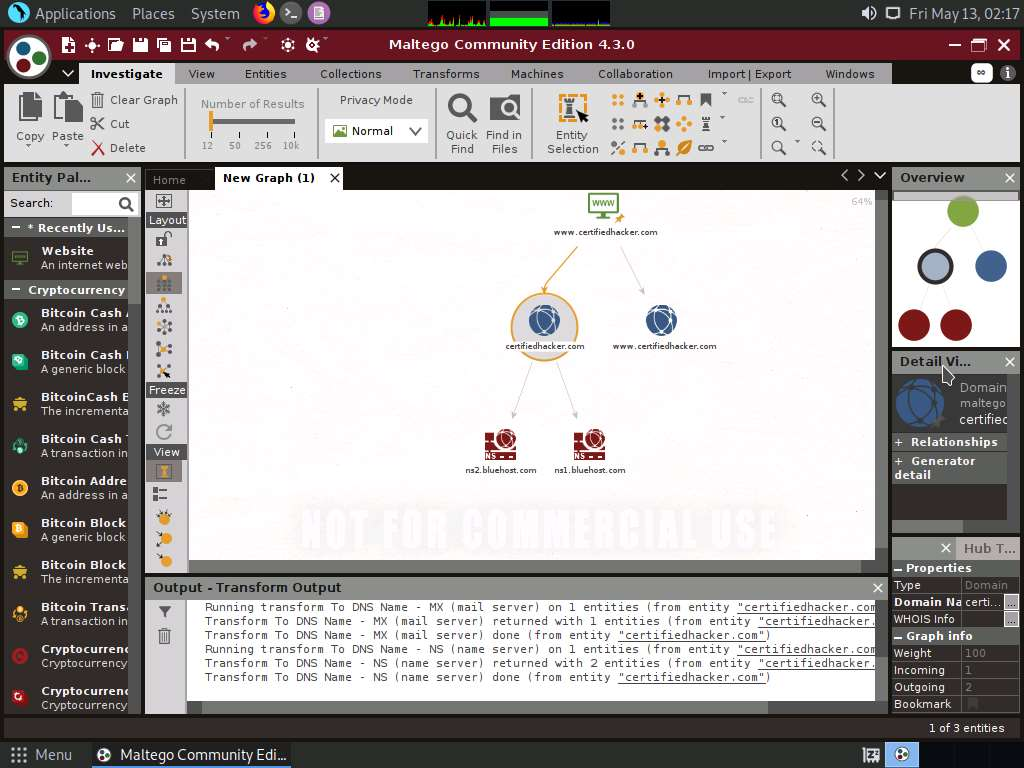

32,

これにより、次のスクリーンショットに示すように、ドメインに関連付けられたネーム サーバーが返されます。

33,

攻撃者はプライマリ ネーム サーバーを特定することで、さまざまな手法を実装してサーバーを悪用し、DNS ハイジャッキングや URL リダイレクトなどの悪意のある活動を実行することができます。

34,

ドメインとネームサーバーの両方を選択し、ドラッグして削除します。同様に、certifiedhacker.comエンティティとwww.certifiedhacker.comエンティティを削除します。

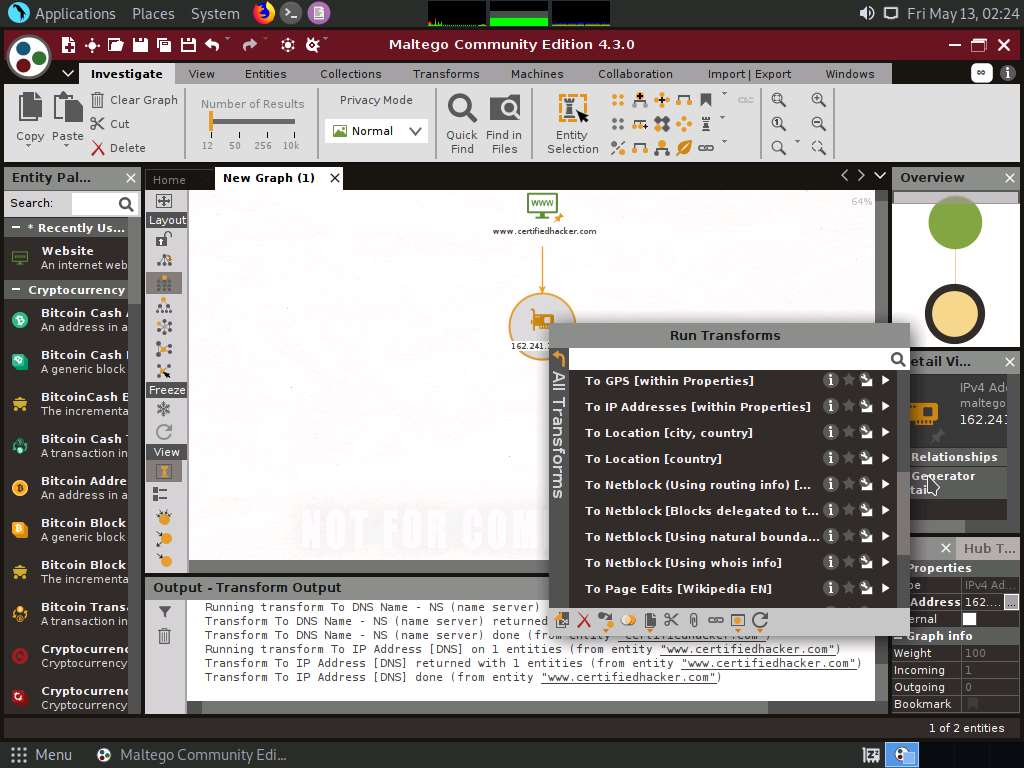

35,

エンティティを右クリックし、[すべての変換] --> [IP アドレス [DNS]] を選択します。

36,

次のスクリーンショットに示すように、Web サイトのIP アドレスが表示されます。

36,

攻撃者は、Web サイトの IP アドレスを取得することにより、さまざまなスキャン手法をシミュレートして開いているポートや脆弱性を見つけ、ネットワークに侵入してそれらを悪用することを試みることができます。

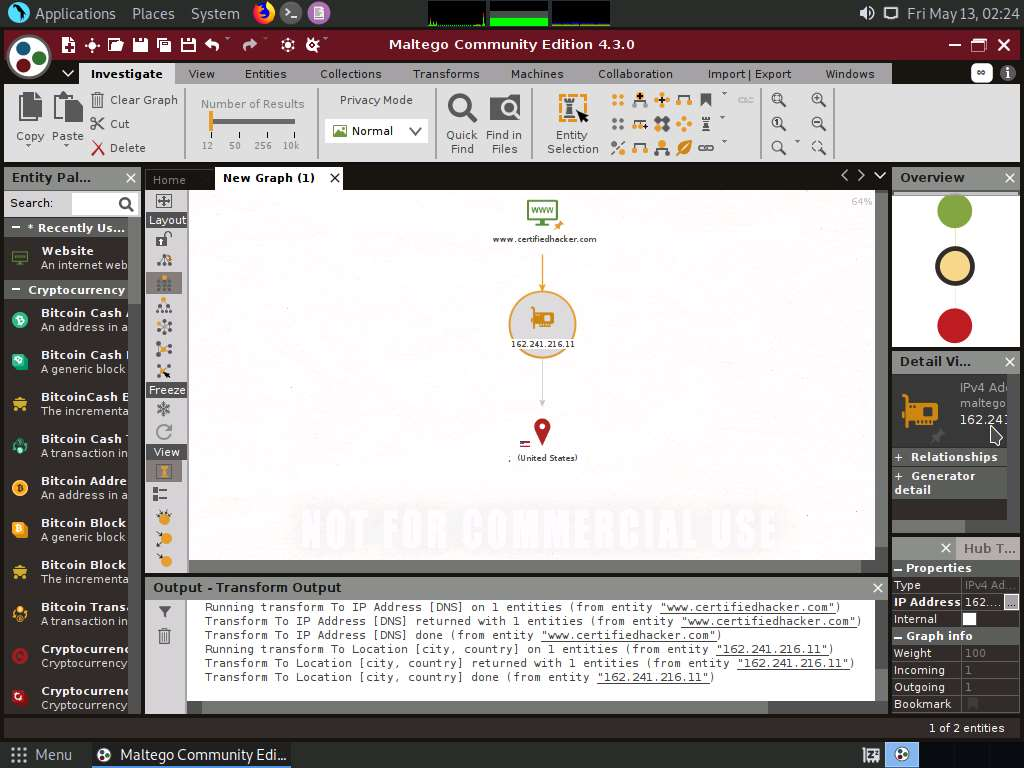

37,

IP アドレス エンティティを右クリックし、 [すべての変換] --> [場所 [都市、国] へ] を選択します。

38,

次のスクリーンショットに示すように、この変換により IP アドレスの地理的位置が特定されます。

39,

地理的位置に関連する情報を取得すると、攻撃者は個人に音声通話 (ビッシング) をかけてソーシャル エンジニアリング攻撃を実行し、機密情報を悪用することができます。

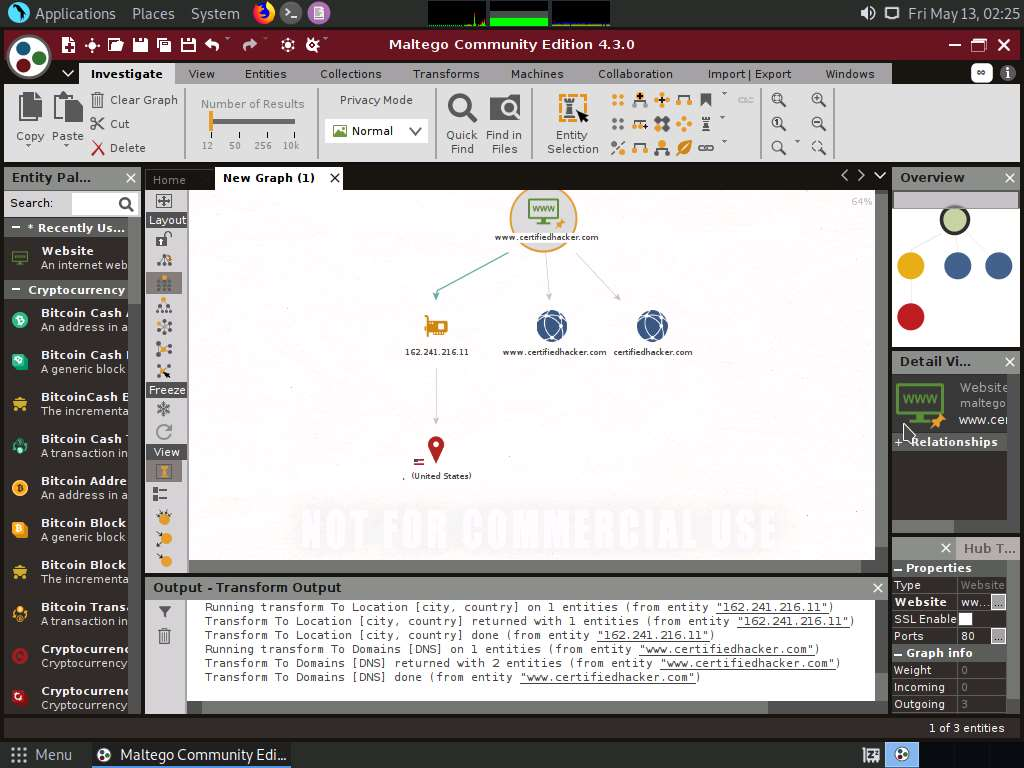

40,

ここで、 www.certifiedhacker.com Web サイト エンティティを右クリックし、[すべての変換] --> [ドメイン [DNS]] を選択します。スクリーンショットに示すように、Web サイトに対応するドメインが表示されます。

41,

ドメイン エンティティ (certifiedhacker.com)を右クリックし、[すべての変換] --> [WHOIS [IBM Watson] のエンティティへ] を選択します。

42,

この変換は、次のスクリーンショットに示すように、ドメインの所有者に関連するエンティティを返します。

43,

この情報を取得すると、結果に表示されるサーバーを悪用したり、ブルート フォース攻撃やその他の手法をシミュレートして、管理者メール アカウントにハッキングし、そのアカウントの連絡先にフィッシング メールを送信したりすることができます。

44,

前述の方法とは別に、対象組織の重要な従業員に対してフットプリントを実行して、電子メール アドレス、電話番号、個人情報、画像、別名、フレーズなどの追加の個人情報を収集することができます。

45,

Maltego GUI の左ペインで、エンティティ パレットの下の個人ノードをクリックして、Email Address, Phone Numbers, Image, Alias, Phrase,などのエンティティのリストを確認します。

46,

上記の変換とは別に、他の変換では、Twitter などのソーシャル ネットワーキング サイトに登録されている個人のアカウントや会話を追跡できます。考えられるすべての情報を抽出します。

47,

この情報をすべて抽出することで、システムやネットワークへのアクセス、資格情報の取得などを可能にする列挙、Web アプリケーションのハッキング、ソーシャル エンジニアリングなどのアクションをシミュレートできます。

48,

これで、 Maltego を使用したターゲットのフットプリントのデモンストレーションは終了です。

開いているウィンドウをすべて閉じて、取得したすべての情報を文書化します。