モジュール 05:

ネットワーク侵入テスト方法 - 外部

演習 2:

リモート マシン上の誤って設定された FTP 接続へのアクセス

シナリオ

ファイル転送プロトコルを使用すると、認証されたユーザーは、クライアントとサーバーの間でファイルやフォルダーをアップロード/アクセスしたり、ダウンロードしたりできます。サーバー上で匿名アクセスが有効になっていると、誰でもサーバー上のファイルにアクセスできるため、機密情報のセキュリティが危険にさらされます。

ペンテスターは、匿名アクセスが有効になっているネットワーク内の FTP サーバーを見つけることができるはずです。このラボでは、匿名アクセスが有効になっている FTP サーバーを識別する方法を学習します。

前提

Parrot OS

対象:IP アドレス172.19.19.7

1,

コマンド ライン ターミナルを起動し、nmap 172.19.19.10と入力してEnterを押します。これにより、マシン上で Nmap の定期スキャンが実行され、スクリーンショットに示すように結果が表示されます。

2,

上のタスクでは、ポート 21、22、80 が開いていることが確認されました。ポート21から始めましょう。まず、マシン上の FTP に匿名でアクセスできるかどうかを確認します。そのために、ftp-anonスクリプトを使用して Nmap スキャンを実行し、マシン上で匿名ログインが有効になっているかどうかを確認します。

「nmap -p 21 --script ftp-anon 172.19.19.10」

と入力し、Enter キーを押してNmap スキャンを開始します。

FTP サーバー上で匿名 FTP ログインが有効になっていることがわかります。

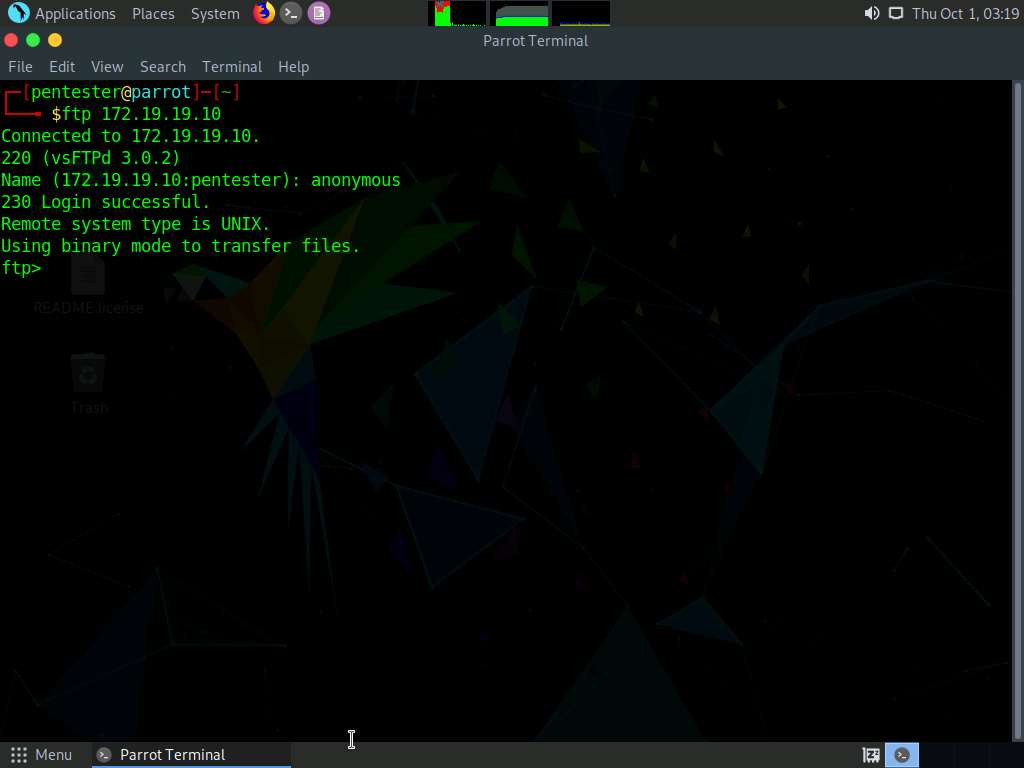

3,

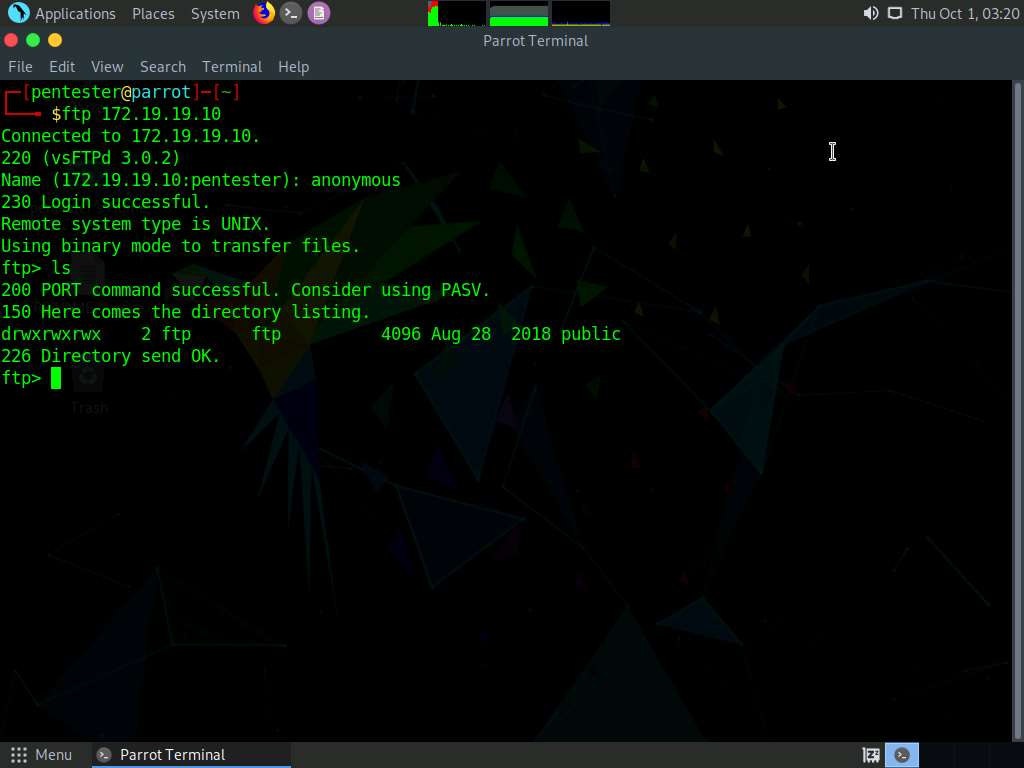

次に、FTP サーバーにログインし、FTP ディレクトリ内のコンテンツにアクセスします。

「ftp 172.19.19.10」

と入力し、Enter キーを押します。

ログイン名の入力を求められます。「 anonymous 」と入力してEnterを押します。

4,

ログイン名を入力すると、FTP シェルが表示され、FTP ログインが成功したことが示されます。これは、FTP を使用してリモート マシンに正常にログインしたことを示しています。

5,

次に、FTP ルート ディレクトリ内のファイルとディレクトリを表示します。それらを表示するには、lsと入力してEnterを押します。これにより、以下のスクリーンショットに示すように、FTP ルート ディレクトリ内のすべてのディレクトリとファイルが、そのファイル/ディレクトリのアクセス許可とともに表示されます。「public」フォルダーのディレクトリ権限では、すべてのユーザー グループに対して読み取り、書き込み、実行アクセスが有効になっていることがわかります。今後のタスクでは、このディレクトリへのファイルのアップロードを試みます。

6,

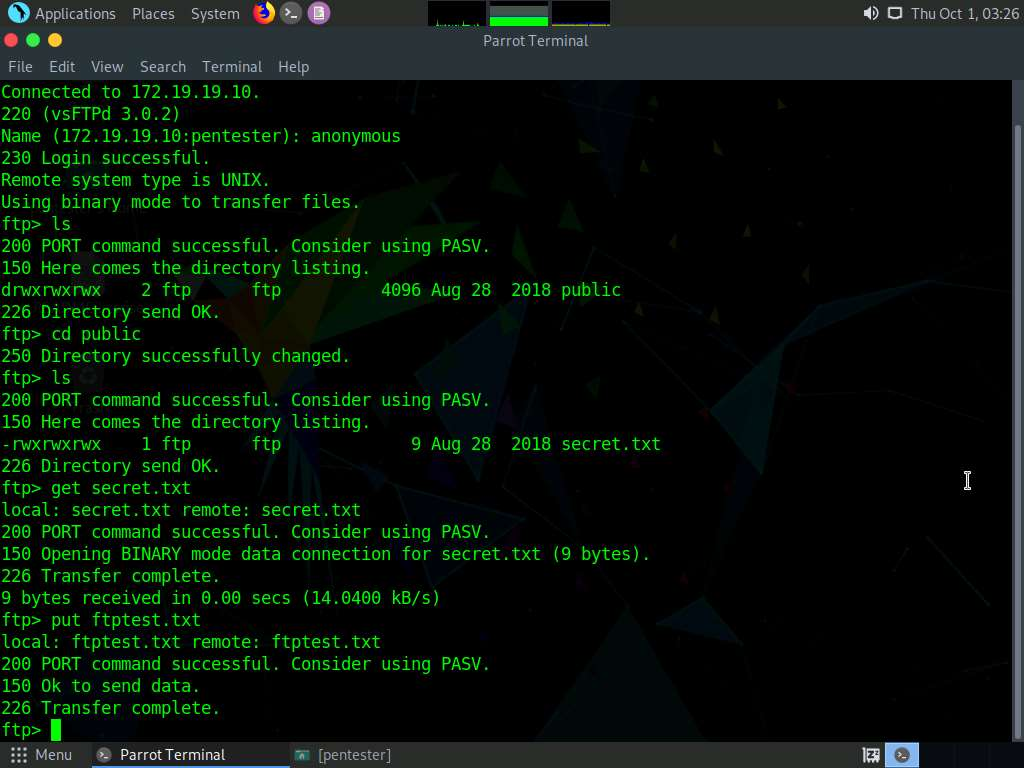

次に、パブリックフォルダーに移動して、その内容を表示します。移動するには、「 cd public 」と入力してEnterを押します。

7,

「ls」と入力して Enter キーを押し、「 public 」フォルダー内のファイルとフォルダーを表示します。

フォルダー内にSecret.txtという名前のファイルがあることがわかります。

8,

次に、サーバーからファイルをダウンロードできるかどうかを確認します。Secret.txtファイルをダウンロードするには、 「get Secret.txt」と入力してEnterを押します。

9,

以下のスクリーンショットに示すように、ダウンロードしたファイルはホームフォルダーに保存されます。

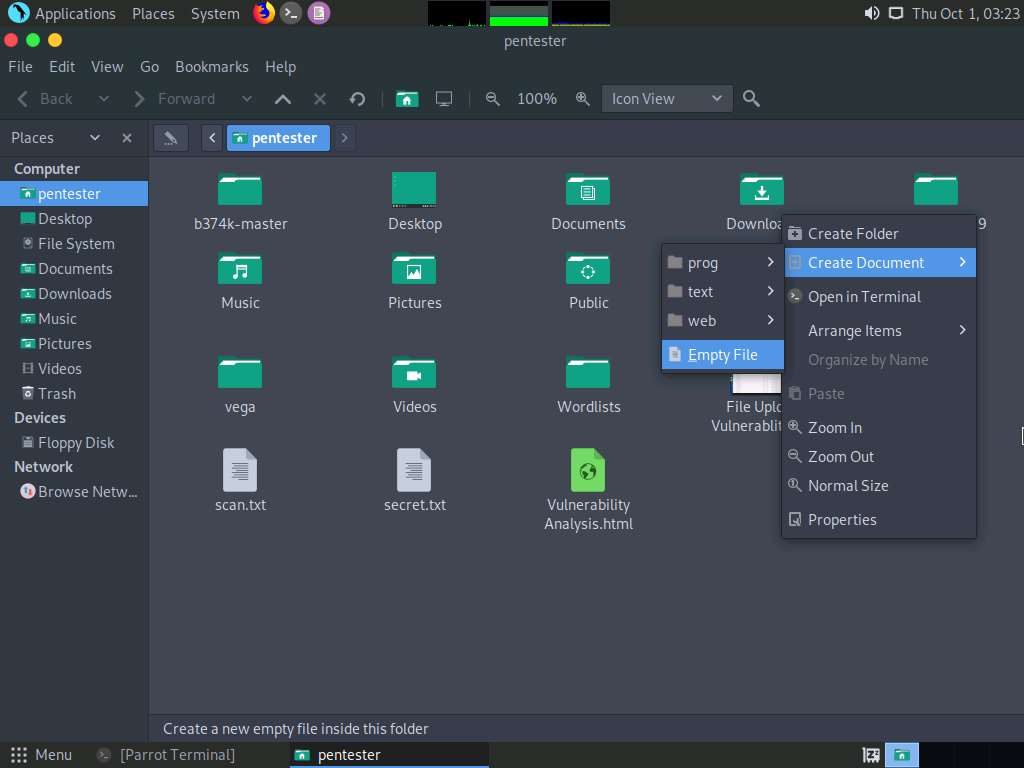

10,

次に、ファイルを FTP サーバーにアップロードできるかどうかを確認します。Parrot マシンのホームフォルダーにファイルftptest.txt (例として)を作成し、FTP サーバーに送信します。ホームフォルダーを開いて右クリックし、 「ドキュメントの作成」に移動して「空のファイル」をクリックし、ファイルにftptest.txtという名前を付けます。ターミナルに戻り、 「put ftptest.txt」と入力してアップロードし、Enter キーを押します。

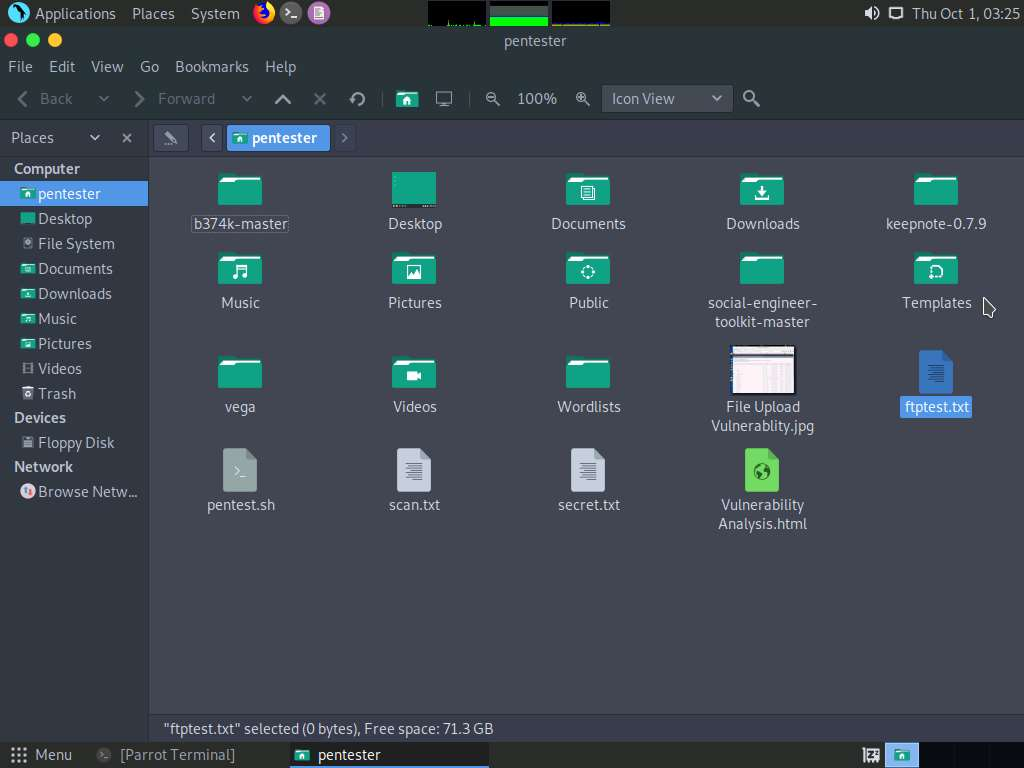

11,

以下のスクリーンショットに示すように、ファイルはサーバーに正常にアップロードされました。これは、ファイル アップロード アクセスが Ubuntu サーバーで有効になっており、攻撃者が悪意のあるファイルをアップロードできる可能性があることを意味します。

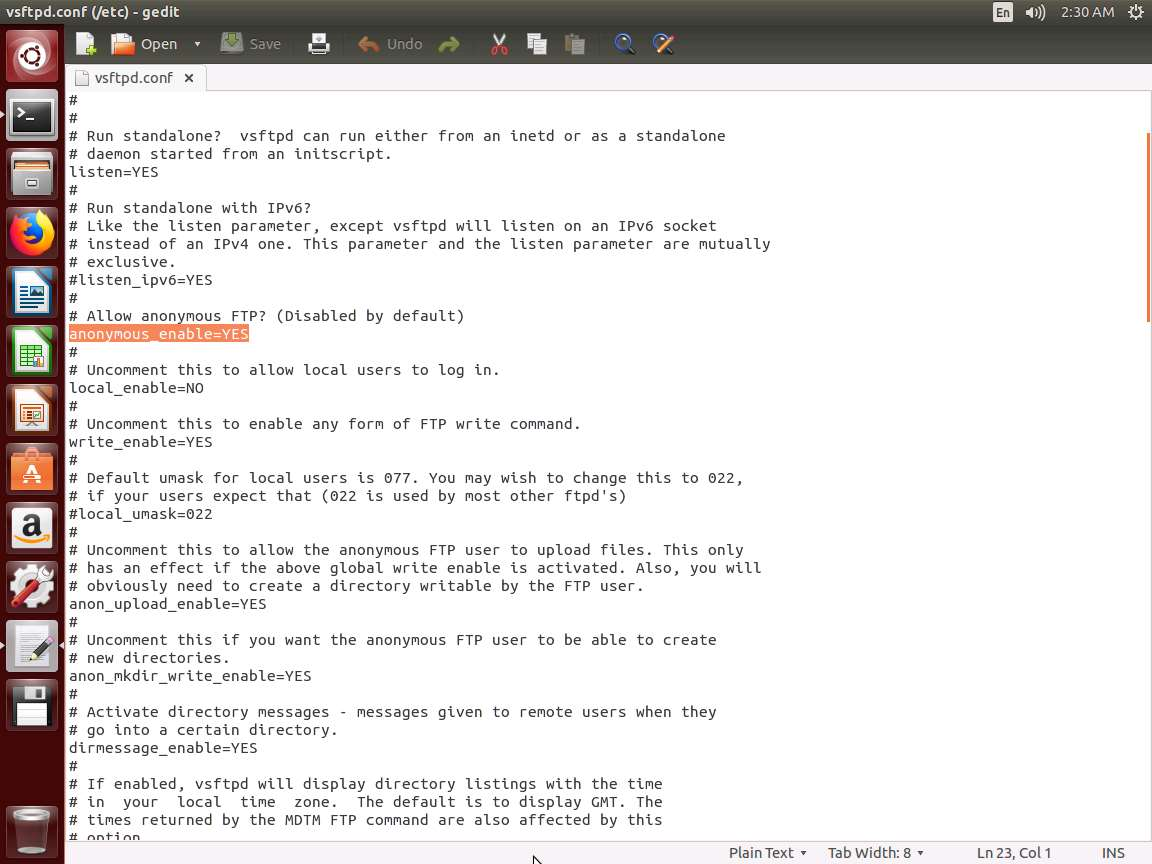

12,

スクリーンショットで強調表示されているように、オプションanonymous_enable、anon_upload_enable、およびanon_mkdir_write_enableが有効になっており、匿名で FTP サーバーにログインしてファイルをアップロードできるようになりました。