Module 04:

ソーシャルエンジニアリング侵入テスト方法論

Exercise 2:

OhPhish を使用したフィッシング キャンペーンの実施

シナリオ

ソーシャル エンジニアリングは、世界中の組織にとってますます脅威となっています。ソーシャル エンジニアリング攻撃は、企業を侵害するために毎日使用されています。アンダーグラウンドのハッキング コミュニティで利用できるハッキング ツールは数多くありますが、ソーシャル エンジニアリング ツールキットは、スピア フィッシング攻撃や Web サイト攻撃などの実行に無料で使用できるため、攻撃者にとっては恩恵があります。攻撃者は電子メール メッセージの下書きを作成し、悪意のあるファイルを添付できます。スピアフィッシング攻撃手法を使用して、それらを多数の人々に送信します。また、マルチ攻撃手法により、Java アプレット、Metasploit ブラウザ、Credential Harvester/Tabnabbing などを一度に利用することができます。

このツールキットを使用するとさまざまな種類の攻撃を実行できますが、これはペネトレーション テスターが脆弱性をチェックするために必須のツールでもあります。SET はソーシャル エンジニアリング侵入テストの標準であり、セキュリティ コミュニティ内で強くサポートされています。

OhPhish は、ソーシャル エンジニアリング攻撃に対する従業員の感受性をテストするための Web ベースのポータルです。OhPhish は、従業員に対してフィッシング シミュレーション キャンペーンをトリガーするプラットフォームを組織に提供するフィッシング シミュレーション ツールです。このプラットフォームは応答を取得し、ユーザー部門または指定ごとに追跡できる MIS レポートと傾向を (リアルタイムで) 提供します。ここでは、OhPhish を使用して組織のセキュリティ インフラストラクチャのフィッシング攻撃を監査します。

攻撃側

1,

Parrot Security OSデスクトップが表示されるので、Firefox Web ブラウザを起動します。

2,

このタスクを開始する前に、OhPhish アカウントをアクティブにする必要があります。これを行うには、以下の手順に従ってください。

※

ASPEN アカウントをお持ちでない場合、または ASPEN の CPENT プログラムにアクセスできない場合は、support@eccouncil.orgに連絡してOhPhish アカウントを取得してください。アカウントが設定されると、are@eccouncil.orgからアカウントの有効化リンクが記載された電子メールが届きます。起動後はSTEP11からお進みください。

3,

「マイコース」セクションの上にあるOhPhish通知にある「ここをクリック」ハイパーリンクをクリックします。

4,

OhPhishのサインアップページにリダイレクトされます。残りの個人情報を入力し、「私はロボットではありません」チェックボックスをオンにして、「サインアップを完了」ボタンをクリックします。

5,

アカウント作成の注意!と表示されたら、「OK」をクリックします。

6,

次に、登録プロセス中に指定された電子メール アカウントを開きます。OhPhishからのメールを開き、メール内の[CLICK HERE TO LOGIN]ボタンをクリックします。

7,

「パスワードのリセット」ページにリダイレクトされ、両方のフィールドに新しいパスワードを入力し、「パスワードのリセット」ボタンをクリックしてパスワードをリセットします。

8,

アカウントのパスワードは正常に変更されました。

9,

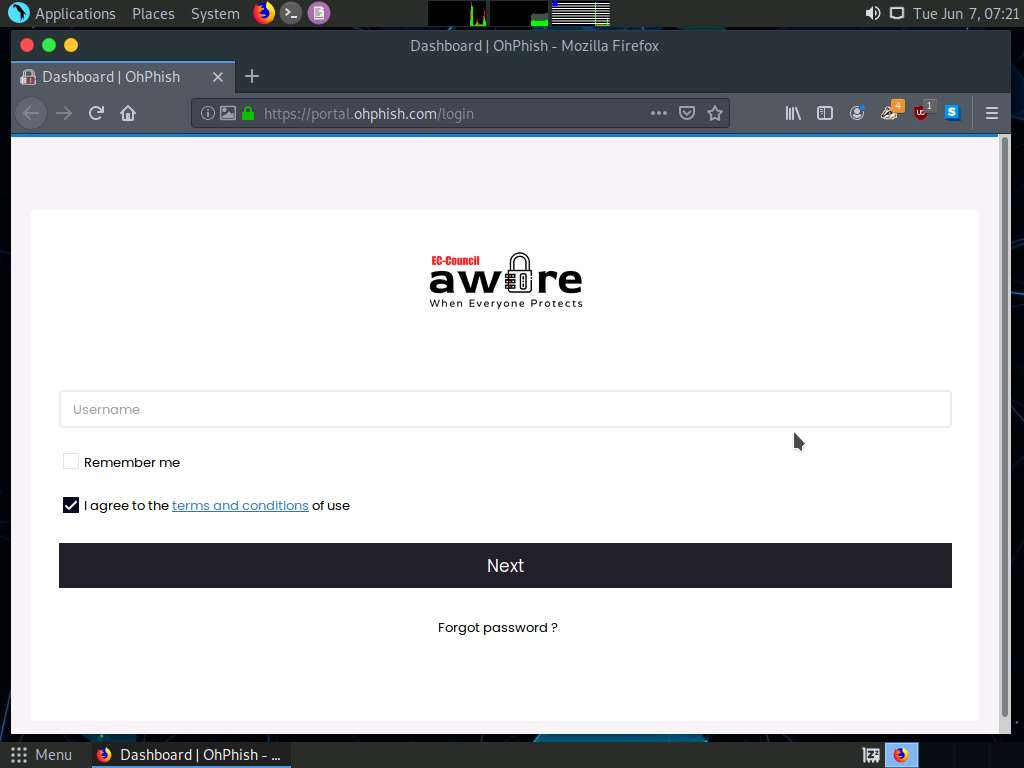

これで、 [マイ コース]セクションにあるASPENアカウントの[OHPHISH ポータルにログイン]ボタンをクリックするか、OhPhish Web サイト ( https://portal.ohphish.com/login ) に移動してログインすることで、OhPhish アカウントにログインできます。資格情報を使用して。

10,

[EC-Council Aware]ページが表示されます。[ユーザー名]フィールドに電子メール アドレスを入力し、[次へ]をクリックします。次のページで、 「パスワード」フィールドにパスワードを入力し、「サインイン」をクリックします。

※

ohphish.com へのログインを保存しますか? 通知が表示される場合は、「保存しない」をクリックします。

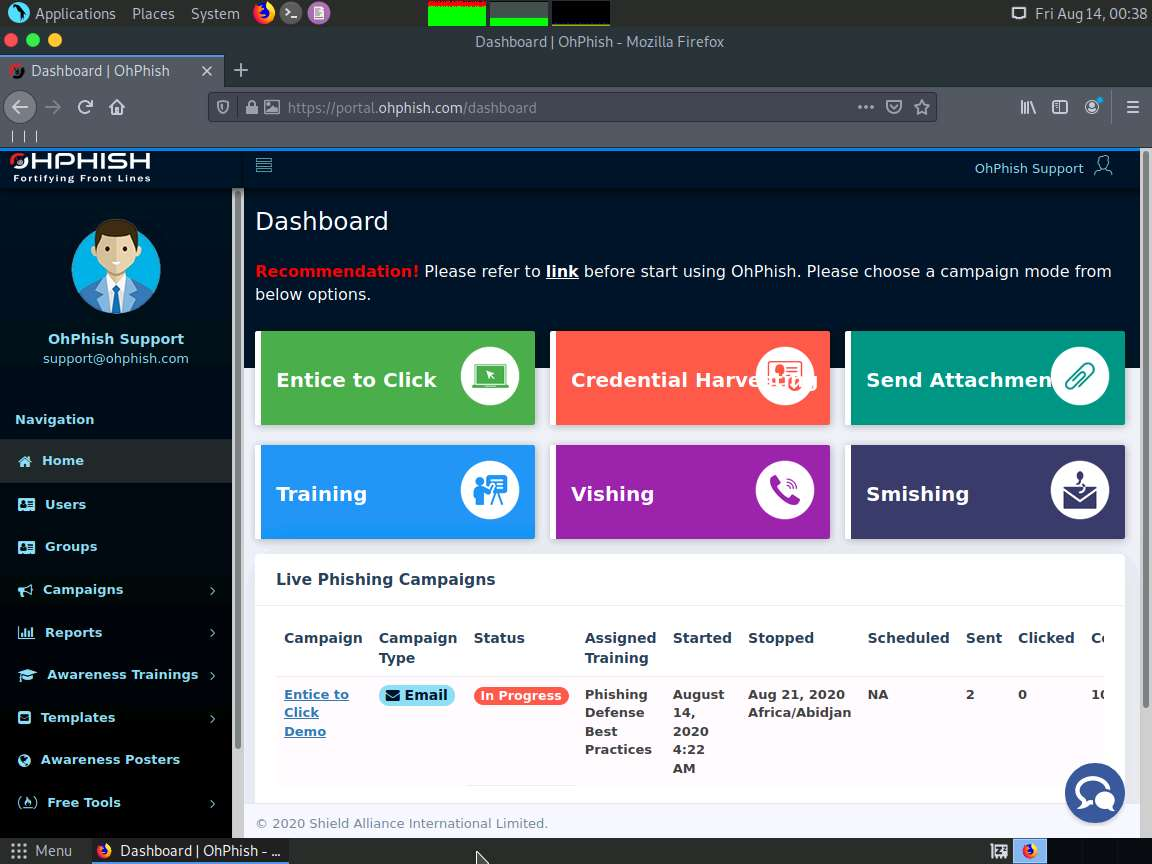

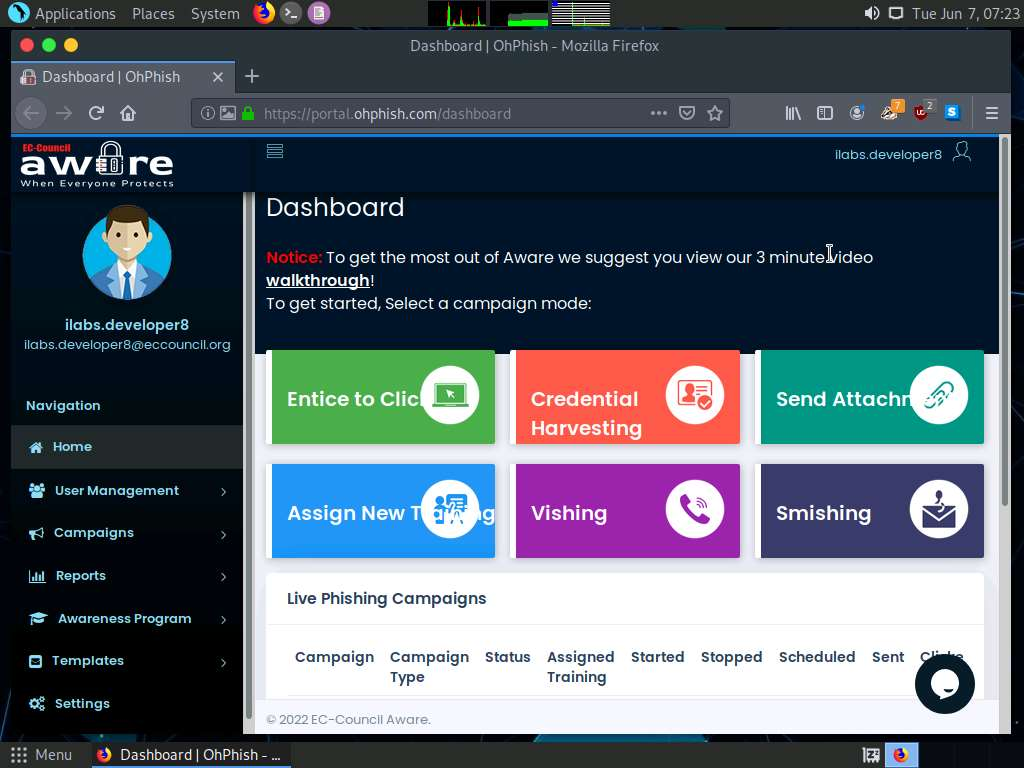

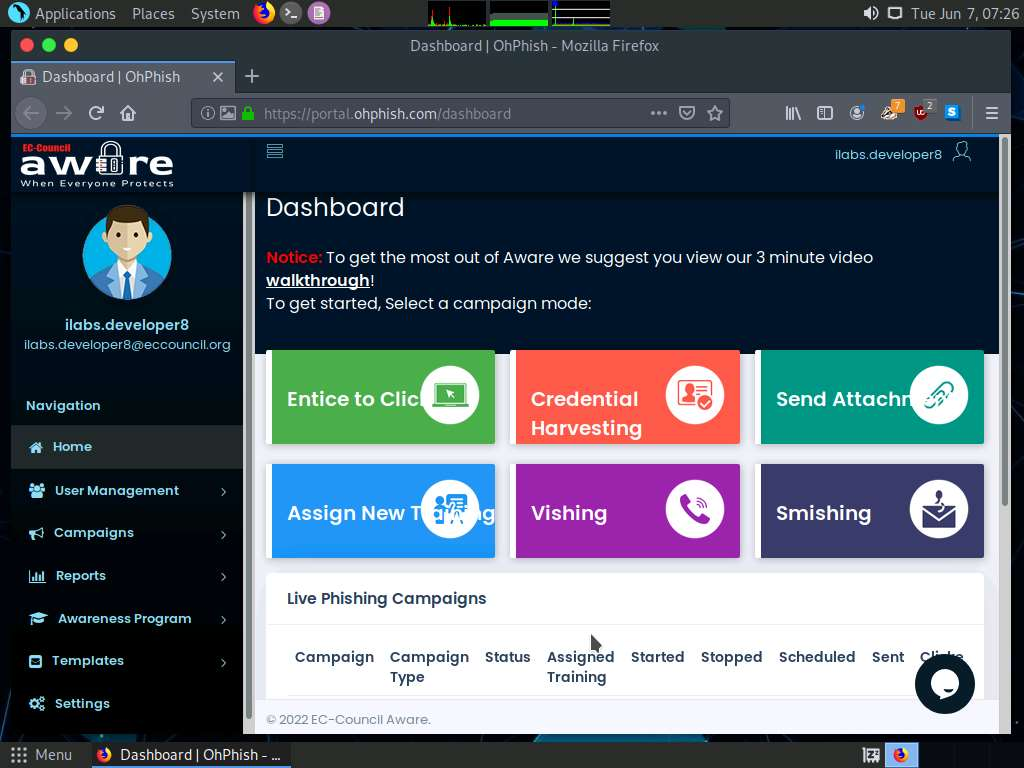

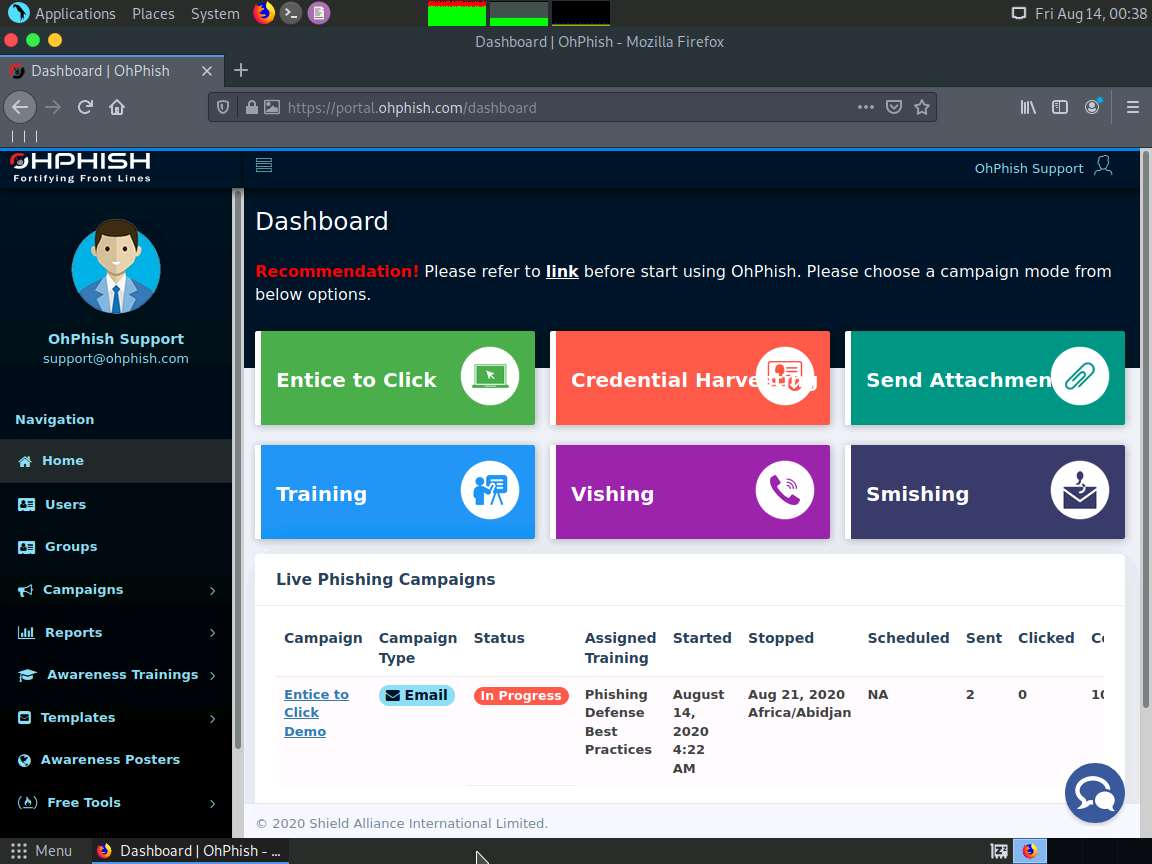

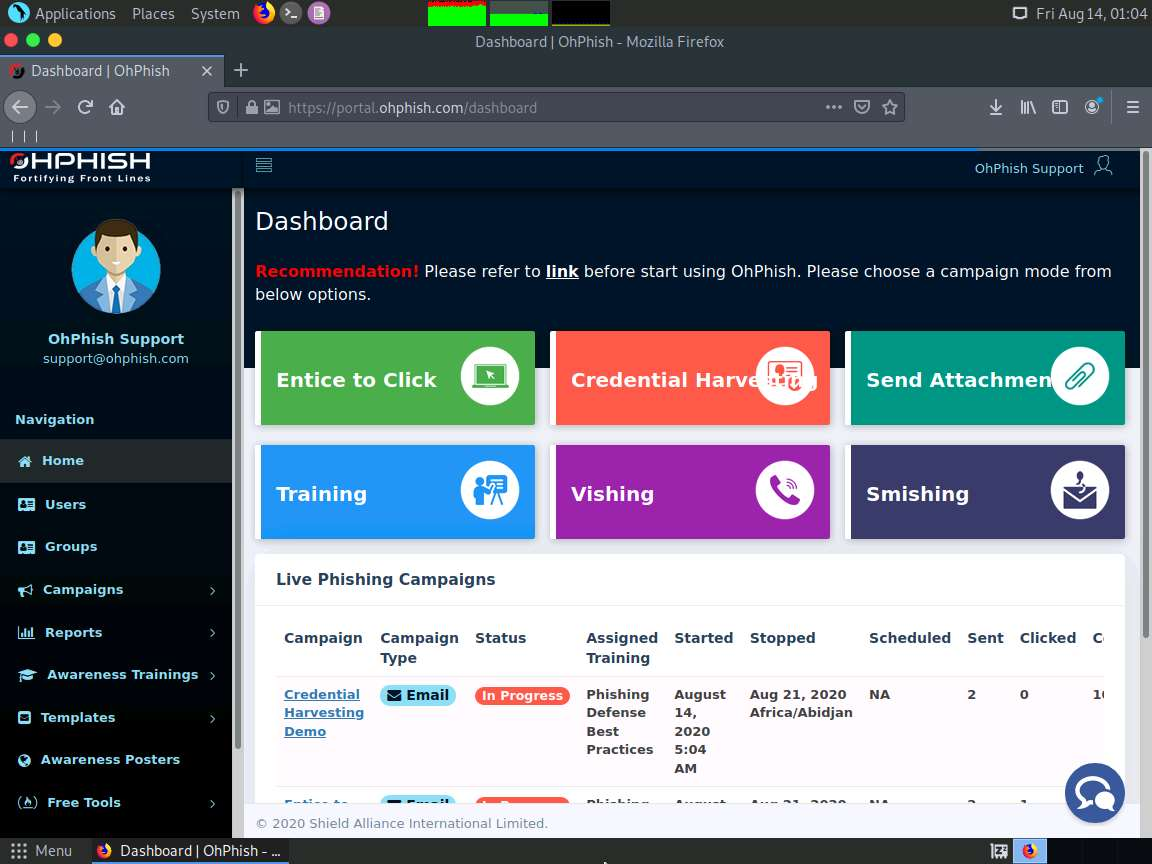

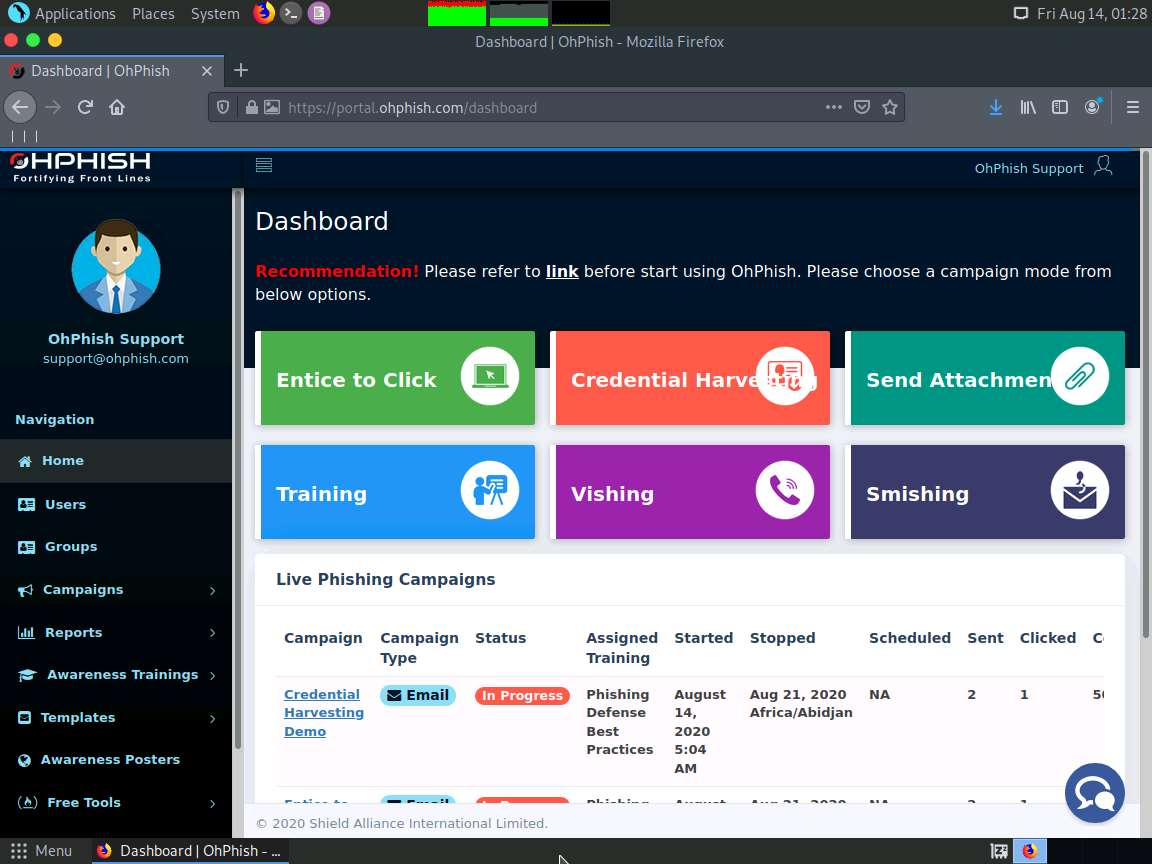

11,

OhPhish ダッシュボードが表示され、クリックへの誘惑、認証情報の収集、添付ファイルの送信、新しいトレーニングの割り当て、ビッシング、スミッシングなどのさまざまなフィッシング手法が表示されます。

12,

このラボでは、クリックへの誘惑、認証情報の収集、添付ファイルの送信、新しいトレーニングの割り当て、VishingおよびSmishing キャンペーンのデモンストレーションを行います。このラボは、 Entice to Clickキャンペーンを選択することから始めます。そこで、[Entice] をクリックして をクリックします。

13,

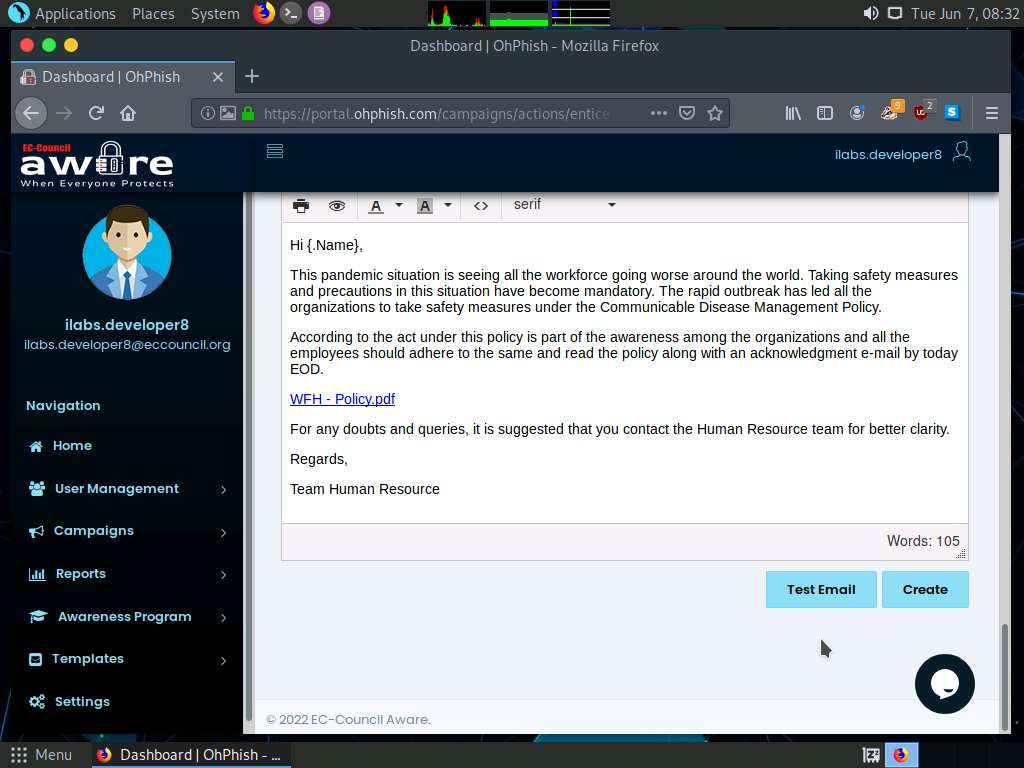

新しい電子メール フィッシング キャンペーンの作成フォームが表示されます。このラボでは、コロナウイルスの安全対策を提供する傾向があり、フィッシング リンクを含むキャンペーンを作成します。したがって、[キャンペーン名]フィールドにキャンペーンの名前 (ここでは、「Entice to Click Demo」) を入力し、[テンプレート カテゴリの選択]フィールドで、ドロップダウン リストから[コロナウイルス/COVID-19]を選択します。「電子メールテンプレート」セクションで「既存のテンプレート」ラジオボタンが選択されていることを確認します。[国を選択]セクションで、デフォルトのオプションを[すべて]として選択したままにします。「テンプレートの選択」セクションで、「テンプレートの選択」をクリックします。ボタン。テンプレートのリストが表示されるので、「勧告ガイドライン: 新型コロナウイルス感染症 (COVID-19)」を選択し、「選択」ボタンをクリックします。これにより、コロナウイルス勧告テンプレートがロックされます。テンプレートがロックされると、テンプレートが選択されたことを示す通知が「テンプレートの選択」セクションの下に表示されます。

※

要件に応じて、上記のオプションをリアルタイムで変更できます。

14,

次に、Web ページを下にスクロールします。「送信者の電子メール」、「送信者名」、「件名」、「タイムゾーンの選択」、「有効期限」、「後でスケジュール」セクションはデフォルトのままにしておきます。

要件に応じて、上記のオプションをリアルタイムで変更できます。

15,

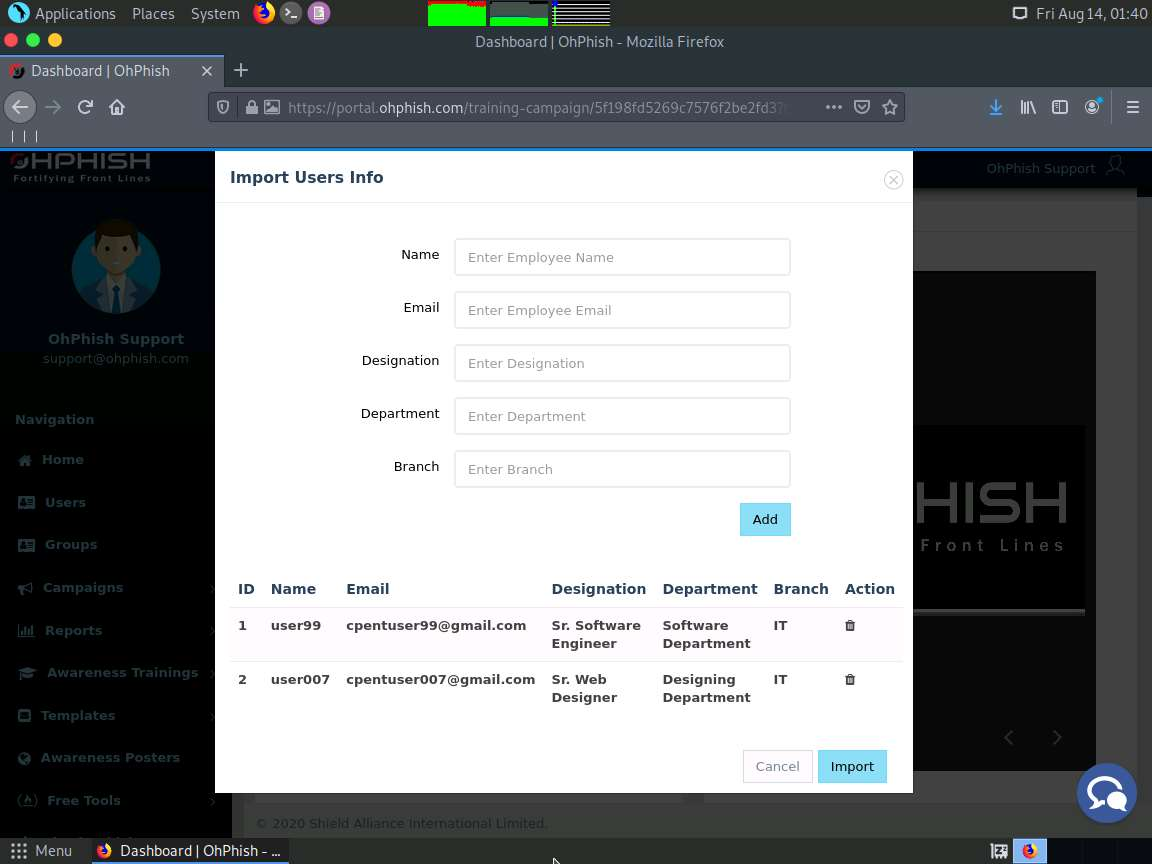

[ユーザーのインポート]セクションで[ソースの選択]をクリックし、[クイック追加]オプションを選択します。

16,

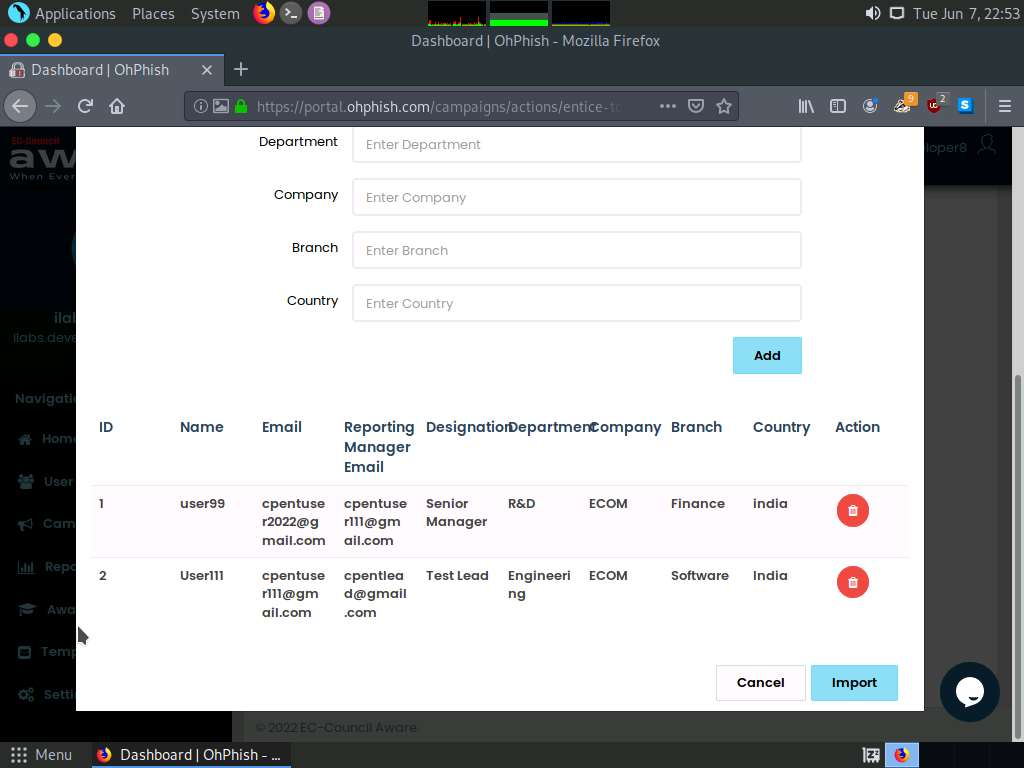

[ユーザー情報のインポート]ポップアップが表示されるので、対象の従業員の詳細を入力し、[追加]をクリックします。

17,

同様に、電子メールの送信先となる複数の従業員を追加できます。このラボでは、2 人のユーザーを追加します。すべてのユーザーの詳細を追加したら、「インポート」をクリックします。

18,

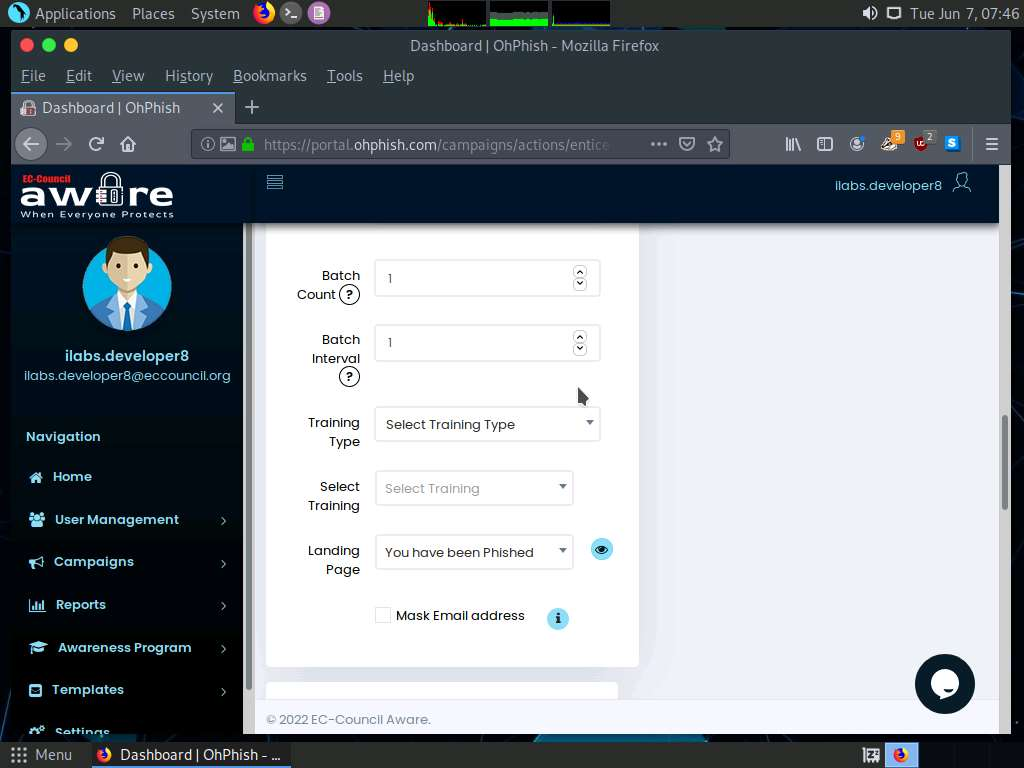

Web ページを下にスクロールします。「バッチ数」と「バッチ間隔」の値はデフォルトのままにしておきます。

※

バッチ数: 一度に何人のユーザーに電子メールを送信するかを示します。

バッチ間隔: ユーザーのバッチに電子メールを送信する間隔を示します。

19,

[トレーニング タイプ]セクションで、 [トレーニング タイプ]の設定をデフォルトのままにします。[ランディング ページ]セクションはデフォルトのままにします。

20,

次に、ページの最後までスクロールダウンし、「作成」をクリックしてフィッシングキャンペーンを作成します。

21,

「ホワイトリストに追加」の通知が表示されたら、「完了」をクリックして続行します。

22,

確認ポップアップが表示されるので、[SURE]をクリックします。

23,

フィッシングキャンペーンの開始が成功したことを示すアラートポップアップが表示されたら、「OK」をクリックします。

24,

メイン ページにリダイレクトされ、画面の下端に作成されたキャンペーンが表示されます。

被害側

25,

被害者としてフィッシングメールを開きます (ここでは、攻撃者と被害者の両方の役割を果たします)。

今回はWindows Serverとします。

26,

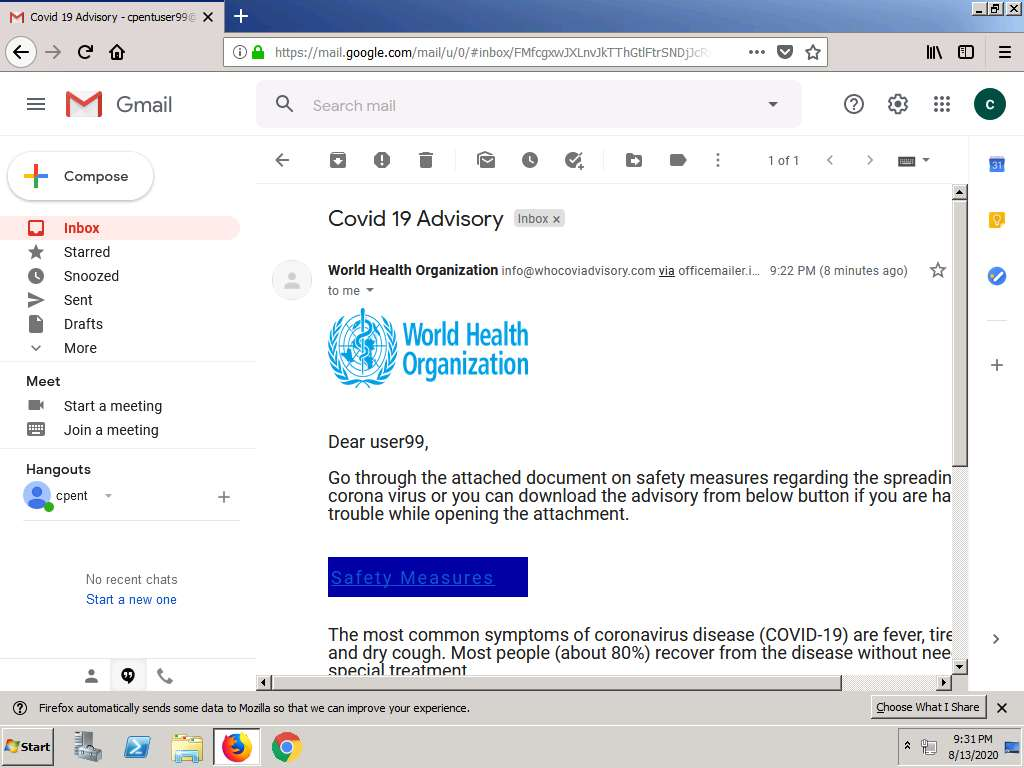

Web ブラウザ(ここではChrome )を起動し、フィッシング キャンペーンの作成時に入力した電子メール アカウント (被害者として) にログインします。電子メール アカウントにログインした後、受信トレイで件名が「新型コロナウイルス感染症 19 勧告」である電子メールを探して開きます。

※

このメールが受信トレイフォルダーに存在しない場合は、 Gmail アカウントの場合はスパムフォルダー、 Outlook の場合はジャンクフォルダーでメールを探してください。

27,

[安全対策]をクリックします。不審なリンクが検出され、信頼できないサイトに誘導されることを示すポップアップが表示された場合は、 [続行]をクリックします。

※

これは実験室でのデモンストレーションであるため、私たちの目的は、(意識的または無意識的に) 組織のポリシーに違反し、悪意のあるリンクをクリックしてフィッシング攻撃の餌食となった従業員を特定することです。したがって、そのような従業員の行動を模倣するために、そのようなポップアップを無視してリンクをクリックすることもできます。

28,

ランディング ページにアラートが表示されます。ポップアップが表示され、(フィッシングに遭ったため)意識を高めるためのフィッシング認識情報セキュリティ トレーニングが割り当てられたことが示され、それによって会社全体のセキュリティ体制が向上します。「OK」をクリックします。

29,

受信トレイに戻って、「フィッシング啓発情報セキュリティ トレーニング」という件名の電子メールを開くことができます。

30,

この手順を繰り返して、他の電子メール アカウントからフィッシング リンクをクリックすることもできます。

攻撃側

31

次に、Parrotに切り替えます。

32,

「ライブフィッシングキャンペーン」セクションの下にある「Entice to Clickデモキャンペーン」をクリックします。

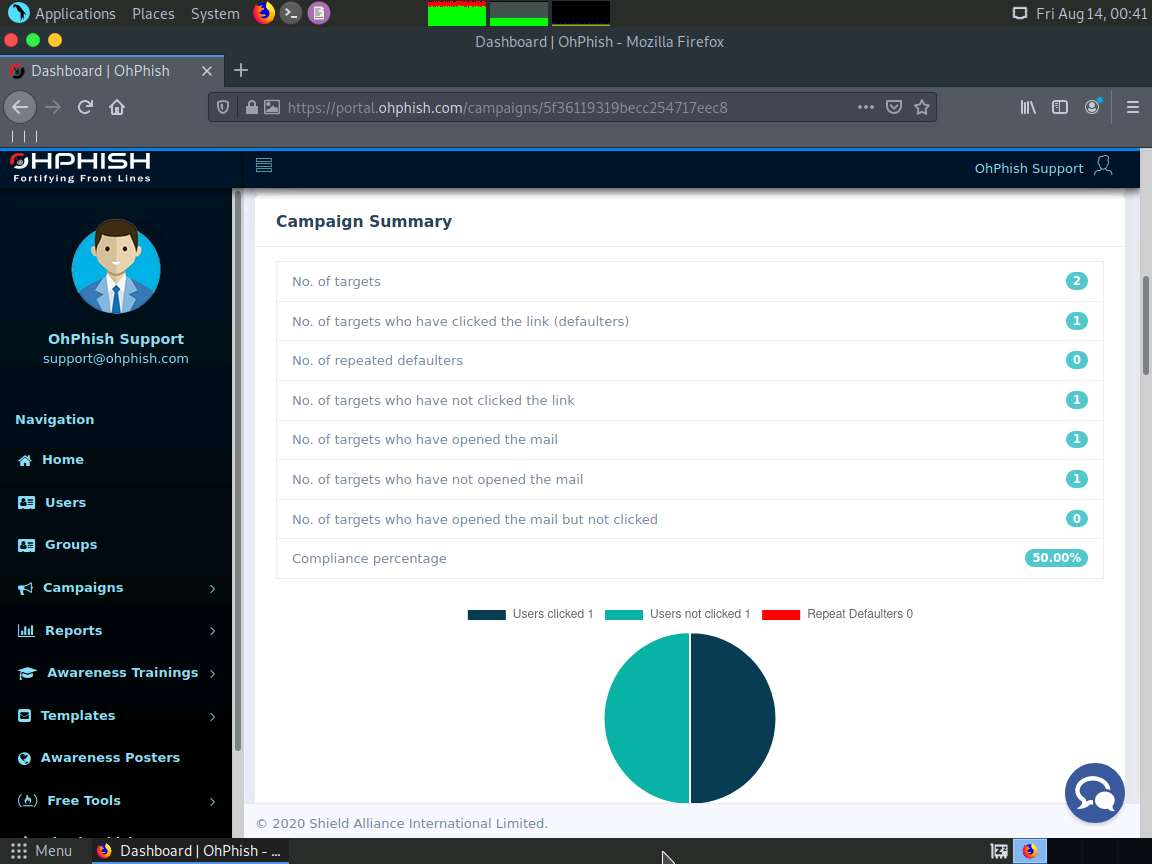

34,

Web ページを[キャンペーンの概要]セクションまで下にスクロールします。このセクションには、ターゲットの詳細な概要と、フィッシング リンクをクリックしたすべてのターゲット、リンクをクリックしなかったターゲット、およびデフォルトを繰り返すターゲットの数が図で示されています。このラボでは、1 人のターゲットのみが電子メールを開いてフィッシング リンクをクリックしました。これは、以下のスクリーンショットに示すように、[キャンペーンの概要]セクションに表示されます。

35,

同様に、Web ページを上にスクロールしてキャンペーン レポートを分析できます。レポートを分析したら、Web ページの左上隅にある[Excel のダウンロード]をクリックしてExcel レポートを生成します。

※

あるいは、各セクションに移動して PDF アイコンをクリックし、個々のセクションのレポートを PDF 形式で保存することもできます。

36,

[Excelフィールドの選択] ポップアップが表示され、必要なフィールドを選択して[ダウンロード]をクリックします。このラボでは、すべてのフィールドを選択します。

37,

ファイルを開くか保存するかを尋ねるウィンドウが表示されます。「ファイルを保存」を選択し、「OK」をクリックします。[デスクトップ]を選択してExcel を保存し、[保存]をクリックします。このファイルをそれぞれの侵入テスト ディレクトリに移動する必要があります。

38,

次に、ターゲット ユーザーにユーザー資格情報を入力させるために、資格情報収集キャンペーンを開始します。左側のペインで[ホーム]をクリックして、OhPhish ダッシュボードに戻ります。

39,

OhPhish ダッシュボードで、[Credentials Harvesting]オプションをクリックします。

※

このラボでは、失敗したトランザクションを従業員に警告し、アカウントにログインするよう求めるキャンペーンを作成します。

40,

新しい電子メール フィッシング キャンペーンの作成フォームが表示されます。「キャンペーン名」フィールドに任意の名前を入力します (ここでは「Credential Harvesting Demo」)。

※

「電子メールテンプレート」フィールドで「既存のテンプレート」ラジオボタンが選択されていることを確認します

41,

[テンプレート カテゴリの選択]フィールドで、ドロップダウン リストから[銀行と金融]を選択します。「国を選択」フィールドでは、デフォルトのオプションが「すべて」として選択されたままにしておきます。[テンプレートの選択]オプションで、ドロップダウン リストから[Citibank – Card Transaction Failed]オプションを選択します。

※

要件に応じて、上記のオプションをリアルタイムで変更できます。

42,

次に、Web ページを下にスクロールします。「送信者の電子メール」、「送信者名」、「件名」、「タイムゾーンの選択」、「有効期限」、「後でスケジュール」セクションはデフォルトのままにしておきます。

要件に応じて、上記のオプションをリアルタイムで変更できます。

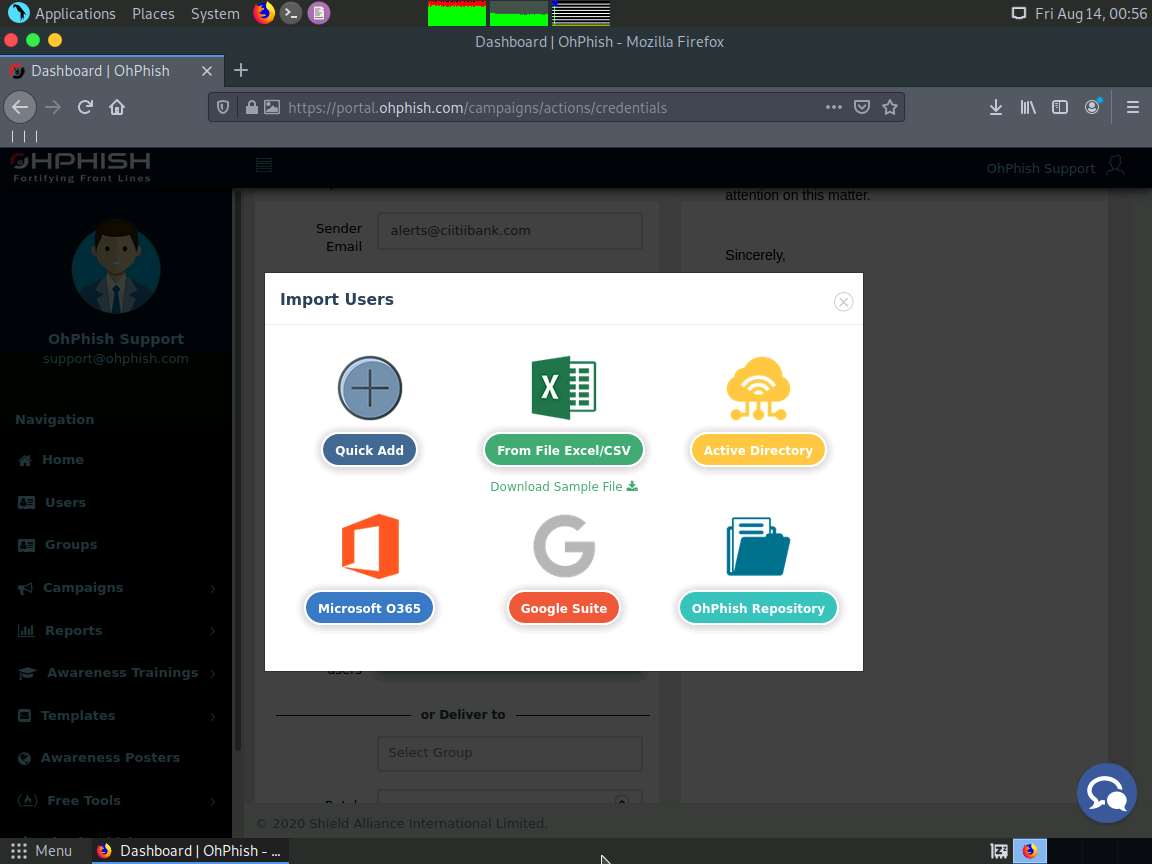

43,

[ユーザーのインポート]セクションで、ドロップダウン リストから[クイック追加]オプションを選択します。

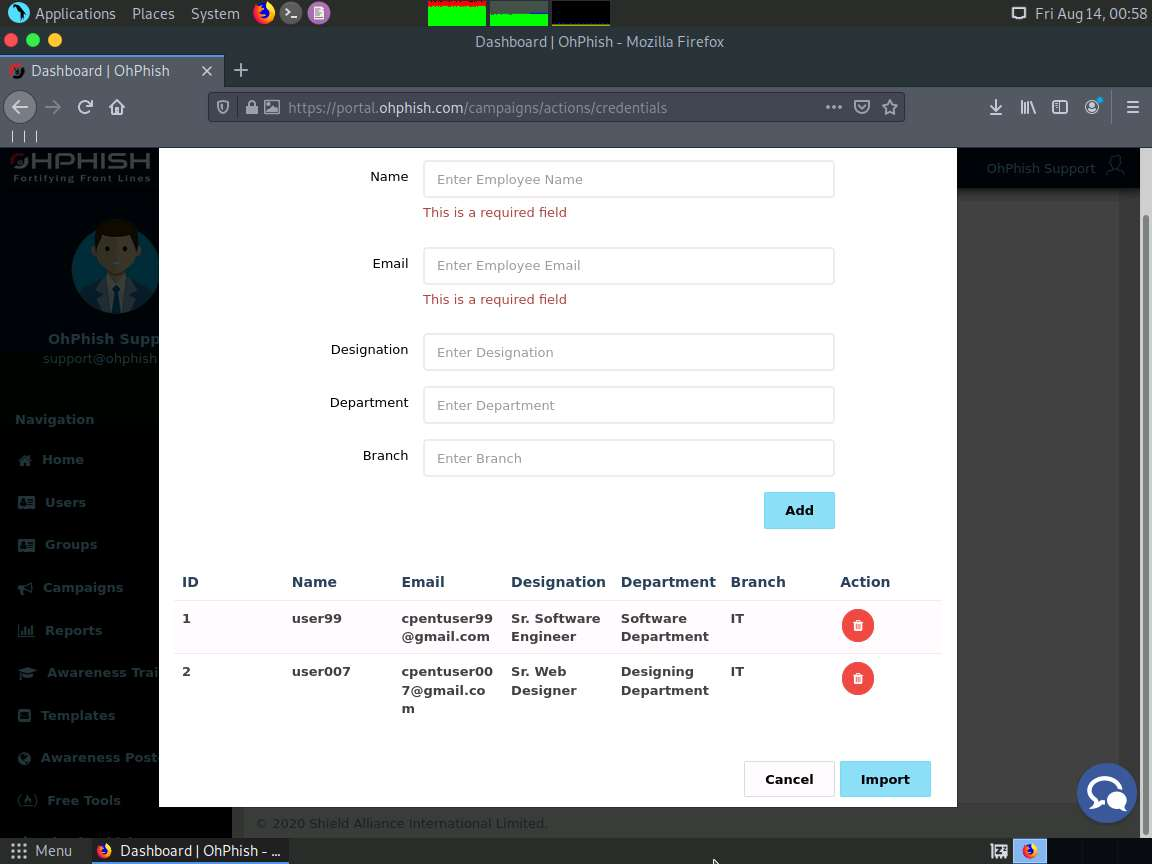

44,

[ユーザー情報のインポート]ポップアップが表示されるので、対象の従業員の詳細を入力し、[追加]をクリックします。

45,

同様に、電子メールの送信先となる複数の従業員を追加できます。このラボでは、2 人のユーザーを追加します。すべてのユーザーの詳細を追加したら、「インポート」をクリックします。

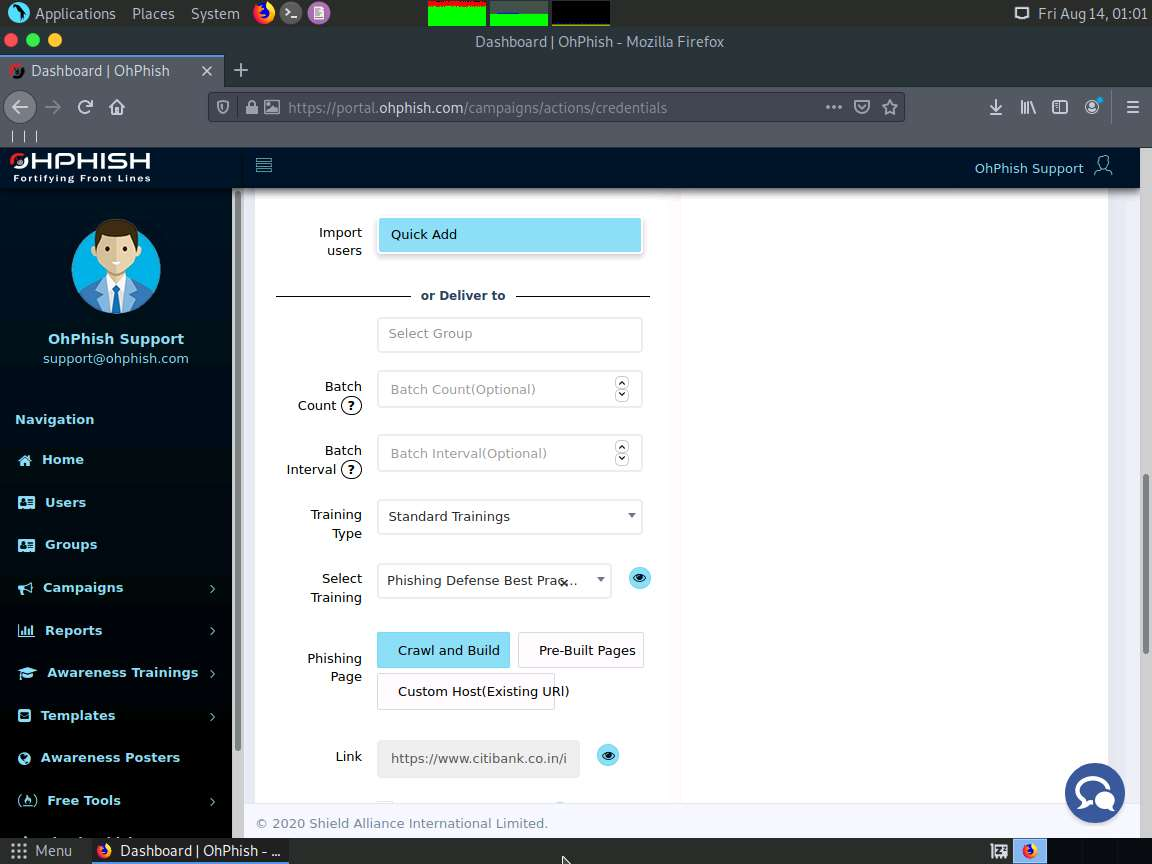

Web ページを下にスクロールします。「バッチ数」と「バッチ間隔」の値はデフォルトのままにしておきます。

46,

[トレーニング タイプ]セクションで、ドロップダウン リストから[標準トレーニング]を選択します。[トレーニングの選択]セクションで、ドロップダウン リストから[フィッシング防御のベスト プラクティス]を選択します。[フィッシング ページ] セクションと[リンク]セクションはデフォルト設定のままにしておきます。

47,

ここで、ページの最後までスクロールダウンし、「作成」をクリックして資格情報収集キャンペーンを作成します。

48,

「ホワイトリストに追加」の通知が表示されたら、「完了」をクリックして続行します。

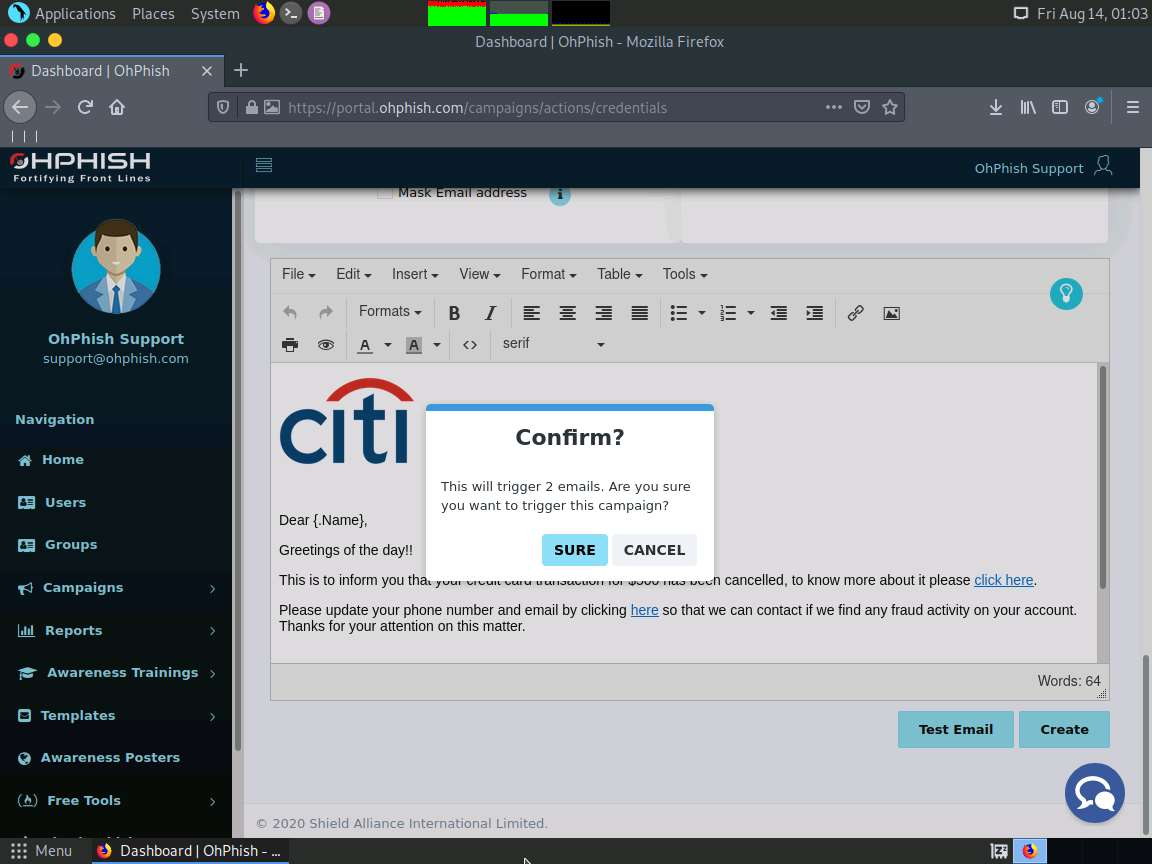

49,

確認ポップアップが表示されるので、[SURE]をクリックします。

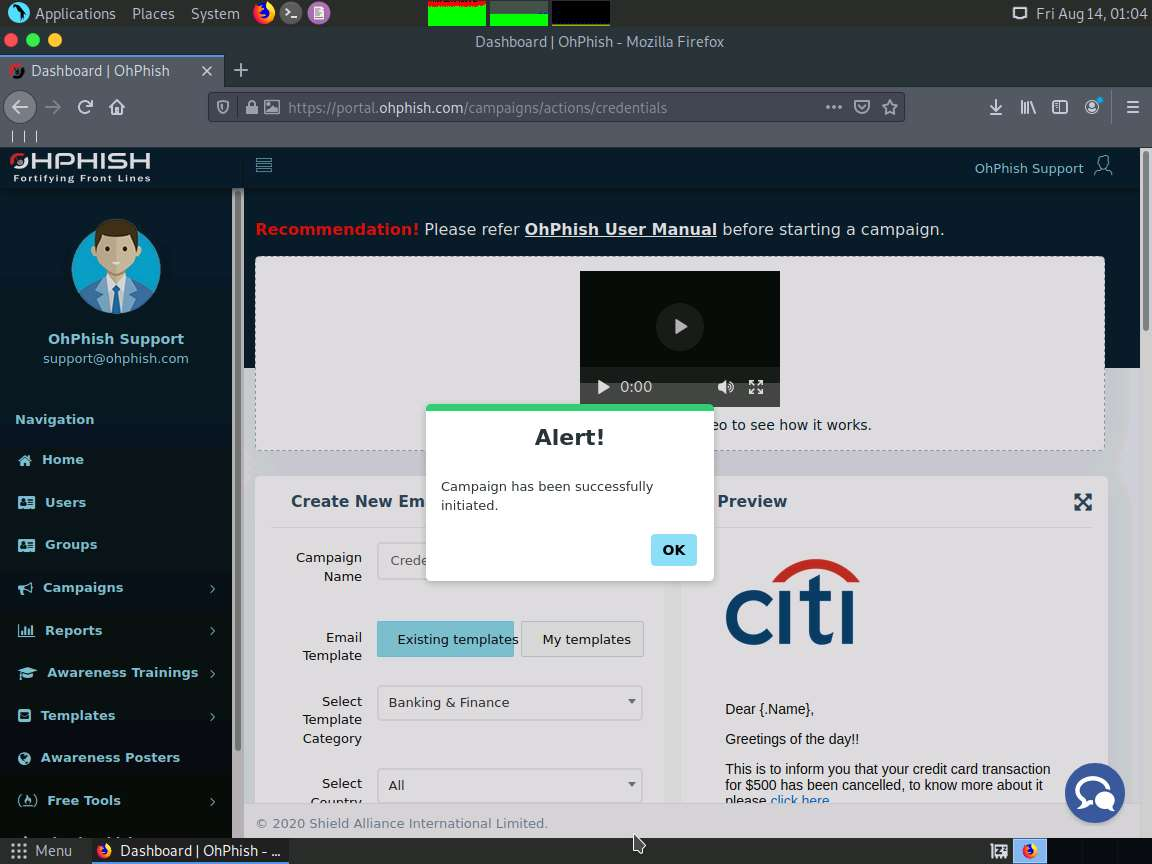

50,

フィッシングキャンペーンの開始が成功したことを示すアラートポップアップが表示されたら、「OK」をクリックします。

51,

メイン ページにリダイレクトされ、画面の下端に作成されたキャンペーンが表示されます。

被害者側

52,

次に、被害者としてフィッシングメールを開きます (ここでは、攻撃者と被害者の両方の役割を果たします)。これを行うには、広告部門のマシンに切り替えます。先ほど開設したメールアカウントの受信箱を確認してください。Citi Bank からの電子メールは、件名が「Your Credit Card trade was failed」であることがわかります。電子メールを開きます。

このメールが受信トレイフォルダーに存在しない場合は、 Gmail アカウントの場合はスパムフォルダー、 Outlook の場合はジャンクフォルダーでメールを探してください。

53,

電子メールにある「ここをクリック」ハイパーリンクをクリックします。

不審なリンクが検出され、信頼できないサイトに誘導されることを示すポップアップが表示された場合は、 [続行]をクリックします。

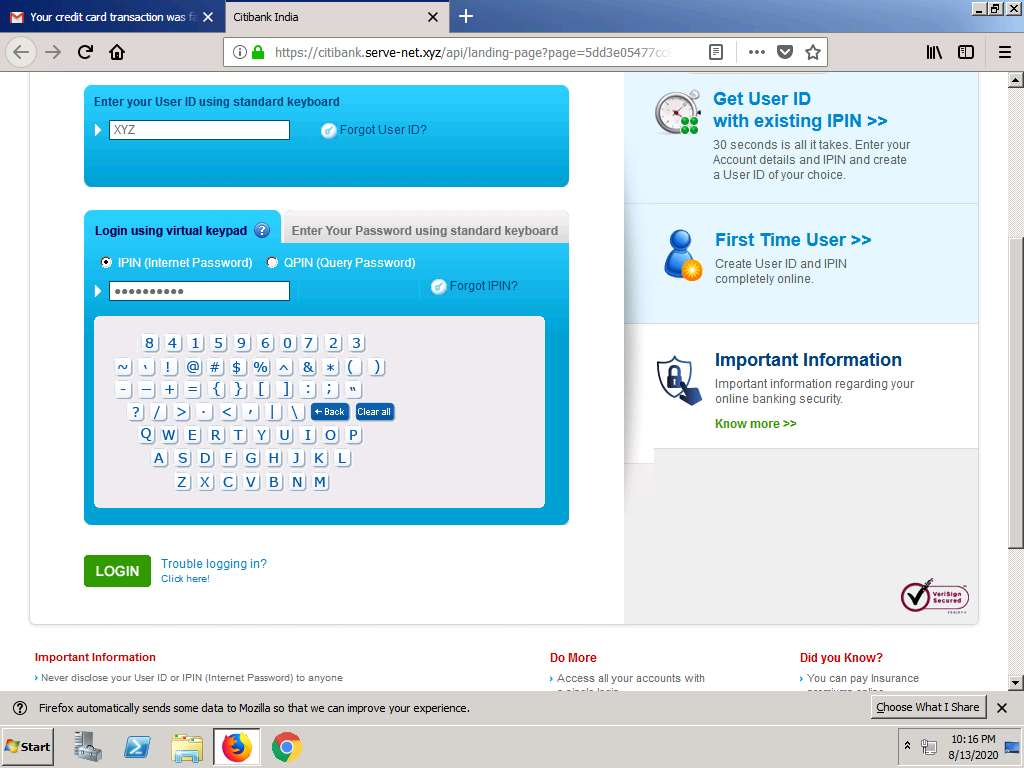

54,

これは実験室でのデモンストレーションであるため、私たちの目的は、(意識的または無意識的に) 組織のポリシーに違反し、悪意のあるリンクをクリックしてフィッシング攻撃の餌食となった従業員を特定することです。したがって、そのような従業員の行動を模倣するために、そのようなポップアップを無視してリンクをクリックすることもできます。

Citi Bank (クローン) ログイン ページが表示されます。これはラボのデモンストレーションであるため、ランダムなUser IDとIPINを入力し、LOGINをクリックします。

「有効なユーザー ID を入力してください」ページが表示された場合は、「このウィンドウを閉じる」リンクをクリックします。

56,

ランディング ページはアラート付きまたはアラートなしで表示されます。ポップアップが表示され、(フィッシングに遭ったため)意識を高めるためのフィッシング認識情報セキュリティ トレーニングが割り当てられたことが示され、それによって会社全体のセキュリティ体制が向上します。ポップアップが表示される場合は「OK」をクリックし、表示されない場合はページを閉じます。

57,

受信トレイに戻って、 「フィッシング啓発情報セキュリティ トレーニング」という件名の電子メールを開くことができます。

フィッシング リンクをクリックしたすべての従業員には、トレーニング ポータルにログインしてフィッシング啓発情報セキュリティ トレーニングを完了するためのパスワードがリアルタイムで提供されます。

攻撃側

58,

「ライブフィッシングキャンペーン」セクションの下にある「認証情報収集デモキャンペーン」をクリックします。

59,

[キャンペーン詳細レポート]が表示され、キャンペーンに関する詳細レポートが表示されます。これは、フィッシング リンクをクリックしたターゲットに提供されるトレーニングに関する情報を表示するトレーニング レポートから始まります。

60,

Web ページを[キャンペーンの概要]セクションまで下にスクロールします。このセクションには、ターゲットの詳細な概要と、フィッシング リンクをクリックしたすべてのターゲット、リンクをクリックしなかったターゲット、およびデフォルトを繰り返すターゲットの数が図で示されています。このラボでは、1 人のターゲットのみが電子メールを開いてフィッシング リンクをクリックしました。これは、スクリーンショットに示すように、[キャンペーンの概要]セクションに表示されます。

キャンペーンの概要では、リンクをクリックしたターゲット数(不履行者)のタイトルでインデックス付けされた、繰り返し不履行者 (すでに 1 回フィッシングされ、再度 2 回目のフィッシング攻撃の餌食になった人) がいることを確認できます。円グラフ(赤色の部分)からも確認できます。

61,

デフォルト者に関連する情報を表示するには、デフォルト者に関連付けられた番号 (この場合は1 ) をクリックします。

62,

[キャンペーン ユーザー] ページが新しいブラウザ タブに表示され、スクリーンショットに示すように、リスク スコア、入力した資格情報、IP アドレス、場所などのデフォルト者の詳細が表示されます。

63,

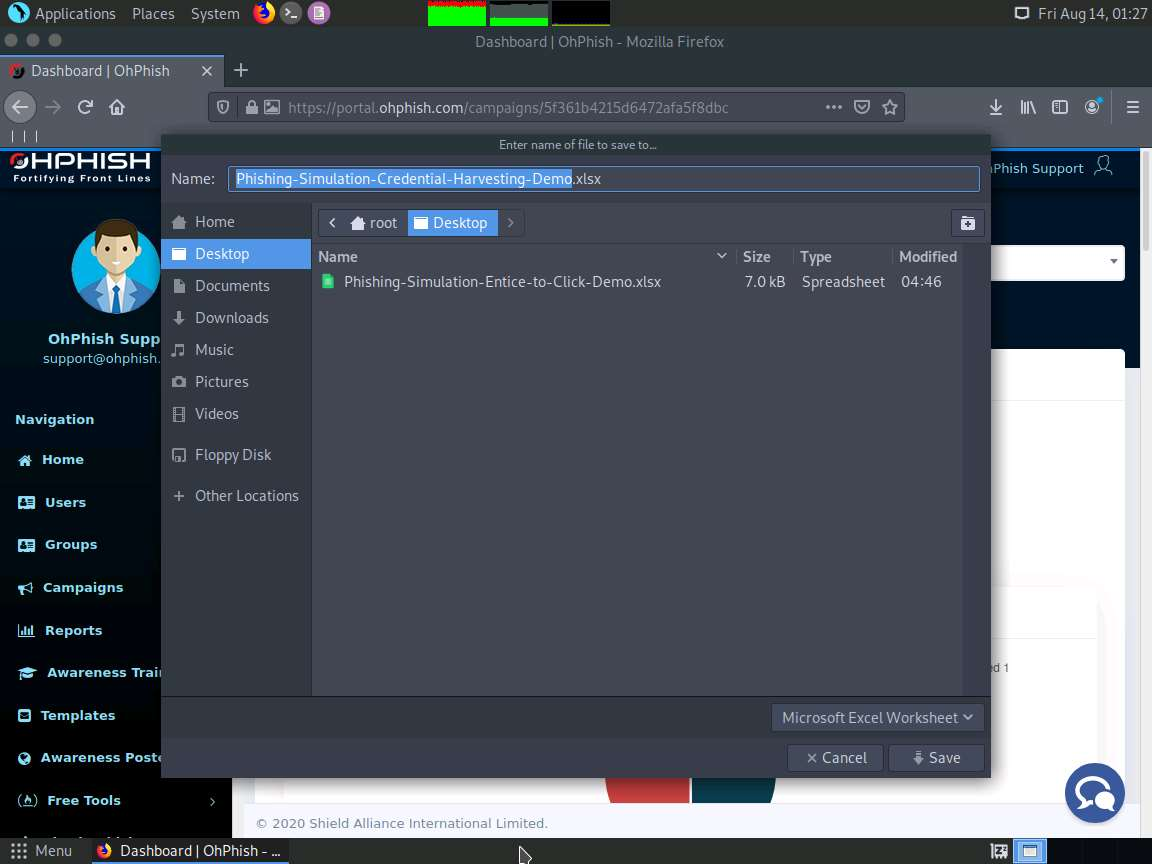

Web ページを閉じて、キャンペーン詳細レポートに戻ります。Web ページを上にスクロールして、レポート全体を分析できます。レポートを分析したら、Web ページの左上隅にあるExcel のダウンロードをクリックして Excel レポートを生成します。

※

あるいは、各セクションに移動して PDF アイコンをクリックし、個々のセクションのレポートを PDF 形式で保存することもできます。

65,

[Excel フィールドの選択]ポップアップが表示され、必要なフィールドを選択して[ダウンロード]をクリックします。このラボでは、すべてのフィールドを選択します。

66,

ファイルを開くか保存するかを尋ねるウィンドウが表示されます。「ファイルを保存」を選択し、「OK」をクリックします。[デスクトップ]を選択してExcel を保存し、[保存]をクリックします。このファイルをそれぞれの侵入テスト ディレクトリに移動する必要があります。

67,

同様に、フィッシング キャンペーンを開始して、ターゲット ユーザーに添付ファイルを送信したり、SMS を送信したりできます。

68,

次に、ユーザー間の意識を高めるためのトレーニング プログラムを作成します。そのため、左側のペインで[ホーム]をクリックして、OhPhish ダッシュボードに戻ります。

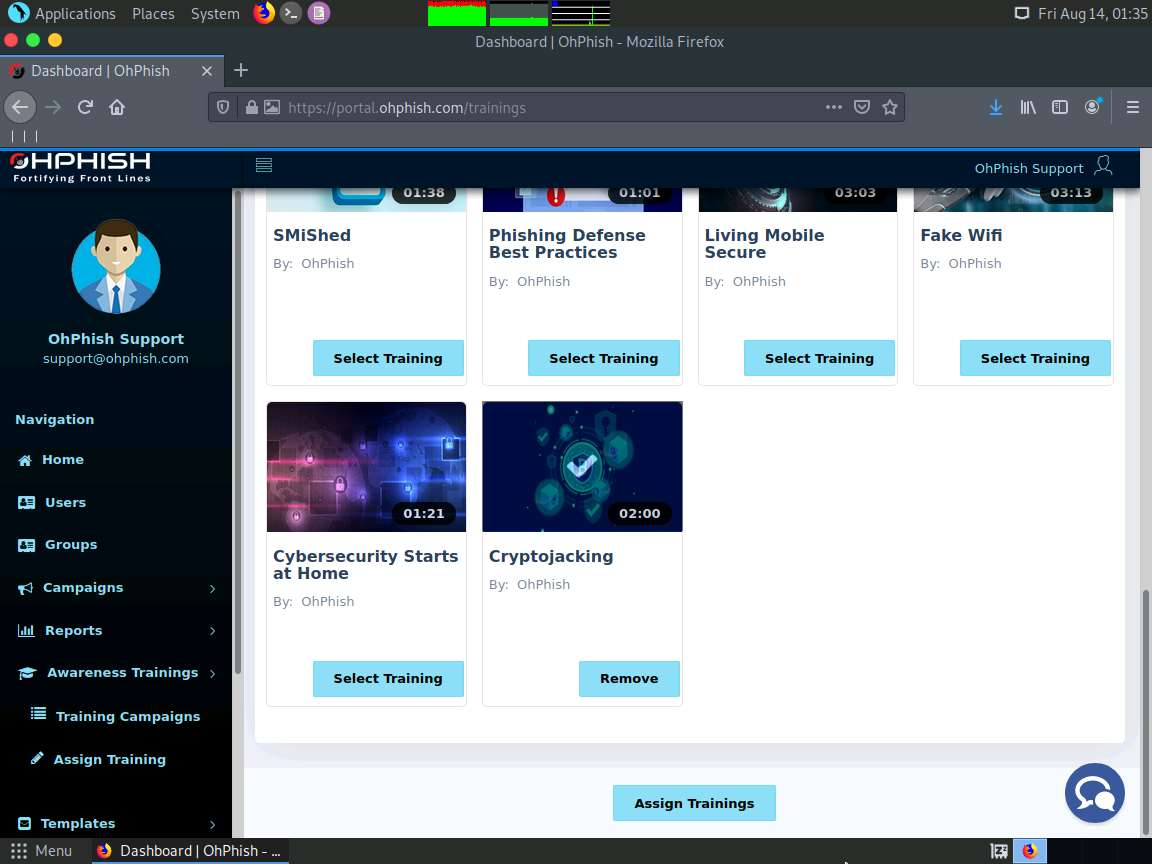

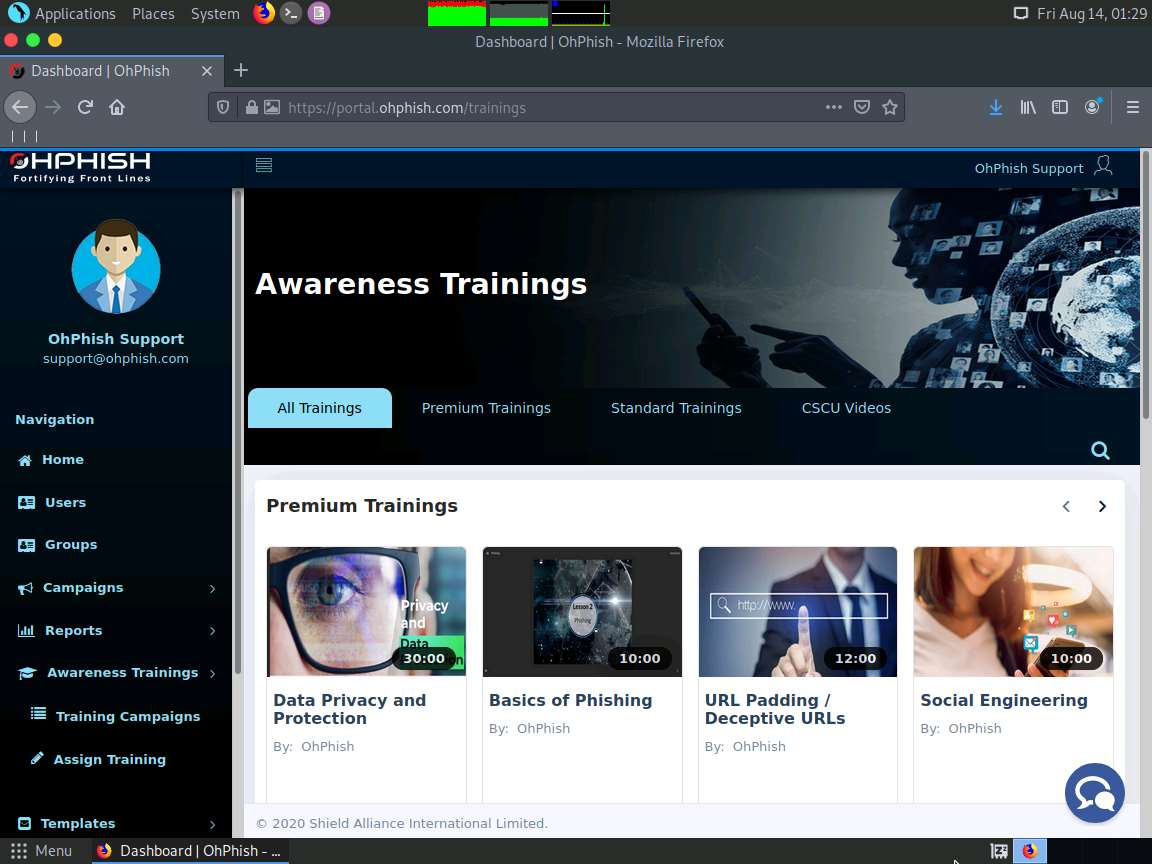

69,

OhPhishダッシュボードで、[トレーニング] オプションをクリックします。このラボでは、ポータルにログインしてクリプトジャッキングのトレーニングに参加するためのユーザー資格情報を含む電子メールをターゲット ユーザーに送信するキャンペーンを作成します。

70,

Awarmess トレーニングフォームが表示されます。リストから「標準トレーニング」を選択します。下にスクロールして[クリプトジャッキング]を選択します。クリプトジャッキングがリストに追加されます。[トレーニングの割り当て]をクリックします。[キャンペーン名]フィールドに、キャンペーンの名前を入力します (ここでは、「トレーニング デモ」 )。[ユーザーのインポート]セクションで、ドロップダウン リストから[クイック追加]オプションを選択します。

71,

[ユーザー情報のインポート]ポップアップが表示されるので、対象の従業員の詳細を入力し、[追加]をクリックします。

72,

同様に、電子メールの送信先となる複数の従業員を追加できます。このラボでは、2 人のユーザーを追加します。すべてのユーザーの詳細を追加したら、「インポート」をクリックします。

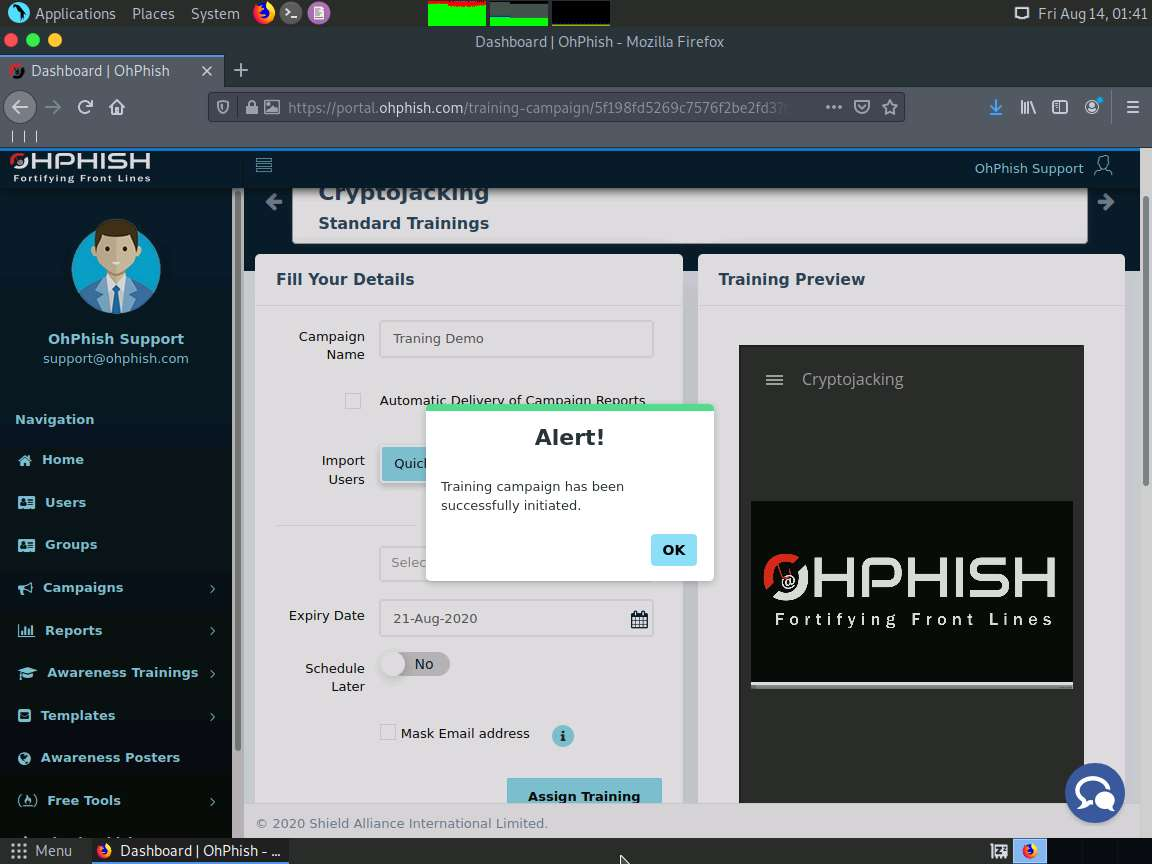

73,

ここで、下にスクロールして[トレーニングの割り当て]をクリックして、フィッシング キャンペーンを作成します。

74,

確認ポップアップが表示されるので、[SURE]をクリックします。

75,

フィッシングキャンペーンの開始が成功したことを示すアラートポップアップが表示されたら、「OK」をクリックします。

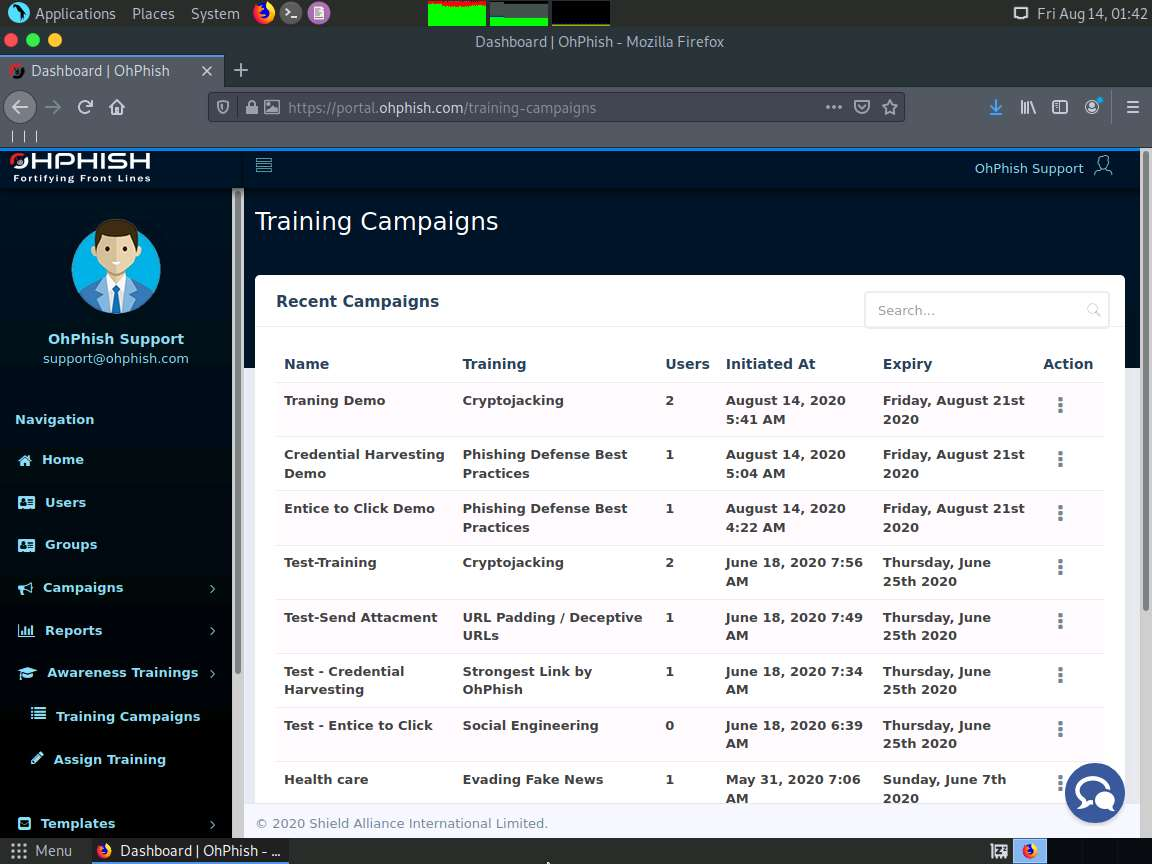

76,

トレーニング キャンペーン Web ページにリダイレクトされ、アクティブなキャンペーンが表示されます。

被害者側

77,

では、私たちが対象ユーザーとなってトレーニングキャンペーンに参加してみます。これを行うには、広告部門のマシンに切り替えます。先ほど開設したメールアカウントの受信箱を確認してください。OhPhish からの電子メールには、 「フィッシング啓発情報セキュリティ トレーニング」という件名が記載されています。電子メールを開き、「ログイン」をクリックします。

このメールが受信トレイ フォルダーに存在しない場合は、Gmail アカウントの場合はスパム フォルダー、Outlook の場合はジャンク フォルダーでメールを探してください。

78,

スクリーンショットに示すように、OhPhish の e ラーニング プラットフォームにリダイレクトされます。

79,

対象となるユーザー/従業員はリアルタイムでトレーニングに参加し、評価を受ける必要があります。

攻撃者側

80,

次に、Parrotマシンに切り替えます。[トレーニング キャンペーン]ページで、トレーニング デモキャンペーンに関連付けられた[詳細を表示]をクリックします。

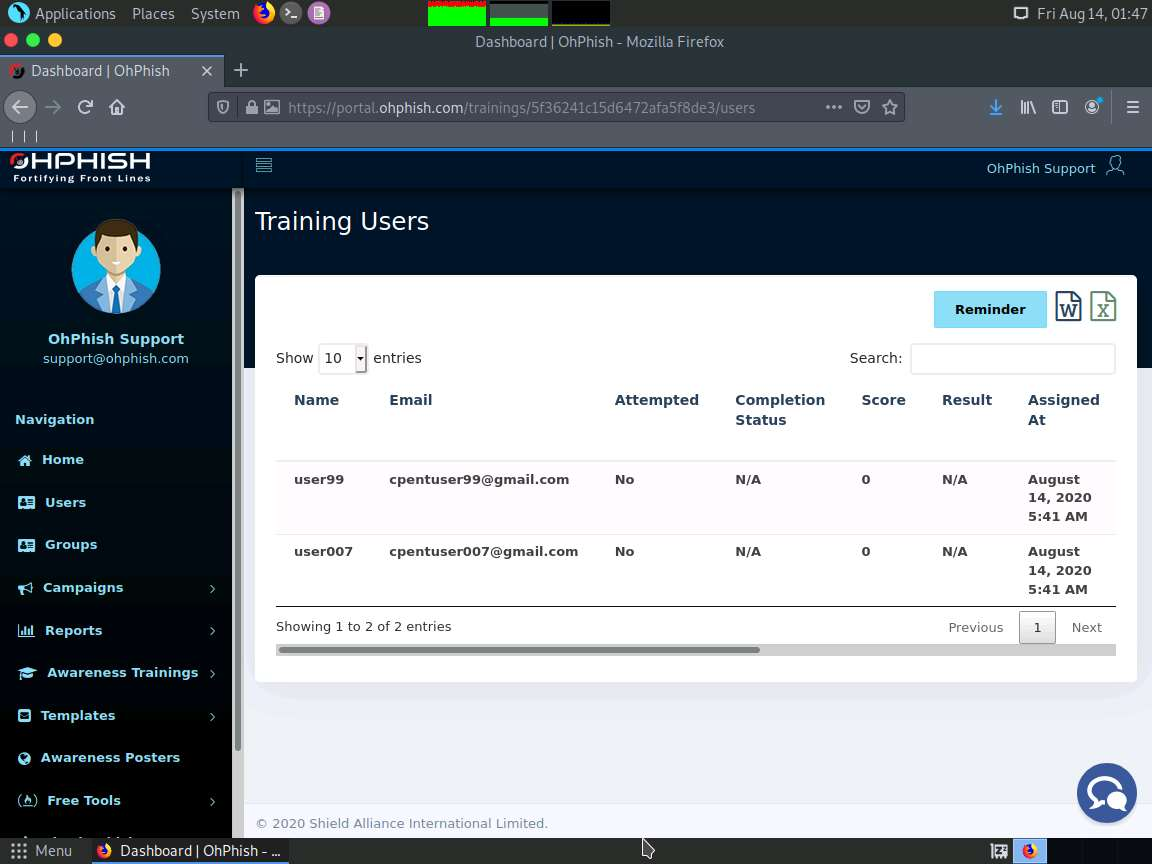

81,

[トレーニング ユーザー]ページが表示され、スクリーンショットに示すように、対象従業員のリストとトレーニングの開始、完了ステータスなどの情報が表示されます。

82,

レポートをダウンロードするには、Web ページの右上隅にあるExcel アイコンをクリックしてExcelレポートを生成します。

83,

ファイルを開くか保存するかを尋ねるウィンドウが表示されます。「ファイルを保存」を選択し、「OK」をクリックします。[デスクトップ]を選択してExcel を保存し、[保存]をクリックします。このファイルをそれぞれの侵入テスト ディレクトリに移動する必要があります。

84,

このようにして、組織内でフィッシング キャンペーンを実施し、従業員間の意識を高めて、ソーシャル エンジニアリング攻撃から自分自身と組織を守ることができます。