re:Invent 2022でのAmazon Security Lake発表時

はじめに

2022年のAWS re:Inventにて発表され、5月にGAとなった「Amazon Security Lake」についての投稿です。

re:Invent発表当時からSIEM用途だよね、という程度で見ていましたが今更ながら試してみたいことが出てきたため頭の整理を兼ねて。

肥大化したSyslogを抱えて

私が社会人になった当時のセキュリティログは今思えば実に穏やかなもの。

Checkpoint社Firewall-1のログをGUIで眺めたり、Watchguard社のFireboxのLEDの点滅を眺めたり…通信を「目で追える」時代。

そして、そんな時代は一瞬で過ぎ去り通信量の激増とそれに伴う攻撃の激増が到来。さらにさらに、ログ管理の厳格化からあらゆる通信ログを保管する状況へ。

それまでのノリでログをSyslogサーバに蓄えていて、いざというときに2GBをはるかに超える量に肥大化しておりWindows(32bit当時)では開けず絶望したエンジニアが日本中にいた…よね?

さらに、ログ出力元の製品ごとにログフォーマットが異なっていたりするので、ログの検索を行うにもその違いを理解した検索手法や正規表現スキルが必須!

しかし、そんな悩みもOSの64bit化と半導体の性能向上、そして果てしないデータ保管が可能なAmazon S3や検索/分析サービス群が解放してくれました。

Watchguard社 Fireboxシリーズ 通信状況(permit/denyと方向)を前面パネルのLEDで見ることができた

Amazon Security Lakeは何が違うのか?

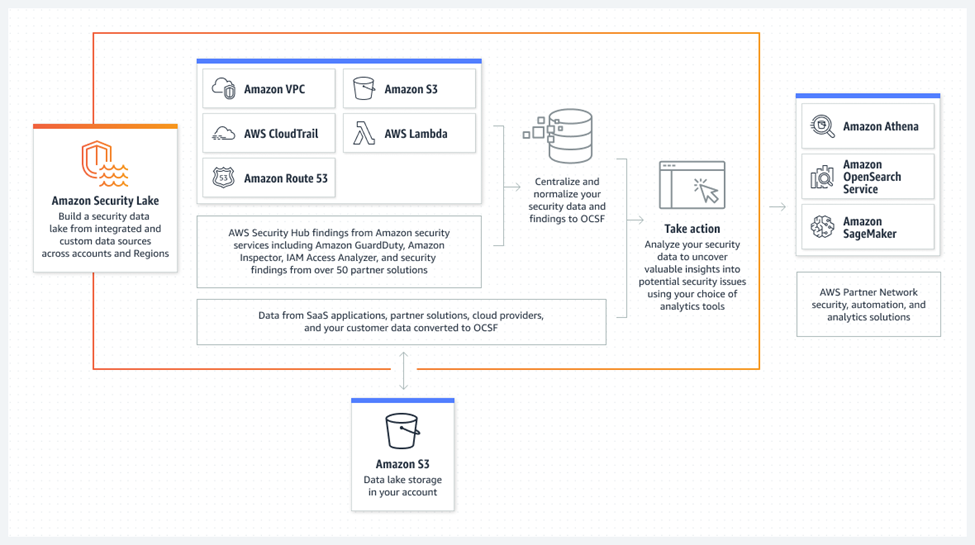

Amazon Security Lakeが提供する機能は下記となります。

- S3をベースとしたデータレイク

- 受信データをクエリ効率の高いParquet形式に変換

- OCSF(Open Cybersecurity Schema Framework) オープンソーススキーマに変換

ログの格納先としてのS3はすでに存在していたので、ポイントはParquet形式変換とOCSF変換ということになります。

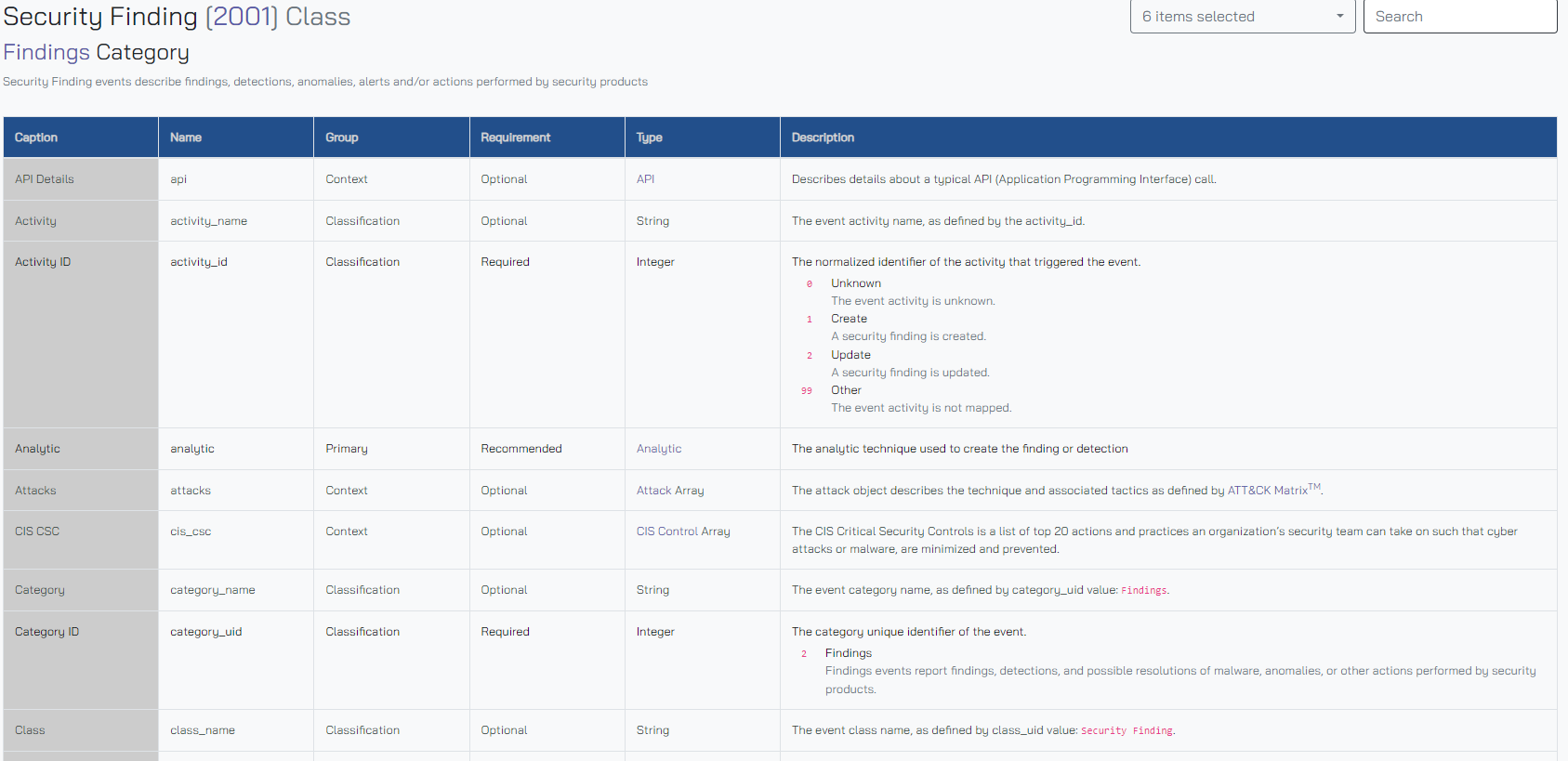

OCSFとは?

OCSFは2022年8月にBlackHat(サイバーセキュリティカンファレンス)にてデータスキーマのオープンスタンダードとして発表されました。

OCSFは複数のIT企業によって創設され、AWS、Splunk、Symantec、Broadcomなどが含まれます。

ポイントは、ベンダーに依存しない形式であること。ベンダーは製品に合ったスキーマを採用し必要ならば拡張することができます。従来のログの多くがベンダ固有のフォーマットで出力されている状況ですので、これは劇的な変化です。

参考 OCSF Security Finding [2001] Class

Amazon Security Lakeで何が変わる?

Amazon Security Lakeの登場でまず考えられるのは、ログの集約によるSIEMでしょう。

ただ、OCSFにより統一されたオープンなフォーマットでログが集積されるため、クラウドサービスを利用したSIEM構築がしやすくなると考えられます。また、S3に格納されることで様々な手法・製品やサービスを用いた分析が可能になります。従来はSIEM製品を如何に使いこなすかがポイントでしたが、環境や状況に応じたツールの切り替えが容易になる点でも魅力的だと思います。

民主化万歳!

オンプレミスやミドルウェアなどあらゆるログを格納することでログ分析が非常にやりやすくなるはずです。

また、組織観点ではクラウド上の様々な情報システムのセキュリティレベルが均一なのか、不安が高まってきているのではないでしょうか?

クラウド化が進む中で、SIEM的な中央監視の必要性がとても高まってきているように感じます。

最後に

Amazon Security Lakeは気の利いたデータレイクサービスです。

今後、各ベンダの製品でのOCSF対応が増えていくことに合わせて、価値が上がっていくサービスとなると思います。

そして、蓄えたデータは活用されてこそ価値があります。AWSが提供する各種検索サービスとの連携性の良さも、本サービス導入のモチベーションになると思います。

また、現在様々な活用が行われている生成AIとの連携ができれば面白いことができるのではないかと思っています。

Amazon Bedrockの正式リリースなどを待って試してみたいと思います!