BitLockerすることにした件

― 201902

(悲しい方向への)ライフステージの変化に伴い、内蔵DISKやバックアップ用の外付けUSB-HDD、USBメモリを暗号化しておこうかなと思い立ちました。

結論(妥協点)

他のPCにDISKを接続したときに安易にみられないようにできればとりあえずOK、仕組みに手間をかける隙が無い。

-

ノートパソコン

RDP接続以外では利用しにくいロケーションなので、システムドライブの暗号化はあきらめた。(起動時のパスワード入力が困難)

他の固定ドライブが自動ロック解除できるように、タスクスケジューラで特定のユーザーがログオン時開始のタスクを作成した。 -

デスクトップ

システムドライブを暗号化し、固定ドライブの自動ロック解除を有効化した。

unlock.bat

バッチファイルの中身

manage-bde -unlock D: -rp 回復キー

問題点(目をつぶった箇所)

- サインアウト->別ユーザでサインインすると、別ユーザでもDISKの中身が見えるので、共有PCでは注意が必要

- 暗号化されていないCドライブに平文の回復キーが保管されているので、勘のいい人はデータサルベージ可能。(アカン)

そのうちPowershellでせめて平文はやめるようにしよう。

PowerShellで生成したパスワードを暗号化して保存する@Takeruさん

システムドライブをBitLockerしなかったのは

- 暗号化解除用のUSBメモリの運用をきちんとしないのが目に見えている。(どうせさしっぱなしなので)

- Bitlocker解除用のパスワード入力がしんどい。(ノーパソはメタルラックの奥に格納されていて安易に取り出せない、母艦PCからRDPで使っているため。)

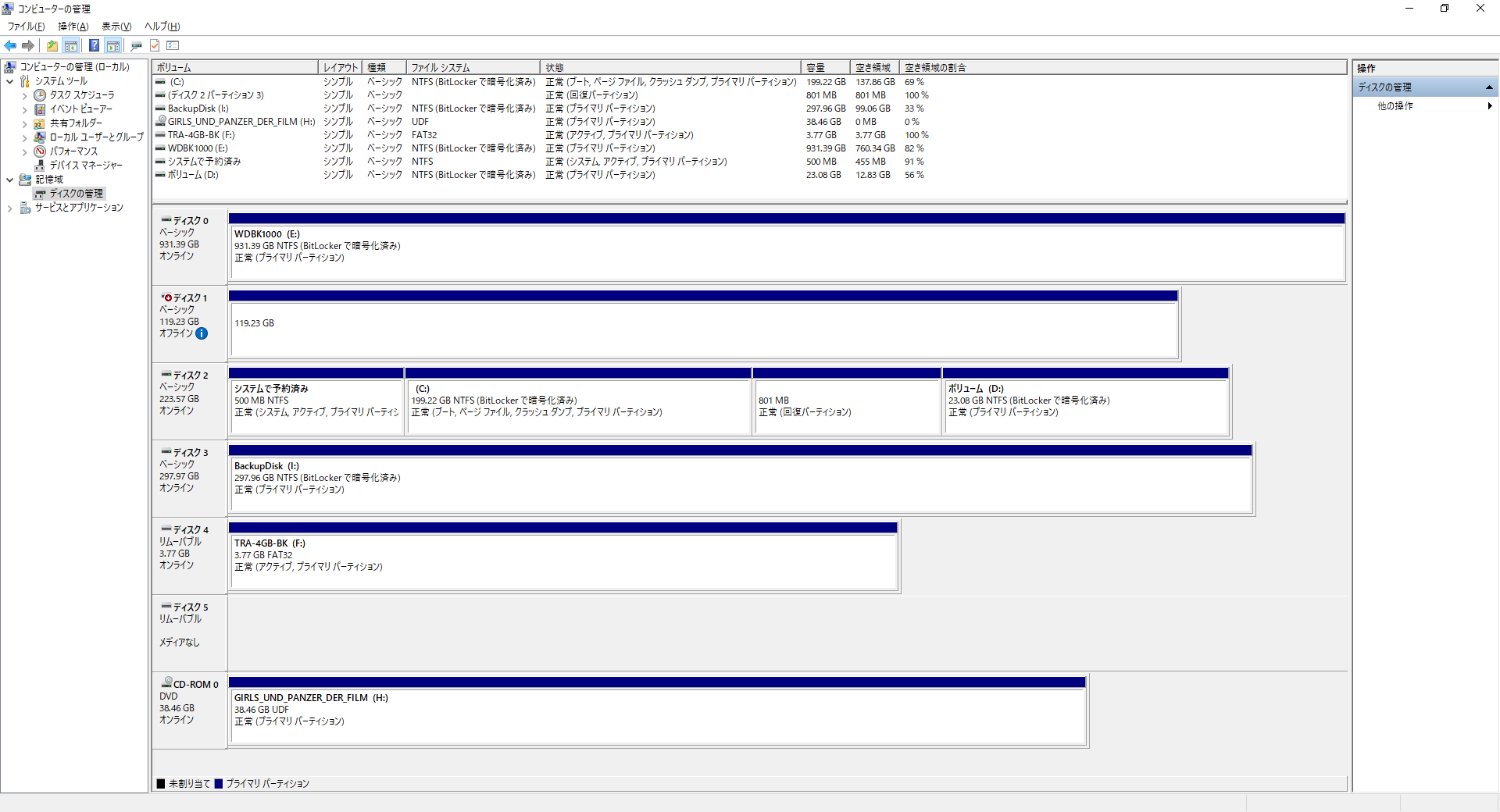

Environment

おうちの環境は以下の通り

- ADとかはないよ

- Windows10 Proが数台

- PCには大抵バックアップ用のUSBストレージがささっている。

- TPMのある機械は無い

暗号化解除の違い(小並感)

暗号化するときに勝手に決まる(?)

-

BitLocker : 固定ドライブ向け

システムドライブをBitlockerしないと自動ロック解除ができないのでちょっと手間がかかる。

ロック解除はPC毎=再起動までは他のユーザでも有効 -

BitLocker To Go : リムーバブルドライブ向け

最初に使うときのパスワード入力で、自動ロック解除にすればそれ以降の手間は特になし。(ユーザごと)

暗号化手順(OSがインストールされたドライブを暗号化する場合のみ)

グルプポリシーを反映しましょう。

gpupdate /force