概要

2020/11/02のアップデートで、「AWS LambdaのPrivateLink対応」の発表がありました。

LambdaのPrivateLinkを試してみたいと思います。

AWS PrivateLink を使用してプライベート AWS ネットワーク経由で AWS Lambda にアクセスする

AWS Lambda Private Linkとは

VPCエンドポイントを作成してVPCからインターネットを経由せずに

Lambda関数を管理および呼び出すためのサービスです。

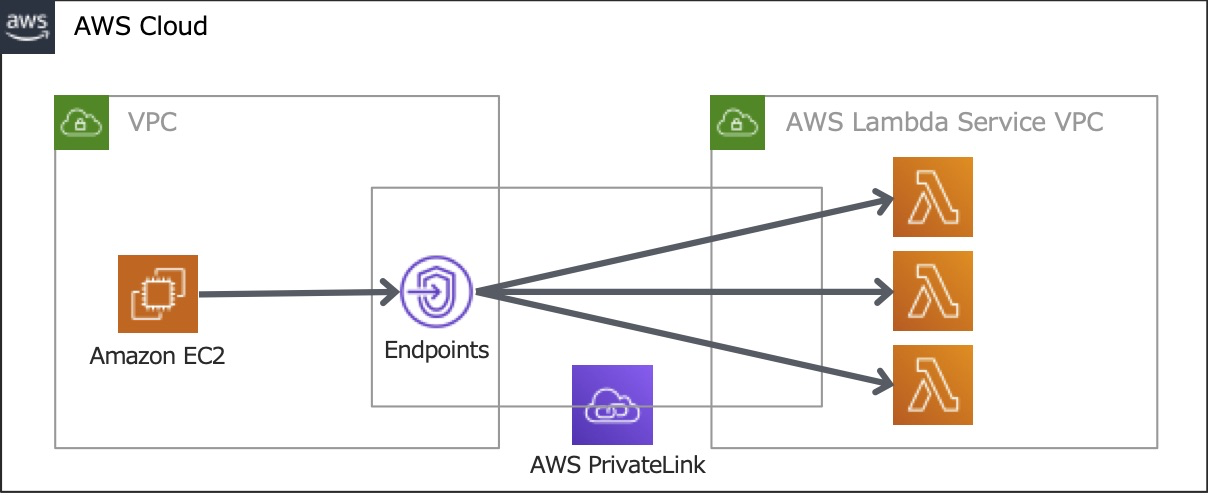

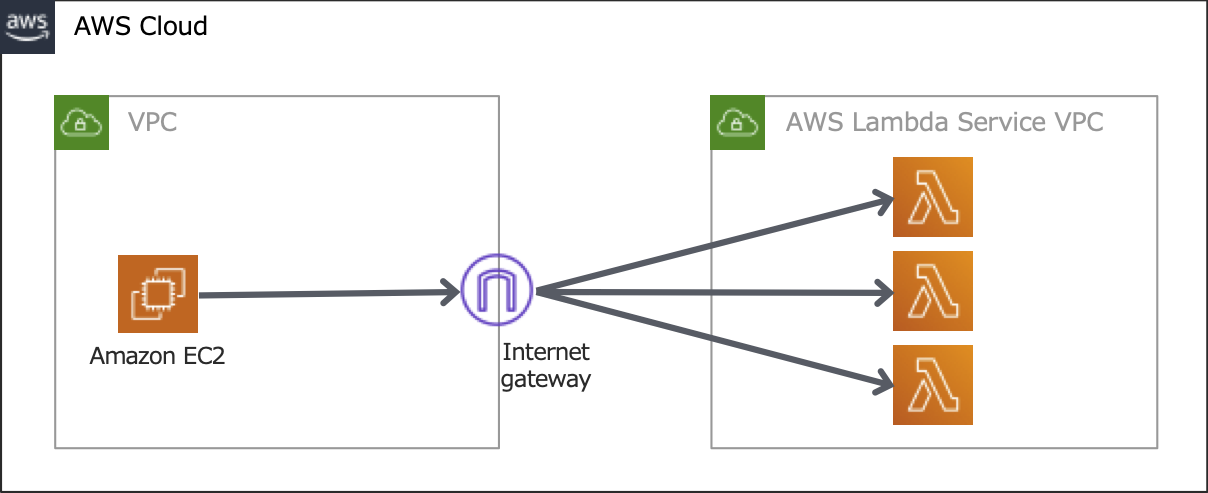

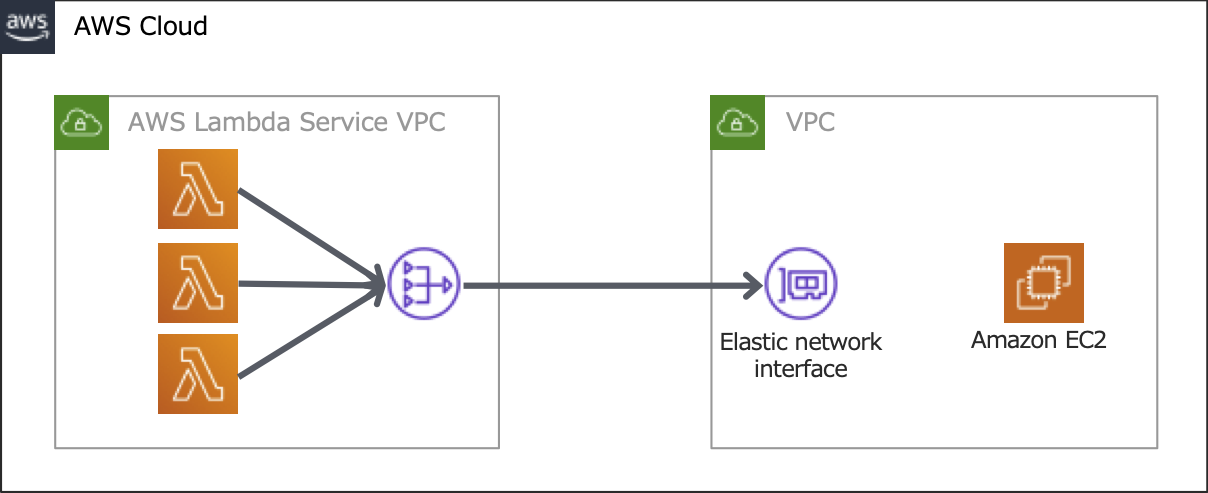

イメージ図

PrivateLink

インターネット経由

やってみた

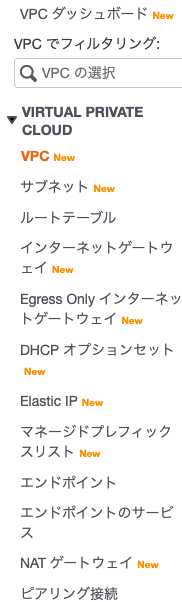

マネジメントコンソールからVPCの管理画面を開き、左メニューの「エンドポイント」をクリックします。

|

|---|

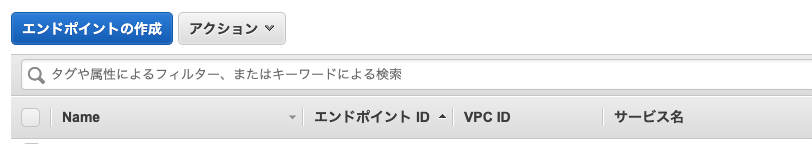

「エンドポイントの作成」ボタンを押します。

|

|---|

エンドポイントの作成画面に移動するので、サービスカテゴリは「AWSサービス」を選択した状態でサービス名の検索バーに「lambda」を入力すると以下の状態になるため、サービス名を選択し、インターフェースエンドポイントを作成するVPCを選択します。

|

|---|

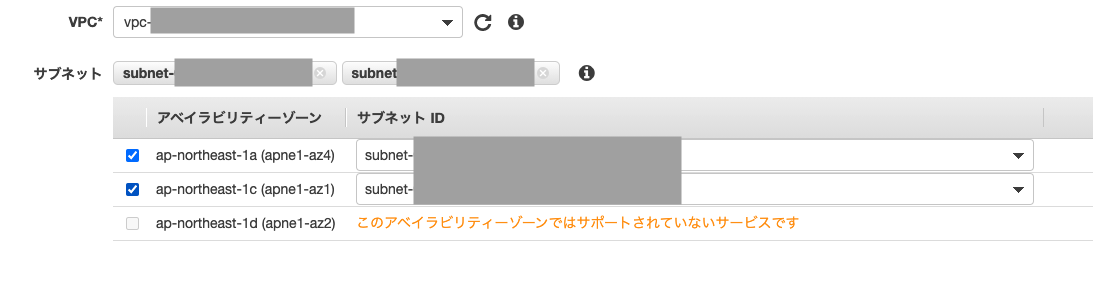

エンドポイントを作成する可能性があるサブネットを指定します。

|

|---|

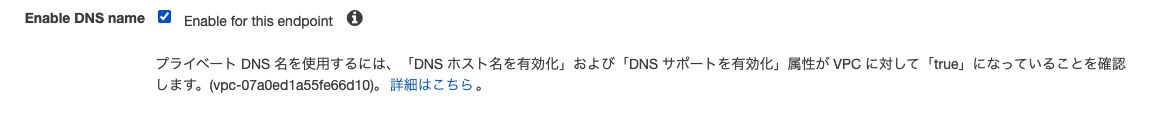

必要に応じて、DNSオプションを有効にします。

エンドポイントに独自のDNSオプションを名を指定出来るようです。(未検証)

|

|---|

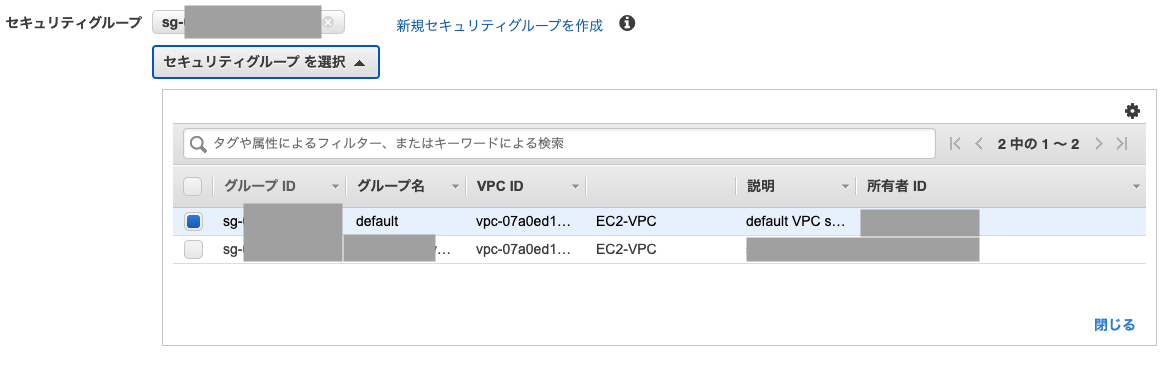

セキュリティグループを指定します。

プロトコル、ポート、および送信元/送信先のIPアドレス制限が可能です。

|

|---|

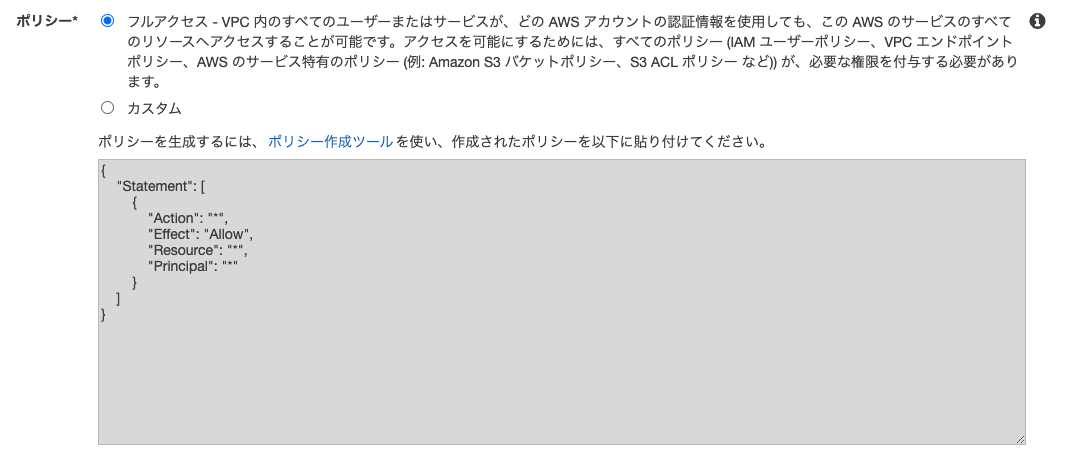

VPCエンドポイントにアクセス可能なユーザを制御するポリシーを設定します。

今回は検証のためデフォルトの「完全アクセス」を選択しました。

Amazon Web ServicesブログにIAMユーザ、ファンクションを指定するサンプルがありますので制限する場合はそちらを参考にしてください。

|

|---|

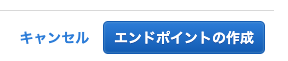

「エンドポイントの作成」ボタンを押します。

|

|---|

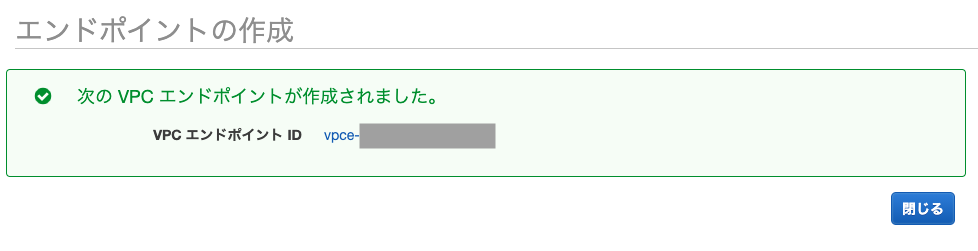

以下のような成功メッセージが表示されればエンドポイントの作成が完了です。

|

|---|

設定後の確認

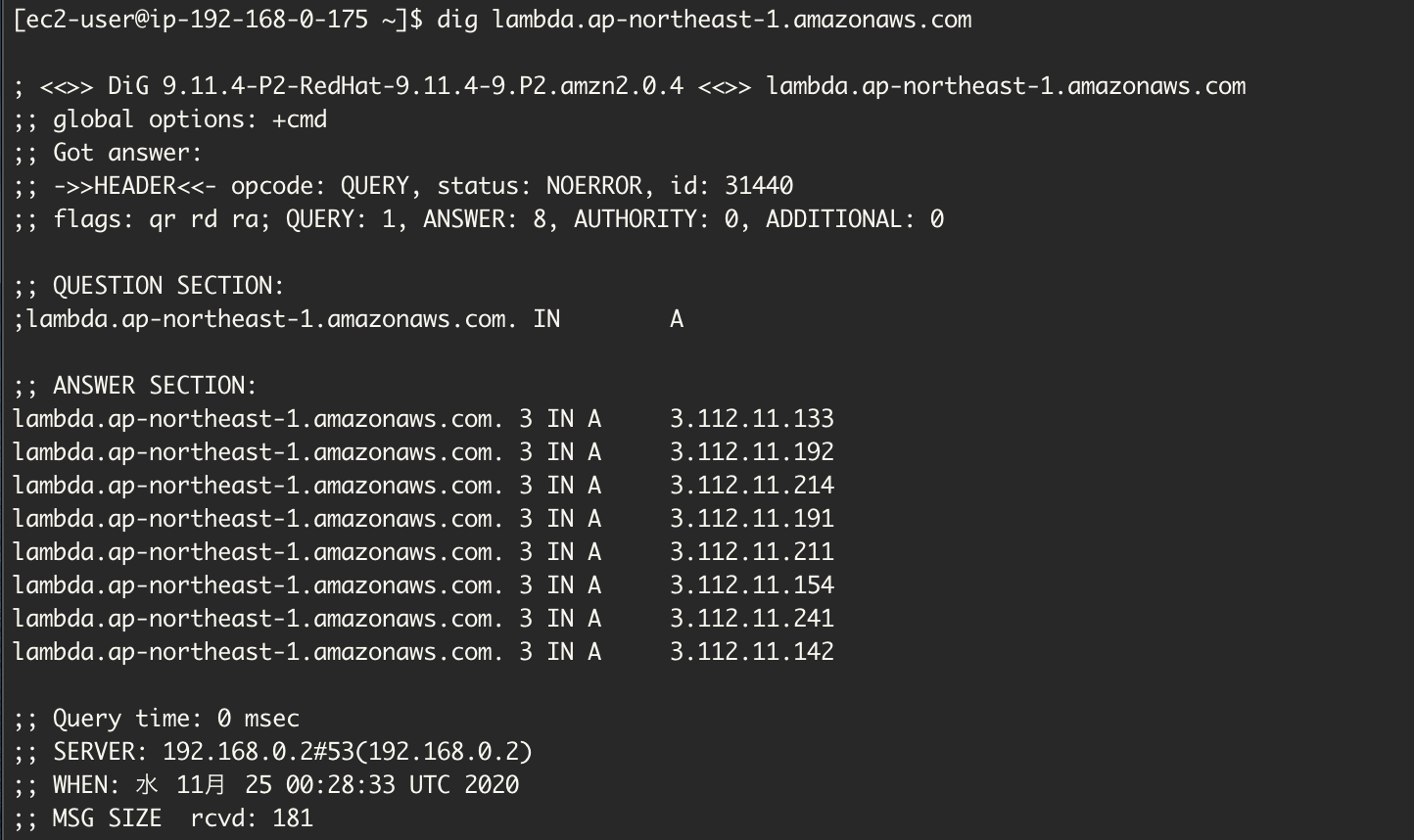

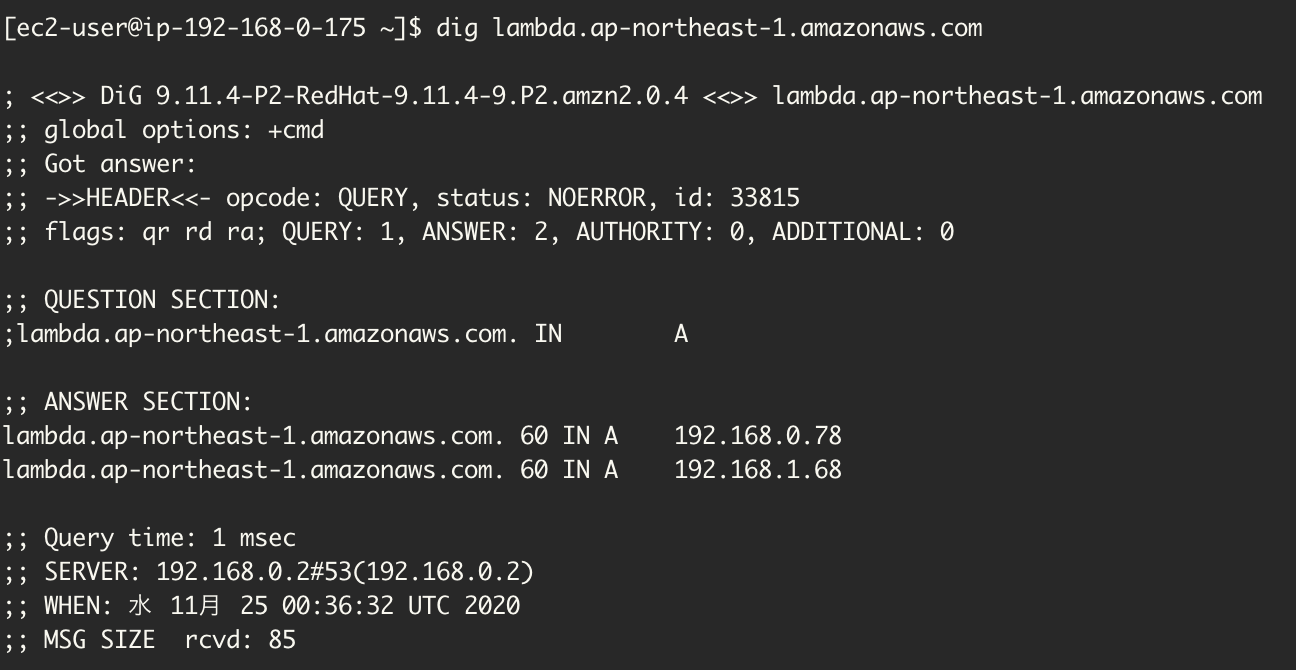

次に設定前後でどのように変わったのかをlambdaのエンドポイントにdigを実行して確認してみます。

設定前のlambdaエンドポイント

設定後のlambdaエンドポイント

lambdaのエンドポイントのIPアドレスがグローバルIPからプライベートIPに変わっていることがわかります。

ちなみに

Lambdaには、VPC内Labmdaと呼ばれる利用方法も可能です。

イメージ図

所感

今までNATゲートウェイなどで実現していた部分が不要になるので運用、コスト面での削減が可能になり、また、異なるアカウント間でのプライベートアクセスも簡単に可能となるため、利用場面が増えるのではないでしょうか。

誰かのご参考になれば幸いです。