Azure Firewall とは

Azure で実行されているクラウド ワークロードに最高レベルの脅威保護を提供する、クラウドネイティブでインテリジェントなネットワーク ファイアウォールのセキュリティ サービスです。 組み込みの高可用性とクラウドの無制限のスケーラビリティを備えた、完全にステートフルなサービスとしてのファイアウォールです。 Standard と Premium 2 つの SKU で提供されます。

すなわち何?

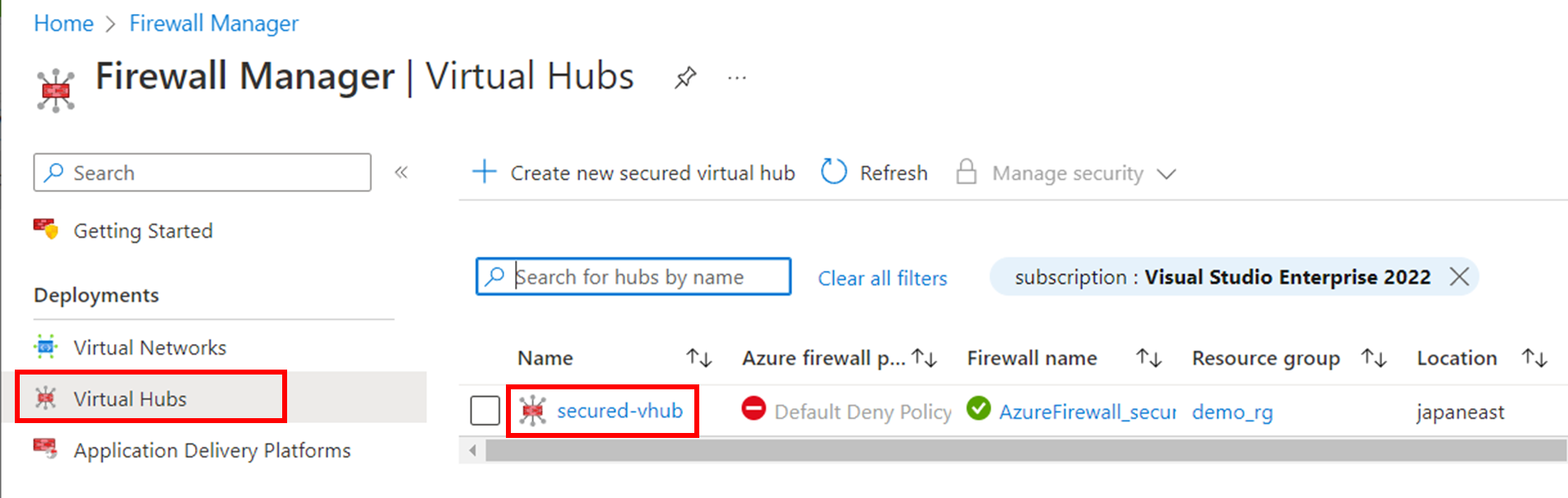

- Azure Firewall の

Virtual Hub機能は、Microsoft の WAN 経由でVNet、Site to Site VPN、Point to Site VPN、ExpressRouteを Virutal Hub に接続し、同じコンソールでネットワークの接続とルーティングを管理できます。 - Azure Firewall の

Azure Firewall Policy機能は、内部からインターネットへの通信、内部ネットワーク間の通信制限を管理できます。

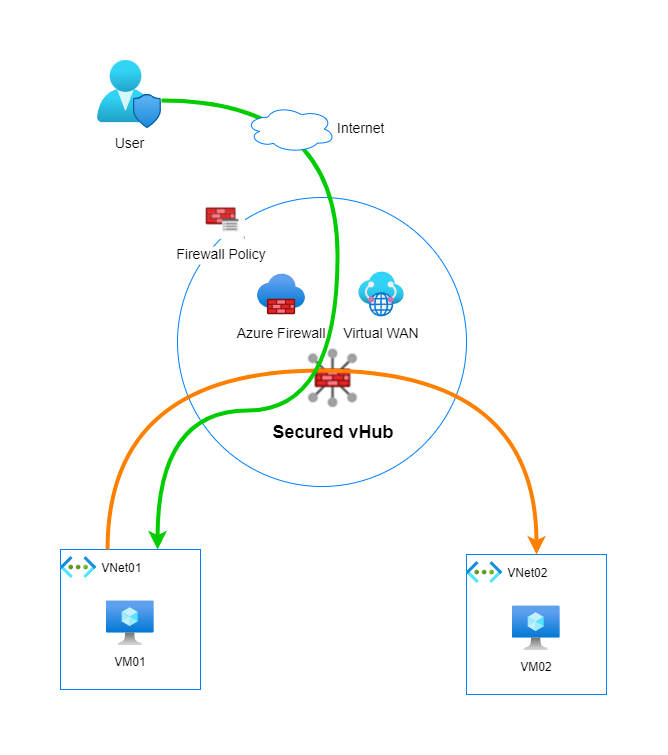

デモの概要

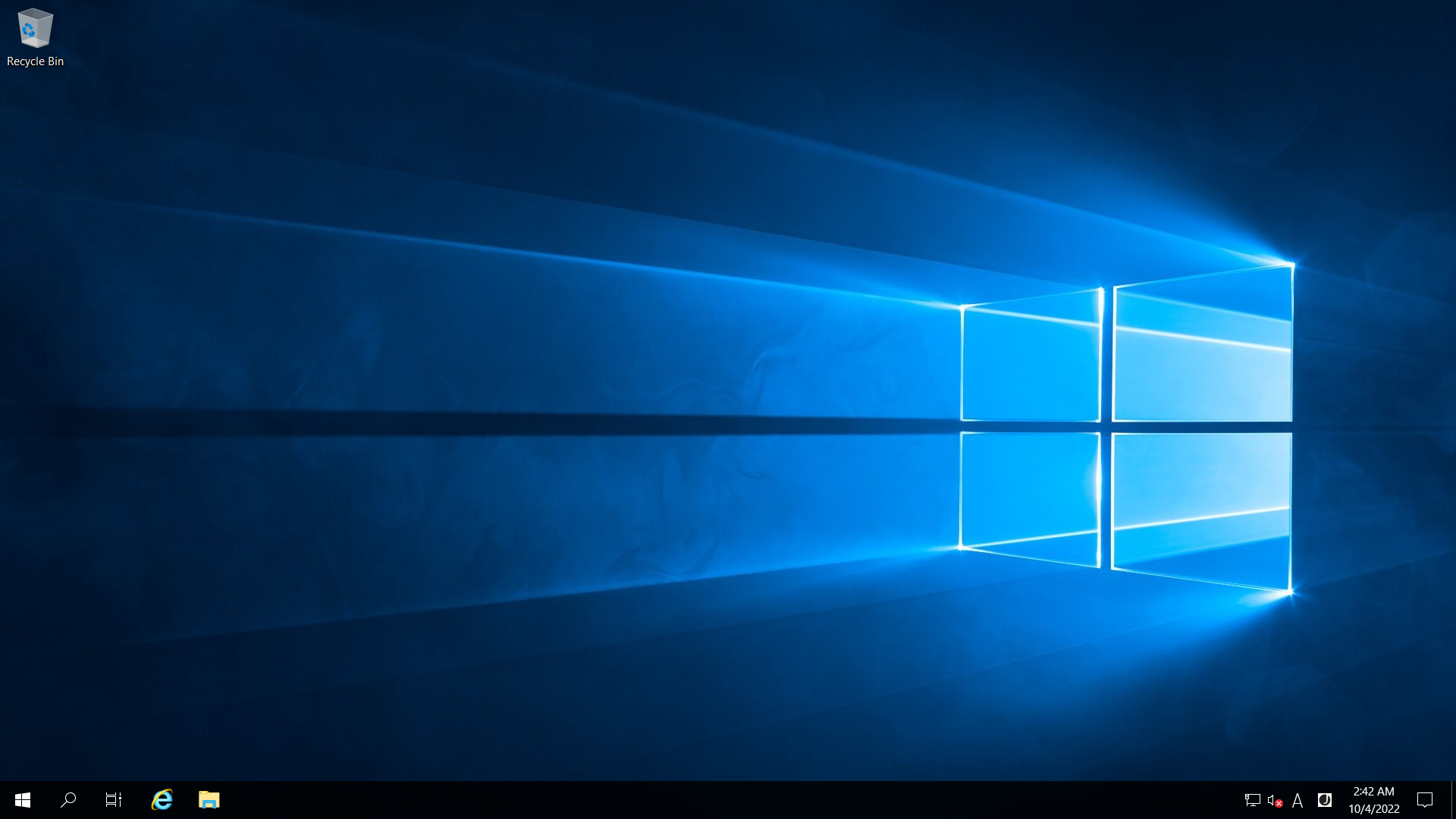

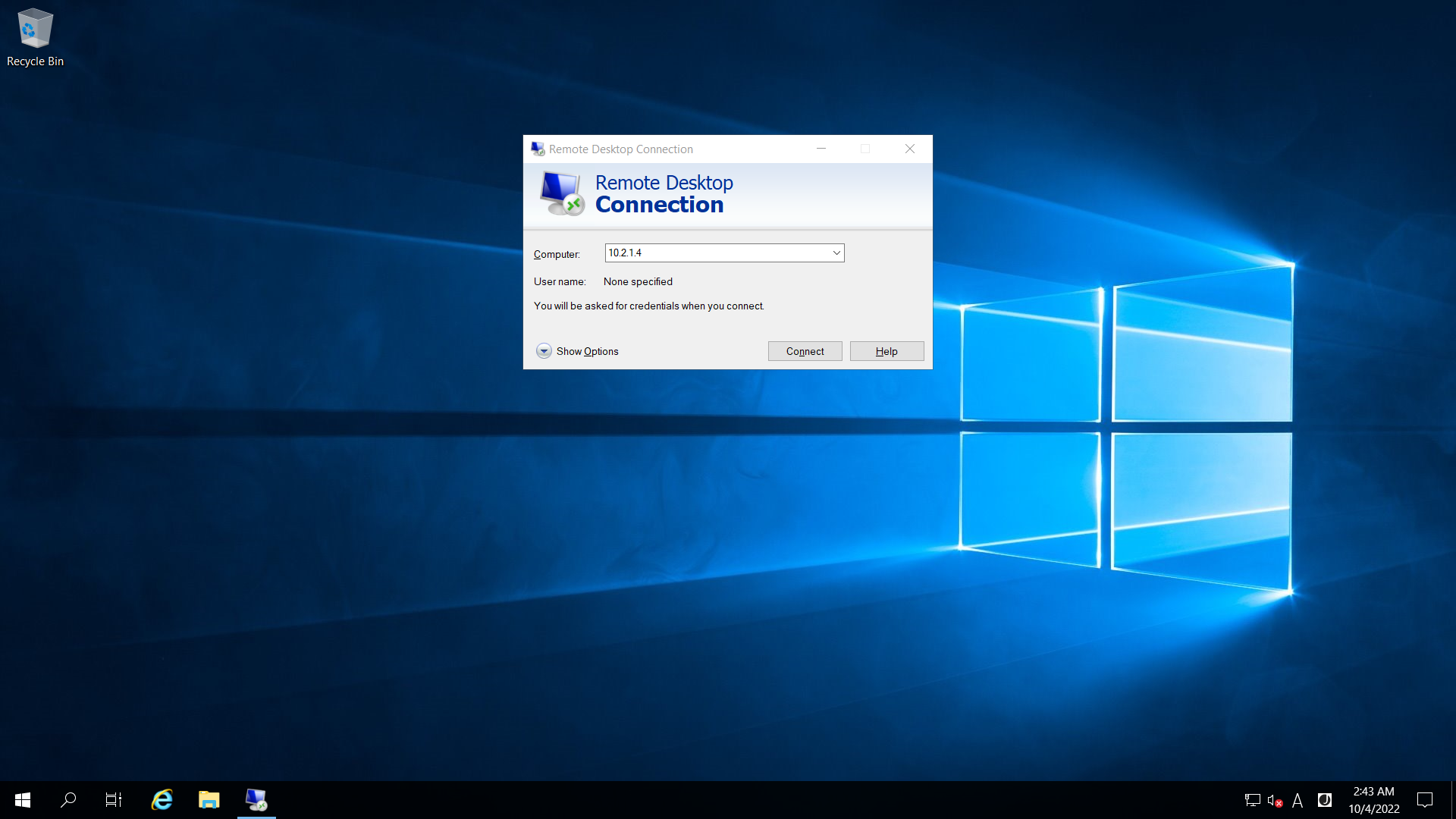

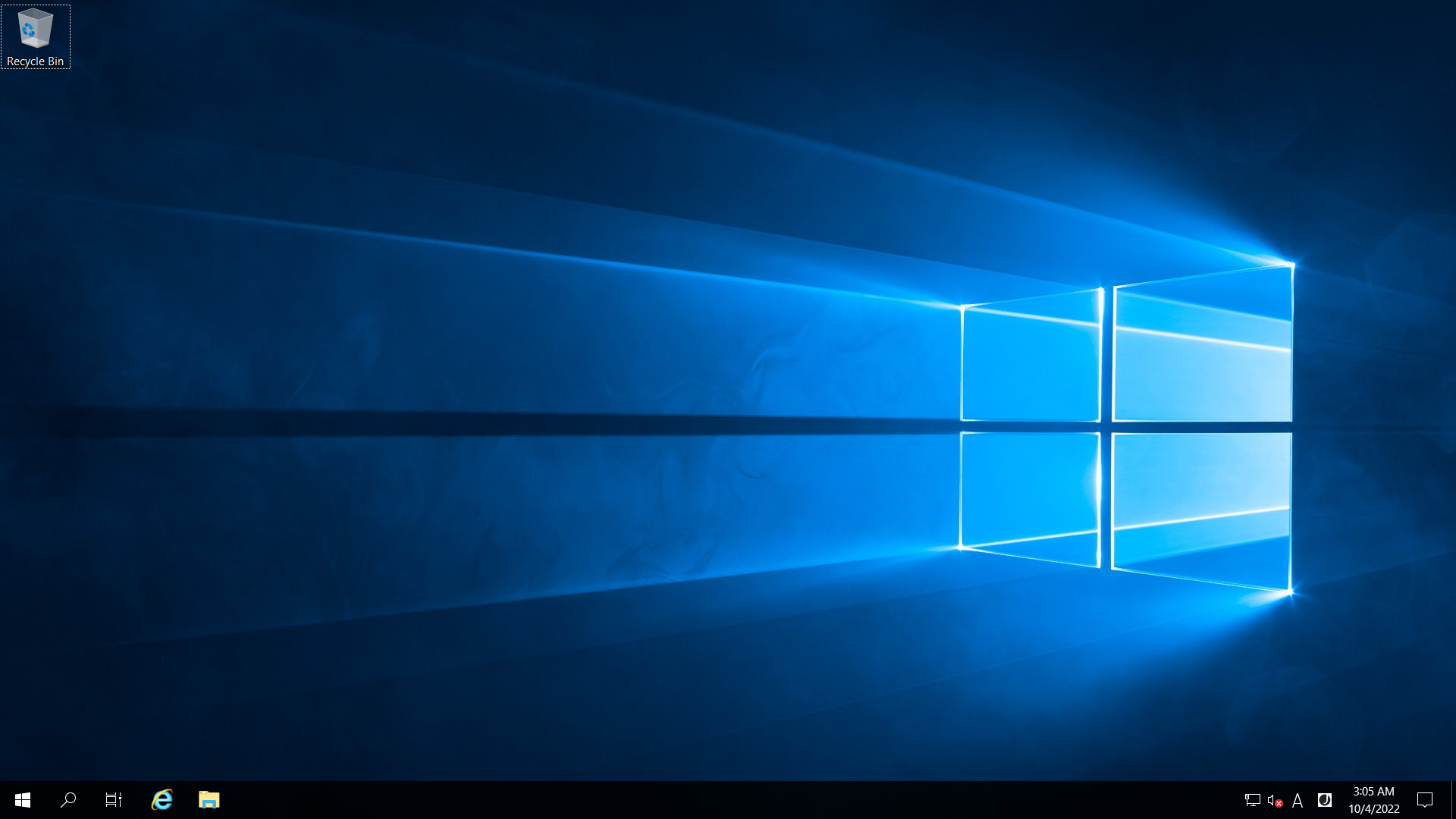

ユーザが Azure Firewall 介して RDP でVM01に接続し、VM01 から Azure Firewall 介して、RDPでVM02に接続します。

デモの全体図

主な構築タスク

- Virtual WAN、Virtual Hub の作成

- VNet01、VM01 の作成

- VNet02、VM02 の作成

- VNet01、VNet02 を Virtual Hub に Peering する

- Azure Firewall の Public IP を確認する

- Azure Firewall Policy 作成する

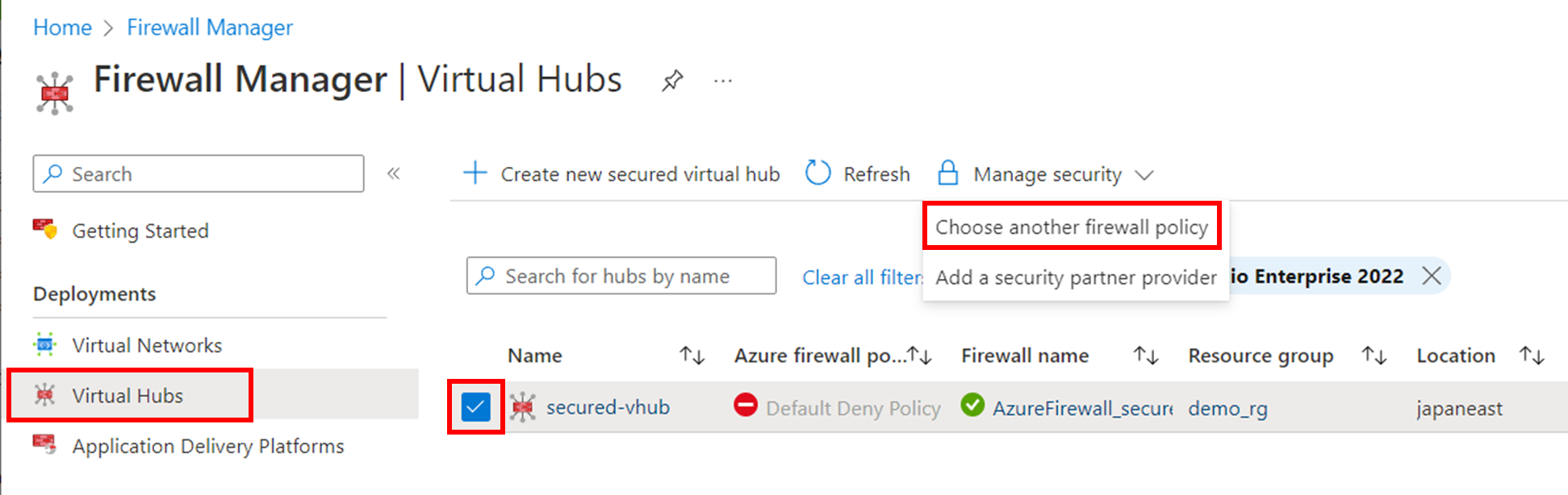

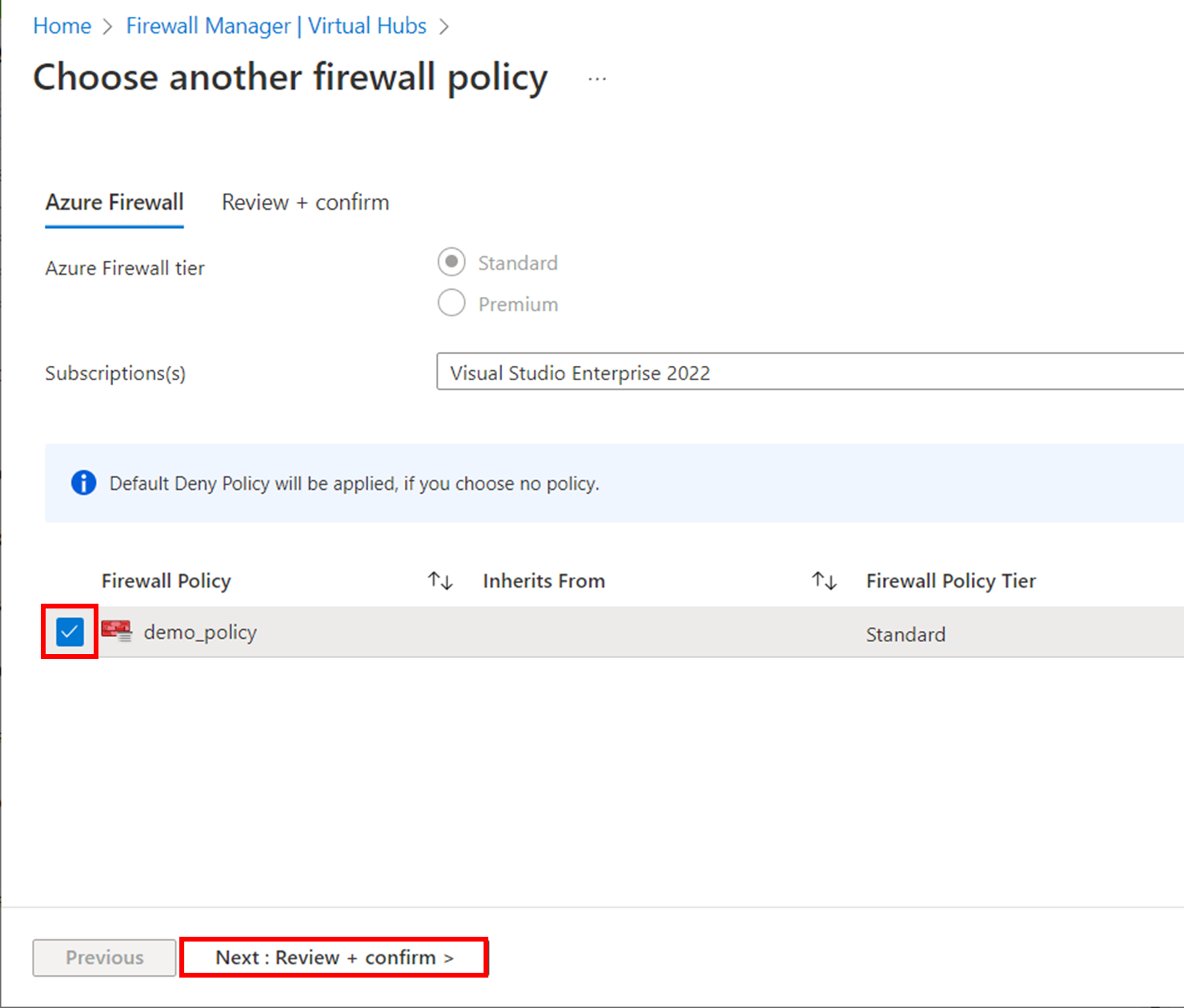

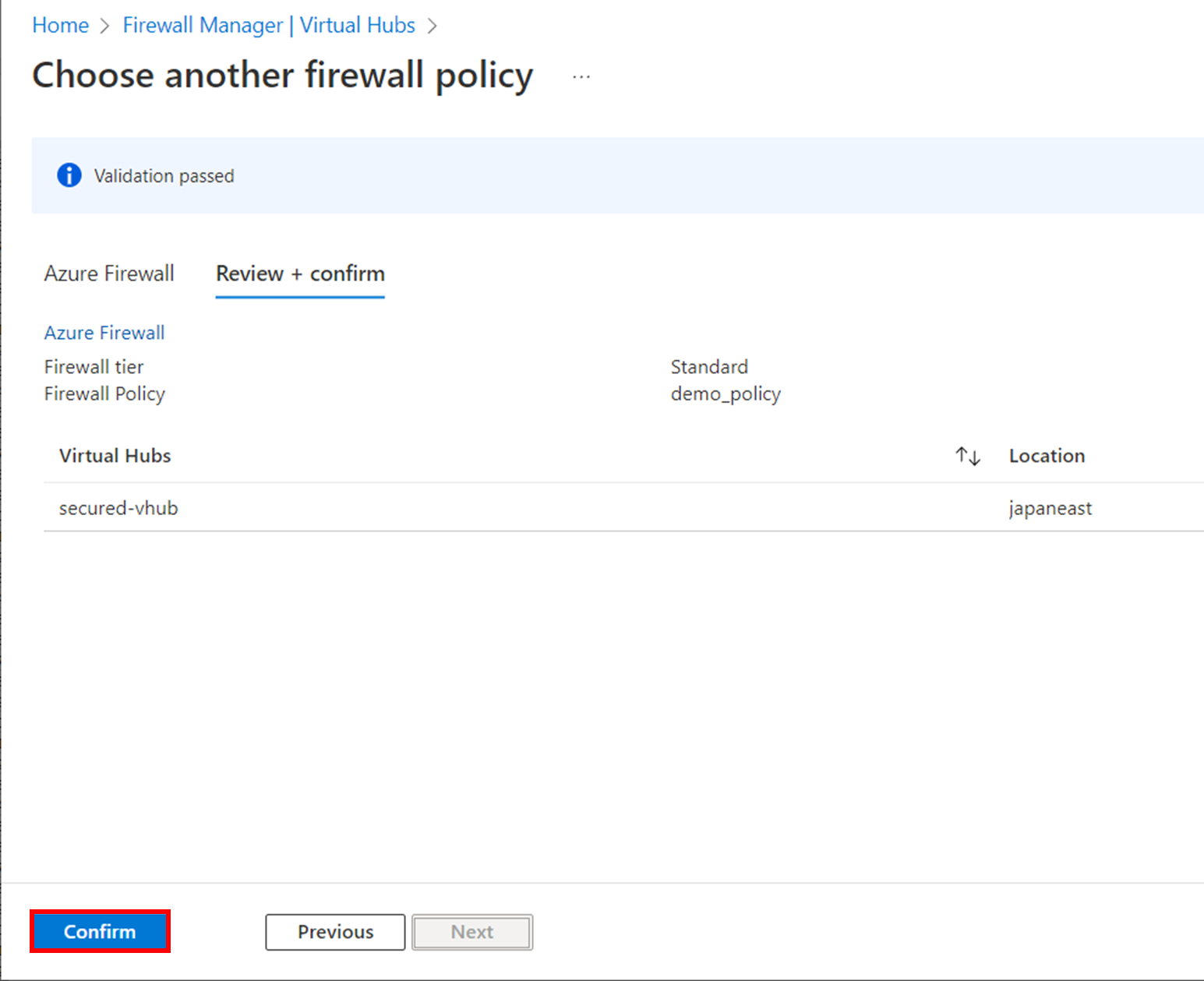

- Azure Firewall Policy を Virtual Hub にデプロイする

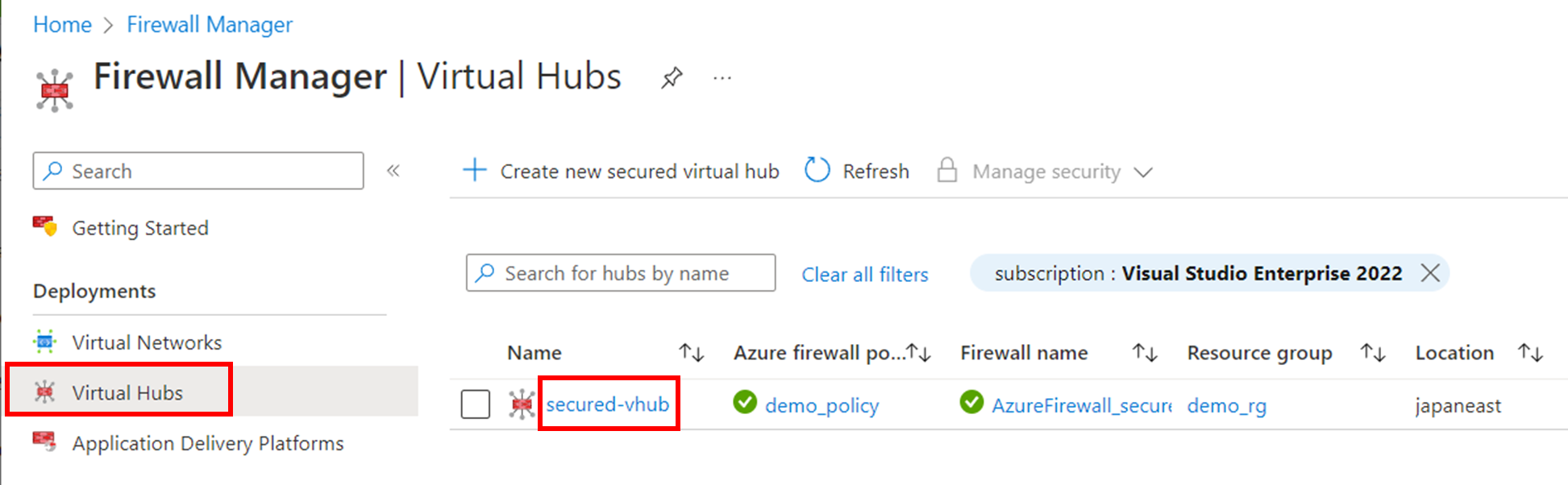

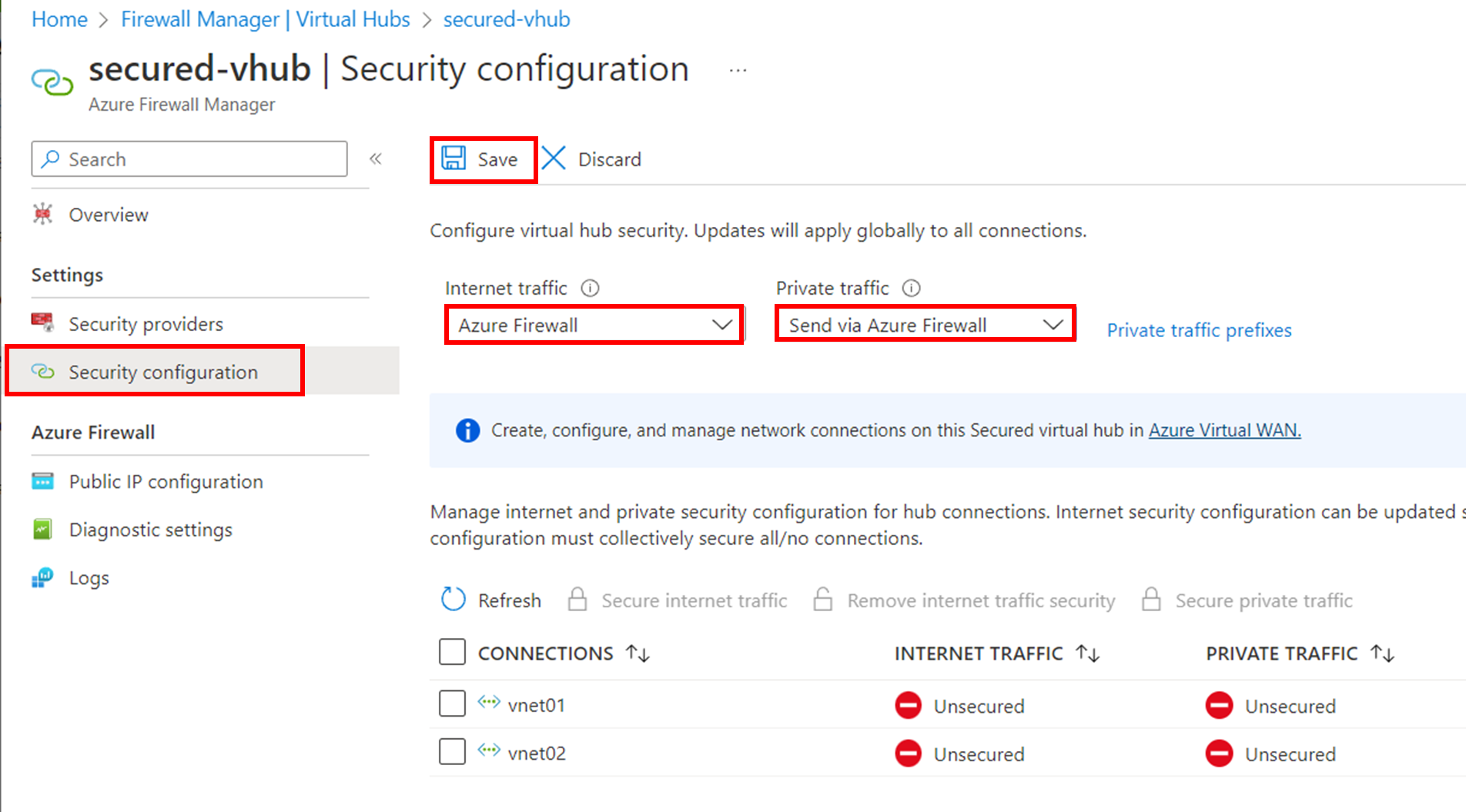

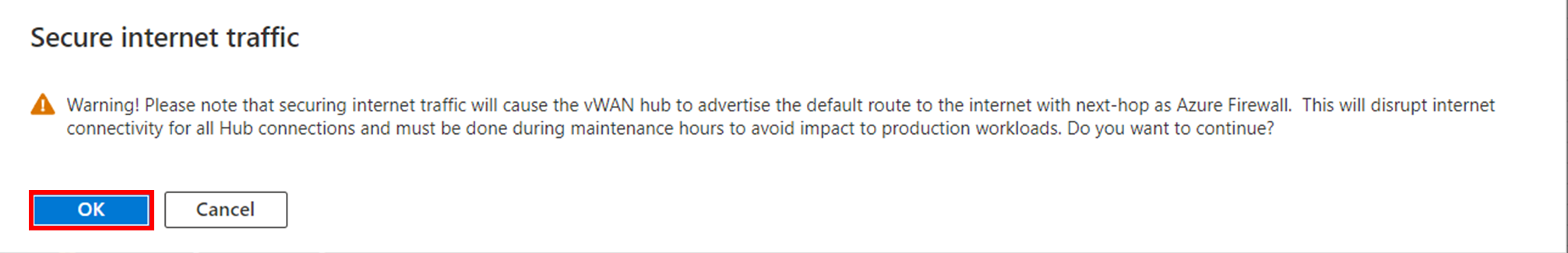

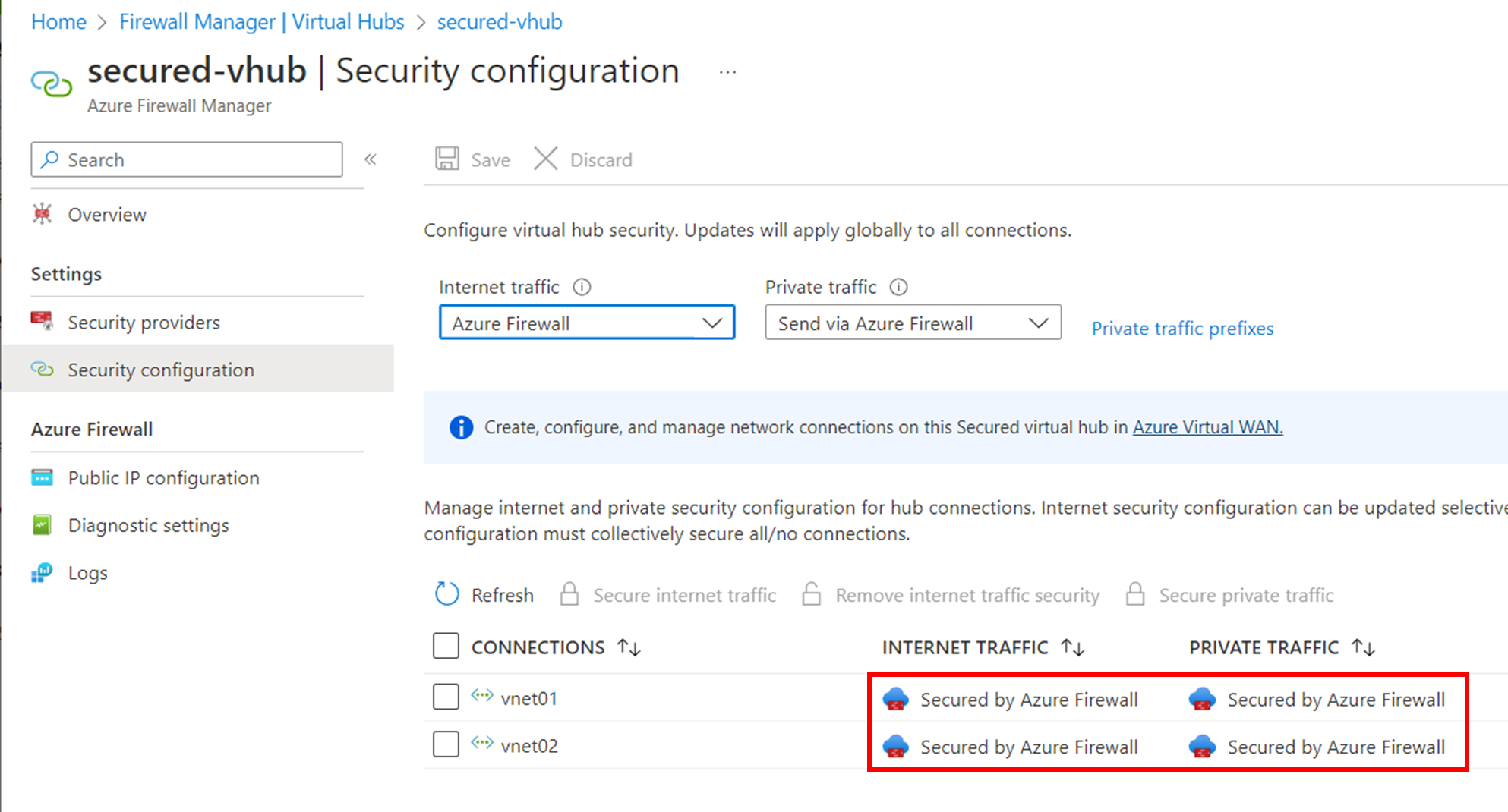

- 全てのトラフィックは Azure Firewall 経由で通信する

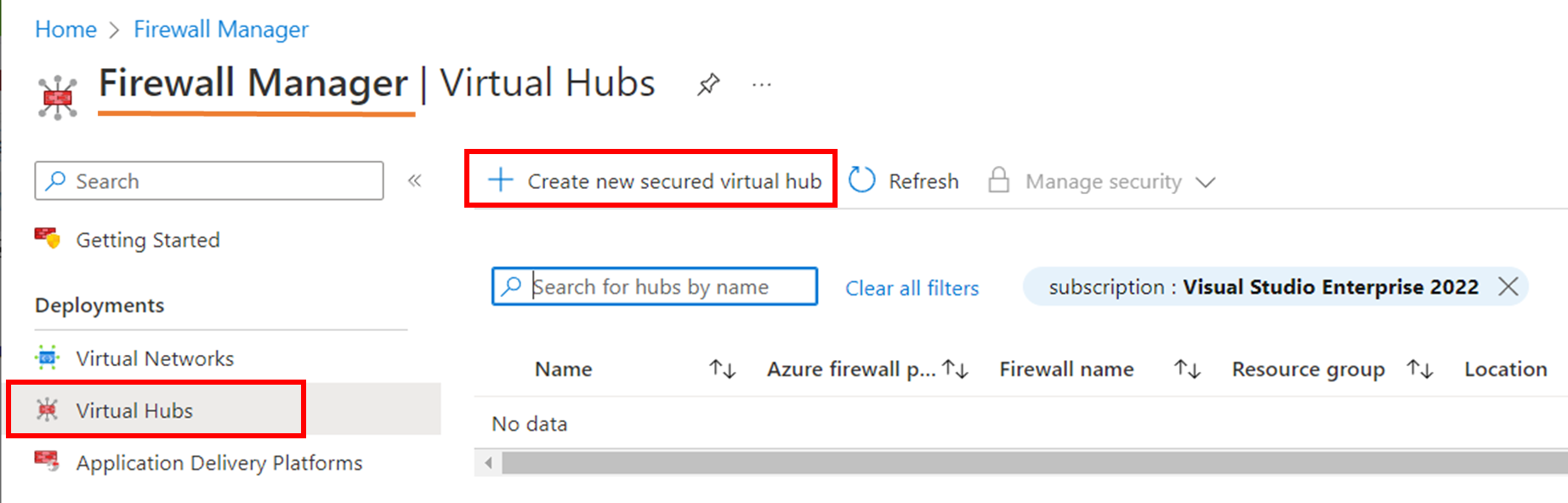

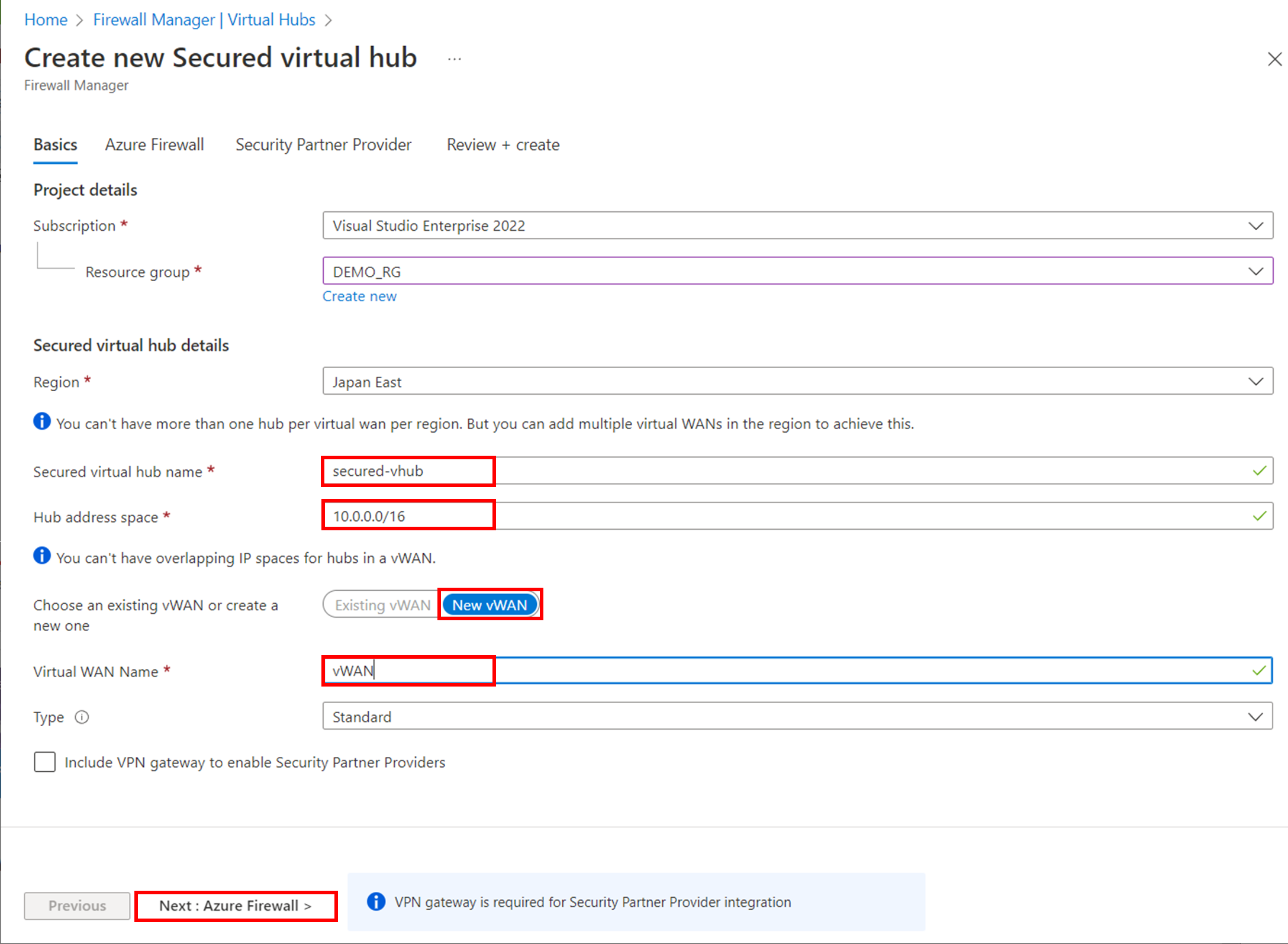

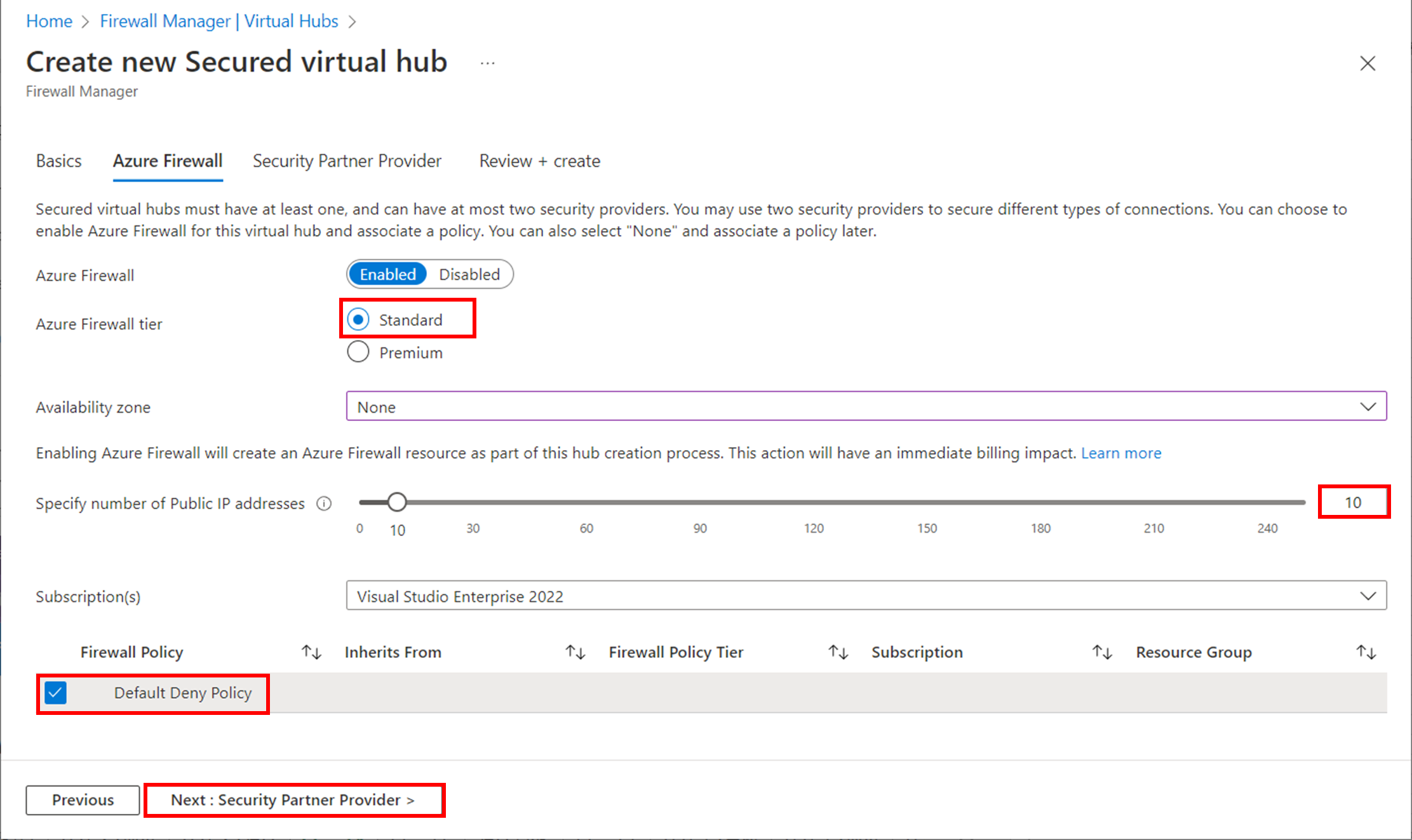

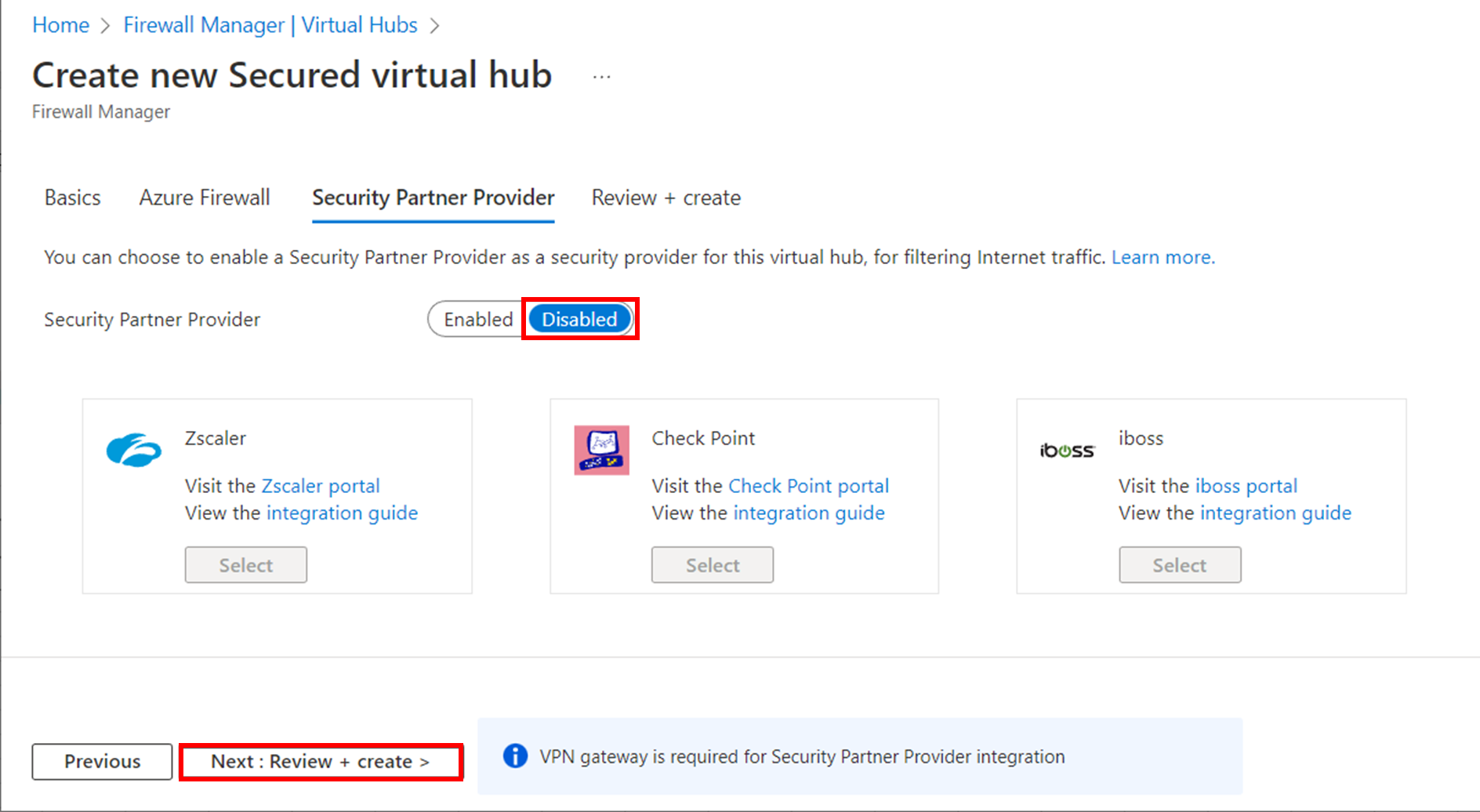

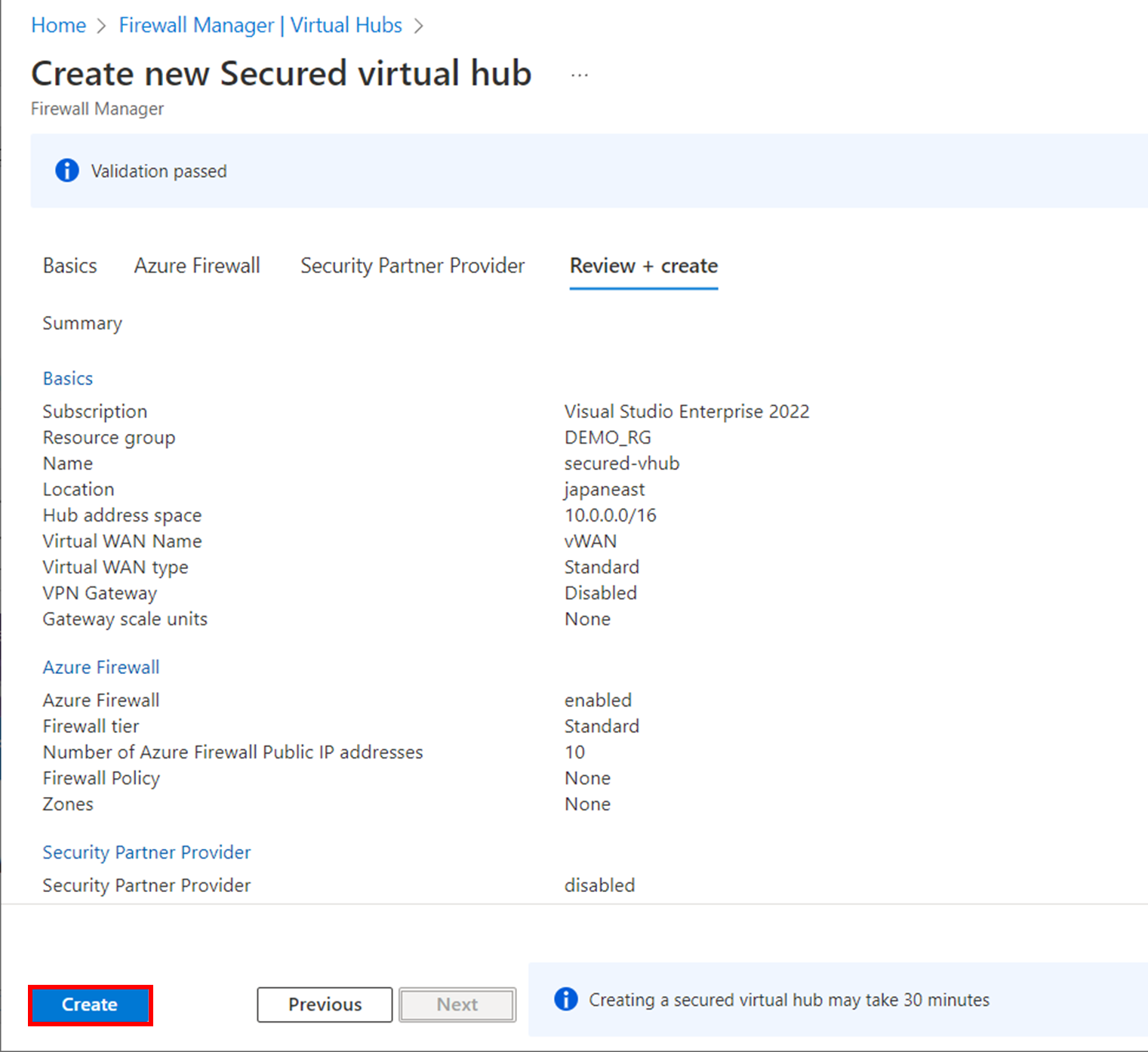

Virtual WAN、Virtual Hub の作成

VNet01、VM01 の作成

-g は各自の環境に合わせて修正してください。VM の Private IP はメモしてください。

# Create virutal network

az network vnet create -g DEMO_RG \

-n VNet01 --address-prefix 10.1.0.0/16 \

--subnet-name default --subnet-prefix 10.1.1.0/24

# Create virtual machine (windows)

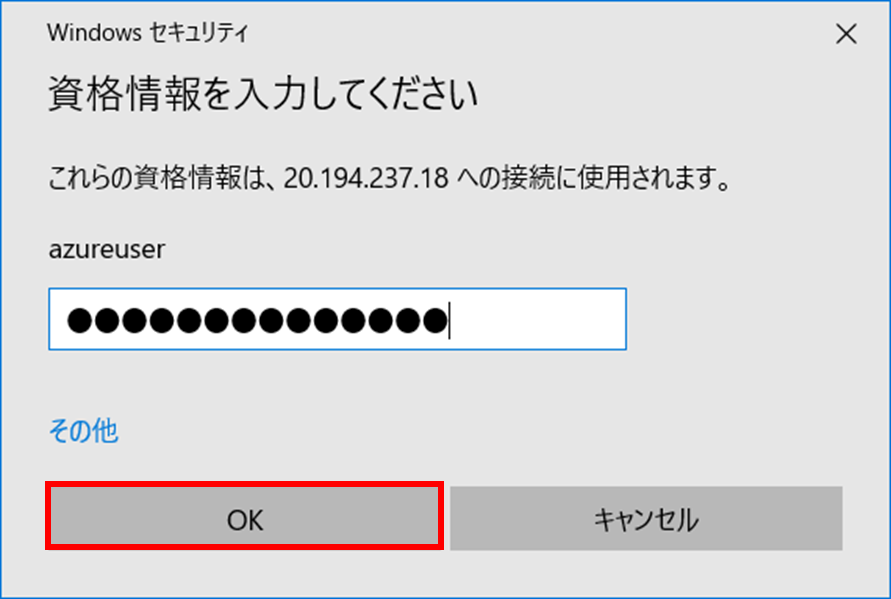

az vm create -g DEMO_RG --vnet-name VNet01 --subnet default --name VM01 \

--public-ip-address "" --image Win2019Datacenter --size Standard_B1s \

--admin-username azureuser

VNet02、VM02 の作成

-g は各自の環境に合わせて修正してください。VM の Private IP はメモしてください。

# Create virutal network

az network vnet create -g DEMO_RG \

-n VNet02 --address-prefix 10.2.0.0/16 \

--subnet-name default --subnet-prefix 10.2.1.0/24

# Create virtual machine (windows)

az vm create -g DEMO_RG --vnet-name VNet02 --subnet default --name VM02 \

--public-ip-address "" --image Win2019Datacenter --size Standard_B1s \

--admin-username azureuser

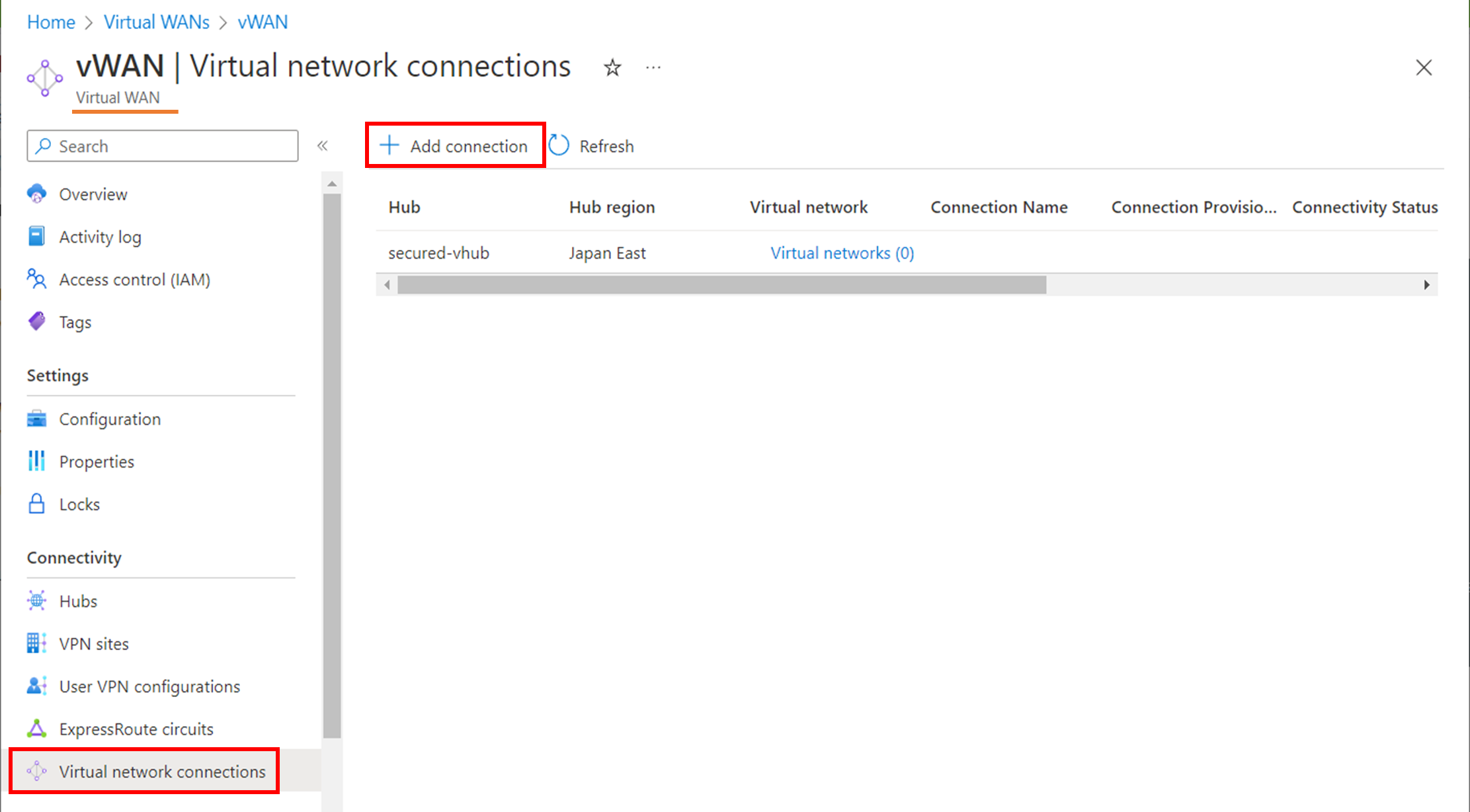

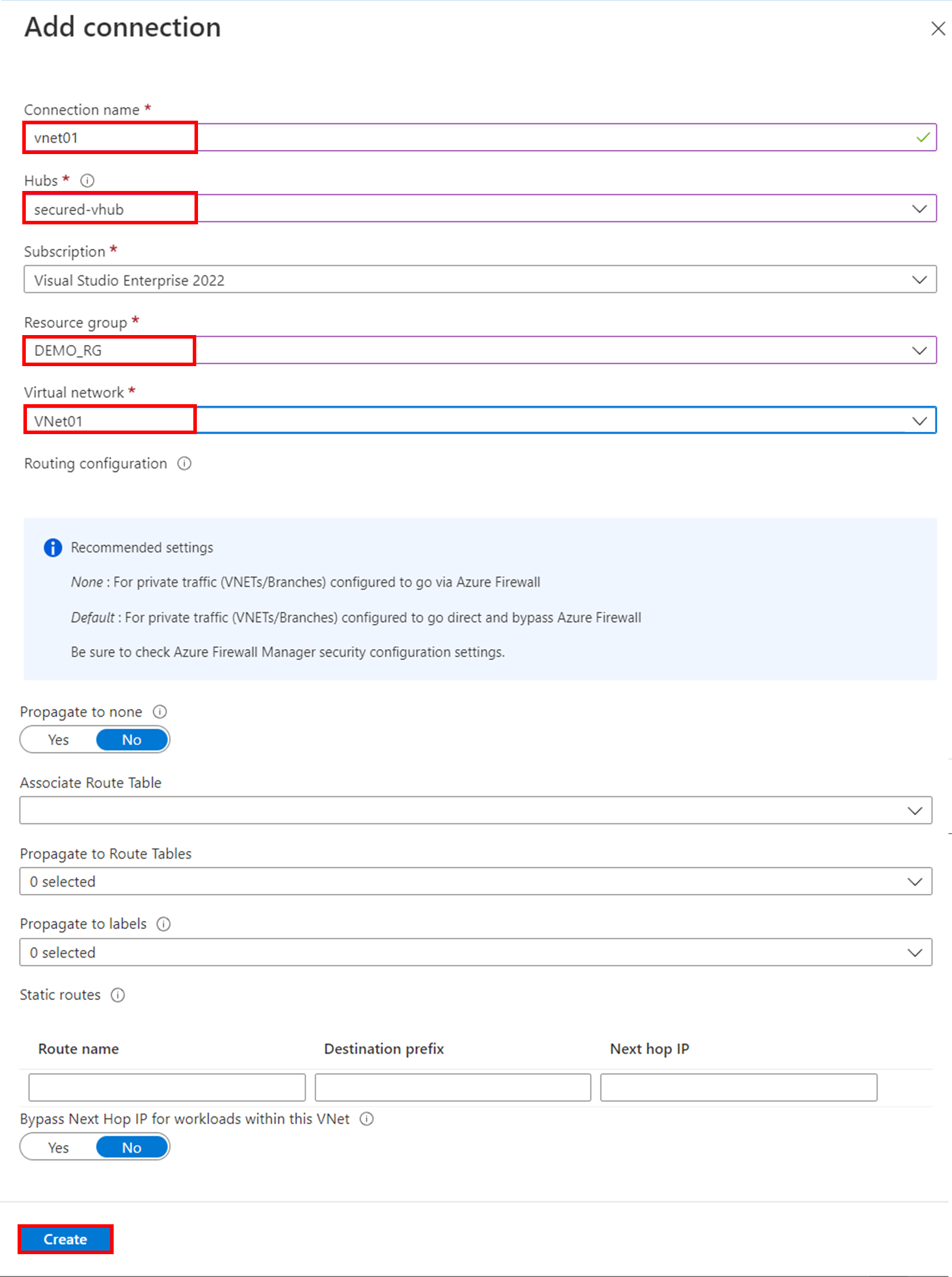

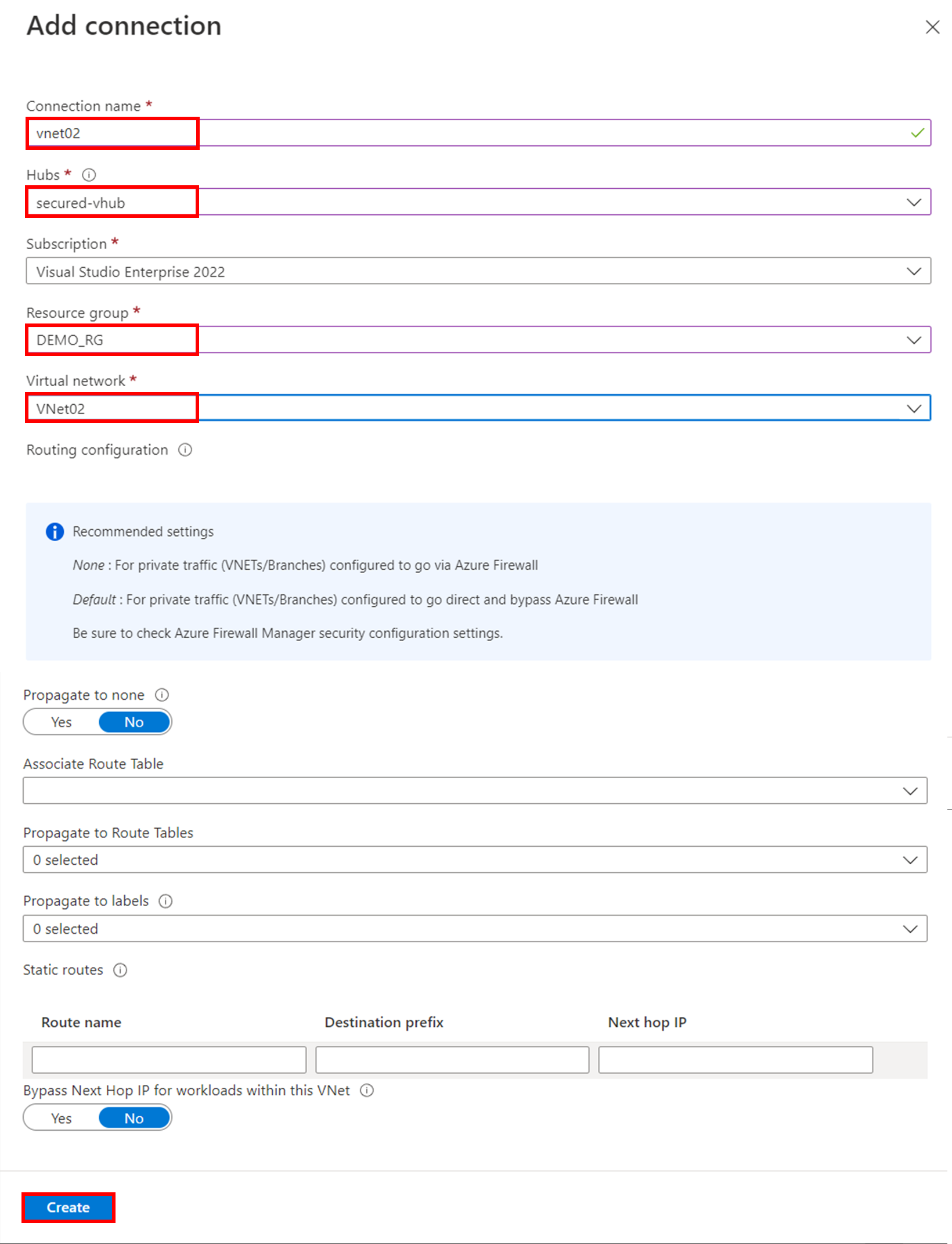

VNet01、VNet02 を Virtual Hub に Peering する

VNet01のPeering

VNet02のPeering

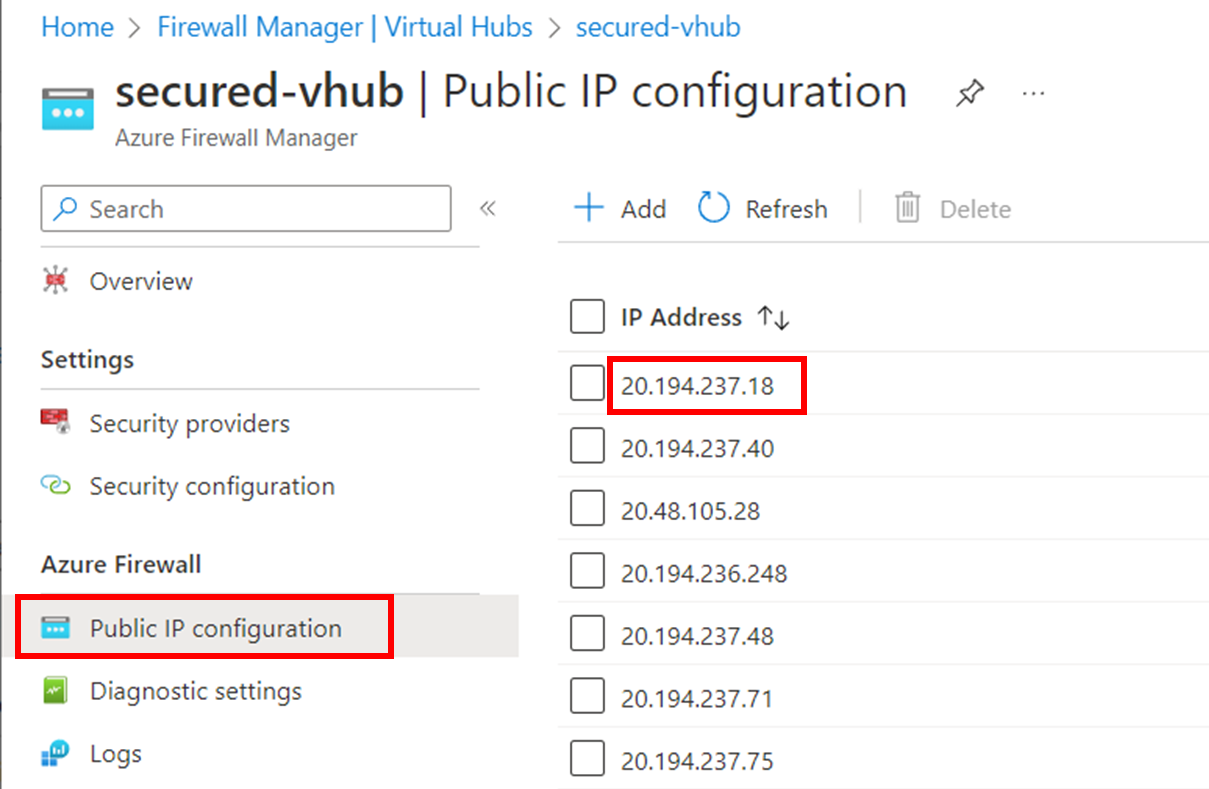

Azure Firewall の Public IP を確認する

DNAT に Public IP と VM の Private IP をマッピングするため、Firewall の Public IP をメモします。

1つをメモする

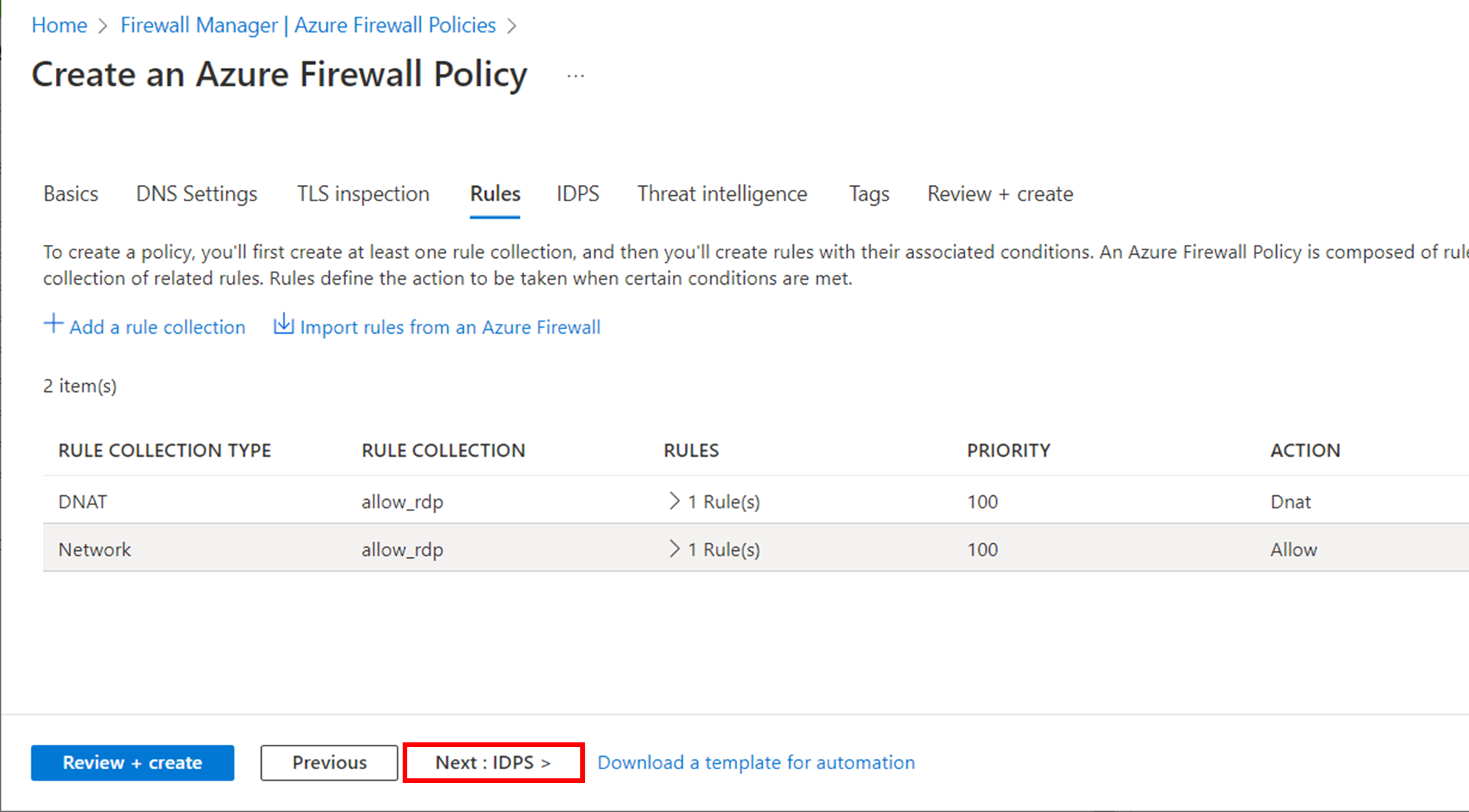

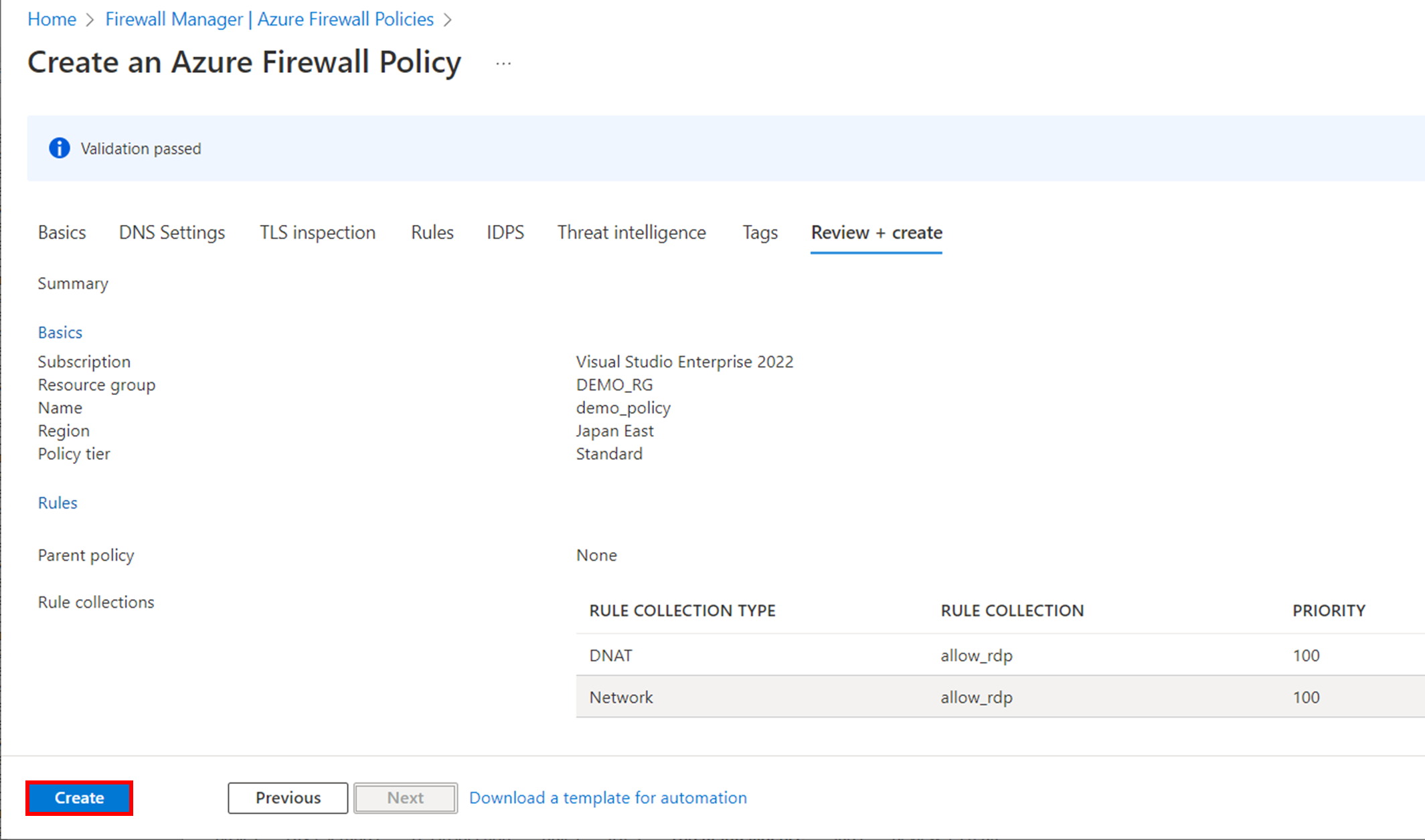

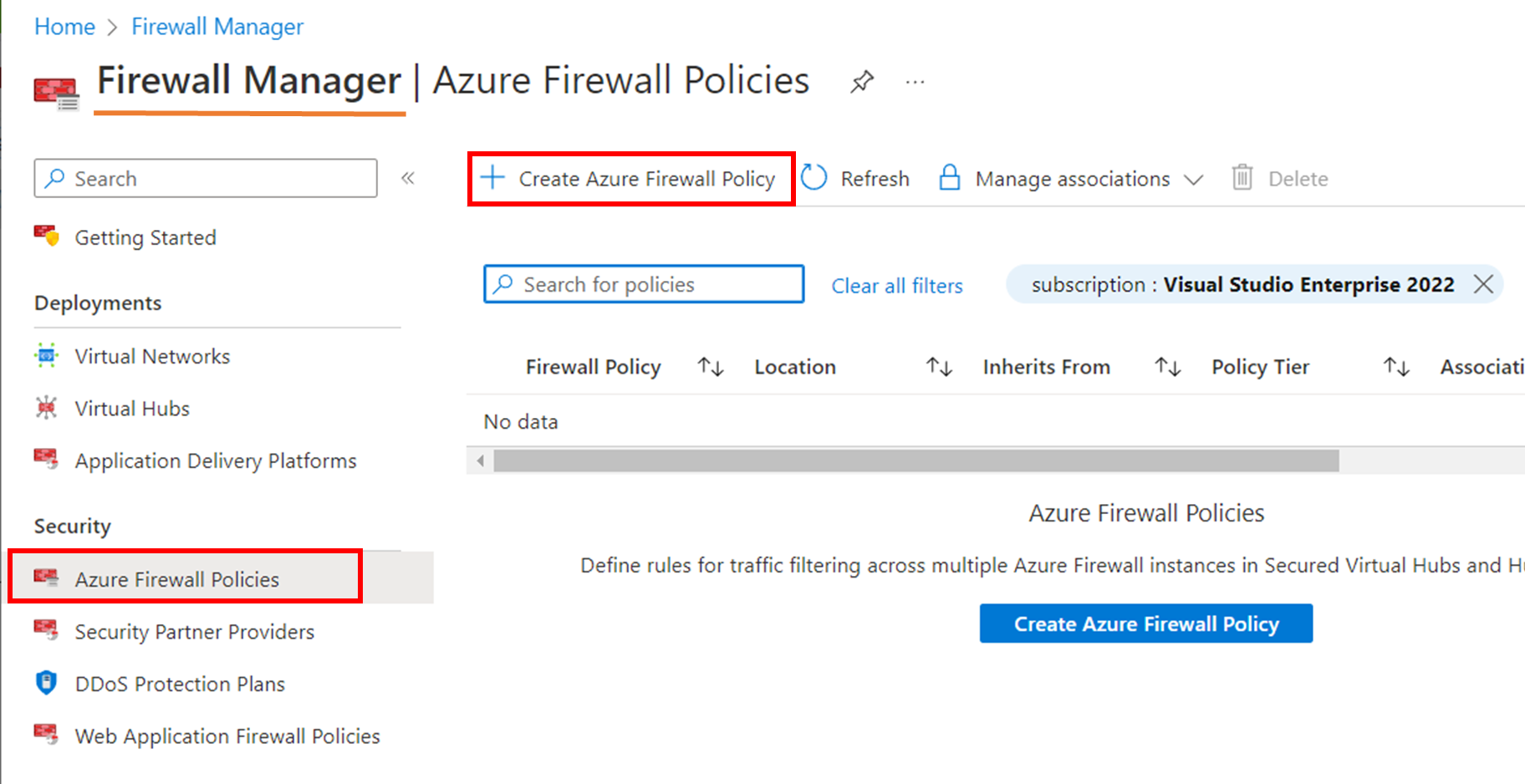

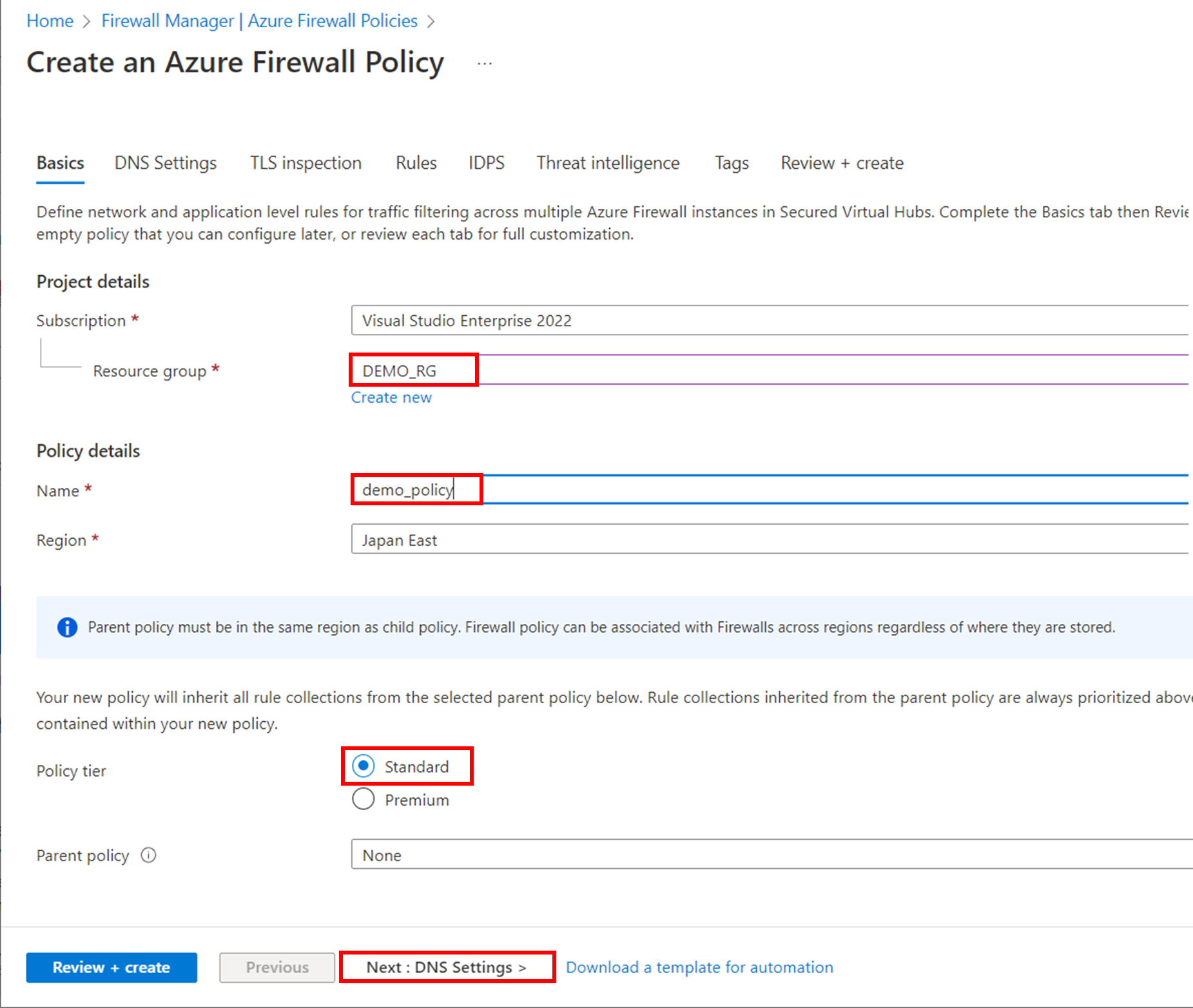

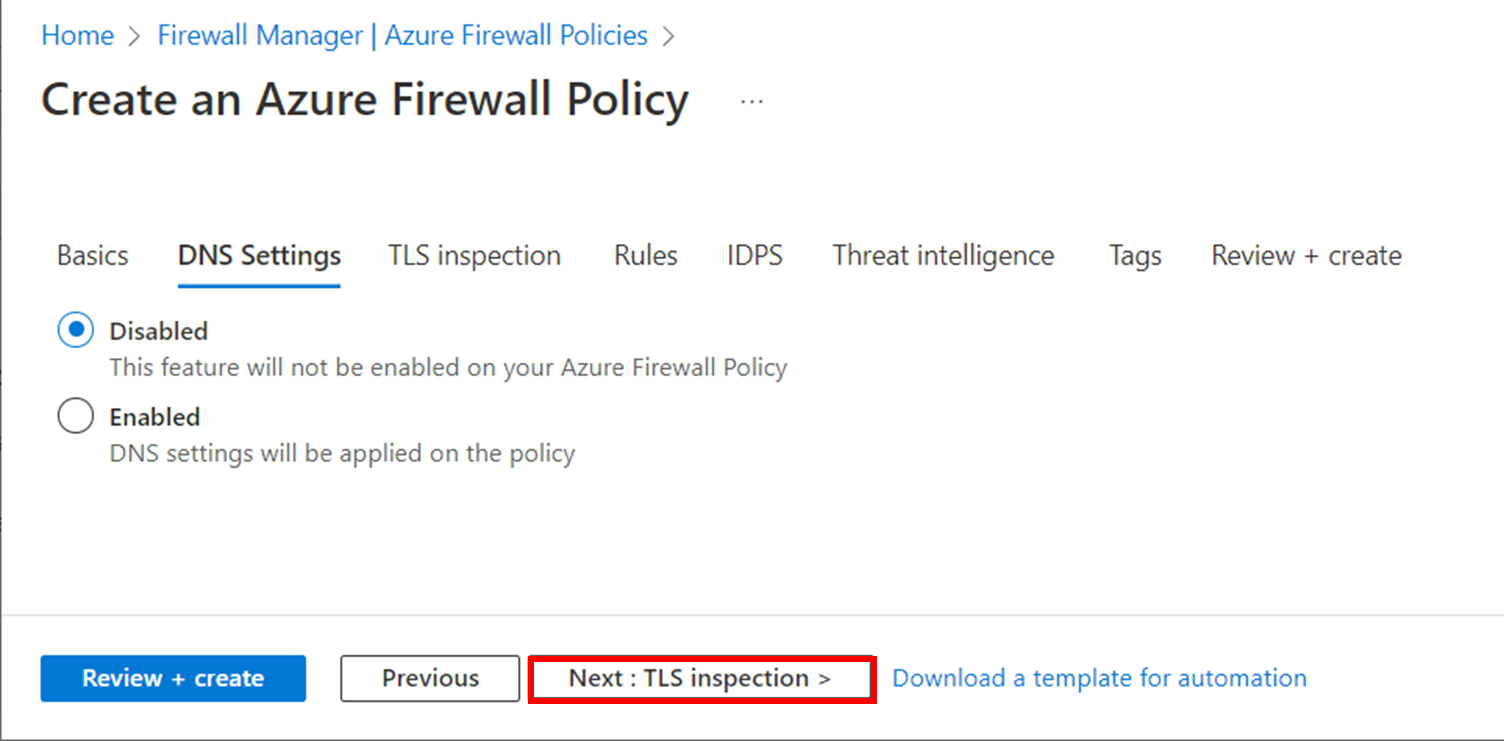

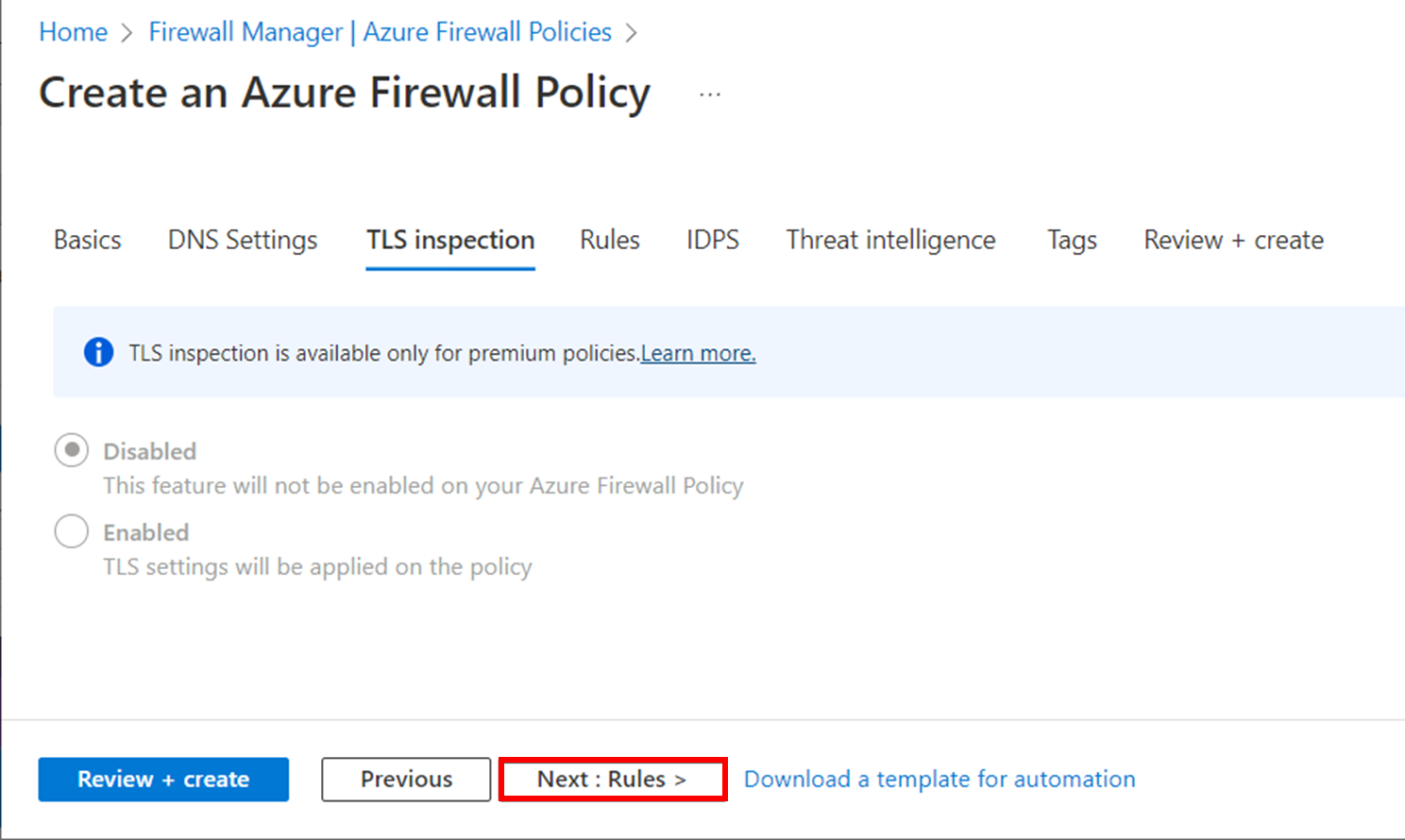

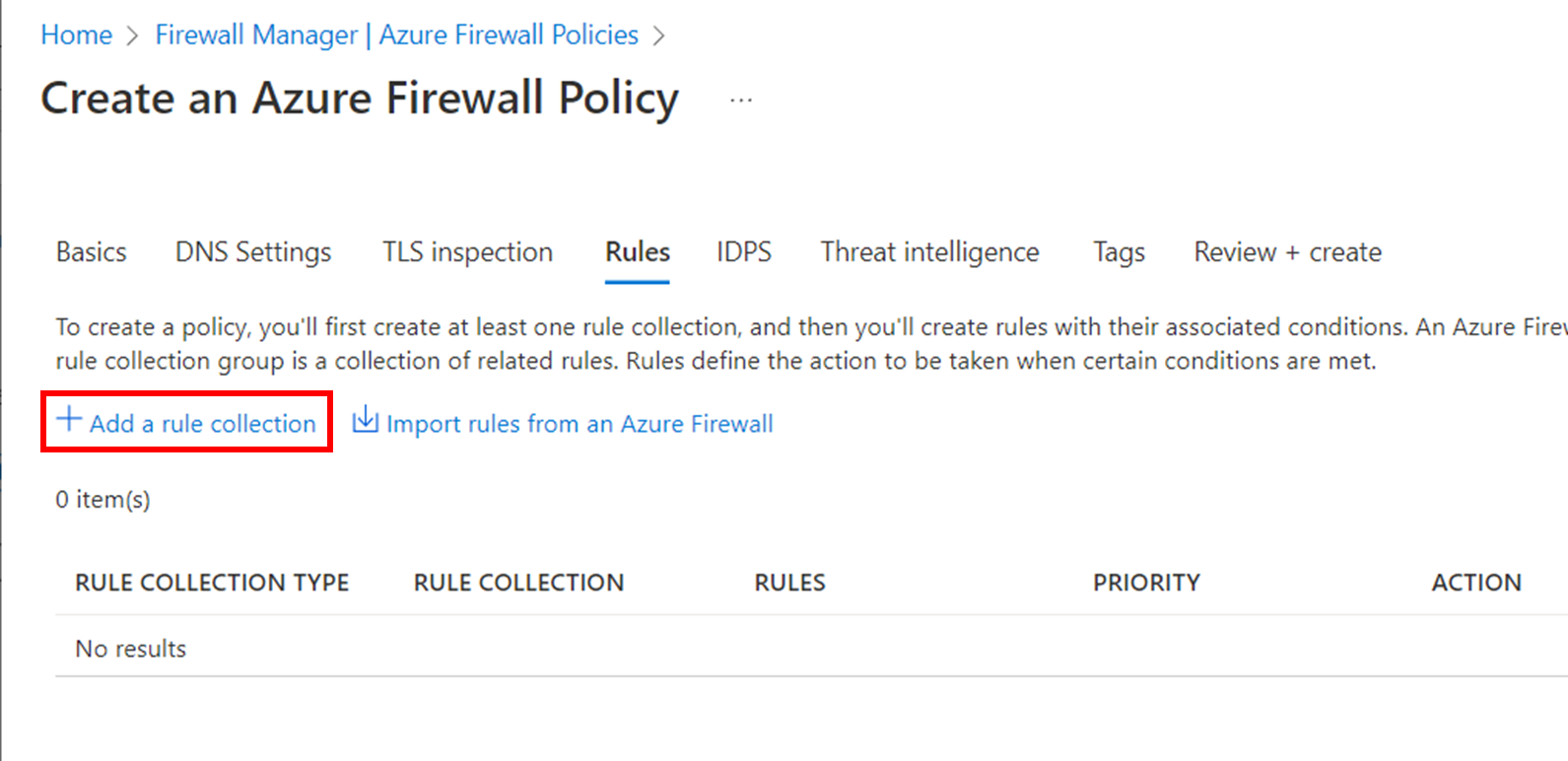

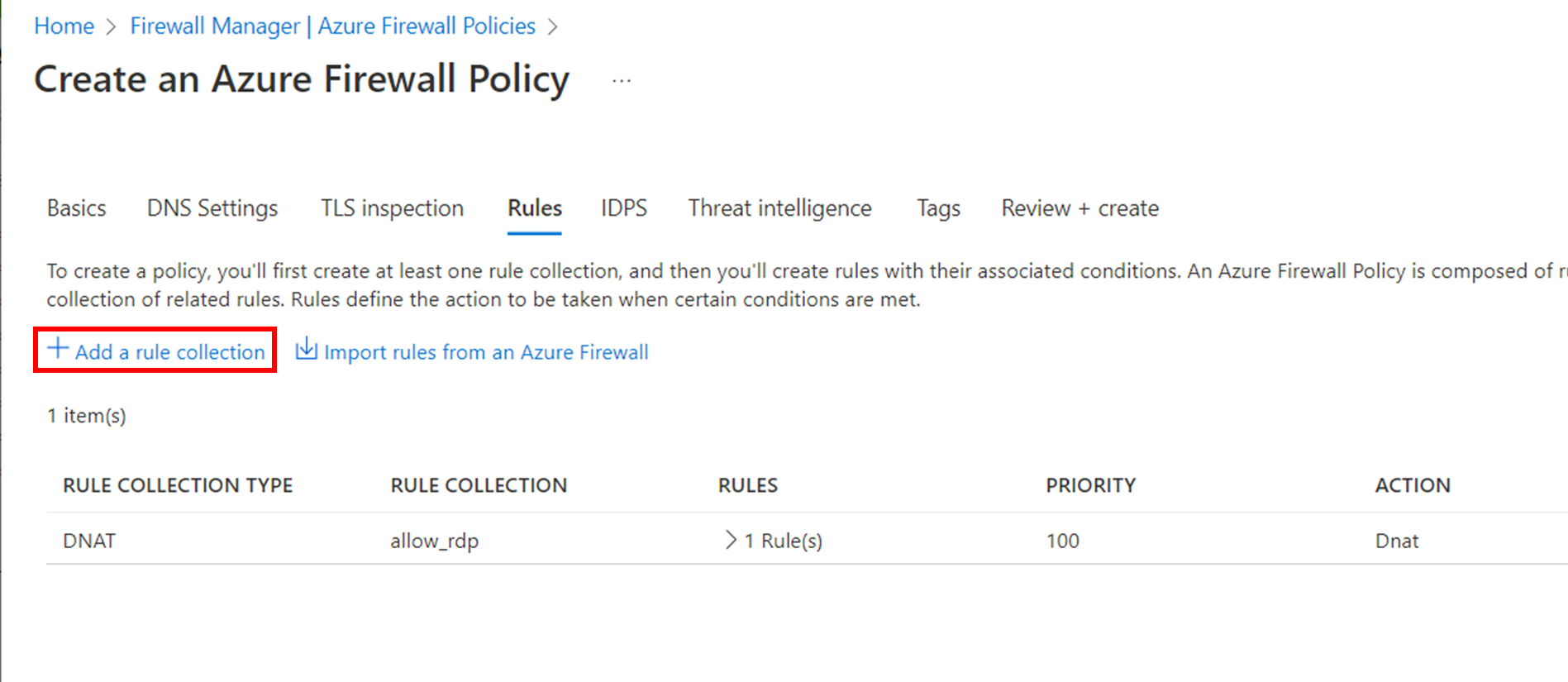

Azure Firewall Policy 作成する

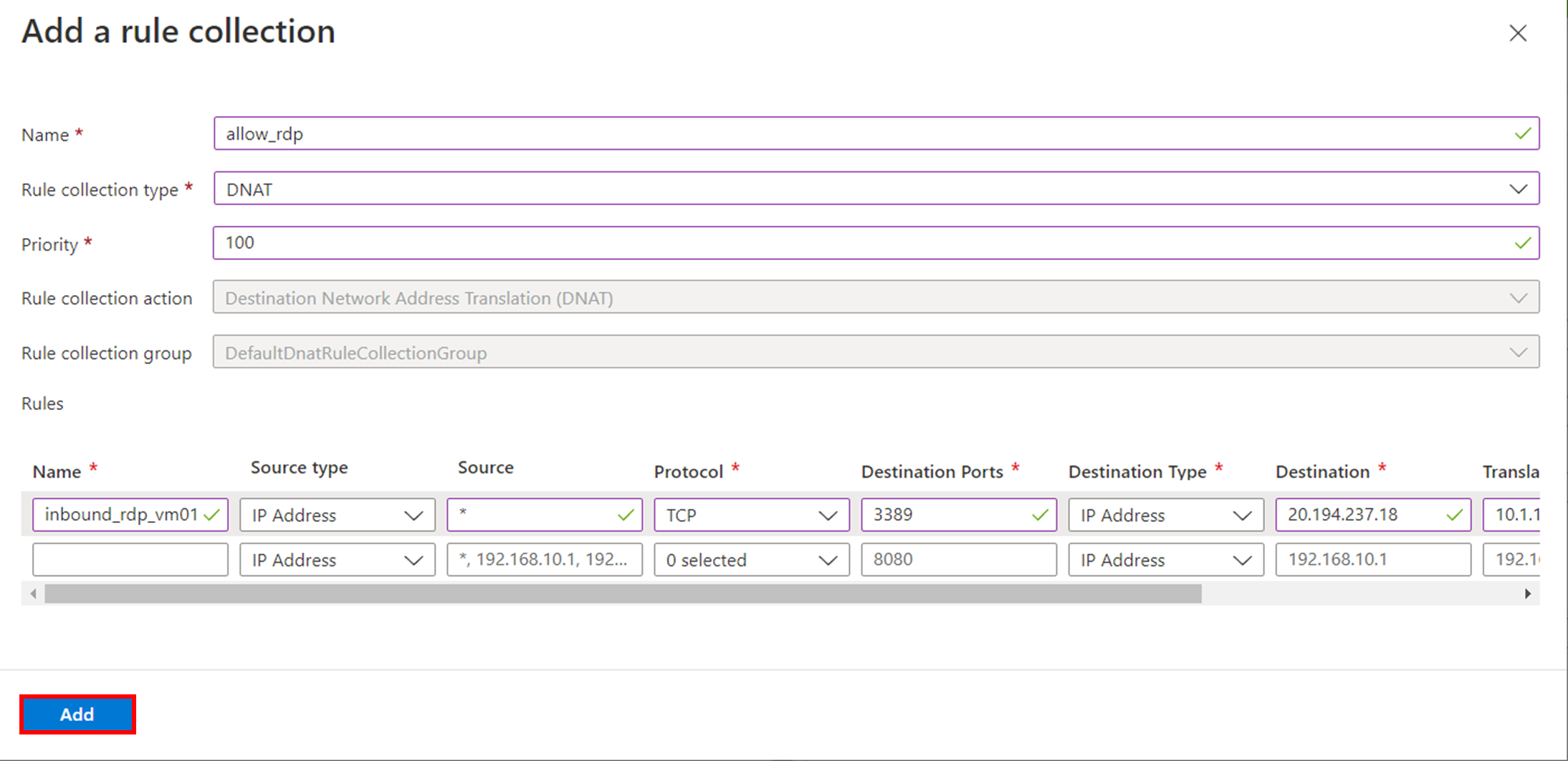

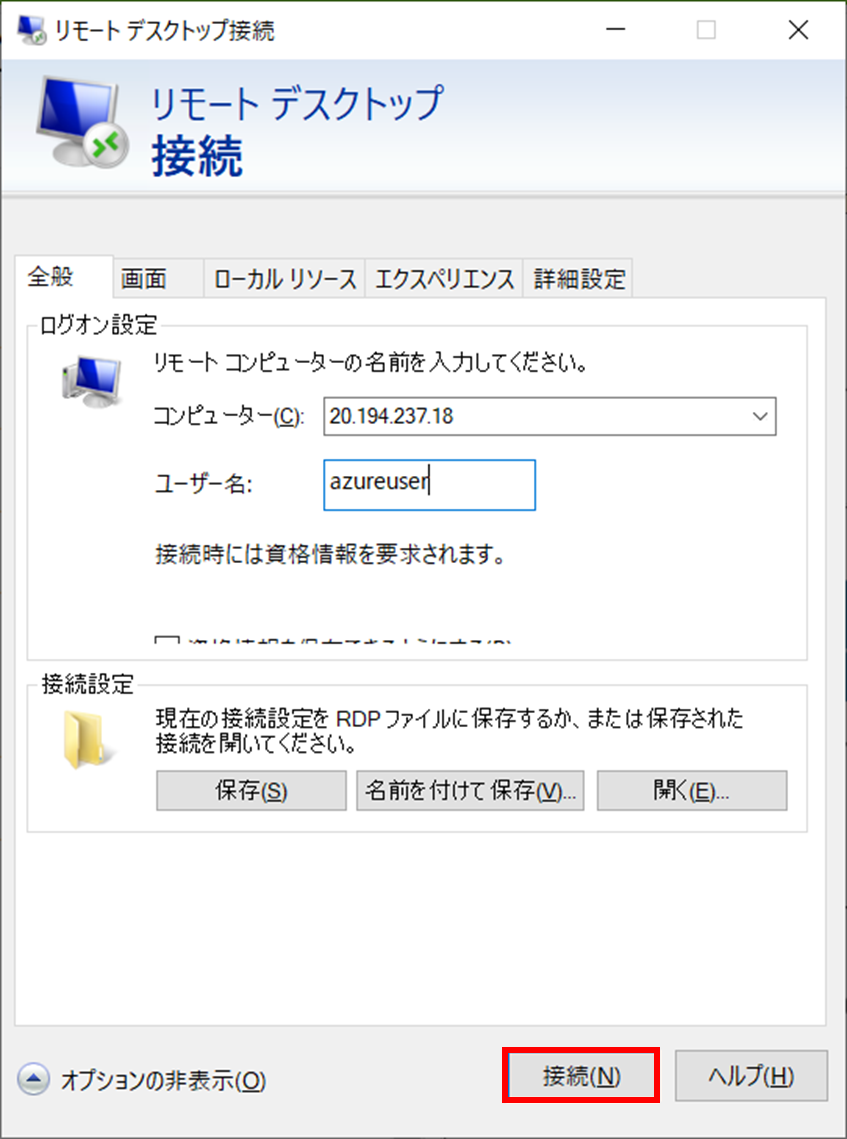

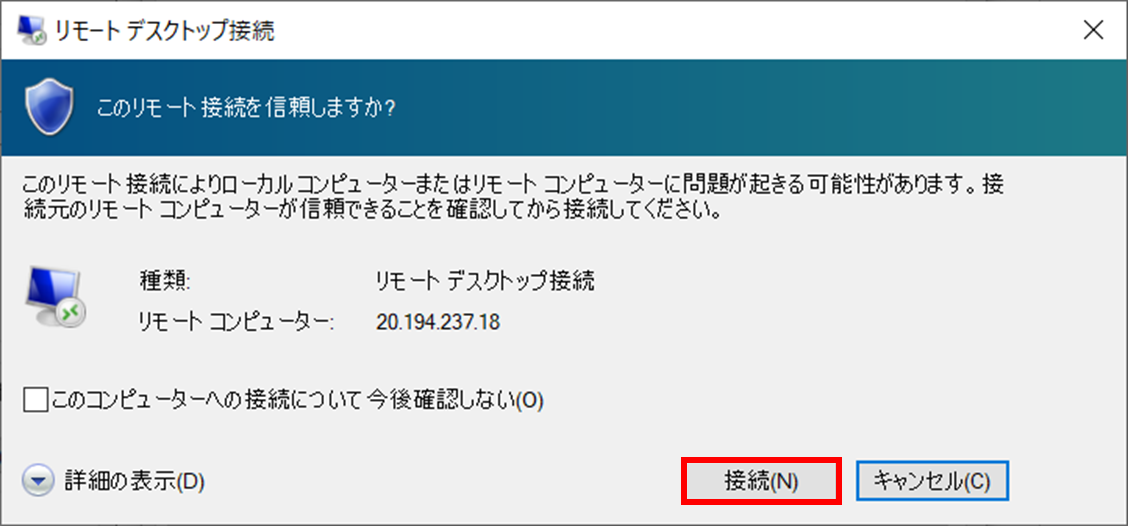

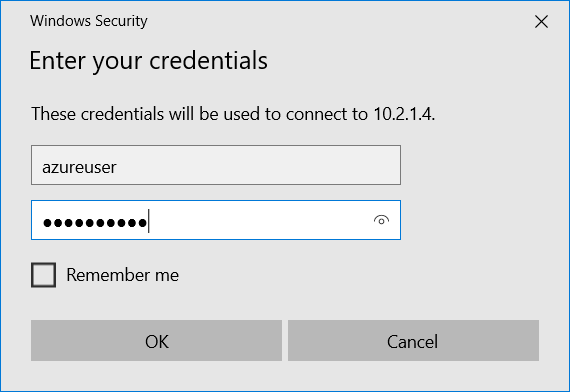

Internet から VM01 への RDP 接続許可ルール追加

Name: allow_rdp

Rule collection type: DNAT

Priority: 100

Name: inbound_rdp_vm01

Source Type: *

Protocol: TCP

Destination Ports: 3389

Destination Type: IP Address

Destination: 20.194.237.18 (firewall public ip)

Translated address: 10.1.1.4 (vm private ip)

Translated port: 3389

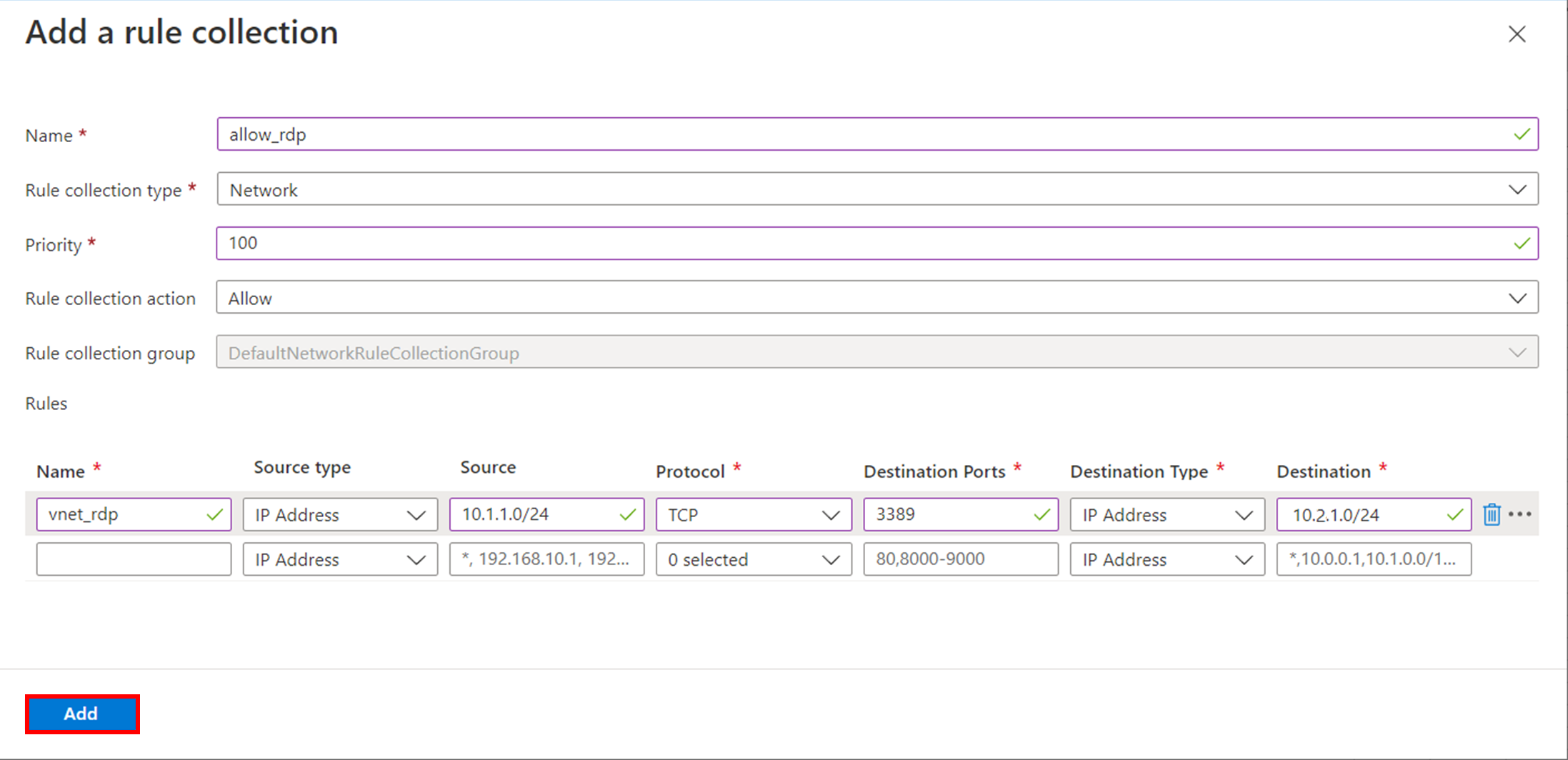

VNet01 から VNet02 への RDP 接続許可ルール追加

Name: allow_rdp

Rule collection type: Network

Priority: 100

Rule collection action: Allow

Name: vnet_rdp

Source Type: 10.1.1.0/24 (VNet01 subnet range)

Protocol: TCP

Destination Ports: 3389

Destination Type: IP Address

Destination: 10.2.1.0/24 (VNet02 subnet range)