はじめに

こんにちは。アリガアウルです。

今回は、AWSのアカウントで読み取り専用(請求関連の閲覧拒否)のIAMユーザーを作成することにしました。

経緯としては、自身のAWS学習状況を確認してもらうためのユーザー作成が必要となったので、IAMユーザー作成をすることにしました。

作成するうえで躓いたところなども含めて記載していこうと思います。

やりたいこと

・AWSの管理コンソールから全サービスのリソースを読み取り権限で閲覧することが出来るIAMユーザーを作成したい。

・請求画面については閲覧できないようにしたい。

結論

・既存ポリシーの「ReadOnlyAccess」をIAMユーザーに付与する。

※フィルターの仕方を間違えてこのポリシーを見つけるのに時間を要しました。

・カスタムポリシーで請求関連リソースへのアクセスを拒否するポリシーを作成し、

IAMユーザーに付与する。

注意:AWSでは、以前使用されていたaws-portalアクションが2023年7月にサポート終了となり、新しい細かいアクセスコントロールが導入されていました。これにより、請求関連のアクセス制御は新しいポリシーで管理されます。

IAMユーザーの作成手順

1.カスタムポリシーの作成(請求関連の閲覧拒否)

以下のようにカスタムポリシーを作成し、請求関連のアクセスをすべて拒否します。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Action": [

"ce:*",

"cur:*",

"budgets:*",

"purchase-orders:*",

"account:*",

"billing:*",

"savingsplans:*",

"tax:*"

],

"Resource": "*"

}

]

}

2.IAMユーザー作成

IAMユーザーを作成しReadOnlyAccessポリシーを付与する。

このポリシーは、AWSの全リソースに対する読み取り専用のアクセスを提供します。

請求関連閲覧不可のカスタムポリシーを付与する。

1.カスタムポリシーの作成(請求関連の閲覧拒否)

自分の作業用IAMユーザーでAWSマネジメントコンソールにログインします。

コンソールより検索欄に「IAM」と入力して、「IAM」を選択します。

ポリシーエディタの中身を書き換えます。

※IAMユーザーの作成手順のカスタムポリシーの内容を参照。

「ポリシー名」を任意の名前で入力して、右下の「ポリシーの作成」を選択します。

2.IAMユーザー作成

「ユーザー名」を任意の名前で入力し、以下のチェックをして「次へ」を選択します。

■AWSマネジメントコンソールへのユーザーアクセスを提供する-オプション

◯Identity Centerでユーザーを指定する -推奨

⦿IAMユーザーを作成します

コンソーパスワード

⦿自動生成されたパスワード

◯カスタムパスワード

■ユーザーは次回サインイン時に新しいパスワードを作成する必要があります-オプション

許可ポリシーの絞り込みタイプで「AWS管理-ジョブ機能」を選択します。

※最初に、検索で「ReadOnlyAccess」でフィルタリングしたが該当が多すぎて見つけることが出来ませんでした。

許可ポリシーの絞り込みタイプで「カスタマー管理」を選択します。

作成したカスタマーポリシーを選択します。

「次へ」を選択します。

「コンソールサインインの詳細」情報をメモします。

「ユーザーリストに戻る」を選択します。

作成したIAMユーザーの確認

新しいIAMユーザーでログインする。(パスワード更新含む)

まとめ

今回は、読み取り専用で請求関連の閲覧を拒否するIAMユーザーを作成してみました。

最小権限の考えからすると、ReadOnlyAccessは読み取り専用ではあるのですが幅広いAWSのサービスを見ることが出来るので、読み取り専用でも本来は必要な権限のみに絞った方がいいと思いました。

最初は、テストユーザーを作成、ポリシーを付与してみて想定の権限になっているのかをチェックした方がいいと思います。

それぞれ付与したい権限がケースにより異なると思いますので一例としてお読みいただければ幸いです。

最後に

弊社では、エンジニア積極採用中です!!!

SES、請負、受託、Saleforce やりたい方はご興味を持っていただけたら幸いです。

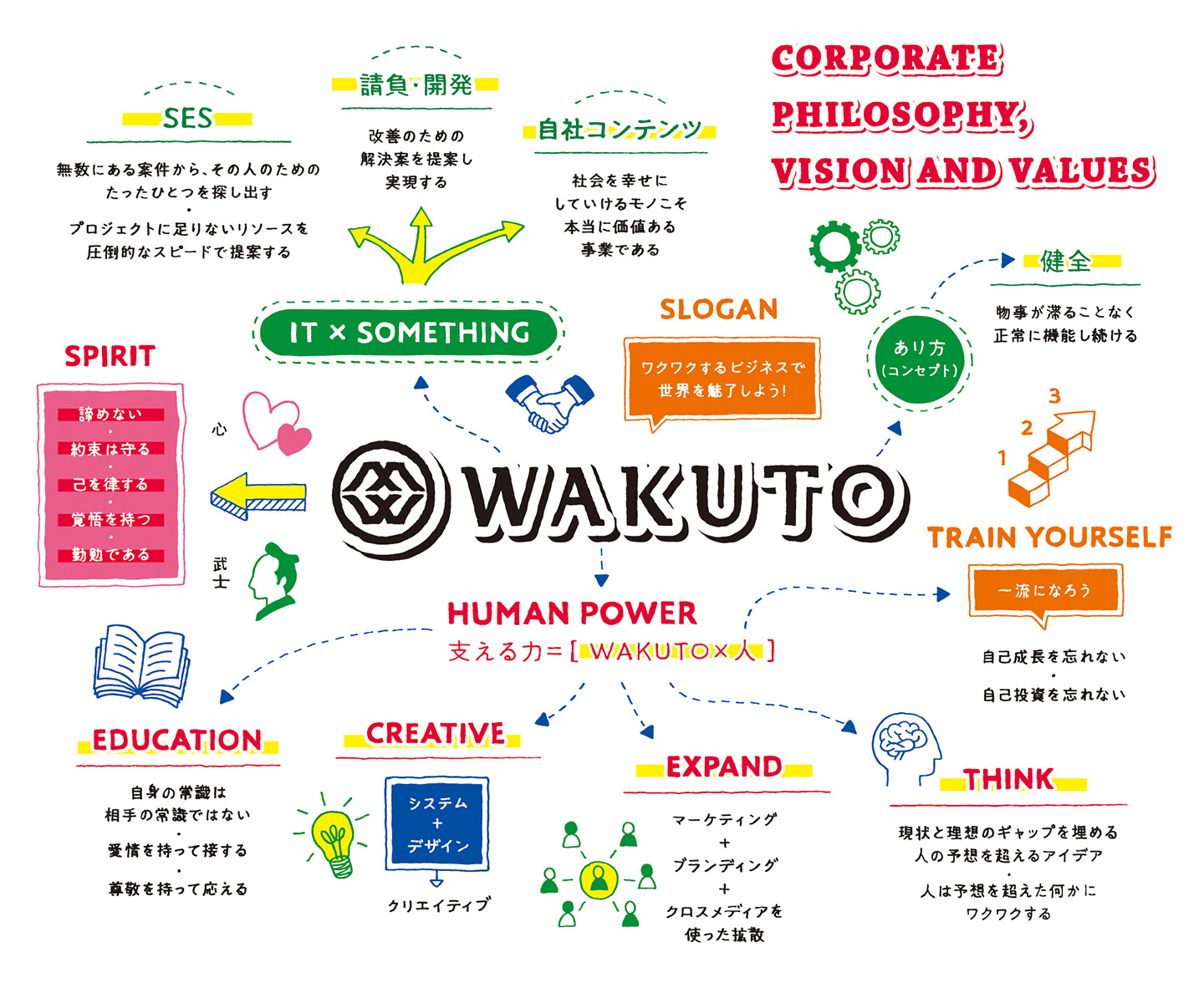

ワクトでは、以下の Mission・Vision・Value を掲げております。

- Mission : 「IT× ワクワク」で、社会の発展に貢献する

- Vision : 大切な人に心から薦めたい会社であり続ける

-

Value :

- One team for customers

- 熱意 × 人格 × 能力

- まずやってみる

ワクトでは、もう一つ重要なものとして「 マインドマップ 」というものがあります。

こちらも見てみて下さい。

また、本記事の内容は個人の考えであり、会社を代表するものではございません。