はじめに:この記事の目的

この記事は Office 365 Advent Calendar 2017 に参加して書いています。

Office365を購入すると使用できる、Azure MFAで手軽にOffice365だけではなく、その他の社内サービス等のセキュリティレベルが向上できますよ、という紹介。

Office365の導入を迷われている企業や上司への説得の材料の一つとして参考にしていただければな、と考えています。

この記事の最終目的

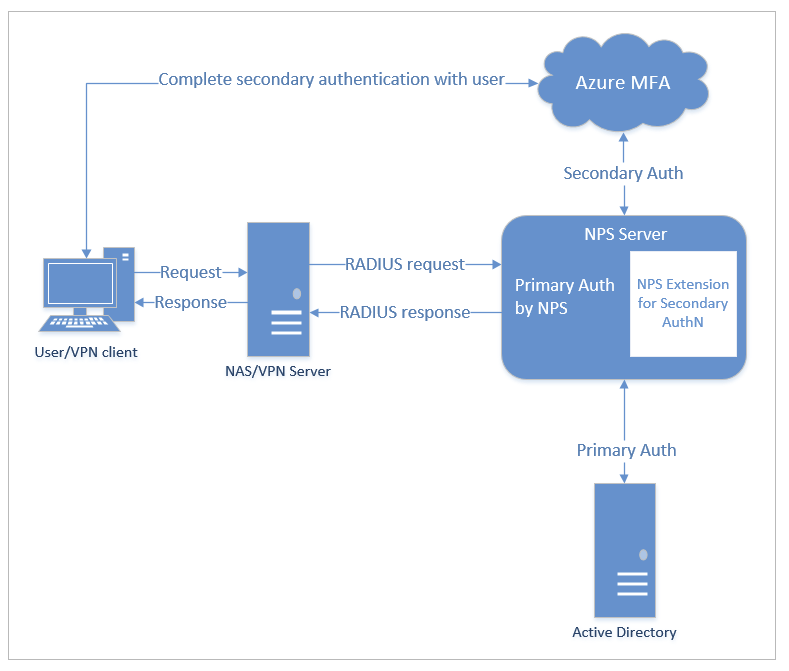

MS製RAIDUSサーバであるNPS(Network Policy Service)にAzureMFA認証のアドオンをインストールすることで、RADIUS認証ができるサービス、機器に対して何でもかんでもAzure MFAを設定できる 「認証基盤」 作りを最終目的としています。

Azure MFAって?

Azure MFA(Azure Multi-Factor Authentication)とはMS製の多要素認証基盤です。

Office365を契約すると無償で使用できるAzure Active Directoryの機能の一部です。

「多要素認証って?」という方は こちらを参照ください。

ざっくり説明すると、ユーザIDとパスワードによる認証ではセキュリティレベルとしては脆弱なのでスマホ等を使った、認証を「追加」することでセキュリティレベルを向上させましょう、という考え方です。

(ID/パスワード "だけ" の認証は今や 時代遅れ ですパスワードは漏れるものです。パスワードが漏れても問題ないように多要素認証を使うわけです)

多要素認証ツールとして、有名どころとしては「Google Authenticator」などがあげられると思いますが、「Google Authenticator」などに代表される多要素認証ツールとしては下記デメリットがあります。

多要素認証を求められるときにいちいち6桁のワンタイムパスワードを入力しなければいけない。

上記については、認証する頻度が低ければそこまでネックにはならないのですが、「認証する頻度が低い」なんてことは、そんなことはほぼほぼありえ無いので6桁のワンタイムパスワードを入力するのが意外とおっくうになるのです。

その点、Azure MFAは「Azure Authenticator」というiOS/Androidアプリを使うことで

多要素認証を求められると、スマホにポップアップが表示されるので、ポップアップに対して「承認」と押すだけ

なので非常に簡単に多要素認証ができます。これは多要素認証に馴染みのない社員でも「ポップアップでたら承認ボタン押すだけでしょ」というイメージを持ってもらうことができるので割りと抵抗感なく受け入れてくれると思います。

構築手順概要

- NPSサーバをインストール。 ※ インストールするサーバはWindows Server 2008 R2 SP1以上である必要があります。

- NPS拡張機能関連のexeを3つインストールする。

- PowerShellを起動して、Azure Active Directoryとの連携を行う。

やることはこれだけ! カンタン!

認証の流れ

本ページで構築したNPSを使用した認証の場合、下記のようになります。

- Active DirectoryのユーザID/パスワードで認証。

- AD認証が成功した場合、Azure Active Directoryへ認証要求をしてAzureMFAによる認証を求める(このタイミングでAzure Authenticatorアプリに認証のポップアップが通知)

- AzureMFAによる認証が成功すると機器/サービスへのログインができるようになる。

上記については下記図がわかりやすいです。

■参照元:Azure Multi-Factor Authentication と既存の NPS インフラストラクチャの統合

構築手順

※前提:Active Directory環境が構築済みである前提の手順となります。

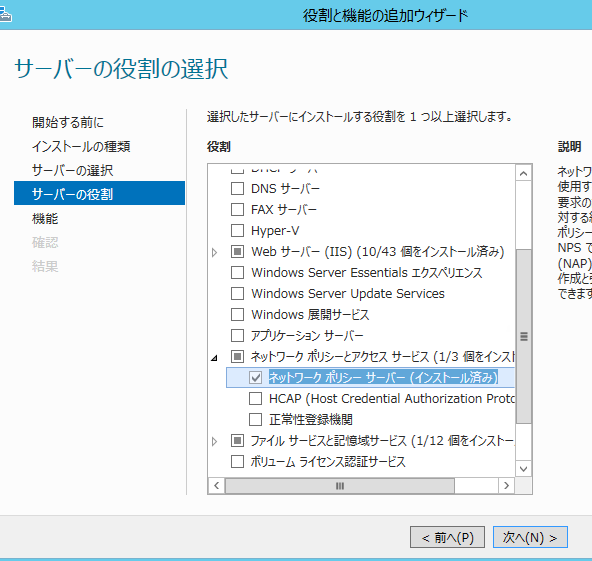

- サーバーマネージャを起動し、「役割と機能の追加」からネットワークポリシーサーバを選択。

- NPSを起動し、[NPS (ローカル)] を右クリックし、[Active Directory にサーバーを登録] をクリックします。[Active Directory へのネットワーク ポリシー サーバーの登録] ダイアログ ボックスが表示されたら、[OK] をクリック。

-

Visual C++ Redistributable Packages for Visual Studio 2013 をインストール。(すべて「はい」でインストール)

-

AdministrationConfig-V1.1.166.0-GA.msi をインストール。(すべて「はい」でインストール)

-

NPS拡張 をインストール。(すべて「はい」でインストール)

-

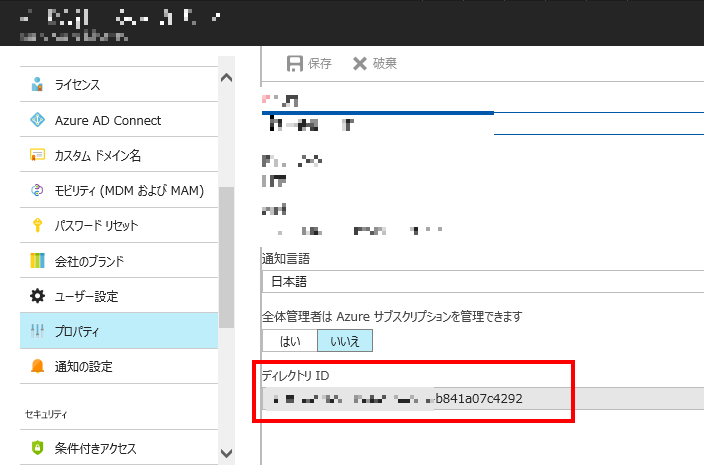

Azure Portalにログインし、[Azure Active Directory] - [プロパティ] の ディレクトリIDの値を控える。(あとでつかいます)

- コマンドプロンプトかPowershellを管理者権限で起動し、

cd "C:\Program Files\Microsoft\AzureMfa\Config"と入力。

- 続いて、

.\AzureMfaNpsExtnConfigSetup.ps1と入力。

- ディレクトリIDを聞かれるので手順6で確認したIDを入力。

- 認証のポップアップが開くので、Office365の(Azureの)全体管理者のIDとパスワードを入力。

以上でAzureMFAを使うNPSサーバ(RADIUSサーバ)の完成です。あとはRADIUSを喋れる機器/サービスを連携するだけです。たったこれだけでセキュアな認証基盤の出来上がりです。

参考URL:

Azure Multi-Factor Authentication と既存の NPS インフラストラクチャの統合

Active Directory ドメイン サービスに NPS サーバーを登録する

実践編

あとは、RADIUS認証可能な機器/サービスをNPSサーバに連携するだけです。

(ここはWeb上にNPSと連携されている事例がたくさんあるので詳細手順は割愛)

たとえば、

などなどができたりするようになります!

トラブルシュート編

「いざNPS拡張入りNPSサーバと連携させたはいいものの、認証がうまくいかない、、」というときは一旦、Azure側の認証を切って、NPS単体だけで認証できるかをチェックするのも有用です。

(経験則上、ほとんどのケースがAzure側に原因はなく、NPS設定の問題だったりします汗)

そんなときはNPS拡張をアンインストールすれば、NPS単体の認証にすぐ戻せますので、NPSが悪いのか、はたまた、NPS拡張機能が悪さをしているのかがわかります。

(原因解決したらNPS拡張を再インストールすることも忘れずに!)

さいごに

Office365はOffice製品を使うための製品ではなく、セキュリティ向上にも役立つ製品だったりするのです。

「Officeを使うためだけに毎月コストが発生するのはなー。。」と思っている方(かくいう私もそうでした)の考えを改めるきっかけになったら幸いです。